Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A Zero Trust bevezetési útmutatójának részeként ez a cikk a legkritikusabb adategységek védelmének üzleti forgatókönyvét ismerteti. Ez a forgatókönyv a bizalmas üzleti adatok azonosítására és védelmére összpontosít.

A digitális átalakítás arra késztette a szervezeteket, hogy egyre nagyobb mennyiségű adatot kezeljenek. A külső közreműködők, például partnerek, szállítók és ügyfelek azonban a megosztott adatok nagy részét a vállalati hálózaton kívül érik el. Ez a váltás összetett adatkörnyezetet hozott létre, különösen akkor, ha figyelembe veszi a hibrid munkaerő és a felhőbe való migrálás elterjedését, a növekvő kibertámadásokat, a fejlődő biztonságot és az adatok szabályozásával és védelmével kapcsolatos szabályozási követelményeket.

A hibrid munkamodellekkel a vállalati eszközök és az adatok mozgásban vannak. A szervezetnek szabályoznia kell, hogy az adatok hol vannak tárolva és továbbítva az eszközökön, az alkalmazásokon belül és a partnerekkel. A modern biztonság érdekében azonban már nem támaszkodhat a hagyományos hálózatvédelmi vezérlőkre.

| Hagyományos adatvédelem hálózati vezérlőkkel | Modern adatvédelem nulla megbízhatósággal |

|---|---|

| A hagyományos hálózatokban a hálózati szegélyszabályozás a kritikus adathozzáférést szabályozza, nem az adatérzékenység. Általában manuálisan alkalmazza a címkéket a bizalmas adatokra, ami inkonzisztens adatbesorolást eredményezhet. | A zéró megbízhatósági modell erős hitelesítést alkalmaz az adathozzáférési kérelmekre, szabályzatokkal ellenőrzi az összes identitást, és biztosítja, hogy az identitások hozzáférhessenek az alkalmazásokhoz és az adatokhoz. A zéró megbízhatósági modell magában foglalja a bizalmas adatok azonosítását, valamint a besorolás és a védelem alkalmazását, beleértve az adatveszteség-megelőzést (DLP). A Zero Trust olyan védelmi lehetőségeket is tartalmaz, amelyek akkor is védik az adatokat, ha azok kilépnek az ellenőrzött környezetből. Emellett adaptív védelmet is tartalmaz a belső kockázatok csökkentése érdekében. Ezen védelem mellett a Zero Trust folyamatos monitorozást és fenyegetésvédelmet is tartalmaz az adatsértések megelőzéséhez és hatókörének korlátozásához. |

Az alábbi ábra bemutatja, hogyan vált a hagyományos védelemről a bal oldali hálózati vezérlőkkel (korlátozott ismert helyekről) a jobb oldali Zéró megbízhatóságú modern védelemre (ismeretlen helyekre), ahol a védelem a felhasználók és az eszközök helyétől függetlenül érvényesül.

A cikk útmutatása bemutatja, hogyan kezdheti meg és haladhat előre a bizalmas adatok azonosítására és védelmére vonatkozó stratégiában. Ha a szervezetére adatok védelmére vonatkozó előírások vonatkoznak, az ebben a sorozatban található Megfelelőségi és szabályozási követelményeknek való megfelelés című cikkből megtudhatja, hogyan alkalmazhatja az ebben a cikkben leírtakat a szabályozott adatok védelmére.

Hogyan gondolkodnak az üzleti vezetők a bizalmas adatok védelméről?

Mielőtt bármilyen technikai munkát elkezdene, fontos tisztában lenni az üzleti adatok védelmébe való befektetés különböző motivációival, mivel ezek segítenek tájékoztatni a stratégiát, a célkitűzéseket és a siker érdekében tett intézkedéseket.

Az alábbi táblázat indokokat tartalmaz arra, hogy egy vállalat üzleti vezetői miért fektetnek be a zéró megbízhatóságon alapuló adatvédelembe.

| That is not necessary since there are no changes to apply. | Miért fontos a bizalmas adatok védelme? |

|---|---|

| Vezérigazgató | A szellemi tulajdon számos szervezet üzleti modelljének gerincét tartalmazza. Az üzlet szempontjából alapvető fontosságú annak megakadályozása, hogy kiszivárogjon, miközben lehetővé teszi a hivatalos felekkel való zökkenőmentes együttműködést. Az ügyfelek személyazonosításra alkalmas adataival (PII) foglalkozó szervezeteknél a kiszivárgás kockázata nem csak pénzügyi szankciókat vonhat maga után, hanem a vállalat jó hírnevét is ronthatja. Végül a bizalmas üzleti beszélgetések (például egyesülések és felvásárlások, üzleti szerkezetátalakítás, stratégia és jogi kérdések) súlyosan károsíthatják a szervezetet, ha kiszivárognak. |

| Marketingigazgató (CMO) | A terméktervezést, az üzenetkezelést, a márkajelzést és a közelgő termékbejelentéseket a megfelelő időben és megfelelő módon kell kiadni az elérhető legnagyobb hatás érdekében. Az idő előtti szivárgás csökkentheti a beruházások megtérülését, és jelezhet a versenytársaknak a jövőbeli tervekről. |

| Informatikai vezető (CIO) | Bár az információk védelmének hagyományos megközelítései a hozzáférés korlátozására támaszkodtak, a bizalmas adatok megfelelő védelme a modern technológiákkal lehetővé teszi a külső felekkel való rugalmasabb együttműködést, szükség szerint, a kockázat növelése nélkül. Az informatikai részlegek teljesíthetik feladatukat a hatékonyság biztosítása érdekében, a kockázat minimalizálása mellett. |

| Informatikai biztonsági vezető (CISO) | A szerepkör elsődleges funkciójaként a bizalmas üzleti adatok védelme az információbiztonság szerves része. Ez az eredmény közvetlenül befolyásolja a szervezet nagyobb kiberbiztonsági stratégiáját. A fejlett biztonsági technológia és eszközök lehetővé teszik az adatok monitorozását, valamint a szivárgás és a veszteség megelőzését. |

| Technológiai igazgató (CTO) | A szellemi tulajdon megkülönböztethet egy sikeres vállalkozást a sikertelentől. Az adatok védelme a túlmegosztás, a jogosulatlan hozzáférés és a lopás ellen kulcsfontosságú a szervezet jövőbeli növekedésének biztosításához. |

| Operatív igazgató (COO) | Az üzemeltetési adatok, eljárások és gyártási tervek kulcsfontosságú stratégiai előnyt jelentenek a szervezet számára. Ezek a tervek olyan stratégiai biztonsági réseket is feltárhatnak, amelyeket a versenytársak kihasználhatnak. Az adatok lopással, túlmegosztással és visszaéléssel szembeni védelme kritikus fontosságú a vállalkozás folyamatos sikere szempontjából. |

| Pénzügyi igazgató | A nyilvánosan kereskedett vállalatok kötelesek bizonyos pénzügyi adatokat védeni, mielőtt nyilvánosságra hozták volna őket. Más pénzügyi adatok felfedhetik a terveket és a stratégiai erősségeket vagy gyengeségeket. Ezeket az adatokat mind védeni kell a meglévő szabályozásoknak való megfelelés és a stratégiai előnyök fenntartása érdekében. |

| Megfelelőségi igazgató (CCO) | Az ügyfelek, alkalmazottak és más bizalmas adatok PII-jének világszerte előírt védelme. A CCO felelős azért, hogy a szervezet betartsa ezeket a szabályokat. Ennek a célnak az eléréséhez kulcsfontosságú az átfogó információvédelmi stratégia. |

| Adatvédelmi vezető (CPO) | A CPO általában a személyes adatok védelmének biztosításáért felelős. Azokban a szervezetekben, amelyek nagy mennyiségű ügyfél személyes adatot kezelnek, és szigorú adatvédelmi előírásokkal rendelkező régiókban működő szervezetek, a bizalmas adatok védelmének elmulasztása jelentős bírságot vonhat maga után. Ezek a szervezetek ennek következtében az ügyfelek bizalmának elvesztését is kockáztatják. A cpO-knak azt is meg kell akadályozniuk, hogy a személyes adatokkal olyan módon visszaélnek, amely sérti az ügyfélszerződéseket vagy törvényeket, amelyek magukban foglalhatják az adatok nem megfelelő megosztását a szervezeten belül és a partnerekkel. |

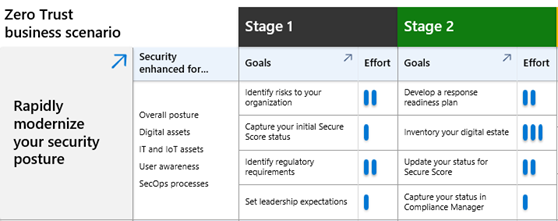

A kritikus üzleti adatok védelmének bevezetési ciklusa

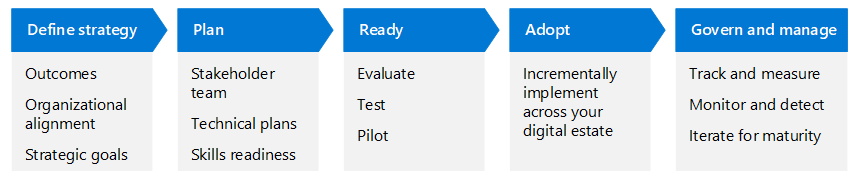

Ez a cikk ugyanazokat az életciklus fázisokat használja, mint az Azure-hoz készült felhőbevezetési keretrendszer – stratégia, tervezés, készenlét, bevezetés és irányítás és kezelés – meghatározása, de a zéró megbízhatósághoz igazítva.

Az alábbi táblázat az ábrának egy akadálymentes változata.

| Stratégia meghatározása | Terv | Kész | Örökbe fogad | Szabályozás és kezelés |

|---|---|---|---|---|

| Eredmények Szervezeti igazítás Stratégiai célok |

Érdekelt felek csapata Műszaki tervek Készségkészség |

Kiértékel Teszt Pilóta |

Fokozatosan megvalósítás a digitális térben | Nyomon követés és mérés Monitorozás és észlelés Ismételj az érettség érdekében |

A Zéró megbízhatóság bevezetésének ciklusáról a Zéró megbízhatóság bevezetési keretrendszer áttekintésében olvashat bővebben.

Stratégiai fázis definiálása

A Stratégiai fázis definiálása kritikus fontosságú az erőfeszítéseink definiálásához és formalizálásához – formálissá teszi a "Miért?" ebben a forgatókönyvben. Ebben a fázisban üzleti, informatikai, üzemeltetési és stratégiai szempontokon keresztül értelmezi a forgatókönyvet. Meghatározza azokat az eredményeket, amelyek alapján a forgatókönyv sikerességét mérheti, és tisztában van azzal, hogy a biztonság növekményes és iteratív folyamat.

Ez a cikk olyan motivációkat és eredményeket javasol, amelyek számos szervezet számára relevánsak. Ezekkel a javaslatokkal egyedi igényeinek megfelelően finomíthatja a szervezet stratégiáját.

Adatvédelmi motivációk

A bizalmas üzleti adatok azonosításának és védelmének motivációi egyszerűek, de a szervezet különböző részei különböző ösztönzőkkel rendelkeznek a munka elvégzésére. Az alábbi táblázat összefoglal néhányat ezekből a motivációkból.

| Terület | Motivációk |

|---|---|

| Üzleti igények | A bizalmas üzleti adatok védelme, különösen a partnerekkel való megosztás esetén. |

| Informatikai igények | Szabványos adatbesorolási séma, amely egységesen alkalmazható a digitális tulajdonban. |

| Működési igények | Az adatvédelmet konzisztens és szabványos módon valósíthatja meg, ahol csak lehetséges, automatizálással. |

| Stratégiai igények | Csökkentse azokat a károkat, amelyeket egy bennfentes okozhat (szándékosan vagy akaratlanul), vagy egy rossz szereplő, aki hozzáfér a környezethez. |

Vegye figyelembe, hogy egyes szervezetek számára a jogszabályi követelmények teljesítése lehet az elsődleges motiváció. Ha ez igaz Az Ön számára, vegye fel ezt a szervezeti stratégiába, és használja ezt az üzleti forgatókönyvet a jelen sorozat Szabályozási és megfelelőségi követelményeknek való megfelelés című cikkével együtt.

Adatvédelmi eredmények

A Nulla megbízhatóság általános céljának alkalmazása a "soha nem megbízható, mindig ellenőrizze" lehetőséget az adatokra, jelentős védelmi réteget biztosít a környezet számára. Fontos, hogy tisztában legyen az várható eredményekkel, hogy a megfelelő védelmi és használhatósági egyensúlyt teremthesse az összes érintett csapat számára, beleértve a felhasználókat is. Az alábbi táblázat a javasolt célkitűzéseket és eredményeket tartalmazza.

| Célkitűzés | Eredmény |

|---|---|

| Termelékenység | A felhasználók egyszerűen együttműködhetnek üzleti adatok létrehozásában, vagy üzleti adatok használatával végezhetik el a feladataikat. |

| Biztonságos hozzáférés | Az adatokhoz és alkalmazásokhoz való hozzáférés a megfelelő szinten van biztosítva. A rendkívül bizalmas adatok szigorúbb védelmet igényelnek, de ezek a védelem nem terhelhetik azokat a felhasználókat, akiktől elvárják, hogy hozzájáruljanak az adatokhoz, vagy használják őket. A bizalmas üzleti adatok csak azokra korlátozódnak, akiknek szükségük van rá, és ön olyan vezérlőket hozott létre, amelyek korlátozzák vagy elriasztják a felhasználókat attól, hogy ezeket az adatokat a kívánt használati csoporton kívül osztják meg vagy replikálják. |

| Végfelhasználók támogatása | Az adatok védelmének vezérlői integrálva lettek a teljes zéró megbízhatósági architektúrába. Ezek a vezérlők magukban foglalják az egyszeri bejelentkezést, a többtényezős hitelesítést (MFA) és a Microsoft Entra Feltételes hozzáférést, hogy a felhasználókat ne kelljen folyamatosan hitelesítési és engedélyezési kérésekkel támadni. A felhasználók képzést kapnak az adatok biztonságos besorolásáról és megosztásáról. A felhasználók átvehetik az irányítást a fontos adataik felett, így szükség esetén visszavonhatják a hozzáférést, vagy nyomon követhetik az információk használatát a megosztás után. Az adatvédelmi szabályzatok ahol lehetséges, automatizáltak, hogy csökkentsük a felhasználókra nehezedő terheket. |

| A biztonság növelése | A digitális tulajdonban lévő adatvédelem hozzáadása védi ezeket a kritikus fontosságú üzleti eszközöket, és segít csökkenteni az adatszivárgásból eredő esetleges károkat. Az adatvédelmi intézkedések közé tartoznak a jelenlegi vagy korábbi alkalmazottak és partnerek szándékos, nem szándékos vagy hanyag adatsértései elleni védelem. |

| Az informatikai lehetőségek támogatása | Az informatikai csapatnak egyértelmű ismerete van arról, hogy mi minősül bizalmas üzleti adatnak. Egy jól megalapozott sémával rendelkeznek, amely igazodik a tervek implementálásához, valamint az állapot és a siker monitorozásához szükséges technológiai eszközökkel és képességekkel. |

Tervezés fázisa

A bevezetési tervek a Zéró megbízhatósági stratégia alapelveit végrehajtható tervké alakítják át. A közös csapatok a bevezetési tervvel irányíthatják technikai erőfeszítéseiket, és igazíthatják őket a szervezet üzleti stratégiájához.

Az Ön által meghatározott motivációk és eredmények az üzleti vezetőkkel és csapatokkal együtt támogatják a "Miért?" szervezete számára, és stratégiájának Északi Csillaga lesz. Ezután következik a technikai tervezés a célkitűzések eléréséhez.

A bizalmas üzleti adatok azonosítására és védelmére vonatkozó technikai bevezetés a következőket foglalja magában:

- Érzékeny adatok azonosítása és felderítése a digitális környezetben.

- Besorolási és védelmi séma, beleértve a DLP-t is.

- A séma bevezetése a digitális tulajdonban, kezdve a Microsoft 365-ben tárolt adatokkal, és a védelem kiterjesztése az összes SaaS-alkalmazásra, a felhőinfrastruktúra és a helyszíni adattárak adataira. Az SaaS-alkalmazások olyan alkalmazások, amelyek a Microsoft 365-előfizetésen kívül vannak, de integrálva vannak a Microsoft Entra-bérlővel.

A bizalmas üzleti adatok védelme néhány kapcsolódó tevékenységet is magában foglal, többek között a következőket:

- Hálózati kommunikáció titkosítása.

- A Teamshez és a bizalmas adatokat megosztó projektekhez való külső hozzáférés kezelése.

- Dedikált és elkülönített csapatok beállítása és használata a Microsoft Teamsben olyan projektekhez, amelyek rendkívül bizalmas üzleti adatokat tartalmaznak, ami ritkán fordul elő. A legtöbb szervezet nem igényel ilyen szintű adatbiztonságot és elkülönítést.

Számos szervezet négylépcsős megközelítést alkalmazhat ezekre az üzembehelyezési célkitűzésekre, az alábbi táblázatban összefoglalva.

| 1. szakasz | 2. szakasz | 3. szakasz | 4. szakasz |

|---|---|---|---|

| Bizalmas üzleti adatok felderítése és azonosítása Nem engedélyezett SaaS-alkalmazások felderítése Hálózati kommunikáció titkosítása |

Besorolási séma fejlesztése és tesztelése Címkék alkalmazása adatokra a Microsoft 365-ben Alapszintű DLP-szabályzatok bevezetése Biztonságos Microsoft Teams beállítása az adatok belső és külső megosztásához az üzleti partnerekkel |

Védelem hozzáadása adott címkékhez (titkosítási és egyéb védelmi beállítások) Automatikus és ajánlott címkézés bevezetése az Office-alkalmazásokban és -szolgáltatásokban DLP-szabályzatok kiterjesztése a Microsoft 365-szolgáltatásokra Kulcsfontosságú belső kockázatkezelési szabályzatok végrehajtása |

Címkék és védelem kiterjesztése az SaaS-alkalmazások adataira, beleértve a DLP-t is Automatizált besorolás kiterjesztése az összes szolgáltatásra Címkék és védelem kiterjesztése helyszíni adattárakban tárolt, inaktív adatokra Szervezeti adatok védelme a felhőinfrastruktúrában |

Ha ez a szakaszos megközelítés működik a szervezet számára, a következőt használhatja:

Ez a letölthető PowerPoint-diacsomag bemutatja és nyomon követi az előrehaladást az üzleti vezetők és más érdekelt felek számára. Itt találja az üzleti forgatókönyv diája.

Ez az Excel-munkafüzet tulajdonosokat rendelhet hozzá, és nyomon követheti ezeknek a szakaszoknak, célkitűzéseknek és feladataiknak előrehaladását. Itt találja az üzleti forgatókönyv munkalapját.

A szervezet megismerése

Ez a műszaki megvalósítás ajánlott szakaszos megközelítése segíthet kontextust adni a szervezet megértésének gyakorlatához. Az egyes szervezeteknek a bizalmas üzleti adatok védelmére, valamint az adatok összetételére és mennyiségére vonatkozó igényei eltérőek.

A Zéró megbízhatóság bevezetési életciklusának alapvető lépése minden üzleti forgatókönyv esetében magában foglalja a leltárfelvételt. Ebben az üzleti forgatókönyvben leltárba veszi a szervezet adatait.

A következő műveletek érvényesek:

Leltározza az adatokat.

Először is vegye számba az összes adat helyét, ami olyan egyszerű lehet, mint az alkalmazások és adattárak listázása az adatokkal. Az olyan technológiák üzembe helyezése után, mint a bizalmassági címkézés, felfedezhet más helyeket, ahol bizalmas adatok vannak tárolva. Ezeket a helyeket néha sötét vagy szürke it-nak is nevezik.

Hasznos azt is megbecsülni, hogy mekkora adatmennyiséget tervez nyilvántartani. Az ajánlott technikai folyamat során az eszközkészlettel felderítheti és azonosíthatja az üzleti adatokat. Megtudhatja, hogy milyen típusú adatokkal rendelkezik, és hol találhatók ezek az adatok a szolgáltatások és a felhőalkalmazások között, így korrelálhatja az adatok bizalmassági szintjét azoknak a helyeknek a kitettségi szintjével, ahol az adatok találhatók.

A Microsoft Defender for Cloud Apps például segít azonosítani azokat az SaaS-alkalmazásokat, amelyekről esetleg nem tudott. A bizalmas adatok helyének felderítése a műszaki megvalósítás 1. szakaszában kezdődik, és végigvonul mind a négy szakaszon.

A prioritások alapján dokumentálja a növekményes bevezetés céljait és tervét.

A javasolt négy szakasz növekményes bevezetési tervet jelent. Ezt a tervet a szervezet prioritásai és a digitális tulajdon összetétele alapján módosíthatja. Ügyeljen arra, hogy figyelembe vegye a munka elvégzéséhez szükséges ütemterv mérföldköveit vagy kötelezettségeit.

Leltárba kell adni minden olyan adathalmazt vagy dedikált projektet, amely térbeli védelmet igényel (például feltételes vagy speciális projektek).

Nem minden szervezet igényel térbeli védelmet.

Szervezeti tervezés és igazítás

A bizalmas üzleti adatok védelmének technikai munkája több egymást átfedő területet és szerepkört keresztez:

- Adat

- Alkalmazások

- Végpontok

- Hálózat

- Identitások

Ez a táblázat összefoglalja a szponzorálási program és a projektirányítási hierarchia létrehozásakor javasolt szerepköröket az eredmények meghatározásához és irányításához.

| Programvezetők és műszaki tulajdonosok | Elszámoltathatóság |

|---|---|

| CISO, CIO vagy az adatbiztonsági igazgató | Vezetői szponzorálás |

| Programvezető az Adatbiztonságból | Eredmények előmozdítása és csapatközi együttműködés |

| Biztonsági tervező | Tanácsadás a konfigurációval és a szabványokkal kapcsolatban, különösen a titkosítás, a kulcskezelés és más alapvető technológiák terén |

| Megfelelőségi tisztviselők | Megfelelőségi követelmények és kockázatok leképezése adott vezérlőkre és elérhető technológiákra |

| Microsoft 365-rendszergazdák | A Microsoft 365-bérlő módosításainak implementálása a OneDrive-hoz és a védett mappákhoz |

| Alkalmazástulajdonosok | Kritikus fontosságú üzleti eszközök azonosítása és az alkalmazások címkézett, védett és titkosított adatokkal való kompatibilitásának biztosítása |

| Adatbiztonsági rendszergazda | Konfigurációs módosítások implementálása |

| Informatikai rendszergazda | Szabványok és szabályzatdokumentumok frissítése |

| Biztonságirányítás és/vagy informatikai rendszergazda | Figyelés a megfelelőség biztosításához |

| Felhasználói oktatási csapat | Útmutatás biztosítása a felhasználók számára a szabályzatfrissítéseknek megfelelően, és betekintést nyújt a címkézési osztályozás felhasználói elfogadásába |

A bevezetési tartalomhoz tartozó PowerPoint-erőforráscsomag az alábbi diát tartalmazza, amelynek az érdekelt felek nézetét testre szabhatja a saját szervezete számára.

Műszaki tervezés és készségek felkészültsége

A technikai munka megkezdése előtt a Microsoft azt javasolja, hogy ismerje meg a képességeket, az együttműködés módját és a munka megközelítésének ajánlott eljárásait. Az alábbi táblázat számos erőforrást tartalmaz a csapatok készségeinek elsajátításához.

| Erőforrás | Leírás |

|---|---|

| Üzembehelyezési gyorsítási útmutató – Információvédelem és adatveszteség-megelőzés | Ismerje meg a Microsoft Customer Engagement csapatainak ajánlott eljárásait. Ez az útmutató egy bejárási, séta- és futtatási modellen keresztül vezeti a szervezeteket az érettséghez, amely megfelel a bevezetési útmutató ajánlott szakaszainak. |

RaMP ellenőrzőlista: Adatvédelem

|

Egy másik erőforrás az ajánlott munka felsorolására és rangsorolására, beleértve az érdekelt feleket is. |

| Bevezetés a Microsoft Purview adatveszteség-megelőzésbe (kezdő) | Ebben az erőforrásban megismerheti a DLP-t a Microsoft Purview Information Protectionben. |

Tanulj modul-Ikon a Microsoft Purview Microsoft Learn modul információvédelmi és adat-életciklus kezelési bevezetéséhez. (Középhaladó) |

Megtudhatja, hogy a Microsoft 365 információvédelmi és adatéletciklus-kezelési megoldásai hogyan segítenek az adatok védelmében és szabályozásában az életciklusa során – bárhol is él és utazik. |

Tanúsítványok - Ikon a Microsoft Certified: Információvédelem Adminisztrátor Társ avantgárd tanúsítványához |

Ajánlott képzési tervek minősített információvédelmi rendszergazdai munkatárssá váláshoz. |

1. szakasz

Az 1. szakasz üzembehelyezési célkitűzései közé tartozik az adatok leltározásának folyamata. Ez magában foglalja a szervezet által az adatok tárolására, feldolgozására és megosztására használt, nem megfelelő SaaS-alkalmazások azonosítását. Ezeket a nem megfelelő alkalmazásokat beviheti az alkalmazásfelügyeleti folyamatba, és védelmet alkalmazhat, vagy megakadályozhatja, hogy az üzleti adatait felhasználja ezekkel az alkalmazásokkal.

Bizalmas üzleti adatok felderítése és azonosítása

A Microsoft 365-től kezdve a védett bizalmas információk azonosításához használt elsődleges eszközök közé tartoznak a bizalmas információtípusok (SIT-k) és más osztályozók, például a betanítható osztályozók és az ujjlenyomatok. Ezek az azonosítók segítenek megtalálni a gyakori bizalmas adattípusokat, például a hitelkártyaszámokat vagy a kormányzati azonosítószámokat, valamint a bizalmas dokumentumokat és e-maileket gépi tanulással és más módszerekkel azonosítani. Egyéni SIT-ket is létrehozhat a környezetében egyedi adatok azonosításához, beleértve a pontos adategyeztetést, hogy megkülönböztesse az adott személyekre vonatkozó adatokat – például az ügyfélOLDALI-t –, amelyek különleges védelmet igényelnek.

Amikor adatokat adnak hozzá a Microsoft 365 környezetéhez, vagy módosítják azokat, a rendszer automatikusan elemzi az érzékeny tartalmakat az Ön bérlőjében jelenleg meghatározott SIT-ek használatával.

A Microsoft Purview portál tartalomkezelője segítségével megtekintheti az észlelt bizalmas adatok összes előfordulását a környezetben. Az eredményekből megtudhatja, hogy testre kell-e szabnia vagy finomhangolnia a környezet SIT-jét a nagyobb pontosság érdekében. Az eredmények első képet is adnak az adatállományáról és az adatvédelmi állapotáról. Ha például túl sok hamis pozitív értéket kap egy SIT-hez, vagy nem találja az ismert adatokat, létrehozhatja a szabványos SIT-k egyéni másolatait, és módosíthatja őket, hogy azok jobban működjenek a környezetében. Ezeket pontos adategyeztetés használatával is pontosíthatja.

Emellett beépített betanítható osztályozókkal azonosíthat bizonyos kategóriákhoz tartozó dokumentumokat, például szerződéseket vagy fuvarokmányokat. Ha bizonyos dokumentumosztályokkal rendelkezik, amelyekről tudja, hogy azonosítania kell és potenciálisan védelmet kell nyújtania, a Microsoft Purview portálon minták használatával taníthatja be a saját osztályozóit. Ezek a minták más, hasonló tartalommintákkal rendelkező dokumentumok jelenlétének felderítésére használhatók.

A tartalomkezelőn kívül a szervezetek hozzáférhetnek a Tartalomkeresés funkcióhoz, hogy egyéni kereséseket végezhessenek a környezetben lévő adatokra, beleértve a speciális keresési feltételek és egyéni szűrők használatát is.

Az alábbi táblázat a bizalmas üzleti adatok felderítésére szolgáló erőforrásokat sorolja fel.

| Erőforrás | Leírás |

|---|---|

| Információvédelmi megoldás üzembe helyezése a Microsoft 365 Purview-val | Olyan keretrendszert, folyamatot és képességeket vezet be, amelyeket az adott üzleti célok elérésére használhat az információvédelem terén. |

| Bizalmas információtípusok | Itt kezdje a bizalmas információtípusok kezelését. Ez a kódtár számos cikket tartalmaz az SIT-k kísérletezéséről és optimalizálásáról. |

| Tartalomkezelő | Ellenőrizze a Microsoft 365-környezetében az SIT-k előfordulását, és tekintse meg az eredményeket a tartalomkezelő eszközben. |

| Betanítható osztályozók | A betanítható osztályozók lehetővé teszik, hogy mintákat hozzon a felderíteni kívánt tartalom típusáról (magolás), majd lehetővé teszi, hogy a gépi tanulási motor megtanulja, hogyan deríthet fel többet ezekből az adatokból. Részt vesz az osztályozó betanításában az eredmények ellenőrzésével, amíg a pontosság nem javul. |

| Pontos adategyeztetés | A pontos adategyeztetés lehetővé teszi a meglévő rekordoknak megfelelő bizalmas adatok – például az ügyfelek üzleti alkalmazásokban rögzített PII-jének – megkeresését, amely lehetővé teszi, hogy az ilyen adatokat pontosan megcélozza az adatvédelmi szabályzatokkal, gyakorlatilag kiküszöbölve a hamis pozitív értékeket. |

| Tartalomkeresés | Használjon tartalomkeresést speciális keresésekhez, beleértve az egyéni szűrőket is. Kulcsszavakat és logikai keresési operátorokat is használhat. Keresési lekérdezéseket a Kulcsszólekérdezés nyelv (KQL) használatával is létrehozhat. |

| RaMP ellenőrzőlista: Adatvédelem: Az adatok ismerete | A megvalósítási lépések ellenőrzőlistája a lépések tulajdonosaival és a dokumentációra mutató hivatkozásokkal. |

Nem engedélyezett SaaS-alkalmazások felderítése

A szervezet valószínűleg számos SaaS-alkalmazásra előfizet, például a Salesforce-ra vagy az iparágra jellemző alkalmazásokra. Az Ön által ismert és kezelt SaaS-alkalmazások engedélyezettnek minősülnek. A későbbi szakaszokban kiterjesztheti a Microsoft 365-tel létrehozott adatvédelmi sémát és DLP-szabályzatokat az ezekben a jóváhagyott SaaS-alkalmazásokban lévő adatok védelmére.

Ebben a szakaszban azonban fontos felderíteni a szervezet által használt, nem szankcionált SaaS-alkalmazásokat. Ez lehetővé teszi az alkalmazások felé és onnan érkező forgalom monitorozását annak megállapításához, hogy a szervezet üzleti adatai meg vannak-e osztva ezekkel az alkalmazásokkal. Ha igen, ezeket az alkalmazásokat felügyelet alá helyezheti, és védelmet alkalmazhat ezekre az adatokra, kezdve az egyszeri bejelentkezés engedélyezésével a Microsoft Entra ID azonosítóval.

A szervezet által használt SaaS-alkalmazások felderítésének eszköze a Microsoft Defender for Cloud Apps.

| Erőforrás | Leírás |

|---|---|

| A zéró megbízhatóságú SaaS-alkalmazások integrálása a Microsoft 365 | Ez a megoldási útmutató végigvezeti az SaaS-alkalmazások nulla megbízhatósági elveken alapuló védelmének folyamatán. Ennek a megoldásnak az első lépése az SaaS-alkalmazások hozzáadása a Microsoft Entra-azonosítóhoz és a szabályzatok hatóköréhez. Ennek prioritásnak kell lennie. |

| Értékelje a Microsoft Defender for Cloud Apps szolgáltatást | Ez az útmutató segít abban, hogy a Microsoft Defender for Cloud Apps a lehető leggyorsabban működjön. A nem engedélyezett SaaS-alkalmazásokat már a próbaidőszak és a pilot szakasz során felfedezheti. |

Hálózati kommunikáció titkosítása

Ez a cél inkább annak ellenőrzése, hogy a hálózati forgalom titkosítva van-e. Vegye fel a kapcsolatot a hálózati csapattal, hogy meggyőződjön arról, hogy ezek a javaslatok teljesülnek.

| Erőforrás | Leírás |

|---|---|

| Biztonságos hálózatok Zero Trust-Objective 3: A felhasználó és alkalmazás közötti belső forgalom titkosítva van | Győződjön meg arról, hogy a felhasználó–alkalmazás belső forgalom titkosítva van:

|

| Biztonságos hálózatok a Zero Trust-Objective 6-tal: Minden forgalom titkosítva van | Az alkalmazás háttérbeli forgalmának titkosítása a virtuális hálózatok között. A helyszíni és a felhő közötti forgalom titkosítása. |

| Hálózatkezelés felfelé (a felhőbe) – Egy tervező nézőpontja | A hálózati tervezők számára ez a cikk segít az ajánlott hálózatkezelési fogalmak perspektívába helyezésében. Ed Fisher, a Microsoft biztonsági és megfelelőségi tervezője ismerteti, hogyan optimalizálhatja hálózatát a felhőkapcsolatokhoz a leggyakoribb buktatók elkerülésével. |

2. szakasz

Miután leltárt készített, és felfedezte, hogy hol találhatók a bizalmas adatok, lépjen tovább a 2. fázisra, amelyben létrehoz egy besorolási sémát, és megkezdi a tesztelést a szervezeti adatokkal. Ez a szakasz azt is magában foglalja, hogy hol igényelnek nagyobb védelmet az adatok vagy projektek.

Besorolási séma fejlesztésekor csábító, hogy számos kategóriát és szintet hozzon létre. A legsikeresebb szervezetek azonban a besorolási szintek számát kis számra, például 3–5-re korlátozzák. A kevesebb jobb.

Mielőtt a szervezet besorolási sémáját címkékre fordítanák, és védelmet adnánk a címkéknek, érdemes átgondolni a nagy képet. A legjobb, ha a lehető legegyensúlyosabb, amikor bármilyen típusú védelmet alkalmaz egy szervezetre, különösen egy nagy digitális tulajdonra. Ez az adatokra is vonatkozik.

Így például számos szervezetet jól kiszolgál egy háromrétegű védelmi modell az adatok, eszközök és identitások között. Ebben a modellben a legtöbb adat alapszinten védhető. A kisebb mennyiségű adat nagyobb védelmet igényelhet. Egyes szervezetek nagyon kis mennyiségű adattal rendelkeznek, amelyek sokkal magasabb szintű védelmet igényelnek. Ilyenek például a titkos üzleti adatok vagy az adatok vagy projektek rendkívül érzékeny jellege miatt szigorúan szabályozott adatok.

Ha a szervezet számára három védelmi szint működik, azzal egyszerűbbé teheti a címkékre való fordítást, valamint a címkékre alkalmazott védelmet.

Ebben a szakaszban dolgozzon ki bizalmassági címkéket, és kezdje el használni őket a Microsoft 365-ben lévő adatok között. Ne aggódjon amiatt, hogy még védelmet ad a címkékhez, ami lehetőleg egy későbbi szakaszban történik, miután a felhasználók már megismerkedtek a címkékkel, és ezeket a korlátozásokkal kapcsolatos aggodalmak nélkül alkalmazzák egy ideje. A címkék védelmének hozzáadása a következő szakaszban szerepel. Ajánlott azonban az alapszintű DLP-szabályzatok használatbavétele is. Végül ebben a szakaszban speciális védelmet alkalmaz azokra a projektekre vagy adatkészletekre, amelyek rendkívül érzékeny védelmet igényelnek.

Besorolási séma fejlesztése és tesztelése

| Erőforrás | Leírás |

|---|---|

| Bizalmassági címkék | Tudnivalók a bizalmassági címkékről és az első lépésekről. Ebben a fázisban a legkritikusabb szempont annak biztosítása, hogy a címkék az üzleti igényeket és a felhasználók által használt nyelvet is tükrözzék. Ha a címkék nevei nem intuitív módon rezonálnak a felhasználókkal, vagy jelentésük nem következetesen illeszkedik a rendeltetésükhöz, a címkézés elfogadása akadályokba ütközhet, és a címkealkalmazás pontossága valószínűleg romolhat. |

Címkék alkalmazása adatokra a Microsoft 365-ben

| Erőforrás | Leírás |

|---|---|

| Bizalmassági címkék engedélyezése Office-fájlokhoz a SharePointban és a OneDrive-ban | Engedélyezze a beépített címkézést támogatott Office-fájlokhoz a SharePointban és a OneDrive-ban, hogy a felhasználók a webes Office-ban is alkalmazhassák a bizalmassági címkéket. |

| Bizalmassági címkék kezelése az Office-alkalmazásokban | Ezután kezdjen el címkéket bevezetni a felhasználókhoz, ahol láthatják és alkalmazhatják őket. Amikor közzétett bizalmassági címkéket a Microsoft Purview portálról, azok megjelennek az Office-appokban, hogy a felhasználók osztályozzák és megvédhessék az adatokat a létrehozott vagy szerkesztett adatok alapján. |

| Címkék alkalmazása Microsoft Teams- és Microsoft 365-csoportokra | Ha elkészült, vegye fel a Microsoft Teams és a Microsoft 365-csoportokat a címkézési üzembe helyezés hatókörébe. |

Alapszintű DLP-szabályzatok bevezetése

| Erőforrás | Leírás |

|---|---|

| Adatvesztés megakadályozása | Ismerkedés a DLP-szabályzatokkal. Javasoljuk, hogy "puha" DLP-szabályzatokkal kezdjen, amelyek figyelmeztetéseket nyújtanak, de nem tiltják le a műveleteket, vagy legfeljebb letiltják a műveleteket, miközben lehetővé teszik a felhasználók számára a szabályzat felülbírálását. Ez lehetővé teszi, hogy felmérje a szabályzatok hatását anélkül, hogy károsítaná a termelékenységet. A szabályzatokat finomhangolhatja, hogy szigorúbbak legyenek, miközben magabiztosan megbízik azok pontosságában és az üzleti igényeknek való kompatibilitásban. |

Biztonságos csapatok beállítása az adatok belső és külső megosztásához az üzleti partnerekkel

Ha olyan projekteket vagy adatokat azonosított, amelyek rendkívül érzékeny védelmet igényelnek, ezek az erőforrások azt írják le, hogyan lehet ezt beállítani a Microsoft Teamsben. Ha az adatok a SharePointban vannak tárolva társított csapat nélkül, a SharePoint beállításaihoz használja az alábbi erőforrások utasításait.

| Erőforrás | Leírás |

|---|---|

| A rendkívül bizalmas adatok védelmével rendelkező csapatok konfigurálása | Előíró javaslatokat nyújt a rendkívül bizalmas adatokkal rendelkező projektek biztonságossá tételéhez, beleértve a vendéghozzáférés biztonságossá tételét és kezelését (a projekteken esetleg önnel együttműködő partnereit). |

3. szakasz

Ebben a szakaszban a pontosított adatbesorolási sémát folytatja. Továbbá Ön alkalmazza a tervezett védelmi beállításokat.

Miután hozzáadott védelmet egy címkéhez (például a titkosításhoz és a tartalomkezeléshez):

- A címkét újonnan kapó összes dokumentum tartalmazza a védelmet.

- A SharePoint Online-ban vagy a OneDrive-on tárolt minden olyan dokumentum, amely megkapta a címkét a védelem hozzáadása előtt, a dokumentum megnyitásakor vagy letöltésekor érvényes védelemmel rendelkezik.

A szolgáltatásban inaktív vagy a felhasználó számítógépén található fájlok nem kapják meg a címkéhez hozzáadott védelmet, miután ezek a fájlok megkapták a címkét. Más szóval, ha a fájlt korábban címkézték, majd később védelmet ad hozzá a címkéhez, a védelem nem lesz alkalmazva ezekre a fájlokra.

Védelem hozzáadása címkékhez

| Erőforrás | Leírás |

|---|---|

| Tudnivalók a bizalmassági címkékről | Ebben a cikkben számos módon konfigurálhat bizonyos címkéket a védelem alkalmazásához. Javasoljuk, hogy olyan alapvető szabályzatokkal kezdjen, mint a "csak titkosítás" az e-mailekhez, és "minden alkalmazott – teljes hozzáférés" a dokumentumokhoz. Ezek a szabályzatok erős szintű védelmet biztosítanak, miközben könnyen kivehetők a felhasználók számára olyan helyzetekben, amikor a titkosítás bevezetése kompatibilitási problémákat vagy ütközéseket okoz az üzleti követelményekkel. Később fokozatosan szigoríthatja a korlátozásokat, miközben magabiztosan és megértve tudja, hogy a felhasználóknak hogyan kell használniuk a bizalmas adatokat. |

| A bizalmassági címkék gyakori forgatókönyvei | Tekintse meg a bizalmassági címkék által támogatott forgatókönyvek listáját. |

Automatikus címkézés bevezetése az Office-alkalmazásokban

| Erőforrás | Leírás |

|---|---|

| Bizalmassági címke automatikus alkalmazása a tartalomra | A megadott feltételeknek megfelelő címkék automatikus hozzárendelése fájlokhoz és e-mailekhez. Javasoljuk, hogy először konfigurálja a címkéket úgy, hogy interaktív címkézési javaslatokat nyújtson a felhasználóknak. Miután megerősítette, hogy ezek általánosan elfogadottak, váltsa át őket a címke automatikus alkalmazására. |

DLP-szabályzatok kiterjesztése a Microsoft 365-ben

| Erőforrás | Leírás |

|---|---|

| Adatvesztés megakadályozása | Az alábbi lépésekkel továbbra is alkalmazhatja a DLP-t a Microsoft 365-környezetében, kibővítheti a szabályzatokat több helyre és szolgáltatásra, és a szükségtelen kivételek eltávolításával szigoríthatja a szabályműveleteket. |

Alapvető belső kockázatkezelési szabályzatok implementálása

| Erőforrás | Leírás |

|---|---|

| Belső kockázatkezelés | Ismerkedés az ajánlott műveletekkel. Első lépésként használhatja a szabályzatsablonokat a gyors kezdéshez, beleértve az adatlopást a távozó felhasználóktól. |

4. szakasz

Ebben a szakaszban kiterjeszti a Microsoft 365-ben kifejlesztett védelmet az SaaS-alkalmazások adataira. Emellett a lehető legtöbb adatbesorolás és -szabályozás automatizálására válthat.

Címkék és védelem kiterjesztése az SaaS-alkalmazások adataira, beleértve a DLP-t is

| Erőforrás | Leírás |

|---|---|

| Információvédelem üzembe helyezése SaaS-alkalmazásokhoz | A Microsoft Defender for Cloud Apps használatával kibővítheti a Microsoft 365 képességeivel kifejlesztett besorolási sémát az SaaS-alkalmazások adatainak védelme érdekében. |

Automatizált besorolás kiterjesztése

| Erőforrás | Leírás |

|---|---|

| Bizalmassági címke automatikus alkalmazása a tartalomra | Folytassa a címkék adatokra való alkalmazásának automatizált módszereinek bevezetését. Kiterjesztheti őket a SharePointban, a OneDrive-on és a Teamsben inaktív dokumentumokra, valamint a felhasználók által küldött vagy fogadott e-mailekre. |

Címkék és védelem kiterjesztése a helyszíni adattárak adataira

| Erőforrás | Leírás |

|---|---|

| Microsoft 365 Purview Information Protection Scanner | Adatok vizsgálata helyszíni adattárakban, beleértve a Microsoft Windows-fájlmegosztásokat és a SharePoint Servert. Az információvédelmi ellenőrző minden olyan fájlt megvizsgálhat, amelyet a Windows indexelhet. Ha a bizalmassági címkéket úgy konfigurálta, hogy automatikus besorolást alkalmazzanak, a képolvasó felcímkézheti a felderített fájlokat a besorolás alkalmazásához, és igény szerint alkalmazhatja vagy eltávolíthatja a védelmet. |

Szervezeti adatok védelme a felhőinfrastruktúrában

| Erőforrás | Leírás |

|---|---|

| A Microsoft Purview adatszabályozási dokumentációja | Megtudhatja, hogyan használhatja a Microsoft Purview szabályozási portált, hogy szervezete adatforrásokat találjon, értsen meg, vezéreljen és használjon. Az oktatóanyagok, a REST API-referencia és más dokumentációk bemutatják, hogyan tervezheti meg és konfigurálhatja az adattárat, ahol felfedezheti az elérhető adatforrásokat, és kezelheti a jogosultságok használatát. |

Felhőbevezetési terv

A bevezetési terv alapvető követelmény a sikeres felhőbevezetéshez. Az adatok védelmére szolgáló sikeres bevezetési terv fő attribútumai a következők:

- A stratégia és a tervezés összhangban: Amikor kidolgozza a terveit az adatbesorolási és -védelmi funkciók tesztelésére, próbaüzemére és bevezetésére digitális környezetében, mindenképpen tekintse át a stratégiát és a célkitűzéseket, hogy a tervek összhangban legyenek velük. Ez magában foglalja az adathalmazok prioritását, az adatvédelem céljait és a mérföldköveket.

- A terv iteratív: A terv bevezetésének megkezdésekor sok mindent megtudhat a környezetéről és a használt képességkészletről. A bevezetés minden szakaszában tekintse át az eredményeket a célkitűzésekhez képest, és finomhangolja a terveket. Ez magában foglalhatja például a szabályzatok finomhangolására szolgáló korábbi munka újbóli megtekintését.

- A személyzet és a felhasználók képzése jól megtervezett: Az adminisztrációs személyzettől a segélyszolgálatig és a felhasználókig mindenki arra van betanulva, hogy sikeres legyen az adatazonosítási és védelmi feladataival.

Az Azure-hoz készült felhőbevezetési keretrendszerről további információt a felhőbevezetési tervben talál.

Kész fázis

A korábban felsorolt erőforrások használatával rangsorolhatja a tervet a bizalmas adatok azonosítására és védelmére. A bizalmas üzleti adatok védelmének munkája a többrétegű zéró megbízhatósági üzembehelyezési stratégia egyik rétegét képviseli.

A cikkben javasolt szakaszos megközelítés magában foglalja a munka fokozatos szétterjesztését a digitális birtoklás teljes területére, metodikus módon. Ebben a kész szakaszban tekintse át a terv ezen elemeit, hogy biztosan minden készen álljon:

- A szervezet számára érzékeny adatok jól definiálva van. Ezeket a definíciókat valószínűleg módosítani fogja az adatok keresése és az eredmények elemzése során.

- Van egy világos terve arról, hogy mely adatkészletekkel és alkalmazásokkal kezdjen, és egy rangsorolt terv a munka hatókörének bővítésére, amíg az a teljes digitális tulajdont nem foglalja magában.

- A szervezetnek és a környezetnek megfelelő, előírt műszaki útmutató módosításait azonosítottuk és dokumentáltuk.

Ez a lista a munka magas szintű módszertani folyamatát foglalja össze:

- Megismerheti az adatbesorolási képességeket, például a bizalmas információtípusokat, a betanítható osztályozókat, a bizalmassági címkéket és a DLP-szabályzatokat.

- Kezdje el használni ezeket a képességeket a Microsoft 365-szolgáltatások adataival. Ez az élmény segít a séma finomításában.

- Besorolás bevezetése az Office-alkalmazásokba.

- Lépjen tovább az eszközök adatainak védelmére a DLP végponttal való kísérletezéssel, majd üzembe helyezésével.

- A Microsoft 365-tel finomított képességek kiterjesztése a felhőalkalmazásokban lévő adatokra a Defender for Cloud Apps használatával.

- A helyszíni adatok védelmének felderítése és alkalmazása a Microsoft Purview Information Protection scanner használatával

- A Microsoft Purview adatszabályozással felderítheti és megvédheti az adatokat a felhőalapú adattárolási szolgáltatásokban, például az Azure Blobsban, a Cosmos DB-ben, az SQL-adatbázisokban és az Amazon Web Services S3-adattárakban.

Ez az ábra a folyamatot mutatja be.

Az adatfelderítés és -védelem prioritása eltérő lehet.

Figyelje meg a következő függőségeket más üzleti forgatókönyvekhez:

- Az információvédelem végponteszközökre való kiterjesztése az Intune-nal való koordinációt igényli (a biztonságos távoli és hibrid munka cikkben szerepel).

- Az információvédelem SaaS-alkalmazásokban való kiterjesztéséhez a Microsoft Defender for Cloud Apps szükséges. A Defender for Cloud Apps próbaüzembe vitele és üzembe helyezése szerepel a jogsértési üzleti forgatókönyvből eredő üzleti károk megelőzésében vagy csökkentésében .

A bevezetési tervek véglegesítése során mindenképpen tekintse át újra az Information Protection és az Data Loss Prevention üzembe helyezési gyorsítási útmutatóját a javaslatok áttekintéséhez és a stratégia finomhangolásához.

Bevezetési fázis

A Microsoft kaszkádolt, iteratív megközelítést javasol a bizalmas adatok felderítésére és védelmére. Ez lehetővé teszi a stratégia és a szabályzatok finomítását az eredmények pontosságának növelése érdekében. Például kezdjen el dolgozni egy besorolási és védelmi sémán a bizalmas adatok felderítése és azonosítása során. A felfedezett adatok tájékoztatják a sémát, és a séma segít a bizalmas adatok felfedezésére használt eszközök és módszerek fejlesztésében. Hasonlóképpen, a séma tesztelése és kipróbálása során az eredmények segítenek javítani a korábban létrehozott védelmi szabályzatokat. Nem kell megvárni, amíg az egyik fázis befejeződik, mielőtt elkezdené a következőt. Az eredmények hatékonyabbak, ha útközben folyamatosan finomít.

Fázisok szabályozása és kezelése

A szervezet adatainak szabályozása iteratív folyamat. A besorolási séma átgondolt létrehozásával és digitális vagyonában való alkalmazásával alapot teremtett. Az alábbi gyakorlatok segítségével megkezdheti az alaprendszer kezdeti szabályozási tervének elkészítését:

- A módszertan kialakítása: Alapszintű módszertant hozhat létre a séma áttekintéséhez, a digitális tulajdonban való alkalmazásának módjához és az eredmények sikerességéhez. Döntse el, hogyan fogja monitorozni és értékelni az adatvédelmi protokoll sikerességét, beleértve a jelenlegi és jövőbeli állapotot is.

- Hozzon létre egy kezdeti irányítási alaprendszert: Kezdje el a szabályozási folyamatot egy kis, könnyen implementált szabályozási eszközkészlettel. Ezt a kezdeti szabályozási alaprendszert minimálisan működőképes terméknek (MVP) nevezzük.

- A kezdeti szabályozási alaprendszer továbbfejlesztése: Iteratív módon adja hozzá a szabályozási vezérlőket a kézzelfogható kockázatok kezeléséhez, miközben a végső állapot felé halad.

A Microsoft Purview számos funkciót kínál az adatok szabályozásához, többek között a következőket:

- Adatmegőrzési szabályzatok

- Postaláda-megőrzési és archiválási képességek

- A kifinomultabb adatmegőrzési és törlési szabályzatok és ütemezések rekordkezelése

Lásd : Adatok szabályozása a Microsoft Purview használatával. A Tevékenységkezelő emellett betekintést nyújt a felderített és címkézett tartalmakba, valamint az adott tartalom hol található. SaaS-alkalmazások esetén a Microsoft Defender for Cloud Apps gazdag jelentéskészítést biztosít az SaaS-alkalmazásokba be- és kifelé irányuló bizalmas adatokról. Tekintse meg a Microsoft Defender for Cloud Apps tartalomtár számos oktatóanyagát.

Következő lépések

- A Zero Trust bevezetési keretrendszerének áttekintése

- Biztonsági helyzet gyors modernizálása

- Biztonságos távoli és hibrid munka

- Jogsértésből eredő üzleti károk megelőzése vagy csökkentése

- Jogszabályi és megfelelőségi követelményeknek való megfelelés

Folyamatkövetési erőforrások

A zéró megbízhatóságú üzleti forgatókönyvek bármelyikéhez használhatja az alábbi folyamatkövetési erőforrásokat.

| Folyamatkövetési erőforrás | Ez neked segít... | Úgy tervezték, hogy... |

|---|---|---|

Bevezetési forgatókönyv fázisháló – letölthető Visio-fájl vagy PDF

|

Könnyen megértheti az egyes üzleti forgatókönyvek biztonsági fejlesztéseit, valamint a tervfázis szakaszaira és célkitűzéseire irányuló erőfeszítések szintjét. | Üzleti forgatókönyv projektvezetők, üzleti vezetők és más érdekelt felek. |

| A Zero Trust bevezetés-követő letölthető PowerPoint-diacsomag |

Nyomon követheti előrehaladását a tervfázis szakaszaiban és célkitűzéseiben. | Üzleti forgatókönyv projektvezetők, üzleti vezetők és más érdekelt felek. |

Üzleti forgatókönyv célkitűzései és feladatai letölthető Excel-munkafüzet

|

Tulajdonost rendelhet hozzá, és nyomon követheti az előrehaladást a tervfázis szakaszain, célkitűzésein és feladatain keresztül. | Üzleti projektvezetők, informatikai vezetők és informatikai megvalósítók. |

További forrásokért lásd: A zéró bizalom értékelési és folyamatkövetési erőforrásokat.