Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A Teljes felügyelet bevezetési útmutató részeként ez a cikk a távoli és hibrid munka biztonságossá tételének üzleti forgatókönyvét ismerteti. Vegye figyelembe, hogy az üzleti adatok és az infrastruktúra biztonságossá tétele különálló üzleti forgatókönyvek témakörei, és az útmutató nem tartalmazza azokat.

A hibrid munkastílusra való váltás arra kényszeríti a szervezeteket, hogy gyorsan alkalmazkodjanak. A távoli alkalmazottak bármilyen módon végeznek munkát, például személyes eszközöket használnak, felhőszolgáltatásokon keresztül együttműködnek, és a vállalati hálózat peremhálózatán kívül osztják meg az adatokat. A hibrid alkalmazottak vállalati és otthoni hálózatokon is dolgoznak, és üzleti és személyes eszközök között váltanak.

Ahogy az alkalmazottak otthoni hálózatai elterülnek a vállalati hálózat peremhálózatán, és a különböző eszközök csatlakoznak ehhez a hálózathoz, a biztonsági fenyegetések megsokszorozódnak, és egyre kifinomultabbá válnak a támadási vektorok fejlődése során.

| Hagyományos védelem hálózati vezérlőkkel | Modern védelem Teljes felügyelet |

|---|---|

| A hagyományos védelem a hálózati tűzfalakra és a virtuális magánhálózatokra (VPN-ekre) támaszkodik a vállalati erőforrások elkülönítése és korlátozása érdekében. Az alkalmazottak fizikailag bejelentkeznek az irodába, és a felhasználói fiókjukkal és jelszavukkal jelentkeznek be az eszközükkel. Alapértelmezés szerint a felhasználói fiók és az eszköz is megbízható. |

A Teljes felügyelet modell a szabályzatokat, folyamatokat és technológiát kombinálva a felhőtől a peremhálózatig biztosít megbízhatóságot, függetlenül attól, hogy a felhasználók hol férnek hozzá a hálózathoz. Egy Teljes felügyelet modell nem feltételezi, hogy bármilyen felhasználói identitás vagy eszköz biztonságos a hálózaton. A megközelítés előírja, hogy ellenőrizze a felhasználói identitást és az eszközt, és ezt a hálózat, az adatok és az alkalmazások biztonságának folyamatos monitorozása közben végezze el az irodában, otthon és az eszközök között. |

Az alábbi ábra azt mutatja be, hogyan vált a hagyományos védelemről a bal oldali hálózati vezérlőkkel (korlátozott ismert helyekről) a jobb oldali Teljes felügyelet (ismeretlen helyekre) történő modern védelemre, ahol a védelem a felhasználók és eszközök helyétől függetlenül érvényesül.

A cikk útmutatása bemutatja, hogyan kezdheti meg és valósíthatja meg a távoli és hibrid munka biztonságossá tételére vonatkozó stratégiáját.

Hogyan gondolkodnak az üzleti vezetők a távoli és hibrid munka biztonságossá tételéről?

A technikai munka megkezdése előtt fontos tisztában lenni a távoli és hibrid munka biztonságossá tételének különböző motivációival, mivel ezek a motivációk segítenek tájékoztatni a stratégiát, a célkitűzéseket és a siker érdekében tett intézkedéseket.

Az alábbi táblázat indokokat tartalmaz arra, hogy egy vállalat üzleti vezetői miért fektetnek be a távoli és hibrid munka biztonságossá tételébe.

| Szerepkör | Miért fontos a távoli és hibrid munka biztonságossá tétele? |

|---|---|

| Vezérigazgató (vezérigazgató) | A vállalkozást fel kell hatalmazni stratégiai céljainak és célkitűzéseinek elérésére, függetlenül attól, hogy az alkalmazott hol tartózkodik. Az üzleti rugalmasságot és az üzleti végrehajtást nem szabad korlátozni. A sikeres kibertámadás költsége sokkal több lehet, mint a biztonsági intézkedések végrehajtásának ára. Sok esetben a kiberbiztosítási követelményeknek, szabványoknak vagy regionális előírásoknak való megfelelésre van szükség. |

| Marketingigazgató (CMO) | Az üzlet belső és külső érzékelése nem korlátozódhat eszközökre vagy körülményekre. Az alkalmazottak jóléte magas prioritást élvez, amelyet az otthoni vagy az irodai munkavégzés lehetősége is támogat. A sikeres támadás nyilvános ismeretekké válhat, ami károsíthatja a márka értékét. |

| Informatikai vezető (CIO) | A mobil és hibrid munkaerő által használt alkalmazásoknak elérhetőnek kell lenniük a vállalat adatainak védelme mellett. A biztonságnak mérhető eredménynek kell lennie, és igazodnia kell az informatikai stratégiához. A felhasználói élmény és a hatékonyság fontos. |

| Informatikai biztonsági vezető (CISO) | A távoli vagy hibrid munkakörnyezet nagyobb területet hoz létre a biztonsági incidensek számára. A szervezetnek továbbra is meg kell felelnie a biztonsági és adatvédelmi követelményeknek, szabványoknak és előírásoknak a környezet bővülése során. |

| Technológiai igazgató (CTO) | Az üzleti innováció támogatására használt technológiákat és folyamatokat védeni kell. A SecOps és a DevSecOps eljárások csökkenthetik a támadás hatását. Olyan ingyenes technológiákat kell alkalmazni, amelyek biztonságosan megkönnyítik a távoli munkát és a felhőszolgáltatások bevezetését. |

| Operatív igazgató (COO) | Mivel a munkaerő mobilossá válik, és ritkábban használ rögzített irodai helyet, az üzleti eszközöknek biztonságban kell maradniuk, és az üzleti kockázatokat kezelni kell. A vezérigazgató felelősségre vonása a napi üzleti termelésért, a támadás miatti műveletekbe vagy ellátási láncba való bármilyen beavatkozás hatással lesz a legalsó sorra. |

| Pénzügyi igazgató (pénzügyi igazgató) | A kiadási prioritások a rögzített modellről az agilis modellekre váltanak. Rögzített adatközpont-beruházások és épületek költöznek a felhőalkalmazások és a felhasználók dolgoznak otthonról. A biztonsági funkciók megvalósításának költségeit kockázat- és költségelemzéssel kell kiegyenlíteni. |

Az üzleti vezetők motivációi mellett sok alkalmazott rugalmasságot vár el, és bárhonnan, bármikor és bármilyen eszközről szeretne dolgozni.

A Microsoft egyike azon nagyvállalati szintű szervezeteknek, amelyek a COVID-19-világjárvány kezdetén a távoli és hibrid munkát is magukba foglalták. A 2022.Microsoft Digitális védelmi jelentés 87. oldalán a Microsoft hangsúlyozza, hogy ez az üzleti lehetőség kockázatot jelent, és biztonsági intézkedésekkel kell párosítani a támadások elleni rugalmasság növelése érdekében:

- A kiberbiztonság kulcsfontosságú szerepet játszik a technológiai sikerben. Az innováció és a fokozott termelékenység csak olyan biztonsági intézkedések bevezetésével érhető el, amelyek a lehető legrugalmasabbá teszik a szervezeteket a modern támadásokkal szemben.

- A világjárvány arra tett próbát, hogy a microsoftos alkalmazottak bárhol is dolgoznak, megvédjük biztonsági gyakorlatainkat és technológiáinkat. Az elmúlt évben a fenyegetést okozó szereplők továbbra is kihasználták a világjárvány során feltárt sebezhetőségeket és a hibrid munkakörnyezetre való áttérést.

Ez a jelentés hangsúlyozza, hogy a sikeres kibertámadások túlnyomó többsége megelőzhető az alapvető biztonsági higiénia használatával.

A távoli és hibrid munka biztonságossá tételének bevezetési ciklusa

A távoli és hibrid munka biztonságossá tétele Teljes felügyelet magában foglalja az alapszintű biztonsági védelem üzembe helyezését, ugyanakkor kifinomult védelmet biztosít. Ez a célkitűzés gyakorlatilag a teljes körű életciklus-megközelítéssel a szervezet erőforrásaihoz való hozzáférés szabályzatkényszerítését és monitorozását foglalja magában.

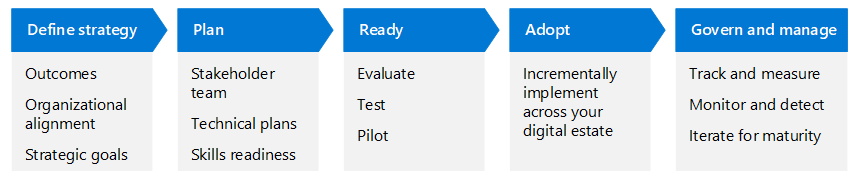

Ez a cikk végigvezeti ezt az üzleti forgatókönyvet az Azure felhőadaptálási keretrendszer (stratégia, tervezés, kész, bevezetés és szabályozás és kezelés) felhőadaptálási keretrendszer használó, de Teljes felügyelet megfelelő életciklus-fázisokkal.

Az alábbi táblázat az ábrának egy akadálymentes változata.

| A stratégia definiálása | Csomag | Kész | Bevezetés | Szabályozás és kezelés |

|---|---|---|---|---|

| Eredmények Szervezeti igazítás Stratégiai célok |

Érdekelt felek csapata Műszaki tervek Készségek készültsége |

Kiértékel Teszt Vezér |

Növekményes implementálás a digitális tulajdonban | Nyomon követés és mérés Monitorozás és észlelés Iterátum az érettséghez |

Az Teljes felügyelet bevezetési keretrendszer áttekintésében további információkat olvashat a Teljes felügyelet bevezetési ciklusról.

Stratégiai fázis definiálása

A Stratégiai fázis definiálása kritikus fontosságú a forgatókönyv "Miért?" megoldására tett erőfeszítéseink definiálásához és formalizálásához. Ebben a fázisban üzleti, informatikai, üzemeltetési és stratégiai szempontok alapján értelmezzük a forgatókönyvet.

Meghatározzuk azokat az eredményeket, amelyek alapján a forgatókönyv sikerességét mérhetjük, és megértjük, hogy a biztonság növekményes és iteratív folyamat.

Ez a cikk olyan motivációkat és eredményeket javasol, amelyek számos szervezet számára relevánsak. Ezekkel a javaslatokkal egyedi igényeinek megfelelően finomíthatja a szervezet stratégiáját.

Távoli és hibrid munkahelyi motivációk biztonságossá tétele

A távoli és hibrid munka biztonságossá tételének motivációi egyszerűek, de a szervezet különböző részeinek különböző ösztönzői lesznek ennek a munkának a elvégzésére. Az alábbi táblázat összefoglal néhányat ezekből a motivációkból.

| Terület | Motivációk |

|---|---|

| Üzleti igények | Az információkhoz való hozzáférés biztosítása bármikor, bárhol bármilyen eszközön, a biztonsági szabványok csökkentése és az adathozzáférési kockázatok kezelése nélkül. |

| Informatikai igények | Az emberi és nem emberi identitás követelményeinek megfelelő szabványos identitásplatform megszünteti a VPN-ek igényeit, és megfelelő módon biztosítja a vállalati és BYOD-eszközök távfelügyeletét, miközben zökkenőmentes és pozitív felhasználói élményt nyújt. |

| Működési igények | A meglévő biztonsági megoldások szabványosított implementálása. Csökkentse a biztonságos identitások implementálásához és karbantartásához szükséges felügyeleti erőfeszítéseket. Az identitásszabályozás a felhasználók előkészítését és kiléptetését, az erőforrások megfelelő időben való elérését és elegendő hozzáférés biztosítását jelenti. Azt is jelenti, hogy visszavonja a hozzáférést, ha már nincs rá szükség. |

| Stratégiai igények | A kibertámadások megtérülésének fokozatos csökkentése erős biztonsági megoldások alkalmazásával. A Teljes felügyelet feltételezi, hogy a behatolás elve lehetővé teszi a tervezést a robbanási sugár minimalizálása, a támadási felületek és a behatolás utáni helyreállítási idő csökkentése érdekében. |

Távoli és hibrid munkahelyi forgatókönyvek eredményeinek biztonságossá tétele

A hatékony munkavégzéshez a felhasználóknak az alábbiakat kell tudniuk használni:

- A felhasználói fiók hitelesítő adatai az identitásuk ellenőrzéséhez.

- Végpontjuk (eszközük), például PC, táblagép vagy telefon.

- A nekik megadott alkalmazások.

- A feladatuk elvégzéséhez szükséges adatok.

- Olyan hálózat, amelyen keresztül forgalom folyik az eszközök és alkalmazások között, függetlenül attól, hogy a felhasználó és az eszköz a helyszínen vagy az interneten van-e.

Ezen elemek mindegyike a támadók célpontja, és a Teljes felügyelet "soha nem megbízható, mindig ellenőrizze" elvével kell védeni.

Az alábbi táblázat a biztonságos távoli és hibrid munka forgatókönyvével kapcsolatos célkitűzéseket és azok eredményeit ismerteti.

| Cél | Eredmény |

|---|---|

| Termelékenység | A szervezetek biztonságosan szeretnék kiterjeszteni a hatékonyságot a felhasználókra és eszközeikre anélkül, hogy korlátoznák az alkalmazottak képességeit a munkaerő elhelyezkedése alapján. |

| Biztonságos hozzáférés | A vállalati adatokat és alkalmazásokat a megfelelő alkalmazottaknak biztonságosan kell elérni, hogy védve legyenek a vállalati szellemi tulajdon és a személyes adatok. |

| Végfelhasználók támogatása | Mivel a szervezetek hibrid munkaerő-mentalitást alkalmaznak, az alkalmazottaknak több alkalmazás- és platformképességre van szükségük a biztonságos és mobil munkaélményhez. |

| A biztonság növelése | A jelenlegi vagy javasolt munkahelyi megoldások biztonságát növelni kell annak érdekében, hogy a szervezetek a mobil munkaerő követelményeinek megfelelően méretezhetők legyenek. A biztonsági képességeknek egyenlőnek kell lennie vagy meg kell haladnia azt, ami a helyszíni munkaerő számára elérhető. |

| Az informatikai lehetőségek támogatása | Az informatikai csapat biztosítani szeretné a munkahelyet, amely az alkalmazott felhasználói élményének biztonságossá tételével kezdődik anélkül, hogy indokolatlanul növelné a felhasználókkal kapcsolatos súrlódást. Emellett az informatikai csapatnak folyamatokra és láthatóságra van szüksége a szabályozás támogatásához, valamint a kibertámadások észleléséhez és elhárításához. |

Tervezés fázisa

A bevezetési tervek egy Teljes felügyelet stratégia céljait végrehajtható tervké alakítják át. A közös csapatok a bevezetési tervvel irányíthatják technikai erőfeszítéseiket, és igazíthatják őket a szervezet üzleti stratégiájához.

Az Ön által meghatározott motivációk és eredmények az üzleti vezetőkkel és csapatokkal együtt támogatják a "Miért?" lehetőséget a szervezet számára. Ezek lesznek a stratégia irányító célpontja. Ezután következik a motivációk és célkitűzések eléréséhez szükséges technikai tervezés.

Az alábbi gyakorlatok segítségével megtervezheti a szervezet technológiai stratégiájának megvalósítását. Ezek a gyakorlatok a rangsorban megadott feladatok rögzítésével támogatják Teljes felügyelet bevezetési erőfeszítéseket. A folyamat végén egy felhőbevezetési tervvel fog rendelkezni, amely megfelel a felhőbevezetési stratégiában meghatározott metrikáknak és motivációknak.

| Gyakorlat | Leírás |

|---|---|

| Digitális tulajdon | Leltárba veheti digitális tulajdonát: identitásokat, eszközöket, alkalmazásokat. A digitális tulajdon rangsorolása a szervezet motivációinak és üzleti eredményeinek megfelelő feltételezések alapján. |

| Kezdeti szervezeti igazítás | A szervezetet egy technikai stratégiához és bevezetési tervhez igazíthatja. A stratégia és a terv a szervezet célkitűzésein és a leltárban meghatározott prioritásokon alapul. |

| Műszaki készségek felkészültségi terve | Hozzon létre egy tervet a készségek felkészültségi hiányosságainak kezelésére a szervezeten belül. |

| Felhőbevezetési terv | Felhőbevezetési terv kidolgozása a készségek, a digitális tulajdon és a szervezet változásainak kezelésére. |

A távoli és hibrid munka biztonságossá tételének technikai bevezetése magában foglalja a fokozatos megközelítést annak biztosítása érdekében, hogy Teljes felügyelet elveket alkalmazzák az identitásokra, az eszközökre és az alkalmazásokra a következők megkövetelésével:

- A rendszer feltételes hozzáféréssel rendelkező többtényezős hitelesítést (MFA) alkalmaz a környezethez hozzáférő összes felhasználói identitásra.

- Az eszközök regisztrálva vannak az eszközkezelésben, és figyelik az állapotot.

- Az alkalmazásokhoz és adataikhoz való hozzáféréshez ellenőrizni kell az identitásokat, az kifogástalan eszközöket és a megfelelő adathozzáférést.

Számos szervezet négylépcsős megközelítést alkalmazhat ezekre az üzembehelyezési célkitűzésekre, az alábbi diagramon összefoglalva.

| 1. fázis | 2. fázis | 3. fázis | 4. fázis |

|---|---|---|---|

| Minden identitás ellenőrzése és védelme erős hitelesítéssel SaaS-alkalmazások integrálása a Microsoft Entra-azonosítóval egyszeri bejelentkezéshez Minden új alkalmazás modern hitelesítést használ |

Eszközök regisztrálása a Microsoft Entra-azonosítóval Kiindulási pont Teljes felügyelet identitás- és eszközhozzáférés-szabályzatok implementálása A Microsoft Entra alkalmazásproxy használata helyszíni alkalmazásokkal egyszeri bejelentkezéshez |

Eszközök regisztrálása az eszközfelügyeleti megoldásban és az ajánlott biztonsági védelem alkalmazása Csak a megfelelő és megbízható eszközök hozzáférésének engedélyezése az adatokhoz |

Eszközkonfiguráció eltérésének figyelése Jelszó nélküli hitelesítés implementálása |

Ha ez a szakaszos megközelítés működik a szervezet számára, a következőt használhatja:

Ez a letölthető PowerPoint-diacsomag az üzleti vezetők és más érdekelt felek számára mutatja be és ismerteti az előrehaladását ezen szakaszokban és célkitűzésekben. Itt találja az üzleti forgatókönyv diája.

Ez az Excel-munkafüzet tulajdonosokat rendelhet hozzá, és nyomon követheti ezeknek a szakaszoknak, célkitűzéseknek és feladataiknak előrehaladását. Itt találja az üzleti forgatókönyv munkalapját.

Ha a szervezet előfizet egy adott irányítási kockázat és megfelelőség (GRC) vagy a Security Operations Center (SOC) stratégiára, rendkívül fontos, hogy a műszaki munka tartalmazza azokat a konfigurációkat, amelyek megfelelnek ezeknek a követelményeknek.

A szervezet megismerése

Az egyes szervezetek igényei és összetétele eltérő. Egy sok alkalmazással és magas szintű biztonságtal rendelkező multinacionális vállalat a biztonságot az agilis startuptól vagy egy közepes méretű szervezettől eltérően valósítja meg.

A szervezet méretétől és összetettségétől függetlenül a következő műveletek érvényesek:

- Leltárfelhasználók, végpontok, alkalmazások, adatok és hálózatok a biztonság állapotának megértéséhez és a tulajdon átalakításához szükséges erőfeszítések mértékének becsléséhez.

- A prioritások alapján dokumentálja a növekményes bevezetés céljait és tervét. Ilyen például az identitások és a Microsoft 365-szolgáltatások védelme, amelyet végpontok követnek. Ezután biztonságossá teheti az alkalmazásokat és az SaaS-szolgáltatásokat a feltételes hozzáférés által biztosított modern hitelesítési módszerekkel és szegmentálási képességekkel.

- A legkevésbé kiemelt hozzáférés használatának elve érdekében leltározza, hogy hány fiók rendelkezik kiemelt hozzáféréssel, és csökkentse azokat a lehető legkevesebb fiókra. A kiemelt hozzáférést igénylő fiókoknak az igény szerinti és a megfelelő hozzáférésű (JIT/JEA) jogosultságokat kell használniuk az állandó felügyeleti jogosultságok korlátozásához. Behatolás esetén a feltört fiókok korlátozottak, ami minimálisra csökkenti a robbanási sugarat. A "törésüveg" fiókok kivételével nem engedélyezett állandó rendszergazdai hozzáférés a kiemelt szerepkörökhöz, amelyek közé tartoznak az alkalmazásfelügyeleti szerepkörök az olyan hatékonyságnövelő szolgáltatásokhoz, mint a SharePoint, az Exchange és a Teams.

Szervezeti tervezés és igazítás

A biztonságos hozzáférési módszertan megvalósítása és szabályozása több egymást átfedő területet érint, és általában a következő sorrendben valósul meg:

- Identitások

- Végpontok (eszközök)

- Alkalmazások

- Network (Hálózat)

Az adatok védelme a távoli és a hibrid munka biztonságossá tételéhez is fontos. Ez a témakör részletesebben foglalkozik a bizalmas üzleti adatok azonosításával és védelmének témakörével.

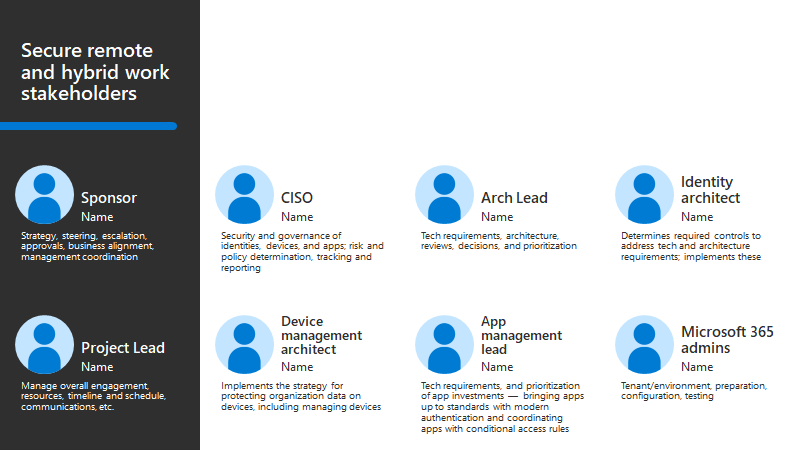

Ez a táblázat összefoglalja a szponzorálási program és a projektirányítási hierarchia létrehozásakor javasolt szerepköröket az eredmények meghatározásához és irányításához.

| Terület | Programvezetők | Műszaki tulajdonosi szerepkörök |

|---|---|---|

| Identitások | CISO, CIO vagy Identity Security-igazgató Programvezető az Identity Securitytől vagy az Identity Architecttől |

Biztonsági tervező Identitásbiztonság vagy identitástervező Identitásadminisztrátor Biztonságirányítás vagy identitásadminisztrátor Felhasználói oktatási csapat |

| Végpontok | CISO, CIO vagy Identity Security-igazgató Programvezető az Identity Securitytől vagy egy identitástervezőtől |

Biztonsági tervező Identitásbiztonság vagy infrastruktúra-biztonsági tervező Mobileszköz-kezelés (MDM) rendszergazdája Biztonságirányítás vagy MDM-rendszergazda Felhasználói oktatási csapat |

| Alkalmazások | CISO, CIO vagy alkalmazásbiztonsági igazgató Programvezető az Apps Managementből |

Identitástervező Fejlesztői tervező Hálózati tervező Felhőhálózat-tervező Biztonságirányítás |

| Network (Hálózat) | CISO, CIO vagy hálózati biztonsági igazgató Programvezető a hálózatkezelés vezetésétől |

Biztonsági tervező Hálózati tervező Hálózati mérnökök Hálózati implementátorok Hálózatkezelés szabályozása |

A Bevezetési tartalom PowerPoint-diacsomagja az alábbi diát tartalmazza, amely egy, a saját szervezete számára testre szabható, érdekelt felekkel rendelkező nézettel rendelkezik.

Műszaki tervezés és készségek felkészültsége

A Microsoft erőforrásokat biztosít a munka rangsorolásához, az első lépésekhez és az üzembe helyezés érettségéhez. Ebben a szakaszban ezeket az erőforrásokat tervezési tevékenységként használjuk a javasolt módosítások hatásának megértéséhez és egy végrehajtási terv létrehozásához.

Ezek az erőforrások előíró útmutatást tartalmaznak, amelyeket ajánlott kiindulópontként használhat saját szervezete számára. Módosítsa a javaslatokat a prioritások és a követelmények alapján.

| Erőforrás | Leírás |

|---|---|

Gyors modernizációs terv (RaMP) ellenőrzőlistája: Az összes hozzáférési kérelem megbízhatóságának explicit érvényesítése

|

Ez az ellenőrzőlista-sorozat prioritási sorrendben sorolja fel az egyes biztonsági üzembehelyezési területek technikai célkitűzéseit, és dokumentálja azokat a lépéseket, amelyekre szüksége lesz a célok eléréséhez. Emellett felsorolja azokat a projekttagokat is, akiknek részt kell vennie az egyes területeken. Ezzel az erőforrással azonosíthatja a gyors nyeréseket. |

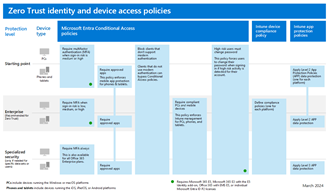

Teljes felügyelet identitás- és eszközelérési konfigurációk |

Ez a megoldási útmutató olyan identitás- és eszközhozzáférés-szabályzatokat javasol, amelyeket együtt teszteltek. A következőket tartalmazza:

|

Eszközök kezelése az Intune-nal

|

Ez a megoldási útmutató végigvezeti az eszközök kezelésének fázisait az olyan műveletektől kezdve, amelyekhez nem szükséges az eszközök regisztrálása a felügyeletbe az eszközök teljes körű felügyeletéhez. Ezek a javaslatok a fenti erőforrásokkal vannak összehangolva. |

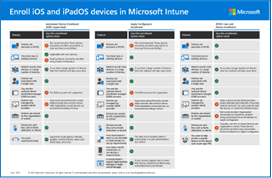

Az Intune regisztrációs beállításai

PDF | Visio Frissítve: 2022. június |

Ez a plakátkészlet a platformonkénti eszközregisztrációs lehetőségek könnyen áttekinthető összehasonlítását biztosítja. |

| MFA üzembehelyezési terv | Ez az üzembe helyezési útmutató bemutatja, hogyan tervezheti meg és valósíthatja meg a Microsoft Entra többtényezős hitelesítés bevezetését. |

Ezeken az erőforrásokon kívül a következő szakaszok a korábban meghatározott négy fázis egyes tevékenységeihez tartozó erőforrásokat emelik ki.

1. fázis

| Üzembe helyezési célkitűzés | Források |

|---|---|

| Minden identitás ellenőrzése és védelme erős hitelesítéssel | Milyen hitelesítési és ellenőrzési módszerek érhetők el a Microsoft Entra ID-ben? |

| SaaS-alkalmazások integrálása a Microsoft Entra-azonosítóval egyszeri bejelentkezéshez | SaaS-alkalmazások hozzáadása a Microsoft Entra-azonosítóhoz és a szabályzatok hatóköréhez |

| Az új alkalmazások modern hitelesítést használnak | Ellenőrzőlista – Hogyan kezeli a számítási feladat identitását? |

2. fázis

| Üzembe helyezési célkitűzés | Források |

|---|---|

| Eszközök regisztrálása a Microsoft Entra-azonosítóval |

Microsoft Entra regisztrált eszközök A Microsoft Entra-csatlakozás implementálásának megtervezve |

| Teljes felügyelet identitás- és eszközhozzáférés-szabályzatok implementálása a kiindulási pont védelmi szintjéhez | Az Teljes felügyelet identitás- és eszközhozzáférés-konfigurációk védelmi szintjei |

| A Microsoft Entra alkalmazásproxy használata helyszíni alkalmazásokkal egyszeri bejelentkezéshez | Egyszeri bejelentkezés konfigurálása alkalmazásproxy-alkalmazáshoz |

3. fázis

| Üzembe helyezési célkitűzés | Források |

|---|---|

| Eszközök regisztrálása a felügyeletbe és az ajánlott biztonsági védelem alkalmazása |

Eszközök kezelése az Intune-nal – áttekintés Teljes felügyelet identitás- és eszközelérési konfigurációk |

| Csak a megfelelő és megbízható eszközök hozzáférésének engedélyezése az adatokhoz |

Megfelelőségi szabályzatok beállítása az Intune-nal rendelkező eszközökhöz Kifogástalan és megfelelő eszközök megkövetelése az Intune-nal |

4. fázis

| Üzembe helyezési célkitűzés | Források |

|---|---|

| Eszközkonfiguráció eltérésének figyelése |

Eszközprofilok üzembe helyezése a Microsoft Intune-ban Eszközkockázat és a biztonsági alapkonfigurációknak való megfelelőség monitorozása |

| Jelszó nélküli hitelesítés implementálása | A bejelentkezési biztonság növelése jelszó nélküli hitelesítéssel |

Felhőbevezetési terv

A bevezetési terv alapvető követelmény a Teljes felügyelet sikeres elfogadásához. A Teljes felügyelet bevezetési terv egy iteratív projektterv, amely segít a vállalatnak a hagyományos biztonsági megközelítések közötti váltásban egy érettebb és kifinomultabb stratégiára, amely magában foglalja a változáskezelést és a szabályozást.

Az identitások, végpontok, alkalmazások és hálózatok a tervezési fázis hatókörébe tartoznak. Ezek mindegyike rendelkezik a meglévő tulajdon védelmének követelményével, és azt is tervezi, hogy a nagyobb előkészítési folyamat részeként érkező új entitásokra is kiterjeszti a biztonságot.

A biztonságos távoli és hibrid munkahelyi megoldástervezés úgy véli, hogy a szervezetek meglévő identitásokkal rendelkeznek, amelyeket védeni kell, és új identitásokat kell létrehozni, amelyek megfelelnek a biztonsági szabványoknak.

A bevezetési terv magában foglalja a munkatársak képzését is, hogy új módon dolgozva megismerje a szervezet támogatásához szükséges tudnivalókat, amelyek többek között a következők lehetnek:

- A rendszergazdák képzése az új munkamódszerekre. A kiemelt hozzáférési módszerek eltérnek az állandó rendszergazdai hozzáféréstől, és kezdetben súrlódást okozhatnak, amíg el nem éri az általános elfogadást.

- A segélyszolgálat és az informatikai személyzet felszerelése minden szinten ugyanazokkal az előnyökkel kapcsolatos megvalósítási üzenettel. A biztonság növelése növeli a támadók súrlódását, és kiegyensúlyozza a biztonságos munkavégzés előnyeit. Győződjön meg arról, hogy az üzenet minden szinten érthető és kommunikálható.

- Felhasználói bevezetési és képzési anyagok létrehozása. A biztonságot közös felelősségként fogadják el, és az üzleti célokhoz igazodó biztonsági előnyöket közölni kell a felhasználókkal. Győződjön meg arról, hogy a biztonsági célú felhasználói bevezetés az új technológiák felhasználói bevezetésének szintjéhez hasonló szinten valósul meg.

A felhőadaptálási keretrendszer további információt a felhőbevezetési tervben talál.

Kész fázis

Ez a forgatókönyv (a távoli és hibrid munka biztonságossá tétele) kiértékeli és védi az identitásokat, az eszközöket és az adatokat az őket használó hálózatokon. Mivel a technológiák potenciálisan zavaróak lehetnek, a szakaszos megközelítés ajánlott, kezdve a kis projektektől, amelyek gyors nyerést kínálnak, amelyek kihasználják a meglévő licencelés előnyeit, és minimális felhasználói hatással vannak.

Először hozzon létre egy tervet, majd tesztelje a tervet. Ezután fokozatosan hajtsa végre az új konfigurációkat és képességeket. Ez lehetőséget nyújt a terv továbbfejlesztésére a leckék elsajátítása során. Mindenképpen dolgozzon ki egy kommunikációs tervet, és jelentse be a módosításokat, miközben kibővíti az üzembe helyezés hatókörét.

Az alábbi ábra azt a javaslatot szemlélteti, hogy egy projektet kis csoporttal kell elindítani a módosítások kiértékeléséhez. Ez a kis csoport lehet az informatikai csapat tagja, vagy egy partnercsapat, amely az eredménybe fektetett. Ezután tesztelje a módosításokat egy nagyobb csoporttal. Bár az ábra a teljes üzembe helyezés egy harmadik szakaszát is tartalmazza, ezt gyakran úgy valósítja meg, hogy fokozatosan növeli az üzembe helyezés hatókörét, amíg a teljes szervezetre ki nem terjed.

Az eszközök regisztrálásakor például az alábbi útmutatást javasoljuk.

| Üzembe helyezési szakasz | Leírás |

|---|---|

| Értékelés | 1. szakasz: 50 végpont azonosítása teszteléshez |

| Vezér | 2. szakasz: A következő 50–100 végpont azonosítása az éles környezetben |

| Teljes üzembe helyezés | 3. szakasz: A többi végpont regisztrálása nagyobb lépésekben |

Az identitások védelme az MFA alkalmazásával és a hozzáférés Microsoft Entra feltételes hozzáféréssel történő szegmentálásával kezdődik. Ezek a funkciók támogatják a explicit ellenőrzés elvét, de növekményes bevezetési folyamatot igényelnek. A megközelítéstől függően előfordulhat, hogy az MFA-módszertant a váltás dátuma előtt ki kell dolgozni és közölni kell a felhasználókkal, különösen a jelszavak használatára használt meglévő munkaerő esetében.

A forgatókönyv tervezése során a következő elemeket veszi figyelembe:

- Az MFA módszertanától függően előfordulhat, hogy a felhasználói bevásárlást mobilalkalmazás-alapú MFA-k használatára kell keresni, szemben a FIDO2 vagy más jogkivonatalapú megközelítéssel. Ez a Vállalati Windows Hello is vonatkozik.

- A feltételes hozzáférési szabályzatok összetettek lehetnek a kiértékelési és döntéshozatali kritériumok szempontjából. Ehhez a feltételes hozzáférést az alkalmazás és a felhasználói környezet növekményes próbaüzeme és bevezetése szükséges.

- A feltételes hozzáférés feltételes paraméterekként figyelembe veheti a végpont és a felhasználó helyének relatív állapotát és javítási állapotát. Ha a végpontokat kezelni kell ahhoz, hogy hozzáférési feltételként hozzáférjenek egy alkalmazáshoz vagy szolgáltatáshoz, akkor a végpontokat regisztrálni kell a felügyeletbe.

- A modern hitelesítési módszereket támogató modern alkalmazások könnyen integrálhatók az MFA-alapú hitelesítési és feltételes hozzáférési szabályzatokkal. Az alkalmazások számának és hitelesítési módszereinek ismerete kritikus fontosságú.

Amikor megtervezi és kialakítja a védelmi rétegeket a Teljes felügyelet létrehozásához, használja ki a Microsoft által biztosított erőforrások előnyeit. A távoli és hibrid munka biztonságossá tételéhez a Microsoft közös Teljes felügyelet identitás- és eszközhozzáférés-szabályzatokat biztosít. Ez olyan szabályzatok készlete, amelyek tesztelve vannak, és ismertek, hogy jól működnek együtt.

Íme a három védelmi szintre vonatkozó szabályzatok.

Ez a szabályzatkészlet minimális felhasználói hatással rendelkező kezdőpont-védelmi szintet tartalmaz. Ez a szabályzatkészlet nem igényli az eszközök felügyeletbe való regisztrálását. Ha készen áll, és regisztrált eszközöket, üzembe helyezheti a vállalati szintet, amely a Teljes felügyelet ajánlott.

Ezen védelmi szinteken kívül a szabályzatok hatókörét a következő módokon növelheti növekményesen:

- Alkalmazza a szabályzatok hatókörét a felhasználók egy kis csoportjára, majd növelje a belefoglalt felhasználók körét. A felhasználói szegmentálás kockázatcsökkentést tesz lehetővé a szolgáltatáskimaradás vagy a felhasználók leállása ellen, mivel csak a célzott felhasználókat vagy eszközöket érinti.

- Először is vegye fel a Microsoft 365-alkalmazásokat és -szolgáltatásokat a szabályzatok hatókörébe. Ezután vegye fel a szervezet által használt egyéb SaaS-alkalmazásokat is. Ha elkészült, a szabályzatok hatókörébe belefoglalhatja az Azure-ban vagy más felhőszolgáltatókban létrehozott alkalmazásokat.

Végül ne feledkezzen meg a felhasználókról. A felhasználók bevezetése és kommunikációja kritikus fontosságú az identitások biztonságának megvalósítása során, hasonlóan ahhoz, hogy milyen fontos az adatközpont-alapú szolgáltatásokból a Microsoft 365-be való áttérés. Az egyfázisú megközelítések ritkán sikeresek a biztonsági szolgáltatások megvalósításakor. A biztonsági kezdeményezések gyakran meghiúsulnak a felhasználók megnövekedett súrlódása miatt, ha a módosítások zavaróak, és rosszul kommunikálnak és tesztelnek. Itt működik a legjobban a biztonsági kezdeményezések vezetői szponzorálása. Ha a vezetők az üzembe helyezés korai szakaszában vezetik be a támogatást, a felhasználók könnyebben követhetik azokat.

A felhasználók oktatásának és bevezetésének elősegítése érdekében a Microsoft végfelhasználói bevezetési sablonokat és letölthető anyagokat biztosít. Ezek közé tartoznak azok az utasítások, hogyan lehet ezeket újrabrésni, és javaslatokat is tartalmaznak a felhasználókkal való megosztásra. Lásd: https://aka.ms/entratemplates.

Buildelés és tesztelés

A csapat összeállítása, az ajánlott műszaki erőforrások áttekintése és a projektek és üzembe helyezési tervek kidolgozása után remélhetőleg egy jól dokumentált tervvel fog rendelkezni. A terv formális bevezetése előtt mindenképpen készítsen és teszteljen konfigurációkat egy tesztkörnyezetben.

Az egyes technikai területek, például a feltételes hozzáférési szabályzatkészletek, a bérlői funkciók engedélyezésével biztosíthatók. A helytelenül konfigurált szabályzatok azonban messzemenő következményekkel járhatnak. Egy rosszul megírt feltételes hozzáférési szabályzat például kizárhatja az összes rendszergazdát a bérlőből.

A kockázat csökkentése érdekében érdemes lehet üzembe helyezni egy teszt- vagy minőségbiztosítási bérlőt az egyes funkciók implementálásához, ahogy megismerkedik vele, vagy első alkalommal terjeszti ki. A tesztnek vagy a minőségbiztosítási bérlőnek ésszerűen reprezentatívnak kell lennie a jelenlegi felhasználói környezethez, és elég pontosnak kell lennie ahhoz, hogy minőségbiztosítási függvényeket hajthasson végre annak ellenőrzéséhez, hogy az engedélyezett funkció érthető és támogatja-e a biztonságos funkciót.

A RAMP ellenőrzőlistával nyomon követheti az előrehaladást. Felsorolja a tervezési és a megvalósítási lépéseket is. A minőségbiztosítási bérlő az implementálási műveletek tesztágya, mivel első alkalommal hajtják végre őket.

Ennek a fázisnak a kimenetének egy dokumentált konfigurációnak kell lennie, amely kezdetben a minőségbiztosítási bérlőn alapul, és a tervek szerint áttér az éles bérlőre, ahol a módosítások növekményesen lesznek bevezetve, miközben új tanulások lesznek alkalmazva a tervre.

Amikor új konfigurációkat vezet be az éles környezetben, konzisztens felhasználói üzenetkezelést kell fenntartania, és folyamatosan figyelemmel kell lennie arra, hogy ezek a változások hogyan érintik a felhasználókat. A biztonsági funkciók implementálása alacsony technológiai hatással lehet, például az időben való hozzáférés engedélyezésére, de a folyamatok kölcsönösen nagy hatással vannak, például a rendszergazdáknak egy jóváhagyási munkafolyamaton keresztül kell hozzáférést kérniük a szolgáltatásokhoz a feladataik elvégzéséhez.

Hasonlóképpen, az eszközregisztráció alacsony hatással van a felhasználói élményre, míg a feltételes hozzáférés eszközmegfelelőségi és állapotkövetelményeken alapuló implementálása jelentős hatással lehet a felhasználói bázisra, mivel a felhasználók nem tudnak hozzáférni a szolgáltatásokhoz.

Az egyes szolgáltatások tesztelése a szolgáltatás és a tervezett változás hatásának megértéséhez kritikus fontosságú a siker szempontjából. Vegye figyelembe, hogy egyes hatások nem feltétlenül lesznek teljesen nyilvánvalók, amíg el nem kezd éles környezetben tesztelni.

Az irányítási és felügyeleti változások nyomon követése

A Teljes felügyelet célja a biztonság növelése és a környezet olyan változásainak megvalósítása, amelyek ezt a célt érik el. Ezek a módosítások a környezet felügyeleti és szabályozási modelljeinek módosítását igénylik. A tesztelés és az üzembe helyezés során mindenképpen dokumentálja a felügyeleti és szabályozási modell változásait és hatásait.

Bevezetési fázis

A bevezetési fázisban fokozatosan implementálja a stratégiát és az üzembe helyezési terveket a funkcionális területeken. A bevezetési fázis a koncepció igazolásának nagyobb megvalósítása. A rendszer végrehajtja az üzembe helyezési tervet, és a bevezetés egymást követő hullámokban történik, a felhasználók szegmentációja és a digitális tulajdonban lévő célterületek alapján.

Ajánlott az egyes új konfigurációk üzembe helyezése az éles bérlőben korlátozott megvalósíthatósági igazolásként (az alábbi ábrán a "Kiértékelés" címkével).

Annak ellenére, hogy már tesztelte az új konfigurációkat egy minőségbiztosítási környezetben, győződjön meg arról, hogy az éles üzembe helyezési tervek is dokumentálják a tesztelést és kiértékelést, valamint a sikeresség mérésére vonatkozó elfogadási feltételeket az egyes fázisokban. Ideális esetben válasszon egy részhalmazt az alacsony hatású felhasználók, végpontok és alkalmazások közül, amelyeken tesztelni szeretne, mielőtt kibővítené az üzembe helyezést. Ugyanezt a módszertant követve megtanulhatja a megvalósítás sikerességét és sikertelenségét, és frissítheti a terveket.

Vegye figyelembe, hogy az üzembe helyezett funkciók némelyike, bár korlátozott célközönséget céloz meg, szolgáltatásszintű hatással lehet. Ezt a hatást a minőségbiztosítási tesztelés során felmerülő kockázatok azonosításával és a visszaállítási terv meglétének biztosításával mérsékelheti.

A sikeres üzembehelyezési terv a következő elemeket tartalmazza:

- Bevezetési és bevezetési terv a felhasználói kommunikációs stratégia beépítésére

- Vezetői bevezetési és bevezetési terv a vezetői jóváhagyás biztosítása érdekében

- Felhasználói bevezetési és bevezetési terv

- Projektfelügyeleti és szabályozási összetevők

- Felhasználói szegmentálás üzleti egység vagy felhasználói hatás szerint

- Eszközszegmentálás üzleti egység vagy felhasználói hatás szerint

- A kritikusság és az implementáció összetettsége alapján rangsorolt alkalmazások

- A napi szintű felügyelet és irányítás változásainak frissítéseinek tervezete

Fázisok szabályozása és kezelése

A biztonsági szabályozás iteratív folyamat. A digitális tulajdonban lévő biztonságot szabályozó meglévő szabályzatokkal rendelkező szervezetek számára a Teljes felügyelet stratégia bevezetése ösztönzi ezeket a szabályzatokat. Ahogy a biztonsági stratégia és a szabályzatok idővel kiforrnak, úgy a felhőszabályozási folyamatok és szabályzatok is.

A tervezési fázisban új funkciókat teszteltek egy tesztbérlán, amelyben felügyeleti tevékenységek történtek. Fontos megjegyezni, hogy az Teljes felügyelet elveket támogató funkciók implementálásához másképpen kell kezelni az eredményként kapott végállapotot.

Íme néhány példa a forgatókönyv új követelményeire:

- Hozzon létre egy folyamatot, amely szükség esetén jóváhagyja a felügyeleti hozzáférést, szemben a folyamatos rendszergazdai hozzáféréssel.

- A felhasználók életciklus-felügyeletének frissítése a szervezetbe való belépés, használat és kilépés során.

- Frissítse az eszközök életciklus-felügyeletét.

- Frissítse az új alkalmazások kibocsátási feltételeit, hogy biztosan szerepeljenek a feltételes hozzáférési szabályzatok hatókörében.

A bevezetési terv előrehaladtával az eredményül kapott környezet kezelése megváltoztatja a felügyeleti és irányítási módszertant. A környezet figyelése Teljes felügyelet változások eredményeként.

Mivel Teljes felügyelet a környezet biztonsági kockázatával foglalkozik, az identitásobjektumok életciklusának kezelése már nem kötelező. Az objektumigazolás az objektum életciklusának megnyilvánulása, és a felelősségre vonást az üzleti és az informatikai részlegen kívül hajtja, mint az objektum életciklusának egyedüli letétkezelője.

Teljes felügyelet megköveteli a vagyonból eredő adminisztráció érettségének növelését, beleértve azt is, hogy a felhasználók és a rendszergazdák hogyan kommunikálnak a kivezetési végállapottal. Tekintse meg az alábbi táblázatot a lehetséges változásokra példaként.

| Célközönség | Függvény | Referencia |

|---|---|---|

| Felhasználók | Felhasználóalapú objektumigazolás áttekintése | Felhasználói és vendégfelhasználói hozzáférés kezelése hozzáférési felülvizsgálatokkal |

| Rendszergazdák | A Microsoft Entra ID-kezelés identitás- és hozzáférési életciklusa | Mi az a Microsoft Entra ID-kezelés? |

A napi szintű irányításhoz és működéshez további források a következők:

Microsoft Entra ID-kezelés dokumentációja

Az egyéb szabályozási területeket és eszközöket ismerteti, amelyek több területre is kiterjednek. A különböző szervezeti igények miatt a dokumentumban ismertetett irányítási funkciók nem minden szervezetre vonatkoznak.

Következő lépések

- Teljes felügyelet bevezetési keretrendszer áttekintése

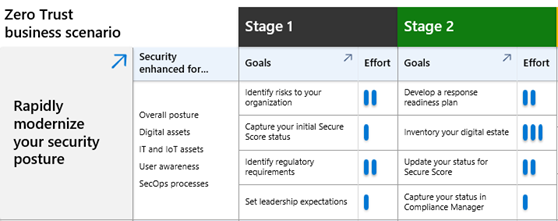

- A biztonsági helyzet gyors modernizálása

- Bizalmas üzleti adatok azonosítása és védelme

- A jogsértésből eredő üzleti károk megelőzése vagy csökkentése

- Jogszabályi és megfelelőségi követelményeknek való megfelelés

Folyamatkövetési erőforrások

Az Teljes felügyelet üzleti forgatókönyvek bármelyikéhez használhatja az alábbi folyamatkövetési erőforrásokat.

| Folyamatkövetési erőforrás | Ez segít... | Úgy tervezték, hogy... |

|---|---|---|

Bevezetési forgatókönyv- terv – A Phase Grid letölthető Visio-fájlja vagy PDF-fájlja

|

Könnyen megértheti az egyes üzleti forgatókönyvek biztonsági fejlesztéseit, valamint a tervfázis szakaszaira és célkitűzéseire irányuló erőfeszítések szintjét. | Üzleti forgatókönyv projektvezetők, üzleti vezetők és más érdekelt felek. |

| Teljes felügyelet bevezetéskövető letölthető PowerPoint-diacsomag |

Nyomon követheti előrehaladását a tervfázis szakaszaiban és célkitűzéseiben. | Üzleti forgatókönyv projektvezetők, üzleti vezetők és más érdekelt felek. |

Üzleti forgatókönyv célkitűzései és feladatai letölthető Excel-munkafüzet

|

Tulajdonost rendelhet hozzá, és nyomon követheti az előrehaladást a tervfázis szakaszain, célkitűzésein és feladatain keresztül. | Üzleti forgatókönyv projektvezetők, informatikai érdeklődők és informatikai megvalósítók. |

További forrásokért tekintse meg Teljes felügyelet felmérési és folyamatkövetési erőforrásokat.