A Microsoft 365-höz készült Microsoft Copilot Teljes felügyelet alapelveinek alkalmazása

Összefoglalás: A Microsoft 365-höz készült Microsoft Copilot Teljes felügyelet alapelveinek alkalmazásához hét védelmi réteget kell alkalmaznia a Microsoft 365-bérlőben:

- Adatvédelem

- Identitás és hozzáférés

- Alkalmazásvédelem

- Eszközfelügyelet és -védelem

- Fenyegetések elleni védelem

- Biztonságos együttműködés a Teamsszel

- Felhasználói engedélyek az adatokhoz

Bevezetés

Mielőtt a Microsoft 365-höz vagy a Copilothoz készült Microsoft Copilotot bevezeti a környezetébe, a Microsoft azt javasolja, hogy a biztonság szilárd alapjait hozza létre. Szerencsére az erős biztonsági alapokkal kapcsolatos útmutatás Teljes felügyelet formájában létezik. A Teljes felügyelet biztonsági stratégia úgy kezeli az egyes kapcsolatokat és erőforrás-kéréseket, mintha ellenőrizetlen hálózatból és rossz szereplőből származnak. Függetlenül attól, hogy honnan származik a kérés, vagy milyen erőforráshoz fér hozzá, Teljes felügyelet megtanít minket arra, hogy "soha ne bízzunk meg, mindig ellenőrizzük".

Ez a cikk a Teljes felügyelet biztonság alapelveinek alkalmazásához nyújt lépéseket a környezet Copilot-hoz való előkészítéséhez a következő módokon:

| Teljes felügyelet elv | Definíció | Megfelelteti: |

|---|---|---|

| Explicit ellenőrzés | Mindig hitelesítse és engedélyezze az összes rendelkezésre álló adatpont alapján. | A felhasználói hitelesítő adatok, az eszközkövetelmények, valamint az alkalmazásengedélyek és -viselkedések érvényesítésének kényszerítése. |

| A legkevésbé kiemelt hozzáférés használata | Korlátozza a felhasználói hozzáférést a Just-In-Time és a Just-Enough-Access (JIT/JEA), a kockázatalapú adaptív szabályzatokkal és az adatvédelemmel. | Ellenőrizze a JEA-t a szervezeten belül, hogy kiküszöbölje a túlmegosztást, biztosítva, hogy a megfelelő engedélyek legyenek hozzárendelve fájlokhoz, mappákhoz, Teamshez és e-mailekhez. Bizalmassági címkék és adatveszteség-megelőzési szabályzatok használata az adatok védelméhez. |

| A szabálysértés feltételezése | Minimalizálja a sugár- és szegmenshozzáférést. Ellenőrizze a teljes körű titkosítást, és használja az elemzést a láthatóság eléréséhez, a fenyegetésészleléshez és a védelem javításához. | A Exchange Online Védelmi szolgáltatás (EOP) és a Microsoft Defender XDR-szolgáltatások használatával automatikusan megelőzheti a gyakori támadásokat, és észlelheti és reagálhat a biztonsági incidensekre. |

A Copilot alapjaiért tekintse meg az áttekintést és az első lépéseket.

Logikai architektúra

A Copilot Teljes felügyelet alapelveit a teljes architektúrában alkalmazza, a felhasználóktól és az eszközöktől kezdve az alkalmazásadatokig, amelyekhez hozzáféréssel rendelkeznek. Az alábbi ábra a logikai architektúra összetevőit mutatja be.

A diagramon:

- A felhasználói eszközökre telepítve vannak a Microsoft 365-alkalmazások, amelyekből a felhasználók kezdeményezhetik a Copilot-kéréseket

- A Copilot összetevői a következők:

- A Copilot szolgáltatás, amely a felhasználói kérésekre adott válaszokat vezényli

- A Microsoft Graph egy példánya a Microsoft 365-bérlő adataihoz

- A szervezeti adatokat tartalmazó Microsoft 365-bérlő

A cikk tartalma

Ez a cikk végigvezeti a Teljes felügyelet alapelveinek alkalmazásának lépésein a Microsoft 365-környezet copilot-hoz való előkészítéséhez.

| Lépés | Task | Teljes felügyelet alkalmazott elv(ek) |

|---|---|---|

| 0 | Az adatvédelem üzembe helyezése vagy érvényesítése | Explicit ellenőrzés A legkevésbé kiemelt hozzáférés használata |

| 2 | Identitás- és hozzáférési szabályzatok üzembe helyezése vagy érvényesítése | Explicit ellenőrzés A legkevésbé kiemelt hozzáférés használata |

| 3 | Az App Protection-szabályzatok üzembe helyezése vagy érvényesítése | A legkevésbé kiemelt hozzáférés használata A szabálysértés feltételezése |

| 4 | Eszközfelügyelet és -védelem üzembe helyezése vagy ellenőrzése | Explicit ellenőrzés |

| 5 | Fenyegetésvédelmi szolgáltatások üzembe helyezése vagy érvényesítése | A szabálysértés feltételezése |

| 6 | Biztonságos együttműködés üzembe helyezése vagy ellenőrzése a Teamsszel | Explicit ellenőrzés A legkevésbé kiemelt hozzáférés használata |

| 7 | Felhasználói engedélyek üzembe helyezése vagy érvényesítése adatokhoz | A legkevésbé kiemelt hozzáférés használata |

Mivel a különböző szervezetek a Teljes felügyelet-védelem üzembe helyezésének különböző szakaszaiban lehetnek, az alábbi lépések mindegyikében:

- Ha NEM használja a lépésben leírt védelem egyikét sem, szánjon időt a Copilot-licencek hozzárendelése előtt a próbaüzemre és az üzembe helyezésre.

- Ha a lépésben leírt védelem egy részét használja, használja a lépésben szereplő információkat ellenőrzőlistaként, és ellenőrizze, hogy a Copilot-licencek hozzárendelése előtt tesztelték és telepítették-e az egyes védelemeket.

A Microsoft 365 biztonságával és egyéb funkcióival kapcsolatos legújabb Copilot-támogatásért lásd a Copilot követelményeit.

Feljegyzés

2024. január 1-től a Copilot általánosan elérhető lesz Microsoft 365 A3 csomag és A5 oktatók számára. További információért tekintse meg ezt a műszaki közösség bejegyzését .

1. lépés Az adatvédelem üzembe helyezése vagy érvényesítése

A következő lépés a Microsoft 365-ös bérlő adatainak védelme annak érdekében, hogy a szervezet adatai ne legyenek túlexponálás vagy túlmegosztás kockázatának kitéve. Győződjön meg arról, hogy:

- Az adatok bizalmassági szintek szerint lesznek kategorizálva.

- A bizalmassági címkék a felhasználók által vagy automatikusan alkalmazott bizalmassági szinteket jelölik.

- Megtekintheti, hogyan használják a bizalmassági címkéket a Microsoft 365-bérlőjében.

Ezek az adatvédelmi képességek arra is használhatók, hogy a szervezet megfeleljen az adatszabályozásoknak, például a személyes adatok védelmével foglalkozóknak.

A Microsoft Purview alábbi képességei erősítik a Copilot adatbiztonságát és megfelelőségét:

- Bizalmassági címkék és a Microsoft Purview információvédelem által titkosított tartalom

- Az adatok besorolása

- Ügyfélkulcs

- Kommunikációs megfelelőség

- Naplózás

- Tartalom keresése

- Elektronikus iratkezelés

- Megőrzés és törlés

- Ügyfélszéf

További információkért tekintse meg a Microsoft Purview adatbiztonsági és megfelelőségi védelmi funkcióit a Microsoft Copilothoz , valamint a Microsoft Purview adatbiztonsági és megfelelőségi védelmi funkcióinak a Copilothoz való üzembe helyezésének szempontjait.

Az E3 használatának első lépései

A bizalmassági címkék alkotják az adatok védelmének sarokkövet. Mielőtt létrehozza a címkéket az elemek érzékenységének és az alkalmazott védelmi műveleteknek a megjelöléséhez, ismernie kell a szervezet meglévő besorolási osztályozását, valamint azt, hogy hogyan képezi le azokat a címkéket, amelyeket a felhasználók látnak és alkalmaznak az alkalmazásokban. A bizalmassági címkék létrehozása után tegye közzé őket, és útmutatást nyújtson a felhasználóknak a Wordben, az Excelben, a PowerPointban és az Outlookban való alkalmazásuk módjáról és időpontjáról.

További információkért lásd:

- A bizalmassági címkék használatának első lépései

- Bizalmassági címkék és a hozzájuk tartozó szabályzatok létrehozása és konfigurálása

- Bizalmassági címkék engedélyezése Office-fájlokhoz a SharePointban és a OneDrive-ban

Fontolja meg a manuális címkézés kiegészítését egy alapértelmezett címke bizalmassági címkeszabályzat-beállításainak és a kötelező címkézésnek a használatával. Az alapértelmezett címke segít beállítani az összes tartalomra alkalmazni kívánt védelmi beállítások alapszintjét. A kötelező címkézés biztosítja, hogy a felhasználók dokumentumokat és e-maileket címkéznek. Átfogó felhasználói betanítás és egyéb vezérlők nélkül azonban ezek a beállítások pontatlan címkézést eredményezhetnek.

A szervezet adatainak védelméhez tekintse meg az alábbi további erőforrásokat:

- DLP-szabályzatok létrehozása fájlokhoz és e-mailekhez.

- Hozzon létre megőrzési szabályzatokat , hogy megtartsa a szükséges elemeket, és törölje a nem kívánt elemeket.

- A Tartalomkezelővel megtekintheti és ellenőrizheti azokat az elemeket, amelyek bizalmassági címkével, adatmegőrzési címkével vagy bizalmas információtípusként vannak besorolva a szervezetben.

Következő lépések az E5 használatával

A Microsoft 365 E5-ben kibővítheti a bizalmassági címkézést, hogy több tartalom és több címkézési módszer legyen védve. Például a SharePoint-webhelyek és a Teams címkézése tárolócímkék használatával, valamint elemek automatikus címkézése a Microsoft 365-ben és azon túl. További információkért tekintse meg a gyakori címkézési forgatókönyvek listáját, és hogy azok hogyan igazodnak az üzleti célokhoz.

Fontolja meg a Microsoft 365 E5 további funkcióit:

- Bővítse ki az adatveszteség-megelőzési szabályzatokat több helyre, és használjon több osztályozót a bizalmas információk megkereséséhez.

- A megőrzési címkék automatikusan alkalmazhatók , ha olyan bizalmas információk találhatók, amelyek eltérő beállításokat igényelnek a megőrzési szabályzatoktól, vagy magasabb szintű felügyeletet igényelnek.

- A bizalmas adatok és a címkézés módjának jobb megértéséhez használja a Tevékenységkezelőt és a tartalomkezelő összes funkcióját.

2. lépés Identitás- és hozzáférési szabályzatok üzembe helyezése vagy érvényesítése

Annak érdekében, hogy a rossz szereplők ne használják a Copilotot a bizalmas adatok gyorsabb felderítésére és elérésére, az első lépés a hozzáférésük megakadályozása. Győződjön meg arról, hogy:

- A felhasználóknak olyan erős hitelesítést kell használniuk, amelyet nem lehet feltörni, ha csak a felhasználói jelszavakat találgatják.

- A hitelesítési kísérleteket a rendszer kiértékeli a kockázatuk alapján, és további követelmények vonatkoznak rá.

- A felhasználói fiókok számára biztosított hozzáférés felülvizsgálatát is elvégezheti a túlmegosztás megakadályozása érdekében.

Az E3 használatának első lépései

A Microsoft 365 E3 tartalmazza a Microsoft Entra ID P1 licenceket. Ezzel a csomaggal a Microsoft a feltételes hozzáférési szabályzatok használatát javasolja, amelyek a következők:

- Többtényezős hitelesítés (MFA) megkövetelése rendszergazdák számára

- MFA megkövetelése minden felhasználóhoz

- Régi hitelesítési folyamat letiltása

Győződjön meg arról, hogy a szabályzatok hatókörébe belefoglalja a Microsoft 365-szolgáltatásokat és a többi SaaS-alkalmazást.

Ha a környezet hibrid identitásokat tartalmaz helyi Active Directory Domain Services használatával, mindenképpen telepítse a Microsoft Entra Password Protectiont. Ez a képesség észleli és letiltja az ismert gyenge jelszavakat és azok variánsait, valamint letilthatja a szervezetre jellemző jelszavak gyengébb kifejezéseit is.

Következő lépések az E5 használatával

A Microsoft 365 E5 tartalmazza a Microsoft Entra ID P2 licenceket. Megkezdheti a Microsoft által javasolt feltételes hozzáférési és kapcsolódó szabályzatok implementálását, beleértve a következőket:

- MFA megkövetelése, ha a bejelentkezési kockázat közepes vagy magas.

- Megköveteli, hogy a magas kockázatú felhasználók módosítsák a jelszavukat (akkor alkalmazhatók, ha nem használ jelszó nélküli hitelesítést).

Az identitás- és hozzáférés-védelem licencterven alapuló implementálásáról további információt az MFA-val rendelkező hibrid feldolgozók bejelentkezési biztonságának növelése című témakörben talál.

A Microsoft 365 E5 és a Microsoft Entra ID P2 egyaránt nagyobb védelmet nyújt a kiemelt fiókok számára. Implementálja az alábbi táblázatban összefoglalt képességeket.

| Funkció | Források |

|---|---|

| Privileged Identity Management (PIM) | Védelmet nyújt az erőforrásokhoz hozzáférő kiemelt fiókok számára, beleértve a Microsoft Entra ID-ben, az Azure-ban és más Microsoft Online-szolgáltatásokban, például a Microsoft 365-ben vagy a Microsoft Intune-ban található erőforrásokat. Lásd: Privileged Identity Management-telepítés megtervezése. |

| Microsoft Purview Privileged Access Management | Lehetővé teszi a kiemelt Exchange Online rendszergazdai feladatok részletes hozzáférés-vezérlését az Office 365-ben. Segíthet megvédeni a szervezetet a meglévő kiemelt rendszergazdai fiókokat használó, bizalmas adatokhoz való folyamatos hozzáféréssel vagy kritikus konfigurációs beállításokhoz való hozzáféréssel rendelkező incidensekkel szemben. Tekintse meg a privileged access management áttekintését. |

Végül fontolja meg a hozzáférési felülvizsgálatok implementálását az általános JEA-stratégia részeként. A hozzáférési felülvizsgálatok lehetővé teszik a szervezet számára a csoporttagságok, a vállalati alkalmazásokhoz való hozzáférés és a szerepkör-hozzárendelések hatékony kezelését. A felhasználó hozzáférése rendszeresen áttekinthető, hogy csak a megfelelő személyek rendelkezzenek a megfelelő folyamatos hozzáféréssel.

3. lépés Az App Protection-szabályzatok üzembe helyezése vagy érvényesítése

Mind a Microsoft 365 E3, mind az E5 esetében használja az Intune App Protection-szabályzatokat (APP), amelyek olyan szabályok, amelyek biztosítják, hogy a szervezet adatai biztonságosak legyenek vagy egy felügyelt alkalmazáson belül legyenek tárolva.

Az APP használatával az Intune egy falat hoz létre a szervezeti adatok és a személyes adatok között. Az APP gondoskodik arról, hogy a megadott alkalmazások szervezeti adatait ne lehessen másolni és beilleszteni az eszközön lévő más alkalmazásokba, még akkor sem, ha az eszköz nincs felügyelve.

Az APP megakadályozhatja a Copilot által létrehozott tartalom véletlen vagy szándékos másolását olyan eszközökön lévő alkalmazásokba, amelyek nem szerepelnek az engedélyezett alkalmazások listájában. Az APP egy feltört eszköz használatával korlátozhatja a támadó robbanási sugarát.

További információ: Alkalmazásvédelmi szabályzatok létrehozása.

4. lépés: Eszközfelügyelet és -védelem üzembe helyezése vagy ellenőrzése

A következő lépés az eszközfelügyelet és -védelem Microsoft 365-funkcióinak használata annak érdekében, hogy a rossz szereplők ne veszélyeztessék az eszközöket, vagy feltört eszközöket használva férhessenek hozzá a Copilothoz. Győződjön meg arról, hogy:

- Az eszközök regisztrálva vannak a Microsoft Intune-ban, és meg kell felelniük az egészségügyi és megfelelőségi követelményeknek.

- Az eszközök beállításait és funkcióit felügyelheti.

- Monitorozhatja az eszközeit a kockázati szintjük alapján.

- Proaktív módon megakadályozhatja az adatvesztést.

Az E3 használatának első lépései

A Microsoft 365 E3 tartalmazza a Microsoft Intune-t az eszközök kezeléséhez.

Ezután kezdje el regisztrálni az eszközöket a felügyeletbe. A regisztrációt követően állítsa be a megfelelőségi szabályzatokat, majd igényelje az kifogástalan és megfelelő eszközöket. Végül telepítheti az eszközprofilokat, más néven konfigurációs profilokat az eszközök beállításainak és funkcióinak kezeléséhez.

A védelem üzembe helyezéséhez használja az alábbi cikkeket.

- 1. lépés Alkalmazásvédelmi szabályzatok implementálása

- 2. lépés Eszközök regisztrálása a felügyeletbe

- 3. lépés Megfelelőségi szabályzatok beállítása

- 4. lépés: Kifogástalan és megfelelő eszközök megkövetelése

- 5. lépés Eszközprofilok üzembe helyezése

Következő lépések az E5 használatával

A Microsoft 365 E5 Végponthoz készült Microsoft Defender is tartalmaz. A Végponthoz készült Microsoft Defender üzembe helyezése után a Microsoft Intune és a Defender for Endpoint integrálásával nagyobb betekintést és védelmet kaphat eszközeihez. Mobileszközök esetén ez magában foglalja az eszközkockázat figyelésének lehetőségét a hozzáférés feltételeként. Windows rendszerű eszközök esetén figyelheti ezeknek az eszközöknek a biztonsági alapkonfigurációknak való megfelelését.

A Microsoft 365 E5 a végpont adatveszteség-megelőzést (DLP) is tartalmazza. Ha a szervezet már ismeri az adatokat, kifejlesztett egy adatérzékenysági sémát, és alkalmazta a sémát, akkor a Microsoft Purview DLP-szabályzatok használatával készen áll arra, hogy a séma elemeit kiterjesztse a végpontokra.

Az eszközvédelmi és felügyeleti képességek üzembe helyezéséhez használja az alábbi cikkeket:

- 6. lépés Eszközkockázat és a biztonsági alapkonfigurációknak való megfelelőség monitorozása

- 7. lépés DLP implementálása információvédelmi képességekkel

5. lépés Fenyegetésvédelmi szolgáltatások üzembe helyezése vagy érvényesítése

A rossz szereplők tevékenységeinek észleléséhez és a Copilothoz való hozzáférésük megtartásához a következő lépés a Microsoft 365 fenyegetésvédelmi szolgáltatásainak használata. Győződjön meg arról, hogy:

- Automatikusan megakadályozhatja az e-mailek és az eszközalapú támadások gyakori típusait.

- A windowsos eszközök támadási felületének csökkentésére használható funkciókkal csökkentheti a támadási felületet.

- A biztonsági incidensek észlelését és elhárítását a veszélyforrások elleni védelemmel kapcsolatos szolgáltatások átfogó csomagjával végezheti el.

Az E3 használatának első lépései

A Microsoft 365 E3 számos kulcsfontosságú funkciót tartalmaz a Office 365-höz készült Defender és a Defender for Endpoint szolgáltatásban. Emellett a Windows 11 és a Windows 10 számos fenyegetésvédelmi funkciót is tartalmaz.

Office 365-höz készült Microsoft Defender P1

Office 365-höz készült Microsoft Defender P1 tartalmazza a Microsoft 365 E3 Exchange Online Védelmi szolgáltatás (EOP) csomagját. Az EOP segít megvédeni az e-mail- és együttműködési eszközöket az adathalászattól, a megszemélyesítéstől és más fenyegetésektől. Ezeket az erőforrásokat használva konfigurálhatja a kártevőirtó, a levélszemét- és az adathalászat elleni védelmet:

Defender for Endpoint P1

A Microsoft 365 E3 Végponthoz készült Microsoft Defender P1-et tartalmaz, amely a következő képességeket tartalmazza:

- Következő generációs védelem – Segít megvédeni eszközeit a felmerülő fenyegetésektől valós időben. Ez a funkció magában foglalja a Microsoft Defender víruskereső, amely folyamatosan ellenőrzi az eszközt a fájl- és folyamat viselkedésének monitorozásával.

- Támadási felület csökkentése – A potenciálisan gyanús tevékenységeket automatikusan letiltó beállítások konfigurálásával megakadályozza a támadások bekövetkezését.

Az alábbi erőforrások használatával konfigurálhatja a Defendert az 1. végpontcsomaghoz:

A Windows védelmi képességei

A Windows alapértelmezés szerint erős biztonságot és védelmet biztosít a hardverek, operációs rendszerek, alkalmazások és egyebek között. További információ: Bevezetés a Windows biztonságába . Az alábbi táblázat a Microsoft 365 E3-hez tartozó fontos Windows-ügyfélfenyegetési képességeket sorolja fel.

| Funkció | Források |

|---|---|

| Windows Hello | Vállalati Windows Hello áttekintése |

| Microsoft Defender tűzfal | A Windows Defender tűzfal dokumentációja |

| Microsoft Defender SmartScreen | A Microsoft Defender SmartScreen áttekintése |

| Alkalmazásvezérlés Windowshoz | Alkalmazásvezérlés Windowshoz |

| BitLocker | A BitLocker eszköztitkosításának áttekintése |

| Microsoft Defender alkalmazásőr az Edge-hez | Microsoft Defender alkalmazásőr áttekintése |

Ezek a képességek konfigurálhatók közvetlenül az ügyfélen, csoportházirend-objektumok (CSOPORTHÁZIREND-k) használatával, vagy egy eszközfelügyeleti eszközzel, beleértve az Intune-t is. Az Intune-ban azonban csak konfigurációs profilok telepítésével kezelheti a beállításokat, ami a Microsoft 365 E5 szolgáltatása.

Következő lépések az E5 használatával

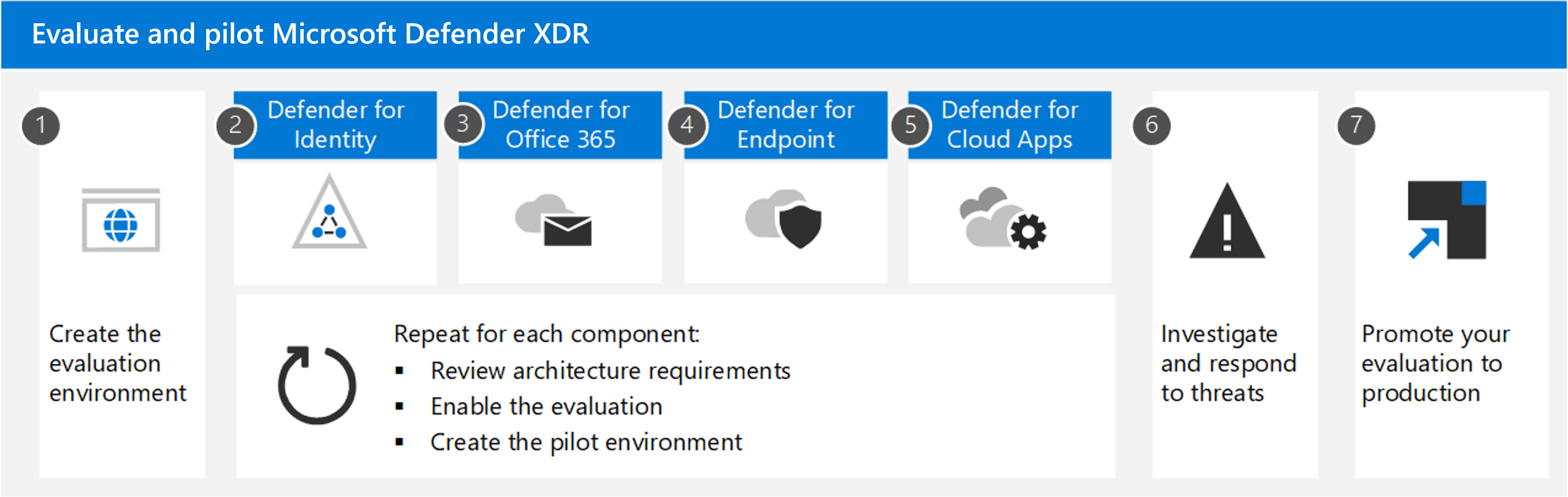

Az átfogóbb veszélyforrások elleni védelem érdekében tesztelje és telepítse a Microsoft Defender XDR-t, amely a következőket tartalmazza:

- Defender for Identity

- Office 365-höz készült Defender P2

- Defender for Endpoint P2

- Defender for Cloud Apps

A Microsoft az alábbi sorrendben javasolja engedélyezni a Microsoft 365 összetevőit:

További információ és az ábra leírása: Microsoft Defender XDR kiértékelése és próbaüzeme.

A Microsoft Defender XDR telepítése után integrálja ezeket az eXtended detection and response (XDR) eszközöket a Microsoft Sentinelrel. A Microsoft Sentinel licencelése és számlázása a Microsoft 365 E5-től külön történik. További információért használja ezeket az erőforrásokat:

- A Microsoft Sentinel és a Microsoft Defender XDR implementálása Teljes felügyelet

- Költségek megtervezése és a Microsoft Sentinel díjszabásának és számlázásának ismertetése

6. lépés Biztonságos együttműködés üzembe helyezése vagy ellenőrzése a Microsoft Teamsben

A Microsoft útmutatást nyújt a Teams három különböző szinten történő védelméhez – alapkonfiguráció, bizalmas és rendkívül érzékeny. A Copilot bemutatása jó alkalom a környezet áttekintésére és a megfelelő védelem konfigurálására. Használja az alábbi lépéseket:

- Azonosítsa azokat a Teams-eket vagy projekteket, amelyek rendkívül érzékeny védelmet nyújtanak. Ehhez a szinthez konfiguráljon védelmet. Sok szervezet nem rendelkezik olyan adatokkal, amelyek ilyen szintű védelmet igényelnek.

- Azonosítsa azokat a Teams-eket vagy projekteket, amelyek bizalmas védelmet igényelnek, és alkalmazzák ezt a védelmet.

- Győződjön meg arról, hogy az összes Teams és projekt az alapkonfiguráció védelmére van konfigurálva, legalább.

További információért tekintse meg ezeket az erőforrásokat:

Külső megosztás

A Copilot bemutatása jó alkalom a fájlok szervezeten kívüli személyekkel való megosztására és külső közreműködők engedélyezésére vonatkozó szabályzatok áttekintésére. A vendégfiókok nincsenek licencelve a Copilot használatára.

A szervezeten kívüli személyekkel való megosztáshoz szükség lehet bármilyen bizalmas információ megosztására. Tekintse meg az alábbi erőforrásokat:

- Ajánlott eljárások alkalmazása fájlok és mappák hitelesítés nélküli felhasználókkal való megosztásához

- A fájlok véletlen expozíciójának korlátozása a szervezeten kívüli személyekkel való megosztáskor

- Biztonságos vendégmegosztási környezet létrehozása

A szervezeten kívüli személyekkel való együttműködéshez tekintse meg az alábbi erőforrásokat:

- Közös munka dokumentumokon az egyes fájlok vagy mappák megosztásához

- Közös munka egy SharePoint-webhelyen lévő vendégek számára

- Együttműködés csapatként a csapatban lévő vendégek számára

- Együttműködés a csatornán lévő külső résztvevőkkel a szervezeten kívüli személyek számára egy megosztott csatornán

7. lépés Minimális felhasználói engedélyek üzembe helyezése vagy érvényesítése az adatokhoz

Annak érdekében, hogy a szervezet adatai ne legyenek túlexponálás vagy túlmegosztás kockázatának kitéve, a következő lépés annak biztosítása, hogy minden felhasználó rendelkezik Just Enough Access (JEA) hozzáféréssel a feladataik elvégzéséhez, és ne legyen több. A felhasználóknak nem szabad felderíteniük azokat az adatokat, amelyeket nem szabadna megosztaniuk.

A túlmegosztás megakadályozása érdekében olyan engedélykövetelményeket és szervezeti szabályzatokat kell implementálnia, amelyeket minden felhasználónak követnie kell, és be kell tanítania a felhasználókat a használatukra. Például helyezzen üzembe vezérlőket, például követelje meg a webhelytulajdonosok webhelyhozzáférési felülvizsgálatát, vagy korlátozza a hozzáférést a meghatározott biztonsági csoportokhoz egy központi helyről.

Meglévő túlmegosztás észlelése:

A fájl szintjén

Használja a Microsoft Purview Information Protection és adatbesorolási vezérlőit, az integrált tartalomcímkét és a megfelelő adatveszteség-megelőzési szabályzatokat.

Ezek a funkciók segítenek azonosítani a fájlokat a Microsoft Teamsben, a SharePoint-webhelyeken, a OneDrive-helyeken, az e-mailekben, a csevegésekben, a helyszíni infrastruktúrában és a bizalmas információkat vagy minősített tartalmakat tartalmazó végponteszközökön, majd automatikusan vezérlőket alkalmazhatnak a hozzáférésük korlátozására.

A webhelycsoport és a tároló szintjén a Microsoft Teamsben és a SharePointban

A webhely és a csapat szintjén naplózhatja a megosztott tartalmakhoz való hozzáférést, és olyan korlátozásokat kényszeríthet ki, amelyek csak azokra korlátozzák az információfelderítést, akiknek hozzáféréssel kell rendelkezniük.

A folyamat automatizálásának további elősegítése érdekében a Microsoft Syntex – SharePoint Advanced Management segít megtalálni a SharePoint- és Microsoft Teams-fájlok lehetséges túlmegosztását.

Védelem alkalmazása és a Copilot párhuzamos üzembe helyezése

A copilot-licencek bérlői hozzárendelésének egyszerűsítése a megfelelő védelemmel, mindkettőt párhuzamosan kell elvégeznie. Az alábbi ábra bemutatja, hogyan haladhat végig a védelmi intézkedések bevezetése fázisain, mielőtt copilot-licenceket rendel az egyes felhasználói fiókokhoz és eszközeikhez a védelem megszerzése után.

Ahogy az ábrán is látható, az identitás- és eszközhozzáférési védelem üzembe helyezése során a szervezeten belül is bevezetheti az információvédelmet.

Oktatás

A Copilot használatának első lépései

| Oktatás | A Copilot használatának első lépései |

|---|---|

|

Ez a képzési terv végigvezeti a Copilot alapjaion, bemutatja sokoldalúságát a Különböző Microsoft 365-alkalmazásokban, és tanácsokat nyújt a lehetőségek maximalizálásához. |

| Oktatás | A szervezet előkészítése a Copilotra |

|---|---|

|

Ez a képzési terv megvizsgálja a Copilot kialakítását, biztonsági és megfelelőségi funkcióit, és útmutatást nyújt a Copilot implementálásához. |

Következő lépések

Tekintse meg a Copilot-videóra való felkészülést.

További cikkek Teljes felügyelet és a Microsoft Copilots szolgáltatásához:

Lásd még:

- Microsoft Purview adatbiztonsági és megfelelőségi védelem a Microsoft Copilothoz

- A Microsoft 365-höz készült Copilot adatai, adatvédelem és biztonság

- A Microsoft 365-höz készült Copilot dokumentációja

Összefoglaló poszter

A cikk információinak vizuális összefoglalását a Copilot architektúra és az üzembe helyezés plakátja tartalmazza.

A Visio-fájllal saját használatra szabhatja testre ezeket az ábrákat.

További Teljes felügyelet technikai ábrákért kattintson ide.

Hivatkozások

Ezekre a hivatkozásokra kattintva megismerheti a cikkben említett különböző szolgáltatásokat és technológiákat.

- A Microsoft 365-höz készült Copilot áttekintése

- A Microsoft 365-szervezetek általános biztonsági szabályzatai

- Intune App Protection-szabályzatok (APP)

- Eszközök kezelése az Intune-nal

- EOP áttekintése

- Bevezetés a Windows biztonságába

- A Microsoft Defender XDR kiértékelése és próbaüzeme

- A bizalmassági címkék használatának első lépései

- DLP-szabályzatok létrehozása

- A Teams konfigurálása három védelmi szinttel

- Microsoft Syntex – SharePoint Advanced Management

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: