Identitás biztonságossá tétele Teljes felügyelet

![]()

Mielőtt a legtöbb szervezet elkezdené a Teljes felügyelet utat, az identitáshoz való hozzáállása széttöredezett lehet különböző identitásszolgáltatókkal, a felhőbeli és a helyszíni alkalmazások közötti egyszeri bejelentkezés (SSO) hiánya, valamint az identitáskockázatok korlátozott láthatósága.

A felhőalkalmazások és a mobilmunkások új gondolkodásmódot igényelnek a biztonság terén. Sok alkalmazott saját eszközöket hoz, és hibrid módon dolgozik. Az adatokhoz rendszeresen a hagyományos vállalati hálózat peremhálózatán kívül férnek hozzá, és külső közreműködőkkel, például partnerekkel és szállítókkal osztják meg őket. A hagyományos vállalati alkalmazások és adatok a helyszíni környezetből hibrid és felhőalapú környezetekbe kerülnek.

A hagyományos hálózati vezérlők a biztonsághoz már nem elegendőek.

Az identitások a hálózatokat, végpontokat és alkalmazásokat ábrázoló személyeket, szolgáltatásokat vagy eszközöket jelölik. A Teljes felügyelet biztonsági modellben hatékony, rugalmas és részletes eszközként működnek az erőforrásokhoz való hozzáférés szabályozásához.

Mielőtt egy identitás megpróbál hozzáférni egy erőforráshoz, a szervezeteknek a következőkkel kell rendelkeznie:

- Ellenőrizze az identitást erős hitelesítéssel.

- Győződjön meg arról, hogy a hozzáférés megfelelő és az adott identitásra jellemző.

- Kövesse a minimális jogosultság-hozzáférési alapelveket.

Az identitás ellenőrzése után a szervezeti szabályzatok, a folyamatos kockázatelemzés és egyéb eszközök alapján szabályozhatjuk az erőforrásokhoz való hozzáférést.

Identitás Teljes felügyelet üzembe helyezési célkitűzések

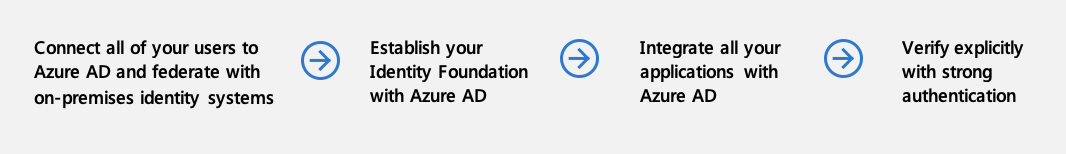

A végpontok közötti Teljes felügyelet identitás-keretrendszer implementálásakor javasoljuk, hogy először az alábbi kezdeti üzembehelyezési célkitűzésekre összpontosítson:

- A felhőalapú identitások összevonása a helyszíni identitásrendszerekkel.

- A feltételes hozzáférési szabályzatok hozzáférést biztosítanak, és szervizelési tevékenységeket biztosítanak.

- Az elemzés javítja a láthatóságot.

Az előző területek kezelése után összpontosítson az alábbi üzembehelyezési célokra:

- Az identitások és hozzáférési jogosultságok identitásszabályozással kezelhetők.

- A rendszer valós időben elemzi a felhasználót, az eszközt, a helyet és a viselkedést.

- Integrálhatók más biztonsági megoldások fenyegetésjelzései.

I. A felhőalapú identitások összevonása a helyszíni identitásrendszerekkel

A Microsoft Entra ID lehetővé teszi az erős hitelesítést, a végpontbiztonság integrálási pontját, valamint a felhasználóközpontú szabályzatok alapvető funkcióit a legkevésbé kiemelt hozzáférés biztosítása érdekében. A Microsoft Entra feltételes hozzáférés az erőforrásokhoz való hozzáféréssel kapcsolatos döntések meghozatalához használt házirendmotor a felhasználói identitás, a környezet, az eszköz állapota és a hozzáférés időpontjában kifejezetten ellenőrzött kockázatok alapján. Teljes felügyelet identitásstratégiát a Microsoft Entra ID azonosítójával valósíthat meg.

Az összes felhasználó csatlakoztatása a Microsoft Entra-azonosítóhoz, és összevonás helyszíni identitásrendszerekkel

Az alkalmazottak identitásainak és a szükséges biztonsági összetevőknek , köztük az engedélyezési csoportoknak és a hozzáférési házirend-vezérlők végpontjainak kifogástalan állapotú folyamatának fenntartása lehetővé teszi, hogy konzisztens identitásokat és vezérlőket használjon a felhőben.

Tegye a következők egyikét:

- Válasszon hitelesítési lehetőséget. A Microsoft Entra ID a lehető legjobb találgatást, DDoS-t és jelszópermet-védelmet nyújtja, de a szervezet és a megfelelőségi igények szempontjából megfelelő döntést hozhat.

- Csak azokat az identitásokat hozza magával, amelyekre feltétlenül szüksége van. Használja a felhőbe való ugrás lehetőségét, hogy olyan szolgáltatásfiókokat hagyjon hátra, amelyek csak a helyszínen értelmezhetők. A helyszíni kiemelt szerepkörök elhagyása a helyszínen.

- Győződjön meg arról, hogy a szervezet méretétől függően megfelel a Microsoft Entra Connect Sync hardverkövetelményeinek.

Identitásalapítvány létrehozása a Microsoft Entra-azonosítóval

A Teljes felügyelet stratégiához explicit módon kell ellenőrizni, a legkevésbé kiemelt hozzáférési alapelveket kell használni, és fel kell használni a szabálysértést. A Microsoft Entra ID szabályzatdöntési pontként szolgálhat a hozzáférési szabályzatok felhasználóra, végpontra, célerőforrásra és környezetre vonatkozó elemzések alapján történő kikényszerítéséhez.

Helyezze a Microsoft Entra-azonosítót minden hozzáférési kérelem elérési útjára. Ez a folyamat minden felhasználót, alkalmazást és erőforrást egy közös identitásvezérlő síkon keresztül kapcsol össze, és a Microsoft Entra-azonosítót adja meg a jelekkel, hogy a lehető legjobb döntéseket hozhassa a hitelesítési/engedélyezési kockázattal kapcsolatban. Emellett az egyszeri bejelentkezés (SSO) és a konzisztens szabályzatkorlátok jobb felhasználói élményt nyújtanak, és hozzájárulnak a termelékenység növeléséhez.

Az összes alkalmazás integrálása a Microsoft Entra-azonosítóval

Az egyszeri bejelentkezés megakadályozza, hogy a felhasználók különböző alkalmazásokban hagyják el a hitelesítő adataik másolatát, és segít elkerülni az adathalászati támadásokat vagy az MFA túlzott kérés miatti fáradtságát.

Győződjön meg arról, hogy nincs több identitás- és hozzáférés-kezelési (IAM- ) megoldás a környezetben. Ez a duplikáció csökkenti a Microsoft Entra ID által látott jeleket, lehetővé teszi a rossz szereplők számára, hogy a két IAM-motor árnyékában éljenek, és rossz felhasználói élményt eredményeznek. Ez az összetettség azt eredményezheti, hogy üzleti partnerei kétségbe vonják Teljes felügyelet stratégiáját.

Tegye a következők egyikét:

- Integrálhatja az OAuth2.0-t vagy SAML-t beszélő modern nagyvállalati alkalmazásokat .

- Kerberos és űrlapalapú hitelesítési alkalmazások esetén integrálja őket a Microsoft Entra alkalmazásproxyval.

- Ha az örökölt alkalmazásokat alkalmazáskézbesítési hálózatokkal/vezérlőkkel teszi közzé, a Microsoft Entra ID-val integrálhatja a főbb alkalmazásokat (például Citrix, Akamai és F5).

- Ha szeretné felderíteni és migrálni az alkalmazásokat az ADFS-ből és a meglévő/régebbi IAM-motorból, tekintse át az erőforrásokat az alkalmazások Microsoft Entra-azonosítóba való migrálásához.

- Felhasználói kiépítés automatizálása.

Tipp.

További információ az alkalmazásokhoz készült, végpontok közötti Teljes felügyelet stratégia implementálásáról.

Kifejezetten erős hitelesítéssel való ellenőrzés

Tegye a következők egyikét:

- A Microsoft Entra többtényezős hitelesítésének bevezetése. Ez a munka alapvető része a felhasználói munkamenet kockázatának csökkentésének. Mivel a felhasználók új eszközökön és új helyekről jelennek meg, az MFA-kihívásokra való reagálás az egyik legközvethetőbb módszer, amellyel a felhasználók megtaníthatják nekünk, hogy ezek ismerős eszközök/helyek a világ minden táján (anélkül, hogy a rendszergazdák elemeznék az egyes jeleket).

- Régi hitelesítési folyamat letiltása. A rosszindulatú szereplők egyik leggyakoribb támadási vektora az ellopott/visszajátszott hitelesítő adatok használata az örökölt protokollokkal, például az SMTP-sel, amelyek nem képesek a modern biztonsági kihívásokra.

II. A feltételes hozzáférési szabályzatok hozzáférése és szervizelési tevékenységek biztosítása

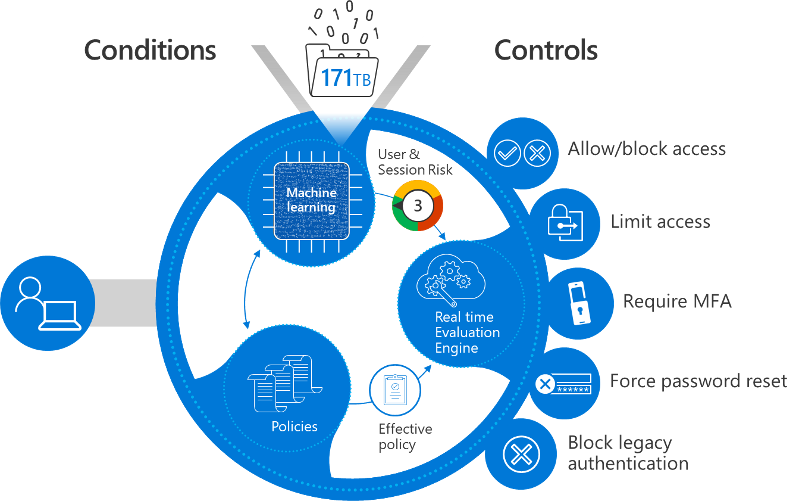

A Microsoft Entra Feltételes hozzáférés olyan jeleket elemez, mint a felhasználó, az eszköz és a hely, hogy automatizálja a döntéseket, és kikényszerítse a szervezeti hozzáférési szabályzatokat az erőforrásokhoz. Feltételes hozzáférési szabályzatokkal olyan hozzáférési vezérlőket alkalmazhat, mint a többtényezős hitelesítés (MFA). A feltételes hozzáférési szabályzatok lehetővé teszik, hogy szükség esetén kérje a felhasználóktól az MFA kérését a biztonság érdekében, és ha nem szükséges, ne használja a felhasználókat.

A Microsoft szabványos feltételes szabályzatokat, úgynevezett biztonsági alapértelmezéseket biztosít, amelyek biztosítják az alapszintű biztonságot. Előfordulhat azonban, hogy a szervezetnek nagyobb rugalmasságra van szüksége, mint amennyit az alapértelmezett biztonsági beállítások kínálnak. A feltételes hozzáféréssel részletesebben szabhatja testre a biztonsági alapértékeket, és konfigurálhat új szabályzatokat, amelyek megfelelnek a követelményeknek.

A feltételes hozzáférési szabályzatok előzetes megtervezése, valamint az aktív és tartalék szabályzatok készlete a hozzáférési szabályzatok kényszerítésének alapvető pillére egy Teljes felügyelet üzemelő példányban. Szánjon időt az ismert hálózati helyek konfigurálására a környezetben. Még ha nem is használja ezeket a hálózati helyeket feltételes hozzáférési szabályzatban, ezeknek az IP-címeknek a konfigurálása Microsoft Entra ID-védelem kockázatát is jelzi.

Végezze el ezt a lépést:

- Tekintse meg a rugalmas feltételes hozzáférési szabályzatokkal kapcsolatos üzembe helyezési útmutatót és ajánlott eljárásokat.

Eszközök regisztrálása a Microsoft Entra-azonosítóval a sebezhető és sérült eszközök hozzáférésének korlátozásához

Tegye a következők egyikét:

- Engedélyezze a Microsoft Entra hibrid csatlakozást vagy a Microsoft Entra-csatlakozást. Ha a felhasználó laptopját/számítógépét kezeli, hozza meg ezeket az információkat a Microsoft Entra-azonosítóban, és használja őket a jobb döntések meghozatalához. Ha például olyan gazdag ügyfeleket engedélyez, amelyek offline másolatokkal rendelkeznek a számítógépen, hozzáférhetnek az adatokhoz, ha tudja, hogy a felhasználó egy olyan gépről származik, amelyet a szervezet irányít és kezel.

- Engedélyezze az Intune szolgáltatást a Microsoft Endpoint Managerben (EMS) a felhasználók mobileszközeinek kezeléséhez és az eszközök regisztrálásához. Ugyanez mondható el a felhasználói mobileszközökről, mint a laptopokról: Minél többet tud róluk (patch level, jailbroken, rooted, stb.), annál inkább meg tudja indokolni, hogy miért tiltja/engedélyezi a hozzáférést.

Tipp.

Megtudhatja, hogyan valósíthat meg végpontok végpontjaihoz Teljes felügyelet végpontokra vonatkozó, végpontok közötti Teljes felügyelet stratégiát.

III. Az elemzés javítja a láthatóságot

Amikor a Microsoft Entra-azonosítóban hitelesítéssel, engedélyezéssel és kiépítéssel építi fel a tulajdonát, fontos, hogy a címtárban zajló eseményekről erős működési ismereteket nyújtsunk.

Naplózás és jelentéskészítés konfigurálása a láthatóság javítása érdekében

Végezze el ezt a lépést:

- Tervezzen meg egy Microsoft Entra jelentéskészítési és monitorozási üzembe helyezést , hogy megőrizhesse és elemezhesse a Naplókat a Microsoft Entra-azonosítóból, akár az Azure-ban, akár egy tetszőleges SIEM-rendszer használatával.

IV. Az identitások és hozzáférési jogosultságok kezelése identitásszabályozással

A kezdeti célkitűzések elérése után összpontosítson más célokra, például a robusztusabb identitásszabályozásra.

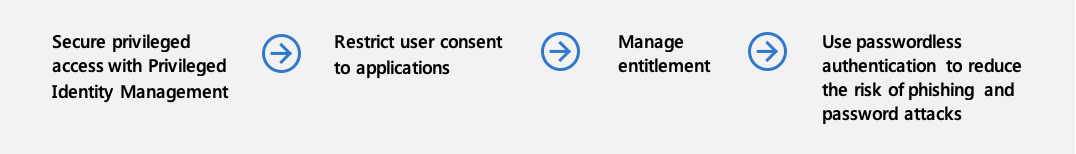

Biztonságos emelt szintű hozzáférés a Privileged Identity Management használatával

Szabályozza azokat a végpontokat, feltételeket és hitelesítő adatokat, amelyeket a felhasználók a kiemelt műveletek/szerepkörök eléréséhez használnak.

Tegye a következők egyikét:

- Vegye át az irányítást a kiemelt identitások felett. A kiemelt hozzáférés nem csak rendszergazdai hozzáférés, hanem olyan alkalmazás- vagy fejlesztői hozzáférés is, amely megváltoztathatja a kritikus fontosságú alkalmazások futását és az adatok kezelését.

- A Privileged Identity Management használatával biztonságossá teheti a kiemelt identitásokat.

Felhasználói hozzájárulás korlátozása alkalmazásokhoz

A modern alkalmazások gyakran használják az alkalmazásokhoz való felhasználói hozzájárulást a szervezeti erőforrásokhoz való hozzáféréshez, de van néhány ajánlott eljárás, amelyet érdemes szem előtt tartani.

Tegye a következők egyikét:

- A felhasználói hozzájárulás korlátozása és a hozzájárulási kérelmek kezelése annak biztosítása érdekében, hogy a szervezet adatai ne legyenek szükségtelenül kitéve az alkalmazásoknak.

- Tekintse át a szervezet korábbi/meglévő hozzájárulását a túlzott vagy rosszindulatú hozzájárulásokért.

A bizalmas információkhoz való hozzáféréshez szükséges taktikák elleni védelemmel kapcsolatos további információkért tekintse meg a "Kiberfenyegetések és rosszindulatú alkalmazások elleni védelem megerősítése" című témakört az identitáskezelési Teljes felügyelet stratégia implementálásáról szóló útmutatónkban.

Jogosultság kezelése

A Microsoft Entra-azonosítóból központilag hitelesítendő és hajtott alkalmazások segítségével egyszerűsítheti a hozzáférési kérések, jóváhagyások és újrahitelesítési folyamatokat, hogy a megfelelő személyek rendelkezzenek a megfelelő hozzáféréssel, és hogy biztosan tudja, hogy a szervezet felhasználói miért rendelkeznek hozzáféréssel.

Tegye a következők egyikét:

- A Jogosultságkezelés használatával olyan hozzáférési csomagokat hozhat létre, amelyeket a felhasználók különböző csapatokhoz/projektekhez való csatlakozásukkor kérhetnek, és amelyek hozzáférést rendelnek hozzájuk a társított erőforrásokhoz (például alkalmazásokhoz, SharePoint-webhelyekhez, csoporttagságokhoz).

- Ha a jogosultságkezelés telepítése jelenleg nem lehetséges a szervezet számára, legalább engedélyezze az önkiszolgáló paradigmákat a szervezetben az önkiszolgáló csoportkezelés és az önkiszolgáló alkalmazáshozzáférés üzembe helyezésével.

Jelszó nélküli hitelesítés használata az adathalászat és a jelszótámadások kockázatának csökkentése érdekében

A FIDO 2.0-t támogató Microsoft Entra-azonosító és a jelszó nélküli telefonos bejelentkezés lehetővé teszi a tű mozgatását azon hitelesítő adatokon, amelyeket a felhasználók (különösen a bizalmas/kiemelt felhasználók) használnak napról napra. Ezek a hitelesítő adatok erős hitelesítési tényezők, amelyek a kockázatokat is mérsékelhetik.

Végezze el ezt a lépést:

- Kezdje el a jelszó nélküli hitelesítő adatok üzembehelyezését a szervezetben.

V. A rendszer valós időben elemzi a felhasználót, az eszközt, a helyet és a viselkedést a kockázatok meghatározása és a folyamatos védelem biztosítása érdekében

A valós idejű elemzés kritikus fontosságú a kockázat és a védelem meghatározásához.

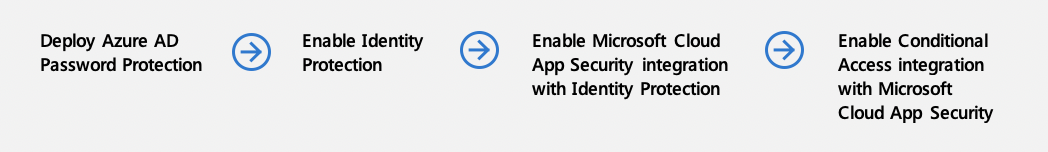

A Microsoft Entra Password Protection üzembe helyezése

Miközben más módszereket is engedélyez a felhasználók explicit ellenőrzéséhez, ne hagyja figyelmen kívül a gyenge jelszavakat, a jelszópermetet és a szabálysértési visszajátszási támadásokat. A klasszikus összetett jelszóházirendek pedig nem akadályozzák meg a leggyakrabban előforduló jelszótámadásokat.

Végezze el ezt a lépést:

- Engedélyezze a Microsoft Entra Password Protectiont a felhőben és a helyszínen lévő felhasználók számára.

Microsoft Entra ID-védelem engedélyezése

Részletesebb munkamenet-/felhasználói kockázati jelzést kaphat a Microsoft Entra ID-védelem. A kockázatvizsgálati és szervizelési lehetőségeket a szervezet változó biztonsági igényeinek megfelelően engedélyezheti.

Végezze el ezt a lépést:

Az Felhőhöz készült Microsoft Defender-alkalmazások integrációjának engedélyezése Microsoft Entra ID-védelem

Felhőhöz készült Microsoft Defender Alkalmazások figyelik a felhasználói viselkedést az SaaS-ben és a modern alkalmazásokban. Ez a jel tájékoztatja a Microsoft Entra-azonosítót arról, hogy mi történt a felhasználóval a hitelesítés és a jogkivonat fogadása után. Ha a felhasználói minta gyanúsnak tűnik, akkor egy jel képes Microsoft Entra ID-védelem és feltételes hozzáférésre, amely értesíti arról, hogy a felhasználó sérültnek vagy magas kockázatnak tűnik. A felhasználó következő hozzáférési kérelme esetén a Microsoft Entra-azonosító helyesen hajthat végre műveletet a felhasználó ellenőrzéséhez vagy letiltásához.

Végezze el ezt a lépést:

- Engedélyezze Felhőhöz készült Defender alkalmazások figyelését a Microsoft Entra ID-védelem jel bővítéséhez.

Feltételes hozzáférés integrációjának engedélyezése Felhőhöz készült Microsoft Defender-alkalmazásokkal

A hitelesítés után kibocsátott jeleket használva és az alkalmazásokhoz való Felhőhöz készült Defender-alkalmazások proxykéréseivel figyelheti az SaaS-alkalmazások munkameneteit, és korlátozásokat kényszeríthet ki.

Tegye a következők egyikét:

Feltételes hozzáférés integrációjának engedélyezése.

Feltételes hozzáférés kiterjesztése helyszíni alkalmazásokra.

Korlátozott munkamenet engedélyezése hozzáférési döntésekben való használatra

Ha egy felhasználó kockázata alacsony, de ismeretlen végpontról jelentkezik be, lehetséges, hogy engedélyezni szeretné az erőforrásokhoz való hozzáférést, de nem teszi lehetővé, hogy olyan műveleteket végezzenek, amelyek kockázatos műveleteknek teszik ki a szervezetet. Konfigurálhatja az Exchange Online-t és a SharePoint Online-t úgy, hogy korlátozott munkamenetet biztosítson a felhasználónak, amely lehetővé teszi számukra e-mailek olvasását vagy fájlok megtekintését, de nem töltheti le őket, és nem megbízható eszközre mentheti őket.

Végezze el ezt a lépést:

- Korlátozott hozzáférés engedélyezése a SharePoint Online-hoz és az Exchange Online-hoz.

VI. Más biztonsági megoldások fenyegetésjeleinek integrálása az észlelés, a védelem és a válasz javítása érdekében

Végül más biztonsági megoldások is integrálhatók a nagyobb hatékonyság érdekében.

A Microsoft Defender for Identity integrálása Felhőhöz készült Microsoft Defender-alkalmazásokkal

A Microsoft Defender for Identity integrációja lehetővé teszi, hogy a Microsoft Entra ID tudja, hogy egy felhasználó kockázatos viselkedést tapasztal, miközben helyszíni, nemmodern erőforrásokhoz (például fájlmegosztásokhoz) fér hozzá. Ez a jel általános kockázattal is számolni lehet, ami akadályozhatja a felhőben való további hozzáférést.

Tegye a következők egyikét:

- Engedélyezze a Microsoft Defender for Identity használatát a Felhőhöz készült Microsoft Defender-alkalmazásokkal, hogy helyszíni jeleket hozzon a felhasználóról ismert kockázati jelbe.

- Ellenőrizze az egyes veszélyeztetett felhasználók összesített vizsgálati prioritási pontszámát , hogy holisztikus képet kapjon az soc-nak azokra, amelyekre az SOC-nek összpontosítania kell.

Végponthoz készült Microsoft Defender engedélyezése

Végponthoz készült Microsoft Defender lehetővé teszi a Windows rendszerű gépek állapotának igazolását és annak megállapítását, hogy biztonsági kockázatot fognak-e átvenni. Ezután ezeket az információkat a futásidőben a kockázat csökkentésére használhatja. Míg a Domain Join egyfajta vezérlést biztosít, a Defender for Endpoint lehetővé teszi, hogy közel valós időben reagáljon a kártevők támadására olyan minták észlelésével, amelyekben több felhasználói eszköz nem megbízható webhelyeket ér el, és hogy futásidőben növelve az eszköz/felhasználó kockázatát.

Végezze el ezt a lépést:

Identitás biztonságossá tétele a kiberbiztonságról szóló 14028- os végrehajtási rendelettel összhangban – OMB Memorandum 22-09

A Nations Cyber Security & OMB Memorandum 22-09 javítására vonatkozó 14028- os végrehajtási rendelet konkrét intézkedéseket tartalmaz Teljes felügyelet. Az identitáskezelési műveletek közé tartozik a központosított identitáskezelési rendszerek alkalmazása, az erős adathalászatnak ellenálló MFA használata, valamint legalább egy eszközszintű jel beépítése az engedélyezési döntésekbe. A műveletek Microsoft Entra-azonosítóval történő implementálásával kapcsolatos részletes útmutatásért lásd : A 22–09. számú memorandum és a Microsoft Entra ID identitáskövetelményeinek teljesítése.

Az útmutatóban szereplő termékek

- Microsoft Entra ID

- Microsoft Defender identitáshoz

- Microsoft Endpoint Manager (a Microsoft Intune-t is beleértve)

- Végponthoz készült Microsoft Defender

- SharePoint Online

- Exchange Online

Összegzés

Az identitás egy sikeres Teljes felügyelet stratégia központi eleme. A megvalósítással kapcsolatos további információkért vagy segítségért forduljon az ügyfél-siker csapatához, vagy olvassa el az útmutató többi fejezetét, amelyek az összes Teljes felügyelet pillérre kiterjednek.

A Teljes felügyelet üzembehelyezési útmutató sorozata