Jegyzet

Az oldalhoz való hozzáférés engedélyezést igényel. Próbálhatod be jelentkezni vagy könyvtárat váltani.

Az oldalhoz való hozzáférés engedélyezést igényel. Megpróbálhatod a könyvtár váltását.

![]()

A modern vállalat az adatokhoz hozzáférő végpontok hihetetlen sokféleségével rendelkezik. Nem minden végpontot felügyel a szervezet, vagy akár a tulajdonosa is, ami különböző eszközkonfigurációkhoz és szoftverjavítási szintekhez vezet. Ez hatalmas támadási felületet hoz létre, és ha nem oldja meg, a munkahelyi adatok nem megbízható végpontokról való elérése könnyen a leggyengébb hivatkozássá válhat a zéró megbízhatósági biztonsági stratégiában. (Töltse le a zéró megbízhatósági érettségi modellt: Zero_Trust_Vision_Paper_Final 10.28.pdf.)

A nulla megbízhatóság a "Soha nem megbízható, mindig ellenőrizze" alapelvet követi. A végpontok tekintetében ez azt jelenti, hogy mindig ellenőrizze az összes végpontot. Ez nem csak a szerződéses, a partneri és a vendégeszközöket, hanem az alkalmazottak által a munkahelyi adatok elérésére használt alkalmazásokat és eszközöket is magában foglalja, függetlenül az eszköz tulajdonjogától.

Nulla megbízhatósági megközelítés esetén ugyanazokat a biztonsági szabályzatokat alkalmazza a rendszer, függetlenül attól, hogy az eszköz vállalati vagy személyes tulajdonban van-e a saját eszköz (BYOD) használatával; függetlenül attól, hogy az eszközt teljes mértékben az informatikai felügyelet kezeli-e, vagy csak az alkalmazások és adatok vannak biztonságban. A szabályzatok az összes végpontra vonatkoznak, legyen az PC, Mac, okostelefon, táblagép, viselhető vagy IoT-eszköz, függetlenül attól, hogy csatlakoztatva vannak-e, legyen az biztonságos vállalati hálózat, otthoni szélessáv vagy nyilvános internet. A legfontosabb, hogy az ezeken a végpontokon futó alkalmazások állapota és megbízhatósága hatással van a biztonsági helyzetre. Meg kell akadályoznia, hogy a vállalati adatok véletlenül vagy rosszindulatú szándékkal szivárogjanak ki nem megbízható vagy ismeretlen alkalmazásokba vagy szolgáltatásokba.

A zéró megbízhatósági modellben az eszközök és végpontok biztonságossá tételének néhány kulcsfontosságú szabálya van: A zéró megbízhatósági biztonsági szabályzatok központilag, a felhőn keresztül lesznek kényszerítve, és lefedik a végpont biztonságát, az eszközkonfigurációt, az alkalmazásvédelmet, az eszközmegfelelést és a kockázattartást.

- A platform és az eszközökön futó alkalmazások biztonságosan ki vannak építve, megfelelően konfigurálva és naprakészen tartva.

- Biztonsági hiba esetén automatikus és gyors válasz jelenik meg a vállalati adatokhoz való hozzáférés alkalmazáson belüli elérésére.

- A hozzáférés-vezérlési rendszer biztosítja, hogy az adatok elérése előtt minden szabályzatvezérlő érvényben legyen.

Nulla megbízhatósági üzembehelyezési célkitűzések a végpontok biztonságossá tételéhez

Mielőtt a legtöbb szervezet megkezdené a zéró megbízhatósági folyamatot, a végpontbiztonság a következőképpen van beállítva:

- A végpontok tartományhoz csatlakoznak, és olyan megoldásokkal vannak felügyelve, mint a csoportházirend-objektumok vagy a Configuration Manager. Ezek nagyszerű lehetőségek, de nem használják a modern Windows konfigurációs szolgáltatókat (CSP-ket), és nem igényelnek külön felhőfelügyeleti átjáró berendezést a felhőalapú eszközök kiszolgálásához.

- A végpontoknak vállalati hálózaton kell lenniük az adatok eléréséhez. Ez azt jelentheti, hogy az eszközöknek fizikailag a helyszínen kell lenniük a vállalati hálózathoz való hozzáféréshez, vagy VPN-hozzáférést igényelnek, ami növeli annak kockázatát, hogy egy feltört eszköz hozzáférhessen a bizalmas vállalati erőforrásokhoz.

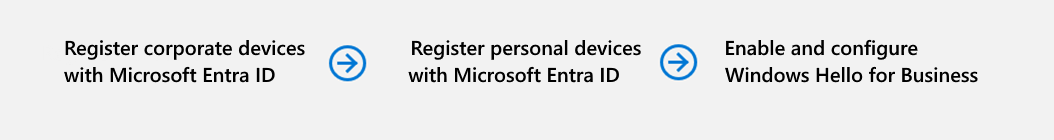

A végpontok biztonságossá tételéhez szükséges teljes körű zéró megbízhatósági keretrendszer megvalósításakor javasoljuk, hogy először a három kezdeti üzembehelyezési célkitűzésre összpontosítson. A befejezés után összpontosítson a negyedik célkitűzésre:

A végpontok regisztrálva vannak a felhőbeli identitásszolgáltatóknál. Ahhoz, hogy egy személy több végponton is monitorozza a biztonságot és a kockázatokat, láthatóságra van szüksége az összes olyan eszközhöz és hozzáférési ponthoz, amely hozzáféréssel rendelkezhet az erőforrásokhoz. A regisztrált eszközökön ezután érvényesítheti a biztonság alapkonfigurációját, amely biometrikus vagy PIN-alapú hitelesítést is biztosít a felhasználóknak a jelszavaktól való függés kiküszöbölése érdekében.

A hozzáférés csak felhőalapúan felügyelt és megfelelő végpontokhoz és alkalmazásokhoz érhető el. Állítsa be a megfelelőségi szabályokat, hogy az eszközök megfeleljenek a minimális biztonsági követelményeknek a hozzáférés megadása előtt. Emellett hozzon létre szervizelési szabályokat és értesítéseket a nem megfelelő eszközökhöz, hogy a felhasználók tudják, hogyan oldhatók meg a megfelelőségi problémák.

Az adatveszteség-megelőzési (DLP-) szabályzatok a vállalati eszközökre és a BYOD-ra vannak kényszerítve. Szabályozhatja, hogy a felhasználó mit tehet az adatokkal, miután hozzáféréssel rendelkezik. Korlátozhatja például a fájlmentést nem megbízható helyekre (például egy helyi lemezre), vagy korlátozhatja a másolási és beillesztési megosztást egy fogyasztói kommunikációs alkalmazással vagy csevegőalkalmazással az adatok védelme érdekében.

A végpont fenyegetésészlelése az eszközkockázatok monitorozására szolgál. Egyetlen üvegmegoldást szeretne létrehozni az összes végpont konzisztens kezeléséhez. Biztonsági információ- és eseménykezelési (SIEM) megoldással irányíthatja a végpontnaplókat és tranzakciókat, így kevesebb, de végrehajtható riasztást kaphat.

Végső feladatként vizsgálja meg az IoT és az operatív technológiai hálózatok zéró megbízhatósági alapelveit.

Végponti Teljes felügyelet üzembe helyezési útmutató

Ez az útmutató végigvezeti az eszközök biztonságossá tételéhez szükséges lépéseken a zéró megbízhatósági biztonsági keretrendszer alapelveit követve.

1. Végpontok regisztrálása felhőbeli identitásszolgáltatónál

A kockázatexpozíció korlátozásához monitorozza a végpontokat, hogy meggyőződjön arról, hogy mindegyik megbízható identitással rendelkezik, alapvető biztonsági követelményeket alkalmaz, és a kártevők vagy adatkiszivárgások kockázati szintjét mérték, javították vagy elfogadhatónak ítélték.

Az eszközregisztrálás után a felhasználók a vállalati felhasználónév és jelszó használatával hozzáférhetnek a szervezet korlátozott erőforrásaihoz a bejelentkezéshez. Ha elérhető, növelje a biztonságot olyan képességek használatával, mint a Windows Hello vállalati verzió.

Vállalati eszközök regisztrálása a Microsoft Entra-azonosítóval

Azoknak a Windows-eszközöknek, amelyeket a szervezeti adatok eléréséhez használnak, csatlakozniuk és regisztrálniuk kell a Microsoft Entra ID-hez az alábbi módok egyikén keresztül.

Windows beépített felhasználói felület – A Windows-eszközök Microsoft Entra-azonosítóhoz való csatlakoztatásához használt beépített felület (OOBE) leegyszerűsíti a telepítést, így az eszközök azonnal készen állnak a szervezeti erőforrásokhoz való biztonságos hozzáférésre. Útmutatásért tekintse meg a Microsoft Entra új Windows-eszközhöz való csatlakozását ismertető témakört.

Korábban kiépített Windows-eszközök – A korábban kiépített Windows rendszerű munkahelyi eszközök felhasználói a Munkahelyi vagy iskolai fiókjukkal regisztrálhatják azt a Microsoft Entra-azonosítóval. Lásd: Munkahelyi vagy iskolai fiók hozzáadása Windows-eszközhöz.

Személyes eszköz regisztrálása – A felhasználók microsoft Entra-azonosítóval regisztrálhatják személyes Windows-eszközeiket. Lásd : Személyes eszköz regisztrálása a munkahelyi vagy iskolai hálózaton.

Vállalati tulajdonban lévő eszközök esetén az alábbi platformspecifikus módszerekkel építhet ki új operációs rendszereket, és regisztrálhat eszközöket a Microsoft Entra-azonosítóval:

Windows – A Windows Autopilot az új eszközök beállítására és előzetes konfigurálására használt technológiák gyűjteménye, amelyek előkészítik az eszközöket a termelékeny használatra. Lásd a Windows Autopilot áttekintését.

iOS/iPadOS – Az Apple Business Manageren vagy az Apple School Manageren keresztül vásárolt vállalati tulajdonú eszközök automatikus eszközregisztrációval regisztrálhatók az Intune-ban. Lásd: Automatikus eszközregisztráció beállítása.

A hitelesítés biztonságának javítása a Vállalati Windows Hello szolgáltatással

Ha lehetővé szeretné tenni a felhasználóknak egy alternatív bejelentkezési módszert, amely a jelszavak használatát erős kétfaktoros hitelesítésre cseréli az eszközökön, és szabályokat kényszerít a PIN-k használatára, biztonsági kulcsokat a bejelentkezéshez és egyebekhez, engedélyezze a Windows Hello vállalati verziót a felhasználók Windows-eszközein.

A Microsoft Intune két ingyenes módszert támogat a Vállalati Windows Hello-beállítások alkalmazásához és érvényesítéséhez:

Eszközregisztráció bérlőszintű szabályzattal – Ezzel a módszerrel az Intune-ban való regisztrációkor minden Windows-eszközön egy alapértelmezett Windows Hello for Business szabályzatot alkalmazhat. Ez a szabályzat segít biztosítani, hogy a szervezethez csatlakozó összes új Windows-eszköz a PIN-kód követelményeinek, a kétfaktoros hitelesítésnek és egyebeknek a kezdeti konfigurációs szabványai szerint legyen tárolva.

További információkért és konfigurációs útmutatásért tekintse meg az Eszközregisztráció Windows Hello szolgáltatását az Intune dokumentációjában.

Fiókvédelmi profilokkal való regisztráció után – A fiókvédelmi profilokkal meghatározott Windows Hello vállalati konfigurációkat alkalmazhat a szervezet különböző csoportjaira, miután regisztrálták őket az Intune-ban. Ha ütközés van a fiókvédelmi profil és a bérlői szintű profil között, a fiókvédelmi profil elsőbbséget élvez. Ez lehetővé teszi a különböző csoportok számára a követelményeknek megfelelő módosításokat.

Az Intune-fiókvédelmi profilok az Account Protection-szabályzat típusának egyik profiltípusa, amely viszont az Intune-végpont biztonsági szabályzatának egy típusa. A profil konfigurálásával kapcsolatos útmutatásért tekintse meg a végpont biztonsági szabályzatának létrehozását, majd a fiókvédelmi szabályzat típusát, majd a fiókvédelmi profil típusát.

2. A felhő által felügyelt és megfelelő végpontokhoz és alkalmazásokhoz való hozzáférés korlátozása

A szervezethez csatlakozó végpontok identitásaival és a kibővített hitelesítési követelményekkel győződjön meg arról, hogy ezek a végpontok megfelelnek a szervezet biztonsági elvárásainak, mielőtt a szervezet adataihoz és erőforrásaihoz való hozzáféréshez használják őket.

A hozzáférés kapuzásához használja az Intune eszközmegfelelőségi szabályzatait, amelyek a Microsoft Entra feltételes hozzáféréssel együttműködve biztosítják, hogy a hitelesített felhasználók csak a biztonsági követelményeknek jelenleg megfelelő eszközöket érhessék el az erőforrásokhoz. A megfelelőségi szabályzatok fontos része a szervizelési értesítések és a szabályok , amelyek segítenek a felhasználóknak visszahozni a nem megfelelő eszközöket a megfelelőségbe.

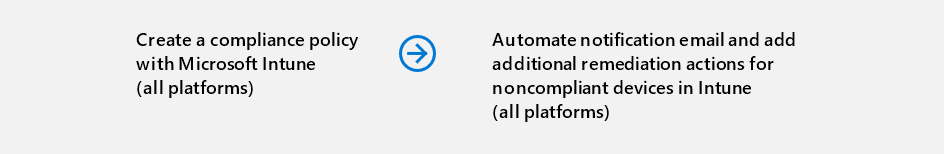

Megfelelőségi szabályzat létrehozása a Microsoft Intune-nal

Microsoft Intune megfelelőségi szabályzatok olyan szabályok és feltételek készletei, amelyekkel kiértékelheti a felügyelt eszközök konfigurációját. Ezek a szabályzatok segíthetnek a szervezeti adatok és erőforrások védelmében olyan eszközökről, amelyek nem felelnek meg ezeknek a konfigurációs követelményeknek. A felügyelt eszközöknek meg kell felelniük a szabályzatokban megadott feltételeknek ahhoz, hogy a Intune megfelelőnek tekintsék.

Az Intune eszközmegfelelőségének két része működik együtt:

A megfelelőségi szabályzat beállításai olyan konfigurációk egyetlen készletei, amelyek bérlői szintűek, és beépített megfelelőségi szabályzatot biztosítanak, amelyet minden eszköz kap. A megfelelőségi szabályzat beállításai megállapítják a megfelelőségi szabályzat működését a környezetben, beleértve a nem explicit eszközmegfelelési szabályzattal nem rendelkező eszközök kezelését is.

A bérlői szintű beállítások konfigurálásához tekintse meg a megfelelőségi szabályzat beállításait.

Az eszközmegfelelési szabályzatok platformspecifikus szabályok és beállítások különálló készletei, amelyeket felhasználók vagy eszközök csoportjai számára telepíthet. Az eszközök kiértékelik a szabályzatban szereplő szabályokat a megfelelőségi állapotukról való jelentéshez. A nem megfelelő állapot egy vagy több meg nem felelési műveletet eredményezhet. Microsoft Entra feltételes hozzáférési szabályzatok ezt az állapotot arra is használhatják, hogy letiltsa a szervezeti erőforrásokhoz való hozzáférést az adott eszközről.

A csoportok eszközmegfelelési szabályzatokkal való konfigurálásához lásd : Megfelelőségi szabályzat létrehozása a Microsoft Intune-ban. A használható megfelelőségi konfigurációk számának növeléséről az Intune megfelelőségi szabályzatokra vonatkozó tervében talál példákat.

Nem megfelelő eszközök műveleteinek és felhasználói értesítéseinek létrehozása

Minden Intune megfelelőségi szabályzat tartalmazza a meg nem feleléshez szükséges műveleteket. A műveletek akkor érvényesek, ha egy eszköz nem felel meg a hozzárendelt megfelelőségi szabályzat konfigurációjának. Az Intune és a feltételes hozzáférés egyaránt felolvassa az eszköz állapotát, hogy meghatározza azokat a további lépéseket, amelyeket konfigurálhat a hozzáféréshez, vagy letilthatja a szervezeti erőforrásokhoz való hozzáférést, amíg az eszköz nem felel meg a követelményeknek.

Ön a létrehozott eszközmegfeleltségi szabályzatok részeként nem megfelelőség esetén konfigurálja a műveleteket.

A meg nem felelő műveletek közé tartoznak, de nem korlátozódnak a következő lehetőségekre, és különböző lehetőségek érhetők el a különböző platformokon:

- Az eszköz megjelölése nem megfelelőként

- Előre konfigurált e-mail küldése az eszköz felhasználójának

- Az eszköz távoli zárolása

- Előre konfigurált leküldéses értesítés küldése a felhasználónak

Az elérhető műveletekről, a szabályzatokhoz való hozzáadásukról, valamint az e-mailek és értesítések előre konfigurálásáról az Intune-ban a nem megfelelő eszközök műveleteinek konfigurálása című témakörben olvashat.

3. Olyan szabályzatok üzembe helyezése, amelyek adatveszteség-megelőzést (DLP) kényszerítenek a vállalati eszközökre és a BYOD-ra

Miután megadta az adathozzáférést, meg szeretné szabályozni, hogy a felhasználó mit tehet az adatokkal és azok tárolási módjával. Ha például egy felhasználó a vállalati identitásával fér hozzá egy dokumentumhoz, meg szeretné akadályozni, hogy a dokumentum nem védett fogyasztói tárolóhelyre legyen mentve, vagy hogy megosszon egy fogyasztói kommunikációs vagy csevegőalkalmazással.

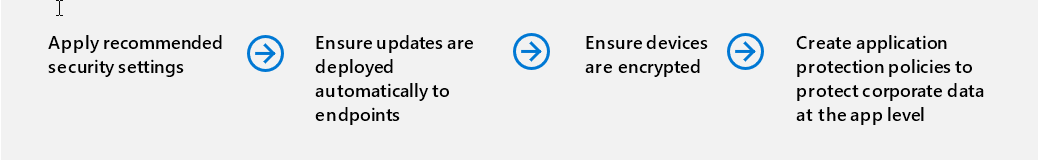

Ajánlott biztonsági beállítások alkalmazása

A biztonsági alapkonfigurációk segíthetnek a biztonságos konfigurációk széles körű és konzisztens alapkonfigurációjának kialakításában, amely segít megvédeni a felhasználókat, az eszközöket és az adatokat. Az Intune biztonsági alapkonfigurációi a Windows-beállítások előre konfigurált csoportjai, amelyek segítenek a megfelelő biztonsági csapatok által javasolt ismert beállítások és alapértelmezett értékek alkalmazásában. Ezeket az alapkonfigurációkat használhatja az alapértelmezett konfigurációkkal, vagy szerkesztheti őket testre szabott példányok létrehozásához, amelyek megfelelnek a szervezet különböző csoportjainak különböző igényeinek.

Frissítések automatikus üzembe helyezése végpontokon

Annak érdekében, hogy a felügyelt eszközök megfeleljenek a változó biztonsági fenyegetéseknek, olyan Intune-szabályzatokat használjon, amelyek automatizálhatják a frissítéstelepítéseket:

Windows Updates for Business – A Windows Update for Business Intune-szabályzatai segítségével automatikusan telepítheti a Windows-frissítéseket az eszközeire. A szabályzatok automatizálhatják a frissítések telepítésekor és a frissítések típusát, beleértve a Windows-verziót, a legújabb biztonsági frissítéseket és az új illesztőprogramokat. Első lépésként lásd: Windows 10 és Windows 11 szoftverfrissítések kezelése az Intune-ban.

Android Enterprise-frissítések – Az Intune partnerintegráción keresztül támogatja az operációs rendszer és a Zebra Android-eszközök belső vezérlőprogramjának automatikus frissítéseit .

iOS/iPadOS – Az Intune-szabályzatok automatikusan telepíthetik a frissítéseket a felügyelt eszközként regisztrált iOS/iPad-eszközökre az Apple automatizált eszközregisztrációs (ADE) beállításainak egyikével. IOS-frissítési szabályzat konfigurálásához lásd: iOS/iPadOS szoftverfrissítési szabályzatok kezelése az Intune-ban.

Eszközök titkosítása

Az alábbi platformspecifikus lehetőségeket használva titkosíthatja a vállalati adatokat az eszközök inaktív állapotában:

MacOS – A teljes lemezes titkosítás macOS rendszeren való konfigurálásához használja a FileVault lemeztitkosítást a macOS-hez az Intune-nal.

Windows – Windows-eszközök esetén az Intune-nal kezelheti a Windows-eszközök lemeztitkosítási szabályzatát. Az Intune-házirend kényszerítheti a BitLockert kötetekre és lemezekre, valamint a személyes adattitkosításra, amely fájlalapú adattitkosítási képességeket biztosít a felhasználó hitelesítő adataihoz.

Vállalati adatok védelme alkalmazásszinten alkalmazásvédelmi szabályzatokkal

A vállalati adatok felügyelt alkalmazásokon belüli védelméhez használja az Intune alkalmazásvédelmi szabályzatait. Az Intune alkalmazásvédelmi szabályzatai a hozzáférés és a megosztás módjának szabályozásával segítenek a szervezet adatainak védelmében. Ezek a szabályzatok például megakadályozhatják a felhasználókat a vállalati adatok személyes alkalmazásokba való másolásában és beillesztésében, vagy PIN-kód megkövetelése a vállalati e-mailek eléréséhez.

A szabályzatok létrehozásának és használatának megkezdéséhez tekintse meg az alkalmazásvédelmi szabályzatok létrehozását és hozzárendelését ismertető témakört. Néhány példa a három növekvő biztonsági konfigurációra, amelyet használhat, tekintse meg az Intune adatvédelmi keretrendszerét az alkalmazásvédelmi szabályzathoz.

4. Eszközkockázat monitorozása végpontfenyegetések észlelésével

Miután elvégezte az első három célkitűzést, konfigurálja a végpontbiztonságot az eszközökön, és kezdje el figyelni a felmerülő fenyegetéseket, hogy elháríthassa őket, mielőtt nagyobb problémává válnának.

Az alábbiakban néhány Microsoft-megoldást használhat és kombinálhat:

Microsoft Defender a Microsoft Intune-nal – Amikor integrálja a Microsoft Defender for Endpointt az Intune-nal, az Intune felügyeleti központjában konfigurálhatja a Defender for Endpointt az Intune által felügyelt eszközökön, megtekintheti a Defender fenyegetésadatait és javaslatait, majd elháríthatja ezeket a problémákat. Használhatja a Defender for Endpoint biztonsági beállítások kezelési forgatókönyvét is, amely lehetővé teszi az Intune-szabályzat használatát a Defender konfigurációinak kezeléséhez az Intune-ban nem regisztrált eszközökön.

Microsoft Sentinel – A Microsoft Sentinel egy natív felhőbeli biztonsági információ- és eseménykezelési (SIEM) megoldás, amely segít felderíteni és gyorsan reagálni a kifinomult fenyegetésekre.

Az Intune-adattárházzal eszköz- és alkalmazásfelügyeleti adatokat küldhet jelentéskészítő eszközöknek a riasztások intelligens szűréséhez a zaj csökkentése érdekében. A lehetőségek közé tartozik, de nem korlátozódik az adattárházhoz való csatlakozásra a Power BI-val , és SIEM-megoldások használata egy egyéni OData-ügyfél használatával.

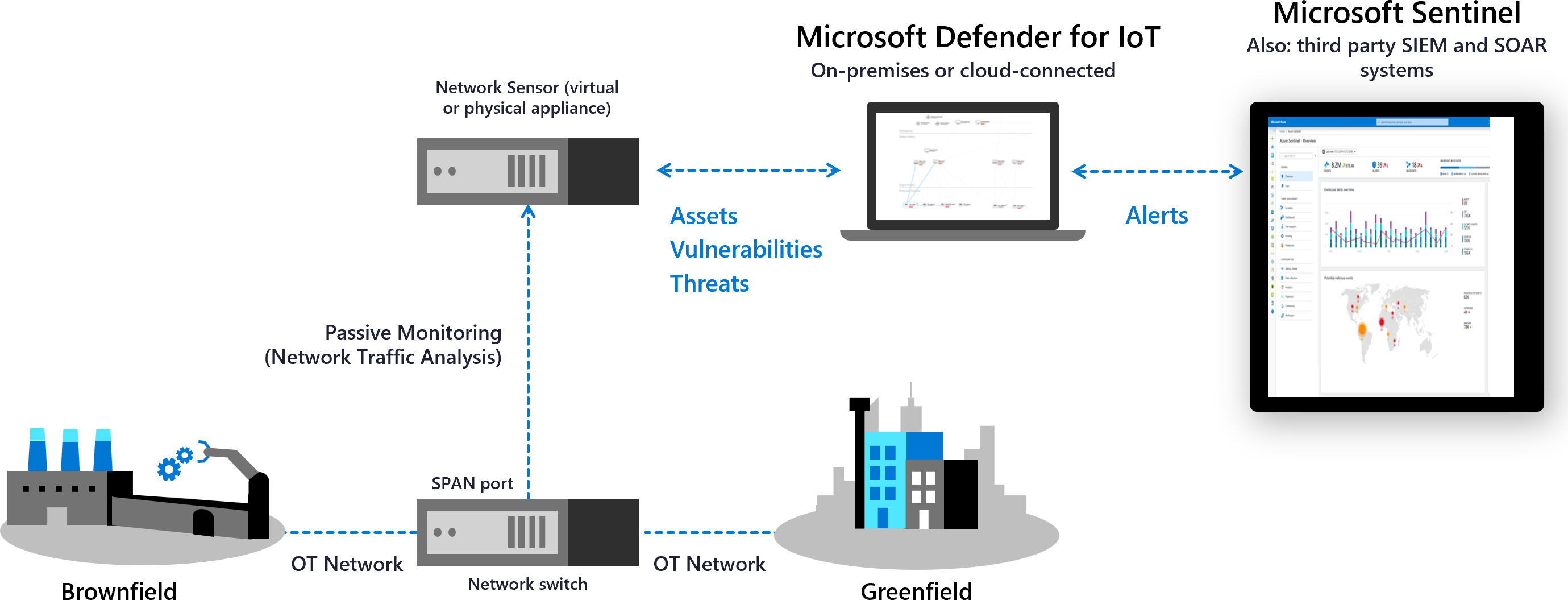

Teljes felügyelet és az OT-hálózatok

A Microsoft Defender for IoT egy egységes biztonsági megoldás, amely kifejezetten az IoT- és üzemeltetési technológiai (OT-) hálózatok eszközeinek, biztonsági réseinek és fenyegetéseinek azonosítására szolgál. A Defender for IoT használatával a teljes IoT/OT-környezetben alkalmazhatja a biztonságot, beleértve azokat a meglévő eszközöket is, amelyek nem rendelkeznek beépített biztonsági ügynökökkel.

Az OT-hálózatok gyakran különböznek a hagyományos informatikai infrastruktúrától, és speciális megközelítésre van szükségük a zéró megbízhatósághoz. Az OT-rendszerek egyedi technológiát használnak saját protokollokkal, és tartalmazhatnak korlátozott kapcsolattal és teljesítménnyel rendelkező régebbi platformokat, konkrét biztonsági követelményeket és egyedi kitettségeket a fizikai támadásokkal szemben.

Az IoT Defender az OT-specifikus kihívások megoldásával támogatja a zéró megbízhatósági alapelveket, például:

- Segít vezérelni a távoli kapcsolatokat az OT-rendszerekben.

- A függő rendszerek közötti összekapcsolások áttekintése és csökkentése.

- Egyetlen hibapont megkeresése a hálózaton.

A Defender for IoT hálózati érzékelők üzembe helyezése az eszközök és a forgalom észleléséhez, valamint az OT-specifikus biztonsági rések figyeléséhez. Az érzékelőket a hálózaton belüli helyekre és zónákra szegmentelheti a zónák közötti forgalom figyeléséhez, és kövesse a Defendert az IoT kockázatalapú kockázatcsökkentési lépéseihez, hogy csökkentse a kockázatokat az OT-környezetben. Az IoT Defender ezután folyamatosan figyeli az eszközöket a rendellenes vagy jogosulatlan viselkedés érdekében.

Integrálható Microsoft-szolgáltatások, például a Microsoft Sentinellel és más partnerszolgáltatásokkal, beleértve a SIEM-et és a jegyrendszereket is, hogy megossza a Defender for IoT-adatokat a szervezeten belül.

További információk:

- Teljes felügyelet és az OT-hálózatok

- AZ OT-hálózatok monitorozása Teljes felügyelet alapelvek szerint

- Az IoT-incidensek kivizsgálása a Microsoft Sentinelrel

Az útmutatóban szereplő termékek

Microsoft Azure

Microsoft 365

Végponthoz készült Microsoft Defender

Összegzés

A Teljes felügyelet megközelítés jelentősen erősítheti az eszközök és végpontok biztonsági pozícióját. A megvalósítással kapcsolatos további információkért vagy segítségért forduljon az ügyfél-siker csapatához, vagy olvassa el az útmutató egyéb fejezeteit, amelyek az összes Teljes felügyelet pillérre kiterjednek.

További információ a teljes körű zéró megbízhatósági stratégia implementálásáról:

A Teljes felügyelet üzembehelyezési útmutató sorozata