Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A hálózati biztonság a hagyományos peremhálózaton túl fejlődik, amely egykor az adatközpontok fizikai határaihoz volt kötve. Ma a szegély dinamikus – a felhasználókra, az eszközökre és az adatokra is kiterjed, bárhol is legyenek. Ez a váltás olyan kockázatalapú szabályzatok bevezetését vezérli, amelyek elkülönítik a gazdagépeket, kényszerítik a titkosítást, szegmentálják a hálózatokat, és közelebb helyezik a vezérlőket az alkalmazásokhoz és az adatokhoz.

A Secure Access Service Edge (SASE) ezt a fejlődést tükrözi a szegély teljes újradefiniálásával. A hálózatkezelést és a biztonságot egy felhőalapú szolgáltatássá konvergálja, amely a felhasználókat és az adatokat követi a környezetekben. Ez a megközelítés leegyszerűsíti a szabályzatkezelést, és erősíti a védelmet.

A Zero Trust stratégia SASE-keretrendszerhez való hozzáadása tovább növeli a biztonságot azáltal, hogy biztosítja, hogy a felhasználó vagy az eszköz alapértelmezés szerint - helytől függetlenül - ne legyen megbízható. Ez az elv zökkenőmentesen igazodik az SASE célhoz a peremhálózaton való hozzáférés biztosításához.

A mesterséges intelligencia (AI) az adatok valós idejű elemzésével, a fenyegetések észlelésével és a gyors, automatizált válaszok lehetővé tételével erősíti ezt a megközelítést. Az SASE, a Nulla megbízhatóság és az AI együttes használatával a szervezetek nagyobb rugalmassággal, precizitással és rugalmassággal biztosítják a peremhálózat nélküli világot.

A Nulla megbízhatósági hálózati modell alapelvei

Ahelyett, hogy feltételezzük, hogy a vállalati tűzfal mögött minden biztonságos, a teljes körű zéró megbízhatósági stratégia elismeri, hogy a biztonsági incidensek elkerülhetetlenek. Ehhez a megközelítéshez úgy kell ellenőrizni az egyes kéréseket, mintha egy ellenőrizetlen hálózatból származnak volna, és az identitáskezelés kulcsfontosságú szerepet játszik. Amikor a szervezetek a Kiberbiztonsági és Infrastruktúra Biztonsági Ügynökséget (CISA) és a National Institute of Standards and Technology (NIST) Zero Trust modelleket és mintákat használják, növelik a biztonsági helyzetüket, és jobban védik hálózataikat.

A nulla megbízhatósági modellben a hálózatok biztonságossá tétele három alapvető célkitűzésre összpontosít:

- Jogosulatlan hozzáférés megakadályozása. Erős hitelesítés, folyamatos ellenőrzés és minimális jogosultsági szabályzatok alkalmazása a kezdeti biztonság kockázatának csökkentése érdekében.

- Korlátozza a behatolások hatását. Használjon hálózati szegmentálást, mikroszegmenseket és adaptív vezérlőket a fenyegetések megfékezésére és az oldalirányú mozgás megelőzésére.

- A láthatóság és a vezérlés javítása. Az olyan megoldások, mint a Secure Access Service Edge (SASE) segítségével egységesítheti a biztonsági szabályzatok kényszerítését, figyelheti a forgalmat, és gyorsan reagálhat a felhőbeli és hibrid környezetekben megjelenő fenyegetésekre.

Ezek a célkitűzések összhangban vannak a zéró megbízhatósági elvekkel. Támogatják az olyan modern megoldásokat, mint az SASE, amely integrálja a hálózatkezelési és biztonsági funkciókat. Ez az integráció átfogó védelmet és központosított felügyeletet biztosít.

Ennek érdekében kövesse az alábbi három zéró megbízhatósági alapelvet:

- Ellenőrizze explicit módon. Mindig hitelesítse és engedélyezze az összes rendelkezésre álló adatpont alapján. Ide tartoznak a felhasználói identitások, a hálózat, a hely, az eszköz állapota, a szolgáltatás vagy a számítási feladat, a felhasználó- és eszközkockázat, az adatbesorolás és az anomáliák.

- A legkevésbé kiemelt hozzáférés használata. Korlátozza a felhasználók hozzáférését Just-In-Time és Just-Enough-Access (JIT/JEA), kockázatalapú adaptív szabályzatokkal és adatvédelemmel a termelékenység és az adatok védelme érdekében.

- Feltételezzük, hogy megszegi a szabályt. A behatolások hatásának minimalizálása és az oldalirányú mozgás megakadályozása a hozzáférés hálózati, felhasználói, eszköz- és alkalmazástudatosság szerinti szegmentálásával. Ellenőrizze, hogy az összes munkamenet végpontok között titkosítva van-e. Az elemzések segítségével betekintést kaphat, növelheti a fenyegetésészlelést, és javíthatja a védelmet.

Nulla megbízhatósági hálózat üzembehelyezési célkitűzései

A Zero Trust (ZT) egy olyan biztonsági modell, amely nem feltételez implicit megbízhatóságot, és folyamatosan ellenőrzi az összes hozzáférési kérést. A nulla megbízhatósági hálózat pillére a kommunikáció védelmére, a környezetek szegmentálására és az erőforrásokhoz való minimális jogosultsági hozzáférés kényszerítésére összpontosít.

A hálózatok biztonságossá tételéhez teljes körű nulla megbízhatósági keretrendszer implementálásakor javasoljuk, hogy először a következőkre összpontosítson:

- Network-Segmentation &Software-Defined szegélyek

- Secure Access Service Edge (SASE) & Zero Trust Network Access (ZTNA)

- Erős titkosítás és biztonságos kommunikáció

- Hálózati láthatóság és fenyegetésészlelés

- Házirendalapú hozzáférés-vezérlés > Minimális jogosultság

A célkitűzések befejezése után a 6. és a 7. célkitűzésre kell összpontosítani.

Nulla megbízhatóságú hálózat üzembe helyezési útmutatója

Ez az útmutató végigvezeti a hálózatok biztonságossá tételéhez szükséges lépéseken a nulla megbízhatósági biztonsági keretrendszer alapelveit követve.

1. Hálózatszegmentáció és szoftveralapú szegélyek

A hálózati szegmentálás és Software-Defined szegélyek (SDP) alkotják a nulla megbízhatósági biztonsági modell alapját. Ahelyett, hogy statikus, szegélyalapú vezérlőkre támaszkodik, dinamikusan kényszerítheti ki a biztonságot az erőforrás szintjén. Ha az infrastruktúrát izolált szegmensekre particionálja mikroszegmentálással, korlátozza a támadók oldalirányú mozgását, és minimalizálja a behatolások hatását. Az SDP azáltal erősíti ezt a megközelítést, hogy igény szerinti, identitásközpontú mikro szegélyeket hoz létre az egyes felhasználói erőforrás-interakciók körül, és folyamatosan ellenőrzi a környezetet a hozzáférés biztosítása előtt. Összefoglalva, kövesse az alábbi alapelveket:

- Az oldalirányú mozgás korlátozása részletes hálózati szegmentálás (Makró és mikroszegmentálás) implementálásával.

- Használja a Software-Defined hálózatkezelést (SDN) és a hálózati hozzáférés-vezérlést (NAC) a szabályzatok dinamikus kényszerítéséhez.

- Identitásalapú szegmentálás bevezetése a hagyományos IP-alapú metódusok helyett.

1.1 Makrószegmentálási stratégia

Mielőtt belemerülnénk a mikroszegmentálásba, elengedhetetlen egy szélesebb körű szegmentálási stratégia kialakítása. A makrószegmentálás magában foglalja a hálózat nagyobb szegmensekre való felosztását az átfogó funkcionális vagy biztonsági követelmények alapján. Ez a megközelítés leegyszerűsíti a kezdeti felügyeletet, és olyan alapot biztosít, amelyre a finomabb részletesség, például a mikroszegmentálás építhető.

1.2 Hálózati szegmentáció: Sok bejövő/kimenő felhőmikro-periméter némi mikroszegmentációval

A szervezeteknek nem csak egyetlen, nagy csővel kell rendelkezniük a hálózatukon belül és kívül. A Teljes felügyelet megközelítésben a hálózatok inkább kisebb szigetekre vannak szegmentáltak, ahol meghatározott számítási feladatokat tartalmaznak. Minden szegmens saját bejövő és kimenő vezérlőkkel rendelkezik az adatokhoz való jogosulatlan hozzáférés hatásának minimalizálása érdekében. A szoftveralapú szegélyek részletes vezérlőkkel történő implementálásával növelheti a jogosulatlan szereplők számára a hálózatban való propagálás nehézségét, és így csökkentheti a fenyegetések oldalirányú mozgását.

Nincs olyan architektúraterv, amely megfelel az összes szervezet igényeinek. Lehetősége van a hálózat Teljes felügyelet modell szerinti szegmentálására szolgáló néhány gyakori tervezési minta között.

Ebben az üzembe helyezési útmutatóban végigvezetjük az egyik ilyen terv, a mikroszegmentálás megvalósításának lépésein.

A mikroszegmentálással a szervezetek az egyszerű központosított hálózatalapú szegélyhálózatokon túl a szoftveralapú mikroszegmensek használatával átfogó és elosztott szegmentálásra is képesek.

1.3 Hálózatszegmentáció: Teljes mértékben elosztott bejövő/kimenő felhőbeli mikroszegmensek és mélyebb mikroszegmentáció

A kezdeti három célkitűzés elérése után a következő lépés a hálózat további szegmentálása.

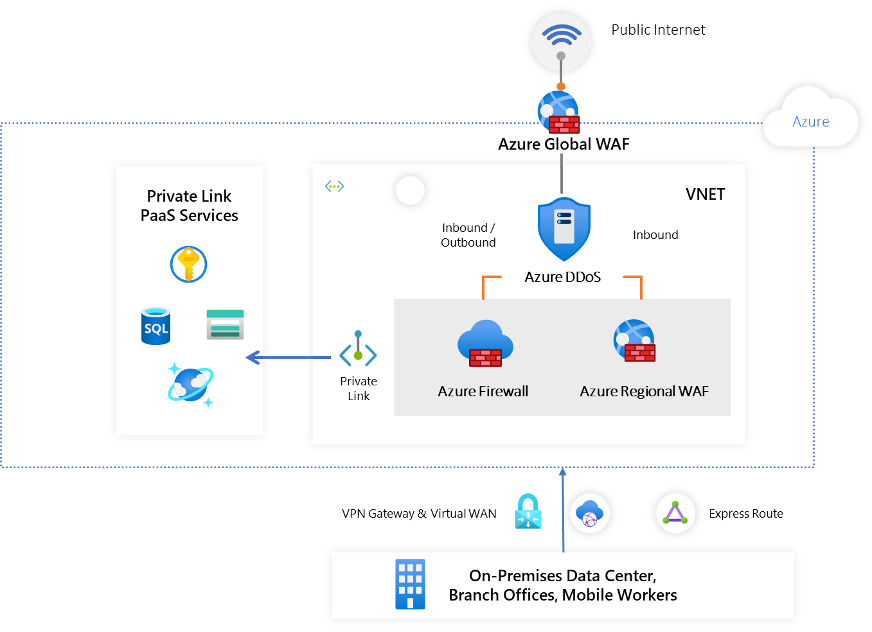

1.4 A külső határok szegmentálása és kényszerítése

Kövesse az alábbi lépéseket a határ típusától függően:

Internethatár

- Ha internetkapcsolatot szeretne biztosítani az alkalmazásútvonalhoz a virtuális hálózati központon keresztül, frissítse a hálózati biztonsági csoport szabályait a virtuális hálózati központban.

- Ha meg szeretné védeni a virtuális hálózati központot a mennyiségi hálózati réteg támadásaitól és a protokolltámadásoktól, kapcsolja be az Azure DDoS Network Protectiont.

- Ha az alkalmazás HTTP/S protokollokat használ, kapcsolja be az Azure Web Application Firewallt a 7. rétegbeli fenyegetések elleni védelem érdekében.

Tipp.

Az Azure DDoS Protection szolgáltatás a nyilvános IP-címeket is védi a virtuális hálózatokban, és nem csak a központi virtuális hálózaton lévő IP-címeket. Az Azure Firewall a kimenő internetkapcsolat szabályozására is használható. További információ: A bejövő és kimenő internetkapcsolat tervezése.

Helyszíni határ

- Ha az alkalmazásnak csatlakoznia kell a helyszíni adatközponthoz vagy a magánfelhőhöz, használja a Microsoft Entra Private Accesst, az Azure ExpressRoute-ot vagy az Azure VPN-t a virtuális hálózati központhoz való kapcsolódáshoz.

- A virtuális hálózati központ forgalmának vizsgálatához és szabályozásához konfigurálja az Azure Firewallt.

PaaS-szolgáltatások határa

- Az Azure által biztosított PaaS-szolgáltatások, az Azure Storage, az Azure Cosmos DB vagy az Azure Web App használata esetén a PrivateLink kapcsolati lehetőséggel biztosíthatja, hogy az összes adatcsere a privát IP-címen keresztül történjen, és a forgalom soha ne hagyja el a Microsoft-hálózatot.

- Ha a PaaS-szolgáltatások biztonságos határt igényelnek az egymással való kommunikációhoz és a nyilvános hálózati hozzáférés kezeléséhez, javasoljuk, hogy társítsa őket egy hálózati biztonsági szegélyhez. A Private Link-kapcsolat tiszteletben tartja a PaaS-szolgáltatások privát végpontjain keresztül érkező forgalmat, biztosítva, hogy minden adatcsere privát IP-címeken keresztül legyen, és a forgalom soha ne hagyja el a Microsoft-hálózatot. További információ a hálózati biztonsági szegélyről , és a támogatott PaaS-szolgáltatások listájának megtekintése.

Tipp.

Megtudhatja, hogyan implementálhat egy végpontok közötti Teljes felügyelet stratégiát az adatokhoz.

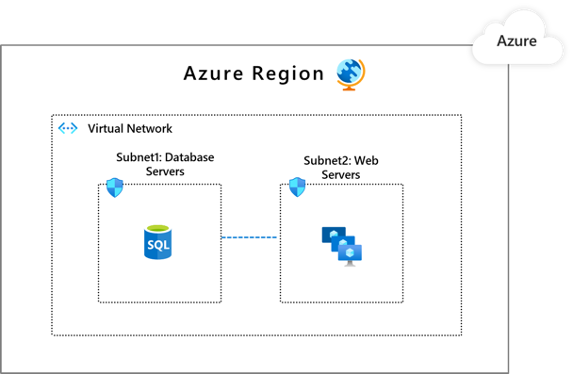

Az alkalmazás összetevőinek particionálása különböző alhálózatokra

Tegye a következők egyikét:

- A virtuális hálózaton belül adjon hozzá virtuális hálózati alhálózatokat , hogy az alkalmazás különálló összetevői saját szegélyekkel rendelkezzenek.

- Ha csak olyan alhálózatokról szeretné engedélyezni a forgalmat, amelyekben egy alkalmazás-alösszetevőt megbízható kommunikációs partnerként azonosítottak, alkalmazzon hálózati biztonsági csoportszabályokat.

Másik lehetőségként az Azure-tűzfal szegmentálásra és adott alhálózatokról és virtuális hálózatokról érkező forgalom engedélyezésére is használható.

- Az Azure Firewall használatával szűrheti a felhőbeli erőforrások, az internet és a helyszíni erőforrások közötti forgalmat. Az Azure Firewall vagy az Azure Firewall Manager használatával olyan szabályokat vagy szabályzatokat hozhat létre, amelyek engedélyezik vagy letiltják a forgalmat a 3. réteg és a 7. réteg vezérlői használatával. További információkért tekintse meg a szegmentálási stratégia kialakítására vonatkozó javaslatokat.

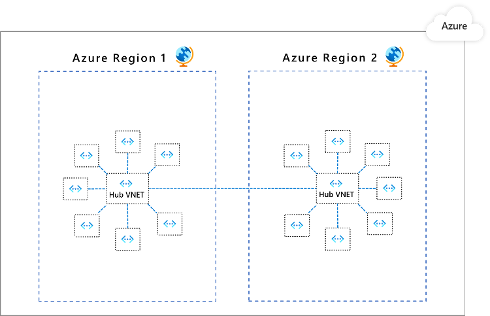

Az alkalmazások particionálása különböző Azure-beli virtuális hálózatokra (VNetekre) történik, és küllős modellel csatlakozik

Tegye a következők egyikét:

- Dedikált virtuális hálózatok létrehozása különböző alkalmazásokhoz és/vagy alkalmazásösszetevőkhöz.

- Hozzon létre egy központi virtuális hálózatot az alkalmazásközi kapcsolatok biztonsági helyzetének beállításához, és csatlakoztassa az alkalmazás virtuális hálózatait egy küllős architektúrában.

- Az Azure Firewall üzembe helyezése a virtuális hálózati központban. Az Azure Firewall használatával vizsgálja meg és szabályozza a hálózati forgalmat.

1.5 Szegmentálás ellenőrzése a Network Watcher Traffic Analytics használatával

Annak érdekében, hogy a hálózatszegmentáció a kívánt módon működjön, a szervezeteknek implementálniuk kell az Azure Network Watcher Traffic Analyticset. Ez a funkció a virtuális hálózatok folyamatnaplóinak elemzésével biztosítja a folyamatszintű láthatóságot, lehetővé téve a csapatok számára a forgalmi minták szegmentált környezetek közötti monitorozását.

A Traffic Analytics támogatja a nulla megbízhatósági szegmentálást:

Szegmentálási szabályzatok érvényesítése: Annak azonosítása, hogy a forgalom csak a kívánt szegmensek között halad-e, és észleli a szegmentálási határok megsértését.

Oldalirányú mozgás észlelése: Váratlan vagy jogosulatlan kelet-nyugati forgalom, amely sérülést vagy helytelen konfigurációt jelezhet.

Jobb láthatóság: A forgalomfolyamatok és az NSG-szabályok és a fenyegetésintelligencia korrelálása a hálózati viselkedéssel kapcsolatos végrehajtható elemzések érdekében.

Folyamatos fejlesztés támogatása: Elemzéssel finomíthatja a mikroszegmentálási stratégiákat, és dinamikusan kényszerítheti ki a minimális jogosultságú hozzáférést.

A Traffic Analytics nulla megbízhatóságú üzembe helyezésbe való integrálásával folyamatosan felmérheti és javíthatja a szegmentálási stratégia hatékonyságát – így biztosítva, hogy a hálózati határok ne csak meghatározottak legyenek, hanem aktívan monitorozza és érvényesítse őket.

2. Secure Access Service Edge (SASE) és Zero Trust Network Access (ZTNA)

A modern hálózatok hatékony védelme érdekében a szervezeteknek túl kell lépnie az örökölt megoldásokon, és fejlett, integrált megközelítéseket kell alkalmazniuk. Az áthelyezés magában foglalja a Zero Trust Network Access (ZTNA) megoldások bevezetését a részletes, identitásalapú kapcsolatokhoz, az SASE-architektúrák alkalmazásával a hálózatkezelési és biztonsági képességek egységesítéséhez, valamint a folyamatos munkamenet-ellenőrzés kockázatalapú hozzáférés-vezérléssel történő implementálását. Ezek a stratégiák együttműködve biztosítják a hozzáférés folyamatos ellenőrzését, a fenyegetések minimalizálását, és a biztonsági szabályzatok dinamikusan alkalmazkodnak a változó kockázatokhoz.

2.1 Nulla megbízhatósági hálózati hozzáférés (ZTNA)

A Nulla megbízhatósági hálózati hozzáférés a széles körű, peremhálózati VPN-eket részletes, identitástudatos és környezettudatos kapcsolatokra cseréli. A három alapvető ZTNA-képesség, amelyek mindegyike először a Microsoft Global Secure Accesshez, majd az Azure VPN Gateway beállításaihoz írható le.

A Microsoft ZTNA-implementációja a Security Service Edge (SSE) alapjaira épülő Microsoft Entra globális biztonságos hozzáférés (előzetes verzió) funkciójának része.

További információ: Mi a globális biztonságos hozzáférés? (Microsoft Entra)

2.2 A hagyományos VPN-ek modernizálása identitástudatos ZTNA-val

Globális biztonságos hozzáférés

A Microsoft globális biztonságos hozzáférése a széles körű hálózati alagutakat alkalmazásspecifikus, identitásalapú kapcsolatokra cseréli. Amikor egy felhasználó hozzáférést kér, a Globális biztonságos hozzáférés a Microsoft Entra-azonosítót használja az egyszeri bejelentkezéshez és a feltételes hozzáféréshez a peremhálózaton – nincs szükség bejövő tűzfalszabályokra. A felhasználói portálon csak a jóváhagyott alkalmazások láthatók, a hozzáférési döntések pedig az eszköz helyzetén (a Defender végponthoz készült felületén) és a valós idejű kockázati jeleken alapulnak.

Azure VPN Gateway

A pont–hely VPN-ek modernizálása a Microsoft Entra-azonosítóval való hitelesítés integrálásával, feltételes hozzáférési szabályzatok (például MFA, eszközmegfelelőség és elnevezett helyek) kényszerítésével az alagút létrehozása előtt. Az Azure Virtual WAN-központokban a P2S VPN és az ExpressRoute globális szinten működik, központosított biztonsággal és útválasztással az Azure Firewall Manageren keresztül. Ez a megközelítés fenntartja az ismerős VPN-kapcsolatot, miközben biztosítja a minimális jogosultságú, identitástudatos hozzáférést.

2.3 SASE-architektúra használata: Hálózatkezelési és biztonsági függvények integrálása

Hálózatkezelési és biztonsági függvények integrálása az SASE-vel

Globális biztonságos hozzáférés

A globális biztonságos hozzáférés egységes SASE-keretrendszerbe helyezi a Security Service Edge (SSE) képességeit , beleértve a Biztonságos webátjárót (SWG), a Cloud Access Security Brokert (CASB) és a szolgáltatásként nyújtott tűzfalat (FWaaS). A felhasználói forgalom – akár az internetre, akár a magánalkalmazásokra irányul – a Microsoft globális peremhálózatán keresztül történik. Itt TLS-ellenőrzést, URL-szűrést, adatveszteség-megelőzést (DLP) és fenyegetésfelderítést alkalmazunk. A Defender for Cloud Apps lehetővé teszi a beágyazott munkamenet-vezérlést SaaS-alkalmazásokhoz, míg az Azure Firewall védi a privát alkalmazások elérését.

- SWG a globális biztonságos hozzáférésben:Microsoft Entra Internet Access

- CASB a Defender for Cloud Apps szolgáltatással:Mi az a Defender for Cloud Apps?

Ez az architektúra:

- A felhasználói forgalom irányítása a Microsoft élhálózatán központosított ellenőrzés és vezérlés céljából.

- Csökkenti az összetettség mértékét a biztonsági szabályzatok egységesítésével

- Támogatja a forgalomirányítást és az osztott alagútkezelést a teljesítmény és a megfelelőség érdekében

Azure VPN Gateway-integráció

A hagyományos VPN-végpontok integrálhatók az Azure Firewall-lal vagy a partner SWG-eszközök használatával kényszerített alagútkonfigurációk segítségével. A konfiguráció lehetővé teszi a kimenő és bejövő VPN-forgalom vizsgálatát és ellenőrzését az Azure Firewall Managerrel, a fenyegetésfelderítéssel és a feltételes hozzáférés munkamenet-vezérlőivel. A VPN-munkamenetekre URL-szűrést, mélycsomag-ellenőrzést (DPI) és DLP-t alkalmazhat. A Defender for Cloud Apps munkamenet-szabályzatai érvényesíthetik a feltöltési/letöltési vezérlőket és az árnyék informatikai felderítést a bújtatott forgalmon.

2.4 Folyamatos munkamenet-ellenőrzés és kockázatalapú hozzáférés megvalósítása

A folyamatos munkamenet-ellenőrzés biztosítja, hogy a hozzáférési döntéseket valós időben kényszerítse ki, nem csak a kezdeti bejelentkezéskor. Ez a megközelítés segít a szervezeteknek gyorsan reagálni a változó kockázati feltételekre és fenntartani az erős biztonsági helyzetet.

Microsoft Global Secure Access

A nulla bizalom elvén alapuló hálózati hozzáférés nem egyszeri ellenőrzés. A Microsoft Global Secure Access a folyamatos hozzáférés-értékelés (CAE) használatával figyeli a kockázati jeleket (például észlelt kártevőket vagy szokatlan helyeket), valamint visszavonhatja vagy újraértékelheti az alkalmazáshozzáférési jogkivonatokat, és megszakíthatja a hálózati kapcsolatot a kockázat észlelésekor. A Defender for Cloud Apps élő munkamenet-vezérlőket kényszerít ki, például letiltja a letöltéseket, a munkamenetek quarantinálását, vagy további többtényezős hitelesítést (MFA) igényel egy aktív munkamenet során. A Microsoft Sentinel vagy a Microsoft Defender XDR automatikus válasz forgatókönyvei képesek elkülöníteni a feltört eszközöket, vagy valós időben letilthatják a fiókokat.

- További információ a folyamatos hozzáférés kiértékeléséről (CAE)

- Tudnivalók a Defender for Cloud Apps munkamenet-vezérlőiről

- Tudnivalók az univerzális folyamatos hozzáférés kiértékeléséről (előzetes verzió)

Azure VPN Gateway A Microsoft Entra ID-hitelesítést használó VPN-kapcsolatok esetében a folyamatos hozzáférés kiértékelése (CAE) támogatott. Ha a feltételes hozzáférés kockázatos felhasználót vagy eszközt észlel, a VPN-alagút bezárható vagy újrahitelesítést igényelhet. VPN-naplókat küldhet a Microsoft Sentinelnek, és automatizált forgatókönyvek használatával letilthatja az IP-címeket, visszavonhatja a hozzáférést vagy riasztást küldhet a biztonsági csapatoknak– így gyors, kockázatalapú válaszokat kaphat a VPN-kapcsolatokra.

- VPN Gateway-hitelesítés Microsoft Entra-azonosítóval

- Válasz automatizálása Microsoft Sentinel-forgatókönyvekkel

3. Erős titkosítás és biztonságos kommunikáció

A modern hálózati kommunikációt minden szakaszban szigorúan titkosítottnak és biztonságosnak kell lennie. A szervezeteknek a következőkkel kell rendelkeznie:

- Használja a Transport Layer Security (TLS) 1.3-at , és kényszerítse ki a végpontok közötti titkosítást az összes hálózati forgalomhoz. A TLS 1.3 erősebb biztonságot, gyorsabb kézfogást és mindig titkosított ügyfélhitelesítést biztosít – ez elengedhetetlen a modern számítási feladatok védelméhez.

- A számítási feladatok és az eszközök közötti kölcsönös hitelesítés (mTLS) kényszerítése az ügyfél- és kiszolgálói identitások ellenőrzésének biztosítása érdekében, így a jogosulatlan hozzáférés még érvényes hitelesítő adatokkal is megakadályozható.

- Tiltsa le a titkosítást nem tartalmazó nem megbízható vagy örökölt protokollokat , például a TLS 1.0/1.1-et vagy az elavult titkosításokat.

Megjegyzés:

Bár a TLS biztonságossá teheti a jogszerű forgalmat, az olyan fenyegetések, mint a kártevők és az adatszivárgás továbbra is rejtve lehetnek a titkosított munkamenetekben. A Microsoft Entra Internet Access TLS-vizsgálata betekintést nyújt a titkosított forgalomba, lehetővé téve a kártevők észlelését, az adatveszteség-megelőzést és a speciális biztonsági vezérlőket. További információ a Transport Layer Security vizsgálatáról.

Megjegyzés:

Az Azure Firewall TLS-ellenőrzést végezhet a hálózati forgalomon. Visszafejti az adatokat, alkalmazza a behatolásészlelési és -megelőzési rendszert (IDPS) vagy az alkalmazásszabályokat, majd újra titkosítja és továbbítja azokat. További információ az Azure Firewall TLS-vizsgálatáról és az Azure Firewall Premium-tanúsítványokról.

Főbb javaslatok

- Azure App Service > Azure Front Door: Állítsa a minimális bejövő TLS-verziót 1.3-ra, hogy csak biztonságos titkosítási csomagokat használjon a webalkalmazásokhoz. További információ: Az App Service és a Front Door minimális TLS-verziójának kényszerítése.

- Azure IoT Edge, IoT Hub és egyéb PaaS-szolgáltatások: Ellenőrizze, hogy az eszköz SDK-k támogatják-e a TLS 1.3-at, vagy korlátozza a TLS 1.2+-t.

- Azure Application Gateway (v2): Támogatja az mTLS-t ocP által hitelesített tanúsítványokkal az ügyfél-ellenőrzéshez. További információ: A TLS áttekintése az App Service-ben.

- Az alkalmazás háttérbeli forgalmának titkosítása a virtuális hálózatok között.

-

A helyszíni és a felhő közötti forgalom titkosítása:

- Helyek közötti virtuális magánhálózat konfigurálása ExpressRoute Microsoft peering kapcsolaton keresztül.

- Használjon IPsec átviteli módot az ExpressRoute privát társviszony-létesítéshez.

- Állítson be mTLS-t a kiszolgálók között az ExpressRoute privát hálózati kapcsolatán keresztül.

Nem megbízható vagy örökölt protokollok letiltása

- Azure-végpontok (App Service, Storage, SQL, Event Hubs stb.): Csak a TLS 1.2+-t fogadja el, és ideális esetben kényszerítse ki az 1.3-at az örökölt verziók letiltásával.

- Virtuális gépek és hálózati berendezések: Az Azure Policy és a Microsoft Defender for Cloud használatával keressen elavult protokollokat (például SMBv1 vagy egyéni TLS <1.2) és kényszerítse ki a szervizelést.

- Működési higiénia: Tiltsa le az örökölt titkosításokat és protokollokat az operációs rendszer vagy az alkalmazás szintjén (például tiltsa le a TLS 1.0/1.1-et Windows Serveren vagy SQL Serveren).

Felkészülés a Kvantum utáni titkosításra (PQC)

A hagyományos nyilvános kulcsú titkosítási algoritmusok (például az RSA és az ECC) sebezhetők a jövőbeli kvantumszámítógépekkel szemben. A Microsoft kvantum-rezisztens algoritmusokat (LMS és ML-DSA, FIPS 204) integrált a platformjába, és hamarosan szélesebb körű PQC-támogatást kap. Kezdjen áttérni a TLS 1.3-ra, és készüljön fel a PQC-integrációra a szabványok véglegesítésekor.

3.1 Titkosítás: A felhasználó–alkalmazás belső forgalom titkosítva van

Adjon hozzá titkosítást annak érdekében, hogy a felhasználók közötti belső forgalom titkosítva legyen.

Tegye a következők egyikét:

- Csak HTTPS-kommunikáció kényszerítése az internetes webalkalmazások számára a HTTP-forgalom HTTPS-be való átirányításával az Azure Front Door használatával.

- Távoli alkalmazottak/partnerek csatlakoztatása a Microsoft Azure-hoz az Azure VPN Gateway használatával.

- Kapcsolja be a titkosítást az Azure VPN Gateway szolgáltatás minden pont–hely forgalmához.

- Az Azure-beli virtuális gépek biztonságos elérése titkosított kommunikációval az Azure Bastionon keresztül.

- SSH használatával csatlakozhat linuxos virtuális géphez.

- Csatlakozás távoli asztali protokoll (RDP) használatával egy Windows rendszerű virtuális géphez.

3.2 Titkosítás: Minden forgalom

Végül fejezze be a hálózatvédelmet úgy, hogy minden forgalom titkosítva van.

Tegye a következők egyikét:

- Az alkalmazás háttérbeli forgalmának titkosítása a virtuális hálózatok között.

- A helyszíni és a felhő közötti forgalom titkosítása:

- Helyek közötti VPN konfigurálása ExpressRoute Microsoft-társviszony-létesítésen keresztül.

- Konfigurálja az IPsec átviteli módot az ExpressRoute privát társviszony-létesítéshez.

- Állítsa be az mTLS-t a szerverek között az ExpressRoute privát peeringjén keresztül.

4. Hálózati láthatóság és fenyegetésészlelés

A nulla megbízhatósági biztonsági modellben a "soha nem megbízható, mindig ellenőrizze" elv nem csak a felhasználókra és az eszközökre, hanem a hálózati forgalomra is vonatkozik. A hálózati tevékenység monitorozása és naplózása kritikus fontosságú a zéró megbízhatóság kényszerítése szempontjából, mivel folyamatos betekintést nyújt az erőforrások elérésének módjába, biztosítja a biztonsági szabályzatoknak való megfelelést, és lehetővé teszi a gyanús vagy jogosulatlan viselkedés gyors észlelését. Az alábbiakban bemutatjuk a legfontosabb elemeket, amelyeket ez a szakasz érinteni fog.

- Hálózatészlelés és -válasz (NDR) üzembe helyezése a hálózati forgalom monitorozásához és elemzéséhez.

- A DPI (Deep Packet Inspection) és az AI-alapú anomáliadetektálás használata valós idejű fenyegetéskereséshez.

- Központosított naplózás és SIEM/SOAR-integráció fenntartása a hálózatelemzéshez.

- A kiterjesztett észlelés és válasz (XDR) üzembe helyezése a forgalmi minták elemzéséhez, a rendellenességek azonosításához és a szabálysértések megelőzéséhez.

- Az AI-alapú elemzések integrálása a felmerülő fenyegetésekre adott gyors válaszok javítása érdekében.

- A globális biztonságos hozzáférésű forrás IP-címének visszaállításával továbbfejlesztett fenyegetésészlelés és -reagálás engedélyezése.

- Globális biztonságos hozzáférési naplók és monitorozás használata.

4.1 Veszélyforrások elleni védelem: Gépi tanuláson alapuló veszélyforrások elleni védelem és szűrés környezetalapú jelekkel

További veszélyforrások elleni védelem érdekében kapcsolja be az Azure DDoS Network Protectiont az Azure-ban üzemeltetett alkalmazásforgalom folyamatos figyeléséhez, ml-alapú keretrendszerek használatával alapkonfigurációhoz, a mennyiségi forgalom áradatának észleléséhez, a protokolltámadások észleléséhez és az automatikus kockázatcsökkentések alkalmazásához.

Tegye a következők egyikét:

- Konfigurálás és kezelés Azure DDoS Network Protection.

- Riasztások konfigurálása DDoS-védelmi metrikákhoz.

- A Microsoft Sentinel használata az Azure Web Application Firewall használatával

- Használja az Azure Firewallt a Microsoft Sentinellel

4.2 Veszélyforrások elleni védelem: Natív felhőbeli szűrés és védelem ismert fenyegetések esetén

Azok a felhőalkalmazások, amelyek végpontokat nyitnak meg a külső környezetek felé, például az internet vagy a helyszíni lábnyom, ki vannak téve az ilyen környezetekből érkező támadásoknak. Ezért elengedhetetlen, hogy a forgalmat rosszindulatú hasznos teher vagy logika után vizsgálja.

Az ilyen típusú fenyegetések két széles kategóriába sorolhatók:

Ismert támadások. A szoftverszolgáltató vagy a nagyobb közösség által felderített fenyegetések. Ilyen esetekben a támadási aláírás elérhető, és minden kérést ellenőriznie kell az aláírások ellen. A kulcs az, hogy az észlelési motor gyorsan frissíthető legyen az újonnan azonosított támadásokkal.

Ismeretlen támadások. Ezek a támadások olyan fenyegetések, amelyek nem teljesen egyeznek az ismert aláírásokkal. Az ilyen típusú fenyegetések közé tartoznak a nulladik napi biztonsági rések és a kérésforgalom szokatlan mintázatai. Az ilyen támadások észlelésének képessége attól függ, hogy a védelem mennyire tudja, mi a normális és mi nem. A védelemnek folyamatosan kell tanulnia és frissítenie kell az üzletmenet (és a kapcsolódó forgalom) fejlődésével kapcsolatos mintákat.

Fontolja meg az alábbi lépéseket az ismert fenyegetések elleni védelemhez:

Implementálja a Microsoft Entra Internet Access funkcióit, például a webes tartalomszűrést és a TLS-ellenőrzést. További információ: Microsoft Entra Internet Access az összes alkalmazáshoz.

Végpontok védelme az Azure Web Application Firewall (WAF) használatával:

- Az alapértelmezett szabálykészlet vagy az OWASP első 10 védelmi szabálykészletének bekapcsolása az ismert webes rétegbeli támadások elleni védelemhez

- A robotvédelmi szabálykészlet bekapcsolása annak érdekében, hogy a rosszindulatú robotok ne kaparják le az információkat, és ne végezhessenek hitelesítő adatok feltöltését stb.

- Egyéni szabályok hozzáadása a vállalatra jellemző fenyegetések elleni védelemhez.

Két lehetőség közül választhat:

A fenyegetésintelligencia-alapú és IDPS-szűrést végző Azure Firewall első végpontjai a 4. rétegben:

- Az Azure Firewall üzembe helyezése és konfigurálása az Azure Portalon.

-

Engedélyezze a fenyegetésintelligencia-alapú szűrést a forgalomhoz.

Tipp.

Megtudhatja, hogyan valósíthat meg végpontok végpontjaihoz Teljes felügyelet végpontokra vonatkozó, végpontok közötti Teljes felügyelet stratégiát.

- Az Azure Firewall IDPS észleli és megakadályozza a hálózati forgalom fenyegetéseit, ha engedélyezve van

4.3 Monitorozás és láthatóság

Traffic Analytics

A Network Watcher Traffic Analytics kritikus szerepet játszik a zéró megbízhatósági szegmentálásban a VNET-folyamatnaplók elemzésével a rendellenes forgalom észleléséhez, a szegmentálási szabályzatok érvényesítéséhez, valamint az árnyék informatikai vagy helytelenül konfigurált hozzáférési útvonalak feltárásához. Lehetővé teszi, hogy a biztonsági csapatok vizualizálják a szegmensek közötti forgalmat, és valós idejű telemetria alapján kényszerítsék ki az adaptív vezérlőket.

Naplóelemzés

Microsoft Defender – kiterjesztett észlelés és válasz (XDR)

A Microsoft Defender kiterjesztett észlelési és reagálási (XDR) egy egységes vállalati védelmi csomag, amelyet a biztonsági rések előtt és után használ. A csomag natív módon koordinálja az észlelést, a megelőzést, a vizsgálatot és a választ a végpontok, identitások, e-mailek és alkalmazások között. A Defender XDR használatával védhet és reagálhat a kifinomult támadásokra.

- Értesítések vizsgálata

- Tudnivalók a Zero Trustról a Defender XDR használatával

- További információ a Defender XDR for US government szolgáltatásról

Microsoft Sentinel

Egyéni elemzési lekérdezések fejlesztése és az összegyűjtött adatok vizualizációja munkafüzetek használatával.

- Fenyegetések észlelése testreszabott elemzési szabályokkal

- Összegyűjtött adatok vizualizációja

- Munkafüzetek használata globális biztonságos hozzáféréssel

AI-Enabled hálózati hozzáférés

Microsoft Sentinel

Az Azure Firewall használatával megjelenítheti a tűzfaltevékenységeket, észlelheti a fenyegetéseket az AI vizsgálati képességeivel, korrelálhatja a tevékenységeket, és automatizálhatja a válaszműveleteket.

- Az Azure Firewall a Microsoft Sentinellel

A Microsoft Entra ID Protection gépi tanulási (ML) algoritmusokkal észleli a felhasználókat és a bejelentkezési kockázatokat. Kockázati feltételek használata a feltételes hozzáférési szabályzatokban a dinamikus hozzáféréshez a kockázati szint alapján.

- Microsoft Entra Azonosítóvédelem

- Kockázatészlelések

- Kockázatalapú hozzáférési szabályzatok

Globális biztonságos hozzáférés

A Microsoft Entra Global Secure Access naplóinak használatával a szervezetek nyomon követhetik a hozzáférési kísérleteket, monitorozhatják az adatfolyamokat, és valós időben azonosíthatják az anomáliákat. Ez a részletes monitorozás segít ellenőrizni, hogy csak az engedélyezett identitások és eszközök férnek-e hozzá a bizalmas erőforrásokhoz, támogatja-e az incidensek elhárítását, és létfontosságú bizonyítékokat biztosít-e az auditokhoz és a vizsgálatokhoz. Az átfogó forgalomnaplózás ezért a zéró megbízhatóságú architektúra hatékonyságának fenntartásának alapvető eleme. A forgalmi naplók mellett további naplók is elérhetők további jelekhez:

- Globális biztonságos hozzáférés naplói és monitorozása

- Globális biztonságos hozzáférés naplózási naplói

- Global Secure Access – bővített Microsoft 365-naplók

- Globális biztonságos hozzáférés forgalmi naplói

- Távoli hálózati állapotnaplók

4.4 Automatizálás és vezénylés

Az automatizálás és a vezénylés elengedhetetlen a zéró megbízhatósági elvek érvényesítéséhez a hálózati infrastruktúrában. Az automatikus kényszerítés, a reagálás és a szabályozás használatával a szervezetek biztonságos és rugalmas kapcsolatot érhetnek el.

Azure-hálózatok

Az Azure-beli hálózati szolgáltatások – beleértve az Azure Firewallt, a hálózati biztonsági csoportokat (NSG-ket), a Virtual WAN-t és a DDoS Protectiont – üzembe helyezhetők, szabályozhatók és monitorozhatók az infrastruktúra kódként (IaC) eszközeivel, például ARM-sablonokkal, Bicep-, Terraform- és Azure Policy-eszközökkel.

Főbb képességek:

- Automatizált üzembe helyezés: IaC-folyamatok használatával automatikusan üzembe helyezheti a hálózati szegmentálást (NSG-k, Azure Firewall) és szűrési vezérlőket.

- Folyamatos megfelelőség: Biztonsági szabványok kényszerítése és automatikus szervizelése (például nyilvános IP-címek letiltása, titkosítás megkövetelése) az Azure Policy használatával.

- DevOps-integráció: Integrálható a GitOps/DevOps-munkafolyamatokkal deklaratív, verzióvezérelt hálózati konfigurációkhoz.

Példa: NSG-szabályok és Azure Firewall-szabályzatok automatikus üzembe helyezése, ha új alhálózatot épít ki a Bicep és az Azure DevOps használatával.

- Rövid útmutató: Azure Firewall és tűzfalszabályzat létrehozása – Bicep

- Podforgalom védelme hálózati szabályzatokkal – Azure Kubernetes Service

Microsoft Entra (Globális biztonságos hozzáférés identitásszabályozással)

A Microsoft Entra Global Secure Access egyesíti az identitástudatos hozzáférést a hálózati vezérlőkkel, túllépve az örökölt VPN-eken. Az Identity Governance ezt a jogosultság-automatizálással bővíti.

Főbb képességek:

- Automatizált előkészítés: Alkalmazások/szolgáltatások előkészítése privát hozzáférésbe vagy alkalmazásproxyba Microsoft Graph API-k és szabályzatsablonok használatával.

- Jogosultságkezelés: Hálózati hozzáférési csomagok definiálása jóváhagyási munkafolyamatokkal, lejáratokkal és hozzáférési felülvizsgálatokkal.

- Dinamikus leépítés: A hálózati jogosultságok automatikus eltávolítása szerepkörváltozások vagy életciklus-események alapján.

Példa: Rendeljen hozzá egy hozzáférési csomagot, amely privát hozzáférést biztosít adott alkalmazásokhoz, amikor egy felhasználó csatlakozik egy projekthez, érvényes lejárattal és hozzáférés-felülvizsgálattal.

Microsoft Sentinel

A Microsoft Sentinel forgatókönyveket (Logic Apps) biztosít a hálózati fenyegetésészlelés és -reagálás automatizálásához.

Főbb képességek:

- Automatikus válasz: Frissítse az NSG- vagy az Azure Firewall-szabályokat a rosszindulatú IP-címek/tartományok letiltásához.

- Erőforrás-karantén: A feltételes hozzáférés módosításával letilthatja a munkameneteket vagy karanténba helyezi az erőforrásokat.

- Riasztások bővítése: Összekapcsolja a hálózati riasztásokat a folyamatnaplókkal, a DNS-lel, az identitással és az eszköz telemetriájával.

Példa: A Sentinel egy ismert rosszindulatú IP-címmel való kommunikációt észlel; egy forgatókönyv frissíti az Azure Firewall IP-csoportjait, és értesíti a SecOpst.

- Példa forgatókönyvre: rosszindulatú IP-címek letiltása az Azure NSG-ben

- Fenyegetéskezelés automatizálása Sentinel-forgatókönyvekkel

Microsoft Defender XDR

A Microsoft Defender XDR automatizálja az észlelést, a vizsgálatot és az összehangolt választ az identitások, végpontok és hálózati jelek között.

Főbb képességek:

- Korreláció: Az identitás és az eszközkörnyezet használatával észleli az oldalirányú mozgást vagy a rendellenes hálózati mintákat.

- Automatizált elkülönítés: Elkülöníti a feltört eszközöket, és kényszerítési műveleteket indít el a platformokon.

- Integráció: Együttműködik a Sentinellel és az Entra-nal a végpontok közötti incidenskezeléshez.

Példa: A Defender for Endpoint észleli a parancs- és vezérlési (C2) forgalmat, az XDR elkülöníti az eszközt, és elindít egy Sentinel-forgatókönyvet, amely blokkolja a célhelyet az Azure Firewallban.

5. Szabályzatalapú hozzáférés-vezérlés és minimális jogosultság

A modern nulla megbízhatósági hálózatok részletes, adaptív hozzáférés-vezérlést igényelnek, amelyek a legkisebb jogosultságot kényszerítik ki, és dinamikusan reagálnak a kockázatokra. A szabályzatalapú hozzáférés biztosítja, hogy a felhasználók és az eszközök csak a minimálisan szükséges engedélyeket kapják meg a szükséges legrövidebb ideig, és csak a megfelelő feltételek mellett.

5.1 Környezettudatos hozzáférési szabályzatok implementálása

- A Microsoft Entra feltételes hozzáféréssel felhasználói, eszköz-, hely-, alkalmazás- és kockázati jelek alapján definiálhat szabályzatokat.

- Kezdje a feltételes hozzáférés üzembe helyezésének megtervezésével , hogy a szabályzatok igazodjanak a szervezeti követelményekhez.

- Gyorsítsa fel az üzembe helyezést feltételes hozzáférési szabályzatsablonokkal a gyakori forgatókönyvekhez.

5.2 Kockázatalapú és adaptív vezérlők kényszerítése

- Többtényezős hitelesítés (MFA) megkövetelése a kockázat észlelésekor, például ismeretlen bejelentkezések vagy kockázatos eszközök esetén.

- A bejelentkezés kockázatalapú MFA-jának használatával automatikusan MFA-t kérhet valós idejű kockázatértékelés alapján.

- A Microsoft Entra ID Protection kockázatészleléseinek megismerése a szabályzattal kapcsolatos döntések tájékoztatása és a szervizelés automatizálása érdekében.

5.3 Igény szerinti (JIT) és kiemelt hozzáférés alkalmazása

- Igény szerinti (JIT) hozzáférés kényszerítése a Privileged Identity Management (PIM) használatával, hogy csak szükség esetén adjon emelt szintű engedélyeket.

- Privát alkalmazások hozzáférésének védelme a PIM és a globális biztonságos hozzáférés használatával az állandó jogosultságok csökkentése és az expozíció korlátozása érdekében.

5.4 Hibrid és alkalmazásspecifikus hozzáférés

- Hibrid környezetek esetén alkalmazásonkénti hozzáférési szabályzatokat konfiguráljon globális biztonságos hozzáférési alkalmazások használatával.

- Engedélyezze a biztonságos távoli felügyeletet az SSH és a Microsoft Entra Private Access használatával részletes, szabályzatalapú kiszolgálóhozzáféréshez.

5.5 Elutasítás alapértelmezés szerint és folyamatos kiértékelés

- Minden hálózati rétegre alkalmazza az alapértelmezett megtagadási alapelveket, és csak akkor adjon hozzáférést, ha a szabályzat kifejezetten engedélyezi.

- Folyamatosan értékelje a munkamenet kockázatát, és valós időben kényszerítse ki a szabályzatmódosításokat a támadási felület minimalizálása érdekében.

Környezettudatos, kockázatalapú és minimális jogosultsági szintű szabályzatokkal csökkentheti a jogosulatlan hozzáférést, és korlátozhatja az oldalirányú mozgást a hálózaton.

6. Felhő- és hibrid hálózati biztonság

A felhő- és hibrid környezetek biztonságossá tételéhez modern, natív felhőbeli vezérlők és konzisztens szabályzatkényszerítés szükséges minden platformon. Mivel a szervezetek többfelhős és hibrid architektúrákat vezetnek be, elengedhetetlen, hogy a hagyományos adatközpontokon túl a zéró megbízhatósági elveket kiterjesszék a felhőbeli számítási feladatokra, az SaaS-környezetekre és a PaaS-környezetekre.

6.1 Felhőbeli számítási feladatok védelme mikrokerítésekkel és natív felhőbeli tűzfalakkal

- Mikrokerítések: A mikroszegmentálás használatával részletes biztonsági határokat hozhat létre az egyes számítási feladatok, alkalmazások vagy szolgáltatások körül. Ez korlátozza az oldalirányú mozgást, és az izolált szegmenseken belüli lehetséges behatolásokat tartalmaz.

- Natív felhőbeli tűzfalak: Az Azure Firewallhoz hasonló megoldások üzembe helyezése a felhőbeli számítási feladatok közötti forgalom vizsgálatához és szabályozásához, a fenyegetésintelligencia-alapú szűrés kényszerítéséhez, valamint az alkalmazás- és hálózati szabályok nagy léptékű alkalmazás- és hálózati szabályainak alkalmazásához.

- Hálózati biztonsági csoportok (NSG-k): A hálózati biztonsági csoportok (NSG-k) és az alkalmazásbiztonsági csoportok használatával részletes hozzáférés-vezérléseket határozhat meg és kényszeríthet ki a virtuális hálózatokon belüli erőforrásokhoz.

- Privát végpontok: Az Azure Private Link használatával korlátozhatja a PaaS-szolgáltatásokhoz való hozzáférést privát IP-címeken, biztosítva, hogy a forgalom a Microsoft megbízható gerinchálózatán belül maradjon.

6.2 Identitástudatos proxyk integrálása az SaaS és a PaaS biztonságához

- Identitástudatos proxyk: Implementáljon olyan megoldásokat, mint a Microsoft Entra Private Access az SaaS- és PaaS-alkalmazásokhoz való hozzáférés közvetítéséhez. Ezek a proxyk a hozzáférés megadása előtt érvényesítik a hitelesítési, az eszközmegfelelőségi és a feltételes hozzáférési szabályzatokat. Fontolja meg a Microsoft Entra Internet Access használatát az identitástudatos internet-hozzáféréshez.

- Cloud Access Security Broker (CASB): A Microsoft Defender for Cloud Apps használatával felderítheti, figyelheti és szabályozhatja az SaaS-használatot, kényszerítheti az adatveszteség-megelőzést (DLP), és munkamenet-vezérlőket alkalmazhat a felhőalkalmazásokhoz.

- Folyamatos munkamenet-ellenőrzés: Kockázatalapú, valós idejű szabályzatkényszerítés alkalmazása SaaS- és PaaS-hozzáféréshez, beleértve a felhasználói, eszköz- és munkamenet-környezeten alapuló adaptív vezérlőket is.

6.3 A biztonsági szabályzatok egységes kényszerítése hibrid és többfelhős környezetekben

- Egységes szabályzatkezelés: Használja az olyan platformokat, mint a Microsoft Entra Feltételes hozzáférési és az Azure Policy, hogy konzisztens biztonsági szabályzatokat határozzon meg és érvényesítsen a helyszínen, az Azure-ban és más felhőszolgáltatóknál.

- Hibrid kapcsolat: Biztonságossá teheti a hibrid kapcsolatokat az Azure VPN Gateway, az ExpressRoute és a titkosítási és hozzáférési vezérlők kényszerítése minden környezetközi forgalom esetében.

- Központosított monitorozás és válasz: Minden környezet naplóit és biztonsági eseményeit integrálhatja a Microsoft Sentinelbe vagy a SIEM/SOAR platformba az egységes láthatóság, a fenyegetésészlelés és az automatikus válasz érdekében.

- Többfelhős biztonsági helyzet kezelése: A Felhőhöz készült Microsoft Defenderhez hasonló eszközökkel felmérheti, figyelheti és javíthatja az Erőforrások biztonsági állapotát az Azure-ban és más felhőszolgáltatókban.

Az ezeket a stratégiákat megvalósító szervezetek robusztus, teljes körű biztonságot érhetnek el a felhő- és hibrid hálózatok számára. A megközelítés biztosítja a nulla megbízhatósági elvek következetes alkalmazását, függetlenül attól, hogy hol találhatók a számítási feladatok és az adatok.

7. Az örökölt hálózati biztonsági technológia megszüntetése

A nulla megbízhatóság elutasítja az implicit megbízhatóságot bármely hálózati szegmensben vagy eszközben. Az örökölt perifériaalapú irányítási mechanizmusok – mint például a lapos VPN-alagutak, a hurokforgalom-ellenőrzés, a fix kódolású hozzáférés-vezérlési listák (ACL-ek) és a statikus hálózati tűzfalak – már nem biztosítják a modern hibrid és felhőre tervezett környezetekhez szükséges adaptív, identitástudatos és környezetérzékeny védelmet. A nulla megbízhatóság teljes körű megvalósítása érdekében a szervezeteknek ki kell vonniuk ezeket az elavult technológiákat az identitásalapú, szoftveralapú biztonsági szolgáltatások javára.

7.1 A nyugdíjba vonulás hatóköre

A régi, kivonandó technológiák közé tartoznak a következők:

- Hagyományos VPN-ek , amelyek széles körű hálózati hozzáférést biztosítanak kizárólag eszköztanúsítványok vagy megosztott kulcsok alapján.

- Merev hálózati tűzfalak statikus szabálykészletekkel és korlátozott alkalmazásszintű láthatósággal.

- Örökölt webes proxyk , amelyek nem rendelkeznek beágyazott veszélyforrás-ellenőrzéssel vagy munkamenet-vezérléssel.

- Hálózati ACL-ek vagy útvonalalapú szegmentálás identitás- vagy eszközállapot-jelekbe való integráció nélkül.

7.2 Helyettesítési alapelvek

Minden elavult vezérlőelemhez egy modern Nulla megbízhatósági alternatívát kell alkalmazni, amely a következő:

- A minimális jogosultsági szintű hozzáférést kényszeríti ki az alkalmazás vagy a számítási feladat rétegében a Nulla megbízhatósági hálózati hozzáférés használatával.

- Minden hozzáférési döntésbe integrálja az identitást és az eszköztartást (a Microsoft Entra ID és a Microsoft Defender for Endpoint használatával).

- Folyamatos ellenőrzést biztosít a folyamatos hozzáférés-értékeléssel és a munkamenetek újraértékelésével.

- Szoftveralapú láthatóságot és vezérlést biztosít a Secure Access Service Edge (SASE) és a Security Service Edge (SSE) megoldásokon keresztül, például a Biztonságos webátjáró (SWG), a Cloud Access Security Broker (CASB), a tűzfal mint szolgáltatás (FWaaS) és a hálózatészlelés és -válasz (NDR) használatával.

7.3 Átállási stratégia

Leltár és rangsorolás

- Katalógus az összes régi berendezésről és VPN-profilról.

- Besorolás kritikusság szerint (nyilvános alkalmazások, partnerkapcsolatok, távoli felügyelet).

Próbaüzem és ellenőrzés

- Microsoft Global Secure Access vagy az Azure VPN Gateway eszközzel, valamint a Microsoft Entra ID-hitelesítéssel történő ZTNA-pilóták beállítása alacsony kockázatú alkalmazáscsoportokhoz.

- Ellenőrizze a kapcsolatot, a teljesítményt és a szabályzatok kikényszerítését.

Szakaszos leállítás

- Felhasználói kohorszok és alkalmazáscsoportok migrálása hullámokban, a sikeres metrikák (például a hozzáférés ideje, a segélyszolgálati jegyek és a biztonsági riasztások) monitorozása.

- Ezzel egyidejűleg átirányíthatja a forgalmat a kiválasztott SASE- vagy SSE-veremen.

Hivatalos leszerelés

- A hardverberendezések kivonása és az örökölt VPN-konfigurációk visszavonása.

- Frissítse a hálózati diagramokat és a működési runbookokat az elavult technológia eltávolításához.

Az útmutatóban szereplő termékek

Virtuális hálózatok és alhálózatok

Hálózati biztonsági csoportok és alkalmazásbiztonsági csoportok

Azure Web Application Firewall

Microsoft Entra Privát Hozzáférés

Microsoft Entra Internet Access

Összegzés

A hálózatok biztonságossá tétele egy sikeres Teljes felügyelet stratégia központi eleme. A megvalósítással kapcsolatos további információkért vagy segítségért forduljon az ügyfél-siker csapatához, vagy olvassa el az útmutató többi fejezetét, amely az összes nulla megbízhatósági pillérre kiterjed.