RaMP ellenőrzőlista – Az összes hozzáférési kérés megbízhatóságának explicit érvényesítése

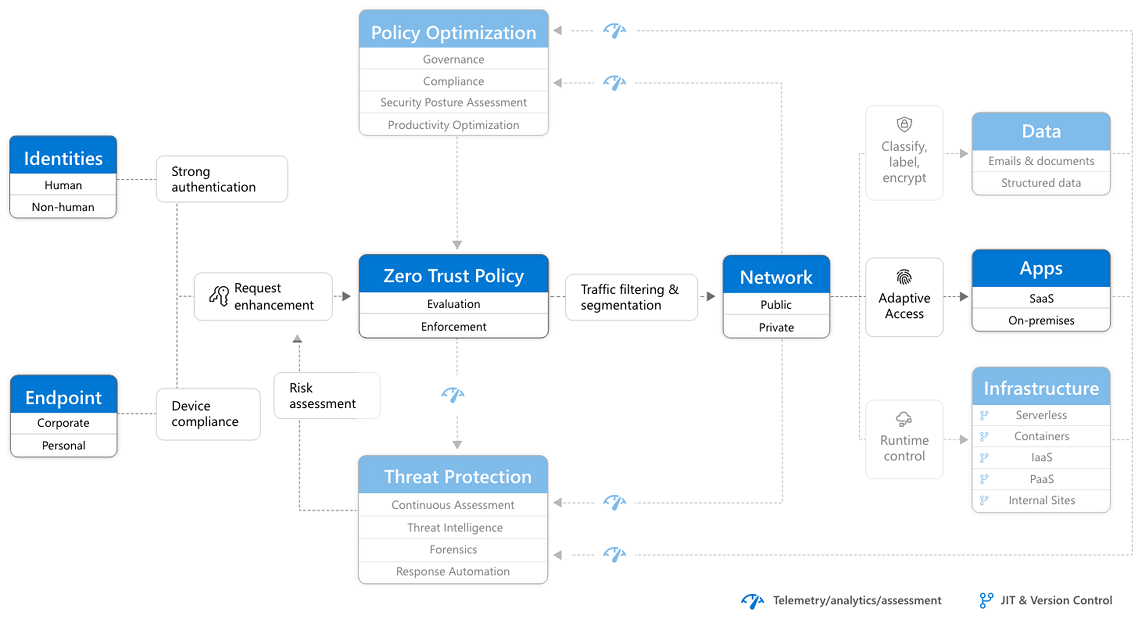

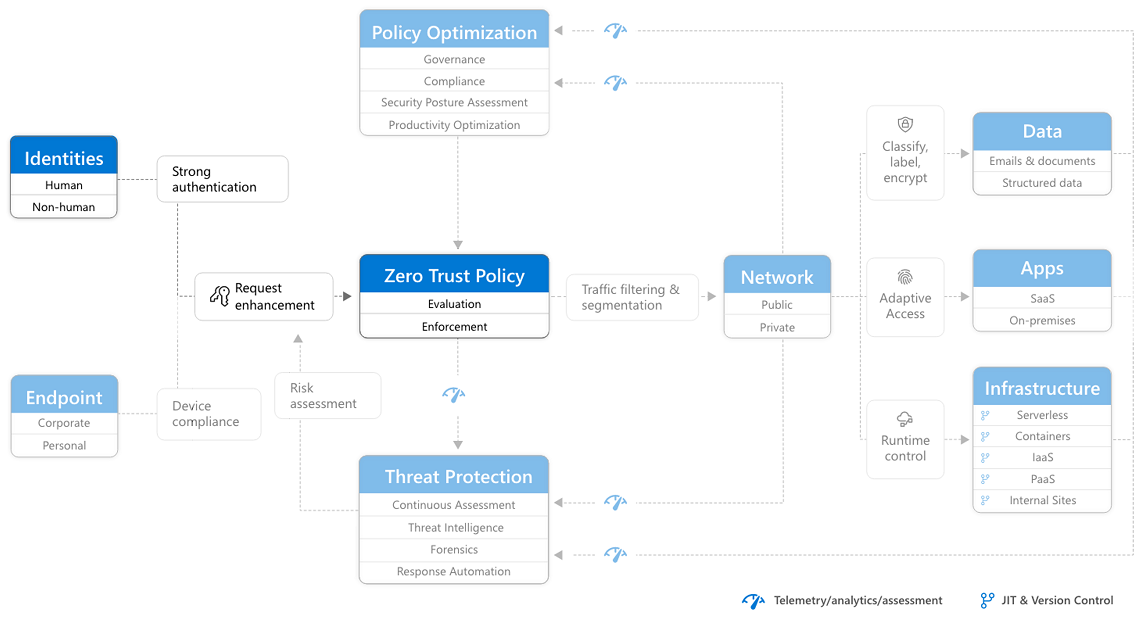

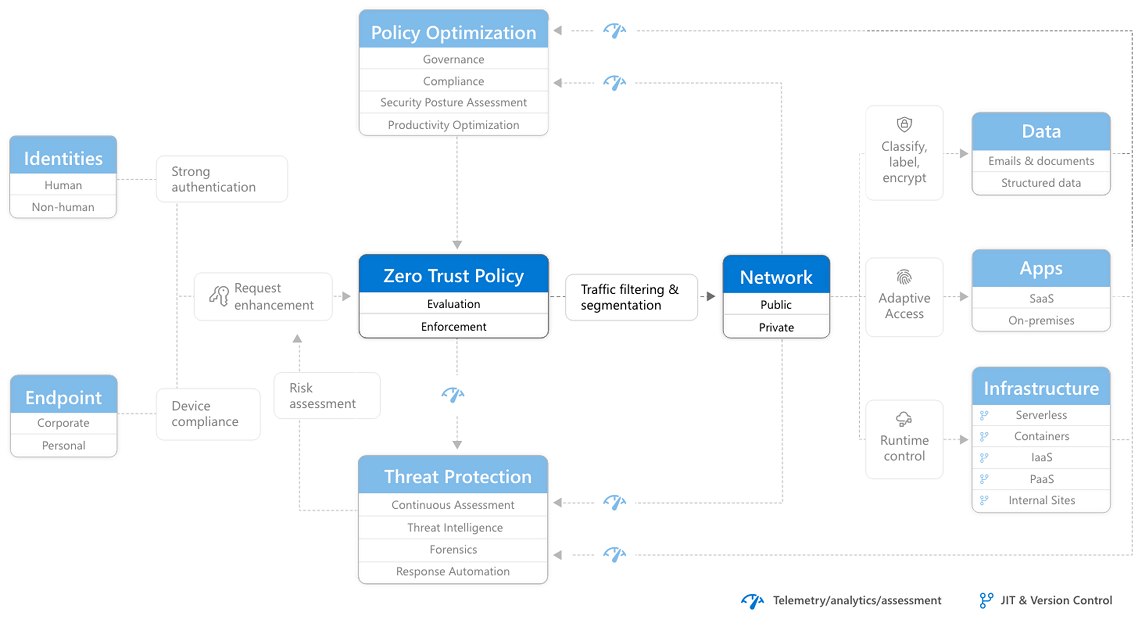

Ez a gyors modernizációs terv (RaMP) ellenőrzőlistája segít létrehozni egy biztonsági szegélyt a felhőalkalmazások és mobileszközök számára, amelyek vezérlősíkként identitást használnak, és explicit módon ellenőrzik a felhasználói fiókok és eszközök megbízhatóságát, mielőtt hozzáférést engedélyeznek mind a nyilvános, mind a magánhálózatok számára.

A hatékony munkavégzéshez az alkalmazottaknak (felhasználóknak) az alábbiakat kell tudniuk használni:

- Fiókjuk hitelesítő adataival ellenőrizhetik személyazonosságukat.

- Végpontjuk (eszközük), például PC, táblagép vagy telefon.

- Az ön által megadott alkalmazások a munkájuk elvégzéséhez.

- Olyan hálózat, amelyen keresztül forgalom folyik az eszközök és alkalmazások között, akár a helyszínen, akár a felhőben vannak.

Ezen elemek mindegyike a támadók célpontja, és védeni kell a Teljes felügyelet "soha nem megbízható, mindig ellenőrizze" központi alapelvével.

Ez az ellenőrzőlista magában foglalja az Teljes felügyelet használatát a megbízhatóság explicit érvényesítéséhez az összes hozzáférési kérelem esetében:

A munka befejezése után a Teljes felügyelet architektúra ezen részét fogja kiépíteni.

Identitások

Minden identitás ellenőrzése és védelme erős hitelesítéssel a teljes digitális tulajdonban a Microsoft Entra ID-val, egy teljes identitás- és hozzáférés-kezelési megoldással, integrált biztonsággal, amely havonta több száz millió embert csatlakoztat alkalmazásához, eszközéhez és adataihoz.

Program- és projekttag-fiókképességek

Ez a táblázat a felhasználói fiókok általános védelmét ismerteti egy szponzorálási-programkezelési-projektkezelési hierarchia alapján az eredmények meghatározásához és irányításához.

| Érdeklődő | Tulajdonos | Elszámoltathatóság |

|---|---|---|

| CISO, CIO vagy Identity Security-igazgató | Vezetői szponzorálások | |

| Programvezető az Identity Securitytől vagy az Identity Architecttől | Eredmények és csapatközi együttműködés | |

| Biztonsági tervező | Tanácsadás a konfigurációval és a szabványokkal kapcsolatban | |

| Identitásbiztonság vagy identitástervező | Konfigurációs módosítások implementálása | |

| Identitásadminisztrátor | Szabványok és szabályzatdokumentumok frissítése | |

| Biztonságirányítás vagy identitásadminisztrátor | Figyelés a megfelelőség biztosításához | |

| Felhasználói oktatási csapat | Útmutatás biztosítása a felhasználók számára a szabályzatfrissítéseknek megfelelően |

Üzembe helyezési célkitűzések

A kiemelt identitások Teljes felügyelet való védelméhez feleljen meg ezeknek az üzembehelyezési célkitűzéseknek.

| Kész | Üzembe helyezési célkitűzés | Tulajdonos | Dokumentáció |

|---|---|---|---|

| 1. Biztonságos emelt szintű hozzáférés üzembe helyezése a rendszergazdai felhasználói fiókok védelme érdekében. | It implementer | Kiemelt hozzáférés biztosítása hibrid és felhőbeli környezetekhez a Microsoft Entra ID-ban | |

| 2. A Microsoft Entra Privileged Identity Management (PIM) üzembe helyezése a kiemelt felhasználói fiókok használatához szükséges időkorlátos, igény szerinti jóváhagyási folyamathoz. | It implementer | Privileged Identity Management-telepítés megtervezése |

A felhasználói identitások Teljes felügyelet való védelme érdekében teljesítse ezeket az üzembehelyezési célkitűzéseket.

| Kész | Üzembe helyezési célkitűzés | Tulajdonos | Dokumentáció |

|---|---|---|---|

| 1. Engedélyezze az önkiszolgáló jelszó-visszaállítást (SSPR), amely hitelesítőadat-visszaállítási képességeket biztosít | It implementer | A Microsoft Entra önkiszolgáló jelszó-visszaállítási üzembe helyezésének megtervezése | |

| 2. Engedélyezze a többtényezős hitelesítést (MFA), és válassza ki a megfelelő módszereket az MFA-hoz | It implementer | A Microsoft Entra többtényezős hitelesítés üzembe helyezésének megtervezése | |

| 3. Engedélyezze a címtár kombinált felhasználói regisztrációját, hogy a felhasználók egyetlen lépésben regisztrálhassanak az SSPR-re és az MFA-ra | It implementer | Kombinált biztonsági adatok regisztrálásának engedélyezése a Microsoft Entra-azonosítóban | |

| 4. Konfiguráljon egy feltételes hozzáférési szabályzatot az MFA-regisztráció megköveteléséhez. | It implementer | Útmutató: A Microsoft Entra többtényezős hitelesítési regisztrációs szabályzatának konfigurálása | |

| 5. Engedélyezze a felhasználói és bejelentkezési kockázatalapú szabályzatokat az erőforrásokhoz való felhasználói hozzáférés védelme érdekében. | It implementer | Útmutató: Kockázati szabályzatok konfigurálása és engedélyezése | |

| 6. Észlelheti és letilthatja az ismert gyenge jelszavakat és azok változatait, és letilthatja a szervezetre jellemző további gyenge kifejezéseket. | It implementer | A hibás jelszavak kiküszöbölése a Microsoft Entra Password Protection használatával | |

| 7. A Microsoft Defender for Identity üzembe helyezése, valamint a nyitott riasztások áttekintése és enyhítése (a biztonsági műveletekkel párhuzamosan). | Biztonsági műveleti csapat | Microsoft Defender identitáshoz | |

| 8. Jelszó nélküli hitelesítő adatok üzembe helyezése. | It implementer | Jelszó nélküli hitelesítés üzembe helyezésének megtervezése a Microsoft Entra-azonosítóban |

Most már kiépítette a Teljes felügyelet architektúra Identitások szakaszát.

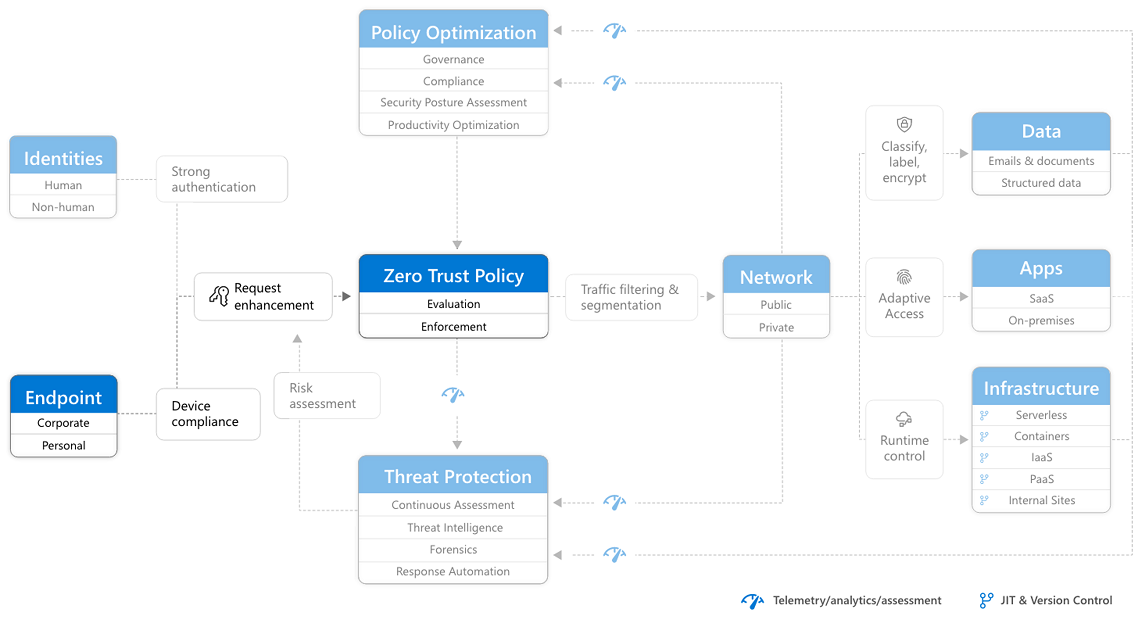

Végpontok

A végpontokhoz (eszközökhöz) való hozzáférés biztosítása előtt győződjön meg a megfelelőségről és az állapotról, és ismerje meg, hogyan férnek hozzá a hálózathoz.

Program- és projekttag-fiókképességek

Ez a táblázat a végpontok átfogó védelmét ismerteti egy szponzorálási/programkezelési/projektkezelési hierarchia alapján az eredmények meghatározásához és irányításához.

| Érdeklődő | Tulajdonos | Elszámoltathatóság |

|---|---|---|

| CISO, CIO vagy Identity Security-igazgató | Vezetői szponzorálások | |

| Programvezető az Identity Securitytől vagy egy identitástervezőtől | Eredmények és csapatközi együttműködés | |

| Biztonsági tervező | Tanácsadás a konfigurációval és a szabványokkal kapcsolatban | |

| Identitásbiztonság vagy infrastruktúra-biztonsági tervező | Konfigurációs módosítások implementálása | |

| Mobileszköz-kezelés (MDM) rendszergazdája | Szabványok és szabályzatdokumentumok frissítése | |

| Biztonságirányítás vagy MDM-rendszergazda | Figyelés a megfelelőség biztosításához | |

| Felhasználói oktatási csapat | Útmutatás biztosítása a felhasználók számára a szabályzatfrissítéseknek megfelelően |

Üzembe helyezési célkitűzések

A végpontok (eszközök) Teljes felügyelet való védelméhez teljesítse ezeket az üzembehelyezési célkitűzéseket.

| Kész | Üzembe helyezési célkitűzés | Tulajdonos | Dokumentáció |

|---|---|---|---|

| 1. Eszközök regisztrálása a Microsoft Entra-azonosítóval. | MDM-rendszergazda | Eszközidentitások | |

| 2. Eszközök regisztrálása és konfigurációs profilok létrehozása. | MDM-rendszergazda | Eszközfelügyelet áttekintése | |

| 3. Csatlakoztassa a Defender for Endpointt az Intune-hoz (a biztonsági műveletekkel párhuzamosan). | Identitásbiztonsági rendszergazda | Végponthoz készült Microsoft Defender konfigurálása az Intune-ban | |

| 4. Az eszközmegfeleltség és a feltételes hozzáférés kockázatának monitorozása. | Identitásbiztonsági rendszergazda | Intune-nal kezelt eszközökre vonatkozó szabályok beállítása megfelelőségi szabályzatokkal | |

| 5. Implementáljon egy Microsoft-adatvédelmi megoldást, és integráljon feltételes hozzáférési szabályzatokkal. | Identitásbiztonsági rendszergazda | Bizalmassági címkék használata a tartalom védelméhez |

Most már kiépítette a Teljes felügyelet architektúra Végpontok szakaszát.

Alkalmazások

Mivel az alkalmazásokat rosszindulatú felhasználók használják a szervezetbe való behatoláshoz, gondoskodnia kell arról, hogy az alkalmazásai olyan szolgáltatásokat használjanak, mint például a Microsoft Entra ID és az Intune, amelyek Teljes felügyelet védelmet nyújtanak, vagy támadásokkal szemben meg vannak keményítve.

Program- és projekttag-fiókképességek

Ez a táblázat az alkalmazások Teljes felügyelet implementációját ismerteti szponzorálási/programkezelési/projektkezelési hierarchia alapján az eredmények meghatározásához és irányításához.

| Érdeklődő | Tulajdonos | Elszámoltathatóság |

|---|---|---|

| CISO, CIO vagy alkalmazásbiztonsági igazgató | Vezetői szponzorálások | |

| Programvezető az Apps Managementből | Eredmények és csapatközi együttműködés | |

| Identitástervező | Tanácsok a Microsoft Entra alkalmazásokhoz való konfigurálásának ismertetése A helyszíni alkalmazások hitelesítési szabványainak frissítése |

|

| Fejlesztői tervező | Tanácsok a helyszíni és felhőalkalmazások konfigurálásának és szabványainak kialakításához | |

| Hálózati tervező | VPN-konfigurációs módosítások implementálása | |

| Felhőhálózat-tervező | A Microsoft Entra alkalmazásproxy üzembe helyezése | |

| Biztonságirányítás | Figyelés a megfelelőség biztosításához |

Üzembe helyezési célkitűzések

Ezeket az üzembehelyezési célkitűzéseket betartva biztosíthatja Teljes felügyelet védelmet a Microsoft-felhőalkalmazások, a külső SaaS-alkalmazások, az egyéni PaaS-alkalmazások és a helyszíni alkalmazások számára.

| Kész | Alkalmazás- vagy alkalmazáshasználat típusa | Üzembe helyezési célkitűzések | Tulajdonos | Dokumentáció |

|---|---|---|---|---|

| Külső SaaS-alkalmazások és egyéni PaaS-alkalmazások, amelyek regisztrálva vannak a Microsoft Entra-azonosítóval | A Microsoft Entra-alkalmazásregisztráció Microsoft Entra hitelesítési, minősítési és alkalmazás-jóváhagyási szabályzatokat használ. Az alkalmazáshasználat engedélyezéséhez használja a Microsoft Entra feltételes hozzáférési szabályzatokat és az Intune MAM- és alkalmazásvédelmi szabályzatokat. |

Identitástervező | Alkalmazáskezelés a Microsoft Entra ID-ban | |

| OAuth-kompatibilis és a Microsoft Entra ID-ban, a Google-ban és a Salesforce-ban regisztrált felhőalkalmazások | Alkalmazásszabályozás használata az Felhőhöz készült Microsoft Defender Alkalmazásokban az alkalmazás viselkedésének láthatósága, a szabályzatkényszerítéssel való szabályozás, valamint az alkalmazásalapú támadások észlelése és elhárítása érdekében. | Biztonsági mérnök | Áttekintés | |

| Külső SaaS-alkalmazások és egyéni PaaS-alkalmazások, amelyek nincsenek regisztrálva a Microsoft Entra-azonosítóval | Regisztrálja őket a Microsoft Entra-azonosítóval hitelesítési, minősítési és alkalmazás-jóváhagyási szabályzatokhoz. Használja a Microsoft Entra feltételes hozzáférési szabályzatokat, valamint az Intune MAM- és APP-szabályzatokat. |

Alkalmazások tervezője | Az összes alkalmazás integrálása a Microsoft Entra-azonosítóval | |

| Helyszíni alkalmazásokhoz hozzáférő helyszíni felhasználók, amelyek a helyszíni és az IaaS-alapú kiszolgálókon egyaránt futó alkalmazásokat is magukban foglalják | Győződjön meg arról, hogy az alkalmazások támogatják az olyan modern hitelesítési protokollokat, mint az OAuth/OIDC és az SAML. A felhasználói bejelentkezés védelme érdekében lépjen kapcsolatba az alkalmazás gyártójával. | Identitástervező | A szállító dokumentációja | |

| A helyszíni alkalmazásokat VPN-kapcsolaton keresztül elérő távoli felhasználók | Konfigurálja a VPN-berendezést úgy, hogy a Microsoft Entra-azonosítót használja identitásszolgáltatóként | Hálózati tervező | A szállító dokumentációja | |

| A helyszíni webalkalmazásokat VPN-kapcsolaton keresztül elérő távoli felhasználók | Tegye közzé az alkalmazásokat a Microsoft Entra alkalmazásproxyn keresztül. A távoli felhasználóknak csak az egyéni közzétett alkalmazást kell elérnie, amelyet egy alkalmazásproxy-összekötőn keresztül irányít a helyszíni webkiszolgálóra. A kapcsolatok kihasználják az erős Microsoft Entra-hitelesítés előnyeit, és korlátozzák a felhasználók és eszközeik számára, hogy egyszerre egyetlen alkalmazáshoz férjenek hozzá. Ezzel szemben egy tipikus távelérési VPN hatóköre a teljes helyszíni hálózat összes helye, protokollja és portja. |

Felhőhálózat-tervező | Helyszíni alkalmazások Microsoft Entra-alkalmazásproxyval történő távoli elérése |

Az üzembehelyezési célkitűzések elvégzése után ki kell építenie a Teljes felügyelet architektúra Alkalmazások szakaszát.

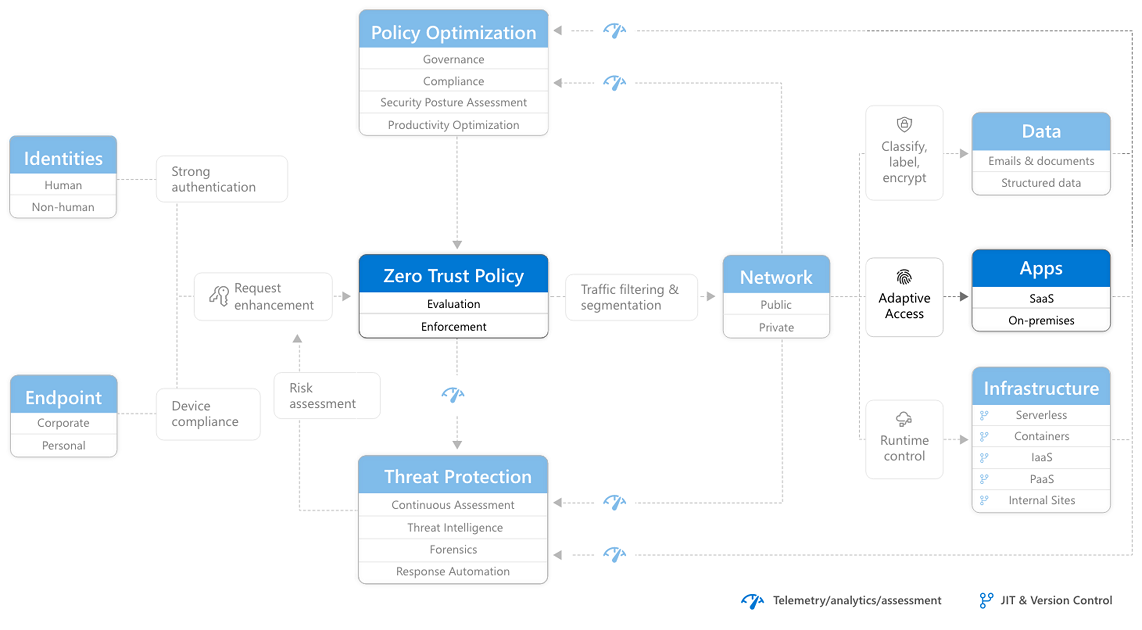

Network (Hálózat)

A Teljes felügyelet modell feltételezi a szabálysértést, és ellenőrzi az egyes kéréseket, mintha egy ellenőrizetlen hálózatból származna. Bár ez a nyilvános hálózatok általános gyakorlata, a szervezet belső hálózataira is vonatkozik, amelyek általában a nyilvános internetről tűzfallal vannak eloltva.

A Teljes felügyelet való megfeleléshez a szervezetnek meg kell felelnie a nyilvános és a magánhálózatok biztonsági réseinek, akár a helyszínen, akár a felhőben, és gondoskodnia kell arról, hogy explicit módon ellenőrizze, használja a minimális jogosultsági hozzáférést, és feltételezze a biztonsági rések megsértését. Az eszközöket, a felhasználókat és az alkalmazásokat nem szabad eleve megbízhatónak minősíteni, mert azok a magánhálózatokon vannak.

Program- és projekttag-fiókképességek

Ez a táblázat a nyilvános és magánhálózatok Teljes felügyelet megvalósítását ismerteti szponzorálási/programkezelési/projektirányítási hierarchia alapján az eredmények meghatározásához és irányításához.

| Érdeklődő | Tulajdonos | Elszámoltathatóság |

|---|---|---|

| CISO, CIO vagy hálózati biztonsági igazgató | Vezetői szponzorálások | |

| Programvezető a hálózatkezelés vezetésétől | Eredmények és csapatközi együttműködés | |

| Biztonsági tervező | A titkosítási és hozzáférési szabályzat konfigurálásának és szabványainak ismertetése | |

| Hálózati tervező | Tanácsok a forgalomszűréssel és a hálózati architektúra változásaival kapcsolatban | |

| Hálózati mérnökök | Szegmentálási konfiguráció változásainak tervezése | |

| Hálózati implementátorok | Hálózati berendezések konfigurációjának módosítása és konfigurációs dokumentumok frissítése | |

| Hálózatkezelés szabályozása | Figyelés a megfelelőség biztosításához |

Üzembe helyezési célkitűzések

Ezeket az üzembehelyezési célkitűzéseket úgy teljesítheti, hogy Teljes felügyelet védelmet biztosítson a nyilvános és a magánhálózatok számára a helyszíni és a felhőalapú forgalom számára is. Ezek a célkitűzések párhuzamosan is elvégezhetők.

| Kész | Üzembe helyezési célkitűzés | Tulajdonos | Dokumentáció |

|---|---|---|---|

| Titkosítást igényel az összes forgalmi kapcsolathoz, beleértve az IaaS-összetevők, valamint a helyszíni felhasználók és alkalmazások közötti kapcsolatokat is. | Biztonsági tervező | Azure IaaS-összetevők IPsec helyszíni Windows-eszközökhöz |

|

| A kritikus fontosságú adatokhoz és alkalmazásokhoz való hozzáférés korlátozása szabályzat (felhasználói vagy eszközidentitás) vagy forgalomszűrés alapján. | Biztonsági tervező vagy hálózati tervező | Hozzáférési szabályzatok az Felhőhöz készült Defender-alkalmazások feltételes hozzáférésű alkalmazásvezérléséhez Windows tűzfal Windows-eszközökhöz |

|

| Helyszíni hálózati szegmentálás üzembe helyezése bejövő és kimenő forgalom vezérlőkkel mikroszegmensekkel és mikroszegmentálással. | Hálózatmérnök vagy hálózati mérnök | Tekintse meg a helyszíni hálózati és peremeszközök dokumentációját. | |

| Valós idejű fenyegetésészlelés használata helyszíni forgalomhoz. | SecOps-elemzők | Windows veszélyforrások elleni védelem Végponthoz készült Microsoft Defender |

|

| Felhőalapú hálózati szegmentálás üzembe helyezése bejövő és kimenő forgalom vezérlőkkel mikroszegmensekkel és mikroszegmentálással. | Hálózatmérnök vagy hálózati mérnök | Hálózati és kapcsolati javaslatok | |

| Valós idejű fenyegetésészlelés használata a felhőbeli forgalomhoz. | Hálózatmérnök vagy hálózati mérnök | Az Azure Firewall fenyegetésintelligencia-alapú szűrése Prémium szintű Azure Firewall hálózati behatolásészlelési és -megelőzési rendszer (IDPS) |

Az üzembehelyezési célkitűzések elvégzése után ki kell építenie a Teljes felügyelet architektúra Hálózati szakaszát.

Következő lépés

Folytassa a felhasználói hozzáféréssel és a hatékonysággal kapcsolatos kezdeményezést az Adatok, a Megfelelőség és az Irányítás szolgáltatással.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: