Praktik terbaik untuk Microsoft Azure Sentinel

Kumpulan praktik terbaik ini memberikan panduan untuk digunakan saat menyebarkan, mengelola, dan menggunakan Microsoft Azure Sentinel, termasuk tautan ke artikel lain untuk informasi lebih lanjut.

Penting

Sebelum menyebarkan Microsoft Azure Sentinel, tinjau dan selesaikan aktivitas dan prasyarat pra-penerapan.

Referensi praktik terbaik

Dokumentasi Microsoft Azure Sentinel memiliki lebih banyak panduan praktik terbaik yang tersebar di seluruh artikel kami. Selain konten yang disediakan dalam artikel ini, lihat hal berikut untuk informasi lebih lanjut:

Pengguna admin:

- Aktivitas pra-penyebaran dan prasyarat untuk menyebarkan Microsoft Sentinel

- Praktik terbaik arsitektur ruang kerja Microsoft Sentinel

- Mendesain arsitektur ruang kerja Microsoft Sentinel Anda

- Sampel desain ruang kerja Microsoft Sentinel

- Praktik terbaik pengumpulan data

- Biaya dan tagihan Microsoft Azure Sentinel

- Izin di Microsoft Azure Sentinel

- Melindungi kekayaan intelektual MSSP di Microsoft Azure Sentinel

- Integrasi inteligensi ancaman di Microsoft Azure Sentinel

- Konten dan solusi Microsoft Azure Sentinel

- Mengaudit kueri dan aktivitas Microsoft Azure Sentinel

Analis:

- Playbook yang direkomendasikan

- Menangani positif palsu di Microsoft Azure Sentinel

- Berburu ancaman dengan Microsoft Sentinel

- Buku kerja Microsoft Azure Sentinel yang umum digunakan

- Mendeteksi ancaman secara siap pakai

- Membuat aturan analitik kustom untuk mendeteksi ancaman

- Gunakan Jupyter Notebook untuk memburu ancaman keamanan

Untuk informasi selengkapnya, lihat juga video kami: Mendukung Keberhasilan SecOps: Praktik Terbaik untuk Menyebarkan Microsoft Azure Sentinel

Kegiatan SOC reguler untuk dilakukan

Jadwalkan kegiatan Microsoft Azure Sentinel berikut secara teratur untuk memastikan praktik terbaik keamanan yang berkelanjutan:

Tugas sehari-hari

Triage dan menyelidiki insiden. Tinjau halaman Insiden Microsoft Azure Sentinel untuk memeriksa insiden baru yang dihasilkan oleh aturan analitik yang saat ini dikonfigurasi, dan mulailah menyelidiki insiden baru apa pun. Untuk informasi selengkapnya, lihat Tutorial: Menyelidiki insiden dengan Microsoft Azure Sentinel.

Jelajahi kueri berburu dan bookmark. Jelajahi hasil untuk semua kueri bawaan, dan perbarui kueri dan bookmark berburu yang ada. Secara manual hasilkan insiden baru atau perbarui insiden lama jika bisa digunakan. Untuk informasi selengkapnya, lihat:

Aturan analitik. Tinjau dan aktifkan aturan analitik baru yang berlaku, termasuk aturan yang baru dirilis atau yang baru tersedia dari konektor data yang baru terhubung.

Konektor data. Tinjau status, tanggal, dan waktu log terakhir yang diterima dari setiap konektor data untuk memastikan bahwa data mengalir. Periksa konektor baru, dan tinjau penyerapan untuk memastikan batas yang ditetapkan belum terlampaui. Untuk informasi selengkapnya, lihat Praktik terbaik pengumpulan data dan Menghubungkan sumber data.

Agen Log Analytics . Verifikasi bahwa server dan workstation secara aktif terhubung ke ruang kerja, dan lakukan pemecahan masalah dan pemulihan koneksi apapun yang gagal. Untuk informasi selengkapnya, lihat Gambaran umum Agen Analitik Log.

Kegagalan playbook. Verifikasi playbook menjalankan status dan pecahkan masalah kegagalan apa pun. Untuk informasi selengkapnya, lihat Tutorial: Menggunakan playbook dengan aturan otomatisasi di Microsoft Azure Sentinel.

Tugas mingguan

Tinjauan konten solusi atau konten mandiri. Dapatkan pembaruan konten apa pun untuk solusi yang diinstal atau konten mandiri dari hub Konten. Tinjau solusi baru atau konten mandiri yang mungkin bernilai untuk lingkungan Anda, seperti aturan analitik, buku kerja, kueri berburu, atau playbook.

Audit Microsoft Azure Sentinel. Tinjau aktivitas Microsoft Azure Sentinel untuk melihat siapa yang telah memperbarui atau menghapus sumber daya, seperti aturan analitik, marka buku, dan sebagainya. Untuk informasi selengkapnya, lihat Audit kueri dan aktivitas Microsoft Azure Sentinel.

Tugas bulanan

Tinjau akses pengguna. Tinjau izin untuk pengguna Anda dan periksa pengguna yang tidak aktif. Untuk mengetahui informasi selengkapnya, lihat Izin di Microsoft Sentinel.

Tinjauan ruang kerja Log Analytics. Tinjau bahwa kebijakan retensi data ruang kerja Log Analytics masih selaras dengan kebijakan organisasi Anda. Untuk informasi selengkapnya, lihat Kebijakan retensi data dan Mengintegrasikan Azure Data Explorer untuk penyimpanan log jangka panjang.

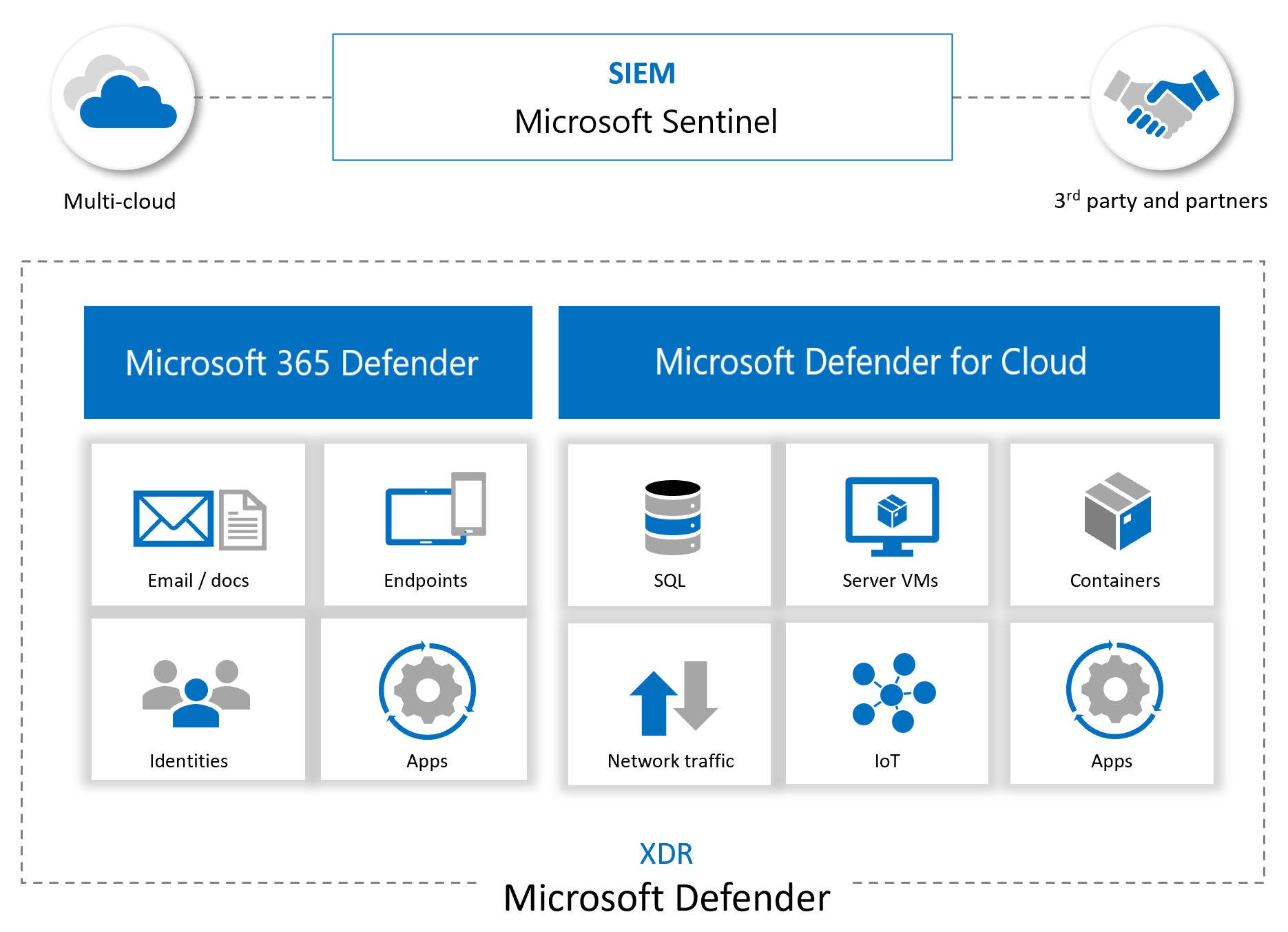

Integrasi dengan layanan keamanan Microsoft

Microsoft Azure Sentinel diberdayakan oleh komponen yang mengirim data ke ruang kerja Anda, dan dibuat lebih kuat melalui integrasi dengan layanan Microsoft lain. Setiap log yang diumpankan ke dalam produk seperti Aplikasi Pertahanan Microsoft untuk Cloud, Pertahanan Microsoft untuk Titik Akhir dan Pertahanan Microsoft untuk Identitas memungkinkan layanan ini untuk membuat deteksi, dan pada gilirannya memberikan deteksi tersebut ke Microsoft Azure Sentinel. Log juga dapat diumpankan langsung ke Microsoft Azure Sentinel untuk memberikan gambaran yang lebih lengkap untuk peristiwa dan insiden.

Misalnya, gambar berikut menunjukkan bagaimana Microsoft Azure Sentinel menelan data dari platform layanan Microsoft serta multi-cloud dan mitra lainnya untuk menyediakan cakupan bagi lingkungan Anda:

Bukan hanya menyerap peringatan dan log dari sumber lain, Microsoft Azure Sentinel juga:

- Menggunakan informasi yang dicernanya dengan pembelajaran mesin yang memungkinkan hasil korelasi peristiwa, agregasi peringatan, deteksi anomali yang lebih baik, dan lebih banyak lagi.

- Membangun dan menyajikan visual interaktif melalui buku kerja ,menampilkan tren, informasi terkait, dan data kunci yang digunakan untuk tugas administrasi dan investigasi.

- Menjalankan Playbook untuk bertindak berdasarkan peringatan, mengumpulkan informasi, melakukan tindakan pada item, dan mengirim pemberitahuan ke berbagai platform.

- Mengintegrasikan dengan platform mitra, seperti ServiceNow dan Jira, untuk menyediakan layanan penting bagi tim SOC.

- Menyerap dan mengambil umpan pengayaan dari platform intelijen ancaman untuk membawa data berharga untuk investigasi.

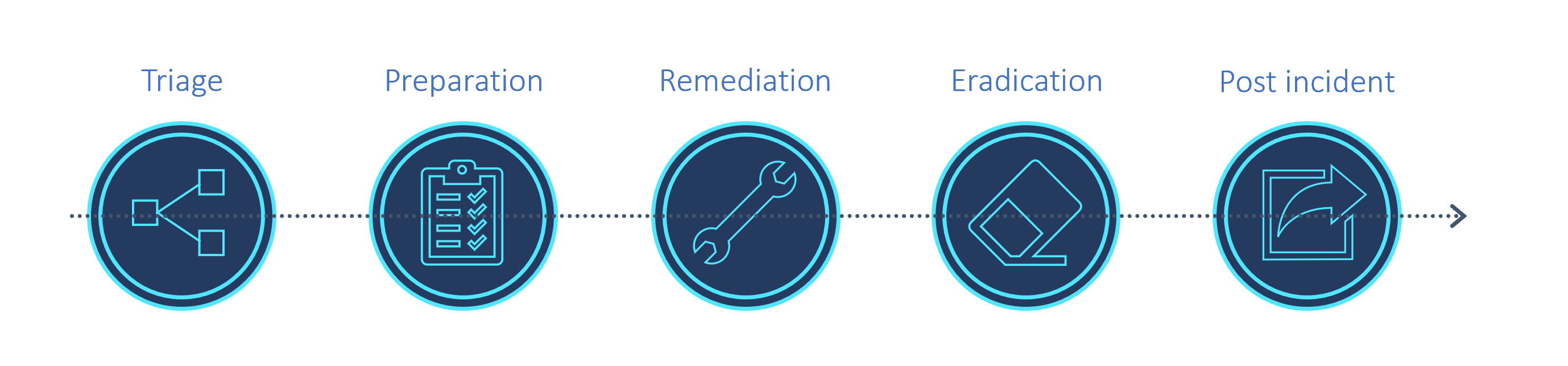

Mengelola dan menanggapi insiden

Gambar berikut menunjukkan langkah-langkah yang direkomendasikan dalam manajemen insiden dan proses respons.

Bagian berikut memberikan deskripsi tingkat tinggi tentang cara menggunakan fitur Microsoft Azure Sentinel untuk manajemen insiden dan respons selama proses berlangsung. Untuk informasi selengkapnya, lihat Tutorial: Menyelidiki insiden dengan Microsoft Azure Sentinel.

Gunakan halaman Insiden dan grafik Investigasi

Mulai proses triase untuk insiden baru di halaman Insiden Microsoft Azure Sentinel di Microsoft Azure Sentinel dan Grafik investigasi.

Temukan entitas utama, seperti akun, URL, alamat IP, nama host, aktivitas, garis waktu, dan banyak lagi. Gunakan data ini untuk memahami apakah Anda memiliki positif palsu di tangan, dalam hal ini Anda dapat menutup insiden secara langsung.

Setiap insiden yang dihasilkan ditampilkan pada halaman Insiden, yang berfungsi sebagai lokasi pusat untuk triase dan penyelidikan awal. Halaman Insiden mencantumkan judul, tingkat keparahan, dan peringatan terkait, log, dan entitas apa pun yang menarik. Insiden juga memberikan lompatan cepat ke dalam log yang dikumpulkan dan alat apa pun yang terkait dengan insiden tersebut.

Laman Insiden bekerja sama dengan grafik Investigasi, alat interaktif yang memungkinkan pengguna menjelajahi dan menyelami peringatan untuk menunjukkan cakupan penuh suatu serangan. Pengguna kemudian dapat membangun garis waktu peristiwa dan menemukan rentang dari sebuah rantai ancaman.

Jika Anda menemukan bahwa insiden tersebut benar-benar positif, ambil tindakan langsung dari halaman Insiden untuk menyelidiki log, entitas, dan jelajahi rantai ancaman. Setelah Anda mengidentifikasi ancaman dan membuat rencana tindakan, gunakan alat lain di Microsoft Azure Sentinel dan layanan keamanan Microsoft lainnya untuk melanjutkan penyelidikan.

Menangani insiden dengan buku kerja

Selain memvisualisasikan serta menampilkan informasi dan tren, buku kerja Microsoft Azure Sentinel merupakan alat investigasi yang berharga.

Misalnya, gunakan buku kerja Investigasi Insights untuk menyelidiki insiden tertentu bersama dengan entitas dan peringatan terkait. Buku kerja ini memungkinkan Anda untuk menyelam lebih dalam ke entitas dengan menampilkan log, tindakan, dan peringatan terkait.

Menangani insiden dengan perburuan ancaman

Saat menyelidiki dan mencari akar penyebab, jalankan kueri berburu ancaman bawaan dan periksa hasil untuk indikator apa pun dari suatu penyusupan.

Selama penyelidikan, atau setelah mengambil langkah-langkah untuk memulihkan dan memberantas ancaman, gunakan streaming langsung untuk memantau, secara real time, apakah ada peristiwa berbahaya yang masih ada, atau apakah peristiwa berbahaya itu masih berlanjut.

Menangani insiden dengan perilaku entitas

Perilaku entitas di Microsoft Azure Sentinel memungkinkan pengguna untuk meninjau dan menyelidiki tindakan serta peringatan untuk entitas tertentu, seperti menyelidiki akun dan nama host. Untuk informasi selengkapnya, lihat:

- Mengaktifkan Analitik Perilaku Pengguna dan Entitas (UEBA) di Microsoft Azure Sentinel

- Menyelidiki insiden dengan data UEBA

- Referensi pengayaan UEBA Microsoft Azure Sentinel

Menangani insiden dengan daftar pantauan dan intelijen ancaman

Untuk memaksimalkan deteksi berbasis intelijen ancaman, pastikan untuk menggunakan konektor data intelijen ancaman untuk menyerap indikator penyusupan:

- Hubungkan sumber data yang diperlukan oleh peringatan Fusion dan Peta TI

- Serap indikator dari platform TAXII dan TIP

Gunakan indikator penyusupan dalam aturan analitik, saat berburu ancaman, menyelidiki log, atau menghasilkan lebih banyak insiden.

Gunakan daftar pantauan yang menggabungkan data dari data serapan dan sumber eksternal, seperti data pengayaan. Misalnya, buat daftar rentang alamat IP yang digunakan oleh organisasi Anda atau karyawan yang baru saja diberhentikan. Gunakan daftar pantauan dengan playbook untuk mengumpulkan data pengayaan, seperti menambahkan alamat IP berbahaya ke daftar pantauan untuk digunakan selama deteksi, perburuan ancaman, dan penyelidikan.

Selama insiden, gunakan daftar pantauan untuk memuat data investigasi, dan kemudian hapus ketika penyelidikan Anda dilakukan untuk memastikan bahwa data sensitif itu tidak lagi terlihat.

Langkah berikutnya

Untuk memulai dengan Microsoft Azure Sentinel, lihat: