Mengonfigurasi aturan deteksi serangan multitahap (Fusion) di Microsoft Azure Sentinel

Penting

Versi baru dari aturan analitik Fusion saat ini ada di PRATINJAU. Lihat Ketentuan Penggunaan Tambahan untuk Pratinjau Microsoft Azure untuk ketentuan hukum tambahan yang berlaku untuk fitur Azure dalam versi beta, pratinjau, atau belum dirilis ke ketersediaan umum.

Catatan

Untuk informasi tentang ketersediaan fitur di cloud Pemerintah AS, lihat tabel Microsoft Azure Sentinel di ketersediaan fitur Cloud untuk pelanggan Pemerintah AS.

Microsoft Azure Sentinel menggunakan Fusion, mesin korelasi berdasarkan algoritme pembelajaran mesin yang dapat diskalakan, untuk secara otomatis mendeteksi serangan multitahap dengan mengidentifikasi kombinasi perilaku anomali dan aktivitas mencurigakan yang diamati pada berbagai tahap rantai pematian. Atas dasar penemuan ini, Microsoft Sentinel menghasilkan insiden yang akan sulit ditangkap. Insiden ini terdiri dari dua atau lebih pemberitahuan atau aktivitas. Dengan sengaja, insiden ini memiliki volume rendah, fidelitas tinggi, dan tingkat keparahan tinggi.

Disesuaikan untuk lingkungan Anda, teknologi deteksi ini tidak hanya mengurangi rasio positif palsu tetapi juga dapat mendeteksi serangan dengan informasi terbatas atau hilang.

Mengonfigurasi aturan Fusion

Deteksi ini diaktifkan secara default di Microsoft Azure Sentinel. Untuk memeriksa atau mengubah statusnya, gunakan petunjuk berikut:

Masuk ke portal Microsoft Azure dan masukkan Microsoft Azure Sentinel.

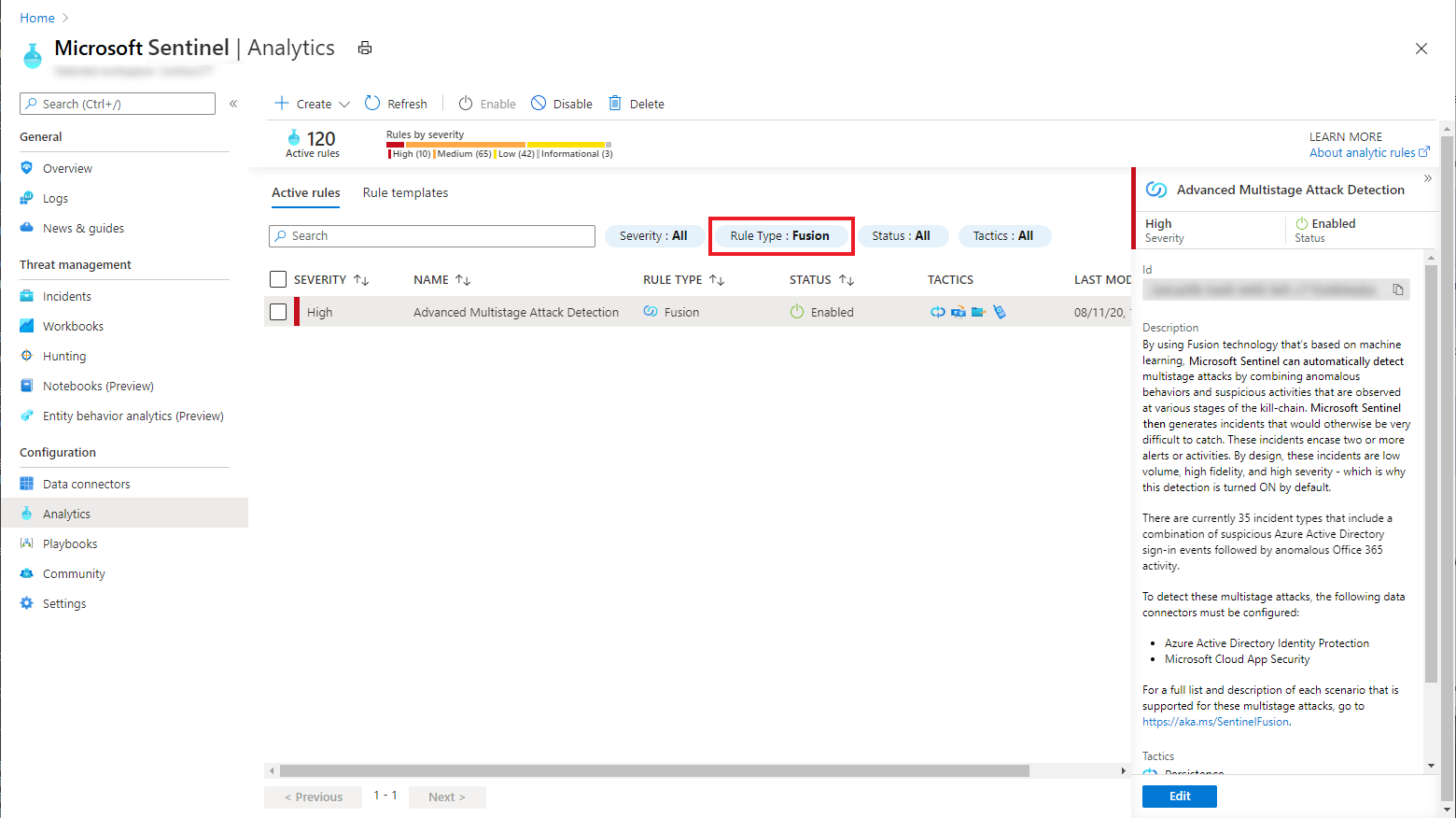

Dari menu navigasi Microsoft Azure Sentinel, pilih Analitik.

Pilih tab Aturan aktif, lalu temukan Deteksi Serangan Multitahap Tingkat Lanjut di kolom NAMA dengan memfilter daftar untuk jenis aturan Fusion. Periksa kolom STATUS untuk mengonfirmasi apakah deteksi ini diaktifkan atau dinonaktifkan.

Untuk mengubah status, pilih entri ini dan pada panel pratinjau Deteksi Serangan Multitahap Tingkat Lanjut, pilih Edit.

Di tab Umum dari wizard aturan Analitik, catat statusnya (Diaktifkan/Dinonaktifkan), atau ubah jika Anda mau.

Jika Anda mengubah status tetapi tidak ada perubahan lebih lanjut, pilih tab Tinjau dan perbarui dan pilih Simpan.

Untuk mengonfigurasi lebih lanjut aturan deteksi Fusion, pilih Berikutnya: Mengonfigurasi Fusion.

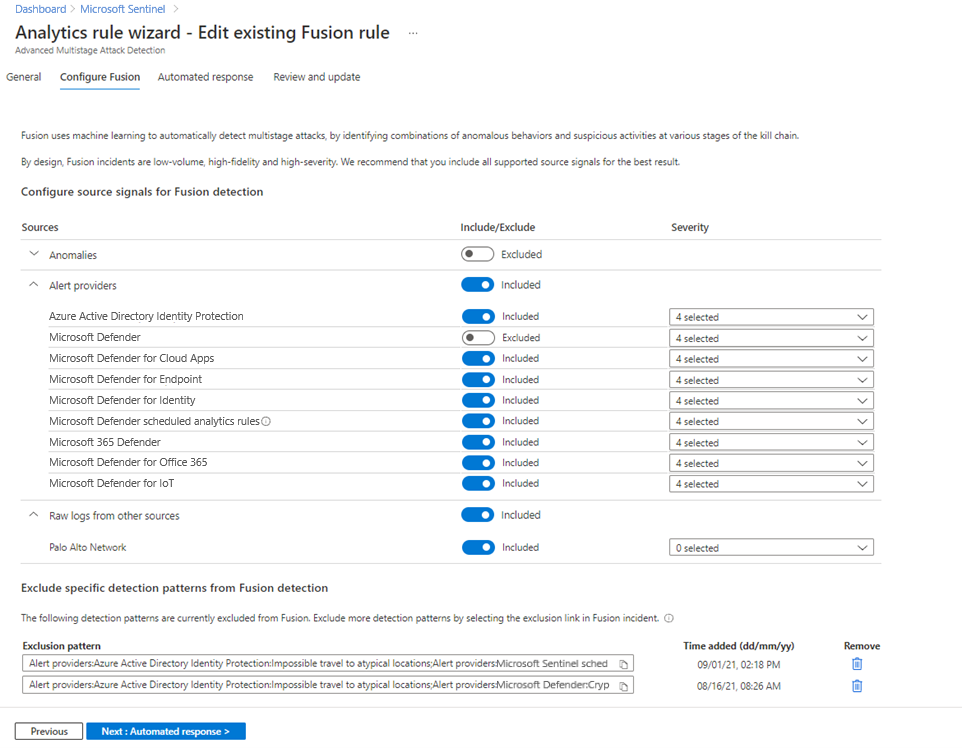

Konfigurasikan sinyal sumber untuk deteksi Fusion: sebaiknya Anda menyertakan semua sinyal sumber yang tercantum, dengan semua tingkat keparahan, untuk hasil terbaik. Secara default semuanya sudah disertakan, tetapi Anda memiliki opsi untuk membuat perubahan dengan cara berikut:

Catatan

Jika Anda mengecualikan sinyal sumber tertentu atau tingkat keparahan pemberitahuan, setiap deteksi Fusion yang mengandalkan sinyal dari sumber tersebut, atau pada peringatan yang cocok dengan tingkat keparahan tersebut, tidak akan dipicu.

Kecualikan sinyal dari deteksi Fusion, termasuk anomali, peringatan dari berbagai penyedia, dan log mentah.

Kasus penggunaan: jika Anda menguji sumber sinyal tertentu yang diketahui menghasilkan peringatan bising, Anda dapat mematikan sementara sinyal dari sumber sinyal tertentu untuk deteksi Fusion.

Mengonfigurasi tingkat keparahan peringatan untuk setiap penyedia: berdasarkan desain, model Fusion ML menghubungkan sinyal fidelitas rendah menjadi satu insiden tingkat keparahan tinggi berdasarkan sinyal anomali di seluruh rantai pematian dari berbagai sumber data. Pemberitahuan yang disertakan dalam Fusion umumnya memiliki tingkat keparahan yang lebih rendah (sedang, rendah, informatif), tetapi terkadang pemberitahuan tingkat keparahan tinggi yang relevan disertakan.

Kasus penggunaan: Jika Anda memiliki proses terpisah untuk melakukan triase dan menyelidiki pemberitahuan dengan tingkat keparahan tinggi dan memilih untuk tidak menyertakan pemberitahuan ini dalam Fusion, Anda dapat mengonfigurasi sinyal sumber untuk mengecualikan pemberitahuan dengan tingkat keparahan tinggi dari deteksi Fusion.

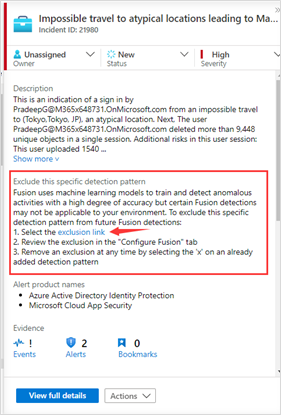

Mengecualikan pola deteksi tertentu dari deteksi Fusion. Deteksi Fusion tertentu mungkin tidak berlaku untuk lingkungan Anda, atau mungkin rentan menghasilkan positif palsu. Jika Anda ingin mengecualikan pola deteksi Fusion tertentu, ikuti petunjuk di bawah ini:

Temukan dan buka insiden Fusion dari jenis yang ingin Anda kecualikan.

Di bagian Deskripsi, pilih Perlihatkan lebih banyak.

Di bawah Kecualikan pola deteksi khusus ini, pilih tautan pengecualian, yang mengarahkan Anda ke tab Konfigurasi Fusion di wizard aturan analitik.

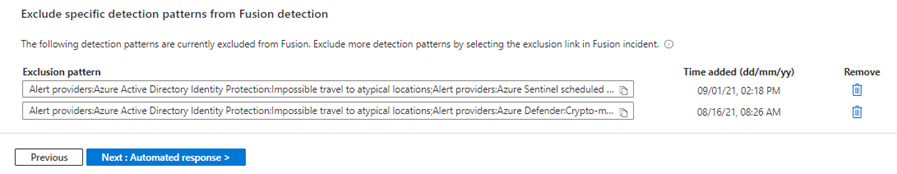

Pada tab Konfigurasi Fusion, Anda akan melihat pola deteksi - kombinasi pemberitahuan dan anomali dalam insiden Fusion - telah ditambahkan ke daftar pengecualian, bersama dengan waktu saat pola deteksi ditambahkan.

Anda dapat menghapus pola deteksi yang dikecualikan kapan saja dengan memilih ikon tempat sampah pada pola deteksi tersebut.

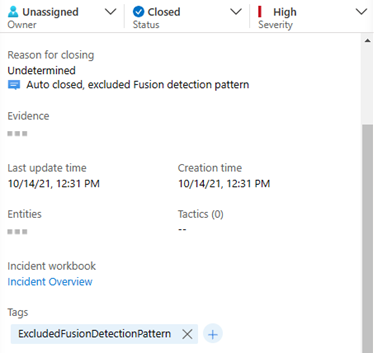

Insiden yang cocok dengan pola deteksi yang dikecualikan akan tetap dipicu, namun tidak akan muncul di antrean insiden aktif Anda. Pola deteksi akan diisi secara otomatis dengan nilai-nilai berikut:

Status: "Ditutup"

Klasifikasi penutup: “Belum ditentukan”

Komentar: “Otomatis tertutup, pola deteksi Fusion dikecualikan”

Tag: “ExcludedFusionDetectionPattern” - Anda dapat membuat kueri pada tag ini untuk menampilkan semua insiden yang cocok dengan pola deteksi ini.

Catatan

Microsoft Azure Sentinel saat ini menggunakan 30 hari data historis untuk melatih sistem pembelajaran mesin. Data ini selalu dienkripsi menggunakan kunci Microsoft saat melewati alur pembelajaran mesin. Namun, data pelatihan tidak dienkripsi menggunakan Kunci yang Dikelola Pelanggan (CMK) jika Anda telah mengaktifkan CMK di ruang kerja Microsoft Azure Sentinel. Untuk menolak Fusion, navigasikan ke Microsoft Azure Sentinel>Konfigurasi>Analitik> Aturan aktif, klik kanan aturan Deteksi Serangan Multi-tahap Tingkat Lanjut, lalu pilih Nonaktifkan.

Mengonfigurasi aturan analitik terjadwal untuk deteksi Fusion

Penting

- Deteksi berbasis Fusion menggunakan pemberitahuan aturan analitik saat ini dalam PRATINJAU. Lihat Ketentuan Penggunaan Tambahan untuk Pratinjau Microsoft Azure untuk ketentuan hukum tambahan yang berlaku untuk fitur Azure dalam versi beta, pratinjau, atau belum dirilis ke ketersediaan umum.

Fusion dapat mendeteksi serangan multi-tahap berbasis skenario dan ancaman yang muncul menggunakan pemberitahuan yang dihasilkan oleh aturan analisis terjadwal. Sebaiknya lakukan langkah-langkah berikut untuk mengonfigurasi dan mengaktifkan aturan ini, sehingga Anda bisa memaksimalkan kemampuan Fusion Microsoft Azure Sentinel.

Fusion untuk ancaman yang muncul dapat menggunakan pemberitahuan yang dihasilkan oleh aturan analitik terjadwal apa pun, baik bawaan dan yang dibuat oleh analis keamanan Anda, yang berisi informasi pemetaan entitas dan rantai pematian (taktik). Untuk memastikan bahwa output aturan analitik dapat digunakan oleh Fusion untuk mendeteksi ancaman yang muncul:

Tinjau pemetaan entitas untuk aturan terjadwal ini. Gunakan bagian konfigurasi pemetaan entitas untuk memetakan parameter dari hasil kueri Anda ke entitas yang dikenal Microsoft Azure Sentinel. Karena Fusion menghubungkan pemberitahuan berdasarkan entitas (seperti akun pengguna atau alamat IP), algoritma ML-nya tidak dapat melakukan pencocokan pemberitahuan tanpa informasi entitas.

Tinjau taktik dan teknik dalam detail aturan analitik Anda. Algoritma Fusion ML menggunakan informasi MITRE ATT&CK untuk mendeteksi serangan multi-tahap, dan taktik dan teknik yang Anda beri label aturan analitik akan muncul dalam insiden yang dihasilkan. Perhitungan Fusion dapat dipengaruhi jika informasi taktik tidak ada dalam pemberitahuan masuk.

Fusion juga dapat mendeteksi ancaman berbasis skenario menggunakan aturan berdasarkan templat aturan analitik terjadwal berikut.

Untuk mengaktifkan kueri yang tersedia sebagai templat di bilah Analitik, buka tab Templat aturan, pilih nama aturan di galeri templat, dan klik Buat aturan di panel detail.

- Cisco - blok firewall tetapi berhasil masuk ke MICROSOFT Entra ID

- Fortinet - Pola beacon terdeteksi

- IP dengan beberapa login Microsoft Entra yang gagal berhasil masuk ke Palo Alto VPN

- Pengaturan Ulang Beberapa Kata Sandi berdasarkan pengguna

- Persetujuan aplikasi langka

- SharePointFileOperation melalui IP yang sebelumnya tidak terlihat

- Penyebaran Sumber Daya Mencurigakan

- Tanda tangan Ancaman Palo Alto dari alamat IP yang tidak biasa

Untuk menambahkan kueri yang saat ini tidak tersedia sebagai templat aturan, lihat Membuat aturan analitik kustom dari awal.

Untuk informasi selengkapnya, lihat Skenario Deteksi Serangan Multi-tahap Tingkat Lanjut Fusion dengan Aturan Analitik Terjadwal.

Catatan

Untuk seperangkat aturan analitik terjadwal yang digunakan oleh Fusion, algoritma ML melakukan pencocokan fuzzy untuk kueri KQL yang disediakan dalam templat. Mengganti nama templat tidak akan berdampak pada deteksi Fusion.

Langkah berikutnya

Pelajari lebih lanjut tentang deteksi Fusion di Microsoft Azure Sentinel.

Mempelajari selengkapnya tentang Deteksi serangan berbasis skenario Fusion.

Setelah mempelajari lebih lanjut deteksi serangan multi-tahap tingkat lanjut, Anda mungkin tertarik pada mulai cepat berikut untuk mempelajari cara mendapatkan visibilitas ke dalam data Anda dan ancaman potensial: Mulai menggunakan Microsoft Azure Sentinel.

Jika Anda siap untuk menyelidiki insiden yang dibuat untuk Anda, lihat tutorial berikut: Menyelidiki insiden dengan Microsoft Sentinel.