Merencanakan penyebaran autentikasi multifaktor Microsoft Entra

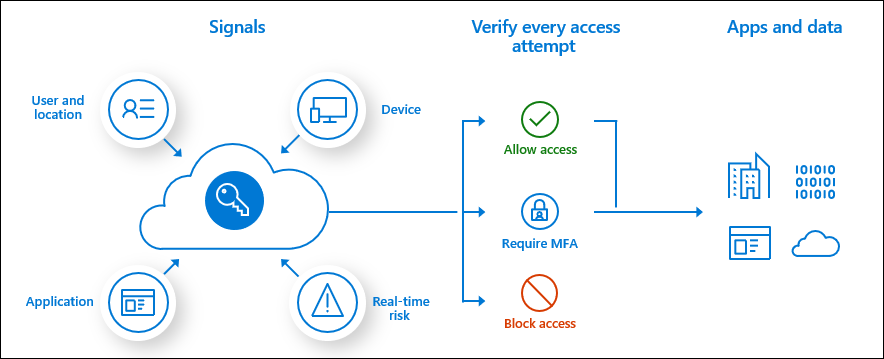

Autentikasi multifaktor Microsoft Entra membantu melindungi akses ke data dan aplikasi, menyediakan lapisan keamanan lain dengan menggunakan bentuk autentikasi kedua. Organisasi dapat menggunakan autentikasi multifaktor dengan Akses Bersyarat untuk membuat solusi yang sesuai dengan kebutuhan spesifik mereka.

Panduan penyebaran ini menunjukkan kepada Anda cara merencanakan dan menerapkan peluncuran autentikasi multifaktor Microsoft Entra.

Prasyarat untuk menyebarkan autentikasi multifaktor Microsoft Entra

Sebelum memulai penyebaran Anda, pastikan Anda memenuhi prasyarat berikut untuk skenario yang relevan.

| Skenario | Prasyarat |

|---|---|

| Hanya-Cloud Lingkungan identitas dengan autentikasi modern | Tidak ada tugas prasyarat |

| Skenario identitas Hibrid | Sebarkan Microsoft Entra Koneksi dan sinkronkan identitas pengguna antara Active Directory lokal Domain Services (AD DS) dan ID Microsoft Entra. |

| Aplikasi lama lokal yang diterbitkan untuk akses cloud | Menyebarkan proksi aplikasi Microsoft Entra |

Pilih metode autentikasi untuk MFA

Ada banyak metode yang dapat digunakan untuk autentikasi faktor kedua. Anda dapat memilih dari daftar metode autentikasi yang tersedia, mengevaluasi masing-masing dalam hal keamanan, kegunaan, dan ketersediaan.

Penting

Penting untuk menggunakan lebih dari satu metode MFA sehingga pengguna memiliki metode cadangan yang tersedia jika metode utama mereka tidak tersedia. Metode meliputi:

- Windows Hello for Business

- Aplikasi Microsoft Authenticator

- Kunci keamanan FIDO2

- Token perangkat keras OATH (pratinjau)

- Token perangkat lunak OATH

- Verifikasi SMS

- Verifikasi panggilan suara

Saat memilih metode autentikasi yang akan digunakan di penyewa Anda, pertimbangkan keamanan dan kegunaan metode ini:

Untuk mempelajari lebih lanjut tentang kekuatan dan keamanan metode ini dan cara kerjanya, lihat sumber daya berikut:

- Metode-metode autentikasi dan verifikasi apakah yang tersedia di Microsoft Entra ID?

- Video: Pilih metode autentikasi yang tepat untuk menjaga organisasi Anda tetap aman

Anda dapat menggunakan skrip PowerShell ini untuk menganalisis konfigurasi MFA pengguna dan menyarankan metode autentikasi MFA yang sesuai.

Untuk fleksibilitas dan kegunaan, kami sarankan Anda menggunakan aplikasi Microsoft Authenticator. Metode autentikasi ini memberikan pengalaman pengguna terbaik dan beberapa mode, seperti tanpa kata sandi, pemberitahuan push MFA, dan kode OATH. Aplikasi Microsoft Authenticator juga memenuhi persyaratan Tingkat 2 Authenticator Assurance dari National Institute of Standards and Technology (NIST).

Anda dapat mengontrol metode autentikasi yang tersedia di penyewa Anda. Misalnya, Anda mungkin ingin memblokir beberapa metode yang paling tidak aman, seperti SMS.

| Metode autentikasi | Kelola dari | Cakupan |

|---|---|---|

| Microsoft Authenticator (Pemberitahuan push dan masuk telepon tanpa kata sandi) | Pengaturan MFA atau kebijakan Metode autentikasi | Pengautentikasi masuk tanpa kata sandi dapat mencakup pengguna dan grup |

| Kunci keamanan FIDO2 | Kebijakan metode autentikasi | Dapat mencakup ke pengguna dan grup |

| Token OATH Perangkat Lunak atau Perangkat Keras | Pengaturan MFA | |

| Verifikasi SMS | Pengaturan MFA Mengelola masuk SMS untuk autentikasi utama dalam kebijakan autentikasi |

Sms sign-in dapat mencakup pengguna dan grup. |

| Panggilan suara | Kebijakan metode autentikasi |

Rencanakan kebijakan akses bersyarat

Autentikasi multifaktor Microsoft Entra diberlakukan dengan kebijakan Akses Bersyar. Kebijakan ini memungkinkan Anda meminta pengguna MFA saat diperlukan untuk keamanan dan menghindari pengguna saat tidak diperlukan.

Di pusat admin Microsoft Entra, Anda mengonfigurasi kebijakan Akses Bersyar di bawah Akses Bersyar Perlindungan>.

Untuk mempelajari selengkapnya tentang membuat kebijakan Akses Bersyarat, lihat Kebijakan Akses Bersyarat untuk meminta autentikasi multifaktor Microsoft Entra saat pengguna masuk. Ini membantu Anda untuk:

- Membiasakan diri dengan antarmuka pengguna

- Mendapatkan kesan pertama tentang cara kerja Akses Bersyarat

Untuk panduan menyeluruh tentang penyebaran Microsoft Entra Conditional Access, lihat rencana penyebaran Akses Bersyar.

Kebijakan umum untuk autentikasi multifaktor Microsoft Entra

Kasus penggunaan umum untuk mewajibkan autentikasi multifaktor Microsoft Entra meliputi:

- Untuk admin

- Untuk aplikasi tertentu

- Untuk semua pengguna

- Untuk Manajemen Azure

- Dari lokasi jaringan, Anda tidak percaya

Lokasi bernama

Kondisi lokasi kebijakan Akses Bersyarat memungkinkan Anda mengikat pengaturan kontrol akses ke lokasi jaringan pengguna Anda. Kami menyarankan untuk menggunakan Lokasi Bernama, sehingga Anda bisa membuat pengelompokan logis dari rentang alamat IP atau negara dan wilayah. Tindakan ini akan menciptakan kebijakan untuk semua aplikasi yang memblokir masuk dari lokasi bernama tersebut. Pastikan untuk membebaskan administrator Anda dari kebijakan ini.

Kebijakan berbasis risiko

Jika organisasi Anda menggunakan Microsoft Entra ID Protection untuk mendeteksi sinyal risiko, pertimbangkan untuk menggunakan kebijakan berbasis risiko alih-alih lokasi bernama. Kebijakan dapat dibuat untuk memaksa perubahan kata sandi saat ada ancaman identitas yang disusupi atau memerlukan MFA ketika masuk dianggap berisiko oleh peristiwa seperti kredensial yang bocor, masuk dari alamat IP anonim, dan banyak lagi.

Kebijakan risiko meliputi:

- Mengharuskan semua pengguna mendaftar untuk autentikasi multifaktor Microsoft Entra

- Memerlukan perubahan kata sandi untuk pengguna yang berisiko tinggi

- Memerlukan MFA untuk pengguna dengan risiko masuk sedang atau tinggi

Mengonversi pengguna dari MFA per pengguna ke MFA berbasis Akses Bersyarat

Jika pengguna Anda diaktifkan menggunakan MFA per pengguna yang diaktifkan dan diberlakukan autentikasi multifaktor Microsoft Entra, kami sarankan Anda mengaktifkan Akses Bersyarah untuk semua pengguna lalu menonaktifkan autentikasi multifaktor per pengguna secara manual. Untuk informasi selengkapnya, lihat Membuat kebijakan Akses Bersyar.

Rencanakan masa pakai sesi pengguna

Saat merencanakan penyebaran autentikasi multifaktor, penting untuk memikirkan seberapa sering Anda ingin mengingatkan pengguna Anda. Meminta kredensial kepada pengguna sering tampak seperti hal yang masuk akal untuk dilakukan, tetapi dapat menjadi bumerang. Jika pengguna dibiasakan untuk memasukkan kredensial tanpa pertimbangan, mereka dapat secara tidak sengaja memberikannya ke perintah kredensial yang berbahaya. ID Microsoft Entra memiliki beberapa pengaturan yang menentukan seberapa sering Anda perlu mengaauthentikasi ulang. Pahami kebutuhan bisnis dan pengguna Anda, dan konfigurasikan pengaturan yang memberikan keseimbangan terbaik bagi lingkungan Anda.

Sebaiknya gunakan perangkat dengan Primary Refresh Tokens (PRT) untuk meningkatkan pengalaman pengguna akhir dan mengurangi masa pakai sesi dengan kebijakan frekuensi masuk hanya pada kasus penggunaan bisnis tertentu.

Untuk informasi selengkapnya, lihat Mengoptimalkan permintaan autentikasi ulang dan memahami masa pakai sesi untuk autentikasi multifaktor Microsoft Entra.

Rencana registrasi pengguna

Langkah utama dalam setiap penyebaran autentikasi multifaktor adalah membuat pengguna terdaftar untuk menggunakan autentikasi multifaktor Microsoft Entra. Metode autentikasi seperti Voice dan SMS memungkinkan pra-pendaftaran, sementara yang lain seperti Authenticator App memerlukan interaksi pengguna. Administrator harus menentukan bagaimana pengguna akan mendaftarkan metode mereka.

Pendaftaran gabungan untuk autentikasi multifaktor SSPR dan Microsoft Entra

Pengalaman pendaftaran gabungan untuk autentikasi multifaktor Microsoft Entra dan pengaturan ulang kata sandi mandiri (SSPR) memungkinkan pengguna untuk mendaftar untuk MFA dan SSPR dalam pengalaman terpadu. SSPR memungkinkan pengguna untuk mengatur ulang kata sandi mereka dengan cara yang aman menggunakan metode yang sama dengan yang mereka gunakan untuk autentikasi multifaktor Microsoft Entra. Untuk memastikan Anda memahami fungsionalitas dan pengalaman pengguna akhir, lihat Konsep pendaftaran informasi keamanan gabungan.

Sangat penting untuk memberi tahu pengguna tentang perubahan yang akan datang, persyaratan pendaftaran, dan tindakan pengguna yang diperlukan. Kami menyediakan pola dasar komunikasi dan dokumentasi pengguna untuk mempersiapkan pengguna Anda menghadapi pengalaman baru dan membantu memastikan peluncuran yang berhasil. Anda dapat mengirim pengguna ke https://myprofile.microsoft.com untuk mendaftar dengan memilih tautan Informasi Keamanan di halaman tersebut.

Pendaftaran dengan Perlindungan Identitas

Microsoft Entra ID Protection menyumbangkan kebijakan pendaftaran untuk deteksi risiko otomatis dan kebijakan remediasi ke cerita autentikasi multifaktor Microsoft Entra. Kebijakan dapat dibuat untuk memaksa perubahan kata sandi ketika ada ancaman identitas yang disusupi atau memerlukan MFA ketika login dianggap berisiko. Jika Anda menggunakan Microsoft Entra ID Protection, konfigurasikan kebijakan pendaftaran autentikasi multifaktor Microsoft Entra untuk meminta pengguna Anda mendaftar saat berikutnya mereka masuk secara interaktif.

Pendaftaran tanpa Perlindungan Identitas

Jika Anda tidak memiliki lisensi yang mengaktifkan Microsoft Entra ID Protection, pengguna diminta untuk mendaftar saat MFA diperlukan saat masuk. Untuk meminta pengguna menggunakan MFA, Anda dapat menggunakan kebijakan Akses Bersyarat dan menargetkan aplikasi yang sering digunakan seperti sistem SDM. Jika kata sandi pengguna dikompromikan, kata sandi tersebut dapat digunakan untuk mendaftar MFA, mengambil alih akun mereka. Oleh karena itu, sebaiknya amankan proses pendaftaran keamanan dengan kebijakan Akses Bersyarat yang memerlukan perangkat dan lokasi tepercaya. Anda dapat lebih mengamankan proses dengan juga membutuhkan Kode Akses Sementara. Kode sandi berbatas waktu yang dikeluarkan oleh admin yang memenuhi persyaratan autentikasi kuat dan dapat digunakan untuk mengawali metode autentikasi lainnya, termasuk metode Tanpa Kata Sandi.

Meningkatkan keamanan pengguna terdaftar

Jika Anda memiliki pengguna yang terdaftar untuk MFA menggunakan SMS atau panggilan suara, Anda mungkin ingin memindahkannya ke metode yang lebih aman seperti aplikasi Microsoft Authenticator. Microsoft sekarang menawarkan pratinjau fungsionalitas publik yang memungkinkan Anda meminta pengguna untuk mengatur aplikasi Microsoft Authenticator saat masuk. Anda dapat mengatur petunjuk ini berdasarkan grup, mengendalikan siapa yang diminta, memungkinkan kampanye bertarget untuk memindahkan pengguna ke metode yang lebih aman.

Rencana skenario pemulihan

Seperti disebutkan sebelumnya, pastikan pengguna terdaftar untuk lebih dari satu metode MFA, sehingga jika salah satu tidak tersedia, mereka memiliki cadangan. Jika pengguna tidak memiliki metode cadangan yang tersedia, Anda dapat:

- Beri mereka Kode Akses Sementara sehingga mereka dapat mengelola metode autentikasi mereka sendiri. Anda juga dapat menyediakan Kode Akses Sementara untuk memungkinkan akses sementara ke sumber daya.

- Perbarui metode mereka sebagai administrator. Untuk melakukannya, pilih pengguna di pusat admin Microsoft Entra, lalu pilih metode Autentikasi Perlindungan>dan perbarui metode mereka.

Merencanakan integrasi dengan sistem lokal

Aplikasi yang mengautentikasi langsung dengan MICROSOFT Entra ID dan memiliki autentikasi modern (WS-Fed, SAML, OAuth, OpenID Koneksi) dapat menggunakan kebijakan Akses Bersyar. Beberapa aplikasi warisan dan lokal tidak mengautentikasi langsung terhadap ID Microsoft Entra dan memerlukan langkah tambahan untuk menggunakan autentikasi multifaktor Microsoft Entra. Anda dapat mengintegrasikannya dengan menggunakan proksi aplikasi Microsoft Entra atau layanan kebijakan Jaringan.

Integrasi dengan sumber daya AD FS

Sebaiknya migrasikan aplikasi yang diamankan dengan Layanan Federasi Direktori Aktif (AD FS) ke ID Microsoft Entra. Namun, jika Anda belum siap untuk memigrasikan ini ke MICROSOFT Entra ID, Anda dapat menggunakan adaptor autentikasi multifaktor Azure dengan AD FS 2016 atau yang lebih baru.

Jika organisasi Anda digabungkan dengan ID Microsoft Entra, Anda dapat mengonfigurasi autentikasi multifaktor Microsoft Entra sebagai penyedia autentikasi dengan sumber daya LAYANAN Federasi Direktori Aktif baik lokal maupun di cloud.

Klien RADIUS dan autentikasi multifaktor Microsoft Entra

Untuk aplikasi yang menggunakan autentikasi RADIUS, sebaiknya pindahkan aplikasi klien ke protokol modern seperti SAML, OpenID Koneksi, atau OAuth pada ID Microsoft Entra. Jika aplikasi tidak dapat diperbarui, maka Anda dapat menyebarkan ekstensi Server Kebijakan Jaringan (NPS). Ekstensi server kebijakan jaringan (NPS) bertindak sebagai adaptor antara aplikasi berbasis RADIUS dan autentikasi multifaktor Microsoft Entra untuk menyediakan faktor autentikasi kedua.

Integrasi umum

Banyak vendor sekarang mendukung autentikasi SAML untuk aplikasi mereka. Jika memungkinkan, sebaiknya federasi aplikasi ini dengan ID Microsoft Entra dan memberlakukan MFA melalui Akses Bersyariah. Jika vendor Anda tidak mendukung autentikasi modern - Anda dapat menggunakan ekstensi NPS. Integrasi klien RADIUS yang umum mencakup aplikasi seperti Remote Desktop Gateways dan server VPN.

Yang lain mungkin termasuk:

Gateway Citrix

Gateway Citrix mendukung integrasi ekstensi RADIUS dan NPS, dan integrasi SAML.

Cisco VPN

- Cisco VPN mendukung autentikasi RADIUS dan SAML untuk SSO.

- Dengan berpindah dari autentikasi RADIUS ke SAML, Anda dapat mengintegrasikan Cisco VPN tanpa menyebarkan ekstensi NPS.

Semua VPN

Menyebarkan autentikasi multifaktor Microsoft Entra

Rencana peluncuran autentikasi multifaktor Microsoft Entra Anda harus menyertakan penyebaran pilot diikuti oleh gelombang penyebaran yang berada dalam kapasitas dukungan Anda. Mulai peluncuran Anda dengan menerapkan kebijakan Akses Bersyarat Anda ke sekelompok kecil pengguna pilot. Setelah mengevaluasi efek pada pengguna pilot, proses yang digunakan, dan perilaku pendaftaran, Anda dapat menambahkan lebih banyak grup ke kebijakan atau menambahkan lebih banyak pengguna ke grup yang ada.

Ikuti langkah berikut:

- Penuhi prasyarat yang diperlukan

- Konfigurasikan metode autentikasi yang dipilih

- Konfigurasikan kebijakan Akses Bersyarat Anda

- Konfigurasikan pengaturan seumur hidup sesi

- Mengonfigurasi kebijakan pendaftaran autentikasi multifaktor Microsoft Entra

Mengelola autentikasi multifaktor Microsoft Entra

Bagian ini menyediakan informasi pelaporan dan pemecahan masalah untuk autentikasi multifaktor Microsoft Entra.

Pelaporan dan Pemantauan

MICROSOFT Entra ID memiliki laporan yang memberikan wawasan teknis dan bisnis, mengikuti kemajuan penyebaran Anda dan memeriksa apakah pengguna Anda berhasil masuk dengan MFA. Pastikan pemilik aplikasi teknis dan bisnis Anda mengambil alih kepemilikan dan menggunakan laporan ini berdasarkan kebutuhan organisasi Anda.

Authentication Methods Activity dashboard memungkinkan Anda memantau pendaftaran dan penggunaan metode autentikasi di seluruh organisasi mereka. Ini membantu Anda memahami metode apa yang sedang didaftarkan dan bagaimana metode itu digunakan.

Laporan masuk untuk meninjau peristiwa MFA

Laporan masuk Microsoft Entra menyertakan detail autentikasi untuk peristiwa saat pengguna diminta untuk MFA, dan jika ada kebijakan Akses Bersyarat yang digunakan. Anda juga dapat menggunakan PowerShell untuk melaporkan pengguna yang terdaftar untuk autentikasi multifaktor Microsoft Entra.

Ekstensi NPS dan log Layanan Federasi Direktori Aktif untuk aktivitas MFA cloud sekarang disertakan dalam log Masuk, dan tidak lagi diterbitkan ke laporan Aktivitas.

Untuk informasi selengkapnya, dan laporan autentikasi multifaktor Microsoft Entra tambahan, lihat Meninjau peristiwa autentikasi multifaktor Microsoft Entra.

Memecahkan masalah autentikasi multifaktor Microsoft Entra

Lihat Pemecahan masalah autentikasi multifaktor Microsoft Entra untuk masalah umum.

Panduan terpandu

Untuk panduan tentang banyak rekomendasi dalam artikel ini, lihat panduan panduan autentikasi multifaktor Konfigurasi Microsoft 365.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk