Melindungi Microsoft 365 dari serangan lokal

Banyak pelanggan menghubungkan jaringan perusahaan pribadi mereka ke Microsoft 365 untuk menguntungkan pengguna, perangkat, dan aplikasi mereka. Namun, jaringan pribadi ini dapat dikompromikan dengan banyak cara yang terdokumentasi dengan baik. Microsoft 365 bertindak sebagai urutan sistem yang gamang untuk banyak organisasi. Sangat penting untuk melindunginya dari infrastruktur lokal yang disusupi.

Artikel ini memperlihatkan kepada Anda cara mengonfigurasi sistem untuk membantu melindungi lingkungan cloud Microsoft 365 dari kompromi lokal, termasuk elemen berikut:

- Pengaturan konfigurasi penyewa Microsoft Entra

- Bagaimana penyewa Microsoft Entra dapat terhubung dengan aman ke sistem lokal

- Pertukaran diperlukan untuk mengoperasikan sistem Anda dengan cara yang melindungi sistem cloud dari kompromi lokal

Microsoft sangat menyarankan agar Anda menerapkan panduan ini.

Sumber ancaman di lingkungan lokal

Lingkungan cloud Microsoft 365 Anda mendapat keuntungan dari infrastruktur pemantauan dan keamanan yang ekstensif. Microsoft 365 menggunakan pembelajaran mesin dan kecerdasan manusia untuk melihat lalu lintas di seluruh dunia. Ini dapat dengan cepat mendeteksi serangan dan memungkinkan Anda untuk mengonfigurasi ulang hampir secara real time.

Penyebaran hibrid dapat menyambungkan infrastruktur lokal ke Microsoft 365. Dalam penyebaran tersebut, banyak organisasi mendelegasikan kepercayaan ke komponen lokal untuk autentikasi penting dan keputusan manajemen status objek direktori. Jika lingkungan lokal disusupi, hubungan kepercayaan ini menjadi peluang bagi penyerang untuk membahayakan lingkungan Microsoft 365 Anda.

Dua vektor ancaman utama adalah hubungan kepercayaan federasi dan sinkronisasi akun. Kedua vektor dapat memberikan akses administratif penyerang ke cloud Anda.

Hubungan kepercayaan federasi, seperti autentikasi SAML, digunakan untuk mengautentikasi ke Microsoft 365 melalui infrastruktur identitas lokal Anda. Jika sertifikat penandatanganan token SAML disusupi, federasi mengizinkan siapa saja yang memiliki sertifikat tersebut untuk menyamar sebagai pengguna di cloud Anda.

Sebaiknya nonaktifkan hubungan kepercayaan federasi untuk autentikasi ke Microsoft 365 jika memungkinkan.

Sinkronisasi akun dapat digunakan untuk memodifikasi pengguna istimewa (termasuk informasi masuk) atau grup yang memiliki hak administratif di Microsoft 365.

Sebaiknya pastikan bahwa objek yang disinkronkan tidak memiliki hak istimewa di luar pengguna di Microsoft 365. Anda dapat mengontrol hak istimewa baik secara langsung atau melalui penyertaan dalam peran atau grup tepercaya. Pastikan objek ini tidak memiliki penetapan langsung atau bersarang dalam peran atau grup cloud tepercaya.

Melindungi Microsoft 365 dari kompromi lokal

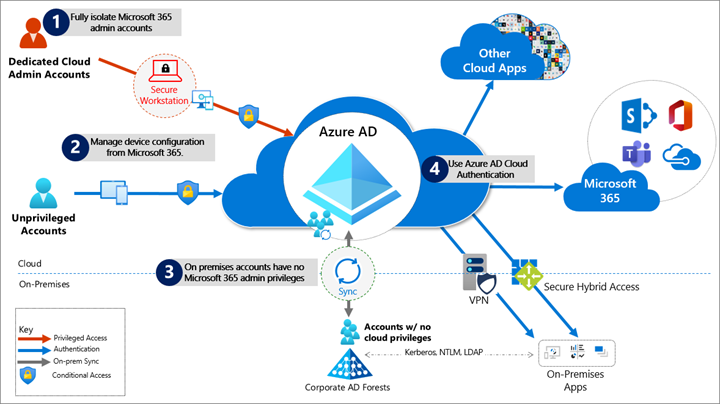

Untuk mengatasi ancaman yang diuraikan di atasnya, kami sarankan Anda mematuhi prinsip-prinsip yang diilustrasikan dalam diagram berikut:

Sepenuhnya mengisolasi akun admin Microsoft 365. Mereka harus:

- Dikuasai dalam ID Microsoft Entra.

- Diautentikasi dengan menggunakan autentikasi multifaktor.

- Diamankan oleh Microsoft Entra Conditional Access.

- Diakses hanya dengan menggunakan stasiun kerja yang dikelola Microsoft Azure.

Akun admin ini adalah akun yang dibatasi penggunaannya. Akun lokal tidak boleh memiliki hak admin di Microsoft 365.

Untuk informasi selengkapnya, lihat Tentang peran admin. Selain itu, lihat Peran untuk Microsoft 365 di MICROSOFT Entra ID.

Kelola perangkat dari Microsoft 365. Gunakan gabungan Microsoft Entra dan manajemen perangkat seluler berbasis cloud (MDM) untuk menghilangkan dependensi pada infrastruktur manajemen perangkat lokal Anda. Dependensi ini dapat membahayakan kontrol perangkat dan keamanan.

Pastikan tidak ada akun lokal yang memiliki hak istimewa yang ditingkatkan ke Microsoft 365. Beberapa akun mengakses aplikasi lokal yang memerlukan autentikasi NTLM, LDAP, atau Kerberos. Akun-akun ini harus berada di infrastruktur identitas organisasi lokal. Pastikan bahwa akun ini, termasuk akun layanan, tidak disertakan dalam peran atau grup cloud istimewa. Pastikan juga bahwa perubahan pada akun ini tidak dapat memengaruhi integritas lingkungan cloud Anda. Perangkat lunak lokal istimewa tidak boleh mampu memengaruhi akun atau peran istimewa Microsoft 365.

Gunakan autentikasi cloud Microsoft Entra untuk menghilangkan dependensi pada kredensial lokal Anda. Selalu gunakan autentikasi yang kuat, seperti autentikasi multifaktor Windows Hello, FIDO, Microsoft Authenticator, atau Microsoft Entra.

Rekomendasi keamanan khusus

Bagian berikut memberikan panduan tentang cara menerapkan prinsip-prinsip yang dijelaskan di atasnya.

Mengisolasi identitas istimewa

Di ID Microsoft Entra, pengguna yang memiliki peran istimewa, seperti administrator, adalah akar kepercayaan untuk membangun dan mengelola lingkungan lainnya. Terapkan praktik berikut untuk meminimalkan efek kompromi.

Gunakan akun khusus cloud untuk ID Microsoft Entra dan peran istimewa Microsoft 365.

Untuk setiap peran dengan hak istimewa tinggi, Anda harus melakukan hal berikut:

- Tinjau pengguna yang memiliki

onPremisesImmutableIddanonPremisesSyncEnabledmengatur. Lihat Jenis sumber daya pengguna Microsoft Graph API. - Buat akun pengguna khusus cloud untuk individu tersebut dan hapus identitas hibrid mereka dari peran istimewa.

- Tinjau pengguna yang memiliki

Sebarkan perangkat akses istimewa untuk akses istimewa untuk mengelola Microsoft 365 dan ID Microsoft Entra. Lihat Peran dan profil perangkat.

Sebarkan Microsoft Entra Privileged Identity Management (PIM) untuk akses just-in-time ke semua akun manusia yang memiliki peran istimewa. Diperlukan autentikasi yang kuat untuk mengaktifkan peran. Lihat Apa itu Microsoft Entra Privileged Identity Management.

Berikan peran administratif yang memungkinkan hak istimewa paling sedikit diperlukan untuk melakukan tugas yang diperlukan. Lihat Peran dengan hak istimewa paling sedikit berdasarkan tugas di ID Microsoft Entra.

Untuk mengaktifkan pengalaman penetapan peran kaya yang mencakup delegasi dan beberapa peran secara bersamaan, pertimbangkan untuk menggunakan grup keamanan Microsoft Entra atau Grup Microsoft 365. Grup ini secara kolektif disebut grup cloud.

Selain itu, aktifkan kontrol akses berbasis peran. Lihat Menetapkan peran Microsoft Entra ke grup. Anda dapat menggunakan unit administratif untuk membatasi cakupan peran ke sebagian organisasi. Lihat Unit administratif di ID Microsoft Entra.

Sebarkan akun akses darurat. Jangan gunakan kubah kata sandi lokal untuk menyimpan informasi masuk. Lihat Mengelola akun akses darurat di ID Microsoft Entra.

Untuk informasi selengkapnya, lihat Mengamankan akses istimewa. Selain itu, lihat Praktik akses aman untuk administrator di ID Microsoft Entra.

Gunakan autentikasi cloud

Informasi masuk adalah vektor serangan utama. Terapkan praktik berikut untuk membuat informasi masuk lebih aman:

Sebarkan autentikasi tanpa kata sandi. Kurangi penggunaan kata sandi sebanyak mungkin dengan menyebarkan informasi masuk tanpa kata sandi. Informasi masuk ini dikelola dan divalidasi secara asli di cloud. Untuk informasi selengkapnya, lihat Merencanakan penyebaran autentikasi tanpa kata sandi di ID Microsoft Entra.

Pilih dari metode autentikasi ini:

Sebarkan autentikasi multifaktor. Untuk informasi selengkapnya, lihat Merencanakan penyebaran autentikasi multifaktor Microsoft Entra.

Provisikan beberapa kredensial yang kuat dengan menggunakan autentikasi multifaktor Microsoft Entra. Dengan begitu, akses ke sumber daya cloud memerlukan kredensial terkelola ID Microsoft Entra selain kata sandi lokal. Untuk informasi selengkapnya, lihat Membangun ketahanan dengan manajemen kredensial dan Membuat strategi manajemen kontrol akses yang tangguh dengan menggunakan ID Microsoft Entra.

Batasan dan pertukaran

Manajemen kata sandi akun campuran memerlukan komponen campuran seperti agen perlindungan kata sandi dan agen penulisan balik kata sandi. Jika infrastruktur lokal Anda dikompromikan, penyerang dapat mengontrol mesin tempat agen ini tinggal. Kerentanan ini tidak akan membahayakan infrastruktur cloud. Namun, akun cloud Anda tidak akan melindungi komponen ini dari kompromi lokal.

Akun lokal yang disinkronkan dari Direktori Aktif ditandai untuk tidak pernah kedaluwarsa di ID Microsoft Entra. Pengaturan ini biasanya dimitigasi oleh pengaturan kata sandi Direktori Aktif lokal. Jika instans Active Directory Domain Services lokal Anda disusupi dan sinkronisasi dinonaktifkan, atur opsi EnforceCloudPasswordPolicyForPasswordSyncedUsers untuk memaksa perubahan kata sandi.

Provisi akses pengguna dari cloud

Provisi mengacu pada pembuatan akun pengguna dan grup dalam aplikasi atau penyedia identitas.

Kami merekomendasikan metode provisi berikut:

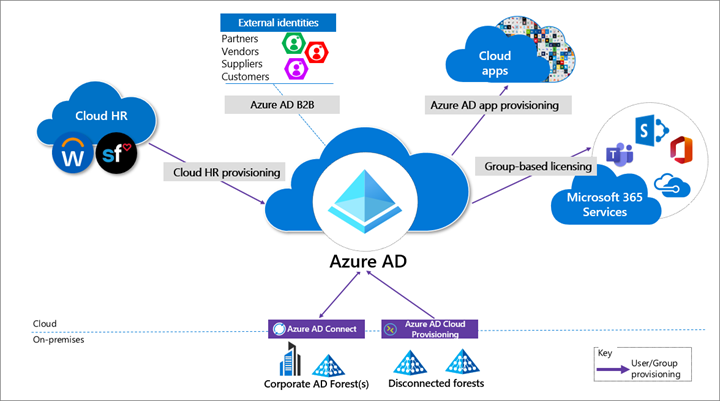

Provisi dari aplikasi HR cloud ke ID Microsoft Entra. Provisi ini memungkinkan penyusupan lokal untuk diisolasi. Isolasi ini tidak mengganggu siklus joiner-mover-leaver Anda dari aplikasi HR cloud Anda ke ID Microsoft Entra.

Aplikasi cloud. Jika memungkinkan, sebarkan provisi aplikasi Microsoft Entra dibandingkan dengan solusi provisi lokal. Metode ini melindungi beberapa aplikasi perangkat lunak sebagai layanan (SaaS) Anda dari profil peretas berbahaya dalam pelanggaran lokal. Untuk informasi selengkapnya, lihat Apa itu provisi aplikasi di MICROSOFT Entra ID.

Identitas eksternal. Gunakan kolaborasi Microsoft Entra B2B untuk mengurangi dependensi pada akun lokal untuk kolaborasi eksternal dengan mitra, pelanggan, dan pemasok. Evaluasi secara hati-hati setiap federasi langsung dengan penyedia identitas lainnya. Untuk informasi selengkapnya, lihat Gambaran umum kolaborasi B2B.

Sebaiknya batasi akun tamu B2B dengan cara berikut:

- Batasi akses tamu ke grup penjelajahan dan properti lain di direktori. Gunakan pengaturan kolaborasi eksternal untuk membatasi kemampuan tamu membaca grup tempat mereka tidak menjadi anggota.

- Blokir akses ke portal Microsoft Azure. Anda dapat membuat pengecualian langka yang diperlukan. Buat kebijakan Akses Bersyarat yang menyertakan semua tamu dan pengguna eksternal. Lalu, menerapkan kebijakan untuk memblokir akses. Lihat Akses Bersyarat.

Hutan terputus. Gunakan provisi cloud Microsoft Entra untuk menyambungkan ke forest yang terputus. Pendekatan ini menghilangkan kebutuhan untuk membangun konektivitas atau kepercayaan lintas hutan, yang dapat memperluas efek pelanggaran lokal. Untuk informasi selengkapnya, lihat Apa itu sinkronisasi cloud Microsoft Entra Connect.

Batasan dan pertukaran

Saat digunakan untuk memprovisikan akun hibrid, sistem MICROSOFT Entra ID-from-cloud-HR bergantung pada sinkronisasi lokal untuk menyelesaikan aliran data dari Direktori Aktif ke ID Microsoft Entra. Jika sinkronisasi terganggu, rekaman karyawan baru tidak akan tersedia di ID Microsoft Entra.

Gunakan grup cloud untuk kolaborasi dan akses

Grup awan memungkinkan Anda memisahkan kolaborasi dan akses dari infrastruktur lokal Anda.

- Kolaborasi. Gunakan Grup Microsoft 365 dan Microsoft Teams untuk kolaborasi modern. Daftar distribusi lokal dinonaktifkan, dan peningkatan daftar distribusi ke Grup Microsoft 365 di Outlook.

- Akses. Gunakan grup keamanan Microsoft Entra atau Grup Microsoft 365 untuk mengotorisasi akses ke aplikasi di ID Microsoft Entra.

- Lisensi Office 365. Gunakan lisensi berbasis grup untuk provisi ke Office 365 menggunakan grup khusus cloud. Metode ini memisahkan kontrol keanggotaan grup dari infrastruktur lokal.

Pemilik grup yang digunakan untuk akses harus dianggap sebagai identitas istimewa agar menghindari pengambilalihan keanggotaan dalam kompromi lokal. Pengamblihan akan mencakup manipulasi langsung keanggotaan grup lokal atau manipulasi atribut lokal yang dapat memengaruhi grup keanggotaan dinamis di Microsoft 365.

Mengelola perangkat dari cloud

Gunakan kemampuan Microsoft Entra untuk mengelola perangkat dengan aman.

Sebarkan stasiun kerja Microsoft Entra yang bergabung dengan Windows 10 dengan kebijakan manajemen perangkat seluler. Aktifkan Windows Autopilot untuk pengalaman provisi yang sepenuhnya otomatis. Lihat Merencanakan implementasi gabungan Microsoft Entra anda dan Windows Autopilot.

- Gunakan stasiun kerja Windows 10.

- Hentikan komputer yang menjalankan Windows 8.1 dan lebih lama.

- Jangan menyebarkan komputer yang memiliki sistem operasi server sebagai stasiun kerja.

- Gunakan Microsoft Intune sebagai otoritas untuk semua beban kerja manajemen perangkat. Lihat Microsoft Intune.

- Menyebarkan perangkat akses dengan hak istimewa. Untuk informasi selengkapnya, lihat Peran dan profil perangkat.

Beban kerja, aplikasi, dan sumber daya

Sistem akses menyeluruh (SSO) lokal

Hentikan setiap federasi lokal dan infrastruktur manajemen akses web. Konfigurasikan aplikasi untuk menggunakan ID Microsoft Entra.

Aplikasi SaaS dan line-of-business (LOB) yang mendukung protokol autentikasi modern

Gunakan MICROSOFT Entra ID untuk SSO. Semakin banyak aplikasi yang Anda konfigurasi untuk menggunakan ID Microsoft Entra untuk autentikasi, semakin sedikit risiko dalam kompromi lokal. Untuk informasi selengkapnya, lihat Apa itu akses menyeluruh di MICROSOFT Entra ID.

Aplikasi warisan

Anda dapat mengaktifkan autentikasi, otorisasi, dan akses jarak jauh ke aplikasi warisan yang tidak mendukung autentikasi modern. Gunakan proksi aplikasi Microsoft Entra. Atau, aktifkan melalui jaringan atau solusi pengontrol pengiriman aplikasi dengan menggunakan integrasi mitra akses campuran yang aman. Lihat Mengamankan aplikasi warisan dengan ID Microsoft Entra.

Pilih vendor VPN yang mendukung autentikasi modern. Integrasikan autentikasinya dengan MICROSOFT Entra ID. Dalam penyusupan lokal, Anda dapat menggunakan ID Microsoft Entra untuk menonaktifkan atau memblokir akses dengan menonaktifkan VPN.

Server aplikasi dan beban kerja

Aplikasi atau sumber daya yang diperlukan server dapat dimigrasikan ke infrastruktur Microsoft Azure sebagai layanan (IaaS). Gunakan Microsoft Entra Domain Services untuk memisahkan kepercayaan dan dependensi pada instans Direktori Aktif lokal. Untuk mencapai pemisahan ini, pastikan jaringan virtual yang digunakan untuk Microsoft Entra Domain Services tidak memiliki koneksi ke jaringan perusahaan. Lihat Layanan Domain Microsoft Entra.

Gunakan penjenjangan info masuk. Server aplikasi biasanya dianggap sebagai aset tingkat 1. Untuk informasi selengkapnya, lihat model akses Perusahaan.

kebijakan Akses Bersyarat

Gunakan Akses Bersyarat Microsoft Entra untuk menginterpretasikan sinyal dan menggunakannya untuk membuat keputusan autentikasi. Untuk mengetahui informasi selengkapnya, lihat artikel Merencanakan penyebaran Akses Bersyarat.

Gunakan Akses Bersyarat untuk memblokir protokol autentikasi warisan apabila memungkinkan. Selain itu, nonaktifkan protokol autentikasi warisan di tingkat aplikasi dengan menggunakan konfigurasi khusus aplikasi. Lihat Memblokir autentikasi lama.

Untuk informasi selengkapnya, lihat Protokol autentikasi warisan. Atau lihat detail spesifik untuk Exchange Online dan SharePoint Online.

Terapkan konfigurasi akses identitas dan perangkat yang direkomendasikan. Lihat Kebijakan identitas Zero Trust umum dan akses perangkat.

Jika Anda menggunakan versi ID Microsoft Entra yang tidak menyertakan Akses Bersyar, gunakan Default keamanan di ID Microsoft Entra.

Untuk informasi selengkapnya tentang lisensi fitur Microsoft Entra, lihat panduan harga Microsoft Entra.

Monitor

Setelah mengonfigurasi lingkungan untuk melindungi Microsoft 365 dari kompromi lokal, pantau lingkungan secara proaktif. Untuk informasi selengkapnya, lihat Apa itu pemantauan Microsoft Entra?

Skenario-skenario untuk dipantau

Pantau skenario utama berikut, selain skenario khusus untuk organisasi Anda. Contohnya, Anda harus secara proaktif memantau akses ke aplikasi dan sumber daya penting bisnis Anda.

Aktivitas mencurigakan

Pantau semua peristiwa risiko Microsoft Entra untuk aktivitas yang mencurigakan. Lihat Cara: Menyelidiki risiko. Microsoft Entra ID Protection terintegrasi secara asli dengan Microsoft Defender untuk Identitas.

Tentukan lokasi bernama lokasi untuk menghindari deteksi noise pada sinyal berbasis lokasi. Lihat Menggunakan syarat lokasi dalam kebijakan Akses Bersyarat.

Peringatan Analitik Perilaku Pengguna dan Entitas (UEBA)

Gunakan UEBA untuk mendapatkan wawasan tentang deteksi anomali. Pertahanan Microsoft untuk Aplikasi Cloud menyediakan UEBA di cloud. Lihat Menyelidiki pengguna yang berisiko.

Anda dapat mengintegrasikan UEBA lokal dari Microsoft Azure Advanced Threat Protection (ATP). Microsoft Defender untuk Cloud Apps membaca sinyal dari Microsoft Entra ID Protection. Buka Hubungkan ke Forest Layanan Domain Active Directory.

Aktivitas akun akses darurat

Pantau akses yang menggunakan akun akses darurat. Lihat Mengelola akun akses darurat di ID Microsoft Entra. Buat peringatan untuk penyelidikan. Pemantauan ini harus mencakup tindakan berikut:

- Rincian masuk

- Manajemen info masuk yang kuat

- Setiap pembaruan pada keanggotaan grup

- Penugasan aplikasi

Kegiatan peran istimewa

Konfigurasikan dan tinjau pemberitahuan keamanan yang dihasilkan oleh Microsoft Entra Privileged Identity Management (PIM). Pantau penugasan langsung peran istimewa di luar PIM dengan menghasilkan peringatan setiap kali pengguna ditetapkan secara langsung. Lihat Peringatan keamanan.

Konfigurasi seluruh penyewa Microsoft Entra

Setiap perubahan pada konfigurasi di seluruh penyewa harus menghasilkan peringatan dalam sistem. Perubahan ini termasuk namun tidak terbatas pada perubahan berikut:

- Domain kustom yang diperbarui

- Perubahan Microsoft Entra B2B pada daftar izin dan daftar blokir

- Microsoft Entra B2B berubah menjadi penyedia identitas yang diizinkan, seperti IdP SAML melalui federasi langsung atau rincian masuk sosial

- Perubahan kebijakan Akses Bersyarat atau Risiko

Objek aplikasi dan objek perwakilan layanan

- Aplikasi atau perwakilan layanan baru yang dapat memerlukan kebijakan Akses Bersyarat

- Informasi masuk ditambahkan ke perwakilan layanan

- Aktivitas persetujuan aplikasi

Peran kustom

- Pembaruan untuk definisi peran kustom

- Peran kustom yang baru dibuat

Manajemen log

Tentukan strategi, desain, serta penerapan penyimpanan dan penyimpanan log untuk memfasilitasi kumpulan alat yang konsisten. Contohnya, Anda dapat mempertimbangkan informasi keamanan dan sistem manajemen peristiwa (SIEM) seperti Microsoft Azure Sentinel, pertanyaan umum, dan playbook investigasi dan forensik.

Log Microsoft Entra. Menelan log dan sinyal yang dihasilkan dengan secara konsisten mengikuti praktik terbaik untuk pengaturan seperti diagnostik, retensi log, dan menelan SIEM.

Strategi log harus mencakup log Microsoft Entra berikut:

- Aktivitas rincian masuk

- Log audit

- kejadian risiko

MICROSOFT Entra ID menyediakan integrasi Azure Monitor untuk log aktivitas masuk dan log audit. Lihat Log aktivitas Microsoft Entra di Azure Monitor.

Gunakan Microsoft Graph API untuk menyerap peristiwa risiko. Lihat Menggunakan API Perlindungan ID Microsoft Graph.

Anda dapat melakukan streaming log Microsoft Entra ke log Azure Monitor. Lihat Mengintegrasikan log Microsoft Entra dengan log Azure Monitor.

Log keamanan sistem operasi infrastruktur hibrid. Semua log sistem operasi infrastruktur identitas campuran harus diarsipkan dan dipantau dengan cermat sebagai sistem tingkat 0, karena implikasi luas permukaan. Sertakan elemen berikut:

Agen Proksi Aplikasi

Agen tulis balik kata sandi

Komputer Gateway Proteksi Kata Sandi

Server kebijakan jaringan (NPSs) yang memiliki ekstensi RADIUS autentikasi multifaktor Microsoft Entra

Microsoft Entra Connect

Anda harus menyebarkan Microsoft Entra Connect Health untuk memantau sinkronisasi identitas. Lihat Apa itu Microsoft Entra Connect.