Mengamankan akses istimewa

Organisasi harus membuat pengamanan akses istimewa menjadi prioritas keamanan teratas karena potensi dampak bisnis yang signifikan, dan kemungkinan tinggi, penyerang yang membahayakan tingkat akses ini.

Akses istimewa mencakup administrator TI dengan kontrol sebagian besar estat perusahaan dan pengguna lain dengan akses ke aset penting bisnis.

Penyerang sering mengeksploitasi kelemahan dalam keamanan akses istimewa selama serangan ransomware yang dioperasikan manusia dan pencurian data yang ditargetkan. Akun akses istimewa dan stasiun kerja sangat menarik bagi penyerang karena target ini memungkinkan mereka untuk dengan cepat mendapatkan akses luas ke aset bisnis di perusahaan, sering menghasilkan dampak bisnis yang cepat dan signifikan.

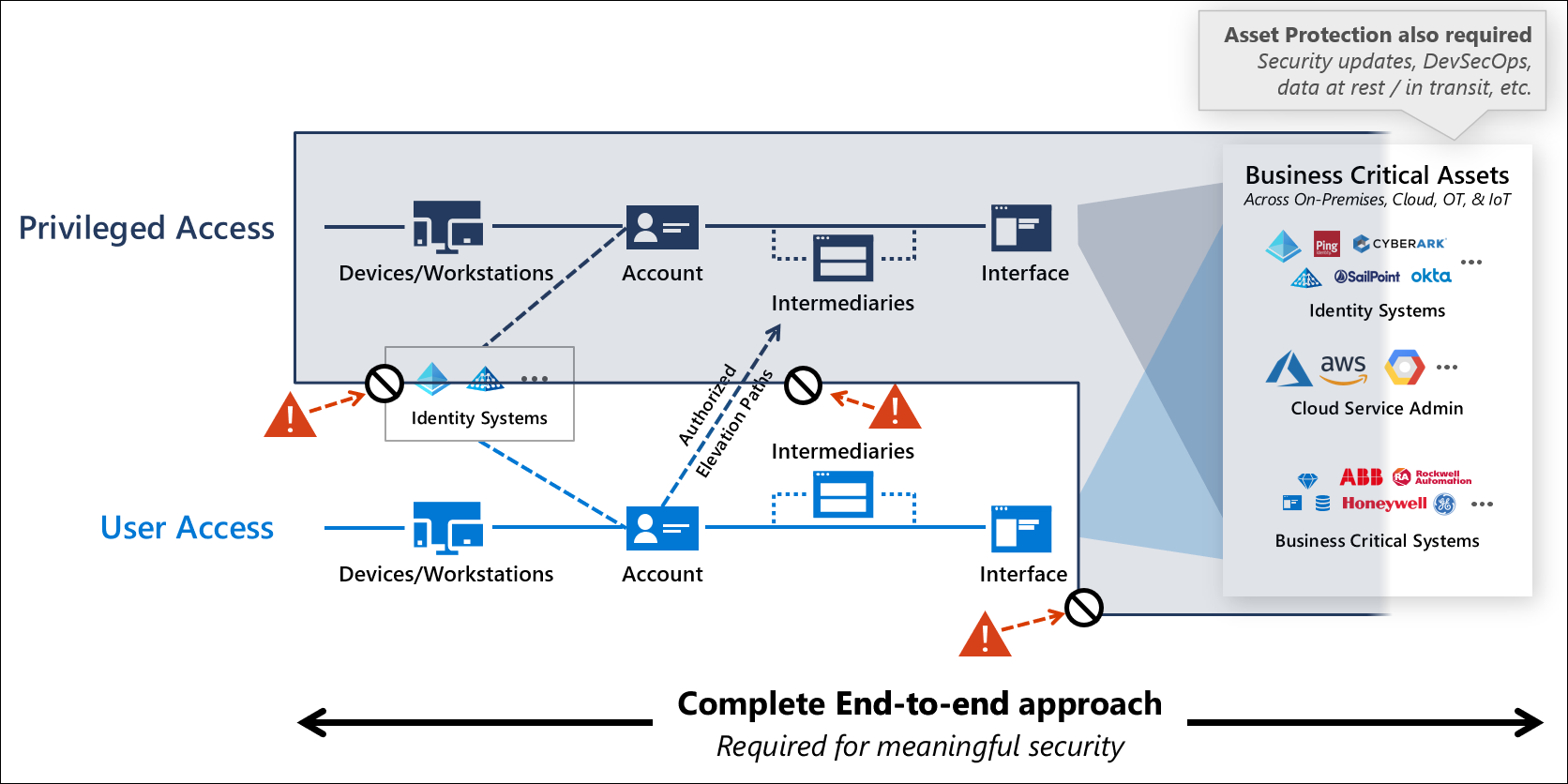

Diagram berikut ini meringkas strategi akses istimewa yang direkomendasikan untuk membuat zona virtual terisolasi yang dapat dioperasikan akun sensitif ini dengan risiko rendah.

Mengamankan akses istimewa secara efektif menutup jalur yang tidak sah sepenuhnya dan meninggalkan beberapa jalur akses resmi tertentu yang dilindungi dan dipantau dengan ketat. Diagram ini dibahas secara lebih rinci dalam artikel, Privileged Access Strategy.

Membangun strategi ini memerlukan pendekatan holistik yang menggabungkan beberapa teknologi untuk melindungi dan memantau jalur eskalasi resmi tersebut menggunakan prinsip Zero Trust termasuk validasi eksplisit, hak istimewa paling sedikit, dan mengasumsikan pelanggaran. Strategi ini membutuhkan beberapa inisiatif pelengkap yang menetapkan pendekatan teknologi holistik, proses yang jelas, dan eksekusi operasional yang ketat untuk membangun dan mempertahankan jaminan dari waktu ke waktu.

Memulai dan mengukur kemajuan

| Gambar | Deskripsi | Gambar | Deskripsi |

|---|---|---|---|

|

Rencana Modernisasi Cepat (RaMP) - Merencanakan dan menerapkan kemenangan cepat yang paling berdampak |

|

Praktik Terbaik Video dan Slide |

Referensi industri

Mengamankan akses istimewa juga ditangani oleh standar industri dan praktik terbaik ini.

| Pusat Keamanan Cyber Nasional Inggris (NCSC) | Australian Cyber Security Center (ACSC) | MITRE ATT&CK |

|---|

Langkah berikutnya

Strategi, desain, dan sumber daya implementasi untuk membantu Anda mengamankan akses istimewa dengan cepat untuk lingkungan Anda.

| Gambar | Artikel | Deskripsi |

|---|---|---|

|

Strategi | Gambaran umum strategi akses istimewa |

|

Kriteria keberhasilan | Kriteria keberhasilan strategis |

|

Tingkat keamanan | Gambaran umum tingkat keamanan untuk akun, perangkat, perantara, dan antarmuka |

|

Account | Panduan tentang tingkat keamanan dan kontrol untuk akun |

|

Perantara | Panduan tentang tingkat keamanan dan kontrol untuk perantara |

|

Antarmuka | Panduan tentang tingkat keamanan dan kontrol untuk antarmuka |

|

Perangkat | Panduan tentang tingkat keamanan dan kontrol untuk perangkat dan stasiun kerja |

|

Model akses perusahaan | Gambaran Umum Model Akses Perusahaan (penerus model tingkat warisan) |

|

Penghentian ESAE | Informasi tentang penghentian hutan administratif warisan |