Mengonfigurasi kunci yang dikelola pelanggan untuk enkripsi volume Azure NetApp Files

Kunci yang dikelola pelanggan untuk enkripsi volume Azure NetApp Files memungkinkan Anda menggunakan kunci Anda sendiri daripada kunci yang dikelola platform saat membuat volume baru. Dengan kunci yang dikelola pelanggan, Anda dapat sepenuhnya mengelola hubungan antara siklus hidup kunci, izin penggunaan utama, dan operasi audit pada kunci.

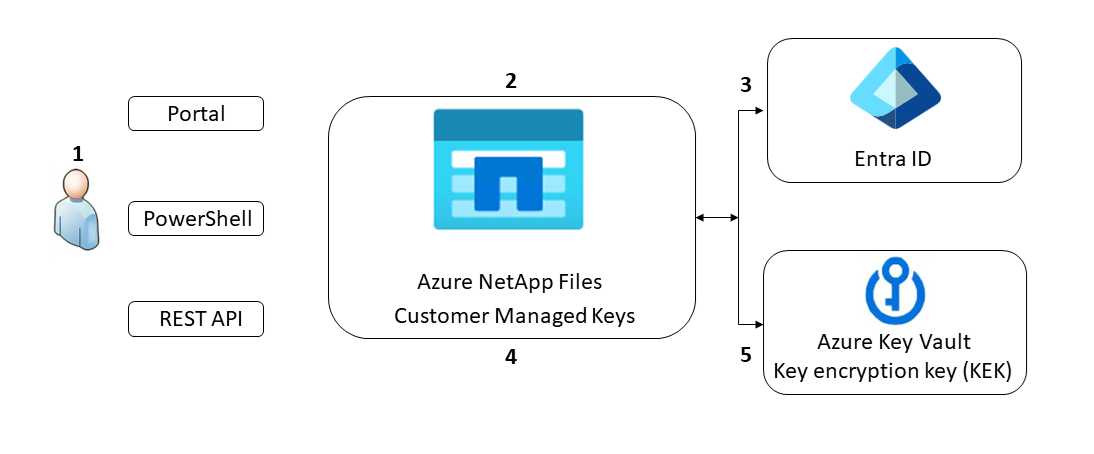

Diagram berikut menunjukkan cara kerja kunci yang dikelola pelanggan dengan Azure NetApp Files:

Azure NetApp Files memberikan izin ke kunci enkripsi ke identitas terkelola. Identitas terkelola adalah identitas terkelola yang ditetapkan pengguna yang Anda buat dan kelola atau identitas terkelola yang ditetapkan sistem yang terkait dengan akun NetApp.

Anda mengonfigurasi enkripsi dengan kunci yang dikelola pelanggan untuk akun NetApp.

Anda menggunakan identitas terkelola tempat admin Azure Key Vault memberikan izin di langkah 1 untuk mengautentikasi akses ke Azure Key Vault melalui ID Microsoft Entra.

Azure NetApp Files membungkus kunci enkripsi akun dengan kunci yang dikelola pelanggan di Azure Key Vault.

Kunci yang dikelola pelanggan tidak memiliki dampak performa pada Azure NetApp Files. Satu-satunya perbedaan dari kunci yang dikelola platform adalah bagaimana kunci dikelola.

Untuk operasi baca/tulis, Azure NetApp Files mengirimkan permintaan ke Azure Key Vault untuk membuka bungkus kunci enkripsi akun untuk melakukan operasi enkripsi dan dekripsi.

Pertimbangan

- Kunci yang dikelola pelanggan hanya dapat dikonfigurasi pada volume baru. Anda tidak dapat memigrasikan volume yang ada ke enkripsi kunci yang dikelola pelanggan.

- Untuk membuat volume menggunakan kunci yang dikelola pelanggan, Anda harus memilih fitur jaringan Standar . Anda tidak dapat menggunakan volume kunci yang dikelola pelanggan dengan volume yang dikonfigurasi menggunakan fitur jaringan Dasar. Ikuti instruksi di untuk Mengatur opsi Fitur Jaringan di halaman pembuatan volume.

- Untuk peningkatan keamanan, Anda dapat memilih opsi Nonaktifkan akses publik dalam pengaturan jaringan brankas kunci Anda. Saat memilih opsi ini, Anda juga harus memilih Izinkan layanan Microsoft tepercaya untuk melewati firewall ini untuk mengizinkan layanan Azure NetApp Files mengakses kunci enkripsi Anda.

- Kunci yang dikelola pelanggan mendukung perpanjangan sertifikat Identitas Sistem Terkelola (MSI) otomatis. Jika sertifikat Anda valid, Anda tidak perlu memperbaruinya secara manual.

- Menerapkan grup keamanan jaringan Azure pada subnet tautan privat ke Azure Key Vault tidak didukung untuk kunci yang dikelola pelanggan Azure NetApp Files. Grup keamanan jaringan tidak memengaruhi konektivitas ke Private Link kecuali

Private endpoint network policydiaktifkan pada subnet. Diperlukan untuk menjaga opsi ini tetap dinonaktifkan. - Jika Azure NetApp Files gagal membuat volume kunci yang dikelola pelanggan, pesan kesalahan akan ditampilkan. Lihat bagian Pesan kesalahan dan pemecahan masalah untuk informasi selengkapnya.

- Jangan membuat perubahan apa pun pada Azure Key Vault atau Azure Private Endpoint yang mendasar setelah membuat volume kunci yang dikelola pelanggan. Membuat perubahan dapat membuat volume tidak dapat diakses.

- Jika Azure Key Vault menjadi tidak dapat diakses, Azure NetApp Files kehilangan aksesnya ke kunci enkripsi dan kemampuan untuk membaca atau menulis data ke volume yang diaktifkan dengan kunci yang dikelola pelanggan. Dalam situasi ini, buat tiket dukungan agar akses dipulihkan secara manual untuk volume yang terpengaruh.

- Azure NetApp Files mendukung kunci yang dikelola pelanggan pada volume replikasi sumber dan data dengan replikasi lintas wilayah atau hubungan replikasi lintas zona.

Wilayah yang didukung

Kunci yang dikelola pelanggan Azure NetApp Files didukung untuk wilayah berikut:

Australia Tengah

Australia Tengah 2

Australia Timur

Australia Tenggara

Brasil Selatan

Brasil Tenggara

Kanada Tengah

Kanada Timur

India Tengah

US Tengah

Asia Timur

AS Timur

AS Timur 2

Prancis Tengah

Jerman Utara

Jerman Barat Tengah

Israel Tengah

Italia Utara

Jepang Timur

Jepang Barat

Korea Tengah

Korea Selatan

US Tengah Utara

Eropa Utara

Norwegia Timur

Norwegia Barat

Qatar Tengah

Afrika Selatan Utara

US Tengah Selatan

India Selatan

Asia Tenggara

Swedia Tengah

Swiss Utara

Swiss Barat

UAE Tengah

Arab Saudi Utara

UK Selatan

UK Barat

Eropa Barat

US Barat

US Barat 2

AS Barat 3

Persyaratan

Sebelum membuat volume kunci pertama yang dikelola pelanggan, Anda harus menyiapkan:

- Azure Key Vault, berisi setidaknya satu kunci.

- Brankas kunci harus mengaktifkan penghapusan sementara dan perlindungan penghapusan menyeluruh.

- Kunci harus berjenis RSA.

- Brankas kunci harus memiliki Titik Akhir Privat Azure.

- Titik akhir privat harus berada di subnet yang berbeda dari yang didelegasikan ke Azure NetApp Files. Subnet harus berada di VNet yang sama dengan yang didelegasikan ke Azure NetApp.

Untuk informasi selengkapnya tentang Azure Key Vault dan Titik Akhir Privat Azure, lihat:

- Mulai cepat: Membuat brankas kunci

- Membuat atau mengimpor kunci ke dalam vault

- Membuat titik akhir privat

- Selengkapnya tentang kunci dan jenis kunci yang didukung

- Grup keamanan jaringan

- Mengelola kebijakan jaringan untuk titik akhir privat

Mengonfigurasi akun NetApp untuk menggunakan kunci yang dikelola pelanggan

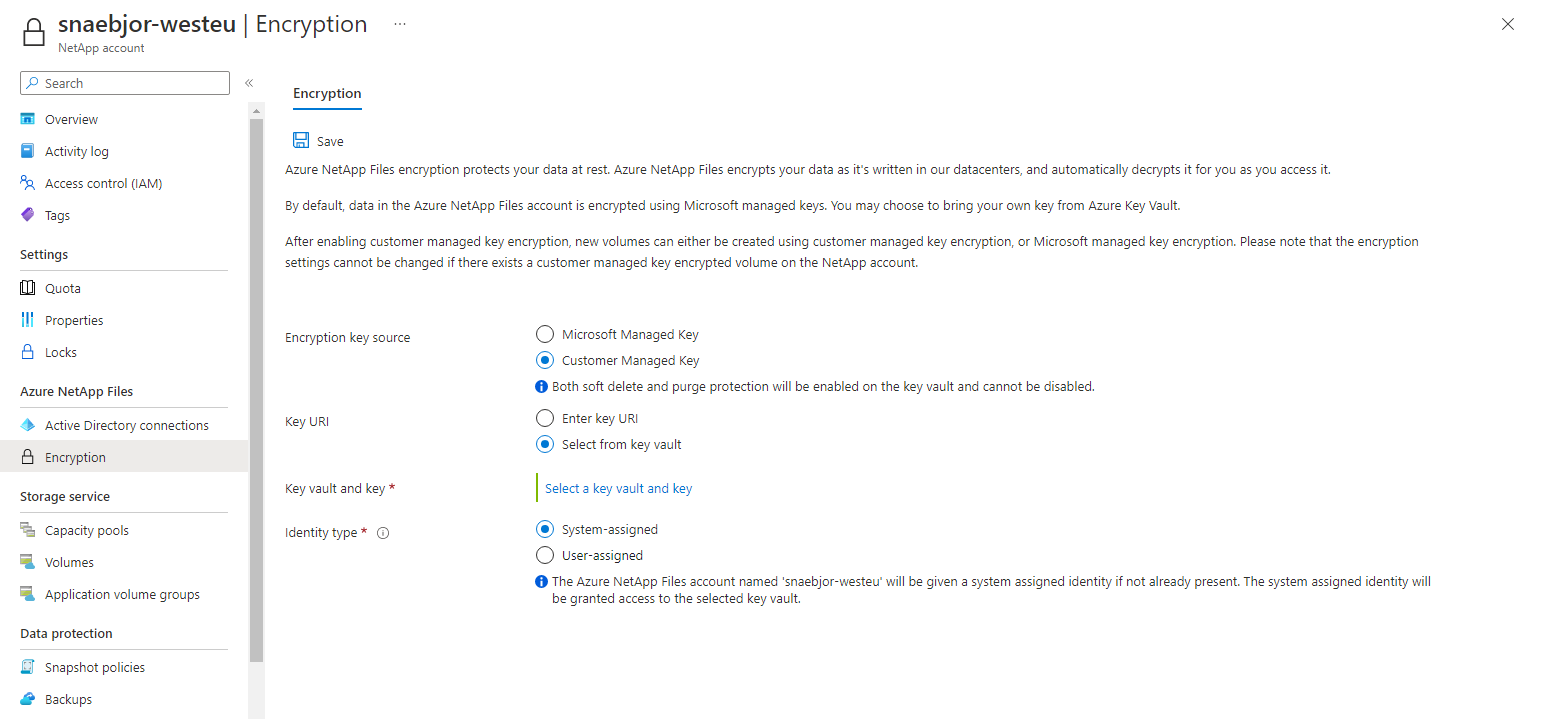

Di portal Azure dan di bawah Azure NetApp Files, pilih Enkripsi.

Halaman Enkripsi memungkinkan Anda mengelola pengaturan enkripsi untuk akun NetApp Anda. Ini termasuk opsi untuk memungkinkan Anda mengatur akun NetApp Anda untuk menggunakan kunci enkripsi Anda sendiri, yang disimpan di Azure Key Vault. Pengaturan ini menyediakan identitas yang ditetapkan sistem ke akun NetApp, dan menambahkan kebijakan akses untuk identitas dengan izin kunci yang diperlukan.

Saat Anda mengatur akun NetApp untuk menggunakan kunci yang dikelola pelanggan, Anda memiliki dua cara untuk menentukan URI Kunci:

Pilih jenis identitas yang ingin Anda gunakan untuk autentikasi ke Azure Key Vault. Jika Azure Key Vault Anda dikonfigurasi untuk menggunakan kebijakan akses Vault sebagai model izinnya, kedua opsi tersedia. Jika tidak, hanya opsi yang ditetapkan pengguna yang tersedia.

- Jika Anda memilih Ditetapkan sistem, pilih tombol Simpan . portal Azure mengonfigurasi akun NetApp secara otomatis dengan proses berikut: Identitas yang ditetapkan sistem ditambahkan ke akun NetApp Anda. Kebijakan akses akan dibuat di Azure Key Vault Anda dengan izin utama Dapatkan, Enkripsi, Dekripsi.

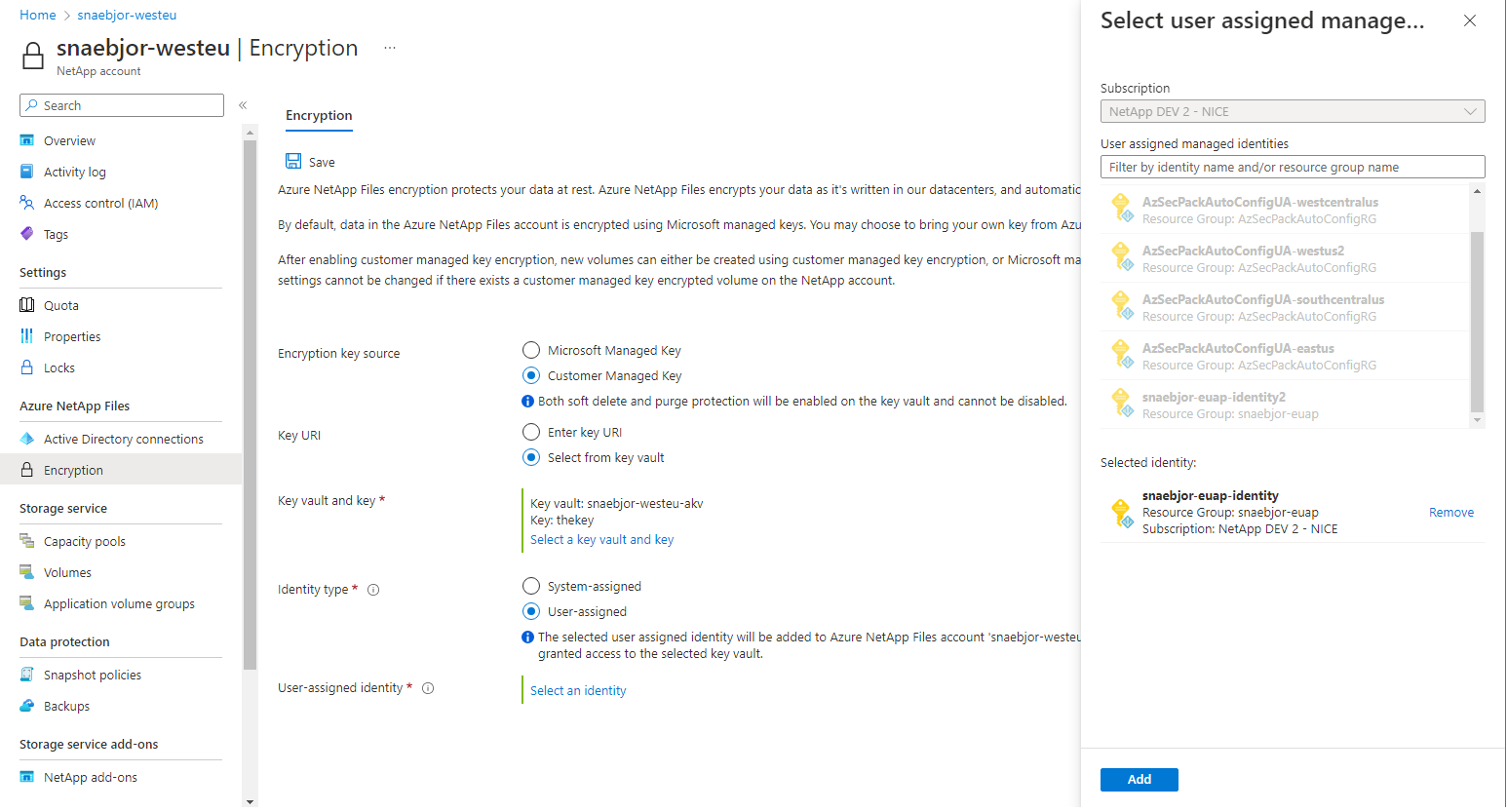

- Jika Anda memilih Ditetapkan pengguna, Anda harus memilih identitas. Pilih Pilih identitas untuk membuka panel konteks tempat Anda memilih identitas terkelola yang ditetapkan pengguna.

Jika Anda telah mengonfigurasi Azure Key Vault untuk menggunakan kebijakan akses Vault, portal Azure mengonfigurasi akun NetApp secara otomatis dengan proses berikut: Identitas yang ditetapkan pengguna yang Anda pilih ditambahkan ke akun NetApp Anda. Kebijakan akses dibuat di Azure Key Vault Anda dengan izin kunci Dapatkan, Enkripsi, Dekripsi.

Jika Anda telah mengonfigurasi Azure Key Vault untuk menggunakan kontrol akses berbasis peran Azure, maka Anda perlu memastikan identitas yang ditetapkan pengguna yang dipilih memiliki penetapan peran pada brankas kunci dengan izin untuk tindakan:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/encrypt/actionMicrosoft.KeyVault/vaults/keys/decrypt/actionIdentitas yang ditetapkan pengguna yang Anda pilih ditambahkan ke akun NetApp Anda. Karena sifat kontrol akses berbasis peran (RBAC) yang dapat disesuaikan, portal Azure tidak mengonfigurasi akses ke brankas kunci. Lihat Menyediakan akses ke kunci, sertifikat, dan rahasia Key Vault dengan kontrol akses berbasis peran Azure untuk detail tentang mengonfigurasi Azure Key Vault.

Pilih Simpan lalu amati pemberitahuan yang mengomunikasikan status operasi. Jika operasi tidak berhasil, pesan kesalahan akan ditampilkan. Lihat pesan kesalahan dan pemecahan masalah untuk bantuan dalam mengatasi kesalahan.

Menggunakan kontrol akses berbasis peran

Anda dapat menggunakan Azure Key Vault yang dikonfigurasi untuk menggunakan kontrol akses berbasis peran Azure. Untuk mengonfigurasi kunci yang dikelola pelanggan melalui portal Azure, Anda perlu memberikan identitas yang ditetapkan pengguna.

Di akun Azure Anda, navigasikan ke Brankas kunci lalu Kebijakan akses.

Untuk membuat kebijakan akses, di bawah Model izin, pilih Kontrol akses berbasis peran Azure.

Saat membuat peran yang ditetapkan pengguna, ada tiga izin yang diperlukan untuk kunci yang dikelola pelanggan:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/encrypt/actionMicrosoft.KeyVault/vaults/keys/decrypt/action

Meskipun ada peran yang telah ditentukan sebelumnya yang mencakup izin ini, peran tersebut memberikan lebih banyak hak istimewa daripada yang diperlukan. Disarankan agar Anda membuat peran kustom hanya dengan izin minimum yang diperlukan. Untuk informasi selengkapnya, lihat Peran kustom Azure.

{ "id": "/subscriptions/<subscription>/Microsoft.Authorization/roleDefinitions/<roleDefinitionsID>", "properties": { "roleName": "NetApp account", "description": "Has the necessary permissions for customer-managed key encryption: get key, encrypt and decrypt", "assignableScopes": [ "/subscriptions/<subscriptionID>/resourceGroups/<resourceGroup>" ], "permissions": [ { "actions": [], "notActions": [], "dataActions": [ "Microsoft.KeyVault/vaults/keys/read", "Microsoft.KeyVault/vaults/keys/encrypt/action", "Microsoft.KeyVault/vaults/keys/decrypt/action" ], "notDataActions": [] } ] } }Setelah peran kustom dibuat dan tersedia untuk digunakan dengan brankas kunci, Anda menerapkannya ke identitas yang ditetapkan pengguna.

Membuat volume Azure NetApp Files menggunakan kunci yang dikelola pelanggan

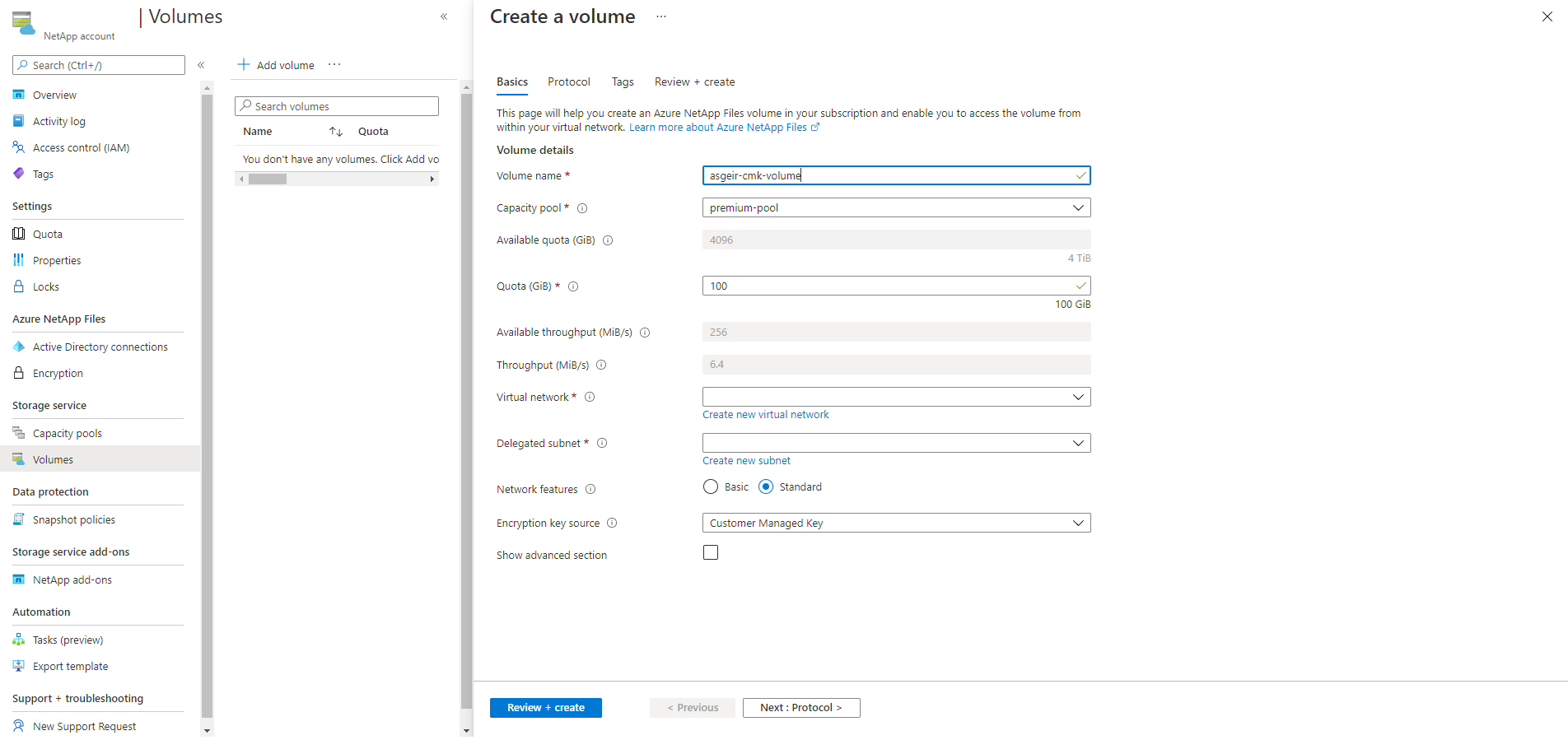

Dari Azure NetApp Files, pilih Volume lalu + Tambahkan volume.

Ikuti instruksi di Mengonfigurasi fitur jaringan untuk volume Azure NetApp Files:

- Atur opsi Fitur Jaringan di halaman pembuatan volume.

- Grup keamanan jaringan untuk subnet volume yang didelegasikan harus mengizinkan lalu lintas masuk dari VM penyimpanan NetApp.

Untuk akun NetApp yang dikonfigurasi untuk menggunakan kunci yang dikelola pelanggan, halaman Buat Volume menyertakan opsi Sumber Kunci Enkripsi.

Untuk mengenkripsi volume dengan kunci Anda, pilih Kunci yang Dikelola Pelanggan di menu dropdown Sumber Kunci Enkripsi.

Saat membuat volume menggunakan kunci yang dikelola pelanggan, Anda juga harus memilih Standar untuk opsi Fitur jaringan. Fitur jaringan dasar tidak didukung.

Anda juga harus memilih titik akhir privat brankas kunci. Menu dropdown menampilkan titik akhir privat di jaringan Virtual yang dipilih. Jika tidak ada titik akhir privat untuk brankas kunci Anda di jaringan virtual yang dipilih, dropdown kosong, dan Anda tidak akan dapat melanjutkan. Jika demikian, lihat Titik Akhir Privat Azure.

Lanjutkan untuk menyelesaikan proses pembuatan volume. Lihat:

Kunci ulang semua volume di bawah akun NetApp

Jika Anda telah mengonfigurasi akun NetApp untuk kunci yang dikelola pelanggan dan memiliki satu atau beberapa volume yang dienkripsi dengan kunci yang dikelola pelanggan, Anda dapat mengubah kunci yang digunakan untuk mengenkripsi semua volume di bawah akun NetApp. Anda dapat memilih kunci apa pun yang berada di brankas kunci yang sama. Mengubah brankas kunci tidak didukung.

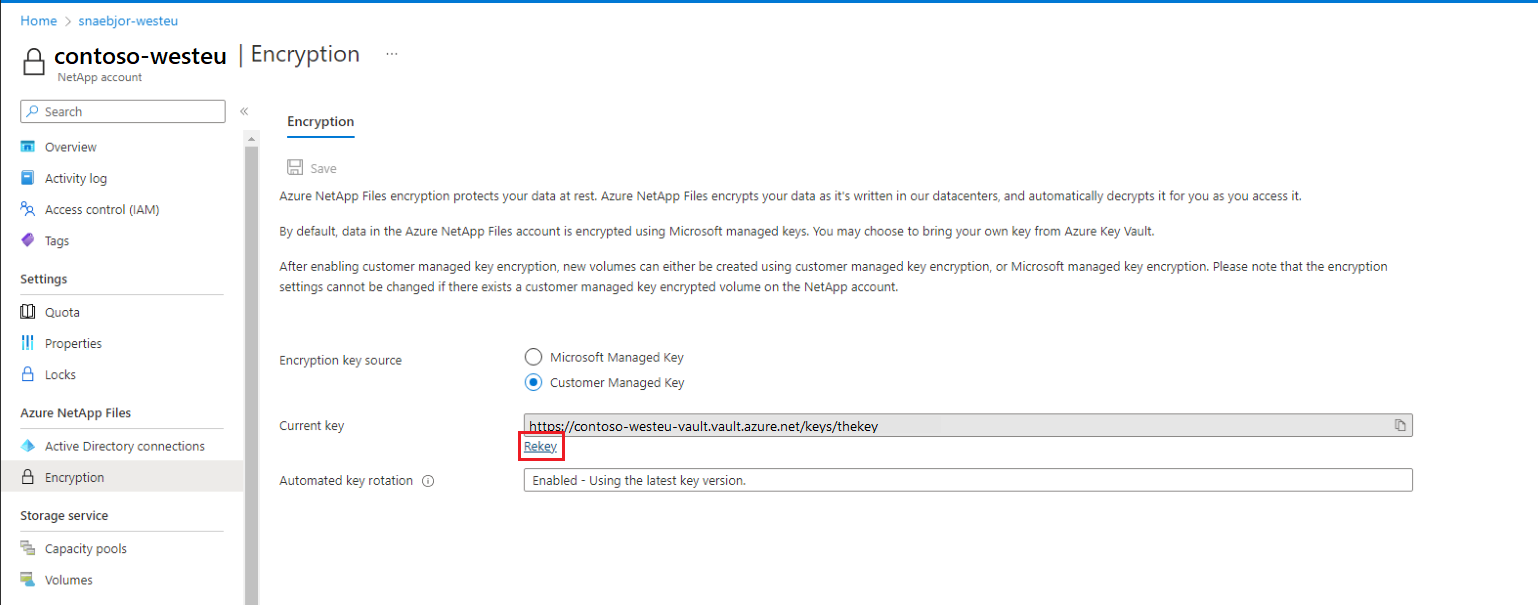

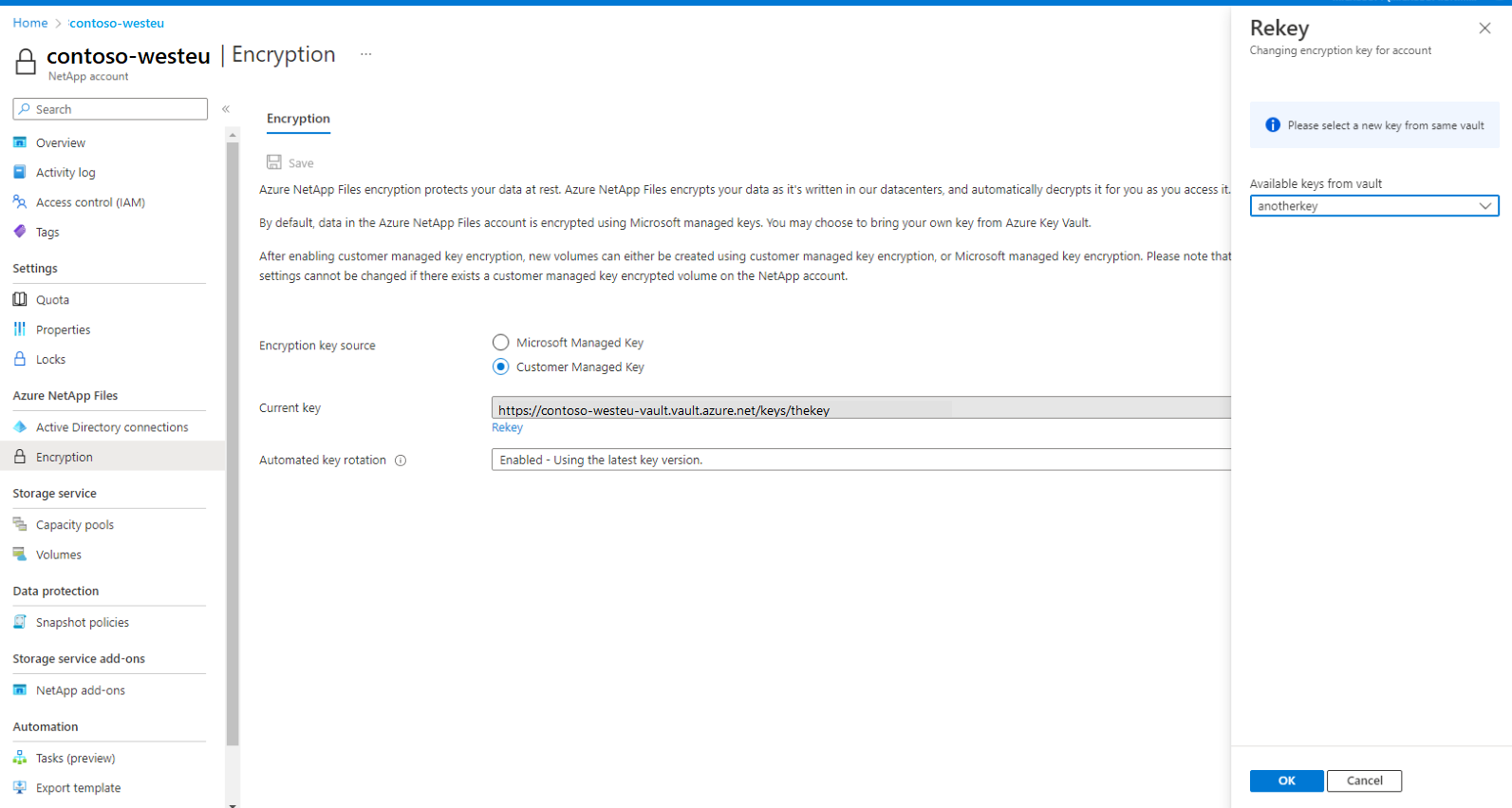

Di bawah akun NetApp Anda, navigasikan ke menu Enkripsi . Di bawah bidang Input kunci saat ini, pilih tautan Kunci ulang .

Di menu Kunci kembali , pilih salah satu kunci yang tersedia dari menu dropdown. Kunci yang dipilih harus berbeda dari kunci saat ini.

Pilih OK untuk simpan. Operasi pengulangan mungkin memakan waktu beberapa menit.

Beralih dari identitas yang ditetapkan sistem ke identitas yang ditetapkan pengguna

Untuk beralih dari identitas yang ditetapkan sistem ke identitas yang ditetapkan pengguna, Anda harus memberikan akses identitas target ke brankas kunci yang digunakan dengan izin baca/dapatkan, enkripsi, dan dekripsi.

Perbarui akun NetApp dengan mengirim permintaan PATCH menggunakan

az restperintah :az rest -m PATCH -u <netapp-account-resource-id>?api-versions=2022-09-01 -b @path/to/payload.jsonPayload harus menggunakan struktur berikut:

{ "identity": { "type": "UserAssigned", "userAssignedIdentities": { "<identity-resource-id>": {} } }, "properties": { "encryption": { "identity": { "userAssignedIdentity": "<identity-resource-id>" } } } }Konfirmasikan operasi berhasil diselesaikan dengan

az netappfiles account showperintah . Output mencakup bidang berikut:"id": "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.NetApp/netAppAccounts/account", "identity": { "principalId": null, "tenantId": null, "type": "UserAssigned", "userAssignedIdentities": { "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity>": { "clientId": "<client-id>", "principalId": "<principalId>", "tenantId": <tenantId>" } } },Pastikan bahwa:

encryption.identity.principalIdcocok dengan nilai dalamidentity.userAssignedIdentities.principalIdencryption.identity.userAssignedIdentitycocok dengan nilai dalamidentity.userAssignedIdentities[]

"encryption": { "identity": { "principalId": "<principal-id>", "userAssignedIdentity": "/subscriptions/<subscriptionId>/resourceGroups/<resource-group>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity>" }, "KeySource": "Microsoft.KeyVault", },

Pesan kesalahan dan pemecahan masalah

Bagian ini mencantumkan pesan kesalahan dan kemungkinan resolusi saat Azure NetApp Files gagal mengonfigurasi enkripsi kunci yang dikelola pelanggan atau membuat volume menggunakan kunci yang dikelola pelanggan.

Kesalahan saat mengonfigurasi enkripsi kunci yang dikelola pelanggan pada akun NetApp

| Kondisi Kesalahan | Resolusi |

|---|---|

The operation failed because the specified key vault key was not found |

Saat memasukkan URI kunci secara manual, pastikan bahwa URI sudah benar. |

Azure Key Vault key is not a valid RSA key |

Pastikan bahwa kunci yang dipilih berjenis RSA. |

Azure Key Vault key is not enabled |

Pastikan bahwa kunci yang dipilih diaktifkan. |

Azure Key Vault key is expired |

Pastikan bahwa kunci yang dipilih tidak kedaluwarsa. |

Azure Key Vault key has not been activated |

Pastikan bahwa kunci yang dipilih aktif. |

Key Vault URI is invalid |

Saat memasukkan URI kunci secara manual, pastikan bahwa URI sudah benar. |

Azure Key Vault is not recoverable. Make sure that Soft-delete and Purge protection are both enabled on the Azure Key Vault |

Perbarui tingkat pemulihan brankas kunci ke: “Recoverable/Recoverable+ProtectedSubscription/CustomizedRecoverable/CustomizedRecoverable+ProtectedSubscription” |

Account must be in the same region as the Vault |

Pastikan brankas kunci berada di wilayah yang sama dengan akun NetApp. |

Kesalahan saat membuat volume yang dienkripsi dengan kunci yang dikelola pelanggan

| Kondisi Kesalahan | Resolusi |

|---|---|

Volume cannot be encrypted with Microsoft.KeyVault, NetAppAccount has not been configured with KeyVault encryption |

Akun NetApp Anda tidak mengaktifkan enkripsi kunci yang dikelola pelanggan. Konfigurasikan akun NetApp untuk menggunakan kunci yang dikelola pelanggan. |

EncryptionKeySource cannot be changed |

Tidak ada resolusi. Properti EncryptionKeySource volume tidak dapat diubah. |

Unable to use the configured encryption key, please check if key is active |

Periksa apakah: -Apakah semua kebijakan akses benar pada brankas kunci: Dapatkan, Enkripsi, Dekripsi? -Apakah titik akhir privat untuk brankas kunci ada? -Apakah ada NAT Virtual Network di VNet, dengan subnet Azure NetApp Files yang didelegasikan diaktifkan? |

Could not connect to the KeyVault |

Pastikan bahwa titik akhir privat disiapkan dengan benar dan firewall tidak memblokir koneksi dari Virtual Network Anda ke KeyVault Anda. |

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk