Perancah perusahaan Azure: tata kelola langganan preskriptif

Catatan

Perancah perusahaan Azure telah diintegrasikan ke dalam Microsoft Cloud Adoption Framework. Konten dalam artikel ini sekarang disuguhkan dalam metodologi Siap dari kerangka kerja. Artikel ini akan tidak berlaku lagi pada awal 2020. Untuk mulai menggunakan proses baru, lihat gambaran umum metodologi Siap, zona pendaratan Azure, dan pertimbangan zona arahan.

Perusahaan semakin mengadopsi cloud publik karena kelincahan dan fleksibilitasnya. Perusahaan bergantung pada kekuatan cloud untuk menghasilkan pendapatan dan mengoptimalkan penggunaan sumber daya untuk bisnis. Microsoft Azure menyediakan banyak layanan dan kemampuan yang dirakit oleh perusahaan seperti mem-build blok untuk mengatasi beragam beban kerja dan aplikasi.

Memutuskan untuk menggunakan Microsoft Azure hanyalah langkah pertama untuk mencapai manfaat cloud. Langkah kedua adalah memahami bagaimana perusahaan dapat menggunakan Azure secara efektif dan mengidentifikasi kemampuan dasar yang perlu dilakukan untuk menjawab pertanyaan seperti:

- "Saya khawatir akan kedaulatan data; bagaimana cara memastikan bahwa data dan sistem saya memenuhi persyaratan peraturan kami?"

- "Bagaimana saya tahu apa yang didukung setiap sumber daya sehingga saya bisa bertanggung jawab atas itu dan menagihnya kembali secara akurat?"

- "Saya ingin memastikan bahwa semua yang kami terapkan atau lakukan di cloud publik dimulai dengan keamanan jadi yang paling utama, bagaimana saya membantu memfasilitasi itu?"

Langganan kosong tanpa pagar pembatas adalah prospek yang menakutkan. Ruang kosong ini dapat menghambat migrasi Anda ke Azure.

Artikel ini memberikan titik awal bagi para profesional teknis untuk bisa mengatasi kebutuhan akan tata kelola dan menyeimbangkannya dengan kebutuhan akan kelincahan. Artikel ini memperkenalkan konsep perancah perusahaan yang memandu organisasi dalam menerapkan dan mengelola lingkungan Azure mereka secara aman. Ini juga menyediakan kerangka kerja untuk mengembangkan kontrol yang efektif dan efisien.

Kebutuhan akan tata kelola

Saat bermigrasi ke Azure, Anda harus mendiskusikan tata kelola dengan lebih dini untuk memastikan keberhasilan penggunaan cloud di dalam perusahaan. Sayangnya, adanya hambatan waktu dan birokrasi dalam pembuatan sistem tata kelola yang komprehensif membuat beberapa kelompok bisnis langsung ke penyedia tanpa melibatkan pihak TI perusahaan. Pendekatan ini dapat memberi risiko yang besar kepada perusahaan jika sumber dayanya tidak dikelola dengan benar. Karakteristik cloud publik—kelincahan, fleksibilitas, dan harga berbasis konsumsi—penting bagi kelompok bisnis perlu memenuhi permintaan pelanggan dalam waktu cepat (baik internal maupun eksternal). Tetapi TI perusahaan perlu memastikan bahwa data dan sistem dilindungi secara efektif.

Saat membuat bangunan, perancah digunakan untuk membuat dasar struktur. Perancah bisa memandu garis besar umum dan memberikan titik untuk sistem yang lebih permanen yang akan dipasang. Perancah perusahaan berupa: seperangkat kontrol fleksibel dan kemampuan Azure yang menyediakan struktur terhadap lingkungan, dan jangkar untuk layanan yang dibangun di atas cloud publik. Perancah ini memberikan fondasi bagi penyusun (TI dan kelompok bisnis) untuk membuat dan memasang layanan baru sehingga bisa menjaga kecepatan pengiriman.

Perancah didasarkan pada praktik yang telah kami kumpulkan dari banyaknya keterlibatan dengan klien dari berbagai ukuran. Klien tersebut berasal dari organisasi kecil yang mengembangkan solusi di cloud hingga perusahaan multinasional besar dan vendor perangkat lunak independen yang memigrasikan beban kerja serta mengembangkan solusi native cloud. Perancah perusahaan "dibangun khusus" agar fleksibel dalam mendukung beban kerja TI tradisional dan beban kerja agile, misalnya pengembang yang membuat aplikasi perangkat lunak sebagai layanan (SaaS) berdasarkan kemampuan platform Azure.

Perancah perusahaan dapat berfungsi sebagai fondasi dari setiap langganan baru dalam Azure. Administrator dapat menggunakan perancah perusahaan untuk memastikan bahwa beban kerja memenuhi persyaratan tata kelola minimum organisasi dan memungkinkan grup bisnis dan pengembang untuk dengan cepat memenuhi tujuan mereka sendiri. Pengalaman kami menunjukkan bahwa ini sangat mempercepat pertumbuhan cloud publik daripada menghambatnya.

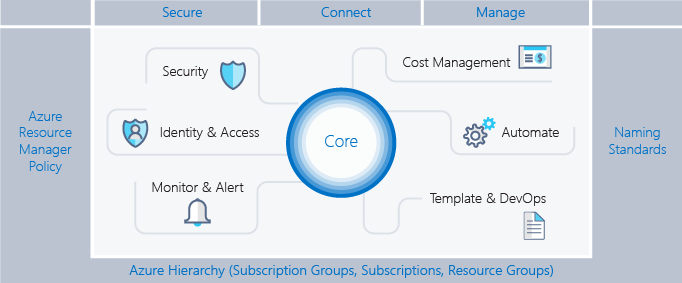

Gambar berikut menunjukkan komponen perancah. Fondasi bergantung pada rencana untuk hierarki manajemen dan langganan yang solid. Pilar-pilarnya terdiri dari kebijakan Resource Manager dan standar penamaan yang kuat. Bagian lain perancah adalah kemampuan dan fitur inti Azure yang memungkinkan dan menghubungkan lingkungan yang aman dan mudah dikelola.

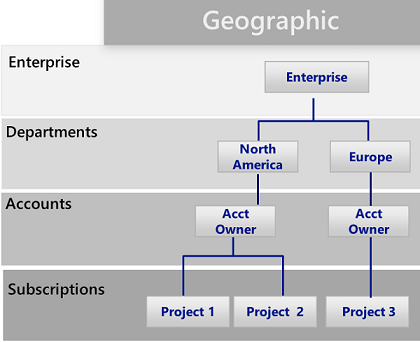

Menentukan hierarki Anda

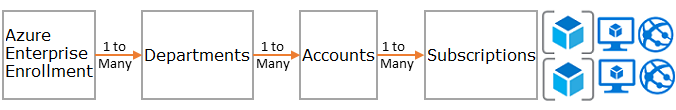

Fondasi perancah adalah hierarki dan hubungan pendaftaran Perjanjian Enterprise (EA) ke langganan dan grup sumber daya. Pendaftaran ini menentukan bentuk dan penggunaan layanan Azure dalam perusahaan Anda dari sudut pandang kontraktual. Dalam Perjanjian Enterprise, Anda dapat lebih lanjut membagi lingkungan ke dalam departemen, akun, langganan, dan grup sumber daya agar sesuai dengan struktur organisasi Anda.

Langganan Azure adalah unit dasar tempat semua sumber daya. Ini juga menentukan beberapa batasan dalam Azure, seperti jumlah inti, jaringan virtual, dan sumber daya lainnya. Grup sumber daya digunakan untuk bisa lebih menyempurnakan model langganan dan memungkinkan pengelompokan sumber daya yang lebih alami.

Setiap perusahaan itu berbeda dan hierarki dalam gambar di atas memberikan fleksibilitas yang signifikan terkait cara Azure diatur dalam perusahaan Anda. Memodelkan hierarki Anda untuk mencerminkan kebutuhan penagihan, manajemen sumber daya, dan akses sumber daya perusahaan Anda adalah keputusan paling pertama dan paling penting yang perlu Anda buat saat mulai menggunakan cloud publik.

Departemen dan akun

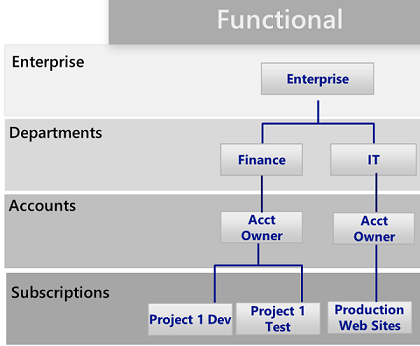

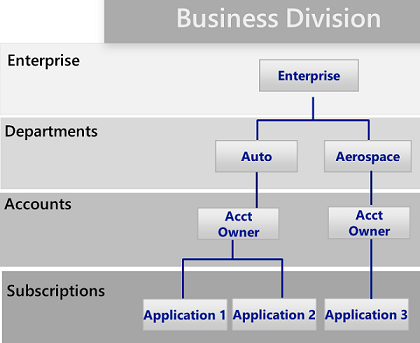

Tiga pola umum pendaftaran EA adalah:

Pola fungsional:

Pola unit bisnis:

Pola geografis:

Meskipun pola-pola ini memiliki posisinya masing-masing, pola unit bisnisyang makin banyak diadopsi karena fleksibilitasnya dalam memodelkan biaya organisasi serta mencerminkan rentang kontrol. Grup teknisi dan operasi inti Microsoft telah menciptakan subset yang efektif dari pola unit bisnis yang dimodelkan pada Federal, Negara Bagian, dan Lokal. Untuk informasi selengkapnya, lihat Mengatur langganan dan grup sumber daya Anda.

Grup manajemen Azure

Microsoft kini memberikan cara lain untuk memodelkan hierarki Anda: grup manajemen Azure. Grup manajemen jauh lebih fleksibel daripada departemen dan akun, serta dapat disarangkan hingga enam tingkat. Grup manajemen memungkinkan Anda membuat hierarki yang terpisah dari hierarki penagihan, hanya untuk pengelolaan sumber daya yang efisien. Grup manajemen dapat mencerminkan hierarki penagihan Anda dan sering kali perusahaan memulai dengan cara tersebut. Namun, kekuatan grup manajemen adalah saat Anda menggunakannya untuk memodelkan organisasi Anda, mengelompokkan langganan terkait (di mana pun lokasinya dalam hierarki penagihan) serta menetapkan peran, kebijakan, dan inisiatif umum. Beberapa contohnya termasuk:

Produksi vs. non-produksi. Beberapa perusahaan membuat grup manajemen untuk mengidentifikasi langganan produksi dan non-produksinya. Grup manajemen membuat pelanggan ini lebih mudah dalam mengelola peran dan kebijakan. Misalnya, langganan non-produksi memberikan akses "kontributor" kepada pengembang, tetapi dalam produksi, mereka hanya memiliki akses "pembaca".

Layanan internal vs. layanan eksternal. Perusahaan sering memiliki persyaratan, kebijakan, dan peran yang berbeda untuk layanan internal versus layanan pelanggan langsung.

Bersama dengan Azure Policy dan inisiatif kebijakan, grup manajemen yang dirancang dengan baik merupakan nyawa dari tata kelola Azure yang efisien.

Langganan

Saat mengambil keputusan untuk departemen dan akun Anda (atau grup manajemen), Anda menilai cara mengatur lingkungan Azure agar sesuai dengan organisasi Anda. Namun, langganan adalah lokasi terjadinya pekerjaan yang sebenarnya, dan keputusan Anda di sini memengaruhi keamanan, skalabilitas, dan penagihan. Banyak organisasi menggunakan pola berikut sebagai panduan:

- Aplikasi/layanan: Langganan mewakili aplikasi atau layanan (portofolio aplikasi)

- Siklus hidup: Langganan mewakili siklus hidup suatu layanan, seperti

ProductionatauDevelopment. - Departemen: Langganan mewakili departemen dalam organisasi.

Dua pola pertama adalah pola yang paling umum digunakan, dan keduanya sangat dianjurkan. Pendekatan siklus hidup sesuai untuk banyak organisasi. Dalam hal ini, rekomendasi umumnya adalah menggunakan dua langganan dasar, Production dan Nonproduction, kemudian menggunakan grup sumber daya untuk memisahkan lingkungan lebih lanjut.

Kelompok Sumber Daya

Azure Resource Manager memungkinkan Anda mengatur sumber daya ke dalam grup yang bermakna bagi manajemen, penagihan, atau afinitas alami. Grup sumber daya adalah kontainer sumber daya yang memiliki siklus hidup umum atau berbagi atribut seperti All SQL servers atau Application A.

Grup sumber daya tidak dapat disarangkan, dan sumber daya hanya dapat dimiliki oleh satu grup sumber daya. Beberapa tindakan dapat bertindak pada semua sumber daya dalam grup sumber daya. Misalnya, menghapus grup sumber daya akan menghapus semua sumber daya dalam grup sumber daya. Seperti halnya langganan, terdapat pola umum saat membuat grup sumber daya dan polanya akan bervariasi dari beban kerja TI tradisional hingga beban kerja TI yang agile:

Beban kerja TI tradisional biasanya dikelompokkan berdasarkan item dalam siklus hidup yang sama, seperti aplikasi. Pengelompokan berdasarkan aplikasi memungkinkan manajemen aplikasi individu.

Beban kerja TI agile cenderung berfokus pada aplikasi cloud eksternal yang dihadapi pelanggan. Grup sumber daya sering mencerminkan lapisan penyebaran (seperti tingkat web atau tingkat aplikasi) dan manajemen.

Catatan

Memahami beban kerja dapat membantu Anda mengembangkan strategi grup sumber daya. Pola-pola ini dapat dicampur dan disesuaikan. Misalnya, grup sumber daya layanan bersama dapat berada dalam langganan yang sama dengan grup sumber daya beban kerja agile.

Standar penamaan

Pilar pertama dari perancah adalah standar penamaan yang konsisten. Standar penamaan yang dirancang dengan baik memungkinkan Anda mengidentifikasi sumber daya di portal, pada tagihan, dan dalam skrip. Anda mungkin sudah memiliki standar penamaan yang ada untuk infrastruktur lokal. Saat menambahkan Azure ke lingkungan, Anda harus memperluas standar penamaan tersebut ke sumber daya Azure Anda.

Tip

Untuk konvensi penamaan:

- Tinjau dan adopsi Panduan penamaan dan penandaan Cloud Adoption Framework sebisa mungkin. Panduan ini membantu Anda memutuskan standar penamaan yang baik dan memberikan contoh yang luas.

- Menggunakan kebijakan Resource Manager untuk membantu menerapkan standar penamaan.

Harap diingat, akan sulit untuk mengubah nama di lain waktu, jadi lebih baik sisihkan waktu sebentar sekarang agar terhindar dari masalah nantinya.

Fokuskan standar penamaan Anda pada sumber daya yang lebih umum digunakan dan dicari. Misalnya, semua grup sumber daya harus mengikuti standar kejelasan yang kuat.

Tag sumber daya

Tag sumber daya selaras erat dengan standar penamaan. Karena sumber daya ditambahkan ke langganan, sangat penting untuk mengategorikannya secara logis untuk tujuan penagihan, manajemen, dan operasional. Untuk informasi selengkapnya, lihat Menggunakan tag untuk mengatur sumber daya Azure Anda.

Penting

Tag dapat berisi informasi pribadi dan mungkin termasuk dalam peraturan GDPR. Rencanakan pengelolaan tag Anda dengan hati-hati. Jika Anda mencari informasi umum terkait GDPR, lihat bagian GDPR dari Microsoft Service Trust Portal.

Tag digunakan dalam banyak cara di luar penagihan dan manajemen. Tag sering digunakan sebagai bagian dari otomatisasi (lihat bagian selanjutnya). Hal ini dapat menyebabkan konflik jika tidak dipertimbangkan di awal. Praktik terbaiknya adalah mengidentifikasi semua tag umum pada tingkat perusahaan (seperti ApplicationOwner dan CostCenter) serta menerapkannya secara konsisten saat menyebarkan sumber daya menggunakan otomatisasi.

Azure Policy dan inisiatif

Pilar kedua perancah melibatkan penggunaan Azure Policy dan inisiatif untuk mengelola risiko dengan memberlakukan aturan (dengan efek) pada sumber daya dan layanan dalam langganan Anda. Inisiatif Azure Policy adalah kumpulan kebijakan yang dirancang untuk mencapai satu tujuan. Kebijakan dan inisiatif ini kemudian ditetapkan ke cakupan sumber daya untuk memulai pemberlakuan kebijakan tersebut.

Kebijakan dan inisiatif bahkan lebih kuat jika digunakan dengan grup manajemen yang disebutkan sebelumnya. Grup manajemen memungkinkan penetapan inisiatif atau kebijakan ke seluruh set langganan.

Penggunaan umum kebijakan Resource Manager

Kebijakan dan inisiatif adalah alat Azure yang kuat. Kebijakan memungkinkan perusahaan memberikan kontrol untuk beban kerja TI tradisional yang menyediakan stabilitas untuk aplikasi lini bisnis, sekaligus memungkinkan pengembangan beban kerja yang lebih agile, seperti mengembangkan aplikasi pelanggan tanpa memberikan risiko tambahan pada perusahaan. Pola yang paling umum untuk kebijakan adalah:

Kepatuhan terhadap lokasi geografis dan kedaulatan data. Azure memiliki daftar wilayah yang terus berkembang di seluruh dunia. Perusahaan sering kali perlu memastikan bahwa sumber daya dalam cakupan tertentu tetap berada di suatu wilayah geografis untuk memenuhi persyaratan peraturan.

Hindari mengekspos server secara publik. Azure Policy dapat melarang penyebaran jenis sumber daya tertentu. Suatu hal yang umum untuk membuat kebijakan guna menolak pembuatan IP publik dalam cakupan tertentu, ini untuk menghindari eksposur server yang tidak diinginkan ke internet.

Manajemen biaya dan metadata. Tag sumber daya sering digunakan untuk menambahkan data penagihan penting ke sumber daya dan grup sumber daya seperti

CostCenterdanOwner. Tag ini sangat berharga untuk penagihan dan pengelolaan sumber daya yang akurat. Kebijakan dapat menerapkan tag sumber daya ke semua sumber daya yang disebarkan, sehingga lebih mudah dikelola.

Penggunaan umum inisiatif

Inisiatif memberikan kemampuan bagi perusahaan untuk mengelompokkan kebijakan logis dan melacaknya sebagai satu entitas. Inisiatif membantu perusahaan mengatasi kebutuhan beban kerja agile dan tradisional. Penggunaan umum inisiatif mencakup:

Mengaktifkan pemantauan di Microsoft Defender untuk Cloud. Ini adalah inisiatif default dalam Azure Policy dan contoh inisiatif yang sangat bagus. Ini memungkinkan kebijakan yang mengidentifikasi database SQL tak terenkripsi, kerentanan mesin virtual (VM), serta kebutuhan terkait keamanan yang lebih umum.

Inisiatif khusus regulasi. Perusahaan sering mengelompokkan kebijakan yang umum untuk persyaratan regulasi (seperti HIPAA) sehingga kontrol dan keterlibatan terhadap kontrol tersebut dilacak secara efisien.

Jenis sumber daya dan SKU. Membuat inisiatif yang membatasi jenis sumber daya yang dapat disebarkan serta SKU yang dapat disebarkan dapat membantu mengontrol biaya dan memastikan bahwa organisasi Anda hanya menyebarkan sumber daya yang tim Anda memiliki set keterampilan dan prosedur untuk didukung.

Tip

Sebaiknya selalu gunakan definisi inisiatif, bukan definisi kebijakan. Setelah menetapkan inisiatif ke suatu cakupan, seperti grup langganan atau manajemen, Anda dapat dengan mudah menambahkan kebijakan lain ke inisiatif tersebut tanpa harus mengubah penetapan apa pun. Ini bisa memberi pemahaman akan hal yang diterapkan dan memantau kepatuhan bisa jauh lebih mudah.

Penetapan kebijakan atau inisiatif

Setelah membuat kebijakan dan mengelompokkannya ke dalam inisiatif logis, Anda harus menetapkan kebijakan ke suatu cakupan, seperti grup manajemen, langganan, atau grup sumber daya. Penetapan memungkinkan Anda mengecualikan sub-cakupan dari penetapan kebijakan. Misalnya, jika Anda menolak pembuatan IP publik dalam langganan, Anda dapat membuat penetapan dengan pengecualian untuk grup sumber daya yang terhubung ke DMZ terlindung.

Contoh yang menunjukkan cara penerapan kebijakan dan inisiatif ke sumber daya di Azure tersedia di azure-policy repositori GitHub.

Pengelolaan identitas dan akses

Pertanyaan utama yang muncul ketika mengadopsi cloud publik adalah "Siapa yang akan memiliki akses ke sumber daya?" dan "Bagaimana cara mengontrol akses ini?" Mengontrol akses ke portal dan sumber daya Azure sangatlah penting demi keamanan aset Anda di cloud dalam jangka panjang.

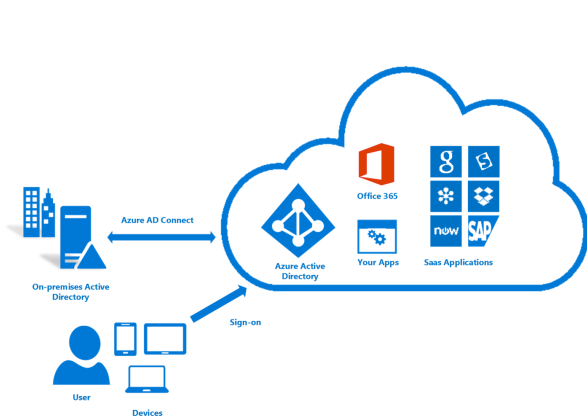

Untuk mengamankan akses ke sumber daya, Anda akan terlebih dahulu mengonfigurasi penyedia identitas Anda lalu mengonfigurasi peran dan akses. ID Microsoft Entra, yang tersambung ke Active Directory lokal Anda, adalah fondasi identitas di Azure. Namun, ID Microsoft Entra tidak sama dengan Active Directory lokal, dan penting untuk memahami apa itu penyewa Microsoft Entra dan bagaimana hubungannya dengan pendaftaran Anda. Tinjau manajemen akses sumber daya di Azure untuk mendapatkan pemahaman yang kuat tentang ID Microsoft Entra dan Active Directory lokal. Untuk menyambungkan dan menyinkronkan direktori lokal Anda ke ID Microsoft Entra, instal dan konfigurasikan alat Microsoft Entra Koneksi lokal.

Saat Azure dirilis pada awalnya, kontrol akses ke langganan merupakan hal dasar: pengguna dapat diberi peran Administrator atau Co-Administrator. Akses ke langganan dalam model klasik ini menyiratkan akses ke semua sumber daya di portal. Kurangnya kontrol yang mendetail ini menyebabkan proliferasi langganan untuk memberikan tingkat kontrol akses yang wajar untuk pendaftaran. Proliferasi langganan ini tidak lagi diperlukan. Dengan kontrol akses berbasis peran (RBAC) Azure, Anda dapat menetapkan pengguna untuk peran standar seperti Pemilik, Kontributor, atau Pembaca yang memberikan izin umum, atau bahkan membuat peran Anda sendiri.

Saat mengimplementasi kontrol akses berbasis peran Azure, sangat disarankan melakukan praktik berikut:

- Kontrol peran Administrator dan Co-Administrator langganan, karena peran ini memiliki izin yang luas. Anda hanya perlu menambahkan pemilik langganan sebagai Co-Administrator jika mereka perlu mengelola penyebaran klasik Azure.

- Gunakan grup manajemen untuk menetapkan peran di beberapa langganan dan mengurangi beban pengelolaannya pada tingkat langganan.

- Tambahkan pengguna Azure ke grup (misalnya,

Application X Owners) di Active Directory. Gunakan grup tersinkron untuk memberi hak yang sesuai bagi anggota grup untuk mengelola grup sumber daya yang berisi aplikasi. - Ikuti prinsip pemberian hak istimewa paling sedikit yang diperlukan untuk melakukan pekerjaan yang diharapkan.

Penting

Pertimbangkan untuk menggunakan Microsoft Entra Privileged Identity Management, autentikasi multifaktor Azure, dan kemampuan Akses Bersyar Microsoft Entra untuk memberikan keamanan yang lebih baik dan lebih banyak visibilitas terhadap tindakan administratif di seluruh langganan Azure Anda. Kemampuan ini berasal dari lisensi Microsoft Entra ID P1 atau P2 yang valid (tergantung pada fiturnya) untuk lebih mengamankan dan mengelola identitas Anda. Microsoft Entra PIM memungkinkan akses administratif just-in-time dengan alur kerja persetujuan, serta audit penuh aktivasi dan aktivitas administrator. Autentikasi multifaktor Azure merupakan kemampuan penting lainnya dan memungkinkan verifikasi dua langkah saat masuk ke portal Azure. Saat dikombinasikan dengan kontrol Microsoft Entra Conditional Access, Anda dapat mengelola risiko penyusupan anda secara efektif.

Merencanakan dan mempersiapkan identitas dan kontrol akses Anda serta mengikuti praktik terbaik manajemen identitas Azure adalah salah satu strategi mitigasi risiko terbaik yang dapat Anda gunakan dan sebaiknya dianggap keharusan untuk setiap penyebaran.

Keamanan

Salah satu penghambat terbesar untuk adopsi cloud secara tradisional adalah kekhawatiran akan keamanan. Manajer risiko TI dan departemen keamanan perlu memastikan bahwa sumber daya di Azure dilindungi dan aman secara default. Azure menyediakan kemampuan yang dapat digunakan untuk melindungi sumber daya sekaligus mendeteksi dan menghilangkan ancaman terhadap sumber daya tersebut.

Microsoft Defender for Cloud

Microsoft Defender untuk Cloud memberikan tampilan terpadu terkait status keamanan sumber daya di seluruh lingkungan Anda sebagai tambahan untuk perlindungan ancaman tingkat lanjut. Defender untuk Cloud adalah platform terbuka yang memungkinkan mitra Microsoft membuat perangkat lunak yang terhubung dan meningkatkan kemampuannya. Kemampuan dasar dari tingkat Gratis Defender untuk Cloud memberikan penilaian dan rekomendasi yang meningkatkan postur keamanan Anda. Tingkat berbayarnya memungkinkan kemampuan tambahan dan berharga seperti akses istimewa just-in-time dan kontrol aplikasi adaptif (daftar izin).

Tip

Defender untuk Cloud adalah alat canggih yang secara teratur disempurnakan dengan kemampuan baru yang dapat Anda gunakan untuk mendeteksi ancaman dan melindungi perusahaan Anda. Sangat disarankan untuk selalu mengaktifkan Defender untuk Cloud.

Kunci untuk sumber daya Azure

Ketika organisasi Anda menambahkan layanan inti ke langganan, sangat penting untuk menghindari gangguan bisnis. Satu gangguan umum terjadi ketika skrip atau alat yang dijalankan dalam langganan Azure secara tidak sengaja menghapus sumber daya. Kunci membatasi operasi pada sumber daya bernilai tinggi, sehingga memodifikasi atau menghapusnya akan memiliki dampak yang signifikan. Anda dapat menerapkan kunci ke langganan, grup sumber daya, atau sumber daya individual. Terapkan kunci ke sumber daya dasar, seperti jaringan virtual, gateway, grup keamanan jaringan, dan akun penyimpanan utama.

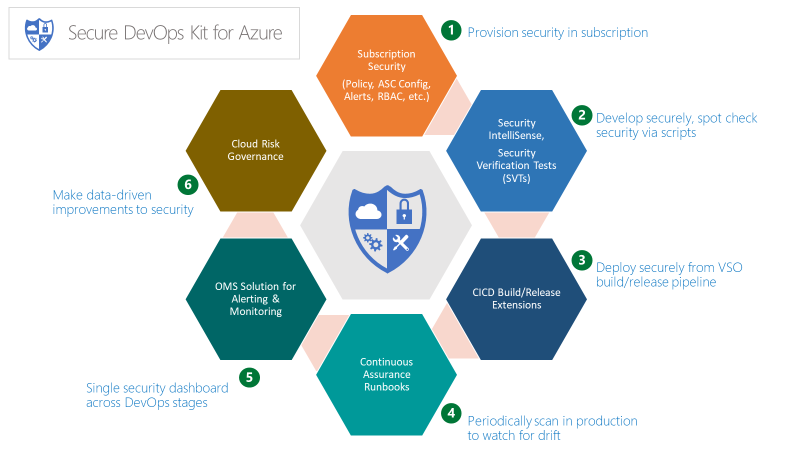

Secure DevOps Kit for Azure

Secure DevOps Kit for Azure (AzSK) adalah kumpulan skrip, alat, ekstensi, dan kemampuan otomatisasi yang pada awalnya dibuat oleh tim TI Microsoft sendiri dan dirilis sebagai sumber terbuka melalui GitHub. AzSK melayani kebutuhan langganan Azure dan keamanan sumber daya end-to-end untuk tim yang menggunakan otomatisasi ekstensif dan dengan lancar mengintegrasikan keamanan ke dalam alur kerja DevOps native, sehingga membantu mencapai DevOps yang aman, dengan enam area fokus ini:

- Mengamankan langganan

- Memberikan pengembangan yang aman

- Mengintegrasikan keamanan ke dalam CI/CD

- Jaminan berkelanjutan

- Peringatan dan pemantauan

- Tata kelola risiko cloud

AzSK adalah seperangkat alat, skrip, dan informasi yang beragam, yang merupakan bagian penting dari rencana tata kelola Azure penuh. Menyertakan ini ke dalam perancah Anda sangatlah penting untuk mendukung tujuan manajemen risiko organisasi Anda.

Manajemen Pembaruan Azure

Salah satu tugas utama yang dapat Anda lakukan untuk menjaga lingkungan agar tetap aman adalah memastikan bahwa server Anda di-patch dengan pembaruan terbaru. Meskipun ada banyak alat untuk mencapai hal ini, Azure menyediakan solusi Azure Update Management untuk mengatasi identifikasi dan peluncuran patch OS yang krusial. Alat ini menggunakan Azure Automation, yang tercakup dalam bagian Otomatiskan selanjutnya di panduan ini.

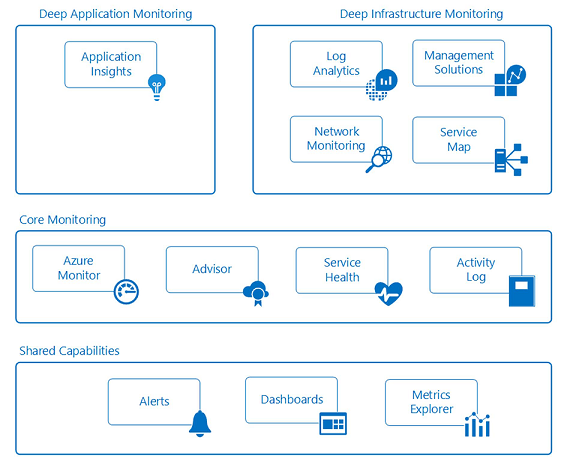

Pemantauan dan peringatan

Mengumpulkan dan menganalisis telemetri yang memberikan garis pandang ke dalam aktivitas, metrik performa, kesehatan, dan ketersediaan layanan yang Anda gunakan di seluruh langganan Azure sangat penting untuk secara proaktif mengelola aplikasi dan infrastruktur Anda, dan merupakan kebutuhan dasar dari setiap langganan Azure. Setiap layanan Azure memancarkan telemetri dalam bentuk log aktivitas, metrik, dan log diagnostik.

- Log aktivitas menjelaskan semua operasi yang dilakukan pada sumber daya di langganan Anda.

- Metrik adalah informasi numerik yang dipancarkan oleh sumber daya dan menggambarkan performa dan kesehatan sumber daya.

- Log diagnostik dipancarkan oleh sumber daya dan menyediakan data yang kaya dan sering tentang pengoperasian sumber daya tersebut.

Informasi ini dapat dilihat dan ditindaklanjuti pada berbagai tingkatan dan akan terus disempurnakan. Azure menyediakan kemampuan pemantauan bersama, inti, dan mendalam dari sumber daya Azure melalui layanan yang diuraikan dalam diagram berikut.

Kemampuan bersama

Peringatan: Anda dapat mengumpulkan setiap log, peristiwa, dan metrik dari sumber daya Azure. Namun, tanpa kemampuan untuk bisa diberi tahu tentang kondisi dan tindakan penting, data ini hanya berguna untuk tujuan historis dan forensik. Peringatan Azure secara proaktif memberi tahu tentang kondisi yang Anda tentukan di semua aplikasi dan infrastruktur Anda. Anda membuat aturan peringatan di seluruh log, peristiwa, dan metrik yang menggunakan grup tindakan untuk memberi tahu sekumpulan penerima. Grup tindakan juga menyediakan kemampuan untuk mengotomatiskan remediasi menggunakan tindakan eksternal, seperti webhook untuk menjalankan pedoman Azure Automation dan Azure Functions.

Dasbor: Dengan dasbor, Anda dapat mengumpulkan tampilan pemantauan serta menggabungkan data di seluruh sumber daya dan langganan untuk memberi tampilan di seluruh perusahaan ke dalam telemetri sumber daya Azure. Anda dapat membuat dan mengonfigurasi tampilan Anda sendiri dan membagikannya kepada orang lain. Misalnya, Anda dapat membuat dasbor yang terdiri dari berbagai petak untuk administrator database guna memberikan informasi di semua layanan database Azure, termasuk Azure SQL Database, Azure Database for PostgreSQL, dan Azure Database for MySQL.

Metrics Explorer: Metrik adalah nilai numerik yang dihasilkan oleh sumber daya Azure (persentase CPU atau metrik I/O disk) yang memberikan wawasan tentang pengoperasian dan performa sumber daya Anda. Dengan Metrics Explorer, Anda dapat menentukan dan mengirim metrik yang menarik minat Anda ke Analitik Log untuk agregasi dan analisis.

Pemantauan inti

Azure Monitor: Azure Monitor adalah layanan platform inti Azure yang menyediakan satu sumber untuk memantau sumber daya Azure. Antarmuka portal Azure dari Azure Monitor menyediakan titik lompatan terpusat untuk semua fitur pemantauan di seluruh Azure termasuk kemampuan pemantauan mendalam dari Application Insights, Analitik Log, pemantauan jaringan, solusi manajemen, dan peta layanan. Dengan Azure Monitor, Anda dapat memvisualisasikan, mengkuerikan, merutekan, mengarsipkan, dan bertindak berdasarkan metrik dan log yang berasal dari sumber daya Azure di seluruh cloud estate Anda. Selain portal, Anda dapat mengambil data melalui cmdlet Azure Monitor PowerShell, CLI lintas platform, atau REST API Azure Monitor.

Azure Advisor: Azure Advisor terus memantau telemetri di seluruh langganan dan lingkungan Anda. Alat ini juga merekomendasikan praktik terbaik untuk mengoptimalkan sumber daya Azure Anda serta meningkatkan performa, keamanan, dan ketersediaan sumber daya aplikasi Anda.

Azure Service Health: Azure Service Health mengidentifikasi masalah apa pun pada layanan Azure yang mungkin memengaruhi aplikasi Anda serta membantu dalam merencanakan jendela pemeliharaan terjadwal.

Log aktivitas: Log aktivitas menjelaskan semua operasi pada sumber daya di langganan Anda. Ini menyediakan jejak audit untuk menentukan apa, siapa, dan kapan pengoperasian CRUD (membuat, memperbarui, menghapus) pada sumber daya. Peristiwa log aktivitas disimpan di platform dan tersedia untuk dikuerikan selama 90 hari. Anda dapat menyerap log aktivitas ke dalam Analitik Log untuk periode retensi yang lebih lama serta pengkuerian dan analisis yang lebih mendalam di beberapa sumber daya.

Pemantauan aplikasi yang mendalam

- Application Insights: Application Insights memungkinkan Anda mengumpulkan telemetri khusus aplikasi dan memantau performa, ketersediaan, dan penggunaan aplikasi di cloud atau lokal. Dengan melengkapi aplikasi Anda dengan SDK yang didukung untuk beberapa bahasa termasuk .NET, JavaScript, Java, Node.js, Ruby, dan Python. Peristiwa Application Insights diserap ke penyimpanan data Analitik Log yang sama yang mendukung pemantauan infrastruktur dan keamanan, untuk memungkinkan Anda menghubungkan dan menggabungkan peristiwa dari waktu ke waktu melalui bahasa kueri yang kaya.

Pemantauan infrastruktur yang mendalam

Analitik Log: Analitik Log memainkan peran sentral dalam pemantauan Azure dengan mengumpulkan telemetri dan data lainnya dari berbagai sumber, serta menyediakan bahasa kueri dan mesin analitik yang memberikan wawasan tentang pengoperasian aplikasi dan sumber daya Anda. Anda dapat berinteraksi langsung dengan data Analitik Log melalui penelusuran dan tampilan log yang cepat, atau Anda dapat menggunakan alat analisis di layanan Azure lainnya yang menyimpan data mereka di Analitik Log, seperti Application Insights atau Microsoft Defender untuk Cloud.

Pemantauan jaringan: Layanan pemantauan jaringan Azure memungkinkan Anda mendapatkan wawasan terkait arus lalu lintas jaringan, performa, keamanan, konektivitas, dan penyempitan. Desain jaringan yang terencana dengan baik harus mencakup konfigurasi layanan pemantauan jaringan Azure seperti Network Watcher dan ExpressRoute Monitor.

Solusi manajemen: Solusi manajemen adalah kumpulan kueri logika, wawasan, dan Analitik Log yang telah dikemas untuk suatu aplikasi atau layanan. Solusi ini mengandalkan Log Analytics sebagai dasar untuk menyimpan dan menganalisis data peristiwa. Solusi manajemen sampel termasuk memantau kontainer dan analitik Azure SQL Database.

Peta Layanan: Peta Layanan memberikan tampilan grafis ke dalam komponen infrastruktur Anda, prosesnya, dan interdependensi pada komputer lain dan proses eksternal. Alat ini mengintegrasikan peristiwa, data performa, dan solusi manajemen di Log Analytics.

Tip

Sebelum membuat peringatan individual, buat dan pertahankan sekumpulan grup tindakan bersama yang dapat digunakan di seluruh peringatan Azure. Ini akan memungkinkan Anda mempertahankan siklus hidup daftar penerima Anda secara terpusat, metode pengiriman pemberitahuan (email, nomor telepon SMS) dan webhook ke tindakan eksternal (pedoman Azure Automation, Azure Functions and Logic Apps, ITSM).

Cost management

Salah satu perubahan besar yang akan Anda hadapi ketika berpindah dari cloud lokal ke cloud publik adalah beralih dari belanja modal (membeli perangkat keras) menjadi pengeluaran operasional (membayar layanan yang Anda gunakan). Peralihan ini juga memerlukan manajemen biaya yang lebih hati-hati. Manfaat cloud adalah Anda dapat secara fundamental dan positif memengaruhi biaya layanan yang Anda gunakan hanya dengan mematikan atau mengubah ukuran ketika tidak diperlukan. Pengelolaan biaya Anda di cloud secara sengaja adalah praktik terbaik dan yang dilakukan pelanggan yang sudah terbiasa setiap harinya.

Microsoft menyediakan beberapa alat yang membantu memvisualisasikan, melacak, dan mengelola biaya Anda. Kami juga menyediakan satu set lengkap API untuk memungkinkan Anda menyesuaikan dan mengintegrasikan manajemen biaya ke dalam alat dan dasbor Anda sendiri. Alat-alat ini dikelompokkan secara bebas ke dalam kemampuan portal Azure dan kemampuan eksternal.

Kemampuan portal Azure

Ini adalah alat untuk memberikan informasi instan tentang biaya serta kemampuan untuk mengambil tindakan.

Biaya sumber daya langganan: Terletak di portal, tampilan Microsoft Cost Management memberikan pandangan sekilas tentang biaya dan informasi anda tentang pengeluaran harian berdasarkan sumber daya atau grup sumber daya.

Cost Management: Ini memungkinkan Anda mengelola dan menganalisis pengeluaran Azure serta apa yang Anda belanjakan untuk penyedia cloud publik lainnya. Ada tingkat gratis dan berbayar, dengan banyak kemampuan.

Anggaran Azure dan grup tindakan: Mengetahui hal yang memerlukan biaya dan melakukan sesuatu terkait itu hingga saat ini telah menjadi lebih dari sekadar aktivitas manual. Dengan diperkenalkannya anggaran Azure beserta API-nya, kini Anda dapat membuat tindakan yang berjalan saat biaya mencapai ambang batas. Misalnya, Anda dapat menutup grup sumber daya

testketika konsumsinya mencapai 100% dari anggarannya.Azure Advisor: Mengetahui hal yang perlu biaya hanyalah setengahnya; setengah lainnya adalah mengetahui apa yang harus dilakukan dengan informasi itu. Azure Advisor memberi Anda rekomendasi tentang tindakan yang harus dilakukan untuk menghemat uang, menyempurnakan keandalan, atau bahkan meningkatkan keamanan.

Alat manajemen biaya eksternal

Power BI Azure Consumption Insights: Anda ingin membuat visualisasi sendiri untuk organisasi Anda? Jika demikian, paket konten Azure Consumption Insights untuk Power BI adalah alat pilihan yang tepat bagi Anda. Dengan menggunakan paket konten ini dan Power BI, Anda dapat membuat visualisasi kustom untuk mewakili organisasi Anda, melakukan analisis lebih mendalam tentang biaya dan menambahkan sumber data lain untuk pengayaan lebih lanjut.

Azure Consumption API:API Konsumsi memberi Anda akses terprogram ke data biaya dan penggunaan, sebagai tambahan akan informasi tentang anggaran, instans yang dipesan, dan biaya pasar. API ini hanya dapat diakses untuk pendaftaran EA dan beberapa langganan Web Direct, namun API ini memberi kemampuan untuk mengintegrasikan data biaya Anda ke dalam alat dan gudang data Anda sendiri. Anda juga dapat mengakses API ini melalui Azure CLI.

Pelanggan yang merupakan pengguna cloud jangka panjang dan matang perlu mengikuti praktik terbaik tertentu:

Memantau biaya secara aktif. Organisasi yang merupakan pengguna Azure yang matang memantau biaya secara terus-menerus dan mengambil tindakan jika diperlukan. Beberapa organisasi bahkan mendedikasikan orang untuk melakukan analisis dan menyarankan perubahan penggunaan, dan orang-orang ini lebih dari bangga saat pertama kali menemukan kluster HDInsight yang tidak terpakai yang telah berjalan selama berbulan-bulan.

Menggunakan Azure Reserved VM Instances. Prinsip utama lain untuk mengelola biaya di cloud adalah menggunakan alat yang tepat untuk pekerjaan itu. Jika Anda memiliki IaaS VM yang harus tetap aktif selama 24 jam, penggunaan instans khusus akan menghemat banyak uang. Menemukan keseimbangan yang tepat antara mengotomatiskan penonaktifan VM dan menggunakan instans khusus memerlukan pengalaman dan analisis.

Menggunakan otomatisasi secara efektif. Banyak beban kerja yang tidak perlu berjalan setiap hari. Mematikan VM selama empat jam setiap hari dapat menghemat 15% dari biaya Anda. Otomatisasi akan berdampak bagus dengan cepat.

Gunakan tag sumber daya untuk visibilitas. Seperti yang disebutkan pada bagian lain dalam dokumen ini, menggunakan tag sumber daya akan memberikan analisis biaya yang lebih baik.

Manajemen biaya adalah suatu disiplin yang merupakan inti dari menjalankan cloud publik yang efektif dan efisien. Perusahaan yang sukses dapat mengendalikan biaya mereka dan mencocokkannya dengan permintaan mereka yang sebenarnya, bukannya melakukan pembelian berlebihan dan berharap permintaan datang dengan sendirinya.

Otomatis

Salah satu dari banyak kemampuan yang membedakan kematangan organisasi menggunakan penyedia cloud adalah tingkat otomatisasi yang telah mereka lakukan. Otomatisasi adalah proses tanpa akhir. Ketika organisasi Anda bermigrasi ke cloud, area ini memerlukan sumber daya dan waktu dalam pembangunannya. Otomatisasi memberikan banyak tujuan, termasuk peluncuran sumber daya yang konsisten (ia mengikat langsung ke konsep perancah inti lain, templat, dan DevOps) dengan remediasi masalah. Otomatisasi mengikat setiap area perancah Azure bersama-sama.

Beberapa alat dapat membantu Anda membangun kemampuan ini, mulai dari alat pihak pertama seperti Azure Automation, Event Grid, dan Azure CLI, hingga sejumlah besar alat pihak ketiga seperti Terraform, Jenkins, Chef, dan Puppet. Alat otomatisasi inti mencakup Azure Automation, Event Grid, dan Azure Cloud Shell.

- Azure Automation memungkinkan Anda menulis pedoman di PowerShell atau Python yang mengotomatiskan proses, mengonfigurasi sumber daya, bahkan menerapkan patch. Azure Automation memiliki serangkaian kemampuan lintas platform yang luas, dan merupakan bagian tak terpisahkan dari penyebaran Anda tetapi terlalu luas untuk dibahas secara mendalam di sini.

- Event Grid adalah sistem perutean aktivitas yang dikelola sepenuhnya yang memungkinkan Anda bereaksi terhadap peristiwa dalam lingkungan Azure Anda. Sama seperti Azure Automation yang merupakan jaringan ikat organisasi cloud yang matang, Event Grid adalah jaringan ikat otomatisasi yang baik. Dengan Event Grid, Anda dapat membuat tindakan tanpa server sederhana untuk mengirim email ke administrator setiap ada sumber daya baru yang dibuat dan mencatat sumber daya itu ke database. Event Grid yang sama dapat memberi tahu jika ada sumber daya yang dihapus dan menghapus item tersebut dari database.

- Azure Cloud Shell adalah shell interaktif berbasis browser untuk mengelola sumber daya di Azure. Ini menyediakan lingkungan yang lengkap untuk PowerShell atau Bash yang diluncurkan sesuai kebutuhan (dan dipelihara untuk Anda) sehingga Anda memiliki lingkungan yang konsisten untuk menjalankan skrip. Azure Cloud Shell menyediakan akses ke alat utama tambahan -yang sudah diinstal-- untuk mengotomatiskan lingkungan Anda, termasuk Azure CLI, Terraform, dan daftar alat tambahan yang terus bertambah untuk mengelola kontainer, database (sqlcmd), dan banyak lagi.

Otomatisasi adalah pekerjaan penuh waktu, dan dengan cepat akan menjadi salah satu tugas operasional terpenting dalam tim cloud Anda. Organisasi yang mengambil pendekatan "otomatiskan terlebih dahulu" memiliki keberhasilan yang lebih besar dalam menggunakan Azure:

- Mengelola biaya: Secara aktif mencari peluang dan membuat otomatisasi untuk mengubah ukuran sumber daya, meningkatkan atau menurunkan, serta mematikan sumber daya yang tidak terpakai.

- Fleksibilitas operasional: Dengan otomatisasi (bersama dengan templat dan DevOps), Anda mendapatkan tingkat pengulangan yang meningkatkan ketersediaan, meningkatkan keamanan, dan memungkinkan tim Anda fokus pada pemecahan masalah bisnis.

Templat dan Azure DevOps

Seperti yang telah disorot sebelumnya, tujuan Anda sebagai organisasi harus menyediakan sumber daya melalui templat dan skrip yang dikendalikan sumber, dan untuk meminimalkan konfigurasi interaktif lingkungan Anda. Pendekatan infrastruktur sebagai kode (IaC) ini, bersama dengan proses DevOps yang disiplin untuk penyebaran berkelanjutan, dapat memastikan konsistensi dan mengurangi penyimpangan di seluruh lingkungan Anda. Hampir setiap sumber daya Azure dapat disebarkan melalui templat Azure Resource Manager JSON bersama dengan PowerShell atau CLI lintas platform Azure dan alat seperti Terraform by HashiCorp, yang memiliki dukungan dan integrasi kelas satu dengan Azure Cloud Shell.

Artikel seperti Praktik terbaik untuk menggunakan templat Azure Resource Manager memberikan diskusi yang sangat baik tentang praktik terbaik dan pelajaran untuk menerapkan pendekatan DevOps ke templat Azure Resource Manager dengan rantai alat Azure DevOps. Berikan waktu dan upaya untuk mengembangkan serangkaian templat inti khusus untuk kebutuhan organisasi Anda, dan untuk mengembangkan alur pengiriman berkelanjutan dengan rantai alat DevOps (seperti Azure DevOps, Jenkins, Bamboo, TeamCity, dan Concourse), terutama untuk produksi dan lingkungan QA Anda. Ada pustaka besar Templat Mulai Cepat Azure di GitHub yang dapat Anda gunakan sebagai titik awal untuk templat, dan Anda dapat dengan cepat membuat alur pengiriman berbasis cloud dengan Azure DevOps.

Sebagai praktik terbaik untuk langganan produksi atau grup sumber daya, tujuan Anda harus menggunakan keamanan Azure RBAC untuk mencabut izin pengguna interaktif secara default, dan menggunakan alur pengiriman berkelanjutan otomatis berdasarkan prinsipal layanan untuk memprovisikan semua sumber daya dan mengirimkan semua kode aplikasi. Tidak ada admin atau pengembang yang akan menyentuh portal Azure untuk mengonfigurasi sumber daya secara interaktif. Tingkat DevOps ini memerlukan upaya bersama dan menggunakan semua konsep perancah Azure, menyediakan lingkungan yang konsisten dan lebih aman yang akan memenuhi kebutuhan organisasi Anda.

Tip

Saat merancang dan mengembangkan templat Azure Resource Manager yang kompleks, gunakan templat tertaut untuk mengatur dan merefaktor hubungan sumber daya yang kompleks dari file JSON monolitik. Tindakan ini akan memungkinkan Anda mengelola sumber daya secara individu dan membuat templat Anda jadi lebih mudah dibaca, diuji, dan dapat digunakan kembali.

Azure adalah penyedia cloud berskala sangat besar. Saat Anda memindahkan organisasi dari server lokal ke cloud, dengan mengandalkan konsep yang sama yang digunakan penyedia cloud dan aplikasi SaaS, akan membantu organisasi Anda bereaksi terhadap kebutuhan bisnis dengan jauh lebih efisien.

Jaringan inti

Komponen akhir dari model referensi perancah Azure adalah inti dari cara organisasi Anda mengakses Azure, dengan cara yang aman. Akses ke sumber daya dapat berupa internal (dalam jaringan perusahaan) atau eksternal (melalui internet). Sangat mudah bagi pengguna di organisasi Anda untuk tanpa sengaja menempatkan sumber daya di tempat yang salah, dan berpotensi membukanya untuk akses berbahaya. Seperti halnya perangkat lokal, perusahaan harus menambahkan kontrol yang sesuai untuk memastikan pengguna Azure membuat keputusan yang tepat. Untuk tata kelola langganan, kami mengidentifikasi sumber daya inti yang memberikan kontrol akses dasar. Sumber daya inti terdiri dari:

Jaringan virtual adalah objek kontainer untuk subnet. Meskipun tidak sepenuhnya diperlukan, ini sering digunakan ketika menghubungkan aplikasi ke sumber daya internal perusahaan.

Rute yang ditentukan pengguna memungkinkan Anda memanipulasi tabel rute dalam subnet, dan Anda dapat mengirim lalu lintas melalui alat virtual jaringan atau menuju gateway jarak jauh pada jaringan virtual yang serekan.

Peering jaringan virtual memungkinkan Anda menghubungkan dua atau beberapa jaringan virtual di Azure dengan lancar, membuat hub yang lebih kompleks, dan desain spoke atau jaringan layanan bersama.

Titik akhir layanan. Sebelumnya, layanan PaaS mengandalkan berbagai metode untuk mengamankan akses ke sumber daya tersebut dari jaringan virtual Anda. Titik akhir layanan memungkinkan Anda mengamankan akses ke layanan PaaS yang diaktifkan hanya dari titik akhir yang terhubung, sehingga meningkatkan keamanan secara keseluruhan.

Grup keamanan adalah seperangkat aturan luas yang menyediakan kemampuan untuk mengizinkan atau menolak lalu lintas masuk dan keluar ke/dari sumber daya Azure. Grup keamanan terdiri dari aturan keamanan yang dapat ditambahkan dengan tag layanan (yang menentukan layanan Azure umum seperti Azure Key Vault atau Azure SQL Database) dan grup keamanan aplikasi (yang menentukan struktur aplikasi, seperti server web atau aplikasi).

Tip

Gunakan tag layanan dan grup keamanan aplikasi di grup keamanan jaringan Anda untuk:

- Meningkatkan keterbacaan aturan Anda, yang sangat penting untuk memahami dampak.

- Mengaktifkan segmentasi mikro yang efektif dalam subnet yang lebih besar, mengurangi sprawl, dan meningkatkan fleksibilitas.

Azure Virtual Datacenter

Azure menyediakan kemampuan internal dan pihak ketiga dari jaringan mitra kami yang luas, yang memberi Anda sikap keamanan yang efektif. Lebih penting lagi, Microsoft menyediakan praktik dan panduan terbaiknya dalam bentuk Azure Virtual Datacenter (VDC). Saat Anda berpindah dari satu beban kerja ke beberapa beban kerja yang menggunakan kemampuan hibrid, panduan VDC akan memberi "resep" untuk mengaktifkan jaringan fleksibel yang akan tumbuh seiring bertumbuhnya beban kerja Anda di Azure.

Langkah berikutnya

Tata kelola sangat penting untuk keberhasilan Azure. Artikel ini menargetkan implementasi teknis perancah perusahaan tetapi hanya menyentuh proses dan hubungan yang lebih luas antara komponen. Tata kelola kebijakan mengalir dari atas ke bawah dan ditentukan oleh pencapaian bisnis. Tentu saja, pembuatan model tata kelola untuk Azure mencakup perwakilan dari TI, tetapi yang lebih penting harus memiliki perwakilan yang kuat dari para pemimpin kelompok bisnis, serta manajemen keamanan dan risiko. Pada akhirnya, perancah perusahaan adalah tentang memitigasi risiko bisnis untuk memfasilitasi misi dan tujuan organisasi.

Sekarang setelah Anda mempelajari tata kelola langganan, tinjau praktik terbaik untuk kesiapan Azure untuk melihat rekomendasi ini dalam praktiknya.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk