Mulai menggunakan izin dan akses

Layanan Azure DevOps | Azure DevOps Server 2022 - Azure DevOps Server 2019

Dalam artikel ini, pelajari tentang bagaimana Anda dapat mengelola tingkat akses dan izin melalui pewarisan, grup keamanan, peran, dan lainnya di Azure DevOps. Mulailah dengan memahami konsep utama berikut.

-

- Semua pengguna yang ditambahkan ke Azure DevOps ditambahkan ke satu atau beberapa grup keamanan default.

- Grup keamanan diberi izin, baik Izinkan atau Tolak akses ke fitur atau tugas.

- Anggota grup keamanan mewarisi izin yang ditetapkan ke grup.

- Izin ditentukan pada tingkat yang berbeda: organisasi/koleksi, proyek, atau objek.

- Izin lain dikelola melalui penetapan berbasis peran, seperti administrator tim, manajemen ekstensi, dan berbagai peran sumber daya alur.

- Administrator dapat menentukan grup keamanan kustom untuk mengelola izin untuk area fungsional yang berbeda.

Tentang tingkat akses:

- Semua pengguna yang ditambahkan ke Azure DevOps ditetapkan ke tingkat akses, yang memberikan atau membatasi akses ke fitur portal web tertentu.

- Ada tiga tingkat akses utama: Stakeholder, Basic, dan Basic + Test Plans.

- Akses pemangku kepentingan menyediakan akses gratis ke sejumlah pengguna yang tidak terbatas ke serangkaian fitur terbatas. Untuk informasi selengkapnya, lihat referensi akses cepat pemangku kepentingan.

- Tentang fitur pratinjau:

- Saat fitur baru diperkenalkan, pengguna dapat mengaktifkan atau menonaktifkannya melalui fitur Pratinjau untuk mengaksesnya.

- Subset kecil fitur baru dikelola di tingkat organisasi dan diaktifkan atau dinonaktifkan oleh pemilik organisasi.

Misalnya, sebagian besar pengguna Azure DevOps ditambahkan ke grup keamanan Kontributor dan diberikan tingkat akses Dasar . Grup Kontributor menyediakan akses baca dan tulis ke repositori, pelacakan kerja, alur, dan lainnya. Akses dasar menyediakan akses ke semua fitur dan tugas untuk menggunakan Azure Boards, Azure Repos, Azure Pipelines, dan Azure Artifacts. Pengguna yang memerlukan akses untuk mengelola Paket Pengujian Azure perlu diberikan Paket Dasar + Pengujian atau Akses tingkat lanjut .

Administrator harus ditambahkan ke grup Administrator Koleksi Proyek atau Administrator Proyek. Administrator mengelola grup keamanan dan izin dari portal web, terutama dari pengaturan Proyek. Kontributor mengelola izin untuk objek yang mereka buat dari portal web juga.

Untuk gambaran umum izin default, lihat Referensi cepat izin default.

Grup keamanan dan keanggotaan

Dengan pembuatan organisasi, koleksi, atau proyek—Azure DevOps membuat sekumpulan grup keamanan default, yang secara otomatis diberi izin default. Lebih banyak grup keamanan didefinisikan dengan tindakan berikut:

- Saat Anda membuat grup keamanan kustom di tingkat berikut:

- Tingkat proyek

- Tingkat organisasi atau koleksi

- Tingkat server (hanya lokal)

- Saat Anda menambahkan tim, grup keamanan tim akan dibuat

Anda tidak dapat membuat grup keamanan tingkat objek, tetapi Anda bisa menetapkan grup kustom ke tingkat objek dan menetapkan izin ke tingkat tersebut. Untuk informasi selengkapnya, lihat Mengatur izin tingkat objek.

Grup keamanan default

Grup keamanan berikut didefinisikan secara default untuk setiap proyek dan organisasi. Anda biasanya menambahkan pengguna atau grup ke grup Pembaca, Kontributor, atau Administrator Proyek.

| Project | Organisasi atau Koleksi |

|---|---|

| - Administrator Build -Kontributor - Administrator Proyek - Pengguna Yang Valid Proyek -Pembaca - Administrator Rilis - TeamName Team |

- Administrator Koleksi Proyek - Administrator Build Koleksi Proyek - Akun Layanan Build Koleksi Proyek - Akun Layanan Proksi Koleksi Proyek - Akun Layanan Koleksi Proyek - Akun Layanan Uji Koleksi Proyek - Pengumpulan Proyek Pengguna yang Valid - Pengguna Cakupan Proyek - Grup Layanan Keamanan |

Untuk deskripsi masing-masing grup ini, lihat Grup keamanan, akun layanan, dan izin. Untuk penetapan izin default yang dibuat ke grup keamanan default yang paling umum, lihat Izin dan akses default.

Grup keamanan berikut didefinisikan secara default untuk setiap proyek dan koleksi proyek. Anda biasanya menambahkan pengguna atau grup ke grup Pembaca, Kontributor, atau Administrator Proyek.

Daftar berikut menunjukkan grup terbaru yang ditentukan untuk TFS 2017 dan versi yang lebih baru. Untuk versi Azure DevOps yang lebih lama, daftar mungkin berbeda. Hanya tambahkan akun layanan ke grup akun layanan Azure DevOps. Untuk memahami grup pengguna yang valid, lihat Grup pengguna yang valid nanti di artikel ini.

| Tingkat proyek | Tingkat kumpulan |

|---|---|

| - Administrator Build -Kontributor - Administrator Proyek - Pengguna Yang Valid Proyek -Pembaca - Administrator Rilis - TeamName Team |

- Administrator Koleksi Proyek - Administrator Build Koleksi Proyek - Akun Layanan Build Koleksi Proyek - Akun Layanan Proksi Koleksi Proyek - Akun Layanan Koleksi Proyek - Akun Layanan Uji Koleksi Proyek - Pengumpulan Proyek Pengguna yang Valid - Grup Layanan Keamanan |

Untuk pengguna yang bertugas mengelola fitur tingkat proyek—seperti, tim, jalur area dan iterasi, repositori, hook layanan, dan titik akhir layanan—tambahkan ke grup Administrator Proyek. Untuk pengguna yang bertugas mengelola fitur tingkat organisasi atau koleksi—seperti, proyek, kebijakan, proses, kebijakan retensi, kumpulan agen dan penyebaran, dan ekstensi—tambahkan ke grup Administrator Koleksi Proyek. Untuk informasi selengkapnya, lihat Tentang pengaturan tingkat pengguna, tim, proyek, dan organisasi.

Untuk deskripsi setiap grup dan setiap izin, lihat Referensi izin dan grup, Grup.

Keanggotaan, izin, dan manajemen tingkat akses

Azure DevOps mengontrol akses melalui tiga area fungsional yang saling terhubung ini:

Manajemen keanggotaan mendukung penambahan akun pengguna dan grup individual ke kelompok keamanan default. Setiap grup default dikaitkan dengan sekumpulan izin default. Semua pengguna yang ditambahkan ke grup keamanan apa pun ditambahkan ke grup Pengguna Yang Valid. Pengguna yang valid adalah seseorang yang dapat tersambung ke proyek, koleksi, atau organisasi.

Manajemen izin mengontrol akses ke tugas fungsional tertentu pada tingkat sistem yang berbeda. Izin tingkat objek mengatur izin pada file, folder, alur build, atau kueri bersama. Pengaturan izin sesuai dengan Izinkan, Tolak, Izinkan diwariskan, Penolakan yang diwariskan, Izin sistem, Penolakan sistem, dan Tidak diatur. Untuk informasi selengkapnya, lihat Pewarisan izin dan grup keamanan nanti di artikel ini.

Manajemen tingkat akses mengontrol akses ke fitur portal web. Berdasarkan apa yang telah dibeli untuk pengguna, administrator mengatur tingkat akses pengguna ke Stakeholder, Basic, Basic + Test, atau Visual Studio Enterprise (sebelumnya Advanced).

Setiap area fungsional menggunakan grup keamanan untuk menyederhanakan manajemen di seluruh penyebaran. Anda menambahkan pengguna dan grup melalui konteks administrasi web. Izin secara otomatis diatur berdasarkan grup keamanan tempat Anda menambahkan pengguna. Atau izin didasarkan pada objek, proyek, koleksi, atau tingkat server tempat Anda menambahkan grup.

Anggota grup keamanan dapat berupa kombinasi pengguna, grup lainnya, dan grup Microsoft Entra.

Anggota grup keamanan dapat berupa kombinasi pengguna, grup lain, dan grup Direktori Aktif atau Grup Kerja.

Anda dapat membuat grup lokal atau grup Direktori Aktif (AD) untuk mengelola pengguna Anda.

Direktori Aktif dan grup keamanan Microsoft Entra

Anda dapat mengisi grup keamanan dengan menambahkan pengguna individual. Namun, untuk kemudahan manajemen, lebih mudah jika Anda mengisi grup ini dengan menggunakan ID Microsoft Entra untuk Azure DevOps Services dan grup pengguna Active Directory (AD) atau Windows untuk Azure DevOps Server. Metode ini memungkinkan Anda mengelola keanggotaan grup dan izin secara lebih efisien di beberapa komputer.

Jika Anda hanya perlu mengelola sekumpulan kecil pengguna, maka Anda dapat melewati langkah ini. Namun, jika Anda melihat bahwa organisasi Anda mungkin tumbuh, Anda mungkin ingin menyiapkan Direktori Aktif atau ID Microsoft Entra. Selain itu, jika Anda berencana membayar layanan tambahan, Anda perlu menyiapkan ID Microsoft Entra untuk digunakan dengan Azure DevOps untuk mendukung penagihan.

Catatan

Tanpa ID Microsoft Entra, semua pengguna Azure DevOps harus masuk menggunakan akun Microsoft, dan Anda harus mengelola akses akun oleh akun pengguna individual. Bahkan jika Anda mengelola akses akun menggunakan akun Microsoft, Anda perlu menyiapkan langganan Azure untuk mengelola penagihan.

Untuk menyiapkan ID Microsoft Entra untuk digunakan dengan Layanan Azure DevOps, lihat Koneksi organisasi Anda ke ID Microsoft Entra.

Saat organisasi Anda tersambung ke ID Microsoft Entra, ada banyak kebijakan organisasi yang dapat Anda aktifkan atau nonaktifkan untuk mengamankan organisasi Anda. Untuk informasi selengkapnya, lihat Tentang keamanan, autentikasi, dan otorisasi, Kebijakan keamanan.

Untuk mengelola akses organisasi dengan ID Microsoft Entra, lihat artikel berikut ini:

- Menambahkan atau menghapus pengguna menggunakan Microsoft Entra ID

- Memecahkan masalah akses dengan ID Microsoft Entra

Azure DevOps mendaftarkan perubahan yang dibuat ke grup Microsoft Entra dalam waktu satu jam setelah perubahan tersebut di ID Microsoft Entra. Izin apa pun yang diwariskan melalui keanggotaan grup akan disegarkan. Jika Anda ingin me-refresh keanggotaan Microsoft Entra dan izin yang diwariskan di Azure DevOps, keluar lalu masuk kembali, atau picu refresh untuk mengevaluasi kembali izin Anda.

Untuk menyiapkan Direktori Aktif untuk digunakan dengan Azure DevOps Server, lihat artikel berikut ini:

- Menginstal Active Directory Domain Services (Tingkat 100)

- Memulai Layanan Domain Direktori Aktif.

Instal Active Directory sebelum menginstal Azure DevOps Server.

Grup pengguna yang valid

Saat Anda menambahkan akun pengguna langsung ke grup keamanan, mereka secara otomatis ditambahkan ke salah satu grup pengguna yang valid.

- Pengguna Valid Koleksi Proyek: Semua anggota ditambahkan ke grup tingkat organisasi.

- Pengguna Valid Proyek: Semua anggota ditambahkan ke grup tingkat proyek.

- Server\Pengguna Valid Azure DevOps: Semua anggota ditambahkan ke grup tingkat server.

- ProjectCollectionName\Project Collection Valid Users: Semua anggota ditambahkan ke grup tingkat koleksi.

- ProjectName\Project Valid Users: Semua anggota ditambahkan ke grup tingkat proyek.

Izin default yang ditetapkan ke grup ini terutama terbatas pada akses baca, seperti Lihat sumber daya build, Lihat informasi tingkat proyek, dan Lihat informasi tingkat koleksi.

Semua pengguna yang Anda tambahkan ke satu proyek dapat melihat objek di proyek lain dalam koleksi. Jika Anda perlu membatasi akses tampilan, maka Anda dapat mengatur pembatasan melalui simpul jalur area.

Jika Anda menghapus atau menolak izin Tampilkan informasi tingkat instans untuk salah satu grup Pengguna Valid, tidak ada anggota grup yang dapat mengakses proyek, koleksi, atau penyebaran, tergantung pada grup yang Anda tetapkan.

Grup Pengguna Cakupan Proyek

Secara default, pengguna yang ditambahkan ke organisasi dapat melihat semua informasi dan pengaturan organisasi dan proyek. Pengaturan ini mencakup daftar pengguna, daftar proyek, detail penagihan, data penggunaan, dan lainnya yang diakses melalui pengaturan Organisasi.

Penting

- Fitur visibilitas terbatas yang dijelaskan di bagian ini hanya berlaku untuk interaksi melalui portal web. Dengan perintah REST API atau

azure devopsCLI, anggota proyek dapat mengakses data yang dibatasi. - Pengguna tamu yang merupakan anggota dalam grup terbatas dengan akses default di ID Microsoft Entra, tidak dapat mencari pengguna dengan pemilih orang. Saat fitur pratinjau dinonaktifkan untuk organisasi, atau saat pengguna tamu bukan anggota grup terbatas, pengguna tamu dapat mencari semua pengguna Microsoft Entra, seperti yang diharapkan.

Untuk membatasi pengguna tertentu, seperti Pemangku Kepentingan, pengguna tamu Microsoft Entra, atau anggota grup keamanan tertentu, Anda dapat mengaktifkan fitur pratinjau Batasi visibilitas dan kolaborasi pengguna ke proyek tertentu untuk organisasi. Setelah diaktifkan, setiap pengguna atau grup yang ditambahkan ke grup Pengguna Cakupan Proyek, dibatasi untuk mengakses halaman pengaturan Organisasi, kecuali untuk Gambaran Umum dan Proyek; dan dibatasi untuk hanya mengakses proyek yang telah ditambahkan.

Peringatan

Saat fitur Batasi visibilitas dan kolaborasi pengguna ke pratinjau proyek tertentu diaktifkan untuk organisasi, pengguna yang tercakup dalam proyek tidak dapat mencari pengguna yang ditambahkan ke organisasi melalui keanggotaan grup Microsoft Entra, bukan melalui undangan pengguna eksplisit. Ini adalah perilaku tak terduga dan resolusi sedang dikerjakan. Untuk mengatasi masalah ini sendiri, nonaktifkan fitur Batasi visibilitas dan kolaborasi pengguna ke pratinjau proyek tertentu untuk organisasi.

Untuk informasi selengkapnya, lihat Mengelola fitur pratinjau.

Catatan

Grup keamanan termasuk dalam tingkat organisasi, bahkan jika mereka hanya mengakses proyek tertentu. Beberapa grup mungkin disembunyikan di portal web tergantung pada izin pengguna. Anda dapat menemukan semua nama grup di organisasi dengan alat CLI azure devops atau REST API kami. Untuk informasi selengkapnya, lihat Menambahkan dan mengelola grup keamanan.

Catatan

Grup keamanan termasuk dalam tingkat koleksi, bahkan jika mereka hanya mengakses proyek tertentu. Beberapa grup mungkin disembunyikan di portal web tergantung pada izin pengguna. Anda dapat menemukan semua nama grup di organisasi dengan alat CLI azure devops atau REST API kami. Untuk informasi selengkapnya, lihat Menambahkan dan mengelola grup keamanan.

Catatan

Grup keamanan termasuk dalam tingkat koleksi, bahkan jika mereka hanya mengakses proyek tertentu. Beberapa grup mungkin disembunyikan di portal web tergantung pada izin pengguna. Namun, Anda dapat menemukan nama semua grup dalam organisasi menggunakan REST API. Untuk informasi selengkapnya, lihat Menambahkan dan mengelola grup keamanan.

Tingkat akses

Tingkat akses mengontrol fitur mana yang terlihat oleh pengguna di portal web. Akses bergantung pada lisensi pengguna.

Jika Anda ingin memberi pengguna akses ke manajemen portofolio Agile atau fitur manajemen kasus pengujian, ubah tingkat akses, bukan izin.

Mengatur tingkat akses untuk pengguna atau grup tidak memberi mereka akses ke proyek atau portal web. Hanya pengguna atau grup yang ditambahkan ke tim atau grup keamanan yang dapat tersambung ke proyek dan portal web. Pastikan pengguna Anda memiliki izin dan tingkat akses yang mereka butuhkan. Anda melakukannya dengan memastikan mereka ditambahkan ke proyek atau tim.

Izin

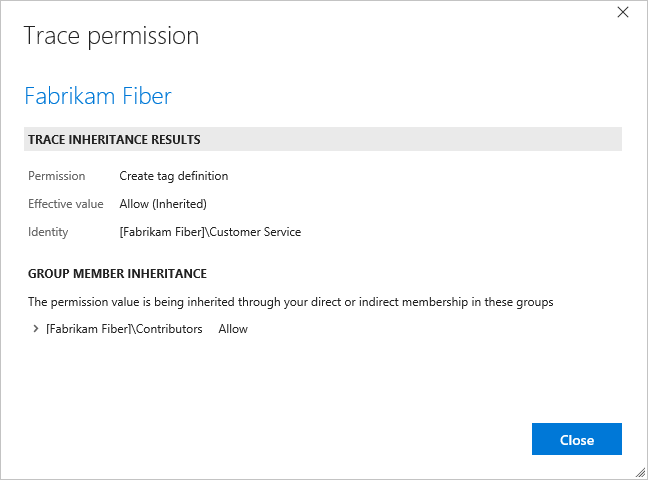

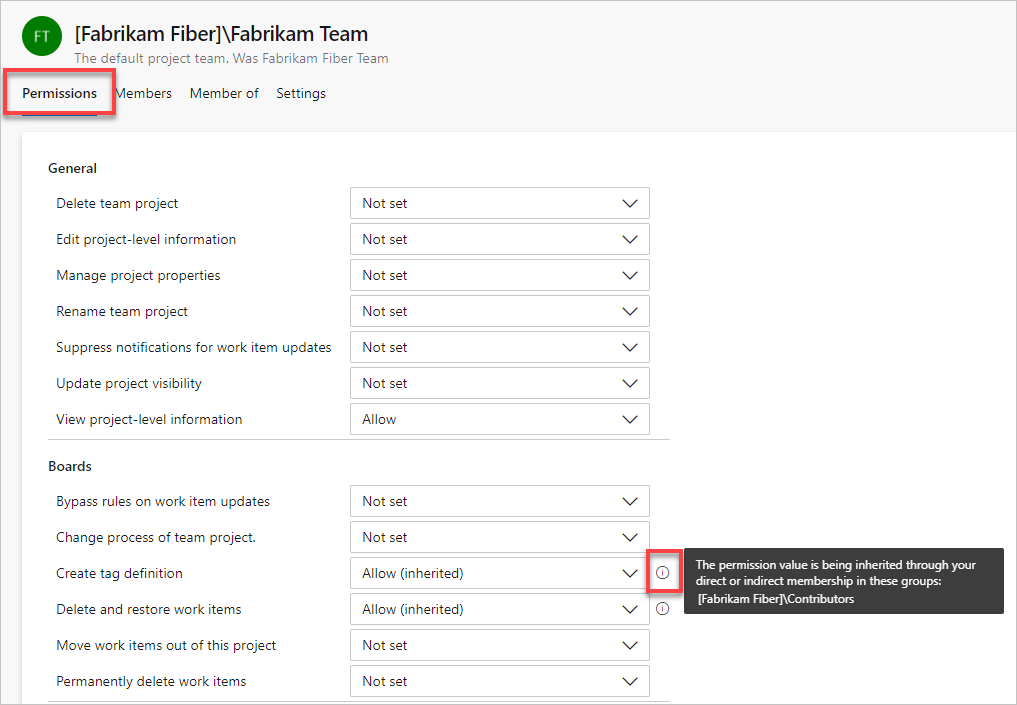

Seperti yang ditunjukkan pada gambar berikut, grup keamanan yang ditentukan di tingkat proyek dan koleksi dapat ditetapkan ke izin yang ditetapkan pada objek, proyek, dan tingkat organisasi.

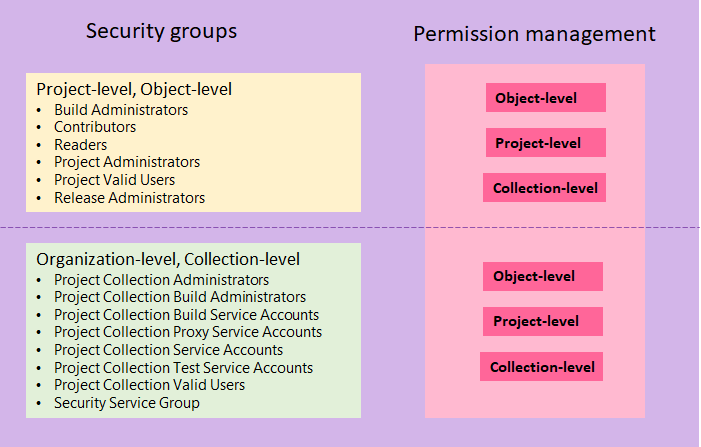

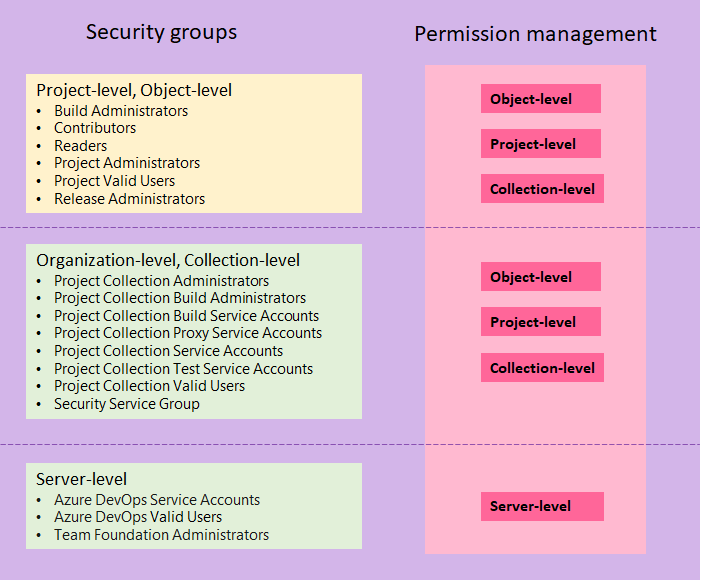

Seperti yang ditunjukkan pada gambar berikut, grup keamanan yang ditentukan di tingkat proyek dan koleksi dapat ditetapkan ke izin yang ditetapkan pada tingkat objek, proyek, dan koleksi. Anda hanya dapat menentukan grup keamanan tingkat server ke izin tingkat server.

Untuk deskripsi setiap grup keamanan default, lihat Grup keamanan, akun layanan, dan izin.

Status izin

Izin dapat memiliki tugas berikut. Mereka memberikan atau membatasi akses seperti yang ditunjukkan.

Pengguna atau grup memiliki izin untuk melakukan tugas:

- Izinkan

- Izinkan (diwariskan)

- Izinkan (sistem)

Pengguna atau grup tidak memiliki izin untuk melakukan tugas:

- Tolak

- Tolak (diwariskan)

- Tolak (sistem)

- Tidak diatur

| Status izin | Deskripsi |

|---|---|

| Izinkan | Secara eksplisit memberi pengguna untuk melakukan tugas tertentu, dan tidak diwariskan dari keanggotaan grup. |

| Izinkan (diwariskan) | Memberikan anggota grup untuk melakukan tugas tertentu. |

| Izinkan (sistem) | Memberikan izin yang lebih diutamakan sebelum izin pengguna. Tidak dapat diedarkan dan disimpan dalam database konfigurasi, tidak terlihat oleh pengguna. |

| Tolak | Secara eksplisit membatasi pengguna untuk melakukan tugas tertentu, dan tidak diwarisi dari keanggotaan grup. Untuk sebagian besar grup dan hampir semua izin, Tolak ambil alih Izinkan. Jika pengguna termasuk dalam dua grup, dan salah satunya memiliki izin tertentu yang diatur ke Tolak, pengguna tersebut tidak dapat melakukan tugas yang memerlukan izin tersebut meskipun mereka termasuk dalam grup yang memiliki izin yang diatur ke Izinkan. |

| Tolak (diwariskan) | Membatasi anggota grup untuk melakukan tugas tertentu. Mengambil alih Izinkan eksplisit. |

| Tolak (sistem) | Membatasi izin yang diutamakan sebelum izin pengguna. Tidak dapat diedarkan dan disimpan dalam database konfigurasi, tidak terlihat oleh pengguna. |

| Tidak diatur | Secara implisit menolak pengguna kemampuan untuk melakukan tugas yang memerlukan izin tersebut, tetapi memungkinkan keanggotaan dalam grup yang memiliki izin tersebut untuk diutamakan, juga dikenal sebagai Izinkan (diwariskan) atau Tolak (diwariskan). |

Dalam beberapa kasus, anggota grup Administrator Koleksi Proyek atau Administrator Team Foundation mungkin selalu mendapatkan izin meskipun mereka ditolak izin tersebut di grup yang berbeda. Dalam kasus lain seperti penghapusan item kerja atau alur, menjadi anggota grup Administrator Koleksi Proyek tidak melewati izin Tolak yang ditetapkan di tempat lain.

Peringatan

Saat Anda mengubah izin untuk grup, itu mengubah izin tersebut untuk semua pengguna yang merupakan anggota grup tersebut. Bergantung pada ukuran grup, Anda mungkin memengaruhi kemampuan ratusan pengguna untuk melakukan pekerjaan mereka dengan hanya mengubah satu izin. Jadi pastikan Anda memahami efek potensial sebelum Anda membuat perubahan.

Pewarisan izin dan grup keamanan

Beberapa izin dikelola melalui hierarki. Dalam hierarki ini, izin dapat diwariskan dari induk atau ditimpa. Grup keamanan menetapkan sekumpulan izin untuk anggota grup tersebut. Misalnya, anggota grup Kontributor atau grup Administrator Proyek diberi izin yang ditetapkan sebagai Diizinkan untuk grup tersebut.

Jika izin tidak diizinkan atau ditolak secara langsung untuk pengguna, izin tersebut mungkin diwariskan dengan cara berikut.

Pengguna mewarisi izin dari grup tempat mereka berada. Saat pengguna memiliki izin Izinkan keanggotaan langsung atau grup, keanggotaan langsung atau grup Tolak izin mengambil alihnya.

Anggota Administrator Koleksi Proyek atau Administrator Team Foundation mempertahankan izin yang paling diizinkan, bahkan jika mereka termasuk dalam grup lain yang menolak izin tersebut. Izin operasi item kerja adalah pengecualian untuk aturan ini.

Izin tingkat objek yang ditetapkan untuk simpul hierarki - area, iterasi, folder kontrol versi, folder kueri item kerja - diwariskan ke hierarki. Artinya, izin pengguna yang diatur di diwariskan oleh

area-1/sub-area-1, jika izin yang sama tidak diizinkan atau ditolakarea-1secara eksplisit untukarea-1/sub-area-1. Jika izin diatur secara eksplisit untuk objek, sepertiarea-1/sub-area-1, maka simpul induk tidak diwariskan, terlepas dari apakah itu ditolak atau diizinkan. Jika tidak diatur, maka izin untuk simpul tersebut diwariskan dari leluhur terdekat yang memiliki izin yang ditetapkan secara eksplisit. Terakhir, dalam hierarki objek, kekhususan mewarisi warisan. Misalnya, pengguna yang izinnya secara eksplisit diatur ke Tolak pada 'area-1' tetapi juga secara eksplisit diatur ke Izinkan untuk 'area-1/sub-area-1' menerima Izinkan pada 'area-1/sub-area-1'.

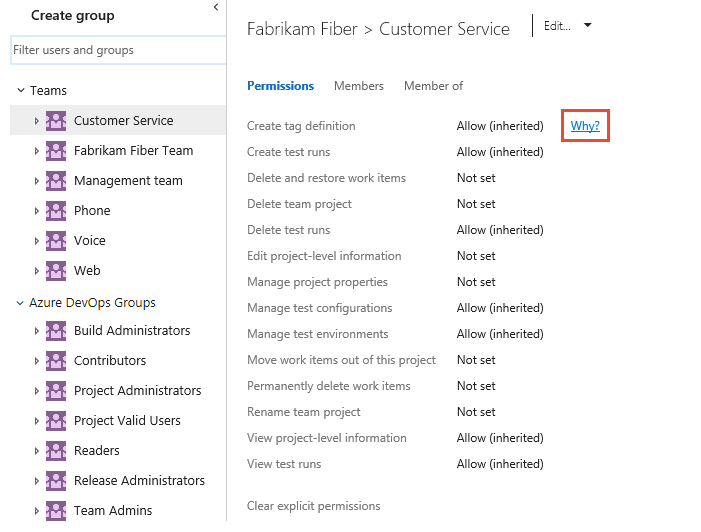

Untuk memahami mengapa izin diwariskan, Anda dapat menjeda pengaturan izin, lalu memilih Mengapa? Untuk membuka halaman Keamanan , lihat Menampilkan izin.

Catatan

Untuk mengaktifkan halaman pratinjau halaman Pengaturan Izin Proyek, lihat Mengaktifkan fitur pratinjau.

Dialog baru terbuka yang memperlihatkan informasi pewarisan untuk izin tersebut.

Antarmuka pengguna pratinjau untuk halaman pengaturan Izin Proyek tidak tersedia untuk Azure DevOps Server 2020 dan versi yang lebih lama.

Praktik terbaik untuk izin

Lakukan:

- Gunakan ID Microsoft Entra, Direktori Aktif, atau grup keamanan Windows saat Anda mengelola banyak pengguna.

- Saat Anda menambahkan tim, pertimbangkan izin mana yang ingin Anda tetapkan ke prospek tim, master scrum, dan anggota tim lainnya. Pertimbangkan siapa yang membuat dan memodifikasi jalur area, jalur iterasi, dan kueri.

- Saat Anda menambahkan banyak tim, pertimbangkan untuk membuat grup kustom Administrator Tim tempat Anda dapat mengalokasikan subset izin yang tersedia untuk Administrator Proyek.

- Pertimbangkan untuk memberikan izin Kontribusi folder kueri item kerja kepada pengguna atau grup yang memerlukan kemampuan untuk membuat dan berbagi kueri item kerja untuk proyek.

Jangan:

- Jangan tambahkan pengguna ke beberapa grup keamanan, yang berisi tingkat izin yang berbeda. Dalam kasus tertentu, tingkat izin Tolak dapat mengambil alih tingkat izin Izinkan .

- Jangan ubah penetapan default yang dibuat ke grup Pengguna Yang Valid. Jika Anda menghapus atau mengatur izin Tampilkan informasi tingkat instans ke Tolak untuk salah satu grup Pengguna Yang Valid, tidak ada pengguna dalam grup yang dapat mengakses proyek, koleksi, atau penyebaran, tergantung pada grup yang Anda tetapkan.

- Jangan tetapkan izin yang dicatat sebagai 'Tetapkan hanya ke akun layanan' ke akun pengguna.

Izin berbasis peran

Dengan izin berbasis Peran, Anda menetapkan akun pengguna atau grup keamanan ke peran, dengan setiap peran diberi satu atau beberapa izin. Berikut adalah peran utama dan tautan ke informasi selengkapnya.

- Peran keamanan umpan artefak atau paket: Peran mendukung berbagai tingkat izin untuk mengedit dan mengelola umpan paket.

- Peran Manajer ekstensi Marketplace: Anggota peran Manajer dapat menginstal ekstensi dan menanggapi permintaan ekstensi yang akan diinstal.

- Peran keamanan alur: Beberapa peran digunakan untuk mengelola sumber daya pustaka, sumber daya alur tingkat proyek dan tingkat koleksi.

- Peran administrator tim Administrator tim dapat mengelola semua alat tim.

Anggota grup Administrator Proyek atau Administrator Koleksi Proyek dapat mengelola semua alat tim untuk semua tim.

Fitur pratinjau

Bendera fitur mengontrol akses untuk memilih fitur baru. Secara berkala, Azure DevOps memperkenalkan fitur baru dengan menempatkannya di belakang bendera fitur. Anggota proyek dan pemilik organisasi dapat mengaktifkan atau menonaktifkan fitur pratinjau. Untuk informasi selengkapnya, lihat Mengelola atau mengaktifkan fitur.

Langkah berikutnya

Artikel terkait

- Memecahkan masalah akses dan izin

- Tentang keamanan, autentikasi, dan otorisasi

- Apa itu ID Microsoft Entra?

- Mulai menggunakan ID Microsoft Entra

- Referensi izin dan grup

- Alat manajemen keamanan dan izin

- Menambahkan pengguna ke organisasi

- Menambahkan dan mengelola grup keamanan

- Mengelola token, namespace, izin

- Cara kerja penagihan

- Menyiapkan tagihan untuk membayar pengguna, alur, dan pengujian beban berbasis cloud di Azure DevOps

- Memecahkan masalahakses dan izin Tentang keamanan, autentikasi, dan otorisasi

- Gambaran Umum Active Directory Domain Services

- Memulai AD DS

- Referensi izin dan grup

- Alat manajemen keamanan dan izin

- Menambahkan pengguna ke tim atau proyek

- Menambahkan dan mengelola grup keamanan

- Mengelola token, namespace, izin

- Referensi izin dan grup

- Alat manajemen keamanan dan izin

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk