Grup keamanan, akun layanan, dan izin di Azure DevOps

Layanan Azure DevOps | Azure DevOps Server 2022 - Azure DevOps Server 2019

Artikel ini menyediakan referensi komprehensif untuk setiap pengguna, grup, dan izin bawaan.

Untuk referensi cepat ke penetapan default, lihat Izin dan akses default. Untuk gambaran umum tentang bagaimana izin dan keamanan dikelola, lihat Mulai menggunakan izin, akses, dan grup keamanan. Selain kelompok keamanan, ada juga peran keamanan, yang menyediakan izin untuk area tertentu.

Untuk mempelajari cara menambahkan pengguna ke grup atau mengatur izin tertentu yang bisa Anda kelola melalui portal web, lihat sumber daya berikut ini:

Pengguna dan grup

Wiki

DevOps

Catatan

Gambar yang ditampilkan di portal web Anda mungkin berbeda dari gambar dalam artikel ini. Perbedaan ini dihasilkan dari pembaruan yang dibuat untuk Azure DevOps. Namun, fungsionalitas dasar yang tersedia untuk Anda tetap sama kecuali disebutkan secara eksplisit.

Akun layanan

Ada beberapa akun layanan yang dihasilkan sistem untuk mendukung operasi tertentu. Tabel berikut ini menjelaskan akun pengguna ini, yang ditambahkan di tingkat organisasi atau koleksi.

| Nama pengguna | Deskripsi |

|---|---|

| Layanan Kumpulan Agen | Memiliki izin untuk mendengarkan antrean pesan agar kumpulan tertentu menerima pekerjaan. Dalam kebanyakan kasus, Anda tidak perlu mengelola anggota grup ini. Proses pendaftaran agen mengurusnya untuk Anda. Akun layanan yang Anda tentukan untuk agen (biasanya Layanan Jaringan) secara otomatis ditambahkan saat Anda mendaftarkan agen. Bertanggung jawab untuk melakukan operasi baca/tulis Azure Boards dan memperbarui item kerja saat objek GitHub diperbarui. |

| Azure Boards | Ditambahkan saat Azure Boards tersambung ke GitHub. Anda seharusnya tidak perlu mengelola anggota grup ini. Bertanggung jawab untuk mengelola pembuatan tautan antara GitHub dan Azure Boards. |

| PipelinesSDK | Ditambahkan sesuai kebutuhan untuk mendukung token cakupan layanan kebijakan Alur. Akun pengguna ini mirip dengan identitas layanan build tetapi mendukung penguncian izin secara terpisah. Dalam praktiknya, token yang melibatkan identitas ini diberikan izin baca-saja untuk sumber daya alur dan kemampuan satu kali untuk menyetujui permintaan kebijakan. Akun ini harus diperlakukan dengan cara yang sama seperti identitas layanan build diperlakukan. |

| ProjectName Build Service | Memiliki izin untuk menjalankan layanan build untuk proyek dan merupakan pengguna warisan yang digunakan untuk build XAML. Ini ditambahkan ke Grup Layanan Keamanan, yang digunakan untuk menyimpan pengguna yang telah diberikan izin, tetapi tidak ditambahkan ke grup keamanan lainnya. |

| Layanan Build Koleksi Proyek | Memiliki izin untuk menjalankan layanan build untuk koleksi. Ini ditambahkan ke Grup Layanan Keamanan, yang digunakan untuk menyimpan pengguna yang telah diberikan izin, tetapi tidak ditambahkan ke grup keamanan lainnya. |

Grup

Anda dapat memberikan izin langsung kepada individu, atau ke grup. Menggunakan grup membuat semuanya lebih sederhana dan sistem menyediakan beberapa grup bawaan untuk tujuan tersebut. Grup ini dan izin default yang ditetapkan ditentukan pada tingkat yang berbeda: server (hanya penyebaran lokal), pengumpulan proyek, proyek, dan objek tertentu. Anda juga dapat membuat grup Anda sendiri dan memberi mereka sekumpulan izin tertentu yang sesuai untuk peran tertentu di organisasi Anda.

Catatan

Grup keamanan termasuk dalam tingkat organisasi, bahkan jika mereka hanya mengakses proyek tertentu. Beberapa grup mungkin disembunyikan di portal web tergantung pada izin pengguna. Anda dapat menemukan semua nama grup di organisasi dengan alat CLI azure devops atau REST API kami. Untuk informasi selengkapnya, lihat Menambahkan dan mengelola grup keamanan.

Catatan

Grup keamanan termasuk dalam tingkat koleksi, bahkan jika mereka hanya mengakses proyek tertentu. Beberapa grup mungkin disembunyikan di portal web tergantung pada izin pengguna. Anda dapat menemukan semua nama grup di organisasi dengan alat CLI azure devops atau REST API kami. Untuk informasi selengkapnya, lihat Menambahkan dan mengelola grup keamanan.

Catatan

Grup keamanan termasuk dalam tingkat koleksi, bahkan jika mereka hanya mengakses proyek tertentu. Beberapa grup mungkin disembunyikan di portal web tergantung pada izin pengguna. Namun, Anda dapat menemukan nama semua grup dalam organisasi menggunakan REST API. Untuk informasi selengkapnya, lihat Menambahkan dan mengelola grup keamanan.

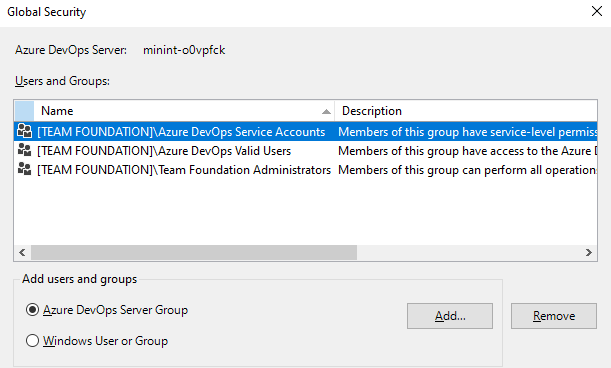

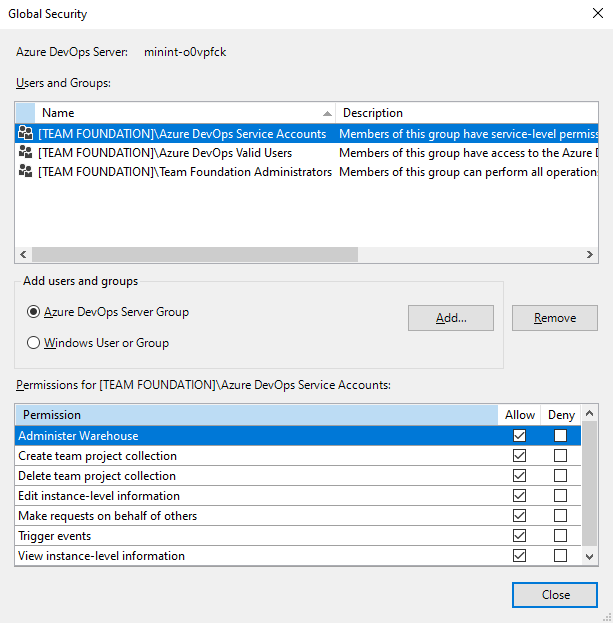

Grup tingkat server

Saat Anda menginstal Azure DevOps Server, sistem membuat grup default yang memiliki izin tingkat server di seluruh penyebaran. Anda tidak dapat menghapus atau menghapus grup tingkat server bawaan.

Anda tidak dapat menghapus atau menghapus grup tingkat server default.

Catatan

Nama lengkap masing-masing grup ini adalah [Team Foundation]\{nama grup}. Jadi nama lengkap grup administrator tingkat server adalah [Team Foundation]\Team Foundation Administrators.

Nama grup

Izin

Keanggotaan

Akun Layanan Azure DevOps

Memiliki izin tingkat layanan untuk instans server.

Berisi akun layanan yang disediakan selama penginstalan

Grup ini hanya boleh berisi akun layanan dan bukan akun pengguna atau grup yang berisi akun pengguna. Secara default, grup ini adalah anggota Administrator Team Foundation.

Jika Anda perlu menambahkan akun ke grup ini setelah menginstal Azure DevOps Server, Anda dapat melakukannya menggunakan utilitas TFSSecurity.exe di subfolder Alat direktori penginstalan lokal Anda. Gunakan perintah berikut: TFSSecurity /g+ "[TEAM FOUNDATION]\Team Foundation Service Accounts" n:domain\username /server:http(s)://tfsservername .

Akun Layanan Proksi Azure DevOps

Memiliki izin tingkat layanan untuk Proksi Server Team Foundation, dan beberapa izin tingkat layanan.

Catatan

Akun ini dibuat saat Anda menginstal layanan proksi Azure DevOps.

Grup ini hanya boleh berisi akun layanan dan bukan akun pengguna atau grup yang berisi akun pengguna.

Pengguna Valid Azure DevOps

Memiliki izin untuk melihat informasi tingkat instans server.

Berisi semua pengguna yang diketahui ada di instans server. Anda tidak dapat mengubah keanggotaan grup ini.

Administrator Team Foundation

Memiliki izin untuk melakukan semua operasi tingkat server.

Grup Administrator Lokal (BUILTIN\Administrators) untuk server apa pun yang menghosting layanan aplikasi Azure DevOPs/Team Foundation.

Grup Akun Layanan Server\Team Foundation dan anggota grup \Project Server Integration Service Accounts.

Grup ini harus dibatasi untuk jumlah pengguna sekecil mungkin yang membutuhkan kontrol administratif total atas operasi tingkat server.

Catatan

Jika penyebaran Anda menggunakan Pelaporan, pertimbangkan untuk menambahkan anggota grup ini ke grup Pengelola Konten di Reporting Services.

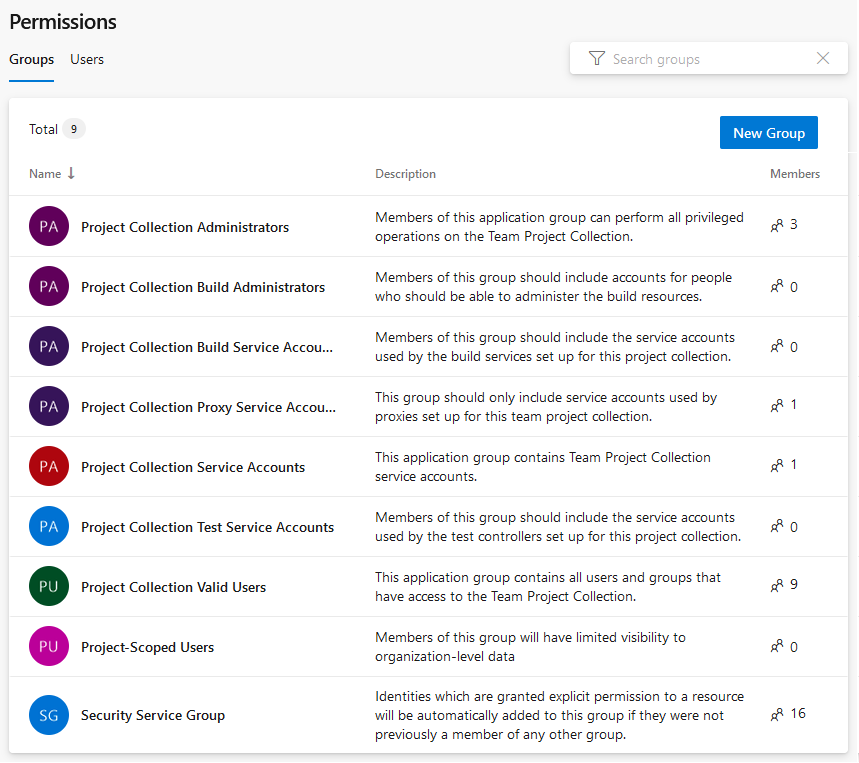

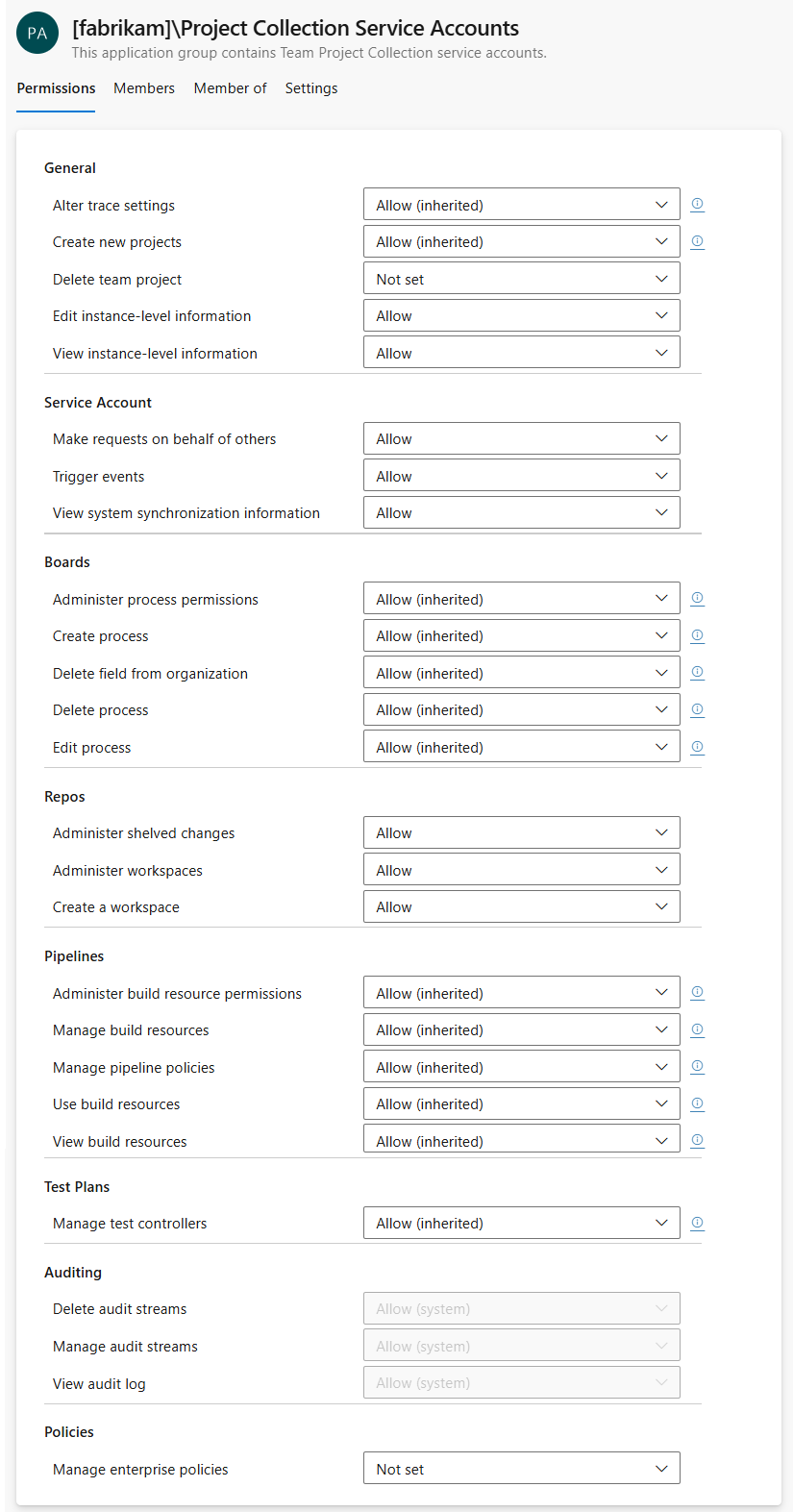

Grup tingkat koleksi

Saat Anda membuat kumpulan organisasi atau proyek di Azure DevOps, sistem membuat grup tingkat koleksi yang memiliki izin dalam koleksi tersebut. Anda tidak dapat menghapus atau menghapus grup tingkat koleksi bawaan.

Catatan

Untuk mengaktifkan halaman pratinjau Izin Organisasi Pengaturan Halaman v2, lihat Mengaktifkan fitur pratinjau. Halaman pratinjau menyediakan halaman pengaturan grup yang tidak dilakukan halaman saat ini.

Nama lengkap masing-masing grup ini adalah [{nama koleksi}]\{nama grup}. Jadi nama lengkap grup administrator untuk koleksi default adalah [Koleksi Default]\Administrator Koleksi Proyek.

Nama grup

Izin

Keanggotaan

Administrator Koleksi Proyek

Memiliki izin untuk melakukan semua operasi untuk koleksi.

Berisi grup Administrator Lokal (BUILTIN\Administrators) untuk server tempat layanan tingkat aplikasi telah diinstal. Berisi anggota grup Akun Layanan CollectionName./ Grup ini harus dibatasi untuk jumlah pengguna sekecil mungkin yang membutuhkan kontrol administratif total atas koleksi.

Catatan

Jika penyebaran Anda menggunakan Reporting Services, pertimbangkan untuk menambahkan anggota grup ini ke grup Manajer Konten Team Foundation di Reporting Services.

Administrator Build Koleksi Proyek

Memiliki izin untuk mengelola sumber daya build dan izin untuk koleksi.

Batasi grup ini ke jumlah pengguna sekecil mungkin yang membutuhkan kontrol administratif total atas server dan layanan build untuk koleksi ini.

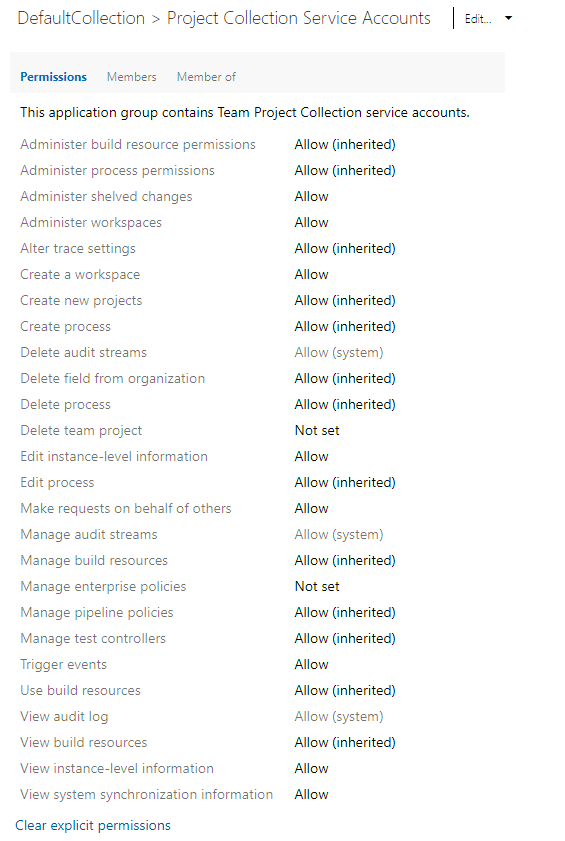

Akun Layanan Build Koleksi Proyek

Memiliki izin untuk menjalankan layanan build untuk koleksi.

Batasi grup ini ke akun layanan dan grup yang hanya berisi akun layanan. Ini adalah grup warisan yang digunakan untuk build XAML. Gunakan pengguna Project Collection Build Service ({organisasi Anda}) untuk mengelola izin untuk build saat ini.

Akun Layanan Proksi Koleksi Proyek

Memiliki izin untuk menjalankan layanan proksi untuk koleksi.

Batasi grup ini ke akun layanan dan grup yang hanya berisi akun layanan.

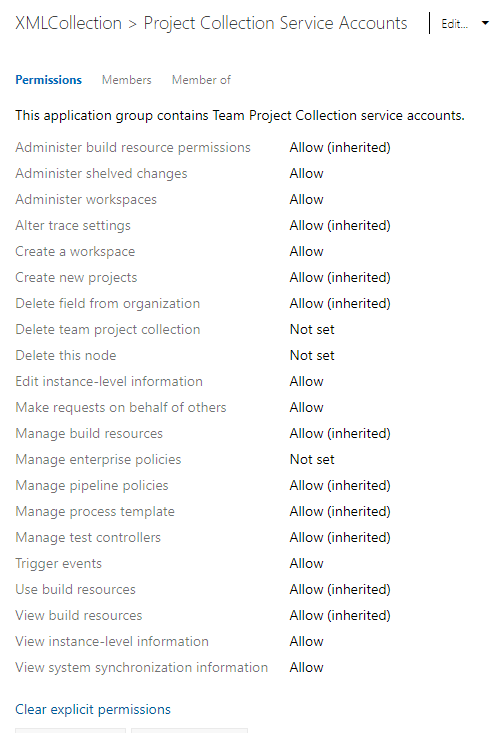

Akun Layanan Koleksi Proyek

Memiliki izin tingkat layanan untuk koleksi dan untuk Azure DevOps Server.

Berisi akun layanan yang disediakan selama penginstalan. Grup ini hanya boleh berisi akun layanan dan grup yang hanya berisi akun layanan. Secara default, grup ini adalah anggota grup Administrator.

Akun Layanan Uji Koleksi Proyek

Memiliki izin layanan pengujian untuk koleksi.

Batasi grup ini ke akun layanan dan grup yang hanya berisi akun layanan.

Pengguna Valid Koleksi Proyek

Memiliki izin untuk mengakses proyek tim dan melihat informasi dalam koleksi.

Berisi semua pengguna dan grup yang telah ditambahkan di mana saja dalam koleksi. Anda tidak dapat mengubah keanggotaan grup ini.

Memiliki akses terbatas untuk melihat pengaturan dan proyek organisasi selain proyek yang ditambahkan secara khusus. Selain itu, opsi pemilih orang terbatas pada pengguna dan grup yang telah ditambahkan secara eksplisit ke proyek yang terhubung dengan pengguna.

Tambahkan pengguna ke grup ini saat Anda ingin membatasi visibilitas dan akses mereka ke proyek yang Anda tambahkan secara eksplisit. Jangan tambahkan pengguna ke grup ini jika mereka juga ditambahkan ke grup Administrator Koleksi Proyek.

Catatan

Grup Pengguna Cakupan Proyek tersedia dengan akses terbatas saat fitur pratinjau tingkat organisasi, Membatasi visibilitas pengguna dan kolaborasi ke proyek tertentu diaktifkan. Untuk informasi selengkapnya termasuk panggilan penting terkait keamanan, lihat Mengelola organisasi Anda, Membatasi visibilitas pengguna untuk proyek, dan lainnya.

Grup Layanan Keamanan

Digunakan untuk menyimpan pengguna yang telah diberikan izin, tetapi tidak ditambahkan ke grup keamanan lainnya.

Jangan tetapkan pengguna ke grup ini. Jika Anda menghapus pengguna dari semua grup keamanan, periksa apakah Anda perlu menghapusnya dari grup ini.

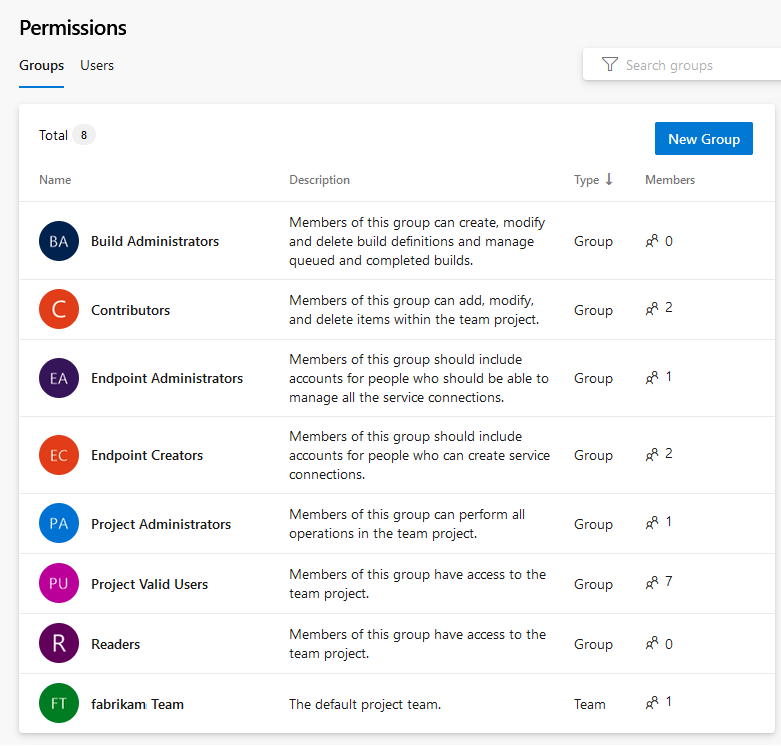

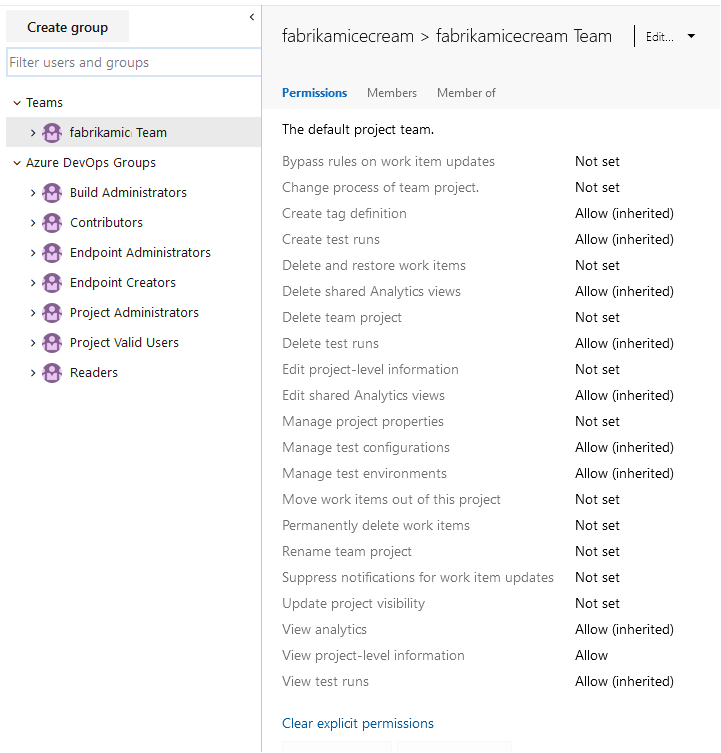

Grup tingkat proyek

Untuk setiap proyek yang Anda buat, sistem membuat grup tingkat proyek berikut. Grup ini diberi izin tingkat proyek.

Catatan

Untuk mengaktifkan halaman pratinjau untuk Halaman Pengaturan Izin Proyek, lihat Mengaktifkan fitur pratinjau.

Tip

Nama lengkap masing-masing grup ini adalah [{nama proyek}]\{nama grup}. Misalnya, grup kontributor untuk proyek yang disebut "Proyek Saya" adalah [Proyek Saya]\Kontributor.

Nama grup

Izin

Keanggotaan

Administrator Build

Memiliki izin untuk mengelola sumber daya build dan membangun izin untuk proyek. Anggota dapat mengelola lingkungan pengujian, membuat uji coba, dan mengelola build.

Tetapkan kepada pengguna yang menentukan dan mengelola alur build.

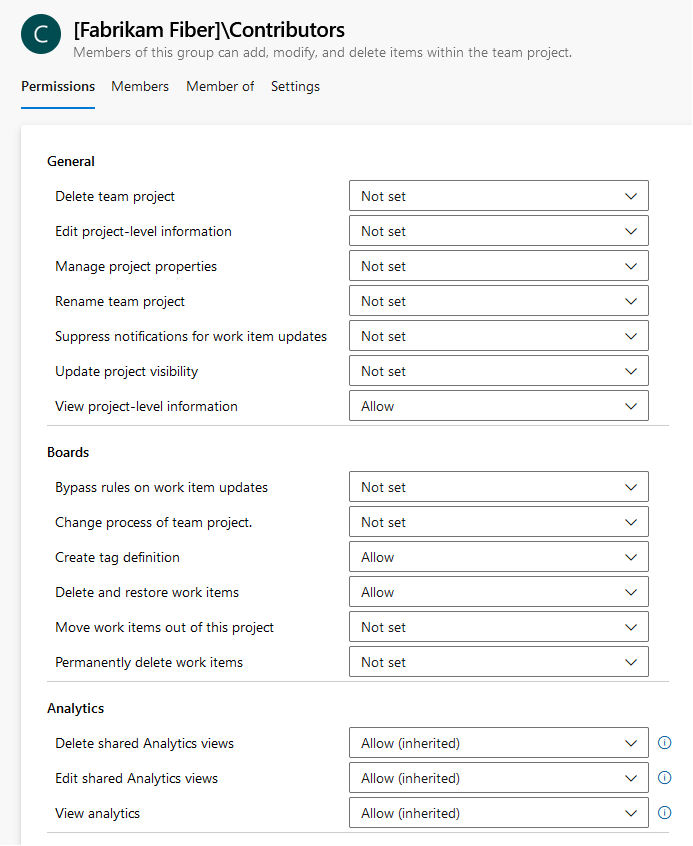

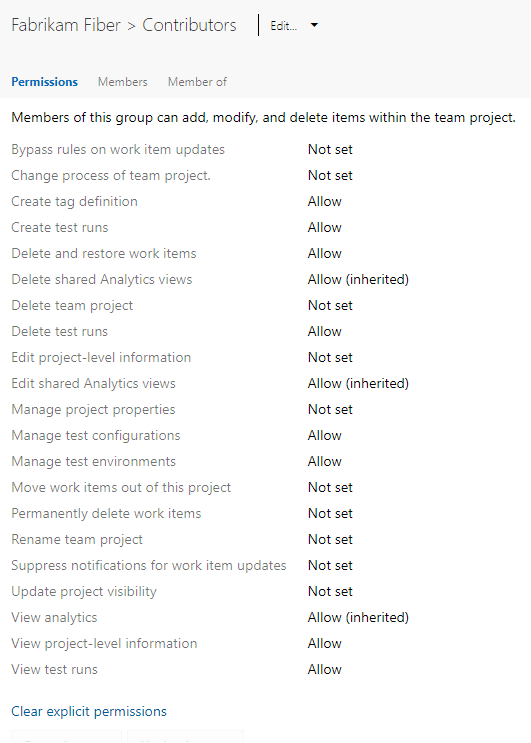

Kontributor

Memiliki izin untuk berkontribusi sepenuhnya ke basis kode proyek dan pelacakan item kerja. Izin utama yang tidak mereka miliki adalah izin yang mengelola atau mengelola sumber daya.

Secara default, grup tim yang dibuat saat Anda membuat proyek ditambahkan ke grup ini, dan setiap pengguna yang Anda tambahkan ke tim atau proyek adalah anggota grup ini. Selain itu, tim apa pun yang Anda buat untuk proyek ditambahkan ke grup ini.

Pembaca

Memiliki izin untuk melihat informasi proyek, basis kode, item kerja, dan artefak lainnya tetapi tidak mengubahnya.

Tetapkan kepada anggota organisasi atau koleksi Anda yang ingin Anda berikan izin lihat-saja ke proyek. Pengguna ini dapat melihat backlog, papan, dasbor, dan banyak lagi, tetapi tidak menambahkan atau mengedit apa pun.

Memiliki izin untuk mengelola semua aspek tim dan proyek, meskipun mereka tidak dapat membuat proyek tim.

Tetapkan kepada pengguna yang mengelola izin pengguna, membuat atau mengedit tim, mengubah pengaturan tim, menentukan jalur area atau perulangan, atau menyesuaikan pelacakan item kerja. Anggota grup Administrator Proyek memiliki izin untuk melakukan tugas berikut:

- Menambahkan dan menghapus pengguna dari keanggotaan proyek

- Menambahkan dan menghapus grup keamanan kustom dari proyek

- Menambahkan dan mengelola semua tim proyek dan fitur terkait tim

- Mengedit ACL izin tingkat proyek

- Edit langganan peristiwa (email atau SOAP) untuk tim atau peristiwa tingkat proyek.

Pengguna Yang Valid Proyek

Memiliki izin untuk mengakses dan melihat informasi proyek.

Berisi semua pengguna dan grup yang telah ditambahkan di mana saja ke proyek. Anda tidak dapat mengubah keanggotaan grup ini.

Catatan

Kami menyarankan agar Anda tidak mengubah izin default untuk grup ini.

Administrator Rilis

Memiliki izin untuk mengelola semua operasi rilis.

Tetapkan kepada pengguna yang menentukan dan mengelola alur rilis.

Catatan

Grup Administrator Rilis dibuat pada saat yang sama alur rilis pertama ditentukan. Ini tidak dibuat secara default saat proyek dibuat.

Memiliki izin untuk berkontribusi sepenuhnya ke basis kode proyek dan pelacakan item kerja.

Grup Tim default dibuat saat Anda membuat proyek, dan secara default ditambahkan ke grup Kontributor untuk proyek. Setiap tim baru yang Anda buat juga akan memiliki grup yang dibuat untuk mereka dan ditambahkan ke grup Kontributor.

Tambahkan anggota tim ke grup ini. Untuk memberikan akses untuk mengonfigurasi pengaturan tim, tambahkan anggota tim ke peran administrator tim.

Peran administrator tim

Untuk setiap tim yang Anda tambahkan, Anda dapat menetapkan satu atau beberapa anggota tim sebagai administrator. Peran admin tim bukan grup dengan sekumpulan izin yang ditentukan. Sebaliknya, peran admin tim ditugaskan untuk mengelola aset tim. Untuk informasi selengkapnya, lihat Mengelola tim dan mengonfigurasi alat tim. Untuk menambahkan pengguna sebagai administrator tim, lihat Menambahkan administrator tim.

Catatan

Administrator Proyek dapat mengelola semua area administratif tim untuk semua tim.

Izin

Sistem mengelola izin pada tingkat yang berbeda—izin organisasi, proyek, objek, dan berbasis peran—dan secara default menetapkannya ke satu atau beberapa grup bawaan. Anda dapat mengelola sebagian besar izin melalui portal web. Anda dapat mengelola lebih banyak izin dengan menggunakan satu atau beberapa alat manajemen keamanan, menentukan izin namespace.

Sistem mengelola izin pada tingkat yang berbeda—server, koleksi, proyek, objek, dan izin berbasis peran—dan secara default menetapkannya ke satu atau beberapa grup bawaan. Anda dapat mengelola sebagian besar izin melalui portal web. Anda dapat mengelola lebih banyak izin dengan menggunakan satu atau beberapa alat manajemen keamanan, menentukan izin namespace.

Di bagian berikut, izin namespace disediakan mengikuti label izin yang ditampilkan di antarmuka pengguna. Contohnya:

Membuat definisi tag

Tagging, Create

Untuk informasi selengkapnya, lihat Namespace layanan keamanan dan referensi izin.

Izin tingkat server

Kelola izin tingkat server melalui Konsol Administrasi Team Foundation atau alat baris perintah TFSSecurity. Administrator Team Foundation diberikan semua izin tingkat server. Grup tingkat server lainnya telah memilih penetapan izin.

Izin (UI)

Namespace permission

Keterangan

Hanya berlaku untuk Azure DevOps Server 2020 dan versi sebelumnya yang dikonfigurasi untuk mendukung laporan SQL Server. Dapat memproses atau mengubah pengaturan untuk gudang data atau kubus Analisis SQL Server dengan menggunakan Layanan Web Kontrol Gudang.

Izin lainnya mungkin diperlukan untuk sepenuhnya memproses atau membangun kembali gudang data dan kubus Analisis.

Dapat membuat dan mengelola koleksi.

Dapat menghapus koleksi dari penyebaran.

Catatan

Menghapus koleksi tidak akan menghapus database koleksi dari SQL Server.

Dapat mengedit izin tingkat server untuk pengguna dan grup, dan menambahkan atau menghapus grup tingkat server dari koleksi.

Catatan

Mengedit informasi tingkat instans mencakup kemampuan untuk melakukan tugas-tugas ini yang ditentukan dalam semua koleksi yang ditentukan untuk instans:

- Mengubah pengaturan Ekstensi dan Analitik

- Secara implisit memungkinkan pengguna untuk mengubah izin kontrol versi dan pengaturan repositori

- Mengedit langganan atau pemberitahuan peristiwa untuk pemberitahuan global, peristiwa tingkat proyek, dan tingkat tim

- Edit semua pengaturan tingkat proyek dan tim untuk proyek yang ditentukan dalam koleksi

- Membuat dan mengubah daftar global

Untuk memberikan semua izin ini pada prompt perintah, Anda harus menggunakan tf.exe Permission perintah untuk memberikan AdminConfiguration izin dan AdminConnections selain GENERIC_WRITE.

Dapat melakukan operasi atas nama pengguna atau layanan lain. Hanya tetapkan ke akun layanan.

Dapat memicu peristiwa pemberitahuan tingkat server. Hanya tetapkan ke akun layanan dan anggota grup Azure DevOps atau Administrator Team Foundation.

Dapat menggunakan semua fitur portal Web lokal. Izin ini tidak digunakan lagi dengan Azure DevOps Server 2019 dan versi yang lebih baru.

Catatan

Jika izin Gunakan fitur Akses Web lengkap diatur ke Tolak, pengguna hanya akan melihat fitur tersebut yang diizinkan untuk grup Pemangku Kepentingan (lihat Mengubah tingkat akses). Tolak akan mengambil alih Izinkan implisit apa pun, bahkan untuk akun yang merupakan anggota grup administratif seperti Administrator Team Foundation.

Dapat melihat keanggotaan grup tingkat server dan izin pengguna tersebut.

Catatan

Izin Lihat informasi tingkat instans juga ditetapkan ke grup Pengguna Valid Azure DevOps.

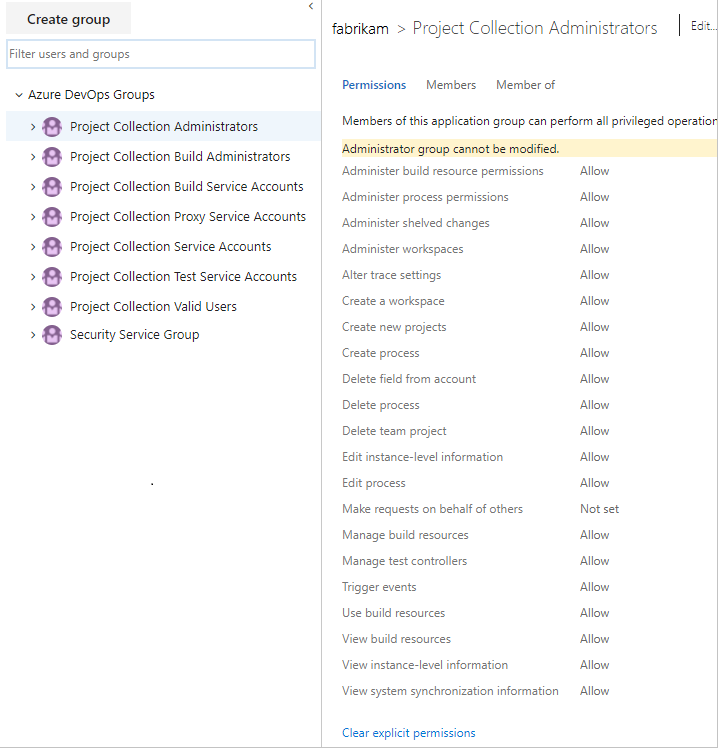

Izin tingkat organisasi

Kelola izin tingkat organisasi melalui konteks admin portal web atau dengan perintah az devops security group . Administrator Koleksi Proyek diberikan semua izin tingkat organisasi. Grup tingkat organisasi lainnya telah memilih penetapan izin.

Catatan

Untuk mengaktifkan halaman pratinjau untuk Halaman Pengaturan Izin Proyek, lihat Mengaktifkan fitur pratinjau.

Penting

Izin untuk menambahkan atau menghapus grup keamanan tingkat organisasi atau koleksi, menambahkan dan mengelola keanggotaan grup tingkat organisasi atau koleksi, dan mengedit ACL izin tingkat koleksi dan proyek ditetapkan ke semua anggota grup AdministratorKoleksi Proyek. Ini tidak dikontrol oleh izin yang muncul dalam antarmuka pengguna.

Anda tidak dapat mengubah izin untuk grup Administrator Koleksi Proyek. Selain itu, meskipun Anda dapat mengubah penetapan izin untuk anggota grup ini, izin efektif mereka masih akan sesuai dengan yang ditetapkan ke grup administrator tempat mereka menjadi anggota.

Izin (UI)

Namespace permission

Deskripsi

Umum

Dapat mengubah pengaturan pelacakan untuk mengumpulkan informasi diagnostik yang lebih rinci tentang layanan Web Azure DevOps.

Dapat menambahkan proyek ke organisasi atau koleksi proyek. Izin lainnya mungkin diperlukan tergantung pada penyebaran lokal Anda.

Dapat menghapus proyek. Menghapus proyek akan menghapus semua data yang terkait dengan proyek. Anda tidak dapat membatalkan penghapusan proyek kecuali dengan memulihkan koleksi ke titik sebelum proyek dihapus.

Dapat mengatur pengaturan tingkat organisasi dan proyek.

Catatan

Mengedit informasi tingkat instans mencakup kemampuan untuk melakukan tugas-tugas ini untuk semua proyek yang ditentukan dalam organisasi atau koleksi:

- Mengubah pengaturan Gambaran Umum organisasi, Ekstensi, dan pengaturan ID Microsoft Entra

- Mengubah izin kontrol versi dan pengaturan repositori

- Mengedit langganan atau pemberitahuan peristiwa untuk pemberitahuan global, peristiwa tingkat proyek, dan tingkat tim

- Edit semua pengaturan tingkat proyek dan tim untuk proyek yang ditentukan dalam koleksi.

Dapat melihat izin tingkat organisasi untuk pengguna atau grup.

Akun Layanan

Dapat melakukan operasi atas nama pengguna atau layanan lain. Tetapkan izin ini hanya ke akun layanan.

Dapat memicu peristiwa pemberitahuan proyek dalam koleksi. Tetapkan hanya ke akun layanan.

Dapat memanggil antarmuka pemrograman aplikasi sinkronisasi. Tetapkan hanya ke akun layanan.

Boards

Dapat mengubah izin untuk menyesuaikan pelacakan kerja dengan membuat dan menyesuaikan proses yang diwariskan.

Dapat membuat proses yang diwariskan yang digunakan untuk menyesuaikan pelacakan kerja dan Azure Boards. Pengguna yang diberikan akses Dasar dan Pemangku Kepentingan diberikan izin ini secara default.

Dapat menghapus proses yang diwariskan yang digunakan untuk menyesuaikan pelacakan kerja dan Azure Boards.

Dapat mengedit proses yang diwariskan kustom.

Repositori

Hanya berlaku untuk kontrol versi Team Foundation (TFVC)

Dapat menghapus shelveset yang dibuat oleh pengguna lain.

Dapat membuat dan menghapus ruang kerja untuk pengguna lain.

Dapat membuat ruang kerja kontrol versi. Izin Buat ruang kerja diberikan kepada semua pengguna sebagai bagian dari keanggotaan mereka dalam grup Pengguna Valid Koleksi Proyek.

Pipelines

Dapat mengubah izin untuk membangun sumber daya di tingkat koleksi organisasi atau proyek, yang meliputi:

- Mengatur kebijakan retensi

- Mengatur batas sumber daya untuk alur

- Menambahkan dan mengelola kumpulan agen

- Menambahkan dan mengelola kumpulan penyebaran

Catatan

Selain izin ini, Azure DevOps menyediakan izin berbasis peran yang mengatur keamanan kumpulan agen. Pengaturan tingkat objek lainnya akan mengambil alih pengaturan yang ditetapkan di tingkat organisasi atau proyek.

Dapat mengelola komputer build, membangun agen, dan membangun pengontrol.

Dapat mengelola pengaturan alur yang diatur melalui Pengaturan organisasi, Alur, Pengaturan.

Dapat memesan dan mengalokasikan agen build. Tetapkan hanya ke akun layanan untuk layanan build.

Dapat melihat, tetapi tidak menggunakan, membangun pengontrol dan membangun agen yang dikonfigurasi untuk organisasi atau koleksi proyek.

Test Plans

Dapat mendaftarkan dan membatalkan pendaftaran pengontrol pengujian.

Dapat menghapus aliran audit. Aliran audit sedang dalam pratinjau. Untuk informasi selengkapnya, lihat Membuat streaming audit.

Dapat menambahkan aliran audit. Aliran audit sedang dalam pratinjau. Untuk informasi selengkapnya, lihat Membuat streaming audit.

Dapat melihat dan mengekspor log audit. Log audit sedang dalam pratinjau. Untuk informasi selengkapnya, lihat Mengakses, mengekspor, dan memfilter log audit.

Kebijakan

Dapat mengaktifkan dan menonaktifkan kebijakan koneksi aplikasi seperti yang dijelaskan dalam Mengubah kebijakan koneksi aplikasi.

Izin tingkat koleksi

Kelola izin tingkat koleksi melalui konteks admin portal web atau alat baris perintah TFSSecurity. Administrator Koleksi Proyek diberikan semua izin tingkat koleksi. Grup tingkat koleksi lainnya telah memilih penetapan izin.

Izin yang tersedia untuk Azure DevOps Server 2019 dan versi yang lebih baru bervariasi tergantung pada model proses yang dikonfigurasi untuk koleksi. Untuk gambaran umum model proses, lihat Menyesuaikan pelacakan kerja.

Model proses yang diwariskan

Model proses XML lokal

Penting

Izin untuk menambahkan atau menghapus grup keamanan tingkat organisasi atau koleksi, menambahkan dan mengelola keanggotaan grup tingkat organisasi atau koleksi, dan mengedit ACL izin tingkat koleksi dan proyek ditetapkan ke semua anggota grup AdministratorKoleksi Proyek. Ini tidak dikontrol oleh izin yang muncul dalam antarmuka pengguna.

Anda tidak dapat mengubah izin untuk grup Administrator Koleksi Proyek. Selain itu, meskipun Anda dapat mengubah penetapan izin untuk anggota grup ini, izin efektif mereka masih akan sesuai dengan yang ditetapkan ke grup administrator tempat mereka menjadi anggota.

Izin (UI)

Namespace permission

Deskripsi

Dapat mengubah izin untuk alur build di tingkat pengumpulan proyek. Ini termasuk artefak berikut:

Dapat mengubah izin untuk menyesuaikan pelacakan kerja dengan membuat dan menyesuaikan proses yang diwariskan. Mengharuskan koleksi dikonfigurasi untuk mendukung model proses Yang Diwariskan. Lihat juga:

Dapat menghapus shelveset yang dibuat oleh pengguna lain. Berlaku ketika TFVC digunakan sebagai kontrol sumber.

Dapat membuat dan menghapus ruang kerja untuk pengguna lain. Berlaku ketika TFVC digunakan sebagai kontrol sumber.

Dapat mengubah pengaturan pelacakan untuk mengumpulkan informasi diagnostik yang lebih rinci tentang layanan Web Azure DevOps.

Dapat membuat ruang kerja kontrol versi. Berlaku ketika TFVC digunakan sebagai kontrol sumber. Izin ini diberikan kepada semua pengguna sebagai bagian dari keanggotaan mereka dalam grup Pengguna Valid Koleksi Proyek.

Dapat menambahkan proyek ke koleksi proyek. Izin tambahan mungkin diperlukan tergantung pada penyebaran lokal Anda.

Dapat membuat proses yang diwariskan yang digunakan untuk menyesuaikan pelacakan kerja dan Azure Boards. Mengharuskan koleksi dikonfigurasi untuk mendukung model proses Yang Diwariskan.

Bisa menghapus bidang kustom yang ditambahkan ke proses. Untuk penyebaran lokal, mengharuskan koleksi dikonfigurasi untuk mendukung model proses yang diwariskan.

Dapat menghapus proses yang diwariskan yang digunakan untuk menyesuaikan pelacakan kerja dan Azure Boards. Mengharuskan koleksi dikonfigurasi untuk mendukung model proses yang diwariskan.

Dapat menghapus proyek.

Catatan

Menghapus proyek akan menghapus semua data yang terkait dengan proyek. Anda tidak dapat membatalkan penghapusan proyek kecuali dengan memulihkan koleksi ke titik sebelum proyek dihapus.

Dapat mengatur pengaturan tingkat organisasi dan proyek.

Catatan

Edit informasi tingkat koleksi mencakup kemampuan untuk melakukan tugas-tugas ini untuk semua proyek yang ditentukan dalam organisasi atau koleksi:

- Mengubah pengaturan Ekstensi, dan Analitik

- Mengubah izin kontrol versi dan pengaturan repositori

- Mengedit langganan atau pemberitahuan peristiwa untuk pemberitahuan global, peristiwa tingkat proyek, dan tingkat tim

- Edit semua pengaturan tingkat proyek dan tim untuk proyek yang ditentukan dalam koleksi.

Dapat mengedit proses yang diwariskan kustom. Mengharuskan koleksi dikonfigurasi untuk mendukung model proses Yang Diwariskan.

Dapat melakukan operasi atas nama pengguna atau layanan lain. Tetapkan izin ini hanya ke akun layanan lokal.

Dapat mengelola komputer build, membangun agen, dan membangun pengontrol.

Dapat mengaktifkan dan menonaktifkan kebijakan koneksi aplikasi seperti yang dijelaskan dalam Mengubah kebijakan koneksi aplikasi.

Catatan

Izin ini hanya berlaku untuk Layanan Azure DevOps. Meskipun mungkin muncul untuk Azure DevOps Server lokal, itu tidak berlaku untuk server lokal.

Dapat mengunduh, membuat, mengedit, dan mengunggah templat proses. Templat proses menentukan blok penyusun sistem pelacakan item kerja serta subsistem lain yang Anda akses melalui Azure Boards. Mengharuskan koleksi dikonfigurasi untuk mendukung model proses XML LOKAL.

Dapat mendaftar dan membatalkan pendaftaran pengontrol pengujian.

Dapat memicu peristiwa pemberitahuan proyek dalam koleksi. Tetapkan hanya ke akun layanan. Pengguna dengan izin ini tidak dapat menghapus grup tingkat koleksi bawaan seperti Administrator Koleksi Proyek.

Dapat memesan dan mengalokasikan agen build. Tetapkan hanya ke akun layanan untuk layanan build.

Dapat melihat, tetapi tidak menggunakan, membangun pengontrol dan membangun agen yang dikonfigurasi untuk organisasi atau koleksi proyek.

Dapat melihat izin tingkat koleksi untuk pengguna atau grup.

Dapat memanggil antarmuka pemrograman aplikasi sinkronisasi. Tetapkan hanya ke akun layanan.

Izin tingkat proyek

Kelola izin tingkat proyek melalui konteks admin portal web atau dengan perintah az devops security group . Administrator Proyek diberikan semua izin tingkat proyek. Grup tingkat proyek lainnya telah memilih penetapan izin.

Catatan

Untuk mengaktifkan halaman pratinjau Halaman Pengaturan Izin Proyek, lihat Mengaktifkan fitur pratinjau.

Penting

Izin untuk menambahkan atau menghapus grup keamanan tingkat proyek dan menambahkan dan mengelola keanggotaan grup tingkat proyek ditetapkan ke semua anggota grup Administrator Proyek. Ini tidak dikontrol oleh izin yang muncul dalam antarmuka pengguna.

Anda tidak dapat mengubah izin untuk grup Administrator Proyek. Selain itu, meskipun Anda dapat mengubah penetapan izin untuk anggota grup ini, izin efektif mereka masih akan sesuai dengan yang ditetapkan ke grup administrator tempat mereka menjadi anggota.

Izin (UI)

Namespace permission

Deskripsi

Umum

Dapat menghapus proyek dari organisasi atau koleksi proyek.

Catatan

Bahkan jika Anda mengatur izin ini ke Tolak, pengguna yang diberikan izin di tingkat proyek mungkin dapat menghapus proyek yang izinnya mereka miliki. Untuk memastikan bahwa pengguna tidak dapat menghapus proyek, pastikan Anda mengatur proyek Hapus tim di tingkat proyek ke Tolak juga.

Dapat melakukan tugas berikut untuk proyek yang dipilih yang ditentukan dalam organisasi atau koleksi.

- Mengedit deskripsi proyek

- Mengubah visibilitas layanan proyek.

Catatan

Izin untuk menambahkan atau menghapus grup keamanan tingkat proyek dan menambahkan dan mengelola keanggotaan grup tingkat proyek ditetapkan ke semua anggota grup Administrator Proyek. Ini tidak dikontrol oleh izin yang muncul dalam antarmuka pengguna.

Dapat menyediakan atau mengedit metadata untuk proyek. Misalnya, pengguna dapat memberikan informasi tingkat tinggi tentang konten proyek. Mengubah metadata didukung melalui Atur properti proyek REST API.

Dapat mengubah nama proyek.

Pengguna dengan izin ini dapat memperbarui item kerja tanpa membuat pemberitahuan. Ini berguna saat melakukan migrasi pembaruan massal oleh alat dan ingin melewati pembuatan pemberitahuan.

Pertimbangkan untuk memberikan izin ini kepada akun layanan atau pengguna yang telah diberikan aturan Bypass pada izin pembaruan item kerja. Anda dapat mengatur parameter ke suppressNotificationstrue saat memperbarui bekerja melalui Item Kerja - perbarui REST API.

Dapat mengubah visibilitas proyek dari privat ke publik atau publik ke privat. Hanya berlaku untuk Layanan Azure DevOps.

Dapat melihat informasi tingkat proyek, termasuk keanggotaan dan izin grup informasi keamanan. Jika Anda mengatur izin ini ke Tolak untuk pengguna, mereka tidak dapat melihat proyek atau masuk ke proyek.

Boards

Pengguna dengan izin ini dapat menyimpan item kerja yang mengabaikan aturan, seperti aturan salin, batasan, atau bersyarat, yang ditentukan untuk jenis item kerja. Skenario yang berguna adalah migrasi di mana Anda tidak ingin memperbarui bidang menurut/tanggal saat mengimpor atau ketika Anda ingin melewati validasi item kerja.

Aturan dapat dilewati dengan salah satu dari dua cara. Yang pertama adalah melalui Item Kerja - perbarui REST API dan atur bypassRules parameter ke true. Yang kedua adalah melalui model objek klien, dengan menginisialisasi dalam mode aturan bypass (diinisialisasi WorkItemStore dengan WorkItemStoreFlags.BypassRules).

Saat dikombinasikan dengan izin 'Edit informasi tingkat proyek', memungkinkan pengguna mengubah proses Warisan untuk proyek. Untuk informasi selengkapnya, lihat Membuat dan mengelola proses yang diwariskan.

Dapat menambahkan tag ke item kerja. Secara default, semua anggota grup Kontributor memiliki izin ini. Selain itu, Anda dapat mengatur lebih banyak izin pemberian tag melalui alat manajemen keamanan. Lihat Namespace keamanan dan referensi izin, Penandaan.

Catatan

Semua pengguna yang diberikan akses Pemangku Kepentingan untuk proyek privat hanya dapat menambahkan tag yang ada. Bahkan jika izin Buat definisi tag diatur ke Izinkan, pemangku kepentingan tidak dapat menambahkan tag. Ini adalah bagian dari pengaturan akses Pemangku Kepentingan. Pengguna Azure DevOps Services yang diberikan akses Pemangku Kepentingan untuk proyek publik diberikan izin ini secara default. Untuk informasi selengkapnya, lihat referensi akses cepat pemangku kepentingan.

Meskipun izin Buat definisi tag muncul di pengaturan keamanan di tingkat proyek, izin pemberian tag sebenarnya adalah izin tingkat pengumpulan yang terlingkup di tingkat proyek saat muncul di antarmuka pengguna.

Untuk mencakup izin pemberian tag ke satu proyek saat menggunakan perintah TFSSecurity , Anda harus menyediakan GUID untuk proyek sebagai bagian dari sintaks perintah.

Jika tidak, perubahan Anda akan berlaku untuk seluruh koleksi.

Ingatlah hal ini saat mengubah atau mengatur izin ini.

Menghapus dan memulihkan item kerja

atau Hapus item kerja dalam proyek ini

Project, WORK_ITEM_DELETE

Dapat menandai item kerja dalam proyek sebagai dihapus. Pengguna Azure DevOps Services yang diberikan akses Pemangku Kepentingan untuk proyek publik diberikan izin ini secara default.

Dapat memindahkan item kerja dari satu proyek ke proyek lain dalam koleksi.

Dapat menghapus item kerja secara permanen dari proyek ini.

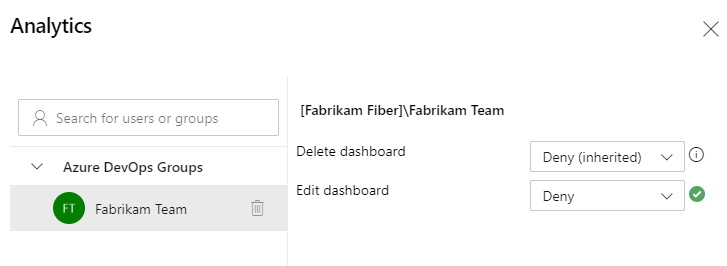

Analitik

Selain AnalyticsView izin namespace yang tercantum di bagian ini, Anda dapat mengatur izin tingkat objek pada setiap tampilan.

Dapat menghapus tampilan Analitik yang telah disimpan di bawah area Bersama.

Dapat membuat dan memodifikasi tampilan Analitik bersama.

Dapat mengakses data yang tersedia dari layanan Analytics. Untuk informasi selengkapnya, lihat Izin yang diperlukan untuk mengakses layanan Analytics.

Test Plans

Dapat menambahkan dan menghapus hasil pengujian dan menambahkan atau memodifikasi eksekusi pengujian. Untuk informasi selengkapnya, lihat Mengontrol berapa lama untuk menyimpan hasil pengujian dan Menjalankan pengujian manual.

Dapat menghapus uji coba.

Dapat membuat dan menghapus konfigurasi pengujian.

Dapat membuat dan menghapus lingkungan pengujian.

Dapat melihat rencana pengujian di bawah jalur area proyek.

Kelola izin tingkat proyek melalui konteks admin portal web atau alat baris perintah TFSSecurity. Administrator Proyek diberikan semua izin tingkat proyek. Grup tingkat proyek lainnya telah memilih penetapan izin.

Catatan

Beberapa izin yang diberikan kepada anggota grup Administrator Proyek tidak muncul di dalam antarmuka pengguna.

Izin (UI)

Namespace permission

Deskripsi

Pengguna dengan izin ini dapat menyimpan item kerja yang mengabaikan aturan, seperti aturan salin, batasan, atau bersyarat, yang ditentukan untuk jenis item kerja. Berguna untuk migrasi di mana Anda tidak ingin memperbarui by bidang atau date saat mengimpor, atau saat Anda ingin melewati validasi item kerja.

Aturan dapat dilewati dengan salah satu dari dua cara. Yang pertama adalah melalui Item Kerja - perbarui REST API dan atur bypassRules parameter ke true. Yang kedua adalah melalui model objek klien, dengan menginisialisasi dalam mode aturan bypass (diinisialisasi WorkItemStore dengan WorkItemStoreFlags.BypassRules).

Saat dikombinasikan dengan izin 'Edit informasi tingkat proyek', memungkinkan pengguna mengubah proses Warisan untuk proyek. Untuk informasi selengkapnya, lihat Membuat dan mengelola proses yang diwariskan.

Dapat menambahkan tag ke item kerja. Secara default, semua anggota grup Kontributor memiliki izin ini. Selain itu, Anda dapat mengatur lebih banyak izin pemberian tag melalui alat manajemen keamanan. Lihat Namespace keamanan dan referensi izin, Penandaan.

Catatan

Semua pengguna yang diberikan akses Pemangku Kepentingan hanya dapat menambahkan tag yang ada. Bahkan jika izin Buat definisi tag diatur ke Izinkan, pemangku kepentingan tidak dapat menambahkan tag. Ini adalah bagian dari pengaturan akses Pemangku Kepentingan. Untuk informasi selengkapnya, lihat referensi akses cepat pemangku kepentingan. Meskipun izin Buat definisi tag muncul di pengaturan keamanan di tingkat proyek, izin pemberian tag sebenarnya adalah izin tingkat pengumpulan yang terlingkup di tingkat proyek saat muncul di antarmuka pengguna. Untuk mencakup izin pemberian tag ke satu proyek saat menggunakan perintah TFSSecurity , Anda harus menyediakan GUID untuk proyek sebagai bagian dari sintaks perintah. Jika tidak, perubahan Anda akan berlaku untuk seluruh koleksi. Ingatlah hal ini saat mengubah atau mengatur izin ini.

Dapat menambahkan dan menghapus hasil pengujian dan menambahkan atau memodifikasi eksekusi pengujian. Untuk informasi selengkapnya, lihat Mengontrol berapa lama untuk menyimpan hasil pengujian dan Menjalankan pengujian manual.

Menghapus dan memulihkan item kerja

atau Hapus item kerja dalam proyek ini

Project, WORK_ITEM_DELETE

Dapat menandai item kerja dalam proyek sebagai dihapus. Grup Kontributor memiliki Hapus dan pulihkan item kerja di tingkat proyek yang diatur ke Izinkan secara default.

Dapat menghapus tampilan Analitik yang telah disimpan di bawah area Bersama.

Dapat menghapus proyek dari organisasi atau koleksi proyek.

Dapat menghapus uji coba.

Dapat melakukan tugas berikut untuk proyek yang dipilih yang ditentukan dalam organisasi atau koleksi.

- Mengedit deskripsi proyek

- Mengubah visibilitas layanan proyek.

Catatan

Izin untuk menambahkan atau menghapus grup keamanan tingkat proyek dan menambahkan dan mengelola keanggotaan grup tingkat proyek ditetapkan ke semua anggota grup Administrator Proyek. Ini tidak dikontrol oleh izin yang muncul dalam antarmuka pengguna.

Dapat membuat dan memodifikasi tampilan Analitik bersama.

Dapat menyediakan atau mengedit metadata untuk proyek. Misalnya, pengguna dapat memberikan informasi tingkat tinggi tentang konten proyek. Mengubah metadata didukung melalui Atur properti proyek REST API.

Dapat membuat dan menghapus konfigurasi pengujian.

Dapat membuat dan menghapus lingkungan pengujian.

Dapat memindahkan item kerja dari satu proyek ke proyek lain dalam koleksi.

Dapat menghapus item kerja secara permanen dari proyek ini.

Dapat mengubah nama proyek.

Pengguna dengan izin ini dapat memperbarui item kerja tanpa membuat pemberitahuan. Berguna untuk melakukan migrasi pembaruan massal dengan alat dan melewatkan pembuatan pemberitahuan.

Pertimbangkan untuk memberikan izin ini kepada akun layanan atau pengguna yang telah diberikan aturan Bypass pada izin pembaruan item kerja. Anda dapat mengatur parameter ke suppressNotificationstrue saat memperbarui bekerja melalui Item Kerja - perbarui REST API.

Dapat mengubah visibilitas proyek dari privat ke publik atau publik ke privat. Hanya berlaku untuk Layanan Azure DevOps.

Dapat mengakses data yang tersedia dari layanan Analytics. Untuk informasi selengkapnya, lihat Izin yang diperlukan untuk mengakses layanan Analytics.

Dapat melihat keanggotaan dan izin grup tingkat proyek.

Dapat melihat rencana pengujian di bawah jalur area proyek.

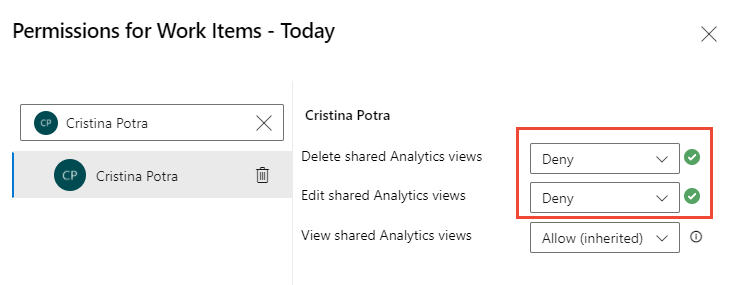

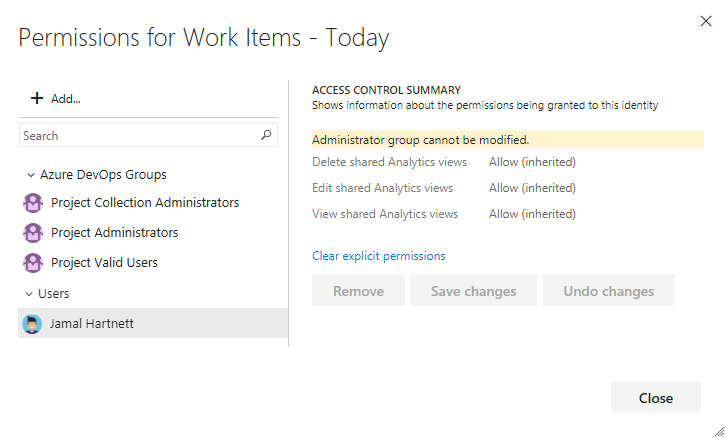

Tampilan analitik (tingkat objek)

Dengan tampilan Analitik bersama, Anda dapat memberikan izin tertentu untuk melihat, mengedit, atau menghapus tampilan yang Anda buat. Mengelola keamanan tampilan Analitik dari portal web.

Izin berikut ditentukan untuk setiap tampilan Analitik bersama. Semua pengguna yang valid secara otomatis diberikan semua izin untuk mengelola tampilan Analytics. Pertimbangkan untuk memberikan izin pilih ke tampilan bersama tertentu kepada anggota tim atau grup keamanan lain yang Anda buat. Lihat juga, Apa itu tampilan Analitik? Izin namespace lainnya didukung seperti yang didefinisikan dalam Namespace keamanan dan referensi izin.

Izin (UI)

Namespace permission

Deskripsi

Dapat menghapus tampilan Analitik bersama.

Dapat mengubah parameter tampilan Analitik bersama.

Bisa menampilkan dan menggunakan tampilan Analitik bersama dari desktop Power BI.

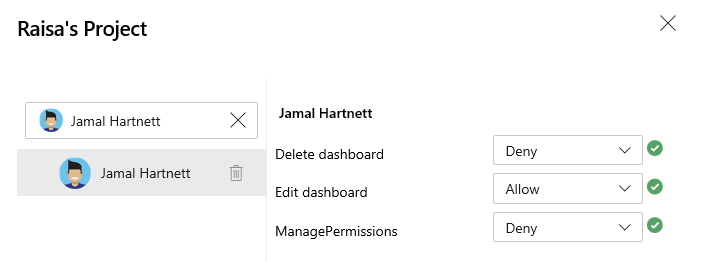

Dasbor (tingkat objek)

Izin untuk dasbor tim dan proyek dapat diatur satu per satu. Izin default untuk tim dapat diatur untuk proyek. Mengelola keamanan dasbor dari portal web. Izin namespace lainnya didukung seperti yang didefinisikan dalam Namespace keamanan dan referensi izin.

Izin dasbor proyek

Secara default, pembuat dasbor proyek adalah pemilik dasbor dan memberikan semua izin untuk dasbor tersebut.

IzinNamespace permission |

Keterangan |

|---|---|

Menghapus dasborDashboardsPrivileges, Delete |

Dapat menghapus dasbor proyek. |

Edit dasborDashboardsPrivileges, Edit |

Dapat menambahkan widget ke dan mengubah tata letak dasbor proyek. |

Kelola IzinDashboardsPrivileges, ManagePermissions |

Dapat mengelola izin untuk dasbor proyek. |

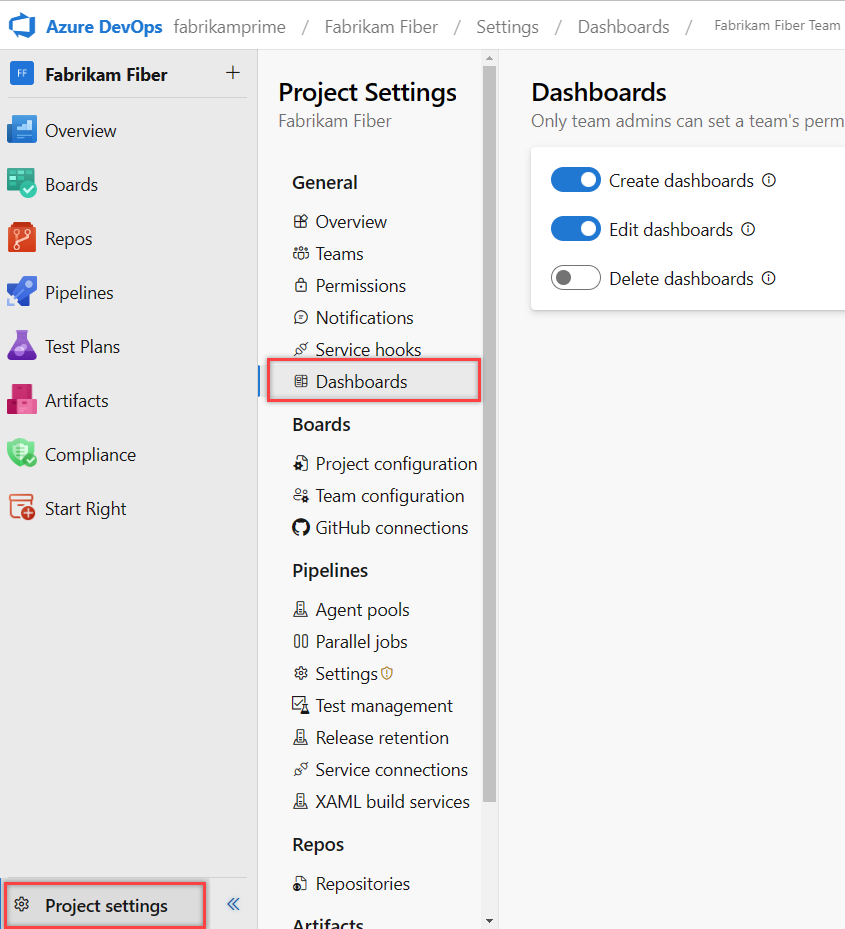

Izin untuk dasbor tim dapat diatur satu per satu. Izin default untuk tim dapat diatur untuk proyek. Mengelola keamanan dasbor dari portal web.

Izin default dasbor tim

Secara default, administrator tim diberikan semua izin untuk dasbor tim mereka, termasuk mengelola izin dasbor default dan individual.

IzinNamespace permission |

Keterangan |

|---|---|

Membuat dasborDashboardsPrivileges, Create |

Dapat membuat dasbor tim. |

Hapus dasborDashboardsPrivileges, Delete |

Dapat menghapus dasbor tim. |

Mengedit dasborDashboardsPrivileges, Edit |

Dapat menambahkan widget ke dan mengubah tata letak dasbor tim. |

Izin dasbor tim individual

Administrator tim dapat mengubah izin untuk dasbor tim individual dengan mengubah dua izin berikut.

IzinNamespace permission |

Keterangan |

|---|---|

Menghapus dasborDashboardsPrivileges, Delete |

Dapat menghapus dasbor tim tertentu. |

Edit dasborDashboardsPrivileges, Edit |

Dapat menambahkan widget ke dan mengubah tata letak dasbor tim tertentu. |

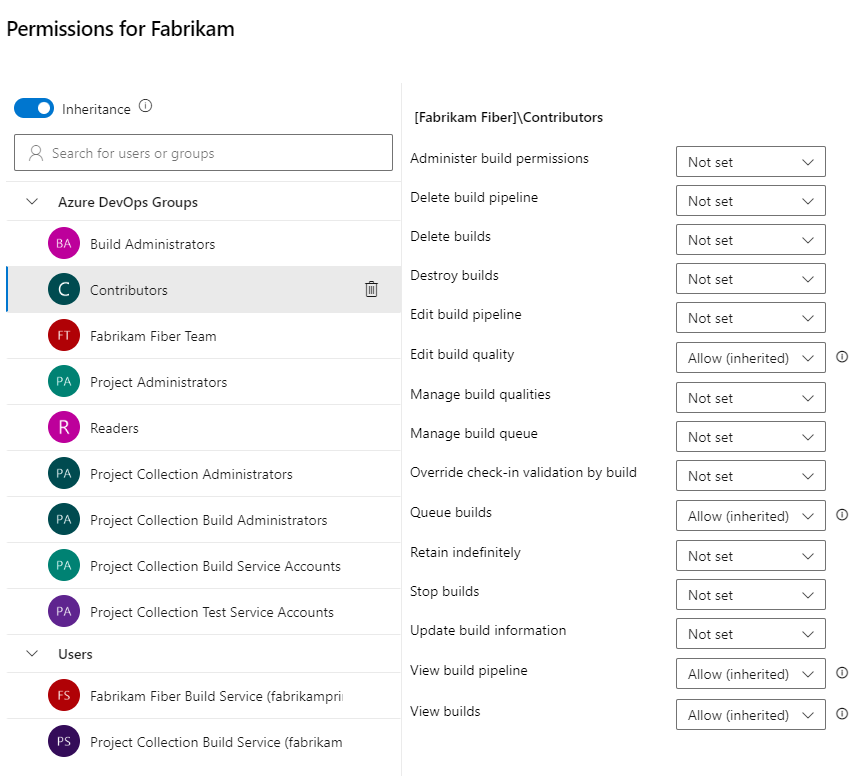

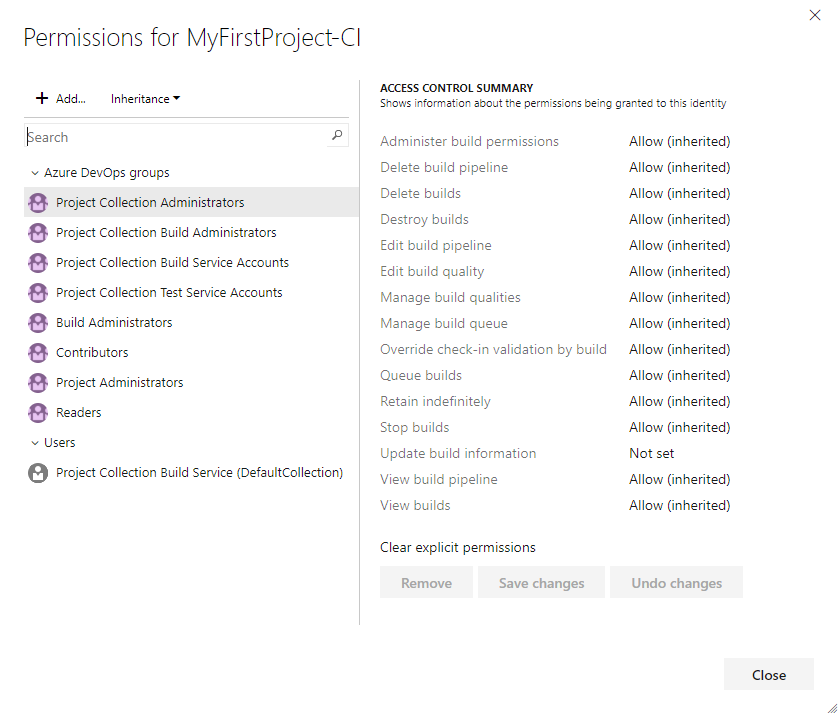

Alur atau Build (tingkat objek)

Mengelola izin alur untuk setiap alur yang ditentukan di portal web atau menggunakan alat baris perintah TFSSecurity. Administrator Proyek diberikan semua izin alur dan Administrator Build diberi sebagian besar izin ini. Anda dapat mengatur izin alur untuk semua alur yang ditentukan untuk proyek atau untuk setiap definisi alur.

Izin dalam Build mengikuti model hierarkis. Default untuk semua izin dapat diatur di tingkat proyek dan dapat ditimpa pada definisi build individual.

Untuk mengatur izin di tingkat proyek untuk semua definisi build dalam proyek, pilih Keamanan dari bilah tindakan di halaman utama hub Build.

Untuk mengatur atau mengambil alih izin untuk definisi build tertentu, pilih Keamanan dari menu konteks definisi build.

Anda dapat menentukan izin berikut di Build di kedua tingkat.

Izin (UI)

Namespace permission

Deskripsi

Dapat mengelola izin build untuk pengguna lain.

Dapat menghapus definisi build untuk proyek ini.

Dapat menghapus build yang telah selesai. Build yang dihapus dipertahankan di tab Dihapus selama beberapa waktu sebelum dihancurkan.

Dapat menghapus build yang telah selesai secara permanen.

Edit alur build Dapat menyimpan perubahan apa pun ke alur build, termasuk variabel konfigurasi, pemicu, repositori, dan kebijakan penyimpanan. Tersedia dengan Azure DevOps Services, Azure DevOps Server 2019 1.1, dan versi yang lebih baru. Mengganti edit definisi build.

Edit definisi build Dapat membuat dan memodifikasi definisi build untuk proyek ini.

Catatan

Anda menonaktifkan Warisan Nonaktif untuk definisi build saat Anda ingin mengontrol izin untuk definisi build tertentu.

Saat pewarisan Aktif, definisi build menghormati izin build yang ditentukan di tingkat proyek atau grup atau pengguna. Misalnya, grup Build Managers kustom memiliki izin yang diatur untuk mengantre build untuk proyek Fabrikam secara manual. Setiap definisi build dengan pewarisan On untuk proyek Fabrikam akan memungkinkan anggota grup Manajer Build kemampuan untuk mengantre build secara manual.

Namun, dengan menonaktifkan Pewarisan untuk proyek Fabrikam, Anda dapat mengatur izin yang hanya memungkinkan Administrator Proyek untuk mengantre build secara manual untuk definisi build tertentu. Ini kemudian akan memungkinkan saya untuk mengatur izin untuk definisi build tersebut secara khusus.

Dapat menambahkan informasi tentang kualitas build melalui Team Explorer atau portal web.

Dapat menambahkan atau menghapus kualitas build. Hanya berlaku untuk build XAML.

Dapat membatalkan, memprioritaskan kembali, atau menunda build antrean. Hanya berlaku untuk build XAML.

Dapat menerapkan set perubahan TFVC yang memengaruhi definisi build yang terjaga tanpa memicu sistem untuk merakit dan membangun perubahannya terlebih dahulu.

Catatan

Tetapkan validasi ganti check-in dengan membangun izin hanya ke akun layanan untuk layanan build dan untuk membangun administrator yang bertanggung jawab atas kualitas kode. Berlaku untuk build check-in terjaga ke gated TFVC. Ini tidak berlaku untuk build PR. Untuk informasi selengkapnya, lihat Cek masuk ke folder yang dikontrol oleh proses build check-in yang terjaga.

Dapat menempatkan build dalam antrean melalui antarmuka untuk Team Foundation Build atau pada prompt perintah. Mereka juga dapat menghentikan build yang telah mereka antre.

Dapat menentukan nilai untuk parameter teks bebas (misalnya, jenis object atau array) dan variabel alur saat mengantre build baru.

Dapat mengalihkan pertahankan bendera tanpa batas waktu pada build. Fitur ini menandai build sehingga sistem tidak akan secara otomatis menghapusnya berdasarkan kebijakan penyimpanan yang berlaku.

Dapat menghentikan build apa pun yang sedang berlangsung, termasuk build yang diantrekan dan dimulai oleh pengguna lain.

Dapat menambahkan node informasi build ke sistem, dan juga dapat menambahkan informasi tentang kualitas build. Tetapkan hanya ke akun layanan.

Dapat melihat definisi build yang telah dibuat untuk proyek.

Dapat melihat build yang diantrekan dan selesai untuk proyek ini.

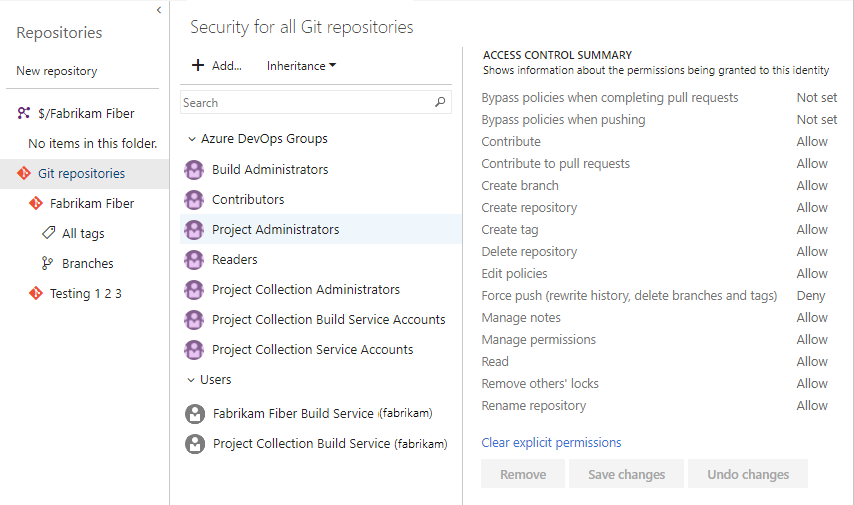

Repositori Git (tingkat objek)

Kelola keamanan setiap repositori atau cabang Git dari portal web, alat baris perintah TF, atau menggunakan alat baris perintah TFSSecurity. Administrator Proyek diberikan sebagian besar izin ini (yang hanya muncul untuk proyek yang telah dikonfigurasi dengan repositori Git). Anda dapat mengelola izin ini untuk semua repositori Git, atau untuk repositori Git tertentu.

Catatan

Atur izin di semua repositori Git dengan membuat perubahan pada entri repositori Git tingkat atas. Repositori individual mewarisi izin dari entri repositori Git tingkat atas. Cabang mewarisi izin dari penugasan yang dibuat di tingkat repositori. Secara default, grup Pembaca tingkat proyek hanya memiliki izin Baca.

Untuk mengelola repositori Git dan izin cabang, lihat Mengatur izin cabang.

Izin (UI)

Namespace permission

Deskripsi

Dapat memilih untuk mengambil alih kebijakan cabang dengan memeriksa Ambil alih kebijakan cabang dan mengaktifkan penggabungan saat menyelesaikan PR.

Catatan

Melewati kebijakan saat menyelesaikan permintaan pull dan Melewati kebijakan saat mendorong penggantian Dikecualikan Dari Penegakan Kebijakan. Berlaku untuk Azure DevOps Server 2019 dan versi yang lebih baru.

Dapat mendorong ke cabang yang mengaktifkan kebijakan cabang. Ketika pengguna dengan izin ini melakukan pendorongan yang akan mengambil alih kebijakan cabang, pendorongan secara otomatis melewati kebijakan cabang tanpa langkah atau peringatan keikutsertaan.

Catatan

Melewati kebijakan saat menyelesaikan permintaan pull dan Melewati kebijakan saat mendorong penggantian Dikecualikan Dari Penegakan Kebijakan. Berlaku untuk Azure DevOps Server 2019 dan versi yang lebih baru.

Pada tingkat repositori, dapat mendorong perubahan mereka ke cabang yang ada di repositori dan dapat menyelesaikan permintaan pull. Pengguna yang tidak memiliki izin ini tetapi yang memiliki izin Buat cabang dapat mendorong perubahan ke cabang baru. Tidak mengesampingkan pembatasan yang berlaku dari kebijakan cabang.

Pada tingkat cabang, dapat mendorong perubahannya ke cabang dan mengunci cabang. Mengunci cabang memblokir penerapan baru dari orang lain dan mencegah pengguna lain mengubah riwayat penerapan yang ada.

Dapat membuat, mengomentari, dan memilih permintaan pull.

Dapat membuat dan menerbitkan cabang di repositori. Kurangnya izin ini tidak membatasi pengguna untuk membuat cabang di repositori lokal mereka; itu hanya mencegah mereka menerbitkan cabang lokal ke server.

Catatan

Saat pengguna membuat cabang baru di server, mereka memiliki izin Kontribusi, Edit Kebijakan, Dorong Paksa, Kelola Izin, dan Hapus Kunci Orang Lain untuk cabang tersebut secara default. Ini berarti bahwa pengguna dapat menambahkan penerapan baru ke repositori melalui cabang mereka.

Dapat membuat repositori baru. Izin ini hanya tersedia dari dialog Keamanan untuk objek repositori Git tingkat atas.

Dapat mendorong tag ke repositori.

Dapat menghapus repositori. Di tingkat repositori Git tingkat atas, dapat menghapus repositori apa pun.

Dapat mengedit kebijakan untuk repositori dan cabangnya.

Berlaku untuk TFS 2018 Update 2. Dapat melewati kebijakan cabang dan melakukan dua tindakan berikut:

- Mengambil alih kebijakan cabang dan menyelesaikan PR yang tidak memenuhi kebijakan cabang

- Dorong langsung ke cabang yang memiliki kebijakan cabang yang ditetapkan

Catatan

Di Azure DevOps, ini diganti dengan dua izin berikut: Melewati kebijakan saat menyelesaikan permintaan pull dan kebijakan Bypass saat mendorong.

Dapat memaksa pembaruan ke cabang, menghapus cabang, dan memodifikasi riwayat penerapan cabang. Dapat menghapus tag dan catatan.

Dapat mendorong dan mengedit catatan Git.

Dapat mengatur izin untuk repositori.

Dapat mengkloning, mengambil, menarik, dan menjelajahi konten repositori.

Dapat menghapus kunci cabang yang diatur oleh pengguna lain. Mengunci cabang memblokir penerapan baru agar tidak ditambahkan ke cabang oleh orang lain dan mencegah pengguna lain mengubah riwayat penerapan yang ada.

Dapat mengubah nama repositori. Ketika diatur di entri repositori Git tingkat atas, dapat mengubah nama repositori apa pun.

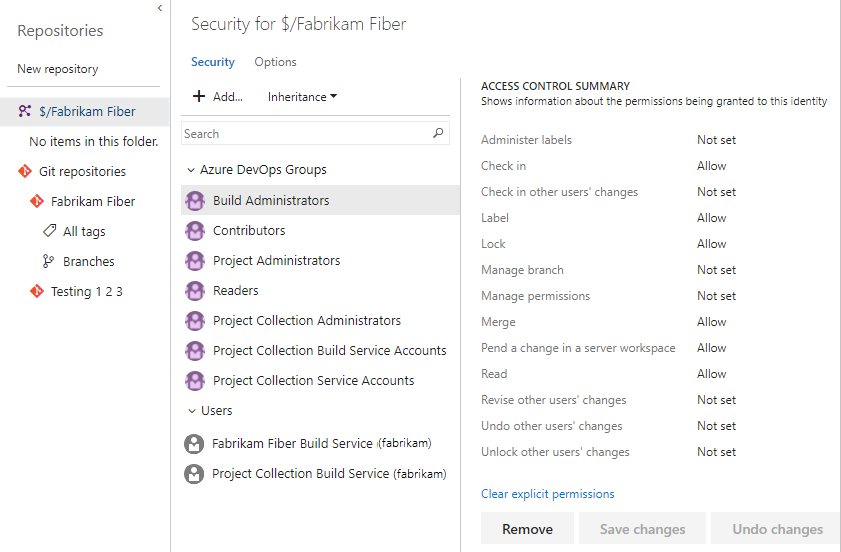

TFVC (tingkat objek)

Kelola keamanan setiap cabang TFVC dari portal web atau menggunakan alat baris perintah TFSSecurity. Administrator Proyek diberikan sebagian besar izin ini, yang hanya muncul untuk proyek yang telah dikonfigurasi untuk menggunakan Kontrol Versi Team Foundation sebagai sistem kontrol sumber. Dalam izin kontrol versi, penolakan eksplisit lebih diutamakan daripada izin grup administrator.

Izin ini hanya muncul untuk penyiapan proyek untuk menggunakan Team Foundation Version Control sebagai sistem kontrol sumber.

Dalam izin kontrol versi, Tolak eksplisit lebih diutamakan daripada izin grup administrator.

Izin (UI)

Namespace permission

Deskripsi

Mengelola label

VersionControlItems, LabelOther

Dapat mengedit atau menghapus label yang dibuat oleh pengguna lain.

Mendaftar

VersionControlItems, Checkin

Dapat memeriksa item dan merevisi komentar set perubahan yang diterapkan. Perubahan tertunda dilakukan saat check-in.

Catatan

Pertimbangkan untuk menambahkan izin ini ke pengguna atau grup yang ditambahkan secara manual yang berkontribusi pada pengembangan proyek; setiap pengguna yang seharusnya dapat memeriksa dan memeriksa perubahan, membuat perubahan tertunda pada item dalam folder, atau merevisi komentar set perubahan yang diterapkan.

Periksa perubahan pengguna lain

VersionControlItems, CheckinOther

Dapat memeriksa perubahan yang dibuat oleh pengguna lain. Perubahan tertunda dilakukan saat check-in.

Tertunda perubahan di ruang kerja server

VersionControlItems, PendChange

Dapat memeriksa keluar dan membuat perubahan tertunda pada item dalam folder. Contoh perubahan yang tertunda termasuk menambahkan, mengedit, mengganti nama, menghapus, membatalkan penghapusan, percabangan, dan menggabungkan file. Perubahan yang tertunda harus dicek masuk, sehingga pengguna juga memerlukan izin Check-in untuk membagikan perubahan mereka dengan tim.

Catatan

Pertimbangkan untuk menambahkan izin ini ke pengguna atau grup yang ditambahkan secara manual yang berkontribusi pada pengembangan proyek; setiap pengguna yang seharusnya dapat memeriksa dan memeriksa perubahan, membuat perubahan tertunda pada item dalam folder, atau merevisi komentar set perubahan yang diterapkan.

Label

VersionControlItems, Label

Dapat memberi label item.

Dapat mengunci dan membuka kunci folder atau file. Folder atau file yang dilacak dapat dikunci atau dibuka kuncinya untuk menolak atau memulihkan hak istimewa pengguna. Hak istimewa termasuk memeriksa item untuk diedit ke ruang kerja lain atau memeriksa Perubahan Tertunda pada item dari ruang kerja yang berbeda. Untuk informasi selengkapnya, lihat Perintah kunci.

Kelola cabang

VersionControlItems, ManageBranch

Dapat mengonversi folder apa pun di bawah jalur tersebut menjadi cabang, dan juga mengambil tindakan berikut pada cabang: mengedit propertinya, membandingkannya kembali, dan mengonversinya menjadi folder. Pengguna yang memiliki izin ini hanya dapat mencabangkan cabang ini jika mereka juga memiliki izin Gabungkan untuk jalur target. Pengguna tidak dapat membuat cabang dari cabang yang mereka tidak memiliki izin Kelola Cabang.

Kelola izin

VersionControlItems, AdminProjectRights

Dapat mengelola izin pengguna lain untuk folder dan file dalam kontrol versi.

Catatan

Pertimbangkan untuk menambahkan izin ini ke pengguna atau grup yang ditambahkan secara manual yang berkontribusi pada pengembangan proyek dan yang harus dapat membuat cabang privat, kecuali proyek berada di bawah praktik pengembangan yang lebih ketat.

Dapat menggabungkan perubahan ke jalur ini.

Catatan

Pertimbangkan untuk menambahkan izin ini ke pengguna atau grup yang ditambahkan secara manual yang berkontribusi pada pengembangan proyek dan yang harus dapat menggabungkan file sumber, kecuali proyek berada di bawah praktik pengembangan yang lebih ketat.

Read

VersionControlItems, Read

Dapat membaca isi file atau folder. Jika pengguna memiliki izin Baca untuk folder, pengguna dapat melihat konten folder dan properti file di dalamnya, bahkan jika pengguna tidak memiliki izin untuk membuka file.

Merevisi perubahan pengguna lain

VersionControlItems, ReviseOther

Dapat mengedit komentar pada file check-in, bahkan jika pengguna lain memeriksa file.

Catatan

Pertimbangkan untuk menambahkan izin ini ke pengguna atau grup yang ditambahkan secara manual yang bertanggung jawab untuk mengawasi atau memantau proyek dan itu mungkin atau harus mengubah komentar pada file yang dicek masuk, bahkan jika pengguna lain memeriksa file.

Membatalkan perubahan pengguna lain

VersionControlItems, UndoOther

Dapat membatalkan perubahan tertunda yang dilakukan oleh pengguna lain.

Catatan

Pertimbangkan untuk menambahkan izin ini ke pengguna atau grup yang ditambahkan secara manual yang bertanggung jawab untuk mengawasi atau memantau proyek dan itu mungkin atau harus mengubah komentar pada file yang dicek masuk, bahkan jika pengguna lain memeriksa file.

Membuka kunci perubahan pengguna lain

VersionControlItems, UnlockOther

Dapat membuka kunci file yang dikunci oleh pengguna lain.

Catatan

Pertimbangkan untuk menambahkan izin ini ke pengguna atau grup yang ditambahkan secara manual yang bertanggung jawab untuk mengawasi atau memantau proyek dan itu mungkin atau harus mengubah komentar pada file yang dicek masuk, bahkan jika pengguna lain memeriksa file.

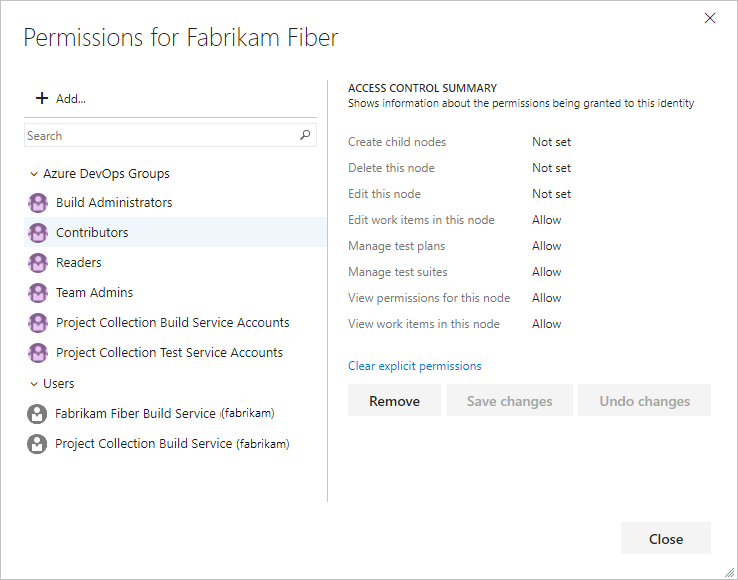

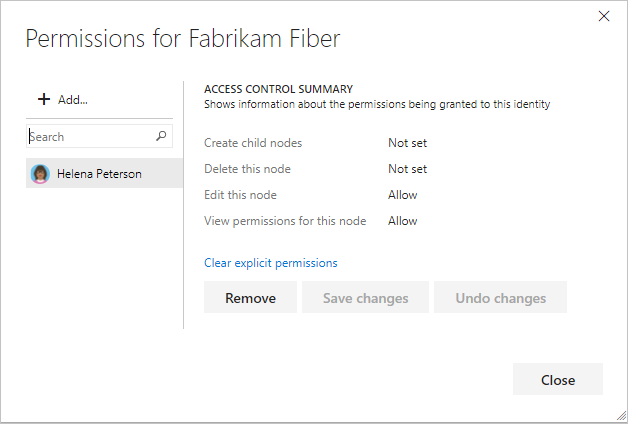

Jalur area (tingkat objek)

Izin jalur area memberikan atau membatasi akses ke cabang hierarki area dan ke item kerja di area tersebut. Mengelola keamanan setiap jalur area dari portal web atau menggunakan alat baris perintah TFSSecurity. Izin area memberikan atau membatasi akses untuk membuat dan mengelola jalur area serta membuat dan memodifikasi item kerja yang ditentukan di bawah jalur area.

Anggota grup Administrator Proyek secara otomatis diberikan izin untuk mengelola jalur area untuk proyek. Pertimbangkan untuk memberikan izin kepada administrator tim atau tim untuk membuat, mengedit, atau menghapus simpul area.

Catatan

Beberapa tim dapat berkontribusi pada proyek. Jika demikian, Anda dapat menyiapkan tim yang terkait dengan area. Izin untuk item kerja tim ditetapkan dengan menetapkan izin ke area tersebut. Ada pengaturan tim lain yang mengonfigurasi alat perencanaan tangkas tim.

Izin (UI)

Namespace permission

Deskripsi

Dapat membuat simpul area. Pengguna yang memiliki izin ini dan izin Edit simpul ini dapat memindahkan atau menyusun ulang node area anak mana pun. Pertimbangkan untuk menambahkan izin ini ke pengguna atau grup yang ditambahkan secara manual yang mungkin perlu menghapus, menambahkan, atau mengganti nama simpul area.

Pengguna yang memiliki izin ini dan izin Edit simpul ini untuk simpul lain dapat menghapus simpul area dan mengklasifikasi ulang item kerja yang ada dari simpul yang dihapus. Jika simpul yang dihapus memiliki simpul anak, simpul tersebut juga akan dihapus.

Catatan

Pertimbangkan untuk menambahkan izin ini ke pengguna atau grup yang ditambahkan secara manual yang mungkin perlu menghapus, menambahkan, atau mengganti nama simpul area.

Dapat mengatur izin untuk simpul ini dan mengganti nama simpul area.

Catatan

Pertimbangkan untuk menambahkan izin ini ke pengguna atau grup yang ditambahkan secara manual yang mungkin perlu menghapus, menambahkan, atau mengganti nama simpul area.

Dapat mengedit item kerja di simpul area ini.

Catatan

Pertimbangkan untuk menambahkan izin ini ke pengguna atau grup yang ditambahkan secara manual yang mungkin perlu mengedit item kerja di bawah simpul area.

Dapat mengubah properti rencana pengujian seperti pengaturan build dan pengujian.

Catatan

Pertimbangkan untuk menambahkan izin ini ke pengguna atau grup yang ditambahkan secara manual yang mungkin perlu mengelola rencana pengujian atau rangkaian pengujian di bawah simpul area ini.

Dapat membuat dan menghapus rangkaian pengujian, menambahkan, dan menghapus kasus pengujian dari rangkaian pengujian, mengubah konfigurasi pengujian yang terkait dengan suite pengujian, dan memodifikasi hierarki suite (memindahkan rangkaian pengujian).

Catatan

Pertimbangkan untuk menambahkan izin ini ke pengguna atau grup yang ditambahkan secara manual yang mungkin perlu mengelola rencana pengujian atau rangkaian pengujian di bawah simpul area ini.

Dapat melihat pengaturan keamanan untuk simpul jalur area.

Dapat melihat, tetapi tidak berubah, item kerja di simpul area ini.

Catatan

Jika Anda mengatur Tampilkan item kerja di simpul ini ke Tolak, pengguna tidak akan dapat melihat item kerja apa pun di simpul area ini. Tolak akan mengambil alih izin implisit apa pun, bahkan untuk pengguna yang merupakan anggota grup administratif.

Jalur Perulangan (tingkat objek)

Izin jalur iterasi memberikan atau membatasi akses untuk membuat dan mengelola jalur iterasi, juga disebut sebagai sprint.

Mengelola keamanan setiap jalur iterasi dari portal web atau menggunakan alat baris perintah TFSSecurity.

Anggota grup Administrator Proyek secara otomatis diberikan izin ini untuk setiap iterasi yang ditentukan untuk proyek. Pertimbangkan untuk memberikan izin kepada administrator tim, master scrum, atau prospek tim untuk membuat, mengedit, atau menghapus simpul iterasi.

Izin (UI)

Namespace permission

Deskripsi

Dapat membuat simpul perulangan. Pengguna yang memiliki izin ini dan izin Edit simpul ini dapat memindahkan atau menyusun ulang simpul perulangan turunan apa pun.

Catatan

Pertimbangkan untuk menambahkan izin ini ke pengguna atau grup yang ditambahkan secara manual yang mungkin perlu menghapus, menambahkan, atau mengganti nama simpul iterasi.

Pengguna yang memiliki izin ini dan izin Edit simpul ini untuk simpul lain dapat menghapus simpul perulangan dan mengklasifikasi ulang item kerja yang ada dari simpul yang dihapus. Jika simpul yang dihapus memiliki simpul anak, simpul tersebut juga akan dihapus.

Catatan

Pertimbangkan untuk menambahkan izin ini ke pengguna atau grup yang ditambahkan secara manual yang mungkin perlu menghapus, menambahkan, atau mengganti nama simpul iterasi.

Dapat mengatur izin untuk simpul ini dan mengganti nama simpul iterasi.

Catatan

Pertimbangkan untuk menambahkan izin ini ke pengguna atau grup yang ditambahkan secara manual yang mungkin perlu menghapus, menambahkan, atau mengganti nama simpul iterasi.

Bisa melihat setelan keamanan untuk simpul ini.

Catatan

Anggota Kumpulan Proyek Pengguna Valid, Pengguna Valid Proyek, atau pengguna atau grup apa pun yang memiliki Lihat informasi tingkat koleksi atau Lihat informasi tingkat proyek dapat melihat izin dari simpul perulangan apa pun.

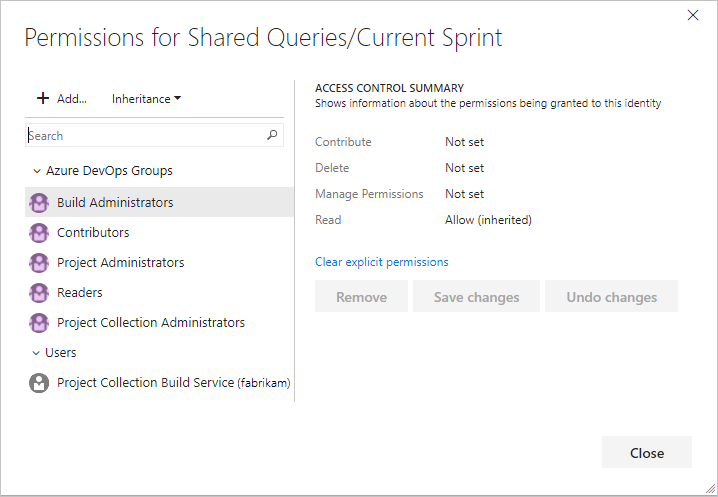

Kueri item kerja dan folder kueri (tingkat objek)

Mengelola izin folder kueri dan kueri melalui portal web. Administrator Proyek diberikan semua izin ini. Kontributor hanya diberikan izin Baca. Pertimbangkan untuk memberikan izin Kontribusi kepada pengguna atau grup yang memerlukan kemampuan untuk membuat dan berbagi kueri item kerja untuk proyek.

Pertimbangkan untuk memberikan izin Kontribusi kepada pengguna atau grup yang memerlukan kemampuan untuk membuat dan berbagi kueri item kerja untuk proyek. Untuk informasi selengkapnya, lihat Mengatur izin pada kueri.

Catatan

Untuk membuat bagan kueri, Anda memerlukan akses Dasar.

Izin (UI)

Namespace permission

Deskripsi

Bisa menampilkan dan mengubah folder kueri atau menyimpan kueri di dalam folder.

Bisa menghapus kueri atau folder kueri dan kontennya.

Bisa mengelola izin untuk kueri atau folder kueri ini.

Bisa menampilkan dan menggunakan kueri atau kueri dalam folder, tetapi tidak dapat mengubah konten folder kueri atau kueri.

Paket Pengiriman (tingkat objek)

Mengelola izin paket melalui portal web. Mengelola izin untuk setiap paket melalui dialog Keamanannya. Administrator Proyek diberikan semua izin untuk membuat, mengedit, dan mengelola paket. Pengguna yang valid diberikan izin Tampilkan (baca-saja).

Izin (UI)

Namespace permission

Deskripsi

Dapat menghapus paket yang dipilih.

Dapat mengedit konfigurasi dan pengaturan yang ditentukan untuk paket yang dipilih.

Dapat mengelola izin untuk paket yang dipilih.

Dapat melihat daftar paket, membuka, dan berinteraksi dengan paket, tetapi tidak dapat mengubah konfigurasi atau pengaturan paket.

Proses (tingkat objek)

Anda dapat mengelola izin untuk setiap proses yang diwariskan yang Anda buat melalui portal web. Mengelola izin untuk setiap proses melalui dialog Keamanannya. Administrator Koleksi Proyek diberikan semua izin untuk membuat, mengedit, dan mengelola proses. Pengguna yang valid diberikan izin Tampilkan (baca-saja).

Izin (UI)

Namespace permission

Deskripsi

Dapat mengatur atau mengubah izin untuk proses yang diwariskan.

Dapat menghapus proses yang diwariskan.

Dapat membuat proses yang diwariskan dari proses sistem, atau menyalin atau mengubah proses yang diwariskan.

Tag item kerja

Anda dapat mengelola izin pemberian tag menggunakan izin keamanan az devops atau alat baris perintah TFSSecurity . Kontributor dapat menambahkan tag ke item kerja dan menggunakannya untuk memfilter tampilan hasil backlog, papan, atau kueri dengan cepat.

Anda dapat mengelola izin pemberian tag menggunakan alat baris perintah TFSSecurity. Kontributor dapat menambahkan tag ke item kerja dan menggunakannya untuk memfilter tampilan hasil backlog, papan, atau kueri dengan cepat.

Izin (UI)

Namespace permission

Deskripsi

Dapat membuat tag baru dan menerapkannya ke item kerja. Pengguna tanpa izin ini hanya dapat memilih dari kumpulan tag yang ada untuk proyek.

Catatan

Secara default, Kontributor diberi izin Buat definisi tag. Meskipun izin Buat definisi tag muncul di pengaturan keamanan di tingkat proyek, izin pemberian tag sebenarnya adalah izin tingkat koleksi yang terlingkup di tingkat proyek saat muncul di antarmuka pengguna. Untuk mencakup izin pemberian tag ke satu proyek saat Anda menggunakan alat baris perintah, Anda harus menyediakan GUID untuk proyek sebagai bagian dari sintaks perintah. Jika tidak, perubahan Anda akan berlaku untuk seluruh koleksi. Ingatlah hal ini saat mengubah atau mengatur izin ini.

Dapat menghapus tag dari daftar tag yang tersedia untuk proyek tersebut.

Catatan

Izin ini tidak muncul di UI. Ini hanya dapat diatur dengan menggunakan alat baris perintah. Tidak ada juga UI untuk menghapus tag secara eksplisit. Sebaliknya, ketika tag belum digunakan selama 3 hari, sistem secara otomatis menghapusnya.

Dapat melihat daftar tag yang tersedia untuk item kerja dalam proyek. Pengguna tanpa izin ini tidak akan memiliki daftar tag yang tersedia untuk dipilih dalam formulir item kerja atau di editor kueri.

Catatan

Izin ini tidak muncul di UI. Ini hanya dapat diatur dengan menggunakan alat baris perintah. Lihat informasi tingkat proyek secara implisit memungkinkan pengguna untuk melihat tag yang ada.

Dapat mengganti nama tag dengan menggunakan REST API.

Catatan

Izin ini tidak muncul di UI. Ini hanya dapat diatur dengan menggunakan alat baris perintah.

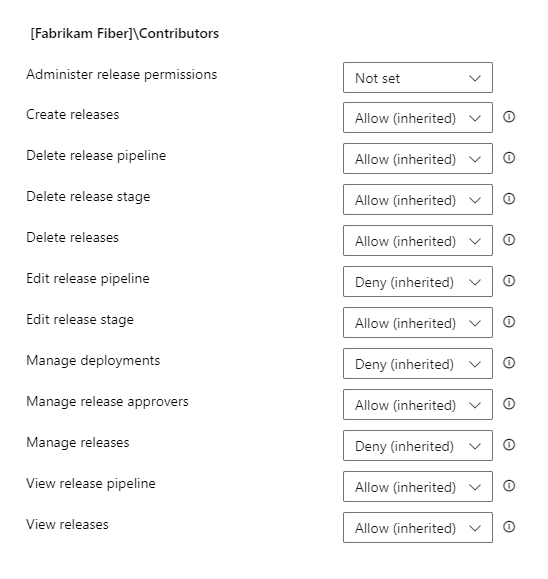

Rilis (tingkat objek)

Mengelola izin untuk setiap rilis yang ditentukan di portal web. Administrator Proyek dan Administrator Rilis diberikan semua izin manajemen rilis. Izin ini berfungsi dalam model hierarkis di tingkat proyek, untuk alur rilis tertentu, atau untuk lingkungan tertentu dalam alur rilis. Dalam hierarki ini, izin dapat diwariskan dari induk atau ditimpa.

Catatan

Grup Administrator Rilis tingkat proyek dibuat pada saat yang sama alur rilis pertama ditentukan.

Selain itu, Anda dapat menetapkan pemberi persetujuan ke langkah-langkah tertentu dalam alur rilis untuk memastikan bahwa aplikasi yang disebarkan memenuhi standar kualitas.

Izin berikut didefinisikan dalam Manajemen Rilis. Kolom cakupan menjelaskan apakah izin dapat diatur pada tingkat proyek, alur rilis, atau lingkungan.

Izin

Keterangan

Cakupan

Dapat mengubah salah satu izin lain yang tercantum di sini.

Proyek, Alur rilis, Lingkungan

Dapat membuat rilis baru.

Proyek, Alur rilis

Dapat menghapus alur rilis.

Proyek, Alur rilis

Dapat menghapus lingkungan dalam alur rilis.

Proyek, Alur rilis, Lingkungan

Dapat menghapus rilis untuk alur.

Proyek, Alur rilis

Dapat menambahkan dan mengedit alur rilis, termasuk variabel konfigurasi, pemicu, artefak, dan kebijakan retensi serta konfigurasi dalam lingkungan alur rilis. Untuk membuat perubahan pada lingkungan tertentu dalam alur rilis, pengguna juga memerlukan izin Edit lingkungan rilis.

Proyek, Alur rilis

Dapat mengedit lingkungan dalam alur rilis. Untuk menyimpan perubahan ke alur rilis, pengguna juga memerlukan izin Edit alur rilis. Izin ini juga mengontrol apakah pengguna dapat mengedit konfigurasi di dalam lingkungan instans rilis tertentu. Pengguna juga memerlukan izin Kelola rilis untuk menyimpan rilis yang dimodifikasi.

Proyek, Alur rilis, Lingkungan

Dapat memulai penyebaran langsung rilis ke lingkungan. Izin ini hanya untuk penyebaran langsung yang dimulai secara manual dengan memilih tindakan Sebarkan dalam rilis. Jika kondisi pada lingkungan diatur ke semua jenis penyebaran otomatis, sistem secara otomatis memulai penyebaran tanpa memeriksa izin pengguna yang membuat rilis.

Proyek, Alur rilis, Lingkungan

Dapat menambahkan atau mengedit pemberi persetujuan untuk lingkungan dalam alur rilis. Izin ini juga mengontrol apakah pengguna dapat mengedit pemberi persetujuan di dalam lingkungan instans rilis tertentu.

Proyek, Alur rilis, Lingkungan

Dapat mengedit konfigurasi rilis, seperti tahapan, pemberi persetujuan, dan variabel. Untuk mengedit konfigurasi lingkungan tertentu dalam instans rilis, pengguna juga memerlukan izin Edit lingkungan rilis.

Proyek, Alur rilis

Dapat melihat alur rilis.

Proyek, Alur rilis

Dapat melihat rilis milik alur rilis.

Proyek, Alur rilis

Nilai default untuk semua izin ini diatur untuk kumpulan proyek tim dan grup proyek. Misalnya, Administrator Koleksi Proyek, Administrator Proyek, dan Administrator Rilis diberikan semua izin di atas secara default. Kontributor diberikan semua izin kecuali Izin rilis Administer. Pembaca, secara default, ditolak semua izin kecuali Lihat alur rilis dan Lihat rilis.

Izin grup tugas (Build dan Rilis)

Kelola izin untuk grup tugas dari hub Build dan Rilis portal web. Administrator Proyek, Build, dan Rilis diberikan semua izin. Izin grup tugas mengikuti model hierarkis. Default untuk semua izin dapat diatur di tingkat proyek dan dapat ditimpa pada definisi grup tugas individual.

Gunakan grup tugas untuk merangkum urutan tugas yang sudah ditentukan dalam build atau definisi rilis ke dalam satu tugas yang dapat digunakan kembali. Tentukan dan kelola grup tugas di tab Grup tugas di hub Build dan Rilis.

| Izin | Deskripsi |

|---|---|

| Mengelola izin grup tugas | Dapat menambahkan dan menghapus pengguna atau grup ke keamanan grup tugas. |

| Menghapus grup tugas | Dapat menghapus grup tugas. |

| Edit grup tugas | Dapat membuat, mengubah, atau menghapus grup tugas. |

Pemberitahuan atau pemberitahuan

Tidak ada izin UI yang terkait dengan pengelolaan pemberitahuan atau pemberitahuan email. Sebagai gantinya, Anda dapat mengelolanya menggunakan izin keamanan az devops atau alat baris perintah TFSSecurity .

Tidak ada izin UI yang terkait dengan pengelolaan pemberitahuan atau pemberitahuan email. Sebagai gantinya, Anda dapat mengelolanya menggunakan alat baris perintah TFSSecurity .

- Secara default, anggota grup Kontributor tingkat proyek dapat berlangganan pemberitahuan untuk diri mereka sendiri.

- Anggota grup Administrator Koleksi Proyek, atau pengguna yang memiliki informasi Edit tingkat koleksi dapat mengatur pemberitahuan dalam koleksi tersebut untuk orang lain atau untuk tim.

- Anggota grup Administrator Proyek, atau pengguna yang memiliki informasi Edit tingkat proyek dapat mengatur pemberitahuan dalam proyek tersebut untuk orang lain atau untuk tim.

Anda dapat mengelola izin pemberitahuan menggunakan TFSSecurity.

Tindakan Keamanan TFS

Namespace Layanan Keamanan TFS

Keterangan

Administrator Koleksi Proyek &

Akun Layanan Koleksi Proyek

CREATE_SOAP_SUBSCRIPTION

EventSubscription

Dapat membuat langganan layanan web berbasis SOAP.

✔️

GENERIC_READ

EventSubscription

Dapat melihat peristiwa langganan yang ditentukan untuk proyek.

✔️

GENERIC_WRITE

EventSubscription

Dapat membuat pemberitahuan untuk pengguna lain atau untuk tim.

✔️

UNSUBSCRIBE

EventSubscription

Dapat berhenti berlangganan dari langganan peristiwa.

✔️

Artikel terkait

- Memulai izin, akses, dan grup keamanan

- Alat manajemen keamanan dan izin

- Namespace keamanan dan referensi izin untuk Azure DevOps

- Akun layanan dan dependensi

- Menambahkan pengguna ke organisasi (Layanan Azure DevOps)

- Menambahkan pengguna ke tim atau proyek

- Menambahkan pengguna ke peran administrator

- Menjadikan pengguna sebagai administrator tim

- Memecahkan masalah izin

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk