Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Artikel ini menjelaskan:

- Jenis data pemantauan yang dapat Anda kumpulkan untuk layanan ini.

- Cara menganalisis data tersebut.

Catatan

Jika Anda sudah familiar dengan layanan ini dan/atau Azure Monitor dan hanya ingin tahu cara menganalisis data pemantauan, lihat bagian Analisis di dekat akhir artikel ini.

Ketika Anda memiliki aplikasi penting dan proses bisnis yang mengandalkan sumber daya Azure, Anda perlu memantau dan mendapatkan pemberitahuan untuk sistem Anda. Layanan Azure Monitor mengumpulkan dan menggabungkan metrik dan log dari setiap komponen sistem Anda. Azure Monitor memberi Anda pandangan tentang ketersediaan, kinerja, dan ketahanan, serta memberi tahu Anda tentang masalah yang terjadi. Anda dapat menggunakan portal Azure, PowerShell, Azure CLI, REST API, atau pustaka klien untuk mengatur dan melihat data pemantauan.

- Untuk informasi lebih lanjut tentang Azure Monitor, lihat ikhtisar Azure Monitor.

- Untuk informasi selengkapnya tentang cara memantau sumber daya Azure secara umum, lihat Memantau sumber daya Azure dengan Azure Monitor.

Anda dapat menggunakan log dan metrik Azure Firewall untuk memantau lalu lintas dan operasi Anda dalam firewall. Log dan metrik ini memiliki beberapa tujuan penting, termasuk:

Analisis Lalu Lintas: Gunakan log untuk memeriksa dan menganalisis lalu lintas yang melewati firewall. Analisis ini mencakup pemeriksaan lalu lintas yang diizinkan dan ditolak, memeriksa alamat IP sumber dan tujuan, URL, nomor port, protokol, dan lainnya. Insight ini sangat penting untuk memahami pola lalu lintas, mengidentifikasi ancaman keamanan potensial, dan menyelesaikan masalah konektivitas.

Metrik Kinerja dan Kesehatan: Metrik Azure Firewall menyediakan metrik kinerja dan kesehatan, seperti data yang diproses, kecepatan transfer, jumlah hit aturan, dan latensi. Monitor metrik ini untuk menilai kesehatan keseluruhan firewall Anda, mengidentifikasi hambatan kinerja, dan mendeteksi anomali.

Audit Trail: Log aktivitas memungkinkan audit terhadap operasi yang terkait dengan sumber daya firewall, menangkap tindakan seperti membuat, memperbarui, atau menghapus aturan dan kebijakan firewall. Meninjau log aktivitas membantu menjaga catatan historis perubahan konfigurasi dan memastikan kepatuhan terhadap persyaratan keamanan dan audit.

Jenis sumber daya

Azure menggunakan konsep jenis sumber daya dan ID untuk mengidentifikasi semua yang ada dalam sebuah langganan. Jenis sumber daya juga merupakan bagian dari ID sumber daya untuk setiap sumber daya yang berjalan di Azure. Misalnya, salah satu jenis sumber daya untuk mesin virtual adalah Microsoft.Compute/virtualMachines. Untuk daftar layanan dan jenis sumber daya yang terkait, lihat Penyedia sumber daya.

Azure Monitor juga mengatur data pemantauan inti menjadi metrik dan log berdasarkan jenis sumber daya, yang juga disebut namespace. Berbagai metrik dan log tersedia untuk berbagai jenis sumber daya. Layanan Anda mungkin terkait dengan lebih dari satu jenis sumber daya.

Untuk informasi lebih lanjut tentang jenis sumber daya untuk Azure Firewall, lihat referensi data pemantauan Azure Firewall.

Penyimpanan data

Untuk Azure Monitor:

- Data metrik disimpan dalam basis data metrik Azure Monitor.

- Data log disimpan di penyimpanan log Azure Monitor. Log Analytics adalah alat di portal Azure yang dapat mengkueri penyimpanan ini.

- Catatan aktivitas Azure adalah penyimpanan terpisah dengan antarmuka sendiri di portal Azure.

Anda dapat memilih untuk mengarahkan data metrik dan log aktivitas ke penyimpanan log Azure Monitor. Anda kemudian dapat menggunakan Log Analytics untuk melakukan kueri pada data dan menghubungkannya dengan data log lainnya.

Banyak layanan dapat menggunakan pengaturan diagnostik untuk mengirim data metrik dan log ke lokasi penyimpanan lain di luar Azure Monitor. Contohnya meliputi Azure Storage, sistem mitra yang dihosting, dan sistem mitra non-Azure, dengan menggunakan Event Hubs.

Untuk informasi lebih lanjut tentang cara Azure Monitor menyimpan data, lihat Azure Monitor data platform.

Metrik platform pada Azure Monitor

Azure Monitor menyediakan metrik platform untuk sebagian besar layanan. Metrik-metrik ini adalah:

- Didefinisikan secara individual untuk setiap namespace.

- Disimpan dalam database metrik deret waktu Azure Monitor.

- Ringan dan mampu mendukung pemberitahuan hampir waktu nyata.

- Digunakan untuk melacak kinerja sumber daya dari waktu ke waktu.

Koleksi: Azure Monitor mengumpulkan metrik platform secara otomatis. Tidak diperlukan konfigurasi.

Pengaturan Rute: Anda juga dapat mengarahkan beberapa metrik platform ke Azure Monitor Logs / Log Analytics sehingga Anda dapat mengolahnya bersama data log lainnya. Periksa pengaturan eksport DS untuk setiap metrik untuk melihat apakah Anda dapat menggunakan pengaturan diagnostik untuk menyalurkan metrik ke Azure Monitor Logs / Log Analytics.

- Untuk informasi lebih lanjut, lihat Pengaturan diagnostik metrik.

- Untuk mengonfigurasi pengaturan diagnostik untuk sebuah layanan, lihat Buat pengaturan diagnostik di Azure Monitor.

Untuk daftar semua metrik yang dapat dikumpulkan untuk semua sumber daya di Azure Monitor, lihat Supported metrics in Azure Monitor.

Untuk daftar metrik yang tersedia untuk Azure Firewall, lihat referensi data pemantauan Azure Firewall.

Azure Monitor catatan sumber daya

Log sumber menyediakan wawasan tentang operasi yang dilakukan oleh sumber daya Azure. Log dihasilkan secara otomatis, tetapi Anda harus merutekannya ke log Azure Monitor untuk menyimpan atau mengkuerinya. Log diatur dalam kategori. Namespace yang diberikan mungkin memiliki beberapa kategori log sumber daya.

Koleksi: Log sumber daya tidak akan dikumpulkan dan disimpan sampai Anda membuat pengaturan diagnostik dan mengarahkan log ke satu atau lebih lokasi. Ketika Anda membuat pengaturan diagnostik, Anda menentukan kategori log mana yang akan dikumpulkan. Ada beberapa cara untuk membuat dan memelihara pengaturan diagnostik, termasuk melalui portal Azure, secara programatis, dan melalui Kebijakan Azure.

Routing: Pengaturan bawaan yang dianjurkan adalah merutekan log sumber daya ke Azure Monitor Logs agar Anda dapat melakukan kueri terhadapnya bersama dengan data log lainnya. Lokasi lain seperti Azure Storage, Azure Event Hubs, dan mitra pemantauan Microsoft tertentu juga tersedia. Untuk informasi selengkapnya, lihat Log sumber daya Azure dan Tujuan log sumber daya.

Untuk informasi rinci tentang mengumpulkan, menyimpan, dan mengarahkan log sumber daya, lihat Pengaturan diagnostik di Azure Monitor.

Untuk daftar semua kategori log sumber daya yang tersedia di Azure Monitor, lihat Log sumber daya yang didukung di Azure Monitor.

Semua log sumber daya di Azure Monitor memiliki bidang header yang sama, diikuti oleh bidang spesifik layanan. Skema umum diuraikan dalam skema log sumber daya Azure Monitor.

Untuk kategori log sumber daya yang tersedia, tabel Analitik Log terkait, dan skema log untuk Azure Firewall, lihat Referensi data pemantauan Azure Firewall.

Azure Firewall Workbook menyediakan kanvas yang fleksibel untuk analisis data Azure Firewall. Anda dapat menggunakannya untuk membuat laporan visual yang kaya di dalam portal Azure. Anda dapat mengakses beberapa Firewall yang diterapkan di seluruh Azure, dan menggabungkannya menjadi pengalaman interaktif yang terpadu.

Anda juga dapat menghubungkan ke akun penyimpanan Anda dan mengambil entri log JSON untuk akses dan log kinerja. Setelah Anda mengunduh file JSON, Anda dapat mengkonversinya menjadi CSV dan melihatnya di Excel, Power BI, atau alat visualisasi data lainnya.

Petunjuk / Saran

Jika Anda terbiasa dengan Visual Studio dan konsep dasar mengubah nilai untuk konstanta dan variabel di C#, Anda dapat menggunakan alat konverter log yang tersedia dari GitHub.

Log aktivitas Azure

Log aktivitas berisi peristiwa tingkat langganan yang melacak operasi untuk setiap sumber daya Azure seperti yang terlihat dari luar sumber daya tersebut; misalnya, membuat sumber daya baru atau memulai komputer virtual.

Koleksi: Peristiwa dalam log aktivitas dihasilkan secara otomatis dan dikumpulkan di penyimpanan terpisah untuk ditampilkan di portal Azure.

Routing: Anda dapat mengirim data log aktivitas ke Azure Monitor Logs agar Anda dapat menganalisisnya bersama data log lainnya. Lokasi lain seperti Azure Storage, Azure Event Hubs, dan mitra pemantauan Microsoft tertentu juga tersedia. Untuk informasi lebih lanjut tentang cara mengarahkan log aktivitas, lihat Ikhtisar log aktivitas Azure.

Pelacakan perubahan (Pratinjau)

Azure Resource Graph (ARG) adalah layanan Azure yang dirancang untuk menyediakan eksplorasi sumber daya yang efisien dan berkinerja dalam skala besar. Azure Resource Graph (ARG) menyediakan data analisis perubahan untuk berbagai skenario manajemen dan pemecahan masalah. Pengguna dapat menemukan kapan perubahan terdeteksi pada properti Azure Resource Manager (ARM), melihat detail perubahan properti, dan menelusuri perubahan dalam skala besar di seluruh langganan, grup manajemen, atau penyewa mereka.

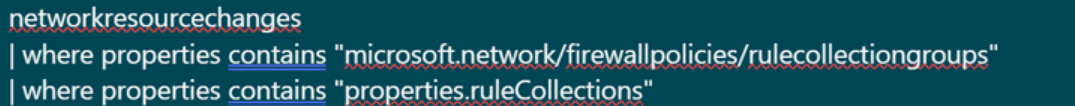

Analisis perubahan ARG baru-baru ini menambahkan dukungan untuk KelompokKoleksiAturan. Sekarang Anda dapat melacak perubahan pada Grup Kumpulan Aturan Azure Firewall menggunakan kueri Azure Resource Graph dari halaman ResourceGraphExplorer portal Microsoft Azure menggunakan kueri seperti ini:

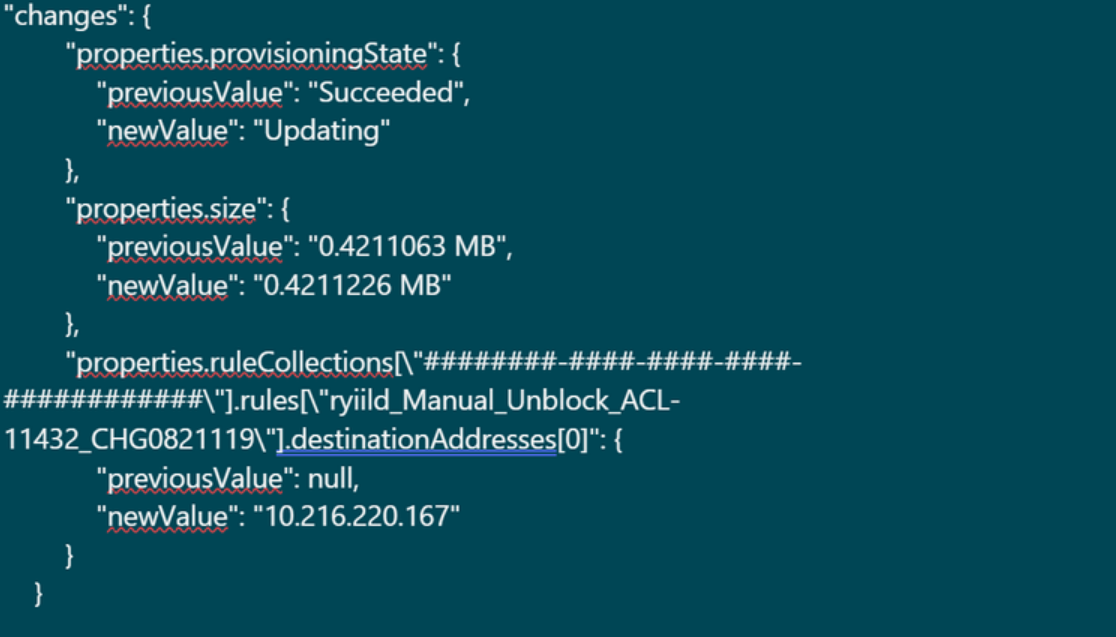

Di bawah ini adalah keluaran contoh perubahan.

Kemampuan ini dapat membantu Anda melacak perubahan yang dilakukan pada aturan firewall Anda, yang membantu memastikan akuntabilitas untuk sumber daya sensitif seperti firewall.

Untuk pelacakan komprehensif perubahan seperangkat aturan dengan kueri dan contoh terperinci, lihat Melacak perubahan seperangkat aturan.

Log Azure Firewall terstruktur

Log terstruktur adalah jenis data log yang diatur dalam format tertentu. Mereka menggunakan skema yang telah ditentukan sebelumnya untuk menyusun data log dengan cara yang memudahkan pencarian, penyaringan, dan analisis. Tidak seperti log tidak terstruktur, yang terdiri dari teks bebas, log terstruktur memiliki format yang konsisten yang dapat dibaca dan dianalisis oleh mesin.

Log terstruktur dari Azure Firewall memberikan pandangan yang lebih rinci tentang peristiwa firewall. Mereka mencakup informasi seperti alamat IP sumber dan tujuan, protokol, nomor port, dan tindakan yang diambil oleh firewall. Mereka juga menyertakan lebih banyak metadata, seperti waktu acara dan nama instance Azure Firewall.

Saat ini, kategori log diagnostik berikut tersedia untuk Azure Firewall:

- Log aturan aplikasi

- Log aturan jaringan

- Catatan DNS proxy

Kategori log ini menggunakan mode diagnostik Azure. Dalam mode ini, semua data dari pengaturan diagnostik manapun dikumpulkan dalam tabel AzureDiagnostics.

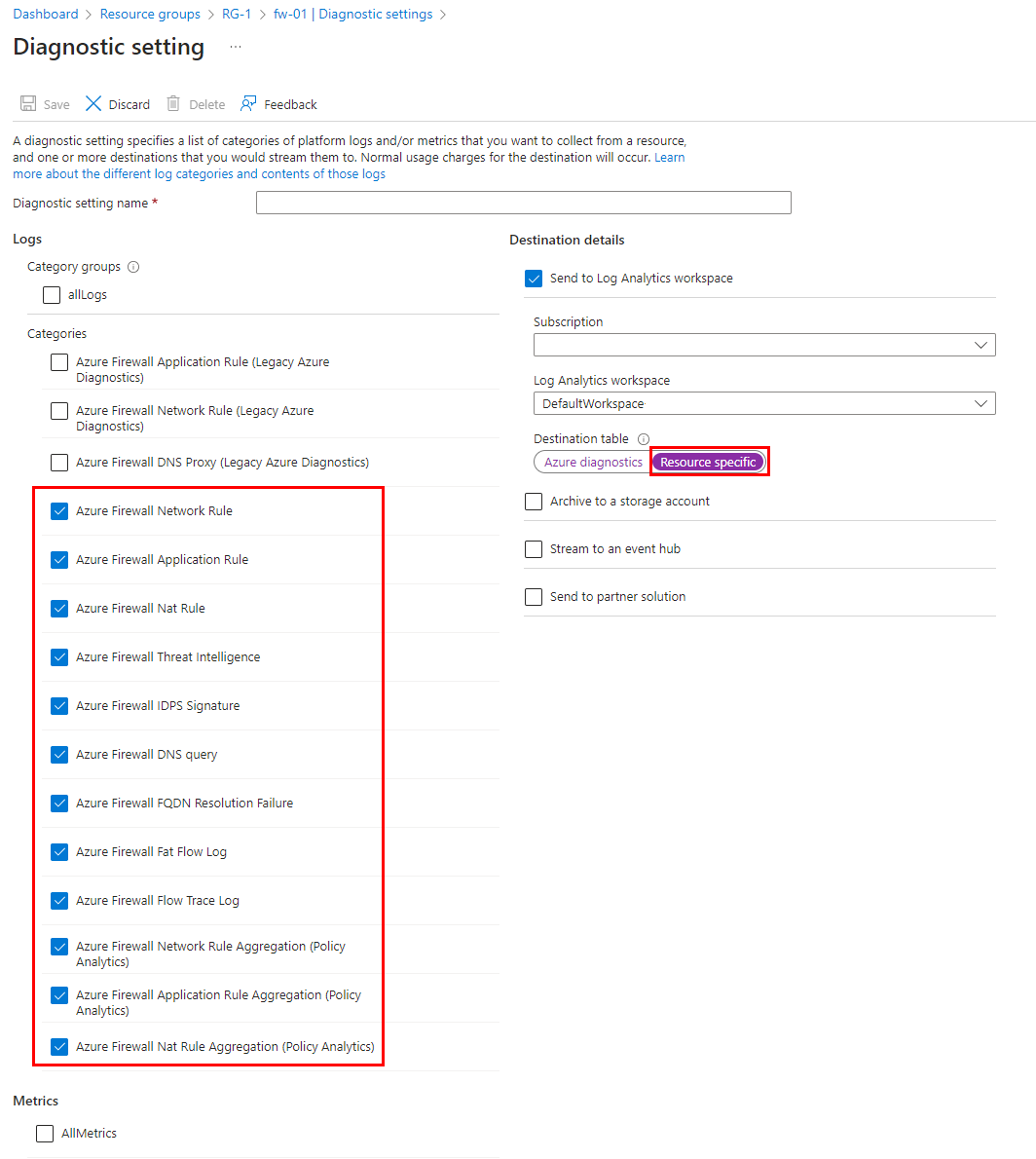

Dengan log terstruktur, Anda bisa memilih menggunakan Tabel Khusus Sumber Daya sebagai gantinya dari tabel AzureDiagnostics yang ada. Jika kedua set log diperlukan, setidaknya dua pengaturan diagnostik perlu dibuat per firewall.

Mode khusus sumber daya

Dalam mode Spesifik Sumber Daya, tabel individu di ruang kerja yang dipilih dibuat untuk setiap kategori yang dipilih dalam pengaturan diagnostik. Metode ini direkomendasikan karena:

- dapat mengurangi biaya penebangan keseluruhan hingga 80%.

- membuatnya jauh lebih mudah untuk bekerja dengan data dalam kueri log.

- memudahkan untuk menemukan skema dan strukturnya.

- meningkatkan kinerja baik dalam hal latensi pengambilan maupun waktu kueri.

- memungkinkan Anda memberikan hak Azure RBAC pada tabel tertentu.

Tabel khusus sumber daya baru kini tersedia dalam pengaturan Diagnostik yang memungkinkan Anda menggunakan kategori-kategori berikut:

- Log aturan jaringan - Berisi semua data log Aturan Jaringan. Setiap cocok antara data plane dan aturan jaringan menghasilkan entri log dengan paket data plane dan atribut aturan yang sesuai.

- NAT rule log - Berisi semua data log acara DNAT (Destination Network Address Translation). Setiap kecocokan antara data plane dan aturan DNAT menghasilkan entri log dengan paket data plane dan atribut aturan yang cocok. Sebagai catatan, tabel AZFWNATRule hanya mencatat ketika kecocokan aturan DNAT terjadi. Jika tidak ada kecocokan, tidak ada log yang dihasilkan.

- Log aturan aplikasi - Berisi semua data log aturan Aplikasi. Setiap kecocokan antara data plane dan aturan Aplikasi menghasilkan entri log dengan paket data plane dan atribut aturan yang cocok.

- Log Inteligensi Ancaman - Berisi semua peristiwa Inteligensi Ancaman.

- Log IDPS - Berisi semua paket data yang cocok dengan satu atau lebih tanda tangan IDPS.

- Log proksi DNS - Berisi semua data log peristiwa proksi DNS.

- Log kegagalan penyelesaian FQDN internal - Berisi semua permintaan resolusi FQDN Firewall internal yang mengakibatkan kegagalan.

- Log agregasi aturan aplikasi - Berisi data log aturan aplikasi yang teragregasi untuk Analitik Kebijakan.

- Log agregasi aturan jaringan - Mengandung data log aturan jaringan yang teragregasi untuk Analitik Kebijakan.

- Log agregasi aturan NAT - Berisi data log aturan NAT yang teragregasi untuk Analitik Kebijakan.

- Log Aliran Teratas - Log Aliran Teratas (Fat Flows) menunjukkan koneksi-koneksi utama yang berkontribusi pada throughput tertinggi melalui firewall. Untuk informasi selengkapnya, lihat Log alur utama.

- Aliran jejak - Berisi informasi aliran, bendera, dan periode waktu ketika aliran direkam. Anda dapat melihat informasi aliran penuh seperti SYN, SYN-ACK, FIN, FIN-ACK, RST, INVALID (flows).

Semua tabel khusus sumber daya sekarang mendukung paket tabel Dasar , yang dapat mengurangi biaya pengelogan hingga 80%. Untuk informasi selengkapnya tentang batasan dan perbedaan rencana pengelogan baru ini, lihat Log Azure Monitor. Untuk mempelajari tentang pengalaman kueri baru, lihat Mengkueri data dalam tabel dasar dan tambahan.

Catatan

- Integrasi Policy Analytics dan Security Copilot tidak kompatibel dengan paket tabel Dasar . Untuk mengaktifkan fitur ini, pastikan tabel log yang diperlukan dikonfigurasi dengan paket tabel Analytics .

- Paket tabel hanya dapat diperbarui setiap 7 hari sekali.

Aktifkan log terstruktur

Untuk mengaktifkan log terstruktur Azure Firewall, Anda harus terlebih dahulu mengonfigurasi ruang kerja Log Analytics di langganan Azure Anda. Ruang kerja ini digunakan untuk menyimpan log terstruktur yang dihasilkan oleh Azure Firewall.

Setelah Anda mengonfigurasi ruang kerja Log Analytics, Anda dapat mengaktifkan log terstruktur di Azure Firewall dengan menavigasi ke halaman pengaturan diagnostik Firewall di portal Azure. Dari sana, Anda harus memilih tabel tujuan Resource specific dan memilih jenis kejadian yang ingin Anda catat.

Catatan

- Untuk mengaktifkan Log Aliran Lemak Azure Firewall (Log alur teratas), Anda perlu mengonfigurasinya melalui Azure PowerShell. Untuk informasi selengkapnya, lihat Log alur utama.

- Setelah mengaktifkan log terstruktur Azure Firewall, diperlukan waktu hingga 30 menit agar log mulai mengisi. Jika Anda bermigrasi dari log Azure Diagnostics lama ke format terstruktur, disarankan untuk menjaga konfigurasi diagnostik asli agar tetap ada bersama penyiapan baru. Ini memungkinkan Anda mengonfirmasi pengiriman log yang berhasil di bawah konfigurasi baru sebelum menghapus pengaturan warisan.

Kueri log terstruktur

Daftar kueri yang telah ditentukan tersedia di portal Azure. Daftar ini memiliki kueri log KQL (Bahasa Kueri Kusto) yang telah ditentukan sebelumnya untuk setiap kategori dan kueri gabungan yang memperlihatkan seluruh peristiwa pengelogan firewall Azure dalam tampilan tunggal.

Buku Kerja Azure Firewall

Azure Firewall Workbook menyediakan kanvas yang fleksibel untuk analisis data Azure Firewall. Anda dapat menggunakannya untuk membuat laporan visual yang kaya di dalam portal Azure. Anda dapat memanfaatkan beberapa firewall yang diterapkan di seluruh Azure dan menggabungkannya menjadi pengalaman interaktif yang terpadu.

Untuk menerapkan buku kerja baru yang menggunakan Azure Firewall Structured Logs, lihat Azure Monitor Workbook untuk Azure Firewall.

Log Diagnostik Azure sistem lama

Log Diagnostik Azure Lawas adalah kueri log Azure Firewall asli yang mengeluarkan data log dalam format teks tidak terstruktur atau bebas. Kategori log lama Azure Firewall menggunakan mode diagnostik Azure, mengumpulkan seluruh data dalam tabel AzureDiagnostics. Jika kedua log Terstruktur dan Diagnostik diperlukan, setidaknya dua pengaturan diagnostik harus dibuat untuk setiap firewall.

Kategori log berikut didukung dalam log Diagnostik:

- Azure Firewall aturan aplikasi

- Azure Firewall aturan jaringan

- Proksi DNS Azure Firewall

Untuk mempelajari cara mengaktifkan pembuatan log diagnostik menggunakan portal Microsoft Azure, lihat Mengaktifkan log terstruktur.

Log aturan aplikasi

Log aturan Aplikasi disimpan ke akun penyimpanan, dialirkan ke Event Hubs, dan/atau dikirim ke log Azure Monitor hanya jika Anda mengaktifkannya untuk setiap Azure Firewall. Setiap koneksi baru yang sesuai dengan salah satu aturan aplikasi yang telah Anda konfigurasi akan menghasilkan log untuk koneksi yang diterima atau ditolak. Data dicatat dalam format JSON, seperti yang ditunjukkan dalam contoh berikut:

Category: application rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.1.0.5:55640 to mydestination.com:443. Action: Allow. Rule Collection: collection1000. Rule: rule1002"

}

}

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.11.2.4:53344 to www.bing.com:443. Action: Allow. Rule Collection: ExampleRuleCollection. Rule: ExampleRule. Web Category: SearchEnginesAndPortals"

}

}

Log aturan jaringan

Log aturan Jaringan disimpan ke akun penyimpanan, dialirkan ke hub Acara dan/atau dikirim ke log Azure Monitor hanya jika Anda mengaktifkannya untuk setiap Azure Firewall. Setiap koneksi baru yang cocok dengan salah satu aturan jaringan anda yang dikonfigurasi menghasilkan log untuk koneksi yang diterima/ditolak. Data tersebut dicatat dalam format JSON, seperti yang ditunjukkan dalam contoh berikut:

Category: network rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallNetworkRule",

"time": "2018-06-14T23:44:11.0590400Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallNetworkRuleLog",

"properties": {

"msg": "TCP request from 111.35.136.173:12518 to 13.78.143.217:2323. Action: Deny"

}

}

Catatan DNS proxy

Log proksi DNS disimpan ke akun penyimpanan, di-streaming ke Event hubs, dan/atau dikirim ke log Azure Monitor hanya jika Anda mengaktifkannya untuk setiap Azure Firewall. Log ini melacak pesan DNS ke server DNS yang dikonfigurasi menggunakan proxy DNS. Data dicatat dalam format JSON, seperti yang ditunjukkan dalam contoh berikut:

Category: DNS proxy logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

Berhasil:

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": "DNS Request: 11.5.0.7:48197 – 15676 AAA IN md-l1l1pg5lcmkq.blob.core.windows.net. udp 55 false 512 NOERROR - 0 2.000301956s"

}

}

Gagal:

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": " Error: 2 time.windows.com.reddog.microsoft.com. A: read udp 10.0.1.5:49126->168.63.129.160:53: i/o timeout”

}

}

Format pesan:

[client’s IP address]:[client’s port] – [query ID] [type of the request] [class of the request] [name of the request] [protocol used] [request size in bytes] [EDNS0 DO (DNSSEC OK) bit set in the query] [EDNS0 buffer size advertised in the query] [response CODE] [response flags] [response size] [response duration]

Menganalisis data pemantauan

Ada banyak alat untuk menganalisis data pemantauan.

Alat Azure Monitor

Azure Monitor mendukung alat dasar berikut:

Metrics explorer, sebuah alat di portal Azure yang memungkinkan Anda untuk melihat dan menganalisis metrik untuk sumber daya Azure. Untuk informasi selengkapnya, lihat Menganalisis metrik dengan penjelajah metrik Azure Monitor.

Log Analytics, sebuah alat di portal Azure yang memungkinkan Anda untuk menanya dan menganalisis data log dengan menggunakan Kusto query language (KQL). Untuk informasi lebih lanjut, lihat Mulai dengan kueri log di Azure Monitor.

Log aktivitas, yang memiliki antarmuka pengguna di portal Azure untuk melihat dan pencarian dasar. Untuk melakukan analisis mendalam, Anda harus mengalihkan data ke log Azure Monitor dan menjalankan kueri yang lebih kompleks di Log Analytics.

Alat yang memungkinkan visualisasi lebih kompleks meliputi:

- Dasbor yang memungkinkan Anda menggabungkan berbagai jenis data ke dalam satu panel di portal Azure.

- Workbooks, laporan yang dapat disesuaikan yang dapat Anda buat di portal Azure. Buku kerja dapat mencakup teks, metrik, dan kueri log.

- Grafana, sebuah alat platform terbuka yang unggul dalam dashboard operasional. Anda dapat menggunakan Grafana untuk membuat dasbor yang menyertakan data dari berbagai sumber selain Azure Monitor.

- Power BI, sebuah layanan analitik bisnis yang menyediakan visualisasi interaktif dari berbagai sumber data. Anda dapat mengonfigurasi Power BI untuk secara otomatis mengimpor data log dari Azure Monitor guna memanfaatkan visualisasi ini.

Alat ekspor Azure Monitor

Anda dapat mengeluarkan data dari Azure Monitor ke alat lain dengan menggunakan metode berikut:

Metode Pengukuran: Gunakan API REST untuk pengukuran guna mengekstraksi data metrik dari database metrik Azure Monitor. API mendukung ekspresi filter untuk memperhalus data yang diambil. Untuk informasi lebih lanjut, lihat Azure Monitor REST API reference.

Log: Gunakan REST API atau perpustakaan klien terkait.

Opsi lainnya adalah ekspor data ruang kerja.

Untuk memulai dengan REST API untuk Azure Monitor, lihat Panduan REST API pemantauan Azure.

Kusto kueri

Anda dapat menganalisis data pemantauan di Azure Monitor Logs / Log Analytics dengan menggunakan bahasa kueri Kusto (KQL).

Penting

Saat Anda memilih Logs dari menu layanan di portal, Log Analytics terbuka dengan cakupan kueri yang disesuaikan dengan layanan saat ini. Cakupan ini berarti bahwa kueri log hanya akan menyertakan data dari jenis sumber daya tersebut. Jika Anda ingin menjalankan kueri yang mencakup data dari layanan Azure lainnya, pilih Logs dari menu Azure Monitor. Lihat Lingkup kueri log dan rentang waktu di Azure Monitor Log Analytics untuk detailnya.

Untuk daftar pertanyaan umum untuk layanan apa pun, lihat antarmuka kueri Log Analytics.

Peringatan

Peringatan Azure Monitor secara proaktif memberi tahu Anda ketika kondisi tertentu ditemukan dalam data pemantauan Anda. Peringatan memungkinkan Anda untuk mengidentifikasi dan menangani masalah di sistem Anda sebelum pelanggan Anda menyadarinya. Untuk informasi selengkapnya, lihat Pemberitahuan Azure Monitor.

Ada banyak sumber peringatan umum untuk sumber daya Azure. Untuk contoh peringatan umum untuk sumber daya Azure, lihat Contoh kueri peringatan log. Situs Azure Monitor Baseline Alerts (AMBA) menyediakan metode semi-otomatis untuk menerapkan peringatan metrik penting dari platform, dasbor, dan pedoman. Situs ini berlaku untuk subset layanan Azure yang terus berkembang, termasuk semua layanan yang merupakan bagian dari Azure Landing Zone (ALZ).

Skema peringatan umum menstandarisasi konsumsi notifikasi peringatan Azure Monitor. Untuk informasi lebih lanjut, lihat Common alert schema.

Jenis peringatan

Anda dapat memberikan peringatan pada sumber data metrik atau log apa pun di platform data Azure Monitor. Ada banyak jenis peringatan yang berbeda tergantung pada layanan yang Anda pantau dan data pemantauan yang Anda kumpulkan. Jenis-jenis peringatan yang berbeda memiliki berbagai manfaat dan kelemahan. Untuk informasi selengkapnya, lihat Memilih jenis pemberitahuan pemantauan yang tepat.

Daftar berikut menjelaskan jenis-jenis peringatan Azure Monitor yang dapat Anda buat.

- Peringatan metrik mengevaluasi metrik sumber daya pada interval teratur. Metrik dapat berupa metrik platform, metrik khusus, log dari Azure Monitor yang diubah menjadi metrik, atau metrik Application Insights. Pemberitahuan metrik juga dapat menerapkan beberapa kondisi dan ambang batas dinamis.

- Log alerts memungkinkan pengguna untuk menggunakan kueri Log Analytics untuk mengevaluasi log sumber daya pada frekuensi yang telah ditentukan sebelumnya.

- Peringatan log aktivitas dipicu ketika terjadi peristiwa log aktivitas baru yang sesuai dengan kondisi yang telah ditentukan. Peringatan Kesehatan Sumber Daya dan peringatan Kesehatan Layanan adalah peringatan log aktivitas yang melaporkan kesehatan layanan dan sumber daya Anda.

Beberapa layanan Azure juga mendukung peringatan deteksi pintar, peringatan Prometheus, atau aturan peringatan yang direkomendasikan.

Untuk beberapa layanan, Anda dapat memantau secara besar-besaran dengan menerapkan aturan peringatan metrik yang sama pada beberapa sumber daya dengan tipe yang sama yang berada di wilayah Azure yang sama. Pemberitahuan individual dikirimkan untuk setiap sumber daya yang dipantau. Untuk layanan Azure dan cloud yang didukung, lihat Memantau beberapa sumber daya dengan satu aturan peringatan.

Peringatan pada metrik Azure Firewall

Metrik memberikan sinyal kritis untuk melacak kesehatan sumber daya Anda. Jadi, penting untuk memantau metrik untuk sumber daya Anda dan waspadai adanya anomali. Tetapi bagaimana jika metrik Azure Firewall berhenti mengalir? Ini mungkin menunjukkan masalah konfigurasi potensial atau sesuatu yang lebih mengkhawatirkan seperti pemadaman. Metode pengukuran hilang dapat terjadi karena publikasi rute default yang memblokir Azure Firewall dari mengunggah metrik, atau jumlah instance yang sehat turun menjadi nol. Pada bagian ini, Anda akan belajar cara mengonfigurasi metrik ke ruang kerja analitik log dan memberi peringatan untuk metrik yang hilang.

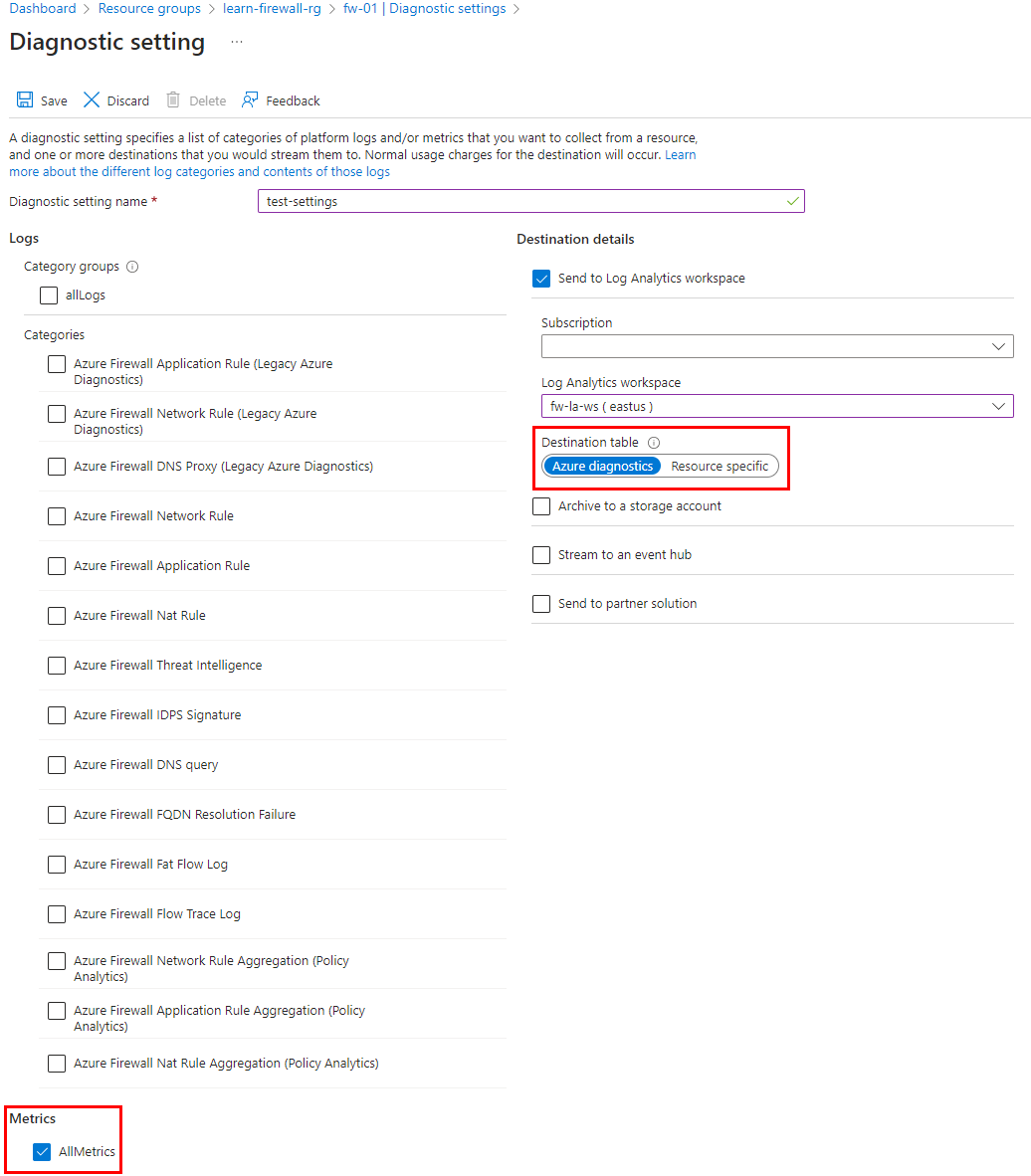

Konfigurasi metrik ke ruang kerja analisis log

Langkah pertama adalah mengkonfigurasi ketersediaan metrik ke ruang kerja analisis log menggunakan pengaturan diagnostik di firewall.

Untuk mengonfigurasi pengaturan diagnostik seperti yang ditunjukkan pada cuplikan layar berikut, telusuri ke halaman sumber daya Azure Firewall. Ini mendorong metrik firewall ke ruang kerja yang dikonfigurasi.

Catatan

Pengaturan diagnostik untuk metrik harus menjadi konfigurasi terpisah dari log. Log firewall dapat dikonfigurasi untuk menggunakan Azure Diagnostics atau Resource Specific. Namun, metrik Firewall harus selalu menggunakan Azure Diagnostics.

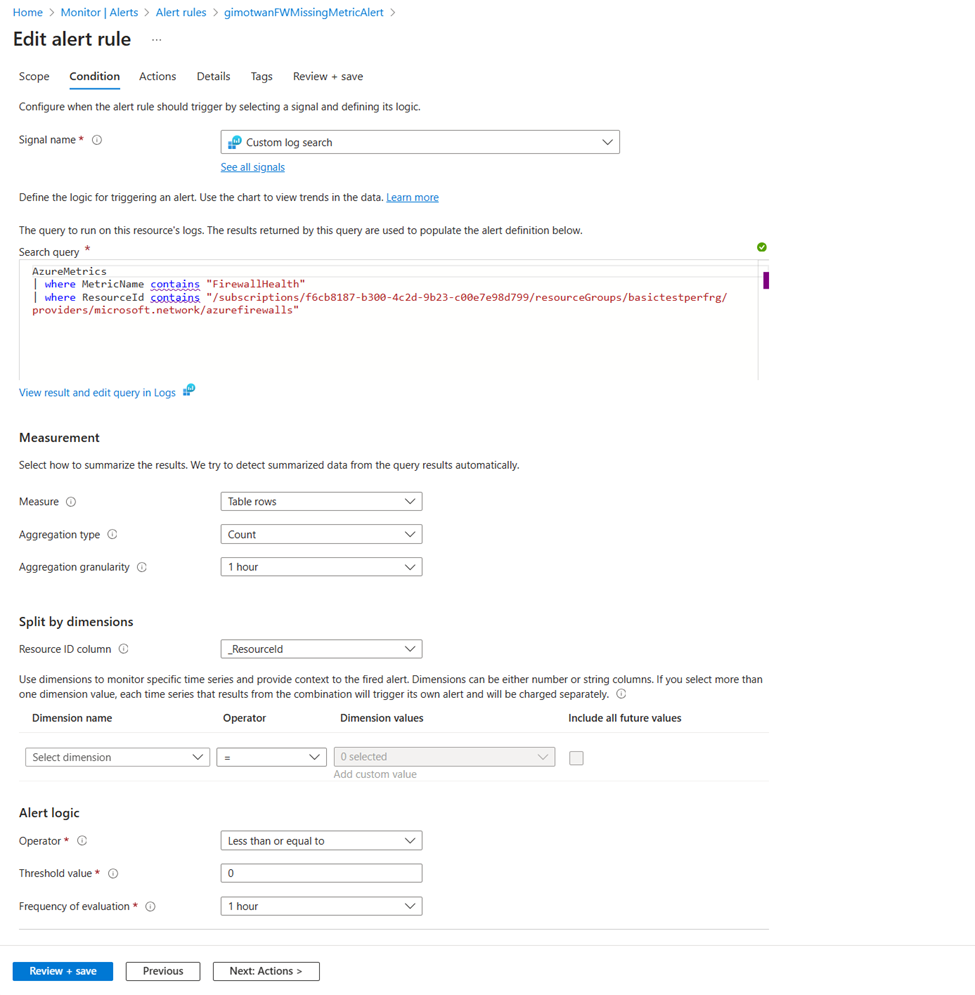

Buat peringatan untuk melacak metrik penerimaan firewall tanpa ada kegagalan

Telusuri ke ruang kerja yang dikonfigurasi dalam pengaturan diagnostik metrik. Periksa apakah metrik tersedia dengan menggunakan kueri berikut:

AzureMetrics

| where MetricName contains "FirewallHealth"

| where ResourceId contains "/SUBSCRIPTIONS/XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX/RESOURCEGROUPS/PARALLELIPGROUPRG/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/HUBVNET-FIREWALL"

| where TimeGenerated > ago(30m)

Selanjutnya, buatlah peringatan untuk metrik yang hilang selama periode waktu 60 menit. Untuk mengatur peringatan baru pada metrik yang hilang, buka halaman Peringatan di ruang kerja analitik log.

Aturan peringatan Azure Firewall

Anda dapat mengatur peringatan untuk metrik, entri log, atau entri log aktivitas yang terdaftar dalam referensi data pemantauan Azure Firewall.

Rekomendasi Penasehat

Untuk beberapa layanan, jika kondisi kritis atau perubahan yang akan terjadi terjadi selama operasi sumber daya, sebuah peringatan akan ditampilkan di halaman Ringkasan layanan di portal. Anda dapat menemukan informasi lebih lanjut dan perbaikan yang direkomendasikan untuk peringatan di Rekomendasi Penasehat di bawah Pemantauan pada menu sebelah kiri. Selama operasi normal, tidak ada rekomendasi penasihat yang ditampilkan.

Untuk informasi lebih lanjut tentang Azure Advisor, lihat Azure Advisor overview.

Konten terkait

- Lihat Azure Firewall monitoring data reference sebagai referensi metrik, log, dan nilai penting lainnya yang dibuat untuk Azure Firewall.

- Lihat Memantau sumber daya Azure dengan Azure Monitor untuk rincian umum tentang memantau sumber daya Azure.