Mencegah otorisasi Kunci Bersama untuk akun Azure Storage

Setiap permintaan aman ke akun Azure Storage harus diotorisasi. Secara default, permintaan dapat diotorisasi dengan kredensial Microsoft Entra, atau dengan menggunakan kunci akses akun untuk otorisasi Kunci Bersama. Dari kedua jenis otorisasi ini, MICROSOFT Entra ID menyediakan keamanan yang unggul dan kemudahan penggunaan melalui Kunci Bersama, dan direkomendasikan oleh Microsoft. Untuk mengharuskan klien menggunakan ID Microsoft Entra untuk mengotorisasi permintaan, Anda dapat melarang permintaan ke akun penyimpanan yang diotorisasi dengan Kunci Bersama.

Saat Anda melarang otorisasi Kunci Bersama untuk akun penyimpanan, Azure Storage menolak semua permintaan berikutnya ke akun tersebut yang diotorisasi dengan kunci akses akun. Hanya permintaan aman yang diotorisasi dengan ID Microsoft Entra yang akan berhasil. Untuk informasi selengkapnya tentang menggunakan ID Microsoft Entra, lihat Mengotorisasi akses ke data di Azure Storage.

Properti AllowSharedKeyAccess dari akun penyimpanan tidak diatur secara default dan tidak mengembalikan nilai hingga Anda secara eksplisit mengaturnya. Akun penyimpanan mengizinkan permintaan yang diotorisasi dengan Kunci Bersama ketika nilai propertinya null atau ketika itu true.

Artikel ini menjelaskan cara menggunakan kerangka kerja DRAG (Detection-Remediation-Audit-Governance) untuk terus mengelola otorisasi Kunci Bersama untuk akun penyimpanan Anda.

Prasyarat

Sebelum melarang akses Kunci Bersama di salah satu akun penyimpanan Anda:

- Memahami bagaimana melarang Kunci Bersama memengaruhi token SAS

- Pertimbangkan kompatibilitas dengan alat dan layanan Azure lainnya

- Pertimbangkan kebutuhan untuk melarang otorisasi Kunci Bersama untuk menggunakan Akses Bersyarat Microsoft Entra

- Mengotorisasi akses ke data file atau transisi beban kerja Azure Files

Memahami bagaimana melarang Kunci Bersama memengaruhi token SAS

Ketika akses Kunci Bersama tidak diizinkan untuk akun penyimpanan, Azure Storage menangani token SAS berdasarkan jenis SAS dan layanan yang ditargetkan oleh permintaan. Tabel berikut ini memperlihatkan bagaimana setiap jenis SAS diotorisasi dan bagaimana Penyimpanan Azure akan menangani SAS tersebut ketika properti AllowSharedKeyAccess untuk akun penyimpanannya adalah false.

| Jenis SAS | Jenis otorisasi | Perilaku saat AllowSharedKeyAccess adalah false |

|---|---|---|

| Delegasi pengguna SAS (hanya penyimpanan Blob) | Microsoft Entra ID | Permintaan diizinkan. Microsoft merekomendasikan menggunakan delegasi pengguna SAS jika memungkinkan untuk keamanan yang unggul. |

| Layanan SAS | Kunci Bersama | Permintaan ditolak untuk semua layanan Azure Storage. |

| Akun SAS | Kunci Bersama | Permintaan ditolak untuk semua layanan Azure Storage. |

Metrik dan pengelogan Azure di Azure Monitor tidak membedakan antara berbagai jenis tanda tangan akses bersama. Filter SAS di Azure Metrics Explorer dan bidang SAS di pengelogan Azure Storage di Azure Monitor melaporkan permintaan yang diotorisasi dengan jenis SAS apa pun. Namun, berbagai jenis tanda tangan akses bersama diotorisasi secara berbeda, dan berperilaku berbeda ketika akses Kunci Bersama tidak diizinkan:

- Token SAS layanan atau token SAS akun diotorisasi dengan Kunci Bersama dan tidak akan diizinkan atas permintaan ke penyimpanan Blob ketika properti AllowSharedKeyAccess adalah false.

- SAS delegasi pengguna diotorisasi dengan ID Microsoft Entra dan akan diizinkan berdasarkan permintaan ke penyimpanan Blob saat properti AllowSharedKeyAccess diatur ke false.

Ketika Anda mengevaluasi lalu lintas ke akun penyimpanan Anda, ingatlah bahwa metrik dan log seperti yang dijelaskan dalam Deteksi jenis otorisasi yang digunakan oleh aplikasi klien dapat mencakup permintaan yang dibuat dengan delegasi pengguna SAS.

Untuk informasi selengkapnya tentang tanda tangan akses bersama, lihat Berikan akses terbatas ke sumber daya Azure Storage dengan menggunakan tanda tangan akses berbagi (SAS).

Pertimbangkan kompatibilitas dengan alat dan layanan Azure lainnya

Sejumlah layanan Azure menggunakan otorisasi Kunci Bersama untuk berkomunikasi dengan Azure Storage. Jika Anda melarang otorisasi Kunci Bersamauntuk akun penyimpanan, layanan ini tidak akan dapat mengakses data di akun tersebut, dan aplikasi Anda mungkin akan terpengaruh secara negatif.

Beberapa alat Azure menawarkan opsi untuk menggunakan otorisasi Microsoft Entra untuk mengakses Azure Storage. Tabel berikut ini mencantumkan beberapa alat dan catatan Azure populer apakah mereka dapat menggunakan ID Microsoft Entra untuk mengotorisasi permintaan ke Azure Storage.

| Alat Azure | Otorisasi Microsoft Entra ke Azure Storage |

|---|---|

| Portal Azure | Didukung. Untuk informasi tentang otorisasi dengan akun Microsoft Entra Anda dari portal Azure, lihat Memilih cara mengotorisasi akses ke data blob di portal Azure. |

| AzCopy | Didukung untuk Blob Storage. Untuk informasi tentang mengotorisasi operasi AzCopy, lihat Memilih cara memberikan kredensial otorisasi dalam dokumentasi AzCopy. |

| Azure Storage Explorer | Didukung untuk Blob Storage, Queue Storage, Table Storage, dan Azure Data Lake Storage. Akses ID Microsoft Entra ke penyimpanan File tidak didukung. Pastikan untuk memilih penyewa Microsoft Entra yang benar. Untuk informasi selengkapnya, lihat Mulai menggunakan Storage Explorer |

| Azure PowerShell | Didukung. Untuk informasi tentang cara mengotorisasi perintah PowerShell untuk operasi blob atau antrean dengan ID Microsoft Entra, lihat Menjalankan perintah PowerShell dengan kredensial Microsoft Entra untuk mengakses data blob atau Menjalankan perintah PowerShell dengan kredensial Microsoft Entra untuk mengakses data antrean. |

| Azure CLI | Didukung. Untuk informasi tentang cara mengotorisasi perintah Azure CLI dengan ID Microsoft Entra untuk akses ke data blob dan antrean, lihat Menjalankan perintah Azure CLI dengan kredensial Microsoft Entra untuk mengakses data blob atau antrean. |

| Azure IoT Hub | Didukung. Untuk informasi selengkapnya, lihat Dukungan IoT Hub untuk jaringan virtual. |

| Azure Cloud Shell | Azure Cloud Shell adalah shell terintegrasi di portal Azure. Azure Cloud Shell menghosting file untuk persistensi dalam berbagi file Azure di akun penyimpanan. File-file ini akan tidak dapat diakses jika otorisasi Kunci Bersama tidak diizinkan untuk akun penyimpanan tersebut. Untuk informasi selengkapnya, lihat Menyimpan file di Azure Cloud Shell. Untuk menjalankan perintah di Azure Cloud Shell untuk mengelola akun penyimpanan yang akses Kunci Bersamanya dilarang, pertama-tama pastikan bahwa Anda telah diberikan izin yang diperlukan untuk akun-akun ini melalui Azure RBAC. Untuk informasi selengkapnya, lihat Apa itu kontrol akses berbasis peran Azure (RBAC Azure)?. |

Melarang otorisasi Kunci Bersama untuk menggunakan Akses Bersyarat Microsoft Entra

Untuk melindungi akun Azure Storage dengan kebijakan Akses Bersyarat Microsoft Entra, Anda harus melarang otorisasi Kunci Bersama untuk akun penyimpanan.

Mengotorisasi akses ke data file atau transisi beban kerja Azure Files

Azure Storage mendukung otorisasi Microsoft Entra untuk permintaan ke Azure Files, Blob Storage, Queue Storage, dan Table Storage. Namun, secara default portal Azure menggunakan otorisasi Kunci Bersama untuk mengakses berbagi file Azure. Jika Anda melarang otorisasi Kunci Bersama untuk akun penyimpanan yang tidak dikonfigurasi dengan penetapan RBAC yang tepat, permintaan ke Azure Files akan gagal, dan Anda tidak akan dapat mengakses berbagi file Azure di portal Azure.

Untuk mengurangi hal ini, sebaiknya lakukan salah satu dari tiga pendekatan:

- Ikuti langkah-langkah ini untuk mengotorisasi akses ke data file menggunakan akun Microsoft Entra Anda, atau

- Memigrasikan data Azure Files apa pun ke akun penyimpanan terpisah sebelum Anda melarang akses ke akun melalui Kunci Bersama, atau

- Jangan terapkan pengaturan ini ke akun penyimpanan yang mendukung beban kerja Azure Files.

Mengidentifikasi akun penyimpanan yang mengizinkan akses Kunci Bersama

Ada dua cara untuk mengidentifikasi akun penyimpanan yang memungkinkan akses Kunci Bersama:

- Periksa pengaturan akses Kunci Bersama untuk beberapa akun

- Mengonfigurasi Azure Policy untuk akses Kunci Bersama dalam mode audit

Periksa pengaturan akses Kunci Bersama untuk beberapa akun

Untuk memeriksa pengaturan akses Kunci Bersama di sekumpulan akun penyimpanan dengan performa optimal, Anda dapat menggunakan Azure Resource Graph Explorer di portal Azure. Untuk mempelajari selengkapnya tentang penggunaan Resource Graph Explorer, lihat Mulai Cepat: Jalankan kueri Resource Graph pertama Anda menggunakan Azure Resource Graph Explorer.

Menjalankan kueri berikut ini di Resource Graph Explorer mengembalikan daftar akun penyimpanan dan menampilkan pengaturan akses Kunci Bersama untuk setiap akun:

resources

| where type =~ 'Microsoft.Storage/storageAccounts'

| extend allowSharedKeyAccess = parse_json(properties).allowSharedKeyAccess

| project subscriptionId, resourceGroup, name, allowSharedKeyAccess

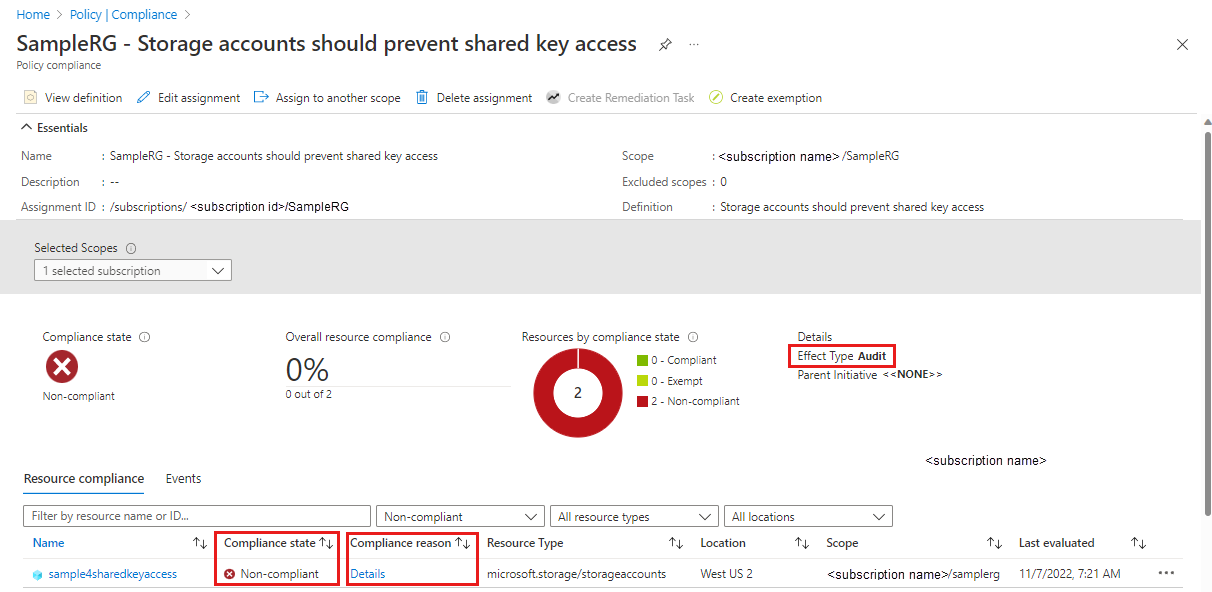

Mengonfigurasi Azure Policy untuk akses Kunci Bersama dalam mode audit

Akun Azure Policy Storage harus mencegah akses kunci bersama mencegah pengguna dengan izin yang sesuai untuk mengonfigurasi akun penyimpanan baru atau yang sudah ada untuk mengizinkan otorisasi Kunci Bersama. Konfigurasikan kebijakan ini dalam mode audit untuk mengidentifikasi akun penyimpanan tempat otorisasi Kunci Bersama diizinkan. Setelah Anda mengubah aplikasi untuk menggunakan Microsoft Entra daripada Kunci Bersama untuk otorisasi, Anda dapat memperbarui kebijakan untuk mencegah mengizinkan akses Kunci Bersama.

Untuk informasi selengkapnya tentang kebijakan bawaan, lihat Akun penyimpanan harus mencegah akses kunci bersama di Daftar definisi kebijakan bawaan.

Menetapkan kebijakan bawaan untuk cakupan sumber daya

Ikuti langkah-langkah ini untuk menetapkan kebijakan bawaan untuk cakupan yang sesuai dalam portal Azure:

Di portal Azure, cari Kebijakan untuk menampilkan dasbor Kebijakan Azure.

Di bagian Penulisan, pilih Penugasan.

Pilih Tetapkan kebijakan.

Di tab Dasar-dasar pada halaman Tetapkan kebijakan, di bagian Cakupan, tentukan cakupan untuk penetapan kebijakan. Pilih tombol Lainnya (...) untuk memilih langganan dan grup sumber daya opsional.

Untuk bidang Definisi kebijakan, pilih tombol Lainnya (...), dan masukkan akses kunci bersama di bidang Pencarian. Pilih definisi kebijakan bernama Akun penyimpanan harus mencegah akses kunci bersama.

Pilih Tinjau + buat.

Pada tab Tinjau + buat , tinjau penetapan kebijakan lalu pilih Buat untuk menetapkan definisi kebijakan ke cakupan yang ditentukan.

Memantau kepatuhan terhadap kebijakan

Untuk memantau akun penyimpanan Anda agar mematuhi kebijakan akses Kunci Bersama, ikuti langkah-langkah berikut:

Pada dasbor Azure Policy di bawah Penulisan, pilih Penugasan.

Temukan dan pilih penetapan kebijakan yang Anda buat di bagian sebelumnya.

Pilih tab Tampilkan kepatuhan .

Akun penyimpanan apa pun dalam cakupan penetapan kebijakan yang tidak memenuhi persyaratan kebijakan muncul dalam laporan kepatuhan.

Untuk mendapatkan informasi selengkapnya tentang mengapa akun penyimpanan tidak patuh, pilih Detail di bawah Alasan kepatuhan.

Deteksi jenis otorisasi yang digunakan oleh aplikasi klien

Untuk memahami bagaimana melarang otorisasi Kunci Bersama dapat memengaruhi aplikasi klien sebelum Anda melakukan perubahan ini, aktifkan pengelogan dan metrik untuk akun penyimpanan. Anda lalu dapat menganalisis pola permintaan ke akun Anda selama periode waktu tertentu untuk menentukan bagaimana permintaan diotorisasi.

Gunakan metrik untuk menentukan berapa banyak permintaan yang menerima akun penyimpanan yang diotorisasi dengan Kunci Bersama atau tanda tangan akses bersama (SAS). Gunakan log untuk menentukan klien mana yang mengirimkan permintaan tersebut.

SAS dapat diotorisasi dengan Kunci Bersama atau ID Microsoft Entra. Untuk informasi selengkapnya tentang menginterpretasikan permintaan yang dibuat dengan tanda tangan akses bersama, lihat Memahami cara melarang Kunci Bersama memengaruhi token SAS.

Menentukan jumlah dan frekuensi permintaan yang diotorisasi dengan Kunci Bersama

Untuk melacak cara permintaan diotorisasi ke akun penyimpanan, gunakan Azure Metrics Explorer di portal Azure. Untuk informasi selengkapnya tentang Metrics Explorer, lihat Menganalisis metrik dengan penjelajah metrik Azure Monitor.

Ikuti langkah-langkah berikut untuk membuat metrik yang melacak permintaan yang dibuat dengan Kunci Bersama atau SAS:

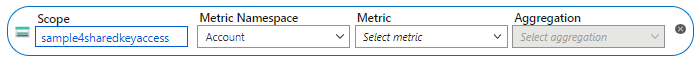

Navigasikan ke akun penyimpanan Anda di portal Microsoft Azure. Di bawah Pemantauan, pilih Metrik.

Kotak metrik baru akan muncul:

Jika tidak, pilih Tambahkan metrik.

Dalam dialog Metrik, tentukan nilai berikut ini:

- Biarkan bidang Lingkup diatur ke nama akun penyimpanan.

- Atur Namespace Metrik ke Akun. Metrik ini akan melaporkan semua permintaan terhadap akun penyimpanan.

- Atur bidang Metrik ke Transaksi.

- Atur bidang Agregasi ke Jumlah.

Metrik baru akan menampilkan jumlah transaksi terhadap akun penyimpanan selama interval waktu tertentu. Metrik yang dihasilkan muncul seperti yang ditunjukkan pada gambar berikut:

Berikutnya, pilih tombol Tambah filter untuk membuat filter pada metrik untuk jenis otorisasi.

Dalam dialog Filter, tentukan nilai berikut ini:

- Atur nilai Properti ke Autentikasi.

- Atur bidang Operator ke tanda sama dengan (=).

- Di bidang Nilai, pilih Kunci Akun dan SAS.

Di sudut kanan atas, pilih rentang waktu yang ingin Anda lihat metriknya. Anda juga dapat menunjukkan seberapa terperinci agregasi permintaannya, dengan menentukan interval di mana saja dari 1 menit hingga 1 bulan. Misalnya, atur Rentang waktu menjadi 30 hari dan Granularitas waktu ke 1 hari untuk melihat agregasi permintaan harian selama 30 hari terakhir.

Setelah Anda mengonfigurasi metrik, permintaan ke akun penyimpanan Anda akan mulai muncul di grafik. Gambar berikut menunjukkan permintaan yang diotorisasi dengan Kunci Bersama atau dibuat dengan token SAS. Permintaan diagregasi per hari selama tiga puluh hari terakhir.

Anda juga dapat mengonfigurasi aturan peringatan untuk memberi tahu ketika sejumlah permintaan tertentu yang diizinkan dengan Kunci Bersama dibuat terhadap akun penyimpanan Anda. Untuk informasi selengkapnya, lihat Membuat, menampilkan, dan mengelola peringatan metrik menggunakan Azure Monitor.

Menganalisis log untuk mengidentifikasi klien yang mengotorisasi permintaan dengan Kunci Bersama atau SAS

Log Azure Storage menangkap detail tentang permintaan yang dibuat terhadap akun penyimpanan, termasuk bagaimana permintaan diotorisasi. Anda dapat menganalisis log untuk menentukan klien mana yang mengotorisasi permintaan dengan Kunci Bersama atau token SAS.

Untuk mencatat permintaan ke akun Azure Storage Anda untuk mengevaluasi bagaimana permintaan tersebut diotorisasi, Anda dapat menggunakan pengelogan Azure Storage di Azure Monitor. Untuk informasi selengkapnya, lihat Memantau Azure Storage.

Pembuatan log Azure Storage di Azure Monitor mendukung penggunaan kueri log untuk menganalisis data log. Untuk membuat kueri log, Anda dapat menggunakan ruang kerja Azure Log Analytics. Untuk mempelajari selengkapnya tentang kueri log, lihat Tutorial: Mulai menggunakan kueri Log Analytics.

Buat pengaturan diagnostik di portal Azure

Untuk mencatat data Azure Storage dengan Azure Monitor dan menganalisisnya dengan Azure Log Analytics, Anda harus terlebih dahulu membuat pengaturan diagnostik yang menunjukkan jenis permintaan apa dan layanan penyimpanan mana yang ingin Anda catat datanya. Setelah Anda mengonfigurasi pengelogan untuk akun penyimpanan Anda, log tersedia di ruang kerja Analitik Log. Untuk membuat ruang kerja, lihat Membuat ruang kerja Analitik Log di portal Azure.

Untuk mempelajari cara membuat pengaturan diagnostik di portal Azure, lihat Membuat pengaturan diagnostik di Azure Monitor.

Untuk referensi bidang yang tersedia di log Azure Storage di Azure Monitor, lihat Log sumber daya.

Log kueri untuk permintaan yang dibuat dengan Kunci Bersama atau SAS

Log Azure Storage di Azure Monitor menyertakan jenis otorisasi yang digunakan untuk membuat permintaan ke akun penyimpanan. Untuk mengambil log untuk permintaan yang dibuat dalam tujuh hari terakhir yang diotorisasi dengan Kunci Bersama atau SAS, buka ruang kerja Log Analytics Anda. Berikutnya, tempelkan kueri berikut ini ke dalam kueri log baru dan jalankan. Kueri ini menampilkan sepuluh alamat IP yang paling sering dikirim permintaan yang diotorisasi dengan Kunci Bersama atau SAS:

StorageBlobLogs

| where AuthenticationType in ("AccountKey", "SAS") and TimeGenerated > ago(7d)

| summarize count() by CallerIpAddress, UserAgentHeader, AccountName

| top 10 by count_ desc

Anda juga dapat mengonfigurasi aturan peringatan berdasarkan kueri ini untuk memberi tahu Anda tentang permintaan yang diotorisasi dengan Kunci Bersama atau SAS. Untuk informasi selengkapnya, lihat Membuat, menampilkan, dan mengelola peringatan log menggunakan Azure Monitor.

Remediasi otorisasi melalui Kunci Bersama

Setelah menganalisis cara permintaan diotorisasi ke akun penyimpanan, Anda dapat mengambil tindakan untuk mencegah akses melalui Kunci Bersama. Tetapi pertama-tama, Anda perlu memperbarui aplikasi apa pun yang menggunakan otorisasi Kunci Bersama untuk menggunakan ID Microsoft Entra sebagai gantinya. Anda dapat memantau log dan metrik seperti yang dijelaskan di Deteksi jenis otorisasi yang digunakan oleh aplikasi klien untuk melacak transisi. Untuk informasi selengkapnya tentang menggunakan ID Microsoft Entra untuk mengakses data di akun penyimpanan, lihat Mengotorisasi akses ke data di Azure Storage.

Ketika yakin bahwa Anda dapat dengan aman menolak permintaan yang diotorisasi dengan Kunci Bersama, Anda dapat mengatur properti AllowSharedKeyAccess untuk akun penyimpanan ke false.

Peringatan

Jika ada klien yang saat ini mengakses data di akun penyimpanan Anda dengan Kunci Bersama, Maka Microsoft menyarankan agar Anda memigrasikan klien tersebut ke ID Microsoft Entra sebelum melarang akses Kunci Bersama ke akun penyimpanan.

Izin untuk memperbolehkan atau melarang akses Kunci Bersama

Untuk mengatur properti AllowSharedKeyAccess untuk akun penyimpanan, pengguna harus memiliki izin untuk membuat dan mengelola akun penyimpanan. Peran kontrol akses berbasis peran Azure (Azure RBAC) yang memberikan izin ini mencakup tindakan Microsoft.Storage/storageAccounts/write atau Microsoft.Storage/storageAccounts/*. Peran bawaan dengan tindakan ini meliputi:

- Peran Pemilik Azure Resource Manager

- Peran Kontributor Azure Resource Manager

- Peran Kontributor Storage Account

Peran ini tidak menyediakan akses ke data di akun penyimpanan melalui ID Microsoft Entra. Namun, peran ini meliputi Microsoft.Storage/storageAccounts/listkeys/action, yang memberikan akses ke kunci akses akun. Dengan izin ini, pengguna dapat menggunakan kunci akses akun untuk mengakses semua data di akun penyimpanan.

Penetapan peran harus dicakup ke tingkat akun penyimpanan atau yang lebih tinggi untuk mengizinkan pengguna membolehkan atau melarang akses Kunci Bersama untuk akun penyimpanan. Untuk informasi selengkapnya tentang cakupan peran, lihat Memahami cakupan Azure RBAC.

Berhati-hatilah untuk membatasi penetapan peran ini hanya kepada mereka yang membutuhkan kemampuan untuk membuat akun penyimpanan atau memperbarui propertinya. Gunakan prinsip hak istimewa paling sedikit untuk memastikan bahwa pengguna memiliki izin terkecil yang dibutuhkan dalam menyelesaikan tugasnya. Untuk informasi selengkapnya tentang pengelolaan akses dengan Azure RBAC, lihat Praktik terbaik untuk Azure RBAC.

Catatan

Peran administrator langganan klasik Administrator Layanan dan Administrator Bersama mencakup peran Pemilik Azure Resource Manager yang setara. Peran Pemilik mencakup semua tindakan, sehingga pengguna dengan salah satu peran administratif ini juga dapat membuat dan mengelola akun penyimpanan. Untuk informasi selengkapnya, lihat Peran Azure, peran Microsoft Entra, dan peran administrator langganan klasik.

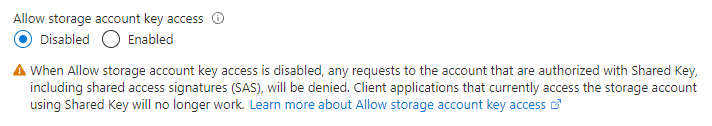

Menonaktifkan otorisasi Kunci Bersama

Menggunakan akun yang memiliki izin yang diperlukan, nonaktifkan otorisasi Kunci Bersama di portal Azure, dengan PowerShell atau menggunakan Azure CLI.

Untuk melarang otorisasi Kunci Bersama untuk akun penyimpanan di portal Azure, ikuti langkah-langkah berikut:

Setelah Anda melarang otorisasi Kunci Bersama, membuat permintaan ke akun penyimpanan dengan otorisasi Kunci Bersama akan gagal dengan kode galat 403 (Terlarang). Azure Storage mengembalikan kesalahan yang menunjukkan bahwa otorisasi berbasis kunci tidak diizinkan di akun penyimpanan.

Properti AllowSharedKeyAccess didukung untuk akun penyimpanan yang hanya menggunakan model penyebaran Azure Resource Manager. Untuk informasi tentang akun penyimpanan mana yang menggunakan model penyebaran Azure Resource Manager, lihat Jenis akun penyimpanan.

Pastikan bahwa akses Kunci Bersama tidak diperbolehkan

Untuk memverifikasi bahwa otorisasi Kunci Bersama tidak lagi diizinkan, Anda dapat mengkueri pengaturan Akun Azure Storage dengan perintah berikut. Ganti nilai tempat penampung dalam tanda kurung dengan nilai Anda sendiri.

az storage account show \

--name <storage-account-name> \

--resource-group <resource-group-name> \

--query "allowSharedKeyAccess"

Perintah mengembalikan false jika otorisasi Kunci Bersama tidak diizinkan untuk akun penyimpanan.

Catatan

Permintaan anonim tidak diotorisasi dan akan dilanjutkan jika Anda telah mengonfigurasi akun penyimpanan dan kontainer untuk akses baca anonim. Untuk informasi selengkapnya, lihat Mengonfigurasi akses baca anonim untuk kontainer dan blob.

Memantau Azure Policy untuk kepatuhan

Setelah melarang akses Kunci Bersama pada akun penyimpanan yang diinginkan, terus pantau kebijakan yang Anda buat sebelumnya untuk kepatuhan yang sedang berlangsung. Berdasarkan hasil pemantauan, ambil tindakan yang sesuai kebutuhan, termasuk mengubah cakupan kebijakan, melarang akses Kunci Bersama pada lebih banyak akun atau mengizinkannya untuk akun di mana lebih banyak waktu diperlukan untuk remediasi.

Perbarui Azure Policy untuk mencegah mengizinkan akses Kunci Bersama

Untuk mulai memberlakukan penetapan Azure Policy yang sebelumnya Anda buat untuk akun Penyimpanan kebijakan harus mencegah akses kunci bersama, ubah Efek penetapan kebijakan menjadi Tolak untuk mencegah pengguna yang berwenang mengizinkan akses Kunci Bersama di akun penyimpanan. Untuk mengubah efek kebijakan, lakukan langkah-langkah berikut:

Di dasbor Azure Policy, temukan dan pilih penetapan kebijakan yang sebelumnya Anda buat.

Pilih Edit penugasan.

Buka tab Parameter .

Kosongkan kotak centang Hanya tampilkan parameter yang memerlukan input atau tinjauan .

Di menu drop-down Efek ubah Audit menjadi Tolak, lalu pilih Tinjau + simpan.

Pada tab Tinjau + simpan , tinjau perubahan Anda, lalu pilih Simpan.

Catatan

Mungkin perlu waktu hingga 30 menit agar perubahan kebijakan Anda berlaku.