Mengonfigurasi klien VPN titik-ke-situs: autentikasi sertifikat - Linux

Artikel ini membantu Anda menyambungkan ke jaringan virtual Azure (VNet) menggunakan VPN Gateway point-to-site (P2S) dan autentikasi Sertifikat dari klien Linux. Ada beberapa set langkah dalam artikel ini, tergantung pada jenis terowongan yang Anda pilih untuk konfigurasi P2S Anda, sistem operasi, dan klien VPN yang digunakan untuk menyambungkan.

Sebelum Anda mulai

Sebelum memulai, verifikasi bahwa Anda berada di artikel yang benar. Tabel berikut ini memperlihatkan artikel konfigurasi yang tersedia untuk klien Vpn Azure VPN Gateway P2S. Langkah-langkah berbeda, tergantung pada jenis autentikasi, jenis terowongan, dan OS klien.

| Autentikasi | Jenis terowongan | Hasilkan file konfigurasi | Mengonfigurasi klien VPN |

|---|---|---|---|

| Sertifikat Azure | IKEv2, SSTP | Windows | Klien VPN asli |

| Sertifikat Azure | OpenVPN | Windows | - Klien OpenVPN - Klien Azure VPN |

| Sertifikat Azure | IKEv2, OpenVPN | macOS-iOS | macOS-iOS |

| Sertifikat Azure | IKEv2, OpenVPN | Linux | Linux |

| Microsoft Entra ID | OpenVPN (SSL) | Windows | Windows |

| Microsoft Entra ID | OpenVPN (SSL) | macOS | macOS |

| Sertifikat RADIUS | - | Artikel | Artikel |

| RADIUS - kata sandi | - | Artikel | Artikel |

| RADIUS - metode lain | - | Artikel | Artikel |

Penting

Mulai 1 Juli 2018, dukungan dihapus untuk TLS 1.0 dan 1.1 dari Gateway VPN Azure. VPN Gateway hanya akan mendukung TLS 1.2. saja Hanya koneksi titik ke situs yang terpengaruh; sambungan situs ke situs tidak akan terpengaruh. Jika Anda menggunakan TLS untuk VPN titik ke situs pada klien Windows 10, Anda tidak perlu mengambil tindakan apa pun. Jika Anda menggunakan TLS untuk koneksi titik ke situs pada klien Windows 7 dan Windows 8, lihat Tanya Jawab Umum VPN Gateway untuk petunjuk pembaruan.

Membuat sertifikat

Untuk autentikasi sertifikat, sertifikat klien harus diinstal pada setiap komputer klien. Sertifikat klien yang ingin Anda gunakan harus diekspor dengan kunci privat, dan harus berisi semua sertifikat di jalur sertifikasi. Selain itu, untuk beberapa konfigurasi, Anda juga perlu menginstal informasi sertifikat akar.

Untuk informasi tentang bekerja dengan sertifikat, lihat Titik-ke-situs: Membuat sertifikat.

Membuat file konfigurasi klien VPN

Semua pengaturan konfigurasi yang diperlukan untuk klien VPN terkandung dalam file zip konfigurasi profil klien VPN. File konfigurasi profil klien VPN yang Anda buat khusus untuk konfigurasi gateway VPN P2S untuk jaringan virtual. Jika ada perubahan pada konfigurasi VPN P2S setelah Anda membuat file, seperti perubahan pada jenis protokol VPN atau jenis autentikasi, Anda perlu membuat file konfigurasi profil klien VPN baru dan menerapkan konfigurasi baru ke semua klien VPN yang ingin Anda sambungkan. Untuk informasi selengkapnya tentang konfigurasi P2S, lihat Tentang VPN Point-to-Site.

Untuk menghasilkan file konfigurasi menggunakan portal Azure:

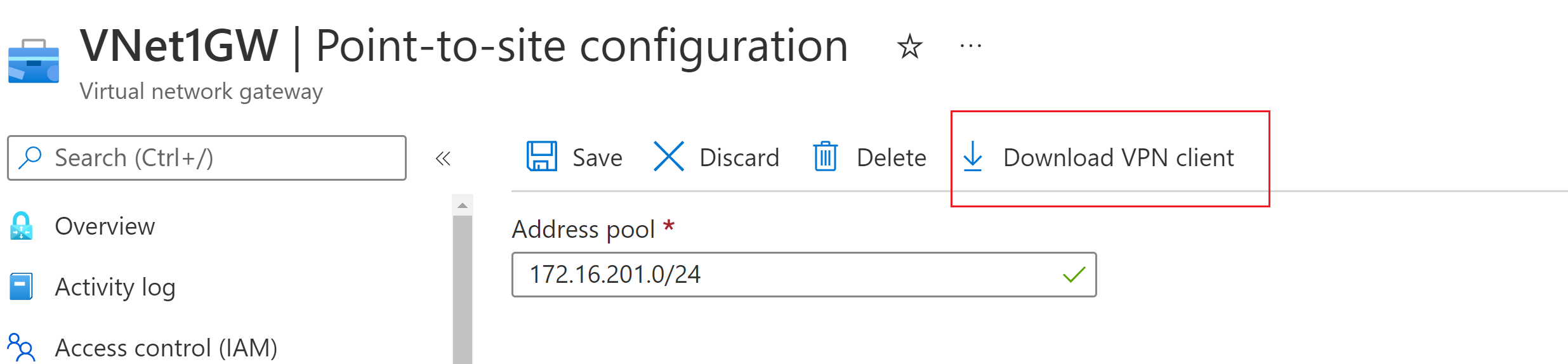

Di portal Azure, buka gateway jaringan virtual untuk jaringan virtual yang ingin Anda sambungkan.

Pada halaman gateway jaringan virtual, pilih Konfigurasi point-to-site untuk membuka halaman Konfigurasi point-to-site.

Di bagian atas halaman konfigurasi Titik-ke-situs, pilih Unduh klien VPN. Ini tidak mengunduh perangkat lunak klien VPN, ini membuat paket konfigurasi yang digunakan untuk mengonfigurasi klien VPN. Perlu beberapa menit hingga paket konfigurasi klien dapat dibuat. Selama waktu ini, Anda mungkin tidak melihat indikasi apa pun sampai paket dihasilkan.

Setelah paket konfigurasi dibuat, browser Anda menunjukkan bahwa file zip konfigurasi klien tersedia. File diberi nama yang sama dengan gateway Anda.

Ekstrak file zip untuk melihat folder. Anda akan menggunakan beberapa, atau semua, dari file-file ini untuk mengonfigurasi klien VPN Anda. File yang dihasilkan sesuai dengan pengaturan jenis autentikasi dan terowongan yang Anda konfigurasikan di server P2S.

Selanjutnya, konfigurasikan klien VPN. Pilih dari instruksi berikut:

- Langkah jenis terowongan IKEv2 untuk strongSwan

- Langkah jenis terowongan OpenVPN untuk klien OpenVPN

IKEv2 - langkah strongSwan

Pasang strongSwan

Konfigurasi berikut digunakan saat menentukan perintah:

- Komputer: Ubuntu Server 18.04

- Dependensi: strongSwan

Gunakan perintah berikut untuk memasang konfigurasi strongSwan yang diperlukan:

sudo apt-get update

sudo apt-get upgrade

sudo apt install strongswan

sudo apt install strongswan-pki

sudo apt install libstrongswan-extra-plugins

sudo apt install libtss2-tcti-tabrmd0

Instal sertifikat

Sertifikat klien diperlukan untuk autentikasi saat menggunakan jenis autentikasi sertifikat Azure. Sertifikat klien harus diinstal pada setiap komputer klien. Sertifikat klien yang diekspor harus diekspor dengan kunci privat, dan harus berisi semua sertifikat di jalur sertifikasi. Pastikan bahwa komputer klien memiliki sertifikat klien yang sesuai yang diinstal sebelum melanjutkan ke bagian berikutnya.

Untuk informasi tentang sertifikat klien, lihat Buat sertifikat - Linux.

Tampilkan file profil klien VPN

Buka file konfigurasi profil klien VPN yang diunduh. Folder Generik berisi semua informasi yang Anda butuhkan untuk konfigurasi. Azure tidak menyediakan file mobileconfig untuk konfigurasi ini.

Jika Anda tidak melihat folder Generik, periksa item berikut, lalu buat file zip lagi.

- Periksa jenis tunnel untuk konfigurasi Anda. Kemungkinan IKEv2 tidak dipilih sebagai jenis tunnel.

- Pada gateway VPN, verifikasi bahwa SKU bukanlah Dasar. SKU Dasar Gateway VPN tidak mendukung IKEv2. Lalu, pilih IKEv2 dan buat file zip lagi untuk mengambil folder Generik.

Folder Generik berisi file-file berikut:

- VpnSettings.xml, yang berisi pengaturan penting seperti alamat server dan jenis terowongan.

- VpnServerRoot.cer, yang berisi sertifikat akar yang diperlukan untuk memvalidasi gateway VPN Azure selama penyiapan koneksi P2S.

Setelah menampilkan file, lanjutkan dengan langkah-langkah yang ingin Anda gunakan:

langkah-langkah gui strongSwan

Bagian ini memandu Anda melalui konfigurasi menggunakan GUI strongSwan. Instruksi berikut dibuat pada Ubuntu 18.0.4. Ubuntu 16.0.10 tidak mendukung strongSwan GUI. Jika Anda ingin menggunakan Ubuntu 16.0.10, Anda harus menggunakan baris perintah. Contoh berikut mungkin berbeda dengan layar yang Anda lihat, tergantung pada versi Linux dan strongSwan Anda.

Buka Terminal untuk memasang strongSwan dan Manajer Jaringannya dengan menjalankan perintah sesuai contoh.

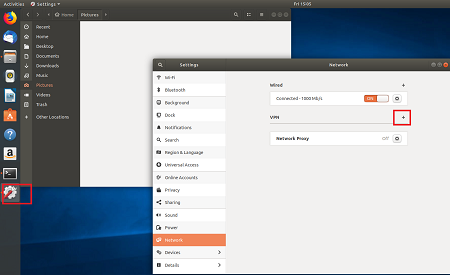

sudo apt install network-manager-strongswanPilih Pengaturan, lalu pilih Jaringan. Pilih tombol + untuk membuat koneksi baru.

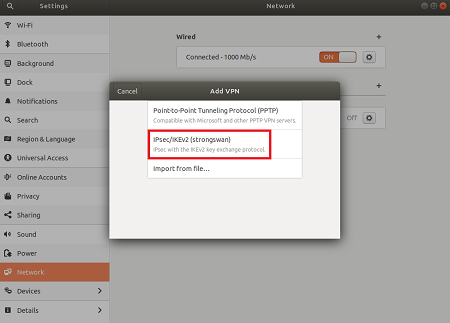

Pilih IPsec/IKEv2 (strongSwan) dari menu, dan klik dua kali.

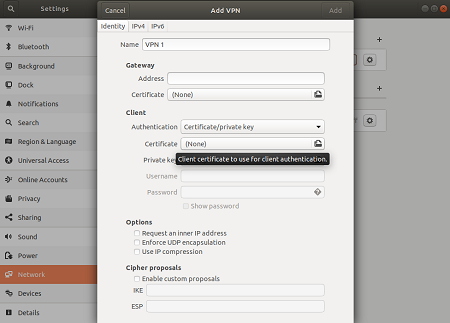

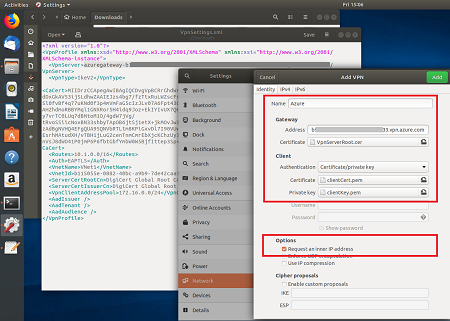

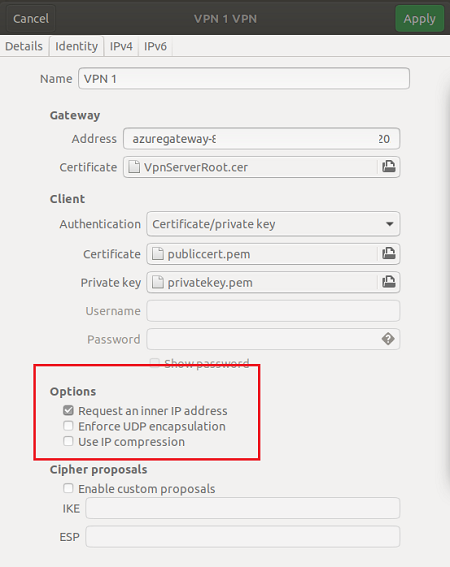

Pada halaman Tambahkan VPN, tambahkan nama untuk koneksi VPN Anda.

Buka file VpnSettings.xml dari folder Generik yang berada dalam file konfigurasi profil klien VPN yang diunduh. Temukan tag yang disebut VpnServer dan salin namanya, dimulai dengan 'azuregateway' dan diakhiri dengan '.cloudapp.net'.

Tempelkan nama di bidang Alamat pada koneksi VPN baru Anda di bagian Gateway. Selanjutnya, pilih ikon folder di akhir bidang Sertifikat, telusuri ke folder Generik, dan pilih file VpnServerRoot.

Di bagian Klien pada koneksi, untuk Autentikasi, pilih Kunci sertifikat/privat. Untuk Sertifikat dan Kunci privat, pilih sertifikat dan kunci privat yang telah dibuat sebelumnya. Di Opsi, pilih Minta alamat IP internal. Kemudian, pilih Tambahkan.

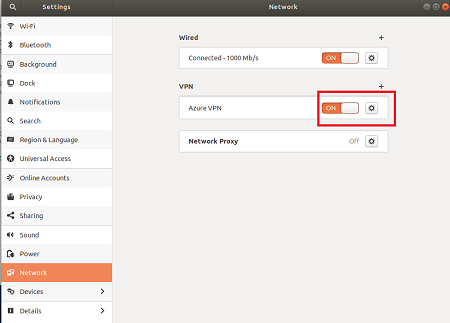

Nyalakan koneksiAktif.

langkah-langkah CLI strongSwan

Bagian ini memandu Anda melalui konfigurasi menggunakan CLI strongSwan .

Dari file konfigurasi profil klien VPN folder Generik, salin atau pindahkan VpnServerRoot.cer ke /etc/ipsec.d/cacerts.

Salin atau pindahkan file yang Anda buat ke /etc/ipsec.d/certs dan /etc/ipsec.d/private/ masing-masing. File-file ini adalah sertifikat klien dan kunci privat, mereka perlu berada di direktori yang sesuai. Gunakan perintah berikut:

sudo cp ${USERNAME}Cert.pem /etc/ipsec.d/certs/ sudo cp ${USERNAME}Key.pem /etc/ipsec.d/private/ sudo chmod -R go-rwx /etc/ipsec.d/private /etc/ipsec.d/certsJalankan perintah berikut untuk mencatat nama host Anda. Anda akan menggunakan nilai ini pada langkah berikutnya.

hostnamectl --staticBuka file VpnSettings.xml dan salin

<VpnServer>nilainya. Anda akan menggunakan nilai ini pada langkah berikutnya.Sesuaikan nilai dalam contoh berikut, lalu tambahkan contoh tersebut ke konfigurasi /etc/ipsec.conf.

conn azure keyexchange=ikev2 type=tunnel leftfirewall=yes left=%any # Replace ${USERNAME}Cert.pem with the key filename inside /etc/ipsec.d/certs directory. leftcert=${USERNAME}Cert.pem leftauth=pubkey leftid=%client # use the hostname of your machine with % character prepended. Example: %client right= #Azure VPN gateway address. Example: azuregateway-xxx-xxx.vpn.azure.com rightid=% #Azure VPN gateway FQDN with % character prepended. Example: %azuregateway-xxx-xxx.vpn.azure.com rightsubnet=0.0.0.0/0 leftsourceip=%config auto=add esp=aes256gcm16Tambahkan nilai rahasia ke /etc/ipsec.secrets.

Nama file PEM harus cocok dengan apa yang telah Anda gunakan sebelumnya sebagai file kunci klien Anda.

: RSA ${USERNAME}Key.pem # Replace ${USERNAME}Key.pem with the key filename inside /etc/ipsec.d/private directory.Terakhir jalankan perintah berikut:

sudo ipsec restart sudo ipsec up azure

Langkah-langkah OpenVPN

Bagian ini membantu Anda mengkonfigurasi klien Linux untuk autentikasi sertifikat yang menggunakan jenis tunnel OpenVPN. Untuk tersambung ke Azure, unduh klien OpenVPN dan konfigurasikan profil koneksi.

Catatan

Klien OpenVPN versi 2.6 belum didukung.

Membuka sesi Terminal baru. Anda dapat membuka sesi baru dengan menekan 'Ctrl + Alt + t' secara bersamaan.

Masukkan perintah berikut untuk menginstal komponen yang diperlukan:

sudo apt-get install openvpn sudo apt-get -y install network-manager-openvpn sudo service network-manager restartSelanjutnya, buka folder profil klien VPN dan buka zip untuk melihat file.

Ekspor sertifikat klien P2S yang Anda buat dan unggah ke konfigurasi P2S Anda di gateway. Untuk langkah-langkahnya, lihat VPN Gateway titik-ke-situs.

Ekstrak kunci privat dan sidik jari base64 dari .pfx. Ada beberapa cara untuk melakukan ini. Menggunakan OpenSSL di komputer Anda adalah salah satu caranya.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"File profileinfo.txt terdiri atas kunci privat dan thumbprint untuk CA dan sertifikat Klien. Pastikan untuk menggunakan thumbprint sertifikat klien.

Buka profileinfo.txt di editor teks. Untuk mendapatkan thumbprint sertifikat klien (elemen anak), pilih teks termasuk dan di antarany "-----BEGIN CERTIFICATE-----" dan "-----END CERTIFICATE-----" untuk sertifikat elemen anak dan salin. Anda dapat mengidentifikasi sertifikat elemen anak dengan melihat baris subject=/.

Buka file vpnconfig.ovpn dan temukan bagian yang ditunjukkan di bawah. Ganti semuanya antara "cert" dan "/cert".

# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENTCERTIFICATE </cert>Buka profileinfo.txt di editor teks. Untuk mendapatkan kunci privat, pilih teks termasuk dan antara "-----BEGIN PRIVATE KEY-----" dan "-----END PRIVATE KEY-----" dan salin.

Buka file vpnconfig.ovpn di editor teks dan temukan bagian ini. Tempel kunci privat mengganti segala sesuatu antara dan "kunci" dan "/kunci".

# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Jangan ubah bidang lainnya. Gunakan konfigurasi terisi dalam input klien untuk menyambungkan ke VPN.

Untuk menyambungkan menggunakan baris perintah, ketikkan perintah berikut:

sudo openvpn --config <name and path of your VPN profile file>&Untuk memutuskan sambungan menggunakan baris perintah, ketik perintah berikut:

sudo pkill openvpnUntuk menyambungkan menggunakan GUI, buka pengaturan sistem.

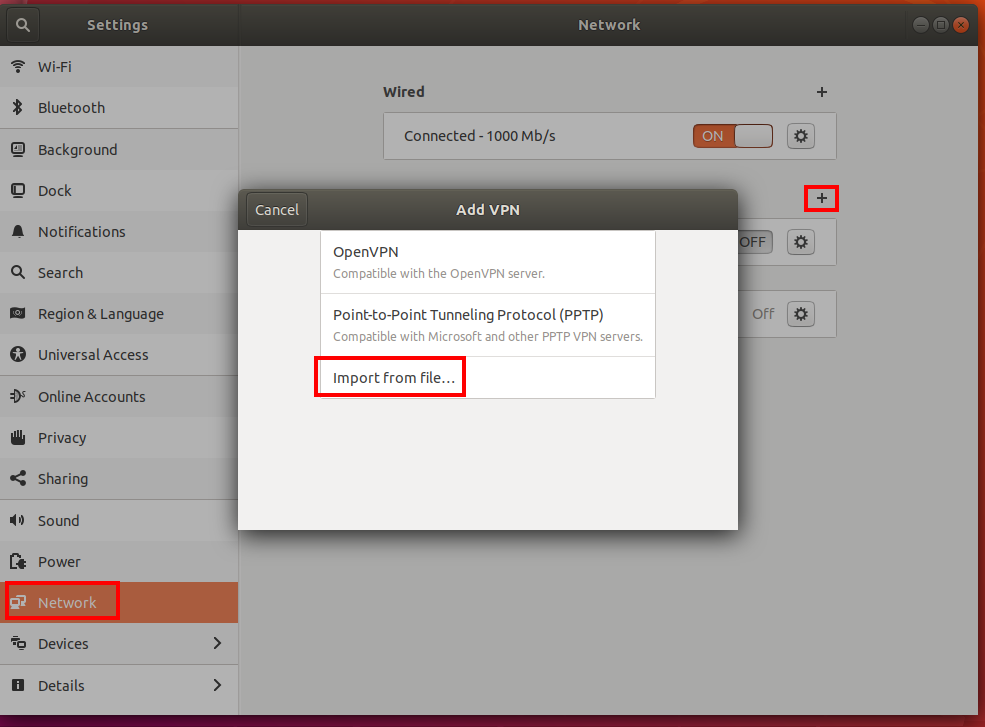

Pilih + untuk menambahkan koneksi VPN baru.

Di bawah Tambahkan VPN, pilih Impor dari file...

Telusuri ke file profil dan klik ganda atau pilih Buka

Pilih Tambahkan di jendela Tambahkan VPN .

Anda bisa tersambung dengan AKTIFKAN VPN pada halaman Pengaturan Jaringan, atau di bawah ikon jaringan di baki sistem.

Langkah berikutnya

Untuk langkah tambahan, kembali ke artikel titik-ke-situs asli tempat Anda bekerja.