Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Dalam tutorial ini, pelajari cara mengintegrasikan MICROSOFT Entra ID dengan Datawiza untuk akses hibrid. Proksi Akses Datawiza (DAP) memperluas ID Microsoft Entra untuk mengaktifkan akses menyeluruh (SSO) dan menyediakan kontrol akses untuk melindungi aplikasi lokal dan yang dihosting cloud, seperti Oracle E-Business Suite, Microsoft IIS, dan SAP. Dengan solusi ini, perusahaan dapat beralih dari pengelola akses web (WAM) warisan, seperti Symantec SiteMinder, NetIQ, Oracle, dan IBM, ke MICROSOFT Entra ID tanpa menulis ulang aplikasi. Perusahaan dapat menggunakan Datawiza sebagai solusi tanpa kode, atau kode rendah, untuk mengintegrasikan aplikasi baru ke ID Microsoft Entra. Pendekatan ini memungkinkan perusahaan untuk menerapkan strategi Zero Trust mereka sambil menghemat waktu rekayasa dan mengurangi biaya.

Pelajari lebih lanjut: Keamanan Zero Trust

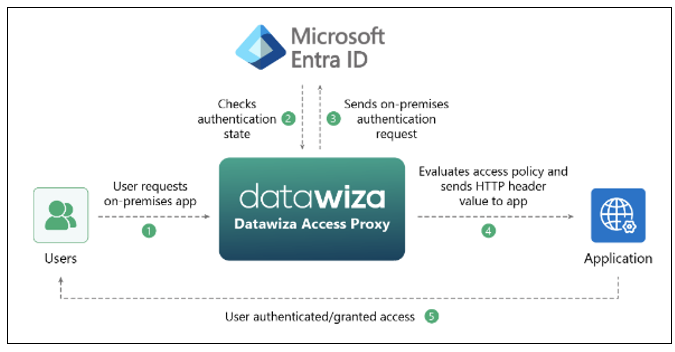

Datawiza dengan Arsitektur autentikasi Microsoft Entra

Integrasi Datawiza mencakup komponen-komponen berikut:

- ID Microsoft Entra - Layanan manajemen identitas dan akses yang membantu pengguna masuk dan mengakses sumber daya eksternal dan internal

- Proksi Akses Datawiza (DAP) - Layanan ini secara transparan meneruskan informasi identitas ke aplikasi melalui header HTTP

- Datawiza Cloud Management Console (DCMC) - API UI dan RESTful bagi administrator untuk mengelola konfigurasi DAP dan kebijakan kontrol akses

Diagram berikut mengilustrasikan arsitektur autentikasi dengan Datawiza di lingkungan hibrid.

- Pengguna meminta akses ke aplikasi lokal atau yang dihosting cloud. DAP membuat proksi permintaan ke aplikasi.

- DAP memeriksa status autentikasi pengguna. Jika tidak ada token sesi, atau token sesi tidak valid, DAP mengirimkan permintaan pengguna ke ID Microsoft Entra untuk autentikasi.

- ID Microsoft Entra mengirimkan permintaan pengguna ke titik akhir yang ditentukan selama pendaftaran DAP di penyewa Microsoft Entra.

- DAP mengevaluasi kebijakan dan nilai atribut yang akan disertakan dalam header HTTP yang diteruskan ke aplikasi. DAP mungkin memanggil penyedia identitas untuk mengambil informasi untuk mengatur nilai header dengan benar. DAP mengatur nilai header dan mengirim permintaan ke aplikasi.

- Pengguna diautentikasi dan diberikan akses.

Prasyarat

Untuk memulai, Anda memerlukan:

- Langganan Azure

- Jika Anda tidak memilikinya, Anda bisa mendapatkan akun gratis Azure

- Penyewa Microsoft Entra yang ditautkan ke langganan Azure

-

Docker dan docker-compose diperlukan untuk menjalankan DAP

- Aplikasi Anda dapat berjalan pada platform, seperti komputer virtual (VM) atau bare metal

- Aplikasi lokal atau yang dihosting cloud ke transisi dari sistem identitas warisan ke ID Microsoft Entra

- Dalam contoh ini, DAP disebarkan di server yang sama dengan aplikasi

- Aplikasi berjalan pada localhost: 3001. DAP memproksi lalu lintas ke aplikasi melalui localhost: 9772

- Lalu lintas ke aplikasi mencapai DAP, dan diproksikan ke aplikasi

Mengonfigurasi Konsol Manajemen Cloud Datawiza

Masuk ke Konsol Manajemen Cloud Datawiza (DCMC).

Buat aplikasi di DCMC dan buat pasangan kunci untuk aplikasi:

PROVISIONING_KEYdanPROVISIONING_SECRET.Untuk membuat aplikasi dan menghasilkan pasangan kunci, ikuti instruksi di Datawiza Cloud Management Console.

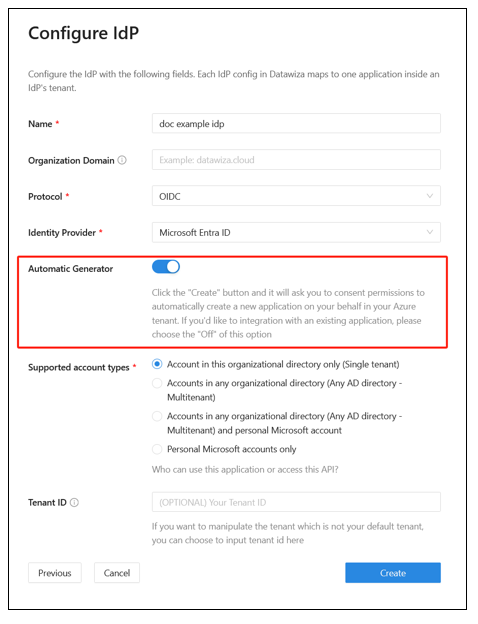

Daftarkan aplikasi Anda di ID Microsoft Entra dengan Integrasi Satu Klik Dengan ID Microsoft Entra.

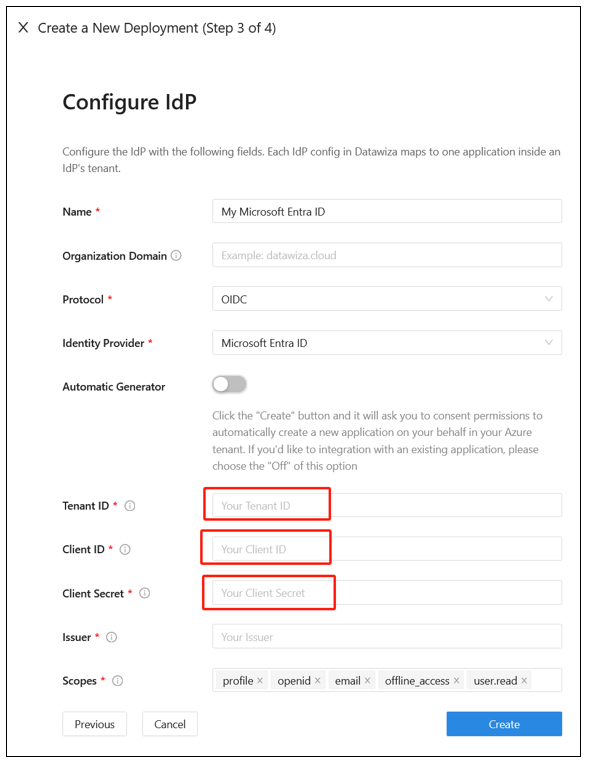

Untuk menggunakan aplikasi web, isi bidang formulir secara manual: ID Penyewa, ID Klien, dan Rahasia Klien.

Pelajari selengkapnya: Untuk membuat aplikasi web dan mendapatkan nilai, buka docs.datawiza.com untuk dokumentasi ID Microsoft Entra.

Jalankan DAP menggunakan Docker atau Kubernetes. Gambar docker diperlukan untuk membuat sampel aplikasi berbasis header.

- Untuk Kubernetes, lihat Menyebarkan Proksi Akses Datawiza dengan Aplikasi Web menggunakan Kubernetes

- Untuk Docker, lihat Menyebarkan Proksi Akses Datawiza Dengan Aplikasi Anda

- Anda dapat menggunakan contoh file docker image docker-compose.yml berikut:

services:

datawiza-access-broker:

image: registry.gitlab.com/datawiza/access-broker

container_name: datawiza-access-broker

restart: always

ports:

- "9772:9772"

environment:

PROVISIONING_KEY: #############################################

PROVISIONING_SECRET: ##############################################

header-based-app:

image: registry.gitlab.com/datawiza/header-based-app

restart: always

ports:

- "3001:3001"

- Masuk ke registri kontainer.

- Unduh gambar DAP dan aplikasi berbasis header di Langkah Penting ini.

- Jalankan perintah berikut:

docker-compose -f docker-compose.yml up. - Aplikasi berbasis header mengaktifkan SSO dengan Microsoft Entra ID.

- Di browser, pergi ke

http://localhost:9772/. - Halaman masuk Microsoft Entra muncul.

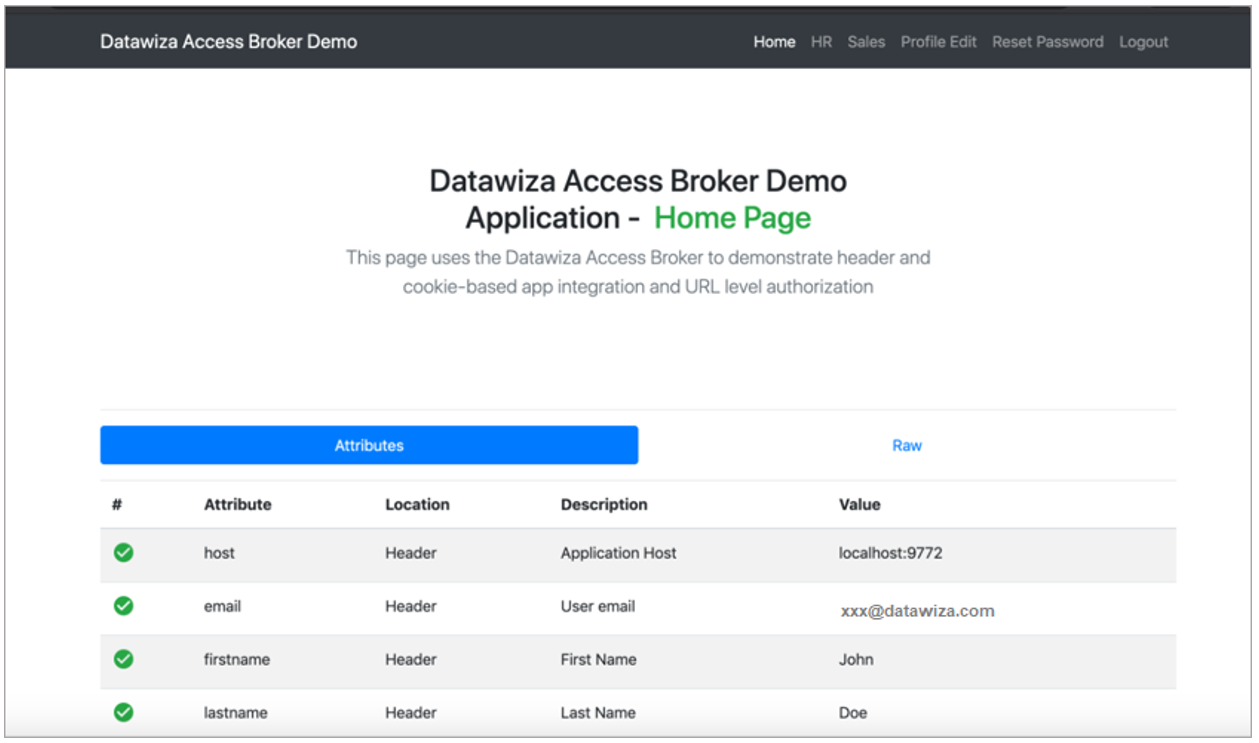

- Teruskan atribut pengguna ke aplikasi berbasis header. DAP mendapatkan atribut pengguna dari ID Microsoft Entra dan meneruskan atribut ke aplikasi melalui header atau cookie.

- Untuk meneruskan atribut pengguna seperti alamat email, nama depan, dan nama belakang ke aplikasi berbasis header, lihat Meneruskan Atribut Pengguna.

- Untuk mengonfirmasi atribut pengguna yang dikonfigurasi, amati tanda centang hijau di samping setiap atribut.

Uji aliran

- Buka URL aplikasi.

- DAP mengalihkan Anda ke halaman masuk Microsoft Entra.

- Setelah autentikasi, Anda dialihkan ke DAP.

- DAP mengevaluasi kebijakan, menghitung header, dan mengirim Anda ke aplikasi.

- Aplikasi yang diminta muncul.

Langkah berikutnya

- Tutorial: Mengonfigurasi Datawiza untuk mengaktifkan autentikasi multifaktor Microsoft Entra dan SSO ke Oracle JD Edwards

- Tutorial: Mengonfigurasi Datawiza untuk mengaktifkan autentikasi multifaktor Microsoft Entra dan SSO ke Oracle PeopleSoft

- Tutorial: Mengonfigurasi Datawiza untuk mengaktifkan autentikasi multifaktor Microsoft Entra dan SSO ke Oracle Hyperion EPM

- Buka docs.datawiza.com untuk Panduan Pengguna Datawiza