Tutorial: Mengonfigurasi Datawiza untuk mengaktifkan autentikasi multifaktor Microsoft Entra dan akses menyeluruh ke Oracle Hyperion EPM

Gunakan tutorial ini untuk mengaktifkan autentikasi multifaktor Microsoft Entra dan akses menyeluruh (SSO) untuk Oracle Hyperion Enterprise Performance Management (EPM) menggunakan Proksi Akses Datawiza (DAP).

Pelajari selengkapnya tentang datawiza.com.

Manfaat mengintegrasikan aplikasi dengan MICROSOFT Entra ID dengan menggunakan DAP:

- Merangkul keamanan proaktif dengan Zero Trust - model keamanan yang beradaptasi dengan lingkungan modern dan merangkul tempat kerja hibrid, sambil melindungi orang, perangkat, aplikasi, dan data

- Akses menyeluruh Microsoft Entra - akses aman dan mulus untuk pengguna dan aplikasi, dari lokasi mana pun, menggunakan perangkat

- Cara kerjanya: Autentikasi multifaktor Microsoft Entra - pengguna diminta selama masuk untuk bentuk identifikasi, seperti kode di ponsel mereka, atau pemindaian sidik jari

- Apa itu Akses Bersyarat? - kebijakan adalah pernyataan if-then, jika pengguna ingin mengakses sumber daya, maka mereka harus menyelesaikan tindakan

- Autentikasi dan otorisasi yang mudah di ID Microsoft Entra dengan Datawiza tanpa kode - gunakan aplikasi web seperti: Oracle JDE, Oracle E-Business Suite, Oracle Siebel, dan aplikasi yang ditanam di rumah

- Menggunakan Datawiza Cloud Management Console (DCMC) - mengelola akses ke aplikasi di cloud publik dan lokal

Deskripsi Skenario

Skenario ini berfokus pada integrasi Oracle Hyperion EPM menggunakan header otorisasi HTTP untuk mengelola akses ke konten yang dilindungi.

Karena tidak adanya dukungan protokol modern dalam aplikasi warisan, integrasi langsung dengan Microsoft Entra SSO sangat menantang. Proksi Akses Datawiza (DAP) menjejaki kesenjangan antara aplikasi warisan dan sarana kontrol identitas modern, melalui transisi protokol. DAP menurunkan overhead integrasi, menghemat waktu rekayasa, dan meningkatkan keamanan aplikasi.

Arsitektur skenario

Solusinya memiliki komponen berikut:

- ID Microsoft Entra - layanan manajemen identitas dan akses yang membantu pengguna masuk dan mengakses sumber daya eksternal dan internal

- Proksi Akses Datawiza (DAP) - proksi terbalik berbasis kontainer yang mengimplementasikan OpenID Koneksi (OIDC), OAuth, atau Security Assertion Markup Language (SAML) untuk alur masuk pengguna. Ini meneruskan identitas secara transparan ke aplikasi melalui header HTTP.

- Datawiza Cloud Management Console (DCMC) - administrator mengelola DAP dengan UI dan RESTful API untuk mengonfigurasi DAP dan kebijakan kontrol akses

- Oracle Hyperion EPM - aplikasi warisan yang akan dilindungi oleh MICROSOFT Entra ID dan DAP

Pelajari tentang alur yang dimulai penyedia layanan di Datawiza dengan arsitektur autentikasi Microsoft Entra.

Prasyarat

Pastikan prasyarat berikut telah terpenuhi:

- Langganan Azure

- Jika Anda tidak memilikinya, Anda bisa mendapatkan akun gratis Azure

- Penyewa Microsoft Entra yang ditautkan ke langganan Azure

- Docker dan Docker Compose

- Buka docs.docker.com untuk Mendapatkan Docker dan Menginstal Docker Compose

- Identitas pengguna disinkronkan dari direktori lokal ke ID Microsoft Entra, atau dibuat di ID Microsoft Entra dan mengalir kembali ke direktori lokal

- Akun dengan ID Microsoft Entra dan peran Administrator Aplikasi

- Lingkungan Oracle Hyperion EMP

- (Opsional) Sertifikat web SSL untuk menerbitkan layanan melalui HTTPS. Anda dapat menggunakan sertifikat default yang ditandatangani sendiri Datawiza untuk pengujian.

Mulai menggunakan DAP

Untuk mengintegrasikan Oracle Hyperion EMP dengan MICROSOFT Entra ID:

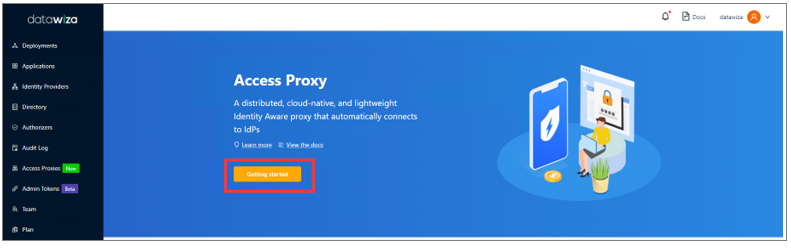

Masuk ke Konsol Manajemen Cloud Datawiza (DCMC).

Halaman Selamat datang muncul.

Pilih tombol Memulai yang berwarna oranye.

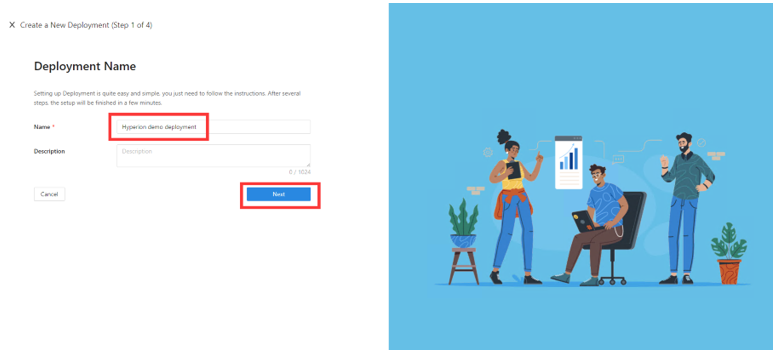

Di bawah Nama Penyebaran di bidang Nama dan Deskripsi , masukkan informasi.

Pilih Selanjutnya.

Dialog Tambahkan Aplikasi muncul.

Untuk Platform, pilih Web.

Untuk Nama Aplikasi, masukkan nama aplikasi unik.

Untuk Domain Publik, misalnya gunakan

https://hyperion.example.com. Untuk pengujian, Anda dapat menggunakan DNS localhost. Jika Anda tidak menyebarkan DAP di belakang load balancer, gunakan port Domain Publik.Untuk Dengarkan Port, pilih port yang didengarkan DAP.

Untuk Server Upstream, pilih URL implementasi Oracle Hyperion dan port yang akan dilindungi.

Pilih Selanjutnya.

Pada Tambahkan Aplikasi, masukkan informasi. Perhatikan contoh entri untuk Domain Publik, Port Dengar, dan Server Upstream.

Pilih Selanjutnya.

Pada dialog Konfigurasi IdP, masukkan informasi yang relevan.

Catatan

Gunakan Integrasi Satu Klik Datawiza Cloud Management Console (DCMC) untuk membantu menyelesaikan konfigurasi. DCMC memanggil Microsoft Graph API untuk membuat pendaftaran aplikasi atas nama Anda, di penyewa Microsoft Entra Anda.

Pilih Buat.

Halaman penyebaran DAP muncul.

Catat penyebaran file Docker Compose. File ini mencakup gambar DAP, juga Kunci Provisi dan Rahasia Provisi, yang menarik konfigurasi dan kebijakan terbaru dari DCMC.

Pilih Selesai.

Header SSO dan HTTP

DAP mendapatkan atribut pengguna dari Penyedia Identitas (IdP) dan meneruskannya ke aplikasi upstream dengan header atau cookie.

Instruksi berikut memungkinkan aplikasi Oracle Hyperion EPM untuk mengenali pengguna. Dengan menggunakan nama, dap menginstruksikan DAP untuk meneruskan nilai dari IdP ke aplikasi melalui header HTTP.

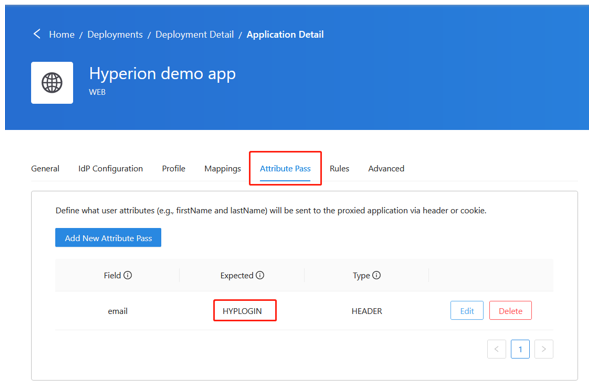

Di navigasi kiri, pilih Aplikasi.

Temukan aplikasi yang Anda buat.

Pilih subtab Pass Atribut.

Untuk Bidang, pilih email.

Untuk Yang Diharapkan, pilih HYPLOGIN.

Untuk Jenis, pilih Header.

Catatan

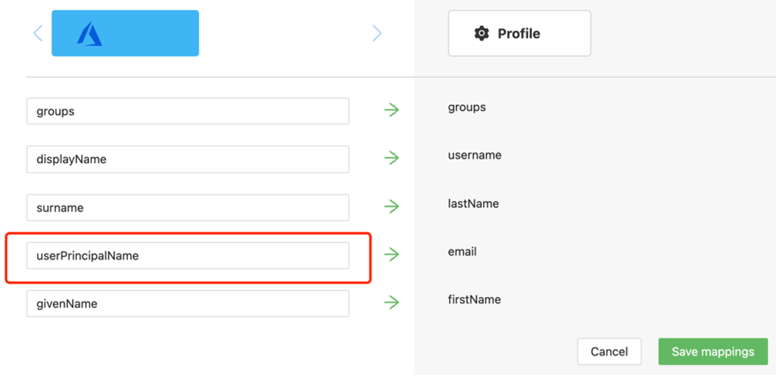

Konfigurasi ini menggunakan nama prinsipal pengguna Microsoft Entra untuk nama pengguna masuk, yang digunakan oleh Oracle Hyperion. Untuk identitas pengguna lain, buka tab Pemetaan .

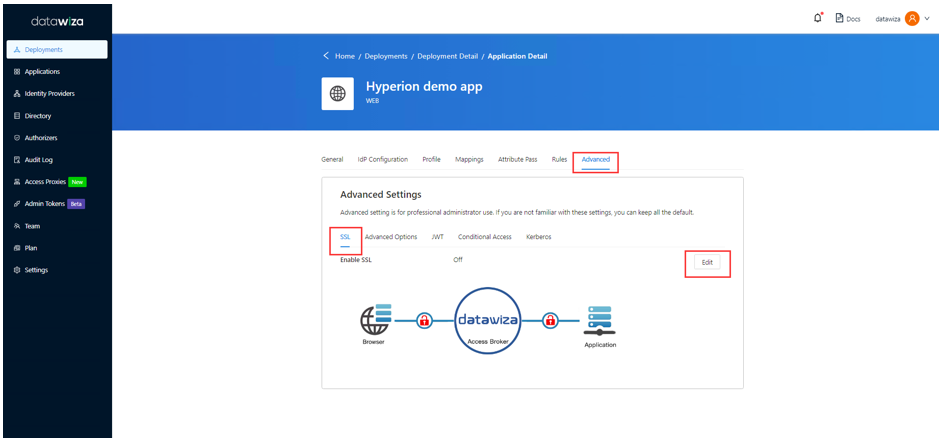

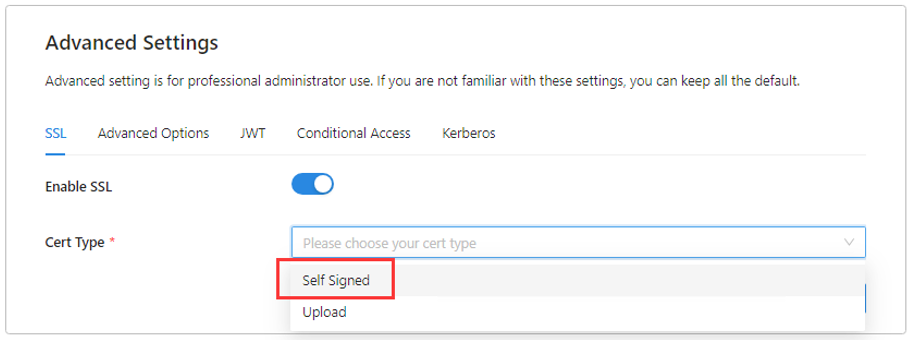

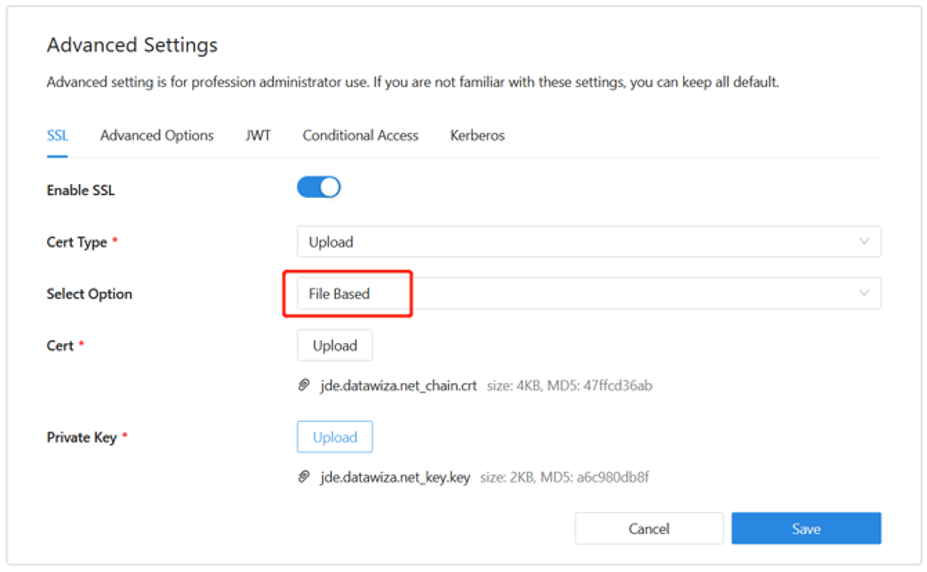

Konfigurasi SSL

Gunakan instruksi berikut untuk konfigurasi SSL.

Pilih tab Tingkat Lanjut.

Pada tab SSL , pilih Aktifkan SSL.

Dari menu dropdown Jenis Cert, pilih jenis. Untuk pengujian, ada sertifikat yang ditandatangani sendiri.

Catatan

Anda dapat mengunggah sertifikat dari file.

Pilih Simpan.

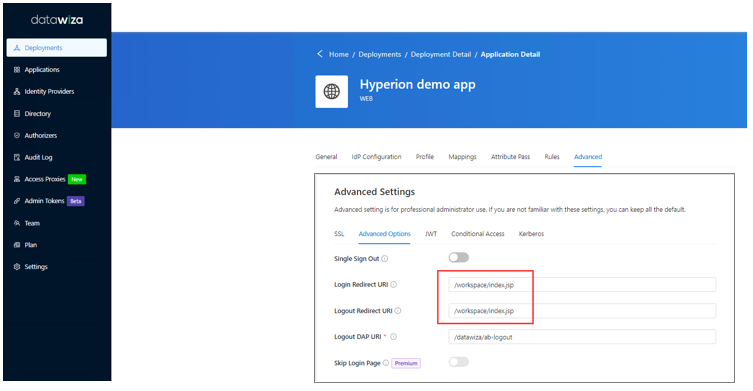

URI Pengalihan Masuk dan Keluar

Gunakan instruksi berikut untuk menunjukkan URI Pengalihan Masuk dan URI Pengalihan Keluar.

Pilih tab Opsi Tingkat Lanjut.

Untuk URI Pengalihan Masuk dan URI Pengalihan Keluar, masukkan

/workspace/index.jsp.

Pilih Simpan.

Mengaktifkan autentikasi multifaktor Microsoft Entra

Untuk memberikan keamanan lebih lanjut untuk masuk, Anda dapat memberlakukan autentikasi multifaktor Microsoft Entra.

Pelajari selengkapnya di Tutorial: Mengamankan peristiwa masuk pengguna dengan autentikasi multifaktor Microsoft Entra

- Masuk ke portal Azure sebagai peran Administrator Aplikasi.

- Pilih Microsoft Entra ID>Kelola>Properti.

- Di bawah Properti pilih Kelola default keamanan.

- Di bawah Aktifkan Default Keamanan, pilih Ya.

- Pilih Simpan.

Mengaktifkan SSO di Konsol Layanan Bersama Oracle Hyperion

Gunakan instruksi berikut untuk mengaktifkan SSO di lingkungan Oracle Hyperion.

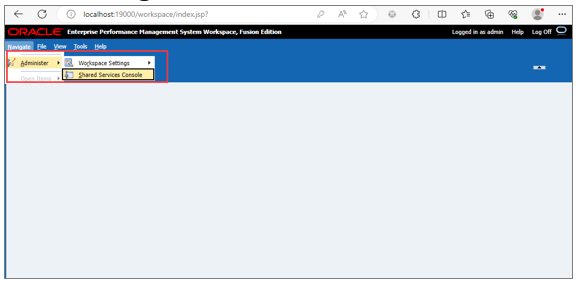

Masuk ke Hyperion Shared Service Console dengan izin administrator. Contohnya,

http://{your-hyperion-fqdn}:19000/workspace/index.jsp.Pilih Navigasikan, lalu Konsol Layanan Bersama.

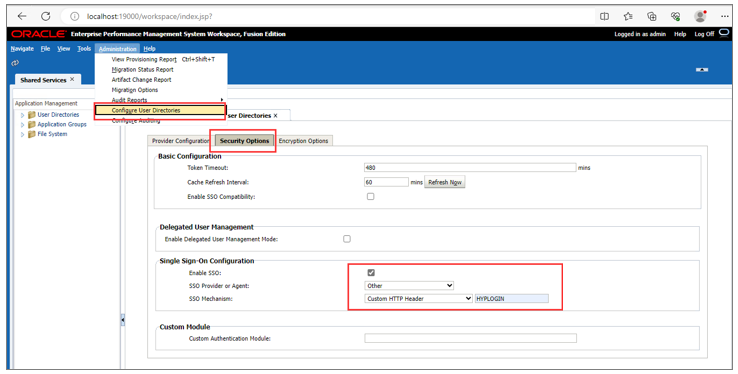

Pilih Administrasi lalu Konfigurasikan Direktori Pengguna.

Pilih tab Opsi Keamanan.

Di Konfigurasi Akses Menyeluruh, pilih kotak centang Aktifkan SSO .

Dari menu dropdown Penyedia SSO atau Agen , pilih Lainnya.

Dari menu dropdown Mekanisme SSO, pilih Header HTTP Kustom.

Di bidang berikut, masukkan HYPLOGIN, nama header agen keamanan diteruskan ke EMP.

Pilih OK.

Memperbarui pengaturan URL Post Log off di EMP Workspace

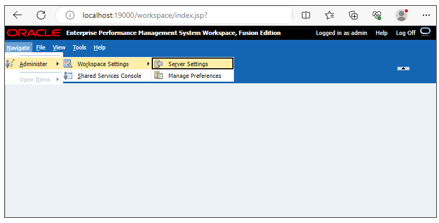

Pilih Navigasikan.

Di Kelola, pilih Ruang Kerja Pengaturan lalu Server Pengaturan.

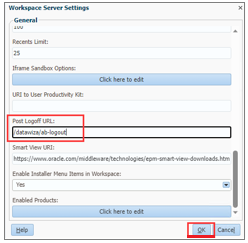

Pada dialog Pengaturan Server Ruang Kerja, untuk URL Post Logoff, pilih URL yang dilihat pengguna saat mereka keluar dari EPM,

/datawiza/ab-logout.Pilih OK.

Menguji aplikasi Oracle Hyperion EMP

Untuk mengonfirmasi akses aplikasi Oracle Hyperion, perintah tampaknya menggunakan akun Microsoft Entra untuk masuk. Kredensial dicentang dan halaman beranda Oracle Hyperion EPM muncul.

Langkah berikutnya

- Tutorial: Mengonfigurasi Akses Hibrid Aman dengan ID Microsoft Entra dan Datawiza

- Tutorial: Mengonfigurasi Azure AD B2C dengan Datawiza untuk menyediakan akses hibrid yang aman

- Buka Datawiza untuk Menambahkan SSO dan MFA ke Oracle Hyperion EPM dalam hitungan menit

- Buka docs.datawiza.com untuk Panduan Pengguna Datawiza