Acara

29 Apr, 14 - 30 Apr, 19

Bergabunglah dengan acara virtual Windows Server utama 29-30 April untuk sesi teknis mendalam dan tanya jawab langsung dengan teknisi Microsoft.

Daftar sekarangBrowser ini sudah tidak didukung.

Mutakhirkan ke Microsoft Edge untuk memanfaatkan fitur, pembaruan keamanan, dan dukungan teknis terkini.

Artikel ini menjelaskan beberapa fitur baru di Windows Server 2016 yang kemungkinan besar memiliki dampak terbesar saat Anda bekerja dengan rilis ini.

Area Virtualisasi mencakup produk dan fitur virtualisasi bagi profesional TI untuk merancang, menyebarkan, dan memelihara Windows Server.

Komputer fisik dan virtual mendapat manfaat dari akurasi waktu yang lebih besar karena peningkatan dalam Layanan Sinkronisasi Waktu Win32 dan Hyper-V. Windows Server sekarang dapat menghosting layanan yang sesuai dengan peraturan mendatang yang memerlukan akurasi 1ms mengenai UTC.

Virtualisasi jaringan Hyper-V (HNV) adalah blok penyusun mendasar dari solusi Software Defined Networking (SDN) Microsoft yang diperbarui dan sepenuhnya terintegrasi ke dalam tumpukan SDN. Windows Server 2016 menyertakan perubahan berikut untuk Hyper-V:

Windows Server 2016 sekarang menyertakan sakelar Hyper-V yang dapat diprogram. Pengontrol Jaringan Microsoft mendorong kebijakan HNV ke Agen Host yang berjalan di setiap host menggunakan Open vSwitch Database Management Protocol (OVSDB) sebagai Antarmuka SouthBound (SBI). Agen Host menyimpan kebijakan ini menggunakan penyesuaian skema VTEP dan memprogram aturan alur kompleks ke dalam mesin aliran berkinerja di sakelar Hyper-V. Mesin alur di sakelar Hyper-V sama dengan yang digunakan Azure. Seluruh tumpukan SDN melalui Pengontrol Jaringan dan penyedia Sumber Daya Jaringan juga konsisten dengan Azure, membuat performanya sebanding dengan cloud publik Azure. Dalam mesin alur Microsoft, sakelar Hyper-V dilengkapi untuk menangani aturan alur stateless dan stateful melalui mekanisme tindakan kecocokan sederhana yang menentukan bagaimana paket harus diproses dalam sakelar.

HNV sekarang mendukung enkapsulasi protokol Virtual eXtensible Local Area Network (VXLAN). HNV menggunakan protokol VXLAN dalam mode distribusi MAC melalui Pengontrol Jaringan Microsoft untuk memetakan penyewa alamat IP jaringan berlebihan ke alamat IP jaringan underlay fisik. Offload Tugas NVGRE dan VXLAN mendukung driver pihak ketiga untuk meningkatkan performa.

Windows Server 2016 mencakup load balancer perangkat lunak (SLB) dengan dukungan penuh untuk lalu lintas jaringan virtual dan interaksi yang mulus dengan HNV. Mesin alur berkinerja mengimplementasikan SLB di sarana data v-Switch, lalu Pengontrol Jaringan mengontrolnya untuk pemetaan IP Virtual (VIP) atau IP Dinamis (DIP).

HNV menerapkan header Ethernet L2 yang benar untuk memastikan interoperabilitas dengan appliance virtual dan fisik pihak ketiga yang bergantung pada protokol standar industri. Microsoft memastikan bahwa semua paket yang dikirimkan memiliki nilai yang sesuai di semua bidang untuk menjamin interoperabilitas. HNV memerlukan dukungan untuk Jumbo Frames (MTU > 1780) di jaringan L2 fisik untuk memperhitungkan overhead paket yang diperkenalkan oleh protokol enkapsulasi seperti NVGRE dan VXLAN. Dukungan Jumbo Frame memastikan bahwa Komputer Virtual tamu yang terpasang pada Jaringan Virtual HNV mempertahankan MTU 1514.

Dukungan Kontainer Windows menambahkan peningkatan performa, manajemen jaringan yang disederhanakan , dan dukungan untuk kontainer Windows pada Windows 10. Untuk informasi selengkapnya, lihat Dokumentasi dan Kontainer Kontainer Windows kami: Docker, Windows, dan Tren.

Hyper-V sekarang kompatibel dengan Connected Standby. Saat Anda menginstal peran Hyper-V di komputer yang menggunakan model daya Always On/Always Connected (AOAC), Anda sekarang dapat mengonfigurasinya untuk menggunakan status daya Connected Standby.

Penugasan perangkat diskrit memungkinkan Anda memberikan akses langsung dan eksklusif komputer virtual (VM) ke perangkat keras PCIe tertentu. Fitur ini melewati tumpukan virtualisasi Hyper-V, yang menghasilkan akses yang lebih cepat. Untuk informasi selengkapnya, lihat Penetapan perangkat diskrit dan Penugasan Perangkat Diskrit - Deskripsi dan latar belakang.

Hyper-V sekarang mendukung enkripsi drive BitLocker untuk disk sistem operasi di VM generasi 1. Metode perlindungan ini menggantikan Modul Platform Tepercaya (TPM) virtual, yang hanya tersedia di VM generasi 2. Untuk mendekripsi disk dan memulai VM, host Hyper-V harus menjadi bagian dari fabric yang dijaga resmi atau memiliki kunci privat dari salah satu wali VM. Penyimpanan kunci memerlukan VM versi 8. Untuk informasi selengkapnya, lihat Meningkatkan versi komputer virtual di Hyper-V di Windows atau Windows Server.

Perlindungan sumber daya host mencegah VM menggunakan terlalu banyak sumber daya sistem dengan melacak tingkat aktivitas yang berlebihan. Saat pemantauan mendeteksi tingkat aktivitas yang luar biasa tinggi dalam VM, ia membatasi jumlah sumber daya yang dikonsumsi VM. Anda dapat mengaktifkan fitur ini dengan menjalankan cmdlet Set-VMProcessor di PowerShell.

Anda sekarang dapat menggunakan hot add atau remove untuk menambahkan atau menghapus adaptor jaringan saat VM berjalan tanpa waktu henti di VM generasi 2 yang menjalankan sistem operasi Linux atau Windows. Anda juga dapat menyesuaikan berapa banyak memori yang ditetapkan ke VM saat berjalan bahkan jika Anda belum mengaktifkan Memori Dinamis pada VM generasi 1 dan 2 yang menjalankan Windows Server 2016 dan yang lebih baru atau Windows 10 dan yang lebih baru.

Hyper-V Manager sekarang mendukung fitur-fitur berikut:

Info masuk alternatif, yang memungkinkan Anda menggunakan serangkaian kredensial yang berbeda di Manajer Hyper-V saat menyambungkan ke host jarak jauh Windows Server 2016 atau Windows 10 lainnya. Anda juga dapat menyimpan kredensial ini untuk mempermudah proses masuk.

Anda sekarang dapat mengelola Hyper-V pada komputer yang menjalankan Windows Server 2012 R2, Windows Server 2012, Windows 8.1, dan Windows 8.

Hyper-V Manager sekarang berkomunikasi dengan host Hyper-V jarak jauh menggunakan protokol WS-MAN, yang mengizinkan autentikasi CredSSP, Kerberos, dan NTLM. Saat Anda menggunakan CredSSP untuk menyambungkan ke host Hyper-V jarak jauh, Anda dapat melakukan migrasi langsung tanpa mengaktifkan delegasi yang dibatasi di Direktori Aktif. WS-MAN juga memudahkan untuk mengaktifkan host untuk manajemen jarak jauh. WS-MAN terhubung melalui port 80, yang terbuka secara default.

Pembaruan untuk layanan integrasi untuk tamu Windows sekarang didistribusikan melalui Windows Update. Penyedia layanan dan host cloud privat dapat memberi penyewa yang memiliki kontrol VM atas penerapan pembaruan. Penyewa Windows sekarang dapat meningkatkan VM mereka dengan semua pembaruan terbaru melalui satu metode. Untuk informasi selengkapnya tentang bagaimana penyewa Linux dapat menggunakan layanan integrasi, lihat Komputer virtual Linux dan FreeBSD yang didukung untuk Hyper-V di Windows Server dan Windows.

Penting

Hyper-V untuk Windows Server 2016 tidak lagi menyertakan file gambar vmguest.iso karena tidak lagi diperlukan.

Sistem operasi Linux yang berjalan pada VM generasi 2 sekarang dapat boot dengan opsi Boot Aman diaktifkan. OSes yang mendukung Boot Aman pada host Windows Server 2016 mencakup Ubuntu 14.04 dan yang lebih baru, SUSE Linux Enterprise Server 12 dan yang lebih baru, Red Hat Enterprise Linux 7.0 dan yang lebih baru, dan CentOS 7.0 dan yang lebih baru. Sebelum anda boot VM untuk pertama kalinya, Anda harus mengonfigurasinya untuk menggunakan Microsoft UEFI Certificate Authority baik di Hyper-V Manager, Virtual Machine Manager, atau dengan menjalankan cmdlet Set-VMFirmware di PowerShell.

VM Generasi 2 dan host Hyper-V sekarang dapat menggunakan lebih banyak memori dan prosesor virtual secara signifikan. Anda juga dapat mengonfigurasi host dengan lebih banyak memori dan prosesor virtual daripada versi sebelumnya. Perubahan ini mendukung skenario seperti menjalankan database dalam memori besar untuk pemrosesan transaksi online (OLTP) dan pergudangan data (DW) untuk e-niaga. Untuk informasi selengkapnya, lihat Performa VM skala besar Windows Server 2016 Hyper-V untuk pemrosesan transaksi dalam memori. Pelajari selengkapnya tentang kompatibilitas versi dan konfigurasi maksimum yang didukung di Meningkatkan versi komputer virtual di Hyper-V di Windows atau Windows Server dan Merencanakan skalabilitas Hyper-V di Windows Server.

Fitur Virtualisasi Berlapis memungkinkan Anda menggunakan VM sebagai host Hyper-V dan membuat VM dalam host virtual. Anda dapat menggunakan fitur ini untuk membangun lingkungan pengembangan dan pengujian yang menjalankan setidaknya Windows Server 2016 atau Windows 10 dengan prosesor berkemampuan Intel VT-x. Untuk informasi selengkapnya, lihat Apa itu Virtualisasi Berlapis?.

Anda sekarang dapat menyiapkan titik pemeriksaan produksi untuk mematuhi kebijakan dukungan untuk VM yang menjalankan beban kerja produksi. Titik pemeriksaan ini berjalan pada teknologi cadangan di dalam perangkat tamu alih-alih status tersimpan. VM Windows menggunakan Volume Snapshot Service (VSS), sementara VM Linux membersihkan buffer sistem file untuk membuat titik pemeriksaan yang konsisten dengan sistem file. Anda masih dapat menggunakan titik pemeriksaan berdasarkan status penyimpanan dengan menggunakan titik pemeriksaan standar sebagai gantinya. Untuk informasi selengkapnya, lihat Memilih antara titik pemeriksaan standar atau produksi di Hyper-V.

Penting

VM baru menggunakan titik pemeriksaan produksi sebagai default.

Anda sekarang dapat mengubah ukuran hard disk virtual bersama (.vhdx file) untuk pengklusteran tamu tanpa waktu henti. Anda juga dapat menggunakan kluster tamu untuk melindungi hard disk virtual bersama dengan menggunakan Replika Hyper-V untuk pemulihan bencana. Anda hanya dapat menggunakan fitur ini pada koleksi di kluster tamu yang telah Anda aktifkan replikasi melalui Instrumentasi Manajemen Windows (WMI). Untuk informasi selengkapnya, lihat Msvm_CollectionReplicationService kelas dan Ringkasan Berbagi Hard Disk Virtual.

Catatan

Mengelola replikasi koleksi tidak dimungkinkan melalui cmdlet PowerShell atau menggunakan antarmuka WMI.

Saat mencadangkan satu komputer virtual, kami tidak merekomendasikan penggunaan grup VM atau koleksi rekam jepret terlepas dari apakah host diklusterkan atau tidak. Opsi ini ditujukan untuk mencadangkan kluster tamu yang menggunakan vhdx bersama. Sebagai gantinya, sebaiknya ambil rekam jepret menggunakan penyedia Hyper-V WMI (V2).

Anda sekarang dapat membuat VM Hyper-V terlindungi yang menyertakan fitur yang mencegah admin Hyper-V pada host atau malware memeriksa, merusak, atau mencuri data dari status VM terlindungi. Data dan status dienkripsi sehingga admin Hyper-V tidak dapat melihat output video dan disk yang tersedia. Anda juga dapat membatasi VM untuk hanya berjalan pada host yang telah ditentukan server Host Guardian sehat dan dapat dipercaya. Untuk informasi selengkapnya, lihat Ringkasan fabric terlindungi dan VM terlindungi.

Catatan

VM terlindungi kompatibel dengan Hyper-V Replica. Untuk mereplikasi komputer virtual terlindungi, Anda harus mengotorisasi host yang ingin Anda replikasi untuk menjalankan VM terlindung itu.

Prioritas urutan mulai untuk fitur komputer virtual berkluster memberi Anda lebih banyak kontrol atas VM berkluster mana yang dimulai atau dimulai ulang terlebih dahulu. Memutuskan prioritas pesanan mulai memungkinkan Anda memulai VM yang menyediakan layanan sebelum memulai VM yang menggunakan layanan tersebut. Anda dapat menentukan set, menambahkan VM ke set, dan menentukan dependensi menggunakan cmdlet PowerShell seperti New-ClusterGroupSet, Get-ClusterGroupSet, dan Add-ClusterGroupSetDependency.

File konfigurasi VM sekarang menggunakan .vmcx format ekstensi file, sementara file data status runtime menggunakan .vmrs format ekstensi file. Format file baru ini dirancang dengan lebih efisien membaca dan menulis dalam pikiran. Format yang diperbarui juga mengurangi kemungkinan kerusakan data jika kegagalan penyimpanan terjadi.

Penting

.vmcx Ekstensi nama file menunjukkan file biner. Hyper-V untuk Windows Server 2016 tidak mendukung pengeditan .vmcx atau .vmrs file.

Kami memperbarui kompatibilitas versi dengan VM versi 5. VM ini kompatibel dengan Windows Server 2012 R2 dan Windows Server 2016. Namun, VM versi 5 yang kompatibel dengan Windows Server 2019 hanya dapat berjalan pada Windows Server 2016, bukan Windows Server 2012 R2. Jika Anda memindahkan atau mengimpor VM Windows Server 2012 R2 ke server yang menjalankan versi Windows Server yang lebih baru, Anda harus memperbarui konfigurasi VM secara manual untuk menggunakan fitur untuk versi Windows Server yang lebih baru. Untuk informasi selengkapnya tentang kompatibilitas versi dan fitur yang diperbarui, lihat Meningkatkan versi komputer virtual di Hyper-V di Windows atau Windows Server.

Anda sekarang dapat menggunakan fitur keamanan berbasis virtualisasi untuk VM generasi 2, seperti Device Guard dan Credential Guard, untuk melindungi OS Anda dari eksploitasi malware. Fitur-fitur ini tersedia di VM yang menjalankan versi 8 atau yang lebih baru. Untuk informasi selengkapnya, lihat Meningkatkan versi komputer virtual di Hyper-V di Windows atau Windows Server.

Anda sekarang dapat menjalankan cmdlet menggunakan Windows PowerShell Direct untuk mengonfigurasi VM Anda dari komputer host sebagai alternatif untuk VMConnect atau Remote PowerShell. Anda tidak perlu memenuhi persyaratan jaringan atau firewall atau memiliki konfigurasi manajemen jarak jauh khusus untuk mulai menggunakannya. Untuk informasi selengkapnya, lihat Mengelola komputer virtual Windows dengan PowerShell Direct.

Nano Server sekarang memiliki modul yang diperbarui untuk membangun gambar Nano Server, termasuk lebih banyak pemisahan host fisik dan fungsionalitas komputer virtual tamu dan dukungan untuk edisi Windows Server yang berbeda. Untuk informasi selengkapnya, lihat Menginstal Nano Server.

Ada juga peningkatan pada Konsol Pemulihan, termasuk pemisahan aturan firewall masuk dan keluar dan kemampuan untuk memperbaiki konfigurasi WinRM.

Windows Server 2016 menyediakan Mesin Virtual Terlindungi berbasis Hyper-V baru untuk melindungi komputer virtual Generasi 2 apa pun dari fabric yang disusupi. Di antara fitur yang diperkenalkan di Windows Server 2016 adalah sebagai berikut:

Mode Enkripsi Yang Didukung baru yang menawarkan lebih banyak perlindungan daripada untuk komputer virtual biasa, tetapi kurang dari mode Terlindungi, sambil tetap mendukung vTPM, enkripsi disk, enkripsi lalu lintas Migrasi Langsung, dan fitur lainnya, termasuk kenyamanan administrasi fabric langsung seperti koneksi konsol komputer virtual dan PowerShell Direct.

Dukungan penuh untuk mengonversi komputer virtual Generasi 2 yang tidak terlindungi yang ada ke komputer virtual terlindungi, termasuk enkripsi disk otomatis.

Manajer Komputer Virtual Hyper-V sekarang dapat melihat kain tempat virtual terlindungi berwenang untuk dijalankan, menyediakan cara bagi administrator fabric untuk membuka pelindung kunci (KP) komputer virtual terlindungi dan melihat kain yang diizinkan untuk dijalankan.

Anda dapat mengalihkan mode Pengesahan pada Layanan Wali Host yang sedang berjalan. Sekarang Anda dapat beralih dengan cepat antara pengesahan berbasis Active Directory yang kurang aman tetapi lebih sederhana dan pengesahan berbasis TPM.

Alat diagnostik end-to-end berdasarkan Windows PowerShell yang dapat mendeteksi kesalahan konfigurasi atau kesalahan di host Hyper-V yang dijaga dan Layanan Wali Host.

Lingkungan pemulihan yang menawarkan sarana untuk memecahkan masalah dan memperbaiki komputer virtual terlindungi dengan aman dalam fabric tempat mereka biasanya berjalan sambil menawarkan tingkat perlindungan yang sama dengan komputer virtual terlindungi itu sendiri.

Dukungan Layanan Wali Host untuk Direktori Aktif aman yang ada - Anda dapat mengarahkan Layanan Wali Host untuk menggunakan forest Direktori Aktif yang ada sebagai Direktori Aktifnya alih-alih membuat instans Direktori Aktifnya sendiri

Untuk informasi dan instruksi selengkapnya untuk bekerja dengan komputer virtual terlindungi, lihat Guarded Fabric dan Shielded VM.

Fitur baru dalam Identitas meningkatkan kemampuan organisasi untuk mengamankan lingkungan Direktori Aktif dan membantu mereka bermigrasi ke penyebaran khusus cloud dan penyebaran hibrid, di mana beberapa aplikasi dan layanan dihosting di cloud dan yang lain dihosting secara lokal.

Layanan Sertifikat Direktori Aktif (AD CS) di Windows Server 2016 meningkatkan dukungan untuk pengesahan kunci TPM: Anda sekarang dapat menggunakan KSP Kartu Pintar untuk pengesahan kunci, dan perangkat yang tidak bergabung ke domain sekarang dapat menggunakan pendaftaran NDES untuk mendapatkan sertifikat yang dapat dibuktikan untuk kunci yang berada dalam TPM.

Privileged access management (PAM) membantu mengurangi masalah keamanan di lingkungan Direktori Aktif yang disebabkan oleh teknik pencurian kredensial, seperti pass-the-hash, phishing tombak, dan sebagainya. Anda dapat mengonfigurasi solusi akses administratif baru ini menggunakan Microsoft Identity Manager (MIM), dan memperkenalkan fitur-fitur berikut:

Hutan Direktori Aktif bastion, yang disediakan oleh MIM, memiliki kepercayaan PAM khusus dengan forest yang ada. Hutan Bastion adalah jenis baru lingkungan Direktori Aktif yang bebas dari aktivitas berbahaya karena terisolasi dari forest yang ada dan hanya memungkinkan akses ke akun istimewa.

Proses baru di MIM untuk meminta hak administratif, termasuk alur kerja baru untuk menyetujui permintaan.

Prinsip keamanan bayangan baru, atau grup, yang disediakan di forest bastion oleh MIM sebagai respons terhadap permintaan hak istimewa administratif. Kelompok keamanan bayangan memiliki atribut yang mereferensikan SID grup administratif di forest yang ada. Ini memungkinkan grup bayangan untuk mengakses sumber daya di forest yang ada tanpa mengubah daftar kontrol akses (ACL).

Fitur tautan yang kedaluwarsa, yang memungkinkan keanggotaan waktu terbatas ke grup bayangan. Anda dapat menambahkan pengguna ke grup untuk waktu yang ditetapkan yang memungkinkan mereka melakukan tugas administratif. Keanggotaan waktu terbatas dikonfigurasi oleh nilai time-to-live (TTL) yang disebarkan ke masa pakai tiket Kerberos.

Catatan

Tautan yang kedaluwarsa tersedia di semua atribut tertaut. Namun, hanya hubungan atribut tertaut member/memberOF antara grup dan pengguna yang telah dikonfigurasi sebelumnya dengan PAM untuk menggunakan fitur tautan yang kedaluwarsa.

Penyempurnaan Pengontrol Domain Kerberos (KDC) bawaan memungkinkan pengendali domain Direktori Aktif membatasi masa pakai tiket Kerberos ke nilai TTL serendah mungkin ketika pengguna memiliki beberapa keanggotaan waktu terbatas ke grup administratif. Misalnya, jika Anda adalah anggota grup A yang terikat waktu, maka ketika Anda masuk, masa pakai tiket pemberian tiket (TGT) Kerberos sama dengan berapa banyak waktu yang Anda tinggalkan di grup A. Jika Anda juga bergabung dengan grup terikat waktu B, yang memiliki TTL yang lebih rendah daripada grup A, maka masa pakai TGT Anda sama dengan berapa banyak waktu yang Tersisa di grup B.

Kemampuan pemantauan baru yang memungkinkan Anda mengidentifikasi pengguna mana yang meminta akses, akses apa yang diberikan administrator kepada mereka, dan aktivitas apa yang mereka lakukan saat masuk.

Untuk mempelajari selengkapnya tentang PAM, lihat Privileged Access Management untuk Active Directory Domain Services.

Gabungan Microsoft Entra meningkatkan pengalaman identitas untuk pelanggan perusahaan, bisnis, dan pendidikan, serta termasuk peningkatan kemampuan untuk perangkat perusahaan dan pribadi.

Pengaturan Modern sekarang tersedia di perangkat Windows milik perusahaan. Anda tidak lagi memerlukan akun Microsoft pribadi untuk menggunakan kemampuan Windows inti, dan mereka baru menjalankan menggunakan akun kerja pengguna yang ada untuk memastikan kepatuhan. Layanan ini bekerja pada PC yang bergabung ke domain windows lokal dan perangkat yang bergabung dengan Microsoft Entra. Pengaturan ini meliputi:

Roaming atau personalisasi, pengaturan aksesibilitas, dan kredensial

Mencadangkan dan memulihkan

Akses ke Microsoft Store dengan akun kerja Anda

Petak peta langsung dan pemberitahuan

Akses sumber daya organisasi di perangkat seluler, seperti ponsel dan tablet, yang tidak dapat digabungkan ke Domain Windows, baik milik perusahaan maupun bawa perangkat Anda sendiri (BYOD).

Gunakan Akses Menyeluruh (SSO) untuk Office 365 dan aplikasi organisasi, situs web, dan sumber daya lainnya.

Di perangkat BYOD, tambahkan akun kerja dari domain lokal atau Azure AD ke perangkat milik pribadi. Anda dapat menggunakan SSO untuk mengakses sumber daya kerja melalui aplikasi atau di web sambil tetap mematuhi fitur baru seperti Kontrol Akun Bersyarah dan pengesahan Kesehatan Perangkat.

Integrasi manajemen perangkat seluler (MDM) memungkinkan Anda mengotomatiskan perangkat ke alat manajemen perangkat seluler (MDM) (Microsoft Intune atau pihak ketiga).

Siapkan mode kios dan perangkat bersama untuk beberapa pengguna di organisasi Anda.

Pengalaman pengembang memungkinkan Anda membangun aplikasi yang memenuhi konteks perusahaan dan pribadi dengan tumpukan pemrograman bersama.

Opsi pencitraan memungkinkan Anda memilih antara pencitraan dan memungkinkan pengguna mengonfigurasi perangkat milik perusahaan secara langsung selama pengalaman pertama kali dijalankan.

Windows Hello untuk Bisnis adalah pendekatan autentikasi berbasis kunci untuk organisasi dan konsumen yang melampaui kata sandi. Bentuk autentikasi ini bergantung pada kredensial yang tahan terhadap pelanggaran, pencurian, dan pengelabuan.

Pengguna masuk ke perangkat dengan biometrik atau PIN yang ditautkan ke sertifikat atau pasangan kunci asimetris. Penyedia Identitas (IDP) memvalidasi pengguna dengan memetakan kunci publik pengguna ke IDLocker dan memberikan informasi masuk melalui One Time Password (OTP), melalui telepon, atau mekanisme pemberitahuan yang berbeda.

Untuk informasi selengkapnya, lihat Windows Hello untuk Bisnis.

Meskipun Layanan Replikasi File (FRS) dan tingkat fungsional Windows Server 2003 tidak digunakan lagi di versi Windows Server sebelumnya, kami ingin mengingatkan Anda bahwa AD DS tidak lagi mendukung Windows Server 2003. Anda harus menghapus pengendali domain apa pun yang menjalankan Windows Server 2003 dari domain. Anda juga harus menaikkan tingkat fungsional domain dan forest ke setidaknya Windows Server 2008.

Pada tingkat fungsional Windows Server 2008 dan domain yang lebih tinggi, AD DS menggunakan Replikasi Layanan File Terdistribusi (DFS) untuk mereplikasi konten folder SYSVOL di antara pengendali domain. Jika Anda membuat domain baru di tingkat fungsional domain Windows Server 2008 atau yang lebih tinggi, Replikasi DFS secara otomatis mereplikasi folder SYSVOL. Jika Anda membuat domain pada tingkat fungsional yang lebih rendah, Anda harus bermigrasi dari menggunakan replikasi FRS ke DFS untuk folder SYSVOL. Untuk langkah-langkah migrasi yang lebih rinci, lihat Menginstal, meningkatkan, atau memigrasikan ke Windows Server.

Untuk informasi selengkapnya, lihat sumber daya berikut:

Layanan Federasi Direktori Aktif (AD FS) di Windows Server 2016 menyertakan fitur baru yang memungkinkan Anda mengonfigurasi Layanan Federasi Direktori Aktif untuk mengautentikasi pengguna yang disimpan di direktori Lightweight Directory Access Protocol (LDAP).

Versi terbaru Web Proksi Aplikasi berfokus pada fitur baru yang memungkinkan penerbitan dan pra-autentikasi untuk lebih banyak aplikasi dan pengalaman pengguna yang ditingkatkan. Lihat daftar lengkap fitur baru yang menyertakan pra-autentikasi untuk aplikasi klien kaya seperti Domain Exchange ActiveSync dan wildcard untuk penerbitan aplikasi SharePoint yang lebih mudah. Untuk informasi selengkapnya, lihat Proksi Aplikasi Web di Windows Server 2016.

Area Manajemen dan Otomatisasi berfokus pada alat dan informasi referensi untuk profesional TI yang ingin menjalankan dan mengelola Windows Server 2016, termasuk Windows PowerShell.

Windows PowerShell 5.1 mencakup fitur baru yang signifikan, termasuk dukungan untuk berkembang dengan kelas dan fitur keamanan baru yang memperluas penggunaannya, meningkatkan kegunaannya, dan memungkinkan Anda mengontrol dan mengelola lingkungan berbasis Windows dengan lebih mudah dan komprehensif. Lihat Skenario dan Fitur Baru di WMF 5.1 untuk detailnya.

Penambahan baru untuk Windows Server 2016 meliputi: kemampuan untuk menjalankan PowerShell.exe secara lokal di Nano Server (tidak lagi hanya jarak jauh), cmdlet Pengguna Lokal & Grup baru untuk menggantikan GUI, menambahkan dukungan debugging PowerShell, dan menambahkan dukungan di Nano Server untuk pengelogan & transkripsi keamanan dan JEA.

Berikut adalah beberapa fitur administrasi baru lainnya:

Windows Management Framework 5 mencakup pembaruan untuk Windows PowerShell Desired State Configuration (DSC), Windows Remote Management (WinRM), dan Windows Management Instrumentation (WMI).

Untuk informasi selengkapnya tentang menguji fitur DSC Windows Management Framework 5, lihat rangkaian posting blog yang dibahas di Memvalidasi fitur PowerShell DSC. Untuk mengunduh, lihat Windows Management Framework 5.1.

Windows Server 2016 dan Windows 10 menyertakan fitur PackageManagement baru (sebelumnya disebut OneGet) yang memungkinkan Profesional TI atau DevOps mengotomatiskan penemuan, penginstalan, dan inventarisasi perangkat lunak (SDII), secara lokal atau jarak jauh, apa pun teknologi alat penginstal dan di mana perangkat lunak berada.

Untuk informasi selengkapnya, lihat https://github.com/OneGet/oneget/wiki.

Untuk membantu tim yang bertanggung jawab untuk menyelidiki sistem yang disusupi - terkadang dikenal sebagai "tim biru" - kami telah menambahkan pencatatan PowerShell tambahan dan fungsionalitas forensik digital lainnya, dan kami telah menambahkan fungsionalitas untuk membantu mengurangi kerentanan dalam skrip, seperti PowerShell yang dibatasi, dan API CodeGeneration yang aman.

Untuk informasi selengkapnya, lihat posting blog PowerShell ♥ The Blue Team .

Area Jaringan membahas produk dan fitur jaringan bagi profesional TI untuk merancang, menyebarkan, dan memelihara Windows Server 2016.

Software-Defined Networking (SDN) adalah solusi Software Defined Datacenter (SDDC) baru yang mencakup fitur-fitur berikut:

Pengontrol Jaringan, yang memungkinkan Anda mengotomatiskan konfigurasi infrastruktur jaringan alih-alih melakukan konfigurasi manual perangkat dan layanan jaringan. Pengontrol Jaringan menggunakan Representational State Transfer (REST) pada antarmuka utaranya dengan payload JavaScript Object Notation (JSON). Antarmuka selatan Pengontrol Jaringan menggunakan Open vSwitch Database Management Protocol (OVSDB).

Fitur baru untuk Hyper-V:

Hyper-V Virtual Switch, yang memungkinkan Anda membuat pengalihan dan perutean terdistribusi, dan lapisan penegakan kebijakan yang selaras dan kompatibel dengan Microsoft Azure. Untuk mempelajari selengkapnya, lihat Hyper-V Virtual Switch.

Akses memori langsung jarak jauh (RDMA) dan tim switch-embedded (SET) saat Anda membuat sakelar virtual. Anda dapat menyiapkan RDMA pada adaptor jaringan yang terikat ke sakelar virtual Hyper-V terlepas dari apakah Anda sudah menggunakan SET. SET dapat memberikan kemampuan serupa pada sakelar virtual Anda sebagai tim NIC. Untuk detail selengkapnya, lihat persyaratan jaringan host untuk Azure Local.

Multi-antrean komputer virtual (VMMQ) meningkat pada VMQ melalui put dengan mengalokasikan beberapa antrean perangkat keras per VM. Antrean default menjadi sekumpulan antrean untuk VM dan menyebarkan lalu lintas di antara antrean.

Kualitas layanan (QoS) untuk jaringan yang ditentukan perangkat lunak mengelola kelas lalu lintas default melalui sakelar virtual dalam bandwidth kelas default.

Network Function Virtualization (NFV), yang memungkinkan Anda mencerminkan atau merutekan fungsi jaringan yang dilakukan oleh appliance perangkat keras ke appliance virtual, seperti load balancer, firewall, router, sakelar, dan sebagainya. Anda juga dapat menyebarkan dan mengelola seluruh tumpukan SDN menggunakan System Center Virtual Machine Manager. Anda dapat mengelola jaringan kontainer Windows Server dengan Docker dan mengaitkan kebijakan SDN dengan komputer virtual dan kontainer.

Firewall Pusat Data yang menyediakan daftar kontrol akses terperinci (ACL), memungkinkan Anda menerapkan kebijakan firewall di tingkat antarmuka VM atau tingkat subnet. Untuk mempelajari lebih lanjut, lihat Apa itu Firewall Pusat Data?.

RAS Gateway, yang memungkinkan Anda merutekan lalu lintas antara jaringan virtual dan jaringan fisik, termasuk koneksi VPN situs-ke-situs dari pusat data cloud Anda ke situs jarak jauh penyewa Anda. Border Gateway Protocol (BGP) memungkinkan Anda menyebarkan dan menyediakan perutean dinamis antara jaringan untuk semua skenario gateway, termasuk Internet Key Exchange versi 2 (IKEv2) jaringan privat virtual situs-ke-situs (VPN), VPN Lapisan 3 (L3), dan gateway Enkapsulasi Perutean Generik (GRE). Gateway sekarang juga mendukung kumpulan gateway dan redundansi M+N. Untuk mempelajari selengkapnya, lihat Apa itu Gateway Layanan Akses Jarak Jauh (RAS) untuk Jaringan yang Ditentukan Perangkat Lunak?.

Software Load Balancer (SLB) dan Network Address Translation (NAT) meningkatkan throughput dengan mendukung Direct Server Return. Ini memungkinkan lalu lintas jaringan kembali untuk melewati multiplexer Load Balancing, dan dapat dicapai menggunakan load balancer dan NAT lapisan utara-selatan dan barat timur 4 dan NAT. Untuk mempelajari lebih lanjut, lihat Apa itu Software Load Balancer (SLB) untuk SDN? dan Virtualisasi Fungsi Jaringan.

Teknologi enkapsulasi fleksibel yang beroperasi di bidang data dan mendukung Virtual Extensible LAN (VxLAN) dan Network Virtualization Generic Routing Encapsulation (NVGRE).

Untuk informasi selengkapnya, lihat Merencanakan Infrastruktur Jaringan yang Ditentukan Perangkat Lunak.

Windows Server 2016 mencakup dasar-dasar skala cloud berikut:

Kartu Antarmuka Jaringan Terkonvergensi (NIC), yang memungkinkan Anda menggunakan adaptor jaringan tunggal untuk manajemen, penyimpanan berkemampuan Akses Memori Langsung Jarak Jauh (RDMA), dan lalu lintas penyewa. NIC Konvergensi mengurangi biaya untuk setiap server di pusat data Anda karena memerlukan lebih sedikit adaptor jaringan untuk mengelola berbagai jenis lalu lintas per server.

Packet Direct menyediakan throughput lalu lintas jaringan tinggi dan infrastruktur pemrosesan paket latensi rendah.

Switch Embedded Teaming (SET) adalah solusi NIC Teaming yang terintegrasi ke dalam Hyper-V Virtual Switch. SET memungkinkan tim hingga delapan NIC fisik menjadi satu tim SET, yang meningkatkan ketersediaan dan menyediakan failover. Di Windows Server 2016, Anda dapat membuat tim SET yang dibatasi untuk menggunakan Blok Pesan Server (SMB) dan RDMA. Anda juga dapat menggunakan tim SET untuk mendistribusikan lalu lintas jaringan untuk Virtualisasi Jaringan Hyper-V. Untuk informasi selengkapnya, lihat persyaratan jaringan host untuk Azure Local.

Jendela Kemacetan Awal (ICW) default telah ditingkatkan dari 4 menjadi 10 dan TCP Fast Open (TFO) telah diimplementasikan. TFO mengurangi jumlah waktu yang diperlukan untuk membuat koneksi TCP dan peningkatan ICW memungkinkan objek yang lebih besar untuk ditransfer dalam ledakan awal. Kombinasi ini dapat secara signifikan mengurangi waktu yang diperlukan untuk mentransfer objek Internet antara klien dan cloud.

Untuk meningkatkan perilaku TCP saat memulihkan dari kehilangan paket, kami telah menerapkan TCP Tail Loss Probe (TLP) dan Recent Acknowledgment (RACK). TLP membantu mengonversi Retransmit TimeOuts (RTO) ke Pemulihan Cepat dan RACK mengurangi waktu yang diperlukan untuk Fast Recovery untuk mengirimkan ulang paket yang hilang.

Protokol Konfigurasi Host Dinamis (DHCP) memiliki perubahan berikut di Windows Server 2016:

Pada Windows 10, versi 2004, saat Anda menjalankan klien Windows dan terhubung ke internet menggunakan perangkat Android yang ditambatkan, koneksi sekarang diberi label sebagai terukur. Nama Vendor Klien tradisional yang muncul sebagai MSFT 5.0 pada perangkat Windows tertentu sekarang adalah MSFT 5.0 XBOX.

Pada Windows 10, versi 1803, klien DHCP sekarang dapat membaca dan menerapkan opsi 119, Opsi Pencarian Domain, dari server DHCP tempat sistem Anda tersambung. Opsi Pencarian Domain juga menyediakan akhiran Domain Name Services (DNS) untuk pencarian DNS dengan nama pendek. Untuk informasi selengkapnya, lihat RFC 3397.

DHCP sekarang mendukung opsi 82 (sub-opsi 5). Anda dapat menggunakan opsi ini untuk mengizinkan klien proksi DHCP dan agen relai meminta alamat IP untuk subnet tertentu. Jika Anda menggunakan agen relai DHCP yang dikonfigurasi dengan opsi DHCP 82 (sub-opsi 5), agen relai dapat meminta sewa alamat IP untuk klien DHCP dari rentang alamat IP tertentu. Untuk informasi selengkapnya, lihat Opsi Pemilihan Subnet DHCP.

Peristiwa pengelogan baru untuk skenario di mana pendaftaran catatan DNS gagal di server DNS. Untuk informasi selengkapnya, lihat Peristiwa Pengelogan DHCP untuk Pendaftaran DNS.

Peran DHCP Server tidak lagi mendukung Network Access Protection (NAP). Server DHCP tidak memberlakukan kebijakan NAP, dan cakupan DHCP tidak dapat diaktifkan NAP. Komputer klien DHCP yang juga merupakan klien NAP mengirim pernyataan kesehatan (SoH) dengan permintaan DHCP. Jika server DHCP menjalankan Windows Server 2016, permintaan ini diproses seolah-olah tidak ada SoH yang ada. Server DHCP memberikan sewa DHCP normal kepada klien. Jika server yang menjalankan Windows Server 2016 adalah proksi Layanan Pengguna Dial-In Autentikasi Jarak Jauh (RADIUS) yang meneruskan permintaan autentikasi ke Server Kebijakan Jaringan (NPS) yang mendukung NAP, NPS mengevaluasi klien ini sebagai tidak mampu NAP, menyebabkan pemrosesan NAP gagal. Untuk informasi selengkapnya tentang penghentian NAP dan NAP, lihat Fitur Dihapus atau Tidak digunakan lagi di Windows Server 2012 R2.

RAS Gateway sekarang mendukung terowongan Generic Routing Encapsulation (GRE) ketersediaan tinggi untuk koneksi situs-ke-situs dan redundansi M+N gateway. GRE adalah protokol penerowongan ringan yang merangkum berbagai protokol lapisan jaringan di dalam tautan titik-ke-titik virtual melalui internetwork Protokol Internet. Untuk informasi selengkapnya, lihat Penerowongan GRE di Windows Server 2016.

IPAM memiliki pembaruan berikut:

Manajemen alamat IP yang ditingkatkan. IPAM telah meningkatkan kemampuan untuk skenario seperti menangani subnet IPv4 /32 dan IPv6 /128 dan menemukan subnet dan rentang alamat IP gratis dalam blok alamat IP.

Anda sekarang dapat menjalankan Find-IpamFreeSubnet cmdlet untuk menemukan subnet yang tersedia untuk alokasi. Fungsi ini tidak mengalokasikan subnet, hanya melaporkan ketersediaannya. Namun, Anda dapat menyalurkan output cmdlet ke Add-IpamSubnet cmdlet untuk membuat subnet. Untuk informasi selengkapnya, lihat Find-IpamFreeSubnet.

Anda sekarang dapat menjalankan Find-IpamFreeRange cmdlet untuk menemukan rentang alamat IP yang tersedia dalam blok IP, panjang awalan, dan jumlah subnet yang diminta. Cmdlet ini tidak mengalokasikan rentang alamat IP, hanya melaporkan ketersediaannya. Namun, Anda dapat menyalurkan output ke AddIpamRange cmdlet untuk membuat rentang. Untuk informasi selengkapnya, lihat Find-IpamFreeRange.

Manajemen layanan DNS yang ditingkatkan:

Kumpulan rekaman sumber daya DNS untuk server DNS non-DNSSEC.

Mengonfigurasi properti dan operasi pada semua jenis Rekaman Sumber Daya non-DNSSEC.

Manajemen zona DNS untuk server DNS yang terintegrasi dengan Direktori Aktif dan didukung file yang bergabung dengan domain. Anda dapat mengelola semua jenis zona DNS, termasuk zona Primer, Sekunder, dan Stub.

Memicu tugas pada zona Sekunder dan Stub terlepas dari apakah itu zona pencarian maju atau terbalik.

Kontrol akses berbasis peran untuk konfigurasi DNS yang didukung untuk rekaman dan zona.

Penerus bersyarah

Manajemen DNS, DHCP, dan alamat IP (DDI) terintegrasi. Sekarang Anda bisa menampilkan semua catatan sumber daya DNS yang terkait dengan alamat IP di Inventarit Alamat IP. Anda juga dapat secara otomatis menyimpan catatan pointer (PTR) alamat IP dan mengelola siklus hidup alamat IP untuk operasi DNS dan DHCP.

Beberapa dukungan Forest Direktori Aktif. Anda dapat menggunakan IPAM untuk mengelola server DNS dan DHCP dari beberapa forest Direktori Aktif ketika ada hubungan kepercayaan dua arah antara forest tempat Anda menginstal IPAM dan masing-masing forest jarak jauh. Untuk informasi selengkapnya, lihat Mengelola Sumber Daya di Beberapa Forest Direktori Aktif.

Fitur Hapus Menyeluruh Data Pemanfaatan memungkinkan Anda mengurangi ukuran database IPAM dengan menghapus data pemanfaatan IP lama. Cukup tentukan tanggal dan IPAM menghapus semua entri database yang lebih lama dari atau sama dengan tanggal yang Anda masukkan. Untuk informasi selengkapnya, lihat Menghapus Menyeluruh Data Pemanfaatan.

Anda sekarang dapat menggunakan Kontrol Akses Berbasis Peran (RBAC) untuk menentukan cakupan akses untuk objek IPAM di PowerShell. Untuk informasi selengkapnya, lihat Mengelola Kontrol Akses Berbasis Peran dengan Windows PowerShell dan Cmdlet Server Ip Address Management (IPAM) di Windows PowerShell.

Untuk informasi selengkapnya, lihat Mengelola IPAM.

Area Keamanan dan Jaminan Mencakup solusi dan fitur keamanan bagi profesional TI untuk disebarkan di pusat data dan lingkungan cloud Anda. Untuk informasi tentang keamanan di Windows Server 2016 umumnya, lihat Keamanan dan Jaminan.

Just Enough Administration di Windows Server 2016 adalah teknologi keamanan yang memungkinkan administrasi yang didelegasikan untuk apa pun yang dapat dikelola dengan Windows PowerShell. Kemampuan termasuk dukungan untuk berjalan di bawah identitas jaringan, menghubungkan melalui PowerShell Direct, menyalin file dengan aman ke atau dari titik akhir JEA, dan mengonfigurasi konsol PowerShell untuk diluncurkan dalam konteks JEA secara default. Untuk informasi selengkapnya, lihat JEA di GitHub.

Credential Guard menggunakan keamanan berbasis virtualisasi untuk mengisolasi rahasia sehingga hanya perangkat lunak sistem istimewa yang dapat mengaksesnya. Untuk informasi selengkapnya, lihat Melindungi kredensial domain turunan dengan Credential Guard.

Credential Guard untuk Windows Server 2016 menyertakan pembaruan berikut untuk sesi pengguna yang masuk:

Kerberos dan New Technology LAN Manager (NTLM) menggunakan keamanan berbasis virtualisasi untuk melindungi rahasia Kerberos dan NTLM untuk sesi pengguna yang masuk.

Pengelola Kredensial melindungi kredensial domain yang disimpan menggunakan keamanan berbasis virtualisasi. Kredensial masuk dan kredensial domain yang disimpan tidak diteruskan ke host jarak jauh menggunakan Desktop Jauh.

Anda dapat mengaktifkan Credential Guard tanpa kunci Unified Extensible Firmware Interface (UEFI).

Credential Guard menyertakan dukungan untuk sesi RDP sehingga kredensial pengguna tetap berada di sisi klien dan tidak terekspos di sisi server. Ini juga menyediakan Akses Menyeluruh untuk Desktop Jauh. Untuk informasi selengkapnya, lihat Melindungi kredensial domain turunan dengan Windows Defender Credential Guard.

Remote Credential Guard untuk Windows Server 2016 menyertakan pembaruan berikut untuk pengguna yang masuk:

Remote Credential Guard menyimpan rahasia Kerberos dan NTLM untuk kredensial pengguna yang masuk di perangkat klien. Setiap permintaan autentikasi dari host jarak jauh untuk menilai sumber daya jaringan karena pengguna mengharuskan perangkat klien untuk menggunakan rahasia.

Remote Credential Guard melindungi kredensial pengguna yang disediakan saat menggunakan Desktop Jauh.

Perlindungan domain sekarang memerlukan domain Direktori Aktif.

Klien Kerberos sekarang mencoba ekstensi kesegaran PKInit untuk masuk berbasis kunci publik.

KDC sekarang mendukung ekstensi kesegaran PKInit. Namun, mereka tidak menawarkan ekstensi kesegaran PKInit secara default.

Untuk informasi selengkapnya, lihat Klien Kerberos dan dukungan KDC untuk ekstensi kesegaran RFC 8070 PKInit.

Dimulai dengan tingkat fungsi domain Windows Server 2016 (DFL), DC sekarang mendukung pengguliran rahasia NTLM dari pengguna khusus kunci publik. Fitur ini tidak tersedia di tingkat fungsi domain (DLL) yang lebih rendah.

Peringatan

Menambahkan DC yang diaktifkan sebelum pembaruan 8 November 2016 ke domain yang mendukung rahasia NTLM bergulir dapat menyebabkan DC mengalami crash.

Untuk domain baru, fitur ini diaktifkan secara default. Untuk domain yang ada, Anda harus mengonfigurasinya di Pusat Administratif Direktori Aktif.

Dari Pusat Administratif Direktori Aktif, klik kanan pada domain di panel kiri dan pilih Properti. Pilih kotak centang Aktifkan pengguliran rahasia NTLM yang kedaluwarsa selama masuk bagi pengguna yang diharuskan menggunakan Windows Hello untuk Bisnis atau kartu pintar untuk masuk interaktif. Setelah itu, pilih OK untuk menerapkan perubahan ini.

DC sekarang dapat mendukung izin jaringan NTLM ketika pengguna dibatasi untuk perangkat yang bergabung dengan domain tertentu di DFL Windows Server 2016 dan yang lebih tinggi. Fitur ini tidak tersedia di DLL yang menjalankan sistem operasi yang lebih lama daripada Windows Server 2016.

Untuk mengonfigurasi pengaturan ini, dalam kebijakan autentikasi, pilih Izinkan autentikasi jaringan NTLM saat pengguna dibatasi untuk perangkat yang dipilih.

Untuk informasi selengkapnya, lihat Kebijakan autentikasi dan silo kebijakan autentikasi.

Device Guard menyediakan integritas kode mode kernel (KMCI) dan integritas kode mode pengguna (UMCI) dengan membuat kebijakan yang menentukan kode apa yang dapat dijalankan di server. Lihat Pengenalan Windows Defender Device Guard: kebijakan integritas keamanan dan kode berbasis virtualisasi.

Gambaran Umum Windows Defender untuk Windows Server 2016. Windows Server Antimalware diinstal dan diaktifkan secara default di Windows Server 2016, tetapi antarmuka pengguna untuk Windows Server Antimalware tidak diinstal. Namun, Windows Server Antimalware akan memperbarui definisi antimalware dan melindungi komputer tanpa antarmuka pengguna. Jika Anda memerlukan antarmuka pengguna untuk Windows Server Antimalware, Anda dapat menginstalnya setelah penginstalan sistem operasi dengan menggunakan Wizard Tambahkan Peran dan Fitur.

Control Flow Guard (CFG) adalah fitur keamanan platform yang dibuat untuk memerangi kerentanan kerusakan memori. Lihat Control Flow Guard untuk informasi selengkapnya.

Penyimpanan di Windows Server 2016 mencakup fitur dan penyempurnaan baru untuk penyimpanan yang ditentukan perangkat lunak dan server file tradisional.

Storage Spaces Direct memungkinkan pembuatan penyimpanan yang sangat tersedia dan dapat diskalakan menggunakan server dengan penyimpanan lokal. Ini menyederhanakan penyebaran dan pengelolaan sistem penyimpanan yang ditentukan perangkat lunak dan memungkinkan Anda menggunakan kelas baru perangkat disk, seperti SSD SATA dan perangkat disk NVMe, yang sebelumnya tidak tersedia dengan Ruang Penyimpanan terkluster dengan disk bersama.

Untuk detail selengkapnya, lihat Storage Spaces Direct.

Replika Penyimpanan memungkinkan replikasi penyimpanan-agnostik, tingkat blok, sinkron antara server atau kluster untuk pemulihan bencana, dan memungkinkan Anda meregangkan kluster failover antar situs. Replikasi sinkron memungkinkan pencerminan data di situs fisik dengan volume yang konsisten dengan crash untuk memastikan tidak ada kehilangan data di tingkat sistem file. Replikasi asinkron memungkinkan ekstensi situs di luar rentang metropolitan dengan kemungkinan kehilangan data.

Untuk informasi selengkapnya, lihat Replika Penyimpanan.

Anda sekarang dapat menggunakan kualitas layanan penyimpanan (QoS) untuk memantau performa penyimpanan end-to-end secara terpusat dan membuat kebijakan manajemen menggunakan kluster Hyper-V dan CSV di Windows Server 2016.

Untuk informasi selengkapnya, lihat Kualitas Layanan Penyimpanan.

Windows Server 2016 menyertakan fitur baru berikut untuk deduplikasi data.

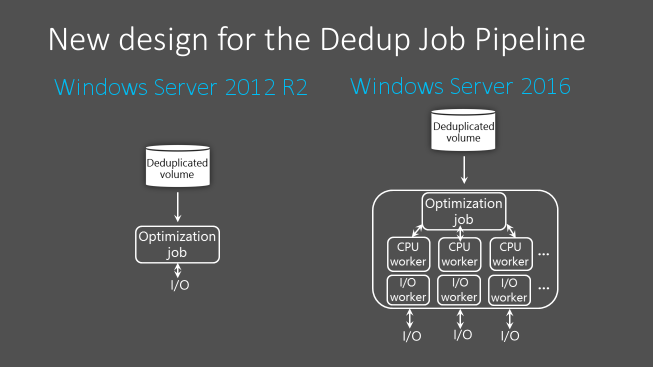

Dimulai dengan Windows Server 2016, alur Pekerjaan Deduplikasi Data sekarang dapat menjalankan beberapa utas secara paralel menggunakan banyak antrean I/O untuk setiap volume. Perubahan ini meningkatkan performa ke tingkat yang sebelumnya hanya dimungkinkan dengan membaru data menjadi beberapa volume yang lebih kecil. Pengoptimalan ini berlaku untuk semua Pekerjaan Deduplikasi Data, bukan hanya Pekerjaan Pengoptimalan. Diagram berikut menunjukkan bagaimana alur berubah di antara versi Windows Server.

Karena peningkatan performa ini, pada Windows Server 2016, Deduplikasi Data memiliki performa tinggi pada volume hingga 64 TB.

Pada Windows Server 2016, Deduplikasi Data menggunakan struktur peta aliran dan peningkatan lainnya untuk meningkatkan throughput pengoptimalan dan performa akses. Alur Pemrosesan Deduplikasi juga dapat melanjutkan pengoptimalan setelah skenario failover alih-alih memulai dari awal. Perubahan ini meningkatkan performa file hingga 1 TB, memungkinkan administrator menerapkan penghematan deduplikasi ke berbagai beban kerja yang lebih besar, seperti file besar yang terkait dengan beban kerja cadangan.

Nano Server adalah opsi penyebaran tanpa kepala di Windows Server 2016 yang memerlukan jejak sumber daya sistem yang jauh lebih kecil, dimulai secara signifikan lebih cepat, dan memerlukan lebih sedikit pembaruan dan restart daripada opsi penyebaran Windows Server Core. Nano Server juga sepenuhnya mendukung Deduplikasi Data. Untuk informasi selengkapnya tentang Nano Server, lihat Gambar Dasar Kontainer.

Dimulai dengan Windows Server 2016, Deduplikasi Data untuk skenario Aplikasi Cadangan Virtual sangat disederhanakan. Skenario ini sekarang menjadi opsi Jenis Penggunaan yang telah ditentukan sebelumnya. Anda tidak perlu lagi menyetel pengaturan deduplikasi secara manual, cukup aktifkan Deduplication untuk volume seperti yang Anda lakukan pada General Purpose File Server dan Virtual Desktop Infrastructure (VDI).

Kluster Failover Windows Server yang menjalankan Deduplikasi Data dapat memiliki campuran simpul yang menjalankan Deduplikasi Data versi Windows Server 2012 R2 dan Windows Server 2016. Fitur kluster mode campuran ini memberikan akses data penuh ke semua volume yang dideduplikasi selama peningkatan bergulir kluster. Anda sekarang dapat secara bertahap meluncurkan versi Deduplikasi Data yang lebih baru pada kluster yang menjalankan versi Windows Server yang lebih lama tanpa waktu henti.

Anda juga sekarang dapat menggunakan peningkatan bergulir pada Hyper-V. Dengan peningkatan Kluster Hyper-V Rolling, Anda sekarang dapat menambahkan simpul yang menjalankan Windows Server 2019 atau Windows Server 2016 ke Kluster Hyper-V dengan simpul yang menjalankan Windows Server 2012 R2. Setelah Anda menambahkan simpul yang menjalankan versi Windows Server yang lebih baru, Anda dapat meningkatkan sisa kluster tanpa waktu henti. Kluster berjalan pada tingkat fitur Windows Server 2012 R2 hingga Anda meningkatkan semua simpul di kluster dan menjalankan Update-ClusterFunctionalLevel di PowerShell untuk memperbarui tingkat fungsi kluster. Untuk instruksi lebih rinci tentang cara kerja proses peningkatan bergulir, lihat Peningkatan Rolling Sistem Operasi Kluster.

Catatan

Hyper-V pada Windows 10 tidak mendukung pengklusteran failover.

Di Windows 10 dan Windows Server 2016, koneksi klien ke Active Directory Domain Services menggunakan berbagi SYSVOL dan NETLOGON pada pengendali domain secara default. Sekarang koneksi ini memerlukan penandatanganan SMB dan autentikasi bersama menggunakan layanan seperti Kerberos. Jika penandatanganan SMB dan autentikasi timah tidak tersedia, komputer Windows 10 atau Windows Server 2016 tidak akan memproses Kebijakan dan skrip Grup berbasis domain. Perubahan ini melindungi perangkat dari serangan musuh di tengah.

Catatan

Nilai registri untuk pengaturan ini tidak ada secara default, tetapi aturan pengerasan masih berlaku sampai Anda mengambil alihnya dengan mengedit Kebijakan Grup atau nilai registri lainnya.

Untuk informasi selengkapnya tentang peningkatan keamanan ini, lihat MS15-011: Kerentanan dalam Kebijakan Grup dan MS15-011 & MS15-014: Kebijakan Grup Pengerasan.

Fitur Windows Server 2016 meningkatkan pemberitahuan perubahan ketika server Folder Kerja menjalankan Windows Server 2016 dan klien Folder Kerja adalah Windows 10. Ketika perubahan file disinkronkan ke server Folder Kerja, server sekarang segera memberi tahu klien Windows 10, lalu menyinkronkan perubahan file.

Iterasi ReFS berikutnya memberikan dukungan untuk penyebaran penyimpanan skala besar dengan beban kerja yang beragam, memberikan keandalan, ketahanan, dan skalabilitas untuk data Anda.

ReFS memperkenalkan peningkatan berikut:

Fungsionalitas tingkat penyimpanan baru, memberikan performa yang lebih cepat dan peningkatan kapasitas penyimpanan, termasuk yang berikut ini:

Beberapa jenis ketahanan pada disk virtual yang sama menggunakan pencerminan di tingkat performa dan paritas di tingkat kapasitas.

Peningkatan responsivitas terhadap penyimpangan set kerja.

Memperkenalkan kloning blok untuk meningkatkan performa operasi VM, seperti .vhdx operasi penggabungan titik pemeriksaan.

Alat pemindaian ReFS baru yang dapat membantu Anda memulihkan penyimpanan bocor dan menyelamatkan data dari kerusakan penting.

Windows Server 2016 mencakup banyak fitur dan penyempurnaan baru untuk beberapa server yang dikelompokkan bersama ke dalam satu kluster toleran terhadap kesalahan menggunakan fitur Pengklusteran Failover.

Peningkatan Rolling Sistem Operasi Kluster memungkinkan administrator untuk meningkatkan sistem operasi node kluster dari Windows Server 2012 R2 ke Windows Server 2016 tanpa menghentikan beban kerja Hyper-V atau Scale-Out File Server. Anda dapat menggunakan fitur ini untuk menghindari hukuman waktu henti terhadap Perjanjian Tingkat Layanan (SLA).

Untuk informasi selengkapnya, lihat Peningkatan Bergulir Sistem Operasi Kluster.

Cloud Witness adalah jenis baru bukti kuorum Kluster Failover di Windows Server 2016 yang memanfaatkan Microsoft Azure sebagai titik arbitrase. Saksi Cloud, seperti saksi kuorum lainnya, mendapatkan suara dan dapat berpartisipasi dalam perhitungan kuorum. Anda dapat mengonfigurasi Cloud Witness sebagai bukti kuorum menggunakan wizard Konfigurasikan Kuorum Kluster.

Untuk informasi selengkapnya, lihat Menyebarkan Cloud Witness untuk kluster failover.

Windows Server 2016 mencakup peningkatan ketahanan komputasi komputer virtual (VM) untuk membantu mengurangi masalah komunikasi intra-kluster di kluster komputasi Anda. Peningkatan ketahanan ini mencakup pembaruan berikut:

Anda sekarang dapat mengonfigurasi opsi berikut untuk menentukan bagaimana VM harus bersifat selama kegagalan sementara:

Tingkat Ketahanan menentukan bagaimana penyebaran Anda harus menangani kegagalan sementara.

Periode Ketahanan menentukan berapa lama semua VM diizinkan untuk berjalan terisolasi.

Simpul yang tidak sehat dikarantina dan tidak lagi diizinkan untuk bergabung dengan kluster. Fitur ini mencegah node yang tidak sehat berdampak negatif pada node lain dan kluster keseluruhan.

Untuk informasi selengkapnya tentang fitur ketahanan komputasi, lihat Ketahanan Komputasi Komputer Virtual di Windows Server 2016.

VM Windows Server 2016 juga menyertakan fitur ketahanan penyimpanan baru untuk menangani kegagalan penyimpanan sementara. Peningkatan ketahanan membantu mempertahankan status sesi VM penyewa jika terjadi gangguan penyimpanan. Ketika VM terputus dari penyimpanan yang mendasarnya, VM akan berhenti sejenak dan menunggu penyimpanan pulih. Saat dijeda, VM mempertahankan konteks aplikasi yang berjalan di dalamnya pada saat kegagalan penyimpanan. Ketika koneksi antara VM dan penyimpanan dipulihkan, VM kembali ke status berjalannya. Akibatnya, status sesi komputer penyewa dipertahankan pada pemulihan.

Fitur ketahanan penyimpanan baru juga berlaku untuk kluster tamu.

Untuk membantu mendiagnosis masalah dengan kluster failover, Windows Server 2016 menyertakan hal berikut:

Beberapa penyempurnaan file log kluster, seperti Informasi Zona Waktu dan log DiagnosticVerbose, membuatnya lebih mudah untuk memecahkan masalah pengklusteran failover. Untuk informasi selengkapnya, lihat Peningkatan Pemecahan Masalah Kluster Failover Windows Server 2016 - Log Kluster.

Jenis cadangan memori aktif baru memfilter sebagian besar halaman memori yang dialokasikan untuk VM, membuat file memory.dmp jauh lebih kecil dan lebih mudah disimpan atau disalin. Untuk informasi selengkapnya, lihat Penyempurnaan Pemecahan Masalah Kluster Failover Windows Server 2016 - Active Dump.

Windows Server 2016 menyertakan kluster failover sadar situs yang memungkinkan simpul grup di kluster yang direntangkan berdasarkan lokasi fisiknya, atau situsnya. Kesadaran situs kluster meningkatkan operasi utama selama siklus hidup kluster, seperti perilaku failover, kebijakan penempatan, heartbeat antara simpul, dan perilaku kuorum. Untuk informasi selengkapnya, lihat Kluster Failover yang sadar situs di Windows Server 2016.

Di Windows Server 2012 R2 dan yang lebih lama, kluster hanya dapat dibuat di antara node anggota yang bergabung ke domain yang sama. Windows Server 2016 memecah hambatan ini dan memperkenalkan kemampuan untuk membuat Kluster Failover tanpa dependensi Direktori Aktif. Anda sekarang dapat membuat kluster failover dalam konfigurasi berikut:

Kluster domain tunggal, yang memiliki semua simpul mereka bergabung ke domain yang sama.

Kluster Multi-domain, yang memiliki simpul yang merupakan anggota domain yang berbeda.

Kluster Grup Kerja, yang memiliki simpul yang merupakan server anggota atau grup kerja yang tidak bergabung dengan domain.

Untuk informasi selengkapnya, lihat Kluster grup kerja dan Multi-domain di Windows Server 2016

Virtual Machine Load Balancing adalah fitur baru dalam Pengklusteran Failover yang dengan muatannya menyeimbangkan VM di seluruh simpul dalam kluster. Fitur ini mengidentifikasi node yang diakomodasi berdasarkan memori VM dan pemanfaatan CPU pada simpul. Kemudian langsung memigrasikan VM dari simpul yang diakomodasi ke simpul dengan bandwidth yang tersedia. Anda dapat menyesuaikan seberapa agresif node keseimbangan fitur untuk memastikan performa dan pemanfaatan kluster yang optimal. Load Balancing diaktifkan secara default di Pratinjau Teknis Windows Server 2016. Namun, Load Balancing dinonaktifkan saat Pengoptimalan Dinamis SCVMM diaktifkan.

Urutan Mulai komputer virtual adalah fitur baru dalam Pengklusteran Failover yang memperkenalkan orkestrasi urutan mulai untuk VM dan grup lain dalam kluster. Anda sekarang dapat mengelompokkan VM ke dalam tingkatan, lalu membuat dependensi urutan mulai di antara tingkat yang berbeda. Dependensi ini memastikan bahwa VM yang paling penting, seperti Pengendali Domain atau VM Utilitas, memulai terlebih dahulu. VM pada tingkat prioritas lebih rendah tidak dimulai sampai setelah VM yang mereka miliki dependensinya pada startup.

Jaringan kluster failover tidak lagi terbatas pada satu kartu antarmuka jaringan (NIC) per subnet atau jaringan. Dengan Jaringan Kluster Multichannel dan Multi-NIC Simplified Server Message Block (SMB), konfigurasi jaringan bersifat otomatis dan setiap NIC pada subnet dapat digunakan untuk lalu lintas kluster dan beban kerja. Peningkatan ini memungkinkan pelanggan untuk memaksimalkan throughput jaringan untuk Hyper-V, Instans Kluster Failover SQL Server, dan beban kerja SMB lainnya.

Untuk informasi selengkapnya, lihat Jaringan Kluster Multisaluran dan Multi-NIC SMB yang Disederhanakan.

Fitur baru yang disediakan oleh server web IIS 10.0 di Windows Server 2016 meliputi:

Untuk detail selengkapnya, lihat IIS.

Tiga fitur baru ditambahkan di Microsoft Windows 10 dan Windows Server 2016:

Antarmuka baru untuk Bergabung kembali Resource Manager dapat digunakan oleh manajer sumber daya untuk menentukan hasil transaksi yang ragu setelah database dimulai ulang karena kesalahan. Lihat IResourceManagerRejoinable::Bergabung kembali untuk detailnya.

Batas nama DSN diperbesar dari 256 byte menjadi 3.072 byte. Lihat IDtcToXaHelperFactory::Create, IDtcToXaHelperSinglePipe::XARMCreate, atau IDtcToXaMapper::RequestNewResourceManager untuk detailnya.

Pelacakan yang ditingkatkan memungkinkan Anda mengatur kunci registri untuk menyertakan jalur file gambar dalam nama file Tracelog sehingga Anda dapat mengetahui file Tracelog mana yang akan diperiksa. Lihat Cara mengaktifkan pelacakan diagnostik untuk MS DTC pada komputer berbasis Windows untuk detail tentang mengonfigurasi pelacakan untuk MSDTC.

Windows Server 2016 berisi pembaruan berikut untuk Server Sistem Nama Domain (DNS).

Anda bisa mengonfigurasi kebijakan DNS untuk menentukan bagaimana server DNS merespons kueri DNS. Anda dapat mengonfigurasi respons DNS berdasarkan alamat IP klien, waktu sehari, dan beberapa parameter lainnya. Kebijakan DNS dapat mengaktifkan DNS yang sadar lokasi, manajemen lalu lintas, penyeimbangan beban, DNS split-brain, dan skenario lainnya. Untuk informasi selengkapnya, lihat Panduan Skenario Kebijakan DNS.

Anda dapat mengaktifkan Pembatasan Tingkat Respons (RRL) di server DNS Anda untuk mencegah sistem berbahaya menggunakan server DNS Anda untuk memulai serangan Penolakan Layanan Terdistribusi (DDoS) pada klien DNS. RRL mencegah server DNS Anda merespons terlalu banyak permintaan sekaligus, yang melindunginya selama skenario ketika botnet mengirim beberapa permintaan sekaligus untuk mencoba mengganggu operasi server.

Anda dapat menggunakan dukungan Autentikasi Entitas Bernama (DANE) berbasis DNS (RFC 6394 dan RFC 6698) untuk menentukan otoritas sertifikat mana yang harus diharapkan oleh klien DNS Anda untuk nama domain yang dihosting di server DNS Anda. Ini mencegah bentuk serangan man-in-the-middle di mana aktor jahat merusak cache DNS dan mengarahkan nama DNS ke alamat IP mereka sendiri.

Anda bisa menambahkan rekaman yang tidak didukung server DNS secara eksplisit dengan menggunakan fungsionalitas rekaman yang tidak diketahui. Catatan tidak diketahui ketika server DNS tidak mengenali format RDATA-nya. Windows Server 2016 mendukung jenis rekaman yang tidak diketahui (RFC 3597), sehingga Anda bisa menambahkan rekaman yang tidak diketahui ke zona server DNS Windows dalam format biner on-wire. Pemecah masalah penembolokan windows sudah dapat memproses tipe rekaman yang tidak diketahui. Server DNS Windows tidak melakukan pemrosesan khusus rekaman untuk rekaman yang tidak diketahui, tetapi dapat mengirimnya sebagai respons terhadap kueri yang diterimanya.

Server DNS Windows sekarang menyertakan petunjuk akar IPv6 yang diterbitkan oleh Internet Assigned Numbers Authority (IANA). Dukungan untuk petunjuk akar IPv6 memungkinkan Anda membuat kueri internet yang menggunakan server akar IPv6 untuk melakukan resolusi nama.

Windows Server 2016 menyertakan perintah baru yang bisa Anda gunakan untuk mengonfigurasi DNS di PowerShell. Untuk informasi selengkapnya, lihat modul DnsServer Windows Server 2016 dan modul DnsClient Windows Server 2016.

Anda dapat menyebarkan server DNS di Windows Server 2016 pada gambar Nano Server. Opsi penyebaran ini tersedia jika Anda menggunakan DNS berbasis file. Dengan menjalankan server DNS pada gambar Nano Server, Anda dapat menjalankan server DNS Anda dengan pengurangan jejak, boot up cepat, dan patching minimal.

Catatan

DNS terintegrasi Direktori Aktif tidak didukung di Nano Server.

Layanan klien DNS sekarang menawarkan dukungan yang ditingkatkan untuk komputer dengan lebih dari satu antarmuka jaringan.

Komputer multi-rumahan juga dapat menggunakan pengikatan layanan klien DNS untuk meningkatkan resolusi server:

Saat Anda menggunakan server DNS yang dikonfigurasi pada antarmuka tertentu untuk mengatasi kueri DNS, klien DNS mengikat ke antarmuka sebelum mengirim kueri. Pengikatan ini memungkinkan klien DNS menentukan antarmuka tempat resolusi nama harus dilakukan, mengoptimalkan komunikasi antara aplikasi dan klien DNS melalui antarmuka jaringan.

Jika server DNS yang Anda gunakan ditunjuk oleh pengaturan Kebijakan Grup dari Tabel Kebijakan Resolusi Nama (NRPT), layanan klien DNS tidak mengikat ke antarmuka yang ditentukan.

Catatan

Perubahan pada layanan Klien DNS di Windows 10 juga ada di komputer yang menjalankan Windows Server 2016 dan yang lebih baru.

Remote Desktop Services (RDS) membuat perubahan berikut untuk Windows Server 2016.

RDS dan Windows Server 2016 kompatibel dengan banyak aplikasi Windows 10, menciptakan pengalaman pengguna yang hampir identik dengan desktop fisik.

Broker Koneksi Desktop Jauh (RD) sekarang dapat menyimpan semua informasi penyebaran, seperti status koneksi dan pemetaan host pengguna, dalam Database Azure Bahasa Permintaan Terstruktur (SQL) bersama. Fitur ini memungkinkan Anda menggunakan lingkungan yang sangat tersedia tanpa harus menggunakan Grup Ketersediaan AlwaysOn SQL Server. Untuk informasi selengkapnya, lihat Menggunakan Azure SQL DB untuk lingkungan ketersediaan tinggi Broker Koneksi Desktop Jauh Anda.

Penugasan Perangkat Diskrit untuk Hyper-V memungkinkan Anda memetakan unit pemrosesan grafis (GPU) pada komputer host langsung ke komputer virtual (VM). Aplikasi apa pun pada VM yang membutuhkan lebih banyak GPU daripada yang dapat disediakan VM dapat menggunakan GPU yang dipetakan sebagai gantinya. Kami juga meningkatkan RemoteFX vGPU, termasuk dukungan untuk OpenGL 4.4, OpenCL 1.1, resolusi 4K, dan VM Windows Server. Untuk informasi selengkapnya, lihat Penetapan Perangkat Diskrit.

Kami meningkatkan cara RD Connection Broker menangani koneksi selama badai masuk, yang merupakan periode permintaan masuk tinggi dari pengguna. Broker Koneksi RD sekarang dapat menangani lebih dari 10.000 permintaan masuk bersamaan! Peningkatan pemeliharaan juga memudahkan Anda untuk melakukan pemeliharaan pada penyebaran Anda dengan dapat dengan cepat menambahkan server kembali ke lingkungan setelah mereka siap untuk kembali online. Untuk informasi selengkapnya, lihat Meningkatkan Performa Broker Koneksi Desktop Jarak Jauh.

Remote Desktop Protocol (RDP) 10 sekarang menggunakan codec H.264/AVC 444, yang mengoptimalkan di seluruh video dan teks. Rilis ini juga mencakup dukungan jarak jauh pena. Kemampuan baru ini memungkinkan sesi jarak jauh Anda terasa lebih seperti sesi lokal. Untuk informasi selengkapnya, lihat Peningkatan RDP 10 AVC/H.264 di Windows 10 dan Windows Server 2016.

Desktop sesi pribadi adalah fitur baru yang memungkinkan Anda menghosting desktop pribadi Anda sendiri di cloud. Hak istimewa administratif dan host sesi khusus menghapus kompleksitas lingkungan hosting di mana pengguna ingin mengelola desktop jarak jauh seperti desktop lokal. Untuk informasi selengkapnya, lihat Desktop Sesi Pribadi.

Windows Server 2016 menyertakan pembaruan berikut untuk autentikasi Kerberos.

Pusat Distribusi Utama (KDC) sekarang mendukung pemetaan kunci publik. Jika Anda menyediakan kunci publik untuk akun, KDC mendukung Kerberos PKInit secara eksplisit menggunakan kunci tersebut. Karena tidak ada validasi sertifikat, Kerberos mendukung sertifikat yang ditandatangani sendiri tetapi tidak mendukung jaminan mekanisme autentikasi.

Akun yang telah Anda konfigurasi untuk menggunakan Key Trust hanya akan menggunakan Key Trust terlepas dari cara Anda mengonfigurasi pengaturan UseSubjectAltName.

Dimulai dengan Windows 10, versi 1607 dan Windows Server 2016, klien Kerberos dapat menggunakan ekstensi kesegaran RFC 8070 PKInit untuk masuk berbasis kunci publik. KDC menonaktifkan ekstensi kesegaran PKInit secara default, jadi untuk mengaktifkannya, Anda harus mengonfigurasi dukungan KDC untuk kebijakan templat administratif PKInit Freshness Extension KDC pada semua DC di domain Anda.

Kebijakan ini memiliki pengaturan berikut yang tersedia saat domain Anda berada di tingkat fungsi domain Windows Server 2016 (DFL):

Jika perangkat yang bergabung dengan domain dapat mendaftarkan kunci publik terikatnya dengan pengontrol domain Windows Server 2016 (DC), maka perangkat dapat mengautentikasi dengan kunci publik menggunakan autentikasi Kerberos PKInit ke Windows Server 2016 DC.

Perangkat yang bergabung dengan domain dengan kunci publik terikat yang terdaftar dengan pengendali domain Windows Server 2016 sekarang dapat mengautentikasi ke pengendali domain Windows Server 2016 menggunakan protokol Kriptografi Kunci Umum Kerberos untuk Autentikasi Awal (PKInit). Untuk mempelajari selengkapnya, lihat Autentikasi Kunci Umum Perangkat yang bergabung dengan domain.

Pusat Distribusi Utama (KDC) sekarang mendukung autentikasi menggunakan kepercayaan kunci Kerberos.

Untuk informasi selengkapnya, lihat dukungan KDC untuk pemetaan akun Key Trust.

Dimulai dengan Windows 10 versi 1507 dan Windows Server 2016, Anda dapat mengonfigurasi klien Kerberos untuk mendukung nama host IPv4 dan IPv6 di SPN. Untuk informasi selengkapnya, lihat Mengonfigurasi Kerberos untuk Alamat IP.

Untuk mengonfigurasi dukungan untuk nama host alamat IP di SPN, buat entri TryIPSPN. Entri ini tidak ada di registri secara default. Anda harus menempatkan entri ini pada jalur berikut:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters

Setelah membuat entri, ubah nilai DWORD-nya menjadi 1. Jika nilai ini tidak dikonfigurasi, Kerberos tidak akan mencoba nama host alamat IP.

Autentikasi Kerberos hanya berhasil jika SPN terdaftar di Direktori Aktif.

Pengendali domain sekarang mendukung pemetaan dan fallback akun Key Trust ke AltSecID dan Nama Prinsipal Pengguna (UPN) yang ada dalam perilaku SAN. Anda dapat mengonfigurasi variabel UseSubjectAltName ke pengaturan berikut:

Mengatur variabel ke 0 membuat pemetaan eksplisit diperlukan. Pengguna harus menggunakan Kepercayaan Kunci atau mengatur variabel ExplicitAltSecID.

Mengatur variabel ke 1, yang merupakan nilai default, memungkinkan pemetaan implisit.

Jika Anda mengonfigurasi Kepercayaan Kunci untuk akun di Windows Server 2016 atau yang lebih baru, maka KDC menggunakan KeyTrust untuk pemetaan.

Jika tidak ada UPN di SAN, KDC mencoba menggunakan AltSecID untuk pemetaan.

Jika ada UPN di SAN, KDC mencoba menggunakan UPN untuk pemetaan.

Layanan Federasi Direktori Aktif untuk Windows Server 2016 berisi pembaruan berikut.

AD FS 2016 dibangun berdasarkan kemampuan autentikasi multifaktor (MFA) AD FS di Windows Server 2012 R2. Anda sekarang dapat mengizinkan masuk yang hanya memerlukan kode autentikasi multifaktor Microsoft Entra alih-alih nama pengguna atau kata sandi.

Saat Anda mengonfigurasi autentikasi multifaktor Microsoft Entra sebagai metode autentikasi utama, AD FS meminta nama pengguna dan kode kata sandi satu kali (OTP) dari aplikasi Azure Authenticator.

Saat Anda mengonfigurasi autentikasi multifaktor Microsoft Entra sebagai metode autentikasi sekunder atau tambahan, pengguna menyediakan kredensial autentikasi utama. Pengguna dapat masuk dengan menggunakan Autentikasi Terintegrasi Windows, yang dapat meminta nama pengguna dan kata sandi, kartu pintar, atau sertifikat pengguna atau perangkat mereka. Selanjutnya, pengguna melihat permintaan untuk kredensial sekunder mereka, seperti teks, suara, atau masuk autentikasi multifaktor Microsoft Entra berbasis OTP.

Adaptor autentikasi multifaktor Microsoft Entra bawaan baru menawarkan penyiapan dan konfigurasi yang lebih sederhana untuk autentikasi multifaktor Microsoft Entra dengan LAYANAN Federasi Direktori Aktif.

Organisasi dapat menggunakan autentikasi multifaktor Microsoft Entra tanpa memerlukan server autentikasi multifaktor Microsoft Entra lokal.

Anda dapat mengonfigurasi autentikasi multifaktor Microsoft Entra untuk intranet, ekstranet, atau sebagai bagian dari kebijakan kontrol akses apa pun.

Untuk informasi selengkapnya tentang autentikasi multifaktor Microsoft Entra dengan LAYANAN Federasi Direktori Aktif, lihat Mengonfigurasi Autentikasi multifaktor Ad FS 2016 dan Microsoft Entra.

Layanan Federasi Direktori Aktif 2016 dibangun pada kemampuan pendaftaran perangkat sebelumnya untuk mengaktifkan akses masuk dan kontrol akses pada perangkat berdasarkan status kepatuhannya. Pengguna dapat masuk menggunakan kredensial perangkat, dan LAYANAN Federasi Direktori Aktif merevalidasi kepatuhan setiap kali atribut perangkat berubah untuk memastikan kebijakan diberlakukan. Fitur ini memungkinkan kebijakan berikut:

Aktifkan Akses hanya dari perangkat yang dikelola dan/atau sesuai.

Aktifkan Akses Ekstranet hanya dari perangkat yang dikelola dan/atau sesuai.

Memerlukan autentikasi multifaktor untuk komputer yang tidak dikelola atau sesuai.

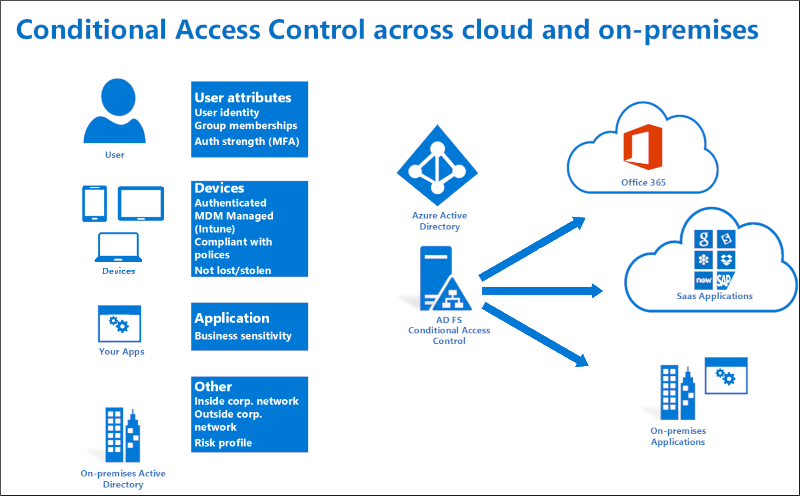

Layanan Federasi Direktori Aktif menyediakan komponen kebijakan akses bersyariah lokal dalam skenario hibrid. Saat mendaftarkan perangkat dengan Microsoft Azure AD untuk akses bersyarah ke sumber daya cloud, Anda juga dapat menggunakan identitas perangkat untuk kebijakan Layanan Federasi Direktori Aktif.

Untuk informasi selengkapnya tentang menggunakan akses bersyarah berbasis perangkat di cloud, lihat Akses Bersyar Azure Active Directory.

Untuk informasi selengkapnya tentang menggunakan akses bersyarkat berbasis perangkat dengan Layanan Federasi Direktori Aktif, lihat Merencanakan Akses Bersyarkat Berbasis Perangkat dengan Layanan Federasi Direktori Aktif dan Kebijakan Kontrol Akses di Layanan Federasi Direktori Aktif.

Perangkat Windows 10 memperkenalkan Windows Hello dan Windows Hello untuk Bisnis, mengganti kata sandi pengguna dengan kredensial pengguna yang terikat perangkat yang kuat yang dilindungi oleh gerakan pengguna, seperti memasukkan PIN, gerakan biometrik seperti sidik jari, atau pengenalan wajah. Dengan Windows Hello, pengguna dapat masuk ke aplikasi Layanan Federasi Direktori Aktif dari intranet atau ekstranet tanpa memerlukan kata sandi.

Untuk informasi selengkapnya tentang menggunakan Windows Hello untuk Bisnis di organisasi Anda, lihat Mengaktifkan Windows Hello untuk Bisnis di organisasi Anda.

LAYANAN Federasi Direktori Aktif 2016 mendukung protokol modern terbaru yang memberikan pengalaman pengguna yang lebih baik untuk Windows 10 dan perangkat dan aplikasi iOS dan Android terbaru.

Untuk informasi selengkapnya, lihat Skenario Layanan Federasi Direktori Aktif untuk Pengembang.

Sebelumnya, administrator Layanan Federasi Direktori Aktif harus mengonfigurasi kebijakan dengan menggunakan bahasa aturan klaim Layanan Federasi Direktori Aktif, sehingga sulit untuk mengonfigurasi dan memelihara kebijakan. Dengan kebijakan kontrol akses, administrator dapat menggunakan templat bawaan untuk menerapkan kebijakan umum. Misalnya, Anda dapat menggunakan templat untuk menerapkan kebijakan berikut:

Izinkan akses intranet saja.

Izinkan semua orang dan wajibkan MFA dari ekstranet.

Izinkan semua orang dan wajibkan MFA dari grup tertentu.

Templat mudah dikustomisasi. Anda dapat menerapkan pengecualian atau aturan kebijakan tambahan, dan Anda dapat menerapkan perubahan ini ke satu atau beberapa aplikasi untuk penegakan kebijakan yang konsisten.

Untuk informasi selengkapnya, lihat Kebijakan kontrol akses di Layanan Federasi Direktori Aktif.

Banyak organisasi menggabungkan Direktori Aktif dengan direktori pihak ketiga. Dukungan Layanan Federasi Direktori Aktif untuk mengautentikasi pengguna yang disimpan dalam direktori yang mematuhi Lightweight Directory Access Protocol (LDAP) v3 berarti Anda sekarang dapat menggunakan Layanan Federasi Direktori Aktif dalam skenario berikut:

Pengguna di pihak ketiga, direktori yang mematuhi LDAP v3.

Pengguna di forest Direktori Aktif yang tidak memiliki kepercayaan dua arah Direktori Aktif yang dikonfigurasi.

Pengguna di Active Directory Lightweight Directory Services (AD LDS).

Untuk informasi selengkapnya, lihat Mengonfigurasi Layanan Federasi Direktori Aktif untuk mengautentikasi pengguna yang disimpan di direktori LDAP.

Sebelumnya, Layanan Federasi Direktori Aktif di Windows Server 2012 R2 memberikan pengalaman masuk umum untuk semua aplikasi pihak yang mengandalkan, dengan kemampuan untuk menyesuaikan subset konten berbasis teks per aplikasi. Dengan Windows Server 2016, Anda dapat menyesuaikan tidak hanya pesan, tetapi gambar, logo, dan tema web per aplikasi. Selain itu, Anda dapat membuat tema web kustom baru dan menerapkan tema ini per pihak yang mengandalkan.

Untuk informasi selengkapnya, lihat Kustomisasi masuk pengguna Layanan Federasi Direktori Aktif.

Di versi Layanan Federasi Direktori Aktif sebelumnya, satu permintaan dapat menghasilkan banyak peristiwa audit. Informasi yang relevan tentang aktivitas masuk atau penerbitan token sering tidak ada atau tersebar di beberapa peristiwa audit, membuat masalah lebih sulit untuk didiagnosis. Akibatnya, peristiwa audit dinonaktifkan secara default. Namun, dalam Layanan Federasi Direktori Aktif 2016, proses audit lebih efisien dan informasi yang relevan lebih mudah ditemukan. Untuk informasi selengkapnya, lihat Mengaudit penyempurnaan layanan federasi direktori aktif di Windows Server 2016.

Layanan Federasi Direktori Aktif 2016 berisi lebih banyak dukungan protokol SAML, termasuk dukungan untuk mengimpor kepercayaan berdasarkan metadata yang berisi beberapa entitas. Perubahan ini memungkinkan Anda mengonfigurasi Layanan Federasi Direktori Aktif untuk berpartisipasi dalam konfederasi seperti InCommon Federation dan implementasi lain yang sesuai dengan standar eGov 2.0.

Untuk informasi selengkapnya, lihat Meningkatkan interoperabilitas dengan SAML 2.0.

Anda dapat mengonfigurasi Layanan Federasi Direktori Aktif untuk mengirim klaim kedaluwarsa kata sandi ke kepercayaan atau aplikasi pihak yang mengandalkan yang dilindunginya. Bagaimana klaim ini muncul bervariasi di antara aplikasi. Misalnya, dengan Office 365 sebagai pihak yang mengandalkan Anda, pembaruan telah diterapkan ke Exchange dan Outlook untuk memberi tahu pengguna federasi tentang kata sandi mereka yang akan segera kedaluwarsa.

Untuk informasi selengkapnya, lihat Mengonfigurasi Layanan Federasi Direktori Aktif untuk mengirim klaim kedaluwarsa kata sandi.

Sebelumnya, bermigrasi ke versi baru Ad FS yang diperlukan untuk mengekspor pengaturan konfigurasi dari farm Windows Server Anda ke farm server paralel baru. Layanan Federasi Direktori Aktif di Windows Server 2016 mempermudah proses dengan menghapus persyaratan untuk memiliki farm server paralel. Saat Anda menambahkan server Windows Server 2016 ke farm server Windows Server 2012 R2, server baru bereaksi seperti server Windows Server 2012 R2. Ketika Anda siap untuk meningkatkan dan telah menghapus server yang lebih lama, Anda dapat mengubah tingkat operasional ke Windows Server 2016. Untuk informasi selengkapnya, lihat Memutakhirkan ke Layanan Federasi Direktori Aktif di Windows Server 2016.

Acara

29 Apr, 14 - 30 Apr, 19

Bergabunglah dengan acara virtual Windows Server utama 29-30 April untuk sesi teknis mendalam dan tanya jawab langsung dengan teknisi Microsoft.

Daftar sekarangPelatihan

Jalur pembelajaran

Infrastruktur Jaringan Windows Server - Training

Infrastruktur Jaringan Windows Server

Sertifikasi

Bersertifikat Microsoft: Insinyur Jaringan Muda Azure - Certifications

Menunjukkan desain, implementasi, dan pemeliharaan infrastruktur jaringan Azure, lalu lintas penyeimbang beban, perutean jaringan, dan banyak lagi.

Dokumentasi

Apa yang baru di Windows Server 2022

Cari tahu apa yang baru di Windows Server 2022.

Apa yang baru di Windows Server 2019

Artikel ini menjelaskan beberapa fitur baru di Windows Server 2019.

Persyaratan perangkat keras untuk Windows Server

Apa persyaratan perangkat keras minimum untuk penyimpanan, CPU, jaringan, dan memori (RAM) untuk Windows Server.