Nota

Per gli aggiornamenti sulla disponibilità dei prodotti SWIFT nel cloud, vedere il sito Web SWIFT.

Questo articolo offre una panoramica della distribuzione di SWIFT Alliance Access in Azure. Alliance Access è una delle interfacce di messaggistica offerte da SWIFT per la messaggistica finanziaria di sicurezza avanzata. È possibile distribuire la soluzione in una singola sottoscrizione di Azure. Per una migliore gestione e governance della soluzione, è tuttavia consigliabile usare due sottoscrizioni di Azure:

- Una sottoscrizione contiene i componenti SWIFT Alliance Access.

- L'altra sottoscrizione contiene le risorse per connettersi alla rete SWIFT tramite Alliance Connessione Virtual.

Architettura

Scaricare un file di Visio contenente questo diagramma dell'architettura. Vedere la scheda AA (All-GoldSilverBronze).

La sottoscrizione di Alliance Access contiene le risorse gestite. Per creare l'infrastruttura di base delle risorse di Alliance Access illustrate nel diagramma, è possibile usare un modello di Azure Resource Manager (modello arm). Le distribuzioni di Alliance Access in Azure devono seguire le linee guida riportate in Customer Security Program (CSP) di SWIFT - Customer Security Control Framework (CSCF). È consigliabile usare i criteri di Azure SWIFT CSP-CSCF in questa sottoscrizione.

La sottoscrizione di Alliance Connessione Virtual contiene i componenti necessari per abilitare la connettività con SWIFTNet. La disponibilità elevata è abilitata perché i componenti vSRX illustrati nel diagramma precedente vengono distribuiti in modo ridondante in due zone di disponibilità di Azure. Inoltre, monitora e gestisce le tabelle di route a disponibilità elevata 1 e HA-VM 2 per offrire maggiore resilienza e migliorare la disponibilità della soluzione.

La connessione tra SWIFTNet e i componenti di rete specifici del cliente può usare la riga dedicata di Azure ExpressRoute o Internet. SWIFT offre tre opzioni di connettività: Bronze, Silver e Gold. Scegliere l'opzione più adatta ai volumi di traffico dei messaggi e al livello di resilienza richiesto. Per altre informazioni su queste opzioni, vedere Alliance Connessione: Pacchetti Bronze, Silver e Gold.

Per altre informazioni sulla resilienza, vedere Resilienza multi-area singola e Resilienza multi-area più attiva più avanti in questo articolo.

Dopo aver distribuito l'infrastruttura Alliance Access in Azure, seguire le istruzioni di SWIFT per installare il software Alliance Access.

Flusso di lavoro

- Sottoscrizione di Azure: è necessaria una sottoscrizione di Azure per distribuire Alliance Access. È consigliabile usare una nuova sottoscrizione di Azure per gestire e ridimensionare Alliance Access.

- Gruppo di risorse di Azure: la sottoscrizione di Alliance Access contiene un gruppo di risorse di Azure che ospita questi componenti di Alliance Access:

- Alliance Web Platform, in esecuzione in una macchina virtuale (VM) di Azure.

- Alliance Access, in esecuzione in una macchina virtuale di Azure. Il software Alliance Access contiene un database Oracle incorporato.

- SWIFTNet Link (SNL) e SWIFT Alliance Gateway (SAG), in esecuzione insieme in una macchina virtuale di Azure.

- Azure Rete virtuale: Rete virtuale costituisce un limite di rete privata intorno alla distribuzione SWIFT. Scegliere uno spazio indirizzi di rete che non sia in conflitto con i siti locali, ad esempio back-office, modulo di protezione hardware (HSM) e siti utente.

- Rete virtuale subnet: I componenti di Alliance Access devono essere distribuiti in subnet separate per consentire il controllo del traffico tra di essi tramite i gruppi di sicurezza di rete di Azure.

- Tabella di route di Azure: è possibile controllare la connettività di rete tra le macchine virtuali di Alliance Access e i siti locali usando una tabella di route di Azure.

- Firewall di Azure: Qualsiasi connettività in uscita dalle macchine virtuali Alliance Access a Internet deve essere instradata da Firewall di Azure. Esempi tipici di tale connettività sono le sincronizzazioni temporali e gli aggiornamenti delle definizioni antivirus.

- Azure Macchine virtuali: Macchine virtuali fornisce servizi di calcolo per l'esecuzione di Alliance Access. Usare queste linee guida per scegliere lo SKU corretto:

- Usare uno SKU ottimizzato per il calcolo per il front-end della piattaforma Web Alliance.

- Usare uno SKU ottimizzato per la memoria per Alliance Access con un database Oracle incorporato.

- Dischi gestiti di Azure: se si usano dischi gestiti SSD Premium, i componenti Alliance Access traggono vantaggio dalle prestazioni del disco a bassa latenza e velocità effettiva elevata. I componenti possono anche eseguire il backup e il ripristino dei dischi collegati alle macchine virtuali.

- Gruppi di posizionamento di prossimità di Azure: è possibile prendere in considerazione l'uso di gruppi di posizionamento di prossimità di Azure per assicurarsi che tutte le macchine virtuali di Alliance Access siano vicine tra loro. I gruppi di posizionamento di prossimità riducono la latenza di rete tra i componenti Alliance Access.

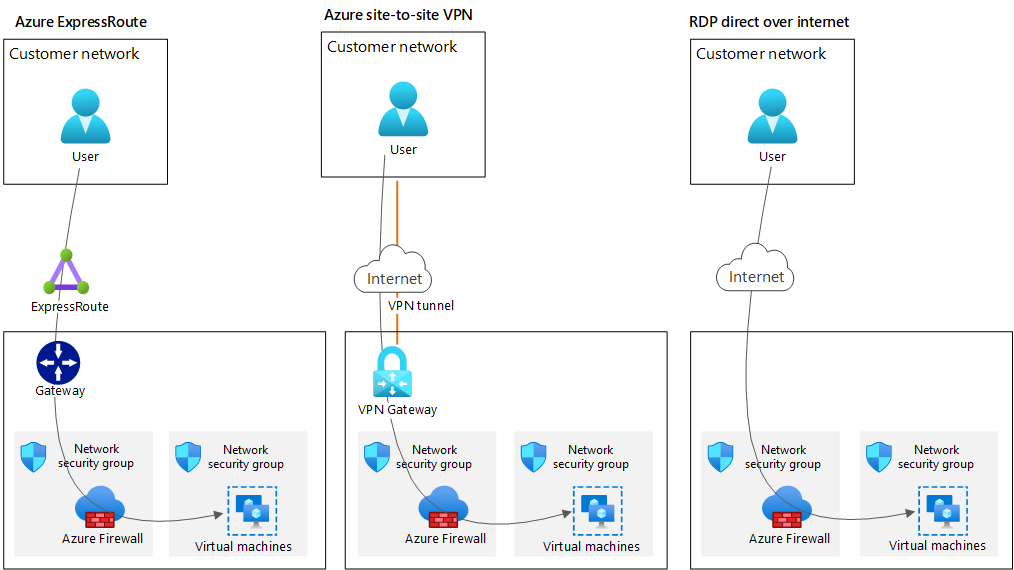

È necessario stabilire una connessione di sicurezza avanzata dal sito locale o di condivisione alla sottoscrizione di Alliance Access. È possibile usare uno di questi metodi:

- Usare ExpressRoute per connettere l'ambiente locale ad Azure tramite una connessione privata.

- Usare la VPN da sito a sito per connettere l'ambiente locale ad Azure tramite Internet.

- Usare Remote Desktop Protocol (RDP) su Internet per connettersi. In alternativa, è possibile usare Azure Bastion per queste connessioni. È possibile eseguire il peering dell'ambiente Azure.

I sistemi aziendali e applicativi possono connettersi alle macchine virtuali Alliance Access, come illustrato nel diagramma precedente. Tuttavia, gli utenti aziendali possono connettersi solo alla piattaforma Web Alliance. Il firewall di Azure consigliato e il gruppo di sicurezza di rete di Azure sono configurati per consentire solo il passaggio del traffico appropriato alla piattaforma Web Alliance.

Componenti

Dettagli dello scenario

Alliance Access è una delle interfacce di messaggistica offerte da SWIFT per la messaggistica finanziaria di sicurezza avanzata.

Potenziali casi d'uso

Questa soluzione è ottimale per il settore finanziario.

Questo approccio è destinato sia ai clienti SWIFT esistenti che ai nuovi clienti. Può essere usato per gli scenari seguenti:

- Migrazione dell'accesso di Alliance dall'ambiente locale ad Azure

- Creazione di un nuovo ambiente Alliance Access in Azure

Considerazioni

Queste considerazioni implementano i pilastri di Azure Well-Architected Framework, che è un set di set di principi guida che è possibile usare per migliorare la qualità di un carico di lavoro. Per altre informazioni, vedere Framework ben progettato di Microsoft Azure.

Per altre informazioni sulle considerazioni seguenti, contattare il team dell'account microsoft, che può essere utile per guidare l'implementazione di Azure di SWIFT.

Affidabilità

L'affidabilità garantisce che l'applicazione possa soddisfare gli impegni assunti dai clienti. Per altre informazioni, vedere Panoramica del pilastro dell'affidabilità.

Quando si distribuiscono componenti SWIFT in locale, è necessario prendere decisioni sulla disponibilità e la resilienza. Per la resilienza locale, è consigliabile distribuire componenti in almeno due data center. Questo approccio consente di garantire che un errore del data center non comprometterà l'azienda. Le stesse considerazioni si applicano ad Azure, anche se si applicano alcuni concetti diversi.

È possibile distribuire Alliance Access/Entry e Alliance Web Platform con il database incorporato in un'infrastruttura cloud di Azure. L'infrastruttura di Azure deve essere conforme ai requisiti dell'applicazione corrispondenti per le prestazioni e la latenza.

Per informazioni sul processo di ripristino del database, vedere la guida all'amministrazione di Alliance Access, sezione 14, nel sito Web SWIFT.

Concetti relativi alla resilienza di Azure

Azure fornisce contratti di servizio per la disponibilità delle macchine virtuali. Questi contratti di servizio variano a seconda che si distribuisca una singola macchina virtuale, più macchine virtuali in un set di disponibilità o più macchine virtuali distribuite in più zone di disponibilità. Per ridurre il rischio di interruzione a livello di area, distribuire SWIFT Alliance Access in più aree di Azure.

Per altre informazioni, vedere Opzioni di disponibilità per Azure Macchine virtuali.

Resilienza multi-area singola

Alliance Access usa un database Oracle incorporato. Per allinearsi a una distribuzione di Alliance Access multi-active, è possibile usare un'architettura resiliente al percorso.

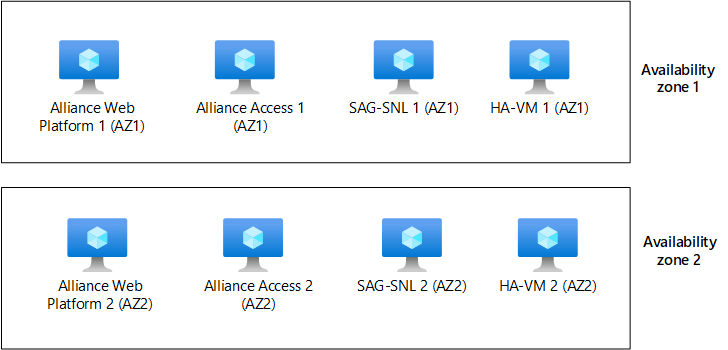

Quando si usa la resilienza del percorso, tutti i componenti SWIFT necessari vengono inseriti in un unico percorso. Ogni percorso viene duplicato il maggior numero di volte necessario per la resilienza e il ridimensionamento. Se si verifica un errore, si esegue il failover di un intero percorso anziché di un singolo componente. Il diagramma seguente illustra l'aspetto di questo approccio di resilienza quando si usano le zone di disponibilità. Questa architettura è più semplice da configurare, ma un errore in qualsiasi componente in un percorso richiede il passaggio a un altro percorso.

Combinando Piattaforma Web e Alliance Access in una singola macchina virtuale, si riduce il numero di componenti dell'infrastruttura che possono avere esito negativo. A seconda del modello di utilizzo dei componenti SWIFT, è possibile considerare tale configurazione. Per i componenti di Alliance Access e Alliance Connessione istanze virtuali, distribuire i sistemi correlati nella stessa zona di Azure, come illustrato nel diagramma dell'architettura precedente. Ad esempio, distribuire macchine virtuali Alliance Access Web Platform 1, VM Alliance Access 1, SAG-SNL 1, HA-VM 1 e VA vSRX VM1 in AZ1.

Scaricare un file di Visio contenente questo diagramma dell'architettura.

Poiché i componenti SWIFT si connettono a nodi diversi, non è possibile usare Azure Load Balancer per automatizzare il failover o per fornire il bilanciamento del carico. È invece necessario basarsi sulle funzionalità software di SWIFT per rilevare gli errori e passare a un nodo secondario. Il tempo di attività effettivo che si ottiene dipende dalla velocità con cui un componente può rilevare un errore e il failover. Poiché si usano zone di disponibilità o set di disponibilità, il contratto di servizio per il tempo di attività della macchina virtuale per ogni componente è ben definito.

Resilienza multi-area multi-attivo

Per aumentare la resilienza oltre una singola area di Azure, è consigliabile distribuire in più aree di Azure usando aree abbinate di Azure. Ogni area di Azure è associata a un'altra area nella stessa area geografica. Azure serializza gli aggiornamenti della piattaforma (manutenzione pianificata) tra coppie di aree in modo che venga aggiornata una sola area abbinata alla volta. Se un'interruzione interessa più aree, almeno un'area in ogni coppia ha la priorità per il ripristino.

Sicurezza

La sicurezza offre garanzie contro attacchi intenzionali e l'abuso di dati e sistemi preziosi. Per altre informazioni, vedere Panoramica del pilastro della sicurezza.

- È possibile usare Azure Network Watcher per raccogliere i log di flusso e le acquisizioni di pacchetti del gruppo di sicurezza di rete di Azure. È possibile inviare i log dei flussi del gruppo di sicurezza da Network Watcher agli account Archiviazione di Azure. Microsoft Sentinel offre orchestrazione e automazione predefinite di attività comuni. Questa funzionalità può raccogliere i log dei flussi, rilevare e analizzare le minacce e rispondere agli eventi imprevisti.

- Microsoft Defender per il cloud consente di proteggere i dati ibridi, i servizi nativi del cloud e i server. Si integra con i flussi di lavoro di sicurezza esistenti, ad esempio soluzioni SIEM e Intelligence sulle minacce Microsoft, per semplificare la mitigazione delle minacce.

- Azure Bastion offre la trasparenza della connettività dal portale di Azure a una macchina virtuale usando RDP o SSH. Poiché Azure Bastion richiede agli amministratori di accedere al portale di Azure, è possibile applicare l'autenticazione a più fattori Di Microsoft Entra. È possibile usare l'accesso condizionale per applicare altre restrizioni. Ad esempio, è possibile specificare l'indirizzo IP pubblico che gli amministratori possono usare per accedere. La distribuzione di Azure Bastion abilita anche l'accesso JUST-In-Time, che apre le porte necessarie su richiesta quando è necessario l'accesso remoto.

Autenticazione e autorizzazione

Amministrazione istrator che gestiscono l'infrastruttura SWIFT in Azure devono avere un'identità nel Servizio Microsoft Entra ID (Microsoft Entra ID) del tenant di Azure associato alla sottoscrizione. Microsoft Entra ID può far parte di una configurazione di identità ibrida aziendale che integra il sistema di identità aziendale locale con il cloud. Tuttavia, CSP-CSCF di SWIFT consiglia di separare il sistema di identità per le distribuzioni SWIFT dal sistema di gestione delle identità aziendali. Se il tenant corrente è già integrato con la directory locale, è possibile creare un tenant separato con un'istanza separata di Microsoft Entra per conformarsi a questa raccomandazione.

Gli utenti registrati in Microsoft Entra ID possono accedere al portale di Azure o eseguire l'autenticazione usando altri strumenti di gestione, ad esempio Azure PowerShell o l'interfaccia della riga di comando di Azure. È possibile configurare l'autenticazione a più fattori di Active Directory e altre misure di sicurezza, ad esempio restrizioni dell'intervallo IP, usando l'accesso condizionale. Gli utenti ottengono le autorizzazioni per le sottoscrizioni di Azure tramite il controllo degli accessi in base al ruolo, che regola le operazioni che gli utenti possono eseguire in una sottoscrizione.

Il servizio Microsoft Entra associato a una sottoscrizione consente solo la gestione dei servizi di Azure. Ad esempio, è possibile effettuare il provisioning di macchine virtuali in Azure in una sottoscrizione. Microsoft Entra ID fornisce le credenziali per l'accesso a tali macchine virtuali solo se si abilita in modo esplicito l'autenticazione di Microsoft Entra. Per informazioni sull'uso dell'ID Microsoft Entra per l'autenticazione dell'applicazione, vedere Eseguire la migrazione dell'autenticazione dell'applicazione all'ID Microsoft Entra.

Applicare i criteri SWIFT CSP-CSCF

È possibile usare Criteri di Azure per impostare i criteri che devono essere applicati in una sottoscrizione di Azure per soddisfare i requisiti di conformità o sicurezza. Ad esempio, è possibile usare Criteri di Azure per impedire agli amministratori di distribuire determinate risorse o di applicare regole di configurazione di rete che bloccano il traffico verso Internet. È possibile usare criteri predefiniti o creare criteri personalizzati.

SWIFT ha un framework di criteri che consente di applicare un subset di requisiti SWIFT CSP-CSCF. Una parte di questo framework consente di usare i criteri di Azure all'interno della sottoscrizione. Per semplicità, è possibile creare una sottoscrizione separata in cui si distribuiscono i componenti della zona sicura SWIFT e un'altra sottoscrizione per altri componenti potenzialmente correlati. Le sottoscrizioni separate consentono di applicare i criteri di Azure SWIFT CSP-CSCF solo alle sottoscrizioni che contengono una zona sicura SWIFT.

È consigliabile distribuire i componenti SWIFT in una sottoscrizione separata da qualsiasi applicazione back-office. Usando sottoscrizioni separate, è possibile assicurarsi che SWIFT CSP-CSCF si applichi solo ai componenti SWIFT e non ai propri componenti.

Provare a usare l'implementazione più recente dei controlli SWIFT CSP, ma prima di tutto consultare il team Microsoft con cui si sta lavorando.

Eccellenza operativa

L'eccellenza operativa copre i processi operativi che distribuiscono un'applicazione e la mantengono in esecuzione nell'ambiente di produzione. Per altre informazioni, vedere Panoramica del pilastro dell'eccellenza operativa.

- L'utente è responsabile del funzionamento del software Alliance Access e delle risorse di Azure sottostanti nella sottoscrizione di Alliance Access.

- Monitoraggio di Azure offre un set completo di funzionalità di monitoraggio. Può monitorare l'infrastruttura di Azure, ma non il software SWIFT. È possibile usare un agente di monitoraggio per raccogliere log eventi, contatori delle prestazioni e altri log e inviare tali log e metriche a Monitoraggio di Azure. Per altre informazioni, vedere Panoramica degli agenti di monitoraggio di Azure.

- Avvisi di Azure usa i dati di Monitoraggio di Azure per ricevere una notifica quando rileva problemi con l'infrastruttura o l'applicazione. Gli avvisi consentono di identificare e risolvere i problemi prima che gli utenti del sistema li notino.

- È possibile usare Log Analytics in Monitoraggio di Azure per modificare ed eseguire query di log sui dati nei log di Monitoraggio di Azure.

- È consigliabile usare i modelli di Resource Manager per effettuare il provisioning dei componenti dell'infrastruttura di Azure.

- È consigliabile usare le estensioni macchina virtuale di Azure per configurare altri componenti della soluzione per l'infrastruttura di Azure.

- La macchina virtuale Alliance Access è l'unico componente che archivia i dati aziendali ed eventualmente richiede funzionalità di backup e ripristino. I dati in Alliance Access vengono archiviati in un database Oracle. È possibile usare gli strumenti predefiniti per il backup e il ripristino.

Efficienza prestazionale

L'efficienza delle prestazioni è la capacità di dimensionare il carico di lavoro per soddisfare in modo efficiente le richieste poste dagli utenti. Per altre informazioni, vedere Panoramica dell'efficienza delle prestazioni.

- Valutare la possibilità di distribuire un set di scalabilità di macchine virtuali di Azure per eseguire istanze di macchine virtuali del server Web in un gruppo di posizionamento di prossimità. Questo approccio consente di colocare le istanze di macchine virtuali e di ridurre la latenza tra le macchine virtuali.

- Prendere in considerazione l'uso di macchine virtuali di Azure con rete accelerata, che offre fino a 30 Gbps di velocità effettiva di rete.

- Prendere in considerazione l'uso di dischi gestiti di Azure con SSD Premium, che offre fino a 20.000 operazioni di I/O al secondo e 900 Mbps di velocità effettiva.

- Valutare la possibilità di configurare la memorizzazione nella cache dell'host del disco di Azure come di sola lettura per ottenere una maggiore velocità effettiva del disco.

Collaboratori

Questo articolo viene gestito da Microsoft. Originariamente è stato scritto dai seguenti contributori.

Autori principali:

- Gansu Adhinarayan | Direttore - Partner Technology Strategist

- Mahesh Kshirsagar | Senior Cloud Solution Architect

- Ravi Sharma | Senior Cloud Solution Architect

Per visualizzare i profili LinkedIn non pubblici, accedere a LinkedIn.

Passaggi successivi

- Che cos'è Azure Rete virtuale?

- Macchine virtuali Linux in Azure

- Estensioni macchina virtuale di Azure

- Che cos'è Firewall di Azure?

- Introduzione ad Azure Managed Disks

- Zone di disponibilità

Risorse correlate

Esplorare le funzionalità e l'architettura di altri moduli SWIFT: