Nota

Per gli aggiornamenti generali sulla disponibilità del prodotto SWIFT nel cloud, vedere il sito Web SWIFT.

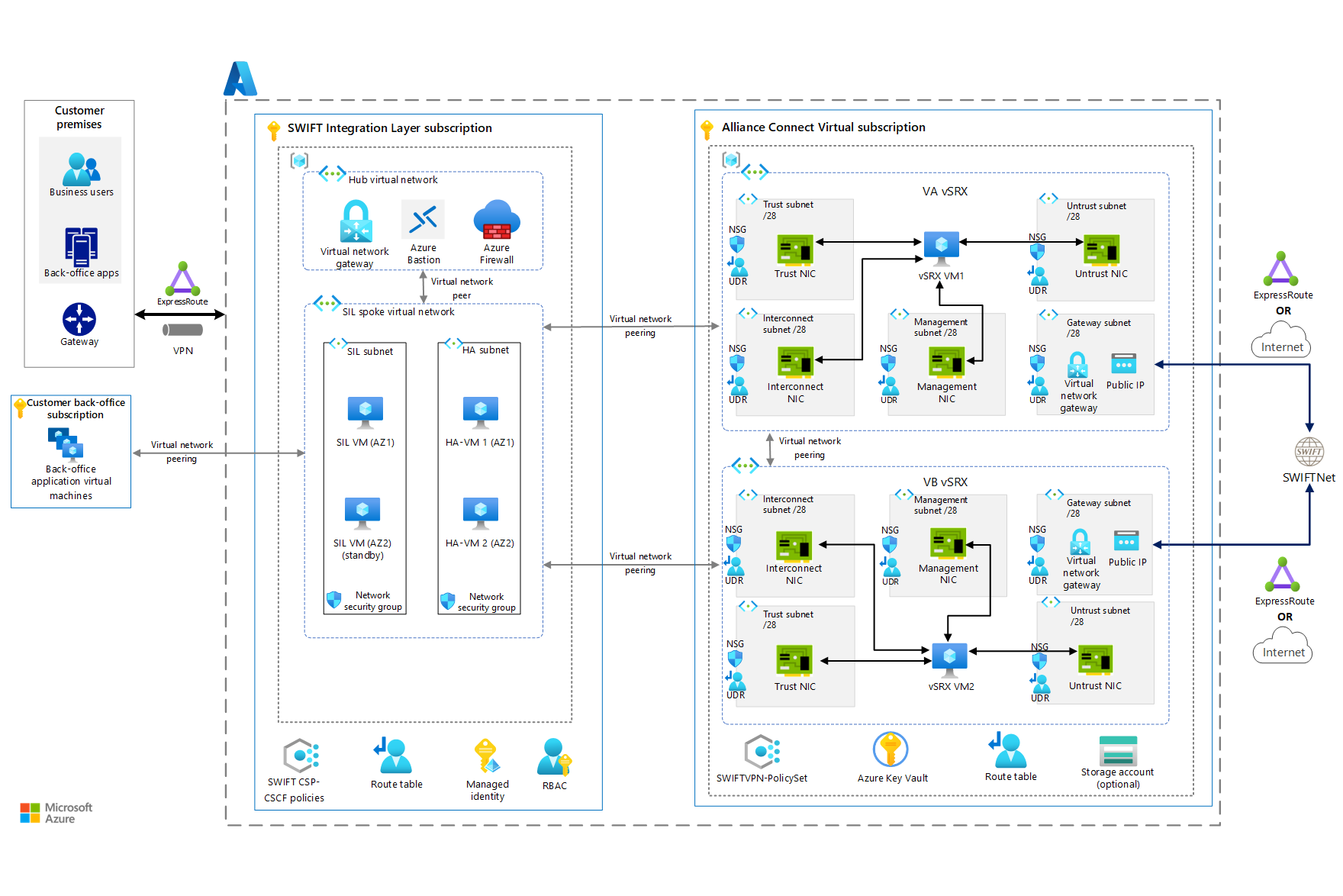

Questo articolo offre una panoramica della distribuzione dello stack di connettività Alliance Cloud in Azure. È possibile distribuire la soluzione in una singola sottoscrizione di Azure. Per una migliore gestione e governance della soluzione, è tuttavia consigliabile usare due sottoscrizioni di Azure:

- Una sottoscrizione contiene le risorse SWIFT Integration Layer (SIL).

- L'altra sottoscrizione contiene le risorse per connettersi alla rete swift tramite Alliance Connect Virtual.

Architettura

Scaricare un file di Visio di questa architettura. Vedere la scheda AC (All-GoldSilverBronze).

Flusso di lavoro

In questo scenario di esempio SWIFT Alliance Cloud viene distribuito in due sottoscrizioni di Azure. La progettazione a due sottoscrizioni separa le risorse in base alla responsabilità primaria per ogni risorsa:

- L'utente è responsabile principalmente della fornitura delle risorse per sil in una sottoscrizione di Azure.

- In una seconda sottoscrizione di Azure, SWIFT fornisce il firewall virtuale Juniper vSRX. Questo componente fa parte della soluzione per la connettività gestita di Alliance Connect Virtual.

SWIFT configura Juniper vSRX e stabilisce il tunnel VPN da Juniper vSRX a SWIFT. Non si ha accesso o visibilità sulla configurazione o sull'operazione di Juniper vSRX, ma si ha visibilità e responsabilità operativa per le risorse dell'infrastruttura di Azure sottostanti. La disponibilità elevata è abilitata perché i componenti vSRX illustrati nel diagramma precedente vengono distribuiti in modo ridondante in due zone di disponibilità di Azure. Inoltre, il monitoraggio di HA-VM 1 e HA-VM 2 e la gestione delle tabelle di route per garantire una maggiore resilienza e migliorare la disponibilità della soluzione.

La connessione tra SWIFTNet e questi componenti di rete specifici del cliente possono usare la riga di Azure ExpressRoute dedicata o Internet. SWIFT offre tre opzioni di connettività: Bronze, Silver e Gold. È possibile scegliere l'opzione più adatta ai volumi di traffico dei messaggi e al livello di resilienza richiesto. Per altre informazioni su queste opzioni, vedere Pacchetti Alliance Connect: Bronze, Silver e Gold.

Il footprint di SWIFT Alliance Cloud si basa su un singolo tenant. Per aumentare la resilienza e la disponibilità, ogni cliente distribuisce una seconda configurazione replicata, in modalità standby, in un'area di Azure diversa. Per ogni cliente, è disponibile un'istanza di SIL e Alliance Connect Virtual.

La sottoscrizione SIL contiene risorse gestite. La sottoscrizione SIL ha un singolo gruppo di risorse, che contiene:

- Una rete virtuale di Azure.

- Una subnet di Azure per Firewall di Azure con un gruppo di sicurezza di rete di Azure.

- Una subnet di Azure per sil con un gruppo di sicurezza di rete di Azure.

- Configurazione di Firewall di Azure che consente il traffico appropriato verso sil.

- Una subnet di Azure per le macchine virtuali aggiuntive (descritte da HA-VM 1 e HA-VM 2 nel diagramma dell'architettura) per il monitoraggio e il routing a disponibilità elevata.

- Criteri di Azure per la conformità al programma CSP (Customer Security Program) di SWIFT - Customer Security Controls Framework (CSCF).

È possibile distribuire le risorse per sil usando un modello di Azure Resource Manager (modello arm) per creare l'infrastruttura principale, come descritto in questa architettura. È possibile modificare il modello di Resource Manager per sil per soddisfare le esigenze specifiche. Tuttavia, la configurazione deve rispettare i criteri richiesti da CSP-CSCF. È possibile usare Criteri di Azure per applicare i criteri necessari per la conformità a CSP-CSCF.

La sottoscrizione di Alliance Connect Virtual contiene risorse distribuite. È possibile distribuirli usando un modello di Resource Manager, noto anche come file CID (Cloud Infrastructure Definition), fornito da SWIFT. SWIFT gestisce la configurazione e il funzionamento di Juniper vSRX.

L'utente è responsabile della definizione della connettività di sicurezza avanzata al sil. È possibile usare uno dei metodi seguenti:

- Usare ExpressRoute per connettere le risorse locali ad Azure tramite connettività privata.

- Usare la VPN da sito a sito per connettere l'ambiente locale ad Azure tramite Internet.

- Usare Remote Desktop Protocol (RDP) su Internet, se si dispone della connettività Internet. In alternativa, è possibile usare Azure Bastion per queste connessioni. È consigliabile usare Azure Bastion per i nuovi clienti SWIFT in Azure.

Si usa uno dei tre metodi di connettività per connettersi al software SIL in esecuzione nella macchina virtuale SIL. Le configurazioni consigliate di Firewall di Azure e gruppi di sicurezza di rete consentono solo il traffico appropriato per passare alla macchina virtuale SIL.

In alternativa, è possibile usare Azure Bastion per limitare il traffico. La subnet corrispondente può far parte della rete virtuale dell'hub di connettività. Come linea guida generale, è consigliabile usare questa opzione per i nuovi clienti SWIFT in Azure. Azure Bastion offre connettività dal portale di Azure a una macchina virtuale tramite RDP o SSH. Poiché Azure Bastion richiede agli amministratori di accedere al portale di Azure, è possibile applicare l'autenticazione a più fattori.

È possibile usare l'accesso condizionale per applicare altre restrizioni. Ad esempio, è possibile limitare l'indirizzo IP pubblico che gli amministratori possono usare per accedere. Azure Bastion deve essere distribuito in una subnet dedicata e richiede un indirizzo IP pubblico. Limita l'accesso a questo indirizzo IP pubblico usando un gruppo di sicurezza di rete gestito. Azure Bastion offre anche l'accesso JUST-In-Time, che apre le porte necessarie su richiesta solo quando è necessario l'accesso remoto. Il traffico dal software SIL a SWIFTNet passa attraverso il peering di rete virtuale con Juniper vSRX. Questo componente ha un tunnel VPN stabilito per SWIFTNet tramite Internet o la connessione ExpressRoute dedicata (a seconda dell'opzione Di connettività virtuale Alliance Connect).

Componenti

- Azure Bastion offre sicurezza avanzata, accesso RDP facile e SSH alle macchine virtuali. Questo servizio completamente gestito non espone indirizzi IP pubblici.

- Azure ExpressRoute estende le reti locali in Microsoft Cloud tramite una connessione privata facilitata da un provider di connettività. È possibile usare ExpressRoute per stabilire connessioni a servizi cloud Microsoft come Azure e Office 365.

- Firewall di Azure applica i criteri di connettività di rete e delle applicazioni. Questo servizio di sicurezza di rete gestisce centralmente i criteri tra più reti virtuali e sottoscrizioni.

- Criteri di Azure consente di gestire i criteri in una posizione centrale. Usando questo servizio, è possibile tenere traccia dello stato di conformità, gestire le risorse e individuare le modifiche apportate a una risorsa non conforme. È anche possibile applicare criteri alle risorse e assicurarsi che le configurazioni future siano conformi agli standard e alle normative.

- Una rete virtuale rappresenta il blocco costitutivo fondamentale per le reti private di Azure. Tramite Rete virtuale, le risorse di Azure come le macchine virtuali possono comunicare tra loro, Internet e reti locali, tutte con sicurezza avanzata.

- Macchine virtuali è un'offerta IaaS (Infrastructure as a Service). È possibile usare Macchine virtuali per distribuire risorse di elaborazione scalabili su richiesta. Macchine virtuali offre la flessibilità della virtualizzazione eliminando però le esigenze di manutenzione dell'hardware fisico.

Dettagli dello scenario

Questo approccio può essere usato per:

- Migrazione della connettività SWIFT dall'ambiente locale ad Azure.

- Definizione di una nuova connettività SWIFT con Azure.

Considerazioni

Queste considerazioni implementano i pilastri di Azure Well-Architected Framework, ovvero un set di principi guida che è possibile usare per migliorare la qualità di un carico di lavoro. Per altre informazioni, vedere Microsoft Azure Well-Architected Framework.

A questa soluzione si applicano le considerazioni seguenti. Per informazioni più dettagliate, il team dell'account di Microsoft può aiutare a guidare l'implementazione di Azure per SWIFT.

Affidabilità

L'affidabilità garantisce che l'applicazione possa soddisfare gli impegni presi dai clienti. Per altre informazioni, vedere Panoramica del pilastro dell'affidabilità.

Questo scenario di esempio offre disponibilità elevata. Più istanze di SIL e Alliance Cloud, insieme a Alliance Connect Virtual, vengono distribuite per supportare una maggiore disponibilità fornendo posizioni di backup. Per aumentare la resilienza e la disponibilità, è consigliabile distribuire una seconda configurazione simile in una zona di Azure diversa, nella stessa area di Azure. Per le istanze di Alliance Cloud in Azure e Alliance Connect Virtual, i sistemi (SIL VM, HA-VM 1 e VA vSRX) devono essere distribuiti nella stessa zona di Azure (ad esempio, AZ1) come illustrato nel diagramma dell'architettura precedente.

Per aumentare la resilienza oltre una singola area di Azure, è consigliabile eseguire la distribuzione in più aree di Azure usando aree abbinate di Azure. Ogni area di Azure è associata a un'altra area geografica nella stessa area geografica. Azure serializza gli aggiornamenti della piattaforma (manutenzione pianificata) tra le coppie di aree in modo che venga aggiornata una sola area abbinata alla volta. Se un'interruzione influisce su più aree, almeno un'area in ogni coppia ha la priorità per il ripristino.

Sicurezza

La sicurezza offre garanzie contro attacchi intenzionali e l'abuso dei dati e dei sistemi preziosi. Per altre informazioni, vedere Panoramica del pilastro della sicurezza.

Il traffico tra SIL e Ginepro vSRX è limitato a traffico specifico e noto. Per monitorare il traffico, è possibile usare i gruppi di sicurezza di rete e le funzionalità di acquisizione dei pacchetti fornite da Azure Network Watcher, combinate con Centro sicurezza di Azure e Azure Sentinel. È possibile usare i log del flusso del gruppo di sicurezza di rete in Network Watcher per inviare i dati del flusso agli account di archiviazione di Azure. Azure Sentinel offre l'orchestrazione predefinita e l'automazione delle attività comuni. Questa funzionalità può raccogliere i log del flusso, rilevare e analizzare le minacce e rispondere agli eventi imprevisti.

Azure Bastion offre la connettività in modo trasparente dalla portale di Azure a una macchina virtuale tramite RDP o Secure Shell Protocol (SSH). Poiché Azure Bastion richiede agli amministratori di accedere alla portale di Azure, è possibile usare l'accesso condizionale per applicare l'autenticazione a più fattori e altre restrizioni di accesso. Ad esempio, è possibile specificare l'indirizzo IP pubblico che gli amministratori possono usare per accedere.

Azure Bastion deve essere distribuito in una subnet dedicata e richiede un indirizzo IP pubblico. Azure Bastion limita l'accesso a questo indirizzo IP pubblico usando un gruppo di sicurezza di rete gestito. La distribuzione di Azure Bastion consente anche l'accesso just-in-time, che apre le porte necessarie su richiesta, solo quando è necessario l'accesso remoto.

Applicare criteri SWIFT CSP-CSCF

È possibile usare Criteri di Azure per impostare i criteri che devono essere applicati all'interno di una sottoscrizione di Azure per soddisfare i requisiti di conformità o sicurezza. Ad esempio, è possibile usare Criteri di Azure per impedire agli amministratori di distribuire determinate risorse o di applicare regole di configurazione di rete che bloccano il traffico a Internet. È possibile usare i criteri predefiniti o creare criteri personalizzati.

SWIFT ha un framework di criteri che consente di applicare un subset di requisiti SWIFT CSP-CSCF usando i criteri di Azure all'interno della sottoscrizione. Per semplicità, è possibile creare una sottoscrizione separata in cui si distribuiscono componenti della zona sicura SWIFT e un'altra sottoscrizione per altri componenti potenzialmente correlati. Se si usano sottoscrizioni separate, è possibile applicare i criteri di Azure SWIFT CSP-CSCF solo alle sottoscrizioni che contengono una zona sicura SWIFT.

È consigliabile distribuire i componenti SWIFT in una sottoscrizione separata da tutte le applicazioni back-office. L'uso di sottoscrizioni separate garantisce che SWIFT CSP-CSCF si applica solo ai componenti SWIFT e non ai componenti specifici del cliente.

È consigliabile usare l'implementazione più recente dei controlli CSP SWIFT, ma prima di tutto consultare il team Microsoft con cui si lavora.

Ottimizzazione dei costi

L'ottimizzazione dei costi riguarda la riduzione delle spese non necessarie e il miglioramento dell'efficienza operativa. Per altre informazioni, vedere Panoramica del pilastro di ottimizzazione dei costi.

Per esplorare il costo di esecuzione di questo scenario, usare il calcolatore prezzi di Azure.

Eccellenza operativa

L'eccellenza operativa copre i processi operativi che distribuiscono un'applicazione e la mantengono in esecuzione nell'ambiente di produzione. Per altre informazioni, vedere Panoramica del pilastro dell'eccellenza operativa.

Si è responsabili del funzionamento del software SIL e delle risorse di Azure sottostanti nella sottoscrizione SIL.

Nella sottoscrizione di Alliance Connect Virtual SWIFT è responsabile della configurazione di Juniper vSRX. SWIFT gestisce anche la VPN tra Ginepro vSRX e SWIFTNet. È responsabile del funzionamento e del monitoraggio delle risorse dell'infrastruttura sottostanti.

Azure offre un set completo di funzionalità di monitoraggio in Monitoraggio di Azure. Questi strumenti monitorano l'infrastruttura distribuita in Azure. Non monitorano il software SWIFT. È possibile usare un agente di monitoraggio per raccogliere log eventi, contatori delle prestazioni e altri log e inviare questi log e metriche a Monitoraggio di Azure. Per altre informazioni, vedere Panoramica dell'agente di Monitoraggio di Azure.

Gli avvisi di Monitoraggio di Azure usano i dati di Monitoraggio di Azure per notificare in modo proattivo quando si verificano problemi con l'infrastruttura o l'applicazione. Consentono di identificare e risolvere i problemi prima che gli utenti li notino.

È possibile usare Log Analytics in Monitoraggio di Azure per modificare ed eseguire query sui dati nei log di Monitoraggio di Azure.

Separare gli ambienti

Le risorse dei clienti SWIFT in Azure devono essere conformi a CSP-CSCF. Il controllo CSP-CSCF versione 1.1 impone la separazione tra ambienti diversi, ad esempio produzione, test e sviluppo. È consigliabile distribuire ogni ambiente in una sottoscrizione separata. L'uso di sottoscrizioni separate semplifica la separazione di server e altre infrastrutture, credenziali e così via.

Autori di contributi

Questo articolo viene gestito da Microsoft. È stato originariamente scritto dai collaboratori seguenti.

Autori principali:

- Gansu Adhinarayanan | Director - Partner Technology Strategist

- Mahesh Kshirsagar | Senior Cloud Solution Architect

- Ravi Sharma | Senior Cloud Solution Architect

Per visualizzare profili LinkedIn non pubblici, accedere a LinkedIn.

Passaggi successivi

Risorse correlate

Esplorare le funzionalità e l'architettura di altri moduli SWIFT negli articoli seguenti: