Baseline di gestione ottimizzata in Azure

Le prime tre discipline di gestione del cloud descrivono una baseline di gestione. Negli articoli precedenti di questa guida è stata descritta una soluzione MVP (Minimum Viable Product) per i servizi di gestione del cloud, indicata come baseline di gestione. Questo articolo illustra alcuni miglioramenti comuni della baseline.

Lo scopo della baseline di gestione è creare un'offerta coerente che fornisca un livello minimo di impegno aziendale per tutti i carichi di lavoro supportati. Con questa baseline di offerte di gestione ripetibili e comuni, il team può offrire una gestione operativa altamente ottimizzata con una deviazione minima.

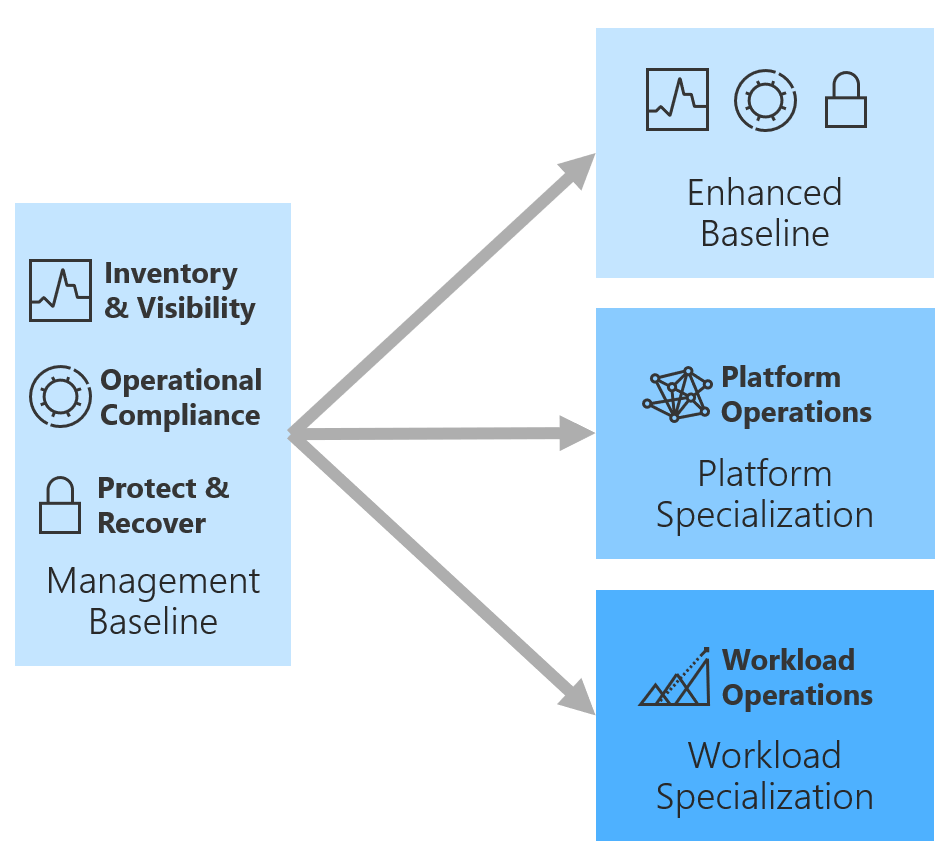

Tuttavia, potrebbe essere necessario un impegno maggiore per l'organizzazione, oltre all'offerta standard. L'immagine e l'elenco che seguono mostrano tre modi per espandere la baseline di gestione.

- Baseline di gestione ottimizzata:

- Aggiungere miglioramenti alla baseline di gestione, quando la maggior parte dei carichi di lavoro nel portfolio ha un requisito condiviso.

- Impegni aziendali migliorati tramite l'aggiunta di strumenti e processi operativi nativi del cloud.

- I miglioramenti della baseline non dovrebbero avere effetto sull'architettura di carichi di lavoro specifici.

- Operazioni per i carichi di lavoro:

- investimento maggiore in operazioni per carico di lavoro.

- Massimo grado di resilienza.

- Suggerite per circa il 20% dei carichi di lavoro che determinano un valore di business.

- Generalmente riservate ai carichi di lavoro ad alta criticità o cruciali.

- Operazioni della piattaforma:

- investimenti in operazioni distribuiti su molti carichi di lavoro.

- I miglioramenti della resilienza hanno effetto su tutti i carichi di lavoro che usano la piattaforma definita.

- Suggerite per circa il 20% delle piattaforme con la massima criticità.

- Generalmente riservate ai carichi di lavoro con criticità medio-alta.

Per le operazioni dei carichi di lavoro e per quelle della piattaforma è necessario apportare cambiamenti ai principi di progettazione e architettura. Questi cambiamenti possono richiedere del tempo e generare un aumento delle spese operative. Per ridurre il numero di carichi di lavoro che richiedono tali investimenti, una baseline di gestione ottimizzata può assicurare un miglioramento sufficiente per l'impegno aziendale.

La tabella seguente illustra alcuni processi, strumenti e potenziali effetti comuni nelle baseline di gestione ottimizzate dei clienti:

| Disciplina | Processo | Strumento | Impatto potenziale | Altre informazioni |

|---|---|---|---|---|

| Inventario e visibilità | Rilevamento modifiche del servizio | Azure Resource Graph | Una maggiore visibilità delle modifiche apportate ai servizi di Azure può aiutare a rilevare tempestivamente gli effetti negativi o a correggerli più rapidamente. | Panoramica di Azure Resource Graph |

| Inventario e visibilità | Visualizzare i dati | Microsoft Sentinel | Visualizzazione e analisi immediata dei dati | Visualizzare i dati raccolti da Sentinel |

| Inventario e visibilità | Integrazione di Gestione dei servizi IT | IT Service Management Connector | La connessione automatizzata di Gestione dei servizi IT crea consapevolezza in anticipo. | Connettore di Gestione dei servizi IT |

| Conformità operativa | Automazione delle operazioni | Azure Automation | Automatizzare la conformità operativa per una risposta più rapida e accurata al cambiamento. | Vedere le sezioni seguenti |

| Conformità operativa | Zero Trust | Microsoft Sentinel | La cartella di lavoro Zero Trust usa l'intera gamma di offerte di sicurezza Microsoft | Cartella di lavoro Sentinel Zero trust |

| Conformità operativa | Automazione delle prestazioni | Azure Automation | Automatizzare la conformità operativa alle aspettative di prestazioni per risolvere i problemi comuni e specifici di scalabilità o dimensionamento delle risorse. | Vedere le sezioni seguenti |

| Conformità operativa | Operazioni multicloud | Ruolo di lavoro ibrido per runbook di Automazione di Azure | Automatizzare le operazioni tra più cloud. | Panoramica del ruolo di lavoro ibrido per runbook |

| Conformità operativa | Automazione guest | Configurazione dello stato desiderato | Configurazione basata su codice dei sistemi operativi guest per ridurre gli errori e le differenze di configurazione. | Panoramica di DSC |

| Protezione e ripristino | Notifica delle violazioni | Microsoft Defender for Cloud | Estendere la protezione per includere i trigger di ripristino da violazioni della sicurezza. | Vedere le sezioni seguenti |

| Protezione e ripristino | Ricerca di minacce | Microsoft Sentinel | Query di ricerca predefinite che consentono di rilevare e proteggere da attività dannose | Ricerca di minacce sentinel |

Azure Automation

Automazione di Azure fornisce un sistema centralizzato per la gestione dei controlli automatizzati. In Automazione di Azure è possibile eseguire semplici processi di correzione, ridimensionamento e ottimizzazione in risposta a metriche ambientali. Questi processi riducono il sovraccarico associato all'elaborazione manuale degli eventi imprevisti.

Soprattutto, la correzione automatizzata può essere implementata quasi in tempo reale, con una riduzione significative delle interruzioni per i processi aziendali. Uno studio delle interruzioni più comuni consente di identificare le attività all'interno dell'ambiente che potrebbero essere automatizzate.

Runbook

Il runbook è l'unità di base di codice per offrire correzione automatizzata. I runbook contengono le istruzioni per la correzione o il ripristino in seguito a un evento imprevisto.

Per creare o gestire runbook:

- Accedere al portale di Azure

- Passare ad Automazione di Azure.

- Selezionare Account di automazione e scegliere uno degli account nell'elenco.

- Passare a Automazione processi, selezionare Runbook per aprire l'elenco dei runbook .

- Con le opzioni presentate, è possibile creare o gestire runbook, pianificazioni e altre funzionalità di correzione automatizzata.

Microsoft Defender for Cloud

Microsoft Defender for Cloud svolge inoltre un ruolo importante nella strategia di protezione e ripristino. Consente di monitorare la sicurezza di computer, reti, archiviazione, servizi dati e applicazioni.

Microsoft Defender for Cloud offre il rilevamento avanzato delle minacce tramite apprendimento automatico e analisi comportamentale per semplificare l'identificazione delle minacce attive destinate alle risorse di Azure. Fornisce inoltre protezione dalle minacce in grado di bloccare malware e altro codice indesiderato e riduce la superficie esposta ad attacchi di forza bruta e ad altre minacce per la rete.

Quando identifica una minaccia, Microsoft Defender for Cloud attiva un avviso di sicurezza con i passaggi necessari per rispondere a un attacco. Fornisce inoltre un report con informazioni sulla minaccia rilevata.

Microsoft Defender for Cloud è disponibile in due livelli: Gratuito e Standard. Funzionalità come le raccomandazioni di sicurezza sono disponibili nel livello gratuito. Il livello Standard offre protezione aggiuntiva, tra cui il rilevamento delle minacce avanzato e la protezione per i carichi di lavoro cloud ibridi.

Azione

È possibile provare gratuitamente il livello standard per i primi 30 giorni.

Dopo aver abilitato e configurato i criteri di sicurezza per le risorse della sottoscrizione, è possibile visualizzare lo stato di sicurezza delle risorse ed eventuali problemi nel riquadro Prevenzione. Anche nel riquadro Raccomandazioni è disponibile l'elenco dei problemi riscontrati.

Per esplorare Microsoft Defender for Cloud, passare al portale di Azure.

Altre informazioni

Per altre informazioni, vedere la documentazione di Microsoft Defender for Cloud.

Microsoft Sentinel

Microsoft Sentinel è una soluzione SIEM (Security Information Event Management) nativa del cloud e soAR (Security Orchestration Automated Response) che svolge un ruolo, non solo nella baseline di gestione avanzata in Azure, ma anche nelle operazioni avanzate baseline, delle operazioni della piattaforma e del carico di lavoro.

Microsoft Sentinel consente di raccogliere dati, rilevare minacce, analizzare gli eventi imprevisti e rispondere usando l'automazione. Quando si abilita la soluzione, la possibilità di connettersi e raccogliere dati da Azure, in locale o da qualsiasi altro provider di servizi cloud diventa disponibile. Sono disponibili oltre cento connettori dati, tra cui i log di controllo di Office 365, i log attività di Azure, Cisco Umbrella, Trend Micro TippingPoint, Sophos Cloud Optix, VMware ESXi e molti altri che semplificano l'integrazione in Sentinel da investimenti esistenti.

Microsoft Sentinel può essere abilitato senza costi aggiuntivi in un'area di lavoro Log Analytics di Monitoraggio di Azure per i primi 31 giorni. Vedere altre informazioni sui prezzi di Microsoft Sentinel.

Scopri di più su Microsoft Sentinel

Per esplorare Microsoft Sentinel, passare al portale di Azure

Per altre informazioni, vedere la documentazione di Microsoft Sentinel.

Si vuole diventare un ninja di Microsoft Sentinel, vedere Microsoft Sentinel Ninja Training