Proteggere Gemelli digitali di Azure

Questo articolo illustra le procedure consigliate per la sicurezza di Gemelli digitali di Azure. Vengono trattati ruoli e autorizzazioni, identità gestita, accesso alla rete privata con Collegamento privato di Azure, tag di servizio, crittografia dei dati inattivi e Condivisione risorse tra le origini (CORS).

Per la sicurezza, il servizio Gemelli digitali di Azure consente un controllo di accesso preciso per risorse, azioni e dati specifici nella distribuzione. A tale scopo, viene adottata una strategia granulare di gestione delle autorizzazioni e dei ruoli denominata Controllo degli accessi in base al ruolo di Azure.

Gemelli digitali di Azure supporta anche la crittografia dei dati inattivi.

Ruoli e autorizzazioni con Controllo degli accessi in base al ruolo di Azure

Il Controllo degli accessi in base al ruolo di Azure viene fornito a Gemelli digitali di Azure tramite l'integrazione con Microsoft Entra ID.

È possibile usare il Controllo degli accessi in base al ruolo di Azure per concedere autorizzazioni a un'entità di sicurezza, ad esempio un utente, un gruppo o un'entità servizio dell'applicazione. L'entità di sicurezza viene autenticata da Microsoft Entra ID e riceve un token OAuth 2.0 in cambio. Questo token può essere usato per autorizzare una richiesta di accesso a un'istanza di Gemelli digitali di Azure.

Autenticazione e autorizzazione

Con Microsoft Entra ID, l'accesso è un processo in due passaggi. Quando un'entità di sicurezza (un utente, un gruppo o un'applicazione) prova ad accedere a Gemelli digitali di Azure, la richiesta deve essere autenticata e autorizzata.

- Viene prima di tutto autenticata l'identità dell'entità di sicurezza e viene restituito un token OAuth 2.0.

- Il token viene quindi passato come parte di una richiesta al servizio Gemelli digitali di Azure per autorizzare l'accesso alla risorsa specificata.

Il passaggio di autenticazione richiede che tutte le richieste dell'applicazione contengano un token di accesso OAuth 2.0 in fase di esecuzione. Se un'applicazione è in esecuzione in un'entità di Azure, ad esempio un'app Funzioni di Azure, può usare un'identità gestita per accedere alle risorse. Altre informazioni sulle identità gestite sono disponibili nella sezione successiva.

Il passaggio di autorizzazione richiede l'assegnazione di un ruolo di Azure all'entità di sicurezza. I ruoli assegnati a un'entità di sicurezza determinano le autorizzazioni che avrà l'entità. Gemelli digitali di Azure offre ruoli di Azure che includono set di autorizzazioni per le risorse di Gemelli digitali di Azure. Questi ruoli sono descritti più avanti in questo articolo.

Per altre informazioni sui ruoli e sulle assegnazioni di ruolo supportate in Azure, vedere Informazioni sui diversi ruoli nella documentazione del Controllo degli accessi in base al ruolo di Azure.

Autenticazione con identità gestite

Identità gestite per le risorse di Azure è funzionalità per l'intera piattaforma Azure che consente di creare un'identità sicura associata alla distribuzione in cui viene eseguito il codice dell'applicazione. È quindi possibile associare l'identità ai ruoli di controllo di accesso per concedere autorizzazioni personalizzate per l'accesso a risorse di Azure specifiche necessarie per l'applicazione.

Con le identità gestite, la piattaforma Azure gestisce questa identità di runtime. Non è necessario archiviare e proteggere le chiavi di accesso nel codice o nella configurazione dell'applicazione, né per l'identità stessa, né per le risorse a cui è necessario accedere. Un'app client di Gemelli digitali di Azure in esecuzione in un'applicazione del Servizio app di Azure non deve gestire regole e chiavi di firma di accesso condiviso o altri token di accesso. L'app client richiede solo l'indirizzo dell'endpoint dello spazio dei nomi di Gemelli digitali di Azure. Quando l'app si connette, Gemelli digitali di Azure associa il contesto dell'entità gestita al client. Dopo l'associazione a un'identità gestita, il client di Gemelli digitali di Azure può eseguire tutte le operazioni autorizzate. L'autorizzazione verrà quindi concessa associando un'entità gestita a un ruolo di Azure di Gemelli digitali di Azure (descritto di seguito).

Autorizzazione: ruoli di Azure per Gemelli digitali di Azure

.Azure offre due ruoli predefiniti di Azure per autorizzare l'accesso alle API del piano dati di Gemelli digitali di Azure. È possibile fare riferimento ai ruoli in base al nome o all'ID:

| Ruolo predefinito | Descrizione | ID |

|---|---|---|

| Proprietario dei dati di Gemelli digitali di Azure | Concede l'accesso completo alle risorse di Gemelli digitali di Azure | bcd981a7-7f74-457b-83e1-cceb9e632ffe |

| Ruolo con autorizzazioni di lettura per i dati di Gemelli digitali di Azure | Concede l'accesso in sola lettura alle risorse di Gemelli digitali di Azure | d57506d4-4c8d-48b1-8587-93c323f6a5a3 |

È possibile assegnare ruoli in due modi:

- Tramite il riquadro di controllo di accesso (IAM) per Gemelli digitali di Azure nel portale di Azure (vedere Assegnare ruoli di Azure usando il portale di Azure)

- Tramite i comandi dell'interfaccia della riga di comando per aggiungere o rimuovere un ruolo

Per i passaggi dettagliati sull'assegnazione dei ruoli a un'istanza di Gemelli digitali di Azure, vedere Configurare un'istanza e l'autenticazione. Per altre informazioni sulla definizione dei ruoli predefiniti, vedere Informazioni sulle definizioni dei ruoli nella documentazione di Controllo degli accessi in base al ruolo di Azure.

È anche possibile creare ruoli di Azure personalizzati per l'istanza. In questo modo è possibile concedere l'autorizzazione per azioni specifiche nelle singole aree dati, tra cui gemelli, comandi, relazioni, route eventi, processi, modelli e query. Per altre informazioni sui ruoli personalizzati in Azure, vedere Ruoli personalizzati di Azure.

Automazione dei ruoli

Quando si fa riferimento ai ruoli in scenari automatizzati, è consigliabile farvi riferimento in base ai relativi ID anziché ai relativi nomi. I nomi possono cambiare tra le versioni, ma gli ID non verranno modificati e sono quindi un riferimento più stabile nell'automazione.

Suggerimento

Se si assegnano ruoli con un cmdlet, ad esempio New-AzRoleAssignment (informazioni di riferimento), è possibile usare il parametro -RoleDefinitionId anziché -RoleDefinitionName per passare un ID anziché un nome per il ruolo.

Ambiti di autorizzazione

Prima di assegnare un ruolo Controllo degli accessi in base al ruolo a un'entità di sicurezza, determinare l'ambito di accesso che dovrà avere. In base alle procedure consigliate, è preferibile concedere solo l'ambito più restrittivo possibile.

L'elenco seguente descrive i livelli in cui è possibile definire l'ambito dell'accesso alle risorse di Gemelli digitali di Azure.

- Modelli: le azioni per questa risorsa determinano il controllo sui modelli caricati in Gemelli digitali di Azure.

- Query grafo di Gemelli digitali: le azioni per questa risorsa determinano la possibilità di eseguire operazioni di query nei gemelli digitali all'interno del grafo di Gemelli digitali di Azure.

- Gemello digitale: le azioni per questa risorsa forniscono il controllo sulle operazioni CRUD su gemelli digitali nel grafo dei gemelli.

- Relazione di Gemelli digitali: le azioni per questa risorsa definiscono il controllo sulle operazioni CRUD sulle relazioni tra gemelli digitali nel grafo dei gemelli.

- Route eventi: le azioni per questa risorsa determinano le autorizzazioni per route eventi da Gemelli digitali di Azure a un servizio endpoint come Hub eventi, Griglia di eventio bus di servizio.

Risolvere i problemi di autorizzazione

Se un utente prova a eseguire un'azione non consentita dal ruolo, potrebbe ricevere un errore 403 (Forbidden) della richiesta di servizio. Per altre informazioni e la procedura di risoluzione dei problemi, vedere Risolvere i problemi relativi alla richiesta di servizio non riuscita di Gemelli digitali di Azure: Errore 403 (Non consentito).

Identità gestita per l'accesso ad altre risorse

La configurazione in Microsoft Entra ID di un'identità gestita per un'istanza di Gemelli digitali di Azure può consentire all'istanza di accedere facilmente ad altre risorse protette di Microsoft Entra, ad esempio Azure Key Vault. L'identità viene gestita dalla piattaforma Azure e non è necessario effettuare il provisioning o ruotare i segreti. Per altre informazioni sulle identità gestite in Microsoft Entra ID, vedere Identità gestite per le risorse di Azure.

Gemelli digitali di Azure supporta entrambi i tipi di identità gestite, ovvero assegnate dal sistema e assegnate dall'utente.

È possibile usare uno di questi tipi di identità gestita per eseguire l'autenticazione a un endpoint personalizzato. Gemelli digitali di Azure supporta l'autenticazione basata sull'identità agli endpoint per destinazioni di Hub eventi e bus di servizio e a un endpoint Contenitore di Archiviazione di Azure per eventi non recapitabili. Gli endpoint di Griglia di eventi non sono attualmente supportati per le identità gestite.

Per istruzioni su come abilitare un'identità gestita per un endpoint di Gemelli digitali di Azure che può essere usato per instradare gli eventi, vedere Opzioni endpoint: autenticazione basata su identità.

Uso di un servizio Microsoft attendibile per il routing di eventi a endpoint di Hub eventi e del bus di servizio

Gemelli digitali di Azure può connettersi a endpoint di Hub eventi e del bus di servizio per l'invio di dati degli eventi usando gli endpoint pubblici di tali risorse. Tuttavia, se tali risorse sono associate a una rete virtuale, la connettività alle risorse viene bloccata per impostazione predefinita. Di conseguenza, questa configurazione impedisce a Gemelli digitali di Azure di inviare i dati degli eventi alle risorse.

Per risolvere questo problema, abilitare la connettività dall'istanza di Gemelli digitali di Azure alle risorse di Hub eventi o del bus di servizio tramite l'opzione Servizi Microsoft attendibili. Vedere Servizi Microsoft attendibili per Hub eventi e Servizi Microsoft attendibili per il bus di servizio.

Per abilitare la connessione al servizio Microsoft attendibile, è necessario completare i passaggi seguenti.

- L'istanza di Gemelli digitali di Azure deve usare un'identità gestita assegnata dal sistema. Ciò consente ad altri servizi di trovare l'istanza come servizio Microsoft attendibile. Per istruzioni su come configurare un'identità gestita dal sistema nell'istanza, vedere Abilitare l'identità gestita per l'istanza.

- Dopo il provisioning di un'identità gestita assegnata dal sistema, concedere l'autorizzazione per l'identità gestita dell'istanza per accedere all'endpoint di Hub eventi o del bus di servizio. Questa funzionalità non è supportata in Griglia di eventi. Per istruzioni sull'assegnazione dei ruoli appropriati, vedere Assegnare ruoli di Azure all'identità.

- Per gli endpoint di Hub eventi e del bus di servizio con configurazioni del firewall, assicurarsi di abilitare l'impostazione Consentire ai servizi Microsoft attendibili di ignorare il firewall.

Accesso alla rete privata con Collegamento privato di Azure

Collegamento privato di Azure è un servizio che consente di accedere alle risorse di Azure, ad esempio Hub eventi di Azure, Archiviazione di Azure e Azure Cosmos DB, e ai servizi di clienti e partner ospitati in Azure tramite un endpoint privato nella Rete virtuale di Azure (VNet).

Analogamente, è possibile usare endpoint di accesso privato per l'istanza di Gemelli digitali di Azure per consentire ai client che si trovano nella rete virtuale di avere accesso sicuro per l'API REST all'istanza tramite Collegamento privato. La configurazione di un endpoint di accesso privato per l'istanza di Gemelli digitali di Azure consente di proteggere l'istanza di Gemelli digitali di Azure ed eliminare l'esposizione pubblica. Consente inoltre di evitare l'esfiltrazione di dati dalla Rete virtuale di Azure (VNet).

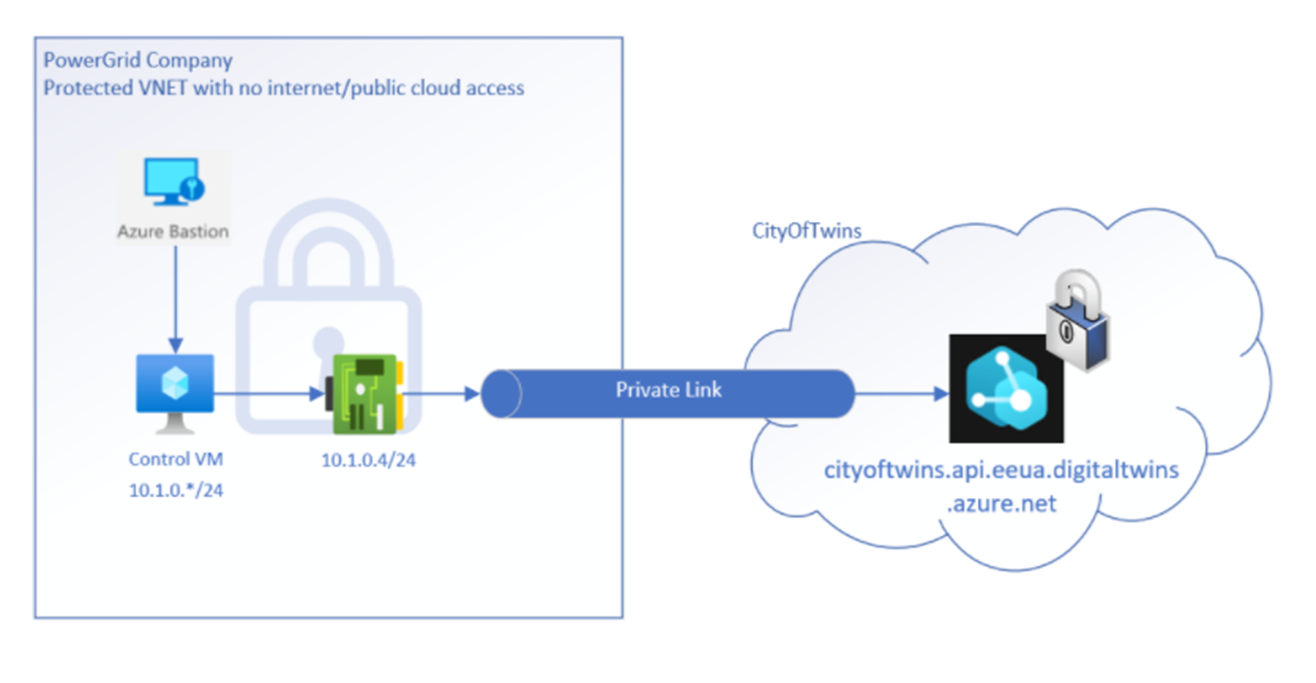

L'endpoint di accesso privato usa un indirizzo IP dello spazio indirizzi della rete virtuale di Azure. Il traffico di rete tra un client nella rete privata e l'istanza di Gemelli digitali di Azure attraversa la rete virtuale e un collegamento privato sulla rete backbone Microsoft, eliminando l'esposizione dalla rete Internet pubblica. Ecco una rappresentazione visiva di questo sistema:

La configurazione di un endpoint di accesso privato per l'istanza di Gemelli digitali di Azure consente di proteggere l'istanza di Gemelli digitali di Azure ed eliminare l'esposizione pubblica, oltre a evitare l'esfiltrazione di dati dalla rete virtuale.

Per istruzioni su come configurare Collegamento privato per Gemelli digitali di Azure, vedere Abilitare l'accesso privato con Collegamento privato.

Nota

L'accesso alla rete privata con Collegamento privato di Azure si applica all'accesso a Gemelli digitali di Azure tramite le API REST. Questa funzionalità non si applica agli scenari in uscita che usano la funzionalità Routing di eventi di Gemelli digitali di Azure.

Considerazioni relative alla progettazione

Quando si usa Collegamento privato per Gemelli digitali di Azure, occorre considerare alcuni fattori, tra cui:

- Prezzi: per informazioni dettagliate sui prezzi, vedere Prezzi di Collegamento privato di Azure.

- Disponibilità a livello di area: Collegamento privato per Gemelli digitali di Azure è disponibile in tutte le aree di Azure in cui è disponibile Gemelli digitali di Azure.

- Azure Digital Twins Explorer: Azure Digital Twins Explorer non può accedere alle istanze di Gemelli digitali di Azure con accesso pubblico disabilitato. È tuttavia possibile usare funzioni di Azure per distribuire privatamente la codebase di Azure Digital Twins Explorer nel cloud. Per istruzioni su come eseguire questa operazione, vedere Azure Digital Twins Explorer: esecuzione sul cloud.

- Numero massimo di endpoint privati per ogni istanza di Gemelli digitali di Azure: 10

- Altri limiti: per altre informazioni sui limiti di Collegamento privato, vedere Documentazione di Collegamento privato di Azure: Limitazioni.

Tag di servizio

Un tag del servizio rappresenta un gruppo di prefissi di indirizzi IP di un determinato servizio di Azure. Microsoft gestisce i prefissi di indirizzo inclusi nel tag del servizio e aggiorna automaticamente il tag in base alla modifica degli indirizzi, riducendo la complessità degli aggiornamenti frequenti alle regole di sicurezza di rete. Per altre informazioni sui tag del servizio, vedere Tag di rete virtuale.

È possibile usare i tag del servizio per definire i controlli di accesso alla rete in gruppi di sicurezza di rete o Firewall di Azure, usando i tag del servizio al posto di indirizzi IP specifici quando si creano regole di sicurezza. Se si specifica il nome del tag di servizio, in questo caso AzureDigitalTwins, nel campo di origine o di destinazione appropriato di una regola, è possibile consentire o negare il traffico per il servizio corrispondente.

Di seguito sono riportati i dettagli del tag del servizio AzureDigitalTwins.

| Tag | Scopo | È possibile usarlo in ingresso o in uscita? | Può essere regionale? | È possibile usarlo con Firewall di Azure? |

|---|---|---|---|---|

| AzureDigitalTwins | Gemelli digitali di Azure Nota: questo tag o gli indirizzi IP coperti da esso possono essere usati per limitare l'accesso agli endpoint configurati per le route eventi. |

In entrata | No | Sì |

Uso dei tag di servizio per l'accesso agli endpoint della route eventi

Ecco i passaggi per accedere agli endpoint della route eventi usando i tag del servizio con Gemelli digitali di Azure.

Prima di tutto, scaricare questo riferimento al file JSON che mostra gli intervalli IP e i tag del servizio di Azure: Intervalli IP e tag di servizio di Azure.

Cercare gli intervalli IP "AzureDigitalTwins" nel file JSON.

Fare riferimento alla documentazione della risorsa esterna connessa all'endpoint, ad esempio Griglia di eventi, Hub eventi, bus di servizio o Archiviazione di Azure per eventi non recapitabili, per informazioni su come impostare i filtri IP per tale risorsa.

Impostare i filtri IP per le risorse esterne usando gli intervalli IP del Passaggio 2.

Aggiornare periodicamente gli intervalli IP in base alle esigenze. Gli intervalli possono cambiare nel tempo, quindi è consigliabile controllarli regolarmente e aggiornarli quando necessario. La frequenza di questi aggiornamenti può variare, ma è consigliabile controllarli una volta alla settimana.

Crittografia dei dati inattivi

Gemelli digitali di Azure fornisce la crittografia dei dati inattivi e in transito durante la scrittura nei data center e li decrittografa automaticamente durante l'accesso. Questa crittografia viene eseguita tramite una chiave di crittografia gestita da Microsoft.

Cross-Origin Resource Sharing (CORS)

Gemelli digitali di Azure attualmente non supporta la Condivisione risorse tra le origini (CORS). Di conseguenza, se si chiama un'API REST da un'app browser, un'interfaccia di Gestione API o un connettore di Power Apps, è possibile che venga visualizzato un errore di criteri.

Per risolvere questo errore, è possibile eseguire una delle azioni seguenti:

- Rimuovere l'intestazione CORS

Access-Control-Allow-Origindal messaggio. Questa intestazione indica se la risposta può essere condivisa. - In alternativa, creare un proxy CORS ed effettuare la richiesta dell'API REST Gemelli digitali di Azure tramite tale proxy.

Passaggi successivi

Vedere questi concetti in azione in Configurare un'istanza e l'autenticazione.

Vedere come interagire con questi concetti dal codice dell'applicazione client in Scrivere codice di autenticazione dell'app.

Altre informazioni su Controllo degli accessi in base al ruolo di Azure.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per