Monitorare Firewall di Azure

L'articolo illustra:

- I tipi di dati di monitoraggio che è possibile raccogliere per questo servizio.

- Modi per analizzare i dati.

Nota

Se si ha già familiarità con questo servizio e/o il Monitoraggio di Azure e si vuole solo sapere come analizzare i dati di monitoraggio, vedere la sezione Analizza alla fine di questo articolo.

Quando si hanno applicazioni e processi di business critici che si basano sulle risorse di Azure, è necessario monitorare e ricevere avvisi per il sistema. Il servizio Monitoraggio di Azure raccoglie e aggrega metriche e log da ogni componente del sistema. Il Monitoraggio di Azure offre una visione sulla disponibilità, le prestazioni e la resilienza e notifica i problemi. È possibile usare il portale di Azure, PowerShell, l'interfaccia della riga di comando di Azure, l'API REST o le librerie client per configurare e visualizzare i dati di monitoraggio.

- Per altre informazioni sul monitoraggio di Azure, vedere Informazioni generali sul Monitoraggio di Azure.

- Per altre informazioni su come monitorare le risorse di Azure in generale, vedere Monitorare le risorse di Azure con Monitoraggio di Azure.

È possibile utilizzare i registri e le metriche di Firewall di Azure per monitorare il traffico e le operazioni all'interno del firewall. Questi registri e metriche servono a diversi scopi essenziali, tra cui:

Analisi del traffico: usare i registri per esaminare e analizzare il traffico che passa attraverso il firewall. Quest’analisi include l'esame del traffico consentito e negato, l'ispezione degli indirizzi IP di origine e di destinazione, degli URL, dei numeri di porta, dei protocolli e altro ancora. Queste informazioni sono essenziali per comprendere i modelli di traffico, identificare potenziali minacce alla sicurezza e risolvere i problemi di connettività.

Metriche di prestazioni e integrità: le metriche di Firewall di Azure forniscono metriche di prestazioni e di integrità, come i dati elaborati, la velocità effettiva, il conteggio dei riscontri delle regole e la latenza. Monitorare queste metriche per valutare lo stato generale del firewall, identificare i colli di bottiglia delle prestazioni e rilevare eventuali anomalie.

Audit trail: i log attività consentono di verificare le operazioni relative alle risorse del firewall, rilevando azioni come la creazione, l'aggiornamento o l'eliminazione di regole e criteri del firewall. L'esame dei log attività consente di mantenere un record cronologico delle modifiche alla configurazione e garantisce la conformità ai requisiti di sicurezza e di auditing.

Tipi di risorsa

Azure usa il concetto di tipi di risorse e ID per identificare tutti gli elementi in una sottoscrizione. I tipi di risorse fanno anche parte degli ID della risorsa per ogni risorsa in esecuzione in Azure. Ad esempio, un tipo di risorsa per una macchina virtuale è Microsoft.Compute/virtualMachines. Per un elenco dei servizi e dei relativi tipi di risorse associati, vedere Provider di risorse.

Il Monitoraggio di Azure organizza in modo analogo i dati di monitoraggio di base in metriche e log in base ai tipi di risorse, detti anche spazi dei nomi. Sono disponibili metriche e log diversi per diversi tipi di risorse. Il servizio potrebbe essere associato a più tipi di risorse.

Per altre informazioni sui tipi di risorse per Firewall di Azure, vedere Informazioni di riferimento sui dati di monitoraggio di Firewall di Azure.

Archiviazione di dati

Per il Monitoraggio di Azure:

- I dati delle metriche vengono archiviati dal database di metriche del Monitoraggio di Azure.

- I dati di log vengono archiviati nell'archivio dei log del Monitoraggio di Azure. Log Analytics è uno strumento nel portale di Azure in grado di eseguire query su questo archivio.

- Il log attività di Azure è un archivio separato con la propria interfaccia nel portale di Azure.

Facoltativamente, è possibile instradare i dati delle metriche e dei log attività all'archivio dei log di Monitoraggio di Azure. È quindi possibile usare Analisi dei log per eseguire query sui dati e correlarli con altri dati di log.

Molti servizi possono usare le impostazioni di diagnostica per inviare i dati delle metriche e dei log ad altre posizioni di archiviazione all'esterno di Monitoraggio di Azure. Gli esempi includono Archiviazione di Azure, sistemi partner ospitati e sistemi partner non Azure usando Hub eventi.

Per informazioni dettagliate su come il Monitoraggio di Azure archivia i dati, vedere la piattaforma dati del Monitoraggio di Azure.

Metriche della piattaforma del Monitoraggio di Azure

Il Monitoraggio di Azure fornisce metriche della piattaforma per la maggior parte dei servizi. Le metriche sono:

- Definite singolarmente per ogni spazio dei nomi.

- Archiviate in un database delle metriche di serie temporali del Monitoraggio di Azure.

- Leggere e in grado di creare avvisi in tempo quasi reale.

- Usate per tenere traccia delle prestazioni di una risorsa nel tempo.

Raccolta: il Monitoraggio di Azure raccoglie automaticamente le metriche della piattaforma. Non è richiesta alcuna configurazione.

Routing: è anche possibile instradare alcune metriche della piattaforma ai log di Monitoraggio di Azure/Log Analytics per poterle eseguire query con altri dati di log. Controllare l'impostazione di esportazione DS per ogni metrica per verificare se è possibile usare un'impostazione di diagnostica per instradare la metrica ai log di Monitoraggio di Azure/Log Analytics.

- Per altre informazioni, vedere impostazioni delle metriche di diagnostica.

- Per configurare le impostazioni di diagnostica per un servizio, vedere Creare impostazioni di diagnostica in Monitoraggio di Azure.

Per un elenco di tutte le metriche che è possibile raccogliere per tutte le risorse nel Monitoraggio di Azure, vedere Metriche supportate nel Monitoraggio di Azure.

Per un elenco delle metriche disponibili per Firewall di Azure, vedere Informazioni di riferimento per i dati di monitoraggio di Firewall di Azure.

Log delle risorse di Monitoraggio di Azure

I log delle risorse forniscono informazioni dettagliate sulle operazioni eseguite da una risorsa di Azure. I log vengono generati automaticamente, ma è necessario indirizzarli verso i log del Monitoraggio di Azure per salvarli o interrogarli. I log sono organizzati in categorie. Uno specifico spazio dei nomi potrebbe avere più categorie di log delle risorse.

Raccolta: i log delle risorse non vengono raccolti e archiviati fino a quando non si crea un'impostazione di diagnostica e li si instrada verso una o più posizioni. Quando si crea un'impostazione di diagnostica, si specificano quali categorie di log raccogliere. Esistono diversi modi per creare e gestire le impostazioni di diagnostica, tra cui il portale di Azure, il livello programmatico e anche i Criteri di Azure.

Pianificazione percorso: l'impostazione predefinita consigliata consiste nell'instradare i log delle risorse verso i log del Monitoraggio di Azure in modo da poterli interrogare con altri dati di log. Sono disponibili anche altre posizioni, ad esempio Archiviazione di Azure, Hub eventi di Azure e alcuni partner di monitoraggio Microsoft. Per altre informazioni, vedere Log delle risorse di Azure e Destinazioni del log delle risorse.

Per informazioni dettagliate sulla raccolta, l'archiviazione e la pianificazione percorso dei log delle risorse, vedere Impostazioni di diagnostica nel Monitoraggio di Azure.

Per un elenco di tutte le categorie di log delle risorse disponibili nel Monitoraggio di Azure, vedere Log delle risorse supportati nel Monitoraggio di Azure.

Tutti i log delle risorse nel Monitoraggio di Azure hanno gli stessi campi d'intestazione, seguiti da campi specifici del servizio. Lo schema comune è descritto in Schema dei log delle risorse di Monitoraggio di Azure.

Per le categorie di log delle risorse disponibili, le tabelle di Log Analytics associate e gli schemi dei log per Azure OpenAI, vedere Informazioni di riferimento sui dati di monitoraggio di Firewall di Azure.

La cartella di lavoro di Firewall di Azure offre un'area di disegno flessibile per l'analisi dei dati di Firewall di Azure. È possibile usarla per creare report visivi avanzati all’interno del portale di Azure. Possono attingere a più firewall distribuiti in Azure e combinarli in esperienze interattive e unificate.

È anche possibile connettersi all'account di archiviazione e recuperare le voci del log JSON per i log di accesso e delle prestazioni. Dopo avere scaricato i file JSON, è possibile convertirli in CSV e visualizzarli in Excel, PowerBI o un altro strumento di visualizzazione dei dati.

Suggerimento

Se si ha familiarità con Visual Studio e i concetti di base della modifica dei valori di costanti e variabili in C#, è possibile usare i convertitori di log disponibili in GitHub.

Finestra Log attività di Azure

Il log attività contiene eventi a livello di sottoscrizione che tengono traccia delle operazioni per ogni risorsa di Azure vista dall'esterno, ad esempio la creazione di una nuova risorsa o l'avvio di una macchina virtuale.

Raccolta: gli eventi del log attività vengono generati e raccolti automaticamente in un archivio separato per la visualizzazione nel portale di Azure.

Pianificazione percorso: è possibile inviare i dati del log attività ai log di Monitoraggio di Azure in modo da poterli analizzare insieme ad altri dati di log. Sono disponibili anche altre posizioni, ad esempio Archiviazione di Azure, Hub eventi di Azure e alcuni partner di monitoraggio Microsoft. Per altre informazioni su come instradare i log attività, vedere Informazioni generali sul log attività di Azure.

Log strutturati di Firewall di Azure

I log strutturati sono un tipo di dati di log organizzati in un formato specifico. Usano uno schema predefinito per strutturare i dati di log in modo da semplificare la ricerca, il filtro e l'analisi. A differenza dei log non strutturati, costituiti da testo in formato libero, i log strutturati hanno un formato coerente che i computer possono analizzare.

I log strutturati di Firewall di Azure offrono una visualizzazione più dettagliata degli eventi del firewall. Questi includono informazioni quali gli indirizzi IP di origine e di destinazione, i protocolli, i numeri di porta e le azioni eseguite dal firewall. Includono anche più metadati, ad esempio l'ora dell'evento e il nome dell'istanza di Firewall di Azure.

Attualmente, per Firewall di Azure sono disponibili le categorie di log di diagnostica seguenti:

- Log delle regole di applicazione

- Log delle regole di rete

- Log proxy DNS

Queste categorie di log usano Modalità diagnostica di Azure. In questa modalità, tutti i dati di qualsiasi impostazione di diagnostica vengono raccolti nella tabella AzureDiagnostics.

Con i log strutturati è possibile scegliere di usare Tabelle specifiche delle risorse anziché la tabella Azurediagnostics esistente. Nel caso in cui siano richiesti entrambi i set di log, è necessario creare almeno due impostazioni di diagnostica per firewall.

Modalità specifica della risorsa

In modalità specifica della risorsa vengono create singole tabelle nell'area di lavoro selezionata per ogni categoria selezionata nell'impostazione di diagnostica. Questo metodo è consigliato perché:

- potrebbe ridurre i costi complessivi di registrazione fino all'80%.

- semplifica notevolmente l'uso dei dati nelle query di log.

- semplifica l'individuazione degli schemi e della relativa struttura.

- migliora le prestazioni sia per quanto riguarda la latenza di inserimento dei dati sia per i tempi di query.

- consente di concedere diritti di controllo degli accessi in base al ruolo di Azure in una tabella specifica.

Le nuove tabelle specifiche delle risorse sono ora disponibili nell'impostazione diagnostica che consente di usare le categorie seguenti:

- Log delle regole di rete: contiene tutti i dati di log delle regole di rete. Ogni corrispondenza tra il piano dati e la regola di rete crea una voce di log con il pacchetto del piano dati e gli attributi della regola corrispondente.

- Log delle regole NAT : contiene tutti i dati di log degli eventi DNAT (Destination Network Address Translation). Ogni corrispondenza tra il piano dati e la regola DNAT crea una voce di log con il pacchetto del piano dati e gli attributi della regola corrispondente.

- Log delle regole dell'applicazione: contiene tutti i dati del log delle regole dell'applicazione. Ogni corrispondenza tra il piano dati e la regola dell’applicazione crea una voce di log con il pacchetto del piano dati e gli attributi della regola corrispondente.

- Log di Intelligence sulle minacce: contiene tutti gli eventi di Intelligence sulle minacce.

- Log IDPS: contiene tutti i pacchetti del piano dati corrispondenti a una o più firme IDPS.

- Log proxy DNS: contiene tutti i dati del log degli eventi del proxy DNS.

- L'FQDN interno risolve i log degli errori: contiene tutte le richieste di risoluzione FQDN interne del firewall che hanno generato un errore.

- Log di aggregazione delle regole dell'applicazione: contiene i dati aggregati del log delle regole dell'applicazione per Analisi dei criteri.

- Log di aggregazione delle regole di rete: contiene i dati aggregati del log delle regole di rete per Analisi dei criteri.

- Log di aggregazione delle regole NAT: contiene i dati aggregati del log delle regole NAT per Analisi dei criteri.

- Log dei flussi principali: il log dei flussi principali mostra le principali connessioni che contribuiscono alla velocità effettiva più elevata tramite il firewall.

- Traccia del flusso: contiene informazioni su flusso, flag e periodo di tempo in cui sono stati registrati i flussi. È possibile visualizzare informazioni complete sul flusso, ad esempio SYN, SYN-ACK, FIN, FIN-ACK, RST, INVALID (flussi).

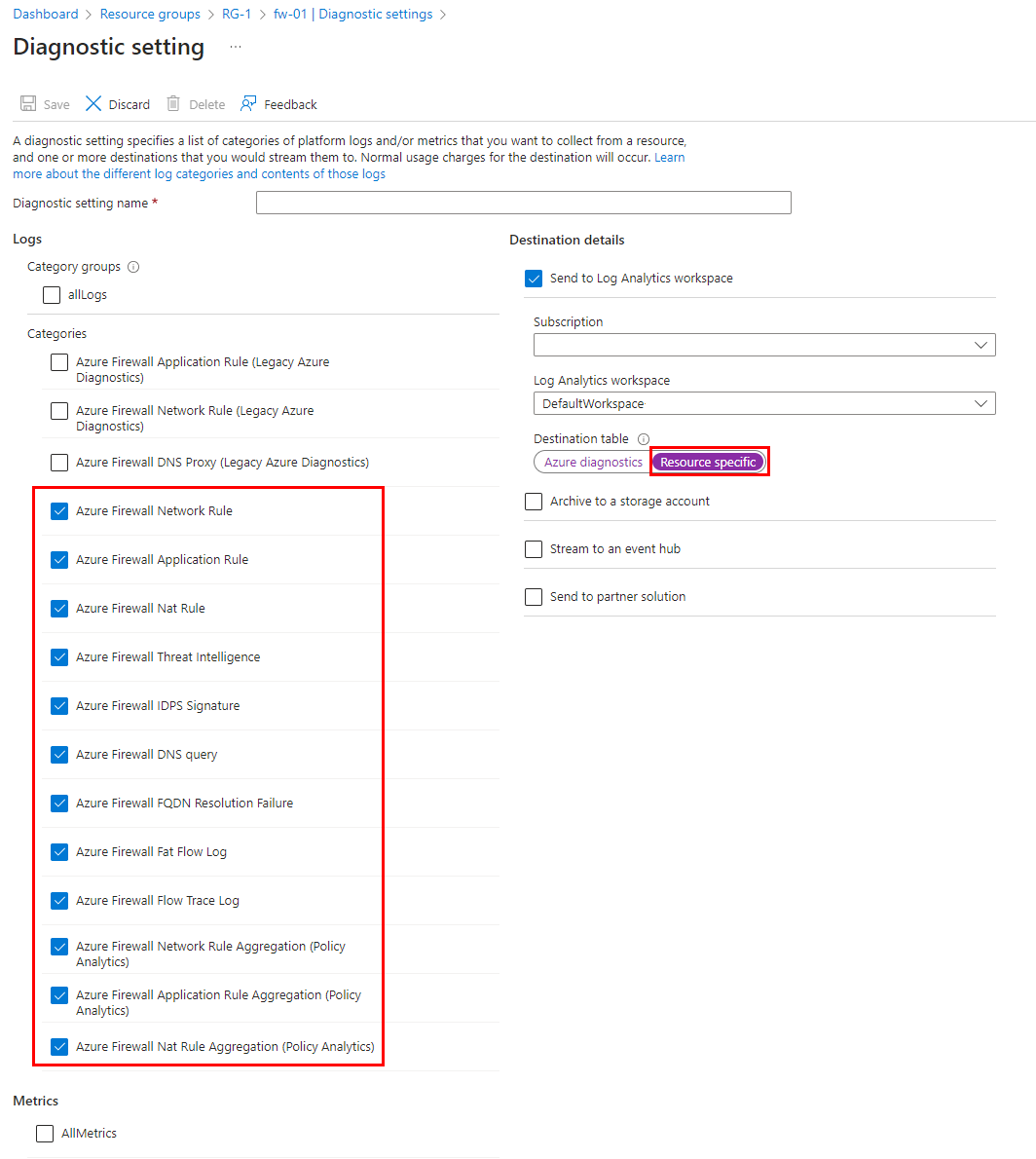

Abilitare i log strutturati

Per abilitare i log strutturati di Firewall di Azure, è prima necessario configurare un'area di lavoro Log Analytics nella sottoscrizione di Azure. Questa area di lavoro viene usata per archiviare i log strutturati generati da Firewall di Azure.

Dopo aver configurato l'area di lavoro Log Analytics, è possibile abilitare i log strutturati in Firewall di Azure passando alla pagina Impostazioni di diagnostica del firewall nel portale di Azure. Da qui è necessario selezionare la tabella di destinazione specifica della risorsa e selezionare il tipo di eventi da registrare.

Nota

Non è necessario abilitare questa funzionalità con un flag di funzionalità o comandi di Azure PowerShell.

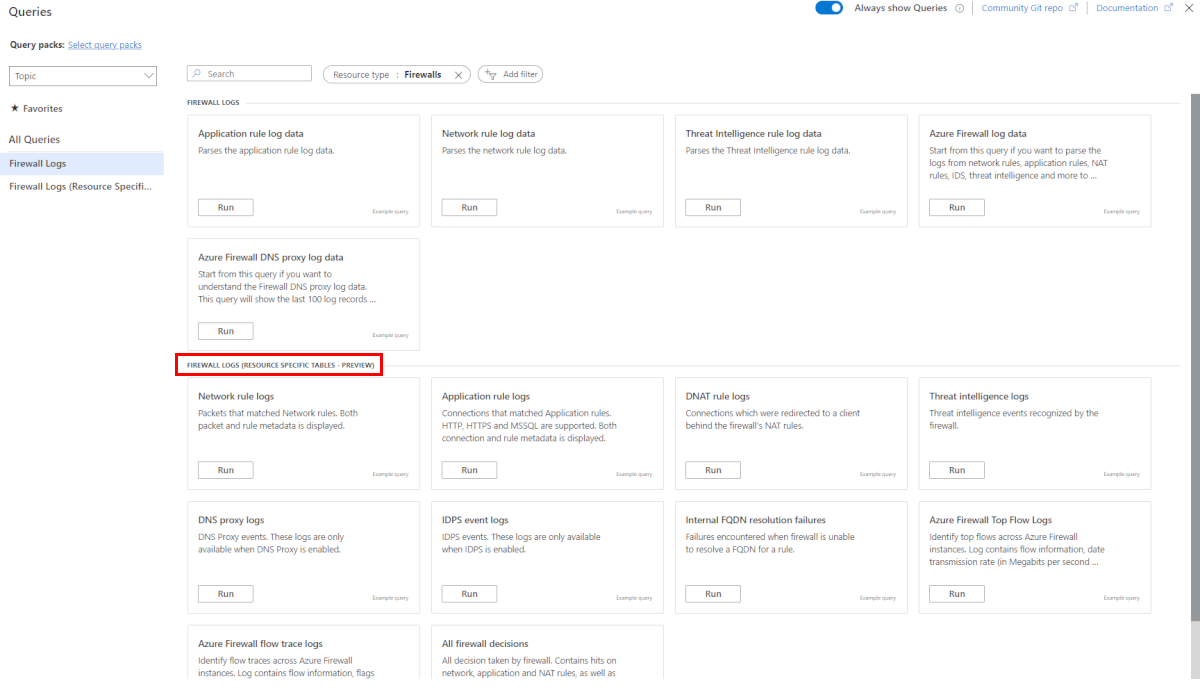

Query di log strutturate

Un elenco di query predefinite è disponibile nel portale di Azure. Questo elenco include una query di log KQL predefinita (Kusto Query Language) per ogni categoria e query unita che mostra l'intero evento di registrazione del firewall di Azure in una singola visualizzazione.

Cartella di lavoro di Firewall di Azure

La cartella di lavoro di Firewall di Azure offre un'area di disegno flessibile per l'analisi dei dati di Firewall di Azure. È possibile usarla per creare report visivi avanzati all’interno del portale di Azure. Possono attingere a più firewall distribuiti in Azure e combinarli in esperienze interattive e unificate.

Per distribuire la nuova cartella di lavoro che usa i log strutturati di Firewall di Azure, vedere Cartella di lavoro di Monitoraggio di Azure per Firewall di Azure.

Log di diagnostica di Azure legacy

I log di diagnostica di Azure legacy sono le query di log originali di Firewall di Azure che generano dati di log in un formato di testo non strutturato o in formato libero. Le categorie di log legacy di Firewall di Azure usano la modalità diagnostica Azure, raccogliendo tutti i dati nella tabella AzureDiagnostics. Nel caso in cui siano richiesti sia log strutturati che di diagnostica, è necessario creare almeno due impostazioni di diagnostica per firewall.

Le seguenti categorie di log sono supportate nei log diagnostici:

- Regola di applicazione di Firewall di Azure

- Regola di rete di Firewall di Azure

- Proxy DNS di Firewall di Azure

Per informazioni su come abilitare la registrazione diagnostica tramite il portale di Azure, vedere Abilitare i log strutturati.

Log delle regole di applicazione

Il log delle regole dell'applicazione viene salvato in un account di archiviazione, trasmesso agli hub eventi e/o inviato ai log di Monitoraggio di Azure solo se è abilitato per ogni Firewall di Azure. Ogni nuova connessione che corrisponde a una delle regole di applicazione configurate genera un log per la connessione accettata/negata. I dati vengono registrati in formato JSON, come illustrato negli esempi seguenti:

Category: application rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.1.0.5:55640 to mydestination.com:443. Action: Allow. Rule Collection: collection1000. Rule: rule1002"

}

}

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.11.2.4:53344 to www.bing.com:443. Action: Allow. Rule Collection: ExampleRuleCollection. Rule: ExampleRule. Web Category: SearchEnginesAndPortals"

}

}

Log delle regole di rete

Il log delle regole di rete viene salvato in un account di archiviazione, trasmesso agli hub eventi e/o inviato ai log di Monitoraggio di Azure solo se è abilitato per ogni Firewall di Azure. Ogni nuova connessione che corrisponde a una delle regole di rete configurate genera un log per la connessione accettata/negata. I dati vengono registrati in formato JSON, come illustrato nell'esempio seguente:

Category: network rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallNetworkRule",

"time": "2018-06-14T23:44:11.0590400Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallNetworkRuleLog",

"properties": {

"msg": "TCP request from 111.35.136.173:12518 to 13.78.143.217:2323. Action: Deny"

}

}

Log proxy DNS

Il log del proxy DNS viene salvato in un account di archiviazione, trasmesso agli hub eventi e/o inviato ai log di Monitoraggio di Azure solo se è abilitato per ogni Firewall di Azure. Questo log tiene traccia dei messaggi DNS in un server DNS configurato tramite proxy DNS. I dati vengono registrati in formato JSON, come illustrato negli esempi seguenti:

Category: DNS proxy logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

Operazione riuscita:

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": "DNS Request: 11.5.0.7:48197 – 15676 AAA IN md-l1l1pg5lcmkq.blob.core.windows.net. udp 55 false 512 NOERROR - 0 2.000301956s"

}

}

Failed:

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": " Error: 2 time.windows.com.reddog.microsoft.com. A: read udp 10.0.1.5:49126->168.63.129.160:53: i/o timeout”

}

}

Formato dei messaggi:

[client’s IP address]:[client’s port] – [query ID] [type of the request] [class of the request] [name of the request] [protocol used] [request size in bytes] [EDNS0 DO (DNSSEC OK) bit set in the query] [EDNS0 buffer size advertised in the query] [response CODE] [response flags] [response size] [response duration]

Analizzare i dati di monitoraggio

Sono disponibili molti strumenti per l'analisi dei dati di monitoraggio.

Strumenti di Monitoraggio di Azure

Il Monitoraggio di Azure supporta gli strumenti di base seguenti:

Esplora metriche, uno strumento nel portale di Azure che consente di visualizzare e analizzare le metriche per le risorse di Azure. Per altre informazioni, vedere Analizzare le metriche con Esplora metriche di Monitoraggio di Azure.

Log Analytics, uno strumento nel portale di Azure che consente di eseguire query e analizzare i dati di log usando il linguaggio di query Kusto (KQL). Per altre informazioni, vedere Introduzione alle query dei log del Monitoraggio di Azure.

Log attività, che dispone di un'interfaccia utente nel portale di Azure per la visualizzazione e le ricerche di base. Per eseguire analisi più approfondite, è necessario instradare i dati verso i log di Monitoraggio di Azure ed eseguire query più complesse in Log Analytics.

Gli strumenti che consentono una visualizzazione più complessa includono:

- I dashboard che consentono di combinare tipi di dati diversi in un singolo riquadro nel portale di Azure.

- Cartelle di lavoro, report personalizzabili che è possibile creare nel portale di Azure. Le cartelle di lavoro possono includere testo, metriche e query di log.

- Grafana è una piattaforma aperta, ideale per i dashboard operativi. È possibile usare Grafana per creare dashboard che includano dati da più origini diverse dal Monitoraggio di Azure.

- Power BI, un servizio di analisi aziendale che fornisce visualizzazioni interattive per un'ampia varietà di origini dati. È possibile configurare per Power BI per importare automaticamente i dati di log da Monitoraggio di Azure per sfruttare i vantaggi di queste visualizzazioni.

Strumenti di esportazione del Monitoraggio di Azure

È possibile ottenere dati dal Monitoraggio di Azure in altri strumenti usando i metodi seguenti:

Metriche: usare l'API REST per le metriche per estrarre i dati delle metriche dal database delle metriche del Monitoraggio di Azure. L'API supporta espressioni di filtro per perfezionare i dati recuperati. Per altre informazioni, vedere Informazioni di riferimento sull'API REST del Monitoraggio di Azure.

Log: usare l'API REST o le librerie client associate.

Un'altra opzione è l'esportazione dati dell'area di lavoro.

Per iniziare a usare l'API REST per il Monitoraggio di Azure, vedere Procedura dettagliata per l'API REST del Monitoraggio di Azure.

Query Kusto

È possibile analizzare i dati di monitoraggio nell'archivio dei Log/Log Analytics del Monitoraggio di Azure usando il linguaggio di query Kusto (KQL).

Importante

Quando si seleziona Log dal menu del servizio nel portale, Analisi dei log si apre con l'ambito della query impostato sul servizio corrente. Questo ambito fa sì che le query di log includano solo i dati di tale tipo di risorsa. Se si vuole eseguire una query che includa dati di altri servizi di Azure, selezionare Log nel menu di Monitoraggio di Azure. Per i dettagli, vedere Ambito e intervallo di tempo delle query su log in Log Analytics di Monitoraggio di Azure.

Per un elenco delle query comuni per qualsiasi servizio, vedere l'interfaccia query di Analisi dei log.

Avvisi

Gli avvisi di Monitoraggio di Azure notificano in modo proattivo quando vengono riscontrate condizioni specifiche nei dati di monitoraggio. Consentono di identificare e risolvere i problemi del sistema prima che gli utenti li notino. Per altre informazioni, vedere Avvisi di Monitoraggio di Azure.

Esistono molte origini di avvisi comuni per le risorse di Azure. Per esempi di avvisi comuni per le risorse di Azure, vedere Query di avviso di log di esempio. Il sito Avvisi di base di Monitoraggio di Azure (AMBA) offre un metodo semi-automatizzato per implementare importanti avvisi, dashboard e linee guida per le metriche della piattaforma. Il sito si applica a un sottoinsieme di servizi di Azure in continua espansione, inclusi tutti i servizi che fanno parte della zona di destinazione di Azure.

Lo schema di avviso comune standardizza l'utilizzo delle notifiche di avviso di Monitoraggio di Azure. Per altre informazioni, vedere lo Schema degli avvisi comuni.

Tipi di avviso:

È possibile creare avvisi su qualsiasi metrica o fonte di dati di log nella piattaforma di dati di Monitoraggio di Azure. Esistono molti tipi diversi di avvisi a seconda dei servizi monitorati e dei dati di monitoraggio raccolti. Ogni tipo di avviso presenta vantaggi e svantaggi. Per altre informazioni, vedere Scegliere il tipo di avviso di monitoraggio corretto.

L'elenco seguente descrive i tipi di avvisi del Monitoraggio di Azure che è possibile creare:

- Gli avvisi delle metriche valutano le metriche delle risorse a intervalli regolari. Le metriche possono essere metriche della piattaforma, metriche personalizzate, log di Monitoraggio di Azure convertiti in metriche o metriche di Application Insights. Gli avvisi delle metriche possono anche applicare più condizioni e soglie dinamiche.

- Gli avvisi relativi ai log consentono agli utenti di utilizzare una query di Log Analytics per valutare i log delle risorse con una frequenza predefinita.

- Gli avvisi dei log attività vengono attivati quando si verifica un nuovo evento del log attività che soddisfa le condizioni definite. Gli avvisi sull'integrità delle risorse e gli avvisi sull'integrità dei servizi sono avvisi di log delle attività che segnalano l'integrità dei servizi e delle risorse.

Alcuni servizi di Azure supportano anche avvisi di rilevamento intelligente, avvisi Prometheus o regole di avviso consigliate.

Per alcuni servizi, è possibile effettuare un monitoraggio su larga scala applicando la stessa regola di avviso delle metriche a più risorse dello stesso tipo presenti nella stessa area di Azure. Vengono inviate notifiche singole per ogni risorsa monitorata. Per i servizi e i cloud di Azure supportati, vedere Monitorare più risorse con una regola di avviso.

Avviso per le metriche di Firewall di Azure

Le metriche forniscono segnali critici per tenere traccia dell'integrità delle risorse. È quindi importante monitorare le metriche per la risorsa ed esaminare eventuali anomalie. Ma cosa accade se le metriche di Firewall di Azure interrompono il flusso? Potrebbe indicare un potenziale problema di configurazione o qualcosa di più inquietante, ad esempio un'interruzione. Le metriche mancanti possono verificarsi a causa della pubblicazione di route predefinite che impediscono a Firewall di Azure di caricare le metriche o il numero di istanze integre scendendo a zero. In questa sezione si apprende come configurare le metriche in un'area di lavoro Log Analytics e inviare avvisi sulle metriche mancanti.

Configurare le metriche in un'area di lavoro Log Analytics

Il primo passaggio consiste nel configurare la disponibilità delle metriche per l'area di lavoro Log Analytics usando le impostazioni di diagnostica nel firewall.

Per configurare le impostazioni di diagnostica, come illustrato nello screenshot seguente, passare alla pagina delle risorse di Firewall di Azure. In questo modo le metriche del firewall vengono spostate nell'area di lavoro configurata.

Nota

Le impostazioni di diagnostica per le metriche devono essere una configurazione separata rispetto ai log. I log del firewall possono essere configurati per l'uso di Diagnostica di Azure o Specifico della risorsa. Tuttavia, le metriche del firewall devono usare sempre Diagnostica di Azure.

Creare un avviso per tenere traccia della ricezione delle metriche del firewall senza errori

Passare all'area di lavoro configurata nelle impostazioni di diagnostica delle metriche. Controllare se le metriche sono disponibili usando la query seguente:

AzureMetrics

| where MetricName contains "FirewallHealth"

| where ResourceId contains "/SUBSCRIPTIONS/XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX/RESOURCEGROUPS/PARALLELIPGROUPRG/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/HUBVNET-FIREWALL"

| where TimeGenerated > ago(30m)

Creare quindi un avviso per le metriche mancanti in un periodo di tempo di 60 minuti. Per configurare nuovi avvisi sulle metriche mancanti, passare alla pagina Avviso nell'area di lavoro Log Analytics.

Regole di avviso di Firewall di Azure

È possibile impostare avvisi per qualsiasi metrica, voce di log o voce di log attività elencata in Informazioni di riferimento sui dati di monitoraggio di Firewall di Azure.

Elementi consigliati di Advisor

Per alcuni servizi, se si verificano condizioni critiche o modifiche imminenti durante le operazioni sulle risorse, viene visualizzato un avviso nella pagina Panoramica del servizio nel portale. È possibile trovare altre informazioni e correzioni consigliate per l'avviso in Consigli di Advisor in Monitoraggio nel menu a sinistra. Durante il normale funzionamento non viene visualizzato nessun consiglio di Advisor.

Per altre informazioni su Azure Advisor, vedere Informazioni generali su Azure Advisor.

Contenuto correlato

- Vedere Riferimento ai dati di monitoraggio di Firewall di Azure per informazioni di riferimento su metriche, log e altri valori importanti creati per Firewall di Azure.

- Per informazioni generali sul monitoraggio delle risorse di Azure, vedere Monitoraggio delle risorse di Azure con Monitoraggio di Azure.