Note sulla versione archiviate

Riepilogo

Azure HDInsight è uno dei servizi più diffusi fra i clienti enterprise per analisi open source in Azure. Sottoscrivere le note sulla versione di HDInsight per informazioni aggiornate su HDInsight e su tutte le versioni di HDInsight.

Per eseguire la sottoscrizione, fare clic sul pulsante "Espressione di controllo" nel banner ed esaminare le versioni di HDInsight.

Informazioni sulla versione

Data di rilascio: 15 aprile 2024

Questa nota sulla versione si applica a HDInsight 5.1 versione.

La versione di HDInsight sarà disponibile per tutte le aree in diversi giorni. Questa nota sulla versione è applicabile per il numero di immagine 2403290825. Come controllare il numero di immagine?

HDInsight usa procedure di distribuzione sicure, che comportano la distribuzione graduale dell'area. Potrebbero essere necessari fino a 10 giorni lavorativi per una nuova versione o una nuova versione in tutte le aree.

Versioni del sistema operativo

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

Nota

Ubuntu 18.04 è supportato in Manutenzione della sicurezza estesa (ESM) dal team linux di Azure per Azure HDInsight di luglio 2023, versione successiva.

Per le versioni specifiche del carico di lavoro, vedere Versioni dei componenti HDInsight 5.x.

Problemi risolti

- Correzioni di bug per Ambari DB, Hive Warehouse Controller (HWC), Spark, HDFS

- Correzioni di bug per il modulo Log Analytics per HDInsightSparkLogs

- CVE Correzioni per il provider di risorse HDInsight.

Prossimamente

Prossimamente

- Ritiro delle macchine virtuali serie A Basic e Standard.

- Il 31 agosto 2024 verranno ritirati le macchine virtuali di serie A Basic e Standard. Prima di tale data, è necessario eseguire la migrazione dei carichi di lavoro alle macchine virtuali serie Av2, che offrono una maggiore memoria per vCPU e un'archiviazione più veloce su unità SSD .Before that date, you need to migrate your workloads to Av2-series VMS, that provide more memory per vCPU and faster storage on solid-state drive (SSD).

- Per evitare interruzioni del servizio, eseguire la migrazione dei carichi di lavoro dalle macchine virtuali serie A Basic e Standard alle macchine virtuali serie Av2 prima del 31 agosto 2024.

- Notifiche di ritiro per HDInsight 4.0 e HDInsight 5.0.

Per altre domande, contattare il supporto tecnico di Azure.

È sempre possibile chiedere informazioni su HDInsight in Azure HDInsight - Microsoft Q&A.

Siamo in ascolto: è possibile aggiungere altre idee e altri argomenti qui e votarli : HDInsight Ideas e seguici per altri aggiornamenti nella community di AzureHDInsight.

Nota

È consigliabile che i clienti usino le versioni più recenti delle immagini HDInsight, perché sfruttano al meglio gli aggiornamenti open source, gli aggiornamenti di Azure e le correzioni per la sicurezza. Per altre informazioni, vedere Procedure consigliate.

Data di rilascio: 15 febbraio 2024

Questa versione si applica alle versioni di HDInsight 4.x e 5.x. La versione di HDInsight sarà disponibile per tutte le aree in diversi giorni. Questa versione è applicabile per il numero di immagine 2401250802. Come controllare il numero di immagine?

HDInsight usa procedure di distribuzione sicure, che comportano la distribuzione graduale dell'area. Potrebbero essere necessari fino a 10 giorni lavorativi per una nuova versione o una nuova versione in tutte le aree.

Versioni del sistema operativo

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

Nota

Ubuntu 18.04 è supportato in Manutenzione della sicurezza estesa (ESM) dal team linux di Azure per Azure HDInsight di luglio 2023, versione successiva.

Per le versioni specifiche del carico di lavoro, vedere

Nuove funzionalità

- Supporto di Apache Ranger per Spark SQL in Spark 3.3.0 (HDInsight versione 5.1) con il pacchetto di sicurezza Enterprise. Per altre informazioni, vedere qui.

Problemi risolti

- Correzioni di sicurezza dai componenti di Ambari e Oozie

Prossimamente

Prossimamente

- Ritiro delle macchine virtuali serie A Basic e Standard.

- Il 31 agosto 2024 verranno ritirati le macchine virtuali di serie A Basic e Standard. Prima di tale data, è necessario eseguire la migrazione dei carichi di lavoro alle macchine virtuali serie Av2, che offrono una maggiore memoria per vCPU e un'archiviazione più veloce su unità SSD .Before that date, you need to migrate your workloads to Av2-series VMS, that provide more memory per vCPU and faster storage on solid-state drive (SSD).

- Per evitare interruzioni del servizio, eseguire la migrazione dei carichi di lavoro dalle macchine virtuali serie A Basic e Standard alle macchine virtuali serie Av2 prima del 31 agosto 2024.

Per altre domande, contattare il supporto tecnico di Azure.

È sempre possibile chiedere informazioni su HDInsight in Azure HDInsight - Domande e risposte Microsoft

Siamo in ascolto: è possibile aggiungere altre idee e altri argomenti qui e votarli - Idee su HDInsight e seguirci per altri aggiornamenti sulla community di AzureHDInsight

Nota

È consigliabile che i clienti usino le versioni più recenti delle immagini HDInsight, perché sfruttano al meglio gli aggiornamenti open source, gli aggiornamenti di Azure e le correzioni per la sicurezza. Per altre informazioni, vedere Procedure consigliate.

Passaggi successivi

- Azure HDInsight: domande frequenti

- Configurare una pianificazione dell'applicazione di patch al sistema operativo per i cluster di HDInsight basati su Linux

- Nota sulla versione precedente

Azure HDInsight è uno dei servizi più diffusi fra i clienti enterprise per analisi open source in Azure. Se si vuole sottoscrivere le note sulla versione, guardare le versioni in questo repository GitHub.

Data di rilascio: 10 gennaio 2024

Questa versione dell'hotfix si applica alle versioni di HDInsight 4.x e 5.x. La versione di HDInsight sarà disponibile per tutte le aree in diversi giorni. Questa versione è applicabile per il numero di immagine 2401030422. Come controllare il numero di immagine?

HDInsight usa procedure di distribuzione sicure, che comportano la distribuzione graduale dell'area. Potrebbero essere necessari fino a 10 giorni lavorativi per una nuova versione o una nuova versione in tutte le aree.

Versioni del sistema operativo

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

Nota

Ubuntu 18.04 è supportato in Manutenzione della sicurezza estesa (ESM) dal team linux di Azure per Azure HDInsight di luglio 2023, versione successiva.

Per le versioni specifiche del carico di lavoro, vedere

Problemi risolti

- Correzioni di sicurezza dai componenti di Ambari e Oozie

Prossimamente

Prossimamente

- Ritiro delle macchine virtuali serie A Basic e Standard.

- Il 31 agosto 2024 verranno ritirati le macchine virtuali di serie A Basic e Standard. Prima di tale data, è necessario eseguire la migrazione dei carichi di lavoro alle macchine virtuali serie Av2, che offrono una maggiore memoria per vCPU e un'archiviazione più veloce su unità SSD .Before that date, you need to migrate your workloads to Av2-series VMS, that provide more memory per vCPU and faster storage on solid-state drive (SSD).

- Per evitare interruzioni del servizio, eseguire la migrazione dei carichi di lavoro dalle macchine virtuali serie A Basic e Standard alle macchine virtuali serie Av2 prima del 31 agosto 2024.

Per altre domande, contattare il supporto tecnico di Azure.

È sempre possibile chiedere informazioni su HDInsight in Azure HDInsight - Domande e risposte Microsoft

Siamo in ascolto: è possibile aggiungere altre idee e altri argomenti qui e votarli - Idee su HDInsight e seguirci per altri aggiornamenti sulla community di AzureHDInsight

Nota

È consigliabile che i clienti usino le versioni più recenti delle immagini HDInsight, perché sfruttano al meglio gli aggiornamenti open source, gli aggiornamenti di Azure e le correzioni per la sicurezza. Per altre informazioni, vedere Procedure consigliate.

Data di rilascio: 26 ottobre 2023

Questa versione si applica alla versione HDInsight 4.x e 5.x HDInsight sarà disponibile per tutte le aree in diversi giorni. Questa versione è applicabile per il numero di immagine 2310140056. Come controllare il numero di immagine?

HDInsight usa procedure di distribuzione sicure, che comportano la distribuzione graduale dell'area. Potrebbero essere necessari fino a 10 giorni lavorativi per una nuova versione o una nuova versione in tutte le aree.

Versioni del sistema operativo

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

Per le versioni specifiche del carico di lavoro, vedere

Novità

HDInsight annuncia la disponibilità generale di HDInsight 5.1 a partire dal 1° novembre 2023. Questa versione introduce un aggiornamento completo dello stack per i componenti open source e le integrazioni di Microsoft.

- Versioni open source più recenti: HDInsight 5.1 include la versione open source stabile più recente disponibile. I clienti possono trarre vantaggio da tutte le funzionalità open source più recenti, dai miglioramenti delle prestazioni Microsoft e dalle correzioni di bug.

- Sicuro: le versioni più recenti sono dotate delle correzioni di sicurezza più recenti, sia delle correzioni di sicurezza open source che dei miglioramenti della sicurezza di Microsoft.

- TCO inferiore: con miglioramenti delle prestazioni i clienti possono ridurre il costo operativo, insieme a una scalabilità automatica avanzata.

Autorizzazioni del cluster per l'archiviazione sicura

- I clienti possono specificare (durante la creazione del cluster) se un canale sicuro deve essere usato per i nodi del cluster HDInsight per connettere l'account di archiviazione.

Creazione di cluster HDInsight con reti virtuali personalizzate.

- Per migliorare il comportamento di sicurezza complessivo dei cluster HDInsight, i cluster HDInsight che usano reti virtuali personalizzate devono assicurarsi che l'utente abbia l'autorizzazione per

Microsoft Network/virtualNetworks/subnets/join/actioneseguire operazioni di creazione. Se questo controllo non è abilitato, il cliente potrebbe riscontrare errori di creazione.

- Per migliorare il comportamento di sicurezza complessivo dei cluster HDInsight, i cluster HDInsight che usano reti virtuali personalizzate devono assicurarsi che l'utente abbia l'autorizzazione per

Cluster ABFS non ESP [Autorizzazioni cluster per Word leggibile]

- I cluster ABFS non ESP limitano gli utenti del gruppo non Hadoop a eseguire comandi Hadoop per le operazioni di archiviazione. Questa modifica migliora il comportamento di sicurezza del cluster.

Aggiornamento della quota in linea.

- È ora possibile richiedere l'aumento della quota direttamente dalla pagina Quota personale, con la chiamata API diretta molto più veloce. Nel caso in cui la chiamata API non riesca, è possibile creare una nuova richiesta di supporto per l'aumento della quota.

Prossimamente

Prossimamente

La lunghezza massima del nome del cluster viene modificata in 45 da 59 caratteri, per migliorare il comportamento di sicurezza dei cluster. Questa modifica verrà implementata in tutte le aree a partire dalla versione futura.

Ritiro delle macchine virtuali serie A Basic e Standard.

- Il 31 agosto 2024 verranno ritirati le macchine virtuali di serie A Basic e Standard. Prima di tale data, è necessario eseguire la migrazione dei carichi di lavoro alle macchine virtuali serie Av2, che offrono una maggiore memoria per vCPU e un'archiviazione più veloce su unità SSD .Before that date, you need to migrate your workloads to Av2-series VMS, that provide more memory per vCPU and faster storage on solid-state drive (SSD).

- Per evitare interruzioni del servizio, eseguire la migrazione dei carichi di lavoro dalle macchine virtuali serie A Basic e Standard alle macchine virtuali serie Av2 prima del 31 agosto 2024.

Per altre domande, contattare il supporto tecnico di Azure.

È sempre possibile chiedere informazioni su HDInsight in Azure HDInsight - Domande e risposte Microsoft

Siamo in ascolto: è possibile aggiungere altre idee e altri argomenti qui e votarli - Idee su HDInsight e seguirci per altri aggiornamenti sulla community di AzureHDInsight

Nota

Questa versione risolve i seguenti CVE rilasciati da MSRC il 12 settembre 2023. L'azione consiste nell'aggiornare l'immagine più recente 2308221128 o 2310140056. I clienti sono invitati a pianificare di conseguenza.

| CVE | Gravità | Titolo CVE | Commento |

|---|---|---|---|

| CVE-2023-38156 | Importante | Altitudine Apache Ambari per Azure HDInsight di vulnerabilità del privilegio | Incluso nell'immagine 2308221128 o 2310140056 |

| CVE-2023-36419 | Importante | Altitudine dell'Utilità di pianificazione del flusso di lavoro Apache Oozie per Azure HDInsight di vulnerabilità del privilegio | Applicare l'azione Script nei cluster o eseguire l'aggiornamento all'immagine 2310140056 |

Nota

È consigliabile che i clienti usino le versioni più recenti delle immagini HDInsight, perché sfruttano al meglio gli aggiornamenti open source, gli aggiornamenti di Azure e le correzioni per la sicurezza. Per altre informazioni, vedere Procedure consigliate.

Data di rilascio: 7 settembre 2023

Questa versione si applica alla versione HDInsight 4.x e 5.x HDInsight sarà disponibile per tutte le aree in diversi giorni. Questa versione è applicabile per il numero di immagine 2308221128. Come controllare il numero di immagine?

HDInsight usa procedure di distribuzione sicure, che comportano la distribuzione graduale dell'area. Potrebbero essere necessari fino a 10 giorni lavorativi per una nuova versione o una nuova versione in tutte le aree.

Versioni del sistema operativo

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

Per le versioni specifiche del carico di lavoro, vedere

Importante

Questa versione risolve i seguenti CVE rilasciati da MSRC il 12 settembre 2023. L'azione consiste nell'aggiornare l'immagine più recente 2308221128. I clienti sono invitati a pianificare di conseguenza.

| CVE | Gravità | Titolo CVE | Commento |

|---|---|---|---|

| CVE-2023-38156 | Importante | Altitudine Apache Ambari per Azure HDInsight di vulnerabilità del privilegio | Incluso nell'immagine 2308221128 |

| CVE-2023-36419 | Importante | Altitudine dell'Utilità di pianificazione del flusso di lavoro Apache Oozie per Azure HDInsight di vulnerabilità del privilegio | Applicare l'azione Script nei cluster |

Presto disponibile

- La lunghezza massima del nome del cluster viene modificata in 45 da 59 caratteri, per migliorare il comportamento di sicurezza dei cluster. Questa modifica verrà implementata entro il 30 settembre 2023.

- Autorizzazioni del cluster per l'archiviazione sicura

- I clienti possono specificare (durante la creazione del cluster) se usare un canale sicuro per i nodi del cluster HDInsight per contattare l'account di archiviazione.

- Aggiornamento della quota in linea.

- Le quote richieste aumentano direttamente dalla pagina Quota personale, che sarà una chiamata API diretta, che è più veloce. Se la chiamata APdI ha esito negativo, i clienti devono creare una nuova richiesta di supporto per l'aumento della quota.

- Creazione di cluster HDInsight con reti virtuali personalizzate.

- Per migliorare il comportamento di sicurezza complessivo dei cluster HDInsight, i cluster HDInsight che usano reti virtuali personalizzate devono assicurarsi che l'utente abbia l'autorizzazione per

Microsoft Network/virtualNetworks/subnets/join/actioneseguire operazioni di creazione. I clienti dovranno pianificare di conseguenza in quanto questa modifica sarebbe un controllo obbligatorio per evitare errori di creazione del cluster prima del 30 settembre 2023.

- Per migliorare il comportamento di sicurezza complessivo dei cluster HDInsight, i cluster HDInsight che usano reti virtuali personalizzate devono assicurarsi che l'utente abbia l'autorizzazione per

- Ritiro delle macchine virtuali serie A Basic e Standard.

- Il 31 agosto 2024 verranno ritirati le macchine virtuali di serie A Basic e Standard. Prima di tale data, è necessario eseguire la migrazione dei carichi di lavoro alle macchine virtuali serie Av2, che offrono una maggiore memoria per vCPU e un'archiviazione più veloce su unità SSD .Before that date, you need to migrate your workloads to Av2-series VMS, that provide more memory per vCPU and faster storage on solid-state drive (SSD). Per evitare interruzioni del servizio, eseguire la migrazione dei carichi di lavoro dalle macchine virtuali serie A Basic e Standard alle macchine virtuali serie Av2 prima del 31 agosto 2024.

- Cluster ABFS non ESP [Autorizzazioni cluster per Word leggibile]

- Pianificare l'introduzione di una modifica nei cluster ABFS non ESP, che limita gli utenti del gruppo non Hadoop a eseguire comandi Hadoop per le operazioni di archiviazione. Questa modifica consente di migliorare il comportamento di sicurezza del cluster. I clienti devono pianificare gli aggiornamenti prima del 30 settembre 2023.

Per altre domande, contattare il supporto tecnico di Azure.

È sempre possibile chiedere informazioni su HDInsight in Azure HDInsight - Domande e risposte Microsoft

È possibile aggiungere altre proposte e idee e altri argomenti qui e votarli - HDInsight Community (azure.com).

Nota

È consigliabile che i clienti usino le versioni più recenti delle immagini HDInsight, perché sfruttano al meglio gli aggiornamenti open source, gli aggiornamenti di Azure e le correzioni per la sicurezza. Per altre informazioni, vedere Procedure consigliate.

Data di rilascio: 25 luglio 2023

Questa versione si applica alla versione HDInsight 4.x e 5.x HDInsight sarà disponibile per tutte le aree in diversi giorni. Questa versione è applicabile per il numero di immagine 2307201242. Come controllare il numero di immagine?

HDInsight usa procedure di distribuzione sicure, che comportano la distribuzione graduale dell'area. Potrebbero essere necessari fino a 10 giorni lavorativi per una nuova versione o una nuova versione in tutte le aree.

Versioni del sistema operativo

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

Per le versioni specifiche del carico di lavoro, vedere

Novità

Novità

- HDInsight 5.1 è ora supportato con il cluster ESP.

- La versione aggiornata di Ranger 2.3.0 e Oozie 5.2.1 ora fanno parte di HDInsight 5.1

- Il cluster Spark 3.3.1 (HDInsight 5.1) include Hive Warehouse Connector (HWC) 2.1, che funziona insieme al cluster Interactive Query (HDInsight 5.1).

- Ubuntu 18.04 è supportato in ESM(Extended Security Maintenance) dal team Linux di Azure per Azure HDInsight di luglio 2023, versione successiva.

Importante

Questa versione risolve i seguenti CVE rilasciati da MSRC l'8 agosto 2023. L'azione consiste nell'aggiornare l'immagine più recente 2307201242. I clienti sono invitati a pianificare di conseguenza.

| CVE | Gravità | Titolo CVE |

|---|---|---|

| CVE-2023-35393 | Importante | Vulnerabilità spoofing di Apache Hive di Azure |

| CVE-2023-35394 | Importante | Vulnerabilità spoofing di Jupyter Notebook di Azure HDInsight |

| CVE-2023-36877 | Importante | Vulnerabilità spoofing di Apache Oozie di Azure |

| CVE-2023-36881 | Importante | Vulnerabilità spoofing di Apache Ambari di Azure |

| CVE-2023-38188 | Importante | Vulnerabilità spoofing di Apache Hadoop di Azure |

Prossimamente

Prossimamente

- La lunghezza massima del nome del cluster viene modificata in 45 da 59 caratteri, per migliorare il comportamento di sicurezza dei cluster. I clienti devono pianificare gli aggiornamenti prima del 30 settembre 2023.

- Autorizzazioni del cluster per l'archiviazione sicura

- I clienti possono specificare (durante la creazione del cluster) se usare un canale sicuro per i nodi del cluster HDInsight per contattare l'account di archiviazione.

- Aggiornamento della quota in linea.

- Le quote richieste aumentano direttamente dalla pagina Quota personale, che sarà una chiamata API diretta, che è più veloce. Se la chiamata API ha esito negativo, i clienti devono creare una nuova richiesta di supporto per l'aumento della quota.

- Creazione di cluster HDInsight con reti virtuali personalizzate.

- Per migliorare il comportamento di sicurezza complessivo dei cluster HDInsight, i cluster HDInsight che usano reti virtuali personalizzate devono assicurarsi che l'utente abbia l'autorizzazione per

Microsoft Network/virtualNetworks/subnets/join/actioneseguire operazioni di creazione. I clienti dovranno pianificare di conseguenza in quanto questa modifica sarebbe un controllo obbligatorio per evitare errori di creazione del cluster prima del 30 settembre 2023.

- Per migliorare il comportamento di sicurezza complessivo dei cluster HDInsight, i cluster HDInsight che usano reti virtuali personalizzate devono assicurarsi che l'utente abbia l'autorizzazione per

- Ritiro delle macchine virtuali serie A Basic e Standard.

- Il 31 agosto 2024 verranno ritirati le macchine virtuali della serie A Basic e Standard. Prima di tale data, è necessario eseguire la migrazione dei carichi di lavoro alle macchine virtuali serie Av2, che offrono una maggiore memoria per vCPU e un'archiviazione più veloce su unità SSD .Before that date, you need to migrate your workloads to Av2-series VMS, that provide more memory per vCPU and faster storage on solid-state drive (SSD). Per evitare interruzioni del servizio, eseguire la migrazione dei carichi di lavoro dalle macchine virtuali serie A Basic e Standard alle macchine virtuali serie Av2 prima del 31 agosto 2024.

- Cluster ABFS non ESP [Autorizzazioni cluster per Word leggibile]

- Pianificare l'introduzione di una modifica nei cluster ABFS non ESP, che limita gli utenti del gruppo non Hadoop a eseguire comandi Hadoop per le operazioni di archiviazione. Questa modifica consente di migliorare il comportamento di sicurezza del cluster. I clienti devono pianificare gli aggiornamenti prima del 30 settembre 2023.

Per altre domande, contattare il supporto tecnico di Azure.

È sempre possibile chiedere informazioni su HDInsight in Azure HDInsight - Domande e risposte Microsoft

È possibile aggiungere altre proposte e idee e altri argomenti qui e votarli - HDInsight Community (azure.com) e seguirci per altri aggiornamenti su Twitter

Nota

È consigliabile che i clienti usino le versioni più recenti delle immagini HDInsight, perché sfruttano al meglio gli aggiornamenti open source, gli aggiornamenti di Azure e le correzioni per la sicurezza. Per altre informazioni, vedere Procedure consigliate.

Data di rilascio: 8 maggio 2023

Questa versione si applica alla versione HDInsight 4.x e 5.x HDInsight è disponibile per tutte le aree in diversi giorni. Questa versione è applicabile per il numero di immagine 2304280205. Come controllare il numero di immagine?

HDInsight usa procedure di distribuzione sicure, che comportano la distribuzione graduale dell'area. Potrebbero essere necessari fino a 10 giorni lavorativi per una nuova versione o una nuova versione in tutte le aree.

Versioni del sistema operativo

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

Per le versioni specifiche del carico di lavoro, vedere

![]()

Azure HDInsight 5.1 aggiornato con

- Apache HBase 2.4.11

- Apache Phoenix 5.1.2

- Apache Hive 3.1.2

- Apache Spark 3.3.1

- Apache Tez 0.9.1

- Apache Zeppelin 0.10.1

- Apache Livy 0.5

- Apache Kafka 3.2.0

Nota

- Tutti i componenti sono integrati con Hadoop 3.3.4 & ZK 3.6.3

- Tutti i componenti aggiornati sopra sono ora disponibili in cluster non ESP per l'anteprima pubblica.

![]()

Scalabilità automatica avanzata per HDInsight

Azure HDInsight ha apportato notevoli miglioramenti alla stabilità e alla latenza sulla scalabilità automatica. Le modifiche essenziali includono un ciclo di feedback migliorato per le decisioni di ridimensionamento, un miglioramento significativo della latenza per il ridimensionamento e il supporto per il ricommissione dei nodi rimossi, altre informazioni sui miglioramenti, su come configurare e migrare il cluster in modo da migliorare la scalabilità automatica. La funzionalità di scalabilità automatica avanzata è disponibile a partire dal 17 maggio 2023 in tutte le aree supportate.

Azure HDInsight ESP per Apache Kafka 2.4.1 è ora disponibile a livello generale.

Azure HDInsight ESP per Apache Kafka 2.4.1 è disponibile in anteprima pubblica a partire da aprile 2022. Dopo miglioramenti significativi nelle correzioni e nella stabilità CVE, Azure HDInsight ESP Kafka 2.4.1 diventa ora disponibile a livello generale e pronto per i carichi di lavoro di produzione, informazioni dettagliate su come configurare ed eseguire la migrazione.

Gestione delle quote per HDInsight

HDInsight alloca attualmente la quota alle sottoscrizioni dei clienti a livello di area. I core allocati ai clienti sono generici e non classificati a livello di famiglia di macchine virtuali (ad esempio,

Dv2,Ev3,Eav4e così via).HDInsight ha introdotto una visualizzazione migliorata, che fornisce un dettaglio e una classificazione delle quote per le macchine virtuali a livello di famiglia, questa funzionalità consente ai clienti di visualizzare le quote correnti e rimanenti per un'area a livello di famiglia di macchine virtuali. Con la visualizzazione migliorata, i clienti hanno una visibilità più ampia, per la pianificazione delle quote e un'esperienza utente migliore. Questa funzionalità è attualmente disponibile in HDInsight 4.x e 5.x per l'area EUAP Stati Uniti orientali. Altre aree da seguire in un secondo momento.

Per altre informazioni, vedere Pianificazione della capacità del cluster in Azure HDInsight | Microsoft Learn

![]()

- Polonia Centrale

- La lunghezza massima del nome del cluster viene modificata a 45 da 59 caratteri per migliorare il comportamento di sicurezza dei cluster.

- Autorizzazioni del cluster per l'archiviazione sicura

- I clienti possono specificare (durante la creazione del cluster) se usare un canale sicuro per i nodi del cluster HDInsight per contattare l'account di archiviazione.

- Aggiornamento della quota in linea.

- Le quote delle richieste aumentano direttamente dalla pagina Quota personale, ovvero una chiamata API diretta, che è più veloce. Se la chiamata API ha esito negativo, i clienti devono creare una nuova richiesta di supporto per l'aumento della quota.

- Creazione di cluster HDInsight con reti virtuali personalizzate.

- Per migliorare il comportamento di sicurezza complessivo dei cluster HDInsight, i cluster HDInsight che usano reti virtuali personalizzate devono assicurarsi che l'utente abbia l'autorizzazione per

Microsoft Network/virtualNetworks/subnets/join/actioneseguire operazioni di creazione. I clienti dovranno pianificare di conseguenza in quanto si tratta di un controllo obbligatorio per evitare errori di creazione del cluster.

- Per migliorare il comportamento di sicurezza complessivo dei cluster HDInsight, i cluster HDInsight che usano reti virtuali personalizzate devono assicurarsi che l'utente abbia l'autorizzazione per

- Ritiro delle macchine virtuali serie A Basic e Standard.

- Il 31 agosto 2024 verranno ritirati le macchine virtuali della serie A Basic e Standard. Prima di tale data, è necessario eseguire la migrazione dei carichi di lavoro alle macchine virtuali serie Av2, che offrono una maggiore memoria per vCPU e un'archiviazione più veloce su unità SSD .Before that date, you need to migrate your workloads to Av2-series VMS, that provide more memory per vCPU and faster storage on solid-state drive (SSD). Per evitare interruzioni del servizio, eseguire la migrazione dei carichi di lavoro dalle macchine virtuali serie A Basic e Standard alle macchine virtuali serie Av2 prima del 31 agosto 2024.

- Cluster ABFS non ESP [Autorizzazioni cluster per la lettura globale]

- Pianificare l'introduzione di una modifica nei cluster ABFS non ESP, che limita gli utenti del gruppo non Hadoop a eseguire comandi Hadoop per le operazioni di archiviazione. Questa modifica consente di migliorare il comportamento di sicurezza del cluster. I clienti devono pianificare gli aggiornamenti.

Data di rilascio: 28 febbraio 2023

Questa versione si applica a HDInsight 4.0. e 5.0, 5.1. La versione di HDInsight è disponibile per tutte le aree in diversi giorni. Questa versione è applicabile per il numero di immagine 2302250400. Come controllare il numero di immagine?

HDInsight usa procedure di distribuzione sicure, che comportano la distribuzione graduale dell'area. Potrebbero essere necessari fino a 10 giorni lavorativi per una nuova versione o una nuova versione in tutte le aree.

Versioni del sistema operativo

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

Per le versioni specifiche del carico di lavoro, vedere

Importante

Microsoft ha rilasciato CVE-2023-23408, che è stato risolto nella versione corrente e i clienti sono invitati a aggiornare i cluster all'immagine più recente.

![]()

HDInsight 5.1

È stata avviata l'implementazione di una nuova versione di HDInsight 5.1. Tutte le nuove versioni open source aggiunte come versioni incrementali in HDInsight 5.1.

Per altre informazioni, vedere HDInsight 5.1.0 versione

![]()

Aggiornamento di Kafka 3.2.0 (anteprima)

- Kafka 3.2.0 include diverse nuove funzionalità/miglioramenti significativi.

- Aggiornamento di Zookeeper alla versione 3.6.3

- Supporto di Kafka Streams

- Garanzie di recapito più avanzate per il producer Kafka abilitato per impostazione predefinita.

log4j1.x sostituito conreload4j.- Inviare un suggerimento al leader della partizione per recuperare la partizione.

JoinGroupRequesteLeaveGroupRequesthanno un motivo collegato.- Aggiunta delle metriche del conteggio broker8.

- Miglioramenti del mirroring

Maker2.

Aggiornamento di HBase 2.4.11 (anteprima)

- Questa versione include nuove funzionalità, ad esempio l'aggiunta di nuovi tipi di meccanismo di memorizzazione nella cache dei blocchi, la possibilità di modificare e visualizzare

hbase:meta tablelahbase:metatabella dall'interfaccia utente WEB di HBase.

Aggiornamento di Phoenix 5.1.2 (anteprima)

- Versione di Phoenix aggiornata alla versione 5.1.2 in questa versione. Questo aggiornamento include il server di query Phoenix. Phoenix Query Server esegue il proxy del driver JDBC Phoenix standard e fornisce un protocollo di collegamento compatibile con le versioni precedenti per richiamare tale driver JDBC.

Ambari CVEs

- Sono stati corretti più CVE Ambari.

Nota

ESP non è supportato per Kafka e HBase in questa versione.

![]()

Fine del supporto per i cluster Azure HDInsight in Spark 2.4 10 febbraio 2024. Per altre informazioni, vedere Versioni di Spark supportate in Azure HDInsight

Passaggi successivi

- Scalabilità automatica

- Scalabilità automatica con una latenza migliorata e diversi miglioramenti

- Limitazione della modifica del nome del cluster

- La lunghezza massima del nome del cluster passa a 45 da 59 in Pubblico, Azure Cina e Azure per enti pubblici.

- Autorizzazioni del cluster per l'archiviazione sicura

- I clienti possono specificare (durante la creazione del cluster) se usare un canale sicuro per i nodi del cluster HDInsight per contattare l'account di archiviazione.

- Cluster ABFS non ESP [Autorizzazioni cluster per la lettura globale]

- Pianificare l'introduzione di una modifica nei cluster ABFS non ESP, che limita gli utenti del gruppo non Hadoop a eseguire comandi Hadoop per le operazioni di archiviazione. Questa modifica consente di migliorare il comportamento di sicurezza del cluster. I clienti devono pianificare gli aggiornamenti.

- Aggiornamenti open source

- Apache Spark 3.3.0 e Hadoop 3.3.4 sono in fase di sviluppo in HDInsight 5.1 e include diverse nuove funzionalità, prestazioni e altri miglioramenti significativi.

Nota

È consigliabile che i clienti usino le versioni più recenti delle immagini HDInsight, perché sfruttano al meglio gli aggiornamenti open source, gli aggiornamenti di Azure e le correzioni per la sicurezza. Per altre informazioni, vedere Procedure consigliate.

Data di rilascio: 12 dicembre 2022

Questa versione si applica a HDInsight 4.0. e la versione 5.0 di HDInsight è resa disponibile per tutte le aree in diversi giorni.

HDInsight usa procedure di distribuzione sicure, che comportano la distribuzione graduale dell'area. Potrebbero essere necessari fino a 10 giorni lavorativi per una nuova versione o una nuova versione in tutte le aree.

Versioni del sistema operativo

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

Per le versioni specifiche del carico di lavoro, vedere qui.

![]()

- Log Analytics : i clienti possono abilitare il monitoraggio classico per ottenere la versione più recente di OMS 14.19. Per rimuovere le versioni precedenti, disabilitare e abilitare il monitoraggio classico.

- Disconnettersi automaticamente dall'interfaccia utente di Ambari a causa dell'inattività. Per altre informazioni, vedere qui

- Spark : in questa versione è inclusa una versione nuova e ottimizzata di Spark 3.1.3. È stato testato Apache Spark 3.1.2(versione precedente) e Apache Spark 3.1.3(versione corrente) usando il benchmark TPC-DS. Il test è stato eseguito usando lo SKU E8 V3, per Apache Spark in un carico di lavoro di 1 TB. Apache Spark 3.1.3 (versione corrente) ha superato le prestazioni di Apache Spark 3.1.2 (versione precedente) del 40% nel runtime di query totale per le query TPC-DS usando le stesse specifiche hardware. Il team di Microsoft Spark ha aggiunto ottimizzazioni disponibili in Azure Synapse con Azure HDInsight. Per altre informazioni, vedere Velocizzare i carichi di lavoro dei dati con gli aggiornamenti delle prestazioni di Apache Spark 3.1.2 in Azure Synapse

![]()

- Qatar centrale

- Germania settentrionale

![]()

HDInsight è passato da Azul Zulu Java JDK 8 a

Adoptium Temurin JDK 8, che supporta runtime certificati TCK di alta qualità e la tecnologia associata per l'uso nell'ecosistema Java.HdInsight è stato migrato a

reload4j. Lelog4jmodifiche sono applicabili a- Apache Hadoop

- Apache Zookeeper

- Apache Oozie

- Apache Ranger

- Apache Sqoop

- Apache Pig

- Apache Ambari

- Apache Kafka

- Apache Spark

- Apache Zeppelin

- Apache Livy

- Apache Rubix

- Apache Hive

- Apache Tez

- Apache HBase

- OMI

- Apache Pheonix

![]()

HDInsight per implementare TLS1.2 in futuro e le versioni precedenti vengono aggiornate nella piattaforma. Se si eseguono applicazioni in HDInsight e usano TLS 1.0 e 1.1, eseguire l'aggiornamento a TLS 1.2 per evitare interruzioni nei servizi.

Per altre informazioni, vedere Come abilitare Transport Layer Security (TLS)

![]()

Fine del supporto per i cluster Azure HDInsight in Ubuntu 16.04 LTS dal 30 novembre 2022. HDInsight inizia il rilascio delle immagini del cluster usando Ubuntu 18.04 dal 27 giugno 2021. È consigliabile che i clienti che eseguono cluster che usano Ubuntu 16.04 ricompilano i cluster con le immagini HDInsight più recenti entro il 30 novembre 2022.

Per altre informazioni su come controllare la versione ubuntu del cluster, vedere qui

Eseguire il comando "lsb_release -a" nel terminale.

Se il valore della proprietà "Description" nell'output è "Ubuntu 16.04 LTS", questo aggiornamento è applicabile al cluster.

![]()

- Supporto per zone di disponibilità selezione per i cluster Kafka e HBase (accesso in scrittura).

Correzioni di bug open source

Correzioni di bug Hive

| Correzioni di bug | Apache JIRA |

|---|---|

| HIVE-26127 | Errore INSERT OVERWRITE - File non trovato |

| HIVE-24957 | Risultati errati quando la sottoquery ha COALESCE nel predicato di correlazione |

| HIVE-24999 | HiveSubQueryRemoveRule genera un piano non valido per la sottoquery IN con più correlazioni |

| HIVE-24322 | Se è presente un inserimento diretto, l'ID tentativo deve essere controllato quando la lettura del manifesto ha esito negativo |

| HIVE-23363 | Aggiornare la dipendenza DataNucleus alla versione 5.2 |

| HIVE-26412 | Creare l'interfaccia per recuperare gli slot disponibili e aggiungere il valore predefinito |

| HIVE-26173 | Aggiornare il derby alla versione 10.14.2.0 |

| HIVE-25920 | Passare Xerce2 alla versione 2.12.2. |

| HIVE-26300 | Aggiornare la versione di associazione dati Jackson alla versione 2.12.6.1+ per evitare CVE-2020-36518 |

Data di rilascio: 10/08/2022

Questa versione si applica a HDInsight 4.0. La versione di HDInsight è resa disponibile per tutte le aree in diversi giorni.

HDInsight usa procedure di distribuzione sicure, che comportano la distribuzione graduale dell'area. Potrebbero essere necessari fino a 10 giorni lavorativi per una nuova versione o una nuova versione in tutte le aree.

![]()

Nuova funzionalità

1. Collegare dischi esterni nei cluster Hadoop/Spark HDI

Il cluster HDInsight include spazio su disco predefinito basato sullo SKU. Questo spazio potrebbe non essere sufficiente in scenari di processi di grandi dimensioni.

Questa nuova funzionalità consente di aggiungere altri dischi nel cluster, che vengono usati come directory locale di Gestione nodi. Aggiungere il numero di dischi ai nodi di lavoro durante la creazione di cluster HIVE e Spark, mentre i dischi selezionati fanno parte delle directory locali di Node Manager.

Nota

I dischi aggiunti sono configurati solo per le directory locali di Gestione nodi.

Per altre informazioni, vedere qui

2. Analisi selettiva della registrazione

L'analisi della registrazione selettiva è ora disponibile in tutte le aree per l'anteprima pubblica. È possibile connettere il cluster a un'area di lavoro Log Analytics. Dopo l'abilitazione, è possibile visualizzare i log e le metriche, ad esempio i log di sicurezza di HDInsight, Yarn Resource Manager, le metriche di sistema e così via. È possibile monitorare i carichi di lavoro e vedere come influiscono sulla stabilità del cluster. La registrazione selettiva consente di abilitare/disabilitare tutte le tabelle o di abilitare tabelle selettive nell'area di lavoro Log Analytics. È possibile modificare il tipo di origine per ogni tabella, perché nella nuova versione del monitoraggio di Ginevra una tabella include più origini.

- Il sistema di monitoraggio di Ginevra usa mdsd(MDS daemon) che è un agente di monitoraggio e fluentd per raccogliere i log usando un livello di registrazione unificato.

- La registrazione selettiva usa l'azione script per disabilitare/abilitare le tabelle e i relativi tipi di log. Poiché non apre alcuna nuova porta o modifica alcuna impostazione di sicurezza esistente, non ci sono modifiche alla sicurezza.

- L'azione script viene eseguita in parallelo in tutti i nodi specificati e modifica i file di configurazione per disabilitare/abilitare le tabelle e i relativi tipi di log.

Per altre informazioni, vedere qui

![]()

Fisso

Log Analytics

Log Analytics integrato con Azure HDInsight che esegue OMS versione 13 richiede un aggiornamento a OMS versione 14 per applicare gli aggiornamenti della sicurezza più recenti. I clienti che usano la versione precedente del cluster con OMS versione 13 devono installare OMS versione 14 per soddisfare i requisiti di sicurezza. (Come controllare la versione corrente e installare 14)

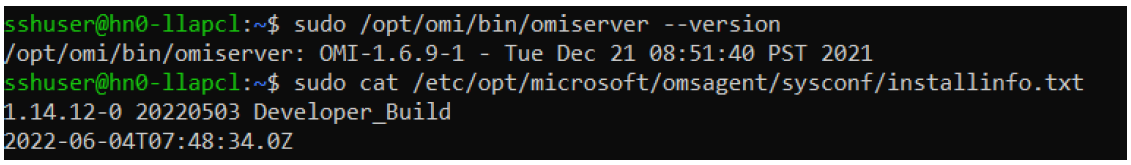

Come controllare la versione corrente di OMS

- Accedere al cluster tramite SSH.

- Eseguire il comando seguente nel client SSH.

sudo /opt/omi/bin/ominiserver/ --version

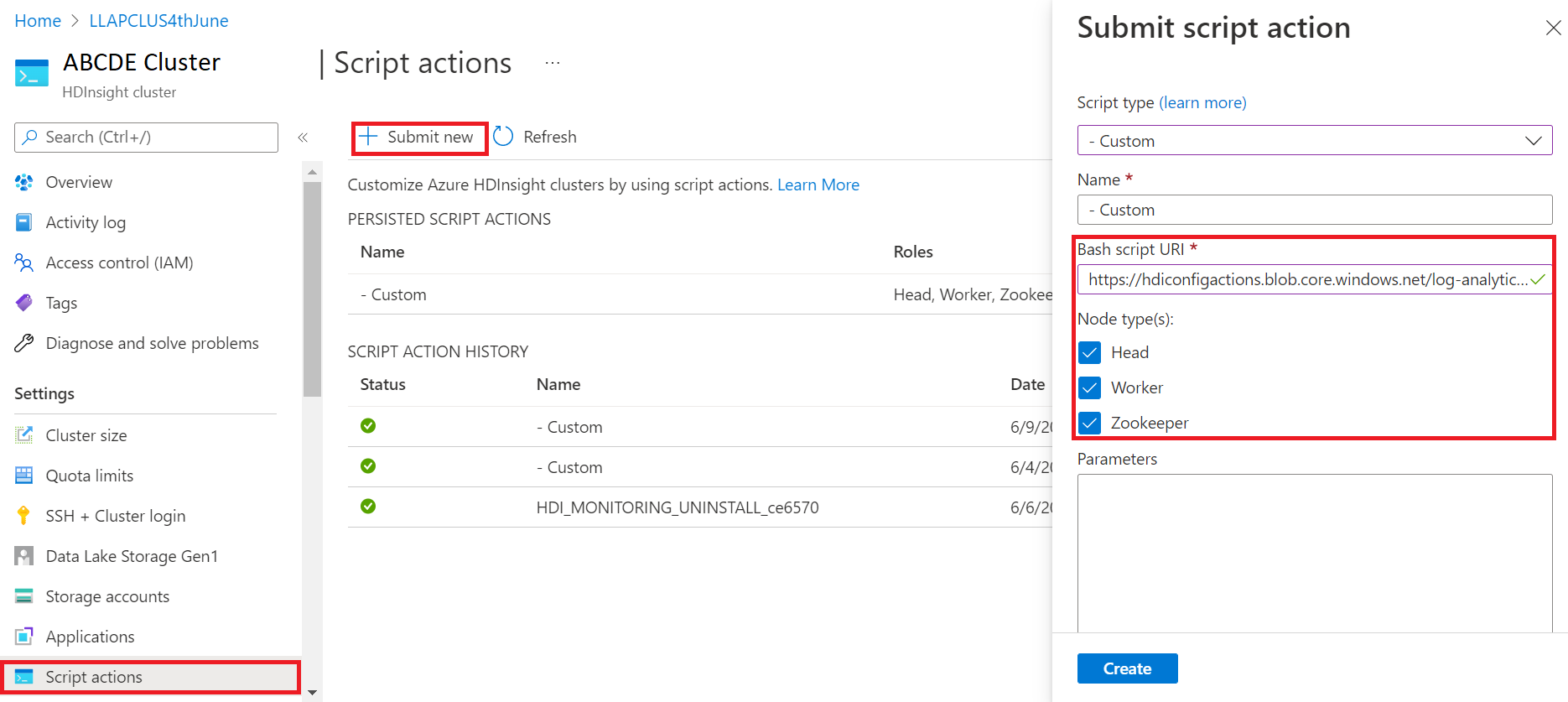

Come aggiornare la versione di OMS da 13 a 14

- Accedere al portale di Azure

- Nel gruppo di risorse selezionare la risorsa cluster HDInsight

- Selezionare Azioni script

- Nel pannello Di azione Invia script scegliere Tipo di script come personalizzato

- Incollare il collegamento seguente nella casella URL script Bash https://hdiconfigactions.blob.core.windows.net/log-analytics-patch/OMSUPGRADE14.1/omsagent-vulnerability-fix-1.14.12-0.sh

- Selezionare i tipi di nodo

- Selezionare Crea.

Verificare la corretta installazione della patch attenendosi alla procedura seguente:

Accedere al cluster tramite SSH.

Eseguire il comando seguente nel client SSH.

sudo /opt/omi/bin/ominiserver/ --version

Altre correzioni di bug

- L'interfaccia della riga di comando del log di Yarn non è riuscita a recuperare i log se sono

TFiledanneggiati o vuoti. - È stato risolto un errore di dettagli dell'entità servizio non valida durante il recupero del token OAuth da Azure Active Directory.

- Miglioramento dell'affidabilità della creazione del cluster quando sono configurati più di 100 nodi di lavoro.

Correzioni di bug open source

Correzioni di bug TEZ

| Correzioni di bug | Apache JIRA |

|---|---|

| Errore di compilazione tez: FileSaver.js non trovato | TEZ-4411 |

Eccezione FS errata quando il warehouse e scratchdir si trovano in FS diversi |

TEZ-4406 |

| TezUtils.createConfFromByteString in Configurazione più grande di 32 MB genera l'eccezione com.google.protobuf.CodedInputStream | TEZ-4142 |

| TezUtils::createByteStringFromConf deve usare snappy anziché DeflaterOutputStream | TEZ-4113 |

| Aggiornare la dipendenza protobuf a 3.x | TEZ-4363 |

Correzioni di bug Hive

| Correzioni di bug | Apache JIRA |

|---|---|

| Ottimizzazioni delle prestazioni nella suddivisione ORC | HIVE-21457 |

| Evitare di leggere la tabella come ACID quando il nome della tabella inizia con "delta", ma la tabella non è transazionale e viene usata la strategia di divisione BI | HIVE-22582 |

| Rimuovere una chiamata FS#exists da AcidUtils#getLogicalLength | HIVE-23533 |

| OrcAcidRowBatchReader.computeOffset vettorializzato e ottimizzazione bucket | HIVE-17917 |

Problemi noti

HDInsight è compatibile con Apache HIVE 3.1.2. A causa di un bug in questa versione, la versione hive viene visualizzata come 3.1.0 nelle interfacce hive. Tuttavia, non c'è alcun impatto sulle funzionalità.

Data di rilascio: 10/08/2022

Questa versione si applica a HDInsight 4.0. La versione di HDInsight è resa disponibile per tutte le aree in diversi giorni.

HDInsight usa procedure di distribuzione sicure, che comportano la distribuzione graduale dell'area. Potrebbero essere necessari fino a 10 giorni lavorativi per una nuova versione o una nuova versione in tutte le aree.

![]()

Nuova funzionalità

1. Collegare dischi esterni nei cluster Hadoop/Spark HDI

Il cluster HDInsight include spazio su disco predefinito basato sullo SKU. Questo spazio potrebbe non essere sufficiente in scenari di processi di grandi dimensioni.

Questa nuova funzionalità consente di aggiungere altri dischi nel cluster, che verranno usati come directory locale di Gestione nodi. Aggiungere il numero di dischi ai nodi di lavoro durante la creazione di cluster HIVE e Spark, mentre i dischi selezionati fanno parte delle directory locali di Node Manager.

Nota

I dischi aggiunti sono configurati solo per le directory locali di Gestione nodi.

Per altre informazioni, vedere qui

2. Analisi selettiva della registrazione

L'analisi della registrazione selettiva è ora disponibile in tutte le aree per l'anteprima pubblica. È possibile connettere il cluster a un'area di lavoro Log Analytics. Dopo l'abilitazione, è possibile visualizzare i log e le metriche, ad esempio i log di sicurezza di HDInsight, Yarn Resource Manager, le metriche di sistema e così via. È possibile monitorare i carichi di lavoro e vedere come influiscono sulla stabilità del cluster. La registrazione selettiva consente di abilitare/disabilitare tutte le tabelle o di abilitare tabelle selettive nell'area di lavoro Log Analytics. È possibile modificare il tipo di origine per ogni tabella, perché nella nuova versione del monitoraggio di Ginevra una tabella include più origini.

- Il sistema di monitoraggio di Ginevra usa mdsd(MDS daemon) che è un agente di monitoraggio e fluentd per raccogliere i log usando un livello di registrazione unificato.

- La registrazione selettiva usa l'azione script per disabilitare/abilitare le tabelle e i relativi tipi di log. Poiché non apre alcuna nuova porta o modifica alcuna impostazione di sicurezza esistente, non ci sono modifiche alla sicurezza.

- L'azione script viene eseguita in parallelo in tutti i nodi specificati e modifica i file di configurazione per disabilitare/abilitare le tabelle e i relativi tipi di log.

Per altre informazioni, vedere qui

![]()

Fisso

Log Analytics

Log Analytics integrato con Azure HDInsight che esegue OMS versione 13 richiede un aggiornamento a OMS versione 14 per applicare gli aggiornamenti della sicurezza più recenti. I clienti che usano la versione precedente del cluster con OMS versione 13 devono installare OMS versione 14 per soddisfare i requisiti di sicurezza. (Come controllare la versione corrente e installare 14)

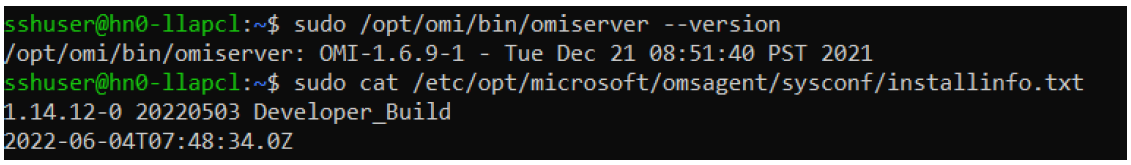

Come controllare la versione corrente di OMS

- Accedere al cluster tramite SSH.

- Eseguire il comando seguente nel client SSH.

sudo /opt/omi/bin/ominiserver/ --version

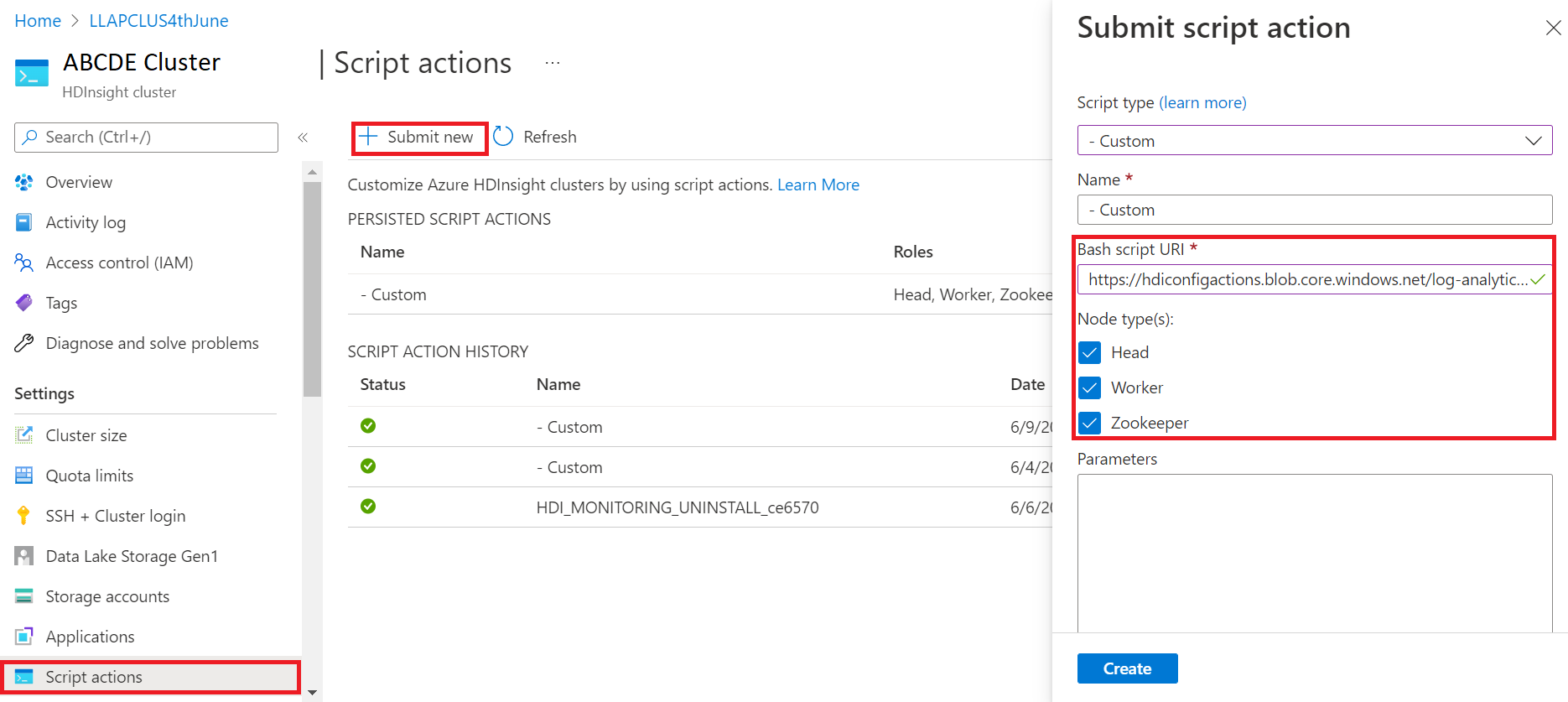

Come aggiornare la versione di OMS da 13 a 14

- Accedere al portale di Azure

- Nel gruppo di risorse selezionare la risorsa cluster HDInsight

- Selezionare Azioni script

- Nel pannello Di azione Invia script scegliere Tipo di script come personalizzato

- Incollare il collegamento seguente nella casella URL script Bash https://hdiconfigactions.blob.core.windows.net/log-analytics-patch/OMSUPGRADE14.1/omsagent-vulnerability-fix-1.14.12-0.sh

- Selezionare i tipi di nodo

- Selezionare Crea.

Verificare la corretta installazione della patch attenendosi alla procedura seguente:

Accedere al cluster tramite SSH.

Eseguire il comando seguente nel client SSH.

sudo /opt/omi/bin/ominiserver/ --version

Altre correzioni di bug

- L'interfaccia della riga di comando del log di Yarn non è riuscita a recuperare i log se sono

TFiledanneggiati o vuoti. - È stato risolto un errore di dettagli dell'entità servizio non valida durante il recupero del token OAuth da Azure Active Directory.

- Miglioramento dell'affidabilità della creazione del cluster quando sono configurati più di 100 nodi di lavoro.

Correzioni di bug open source

Correzioni di bug TEZ

| Correzioni di bug | Apache JIRA |

|---|---|

| Errore di compilazione tez: FileSaver.js non trovato | TEZ-4411 |

Eccezione FS errata quando il warehouse e scratchdir si trovano in FS diversi |

TEZ-4406 |

| TezUtils.createConfFromByteString in Configurazione più grande di 32 MB genera l'eccezione com.google.protobuf.CodedInputStream | TEZ-4142 |

| TezUtils::createByteStringFromConf deve usare snappy anziché DeflaterOutputStream | TEZ-4113 |

| Aggiornare la dipendenza protobuf a 3.x | TEZ-4363 |

Correzioni di bug Hive

| Correzioni di bug | Apache JIRA |

|---|---|

| Ottimizzazioni delle prestazioni nella suddivisione ORC | HIVE-21457 |

| Evitare di leggere la tabella come ACID quando il nome della tabella inizia con "delta", ma la tabella non è transazionale e viene usata la strategia di divisione BI | HIVE-22582 |

| Rimuovere una chiamata FS#exists da AcidUtils#getLogicalLength | HIVE-23533 |

| OrcAcidRowBatchReader.computeOffset vettorializzato e ottimizzazione bucket | HIVE-17917 |

Problemi noti

HDInsight è compatibile con Apache HIVE 3.1.2. A causa di un bug in questa versione, la versione hive viene visualizzata come 3.1.0 nelle interfacce hive. Tuttavia, non c'è alcun impatto sulle funzionalità.

Data di rilascio: 03/06/2022

Questa versione si applica a HDInsight 4.0. La versione di HDInsight è resa disponibile per tutte le aree in diversi giorni. La data di release riportata indica la data di rilascio di release della prima area. Se non vengono visualizzate le modifiche seguenti, attendere che il rilascio sia attivo nell'area in diversi giorni.

Principali caratteristiche della versione

Hive Warehouse Connector (HWC) in Spark v3.1.2

Hive Warehouse Connector (HWC) consente di sfruttare le funzionalità uniche di Hive e Spark per creare potenti applicazioni Big Data. HWC è attualmente supportato solo per Spark v2.4. Questa funzionalità aggiunge valore aziendale consentendo transazioni ACID nelle tabelle Hive tramite Spark. Questa funzionalità è utile per i clienti che usano Hive e Spark nel proprio patrimonio di dati. Per altre informazioni, vedere Apache Spark & Hive - Hive Warehouse Connector - Azure HDInsight | Microsoft Docs

Ambari

- Modifiche al ridimensionamento e al provisioning

- Hive HDI è ora compatibile con OSS versione 3.1.2

La versione Hive 3.1 di HDI viene aggiornata a OSS Hive 3.1.2. Questa versione include tutte le correzioni e le funzionalità disponibili nella versione Open Source Hive 3.1.2.

Nota

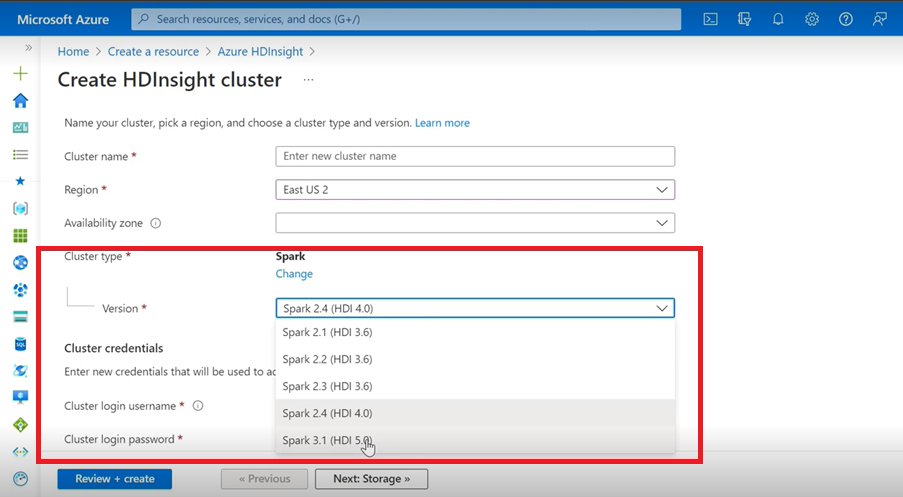

Spark

- Se si usa l'interfaccia utente di Azure per creare un cluster Spark per HDInsight, verrà visualizzato nell'elenco a discesa un'altra versione di Spark 3.1. (HDI 5.0) insieme alle versioni precedenti. Questa versione è una versione rinominata di Spark 3.1. (HDI 4.0). Si tratta solo di una modifica a livello di interfaccia utente, che non influisce su nulla per gli utenti e gli utenti esistenti che usano già il modello di Resource Manager.

Nota

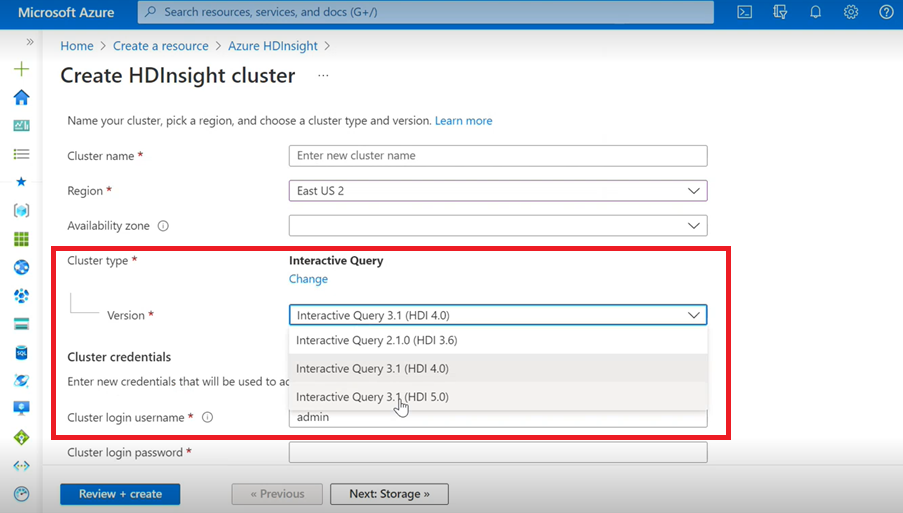

Interactive Query

- Se si crea un cluster Interactive Query, nell'elenco a discesa verrà visualizzata un'altra versione come Interactive Query 3.1 (HDI 5.0).

- Se si intende usare Spark 3.1 versione insieme a Hive che richiedono il supporto ACID, è necessario selezionare questa versione Interactive Query 3.1 (HDI 5.0).

Correzioni di bug TEZ

| Correzioni di bug | Apache JIRA |

|---|---|

| TezUtils.createConfFromByteString in Configurazione più grande di 32 MB genera l'eccezione com.google.protobuf.CodedInputStream | TEZ-4142 |

| TezUtils createByteStringFromConf deve usare snappy anziché DeflaterOutputStream | TEZ-4113 |

Correzioni di bug di HBase

| Correzioni di bug | Apache JIRA |

|---|---|

TableSnapshotInputFormat deve usare ReadType.STREAM per l'analisi HFiles |

HBASE-26273 |

| Aggiungere l'opzione per disabilitare scanMetrics in TableSnapshotInputFormat | HBASE-26330 |

| Correzione per ArrayIndexOutOfBoundsException quando viene eseguito il servizio di bilanciamento | HBASE-22739 |

Correzioni di bug Hive

| Correzioni di bug | Apache JIRA |

|---|---|

| NpE durante l'inserimento di dati con clausola 'distribute by' con ottimizzazione dell'ordinamento dynpart | HIVE-18284 |

| Il comando MSCK REPAIR con filtro delle partizioni ha esito negativo durante l'eliminazione delle partizioni | HIVE-23851 |

| Eccezione errata generata se capacity<=0 | HIVE-25446 |

| Supporto del caricamento parallelo per HastTables - Interfacce | HIVE-25583 |

| Includi MultiDelimitSerDe in HiveServer2 per impostazione predefinita | HIVE-20619 |

| Rimuovere le classi glassfish.jersey e mssql-jdbc da jdbc-standalone jar | HIVE-22134 |

| Eccezione del puntatore Null in caso di compattazione in esecuzione su una tabella MM. | HIVE-21280 |

Query Hive con dimensioni elevate tramite knox errore con errore scrittura pipe interrotta |

HIVE-22231 |

| Aggiunta della possibilità per l'utente di impostare l'associazione utente | HIVE-21009 |

| Implementare la funzione definita dall'utente per interpretare data/timestamp usando la relativa rappresentazione interna e il calendario ibrido gregoriano-julian | HIVE-22241 |

| Opzione Beeline per visualizzare/non visualizzare il report di esecuzione | HIVE-22204 |

| Tez: SplitGenerator tenta di cercare i file di piano, che non esistono per Tez | HIVE-22169 |

Rimuovere la registrazione costosa dalla cache LLAP hotpath |

HIVE-22168 |

| Funzione definita dall'utente: FunctionRegistry sincronizza la classe org.apache.hadoop.hive.ql.udf.UDFType | HIVE-22161 |

| Impedire la creazione dell'appender di routing delle query se la proprietà è impostata su false | HIVE-22115 |

| Rimuovere la sincronizzazione tra query per partition-eval | HIVE-22106 |

| Ignorare la configurazione di hive scratch dir durante la pianificazione | HIVE-21182 |

| Ignorare la creazione di scratch dirs per tez se RPC è attivo | HIVE-21171 |

impostare funzioni definite dall'utente Hive per l'uso del Re2J motore regex |

HIVE-19661 |

| Le tabelle cluster di cui è stata eseguita la migrazione con bucketing_version 1 in hive 3 usano bucketing_version 2 per gli inserimenti | HIVE-22429 |

| Bucketing: il bucket versione 1 esegue erroneamente il partizionamento dei dati | HIVE-21167 |

| Aggiunta dell'intestazione della licenza ASF al file appena aggiunto | HIVE-22498 |

| Miglioramenti dello strumento dello schema per supportare mergeCatalog | HIVE-22498 |

| Hive con TEZ UNION ALL e UDTF comporta la perdita di dati | HIVE-21915 |

| Dividere i file di testo anche se esiste un'intestazione o un piè di pagina | HIVE-21924 |

| MultiDelimitSerDe restituisce risultati errati nell'ultima colonna quando il file caricato contiene più colonne di quelle presenti nello schema della tabella | HIVE-22360 |

| Client esterno LLAP - È necessario ridurre il footprint LlapBaseInputFormat#getSplits() | HIVE-22221 |

| Il nome della colonna con parola chiave riservata non esegue il escape quando la query inclusa l'aggiunta alla tabella con la colonna mask viene riscritta (Zoltan Matyus tramite Zoltan Haindrich) | HIVE-22208 |

Impedire l'arresto LLAP in AMReporter RuntimeException correlato |

HIVE-22113 |

| Il driver del servizio di stato LLAP potrebbe rimanere bloccato con l'ID app Yarn errato | HIVE-21866 |

| OperationManager.queryIdOperation non pulisce correttamente più id query | HIVE-22275 |

| Portare un gestore di nodi inattivo blocchi di riavvio del servizio LLAP | HIVE-22219 |

| StackOverflowError quando si eliminano un numero elevato di partizioni | HIVE-15956 |

| Controllo di accesso non riuscito quando viene rimossa una directory temporanea | HIVE-22273 |

| Correzione di risultati errati/eccezione ArrayOutOfBound nei join di mapping esterni a sinistra in condizioni limite specifiche | HIVE-22120 |

| Rimuovere il tag di gestione della distribuzione da pom.xml | HIVE-19667 |

| Il tempo di analisi può essere elevato se sono presenti sottoquery annidate in modo approfondito | HIVE-21980 |

Per ALTER TABLE t SET TBLPROPERTIES ('EXTERNAL'='TRUE'); TBL_TYPE modifiche dell'attributo che non riflettono per i caps non |

HIVE-20057 |

JDBC: interfacce shades log4j HiveConnection |

HIVE-18874 |

Aggiornare gli URL del repository in poms - Versione 3.1 del ramo |

HIVE-21786 |

DBInstall test interrotti su master e branch-3.1 |

HIVE-21758 |

| Il caricamento dei dati in una tabella in bucket ignora le specifiche delle partizioni e carica i dati nella partizione predefinita | HIVE-21564 |

| Le query con condizione di join con timestamp o timestamp con valore letterale fuso orario locale generano SemanticException | HIVE-21613 |

| Analizzare le statistiche di calcolo per la colonna lasciare il dir di staging in HDFS | HIVE-21342 |

| Modifica incompatibile nel calcolo del bucket Hive | HIVE-21376 |

| Fornire un autorizzatore di fallback quando nessun altro autorizzatore è in uso | HIVE-20420 |

| Alcune chiamate alterPartitions generano 'NumberFormatException: null' | HIVE-18767 |

| HiveServer2: l'oggetto preautenticato per il trasporto HTTP non viene conservato per tutta la durata della comunicazione HTTP in alcuni casi | HIVE-20555 |

Data di rilascio: 10/03/2022

Questa versione si applica a HDInsight 4.0. La versione di HDInsight è resa disponibile per tutte le aree in diversi giorni. La data di release riportata indica la data di rilascio di release della prima area. Se non vengono visualizzate le modifiche seguenti, attendere che il rilascio sia attivo nell'area in diversi giorni.

Le versioni del sistema operativo per questa versione sono:

- HDInsight 4.0: Ubuntu 18.04.5

Spark 3.1 è ora disponibile a livello generale

Spark 3.1 è ora disponibile a livello generale nella versione HDInsight 4.0. Questa versione include

- Esecuzione di query adattive,

- Convertire l'unione di ordinamento in broadcast hash join,

- Spark Catalyst Optimizer,

- Eliminazione dinamica delle partizioni,

- I clienti potranno creare nuovi cluster Spark 3.1 e non cluster Spark 3.0 (anteprima).

Per altre informazioni, vedere Apache Spark 3.1 è ora disponibile a livello generale in HDInsight - Microsoft Tech Community.

Per un elenco completo dei miglioramenti, vedere le note sulla versione di Apache Spark 3.1.

Per altre informazioni sulla migrazione, vedere la guida alla migrazione.

Kafka 2.4 è ora disponibile a livello generale

Kafka 2.4.1 è ora disponibile a livello generale. Per altre informazioni, vedere Note sulla versione di Kafka 2.4.1. Altre funzionalità includono la disponibilità di MirrorMaker 2, la nuova categoria di metriche partizione dell'argomento AtMinIsr, il tempo di avvio migliorato del broker per lazy su richiesta mmap di file di indice, altre metriche consumer per osservare il comportamento del polling degli utenti.

Il tipo di dati mappa in HWC è ora supportato in HDInsight 4.0

Questa versione include il supporto map datatype per HWC 1.0 (Spark 2.4) tramite l'applicazione spark-shell e tutti gli altri client Spark supportati da HWC. I miglioramenti seguenti sono inclusi come qualsiasi altro tipo di dati:

Un utente può

- Creare una tabella Hive con qualsiasi colonna contenente il tipo di dati Map, inserire i dati e leggerne i risultati.

- Creare un dataframe Apache Spark con tipo di mappa ed eseguire operazioni di lettura e scrittura batch/flusso.

Nuove aree

HDInsight ha ora ampliato la propria presenza geografica a due nuove aree: Cina orientale 3 e Cina settentrionale 3.

Modifiche al backport del sistema operativo

Backport OSS inclusi in Hive, tra cui HWC 1.0 (Spark 2.4) che supporta il tipo di dati Map.

Di seguito sono riportati gli apache JIRA di OSS di cui è stato eseguito il backporting per questa versione:

| Funzionalità interessata | Apache JIRA |

|---|---|

| Le query SQL dirette del metastore con IN/(NOT IN) devono essere suddivise in base ai parametri massimi consentiti dal database SQL | HIVE-25659 |

Aggiornamento log4j dalla versione 2.16.0 alla versione 2.17.0 |

HIVE-25825 |

Aggiornare la Flatbuffer versione |

HIVE-22827 |

| Supportare il tipo di dati mappa in modo nativo in formato freccia | HIVE-25553 |

| Client esterno LLAP: gestire i valori annidati quando lo struct padre è Null | HIVE-25243 |

| Aggiornare la versione della freccia alla versione 0.11.0 | HIVE-23987 |

Avvisi di deprecazione

Azure set di scalabilità di macchine virtuali in HDInsight

HDInsight non userà più Azure set di scalabilità di macchine virtuali per effettuare il provisioning dei cluster, non è prevista alcuna modifica di rilievo. I cluster HDInsight esistenti nei set di scalabilità di macchine virtuali non hanno alcun impatto, i nuovi cluster nelle immagini più recenti non useranno più set di scalabilità di macchine virtuali.

Il ridimensionamento dei carichi di lavoro HBase di Azure HDInsight sarà ora supportato solo usando la scalabilità manuale

A partire dal 01 marzo 2022, HDInsight supporterà solo la scalabilità manuale per HBase, senza alcun impatto sull'esecuzione dei cluster. I nuovi cluster HBase non saranno in grado di abilitare la scalabilità automatica basata sulla pianificazione. Per altre informazioni su come ridimensionare manualmente il cluster HBase, vedere la documentazione relativa al ridimensionamento manuale dei cluster Azure HDInsight

Data di rilascio: 27/12/2021

Questa versione si applica a HDInsight 4.0. La versione di HDInsight è resa disponibile per tutte le aree in diversi giorni. La data di release riportata indica la data di rilascio di release della prima area. Se non vengono visualizzate le modifiche seguenti, attendere che il rilascio sia attivo nell'area in diversi giorni.

Le versioni del sistema operativo per questa versione sono:

- HDInsight 4.0: Ubuntu 18.04.5 LTS

L'immagine HDInsight 4.0 è stata aggiornata per attenuare la Log4j vulnerabilità, come descritto in Risposta di Microsoft a CVE-2021-44228 Apache Log4j 2.

Nota

- Tutti i cluster HDI 4.0 creati dopo il 27 dicembre 2021 00:00 UTC vengono creati con una versione aggiornata dell'immagine che attenua le

log4jvulnerabilità. Di conseguenza, i clienti non devono applicare patch o riavviare questi cluster. - Per i nuovi cluster HDInsight 4.0 creati tra il 16 dicembre 2021 alle 01:15 UTC e il 27 dicembre 2021 00:00 UTC, HDInsight 3.6 o nelle sottoscrizioni aggiunte dopo il 16 dicembre 2021 la patch viene applicata automaticamente entro l'ora in cui viene creato il cluster, tuttavia i clienti devono riavviare i nodi per il completamento dell'applicazione delle patch (ad eccezione dei nodi di gestione Kafka, che vengono riavviati automaticamente).

Data di rilascio: 27/07/2021

Questa versione si applica sia per HDInsight 3.6 che per HDInsight 4.0. La versione di HDInsight è resa disponibile per tutte le aree in diversi giorni. La data di release riportata indica la data di rilascio di release della prima area. Se non vengono visualizzate le modifiche seguenti, attendere che il rilascio sia attivo nell'area geografica in diversi giorni.

Le versioni del sistema operativo per questa versione sono:

- HDInsight 3.6: Ubuntu 16.04.7 LTS

- HDInsight 4.0: Ubuntu 18.04.5 LTS

Nuove funzionalità

Il supporto di Azure HDInsight per la connettività pubblica con restrizioni è disponibile a livello generale il 15 ottobre 2021

Azure HDInsight supporta ora la connettività pubblica con restrizioni in tutte le aree. Di seguito sono riportate alcune delle principali caratteristiche di questa funzionalità:

- Possibilità di invertire la comunicazione tra provider di risorse e cluster in modo che sia in uscita dal cluster al provider di risorse

- Supporto per l'uso di risorse abilitate per il proprio collegamento privato (ad esempio, archiviazione, SQL, insieme di credenziali delle chiavi) per il cluster HDInsight per accedere alle risorse solo tramite rete privata

- Non viene effettuato il provisioning di indirizzi IP pubblici

Usando questa nuova funzionalità, è anche possibile ignorare le regole dei tag del servizio del gruppo di sicurezza di rete in ingresso (NSG) per gli INDIRIZZI IP di gestione di HDInsight. Altre informazioni sulla limitazione della connettività pubblica

Il supporto di Azure HDInsight per collegamento privato di Azure è disponibile a livello generale il 15 ottobre 2021

È ora possibile usare endpoint privati per connettersi ai cluster HDInsight tramite collegamento privato. Il collegamento privato può essere usato in scenari tra reti virtuali in cui il peering reti virtuali non è disponibile o abilitato.

Collegamento privato di Azure consente di accedere ai servizi PaaS di Azure, ad esempio Archiviazione di Azure e Database SQL, nonché ai servizi di proprietà di clienti/partner ospitati in Azure tramite un endpoint privato nella rete virtuale.

Il traffico tra la rete virtuale e il servizio attraversa la rete del backbone Microsoft. L'esposizione del servizio sulla rete Internet pubblica non è più necessaria.

Per altre informazioni, abilitare il collegamento privato.

Nuova esperienza di integrazione di Monitoraggio di Azure (anteprima)

La nuova esperienza di integrazione di Monitoraggio di Azure sarà disponibile in anteprima negli Stati Uniti orientali e nell'Europa occidentale con questa versione. Altre informazioni dettagliate sulla nuova esperienza di Monitoraggio di Azure sono disponibili qui.

Deprecazione

La versione di HDInsight 3.6 è deprecata a partire dal 01 ottobre 2022.

Modifiche del comportamento

HDInsight Interactive Query supporta solo la scalabilità automatica basata su pianificazione

Man mano che gli scenari dei clienti crescono più maturi e diversificati, sono state identificate alcune limitazioni con la scalabilità automatica basata su caricamento di Interactive Query (LLAP). Queste limitazioni sono causate dalla natura delle dinamiche delle query LLAP, dai problemi futuri di accuratezza della stima del carico e dai problemi nella ridistribuzione delle attività dell'utilità di pianificazione LLAP. A causa di queste limitazioni, gli utenti potrebbero vedere che le query vengono eseguite più lentamente nei cluster LLAP quando la scalabilità automatica è abilitata. L'effetto sulle prestazioni può superare i vantaggi dei costi della scalabilità automatica.

A partire da luglio 2021, il carico di lavoro Interactive Query in HDInsight supporta solo la scalabilità automatica basata su pianificazione. Non è più possibile abilitare la scalabilità automatica basata sul carico nei nuovi cluster Interactive Query. I cluster in esecuzione esistenti possono continuare a essere eseguiti con le limitazioni note descritte in precedenza.

Microsoft consiglia di passare a una scalabilità automatica basata su pianificazione per LLAP. È possibile analizzare il modello di utilizzo corrente del cluster tramite il dashboard di Grafana Hive. Per altre informazioni, vedere Ridimensionare automaticamente i cluster Azure HDInsight.

Modifiche imminenti

Le modifiche seguenti si verificano nelle prossime versioni.

Il componente LLAP predefinito nel cluster ESP Spark verrà rimosso

Il cluster HDInsight 4.0 ESP Spark include componenti LLAP predefiniti in esecuzione in entrambi i nodi head. I componenti LLAP nel cluster ESP Spark sono stati originariamente aggiunti per HDInsight 3.6 ESP Spark, ma non ha un caso utente reale per HDInsight 4.0 ESP Spark. Nella prossima versione pianificata a settembre 2021, HDInsight rimuoverà il componente LLAP predefinito dal cluster HDInsight 4.0 ESP Spark. Questa modifica consente di eseguire l'offload del carico di lavoro del nodo head ed evitare confusione tra il tipo di cluster ESP Spark ed ESP Interactive Hive.

Nuova area

- Stati Uniti occidentali 3

JioIndia occidentale- Australia centrale

Modifica della versione dei componenti

La versione del componente seguente è stata modificata con questa versione:

- Versione ORC dalla 1.5.1 alla versione 1.5.9

In questo documento sono disponibili le versioni dei componenti correnti per HDInsight 4.0 e HDInsight 3.6.

Back ported JIRAs

Di seguito sono riportati i back porting di Apache JIRAs per questa versione:

| Funzionalità interessata | Apache JIRA |

|---|---|

| Data/Timestamp | HIVE-25104 |

| HIVE-24074 | |

| HIVE-22840 | |

| HIVE-22589 | |

| HIVE-22405 | |

| HIVE-21729 | |

| HIVE-21291 | |

| HIVE-21290 | |

| Funzione definita dall'utente | HIVE-25268 |

| HIVE-25093 | |

| HIVE-22099 | |

| HIVE-24113 | |

| HIVE-22170 | |

| HIVE-22331 | |

| ORC | HIVE-21991 |

| HIVE-21815 | |

| HIVE-21862 | |

| Schema tabella | HIVE-20437 |

| HIVE-22941 | |

| HIVE-21784 | |

| HIVE-21714 | |

| HIVE-18702 | |

| HIVE-21799 | |

| HIVE-21296 | |

| Gestione del carico di lavoro | HIVE-24201 |

| Compattamento | HIVE-24882 |

| HIVE-23058 | |

| HIVE-23046 | |

| Vista materializzata | HIVE-22566 |

Correzione dei prezzi per HDInsight Dv2 Macchine virtuali

È stato corretto un errore relativo ai prezzi il 25 aprile 2021 per la Dv2 serie di macchine virtuali in HDInsight. L'errore relativo ai prezzi ha generato un addebito ridotto sulle fatture di alcuni clienti prima del 25 aprile e con la correzione, i prezzi corrispondono ora a quelli annunciati nella pagina dei prezzi di HDInsight e nel calcolatore dei prezzi di HDInsight. L'errore relativo ai prezzi ha interessato i clienti nelle aree seguenti che hanno usato Dv2 le macchine virtuali:

- Canada centrale

- Canada orientale

- Asia orientale

- Sudafrica settentrionale

- Asia sud-orientale

- Emirati Arabi Uniti centrali

A partire dal 25 aprile 2021, l'importo corretto per le Dv2 macchine virtuali sarà sul tuo account. Le notifiche dei clienti sono state inviate ai proprietari delle sottoscrizioni prima della modifica. È possibile usare il calcolatore prezzi, la pagina prezzi di HDInsight o il pannello Crea cluster HDInsight nel portale di Azure per visualizzare i costi corretti per Dv2 le macchine virtuali nell'area.

Non sono necessarie altre azioni da parte dell'utente. La correzione dei prezzi verrà applicata solo per l'utilizzo il 25 aprile 2021 nelle aree specificate e non per alcun utilizzo prima di questa data. Per assicurarsi di avere la soluzione più efficiente e conveniente, è consigliabile esaminare i prezzi, la VCPU e la RAM per i Dv2 cluster e confrontare le Dv2 specifiche con le macchine virtuali per verificare se la Ev3 soluzione trarrà vantaggio dall'uso di una delle serie di macchine virtuali più recenti.

Data di rilascio: 02/06/2021

Questa versione si applica sia per HDInsight 3.6 che per HDInsight 4.0. La versione di HDInsight è resa disponibile per tutte le aree in diversi giorni. La data di release riportata indica la data di rilascio di release della prima area. Se non vengono visualizzate le modifiche seguenti, attendere che il rilascio sia attivo nell'area geografica in diversi giorni.

Le versioni del sistema operativo per questa versione sono:

- HDInsight 3.6: Ubuntu 16.04.7 LTS

- HDInsight 4.0: Ubuntu 18.04.5 LTS

Nuove funzionalità

Aggiornamento della versione del sistema operativo

Come indicato nel ciclo di rilascio di Ubuntu, il kernel Ubuntu 16.04 raggiunge la fine della vita (EOL) nell'aprile 2021. È stata avviata l'implementazione della nuova immagine del cluster HDInsight 4.0 in esecuzione in Ubuntu 18.04 con questa versione. I cluster HDInsight 4.0 appena creati vengono eseguiti in Ubuntu 18.04 per impostazione predefinita una volta disponibili. I cluster esistenti in Ubuntu 16.04 vengono eseguiti così come sono con il supporto completo.

HDInsight 3.6 continuerà a essere eseguito in Ubuntu 16.04. Passerà al supporto Basic (dal supporto Standard) a partire dal 1° luglio 2021. Per altre informazioni sulle date e sulle opzioni di supporto, vedere Versioni di Azure HDInsight. Ubuntu 18.04 non sarà supportato per HDInsight 3.6. Se si vuole usare Ubuntu 18.04, è necessario eseguire la migrazione dei cluster a HDInsight 4.0.

È necessario eliminare e ricreare i cluster se si vuole spostare i cluster HDInsight 4.0 esistenti in Ubuntu 18.04. Pianificare la creazione o la ricreazione dei cluster dopo che il supporto di Ubuntu 18.04 diventa disponibile.

Dopo aver creato il nuovo cluster, è possibile connettersi tramite SSH al cluster ed eseguire sudo lsb_release -a per verificare che venga eseguito in Ubuntu 18.04. È consigliabile testare le applicazioni nelle sottoscrizioni di test prima di passare all'ambiente di produzione.

Ottimizzazioni del ridimensionamento nei cluster di scrittura accelerati di HBase

HDInsight ha apportato alcuni miglioramenti e ottimizzazioni sul ridimensionamento per i cluster abilitati per la scrittura accelerata di HBase. Altre informazioni sulla scrittura accelerata di HBase.

Deprecazione

Nessuna deprecazione in questa versione.

Modifiche del comportamento

Disabilitare le dimensioni Stardard_A5 macchina virtuale come nodo head per HDInsight 4.0

Il nodo head del cluster HDInsight è responsabile dell'inizializzazione e della gestione del cluster. Standard_A5 dimensioni delle macchine virtuali presenta problemi di affidabilità come nodo head per HDInsight 4.0. A partire da questa versione, i clienti non potranno creare nuovi cluster con dimensioni Standard_A5 macchina virtuale come nodo head. È possibile usare altre macchine virtuali a due core, ad esempio E2_v3 o E2s_v3. I cluster esistenti verranno eseguiti così come sono. È consigliabile usare una macchina virtuale a quattro core per head node per garantire la disponibilità elevata e l'affidabilità dei cluster HDInsight di produzione.

Risorsa dell'interfaccia di rete non visibile per i cluster in esecuzione nei set di scalabilità di macchine virtuali di Azure

HDInsight esegue gradualmente la migrazione ai set di scalabilità di macchine virtuali di Azure. Le interfacce di rete per le macchine virtuali non sono più visibili ai clienti per i cluster che usano set di scalabilità di macchine virtuali di Azure.

Modifiche imminenti

Nelle versioni future verranno apportate le modifiche seguenti.

HDInsight Interactive Query supporta solo la scalabilità automatica basata su pianificazione

Man mano che gli scenari dei clienti crescono più maturi e diversificati, sono state identificate alcune limitazioni con la scalabilità automatica basata su caricamento di Interactive Query (LLAP). Queste limitazioni sono causate dalla natura delle dinamiche delle query LLAP, dai problemi futuri di accuratezza della stima del carico e dai problemi nella ridistribuzione delle attività dell'utilità di pianificazione LLAP. A causa di queste limitazioni, gli utenti potrebbero vedere che le query vengono eseguite più lentamente nei cluster LLAP quando la scalabilità automatica è abilitata. L'effetto sulle prestazioni può superare i vantaggi dei costi della scalabilità automatica.

A partire da luglio 2021, il carico di lavoro Interactive Query in HDInsight supporta solo la scalabilità automatica basata su pianificazione. Non è più possibile abilitare la scalabilità automatica nei nuovi cluster Interactive Query. I cluster in esecuzione esistenti possono continuare a essere eseguiti con le limitazioni note descritte in precedenza.

Microsoft consiglia di passare a una scalabilità automatica basata su pianificazione per LLAP. È possibile analizzare il modello di utilizzo corrente del cluster tramite il dashboard di Grafana Hive. Per altre informazioni, vedere Ridimensionare automaticamente i cluster Azure HDInsight.

La denominazione dell'host della macchina virtuale verrà modificata il 1° luglio 2021

HDInsight usa ora macchine virtuali di Azure per eseguire il provisioning del cluster. Il servizio esegue gradualmente la migrazione ai set di scalabilità di macchine virtuali di Azure. Questa migrazione modificherà il formato del nome FQDN del nome host del cluster e i numeri nel nome host non saranno garantiti in sequenza. Per ottenere i nomi FQDN per ogni nodo, vedere Trovare i nomi host dei nodi del cluster.

Passare ai set di scalabilità di macchine virtuali di Azure

HDInsight usa ora macchine virtuali di Azure per eseguire il provisioning del cluster. Il servizio eseguirà gradualmente la migrazione ai set di scalabilità di macchine virtuali di Azure. L'intero processo potrebbe richiedere mesi. Dopo la migrazione delle aree e delle sottoscrizioni, i cluster HDInsight appena creati verranno eseguiti nei set di scalabilità di macchine virtuali senza azioni dei clienti. Non è prevista alcuna modifica di rilievo.

Data di rilascio: 24/03/2021

Nuove funzionalità

Anteprima di Spark 3.0

HDInsight ha aggiunto il supporto di Spark 3.0.0 a HDInsight 4.0 come funzionalità di anteprima.

Anteprima di Kafka 2.4

HDInsight ha aggiunto il supporto kafka 2.4.1 a HDInsight 4.0 come funzionalità di anteprima.

Eav4Supporto di serie

In questa versione è stato aggiunto Eav4il supporto della serie -series.

Passaggio a set di scalabilità di macchine virtuali

HDInsight usa ora macchine virtuali di Azure per eseguire il provisioning del cluster. Il servizio esegue gradualmente la migrazione ai set di scalabilità di macchine virtuali di Azure. L'intero processo potrebbe richiedere mesi. Dopo la migrazione delle aree e delle sottoscrizioni, i cluster HDInsight appena creati verranno eseguiti nei set di scalabilità di macchine virtuali senza azioni dei clienti. Non è prevista alcuna modifica di rilievo.

Deprecazione

Nessuna deprecazione in questa versione.

Modifiche del comportamento

La versione predefinita del cluster viene modificata in 4.0

La versione predefinita del cluster HDInsight viene modificata da 3.6 a 4.0. Per altre informazioni sulle versioni disponibili, vedere versioni disponibili. Altre informazioni sulle novità di HDInsight 4.0.

Le dimensioni predefinite delle macchine virtuali del cluster vengono modificate in Ev3-series