Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Istanza gestita di Azure per Apache Cassandra è un servizio completamente gestito per cluster Apache Cassandra open source puri. Il servizio consente anche di eseguire l'override delle configurazioni, a seconda delle esigenze specifiche di ogni carico di lavoro, per la massima flessibilità e controllo.

Questa guida introduttiva descrive come usare i comandi dell'interfaccia della riga di comando di Azure per configurare un cluster ibrido. Se si dispone di data center esistenti in un ambiente locale o self-hosted, è possibile usare Istanza gestita di Azure per Apache Cassandra per aggiungere altri data center a tali cluster e gestirli.

Prerequisiti

Utilizzare l'ambiente Bash in Azure Cloud Shell. Per altre informazioni, vedere Introduzione ad Azure Cloud Shell.

Se si preferisce eseguire i comandi di riferimento dell'interfaccia della riga di comando in locale, installare l'interfaccia della riga di comando di Azure. Per l'esecuzione in Windows o macOS, considerare l'esecuzione dell'interfaccia della riga di comando di Azure in un contenitore Docker. Per altre informazioni, vedere Come eseguire l’interfaccia della riga di comando di Azure in un contenitore Docker.

Se si usa un'installazione locale, accedere all'interfaccia della riga di comando di Azure con il comando az login. Per completare il processo di autenticazione, seguire la procedura visualizzata nel terminale. Per altre opzioni di accesso, vedere Eseguire l'autenticazione ad Azure con l'interfaccia della riga di comando di Azure.

Quando richiesto, al primo utilizzo installare l'estensione dell'interfaccia della riga di comando di Azure. Per altre informazioni sulle estensioni, vedere Usare e gestire le estensioni con l'interfaccia della riga di comando di Azure.

Eseguire az version per trovare la versione e le librerie dipendenti installate. Per eseguire l'aggiornamento alla versione più recente, eseguire az upgrade.

- Questo articolo richiede l'interfaccia della riga di comando di Azure versione 2.30.0 o successiva. Se si usa Azure Cloud Shell, la versione più recente è già installata.

- Usa una rete virtuale di Azure con connettività all'ambiente autogestito o locale. Per altre informazioni su come connettere gli ambienti locali ad Azure, vedere Connettere una rete locale ad Azure.

Configurare un cluster ibrido

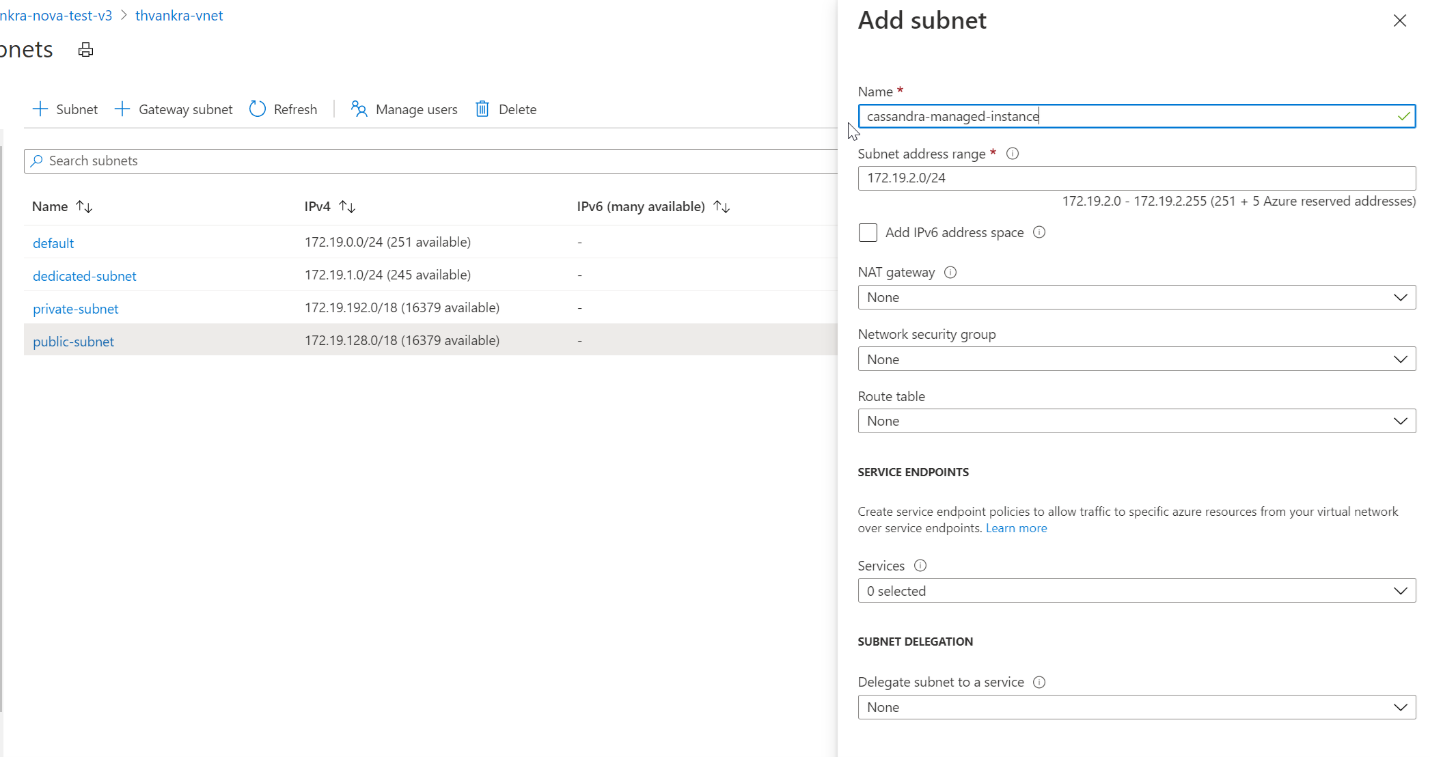

Accedere al portale di Azure e passare alla risorsa di rete virtuale.

Selezionare la scheda Subnet e creare una nuova subnet. Per altre informazioni sui campi nel modulo Aggiungi subnet , vedere Aggiungere una subnet.

La distribuzione di Istanza gestita di Azure per Apache Cassandra richiede l'accesso a Internet. La distribuzione ha esito negativo negli ambienti in cui l'accesso a Internet è limitato. Assicurarsi di non bloccare l'accesso all'interno della rete virtuale ai servizi di Azure essenziali seguenti necessari per il corretto funzionamento di Istanza gestita di Azure per Apache Cassandra. Per un elenco degli indirizzi IP e delle dipendenze delle porte, vedere Regole di rete in uscita necessarie.

- Archiviazione di Azure

- Azure Key Vault (Archivio chiavi di Azure)

- Set di scalabilità delle macchine virtuali di Azure

- Monitoraggio di Azure

- Microsoft Entra ID

- Microsoft Defender for Cloud

Applicare alcune autorizzazioni speciali alla rete virtuale e alla subnet, richiesta da Istanza gestita di Azure per Apache Cassandra tramite l'interfaccia della riga di comando di Azure. Usare il comando

az role assignment create. Sostituire<subscriptionID>,<resourceGroupName>e<vnetName>con i valori appropriati:az role assignment create \ --assignee a232010e-820c-4083-83bb-3ace5fc29d0b \ --role 4d97b98b-1d4f-4787-a291-c67834d212e7 \ --scope /subscriptions/<subscriptionID>/resourceGroups/<resourceGroupName>/providers/Microsoft.Network/virtualNetworks/<vnetName>I valori di

assigneeerolenel comando precedente sono entità del servizio fisse e identificatori di ruolo, rispettivamente.Configurare le risorse per il cluster ibrido. Poiché si dispone già di un cluster, il nome del cluster è una risorsa logica per identificare il nome del cluster esistente. Usare il nome del cluster esistente quando si definiscono le variabili

clusterNameeclusterNameOverridenello script seguente.Sono necessari anche, almeno, i nodi di inizializzazione dal data center esistente e i certificati gossip necessari per la crittografia da nodo a nodo. Istanza gestita di Azure per Apache Cassandra richiede la crittografia da nodo a nodo per la comunicazione tra data center. Se non è implementata la crittografia da nodo a nodo nel cluster esistente, è necessario implementarla. Per altre informazioni, vedere Crittografia da nodo a nodo. Specificare il percorso verso la posizione dei certificati. Ogni certificato deve essere in formato PEM (Privacy Enhanced Mail), ad esempio

-----BEGIN CERTIFICATE-----\n...PEM format 1...\n-----END CERTIFICATE-----. In generale, esistono due modi per implementare i certificati:- Certificati autofirmati. Certificati privati e pubblici senza autorità di certificazione (CA) per ogni nodo. In questo caso, sono necessari tutti i certificati pubblici.

- Certificati firmati da una CA. Certificati emessi da una CA auto-firmata o da una CA pubblica. In questo caso, è necessario il certificato della CA radice e tutti i certificati intermedi, se applicabile. Per altre informazioni, vedere Preparare i certificati SSL (Secure Sockets Layer) per la produzione.

Facoltativamente, se si vuole implementare l'autenticazione del certificato da client a nodo o TLS (Transport Layer Security), specificare i certificati nello stesso formato di quando è stato creato il cluster ibrido. Vedere l'esempio dell'interfaccia della riga di comando di Azure più avanti in questo articolo. I certificati vengono forniti nel

--client-certificatesparametro .Questo approccio carica e applica i certificati client all'archivio attendibilità per il cluster dell'Istanza gestita di Azure per Apache Cassandra. Non è necessario modificare

cassandra.yamlle impostazioni. Dopo l'applicazione dei certificati, il cluster richiede a Cassandra di verificare i certificati quando un client si connette. Per altre informazioni, vedererequire_client_auth: truein Cassandra client_encryption_options.Il valore della

delegatedManagementSubnetIdvariabile fornita in questo codice corrisponde al valore di--scopespecificato in un comando precedente:resourceGroupName='MyResourceGroup' clusterName='cassandra-hybrid-cluster-legal-name' clusterNameOverride='cassandra-hybrid-cluster-illegal-name' location='eastus2' delegatedManagementSubnetId='/subscriptions/<subscriptionID>/resourceGroups/<resourceGroupName>/providers/Microsoft.Network/virtualNetworks/<vnetName>/subnets/<subnetName>' # You can override the cluster name if the original name isn't legal for an Azure resource: # overrideClusterName='ClusterNameIllegalForAzureResource' # the default cassandra version will be v3.11 az managed-cassandra cluster create \ --cluster-name $clusterName \ --resource-group $resourceGroupName \ --location $location \ --delegated-management-subnet-id $delegatedManagementSubnetId \ --external-seed-nodes 10.52.221.2 10.52.221.3 10.52.221.4 \ --external-gossip-certificates /usr/csuser/clouddrive/rootCa.pem /usr/csuser/clouddrive/gossipKeyStore.crt_signed # optional - add your existing datacenter's client-to-node certificates (if implemented): # --client-certificates /usr/csuser/clouddrive/rootCa.pem /usr/csuser/clouddrive/nodeKeyStore.crt_signedSe il cluster dispone già di crittografia da nodo a nodo e da client a nodo, è necessario sapere dove vengono mantenuti i certificati TLS/SSL esistenti o da client a nodo. In caso di dubbi, eseguire

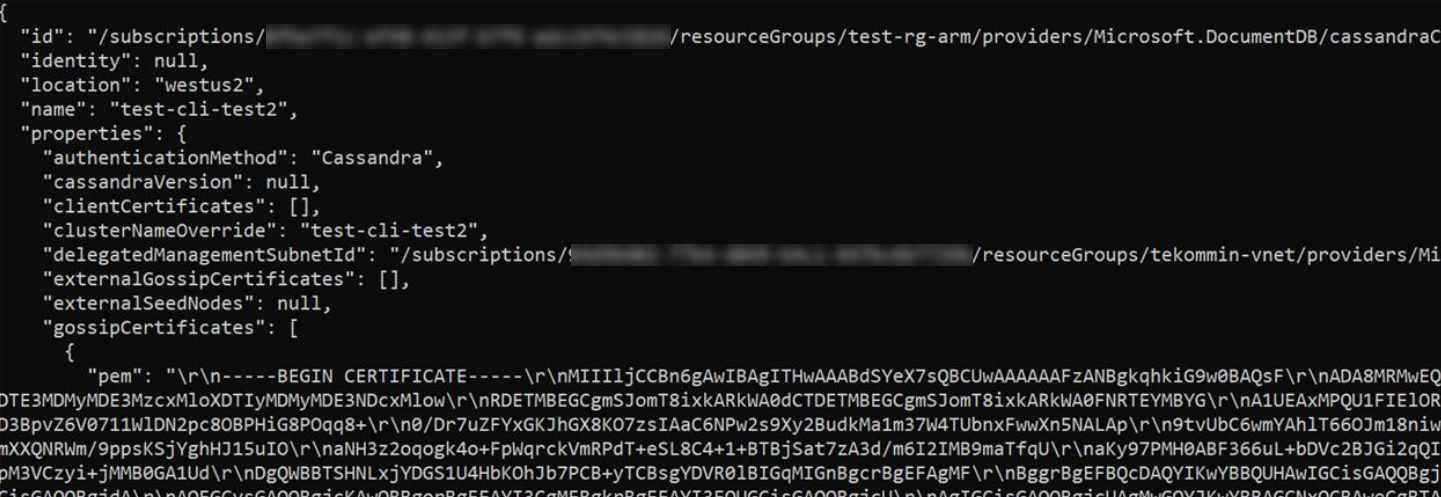

keytool -list -keystore <keystore-path> -rfc -storepass <password>per stampare i certificati.Dopo aver creato la risorsa cluster, eseguire il comando seguente per ottenere i dettagli dell'installazione del cluster:

resourceGroupName='MyResourceGroup' clusterName='cassandra-hybrid-cluster' az managed-cassandra cluster show \ --cluster-name $clusterName \ --resource-group $resourceGroupName \Il comando precedente restituisce informazioni sull'ambiente dell'istanza gestita. Sono necessari i certificati gossip in modo che sia possibile installarli nell'archivio attendibilità per i nodi nel data center esistente. Lo screenshot seguente mostra l'output del comando precedente e il formato dei certificati.

I certificati restituiti dal comando precedente contengono interruzioni di riga rappresentate come testo. Un esempio è

\r\n. Copiare ogni certificato in un file e formattarlo correttamente prima di tentare di importarlo nel tuo store di fiducia esistente.Copiare il

gossipCertificatesvalore della matrice mostrato nello screenshot in un file. Usare lo script Bash seguente per formattare i certificati e creare file PEM separati per ognuno. Per scaricare lo script Bash, vedere Scaricare jq per la piattaforma.readarray -t cert_array < <(jq -c '.[]' gossipCertificates.txt) # iterate through the certs array, format each cert, write to a numbered file. num=0 filename="" for item in "${cert_array[@]}"; do let num=num+1 filename="cert$num.pem" cert=$(jq '.pem' <<< $item) echo -e $cert >> $filename sed -e 's/^"//' -e 's/"$//' -i $filename doneCreare quindi un nuovo data center nel cluster ibrido. Sostituire i valori delle variabili con i dettagli del cluster:

resourceGroupName='MyResourceGroup' clusterName='cassandra-hybrid-cluster' dataCenterName='dc1' dataCenterLocation='eastus2' virtualMachineSKU='Standard_D8s_v4' noOfDisksPerNode=4 az managed-cassandra datacenter create \ --resource-group $resourceGroupName \ --cluster-name $clusterName \ --data-center-name $dataCenterName \ --data-center-location $dataCenterLocation \ --delegated-subnet-id $delegatedManagementSubnetId \ --node-count 9 --sku $virtualMachineSKU \ --disk-capacity $noOfDisksPerNode \ --availability-zone falseScegliere il valore per

--skudai livelli di prodotto disponibili seguenti:- Standard_E8s_v4

- Standard_E16s_v4

- Standard_E20s_v4

- Standard_E32s_v4

- Standard_DS13_v2

- Standard_DS14_v2

- Standard_D8s_v4

- Standard_D16s_v4

- Standard_D32s_v4

Il valore per

--availability-zoneè impostato sufalse. Per abilitare le zone di disponibilità, impostare questo valore sutrue. Le zone di disponibilità aumentano l'accordo sul livello di servizio (SLA) del servizio. Per altre informazioni, vedere Contratto di servizio per i servizi online.Le zone di disponibilità non sono supportate in tutte le aree. Le distribuzioni hanno esito negativo se si seleziona un'area in cui le zone di disponibilità non sono supportate. Per le aree supportate, vedere l'elenco delle aree di Azure.

La corretta distribuzione delle zone di disponibilità è soggetta anche alla disponibilità delle risorse di calcolo in tutte le zone dell'area specifica. Le distribuzioni potrebbero non riuscire se il livello di prodotto selezionato o la capacità non è disponibile in tutte le zone.

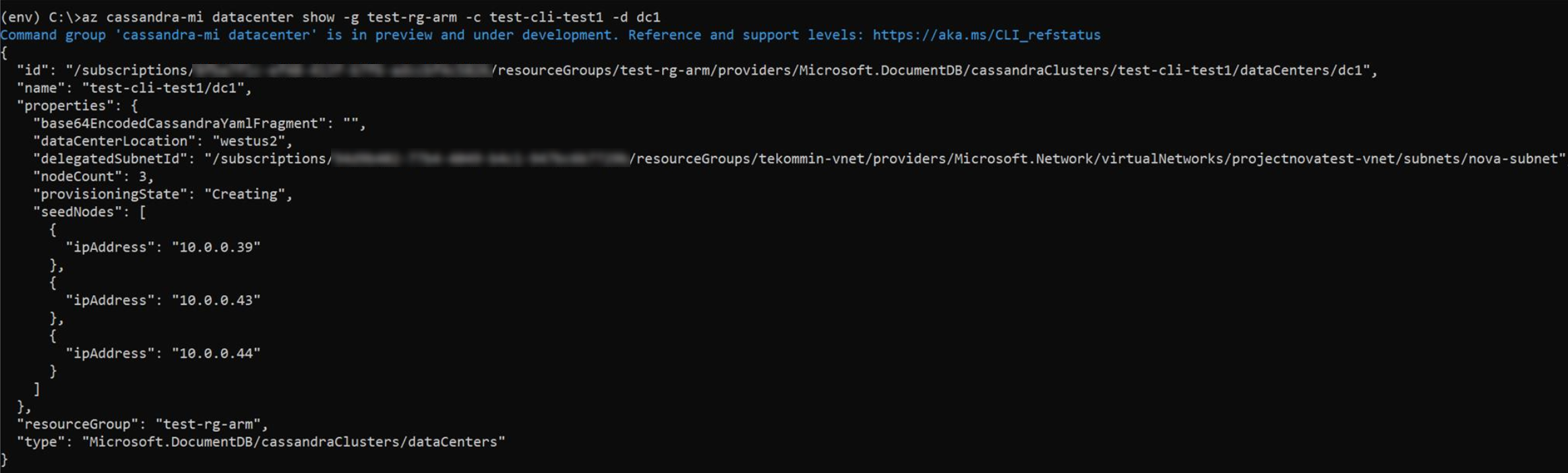

Dopo aver creato il nuovo data center, eseguire il

datacenter showcomando per visualizzarne i dettagli:resourceGroupName='MyResourceGroup' clusterName='cassandra-hybrid-cluster' dataCenterName='dc1' az managed-cassandra datacenter show \ --resource-group $resourceGroupName \ --cluster-name $clusterName \ --data-center-name $dataCenterNameIl comando precedente visualizza i nodi di inizializzazione del nuovo data center.

Aggiungere i nodi di inizializzazione del nuovo data center alla configurazione del nodo di inizializzazione del data center esistente nel file cassandra.yaml . Installare i certificati gossip dell'istanza gestita raccolti in precedenza nell'archivio attendibilità per ogni nodo del cluster esistente. Usare il

keytoolcomando per ogni certificato:keytool -importcert -keystore generic-server-truststore.jks -alias CassandraMI -file cert1.pem -noprompt -keypass myPass -storepass truststorePassSe si vogliono aggiungere altri data center, ripetere i passaggi precedenti, ma sono necessari solo i nodi di inizializzazione.

Importante

Se il cluster Apache Cassandra esistente ha un solo data center e questo data center è il primo aggiunto, assicurarsi che il

endpoint_snitchparametro incassandra.yamlsia impostato suGossipingPropertyFileSnitch.Se il codice dell'applicazione esistente usa

QUORUMper coerenza, assicurarsi che prima di modificare le impostazioni di replica nel passaggio successivo, il codice dell'applicazione esistente usaLOCAL_QUORUMper connettersi al cluster esistente. In caso contrario, gli aggiornamenti in tempo reale hanno esito negativo dopo aver modificato le impostazioni di replica nel passaggio seguente. Dopo aver modificato la strategia di replica, è possibile ripristinareQUORUMse si preferisce.Infine, utilizza la seguente query Cassandra Query Language per aggiornare la strategia di replica in ogni keyspace per includere nel cluster tutti i datacenter:

ALTER KEYSPACE "ks" WITH REPLICATION = {'class': 'NetworkTopologyStrategy', 'on-premise-dc': 3, 'managed-instance-dc': 3};È anche necessario aggiornare diverse tabelle di sistema:

ALTER KEYSPACE "system_auth" WITH REPLICATION = {'class': 'NetworkTopologyStrategy', 'on-premise-dc': 3, 'managed-instance-dc': 3} ALTER KEYSPACE "system_distributed" WITH REPLICATION = {'class': 'NetworkTopologyStrategy', 'on-premise-dc': 3, 'managed-instance-dc': 3} ALTER KEYSPACE "system_traces" WITH REPLICATION = {'class': 'NetworkTopologyStrategy', 'on-premise-dc': 3, 'managed-instance-dc': 3}Se i data center nel cluster esistente non applicano la crittografia da client a nodo (SSL) e si prevede che il codice dell'applicazione si connetta direttamente a Istanza gestita di Azure per Apache Cassandra, è necessario abilitare TLS/SSL nel codice dell'applicazione.

Usare un cluster ibrido per la migrazione in tempo reale

Le istruzioni precedenti forniscono indicazioni su come configurare un cluster ibrido. Questo approccio è anche un ottimo modo per realizzare una migrazione senza interruzioni e tempi di inattività. La procedura seguente illustra come eseguire la migrazione di un ambiente locale o di un altro ambiente Cassandra da rimuovere, senza tempi di inattività, in Istanza gestita di Azure per Apache Cassandra.

Configurare un cluster ibrido. Seguire le istruzioni precedenti.

Disabilitare temporaneamente le riparazioni automatiche in Istanza gestita di Azure per Apache Cassandra durante la migrazione:

az managed-cassandra cluster update \ --resource-group $resourceGroupName \ --cluster-name $clusterName --repair-enabled falseNell'Azure CLI, usare il comando seguente per eseguire

nodetool rebuildsu ogni nodo nel nuovo datacenter di Istanza Gestita di Azure per Apache Cassandra. Sostituire<ip address>con l'indirizzo IP del nodo. Sostituire<sourcedc>con il nome del data center esistente, quello da cui si esegue la migrazione:az managed-cassandra cluster invoke-command \ --resource-group $resourceGroupName \ --cluster-name $clusterName \ --host <ip address> \ --command-name nodetool --arguments rebuild="" "<sourcedc>"=""Eseguire questo comando solo dopo aver eseguito tutti i passaggi precedenti. Questo approccio deve garantire che tutti i dati cronologici vengano replicati nei nuovi data center in Istanza gestita di Azure per Apache Cassandra. È possibile eseguire

rebuildsu uno o più nodi contemporaneamente. Eseguire in un nodo alla volta per ridurre l'effetto sul cluster esistente. Eseguire su più nodi quando il cluster può gestire l'I/O aggiuntivo e la pressione di rete. Per la maggior parte delle installazioni, è possibile eseguire solo uno o due in parallelo in modo che non si esegua l'overload del cluster.Avviso

È necessario specificare l'origine

data centerquando si eseguenodetool rebuild. Se si specifica il data center in modo non corretto al primo tentativo, gli intervalli di token vengono copiati senza che i dati vengano copiati per le tabelle non di sistema. I tentativi successivi hanno esito negativo anche se si specifica correttamente il data center. Per risolvere questo problema, eliminare le voci per ogni keyspace non di sistema insystem.available_rangesusando lo strumento di interrogazionecqlshnel datacenter Istanza gestita di Azure per Apache Cassandra di destinazione:delete from system.available_ranges where keyspace_name = 'myKeyspace';Eseguire il cutover del codice dell'applicazione in modo che punti ai nodi di inizializzazione nel datacenter Istanza gestita di Azure per Apache Cassandra.

Come indicato anche nelle istruzioni di configurazione ibrida, se i data center nel cluster esistente non applicano la crittografia da client a nodo (SSL), abilitare questa funzionalità nel codice dell'applicazione. Istanza gestita di Azure per Apache Cassandra applica questo requisito.

Eseguire

ALTER KEYSPACEper ogni keyspace, come fatto in precedenza. È ora possibile rimuovere i data center precedenti.Eseguire disattivazione dello strumento del nodo per ogni nodo datacenter precedente.

Puoi ripristinare il codice della tua applicazione su

QUORUM, se necessario o se preferito.Riabilita le riparazioni automatiche.

az managed-cassandra cluster update \ --resource-group $resourceGroupName \ --cluster-name $clusterName --repair-enabled true

Risoluzione dei problemi

Se si verifica un errore quando si applicano autorizzazioni alla rete virtuale usando l'interfaccia della riga di comando di Azure, è possibile applicare manualmente la stessa autorizzazione dal portale di Azure. Un esempio di questo errore è "Non è possibile trovare l'utente o l'entità servizio nel database a grafo per e5007d2c-4b13-4a74-9b6a-605d99f03501". Per altre informazioni, vedere Usare il portale di Azure per aggiungere l'entità servizio di Azure Cosmos DB.

L'assegnazione di ruolo di Azure Cosmos DB viene usata solo ai fini della distribuzione. Istanza gestita di Azure per Apache Cassandra non ha dipendenze back-end da Azure Cosmos DB.

Pulire le risorse

Se non si intende continuare a usare questo cluster di istanza gestita, seguire questa procedura per eliminarlo:

- Nel menu a sinistra del portale di Azure, selezionare Gruppi di risorse.

- Nell'elenco selezionare il gruppo di risorse creato per questa guida introduttiva.

- Nel riquadro Panoramica del gruppo di risorse selezionare Elimina gruppo di risorse.

- Nel riquadro successivo immettere il nome del gruppo di risorse da eliminare e quindi selezionare Elimina.