Abilitare l'autenticazione di Microsoft Entra Domain Services in File di Azure

File di Azure supporta l'autenticazione basata su identità per le condivisioni file di Windows tramite SMB (Server Message Block) usando il protocollo di autenticazione Kerberos tramite i metodi seguenti:

- Istanza locale di Active Directory Domain Services

- Servizi di dominio Microsoft Entra

- Microsoft Entra Kerberos per le identità utente ibride

Questo articolo è incentrato sull'abilitazione e la configurazione di Microsoft Entra Domain Services (in precedenza Azure Dominio di Active Directory Services) per l'autenticazione basata su identità con condivisioni file di Azure. In questo scenario di autenticazione, le credenziali di Microsoft Entra e le credenziali di Microsoft Entra Domain Services sono uguali e possono essere usate in modo intercambiabile.

È consigliabile esaminare la sezione Funzionamento per selezionare l'origine di Active Directory appropriata per l'autenticazione. La configurazione è diversa a seconda dell'origine di ACTIVE Directory scelta.

Se non si ha familiarità con File di Azure, è consigliabile leggere la guida alla pianificazione prima di leggere questo articolo.

Nota

File di Azure supporta l'autenticazione Kerberos con Microsoft Entra Domain Services con la crittografia RC4-HMAC e AES-256. È consigliabile usare AES-256.

File di Azure supporta l'autenticazione per Microsoft Entra Domain Services con sincronizzazione completa o parziale (con ambito) con Microsoft Entra ID. Per gli ambienti con sincronizzazione con ambito presente, gli amministratori devono tenere presente che File di Azure rispetta solo le assegnazioni di ruolo di Controllo degli accessi in base al ruolo di Azure concesse alle entità sincronizzate. Le assegnazioni di ruolo concesse alle identità non sincronizzate da Microsoft Entra ID a Microsoft Entra Domain Services verranno ignorate dal servizio File di Azure.

Si applica a

| Tipo di condivisione file | SMB | NFS |

|---|---|---|

| Condivisioni file Standard (GPv2), archiviazione con ridondanza locale/archiviazione con ridondanza della zona | ||

| Condivisioni file Standard (GPv2), archiviazione con ridondanza geografica/archiviazione con ridondanza geografica della zona | ||

| Condivisioni file Premium (FileStorage), archiviazione con ridondanza locale/archiviazione con ridondanza della zona |

Prerequisiti

Prima di abilitare Microsoft Entra Domain Services su SMB per le condivisioni file di Azure, assicurarsi di aver completato i prerequisiti seguenti:

Selezionare o creare un tenant di Microsoft Entra.

È possibile usare un tenant nuovo o esistente. Il tenant e la condivisione file a cui si vuole accedere devono essere associati alla stessa sottoscrizione.

Per creare un nuovo tenant di Microsoft Entra, è possibile aggiungere un tenant di Microsoft Entra e una sottoscrizione di Microsoft Entra. Se si ha un tenant Di Microsoft Entra esistente ma si vuole creare un nuovo tenant da usare con le condivisioni file di Azure, vedere Creare un tenant di Microsoft Entra.

Abilitare Microsoft Entra Domain Services nel tenant di Microsoft Entra.

Per supportare l'autenticazione con le credenziali di Microsoft Entra, è necessario abilitare Microsoft Entra Domain Services per il tenant di Microsoft Entra. Se non si è l'amministratore del tenant di Microsoft Entra, contattare l'amministratore e seguire le istruzioni dettagliate per abilitare Microsoft Entra Domain Services usando il portale di Azure.

Il completamento della distribuzione di Microsoft Entra Domain Services richiede in genere circa 15 minuti. Verificare che lo stato di integrità di Microsoft Entra Domain Services sia In esecuzione, con sincronizzazione dell'hash delle password abilitata, prima di procedere al passaggio successivo.

Aggiungere una macchina virtuale di Azure a una macchina virtuale di Azure con Microsoft Entra Domain Services.

Per accedere a una condivisione file di Azure usando le credenziali di Microsoft Entra da una macchina virtuale, la macchina virtuale deve essere aggiunta a un dominio a Microsoft Entra Domain Services. Per altre informazioni su come aggiungere una macchina virtuale a un dominio, vedere Aggiungere una macchina virtuale Windows Server a un dominio gestito. L'autenticazione di Microsoft Entra Domain Services su SMB con condivisioni file di Azure è supportata solo nelle macchine virtuali di Azure in esecuzione in versioni del sistema operativo successive a Windows 7 o Windows Server 2008 R2.

Nota

Le macchine virtuali non aggiunte a un dominio possono accedere alle condivisioni file di Azure usando l'autenticazione di Servizi di dominio Microsoft Entra solo se la macchina virtuale dispone di connettività di rete non implementata ai controller di dominio per Microsoft Entra Domain Services. In genere è necessaria una VPN da sito a sito o da punto a sito.

Selezionare o creare una condivisione file di Azure.

Selezionare una condivisione file nuova o esistente associata alla stessa sottoscrizione del tenant di Microsoft Entra. Per informazioni sulla creazione di una nuova condivisione file, vedere Creare una condivisione file in File di Azure. Per ottenere prestazioni ottimali, è consigliabile che la condivisione file si trovi nella stessa area della macchina virtuale da cui si prevede di accedere alla condivisione.

Verificare la connettività di File di Azure tramite il montaggio di condivisioni file di Azure usando la chiave dell'account di archiviazione.

Per verificare che la macchina virtuale e la condivisione file siano configurate correttamente, provare a montare la condivisione file usando la chiave dell'account di archiviazione. Per altre informazioni, vedere Montare una condivisione file di Azure e accedere alla condivisione in Windows.

Disponibilità a livello di area

File di Azure'autenticazione con Microsoft Entra Domain Services è disponibile in tutte le aree pubbliche, gov e cina di Azure.

Panoramica del flusso di lavoro

Prima di abilitare l'autenticazione di Microsoft Entra Domain Services su SMB per le condivisioni file di Azure, verificare che l'ID Microsoft Entra e gli ambienti Archiviazione di Azure siano configurati correttamente. È consigliabile esaminare i prerequisiti per assicurarsi di aver completato tutti i passaggi necessari.

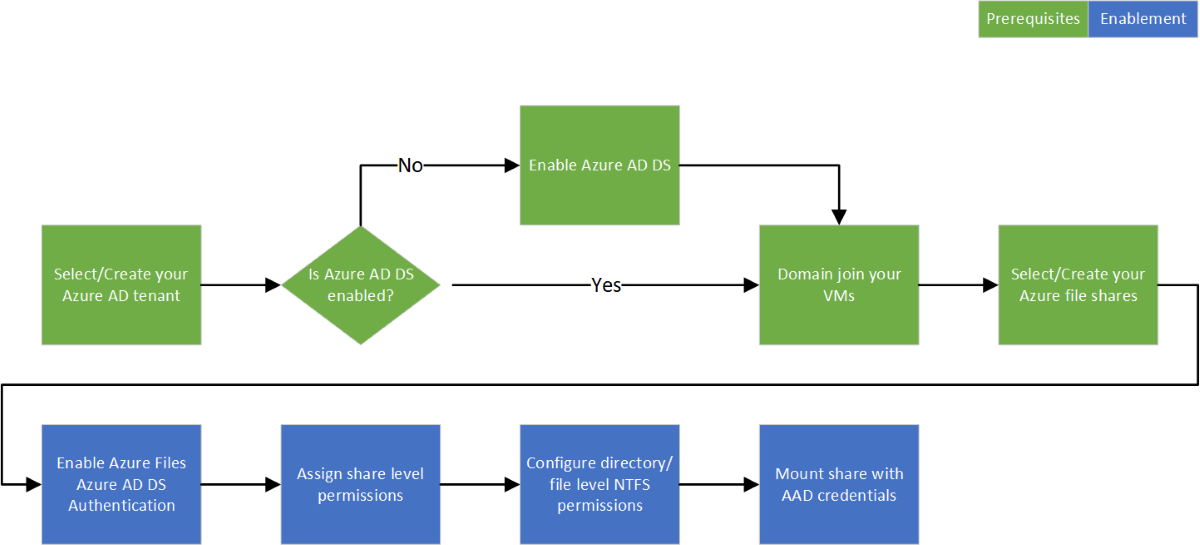

Seguire questa procedura per concedere l'accesso alle risorse di File di Azure con le credenziali di Microsoft Entra:

- Abilitare l'autenticazione di Microsoft Entra Domain Services tramite SMB per l'account di archiviazione per registrare l'account di archiviazione con la distribuzione associata di Microsoft Entra Domain Services.

- Assegnare autorizzazioni a livello di condivisione a un'identità di Microsoft Entra (un utente, un gruppo o un'entità servizio).

- Connessione alla condivisione file di Azure usando una chiave dell'account di archiviazione e configurare elenchi di controllo di accesso di Windows (ACL) per directory e file.

- Montare una condivisione file di Azure da una macchina virtuale aggiunta a dominio.

Il diagramma seguente illustra il flusso di lavoro end-to-end per abilitare l'autenticazione di Microsoft Entra Domain Services tramite SMB per File di Azure.

Abilitare l'autenticazione di Microsoft Entra Domain Services per l'account

Per abilitare l'autenticazione di Microsoft Entra Domain Services tramite SMB per File di Azure, è possibile impostare una proprietà per gli account di archiviazione usando il portale di Azure, Azure PowerShell o l'interfaccia della riga di comando di Azure. Impostazione di questa proprietà in modo implicito "aggiunta al dominio" dell'account di archiviazione con la distribuzione di Microsoft Entra Domain Services associata. L'autenticazione di Microsoft Entra Domain Services tramite SMB viene quindi abilitata per tutte le condivisioni file nuove ed esistenti nell'account di archiviazione.

Tenere presente che è possibile abilitare l'autenticazione di Microsoft Entra Domain Services tramite SMB solo dopo aver distribuito correttamente Microsoft Entra Domain Services nel tenant di Microsoft Entra. Per altre informazioni, consulta i prerequisiti.

Per abilitare l'autenticazione di Microsoft Entra Domain Services tramite SMB con il portale di Azure, seguire questa procedura:

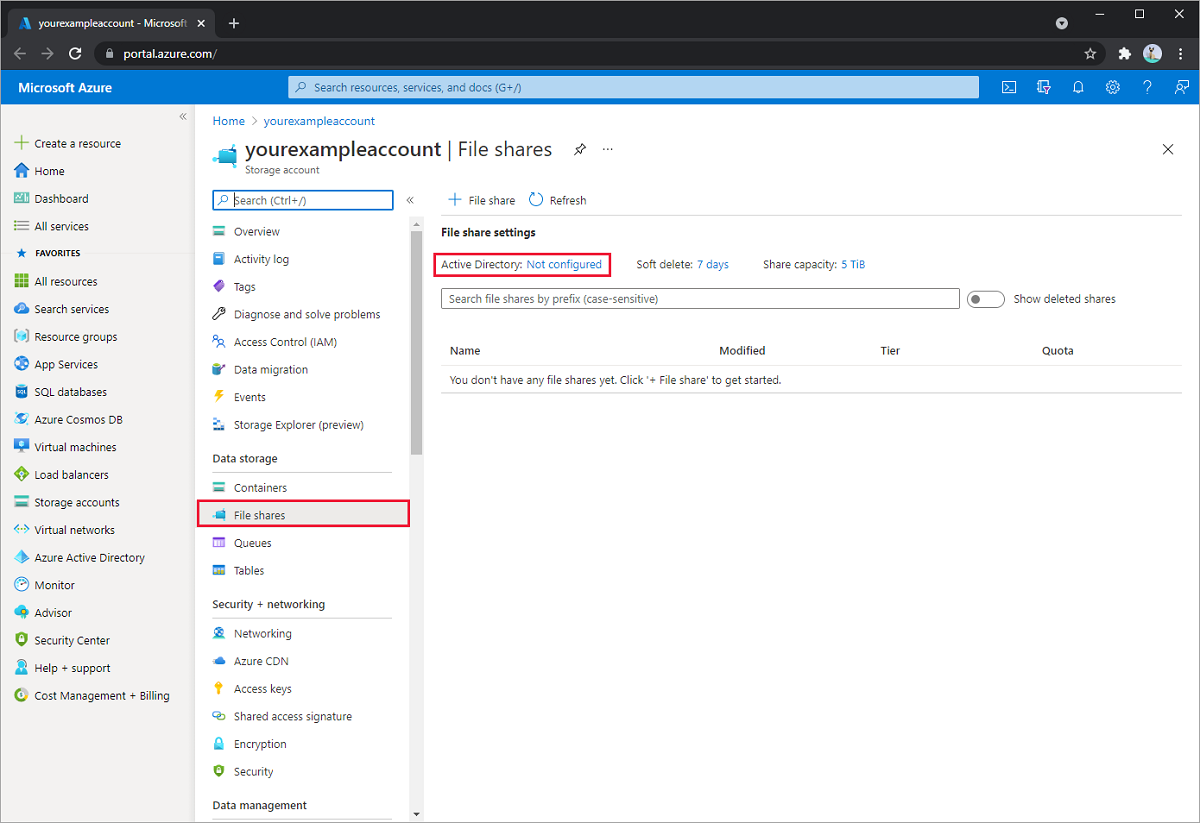

Nella portale di Azure passare all'account di archiviazione esistente o creare un account di archiviazione.

Nella sezione Condivisioni file selezionare Active Directory: Non configurato.

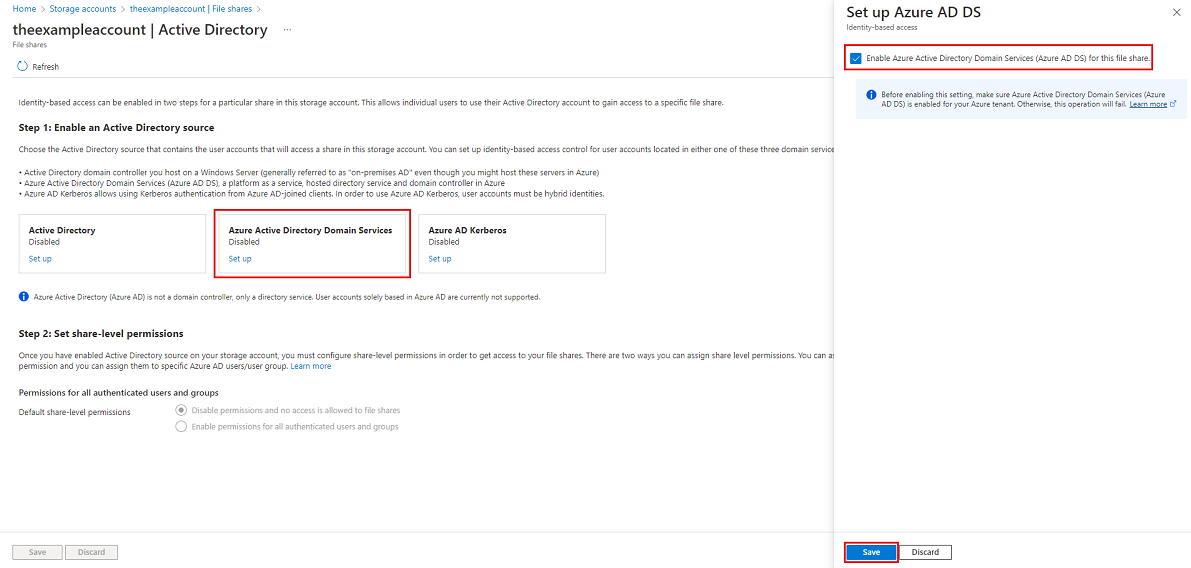

Selezionare Microsoft Entra Domain Services e quindi abilitare la funzionalità selezionando la casella di controllo.

Seleziona Salva.

Consigliato: usare la crittografia AES-256

Per impostazione predefinita, l'autenticazione di Microsoft Entra Domain Services usa la crittografia Kerberos RC4. È consigliabile configurarlo per usare la crittografia Kerberos AES-256 seguendo queste istruzioni.

L'azione richiede l'esecuzione di un'operazione sul dominio di Active Directory gestito da Microsoft Entra Domain Services per raggiungere un controller di dominio per richiedere una modifica della proprietà all'oggetto dominio. I cmdlet seguenti sono i cmdlet di PowerShell di Windows Server Active Directory, non i cmdlet di Azure PowerShell. Per questo motivo, questi comandi di PowerShell devono essere eseguiti da un computer client aggiunto al dominio di Microsoft Entra Domain Services.

Importante

I cmdlet di PowerShell di Windows Server Active Directory in questa sezione devono essere eseguiti in Windows PowerShell 5.1 da un computer client aggiunto al dominio di Microsoft Entra Domain Services. PowerShell 7.x e Azure Cloud Shell non funzioneranno in questo scenario.

Accedere al computer client aggiunto a un dominio come utente di Microsoft Entra Domain Services con le autorizzazioni necessarie. È necessario disporre dell'accesso in scrittura all'attributo msDS-SupportedEncryptionTypes dell'oggetto dominio. In genere, i membri del gruppo AAD DC Amministrazione istrators avranno le autorizzazioni necessarie. Aprire una sessione di PowerShell normale (senza privilegi elevati) ed eseguire i comandi seguenti.

# 1. Find the service account in your managed domain that represents the storage account.

$storageAccountName= “<InsertStorageAccountNameHere>”

$searchFilter = "Name -like '*{0}*'" -f $storageAccountName

$userObject = Get-ADUser -filter $searchFilter

if ($userObject -eq $null)

{

Write-Error "Cannot find AD object for storage account:$storageAccountName" -ErrorAction Stop

}

# 2. Set the KerberosEncryptionType of the object

Set-ADUser $userObject -KerberosEncryptionType AES256

# 3. Validate that the object now has the expected (AES256) encryption type.

Get-ADUser $userObject -properties KerberosEncryptionType

Importante

Se in precedenza si usava la crittografia RC4 e si aggiorna l'account di archiviazione per usare AES-256, è necessario eseguire klist purge sul client e quindi rimontare la condivisione file per ottenere nuovi ticket Kerberos con AES-256.

Assegnare autorizzazioni a livello di condivisione

Per accedere alle risorse di file di Azure con autenticazione basata su identità, un'identità (utente, gruppo o entità servizio) deve avere le autorizzazioni necessarie a livello di condivisione. Questo processo è simile alla specifica delle autorizzazioni per le condivisioni di Windows, in cui si specifica il tipo di accesso che ha un determinato utente per una condivisione file. Le istruzioni dettagliate fornite in questa sezione spiegano come assegnare a un'identità le autorizzazioni di lettura, scrittura o eliminazione per una condivisione file. È consigliabile assegnare autorizzazioni dichiarando azioni e azioni di dati in modo esplicito anziché usando il carattere jolly (*) .

La maggior parte degli utenti deve assegnare autorizzazioni a livello di condivisione a utenti o gruppi specifici di Microsoft Entra e quindi configurare gli elenchi di controllo di accesso (ACL) Windows per il controllo di accesso granulare a livello di directory e file. Tuttavia, in alternativa, è possibile impostare un'autorizzazione predefinita a livello di condivisione per consentire l'accesso collaboratore, collaboratore con privilegi elevati o lettore a tutte le identità autenticate.

Esistono cinque ruoli predefiniti di Azure per File di Azure, alcuni dei quali consentono di concedere autorizzazioni a livello di condivisione a utenti e gruppi:

- Archiviazione Collaboratore con privilegi per i dati dei file consente di leggere, scrivere, eliminare e modificare gli elenchi di controllo di accesso di Windows nelle condivisioni file di Azure tramite SMB eseguendo l'override degli elenchi di controllo di accesso di Windows esistenti.

- Archiviazione lettore con privilegi per i dati dei file consente l'accesso in lettura nelle condivisioni file di Azure tramite SMB eseguendo l'override degli ACL di Windows esistenti.

- Archiviazione Collaboratore condivisione SMB dati file consente l'accesso in lettura, scrittura ed eliminazione nelle condivisioni file di Azure tramite SMB.

- Il Collaboratore con privilegi elevati per la condivisione SMB di dati per file di archiviazione consente di leggere, scrivere, eliminare e modificare gli elenchi di controllo di accesso di Windows nelle condivisioni file di Azure tramite SMB.

- Archiviazione lettore di condivisione SMB dati file consente l'accesso in lettura nelle condivisioni file di Azure tramite SMB.

Importante

Il controllo amministrativo completo di una condivisione file, inclusa la possibilità di acquisire la proprietà di un file, richiede l'uso della chiave dell'account di archiviazione. il controllo Amministrazione istrative non è supportato con le credenziali di Microsoft Entra.

È possibile usare il portale di Azure, PowerShell o l'interfaccia della riga di comando di Azure per assegnare i ruoli predefiniti all'identità di Microsoft Entra di un utente per concedere autorizzazioni a livello di condivisione. Tenere presente che l'assegnazione di ruolo di Azure a livello di condivisione può richiedere del tempo. È consigliabile usare l'autorizzazione a livello di condivisione per la gestione degli accessi di alto livello a un gruppo di Active Directory che rappresenta un gruppo di utenti e identità, quindi sfruttare gli ACL di Windows per il controllo di accesso granulare a livello di directory/file.

Assegnare un ruolo di Azure a un'identità di Microsoft Entra

Importante

Assegnare le autorizzazioni dichiarando in modo esplicito azioni e azioni dati anziché usando il carattere jolly (*) . Se una definizione di ruolo personalizzata per un'azione di dati contiene un carattere jolly, a tutte le identità assegnate a tale ruolo viene concesso l'accesso per tutte le possibili azioni dati. Ciò significa che a tutte queste identità verranno concesse anche eventuali nuove azioni dati aggiunte alla piattaforma. L'accesso aggiuntivo e le autorizzazioni concesse tramite nuove azioni o azioni dati possono essere comportamenti indesiderati per i clienti che usano caratteri jolly.

Per assegnare un ruolo di Azure a un'identità di Microsoft Entra usando il portale di Azure, seguire questa procedura:

- Nella portale di Azure passare alla condivisione file o Creare una condivisione file.

- Seleziona Controllo di accesso (IAM).

- Selezionare Aggiungi un'assegnazione di ruolo

- Nel pannello Aggiungi assegnazione di ruolo selezionare il ruolo predefinito appropriato, ad esempio Archiviazione lettore di condivisione SMB di dati file o Archiviazione Collaboratore condivisione SMB dati file dall'elenco Ruolo. Lasciare Assegna accesso all'impostazione predefinita: utente, gruppo o entità servizio di Microsoft Entra. Selezionare l'identità di Microsoft Entra di destinazione in base al nome o all'indirizzo di posta elettronica.

- Selezionare Rivedi e assegna per completare l'assegnazione di ruolo.

Configurare elenchi di controllo di accesso (ACL) Windows

Dopo aver assegnato le autorizzazioni a livello di condivisione con il controllo degli accessi in base al ruolo, è possibile assegnare ACL di Windows a livello di radice, directory o file. Le autorizzazioni a livello di condivisione possono essere paragonate al cancello principale che determina se un utente può accedere alla condivisione, mentre gli elenchi di controllo di accesso (ACL) Windows operano a un livello più granulare per determinare quali operazioni l'utente può eseguire a livello di file o directory.

File di Azure supporta il set completo di autorizzazioni di base e avanzate. È possibile visualizzare e configurare gli elenchi di controllo di accesso (ACL) Windows nelle directory e nei file in una condivisione file di Azure montando la condivisione e quindi usando Esplora file di Windows o eseguendo il comando icacls o Set-ACL.

I set di autorizzazioni seguenti sono supportati per la directory radice di una condivisione file:

- BUILTIN\Administrators:(OI)(CI)(F)

- NT AUTHORITY\SYSTEM:(OI)(CI)(F)

- BUILTIN\Users:(RX)

- BUILTIN\Users:(OI)(CI)(IO)(GR,GE)

- NT AUTHORITY\Authenticated Users:(OI)(CI)(M)

- NT AUTHORITY\SYSTEM:(F)

- CREATOR OWNER:(OI)(CI)(IO)(F)

Per altre informazioni, vedere Configurare le autorizzazioni a livello di directory e file su SMB.

Montare la condivisione file usando la chiave dell'account di archiviazione

Prima di configurare gli elenchi di controllo di accesso (ACL) Windows, è necessario montare la condivisione file nella macchina virtuale aggiunta al dominio usando la chiave dell'account di archiviazione. A tale scopo, accedere alla macchina virtuale aggiunta al dominio come utente di Microsoft Entra, aprire un prompt dei comandi di Windows ed eseguire il comando seguente. Ricordarsi di sostituire <YourStorageAccountName>, <FileShareName>e <YourStorageAccountKey> con i propri valori. Se Z: è già in uso, sostituirlo con una lettera di unità disponibile. È possibile trovare la chiave dell'account di archiviazione nella portale di Azure passando all'account di archiviazione e selezionando Sicurezza e chiavi di accesso di rete>oppure è possibile usare il Get-AzStorageAccountKey cmdlet di PowerShell.

È importante usare il net use comando di Windows per montare la condivisione in questa fase e non PowerShell. Se si usa PowerShell per montare la condivisione, la condivisione non sarà visibile in Esplora file di Windows o cmd.exe e non sarà possibile configurare gli elenchi di controllo di accesso di Windows.

Nota

È possibile che venga visualizzato l'ACL controllo completo applicato a un ruolo già. Questo in genere offre già la possibilità di assegnare autorizzazioni. Tuttavia, poiché sono presenti controlli di accesso a due livelli (il livello di condivisione e il livello di file/directory), questa operazione è limitata. Solo gli utenti con ruolo di Collaboratore con privilegi elevati SMB e creano un nuovo file o una nuova directory possono assegnare autorizzazioni per tali nuovi file o directory senza usare la chiave dell'account di archiviazione. Per tutte le altre autorizzazioni di file/directory è necessario connettersi alla condivisione usando prima la chiave dell'account di archiviazione.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:localhost\<YourStorageAccountName> <YourStorageAccountKey>

Configurare elenchi di controllo di accesso di Windows con Windows Esplora file

Dopo aver montato la condivisione file di Azure, è necessario configurare gli elenchi di controllo di accesso Windows. Si può attuare usando Esplora file di Windows o icacls.

Seguire questa procedura per usare Windows Esplora file per concedere l'autorizzazione completa a tutte le directory e i file nella condivisione file, inclusa la directory radice.

- Aprire Windows Esplora file e fare clic con il pulsante destro del mouse sul file/directory e scegliere Proprietà.

- Seleziona la scheda Sicurezza.

- Selezionare Modifica per modificare le autorizzazioni.

- È possibile modificare le autorizzazioni degli utenti esistenti o selezionare Aggiungi per concedere autorizzazioni ai nuovi utenti.

- Nella finestra di richiesta di aggiunta di nuovi utenti immettere il nome utente di destinazione a cui si vuole concedere l'autorizzazione nella casella Immettere i nomi degli oggetti da selezionare e selezionare Controlla nomi per trovare il nome UPN completo dell'utente di destinazione.

- Seleziona OK.

- Nella scheda Sicurezza selezionare tutte le autorizzazioni da concedere al nuovo utente.

- Selezionare Applica.

Configurare elenchi di controllo di accesso di Windows con icacl

Usare il comando seguente di Windows per concedere autorizzazioni complete a tutti i file e le sottodirectory nella condivisione file, inclusa la directory radice. Ricordarsi di sostituire i valori segnaposto nell'esempio con i valori personalizzati.

icacls <mounted-drive-letter>: /grant <user-email>:(f)

Per altre informazioni su come usare icacls per impostare gli elenchi di controllo di accesso di Windows e i diversi tipi di autorizzazioni supportate, vedere le informazioni di riferimento sulla riga di comando per icacl.

Montare la condivisione file da una macchina virtuale aggiunta a un dominio

Il processo seguente verifica che le autorizzazioni di accesso e condivisione file siano state configurate correttamente e che sia possibile accedere a una condivisione file di Azure da una macchina virtuale aggiunta a un dominio. Tenere presente che l'assegnazione di ruolo di Azure a livello di condivisione può richiedere del tempo.

Accedere alla macchina virtuale aggiunta a un dominio usando l'identità Microsoft Entra a cui sono state concesse le autorizzazioni. Assicurarsi di accedere con le credenziali di Microsoft Entra. Se l'unità è già montata con la chiave dell'account di archiviazione, sarà necessario disconnettere l'unità o eseguire di nuovo l'accesso.

Eseguire lo script di PowerShell seguente o usare il portale di Azure per montare in modo permanente la condivisione file di Azure ed eseguirne il mapping all'unità Z: in Windows. Se Z: è già in uso, sostituirlo con una lettera di unità disponibile. Poiché è stata eseguita l'autenticazione, non sarà necessario fornire la chiave dell'account di archiviazione. Lo script verificherà se questo account di archiviazione è accessibile tramite la porta TCP 445, ovvero la porta usata da SMB. Ricordarsi di sostituire <storage-account-name> e <file-share-name> con i propri valori. Per altre informazioni, vedere Usare una condivisione file di Azure con Windows.

A meno che non si usino nomi di dominio personalizzati, è consigliabile montare condivisioni file di Azure usando il suffisso file.core.windows.net, anche se si configura un endpoint privato per la condivisione.

$connectTestResult = Test-NetConnection -ComputerName <storage-account-name>.file.core.windows.net -Port 445

if ($connectTestResult.TcpTestSucceeded) {

cmd.exe /C "cmdkey /add:`"<storage-account-name>.file.core.windows.net`" /user:`"localhost\<storage-account-name>`""

New-PSDrive -Name Z -PSProvider FileSystem -Root "\\<storage-account-name>.file.core.windows.net\<file-share-name>" -Persist

} else {

Write-Error -Message "Unable to reach the Azure storage account via port 445. Check to make sure your organization or ISP is not blocking port 445, or use Azure P2S VPN, Azure S2S VPN, or Express Route to tunnel SMB traffic over a different port."

}

È anche possibile usare il net-use comando da un prompt di Windows per montare la condivisione file. Ricordarsi di sostituire <YourStorageAccountName> e <FileShareName> con i propri valori.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName>

Montare la condivisione file da una macchina virtuale non aggiunta a un dominio o da una macchina virtuale aggiunta a un dominio di Active Directory diverso

Le macchine virtuali o le macchine virtuali non aggiunte a un dominio diverso rispetto all'account di archiviazione possono accedere alle condivisioni file di Azure usando l'autenticazione di Servizi di dominio Microsoft Entra solo se la macchina virtuale ha connettività di rete non implementata ai controller di dominio per i servizi di dominio Microsoft Entra, che si trovano in Azure. Questa operazione richiede in genere la configurazione di una VPN da sito a sito o da punto a sito. L'utente che accede alla condivisione file deve avere un'identità e credenziali (un'identità di Microsoft Entra sincronizzata da Microsoft Entra ID a Microsoft Entra Domain Services) nel dominio gestito di Microsoft Entra Domain Services.

Per montare una condivisione file da una macchina virtuale non aggiunta a un dominio, l'utente deve:

- Specificare credenziali esplicite, ad esempio DOMAINNAME\username , dove DOMAINNAME è il dominio di Microsoft Entra Domain Services e il nome utente è il nome utente dell'identità in Microsoft Entra Domain Services o

- Usare la notazione username@domainFQDN, dove domainFQDN è il nome di dominio completo.

L'uso di uno di questi approcci consentirà al client di contattare il controller di dominio nel dominio di Microsoft Entra Domain Services per richiedere e ricevere ticket Kerberos.

Ad esempio:

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:<DOMAINNAME\username>

oppure

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:<username@domainFQDN>

Passaggi successivi

Per concedere agli utenti aggiuntivi l'accesso alla condivisione file, seguire le istruzioni in Assegnare autorizzazioni a livello di condivisione e Configurare elenchi di controllo di accesso di Windows.

Per altre informazioni sull'autenticazione basata sull'identità per File di Azure, vedere queste risorse: