Protezione dell'ambiente predefinito

Ogni dipendente nella tua organizzazione ha accesso all'ambiente Power Platform predefinito. In veste di amministratore di Power Platform, devi prendere in considerazione i modi per proteggere quell'ambiente mantenendolo accessibile per gli usi di produttività personale degli autori. Questo articolo fornisce alcuni suggerimenti.

Assegnare ruoli di amministratore con cautela

Determina se i tuoi utenti amministratori devono avere il ruolo di amministratore di Power Platform. Il ruolo di amministratore dell'ambiente o di amministratore del sistema sarebbe più appropriato? In ogni caso, limita il ruolo di amministratore di Power Platform più potente solo a pochi utenti. Altre informazioni sull'amministrazione degli ambienti di Power Platform.

Comunicare l'intento

Una delle sfide principali del team del Center of Excellence (CoE) di Power Platform è comunicare gli gli usi previsti dell'ambiente predefinito. Di seguito sono riportati alcune raccomandazioni.

Rinominare l'ambiente predefinito

L'ambiente predefinito viene creato con il nome TenantName (predefinito). Puoi modificare il nome dell'ambiente in qualcosa di più descrittivo, come Ambiente di produttività personale per definire chiaramente l'intento.

Utilizzare l'hub di Power Platform

L'hub di Microsoft Power Platform è un modello di sito di comunicazione di SharePoint. Fornisce un punto di partenza per una fonte di informazioni centrale per autori sull'utilizzo di Power Platform da parte dell'organizzazione. I modelli di pagina e di contenuto iniziale consentono di offrire facilmente agli autori informazioni come:

- Casi d'uso della produttività personale

- Come creare app e flussi

- Dove creare app e flussi

- Come contattare il team di supporto del CoE

- Regole relative all'integrazione con servizi esterni

Aggiungi collegamenti a tutte le risorse interne che i tuoi autori potrebbero trovare utili.

Limitare la condivisione con tutti

Gli autori possono condividere le loro app con altri singoli utenti, gruppi di sicurezza e, per impostazione predefinita, tutti i membri dell'organizzazione. Prendi in considerazione l'utilizzo di un processo controllato per le app maggiormente usate per applicare criteri e requisiti come quelli indicati di seguito:

- Criteri di revisione della sicurezza

- Criteri di revisione aziendale

- Requisiti di Application Lifecycle Management (ALM)

- Requisiti di esperienza utente e di personalizzazione

Prendi in considerazione anche la disabilitazione della funzionalità Condividi con tutti in Power Platform. In tal caso, solo un piccolo gruppo di amministratori può condividere un'applicazione con tutti nell'ambiente. Ecco come.

Esegui il cmdlet Get-TenantSettings per ottenere l'elenco delle impostazioni del tenant della tua organizzazione come oggetto.

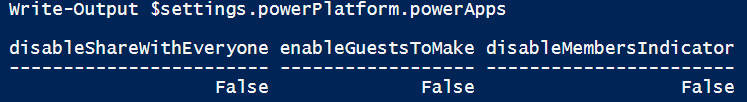

L'oggetto

powerPlatform.PowerAppsinclude tre flag:

Esegui i comandi PowerShell seguenti per ottenere l'oggetto impostazioni e impostare la variabile per la condivisione con tutti su false.

$settings=Get-TenantSettings $settings.powerPlatform.powerApps.disableShareWithEveryone=$trueEsegui il cmdlet

Set-TenantSettingscon l'oggetto impostazioni per impedire agli autori di condividere le proprie app con tutti nel tenant.Set-TenantSettings $settings

Stabilire criteri di prevenzione della perdita dei dati

Un altro modo di proteggere l'ambiente predefinito è creare criteri di prevenzione della perdita dei dati (DLP). per l'ambiente. L'uso di criteri DLP è particolarmente cruciale per l'ambiente predefinito poiché tutti i dipendenti dell'organizzazione vi hanno accesso. Di seguito sono riportate alcune raccomandazioni per aiutarti ad applicare i criteri.

Personalizzare il messaggio di governance DLP

Personalizza il messaggio di errore che viene visualizzato se un autore crea un'app che viola i criteri DLP dell'organizzazione. Indirizza l'autore all'hub Power Platform della tua organizzazione e fornisci l'indirizzo e-mail del tuo team CoE.

Man mano che il team CoE perfeziona i criteri DLP nel tempo, potresti inavvertitamente rendere inutilizzabili alcune app. Assicurati che il messaggio di violazione dei criteri DLP contenga dettagli di contatto o un collegamento a ulteriori informazioni per fornire una via d'uscita agli autori.

Utilizza i seguenti cmdlet di PowerShell per personalizzare il messaggio dei criteri di governance:

| Comando | Descrizione |

|---|---|

| Set-PowerAppDlpErrorSettings | Messaggio di impostazione della governance |

| Set-PowerAppDlpErrorSettings | Messaggio di aggiornamento della governance |

Blocco dei nuovi connettori nell'ambiente predefinito

Per impostazione predefinita, tutti i nuovi connettori vengono inseriti nel gruppo Non aziendali dei tuoi criteri DLP. Puoi sempre modificare il gruppo predefinito in Aziendale o Bloccato. Per un criterio DLP applicato all'ambiente predefinito, ti consigliamo di configurare il gruppo Bloccato come predefinito per assicurarti che i nuovi connettori rimangano inutilizzabili finché non vengono esaminati da uno dei tuoi amministratori.

Limitare gli autori a connettori predefiniti

Limita gli autori ai soli connettori di base non bloccabili per impedire l'accesso agli altri.

Sposta tutti i connettori che non possono essere bloccati nel gruppo di dati aziendali.

Sposta tutti i connettori bloccabili nel gruppo di dati bloccati.

Limitare i connettori personalizzati

I connettori personalizzati integrano un'app o un flusso con un servizio sviluppato internamente. Questi servizi sono destinati agli utenti tecnici come gli sviluppatori. È una buona idea ridurre il footprint delle API create dalla tua organizzazione che possono essere richiamate da app o flussi nell'ambiente predefinito. Per impedire agli autori di creare e usare connettori personalizzati per le API nell'ambiente predefinita, crea una regola per bloccare tutti i modelli URL.

Per consentire agli autori di accedere ad alcune API (ad esempio, un servizio che restituisce un elenco di festività aziendali), configura più regole che classificano diversi modelli URL nei gruppi di dati aziendali e non aziendali. Assicurati che le connessioni usino sempre il protocollo HTTPS. Altre informazioni sui criteri DPL per connettori personalizzati.

Proteggere l'integrazione con Exchange

Il connettore Office 365 Outlook è uno dei connettori standard che non possono essere bloccati. Consente agli autori di inviare, eliminare e rispondere a messaggi e-mail nelle cassette postali a cui hanno accesso. Il rischio con questo connettore è anche una delle sue funzionalità più potenti: la possibilità di inviare messaggi e-mail. Ad esempio, un autore potrebbe creare un flusso che invia un mailing.

L'amministratore di Exchange della tua organizzazione può impostare regole in Exchange Server per impedire l'invio di messaggi e-mail dalle app. È anche possibile escludere specifici flussi o app dalle regole impostate per bloccare i messaggi e-mail in uscita. Puoi combinare queste regole con un elenco di indirizzi e-mail consentiti per assicurarti che i messaggi e-mail da app e flussi possano essere inviati solo da un piccolo gruppo di cassette postali.

Quando un'app o un flusso invia un messaggio e-mail usando il connettore Office 365 Outlook, inserisce intestazioni SMTP specifiche nel messaggio. Puoi usare frasi riservate nelle intestazioni per identificare se un messaggio e-mail ha avuto origine da un flusso o da un'app.

L'intestazione SMTP inserita in un messaggio e-mail inviato da un flusso è simile all'esempio seguente:

x-ms-mail-application: Microsoft Power Automate;

User-Agent: azure-logic-apps/1.0 (workflow 2321aaccfeaf4d7a8fb792e29c056b03;version 08585414259577874539) microsoft-flow/1.0

x-ms-mail-operation-type: Send

x-ms-mail-environment-id: 0c5781e0-65ec-ecd7-b964-fd94b2c8e71b

Dettagli intestazione

La tabella seguente descrive i valori che possono apparire nell'intestazione x-ms-mail-application a seconda del servizio usato:

| Servizioo | valore |

|---|---|

| Power Automate | Microsoft Power Automate; User-Agent: azure-logic-apps/1.0 (flusso di lavoro <GUID>; versione <numero versione>) microsoft-flow/1.0 |

| Power Apps | Microsoft Power Apps; User-Agent: PowerApps/ (; AppName= <nome app>) |

La tabella seguente descrive i valori che possono apparire nell'intestazione x-ms-mail-operation-type a seconda dell'azione eseguita:

| valore | Descrizione |

|---|---|

| Rispondi | Per le operazioni di risposta a messaggi e-mail |

| Inoltra | Per le operazioni di inoltro di messaggi e-mail |

| Invia | Per le operazioni di invio di messaggi e-mail, inclusi SendEmailWithOptions e SendApprovalEmail |

L'intestazione x-ms-mail-environment-id contiene il valore dell'ID dell'ambiente. La presenza di questa intestazione dipende dal prodotto che stai usando:

- In Power Apps, è sempre presente.

- In Power Automate, è presente solo nelle connessioni create dopo luglio 2020.

- In App per la logica, non è mai presente.

Potenziali regole di Exchange per l'ambiente predefinito

Di seguito sono elencate alcune azioni e-mail che potresti voler bloccare usando le regole di Exchange.

Blocca i messaggi e-mail in uscita a destinatari esterni: blocca tutti i messaggi e-mail in uscita inviati a destinatari esterni da Power Automate e Power Apps. Questa regola impedisce agli autori di inviare messaggi e-mail a partner, fornitori o clienti dalle proprie app o flussi.

Blocca inoltro in uscita: blocca tutti i messaggi e-mail in uscita inoltrati a destinatari esterni da Power Automate e Power Apps in cui il mittente non è presente in un elenco di cassette postali consentite. Questa regola impedisce agli autori di creare un flusso che inoltri automaticamente i messaggi e-mail in entrata a un destinatario esterno.

Eccezioni da prendere in considerazione per le regole di blocco dei messaggi e-mail

Di seguito sono elencate alcune potenziali eccezioni alle regole di Exchange per bloccare i messaggi e-mail allo scopo di aggiungere flessibilità:

Rendi esenti app e flussi specifici: aggiunge un elenco di esenzioni alle regole suggerite in precedenza in modo che le app o i flussi approvati possano inviare messaggi e-mail a destinatari esterni.

Elenco elementi consentiti a livello di organizzazione: in questo scenario ha senso spostare la soluzione in un ambiente dedicato. Se diversi flussi nell'ambiente devono inviare messaggi e-mail in uscita, puoi creare una regola di eccezione generale per consentire i messaggi e-mail in uscita da tale ambiente. L'autorizzazione per l'autore e l'amministratore su quell'ambiente deve essere strettamente controllata e limitata.

Applicare l'isolamento tra tenant

Power Platform dispone di un sistema di connettori basato su Microsoft Entra che permette agli utenti Microsoft Entra autorizzati di connettere app e flussi agli archivi dati. L'isolamento del tenant regolamenta lo spostamento di dati dalle origini dati Microsoft Entra autorizzate da e verso il proprio tenant.

L'isolamento del tenant viene applicato a livello di tenant e influisce su tutti gli ambienti nel tenant, incluso l'ambiente predefinito. Poiché tutti i dipendenti sono autori nell'ambiente predefinito, la configurazione di un criterio di isolamento del tenant affidabile è fondamentale per proteggere l'ambiente. Ti consigliamo di configurare in modo esplicito i tenant a cui i dipendenti possono connettersi. Tutti gli altri tenant devono essere coperti da regole predefinite che bloccano il flusso di dati in entrata e in uscita.

L'isolamento del tenant di Power Platform è diverso dalla restrizione del tenant in Microsoft Entra ID. Non impatta sull'accesso basato su Microsoft Entra ID fuori da Power Platform. Funziona soltanto per i connettori che usano l'autenticazione basata su Microsoft Entra ID, come i connettori Outlook di Office 365 e SharePoint.

Vedi anche

Limitazioni dell'accesso in ingresso e in uscita tra tenant (anteprima)

Get-PowerAppTenantIsolationPolicy (Microsoft.PowerApps.Administration.PowerShell)