Implementare l'infrastruttura di prevenzione e ripristino delle violazioni della sicurezza

Come parte delle linee guida per l'adozione di Zero Trust, questo articolo fa parte dello scenario di prevenzione o riduzione dei danni aziendali da una violazione aziendale e descrive come proteggere l'organizzazione da attacchi informatici. Questo articolo è incentrato su come distribuire misure di sicurezza aggiuntive per prevenire una violazione e limitarne la distribuzione e per creare e testare un'infrastruttura di continuità aziendale e ripristino di emergenza (BCDR) per ripristinare più rapidamente una violazione distruttiva.

Per gli elementi del principio guida Assume violazione Zero Trust:

Ridurre al minimo il raggio di esplosione e l'accesso segmento

Descritto in questo articolo.

Verificare la crittografia end-to-end

Descritto in questo articolo.

Usare l'analisi per ottenere visibilità, favorire il rilevamento delle minacce e migliorare le difese

Descritto nell'articolo implementare la protezione dalle minacce e XDR .

Questo articolo presuppone che il comportamento di sicurezza sia già stato modernizzato.

Per informazioni dettagliate sulle risorse di Microsoft Azure, vedere Proteggere le risorse di Azure da attacchi informatici distruttivi.

Ciclo di adozione per l'implementazione della prevenzione delle violazioni della sicurezza e dell'infrastruttura di ripristino

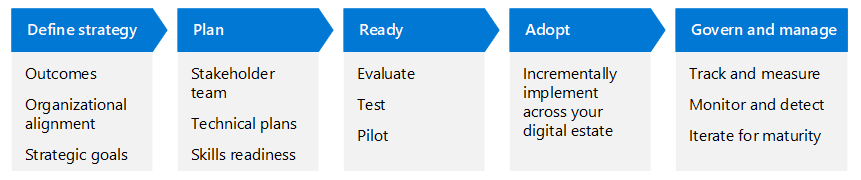

Questo articolo illustra come implementare l'infrastruttura di prevenzione e ripristino delle violazioni della sicurezza dello scenario aziendale Prevenire o ridurre i danni aziendali da uno scenario aziendale di violazione usando le stesse fasi del ciclo di vita di Cloud Adoption Framework per Azure: definire strategia, pianificare, preparare, adottare e gestire, ma adattato per Zero Trust.

La tabella seguente è una versione accessibile dell'illustrazione.

| Definire una strategia | Piano | Pronto | Adozione | Governance e gestione |

|---|---|---|---|---|

| Risultati Allineamento dell'organizzazione Obiettivi strategici |

Team stakeholder Piani tecnici Idoneità a livello di competenze |

Valutare Test Programma pilota |

Implementare in modo incrementale nel digital estate | Tenere traccia e misurare Monitorare e rilevare Iterazione per la maturità |

Altre informazioni sul ciclo di adozione Zero Trust sono disponibili nella panoramica del framework di adozione Zero Trust.

Per altre informazioni sullo scenario aziendale "Impedire o ridurre i danni aziendali da una violazione", vedere:

- Panoramica

- Elementi aggiuntivi dell'implementazione della protezione dalle minacce e XDR

Definire la fase di strategia

La fase Definisci strategia è fondamentale per definire e formalizzare i nostri sforzi: formalizza il "Perché?" di questo scenario. In questa fase si comprende lo scenario tramite prospettive aziendali, IT, operative e strategiche. Si definiscono i risultati rispetto ai quali misurare il successo nello scenario, comprendendo che la sicurezza è un percorso incrementale e iterativo.

Questo articolo suggerisce motivazioni e risultati rilevanti per molte organizzazioni. Usare questi suggerimenti per perfezionare la strategia per l'organizzazione in base alle esigenze specifiche.

Motivazioni per l'implementazione della prevenzione delle violazioni della sicurezza e dell'infrastruttura di ripristino

Le motivazioni per la prevenzione delle violazioni della sicurezza e l'infrastruttura di ripristino sono semplici, ma diverse parti dell'organizzazione hanno incentivi diversi per svolgere questo lavoro. La tabella seguente riepiloga alcune di queste motivazioni.

| Area | Motivazioni |

|---|---|

| Esigenze aziendali | Per gestire l'azienda con un comportamento di prevenzione e ripristino delle violazioni come estensione della sicurezza. L'azienda può recuperare da una violazione che contiene danni all'interno di una o più aree, continuando a funzionare normalmente. |

| Esigenze IT | Per implementare tecnologie e discipline per ridurre la probabilità di una violazione, ad esempio l'aggiornamento di sistemi e endpoint locali e la distribuzione di risorse honeypot per distrarre e ingannare gli utenti malintenzionati, mantenendo al tempo stesso un approccio senza compromessi alla sicurezza e al provisioning delle identità. |

| Esigenze operative | Per implementare la prevenzione e il ripristino delle violazioni come procedure operative standard. Le violazioni sono previste e, anche se indesiderate, possono essere attenuate per l'azienda verticale. |

| Esigenze strategiche | Per aumentare in modo incrementale la capacità dell'azienda di recuperare dalle violazioni, riducendo al contempo il ritorno degli investimenti agli utenti malintenzionati, aumentando al tempo stesso la resilienza operativa. Il principio presupporre la violazione di Zero Trust impone all'utente di pianificare ed eseguire modifiche e aggiornamenti per garantire la sopravvivenza aziendale, ridurre al minimo le violazioni e ridurre i tempi di ripristino delle violazioni. |

Risultati per l'implementazione della prevenzione delle violazioni della sicurezza e dell'infrastruttura di ripristino

L'applicazione dell'obiettivo complessivo di Zero Trust a "non fidarsi mai, verificare sempre" alla prevenzione dei danni alle violazioni e all'infrastruttura di riduzione aggiunge un livello significativo di protezione all'ambiente. È importante essere chiari sui risultati che si prevede di raggiungere in modo da poter raggiungere il giusto equilibrio di protezione per tutti i team coinvolti. La tabella seguente fornisce obiettivi e risultati suggeriti.

| Obiettivo | Risultato |

|---|---|

| Risultati aziendali | Le procedure di prevenzione e ripristino delle violazioni comportano costi minimi associati a violazioni e ripristino rapido dei processi aziendali. |

| Governance | Gli strumenti e i sistemi di prevenzione delle violazioni vengono distribuiti e i processi interni vengono testati e pronti per le violazioni. |

| Resilienza dell'organizzazione | Tra la prevenzione delle violazioni della sicurezza e la protezione proattiva delle minacce, l'organizzazione può eseguire rapidamente il ripristino da un attacco e prevenire attacchi futuri del tipo. |

| Sicurezza | La prevenzione e il ripristino delle violazioni sono integrate nei requisiti e nei criteri di sicurezza generali. |

Fase del piano

I piani di adozione converte i principi della strategia Zero Trust in un piano attuabile. I team collettivi possono usare il piano di adozione per guidare le attività tecniche e allinearle alla strategia aziendale dell'organizzazione.

Le motivazioni e i risultati definiti, insieme ai responsabili aziendali e ai team, supportano il "Perché?" per l'organizzazione e diventano la North Star per la strategia. Successivamente viene la pianificazione tecnica per raggiungere gli obiettivi.

L'adozione tecnica per l'implementazione della prevenzione e del ripristino delle violazioni comporta:

- Configurazione di Microsoft Entra Privileged Identity Management (PIM) per proteggere l'amministratore e altri account con privilegi per l'accesso JIT (Just-In-Time).

- Aumento della sicurezza dell'infrastruttura di rete.

- Distribuzione di risorse honeypot nella rete per attirare gli utenti malintenzionati e rilevare la loro presenza in anticipo.

- Implementazione di un'infrastruttura completa di applicazione di patch per mantenere aggiornati i server e i dispositivi.

- Iniziare a usare Gestione dei rischi Insider Microsoft Purview.

- Distribuzione di un'infrastruttura BCDR per il ripristino rapido da un cyberattacco distruttivo.

Molte organizzazioni possono adottare un approccio a quattro fasi a questi obiettivi di distribuzione, riepilogati nella tabella seguente.

| Fase 1 | Fase 2 | Fase 3 | Fase 4 |

|---|---|---|---|

| Proteggere gli account con privilegi Segmentare la rete Implementare Azure Site Recovery per la continuità critica del carico di lavoro Crittografare le comunicazioni di rete |

Implementare backup e Backup di Azure di Microsoft 365 per i dati aziendali critici Implementare un piano di applicazione di patch Creare risorse honeypot Introduzione a Gestione dei rischi Insider Microsoft Purview |

Implementare Backup e Backup di Azure di Microsoft 365 per tutti i dati aziendali Implementare Azure Site Recovery per tutti i carichi di lavoro Ottenere visibilità sul traffico di rete Progettare la risposta di continuità aziendale e continuità aziendale/ripristino di emergenza |

Interrompere la tecnologia di sicurezza di rete legacy Praticare la minaccia e la risposta BCDR |

Se questo approccio a fasi funziona per l'organizzazione, è possibile usare:

Questa presentazione di PowerPoint scaricabile per presentare e monitorare i progressi attraverso queste fasi e obiettivi per i responsabili aziendali e altri stakeholder. Ecco la diapositiva per questo scenario aziendale.

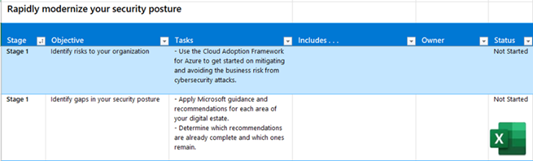

Questa cartella di lavoro di Excel consente di assegnare proprietari e tenere traccia dello stato di avanzamento per queste fasi, obiettivi e attività. Ecco il foglio di lavoro per questo scenario aziendale.

Comprendere l'organizzazione

Questo approccio consigliato per l'implementazione tecnica può aiutare a fornire contesto all'esercizio di comprensione dell'organizzazione.

Un passaggio fondamentale del ciclo di vita di adozione zero trust per ogni scenario aziendale include l'esecuzione dell'inventario e la determinazione dello stato corrente dell'infrastruttura. Per questo scenario aziendale, è necessario raccogliere informazioni sull'attuale:

- Criteri e requisiti di sicurezza delle identità con privilegi.

- Procedure e tecnologie di sicurezza di rete.

- Rischi insider e priorità per gestirli.

- Criteri e requisiti per l'applicazione di patch a server e dispositivi.

- Sistemi e criteri BCDR.

Pianificazione e allineamento dell'organizzazione

Il lavoro tecnico di prevenzione di una violazione e l'implementazione di un'infrastruttura di ripristino attraversa diverse aree e ruoli sovrapposti:

- Identità con privilegi

- Rete

- Gestione dei rischi Insider

- Applicazione di patch ai dispositivi

- BCDR

Questa tabella riepiloga i ruoli consigliati quando si compila un programma di sponsorizzazione e una gerarchia di gestione dei progetti per determinare e guidare i risultati.

| Responsabili del programma e proprietari tecnici | Responsabilità |

|---|---|

| CISO, CIO o Director of Data Security | Sponsorizzazione dei dirigenti |

| Responsabile del programma dalla sicurezza | Guidare i risultati e la collaborazione tra team |

| Security Architect | Consigliare la configurazione e gli standard, in particolare per le identità privilegiate, la rete e la progettazione delle risorse honeypot |

| Responsabile IT | Gestire le risorse honeypot, implementare l'applicazione di patch e i requisiti e i criteri di aggiornamento del sistema e implementare e praticare le procedure BCDR |

| Architetto di rete | Consigliare e implementare standard e procedure di sicurezza di rete |

| Responsabili della conformità | Mappare i requisiti e i rischi di conformità a controlli specifici e tecnologie disponibili e consigliare i rischi Insider da rilevare e gestire |

| Governance della sicurezza e/o responsabile IT | Monitorare per garantire la conformità ai criteri e ai requisiti definiti |

Il mazzo di risorse di PowerPoint per questo contenuto di adozione include la diapositiva seguente con una visualizzazione stakeholder che è possibile personalizzare per la propria organizzazione.

Pianificazione tecnica e preparazione delle competenze

Prima di iniziare il lavoro tecnico, Microsoft consiglia di conoscere le funzionalità, il modo in cui interagiscono e le procedure consigliate per affrontare questo lavoro. La tabella seguente include diverse risorse di formazione che consentono ai team di acquisire competenze.

| Risorsa | Descrizione |

|---|---|

| Modulo: Pianificare e implementare l'accesso con privilegi | Informazioni su come usare PIM per proteggere i dati e le risorse. |

| Modulo: Progettare una soluzione per il backup e il ripristino di emergenza | Informazioni su come selezionare soluzioni di backup e soluzioni di ripristino di emergenza appropriate per i carichi di lavoro di Azure. |

| Modulo: Proteggere l'infrastruttura locale da emergenze con Azure Site Recovery | Informazioni su come fornire il ripristino di emergenza per l'infrastruttura locale usando Azure Site Recovery. |

| Modulo: Proteggere l'infrastruttura di Azure con Azure Site Recovery | Informazioni su come fornire il ripristino di emergenza per l'infrastruttura di Azure personalizzando la replica, il failover e il failback delle macchine virtuali di Azure. |

| Modulo: Progettare e implementare la sicurezza di rete | Informazioni su come progettare e implementare soluzioni di sicurezza di rete come Azure DDoS, gruppi di sicurezza di rete, Firewall di Azure e Web application firewall. |

| Modulo: Proteggere e isolare l'accesso alle risorse di Azure usando gruppi di sicurezza di rete ed endpoint di servizio | Informazioni su come usare i gruppi di sicurezza di rete e gli endpoint di servizio per proteggere le macchine virtuali e i servizi di Azure dall'accesso alla rete non autorizzato. |

| Modulo: Gestione degli aggiornamenti di Windows Server | Informazioni su come usare Windows Server Update Services per distribuire gli aggiornamenti del sistema operativo ai computer in rete. |

Fase 1

Gli obiettivi di distribuzione della fase 1 includono il blocco dell'amministratore e di altri account di accesso con privilegi, l'uso di prodotti cloud Microsoft per eseguire il backup dei dati aziendali critici e garantire che tutto il traffico di rete sia crittografato.

Proteggere gli account con privilegi

Gli incidenti di cybersecurity iniziano in genere con un furto di credenziali di qualche tipo. Gli utenti malintenzionati individuano il nome dell'account, che può essere un indirizzo di posta elettronica noto o facilmente individuato, quindi procedere per determinare la password dell'account. Questo tipo di attacco può essere contrastato nella maggior parte dei casi dall'autenticazione a più fattori (MFA). Tuttavia, il principio Presupporre la violazione Zero Trust implica che un utente malintenzionato può e accede alla rete usando un'identità.

Una volta nella rete, gli utenti malintenzionati tentano di elevare il loro livello di privilegio compromettendo gli account con un accesso sempre maggiore. L'obiettivo è compromettere un account con privilegi che ha accesso a un'ampia area di dati non solo sensibili, ma anche alle impostazioni amministrative. Pertanto, è fondamentale impedire questo livello di accesso agli utenti malintenzionati.

Prima di tutto, per le organizzazioni di identità ibride, è necessario assicurarsi che gli account amministratore o gli account che contengono ruoli con privilegi usati per i servizi cloud non siano sincronizzati con e archiviati in Active Directory locale Domain Services (AD DS). Se sono archiviati in locale e Servizi di dominio Active Directory o Microsoft Entra Connect vengono compromessi, un utente malintenzionato può avere il controllo amministrativo per i servizi cloud Microsoft. Esaminare le impostazioni di sincronizzazione per impedire e verificare se gli account amministratore cloud sono presenti in Active Directory Domain Services.

Tutte le organizzazioni con una sottoscrizione cloud Microsoft hanno un tenant di Microsoft Entra ID che contiene account cloud, che includono account utente e amministrativi. Gli amministratori devono eseguire operazioni con privilegi nelle app Microsoft Entra ID, Azure, Microsoft 365 o SaaS.

Il primo passaggio per proteggere gli account con privilegi consiste nel richiedere password complesse e MFA. Inoltre, ai sensi del principio Usare l'accesso con privilegi minimi Zero Trust, usare Microsoft Entra PIM nell'ambiente di produzione Microsoft Entra per fornire un ulteriore livello di protezione. Microsoft Entra PIM fornisce l'attivazione dei ruoli basata sul tempo e basata sull'approvazione per attenuare i rischi di autorizzazioni di accesso eccessive, non necessarie o improprie.

Le funzionalità di Microsoft Entra PIM includono:

- Accesso con privilegi JIT alle risorse di Microsoft Entra ID e Azure

- Accesso associato al tempo alle risorse usando le date di inizio e di fine

- Richiesta dell'approvazione per attivare i ruoli con privilegi

- Applicazione dell'autenticazione a più fattori per attivare qualsiasi ruolo

- Richiedere una giustificazione per comprendere il motivo per cui gli utenti si attivano

- Ricevere notifiche all'attivazione dei ruoli con privilegi

- Condurre verifiche di accesso per assicurarsi che gli utenti necessitino ancora dei ruoli

| Risorsa | Descrizione |

|---|---|

| Che cos'è l'identità ibrida con Microsoft Entra ID? | Introduzione al set di documentazione per Microsoft Entra ID Connect. |

| Che cos'è Microsoft Entra Privileged Identity Management? | Introduzione al set di documentazione per Microsoft Entra PIM. |

| Pianificare una distribuzione di Microsoft Entra PIM | Eseguire il processo di pianificazione per la distribuzione di PIM per gli account con privilegi. |

| Modulo: Pianificare e implementare l'accesso con privilegi | Informazioni su come usare PIM per proteggere i dati e le risorse. |

Segmentare la rete

Questo obiettivo consiste nel creare limiti nella rete in modo che l'analisi intermedia e il filtro possano proteggere server, applicazioni e dati sensibili. La segmentazione di rete può verificarsi per i server locali o nel cloud, ad esempio con macchine virtuali ospitate in reti virtuali in Azure IaaS.

| Consigli | Conto risorse |

|---|---|

| Usare molti micro-perimetri cloud in ingresso/uscita con una micro-segmentazione. | Proteggere le reti con Zero Trust |

| Usare più subnet e gruppi di sicurezza di rete per ospitare più livelli di un'app e limitare il traffico. | Applicare i principi Zero Trust a una rete virtuale spoke in Azure Applicare principi Zero Trust a una rete virtuale spoke con i servizi PaaS di Azure |

Per altre informazioni sulla segmentazione negli ambienti Azure, vedere Segmentazione delle comunicazioni di rete basate su Azure.

Implementare Site Recovery per la continuità critica del carico di lavoro

Azure Site Recovery è un ripristino di emergenza nativo come servizio (DRaaS) che offre facilità di distribuzione, efficienza dei costi e affidabilità. Distribuire processi di replica, failover e ripristino tramite Site Recovery per mantenere le applicazioni in esecuzione durante interruzioni pianificate e non pianificate, ad esempio un'interruzione basata su un attacco informatico.

Azure Site Recovery include due componenti principali:

- Servizio Site Recovery: Site Recovery aiuta a garantire la continuità aziendale, mantenendo carichi di lavoro e app aziendali in esecuzione in caso di interruzioni. Site Recovery replica i carichi di lavoro in esecuzione su macchine fisiche e virtuali (VM) da un sito primario in una località secondaria. Quando si verifica un'interruzione nel sito primario, viene eseguito il failover in una località secondaria, da dove è possibile accedere alle app. Quando la località primaria è di nuovo disponibile, è possibile eseguire il failback.

- Servizio di backup: il servizio backup di Azure mantiene i dati al sicuro e ripristinabili. Per altre informazioni, vedere la sezione precedente.

Site Recovery può gestire la replica per:

- Replica di macchine virtuali di Azure tra aree di Azure

- Replica da MEC (Public Multi-Access Edge Compute) di Azure all'area

- Replica tra due MEC pubblici di Azure

- VM locali, VM di Azure Stack e server fisici

Usare Azure Site Recovery come parte della soluzione BCDR.

| Risorsa | Descrizione |

|---|---|

| Panoramica di Site Recovery | Introduzione al set di documentazione. |

| Modulo: Proteggere l'infrastruttura locale da emergenze con Azure Site Recovery | Informazioni su come fornire il ripristino di emergenza per l'infrastruttura locale usando Azure Site Recovery. |

| Modulo: Proteggere l'infrastruttura di Azure con Azure Site Recovery | Informazioni su come fornire il ripristino di emergenza per l'infrastruttura di Azure personalizzando la replica, il failover e il failback delle macchine virtuali di Azure. |

Crittografare le comunicazioni di rete

Questo obiettivo è più di un controllo per assicurarsi che il traffico di rete sia crittografato. Rivolgersi al team di rete per assicurarsi che queste raccomandazioni siano soddisfatte.

| Consigli | Conto risorse |

|---|---|

| Verificare che il traffico interno da utente a app sia crittografato: - Imporre la comunicazione solo HTTPS per le applicazioni Web con connessione Internet. - Connettere dipendenti e partner remoti a Microsoft Azure usando Azure Gateway VPN. - Accedere alle macchine virtuali di Azure in modo sicuro usando la comunicazione crittografata tramite Azure Bastion. |

Proteggere le reti con Zero Trust-Objective 3: il traffico interno da utente a app viene crittografato |

| Crittografare il traffico back-end dell'applicazione tra reti virtuali. Crittografare il traffico tra l'ambiente locale e il cloud. |

Proteggere le reti con Zero Trust-Objective 6: tutto il traffico viene crittografato |

| Per gli architetti di rete, questo articolo illustra come mettere in prospettiva i concetti di rete consigliati. Ed Fisher, Security & Compliance Architect presso Microsoft descrive come ottimizzare la rete per la connettività cloud evitando le insidie più comuni. | Networking up (to the cloud)-One Architect's punto di vista |

Per altre informazioni sulla crittografia negli ambienti Azure, vedere Crittografia delle comunicazioni di rete basate su Azure.

Fase 2

Gli obiettivi di distribuzione della fase 2 includono la segmentazione della rete per esercitare un migliore controllo del traffico verso risorse sensibili, assicurando che i server e i dispositivi vengano patchati con aggiornamenti in modo tempestivo, creando risorse honeypot per ingannare e distrarre gli utenti malintenzionati e iniziando la gestione dei rischi insider.

Implementare Microsoft 365 e Backup di Azure per i dati aziendali critici

BCDR è un elemento importante della mitigazione delle violazioni e una parte fondamentale di un'infrastruttura BCDR è il backup e il ripristino. Per i cyberattack, è anche necessario proteggere i backup contro la cancellazione intenzionale, il danneggiamento o la crittografia. In un attacco ransomware, l'utente malintenzionato può crittografare, danneggiare o distruggere sia i dati in tempo reale che i backup, lasciando l'organizzazione soggetta a un riscatto per ripristinare le operazioni aziendali. Per risolvere questa vulnerabilità, le copie dei dati di cui è stato eseguito il backup devono essere non modificabili.

Microsoft offre Backup e Backup di Azure di Microsoft 365 per le funzioni di backup e ripristino native.

Backup di Microsoft 365 è una nuova offerta (attualmente in anteprima) che esegue il backup dei dati del tenant di Microsoft 365 per i carichi di lavoro di Exchange, OneDrive e SharePoint su larga scala e fornisce ripristini rapidi. Il backup o le applicazioni di Microsoft 365 basate sulla piattaforma di archiviazione di Backup di Microsoft 365 offrono i vantaggi seguenti indipendentemente dalle dimensioni o dalla scala del tenant:

- Backup veloce e non modificabile entro ore

- Ripristino rapido entro ore

- Fedeltà completa del sito di SharePoint e dell'account OneDrive, ovvero il sito e OneDrive vengono ripristinati allo stato esatto in momenti precedenti specifici tramite un'operazione di rollback

- Ripristini completi degli elementi della cassetta postale di Exchange o ripristini di elementi granulari tramite la ricerca

- Gestione consolidata dei domini di sicurezza e conformità

Per altre informazioni, vedere panoramica di Backup di Microsoft 365.

Il servizio Backup di Azure offre soluzioni semplici, sicure ed economicamente convenienti per eseguire il backup dei dati e ripristinarli dal cloud di Microsoft Azure. Backup di Azure possibile eseguire il backup:

- File locali, cartelle, stato del sistema, macchine virtuali locali (Hyper-V e VMware) e altri carichi di lavoro locali.

- Macchine virtuali o file, cartelle e stato del sistema di Azure.

- Azure Managed Disks

- condivisioni di File di Azure

- SQL Server in VM di Azure

- Database SAP HANA in VM di Azure

- Server di Database di Azure per PostgreSQL

- BLOB di Azure

| Risorsa | Descrizione |

|---|---|

| Modulo: Progettare una soluzione per il backup e il ripristino di emergenza | Informazioni su come selezionare soluzioni di backup e soluzioni di ripristino di emergenza appropriate per i carichi di lavoro di Azure. |

| Panoramica del backup di Microsoft 365 | Introduzione al set di documentazione per Il backup di Microsoft 365. |

| Panoramica del servizio Backup di Azure | Introduzione al set di documentazione per Backup di Azure. |

| Piano di backup e ripristino per la protezione da ransomware | Scopri come Backup di Azure protegge da un attacco ransomware. |

È possibile usare Backup e Backup di Azure di Microsoft 365 come parte della soluzione BCDR.

È anche possibile usare snapshot incrementali in Azure per indagini forensi dopo una violazione. Gli snapshot incrementali sono backup temporizzati per dischi gestiti che, una volta eseguiti, consistono solo nelle modifiche successive all'ultimo snapshot. Gli snapshot consentono di stabilire l'ultimo punto nel tempo prima che si sia verificata una violazione e ripristinarlo in tale stato.

La protezione delle identità per gli account utente usati per amministrare i backup deve usare l'autenticazione avanzata con MFA e deve usare PIM per l'accesso JIT. Assicurarsi anche che l'infrastruttura di backup sia protetta usando identità secondarie di un altro provider di identità, ad esempio identità locali o identità del sistema locale. Questi sono noti come account break glass.

Ad esempio, se il cyberattack ha compromesso il tenant di Microsoft Entra ID e l'utente è stato bloccato con un account amministratore di Microsoft Entra ID per accedere ai backup, l'infrastruttura di backup deve consentire un accesso separato dal tenant di Microsoft Entra ID compromesso.

Implementare un piano di applicazione di patch

Un piano di applicazione di patch include la configurazione dell'aggiornamento automatico in tutta l'intera area del sistema operativo, in modo che le patch vengano implementate rapidamente per evitare utenti malintenzionati che si basano su sistemi senza patch come vettori di attacco.

| Risorsa | Descrizione |

|---|---|

| Gestione degli endpoint in Microsoft | Introduzione a una panoramica delle soluzioni di gestione degli endpoint di Microsoft. |

| Gestione degli endpoint | Introduzione alla documentazione per gestire gli endpoint. |

| Applicare Zero Trust ad Azure IaaS: Automatizzare gli aggiornamenti delle macchine virtuali | Configurare gli aggiornamenti automatici per le macchine virtuali basate su Windows e Linux. |

| Impostazioni di Windows Update che è possibile gestire tramite i criteri di Intune | Gestire le impostazioni di Windows Update per Windows 10 e Windows 11 con Microsoft Intune. |

Considerare anche gli aggiornamenti e le patch necessari per altri dispositivi, in particolare quelli che:

Garantire la sicurezza.

Gli esempi includono router di accesso a Internet, firewall, dispositivi di filtro pacchetti e altri dispositivi di analisi della sicurezza intermedia.

Fanno parte dell'infrastruttura BCDR.

Gli esempi includono servizi di backup locali o online di terze parti.

Creare risorse honeypot

Si creano deliberatamente risorse honeypot, ad esempio identità, condivisioni file, applicazioni e account di servizio, in modo che possano essere individuate dagli utenti malintenzionati. Queste risorse sono dedicate ad attirare e ingannare gli utenti malintenzionati e non fanno parte della normale infrastruttura IT.

Le risorse honeypot devono riflettere obiettivi tipici per gli utenti malintenzionati. Ad esempio:

- Nomi di account utente che implicano l'accesso amministratore ma non dispongono di privilegi oltre le risorse honeypot.

- Le risorse di condivisione file con nomi di file implicano dati sensibili, ad esempio CustomerDatabase.xlxs, ma i dati sono fittizi.

Dopo aver distribuito le risorse honeypot, usare l'infrastruttura di protezione dalle minacce per monitorarle e rilevare un attacco in anticipo. Idealmente il rilevamento si verifica prima che l'utente malintenzionato abbia determinato che le risorse honeypot sono false e usa tecniche di trasferimento laterale per vivere fuori terra, in cui l'utente malintenzionato usa le proprie app e strumenti per attaccare le risorse. Durante l'attacco alle risorse honeypot, è anche possibile raccogliere informazioni sull'identità, sui metodi e sulle motivazioni dell'utente malintenzionato.

Con la nuova funzionalità di inganno in Microsoft Defender XDR, è possibile abilitare e configurare account, host e ure di decodifica autentica. Gli asset falsi generati da Defender XDR vengono quindi distribuiti automaticamente in client specifici. Quando un utente malintenzionato interagisce con le decodifica o le lure, la funzionalità di inganno genera avvisi di attendibilità elevata, aiutando le indagini del team di sicurezza e consentendo loro di osservare i metodi e le strategie di un utente malintenzionato.

Per altre informazioni, vedere l'articolo sulla panoramica.

Introduzione a Gestione dei rischi Insider Microsoft Purview

Gestione dei rischi Insider Microsoft Purview consente di identificare, valutare e agire rapidamente su attività potenzialmente rischiose. Usando i log di Microsoft 365 e Microsoft Graph, la gestione dei rischi Insider consente di definire criteri specifici per identificare gli indicatori di rischio. Esempi di rischi interni da parte degli utenti includono:

- Perdite di dati sensibili e fughe di dati

- Violazioni della riservatezza

- Furto di proprietà intellettuale

- Frode

- Insider trading

- Violazioni della conformità alle normative

Dopo aver identificato i rischi, è possibile intervenire per attenuare questi rischi e, se necessario, indagini aperte e intraprendere azioni legali appropriate.

| Risorsa | Descrizione |

|---|---|

| Gestione dei rischi Insider | Introduzione al set di documentazione. |

| Modulo: Gestire i rischi Insider in Microsoft Purview | Informazioni sulla gestione dei rischi Insider e sul modo in cui le tecnologie Microsoft consentono di rilevare, analizzare e agire sulle attività rischiose nell'organizzazione. |

| Modulo: Implementare Gestione dei rischi Insider Microsoft Purview | Informazioni su come usare Gestione dei rischi Insider Microsoft Purview per pianificare la soluzione di rischio Insider, creare criteri di gestione dei rischi Insider e gestire gli avvisi e i casi di gestione dei rischi Insider. |

Fase 3

In questa fase si estende l'ambito di backup e ripristino del sito per includere tutti i dati e i carichi di lavoro aziendali, oltre alla possibilità di prevenire attacchi basati sulla rete e creare una progettazione e un piano più formale per la risposta alle minacce e alla continuità aziendale.

Implementare backup e Backup di Azure di Microsoft 365 per tutti i dati aziendali

Dopo aver verificato che Backup e Backup di Azure di Microsoft 365 funzioni per i dati critici ed è stato testato negli esercizi di ripristino, è ora possibile estenderlo in modo da includere tutti i dati aziendali.

Implementare Azure Site Recovery per tutti i carichi di lavoro

Dopo aver verificato che Azure Site Recovery funzioni per i dati critici ed è stato testato negli esercizi di ripristino, è ora possibile estenderlo in modo da includere tutti i dati aziendali.

Ottenere visibilità sul traffico di rete

Le applicazioni cloud che hanno aperto endpoint a ambienti esterni, ad esempio Internet o in locale, sono a rischio di attacchi provenienti da tali ambienti. Per evitare questi attacchi, è necessario analizzare il traffico per individuare payload dannosi o logica.

Per altre informazioni, vedere Filtro nativo del cloud e protezione per le minacce note.

Per altre informazioni sull'acquisizione della visibilità del traffico di rete negli ambienti Azure, vedere Ottenere visibilità sul traffico di rete.

Progettare la risposta alle minacce e al ripristino di emergenza

Le conseguenze di una violazione possono eseguire lo spettro di un utente malintenzionato che infetta i dispositivi con malware, che potrebbero essere rilevati e contenuti relativamente facilmente, agli attacchi ransomware in cui l'utente malintenzionato ha già esfiltrato, crittografato o distrutto alcuni o tutti i dati sensibili dell'organizzazione e sta riscattando l'esposizione o il ripristino.

In un attacco ransomware incerto, l'organizzazione può subire un'interruzione aziendale a lungo termine simile in molti aspetti a una crisi o a una calamità naturale. Pensa a una violazione e alla conseguente attacco informatico distruttivo come una crisi o un disastro umano.

Pertanto, è importante includere violazioni e la possibilità di un attacco informatico altamente distruttivo nella pianificazione bcdr. La stessa infrastruttura usata per continuare le operazioni aziendali in una crisi o dopo una calamità naturale può e deve essere usata per il ripristino da un attacco.

Se è già disponibile un piano BCDR, esaminarlo per assicurarsi che includa i dati, i dispositivi, le applicazioni e i processi che potrebbero essere interessati da un attacco informatico.

In caso contrario, iniziare il processo di pianificazione per il BCDR generale e includere cyberattack come fonte di crisi o calamità. Tenere presente quanto segue:

I piani BC assicurano che l'azienda possa funzionare normalmente in caso di crisi.

I piani di ripristino di emergenza includono contingenze per il ripristino dalla perdita di dati o dell'infrastruttura tramite backup di dati e sostituzione o ripristino dell'infrastruttura.

I piani di ripristino di emergenza devono includere procedure dettagliate per il ripristino dei sistemi IT e dei processi per ripristinare le operazioni aziendali. Questi piani devono disporre di un backup off-line, ad esempio su supporti portatili archiviati in una posizione con sicurezza fisica sul posto. Gli utenti malintenzionati possono cercare questi tipi di piani di ripristino IT nelle posizioni locali e cloud e distruggerli come parte di un attacco ransomware. Poiché la distruzione di questi piani renderà più costoso ripristinare le operazioni aziendali, gli utenti malintenzionati possono richiedere più riscatto.

Backup di Microsoft 365, Backup di Azure e Azure Site Recovery descritti in questo articolo sono esempi di tecnologie BCDR.

| Risorsa | Descrizione |

|---|---|

| Modulo: Progettare una soluzione per il backup e il ripristino di emergenza | Informazioni su come selezionare soluzioni di backup e soluzioni di ripristino di emergenza appropriate per i carichi di lavoro di Azure. |

Fase 4

In questa fase, si protegge ulteriormente la rete e si garantisce che il piano e il processo BCDR funzioni praticando per situazioni di attacco informatico distruttivo.

Interrompere la tecnologia di sicurezza di rete legacy

Esaminare il set di tecnologie e prodotti usati dall'organizzazione per fornire la sicurezza di rete e determinare se sono necessari o ridondanti con altre funzionalità di sicurezza di rete. Ogni tecnologia di sicurezza di rete può anche essere una destinazione per gli utenti malintenzionati. Ad esempio, se la tecnologia o il prodotto non viene aggiornato in modo tempestivo, è consigliabile rimuoverlo.

Per altre informazioni, vedere Interrompere la tecnologia di sicurezza di rete legacy, che descrive i tipi di tecnologie di sicurezza di rete che potrebbero non essere più necessarie.

Per altre informazioni sulla sospensione delle tecnologie di sicurezza di rete legacy negli ambienti Azure, vedere Interrompere la tecnologia di sicurezza di rete legacy.

Praticare la minaccia e la risposta BCDR

Per garantire che le operazioni aziendali possano recuperare rapidamente da un attacco informatico devastante, è consigliabile eseguire regolarmente il piano BCDR insieme al team SecOps. Valutare la possibilità di eseguire procedure BCDR per attacchi informatici una volta al mese o trimestre e quando gli elementi dell'infrastruttura BCDR cambiano, ad esempio l'uso di un prodotto o un metodo di backup diverso.

Piano di adozione del cloud

Un piano di adozione è un requisito essenziale per una corretta adozione del cloud. Gli attributi chiave di un piano di adozione di successo per l'implementazione della prevenzione e del ripristino delle violazioni della sicurezza includono:

- Strategia e pianificazione sono allineate: durante la creazione dei piani per test, distribuzione pilota e implementazione delle funzionalità di prevenzione e ripristino degli attacchi in tutto il digital estate, assicurarsi di rivedere la strategia e gli obiettivi per garantire che i piani siano allineati. Sono incluse priorità e obiettivi cardine degli obiettivi per la prevenzione e il ripristino delle violazioni.

- Il piano è iterativo: quando si inizia a implementare il piano, si apprenderanno molte informazioni sull'ambiente e sulle funzionalità impostate. In ogni fase dell'implementazione, rivedere i risultati rispetto agli obiettivi e ottimizzare i piani. Ad esempio, è possibile rivedere le operazioni precedenti per ottimizzare i criteri.

- La formazione del personale e degli utenti è ben pianificata: dagli architetti della sicurezza agli specialisti IT per reti, dispositivi e BCDR, tutti sono stati addestrati per avere successo con le loro responsabilità di prevenzione e ripristino delle violazioni.

Per altre informazioni da Cloud Adoption Framework per Azure, vedere Pianificare l'adozione del cloud.

Fase pronta

Usare le risorse elencate in questo articolo per assegnare priorità al piano. Il lavoro di implementazione della prevenzione e del ripristino delle violazioni rappresenta uno dei livelli nella strategia di distribuzione Zero Trust a più livelli.

L'approccio a fasi consigliato in questo articolo include la prevenzione e il ripristino delle violazioni a catena in modo metodico attraverso il digital estate. In questa fase, rivedere questi elementi del piano per assicurarsi che tutto sia pronto per andare:

- L'uso di Microsoft Entra PIM è stato testato per gli account amministratore e gli amministratori IT sono sottoposti a training per usarlo

- L'infrastruttura di rete è stata testata per la crittografia dei dati in base alle esigenze, la segmentazione per filtrare l'accesso è stata testata e le tecnologie di rete legacy ridondanti sono state determinate e i test vengono eseguiti per garantire l'operazione se vengono rimossi

- Le procedure di applicazione di patch al sistema sono state testate per un'installazione corretta degli aggiornamenti e del rilevamento degli aggiornamenti non riusciti

- Hai iniziato l'analisi dei tuoi rischi Insider e come gestirli

- Le risorse honeypot vengono distribuite e sono state testate insieme all'infrastruttura di protezione dalle minacce per rilevare l'accesso

- L'infrastruttura e le procedure BCDR sono state testate su un subset di dati

Fase di adozione

Microsoft consiglia un approccio iterativo e a catena per implementare la prevenzione e il ripristino delle violazioni. In questo modo è possibile perfezionare la strategia e i criteri man mano che si passa per aumentare l'accuratezza dei risultati. Non è necessario attendere il completamento di una fase prima di iniziare il successivo. I risultati sono più efficaci se si scorre lungo la strada.

Gli elementi principali della fase di adozione dell'organizzazione devono includere:

- Abilitazione di Microsoft Entra PIM per tutti gli account di amministratore e altri account con privilegi

- Implementazione della crittografia del traffico di rete, della segmentazione e della rimozione di sistemi legacy

- Distribuzione di risorse honeypot

- Distribuzione dell'infrastruttura di gestione delle patch

- Analisi dei rischi Insider e mapping a Gestione dei rischi Insider

- Distribuzione e pratica dell'infrastruttura BCDR per i dati critici (fase 1) o tutti i dati aziendali (fase 3)

Gestire e gestire le fasi

La governance della capacità dell'organizzazione di implementare la prevenzione e il ripristino delle violazioni è un processo iterativo. Creando in modo ponderato il piano di implementazione e implementandolo nel digital estate, hai creato una base. Usare le attività seguenti per iniziare a creare il piano di governance iniziale per questa base.

| Obiettivo | Attività |

|---|---|

| Tenere traccia e misurare | Assegnare proprietari per azioni e progetti critici, ad esempio l'istruzione dell'amministratore IT e la gestione delle risorse honeypot, la gestione delle patch, la sicurezza di rete e le procedure BCDR. Creare piani interattivi con date per ogni azione e progetto e instrumentare lo stato di avanzamento usando report e dashboard. |

| Monitoraggio | - Tenere traccia delle richieste PIM e delle azioni risultanti. - Monitorare l'accesso alle risorse honeypot. - Monitorare i sistemi da applicare alle patch per gli errori di installazione degli aggiornamenti. - Testare le procedure BCDR per l'integrità e il ripristino. |

| Iterazione per la maturità | - Infrastruttura di rete del sondaggio per sistemi legacy aggiuntivi che possono essere rimossi. - Adattare l'infrastruttura BCDR per nuove risorse e funzionalità. |

Passaggi successivi

Per questo scenario aziendale:

- Impedire o ridurre i danni aziendali da una violazione

- Implementare la protezione dalle minacce e la route XDR

Altri articoli nel framework di adozione zero trust:

- Panoramica del framework di adozione zero trust

- Modernizzare rapidamente il comportamento di sicurezza

- Proteggere il lavoro remoto e ibrido

- Identificare e proteggere i dati aziendali sensibili

- Soddisfare i requisiti normativi e di conformità

Risorse di rilevamento dello stato

Per uno degli scenari aziendali Zero Trust, è possibile usare le risorse di rilevamento dello stato seguenti.

| Risorsa di rilevamento dello stato | Questo ti aiuta... | Progettata per |

|---|---|---|

Griglia di fasi del piano di adozione scaricabile file di Visio o PDF

|

Comprendere facilmente i miglioramenti della sicurezza per ogni scenario aziendale e il livello di impegno per le fasi e gli obiettivi della fase del piano. | I responsabili del progetto di scenario aziendale, i responsabili aziendali e altri stakeholder. |

| Presentazione di PowerPoint scaricabile in Zero Trust Adoption Tracker |

Tenere traccia dello stato di avanzamento attraverso le fasi e gli obiettivi della fase del piano. | I responsabili del progetto di scenario aziendale, i responsabili aziendali e altri stakeholder. |

Obiettivi e attività dello scenario aziendale scaricabili nella cartella di lavoro di Excel

|

Assegnare la proprietà e tenere traccia dello stato di avanzamento attraverso le fasi, gli obiettivi e le attività della fase del piano. | Lead del progetto di scenario aziendale, lead IT e implementatori IT. |

Per altre risorse, vedere Valutazione Zero Trust e risorse di rilevamento dello stato.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per