Applicare principi Zero Trust alle macchine virtuali in Azure

Nota

L'imminente livestream partecipa al team di Azure FastTrack durante la discussione di questo articolo. 23 ottobre 2024 | 10.00 - 11.00 (UTC-07.00) Ora pacifico (Stati Uniti e Canada). Registrati qui.

Riepilogo: per applicare principi Zero Trust alle macchine virtuali di Azure, è necessario configurare l'isolamento logico con gruppi di risorse dedicati, sfruttare i componenti di Controllo di accesso avvio delle macchine virtuali sicure, abilitare chiavi gestite dal cliente e doppia crittografia, controllare le applicazioni installate, configurare l'accesso sicuro e la manutenzione delle macchine virtuali e abilitare il rilevamento e la protezione avanzata delle minacce.

Questo articolo illustra i passaggi per applicare i principi di Zero Trust alle macchine virtuali in Azure:

| Principio zero trust | Definizione | Met by |

|---|---|---|

| Verificare esplicita | Eseguire sempre l'autenticazione e l'autorizzazione in base a tutti i punti dati disponibili. | Usare l'accesso sicuro. |

| Usare l'accesso con privilegi minimi | Limitare l'accesso degli utenti con JUST-In-Time e Just-Enough-Access (JIT/JEA), criteri adattivi basati sui rischi e protezione dei dati. | Sfruttare i Controllo di accesso basati sui ruoli e controllare le applicazioni in esecuzione nelle macchine virtuali. |

| Presunzione di violazione | Ridurre al minimo il raggio di attacco e l'accesso al segmento. Verificare la crittografia end-to-end e usare l'analisi per ottenere visibilità, guidare il rilevamento delle minacce e migliorare le difese. | Isolare le macchine virtuali con gruppi di risorse, proteggere i relativi componenti, usare la doppia crittografia e abilitare il rilevamento e la protezione avanzata delle minacce. |

Questo articolo fa parte di una serie di articoli che illustrano come applicare i principi di Zero Trust in un ambiente in Azure che include una rete virtuale spoke che ospita un carico di lavoro basato su macchine virtuali. Per una panoramica, vedere Applicare principi Zero Trust all'infrastruttura di Azure.

Architettura logica per le macchine virtuali

I principi Zero Trust per le macchine virtuali vengono applicati nell'architettura logica, dal livello di tenant e directory fino al livello di dati e applicazione all'interno di ogni macchina virtuale.

Il diagramma seguente illustra i componenti dell'architettura logica.

In questo diagramma:

- Un è un set di macchine virtuali isolate all'interno di un gruppo di risorse dedicato che si trova all'interno di una sottoscrizione di Azure.

- B è l'architettura logica per una singola macchina virtuale con i componenti seguenti evidenziati: applicazioni, sistema operativo, dischi, caricatori di avvio, kernel del sistema operativo, driver e componente TPM (Trusted Platform Module).

Questo articolo illustra i passaggi per applicare i principi di Zero Trust in questa architettura logica, seguendo questa procedura.

| Passaggio | Attività | Principi zero trust applicati |

|---|---|---|

| 1 | Configurare l'isolamento logico distribuendo le macchine virtuali in un gruppo di risorse dedicato. | Presunzione di violazione |

| 2 | Sfruttare i Controllo di accesso basati sui ruoli.Use Role Based Controllo di accesso (RBAC). | Verificare in modo esplicito Usare l'accesso con privilegi minimi |

| 3 | Proteggere i componenti di avvio delle macchine virtuali, inclusi i caricatori di avvio, i kernel del sistema operativo e i driver. Proteggere in modo sicuro chiavi, certificati e segreti nel modulo TPM (Trusted Platform Module). | Presunzione di violazione |

| 4 | Abilitare le chiavi gestite dal cliente e la doppia crittografia. | Presunzione di violazione |

| 5 | Controllare le applicazioni installate nelle macchine virtuali. | Usare l'accesso con privilegi minimi |

| 6 | Configurare l'accesso sicuro (non illustrato nella figura dell'architettura logica). | Verificare in modo esplicito Usare l'accesso con privilegi minimi Presunzione di violazione |

| 7 | Configurare la manutenzione sicura delle macchine virtuali (non illustrata nella figura dell'architettura logica). | Presunzione di violazione |

| 8 | Abilitare il rilevamento e la protezione avanzata delle minacce (non illustrato nella figura dell'architettura logica). | Presunzione di violazione |

Passaggio 1: Configurare l'isolamento logico per le macchine virtuali

Iniziare isolando le macchine virtuali all'interno di un gruppo di risorse dedicato. È possibile isolare le macchine virtuali in gruppi di risorse diversi in base a scopi, classificazione dei dati e requisiti di governance, ad esempio la necessità di controllare le autorizzazioni e il monitoraggio.

L'uso di gruppi di risorse dedicati consente di impostare criteri e autorizzazioni applicabili a tutte le macchine virtuali all'interno del gruppo di risorse. È quindi possibile usare il controllo degli accessi in base al ruolo per creare l'accesso con privilegi minimi alle risorse di Azure contenute nel gruppo di risorse.

Per altre informazioni sulla creazione e la gestione dei gruppi di risorse, vedere Gestire i gruppi di risorse di Azure usando il portale di Azure.

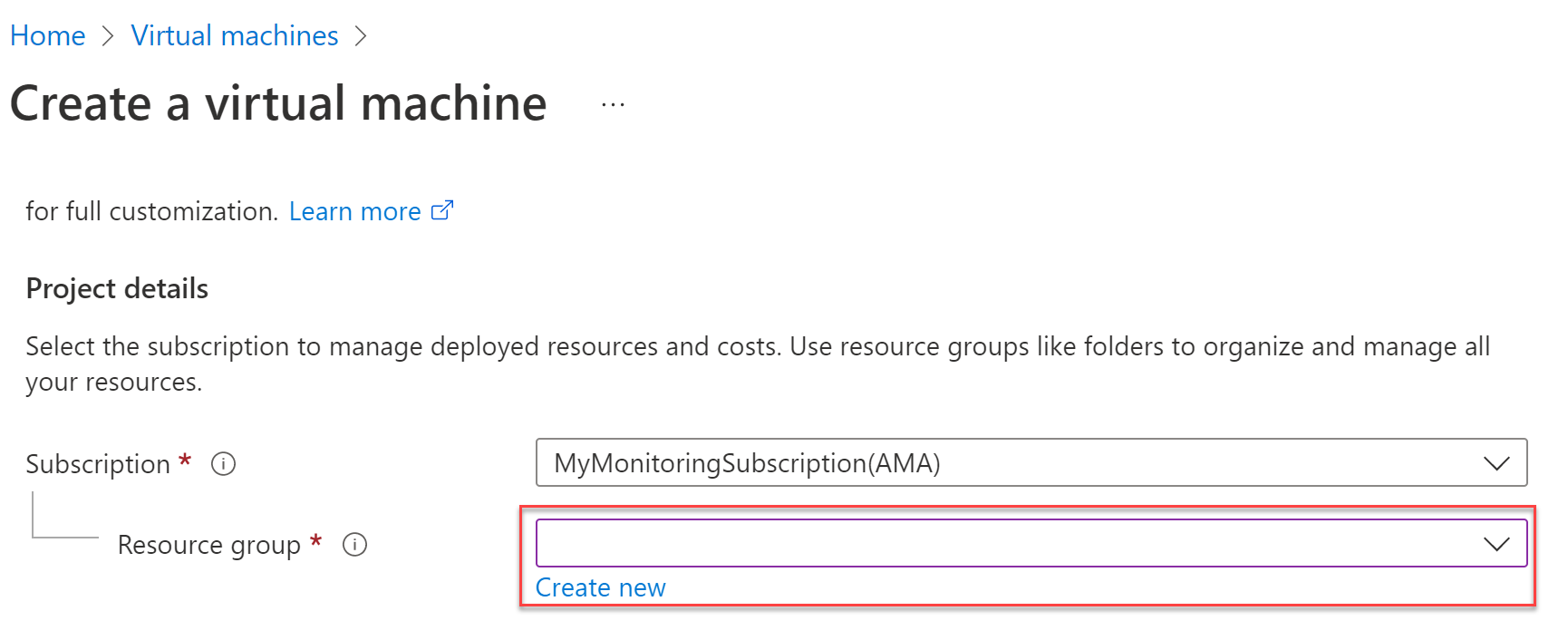

Quando si crea per la prima volta la macchina virtuale, si assegna una macchina virtuale a un gruppo di risorse, come illustrato di seguito.

Passaggio 2: Sfruttare i Controllo di accesso basati sui ruoli

Zero Trust richiede la configurazione dell'accesso con privilegi minimi. A tale scopo, è necessario limitare l'accesso degli utenti con accesso JUST-In-Time e JUST-enough (JIT/JEA) in base al proprio ruolo, carico di lavoro e classificazione dei dati.

I ruoli predefiniti seguenti vengono comunemente usati per l'accesso alle macchine virtuali:

- Accesso utente macchina virtuale: visualizzare le macchine virtuali nel portale e accedere come utente normale.

- Accesso amministrazione macchina virtuale: visualizzare le macchine virtuali nel portale e accedere alle macchine virtuali come amministratore.

- Collaboratore macchina virtuale: creare e gestire macchine virtuali, tra cui reimpostare la password e i dischi gestiti dell'utente radice. Non concede l'accesso alla rete virtuale di gestione o alla possibilità di assegnare autorizzazioni alle risorse.

Per aggiungere una macchina virtuale a una rete virtuale, è possibile usare l'autorizzazione personalizzata Microsoft.Network/virtualNetworks/subnets/join/action per creare un ruolo personalizzato.

Quando questo ruolo personalizzato viene usato con identità gestita e criteri di accesso condizionale, è possibile usare lo stato del dispositivo, la classificazione dei dati, le anomalie, la posizione e l'identità per forzare l'autenticazione a più fattori e consentire l'accesso in modo granulare in base all'attendibilità verificata.

Per estendere l'area di controllo oltre il sistema e consentire al tenant di Microsoft Entra ID con Microsoft Intelligent Security Graph di supportare l'accesso sicuro, passare al pannello Gestione della macchina virtuale e attivare Identità gestita assegnata dal sistema, come illustrato di seguito.

Nota

Questa funzionalità è disponibile solo per Desktop virtuale Azure, Windows Server 2019, Windows 10 e Distribuzioni Linux usando l'accesso basato su certificati.

Passaggio 3: Proteggere i componenti di avvio della macchina virtuale

Seguire questa procedura:

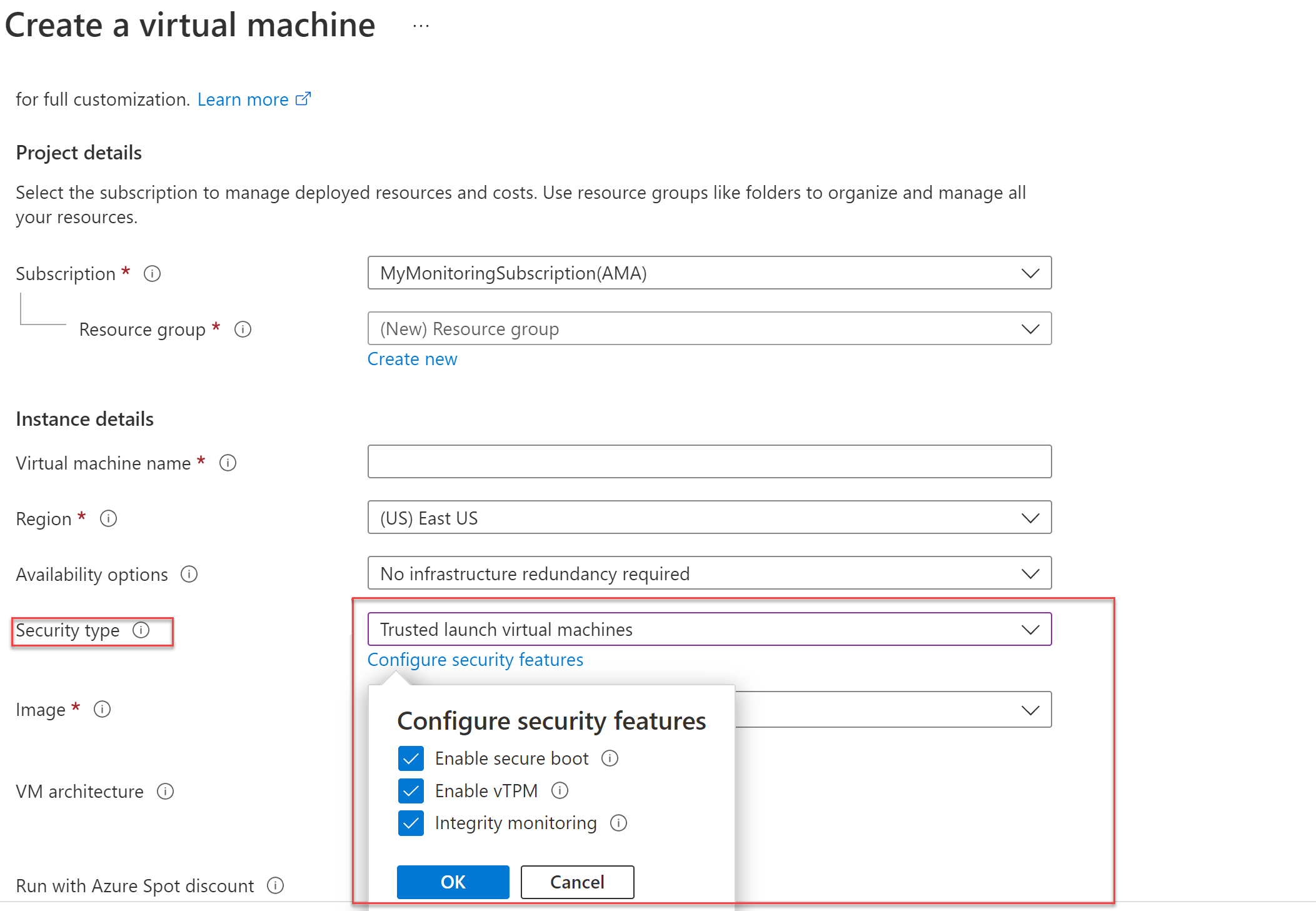

- Quando si crea la macchina virtuale, assicurarsi di configurare la sicurezza per i componenti di avvio. La distribuzione avanzata delle macchine virtuali consente di selezionare il tipo di sicurezza e usare l'avvio protetto e vTPM.

- Distribuire in modo sicuro le macchine virtuali con caricatori di avvio verificati, kernel del sistema operativo e driver firmati da autori attendibili per stabilire una "radice". Se l'immagine non è firmata da un autore attendibile, la macchina virtuale non verrà avviata.

- Proteggere in modo sicuro chiavi, certificati e segreti nelle macchine virtuali in un modulo trusted platform.

- Ottenere informazioni dettagliate e attendibilità dell'integrità dell'intera catena di avvio.

- Assicurare che i carichi di lavoro siano attendibili e verificabili. VTPM abilita l'attestazione misurando l'intera catena di avvio della macchina virtuale (UEFI, sistema operativo, sistema e driver).

La distribuzione avanzata delle macchine virtuali consente di selezionare il tipo di sicurezza e usare l'avvio protetto e vTPM quando vengono creati, come illustrato di seguito.

Passaggio 4: Abilitare chiavi gestite dal cliente e doppia crittografia

L'uso di chiavi gestite dal cliente e la doppia crittografia garantisce che, se un disco viene esportato, non è leggibile o in grado di funzionare. Assicurandosi che le chiavi vengano mantenute privatamente e che i dischi siano crittografati in modo doppio, è possibile proteggersi da violazioni che tentano di estrarre informazioni sul disco.

Per informazioni su come configurare una chiave di crittografia gestita dal cliente con Azure Key Vault, vedere Usare il portale di Azure per abilitare la crittografia lato server con chiavi gestite dal cliente per i dischi gestiti dal cliente. È previsto un costo aggiuntivo per l'uso di Azure Key Vault.

Abilitare la crittografia lato server di Archiviazione dischi di Azure per:

- Crittografia trasparente conforme a FIPS 140-2 con crittografia AES 256.

- Maggiore flessibilità per gestire i controlli.

- Hardware (HSM) o crittografia software-defined.

Abilitare la crittografia lato server nell'host per la crittografia end-to-end dei dati della macchina virtuale.

Dopo aver completato queste procedure, usare la chiave di crittografia gestita dal cliente per crittografare i dischi all'interno della macchina virtuale.

Selezionare il tipo di crittografia nel pannello Dischi per la configurazione della macchina virtuale. Per Tipo di crittografia selezionare Crittografia doppia con chiavi gestite dalla piattaforma e gestite dal cliente, come illustrato di seguito.

Passaggio 5: Controllare le applicazioni installate nelle macchine virtuali

È importante controllare le applicazioni installate nelle macchine virtuali:

- Le estensioni del browser (API) sono difficili da proteggere e ciò può causare il recapito di URL dannosi.

- Le app non approvate possono essere annullate perché sono oggetti IT ombreggiati (i team IT non sono preparati o non hanno alcuna conoscenza che sono installati).

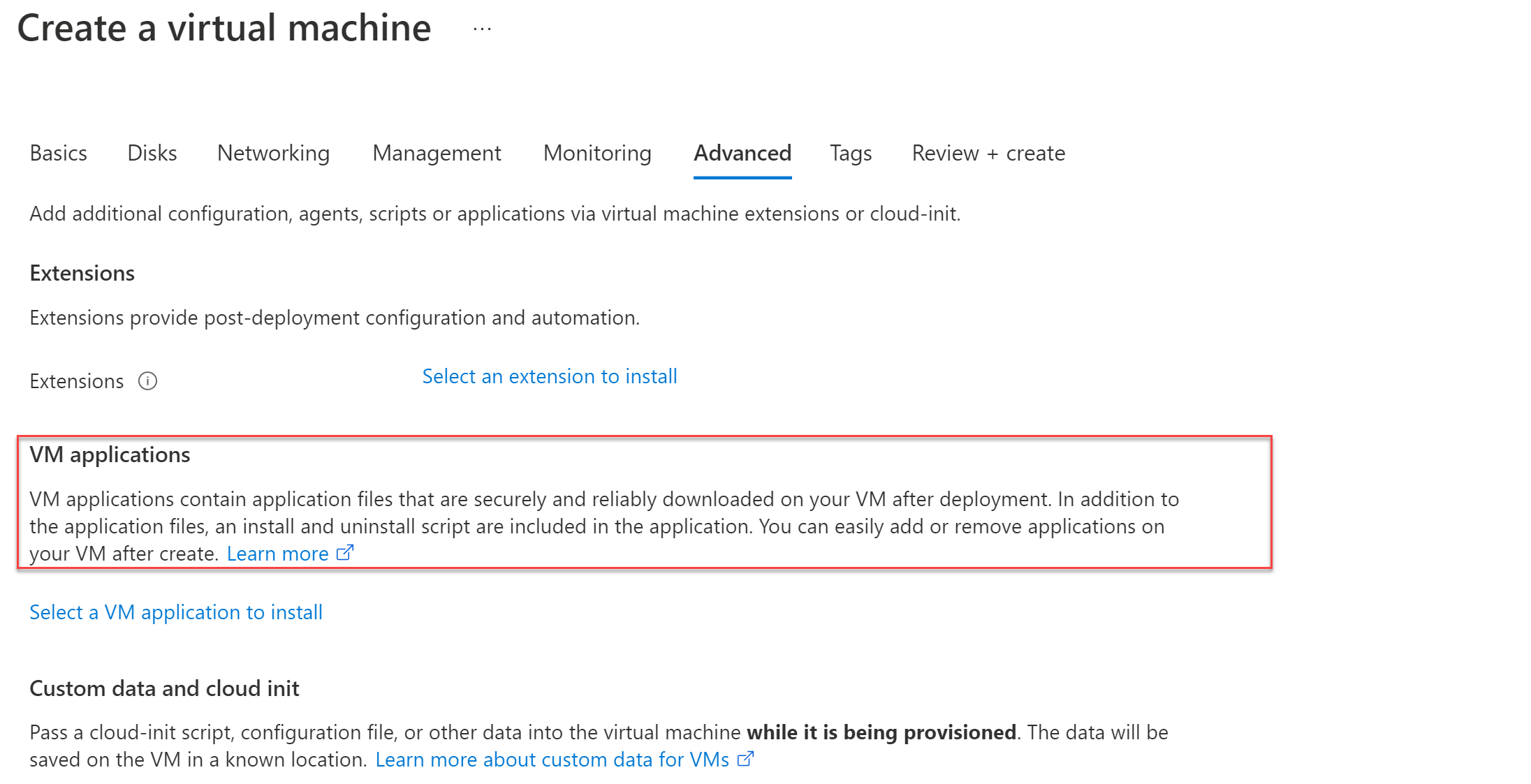

È possibile usare la funzionalità Applicazioni macchina virtuale per controllare le applicazioni installate nelle macchine virtuali. Con questa funzionalità è possibile selezionare le applicazioni di macchine virtuali da installare. Questa funzionalità usa la raccolta di calcolo di Azure per semplificare la gestione delle applicazioni per le macchine virtuali. Se usato insieme al controllo degli accessi in base al ruolo, è possibile assicurarsi che solo le applicazioni attendibili siano disponibili per gli utenti.

Selezionare le applicazioni macchina virtuale nel pannello Avanzate per la configurazione della macchina virtuale, come illustrato di seguito.

Passaggio 6: Configurare l'accesso sicuro

Per configurare l'accesso sicuro:

- Configurare la comunicazione sicura all'interno dell'ambiente Azure tra i componenti che accedono direttamente alle macchine virtuali

- Configurare l'autenticazione a più fattori con l'accesso condizionale

- Usare workstation con accesso con privilegi (WORKSTATION PAW)

Nel diagramma:

- l'autenticazione a più fattori con accesso condizionale viene configurata all'interno di Microsoft Entra ID e dei portali correlati.

- Gli amministratori usano workstation con accesso con privilegi (WORKSTATION) per accedere direttamente alle macchine virtuali.

Configurare la comunicazione sicura all'interno dell'ambiente Azure per le macchine virtuali

Prima di tutto, assicurarsi che la comunicazione tra i componenti nell'ambiente Azure sia sicura.

Nell'architettura di riferimento, Azure Bastion fornisce connessioni sicure alle macchine virtuali. Azure Bastion funge da broker RDP/SSH e non interagisce con il protocollo RDP del sistema fisico. Ciò consente anche di ridurre il numero di indirizzi IP pubblici.

Il diagramma seguente illustra i componenti delle comunicazioni sicure per le macchine virtuali.

Configurare l'autenticazione a più fattori con l'accesso condizionale

Nel passaggio 2. Sfruttare i Controllo di accesso basati sui ruoli, è stata configurata l'integrazione e l'identità gestita di Microsoft Entra. In questo modo è possibile configurare l'autenticazione a più fattori di Azure per Desktop virtuale Azure o per i server che eseguono Windows Server 2019 o versione successiva. È anche possibile accedere a una macchina virtuale Linux con le credenziali di Microsoft Entra. Il vantaggio aggiuntivo di questo è che la macchina che si connette alla macchina virtuale deve anche essere registrata nel tenant di Microsoft Entra ID per potersi connettere.

Quando si configura l'autenticazione a più fattori con l'accesso condizionale e i criteri correlati, usare il set di criteri consigliato per Zero Trust come guida. Sono inclusi i criteri punto di partenza che non richiedono la gestione dei dispositivi. Idealmente, i dispositivi che accedono alle macchine virtuali vengono gestiti ed è possibile implementare i criteri Enterprise , consigliati per Zero Trust. Per altre informazioni, vedere Common Zero Trust identity and device access policies .For more information, see Common Zero Trust identity and device access policies.

Il diagramma seguente mostra i criteri consigliati per Zero Trust.

Tenere presente che i nomi utente e le password possono essere compromessi al 100%. L'autenticazione a più fattori consente di ridurre il rischio di compromissione del 99,9%. Ciò richiede licenze Microsoft Entra ID P1.

Nota

È possibile usare le VPN usate anche per connettersi alle macchine virtuali in Azure. Tuttavia, è necessario assicurarsi di usare metodi per verificare in modo esplicito. La creazione di un tunnel "attendibile" indipendentemente dalla modalità di utilizzo può essere più rischiosa rispetto alla presenza di connessioni specifiche con verifica elevata.

Nessuna quantità di sicurezza nei livelli Rete, Trasporto o Applicazione è importante se non si proviene da un'origine attendibile, verificata e sicura.

Usare le workstation PAW

Usare workstation con accesso privilegiato (WORKSTATION PAW) per garantire che i dispositivi che accedono alle macchine virtuali siano integri. Le workstation PAW sono configurate in modo specifico per l'accesso con privilegi in modo che gli amministratori usino un dispositivo con:

- Controlli e criteri di sicurezza che limitano l'accesso amministrativo locale.

- Strumenti di produttività per ridurre al minimo la superficie di attacco solo a ciò che è assolutamente necessario per eseguire attività amministrative sensibili.

Per altre informazioni sulle opzioni di distribuzione, vedere Distribuzione dell'accesso con privilegi.

Passaggio 7: Configurare la manutenzione sicura delle macchine virtuali

La manutenzione sicura delle macchine virtuali include:

- Uso di antimalware

- Automazione degli aggiornamenti delle macchine virtuali

Usare antimalware nelle macchine virtuali

Antimalware consente di proteggere la macchina virtuale da minacce come file dannosi e adware, ecc. È possibile usare software antimalware da un'opzione di fornitori come Microsoft, Symantec, Trend Micro e Kaspersky.

Microsoft Antimalware è una risorsa senza costi che offre funzionalità di protezione in tempo reale per facilitare il rilevamento, la quarantena e l'eliminazione di software dannoso, spyware e virus:

- Viene eseguito in background con la necessità di interazione dell'utente

- Fornisce avvisi quando viene scaricato, installato o eseguito software indesiderato o dannoso

- Offre la configurazione sicura per impostazione predefinita e il monitoraggio antimalware

- Analisi pianificata

- Aggiornamenti delle firme

- Aggiornamenti del motore antimalware e della piattaforma

- Protezione attiva

- Creazione di report di esempi

- Esclusioni

- Raccolta di eventi antimalware

Automatizzare gli aggiornamenti delle macchine virtuali

L'automazione degli aggiornamenti ai sistemi garantisce che siano protetti dagli exploit di malware e configurazione errata più recenti. È disponibile l'aggiornamento automatico con l'aiuto nel processo di verifica della piattaforma attendibile.

Concentrarsi sulla manutenzione e sugli aggiornamenti delle macchine virtuali di Azure per garantire che i sistemi siano con protezione avanzata contro le insecurità della configurazione:

- Automazione di Azure Gestione aggiornamenti può facilitare la gestione del processo di aggiornamento. Con questa utilità, è possibile controllare lo stato di aggiornamento dei sistemi, gestire, pianificare e riavviare i server.

- L'agente di macchine virtuali di Azure viene usato per gestire le macchine virtuali e consente di usare le estensioni per la gestione.

I sistemi operativi supportati da Gestione aggiornamenti includono quanto segue:

- Ogni macchina virtuale Windows : Gestione aggiornamenti esegue un'analisi due volte al giorno per ogni computer.

- Ogni macchina virtuale Linux : Gestione aggiornamenti esegue un'analisi ogni ora.

Vedere questo materiale sussidiario aggiuntivo:

- Pianificare la distribuzione per l'aggiornamento di macchine virtuali Windows in Azure

- Usare collegamento privato di Azure per connettere in modo sicuro le reti a Automazione di Azure Assicura che le macchine virtuali si connettano in modo isolato controllato e non su Internet per gli aggiornamenti.

Passaggio 8: Abilitare il rilevamento e la protezione avanzata delle minacce

La protezione dalle minacce per l'infrastruttura di Azure viene fornita da Microsoft Defender per il cloud. Questa protezione viene estesa alle macchine virtuali quando si effettua il provisioning di Microsoft Defender per server, come illustrato nel diagramma seguente.

Nel diagramma:

- Come descritto nell'articolo Panoramica di Applica zero trust ad Azure IaaS, Defender per il cloud è abilitato a livello di sottoscrizione di Azure o a livello di un gruppo di gestione di Azure che include più sottoscrizioni di Azure.

- Oltre ad abilitare Defender per il cloud, viene effettuato il provisioning di Defender per server.

Advanced Threat Protection verifica le attività che si verificano nelle macchine virtuali in base all'intelligence sulle minacce di Microsoft. Cerca configurazioni e attività specifiche che suggeriscono che potrebbe verificarsi una violazione. Abilita i principi Verify in modo esplicito e Presupporre la violazione zero trust.

Microsoft Defender per server include quanto segue:

- Accesso ai dati Microsoft Defender per endpoint correlati a vulnerabilità, software installato e avvisi per gli endpoint per rilevamento e reazione dagli endpoint (EDR).

- scanner di valutazione della vulnerabilità integrato di Defender per il cloud per i server.

- Individuare vulnerabilità e errori di configurazione in tempo reale con Microsoft Defender per endpoint e senza la necessità di altri agenti o analisi periodiche.

- lo scanner Qualys integrato di Defender per il cloud per macchine ibride e Azure consente di usare uno strumento leader nell'identificazione delle vulnerabilità in tempo reale senza la necessità di una licenza Qualys.

- Implementare l'accesso just-in-time alle macchine virtuali in Defender per il cloud. In questo modo viene creata una regola di negazione esplicita per RDP/SSH e viene consentito l'accesso JIT a livello di server quando necessario e consente di limitare il periodo di accesso.

- Il monitoraggio dell'integrità dei file in Defender per il cloud consente di modificare il monitoraggio dei file e dei registri del sistema operativo, del software dell'applicazione e di altre modifiche che consentono di convalidare l'integrità dei file system.

- I controlli applicazioni adattivi in Defender per il cloud offrono una soluzione automatizzata per la creazione e la definizione dell'elenco di elementi consentiti per applicazioni sicure note e genera avvisi di sicurezza se una nuova applicazione viene eseguita diversa da quelle definite come sicure per l'uso.

- La protezione avanzata adattiva della rete in Defender per il cloud usa algoritmi di Machine Learning che calcolano il traffico corrente, l'intelligence sulle minacce, gli indicatori di compromissione e le configurazioni attendibili note per fornire raccomandazioni per la protezione avanzata dei gruppi di sicurezza di rete.

Illustrazioni tecniche

Queste illustrazioni sono repliche delle illustrazioni di riferimento contenute in questi articoli. Scaricare e personalizzare questi elementi per l'organizzazione e i clienti. Sostituire il logo contoso con il proprio.

| Articolo | Descrizione |

|---|---|

Scaricare Visio Scaricare Visio Aggiornamento di ottobre 2024 |

Applicare i principi Zero Trust ad Azure IaaS Usare queste illustrazioni con questi articoli: - Sintesi - Archiviazione di Azure - Macchine virtuali - Reti virtuali spoke di Azure - Reti virtuali dell'hub di Azure |

Scaricare Visio Scaricare Visio Aggiornamento di ottobre 2024 |

Applicare i principi Zero Trust ad Azure IaaS - Poster di una pagina Panoramica di una pagina del processo per l'applicazione dei principi di Zero Trust agli ambienti IaaS di Azure. |

Per altre illustrazioni tecniche, vedere Illustrazioni Zero Trust per architetti IT e implementatori.

Formazione consigliata

Proteggere i dischi delle macchine virtuali di Azure

| Formazione | Proteggere i dischi delle macchine virtuali di Azure |

|---|---|

| Informazioni su come usare Crittografia dischi di Azure (ADE) per crittografare i dischi del sistema operativo e dei dati in macchine virtuali nuove e esistenti. In questo modulo si apprenderà come: |

Per altre informazioni sul training in Azure, vedere l'intero catalogo Microsoft:

Sfoglia tutto - Training | Microsoft Learn

Implementare la sicurezza dell'host macchina virtuale in Azure

| Formazione | Implementare la sicurezza dell'host della macchina virtuale in Azure |

|---|---|

| In questo percorso di apprendimento si apprenderà come proteggere e rafforzare la protezione delle macchine virtuali in Azure. |

Per altre informazioni sul training sulle macchine virtuali in Azure, vedere queste risorse nel catalogo Microsoft:

Macchine virtuali in Azure | Microsoft Learn

Passaggi successivi

Vedere questi articoli aggiuntivi per l'applicazione dei principi Zero Trust ad Azure:

- Panoramica di Azure IaaS

- Desktop virtuale Azure

- Rete WAN virtuale di Azure

- Applicazioni IaaS in Amazon Web Services

- Microsoft Sentinel e Microsoft Defender XDR

Riferimenti

- Gestire i gruppi di risorse di Azure con il portale di Azure

- Avvio protetto

- Panoramica di vTPM

- Attestazione

- Abilitare la crittografia lato server di Archiviazione dischi di Azure

- Crittografia AES 256

- Azure Bastion

- Autenticazione a più fattori di Azure per Desktop virtuale Azure

- Windows Server 2019 o versione successiva

- Accedere a una macchina virtuale Linux con le credenziali di Microsoft Entra

- Criteri comuni di identità Zero Trust e accesso ai dispositivi

- Workstation con accesso con privilegi (PAW)

- Distribuzione dell'accesso con privilegi

- Microsoft Antimalware

- Agente di macchine virtuali

- Pianificare la distribuzione per l'aggiornamento di macchine virtuali Windows in Azure - Scenari di esempio di Azure

- Usare Collegamento privato di Azure per connettere in modo sicuro le reti ad Automazione di Azure

- Microsoft Defender per server

- Microsoft Defender per endpoint

- valutazione integrata della vulnerabilità di Defender per il cloud