Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questi poster e diagrammi tecnici forniscono informazioni sui passaggi di distribuzione e implementazione per applicare i principi di Zero Trust ai servizi cloud Microsoft, tra cui Microsoft 365 e Microsoft Azure.

Zero Trust è un modello di sicurezza che presuppone la violazione e verifica ogni richiesta come se abbia avuto origine da una rete non controllata. Indipendentemente da dove ha origine la richiesta o dalle risorse a cui viene effettuato l'accesso, il modello Zero Trust è basato sul concetto di "non fidarsi mai, verificare sempre".

In qualità di progettista IT o implementatore, è possibile usare queste risorse per i passaggi di distribuzione, le architetture di riferimento e le architetture logiche per applicare più rapidamente i principi Zero Trust all'ambiente esistente per:

Servizi di Azure:

È possibile scaricare i tipi di illustrazioni seguenti:

- Un file PDF.

- Un file di Microsoft Visio (se disponibile).

- Un file di Microsoft PowerPoint (se disponibile).

Per utilizzare lo stesso set di icone e modelli nei file di Visio o PowerPoint, ottenere i download nei modelli e nelle icone dell'architettura di Microsoft 365.

Zero Trust per Microsoft 365

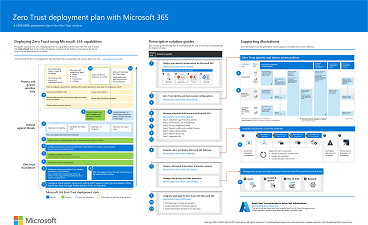

Questa figura fornisce un piano di distribuzione per l'applicazione dei principi Zero Trust a Microsoft 365.

| Articolo | Descrizione |

|---|---|

PDF | Visio Aggiornamento di marzo 2024 |

Usare questa illustrazione insieme a questo articolo: Piano di distribuzione Microsoft 365 Zero Trust Guide alle soluzioni correlate

|

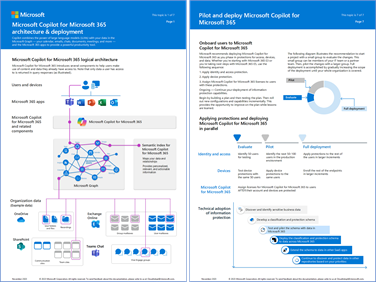

Zero Trust per Microsoft Copilot per Microsoft 365

L'adozione di Microsoft Copilot per Microsoft 365 o Copilot è un ottimo incentivo per l'organizzazione a investire in Zero Trust. Questo set di illustrazioni introduce nuovi componenti dell'architettura logica per Copilot. Include anche raccomandazioni per la sicurezza e la distribuzione per preparare l'ambiente per Copilot. Questi consigli sono allineati alle raccomandazioni Zero Trust e consentono di iniziare questo percorso, anche se le licenze sono Microsoft 365 E3.

| Articolo | Descrizione |

|---|---|

PDF | Visio Aggiornamento di novembre 2023 |

Copilot combina la potenza dei modelli linguistici di grandi dimensioni con i dati in Microsoft Graph (calendario, messaggi di posta elettronica, chat, documenti, riunioni e altro ancora) e le app di Microsoft 365 per offrire un potente strumento di produttività. Questa serie di illustrazioni fornisce una visualizzazione dei nuovi componenti dell'architettura logica. Include raccomandazioni per preparare l'ambiente per Copilot con protezione e protezione delle informazioni durante l'assegnazione delle licenze. |

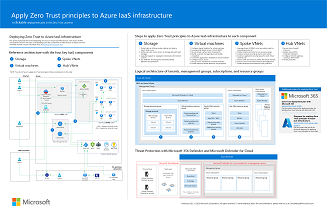

Poster Applicare Zero Trust ai componenti IaaS di Azure

Questo poster offre una visualizzazione a pagina singola e immediata dei componenti di Azure IaaS come architetture logiche e di riferimento. Vengono inoltre forniti i passaggi per assicurarsi che questi componenti abbiano applicati i principi "Non fidarsi mai, verificare sempre" del modello Zero Trust.

| Articolo | Descrizione |

|---|---|

PDF | Visio Aggiornamento di giugno 2024 |

Usare questo poster insieme a questo articolo: Applicare i principi Zero Trust alla panoramica di Azure IaaS Guide alle soluzioni correlate |

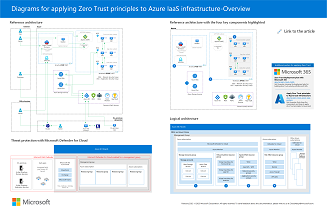

Diagrammi per l'applicazione di Zero Trust ai componenti IaaS di Azure

È anche possibile scaricare i diagrammi tecnici usati nella serie Zero Trust per Azure IaaS di articoli. Questi diagrammi sono un modo più semplice per visualizzare le illustrazioni nell'articolo o modificarle per il proprio uso.

| Articolo | Descrizione |

|---|---|

PDF | Visio Aggiornamento di giugno 2024 |

Usare questi diagrammi insieme agli articoli a partire da qui: Applicare i principi Zero Trust alla panoramica di Azure IaaS Guide alle soluzioni correlate |

Diagrammi zero trust per Azure rete WAN virtuale

Questi diagrammi mostrano le architetture di riferimento e logiche per applicare Zero Trust alla rete WAN virtuale di Azure . Questi diagrammi sono un modo più semplice per visualizzare le illustrazioni nell'articolo o modificarle per il proprio uso.

| Articolo | Descrizione |

|---|---|

PDF | Visio Aggiornamento di marzo 2024 |

Usare questa illustrazione insieme a questo articolo: Applicare i principi Zero Trust ad Azure rete WAN virtuale |

Diagrammi zero trust per Desktop virtuale Azure

Questi diagrammi mostrano le architetture di riferimento e logiche per applicare Zero Trust a Azure Virtual Desktop. Questi diagrammi sono un modo più semplice per visualizzare le illustrazioni nell'articolo o modificarle per il proprio uso.

| Articolo | Descrizione |

|---|---|

PDF | Visio Aggiornamento di marzo 2024 |

Usare questa illustrazione insieme a questo articolo: Applicare principi Zero Trust a Desktop virtuale Azure |

Zero Trust Identity and Device Access Policies

Questa figura mostra il set di criteri di identità Zero Trust e di accesso ai dispositivi per tre livelli di protezione: Punto di partenza, Enterprise e Sicurezza specializzata.

| Articolo | Descrizione |

|---|---|

Aggiornamento di marzo 2024 |

Usare questa illustrazione insieme a questo articolo: Configurazioni consigliate per l'identità e l'accesso ai dispositivi Guide alle soluzioni correlate

|

Attacchi comuni e come le funzionalità Microsoft per Zero Trust possono proteggere l'organizzazione

Informazioni sugli attacchi informatici più comuni e sul modo in cui le funzionalità Microsoft per Zero Trust possono aiutare l'organizzazione in ogni fase di un attacco. Usare anche una tabella per collegare rapidamente la documentazione zero trust per attacchi comuni basati su pilastri tecnologici, ad esempio identità o dati.

| Articolo | Descrizione |

|---|---|

PDF |Visio Aggiornamento di febbraio 2024 |

Usare questa illustrazione insieme a questo articolo: Distribuzione Zero Trust per i pilastri della tecnologia |

Altri poster e illustrazioni della sicurezza Microsoft

Questi altri poster e illustrazioni della sicurezza Microsoft sono disponibili:

Panoramica delle tre fasi come livelli di protezione contro gli utenti malintenzionati ransomware: PDF. Utilizzare questo poster insieme all'articolo Che cos'è ransomware?

Panoramica del modo in cui il team SecOps di Microsoft esegue la risposta agli eventi imprevisti per attenuare gli attacchi in corso: PDF

Presentazione della diapositiva Procedure consigliate per la sicurezza: PDF|PowerPoint

Le prime 10 procedure consigliate per la sicurezza di Azure: PDF|PowerPoint

I flussi di lavoro del playbook phishing, password spray, concessione del consenso dell'app e risposta agli eventi imprevisti: PDF|Visio

Passaggi successivi

Usare il contenuto Zero Trust seguente in base a un set di documentazione o ai ruoli dell'organizzazione.

Set di documentazione

Seguire questa tabella per i set di documentazione Zero Trust migliori per le proprie esigenze.

| Set di documentazione | Ti aiuta... | Ruoli |

|---|---|---|

| Framework di adozione per fasi e linee guida dettagliate per le principali soluzioni e risultati aziendali | Applicare protezioni Zero Trust dalla suite C all'implementazione IT. | Architetti della sicurezza, team IT e project manager |

| Concetti e obiettivi di distribuzione per indicazioni generali sulla distribuzione per le aree tecnologiche | Applicare protezioni Zero Trust allineate alle aree tecnologiche. | Team IT e personale addetto alla sicurezza |

| Zero Trust per le piccole imprese | Applicare i principi Zero Trust ai clienti di piccole imprese. | Clienti e partner che collaborano con Microsoft 365 per le aziende |

| Piano di modernizzazione rapida Zero Trust (RaMP) per linee guida ed elenchi di controllo per la gestione dei progetti per ottenere facilmente le priorità | Implementare rapidamente i livelli chiave di Protezione Zero Trust. | Architetti della sicurezza e implementatori IT |

| Piano di distribuzione Zero Trust con Microsoft 365 per indicazioni dettagliate sulla progettazione e la distribuzione | Applicare protezioni Zero Trust all'organizzazione di Microsoft 365. | Team IT e personale addetto alla sicurezza |

| Zero Trust for Microsoft Copilots for stepped and detailed design and deployment guidance (Zero Trust for Microsoft Copilots for stepped and detailed design and deployment guidance) | Applicare protezioni Zero Trust a Microsoft Copilots. | Team IT e personale addetto alla sicurezza |

| Zero Trust per i servizi di Azure per indicazioni dettagliate sulla progettazione e sulla distribuzione | Applicare protezioni Zero Trust ai carichi di lavoro e ai servizi di Azure. | Team IT e personale addetto alla sicurezza |

| Integrazione dei partner con Zero Trust per linee guida di progettazione per aree tecnologiche e specializzazioni | Applicare protezioni Zero Trust alle soluzioni cloud Microsoft partner. | Sviluppatori partner, team IT e personale addetto alla sicurezza |

| Sviluppare usando i principi Zero Trust per le linee guida e le procedure consigliate per lo sviluppo di applicazioni | Applicare protezioni Zero Trust all'applicazione. | Sviluppatori di applicazioni |

Ruolo

Seguire questa tabella per i set di documentazione migliori per il ruolo dell'organizzazione.

| Ruolo | Set di documentazione | Ti aiuta... |

|---|---|---|

| Architetto della sicurezza Responsabile del progetto IT Implementatore IT |

Framework di adozione per fasi e linee guida dettagliate per le principali soluzioni e risultati aziendali | Applicare protezioni Zero Trust dalla suite C all'implementazione IT. |

| Membro di un team IT o della sicurezza | Concetti e obiettivi di distribuzione per indicazioni generali sulla distribuzione per le aree tecnologiche | Applicare protezioni Zero Trust allineate alle aree tecnologiche. |

| Cliente o partner per Microsoft 365 per le aziende | Zero Trust per le piccole imprese | Applicare i principi Zero Trust ai clienti di piccole imprese. |

| Architetto della sicurezza Implementatore IT |

Piano di modernizzazione rapida Zero Trust (RaMP) per linee guida ed elenchi di controllo per la gestione dei progetti per ottenere facilmente le priorità | Implementare rapidamente i livelli chiave di Protezione Zero Trust. |

| Membro di un team IT o di sicurezza per Microsoft 365 | Piano di distribuzione Zero Trust con Microsoft 365 per indicazioni dettagliate sulla progettazione e sulla distribuzione per Microsoft 365 | Applicare protezioni Zero Trust all'organizzazione di Microsoft 365. |

| Membro di un team IT o di sicurezza per Microsoft Copilots | Zero Trust for Microsoft Copilots for stepped and detailed design and deployment guidance (Zero Trust for Microsoft Copilots for stepped and detailed design and deployment guidance) | Applicare protezioni Zero Trust a Microsoft Copilots. |

| Membro di un team IT o di sicurezza per i servizi di Azure | Zero Trust per i servizi di Azure per indicazioni dettagliate sulla progettazione e sulla distribuzione | Applicare protezioni Zero Trust ai carichi di lavoro e ai servizi di Azure. |

| Sviluppatore partner o membro di un team IT o di sicurezza | Integrazione dei partner con Zero Trust per linee guida di progettazione per aree tecnologiche e specializzazioni | Applicare protezioni Zero Trust alle soluzioni cloud Microsoft partner. |

| Sviluppatore di applicazioni | Sviluppare usando i principi Zero Trust per le linee guida e le procedure consigliate per lo sviluppo di applicazioni | Applicare protezioni Zero Trust all'applicazione. |