Applicare principi di Zero Trust a Microsoft 365 Copilot

Riepilogo: per applicare i principi Zero Trust a Microsoft 365 Copilot, è necessario applicare sette livelli di protezione nel tenant di Microsoft 365:

- Protezione dei dati

- Identità e accesso

- Protezione delle app

- Gestione e protezione dei dispositivi

- Protezione dalle minacce

- Proteggere la collaborazione con Teams

- Autorizzazioni utente per i dati

Introduzione

Prima di introdurre Microsoft 365 Copilot (Copilot) nell'ambiente, Microsoft consiglia di creare una solida base di sicurezza. Fortunatamente, le linee guida per una solida base di sicurezza esistono sotto forma di Zero Trust. La strategia di sicurezza Zero Trust considera ogni connessione e richiesta di risorsa come se provenise da una rete non controllata e da un attore non valido. Indipendentemente dalla posizione di origine della richiesta o dalla risorsa a cui accede, Zero Trust ci insegna a "non fidarsi mai, sempre verificare".

Questo articolo illustra i passaggi per applicare i principi della sicurezza Zero Trust per preparare l'ambiente per Copilot nei modi seguenti:

| Principio zero trust | Definizione | Met by |

|---|---|---|

| Verificare esplicita | Eseguire sempre l'autenticazione e l'autorizzazione in base a tutti i punti dati disponibili. | Applicare la convalida delle credenziali utente, dei requisiti del dispositivo e delle autorizzazioni e dei comportamenti dell'app. |

| Usare l'accesso con privilegi minimi | Limitare l'accesso degli utenti con JUST-In-Time e Just-Enough-Access (JIT/JEA), criteri adattivi basati sui rischi e protezione dei dati. | Convalidare JEA nell'organizzazione per eliminare l'oversharing assicurandosi che le autorizzazioni corrette vengano assegnate a file, cartelle, Teams e posta elettronica. Usare le etichette di riservatezza e i criteri di prevenzione della perdita dei dati per proteggere i dati. |

| Presunzione di violazione | Ridurre al minimo il raggio di attacco e l'accesso al segmento. Verificare la crittografia end-to-end e usare l'analisi per ottenere visibilità, guidare il rilevamento delle minacce e migliorare le difese. | Usare Exchange Online Protection (EOP) e i servizi Microsoft Defender XDR per prevenire automaticamente gli attacchi comuni e rilevare e rispondere agli eventi imprevisti di sicurezza. |

Per le nozioni di base di Copilot, vedere la panoramica e come iniziare.

Architettura logica

Si applicano i principi Zero Trust per Copilot nell'intera architettura, da utenti e dispositivi ai dati dell'applicazione a cui hanno accesso. Il diagramma seguente illustra i componenti dell'architettura logica.

Nel diagramma:

- Nei dispositivi utente sono installate app di Microsoft 365 da cui gli utenti possono avviare richieste di Copilot

- I componenti di Copilot includono:

- Il servizio Copilot, che orchestra le risposte alle richieste degli utenti

- Il modello LLM (Large Language Model) a cui fa riferimento Copilot per produrre la risposta migliore per un utente

- Istanza di Microsoft Graph per i dati del tenant di Microsoft 365

- Tenant di Microsoft 365 che contiene i dati dell'organizzazione

- I risultati di Copilot per un utente contengono solo i dati a cui l'utente è autorizzato ad accedere

Che cos'è in questo articolo

Questo articolo illustra i passaggi per applicare i principi di Zero Trust per preparare l'ambiente Microsoft 365 per Copilot.

| Passaggio | Attività | Principi zero trust applicati |

|---|---|---|

| 1 | Distribuire o convalidare la protezione dei dati | Verificare in modo esplicito Usare l'accesso con privilegi minimi |

| 2 | Distribuire o convalidare l'identità e i criteri di accesso | Verificare in modo esplicito Usare l'accesso con privilegi minimi |

| 3 | Distribuire o convalidare i criteri di protezione delle app | Usare l'accesso con privilegi minimi Presunzione di violazione |

| 4 | Distribuire o convalidare la gestione e la protezione dei dispositivi | Verificare esplicita |

| 5 | Distribuire o convalidare i servizi di protezione dalle minacce | Presunzione di violazione |

| 6 | Distribuire o convalidare la collaborazione sicura con Teams | Verificare in modo esplicito Usare l'accesso con privilegi minimi |

| 7 | Distribuire o convalidare le autorizzazioni utente per i dati | Usare l'accesso con privilegi minimi |

Introduzione a E3 e passaggi successivi con E5

Per facilitare l'avanzamento, ognuno dei passaggi descritti in questo articolo è organizzato nel modo seguente:

- Introduzione alle funzionalità di E3

- Passaggi successivi con le funzionalità di E5

Collaborazione con il team di Microsoft FastTrack

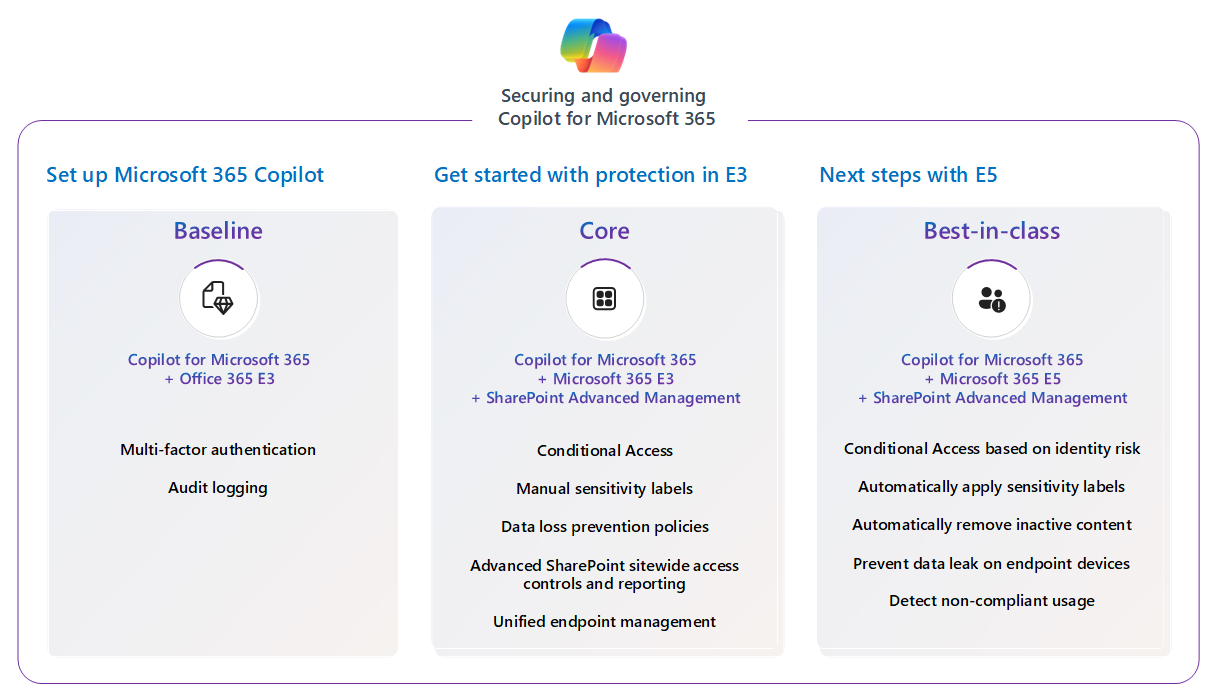

Se si lavora con il team di Microsoft FastTrack per introdurre Copilot nell'ambiente, si acquisirà familiarità con tre fasi: Baseline, Core e Best-in-class. Questo approccio funziona bene con queste linee guida.

Nel diagramma il team di Microsoft FastTrack adotta un approccio a tre fasi per la distribuzione di Copilot:

- Baseline - Configurare Copilot

- Core : introduzione alle protezioni in E3

- Migliore classe - Passaggi successivi con E5

Per altre informazioni sulla configurazione di Copilot, vedere Introduzione a Microsoft 365 Copilot.

Adattamento di queste linee guida per l'organizzazione

Poiché le diverse organizzazioni possono essere in varie fasi della distribuzione di protezioni Zero Trust, in ognuno di questi passaggi:

- Se non si usa una delle protezioni descritte nel passaggio, dedicare il tempo necessario alla distribuzione pilota e distribuirle prima di assegnare licenze Copilot.

- Se si usano alcune delle protezioni descritte nel passaggio, usare le informazioni nel passaggio come elenco di controllo e verificare che ogni protezione dichiarata sia stata pilotata e distribuita prima di assegnare le licenze di Copilot.

Per il supporto di Copilot più recente per la sicurezza e altre funzionalità di Microsoft 365, vedere Requisiti di Copilot.

Nota

A partire dal 1° gennaio 2024, Copilot sarà disponibile a livello generale per i docenti microsoft 365 A3 e A5. Per altre informazioni, vedere questo post della community tecnica.

Passaggio 1: Distribuire o convalidare la protezione dei dati

Per evitare che i dati dell'organizzazione siano a rischio di sovraesposizione o oversharing, il passaggio successivo consiste nel proteggere i dati nel tenant di Microsoft 365. È necessario assicurarsi che:

- I dati vengono classificati con livelli di riservatezza.

- Le etichette di riservatezza rappresentano i livelli di riservatezza applicati dagli utenti o automaticamente.

- È possibile visualizzare il modo in cui vengono usate le etichette di riservatezza nel tenant di Microsoft 365.

Queste funzionalità di protezione dei dati possono essere usate anche per garantire che l'organizzazione sia conforme alle normative sui dati, ad esempio quelle che gestiscono la protezione delle informazioni personali.

Le funzionalità seguenti di Microsoft Purview rafforzano la sicurezza e la conformità dei dati per Copilot:

- Etichette di riservatezza e contenuto crittografati da Microsoft Purview Information Protection

- Classificazione dei dati

- Customer Key

- Conformità delle comunicazioni

- Eseguire i controlli

- Ricerca di contenuto

- eDiscovery

- Conservazione ed eliminazione

- Customer Lockbox

Per altre informazioni, vedere Microsoft Purview data security and compliance protections for Microsoft Copilot and Considerations for deploying Microsoft Purview data security and compliance protections for Copilot .For more information, see Microsoft Purview data security and compliance protections for Copilot.

Introduzione a E3

Le etichette di riservatezza costituiscono la base per la protezione dei dati. Prima di creare le etichette per indicare la riservatezza degli elementi e le azioni di protezione applicate, è necessario comprendere la tassonomia di classificazione esistente dell'organizzazione e il modo in cui esegue il mapping alle etichette visualizzate e applicate dagli utenti nelle app. Dopo aver creato le etichette di riservatezza, pubblicarle e fornire indicazioni agli utenti su come e quando applicarle in Word, Excel, PowerPoint e Outlook.

Per altre informazioni, vedi:

- Introduzione alle etichette di riservatezza

- Creare e configurare le etichette di riservatezza e i relativi criteri

- Abilitare le etichette di riservatezza per i file di Office in SharePoint e OneDrive

Valutare la possibilità di aumentare l'etichettatura manuale usando le impostazioni dei criteri delle etichette di riservatezza di un'etichetta predefinita e l'etichettatura obbligatoria. Un'etichetta predefinita consente di impostare un livello di base di impostazioni di protezione da applicare a tutto il contenuto. L'etichettatura obbligatoria garantisce che gli utenti etichettano documenti e messaggi di posta elettronica. Tuttavia, senza un training completo degli utenti e altri controlli, queste impostazioni possono comportare un'etichettatura imprecisa.

Vedere queste risorse aggiuntive per proteggere i dati dell'organizzazione:

- Creare criteri di prevenzione della perdita dei dati per file e messaggi di posta elettronica.

- Creare criteri di conservazione per mantenere ciò che serve ed eliminare ciò che non è necessario.

- Usare Esplora contenuto per visualizzare e verificare gli elementi con un'etichetta di riservatezza, un'etichetta di conservazione o classificati come tipo di informazioni riservate nell'organizzazione.

Passaggi successivi con E5

Con Microsoft 365 E5, è possibile espandere l'etichettatura di riservatezza per proteggere più contenuto e altri metodi di etichettatura. Ad esempio, l'assegnazione di etichette ai siti di SharePoint e Teams usando le etichette dei contenitori e l'etichettatura automatica degli elementi in Microsoft 365 e versioni successive. Per altre informazioni, vedere un elenco di scenari di etichettatura comuni e come si allineano agli obiettivi aziendali.

Prendere in considerazione queste funzionalità aggiuntive di Microsoft 365 E5:

- Estendere i criteri di prevenzione della perdita dei dati a più posizioni e usare un'ampia gamma di classificatori per trovare informazioni riservate.

- Le etichette di conservazione possono essere applicate automaticamente quando vengono rilevate informazioni riservate che devono avere impostazioni diverse dai criteri di conservazione o un livello di gestione superiore.

- Per comprendere meglio i dati sensibili e come vengono etichettati, usare Esplora attività e le funzionalità complete di Esplora contenuto.

Passaggio 2. Distribuire o convalidare l'identità e i criteri di accesso

Per impedire agli attori malintenzionati di usare Copilot per individuare e accedere più rapidamente ai dati sensibili, il primo passaggio consiste nel impedire loro di ottenere l'accesso. È necessario assicurarsi che:

- Gli utenti devono usare l'autenticazione avanzata che non può essere compromessa indovinando solo le password utente.

- I tentativi di autenticazione vengono valutati per il rischio e hanno più requisiti imposti.

- È possibile eseguire verifiche di accesso concesse agli account utente per evitare l'oversharing.

Introduzione a E3

Microsoft 365 E3 include licenze microsoft Entra ID P1. Con questo piano, Microsoft consiglia di usare i criteri di accesso condizionale comuni, che sono i seguenti:

- Richiedere l'autenticazione a più fattori (MFA) per gli amministratori

- Richiedere l'autenticazione a più fattori per tutti gli utenti

- Bloccare l'autenticazione legacy

Assicurarsi di includere i servizi Microsoft 365 e le altre app SaaS nell'ambito di questi criteri.

Se l'ambiente include identità ibride con Active Directory locale Domain Services, assicurarsi di distribuire Microsoft Entra Password Protection. Questa funzionalità rileva e blocca le password vulnerabili note e le relative varianti e può anche bloccare termini più deboli all'interno di password specifiche dell'organizzazione.

Passaggi successivi con E5

Microsoft 365 E5 include licenze Microsoft Entra ID P2. Iniziare a implementare il set consigliato di accesso condizionale di Microsoft e i criteri correlati, tra cui:

- Richiedere l'autenticazione a più fattori quando il rischio di accesso è medio o alto.

- Richiedere che gli utenti ad alto rischio modifichino la password (applicabile quando non si usa l'autenticazione senza password).

Per altre informazioni sull'implementazione della protezione per l'identità e l'accesso in base al piano di licenza, vedere Aumentare la sicurezza di accesso per i ruoli di lavoro ibridi con MFA.

Microsoft 365 E5 e Microsoft Entra ID P2 includono una maggiore protezione per gli account con privilegi. Implementare le funzionalità riepilogate nella tabella seguente.

| Funzionalità | Risorse |

|---|---|

| Privileged Identity Management (PIM) | Fornisce protezioni per gli account con privilegi che accedono alle risorse, incluse le risorse in Microsoft Entra ID, Azure e altri Servizi online Microsoft, ad esempio Microsoft 365 o Microsoft Intune. Vedere Pianificare una distribuzione di Privileged Identity Management. |

| Microsoft Purview Privileged Access Management | Consente un controllo di accesso granulare sulle attività di amministrazione di Exchange Online con privilegi in Office 365. Può essere utile per proteggere le organizzazioni dalle violazioni che usano account amministratore con privilegi esistenti con accesso permanente ai dati sensibili o accesso a impostazioni di configurazione critiche. Vedere Panoramica della gestione degli accessi con privilegi. |

Infine, prendere in considerazione l'implementazione delle verifiche di accesso come parte della strategia JEA complessiva. Le verifiche di accesso consentono all'organizzazione di gestire in modo efficiente le appartenenze ai gruppi, l'accesso alle applicazioni aziendali e le assegnazioni di ruolo. L'accesso dell'utente può essere esaminato regolarmente per assicurarsi che solo le persone giuste abbiano l'accesso continuo appropriato.

Passaggio 3. Distribuire o convalidare i criteri di protezione delle app

Sia per Microsoft 365 E3 che per E5, usare i criteri di protezione delle app di Intune (APP), che sono regole che assicurano che i dati di un'organizzazione rimangano sicuri o contenuti all'interno di un'app gestita.

Con APP, Intune crea un muro tra i dati dell'organizzazione e i dati personali. APP garantisce che i dati dell'organizzazione nelle app specificate non possano essere copiati e incollati in altre app nel dispositivo, anche se il dispositivo non è gestito.

L'APP può impedire la copia accidentale o intenzionale del contenuto generato da Copilot nelle app in un dispositivo che non sono incluse nell'elenco delle app consentite. L'APP può limitare il raggio di esplosione di un utente malintenzionato usando un dispositivo compromesso.

Per altre informazioni, vedere Creare criteri di protezione delle app.

Passaggio 4. Distribuire o convalidare la gestione e la protezione dei dispositivi

Per evitare che gli attori malintenzionati compromettano i dispositivi o usino dispositivi compromessi per ottenere l'accesso a Copilot, il passaggio successivo consiste nell'usare le funzionalità di Microsoft 365 di gestione e protezione dei dispositivi. È necessario assicurarsi che:

- I dispositivi vengono registrati in Microsoft Intune e devono soddisfare i requisiti di integrità e conformità.

- È possibile amministrare impostazioni e funzionalità nei dispositivi.

- È possibile monitorare i dispositivi per il loro livello di rischio.

- È possibile prevenire in modo proattivo la perdita di dati.

Introduzione a E3

Microsoft 365 E3 include Microsoft Intune per la gestione dei dispositivi.

Iniziare quindi a registrare i dispositivi nella gestione. Dopo la registrazione, configurare i criteri di conformità e quindi richiedere dispositivi integri e conformi. Infine, è possibile distribuire i profili di dispositivo, noti anche come profili di configurazione, per gestire le impostazioni e le funzionalità nei dispositivi.

Per distribuire queste protezioni, usare il set di articoli seguente.

- Passaggio 1: Implementare i criteri di protezione delle app

- Passaggio 2. Registrare i dispositivi nella gestione

- Passaggio 3. Configurare i criteri di conformità

- Passaggio 4. Richiedere dispositivi integri e conformi

- Passaggio 5. Distribuire i profili di dispositivo

Passaggi successivi con E5

Microsoft 365 E5 include anche Microsoft Defender per endpoint. Dopo aver distribuito Microsoft Defender per endpoint, è possibile ottenere maggiori informazioni dettagliate e protezione dei dispositivi integrando Microsoft Intune con Defender per endpoint. Per i dispositivi mobili, ciò include la possibilità di monitorare il rischio del dispositivo come condizione per l'accesso. Per i dispositivi Windows, è possibile monitorare la conformità di questi dispositivi alle baseline di sicurezza.

Microsoft 365 E5 include anche la prevenzione della perdita dei dati degli endpoint ( DLP). Se l'organizzazione riconosce già i dati, ha sviluppato uno schema di riservatezza dei dati e applicato lo schema, potrebbe essere possibile estendere gli elementi di questo schema agli endpoint usando i criteri di prevenzione della perdita dei dati di Microsoft Purview.

Per distribuire queste funzionalità di protezione e gestione dei dispositivi, usare gli articoli seguenti:

- Passaggio 6. Monitorare il rischio e la conformità dei dispositivi alle baseline di sicurezza

- Passaggio 7. Implementare la prevenzione della perdita dei dati con funzionalità di protezione delle informazioni

Passaggio 5. Distribuire o convalidare i servizi di protezione dalle minacce

Per rilevare le attività degli attori malintenzionati e impedire loro di ottenere l'accesso a Copilot, il passaggio successivo consiste nell'usare i servizi di protezione dalle minacce di Microsoft 365. È necessario assicurarsi che:

- È possibile prevenire automaticamente tipi comuni di posta elettronica e attacchi basati su dispositivo.

- È possibile usare le funzionalità per ridurre la superficie di attacco dei dispositivi Windows.

- È possibile rilevare e rispondere agli eventi imprevisti di sicurezza con una suite completa di servizi di protezione dalle minacce.

Introduzione a E3

Microsoft 365 E3 include diverse funzionalità chiave in Defender per Office 365 e Defender per endpoint. Inoltre, Windows 11 e Windows 10 includono molte funzionalità di protezione dalle minacce.

Microsoft Defender for Office 365 P1

Microsoft Defender per Office 365 P1 include Exchange Online Protection (EOP), inclusi in Microsoft 365 E3. EOP consente di proteggere la posta elettronica e gli strumenti di collaborazione da phishing, rappresentazione e altre minacce. Usare queste risorse per configurare la protezione antimalware, posta indesiderata e anti-phishing:

Defender per endpoint P1

Microsoft 365 E3 include Microsoft Defender per endpoint P1, che include le funzionalità seguenti:

- Protezione di nuova generazione: consente di proteggere i dispositivi dalle minacce emergenti in tempo reale. Questa funzionalità include Antivirus Microsoft Defender, che analizza continuamente il dispositivo usando il monitoraggio del comportamento dei file e dei processi.

- Riduzione della superficie di attacco: impedisce l'esecuzione di attacchi al primo posto configurando le impostazioni che bloccano automaticamente attività potenzialmente sospette.

Usare queste risorse per configurare Defender per endpoint Piano 1:

- Panoramica del piano 1 di Microsoft Defender per endpoint

- Configurare e configurare

- Operazioni preliminari

Funzionalità di protezione di Windows

Per impostazione predefinita, Windows include protezione e sicurezza avanzata in hardware, sistema operativo, app e altro ancora. Per altre informazioni, vedere Introduzione alla sicurezza di Windows. La tabella seguente elenca le importanti funzionalità di protezione dalle minacce dei client Windows incluse in Microsoft 365 E3.

| Funzionalità | Risorse |

|---|---|

| Windows Hello | Panoramica di Windows Hello for Business |

| Microsoft Defender Firewall | Documentazione di Windows Defender Firewall |

| Microsoft Defender SmartScreen | Panoramica di Microsoft Defender SmartScreen |

| Controllo delle applicazioni per Windows | Controllo delle applicazioni per Windows |

| BitLocker | Panoramica della crittografia dei dispositivi BitLocker |

| Microsoft Defender Application Guard per Edge | Panoramica di Microsoft Defender Application Guard |

Queste funzionalità possono essere configurate direttamente nel client usando oggetti Criteri di gruppo o uno strumento di gestione dei dispositivi, incluso Intune. Tuttavia, è possibile gestire le impostazioni nei dispositivi in Intune solo distribuendo profili di configurazione, una funzionalità di Microsoft 365 E5.

Passaggi successivi con E5

Per una protezione dalle minacce più completa, la distribuzione pilota e la distribuzione di Microsoft Defender XDR, tra cui:

- Defender per identità

- Defender per Office 365 P2

- Defender per endpoint P2

- Defender per app cloud

Microsoft consiglia di abilitare i componenti di Microsoft 365 nell'ordine illustrato:

Per altre informazioni e una descrizione di questa illustrazione, vedere Valutare e pilotare Microsoft Defender XDR.

Dopo aver distribuito Microsoft Defender XDR, integrare questi strumenti di rilevamento e risposta automatica (XDR) con Microsoft Sentinel. Microsoft Sentinel viene concesso in licenza e fatturato separatamente da Microsoft 365 E5. Usare queste risorse per altre informazioni:

- Implementare Microsoft Sentinel e Microsoft Defender XDR per Zero Trust

- Pianificare i costi e comprendere i prezzi e la fatturazione di Microsoft Sentinel

Passaggio 6. Distribuire o convalidare la collaborazione sicura per Microsoft Teams

Microsoft fornisce indicazioni per la protezione di Teams a tre livelli diversi: baseline, sensibili e altamente sensibili. L'introduzione di Copilot è un buon momento per esaminare l'ambiente e assicurarsi che sia configurata la protezione appropriata. Seguire questa procedura:

- Identificare Teams o progetti che garantiscono una protezione estremamente sensibile. Configurare le protezioni per questo livello. Molte organizzazioni non dispongono di dati che richiedono questo livello di protezione.

- Identificare Teams o progetti che garantiscono la protezione sensibile e applicare questa protezione.

- Assicurarsi che tutti i progetti e Teams siano configurati per la protezione di base, almeno.

Per altre informazioni, vedere queste risorse:

Condivisione esterna

L'introduzione di Copilot è un buon momento per esaminare i criteri per condividere file con persone esterne all'organizzazione e consentire collaboratori esterni. Gli account guest non sono concessi in licenza per l'uso di Copilot.

Per la condivisione con persone esterne all'organizzazione, potrebbe essere necessario condividere informazioni di qualsiasi riservatezza. Vedere queste risorse:

- Applicare le procedure consigliate per la condivisione di file e cartelle con utenti non autenticati

- Limitare l'esposizione accidentale ai file durante la condivisione con persone esterne all'organizzazione

- Creare un ambiente di condivisione guest sicuro

Per collaborare con persone esterne all'organizzazione, vedere queste risorse:

- Collaborare ai documenti per condividere singoli file o cartelle

- Collaborare a un sito per gli utenti guest in un sito di SharePoint

- Collaborare come team per gli utenti guest in un team

- Collaborare con partecipanti esterni in un canale per persone esterne all'organizzazione in un canale condiviso

Passaggio 7. Distribuire o convalidare le autorizzazioni utente minime per i dati

Per evitare che i dati dell'organizzazione siano a rischio di sovraesposizione o oversharing, il passaggio successivo consiste nel garantire che tutti gli utenti abbiano Just Enough Access (JEA) per svolgere il proprio lavoro e non più. Gli utenti non devono individuare i dati che non dovrebbero essere in grado di visualizzare o condividere dati che non devono condividere.

Per evitare l'oversharing, implementare i requisiti delle autorizzazioni e i criteri dell'organizzazione che tutti gli utenti devono seguire e formare gli utenti per usarli. Ad esempio, inserire controlli sul posto, ad esempio richiedere verifiche di accesso al sito da parte dei proprietari del sito o limitare l'accesso ai gruppi di sicurezza definiti da un'unica posizione centrale.

Per rilevare l'oversharing esistente:

A livello di file

Usare Information Protection di Microsoft Purview e i relativi controlli di classificazione dei dati, l'etichettatura integrata dei contenuti e i criteri di prevenzione della perdita dei dati corrispondenti.

Queste funzionalità consentono di identificare i file in Microsoft Teams, siti di SharePoint, percorsi di OneDrive, all'interno della posta elettronica, nelle conversazioni di chat, nell'infrastruttura locale e nei dispositivi endpoint contenenti informazioni riservate o contenuti classificati, quindi applicare automaticamente i controlli per limitare l'accesso.

A livello di team del sito e contenitore all'interno di Microsoft Teams e SharePoint

È possibile controllare l'accesso al contenuto condiviso a livello di sito e team e applicare restrizioni che limitano l'individuazione delle informazioni solo a coloro che devono avere accesso.

Per automatizzare ulteriormente questo processo, Microsoft Syntex - SharePoint Advanced Management consente di trovare un potenziale oversharing con i file di SharePoint e Microsoft Teams.

Applicazione di protezioni e distribuzione di Copilot in parallelo

Per semplificare l'assegnazione delle licenze Copilot nel tenant con le protezioni appropriate, è possibile eseguire entrambe le operazioni in parallelo. Il diagramma seguente illustra come eseguire le fasi di implementazione delle protezioni prima di assegnare licenze Copilot a singoli account utente e ai propri dispositivi dopo la protezione.

Come illustrato nel diagramma, è anche possibile implementare la protezione delle informazioni nell'organizzazione durante la distribuzione delle protezioni di identità e accesso ai dispositivi.

Formazione

Attività iniziali di Copilot

| Formazione | Attività iniziali di Copilot |

|---|---|

|

Questo percorso di apprendimento illustra le nozioni di base di Copilot, presenta la sua versatilità in varie applicazioni di Microsoft 365 e offre consigli su come massimizzarne il potenziale. |

| Formazione | Preparare l'organizzazione per Copilot |

|---|---|

|

Questo percorso di apprendimento esamina la progettazione di Copilot, le funzionalità di sicurezza e conformità e fornisce istruzioni su come implementare Copilot. |

Passaggi successivi

Guardare il video How to get ready for Copilot (Come prepararsi per Copilot ).

Vedere questi articoli aggiuntivi per Zero Trust e Copilots di Microsoft:

Vedere anche:

- Protezione dei dati e conformità di Microsoft Purview per Microsoft Copilot

- Dati, privacy e sicurezza per Copilot per Microsoft 365

- Documentazione di Copilot per Microsoft 365

Poster riepilogativo

Per un riepilogo visivo delle informazioni contenute in questo articolo, vedere il poster architettura e distribuzione di Copilot.

Utilizzare il file di Visio per personalizzare queste illustrazioni per un uso personalizzato.

Per altre illustrazioni tecniche di Zero Trust, vedere Zero Trust illustrazioni per architetti IT e implementatori.

Riferimenti

Fare riferimento a questi collegamenti per informazioni sui vari servizi e tecnologie menzionati in questo articolo.

- Panoramica di Copilot per Microsoft 365

- Criteri di sicurezza comuni per le organizzazioni di Microsoft 365

- Criteri di protezione delle app di Intune (APP)

- Gestire i dispositivi con Intune

- Panoramica di EOP

- Introduzione alla sicurezza di Windows

- Valutare e pilotare Microsoft Defender XDR

- Introduzione alle etichette di riservatezza

- Creare criteri di prevenzione della perdita dei dati

- Configurare Teams con tre livelli di protezione

- Microsoft Syntex - Gestione avanzata sharePoint