Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Riepilogo: per applicare i principi Zero Trust all'archiviazione di Azure, è necessario proteggere i dati (inattivi, in transito e in uso), verificare gli utenti e controllare l'accesso, separare o separare i dati critici con i controlli di rete e usare Defender per archiviazione per il rilevamento e la protezione automatizzati delle minacce.

Questo articolo illustra i passaggi per applicare i principi di Zero Trust a Archiviazione di Azure:

| Principio zero trust | Definizione | Incontrato da |

|---|---|---|

| Verificare esplicita | Eseguire sempre l'autenticazione e l'autorizzazione in base a tutti i punti dati disponibili. | Verificare le credenziali utente e l'accesso. |

| Usare l'accesso con privilegi minimi | Limitare l'accesso degli utenti con JUST-In-Time e Just-Enough-Access (JIT/JEA), criteri adattivi basati sui rischi e protezione dei dati. | Controllare l'accesso ai dati di archiviazione con privilegi minimi. |

| Presunzione di violazione | Ridurre al minimo il raggio di attacco e l'accesso al segmento. Verificare la crittografia end-to-end e usare l'analisi per ottenere visibilità, guidare il rilevamento delle minacce e migliorare le difese. | Proteggere i dati inattivi, i dati in transito e i dati in uso. Separare i dati critici con i controlli di rete. Usare Defender per Archiviazione per il rilevamento e la protezione automatizzati delle minacce. |

Questo articolo fa parte di una serie di articoli che illustrano come applicare i principi di Zero Trust in un ambiente in Azure che include servizi Archiviazione di Azure per supportare un carico di lavoro IaaS. Per una panoramica, vedere Applicare principi Zero Trust all'infrastruttura di Azure.

Architettura di archiviazione in Azure

Si applicano principi Zero Trust per Archiviazione di Azure nell'architettura, dal livello di tenant e directory al contenitore di archiviazione a livello di dati.

Il diagramma seguente illustra i componenti dell'architettura logica.

Nel diagramma:

- L'account di archiviazione per l'architettura di riferimento è contenuto in un gruppo di risorse dedicato. È possibile isolare ogni account di archiviazione in un gruppo di risorse diverso per controlli degli accessi in base al ruolo più granulari. È possibile assegnare autorizzazioni di controllo degli accessi in base al ruolo per gestire l'account di archiviazione a livello di gruppo di risorse o gruppo di risorse e controllarli con la registrazione e gli strumenti di Microsoft Entra ID, ad esempio Privileged Identity Management (PIM). Se si eseguono più applicazioni o carichi di lavoro con più account di archiviazione corrispondenti in una sottoscrizione di Azure, è importante limitare le autorizzazioni di controllo degli accessi in base al ruolo di ogni account di archiviazione ai proprietari, ai responsabili dei dati, ai controller e così via.

- I servizi di archiviazione di Azure per questo diagramma sono contenuti in un account di archiviazione dedicato. È possibile avere un account di archiviazione per ogni tipo di carico di lavoro di archiviazione.

- Per un'analisi più ampia dell'architettura di riferimento, vedere la panoramica sull'applicazione dei principi Zero Trust ad Azure IaaS.

Il diagramma non include code di Azure e tabelle di Azure. Usare le stesse indicazioni contenute in questo articolo per proteggere queste risorse.

Che cos'è in questo articolo?

Questo articolo illustra i passaggi per applicare i principi di Zero Trust nell'architettura di riferimento.

| Passaggio | Attività | Principi zero trust applicati |

|---|---|---|

| 1 | Proteggere i dati in tutte e tre le modalità: dati inattivi, dati in transito e dati in uso. | Presunzione di violazione |

| 2 | Verificare gli utenti e controllare l'accesso ai dati di archiviazione con privilegi minimi. | Verificare in modo esplicito Usare l'accesso con privilegi minimi |

| 3 | Separare o separare logicamente i dati critici con i controlli di rete. | Presunzione di violazione |

| 4 | Usare Defender per Archiviazione per il rilevamento e la protezione automatizzati delle minacce. | Presunzione di violazione |

Passaggio 1: Proteggere i dati in tutte e tre le modalità: dati inattivi, dati in transito, dati in uso

È possibile configurare la maggior parte delle impostazioni per la protezione dei dati inattivi, in transito e in uso quando si crea l'account di archiviazione. Usare le raccomandazioni seguenti per assicurarsi di configurare queste protezioni. Valutare anche l'abilitazione di Microsoft Defender per il cloud per valutare automaticamente gli account di archiviazione rispetto al benchmark di sicurezza cloud Microsoft che delinea una baseline di sicurezza per ogni servizio di Azure.

Per altre informazioni su questi controlli di sicurezza dell'archiviazione, vedere qui.

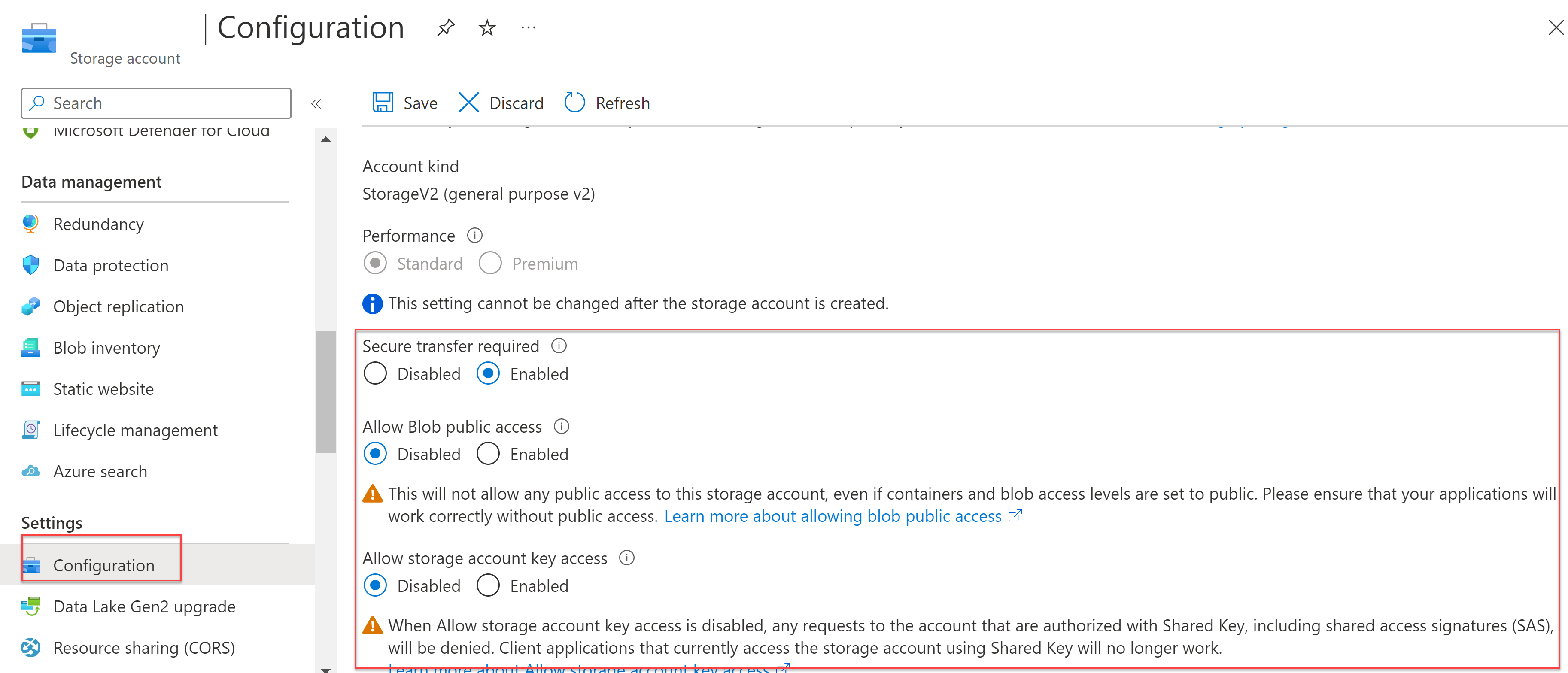

Usare la crittografia in transito

È possibile proteggere i dati abilitando la sicurezza a livello di trasporto tra Azure e il client. Usare sempre HTTPS per proteggere le comunicazioni sulla rete Internet pubblica. Quando si chiamano le API REST per accedere agli oggetti negli account di archiviazione, è possibile applicare l'uso di HTTPS richiedendo trasferimento sicuro obbligatorio per l'account di archiviazione. Tutte le richieste provenienti da una connessione non sicura vengono rifiutate.

Questa configurazione è abilitata per impostazione predefinita quando si distribuisce un nuovo account Archiviazione di Azure (sicuro per impostazione predefinita).

Valutare la possibilità di applicare un criterio per negare la distribuzione di connessioni non sicure per Archiviazione di Azure (Secure by Design).

Questa configurazione richiede anche SMB 3.0 con crittografia.

Impedire l'accesso in lettura pubblico anonimo

Per impostazione predefinita, l'accesso al BLOB pubblico non è consentito, ma un utente con le autorizzazioni appropriate può configurare una risorsa accessibile. Per impedire violazioni dei dati dall'accesso anonimo, è necessario specificare chi può accedere ai dati. Impedire questo problema a livello di account di archiviazione impedisce a un utente di abilitare questo accesso a livello di contenitore o BLOB.

Per altre informazioni, vedere Impedire l'accesso in lettura pubblico anonimo ai contenitori e ai BLOB.

Impedire l'autorizzazione della chiave condivisa

Questa configurazione forza l'account di archiviazione a rifiutare tutte le richieste effettuate con una chiave condivisa e richiede invece l'autorizzazione di Microsoft Entra. Microsoft Entra ID è una scelta più sicura perché è possibile usare meccanismi di accesso basati sul rischio per rafforzare l'accesso ai livelli dati. Per altre informazioni, vedere Impedire l'autorizzazione con chiave condivisa per un account di archiviazione di Azure.

Configurare la protezione dei dati per tutte e tre le modalità dalle impostazioni di configurazione di un account di archiviazione, come illustrato di seguito.

Queste impostazioni non possono essere modificate dopo la creazione dell'account di archiviazione.

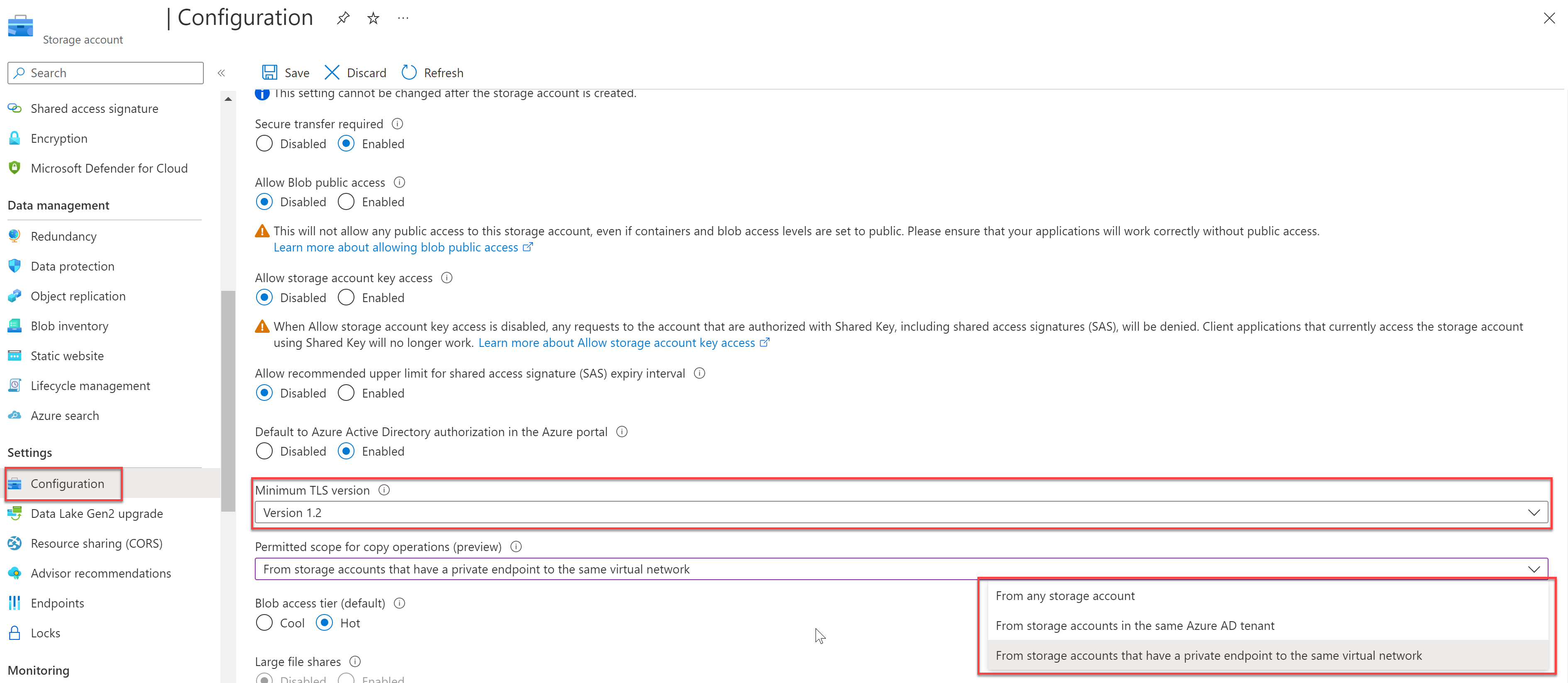

Applicare una versione minima richiesta di Transport Layer Security (TLS)

La versione più recente Archiviazione di Azure attualmente supporta è TLS 1.2. L'applicazione di una versione minima di TLS rifiuta le richieste dai client che usano versioni precedenti. Per altre informazioni, vedere Applicare una versione minima richiesta di TLS per le richieste a un account di archiviazione.

Definire l'ambito per le operazioni di copia

Definire l'ambito per le operazioni di copia per limitare le operazioni di copia solo a quelle degli account di archiviazione di origine che si trovano nello stesso tenant di Microsoft Entra o che dispongono di un collegamento privato alla stessa rete virtuale (VNet) dell'account di archiviazione di destinazione.

La limitazione delle operazioni di copia agli account di archiviazione di origine con endpoint privati è l'opzione più restrittiva e richiede che l'account di archiviazione di origine disponga di endpoint privati abilitati.

Si configura un ambito per le operazioni di copia dalle impostazioni di configurazione di un account di archiviazione, come illustrato di seguito.

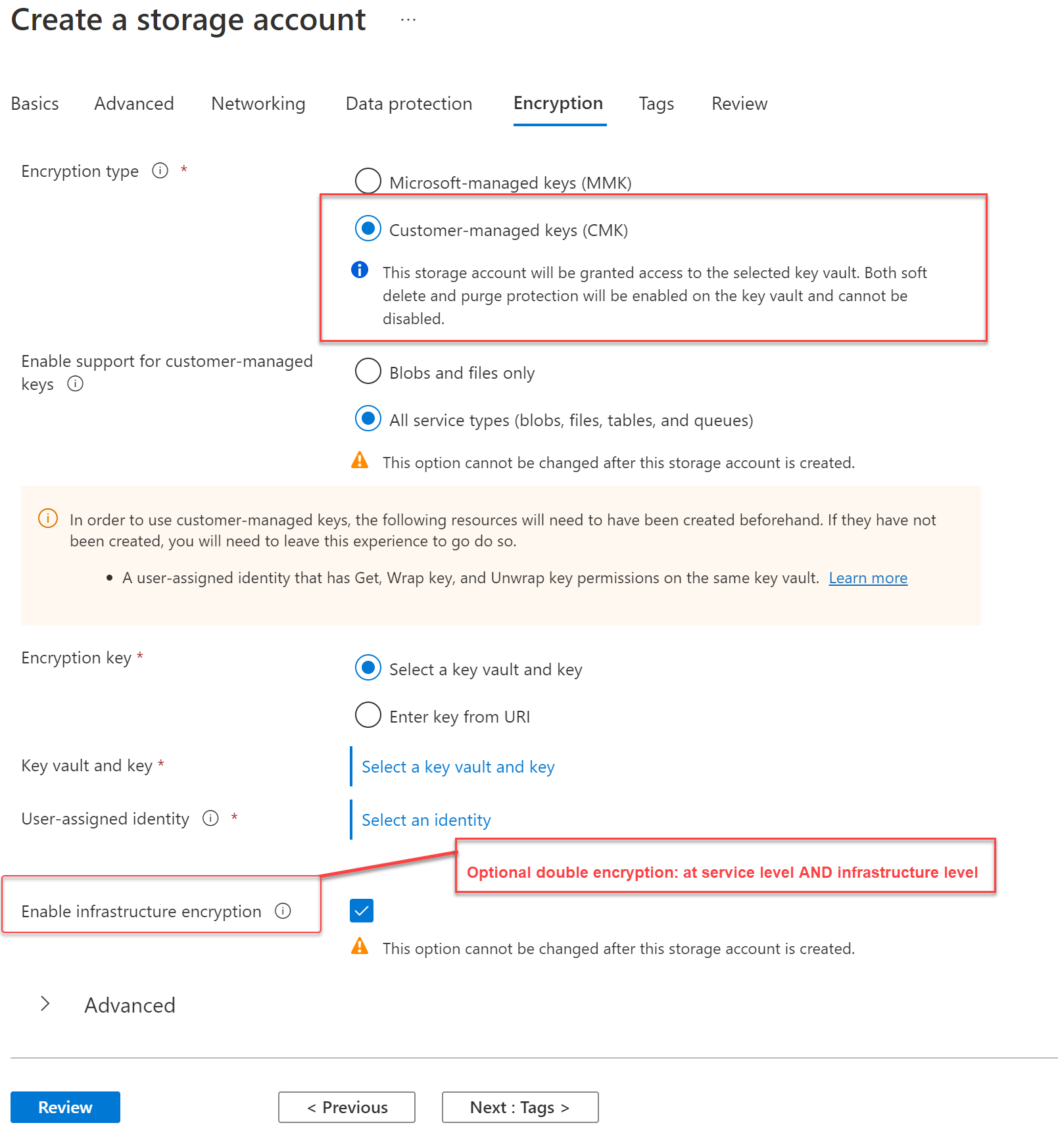

Informazioni sul funzionamento della crittografia dei dati inattivi

Tutti i dati scritti in Archiviazione di Azure vengono crittografati automaticamente dalla crittografia del servizio di archiviazione con una crittografia AES (Advanced Encryption Standard) a 256 bit. La crittografia del servizio di archiviazione crittografa automaticamente i dati quando vengono scritti in Archiviazione di Azure. Durante la lettura dei dati da Archiviazione di Azure, Archiviazione di Azure decrittografa i dati prima di restituirli. Questo processo non comporta costi aggiuntivi e non influisce negativamente sulle prestazioni. L'uso di chiavi gestite dal cliente offre funzionalità aggiuntive per controllare la rotazione della chiave di crittografia della chiave o cancellare i dati in modo crittografico.

È possibile abilitare la chiave gestita dal pannello Crittografia durante la creazione di un account di archiviazione, come illustrato di seguito.

È anche possibile abilitare la crittografia dell'infrastruttura, che fornisce doppia crittografia sia a livello di servizio che di infrastruttura. Questa impostazione non può essere modificata dopo la creazione dell'account di archiviazione.

Nota

Per usare una chiave gestita dal cliente per la crittografia dell'account di archiviazione, è necessario abilitarla durante la creazione dell'account e disporre di un insieme di credenziali delle chiavi con chiave e identità gestita con autorizzazioni appropriate già sottoposte a provisioning. Facoltativamente, è anche possibile abilitare la crittografia AES a 256 bit a livello di infrastruttura Archiviazione di Azure.

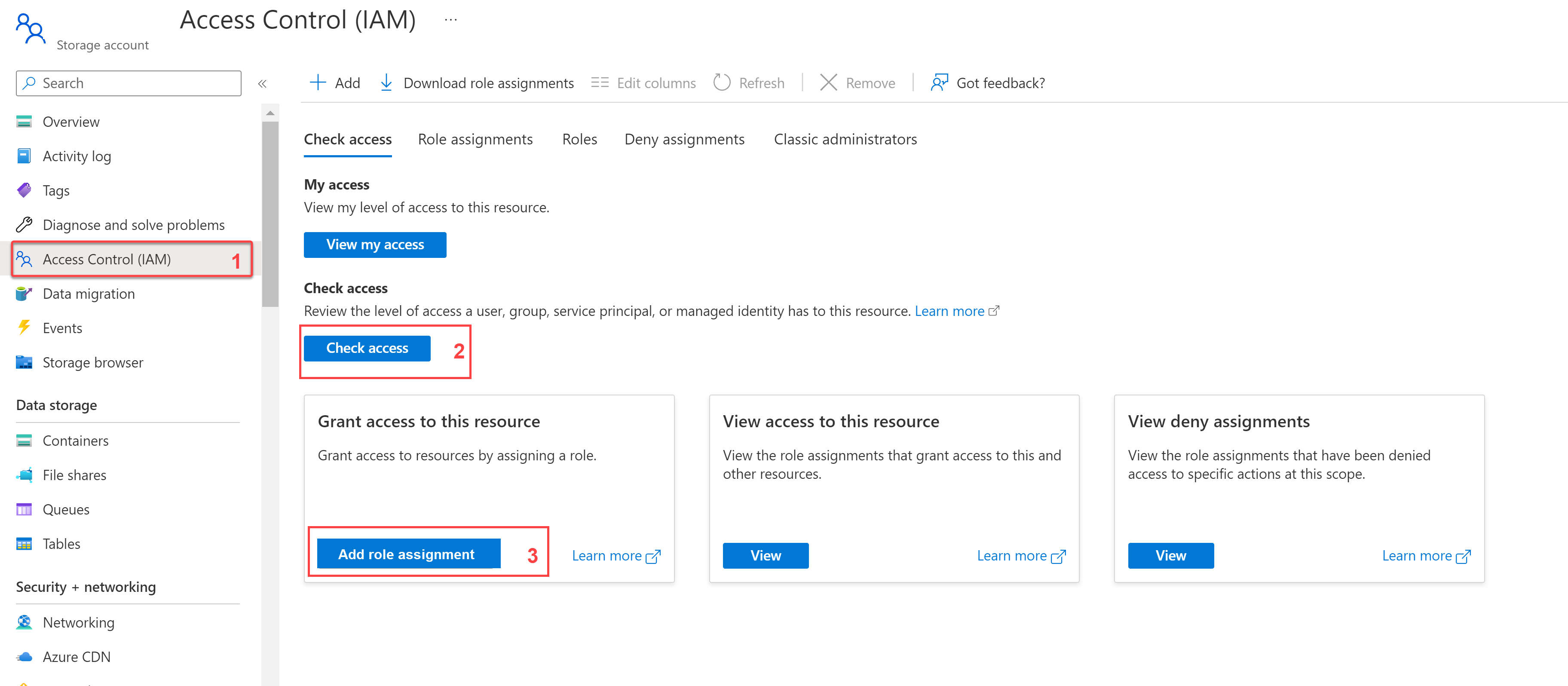

Passaggio 2: Verificare gli utenti e controllare l'accesso ai dati di archiviazione con i privilegi minimi

Usare prima di tutto Microsoft Entra ID per gestire l'accesso agli account di archiviazione. L'uso di Controllo di accesso basate su ruoli con gli account di archiviazione consente di definire in modo granulare la funzione del processo basata sull'accesso usando OAuth 2.0. È possibile allineare l'accesso granulare ai criteri di accesso condizionale.

È importante notare che i ruoli per gli account di archiviazione devono essere assegnati a livello di gestione o dati. Pertanto, se si usa Microsoft Entra ID come metodo di autenticazione e autorizzazione, all'utente deve essere assegnata la combinazione appropriata di ruoli per assegnare loro la quantità minima di privilegi necessaria per completare la funzione del processo.

Per un elenco dei ruoli dell'account di archiviazione per l'accesso granulare, vedere Ruoli predefiniti di Azure per l'archiviazione. Le assegnazioni di controllo degli accessi in base al ruolo vengono eseguite tramite l'opzione Controllo di accesso nell'account di archiviazione e possono essere assegnate a vari ambiti.

È possibile configurare il controllo di accesso dalle impostazioni di Controllo di accesso (IAM) di un account di archiviazione, come illustrato di seguito.

È possibile controllare i livelli di accesso di utenti, gruppi, entità servizio o identità gestite e aggiungere un'assegnazione di ruolo.

Un altro modo per fornire autorizzazioni associate al tempo consiste nell'usare firme di accesso condiviso. Le procedure consigliate per l'uso della firma di accesso condiviso a livello generale sono le seguenti:

- Usare sempre HTTPS. Se sono stati distribuiti i criteri di Azure suggeriti per le zone di destinazione di Azure, verrà controllato il trasferimento sicuro tramite HTTPS.

- Disporre di un piano di revoca.

- Configurare i criteri di scadenza della firma di accesso condiviso.

- Convalidare le autorizzazioni.

- Usare una firma di accesso condiviso di delega utente laddove possibile. Questa firma di accesso condiviso è firmata con le credenziali di Microsoft Entra ID.

Passaggio 3: Separare o separare logicamente i dati critici con i controlli di rete

In questo passaggio si usano i controlli consigliati per proteggere le connessioni di rete da e verso i servizi di Archiviazione di Azure.

Il diagramma seguente evidenzia le connessioni di rete ai servizi Archiviazione di Azure nell'architettura di riferimento.

| Attività | Descrizione |

|---|---|

| Impedire l'accesso pubblico, creare la segmentazione di rete con endpoint privato e collegamento privato. | L'endpoint privato consente di connettersi ai servizi con l'uso di un singolo indirizzo IP privato nella rete virtuale usando collegamento privato di Azure. |

| Usare collegamento privato di Azure | Usare collegamento privato di Azure per accedere alle Archiviazione di Azure tramite un endpoint privato nella rete virtuale. Usare il flusso di lavoro di approvazione per approvare o richiedere manualmente, in base alle esigenze. |

| Impedire l'accesso pubblico alle origini dati tramite endpoint di servizio | È possibile eseguire la segmentazione di rete usando gli endpoint di servizio abilitando gli indirizzi IP privati in una rete virtuale per raggiungere un endpoint senza usare indirizzi IP pubblici. |

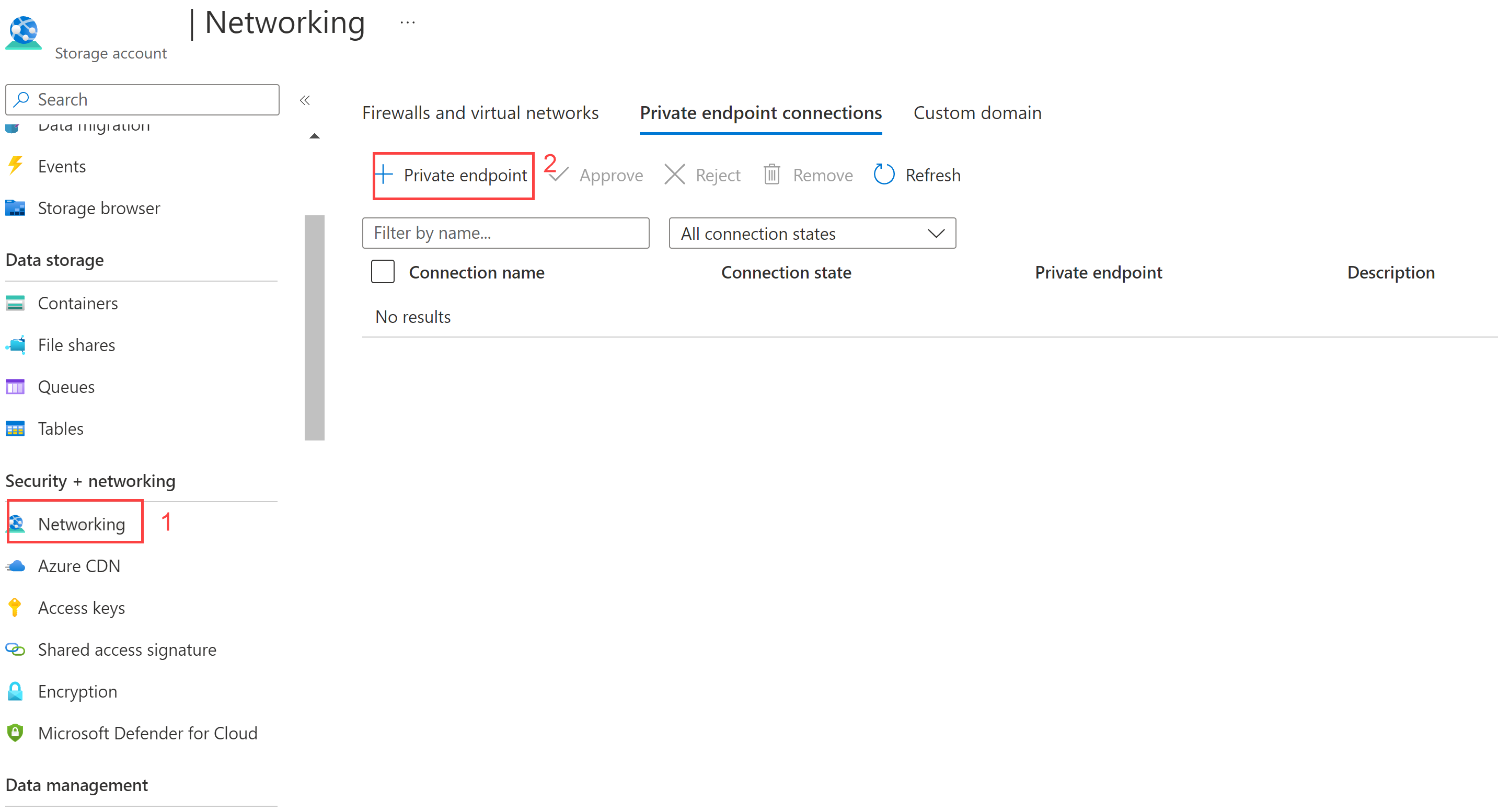

Gli endpoint privati vengono configurati dalle impostazioni di rete di un account di archiviazione, come illustrato di seguito.

Passaggio 4: Usare Defender per Archiviazione per il rilevamento e la protezione automatizzati delle minacce

Microsoft Defender per Archiviazione offre un livello di intelligence aggiuntivo che rileva tentativi insoliti e potenzialmente dannosi di sfruttare i servizi di archiviazione. Microsoft Defender per Archiviazione è integrato in Microsoft Defender per il cloud.

Defender per Archiviazione rileva avvisi anomali del modello di accesso, ad esempio:

- Accesso da posizioni insolite

- Anomalie dell'applicazione

- Accesso anonimo

- Avvisi di estrazione/caricamento anomali

- Esfiltrazione di dati

- Eliminazione imprevista

- Caricare il pacchetto del servizio cloud di Azure

- Avvisi di attività di archiviazione sospette

- Modifica delle autorizzazioni di accesso

- Ispezione degli accessi

- Esplorazione dei dati

Per altre informazioni sulla protezione dalle minacce nell'architettura di riferimento, vedere La panoramica sull'applicazione di principi Zero Trust ad Azure IaaS.

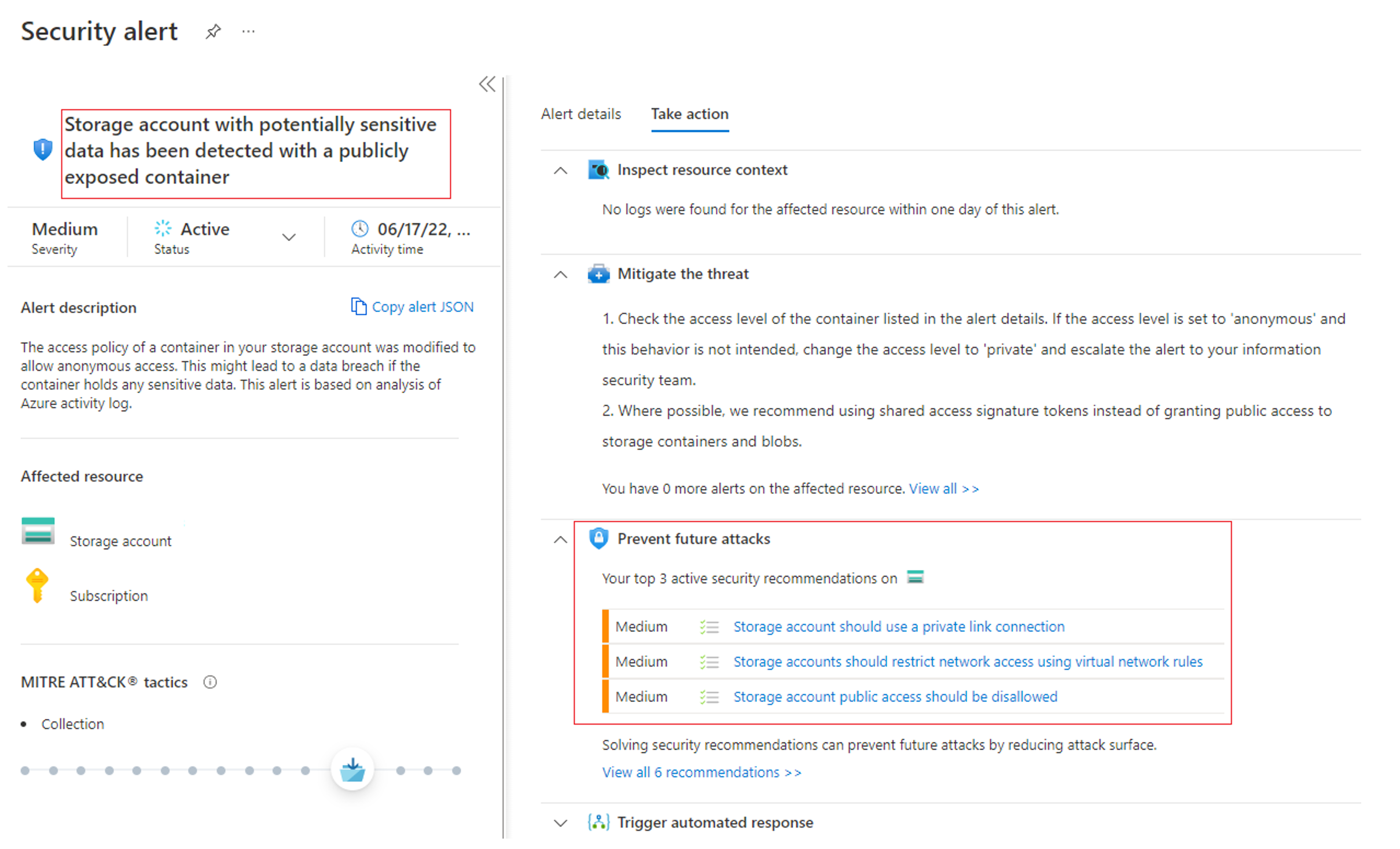

Dopo l'abilitazione, Defender per Archiviazione invia una notifica degli avvisi di sicurezza e delle raccomandazioni per migliorare il comportamento di sicurezza degli account di archiviazione di Azure.

Ecco un esempio di avviso di sicurezza per un account di archiviazione con una descrizione delle misure di avviso e prevenzione evidenziate.

Illustrazioni tecniche

Queste illustrazioni sono repliche delle illustrazioni di riferimento contenute in questi articoli. Scaricare e personalizzare questi elementi per l'organizzazione e i clienti. Sostituire il logo contoso con il proprio.

| Articolo | Descrizione |

|---|---|

Scaricare Visio

Scaricare Visio Aggiornamento di ottobre 2024 |

Applicare i principi Zero Trust ad Azure IaaS Usare queste illustrazioni con questi articoli: - Sintesi - Archiviazione di Azure - Macchine virtuali - Reti virtuali spoke di Azure - Reti virtuali dell'hub di Azure |

Scaricare Visio

Scaricare Visio Aggiornamento di ottobre 2024 |

Applicare i principi Zero Trust ad Azure IaaS - Poster di una pagina Panoramica di una pagina del processo per l'applicazione dei principi di Zero Trust agli ambienti IaaS di Azure. |

Per altre illustrazioni tecniche, vedere Illustrazioni Zero Trust per architetti IT e implementatori.

Formazione consigliata

Configurare la sicurezza dell'archiviazione

| Formazione | Configurare la sicurezza dell'archiviazione |

|---|---|

|

Si apprenderà come configurare le funzionalità di sicurezza di Archiviazione di Azure come le firme di accesso alle risorse di archiviazione. In questo modulo si apprenderà come: |

Per altre informazioni sulla sicurezza in Azure, vedere queste risorse nel catalogo Microsoft:

Sicurezza in Azure | Microsoft Learn

Passaggi successivi

Vedere questi articoli aggiuntivi per l'applicazione dei principi Zero Trust ad Azure:

- Panoramica di Azure IaaS

- Desktop virtuale Azure

- Rete WAN virtuale di Azure

- Applicazioni IaaS in Amazon Web Services

- Microsoft Sentinel e Microsoft Defender XDR

Riferimenti

Fare riferimento ai collegamenti seguenti per informazioni sui vari servizi e tecnologie menzionati in questo articolo.

- Trasferimento sicuro per gli account Archiviazione di Azure

- Prevenire l'accesso in lettura pubblico anonimo a contenitori e BLOB

- Impedire l'autorizzazione della chiave condivisa per un account Archiviazione di Azure

- Sicurezza di rete per gli account di archiviazione

- Endpoint privati e collegamento privato per gli account di archiviazione

- Crittografia del servizio di archiviazione

- Controllo di accesso basata sui ruoli per gli account di archiviazione

- Azure Blob Backup

- Procedure consigliate per l'uso della firma di accesso condiviso

- Revisione degli endpoint privati

- Revisione degli endpoint di servizio

- Microsoft Defender per archiviazione