エンタープライズ向け Azure Virtual Desktop

Azure Virtual Desktop は、Azure で実行されるデスクトップおよびアプリケーション仮想化サービスです。 この記事は、デスクトップ インフラストラクチャ アーキテクト、クラウド アーキテクト、デスクトップ管理者、およびシステム管理者が、Azure Virtual Desktop について理解し、仮想デスクトップ インフラストラクチャ (Virtual Desktop Infrastructure (VDI)) ソリューションをエンタープライズ規模で構築するのに役立ちます。 一般に、エンタープライズ規模のソリューションは、1000 以上の仮想デスクトップを対象としています。

アーキテクチャ

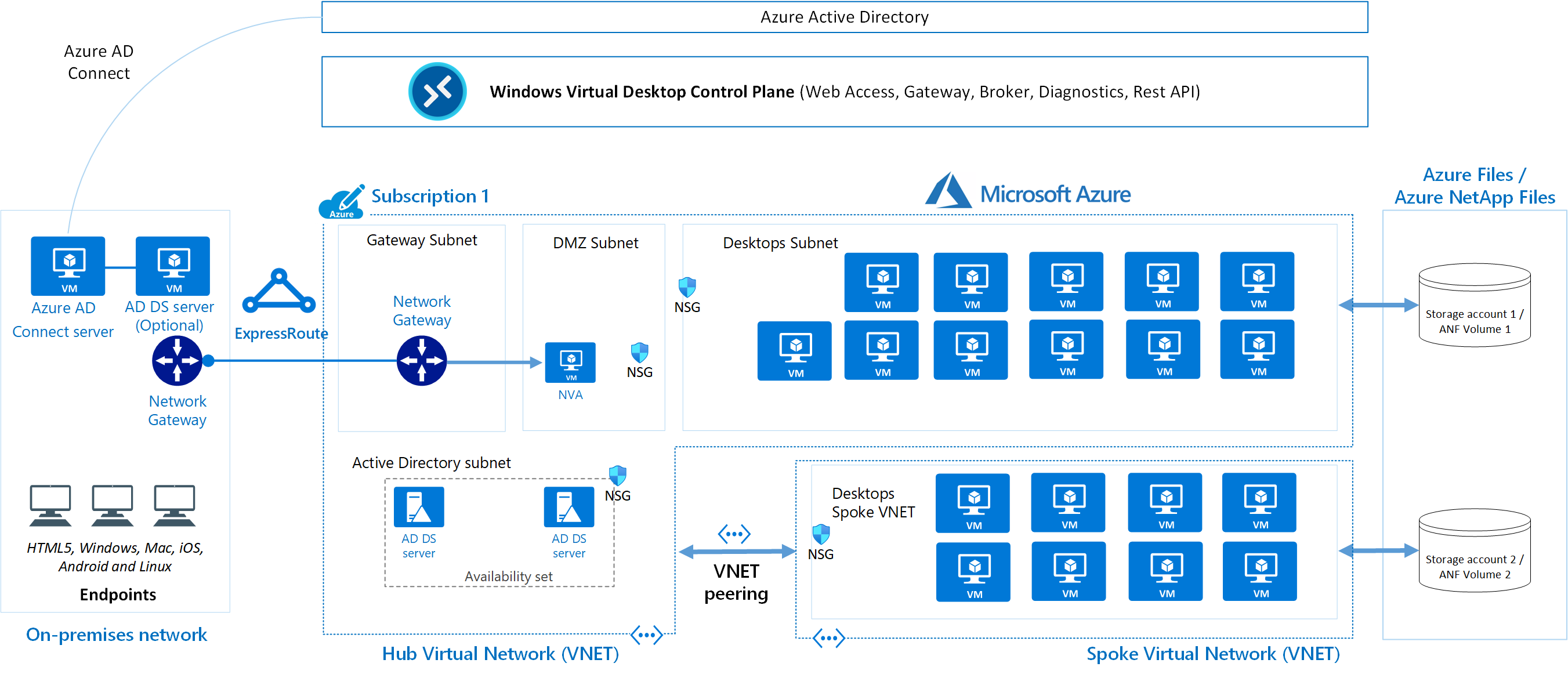

Azure Virtual Desktop の一般的なアーキテクチャのセットアップを次の図に示します。

このアーキテクチャの Visio ファイル をダウンロードします。

データフロー

図のデータフロー要素を次に示します。

アプリケーション エンドポイントは、顧客のオンプレミス ネットワークにあります。 Azure ExpressRoute によってオンプレミスのネットワークは Azure に拡張され、Microsoft Entra Connect によって顧客の Active Directory Domain Services (AD DS) は Microsoft Entra ID と統合されます。

Azure Virtual Desktop のコントロール プレーンにより、Web アクセス、ゲートウェイ、ブローカー、診断に加えて、REST API などの機能拡張コンポーネントが処理されます。

お客様は、AD DS と Microsoft Entra ID、Azure サブスクリプション、仮想ネットワーク、 Azure Files または Azure NetApp Files、Azure Virtual Desktop ホスト プールとワークスペースを管理します。

容量を増やすため、この顧客は 2 つの Azure サブスクリプションをハブスポーク アーキテクチャで使用し、仮想ネットワーク ピアリングを介してそれらを接続します。

FSLogix プロファイル コンテナー - Azure Files と Azure NetApp Files のベスト プラクティスの詳細については、 FSLogix の構成例を参照してください。

コンポーネント

Azure Virtual Desktop サービスのアーキテクチャは、 Windows Server リモート デスクトップ サービス (RDS) に似ています。 インフラストラクチャとブローカー コンポーネントは Microsoft によって管理されますが、企業顧客は自社のデスクトップ ホスト仮想マシン (VM)、データ、クライアントを管理します。

Microsoft によって管理されるコンポーネント

次の Azure Virtual Desktop サービスは、Microsoft によって Azure の一部として管理されます。

Web Access: Azure Virtual Desktop 内で Web Access サービスを使用すると、ローカル PC の場合と同様に、HTML5 と互換性のある Web ブラウザーを介して、どこからでも、任意のデバイスから仮想デスクトップとリモート アプリにアクセスできます。 Microsoft Entra ID の多要素認証を使って、Web アクセスをセキュリティで保護することができます。

ゲートウェイ: リモート接続ゲートウェイ サービスは、Azure Virtual Desktop クライアントを実行できるインターネットに接続された任意のデバイスから、リモート ユーザーを Azure Virtual Desktop アプリとデスクトップに接続します。 クライアントからゲートウェイに接続すると、VM から同じゲートウェイへ戻る接続が調整されます。

接続ブローカー: 接続ブローカー サービスは、仮想デスクトップとリモート アプリへのユーザー接続を管理します。 接続ブローカーにより、負荷分散と既存のセッションへの再接続が行われます。

診断: リモート デスクトップ診断は、Azure Virtual Desktop のデプロイに対する各ユーザーまたは管理者のアクションを成功または失敗としてマークするイベント ベースのアグリゲーターです。 管理者はイベント集計に対してクエリを実行して、エラーが発生しているコンポーネントを特定できます。

拡張性コンポーネント: Azure Virtual Desktop には、いくつかの拡張コンポーネントが含まれています。 Azure Virtual Desktop を管理するため、Windows PowerShell や、提供されている REST API (これによってサード パーティ ツールからのサポートも有効になります) を使用できます。

ユーザーが管理するコンポーネント

ユーザーは、Azure Virtual Desktop ソリューションの次のコンポーネントを管理します。

Azure Virtual Network: Azure Virtual Network を使用すると、VM などの Azure リソースは互いに、またインターネットとプライベートに通信できます。 Azure Virtual Desktop ホスト プールを Active Directory ドメインに接続すると、イントラネットまたはインターネットから仮想デスクトップや仮想アプリにアクセスするためのネットワーク トポロジを、組織方針に基づいて定義できます。 仮想プライベート ネットワーク (VPN) を使用して Azure Virtual Desktop インスタンスをオンプレミス ネットワークに接続することも、 Azure ExpressRoute を使用してプライベート接続経由でオンプレミス ネットワークを Azure に拡張することもできます。

Microsoft Entra ID: Azure Virtual Desktop では、ID とアクセス管理に Microsoft Entra ID が 使用されます。 Microsoft Entra 統合は、条件付きアクセス、多要素認証、 インテリジェント セキュリティ グラフなどの Microsoft Entra セキュリティ機能を適用し、ドメインに参加している VM でのアプリの互換性を維持するのに役立ちます。

Active Directory Domain Services (省略可能):Azure Virtual Desktop VM を AD DS サービスにドメイン参加させるか、Azure Virtual Desktop で Microsoft Entra 参加済み仮想マシンをデプロイするを使用できます

- AD DS ドメインを使用する場合、2 つのサービス間でユーザーを関連付けるために、ドメインは Microsoft Entra ID と同期している必要があります。 Microsoft Entra Connect を使用して、AD DS を Microsoft Entra ID に関連付けることができます。

- Microsoft Entra 参加を使用する場合は、 サポートされている構成を 確認して、シナリオがサポートされていることを確認します。

Azure Virtual Desktop セッション ホスト: セッション ホストは、ユーザーがデスクトップとアプリケーション用に接続する VM です。 複数のバージョンの Windows がサポートされており、アプリケーションとカスタマイズを使用してイメージを作成できます。 GPU 対応 VM を含め、VM サイズを選択できます。 各セッション ホストにある Azure Virtual Desktop ホスト エージェントにより、Azure Virtual Desktop のワークスペースまたはテナントの一部として VM が登録されます。 各ホスト プールには 1 つ以上のアプリ グループがあります。これは、ユーザーがアクセスできるリモート アプリケーションまたはデスクトップ セッションのコレクションです。 サポートされている Windows のバージョンを確認するには、「 オペレーティング システムとライセンス」を参照してください。

Azure Virtual Desktop ワークスペース: Azure Virtual Desktop ワークスペースまたはテナントは、ホスト プール リソースを管理および発行するための管理コンストラクトです。

シナリオの詳細

考えられるユース ケース

エンタープライズ仮想デスクトップ ソリューションが最も必要とされるのは、主に次の場面です。

金融サービス、医療、政府機関などのセキュリティおよび規制アプリケーション。

リモート作業、合併と買収、短期従業員、請負業者、パートナー アクセスなどの柔軟性が求められる労働ニーズ。

Bring Your Own Device (BYOD) およびモバイルのユーザー、コール センター、支社の従業員などの特定の従業員。

設計とエンジニアリング、レガシ アプリ、ソフトウェア開発テストなどの特殊なワークロード。

個人用およびプールされたデスクトップ

個人用デスクトップ ソリューション ( 永続的なデスクトップとも呼ばれる) を使用すると、ユーザーは常に同じ特定のセッション ホストに接続できます。 ユーザーは通常、自分個人の好みに合わせてデスクトップ エクスペリエンスを変更し、そのデスクトップ環境にファイルを保存できます。 個人用デスクトップ ソリューションの特徴は次のとおりです。

- ユーザーが自分のデスクトップ環境をカスタマイズできるようにします。デスクトップ環境にユーザーがインストールするアプリケーションを含めたり、ユーザーがファイルを保存したりできます。

- 特定のユーザーに専用リソースを割り当てることができるようにします。これは、製造業や開発のユースケースで役に立つことがあります。

プールされたデスクトップ ソリューションは非 永続的デスクトップとも呼ばれ、負荷分散アルゴリズムに応じて、現在使用可能なセッション ホストにユーザーを割り当てます。 ユーザーは、接続するたびに常に同じセッション ホストに戻るわけではないため、デスクトップ環境のカスタマイズは限られた範囲でのみ行うことができ、通常は管理者のアクセス権を持っていません。

注

この場合の永続的および非永続的という用語は、ユーザー プロファイルの永続性を指します。 これは、オペレーティング システム ディスクがゴールデン イメージに戻ったり、再起動時に変更が破棄されたりすることを意味するものではありません。

Windows サービス

Azure Virtual Desktop インスタンスを更新するには、次のいくつかのオプションがあります。 更新されたイメージを毎月デプロイすると、コンプライアンスと状態が保証されます。

- Microsoft Endpoint Configuration Manager (MECM) は、サーバーとデスクトップ オペレーティング システムを更新します。

- Windows Update for Business は 、Windows 11 Enterprise マルチセッションなどのデスクトップ オペレーティング システムを更新します。

- Azure Update Management は 、サーバーオペレーティング システムを更新します。

- Azure Log Analytics はコンプライアンスを 確認します。

- Windows とアプリケーションの最新の更新プログラムのため、新しい (カスタム) イメージを毎月セッション ホストにデプロイします。 Azure Marketplace のイメージまたは カスタムの Azure マネージド イメージを使用できます。

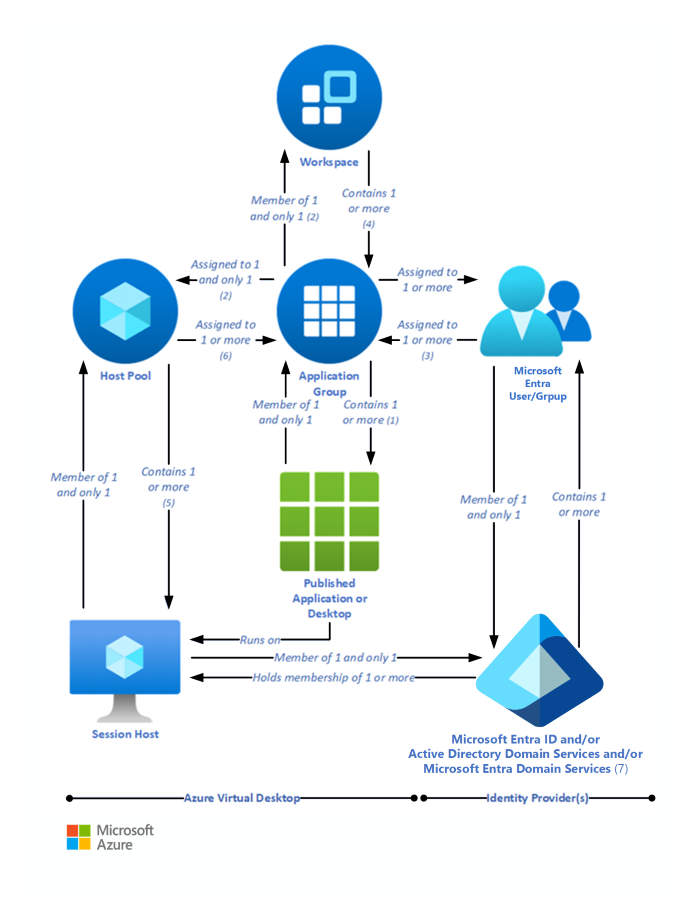

主要な論理コンポーネント間のリレーションシップ

ホスト プール、ワークスペース、その他の主要な論理コンポーネント間のリレーションシップは異なります。 これらの内容を次の表にまとめます。

次の説明の番号は、前の図の番号に対応しています。

- (1) 公開されたデスクトップを含むアプリケーション グループには、ホスト プールにマウントされた MSIX パッケージのみを含めることができます (パッケージはセッション ホストの [スタート ] メニューで使用できます)。他の発行済みリソースは含めず、デスクトップ アプリケーション グループと呼ばれます。

- (2) 同じホスト プールに割り当てられたアプリケーション グループは、同じワークスペースのメンバーである必要があります。

- (3) ユーザー アカウントは、直接または Microsoft Entra グループを介して、アプリケーション グループに割り当てることができます。 アプリケーション グループにユーザーを割り当てないこともできますが、その場合、サービスを提供することはできません。

- (4) 空のワークスペースを持つことはできますが、ユーザーにサービスを提供することはできません。

- (5) 空のホスト プールを使用することはできますが、ユーザーにサービスを提供することはできません。

- (6) ホスト プールにアプリケーション グループが割り当てられない可能性がありますが、ユーザーにサービスを提供することはできません。

-

(7) Azure Virtual Desktop には Microsoft Entra ID が必要です。 これは、ユーザーを Azure Virtual Desktop アプリケーション グループに割り当てるには、Microsoft Entra ユーザー アカウントとグループを必ず使用しなければならないからです。 Microsoft Entra ID は、Azure Virtual Desktop サービスに対してユーザーを認証するときにも使われます。 また、Azure Virtual Desktop セッション ホストは Microsoft Entra ドメインのメンバーにすることもできます。この状況では、Azure Virtual Desktop 公開アプリケーションとデスクトップ セッションも起動され、Microsoft Entra アカウントを使って (単に割り当てられるだけではなく) 実行されます。

- (7) または、Azure Virtual Desktop セッション ホストを AD DS ドメインのメンバーにすることができ、この状況では、AD DS アカウントを使用して Azure Virtual Desktop で発行されたアプリケーションとデスクトップ セッションが起動され、実行されます (ただし、割り当てられていません)。 ユーザーと管理のオーバーヘッドを減らすには、Microsoft Entra Connect を介して AD DS を Microsoft Entra ID と同期できます。

- (7) 最後に、Azure Virtual Desktop セッション ホストは、代わりに Microsoft Entra Domain Services ドメインのメンバーにすることができます。この状況では、Microsoft Entra Domain Services アカウントを使用して、Azure Virtual Desktop で発行されたアプリケーションとデスクトップ セッションが起動され、実行されます (割り当てられていません)。 Microsoft Entra ID は、Microsoft Entra ID から Microsoft Entra Domain Services の一方向にのみ、Microsoft Entra Domain Services と自動的に同期されます。

| リソース | 目的 | 論理リレーションシップ |

|---|---|---|

| 公開デスクトップ | Azure Virtual Desktop セッション ホスト上で実行され、ネットワーク経由でユーザーに配信される Windows デスクトップ環境 | 1 つだけのアプリケーション グループのメンバー (1) |

| 公開アプリケーション | Azure Virtual Desktop セッション ホスト上で実行され、ネットワーク経由でユーザーに配信される Windows アプリケーション | 1 つのアプリケーション グループのみのメンバー |

| アプリケーション グループ | 公開アプリケーションまたは公開デスクトップの論理グループ | - 公開されたデスクトップ (1) または 1 つ以上の発行済みアプリケーションが含まれています - 1 つだけのホスト プールに割り当てられます (2) - 1 つだけのワークスペースのメンバー (2) - 1 つ以上の Microsoft Entra ユーザー アカウントまたはグループが割り当てられます (3) |

| Microsoft Entra ユーザー アカウントとグループ | 公開デスクトップまたはアプリケーションの起動が許可されているユーザーを識別する | - 1 つだけの Microsoft Entra ID のメンバー - 1 つ以上のアプリケーション グループに割り当てられます (3) |

| Microsoft Entra ID (7) | ID プロバイダー | - ユーザーをアプリケーション グループに割り当てるのに使用する必要があり、セッション ホストにサインインするときにも使用できる、1 つ以上のユーザー アカウントまたはグループが含まれる - セッション ホストのメンバーシップを保持できる - AD DS または Microsoft Entra Domain Services と同期できる |

| AD DS (7) | ID サービス プロバイダーおよびディレクトリ サービス プロバイダー | - セッション ホストへのサインインに使用できる 1 つ以上のユーザー アカウントまたはグループが含まれる - セッション ホストのメンバーシップを保持できる - Microsoft Entra ID と同期できる |

| Microsoft Entra Domain Services (7) | サービスとしてのプラットフォーム (PaaS) ベースの ID およびディレクトリ サービス プロバイダー | - セッション ホストへのサインインに使用できる 1 つ以上のユーザー アカウントまたはグループが含まれる - セッション ホストのメンバーシップを保持できる - Microsoft Entra ID と同期される |

| ワークスペース | アプリケーション グループの論理グループ化 | 1 つ以上のアプリケーション グループを含む (4) |

| ホスト プール | 共通の目的を果たす同一のセッション ホストのグループ | - 1 つ以上のセッション ホストが含まれています (5) - 1 つ以上のアプリケーション グループが割り当てられます (6) |

| セッション ホスト | 公開デスクトップまたはアプリケーションをホストする仮想マシン | 1 つのホスト プールのみのメンバー |

考慮事項

これらの考慮事項では、Azure Well-Architected Framework の柱を実装します。これは、ワークロードの品質を向上させるために使用できる一連の基本原則です。 詳細については、「 Well-Architected Framework」を参照してください。

評価ツールを使用して、Azure Virtual Desktop ワークロードの準備状況を評価します。 このツールは、 Azure Virtual Desktop ワークロードのドキュメントで説明されているベスト プラクティスへのアラインメントを確認します。

信頼性

信頼性は、アプリケーションが顧客に対して行ったコミットメントを確実に満たすことができるのに役立ちます。 詳細については、「信頼性の 設計レビュー チェックリスト」を参照してください。

- 容量が予約されていることを確認する: コンピューティング リソースの確実な割り当てを保証するために、期間コミットメントなしで オンデマンド容量予約 を要求し、予約インスタンスと組み合わせることができます。

-

リージョン内の回復性の追加: 次のような可用性ゾーンをサポートする Azure サービスに対して 可用性ゾーン を使用します。

- 仮想マシン (セッション ホスト)

- Azure Storage (FSLogix またはアプリアタッチ)。 詳細については、 Azure Storage の冗長性に関するページを参照してください。

- ビジネス継続性計画を構築する: 可用性ゾーン が RTO または RPO のターゲットを満たしていない場合は、Azure Virtual Desktop の マルチリージョン ビジネス継続性とディザスター リカバリー (BCDR) に関するガイダンスを確認してください。

セキュリティ

セキュリティは、意図的な攻撃や貴重なデータとシステムの誤用に対する保証を提供します。 詳細については、「セキュリティ

Azure Virtual Desktop をデプロイするときは、次のセキュリティ関連の要因を考慮してください。

- Microsoft Entra ID を使用する: ユーザーは、さまざまなデバイスとクライアントを使用してどこからでも Azure Virtual Desktop にサインインできます。 不正アクセスのリスクを最小限に抑え、サインイン リスクを管理する機能を組織に提供するには、 条件付きアクセスを使用して Microsoft Entra 多要素認証を適用します。

- 暗号化を使用する: 既定では、ほとんどの Azure マネージド ディスクは、クラウドに永続化するときに保存時に暗号化されます。 セッション ホストでエンドツーエンドの暗号化など、より広範な暗号化が必要な場合は、 マネージド ディスク暗号化オプション に関するガイダンスを確認して、未承認のアクセスから保存されたデータを保護します。

- プライベート ネットワークを使用する: Azure Virtual Desktop リソースへのプライベート接続が必要な場合は、 Azure Virtual Desktop で Azure Private Link を使用して、仮想ネットワークと Microsoft ネットワーク上のサービス間のトラフィックを制限します。

注

セキュリティに関する推奨事項の詳細については、 Azure Virtual Desktop のセキュリティに関する推奨事項に関するガイダンスを参照してください。

コストの最適化

コストの最適化では、不要な経費を削減し、運用効率を向上させる方法に重点を置いています。 詳細については、「 コストの最適化」のデザイン レビュー チェックリストを参照してください。

Azure Virtual Desktop をデプロイするときは、次のコスト関連の要因を考慮してください。

- 複数セッションのサポートを計画する: 同じコンピューティング要件 (一般的にプールされたホスト プール) を持つワークロードの場合、 Windows Enterprise マルチセッション では、より多くのユーザーが一度に 1 つの VM にサインインすることを受け入れる機能が提供されます。コストと管理オーバーヘッドを削減します。

- ライセンスの最適化: ソフトウェア アシュアランスがある場合は、 Azure ハイブリッド特典 を使用して、Azure コンピューティング インフラストラクチャのコストを削減できます。

- 事前購入コンピューティング: VM の使用量に基づいて 1 年間または 3 年間のプラン である Azure Reservations にコミットして、リソース コストを大幅に削減するための割引を受けることができます。 これを Azure ハイブリッド特典と組み合わせることで、さらに節約できます。

- 必要に応じてスケール インとスケールアウト: Azure Reservations へのコミットが現在のニーズに適していない場合は、日/週を通じて需要が変化する際に、セッション ホストの動的プロビジョニング/プロビジョニング解除のための 自動スケーリング 計画 を検討してください。

- 負荷分散オプションを評価する: ホスト プール負荷分散アルゴリズムを深さ優先に構成します。 ただし、構成によってユーザー エクスペリエンスが低下する可能性があることに注意してください。既定の幅優先の最適化されたユーザー エクスペリエンス。 詳細については、「 Azure Virtual Desktop でホスト プールの負荷分散を構成する」を参照してください。

オペレーショナル エクセレンス

オペレーショナル エクセレンスは、アプリケーションをデプロイし、運用環境で実行し続ける運用プロセスを対象としています。 詳細については、「オペレーショナル エクセレンス

-

アラートの構成: 使用する Azure サービスとリージョンの正常性に関する情報を常に把握できるように、 Service Health アラートと Resource Health アラートを構成します。

- FSLogix プロファイルまたはアプリアタッチ共有のホストに使用する Azure Storage ソリューションを監視して、しきい値を超えないようにします。これにより、ユーザー エクスペリエンスに悪影響を及ぼす可能性があります。

- パフォーマンス データの収集: Azure Virtual Desktop セッション ホストに Azure Monitoring Agent をインストールして、パフォーマンス カウンターとイベント ログを抽出して監視します。 詳細については、 構成可能なパフォーマンス メトリック/カウンターとイベント ログの一覧を参照してください。

- 使用状況の分析情報を収集する: Azure Virtual Desktop Insights を使用して、接続しているクライアント バージョン、コスト削減の機会、リソースの制限や接続の問題があるかどうかを把握するなどのチェックに役立ちます。

- 診断設定の調整: すべてのサービス、Azure Virtual Desktop ワークスペース、アプリケーション グループ、ホスト プール、ストレージ アカウントの診断設定を有効にします。 操作にとって意味のある設定を決定します。 過度のコストを回避するために意味のない設定をオフにします。IOPS が高いストレージ アカウント (具体的にはファイル サービス) では、監視コストが高くなる可能性があります。

パフォーマンス効率

パフォーマンス効率とは、ユーザーの要求を効率的に満たすためにスケーリングするワークロードの能力を指します。 詳細については、 パフォーマンス効率のデザイン レビュー チェックリストを参照してください。

- ウイルス対策の除外を使用する: 仮想ハード ディスク ファイルをマウントする FSLogix などのプロファイル ソリューションの場合は、これらのファイル拡張子を除外することをお勧めします。 詳細については、「 ウイルス対策ファイルとフォルダーの除外を構成する」を参照してください。

- 待ち時間の調整: ポイント対サイト (P2S) VPN 接続を使用するクライアントの場合は、ユーザー データグラム プロトコル (UDP) に基づく分割トンネルを使用して待機時間を短縮し、トンネル帯域幅の使用を最適化します。 VPN または Azure ExpressRoute を使用するオンサイト クライアントの場合は、 RDP Shortpath を使用してラウンドトリップ時間を短縮します。これにより、待機時間の影響を受けやすいアプリケーションや入力方法のユーザー エクスペリエンスが向上します。

-

適切なサイズのコンピューティングを使用する: 仮想マシンのサイズ設定ガイドライン には、仮想中央処理装置 (vCPU) あたりの推奨ユーザー数の最大数と、さまざまなワークロードの最小 VM 構成が一覧表示されます。 このデータは、ホスト プールで必要な VM を見積もるのに役立ちます。

- シミュレーション ツールを使用して、ストレス テストと実際の使用シミュレーションの両方でデプロイをテストします。 ユーザーのニーズを満たすのに十分な応答性と回復性を備えたシステムであることを確認し、テスト時に負荷サイズを変更することを忘れないでください。

- エフェメラル OS ディスクを使用する: セッション ホストをペットではなく牛のように扱う場合、 エフェメラル OS ディスク はパフォーマンスを向上させ、一時ディスクと同様の待機時間を短縮し、無料でコストを節約するのに最適です。

制限事項

Azure と同様、Azure Virtual Desktop には、注意しなければならないサービスに関する制限事項があります。 スケーリング フェーズで変更を加える必要がないようにするには、設計フェーズでこれらの制限事項の一部に対処することをお勧めします。

Azure Virtual Desktop Service の制限事項の詳細については、「 Azure Virtual Desktop Service の制限」を参照してください。

次の点にも注意してください。

- 1 つの Microsoft Entra テナントあたり 500 個を超えるアプリケーション グループを作成することはできません*。

- 500 を超える申請グループが必要な場合は、Microsoft Azure portal 経由でサポート チケットをご提出ください。

- アプリケーション グループごとに 50 を超えるアプリケーションを発行 しないことを お勧めします。

- リージョンごとに Azure サブスクリプションあたり 5,000 個以下の VM をデプロイすることをお勧めします。 このレコメンデーションは、Windows Enterprise シングル セッションとマルチセッションに基づく、個人用およびプールされたホスト プールの両方に適用されます。 多くの顧客は Windows Enterprise マルチセッションを使用しているため、複数のユーザーが各 VM にサインインできます。 個々のセッションホスト VM のリソースを増やすことで、より多くのユーザー セッションに対応できます。

- 自動化されたセッションホスト スケーリング ツールの場合、リージョンごとの Azure サブスクリプションあたりの VM の上限は 2,500 程度です。これは、VM の状態の相互作用により多くのリソースが消費されるためです。

- 同じリージョンで Azure サブスクリプションあたり 5,000 台以上の VM を含むエンタープライズ環境を管理するには、ハブスポーク アーキテクチャで複数の Azure サブスクリプションを作成し (スポークあたり 1 サブスクリプション)、仮想ネットワーク ピアリングを介してそれらを接続できます。 また、同じサブスクリプションで別のリージョンに VM をデプロイして VM の数を増やすこともできます。

- Azure Resource Manager サブスクリプション API スロットル制限により、Azure ポータル経由で 1 時間あたり 600 回を超える Azure VM の再起動は許可されません。 オペレーティング システムを使用して、すべてのマシンを一度に再起動できます。この方法であれば、Azure Resource Manager サブスクリプション API 呼び出しは使用されません。 Azure サブスクリプションに基づく調整制限のカウントとトラブルシューティングの詳細については、「 API 調整エラーのトラブルシューティング」を参照してください。

- 現在、Azure Virtual Desktop ポータルでは、1 つの ARM テンプレートのデプロイに最大 132 台の VM をデプロイできます。 132 を超える VM を作成するには、Azure Virtual Desktop ポータルで ARM テンプレートのデプロイを複数回実行します。

- Azure VM セッションホスト名のプレフィックスは 11 文字を超えることはできません。これは、インスタンス名の自動割り当てと、コンピューター アカウントあたり 15 文字の NetBIOS 制限によるものです。

- 既定では、1 つのリソース グループにほとんどの種類のリソースのインスタンスを最大で 800 個までデプロイできます。 Azure Compute にはこの制限はありません。

Azure サブスクリプションの制限の詳細については、「 Azure サブスクリプションとサービスの制限、クォータ、制約」を参照してください。

このシナリオのデプロイ

ARM テンプレートのコレクションを使用して、Azure Virtual Desktop 環境のデプロイを自動化できます。 これらの ARM テンプレートは、Azure Resource Manager Azure Virtual Desktop オブジェクトのみをサポートします。 これらの ARM テンプレートでは、Azure Virtual Desktop (クラシック) はサポートされていません。

いくつかの展開オプションをサポートする Microsoft Developer Tools から、その他のシナリオを利用できます。

共同作成者

この記事は、Microsoft によって保守されています。 当初の寄稿者は以下のとおりです。

プリンシパル作成者:

- トム・ヒックリング |Azure Virtual Desktop Engineering のシニア プロダクト マネージャー

その他の共同作成者:

- ネルソン・デル・ヴィラー |クラウド ソリューション アーキテクト、Azure Core インフラストラクチャ

次のステップ

- Azure Virtual Desktop パートナー統合には、 承認された Azure Virtual Desktop パートナー プロバイダーと独立系ソフトウェア ベンダーが一覧表示されます。

- 仮想デスクトップ最適化ツールを使用して、Windows 11 Enterprise VDI (仮想デスクトップ インフラストラクチャ) 環境のパフォーマンスを最適化します。

- 詳細については、「 Azure Virtual Desktop での Microsoft Entra 参加済み仮想マシンのデプロイ」を参照してください。

- Active Directory Domain Services の詳細を確認します。

- Microsoft Entra Connect とは

- Azure Virtual Desktop Well-Architected Framework の詳細を確認する

関連リソース

- 複数の Active Directory フォレスト アーキテクチャの詳細については、「 Azure Virtual Desktop の複数の Active Directory フォレスト アーキテクチャ」を参照してください。