まとめ

Azure HDInsight は、Azure 上でオープン ソース分析を行うエンタープライズのお客様の間で最も人気のあるサービスの 1 つです。 HDInsight およびすべての HDInsight バージョンに関する最新の情報については、HDInsight リリース ノートを購読してください。

購読するには、バナーの [見る] ボタンをクリックし、HDInsight リリースをご覧ください。

リリース情報

リリース日: 2025 年 4 月 28 日

注

これは、リソース プロバイダーの修正プログラム/メンテナンス リリースです。 詳細については、「リソース プロバイダー」を参照してください。

Azure HDInsight では、バグ修正、パフォーマンス強化、セキュリティ パッチを提供するためのメンテナンス更新プログラムを定期的にリリースし、これらの更新プログラムを最新の状態に保つことで、最適なパフォーマンスと信頼性を保証しています。

このリリース ノートの適用対象

HDInsight 5.1 バージョン。

HDInsight 5.0 バージョン。

HDInsight 4.0 バージョン。

HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 このリリース ノートは、イメージ番号 の2501080039に適用されます。 画像番号を確認する方法

HDInsight では、段階的なリージョン デプロイを含む安全なデプロイ プラクティスを使用します。 新しいリリースまたは新しいバージョンがすべてのリージョンで利用できるようになるには、最大 10 営業日かかる場合があります。

OS のバージョン

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

注

Ubuntu 18.04 は、Azure Linux チームによって Azure HDInsight 2023 年 7 月リリース以降の拡張セキュリティ メンテナンス (ESM) でサポートされます。

ワークロード固有のバージョンについては、HDInsight 5.x コンポーネントのバージョンを参照してください。

修正された問題

- WASB のマネージド ID ベースの認証では、ストレージでネットワーク ACL が有効になっている場合に問題が発生します。

- SQL データベースのマネージド ID ベースの認証では、可用性ゾーンを使用するときに問題が発生します。

- 複数のセキュリティ修正。

更新プログラム

- 事前に定義されたイメージ バージョンを持つ HDInsight クラスターを作成するためのアクティブな PIN 要求は、2025年5月26日に取り消されます。 この日付を超えると、お客様は各 HDInsight バージョンの更新された (準拠している) イメージを使用してクラスターを作成することしかできません。 この対策は、クラスターのセキュリティを向上させ、クラスターとゲートウェイ ノードに関する潜在的な問題を防ぐことを目的としています。

リマインダー

HDInsight サービスが、Azure Basic Load Balancer の非推奨の発表により、すべてのクラスター構成に標準のロード バランサーを使用するように移行しました。

重要

既定では、新しい HDInsight クラスターの作成は Standard Load Balancer で行われます。 クラスターを再作成するための移行ガイドを参照することをおすすめします。 何かありましたら、サポートにお問い合わせください。

Basic および Standard A シリーズ VM の廃止。

- 2024 年 8 月 31 日に、Basic および Standard の A シリーズ VM が廃止されます。 その日より前に、ワークロードを Av2 シリーズの VM に移行する必要があります。この VM では、vCPU あたりのメモリが増え、ソリッドステート ドライブ (SSD) でより高速なストレージが提供されます。

- サービスの中断を回避するには、2024 年 8 月 31 日より前に、Basic および Standard の A シリーズ VM から Av2 シリーズ VM にワークロードの移行をお願いいたします。

その他のご質問がある場合は Azure サポートにご連絡ください。

HDInsight に関するご質問は Azure HDInsight - Microsoft Q&A でいつでも受け付けています。

お気軽にご質問ください: 何かアイデアや、その他トピックなどがあれば、遠慮なく HDInsight アイデアに投稿してください。投稿への投票もできます。その他の更新については AzureHDInsight Community のフォローをお願いいたします。

注

最新バージョンの HDInsight イメージを使用して、オープンソース更新プログラム、Azure 更新プログラム、セキュリティ修正プログラムを最大限に活用することをお勧めします。 詳細については、ベスト プラクティスに関するページを参照してください。

リリース日: 2025 年 1 月 23 日

Azure HDInsight では、バグ修正、パフォーマンス強化、セキュリティ パッチを提供するためのメンテナンス更新プログラムを定期的にリリースし、これらの更新プログラムを最新の状態に保つことで、最適なパフォーマンスと信頼性を保証しています。

このリリース ノートの適用対象

HDInsight 5.1 バージョン。

HDInsight 5.0 バージョン。

HDInsight 4.0 バージョン。

HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 このリリース ノートは、イメージ番号 の2501080039に適用されます。 画像番号を確認する方法

HDInsight では、段階的なリージョン デプロイを含む安全なデプロイ プラクティスを使用します。 新しいリリースまたは新しいバージョンがすべてのリージョンで利用できるようになるには、最大 10 営業日かかる場合があります。

OS のバージョン

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

注

Ubuntu 18.04 は、Azure Linux チームによって Azure HDInsight 2023 年 7 月リリース以降の拡張セキュリティ メンテナンス (ESM) でサポートされます。

ワークロード固有のバージョンについては、HDInsight 5.x コンポーネントのバージョンを参照してください。

新機能

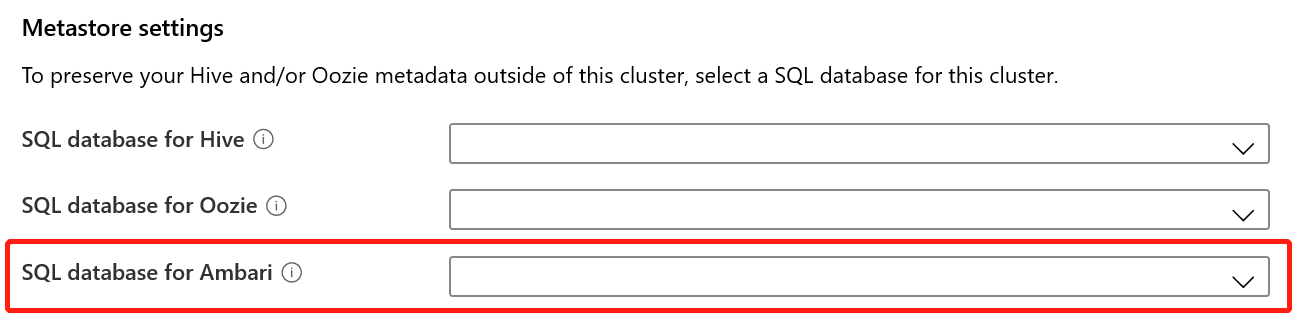

SQL データベースの MSI ベースの認証。

HDInsight では、クラスター オファリング内の SQL データベースを使用したセキュリティで保護された認証のためのマネージド ID が提供されるようになりました。 この製品機能の拡張により、認証のためのより安全なメカニズムが提供されます。 詳細については、「 Azure HDInsight での SQL Database 認証にマネージド ID を使用する」を参照してください。

SQL データベースでマネージド ID を使用するには、次の手順に従います。

この機能は既定では、有効化されていません。 有効にするには、サブスクリプションとリージョンの詳細を記載したサポート チケットを送信します。

機能が有効になったら、クラスターの再作成に進みます。

注

マネージド ID は現在、パブリック リージョンでのみ使用できます。 今後のリリースでは、他のリージョン (連邦および中国リージョン) にロールアウトされる予定です。

新しいリージョン

- ニュージーランド北部

リマインダー

HDInsight サービスが、Azure Basic Load Balancer の非推奨の発表により、すべてのクラスター構成に標準のロード バランサーを使用するように移行しました。

注

この変更はすべてのリージョンで利用できます。 この変更を使用するには、クラスターを再作成します。 何かありましたら、サポートにお問い合わせください。

重要

クラスター作成時に独自の Virtual Network (カスタム VNet) を使用する場合は、この変更が有効になると、クラスターの作成が成功しなくなることに注意してください。 クラスターを再作成するための移行ガイドを参照することをおすすめします。 何かありましたら、サポートにお問い合わせください。

Basic および Standard A シリーズ VM の廃止。

- 2024 年 8 月 31 日に、Basic および Standard の A シリーズ VM が廃止されます。 その日より前に、ワークロードを Av2 シリーズの VM に移行する必要があります。この VM では、vCPU あたりのメモリが増え、ソリッドステート ドライブ (SSD) でより高速なストレージが提供されます。

- サービスの中断を回避するには、2024 年 8 月 31 日より前に、Basic および Standard の A シリーズ VM から Av2 シリーズ VM にワークロードの移行をお願いいたします。

近日対応予定

近日対応予定

- HDInsight 4.0 および HDInsight 5.0 の提供終了通知。

その他のご質問がある場合は Azure サポートにご連絡ください。

HDInsight に関するご質問は Azure HDInsight - Microsoft Q&A でいつでも受け付けています。

お気軽にご質問ください: 何かアイデアや、その他トピックなどがあれば、遠慮なく HDInsight アイデアに投稿してください。投稿への投票もできます。その他の更新については AzureHDInsight Community のフォローをお願いいたします。

注

最新バージョンの HDInsight イメージを使用して、オープンソース更新プログラム、Azure 更新プログラム、セキュリティ修正プログラムを最大限に活用することをお勧めします。 詳細については、ベスト プラクティスに関するページを参照してください。

リリース日: 2024 年 10 月 22 日

注

これは、リソース プロバイダーの修正プログラム/メンテナンス リリースです。 詳細については、「リソース プロバイダー」を参照してください。

Azure HDInsight では、バグ修正、パフォーマンス強化、セキュリティ パッチを提供するためのメンテナンス更新プログラムを定期的にリリースし、これらの更新プログラムを最新の状態に保つことで、最適なパフォーマンスと信頼性を保証しています。

このリリース ノートの適用対象

HDInsight 5.1 バージョン。

HDInsight 5.0 バージョン。

HDInsight 4.0 バージョン。

HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 このリリース ノートは、イメージ番号 2409240625 に適用されます。 画像番号を確認する方法

HDInsight では、段階的なリージョン デプロイを含む安全なデプロイ プラクティスを使用します。 新しいリリースまたは新しいバージョンがすべてのリージョンで利用できるようになるには、最大 10 営業日かかる場合があります。

OS のバージョン

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

注

Ubuntu 18.04 は、Azure Linux チームによって Azure HDInsight 2023 年 7 月リリース以降の拡張セキュリティ メンテナンス (ESM) でサポートされます。

ワークロード固有のバージョンについては、HDInsight 5.x コンポーネントのバージョンを参照してください。

更新済み

Azure Blob Storage で MSI ベースの認証の使用をサポート。

- Azure HDInsight で、Azure Active Directory (AAD) とマネージド ID (MSI) を使用して Azure Blob Storage にアクセスするための OAuth ベースの認証がサポートされるようになりました。 この機能の拡張により、HDInsight でユーザー割り当てマネージド ID を使用して Azure Blob Storage にアクセスできます。 詳細については、Azure リソースのマネージド ID に関するページを参照してください。

HDInsight サービスが、Azure Basic Load Balancer の非推奨の発表により、すべてのクラスター構成に標準のロード バランサーを使用するように移行しました。

注

この変更はすべてのリージョンで利用できます。 この変更を使用するには、クラスターを再作成します。 何かありましたら、サポートにお問い合わせください。

重要

クラスター作成時に独自の Virtual Network (カスタム VNet) を使用する場合は、この変更が有効になると、クラスターの作成が成功しなくなることに注意してください。 クラスターを再作成するための移行ガイドを参照することをおすすめします。 何かありましたら、サポートにお問い合わせください。

近日対応予定

近日対応予定

Basic および Standard A シリーズ VM の廃止。

- 2024 年 8 月 31 日に、Basic および Standard の A シリーズ VM が廃止されます。 その日より前に、ワークロードを Av2 シリーズの VM に移行する必要があります。この VM では、vCPU あたりのメモリが増え、ソリッドステート ドライブ (SSD) でより高速なストレージが提供されます。

- サービスの中断を回避するには、2024 年 8 月 31 日より前に、Basic および Standard の A シリーズ VM から Av2 シリーズ VM にワークロードの移行をお願いいたします。

HDInsight 4.0 および HDInsight 5.0 の提供終了通知。

その他のご質問がある場合は Azure サポートにご連絡ください。

HDInsight に関するご質問は Azure HDInsight - Microsoft Q&A でいつでも受け付けています。

お気軽にご質問ください: 何かアイデアや、その他トピックなどがあれば、遠慮なく HDInsight アイデアに投稿してください。投稿への投票もできます。その他の更新については AzureHDInsight Community のフォローをお願いいたします。

注

最新バージョンの HDInsight イメージを使用して、オープンソース更新プログラム、Azure 更新プログラム、セキュリティ修正プログラムを最大限に活用することをお勧めします。 詳細については、ベスト プラクティスに関するページを参照してください。

リリース日: 2024 年 8 月 30 日

注

これは、リソース プロバイダーの修正プログラム/メンテナンス リリースです。 詳細については、「リソース プロバイダー」を参照してください。

Azure HDInsight では、バグ修正、パフォーマンス強化、セキュリティ パッチを提供するためのメンテナンス更新プログラムを定期的にリリースし、これらの更新プログラムを最新の状態に保つことで、最適なパフォーマンスと信頼性を保証しています。

このリリース ノートの適用対象

HDInsight 5.1 バージョン。

HDInsight 5.0 バージョン。

HDInsight 4.0 バージョン。

HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 このリリース ノートは、イメージ番号 2407260448 に適用されます。 画像番号を確認する方法

HDInsight では、段階的なリージョン デプロイを含む安全なデプロイ プラクティスを使用します。 新しいリリースまたは新しいバージョンがすべてのリージョンで利用できるようになるには、最大 10 営業日かかる場合があります。

OS のバージョン

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

注

Ubuntu 18.04 は、Azure Linux チームによって Azure HDInsight 2023 年 7 月リリース以降の拡張セキュリティ メンテナンス (ESM) でサポートされます。

ワークロード固有のバージョンについては、HDInsight 5.x コンポーネントのバージョンを参照してください。

修正された問題

- 既定の DB に関するバグ修正。

間もなく公開

-

Basic および Standard A シリーズ VM の廃止。

- 2024 年 8 月 31 日に、Basic および Standard の A シリーズ VM が廃止されます。 その日より前に、ワークロードを Av2 シリーズの VM に移行する必要があります。この VM では、vCPU あたりのメモリが増え、ソリッドステート ドライブ (SSD) でより高速なストレージが提供されます。

- サービスの中断を回避するには、2024 年 8 月 31 日より前に、Basic および Standard の A シリーズ VM から Av2 シリーズ VM にワークロードの移行をお願いいたします。

- HDInsight 4.0 および HDInsight 5.0 の提供終了通知。

その他のご質問がある場合は Azure サポートにご連絡ください。

HDInsight に関するご質問は Azure HDInsight - Microsoft Q&A でいつでも受け付けています。

お気軽にご質問ください: 何かアイデアや、その他トピックなどがあれば、遠慮なく HDInsight アイデアに投稿してください。投稿への投票もできます。その他の更新については AzureHDInsight Community のフォローをお願いいたします。

注

最新バージョンの HDInsight イメージを使用して、オープンソース更新プログラム、Azure 更新プログラム、セキュリティ修正プログラムを最大限に活用することをお勧めします。 詳細については、ベスト プラクティスに関するページを参照してください。

リリース日: 2024 年 8 月 9 日

このリリース ノートの適用対象

HDInsight 5.1 バージョン。

HDInsight 5.0 バージョン。

HDInsight 4.0 バージョン。

HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 このリリース ノートは、イメージ番号 2407260448 に適用されます。 画像番号を確認する方法

HDInsight では、段階的なリージョン デプロイを含む安全なデプロイ プラクティスを使用します。 新しいリリースまたは新しいバージョンがすべてのリージョンで利用できるようになるには、最大 10 営業日かかる場合があります。

OS のバージョン

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

注

Ubuntu 18.04 は、Azure Linux チームによって Azure HDInsight 2023 年 7 月リリース以降の拡張セキュリティ メンテナンス (ESM) でサポートされます。

ワークロード固有のバージョンについては、HDInsight 5.x コンポーネントのバージョンを参照してください。

更新プログラム

HDInsight での Log Analytics のための Azure Monitor エージェントの追加

SystemMSI の廃止に鑑み、Log Analytics 用の および自動 DCR が追加されました。

注

有効画像番号 2407260448、ログ分析にポータルを使用しているお客様は、既定の Azure Monitor エージェント エクスペリエンスになります。 Azure Monitor エクスペリエンス (プレビュー) に切り替えたい場合は、サポート リクエストを作成することで、クラスターを古い画像にピン留めできます。

リリース日: 2024 年 7 月 5 日

注

これは、リソース プロバイダーの修正プログラム/メンテナンス リリースです。 詳細については、「リソース プロバイダー」を参照してください

修正された問題

HOBO タグはユーザー タグを上書きします。

- HOBO タグは、HDInsight クラスターの作成でサブリソースのユーザー タグを上書きします。

リリース日: 2024 年 6 月 19 日

このリリース ノートの適用対象

HDInsight 5.1 バージョン。

HDInsight 5.0 バージョン。

HDInsight 4.0 バージョン。

HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 このリリース ノートは、イメージ番号 2406180258 に適用されます。 画像番号を確認する方法

HDInsight では、段階的なリージョン デプロイを含む安全なデプロイ プラクティスを使用します。 新しいリリースまたは新しいバージョンがすべてのリージョンで利用できるようになるには、最大 10 営業日かかる場合があります。

OS のバージョン

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

注

Ubuntu 18.04 は、Azure Linux チームによって Azure HDInsight 2023 年 7 月リリース以降の拡張セキュリティ メンテナンス (ESM) でサポートされます。

ワークロード固有のバージョンについては、HDInsight 5.x コンポーネントのバージョンを参照してください。

修正された問題

セキュリティの強化

HDInsight リソース プロバイダーに対するシステム マネージド ID サポートを持つ HDInsight Log Analytics の改善。

(2024 年より前に作成された) 古いイメージの

mdsdエージェント バージョンをアップグレードするための新しいアクティビティの追加。MSAL Migration の継続的な改善の一環としてのゲートウェイでの MISE の有効化。

Spark Thrift Server

Httpheader hiveConfを Jetty HTTP ConnectionFactory に組み込む。RANGER-3753 と RANGER-3593 を元に戻す。

Ranger 2.3.0 リリースで提供されている

setOwnerUserの実装には、Hive によって使用される場合の重大な回帰の問題があります。 Ranger 2.3.0 では、HiveServer2 がポリシーの評価を試みると、Ranger Client は setOwnerUser 関数内で Metastore を呼び出して Hive テーブルの所有者を取得しようとします。この関数は、基本的にそのテーブルのアクセス権を確認するためにストレージを呼び出します。 この問題により、Hive が 2.3.0 Ranger 上で実行されると、クエリの実行速度が低下します。

新しいリージョンが追加されました

- イタリア北部

- イスラエル中部

- スペイン中部

- メキシコ中部

- JIO インド中部

2024 年 6 月のアーカイブ ノートに追加

間もなく公開

-

Basic および Standard A シリーズ VM の廃止。

- 2024 年 8 月 31 日に、Basic および Standard の A シリーズ VM が廃止されます。 その日より前に、ワークロードを Av2 シリーズの VM に移行する必要があります。この VM では、vCPU あたりのメモリが増え、ソリッドステート ドライブ (SSD) でより高速なストレージが提供されます。

- サービスの中断を回避するには、2024 年 8 月 31 日より前に、Basic および Standard の A シリーズ VM から Av2 シリーズ VM にワークロードの移行をお願いいたします。

- HDInsight 4.0 および HDInsight 5.0 の提供終了通知。

その他のご質問がある場合は Azure サポートにご連絡ください。

HDInsight に関するご質問は Azure HDInsight - Microsoft Q&A でいつでも受け付けています。

お気軽にご質問ください: 何かアイデアや、その他トピックなどがあれば、遠慮なく HDInsight アイデアに投稿してください。投稿への投票もできます。その他の更新については AzureHDInsight Community のフォローをお願いいたします。

注

最新バージョンの HDInsight イメージを使用して、オープンソース更新プログラム、Azure 更新プログラム、セキュリティ修正プログラムを最大限に活用することをお勧めします。 詳細については、ベスト プラクティスに関するページを参照してください。

リリース日: 2024 年 5 月 16 日

このリリース ノートの適用対象

HDInsight 5.0 バージョン。

HDInsight 4.0 バージョン。

HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 このリリース ノートは、イメージ番号 2405081840 に適用されます。 画像番号を確認する方法

HDInsight では、段階的なリージョン デプロイを含む安全なデプロイ プラクティスを使用します。 新しいリリースまたは新しいバージョンがすべてのリージョンで利用できるようになるには、最大 10 営業日かかる場合があります。

OS のバージョン

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

注

Ubuntu 18.04 は、Azure Linux チームによって Azure HDInsight 2023 年 7 月リリース以降の拡張セキュリティ メンテナンス (ESM) でサポートされます。

ワークロード固有のバージョンについては、HDInsight 5.x コンポーネントのバージョンを参照してください。

修正された問題

- SFI イニシアチブの一部として、Keyvault のトークンを取得するための API をゲートウェイに追加しました。

- 新しいログ モニターの

HDInsightSparkLogsテーブルのログの種類SparkDriverLogで一部のフィールドがありませんでした。 たとえば、LogLevel & Messageのようにします。 このリリースでは、足りなかったフィールドがスキーマに追加されます。また、SparkDriverLogの書式設定を修正しました。 - Log Analytics 監視の

SparkDriverLogテーブルで Livy ログが利用できません。これは、SparkLivyLog構成の Livy ログ ソース パスとログ解析の正規表現の問題に起因します。 - プライマリ ストレージ アカウントとして ADLS Gen2 を使用する HDInsight クラスターでは、アプリケーション コード内で使用される任意の Azure リソース (SQL や Keyvaults など) への MSI ベースのアクセスを利用できます。

近日対応予定

-

Basic および Standard A シリーズ VM の廃止。

- 2024 年 8 月 31 日に、Basic および Standard の A シリーズ VM が廃止されます。 その日より前に、ワークロードを Av2 シリーズの VM に移行する必要があります。この VM では、vCPU あたりのメモリが増え、ソリッドステート ドライブ (SSD) でより高速なストレージが提供されます。

- サービスの中断を回避するには、2024 年 8 月 31 日より前に、Basic および Standard の A シリーズ VM から Av2 シリーズ VM にワークロードの移行をお願いいたします。

- HDInsight 4.0 および HDInsight 5.0 の提供終了通知。

その他のご質問がある場合は Azure サポートにご連絡ください。

HDInsight に関するご質問は Azure HDInsight - Microsoft Q&A でいつでも受け付けています。

お気軽にご質問ください: 何かアイデアや、その他トピックなどがあれば、遠慮なく HDInsight アイデアに投稿してください。投稿への投票もできます。その他の更新については AzureHDInsight Community のフォローをお願いいたします。

注

最新バージョンの HDInsight イメージを使用して、オープンソース更新プログラム、Azure 更新プログラム、セキュリティ修正プログラムを最大限に活用することをお勧めします。 詳細については、ベスト プラクティスに関するページを参照してください。

リリース日: 2024 年 4 月 15 日

このリリース ノートは、 HDInsight 5.1 バージョンに適用されます。

HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 このリリース ノートは、イメージ番号 2403290825 に適用されます。 画像番号を確認する方法

HDInsight では、段階的なリージョン デプロイを含む安全なデプロイ プラクティスを使用します。 新しいリリースまたは新しいバージョンがすべてのリージョンで利用できるようになるには、最大 10 営業日かかる場合があります。

OS のバージョン

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

注

Ubuntu 18.04 は、Azure Linux チームによって Azure HDInsight 2023 年 7 月リリース以降の拡張セキュリティ メンテナンス (ESM) でサポートされます。

ワークロード固有のバージョンについては、HDInsight 5.x コンポーネントのバージョンを参照してください。

修正された問題

- Ambari DB、Hive Warehouse Controller (HWC)、Spark、HDFS のバグ修正

- HDInsightSparkLogs の Log Analytics モジュールのバグ修正

- Microsoft Azure HDInsight リソース プロバイダーの CVE 修正。

間もなく公開

-

Basic および Standard A シリーズ VM の廃止。

- 2024 年 8 月 31 日に、Basic および Standard の A シリーズ VM が廃止されます。 その日より前に、ワークロードを Av2 シリーズの VM に移行する必要があります。この VM では、vCPU あたりのメモリが増え、ソリッドステート ドライブ (SSD) でより高速なストレージが提供されます。

- サービスの中断を回避するには、2024 年 8 月 31 日より前に、Basic および Standard の A シリーズ VM から Av2 シリーズ VM にワークロードの移行をお願いいたします。

- HDInsight 4.0 および HDInsight 5.0 の提供終了通知。

その他のご質問がある場合は Azure サポートにご連絡ください。

HDInsight に関するご質問は Azure HDInsight - Microsoft Q&A でいつでも受け付けています。

お気軽にご質問ください: 何かアイデアや、その他トピックなどがあれば、遠慮なく HDInsight アイデアに投稿してください。投稿への投票もできます。その他の更新については AzureHDInsight Community のフォローをお願いいたします。

注

最新バージョンの HDInsight イメージを使用して、オープンソース更新プログラム、Azure 更新プログラム、セキュリティ修正プログラムを最大限に活用することをお勧めします。 詳細については、ベスト プラクティスに関するページを参照してください。

リリース日: 2024 年 2 月 15 日

このリリースは、HDInsight バージョン 4.x と 5.x に適用されます。 HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 このリリースは、イメージ番号 2401250802 に適用されます。 画像番号を確認する方法

HDInsight では、段階的なリージョン デプロイを含む安全なデプロイ プラクティスを使用します。 新しいリリースまたは新しいバージョンがすべてのリージョンで利用できるようになるには、最大 10 営業日かかる場合があります。

OS のバージョン

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

注

Ubuntu 18.04 は、Azure Linux チームによって Azure HDInsight 2023 年 7 月リリース以降の拡張セキュリティ メンテナンス (ESM) でサポートされます。

ワークロード固有のバージョンについては、下記を参照してください

新機能

- Enterprise セキュリティ パッケージを使用した Spark 3.3.0 (HDInsight バージョン 5.1) の Spark SQL に対する Apache Ranger サポート。 詳細については こちら を参照してください。

修正された問題

- Ambari と Oozie コンポーネントからのセキュリティ修正プログラム

近日対応予定

近日対応予定

- Basic および Standard A シリーズ VM の廃止。

- 2024 年 8 月 31 日に、Basic および Standard の A シリーズ VM が廃止されます。 その日より前に、ワークロードを Av2 シリーズの VM に移行する必要があります。この VM では、vCPU あたりのメモリが増え、ソリッドステート ドライブ (SSD) でより高速なストレージが提供されます。

- サービスの中断を回避するには、2024 年 8 月 31 日より前に、Basic および Standard の A シリーズ VM から Av2 シリーズ VM にワークロードの移行をお願いいたします。

その他のご質問がある場合は Azure サポートにご連絡ください。

HDInsight に関するご質問は Azure HDInsight - Microsoft Q&A でも受け付けています

私たちは側にいます:ここにより多くのアイデアや他のトピックを追加し、それらに投票することを歓迎します - HDInsightアイデア と、 AzureHDInsightコミュニティに関するその他の更新については、私フォローしてください

注

最新バージョンの HDInsight イメージを使用して、オープンソース更新プログラム、Azure 更新プログラム、セキュリティ修正プログラムを最大限に活用することをお勧めします。 詳細については、ベスト プラクティスに関するページを参照してください。

次の手順

Azure HDInsight は、Azure 上でオープン ソース分析を行うエンタープライズのお客様の間で最も人気のあるサービスの 1 つです。 リリース ノートをサブスクライブする場合は、この GitHub リポジトリのリリースをご覧ください。

リリース日: 2024 年 1 月 10 日

この修正プログラム リリースは、HDInsight バージョン 4.x と 5.x に適用されます。 HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 このリリースは、イメージ番号 2401030422 に適用されます。 画像番号を確認する方法

HDInsight では、段階的なリージョン デプロイを含む安全なデプロイ プラクティスを使用します。 新しいリリースまたは新しいバージョンがすべてのリージョンで利用できるようになるには、最大 10 営業日かかる場合があります。

OS のバージョン

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

注

Ubuntu 18.04 は、Azure Linux チームによって Azure HDInsight 2023 年 7 月リリース以降の拡張セキュリティ メンテナンス (ESM) でサポートされます。

ワークロード固有のバージョンについては、下記を参照してください

修正された問題

- Ambari と Oozie コンポーネントからのセキュリティ修正プログラム

近日対応予定

近日対応予定

- Basic および Standard A シリーズ VM の廃止。

- 2024 年 8 月 31 日に、Basic および Standard の A シリーズ VM が廃止されます。 その日より前に、ワークロードを Av2 シリーズの VM に移行する必要があります。この VM では、vCPU あたりのメモリが増え、ソリッドステート ドライブ (SSD) でより高速なストレージが提供されます。

- サービスの中断を回避するには、2024 年 8 月 31 日より前に、Basic および Standard の A シリーズ VM から Av2 シリーズ VM にワークロードの移行をお願いいたします。

その他のご質問がある場合は Azure サポートにご連絡ください。

HDInsight に関するご質問は Azure HDInsight - Microsoft Q&A でも受け付けています

私たちは側にいます:ここにより多くのアイデアや他のトピックを追加し、それらに投票することを歓迎します - HDInsightアイデア と、 AzureHDInsightコミュニティに関するその他の更新については、私フォローしてください

注

最新バージョンの HDInsight イメージを使用して、オープンソース更新プログラム、Azure 更新プログラム、セキュリティ修正プログラムを最大限に活用することをお勧めします。 詳細については、ベスト プラクティスに関するページを参照してください。

リリース日: 2023 年 10 月 26 日

このリリースは、HDInsight 4.x および 5.x に適用されます。HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 このリリースは、イメージ番号 2310140056に適用されます。 画像番号を確認する方法

HDInsight では、段階的なリージョン デプロイを含む安全なデプロイ プラクティスを使用します。 新しいリリースまたは新しいバージョンがすべてのリージョンで利用できるようになるには、最大 10 営業日かかる場合があります。

OS のバージョン

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

ワークロード固有のバージョンについては、下記を参照してください

新機能

HDInsight は、2023 年 11 月 1 日から HDInsight 5.1 の一般提供を発表します。 このリリースでは、 オープン ソース コンポーネント と Microsoft の統合に対する完全なスタック更新が行われます。

- HDInsight 5.1 最新のオープン ソース バージョン–には、最新の安定した オープンソース バージョン が付属しています。 お客様は、最新のオープン ソース機能、Microsoft のパフォーマンス向上、バグ修正の恩恵を受けることができます。

- セキュリティで保護 – 最新バージョンには、最新のセキュリティ修正プログラムが付属しています。オープンソースのセキュリティ修正プログラムと、Microsoft によるセキュリティの強化の両方が含まれています。

- TCOの低下 – パフォーマンスの向上により、お客様は、 強化されたオートスケールと共に、運用コストを削減できます。

セキュリティで保護されたストレージに対するクラスターのアクセス許可

- お客様は、HDInsight クラスター ノードでストレージ アカウントを接続するためにセキュリティで保護されたチャネルを使用するかどうかを (クラスターの作成時に) 指定できます。

カスタム VNet を使用した HDInsight クラスターの作成。

- HDInsight クラスターの全体的なセキュリティ態勢を改善するには、カスタム VNET を使用する HDInsight クラスターで、ユーザーが作成操作を実行するための

Microsoft Network/virtualNetworks/subnets/join/actionに対する権限を持っている必要があることを確認する必要があります。 このチェックが有効になっていない場合、お客様は作成失敗に直面する可能性があります。

- HDInsight クラスターの全体的なセキュリティ態勢を改善するには、カスタム VNET を使用する HDInsight クラスターで、ユーザーが作成操作を実行するための

非 ESP ABFS クラスター [全ユーザーが読み取り可能なクラスターのアクセス許可]

- ESP ABFS 以外のクラスターでは、Hadoop 以外のグループ ユーザーがストレージ操作用に Hadoop コマンドを実行することを制限します。 この変更により、クラスターのセキュリティ体制が向上します。

インライン クォータの更新。

- これで、[マイ クォータ] ページからクォータ引き上げを直接要求できるようになりました。ダイレクト API 呼び出しの方がはるかに高速です。 API 呼び出しが失敗した場合は、クォータ引き上げの新しいサポート リクエストを作成できます。

近日対応予定

近日対応予定

クラスターのセキュリティ態勢向上のために、クラスター名の最大長が 59 文字から 45 文字に変更されます。 この変更は、今後のリリースを開始するすべてのリージョンにロールアウトされます。

Basic および Standard A シリーズ VM の廃止。

- 2024 年 8 月 31 日に、Basic および Standard A シリーズの VM は廃止されます。 その日より前に、ワークロードを Av2 シリーズの VM に移行する必要があります。この VM では、vCPU あたりのメモリが増え、ソリッドステート ドライブ (SSD) でより高速なストレージが提供されます。

- サービスの中断を回避するには、2024 年 8 月 31 日より前に、Basic および Standard の A シリーズ VM から Av2 シリーズ VM にワークロードの移行をお願いいたします。

その他のご質問がある場合は Azure サポートにご連絡ください。

HDInsight に関するご質問は Azure HDInsight - Microsoft Q&A でも受け付けています

私たちは側にいます:ここにより多くのアイデアや他のトピックを追加し、それらに投票することを歓迎します - HDInsightアイデア と、 AzureHDInsightコミュニティに関するその他の更新については、私フォローしてください

注

このリリースでは、2023 年 9 月 12 日に MSRC によってリリースされた次の CVE に対応しています。 アクションは、最新のイメージ 2308221128または2310140056に更新することです。 お客様には、これに応じて計画することをお勧めします。

| CVE(共通脆弱性識別子) | 重大度 | CVE タイトル | 注釈 |

|---|---|---|---|

| CVE-2023-38156 | 重要 | Azure HDInsight Apache Ambari Elevation の特権の脆弱性 | 画像2308221128または2310140056に含まれる |

| CVE-2023-36419 | 重要 | Azure HDInsight Apache Oozie Workflow Scheduler の特権の昇格の脆弱性 | クラスターの スクリプト アクション を適用するか、2310140056イメージに更新 |

注

最新バージョンの HDInsight イメージを使用して、オープンソース更新プログラム、Azure 更新プログラム、セキュリティ修正プログラムを最大限に活用することをお勧めします。 詳細については、ベスト プラクティスに関するページを参照してください。

リリース日: 2023 年 9 月 7 日

このリリースは、HDInsight 4.x および 5.x に適用されます。HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 このリリースは、イメージ番号 2308221128 に適用されます。 画像番号を確認する方法

HDInsight では、段階的なリージョン デプロイを含む安全なデプロイ プラクティスを使用します。 新しいリリースまたは新しいバージョンがすべてのリージョンで利用できるようになるには、最大 10 営業日かかる場合があります。

OS のバージョン

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

ワークロード固有のバージョンについては、下記を参照してください

重要

このリリースでは、2023 年 9 月 12 日に MSRC によってリリースされた次の CVE に対応しています。 最新のイメージ 2308221128 に更新する操作が必要です。 お客様には、これに応じて計画することをお勧めします。

| CVE(共通脆弱性識別子) | 重大度 | CVE タイトル | 注釈 |

|---|---|---|---|

| CVE-2023-38156 | 重要 | Azure HDInsight Apache Ambari Elevation の特権の脆弱性 | 2308221128 イメージに含まれる |

| CVE-2023-36419 | 重要 | Azure HDInsight Apache Oozie Workflow Scheduler の特権の昇格の脆弱性 | クラスターにスクリプト アクションを適用する |

近日対応予定

- クラスターのセキュリティ態勢向上のために、クラスター名の最大長が 59 文字から 45 文字に変更されます。 この変更は、2023 年 9 月 30 日までに実装されます。

- セキュリティで保護されたストレージに対するクラスターのアクセス許可

- お客様は、HDInsight クラスター ノードをストレージ アカウントに接続するためにセキュリティで保護されたチャネルを使用するかどうかを (クラスターの作成時に) 指定できます。

- インライン クォータの更新。

- クォータの引き上げを [マイ クォータ] ページから直接要求します。API を直接呼び出すことで、より迅速に処理されます。 API 呼び出しが失敗した場合は、クォータ引き上げの新しいサポート リクエストを作成する必要があります。

- カスタム VNet を使用した HDInsight クラスターの作成。

- HDInsight クラスターの全体的なセキュリティ態勢を改善するには、カスタム VNET を使用する HDInsight クラスターで、ユーザーが作成操作を実行するための

Microsoft Network/virtualNetworks/subnets/join/actionに対する権限を持っている必要があることを確認する必要があります。 この変更は必須チェックになるため、お客様はクラスター作成エラーを回避するために、2023 年 9 月 30 日までに、これに応じた計画を行う必要があります。

- HDInsight クラスターの全体的なセキュリティ態勢を改善するには、カスタム VNET を使用する HDInsight クラスターで、ユーザーが作成操作を実行するための

- Basic および Standard A シリーズ VM の廃止。

- 2024 年 8 月 31 日に、Basic および Standard の A シリーズ VM が廃止されます。 その日より前に、ワークロードを Av2 シリーズの VM に移行する必要があります。この VM では、vCPU あたりのメモリが増え、ソリッドステート ドライブ (SSD) でより高速なストレージが提供されます。 サービスの中断を回避するには、2024 年 8 月 31 日より前に、Basic および Standard の A シリーズ VM から Av2 シリーズ VM にワークロードの移行をお願いいたします。

- 非 ESP ABFS クラスター [全ユーザーが読み取り可能なクラスター権限]

- 非 ESP ABFS クラスターに、Hadoop 以外のグループ ユーザーがストレージ操作用に Hadoop コマンドを実行することを制限する変更を導入する予定です。 この変更は、クラスターのセキュリティ体制を改善するためのものです。 お客様は、2023 年 9 月 30 日より前に更新を計画する必要があります。

その他のご質問がある場合は Azure サポートにご連絡ください。

HDInsight に関するご質問は Azure HDInsight - Microsoft Q&A でも受け付けています

その他のご提案、アイデア、トピックなどがあれば、HDInsight Community (azure.com) にぜひご投稿ください。投稿への投票もできます。

注

最新バージョンの HDInsight イメージを使用して、オープンソース更新プログラム、Azure 更新プログラム、セキュリティ修正プログラムを最大限に活用することをお勧めします。 詳細については、ベスト プラクティスに関するページを参照してください。

リリース日: 2023 年 7 月 25 日

このリリースは、HDInsight 4.x および 5.x に適用されます。HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 このリリースは、イメージ番号 2307201242 に適用されます。 画像番号を確認する方法

HDInsight では、段階的なリージョン デプロイを含む安全なデプロイ プラクティスを使用します。 新しいリリースまたは新しいバージョンがすべてのリージョンで利用できるようになるには、最大 10 営業日かかる場合があります。

OS のバージョン

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.1: Ubuntu 18.04.5 LTS Linux Kernel 5.4

ワークロード固有のバージョンについては、下記を参照してください

新機能

新機能

- HDInsight 5.1 が ESP クラスターでサポートされるようになりました。

- Ranger 2.3.0 と Oozie 5.2.1 のアップグレード バージョンが HDInsight 5.1 の一部になりました

- Spark 3.3.1 (HDInsight 5.1) クラスターには Hive Warehouse Connector (HWC) 2.1 が付属しており、これは Interactive Query (HDInsight 5.1) クラスターと共に動作します。

- Ubuntu 18.04 は、Azure Linux チームによって Azure HDInsight 2023 年 7 月リリース以降の ESM (拡張セキュリティ メンテナンス) でサポートされます。

重要

このリリースでは、2023 年 8 月 8 日に MSRC によってリリースされた次の CVE が対処されます。 最新のイメージ 2307201242 に更新する操作が必要です。 お客様には、これに応じて計画することをお勧めします。

| CVE(共通脆弱性識別子) | 重大度 | CVE タイトル |

|---|---|---|

| CVE-2023-35393 | 重要 | Azure Apache Hive スプーフィングの脆弱性 |

| CVE-2023-35394 | 重要 | Azure HDInsight Jupyter Notebook スプーフィングの脆弱性 |

| CVE-2023-36877 | 重要 | Azure Apache Oozie スプーフィングの脆弱性 |

| CVE-2023-36881 | 重要 | Azure Apache Ambari スプーフィングの脆弱性 |

| CVE-2023-38188 | 重要 | Azure Apache Hadoop スプーフィングの脆弱性 |

近日対応予定

近日対応予定

- クラスターのセキュリティ態勢向上のために、クラスター名の最大長が 59 文字から 45 文字に変更されます。 お客様は、2023 年 9 月 30 日より前に更新を計画する必要があります。

- セキュリティで保護されたストレージに対するクラスターのアクセス許可

- お客様は、HDInsight クラスター ノードをストレージ アカウントに接続するためにセキュリティで保護されたチャネルを使用するかどうかを (クラスターの作成時に) 指定できます。

- インライン クォータの更新。

- クォータの引き上げを [マイ クォータ] ページから直接要求します。API を直接呼び出すことで、より迅速に処理されます。 API 呼び出しが失敗した場合は、クォータ引き上げの新しいサポート リクエストを作成する必要があります。

- カスタム VNet を使用した HDInsight クラスターの作成。

- HDInsight クラスターの全体的なセキュリティ態勢を改善するには、カスタム VNET を使用する HDInsight クラスターで、ユーザーが作成操作を実行するための

Microsoft Network/virtualNetworks/subnets/join/actionに対する権限を持っている必要があることを確認する必要があります。 この変更は必須チェックになるため、お客様はクラスター作成エラーを回避するために、2023 年 9 月 30 日までに、これに応じた計画を行う必要があります。

- HDInsight クラスターの全体的なセキュリティ態勢を改善するには、カスタム VNET を使用する HDInsight クラスターで、ユーザーが作成操作を実行するための

- Basic および Standard A シリーズ VM の廃止。

- 2024 年 8 月 31 日に、Basic および Standard の A シリーズの VM が廃止されます。 その日より前に、ワークロードを Av2 シリーズの VM に移行する必要があります。この VM では、vCPU あたりのメモリが増え、ソリッドステート ドライブ (SSD) でより高速なストレージが提供されます。 サービス中断を回避するためにも、2024 年 8 月 31 日より前に、Basic および Standard A シリーズ VM から Av2 シリーズ VM にワークロードの移行をお願いいたします。

- 非 ESP ABFS クラスター [全ユーザーが読み取り可能なクラスター権限]

- 非 ESP ABFS クラスターに、Hadoop 以外のグループ ユーザーがストレージ操作用に Hadoop コマンドを実行することを制限する変更を導入する予定です。 この変更は、クラスターのセキュリティ体制を改善するためのものです。 お客様は、2023 年 9 月 30 日より前の更新を計画する必要があります。

その他のご質問がある場合は Azure サポートにご連絡ください。

HDInsight に関するご質問は Azure HDInsight - Microsoft Q&A でも受け付けています

何か提案、アイデア、その他トピックなどがあれば、遠慮なく HDInsight Community (azure.com) に投稿してください。投票もできます。その他の更新については X のフォローをお願いいたします

注

最新バージョンの HDInsight イメージを使用して、オープンソース更新プログラム、Azure 更新プログラム、セキュリティ修正プログラムを最大限に活用することをお勧めします。 詳細については、ベスト プラクティスに関するページを参照してください。

リリース日: 2023 年 5 月 8 日

このリリースは、HDInsight 4.x および 5.x に適用されます。HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 このリリースは、イメージ番号 2304280205 に適用されます。 画像番号を確認する方法

HDInsight では、段階的なリージョン デプロイを含む安全なデプロイ プラクティスを使用します。 新しいリリースまたは新しいバージョンがすべてのリージョンで利用できるようになるには、最大 10 営業日かかる場合があります。

OS のバージョン

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

ワークロード固有のバージョンについては、下記を参照してください

![]()

Azure HDInsight 5.1 には以下の更新が含まれます。

- Apache HBase 2.4.11

- Apache Phoenix 5.1.2

- Apache Hive 3.1.2

- Apache Spark 3.3.1

- Apache Tez 0.9.1

- Apache Zeppelin 0.10.1

- Apache Livy 0.5

- Apache Kafka 3.2.0

注

- すべてのコンポーネントは Hadoop 3.3.4 および ZK 3.6.3 と統合されています

- 上記すべてのアップグレード済みコンポーネントは、パブリック プレビューの非 ESP クラスターで使用できるようになりました。

![]()

HDInsight 自動スケーリングの強化

Azure HDInsight の自動スケーリングの安定性と待機時間が大幅に改善されました。重要な変更点には、スケーリングに関する意思決定のフィードバック ループの改善、スケーリングの待機時間の大幅な改善、廃止されたノードの復帰のサポートが含まれます。強化点、設定のカスタマイズ方法、クラスターを強化された自動スケーリングに移行する方法については、こちらをご覧ください。 拡張オートスケール機能は、サポートされているすべてのリージョンで 2023 年 5 月 17 日より利用可能です。

Azure HDInsight ESP for Apache Kafka 2.4.1 が一般公開されました。

Azure HDInsight ESP for Apache Kafka 2.4.1 は、2022 年 4 月からパブリック プレビュー段階にありました。 CVE の修正と安定性が著しく改善された後、Azure HDInsight ESP Kafka 2.4.1 は一般公開され、運用ワークロードへの準備が整いました。構成方法と移行の詳細をご確認ください。

HDInsight のクォータ管理

現在、HDInsight はリージョン レベルでサブスクリプションにクォータを割り当てます。 割り当てられるコアは汎用であり、VM ファミリ レベル (

Dv2、Ev3、Eav4など) では分類されていません。そこで、ファミリ レベルで VM クォータの詳細と分類の情報が提供される、改善されたビューが HDInsight に導入されました。この機能により、VM ファミリ レベルでリージョンの現在のクォータと残りのクォータが表示されます。 強化されたビューにより、クォータ計画の判断材料が多くなり、ユーザー エクスペリエンスが向上します。 この機能は、現時点では米国東部 EUAP リージョンの HDInsight 4.x および 5.x で使用できます。 その他のリージョンはその後に続きます。

詳しくは、Azure HDInsight のクラスター容量計画 | Microsoft Learn をご覧ください

![]()

- ポーランド中部

- クラスターのセキュリティ態勢向上のために、クラスター名の最大長が 59 文字から 45 文字に変更されます。

- セキュリティで保護されたストレージに対するクラスターのアクセス許可

- お客様は、HDInsight クラスター ノードをストレージ アカウントに接続するためにセキュリティで保護されたチャネルを使用するかどうかを (クラスターの作成時に) 指定できます。

- インライン クォータの更新。

- クォータの引き上げを [マイ クォータ] ページから直接要求します。API を直接呼び出すことで、より迅速に処理されます。 API 呼び出しが失敗した場合は、クォータ引き上げの新しいサポート リクエストを作成する必要があります。

- カスタム VNet を使用した HDInsight クラスターの作成。

- HDInsight クラスターの全体的なセキュリティ態勢を改善するには、カスタム VNET を使用する HDInsight クラスターで、ユーザーが作成操作を実行するための

Microsoft Network/virtualNetworks/subnets/join/actionに対する権限を持っている必要があることを確認する必要があります。 クラスター作成エラーを回避するには、これが必須チェックになるため、ユーザーはそれに応じて計画する必要があります。

- HDInsight クラスターの全体的なセキュリティ態勢を改善するには、カスタム VNET を使用する HDInsight クラスターで、ユーザーが作成操作を実行するための

- Basic および Standard A シリーズ VM の廃止。

- 2024 年 8 月 31 日に、Basic および Standard の A シリーズの VM が廃止されます。 その日より前に、ワークロードを Av2 シリーズの VM に移行する必要があります。この VM では、vCPU あたりのメモリが増え、ソリッドステート ドライブ (SSD) でより高速なストレージが提供されます。 サービス中断を回避するためにも、2024 年 8 月 31 日より前に、Basic および Standard A シリーズ VM から Av2 シリーズ VM にワークロードの移行をお願いいたします。

- 非 ESP ABFS クラスター [全ユーザーが読み取り可能なクラスターのアクセス許可]

- 非 ESP ABFS クラスターに、Hadoop 以外のグループ ユーザーがストレージ操作用に Hadoop コマンドを実行することを制限する変更を導入する予定です。 この変更は、クラスターのセキュリティ体制を改善するためのものです。 お客様は、更新プログラムの計画を立てる必要があります。

リリース日: 2023 年 2 月 28 日

このリリースは、HDInsight 4.0 に適用されます。 および 5.0、5.1。 HDInsight リリースは、数日にわたってすべてのリージョンでご利用になれます。 このリリースは、イメージ番号 2302250400 に適用されます。 画像番号を確認する方法

HDInsight では、段階的なリージョン デプロイを含む安全なデプロイ プラクティスを使用します。 新しいリリースまたは新しいバージョンがすべてのリージョンで利用できるようになるには、最大 10 営業日かかる場合があります。

OS のバージョン

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

ワークロード固有のバージョンについては、下記を参照してください

重要

Microsoft は CVE-2023-23408 を発行しました。これは現在のリリースでは修正されており、お客様にはクラスターを最新のイメージにアップグレードすることをお勧めします。

![]()

HDInsight 5.1

HDInsight 5.1 の新しいバージョンのロールアウトを開始しました。 オープン ソースのすべての新しいリリースは、HDInsight 5.1 で増分リリースとして追加されます。

詳細については、HDInsight 5.1.0 を参照してください

![]()

Kafka 3.2.0 アップグレード (プレビュー)

- Kafka 3.2.0 には、いくつかの重要な新機能/機能強化が含まれています。

- Zookeeper を 3.6.3 にアップグレード

- Kafka Streams のサポート

- 既定で有効になっている Kafka プロデューサーのより強力な配信保証。

-

log4j1.x 置き換え後の関数名reload4j。 - パーティション リーダーにヒントを送信して、パーティションを復旧。

-

JoinGroupRequestとLeaveGroupRequestに理由を添付。 - ブローカー数 metrics8 を追加。

-

Maker2の改良点をミラー化します。

HBase 2.4.11 アップグレード (プレビュー)

- このバージョンには、ブロック キャッシュ用の新しいキャッシュ メカニズムの種類の追加、HBase WEB UI から

hbase:meta tableを変更し、hbase:metaテーブルを表示する機能などの新機能があります。

Phoenix 5.1.2 アップグレード (プレビュー)

- Phoenix バージョンは、このリリースで 5.1.2 にアップグレードされました。 このアップグレードには、Phoenix Query Server が含まれます。 Phoenix Query Server は、標準の Phoenix JDBC ドライバーをプロキシし、その JDBC ドライバーを呼び出すための下位互換性のあるワイヤ プロトコルを提供します。

Ambari CVE

- 複数の Ambari CVE が修正されています。

注

このリリースでは、ESP は Kafka と HBase でサポートされていません。

![]()

参照トピック

- 自動スケーリング

- 自動スケーリングでの待機時間の短縮と複数の機能強化

- クラスター名の変更の制限

- クラスター名の最大長は、Public、Azure China、および Azure Government で 59 から 45 に変更されます。

- セキュリティで保護されたストレージに対するクラスターのアクセス許可

- お客様は、HDInsight クラスター ノードをストレージ アカウントに接続するためにセキュリティで保護されたチャネルを使用するかどうかを (クラスターの作成時に) 指定できます。

- 非 ESP ABFS クラスター [全ユーザーが読み取り可能なクラスターのアクセス許可]

- 非 ESP ABFS クラスターに、Hadoop 以外のグループ ユーザーがストレージ操作用に Hadoop コマンドを実行することを制限する変更を導入する予定です。 この変更は、クラスターのセキュリティ体制を改善するためのものです。 お客様は、更新プログラムの計画を立てる必要があります。

- オープンソースのアップグレード

- Apache Spark 3.3.0 と Hadoop 3.3.4 は HDInsight 5.1 で開発中であり、いくつかの重要な新機能、パフォーマンス、その他の機能強化が含まれます。

注

最新バージョンの HDInsight イメージを使用して、オープンソース更新プログラム、Azure 更新プログラム、セキュリティ修正プログラムを最大限に活用することをお勧めします。 詳細については、ベスト プラクティスに関するページを参照してください。

リリース日: 2022 年 12 月 12 日

このリリースは、HDInsight 4.0 に適用されます。 また、5.0 HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。

HDInsight では、段階的なリージョン デプロイを含む安全なデプロイ プラクティスを使用します。 新しいリリースまたは新しいバージョンがすべてのリージョンで利用できるようになるには、最大 10 営業日かかる場合があります。

OS のバージョン

- HDInsight 4.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

- HDInsight 5.0: Ubuntu 18.04.5 LTS Linux Kernel 5.4

![]()

- Log Analytics - お客様は、従来の監視機能を使って最新の OMS バージョン 14.19 を取得できます。 以前のバージョンを削除するには、従来の監視を無効にしてから有効にします。

- 非アクティブな場合の Ambari ユーザーの自動 UI ログアウト。 詳細については、このページを参照してください。

- Spark - このリリースでは、Spark 3.1.3 の新しい最適化されたバージョンが含まれています。 Microsoft は、TPC-DS ベンチマークを使って Apache Spark 3.1.2 (以前のバージョン) と Apache Spark 3.1.3 (現在のバージョン) をテストしました。 このテストは、1 TB のワークロードでの Apache Spark について、E8 V3 SKU を使って行われました。 同じハードウェア仕様を使用する TPC-DS クエリのクエリ ランタイム全体で、Apache Spark 3.1.3 (現在のバージョン) のパフォーマンスは Apache Spark 3.1.2 (以前のバージョン) を 40% 以上上回りました。 Microsoft Spark チームは、Azure Synapse と Azure HDInsight で利用できる最適化を追加しました。 詳しくは、「Azure Synapse での Apache Spark 3.1.2 に対するパフォーマンスの更新を使用してデータ ワークロードを高速化する」をご覧ください

![]()

- カタール中部

- ドイツ北部

![]()

HDInsight は Azul Zulu Java JDK 8 から

Adoptium Temurin JDK 8に移行したため、高品質の TCK 認定ランタイムと、Java エコシステム全体で使うための関連付けられたテクノロジをサポートするようになりました。HDInsight は

reload4jに移行しました。log4jの変更は以下に適用されます- Apache Hadoop

- Apache Zookeeper

- Apache Oozie

- Apache Ranger

- Apache Sqoop

- Apache Pig

- Apache Ambari

- Apache Kafka

- Apache Spark

- Apache Zeppelin

- Apache Livy

- Apache Rubix

- Apache Hive

- Apache Tez

- Apache HBase

- OMI

- Apache Pheonix

![]()

HDInsight は今後 TLS1.2 を実装します。このプラットフォーム上の以前のバージョンは更新されます。 HDInsight 上で何らかのアプリケーションを実行しており、それらが TLS 1.0 と 1.1 を使っている場合は、サービスの中断を避けるために TLS 1.2 にアップグレードしてください。

詳細については、トランスポート層セキュリティ (TLS) を有効にする方法に関する記事を参照してください。

![]()

2022 年 11 月 30 日から、Ubuntu 16.04 LTS 上の Azure HDInsight クラスターのサポートが終了します。 2021 年 6 月 27 日以降、HDInsight は Ubuntu 18.04 を使ったクラスター イメージのリリースを開始しました。 Ubuntu 16.04 を使ってクラスターを実行しているお客様には、2022 年 11 月 30 日までに最新の HDInsight イメージを使ってクラスターをリビルドすることをお勧めします。

クラスターの Ubuntu バージョンを確認する方法については、こちらを参照してください

ターミナルで "lsb_release -a" コマンドを実行します。

出力の "Description" プロパティの値が "Ubuntu 16.04 LTS" であれば、この更新プログラムはクラスターに適用できます。

![]()

- Kafka と HBase (書き込みアクセス) のクラスターに対する可用性ゾーンの選択をサポートしました。

オープンソースのバグ修正

Hive のバグ修正

| バグの修正 | Apache JIRA |

|---|---|

| HIVE-26127 | INSERT OVERWRITE エラー - ファイルが見つかりません |

| HIVE-24957 | サブクエリの相関述語に COALESCE がある場合の間違った結果 |

| HIVE-24999 | HiveSubQueryRemoveRule により、複数の相関関係がある IN サブクエリに対して無効なプランが生成されます。 |

| HIVE-24322 | 直接挿入がある場合、マニフェストの読み取りが失敗するときは試行 ID を確認する必要があります |

| HIVE-23363 | DataNucleus の依存関係を 5.2 へアップグレードします |

| HIVE-26412 | 使用できるスロットをフェッチし、既定値を追加するインターフェイスを作成します |

| HIVE-26173 | derby を 10.14.2.0 にアップグレードします |

| HIVE-25920 |

Xerce2 を 2.12.2 にアップグレードします。 |

| HIVE-26300 | CVE-2020-36518 を回避するために Jackson データ バインド バージョンを 2.12.6.1 以降にアップグレードします |

リリース日: 2022 年 8 月 10 日

このリリースは、HDInsight 4.0 に適用されます。 HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。

HDInsight では、段階的なリージョン デプロイを含む安全なデプロイ プラクティスを使用します。 新しいリリースまたは新しいバージョンがすべてのリージョンで利用できるようになるには、最大 10 営業日かかる場合があります。

![]()

新機能

1. HDI Hadoop または Spark クラスターに外部ディスクを接続する

HDInsight クラスターには、SKU に基づいて事前定義されたディスク領域が用意されています。 この領域は、大規模なジョブのシナリオでは不十分な可能性があります。

この新機能では、ノード マネージャーのローカル ディレクトリとして使用されるディスクをさらにクラスターに追加できます。 HIVE および Spark クラスターの作成時にワーカー ノードにディスクの数を追加しますが、選択したディスクはノード マネージャーのローカル ディレクトリの一部になります。

注

追加されたディスクは、ノード マネージャーのローカル ディレクトリに対してのみ構成されます。

詳細については、こちらを参照してください

2. 選択的ログの分析

選択的ログの分析は、パブリック プレビューのためにすべてのリージョンで使用できるようになりました。 クラスターをログ分析ワークスペースに接続できます。 有効にすると、HDInsight セキュリティ ログ、Yarn Resource Manager、システム メトリックなどのログとメトリックを表示できます。ワークロードを監視し、それらがクラスターの安定性にどのように影響しているかを確認できます。 選択的ログを使用すると、すべてのテーブルを有効または無効にしたり、ログ分析ワークスペースで選択したテーブルを有効にしたりできます。 新しいバージョンの Geneva 監視では 1 つのテーブルに複数のソースが含まれるため、テーブルごとにソースの種類を調整できます。

- Geneva 監視システムは、mdsd (MDS デーモン) を使用します。これは監視エージェントであり、統合ログ層を使用してログを収集するための fluentd です。

- 選択的ログでは、スクリプト アクションを使用して、テーブルとそのログの種類を無効または有効にします。 新しいポートを開いたり、既存のセキュリティ設定を変更したりしないため、セキュリティの変更はありません。

- スクリプト アクションは、指定されたすべてのノードで並列に実行され、テーブルとそのログの種類を無効または有効にするために構成ファイルを変更します。

詳細については、こちらを参照してください

![]()

修正済み

ログ分析

OMS バージョン 13 を実行している Azure HDInsight と統合された Log Analytics では、最新のセキュリティ更新プログラムを適用するために OMS バージョン 14 にアップグレードする必要があります。 OMS のバージョンが 13 である古いバージョンのクラスターを使用しているお客様は、セキュリティ要件を満たすために OMS バージョン 14 をインストールする必要があります。 (現在のバージョンの確認と 14 のインストールを行う方法)

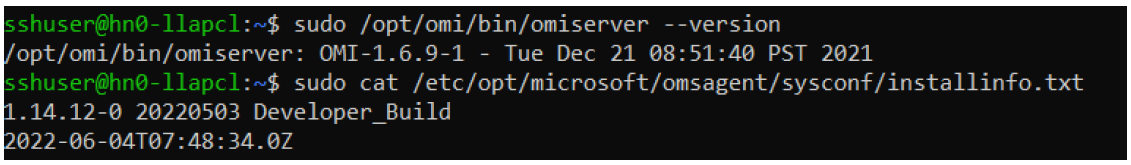

現在の OMS バージョンを確認する方法

- SSH を使用してクラスターにログインします。

- SSH クライアントで次のコマンドを実行します。

sudo /opt/omi/bin/ominiserver/ --version

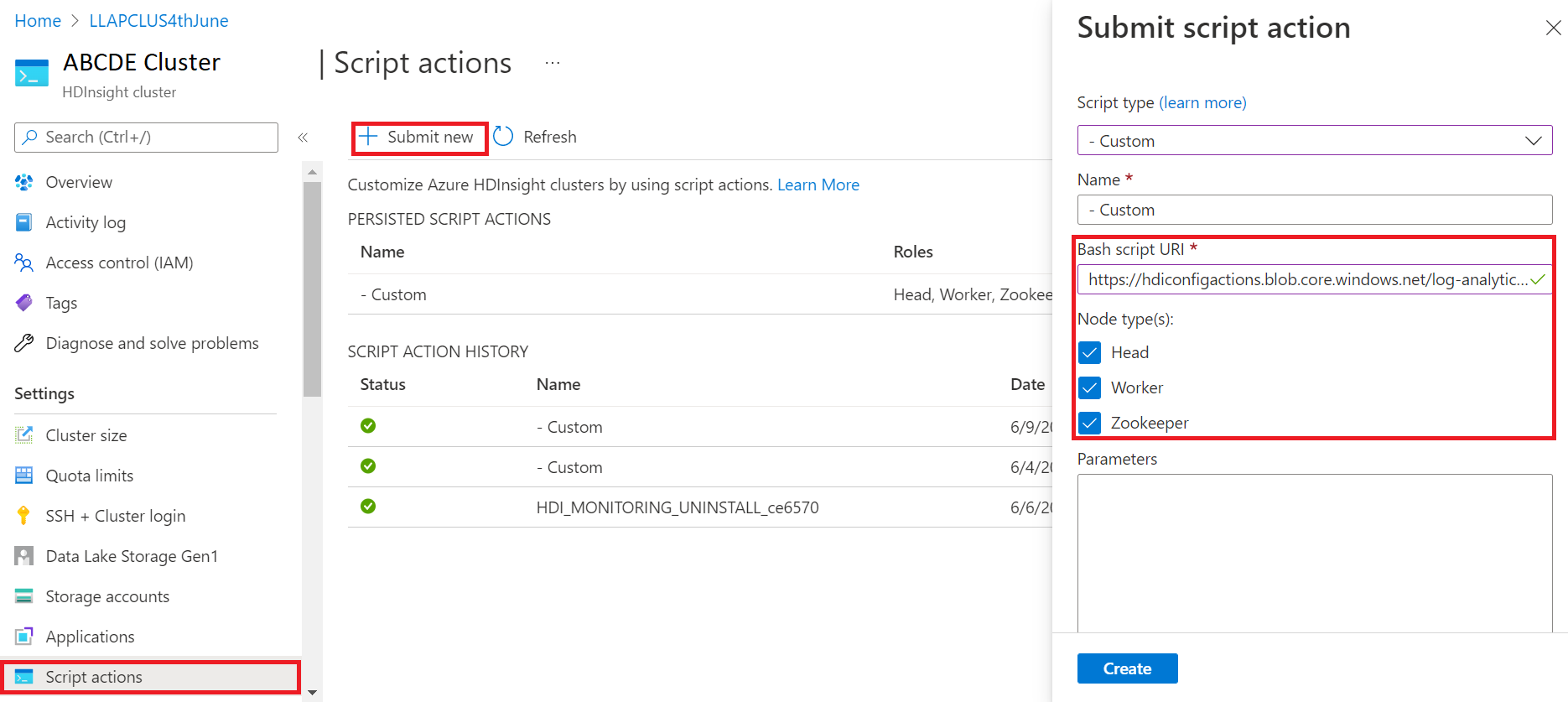

OMS バージョンを 13 から 14 にアップグレードする方法

- Azure ポータル

- リソース グループから HDInsight クラスター リソースを選択します

- [スクリプト操作] を選択します

- [スクリプト操作を追加] パネルで、[スクリプトの種類] を [カスタム] として選択します

- Bash スクリプト URL ボックスにリンク https://hdiconfigactions.blob.core.windows.net/log-analytics-patch/OMSUPGRADE14.1/omsagent-vulnerability-fix-1.14.12-0.sh を貼り付けます

- [Node type(s)] (ノードの種類) を選択します

- [作成] を選択します

次の手順を使用して、パッチが正常にインストールされたことを確認します。

SSH を使用してクラスターにログインします。

SSH クライアントで次のコマンドを実行します。

sudo /opt/omi/bin/ominiserver/ --version

その他のバグ修正

-

TFileが破損しているか、空の場合に、Yarn ログの CLI でログが取得できませんでした。 - Azure Active Directory から OAuth トークンを取得しているときの無効なサービス プリンシパルの詳細エラーを解決しました。

- 100 個を超えるワーカー ノードが構成されている場合のクラスター作成の信頼性が向上しました。

オープンソースのバグ修正

TEZ のバグ修正

| バグの修正 | Apache JIRA |

|---|---|

| Tez ビルドの失敗: FileSaver.jsが見つかりません | TEZ-4411 |

ウェアハウスと scratchdir が異なる FS 上にある場合の不適切な FS 例外 |

TEZ-4406 |

| 32 MB を超える構成で TezUtils.createConfFromByteString が com.google.protobuf.CodedInputStream 例外をスローする | TEZ-4142 |

| TezUtils::createByteStringFromConf では、DeflaterOutputStream ではなく snappy を使用する必要がある | TEZ-4113 |

| protobuf 依存関係を 3.x に更新する | TEZ-4363 |

Hive のバグ修正

| バグの修正 | Apache JIRA |

|---|---|

| ORC 分割生成でのパフォーマンスの最適化 | HIVE-21457 |

| テーブル名が "delta" で始まるときにテーブルを ACID として読み取らないようにするが、テーブルがトランザクションではなく、BI 分割戦略が使用される | HIVE-22582 |

| AcidUtils#getLogicalLength から FS#exists 呼び出しを削除 | HIVE-23533 |

| ベクター化された OrcAcidRowBatchReader.computeOffset とバケットの最適化 | HIVE-17917 |

既知の問題

HDInsight は Apache HIVE 3.1.2 と互換性があります。 このリリースのバグにより、Hive バージョンは Hive インターフェイスでは 3.1.0 と表示されます。 ただし、機能に影響はありません。

リリース日: 2022 年 8 月 10 日

このリリースは、HDInsight 4.0 に適用されます。 HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。

HDInsight では、段階的なリージョン デプロイを含む安全なデプロイ プラクティスを使用します。 新しいリリースまたは新しいバージョンがすべてのリージョンで利用できるようになるには、最大 10 営業日かかる場合があります。

![]()

新機能

1. HDI Hadoop または Spark クラスターに外部ディスクを接続する

HDInsight クラスターには、SKU に基づいて事前定義されたディスク領域が用意されています。 この領域は、大規模なジョブのシナリオでは不十分な可能性があります。

この新機能では、ノード マネージャーのローカル ディレクトリとして使用されるディスクをさらにクラスターに追加できます。 HIVE および Spark クラスターの作成時にワーカー ノードにディスクの数を追加しますが、選択したディスクはノード マネージャーのローカル ディレクトリの一部になります。

注

追加されたディスクは、ノード マネージャーのローカル ディレクトリに対してのみ構成されます。

詳細については、こちらを参照してください

2. 選択的ログの分析

選択的ログの分析は、パブリック プレビューのためにすべてのリージョンで使用できるようになりました。 クラスターをログ分析ワークスペースに接続できます。 有効にすると、HDInsight セキュリティ ログ、Yarn Resource Manager、システム メトリックなどのログとメトリックを表示できます。ワークロードを監視し、それらがクラスターの安定性にどのように影響しているかを確認できます。 選択的ログを使用すると、すべてのテーブルを有効または無効にしたり、ログ分析ワークスペースで選択したテーブルを有効にしたりできます。 新しいバージョンの Geneva 監視では 1 つのテーブルに複数のソースが含まれるため、テーブルごとにソースの種類を調整できます。

- Geneva 監視システムは、mdsd (MDS デーモン) を使用します。これは監視エージェントであり、統合ログ層を使用してログを収集するための fluentd です。

- 選択的ログでは、スクリプト アクションを使用して、テーブルとそのログの種類を無効または有効にします。 新しいポートを開いたり、既存のセキュリティ設定を変更したりしないため、セキュリティの変更はありません。

- スクリプト アクションは、指定されたすべてのノードで並列に実行され、テーブルとそのログの種類を無効または有効にするために構成ファイルを変更します。

詳細については、こちらを参照してください

![]()

修正済み

ログ分析

OMS バージョン 13 を実行している Azure HDInsight と統合された Log Analytics では、最新のセキュリティ更新プログラムを適用するために OMS バージョン 14 にアップグレードする必要があります。 OMS のバージョンが 13 である古いバージョンのクラスターを使用しているお客様は、セキュリティ要件を満たすために OMS バージョン 14 をインストールする必要があります。 (現在のバージョンの確認と 14 のインストールを行う方法)

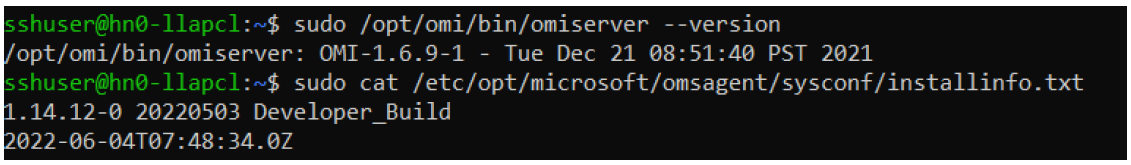

現在の OMS バージョンを確認する方法

- SSH を使用してクラスターにログインします。

- SSH クライアントで次のコマンドを実行します。

sudo /opt/omi/bin/ominiserver/ --version

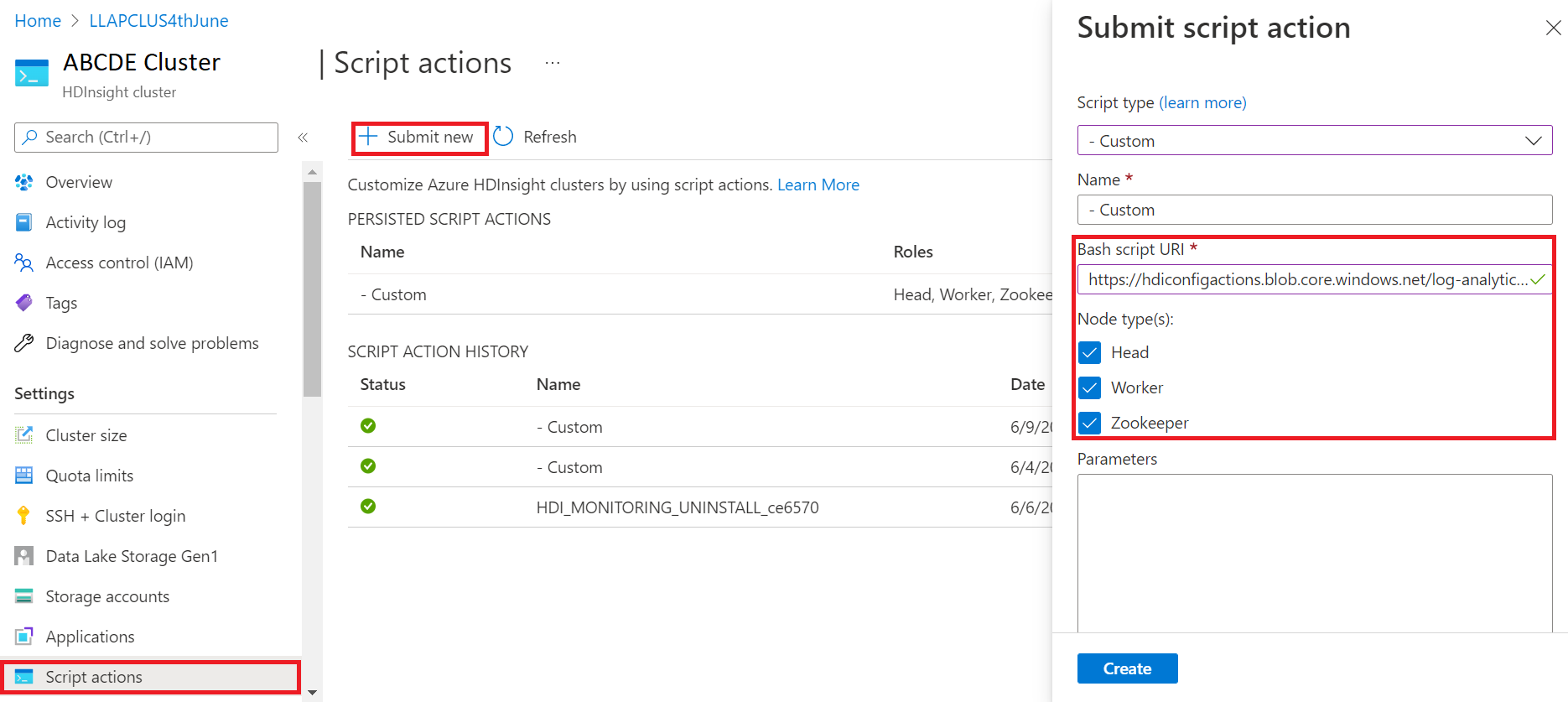

OMS バージョンを 13 から 14 にアップグレードする方法

- Azure ポータル

- リソース グループから HDInsight クラスター リソースを選択します

- [スクリプト操作] を選択します

- [スクリプト操作を追加] パネルで、[スクリプトの種類] を [カスタム] として選択します

- Bash スクリプト URL ボックスにリンク https://hdiconfigactions.blob.core.windows.net/log-analytics-patch/OMSUPGRADE14.1/omsagent-vulnerability-fix-1.14.12-0.sh を貼り付けます

- [Node type(s)] (ノードの種類) を選択します

- [作成] を選択します

次の手順を使用して、パッチが正常にインストールされたことを確認します。

SSH を使用してクラスターにログインします。

SSH クライアントで次のコマンドを実行します。

sudo /opt/omi/bin/ominiserver/ --version

その他のバグ修正

-

TFileが破損しているか、空の場合に、Yarn ログの CLI でログが取得できませんでした。 - Azure Active Directory から OAuth トークンを取得しているときの無効なサービス プリンシパルの詳細エラーを解決しました。

- 100 個を超えるワーカー ノードが構成されている場合のクラスター作成の信頼性が向上しました。

オープンソースのバグ修正

TEZ のバグ修正

| バグの修正 | Apache JIRA |

|---|---|

| Tez ビルドの失敗: FileSaver.jsが見つかりません | TEZ-4411 |

ウェアハウスと scratchdir が異なる FS 上にある場合の不適切な FS 例外 |

TEZ-4406 |

| 32 MB を超える構成で TezUtils.createConfFromByteString が com.google.protobuf.CodedInputStream 例外をスローする | TEZ-4142 |

| TezUtils::createByteStringFromConf では、DeflaterOutputStream ではなく snappy を使用する必要がある | TEZ-4113 |

| protobuf 依存関係を 3.x に更新する | TEZ-4363 |

Hive のバグ修正

| バグの修正 | Apache JIRA |

|---|---|

| ORC 分割生成でのパフォーマンスの最適化 | HIVE-21457 |

| テーブル名が "delta" で始まるときにテーブルを ACID として読み取らないようにするが、テーブルがトランザクションではなく、BI 分割戦略が使用される | HIVE-22582 |

| AcidUtils#getLogicalLength から FS#exists 呼び出しを削除 | HIVE-23533 |

| ベクター化された OrcAcidRowBatchReader.computeOffset とバケットの最適化 | HIVE-17917 |

既知の問題

HDInsight は Apache HIVE 3.1.2 と互換性があります。 このリリースのバグにより、Hive バージョンは Hive インターフェイスでは 3.1.0 と表示されます。 ただし、機能に影響はありません。

リリース日: 2022 年 6 月 3 日

このリリースは、HDInsight 4.0 に適用されます。 HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 ここのリリース日は、最初のリージョンのリリース日です。 次の変更が見られない場合は、お客様のリージョンで数日にわたりリリースがライブになるまでお待ちください。

リリースの概要

Spark v3.1.2 の Hive Warehouse Connector (HWC)

Hive Warehouse Connector (HWC) を使用すると、Hive および Spark の独自の機能を活用して、強力なビッグデータ アプリケーションを構築できます。 HWC は現在、Spark v2.4 でのみサポートされています。 この機能は、Spark を使用する Hive テーブルでの ACID トランザクションを許可することでビジネス価値を高めます。 この機能は、データ資産で Hive と Spark の両方を使用するお客様に役立ちます。 詳細については、「Apache Spark & Hive - Hive Warehouse Connector - Azure HDInsight | Microsoft Docs」を参照してください

Ambari

- スケーリングとプロビジョニングの改善に関する変更

- HDI Hive が OSS バージョン 3.1.2 と互換性を持つようになりました

HDI Hive 3.1 バージョンが OSS Hive 3.1.2 にアップグレードされました。 このバージョンには、オープン ソースの Hive 3.1.2 バージョンで使用できるすべての修正プログラムと機能があります。

注

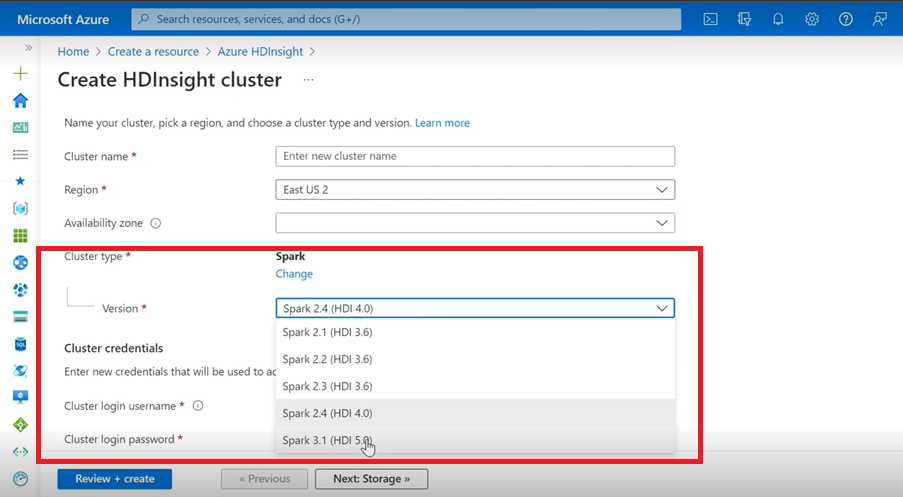

火花

- Azure ユーザー インターフェイスを使用して HDInsight 用の Spark クラスターを作成している場合は、ドロップダウン リストに以前のバージョンと共に他のバージョンの Spark 3.1 (HDI 5.0) が表示されます。 このバージョンは、Spark 3.1 (HDI 4.0) の名前が変更されたバージョンです。 これは UI レベルの変更に過ぎません。これは、既存のユーザーや ARM テンプレートを既に使用しているユーザーには影響しません。

注

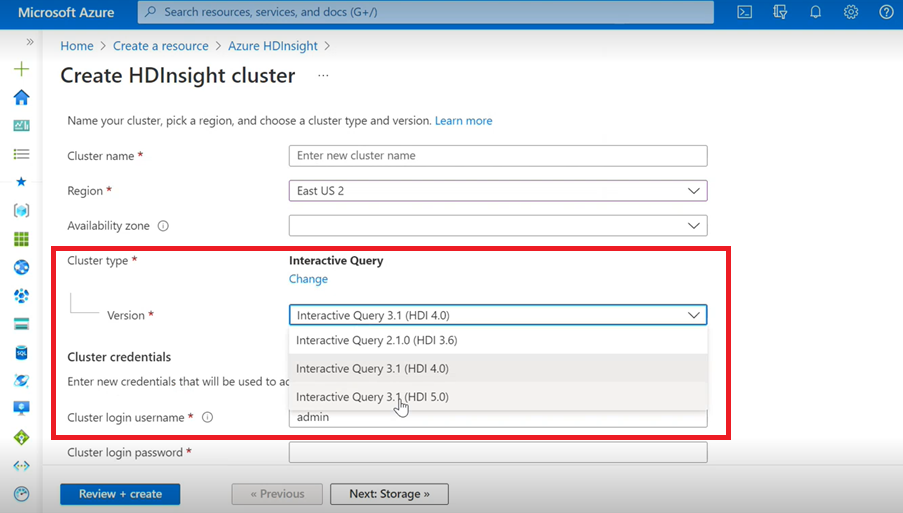

対話型クエリ

- Interactive Query クラスターを作成する場合は、ドロップダウン リストに Interactive Query 3.1 (HDI 5.0) として他のバージョンが表示されます。

- ACID のサポートが必要な Hive と共に Spark 3.1 バージョンを使用する場合は、このバージョンの Interactive Query 3.1 (HDI 5.0) を選択する必要があります。

TEZ のバグ修正

| バグの修正 | Apache JIRA |

|---|---|

| 32 MB を超える構成で TezUtils.createConfFromByteString が com.google.protobuf.CodedInputStream 例外をスローする | TEZ-4142 |

| TezUtils createByteStringFromConf では、DeflaterOutputStream ではなく snappy を使用する必要があります | TEZ-4113 |

HBase のバグ修正

| バグの修正 | Apache JIRA |

|---|---|

TableSnapshotInputFormat では、HFiles のスキャンに ReadType.STREAM を使用する必要があります |

HBASE-26273 |

| TableSnapshotInputFormat で scanMetrics を無効にするオプションを追加 | HBASE-26330 |

| バランサーの実行時の ArrayIndexOutOfBoundsException を修正 | HBASE-22739 |

Hive のバグ修正

| バグの修正 | Apache JIRA |

|---|---|

| dynpart の並べ替えの最適化で 'distribute by' 句を使用してデータを挿入する場合の NPE | HIVE-18284 |

| パーティションの削除中にパーティション フィルター処理を使用する MSCK REPAIR コマンドが失敗する | HIVE-23851 |

| capacity<=0 の場合に間違った例外がスローされる | HIVE-25446 |

| HastTable (インターフェイス) の並列読み込みをサポート | HIVE-25583 |

| 既定で HiveServer2 に MultiDelimitSerDe を含める | HIVE-20619 |

| jdbc-standalone jar から glassfish.jersey と mssql-jdbc クラスを削除 | HIVE-22134 |

| MM テーブルに対して圧縮を実行する場合の null ポインター例外。 | HIVE-21280 |

knox を使用した大きなサイズの Hive クエリがパイプの破損で失敗する (書き込みに失敗) |

HIVE-22231 |

| ユーザーがバインド ユーザーを設定する機能の追加 | HIVE-21009 |

| UDF を実装し、その内部表現とグレゴリオ ユリウス暦ハイブリッド カレンダーを使用して日付とタイムスタンプを解釈する | HIVE-22241 |

| 実行レポートを表示または非表示にする Beeline オプション | HIVE-22204 |

| Tez: SplitGenerator により、Tez に存在しないプラン ファイルの検索が試行される | HIVE-22169 |

LLAP キャッシュ hotpath からコストのかかるログを削除 |

HIVE-22168 |

| UDF: FunctionRegistry が org.apache.hadoop.hive.ql.udf.UDFType クラスで同期する | HIVE-22161 |

| プロパティが false に設定されている場合にクエリ ルーティング アペンダーを作成できないようにする | HIVE-22115 |

| partition-eval のクロスクエリ同期を削除 | HIVE-22106 |

| 計画中に Hive スクラッチ ディレクトリの設定をスキップする | HIVE-21182 |

| RPC がオンの場合、tez のスクラッチ ディレクトリの作成をスキップする | HIVE-21171 |

Re2J 正規表現エンジンを使用するように Hive UDF を切り替える |

HIVE-19661 |

| hive 3 の bucketing_version 1 を使用して移行されたクラスター化テーブルで、挿入に bucketing_version 2 が使用される | HIVE-22429 |

| バケット: バケット バージョン 1 でデータが正しくパーティション分割されない | HIVE-21167 |

| 新しく追加されたファイルへの ASF ライセンス ヘッダーの追加 | HIVE-22498 |

| mergeCatalog をサポートするためのスキーマ ツールの機能強化 | HIVE-22498 |

| TEZ UNION ALL と UDTF を含む Hive でデータが失われる | HIVE-21915 |

| ヘッダーとフッターが存在する場合でも、テキスト ファイルを分割する | HIVE-21924 |

| 読み込まれたファイルの列がテーブル スキーマに存在するものよりも多い場合、MultiDelimitSerDe から最後の列に間違った結果が返されます | HIVE-22360 |

| LLAP 外部クライアント - LlapBaseInputFormat#getSplits() 占有領域を削減する必要がある | HIVE-22221 |

| マスク列を持つテーブルの結合を含むクエリが書き換えられた場合は、予約キーワードを持つ列名がエスケープされない (担当: Zoltan Matyus、レビュー: Zoltan Haindrich) | HIVE-22208 |

AMReporter 関連の RuntimeException での LLAP シャットダウンを防止 |

HIVE-22113 |

| LLAP 状態のサービス ドライバーが間違った Yarn アプリ ID で停止する可能性がある | HIVE-21866 |

| OperationManager.queryIdOperation で複数の queryId が適切にクリーンアップされない | HIVE-22275 |

| ノード マネージャーを停止すると、LLAP サービスの再起動がブロックされる | HIVE-22219 |

| 多数のパーティションが削除された場合の Stack OverflowError | HIVE-15956 |

| 一時ディレクトリが削除されたときにアクセス確認が失敗する | HIVE-22273 |

| 特定の境界条件における左外部マップ結合での間違った結果や ArrayOutOfBound 例外を修正 | HIVE-22120 |

| pom.xml から配布管理タグを削除 | HIVE-19667 |

| 深く入れ子になったサブクエリがある場合、解析時間が長くなる可能性がある | HIVE-21980 |

ALTER TABLE t SET TBLPROPERTIES ('EXTERNAL'='TRUE') の場合; TBL_TYPE 属性の変更が CAPS 以外で反映されない |

HIVE-20057 |

JDBC: HiveConnection で log4j インターフェイスがシェーディングされる |

HIVE-18874 |

poms のリポジトリ URL を更新する - ブランチ 3.1 バージョン |

HIVE-21786 |

マスターとブランチ 3.1 で DBInstall テストが破損している |

HIVE-21758 |

| バケット化されたテーブルにデータを読み込むと、パーティションの指定が無視され、既定のパーティションにデータが読み込まれる | HIVE-21564 |

| タイムスタンプ、またはローカル タイム ゾーン リテラルのタイムスタンプを持つ結合条件を使用するクエリで SemanticException がスローされる | HIVE-21613 |

| 列のコンピューティング統計の分析で HDFS にステージング ディレクトリが残る | HIVE-21342 |

| Hive バケット計算での互換性のない変更 | HIVE-21376 |

| 他の承認者が使用されていない場合にフォールバック承認者を提供 | HIVE-20420 |

| 一部の alterPartitions 呼び出しで 'NumberFormatException: null' がスローされる | HIVE-18767 |

| HiveServer2: http トランスポート用の事前認証されたサブジェクトが、場合によっては http 通信の期間全体にわたって保持されない | HIVE-20555 |

リリース日: 2022 年 3 月 10 日

このリリースは、HDInsight 4.0 に適用されます。 HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 ここのリリース日は、最初のリージョンのリリース日です。 次の変更が見られない場合は、お客様のリージョンで数日にわたりリリースがライブになるまでお待ちください。

このリリースの OS バージョンは次のとおりです。

- HDInsight 4.0: Ubuntu 18.04.5

Spark 3.1 の一般提供開始

HDInsight 4.0 リリースでは、Spark 3.1 が一般提供されるようになりました。 このリリースには以下が含まれます

- アダプティブ クエリの実行

- 並べ替えマージ結合からブロードキャスト ハッシュ結合への変換

- Spark Catalyst Optimizer

- 動的なパーティションの排除

- お客様は、Spark 3.0 (プレビュー) クラスターではなく、新しい Spark 3.1 クラスターを作成できます。

詳細については、Microsoft Tech Community の「Apache Spark 3.1 が HDInsight で一般提供されます」を参照してください。

機能強化の完全な一覧については、Apache Spark 3.1 のリリース ノートを参照してください。

移行の詳細については、「移行ガイド」を参照してください。

Kafka 2.4 の一般提供開始

Kafka 2.4.1 が一般提供されるようになりました。 詳細については、Kafka 2.4.1 のリリース ノートを参照してください。その他の機能としては、使用できるようになった MirrorMaker 2、新しいメトリック カテゴリ AtMinIsr トピック パーティション、インデックス ファイルの遅延オンデマンド mmap によるブローカーの起動時間の改善、ユーザーのポーリング動作を観察するためのコンシューマー メトリックの増加などがあります。

HWC の Map データ型の HDInsight 4.0 でのサポート

このリリースには、Spark シェル アプリケーションによる HWC 1.0 (Spark 2.4) の Map データ型のサポートと、HWC でサポートされているその他すべての Spark クライアントが含まれています。 他のデータ型と同様に、次の機能強化が含まれています。

ユーザーは次のことができます

- Map データ型を含む任意の列で Hive テーブルを作成し、そのテーブルにデータを挿入して、そこから結果を読み取ります。

- Map 型で Apache Spark データフレームを作成し、バッチとストリームの読み取りと書き込みを実行します。

新しいリージョン

HDInsight の地理的プレゼンスが、2 つの新しいリージョン (中国東部 3 と中国北部 3) に拡張されました。

OSS バックポートの変更

Map データ型をサポートする HWC 1.0 (Spark 2.4) を含む Hive に含まれる OSS バックポート。

このリリースで OSS バックポートされた Apache JIRA:

| 影響を受ける機能 | Apache JIRA |

|---|---|

| IN/(NOT IN) を使用するメタスト直接 SQL クエリを、SQL DB で許容される最大パラメーター数に基づいて分割する必要がある | HIVE-25659 |

log4j 2.16.0 を 2.17.0 にアップグレードする |

HIVE-25825 |

Flatbuffer のバージョンを更新する |

HIVE-22827 |

| Map データ型を Arrow 形式でネイティブにサポートする | HIVE-25553 |

| LLAP 外部クライアント - 親構造体が null の場合に入れ子になった値を処理する | HIVE-25243 |

| Arrow のバージョンを 0.11.0 にアップグレードする | HIVE-23987 |

非推奨の通知

HDInsight での Azure Virtual Machine Scale Sets

HDInsight では、クラスターのプロビジョニングに Azure Virtual Machine Scale Sets が使用されなくなります。破壊的変更は予想されません。 Virtual Machine Scale Sets 上の既存の HDInsight クラスターに影響はありません。最新のイメージ上の新しいクラスターで、Virtual Machine Scale Sets が使用できなくなります。

Azure HDInsight HBase ワークロードのスケーリングは、手動スケーリングを使用する場合にのみサポートされる

2022 年 3 月 1 日から、HDInsight では HBase の手動スケーリングのみがサポートされるようになります。クラスターの実行に影響はありません。 新しい HBase クラスターでは、スケジュール ベースの自動スケーリングを有効にできません。 HBase クラスターの手動スケーリング方法の詳細については、「Azure HDInsight クラスターを手動でスケーリングする」を参照してください

リリース日: 2021 年 12 月 27 日

このリリースは、HDInsight 4.0 に適用されます。 HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 ここのリリース日は、最初のリージョンのリリース日です。 次の変更が見られない場合は、お客様のリージョンで数日にわたりリリースがライブになるまでお待ちください。

このリリースの OS バージョンは次のとおりです。

- HDInsight 4.0: Ubuntu 18.04.5 LTS

HDInsight 4.0 のイメージは、「Log4j」に記載されている の脆弱性を緩和するために更新されています。

注

- 2021 年 12 月 27 日 00:00 UTC 以降に作成される HDI 4.0 クラスターは、

log4jの脆弱性を軽減する、更新されたバージョンのイメージを使用して作成されます。 したがって、お客様はこれらのクラスターにパッチを適用する必要はなく、クラスターの再起動も不要です。 - 2021 年 12 月 16 日 01:15 UTC から 2021 年 12 月 27 日 00:00 UT Cの間に作成された新しい HDInsight 4.0 クラスター、HDInsight 3.6、または 2021 年 12 月 16 日以降にピン留めされたサブスクリプションでは、クラスターが作成された 1 時間以内にパッチが自動適用されます。ただし、お客様はその後、パッチの適用を完了するためにノードを再起動する必要があります (自動的に再起動される Kafka 管理ノードを除く)。

リリース日: 2021 年 7 月 27 日

このリリースは HDInsight 3.6 と HDInsight 4.0 の両方に適用されます。 HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 ここのリリース日は、最初のリージョンのリリース日です。 次の変更が見られない場合は、お客様のリージョンで数日リリースがライブになるまでお待ちください。

このリリースの OS バージョンは次のとおりです。

- HDInsight 3.6: Ubuntu 16.04.7 LTS

- HDInsight 4.0: Ubuntu 18.04.5 LTS

新機能

制限付きパブリック接続に対する Azure HDInsight のサポートは、2021 年 10 月 15 日に一般提供されます

すべてのリージョンの Azure HDInsight で、制限付きパブリック接続がサポートされるようになります。 この機能の主な特徴を次に示します。

- クラスターからリソース プロバイダーに送信されるように、リソース プロバイダーからクラスターへの通信を反転する機能

- HDInsight クラスターがプライベート ネットワークのみを使用してリソースにアクセスするため、独自の Private Link 対応リソース (ストレージ、SQL、キー コンテナーなど) の持ち込みのサポート

- パブリック IP アドレスはプロビジョニングされたリソースではありません

この新機能を使用すると、HDInsight 管理 IP のインバウンド ネットワーク セキュリティ グループ (NSG) のサービス タグ規則をスキップすることもできます。 パブリック接続の制限の詳細を確認してください

Azure Private Link に対する Azure HDInsight のサポートは、2021 年 10 月 15 日に一般提供されます

プライベート エンドポイントを使用して、プライベート リンク経由で HDInsight クラスターに接続できるようになります。 プライベート リンクは、VNET ピアリングが使用できない、または有効になっていないクロス VNET シナリオで使用できます。

Azure Private Link を使用すると、お使いの仮想ネットワーク内のプライベート エンドポイント経由で Azure PaaS サービス (Azure Storage、SQL Database など) と Azure でホストされている顧客所有の、またはパートナー サービスにアクセスできます。

仮想ネットワークとサービスの間のトラフィックは、Microsoft のバックボーン ネットワークを通ります。 パブリック インターネットにサービスを公開する必要はありません。

プライベート リンクの有効化の詳細を確認してください。

新しい Azure Monitor 統合エクスペリエンス (プレビュー)

新しい Azure Monitor 統合エクスペリエンスは、このリリースで、米国東部と西ヨーロッパでプレビュー段階になります。 新しい Azure Monitor エクスペリエンスについては、こちらをご覧ください。

非推奨

HDInsight 3.6 バージョンは、2022 年 10 月 1 日より非推奨となりました。

動作の変更

HDInsight Interactive Query がスケジュールベースの自動スケーリングのみをサポート

お客様のシナリオがますます成熟し、多様化する中、Interactive Query (LLAP) の負荷ベースの自動スケーリングに制限がいくつかあることがわかりました。 これらの制限は、LLAP クエリ ダイナミクスの性質、将来の負荷予測の精度の問題、LLAP スケジューラのタスク再配布の問題によるものです。 こうした制限により、自動スケーリングが有効になっていると、LLAP クラスター上でのクエリの実行が遅くなる可能性があります。 パフォーマンスへの影響は、自動スケーリングのコスト面での利点を上回る可能性があります。

2021 年 7 月以降、HDInsight 内の Interactive Query ワークロードでは、スケジュールベースの自動スケーリングのみがサポートされます。 新しい Interactive Query クラスター上では負荷ベースの自動スケーリングを有効にできません。 実行中の既存のクラスターについては、前述の既知の制限付きで引き続き実行できます。

Microsoft では、LLAP のスケジュールベースの自動スケーリングに移行することを推奨しています。 Grafana Hive ダッシュボードを使用すると、クラスターの現在の使用パターンを分析できます。 詳細については、「Azure HDInsight クラスターを自動的にスケール調整する」を参照してください。

今後の変更

今後のリリースでは、次の変更が行われます。

ESP Spark クラスターの組み込み LLAP コンポーネントが削除されます

HDInsight 4.0 ESP Spark クラスターには、両方のヘッド ノードで実行される組み込みの LLAP コンポーネントがあります。 ESP Spark クラスターの LLAP コンポーネントは、もともと HDInsight 3.6 ESP Spark 用に追加されましたが、HDInsight 4.0 ESP Spark の実際のユーザー ケースはありません。 2021 年 9 月に予定されている次のリリースでは、HDInsight で HDInsight 4.0 ESP Spark クラスターから組み込みの LLAP コンポーネントが削除されます。 この変更により、ヘッド ノードのワークロードをオフロードできるようになり、ESP Spark と ESP Interactive Hive クラスターの種類の間の混乱を回避できます。

新しいリージョン

- 米国西部 3

-

Jioインド西部 - オーストラリア中部

コンポーネントのバージョンの変更

このリリースでは、次のコンポーネント バージョンが変更されました。

- 1\.5.1 から 1.5.9 への ORC バージョン

HDInsight 4.0 と HDInsight 3.6 の現在のコンポーネント バージョンについては、こちらのドキュメントを参照してください。

移植された JIRA

このリリースで移植された Apache JIRA を次に示します。

| 影響を受ける機能 | Apache JIRA |

|---|---|

| 日付/タイムスタンプ | HIVE-25104 |

| HIVE-24074 | |

| HIVE-22840 | |

| HIVE-22589 | |

| HIVE-22405 | |

| HIVE-21729 | |

| HIVE-21291 | |

| HIVE-21290 | |

| ユニバーサルディスクフォーマット (UDF) | HIVE-25268 |

| HIVE-25093 | |

| HIVE-22099 | |

| HIVE-24113 | |

| HIVE-22170 | |

| HIVE-22331 | |

| オーク | HIVE-21991 |

| HIVE-21815 | |

| HIVE-21862 | |

| テーブル スキーマ | HIVE-20437 |

| HIVE-22941 | |

| HIVE-21784 | |

| HIVE-21714 | |

| HIVE-18702 | |

| HIVE-21799 | |

| HIVE-21296 | |

| ワークロード管理 | HIVE-24201 |

| 圧縮 | HIVE-24882 |

| HIVE-23058 | |

| HIVE-23046 | |

| 具体化されたビュー | HIVE-22566 |

HDInsight Dv2 Virtual Machines の価格修正

2021 年 4 月 25 日、HDInsight 上の Dv2 VM シリーズの価格の誤りが修正されました。 この価格の誤りにより、4 月 25 日より前の一部のお客様の請求書に減額された料金が示されていましたが、これが HDInsight 価格ページと HDInsight 料金計算ツールで公開されていたものと一致するように修正されました。 この価格の誤りは、Dv2 VM を使用している以下のリージョンのお客様に影響を与えました。

- カナダ中部

- カナダ東部

- 東アジア

- 南アフリカ北部

- 東南アジア

- アラブ首長国連邦中部

2021 年 4 月 25 日以降、お客様のアカウントに、Dv2 VM の修正後の金額が反映されます。 変更に先立ち、お客様への通知をサブスクリプション所有者にお送りしました。 料金計算ツール、HDInsight 価格ページ、Azure portal 内の [HDInsight クラスターの作成] ブレードのいずれかを使って、ご自身のリージョン内の Dv2 VM の修正されたコストをご確認いただくことができます。

お客様が他に対処する必要ありません。 価格修正は、2021 年 4 月 25 日以降に指定されたリージョン内でご利用いただいた分にのみ適用されます。それ以前のご利用分には適用されません。 最高のパフォーマンスとコスト効率を確実に実現するために、Dv2 クラスターの価格、VCPU、RAM を確認し、Dv2 の仕様と Ev3 VM を比較して、ご自身のソリューションで新しい VM シリーズのいずれかを利用することでメリットを得られる可能性があるかどうかを検討することをお勧めします。

リリース日: 2021 年 6 月 2 日

このリリースは HDInsight 3.6 と HDInsight 4.0 の両方に適用されます。 HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 ここのリリース日は、最初のリージョンのリリース日です。 次の変更が見られない場合は、お客様のリージョンで数日リリースがライブになるまでお待ちください。

このリリースの OS バージョンは次のとおりです。

- HDInsight 3.6: Ubuntu 16.04.7 LTS

- HDInsight 4.0: Ubuntu 18.04.5 LTS

新機能

OS バージョンのアップグレード

Ubuntu のリリース サイクルに関する記事で言及されているように、Ubuntu 16.04 カーネルは、2021 年 4 月にサポート終了 (EOL) となります。 このリリースでは、Ubuntu 18.04 で実行される新しい HDInsight 4.0 クラスター イメージのロールアウトが開始されました。 新しく作成された HDInsight 4.0 クラスターは、使用可能になると、Ubuntu 18.04 で既定で実行されます。 Ubuntu 16.04 上の既存のクラスターは、現状のまま完全にサポートされ実行されます。

HDInsight 3.6 は、Ubuntu 16.04 で引き続き実行されます。 2021 年 7 月 1 日からは、Basic サポートに (Standard サポートから) 変更されます。 日付とサポート オプションの詳細については、「Azure HDInsight のバージョン」を参照してください。 Ubuntu 18.04 は、HDInsight 3.6 ではサポートされません。 Ubuntu 18.04 を使用する場合は、クラスターを HDInsight 4.0 に移行する必要があります。

既存の HDInsight 4.0 クラスターを Ubuntu 18.04 に移動する場合は、クラスターを削除して再作成する必要があります。 Ubuntu 18.04 のサポートが利用可能になった後、クラスターの作成または再作成を計画してください。

新しいクラスターを作成した後は、クラスターに SSH で接続し、sudo lsb_release -a を実行して Ubuntu 18.04 で実行されることを確認できます。 運用環境に移行する前に、まずテスト サブスクリプションでアプリケーションをテストすることをお勧めします。

HBase 高速書き込みクラスターでのスケーリングの最適化

HDInsight では、HBase 高速書き込み対応クラスターのスケーリングに関して、いくつかの機能強化と最適化が行われました。 HBase 高速書き込みの詳細を確認してください。

非推奨

このリリースに非推奨はありません。

動作の変更

HDInsight 4.0 用のヘッド ノードとしての Standard_A5 VM サイズを無効にする

HDInsight クラスターのヘッド ノードは、クラスターの初期化と管理を担当します。 Standard_A5 VM サイズには、HDInsight 4.0 のヘッド ノードとして信頼性の問題があります。 このリリース以降、お客様は、ヘッド ノードとして Standard_A5 VM サイズを使用して、新しいクラスターを作成できなくなります。 E2_v3 や E2s_v3 など、他の 2 コア VM は使用できます。 既存のクラスターはそのまま実行されます。 運用 HDInsight クラスターの高可用性と信頼性を確保するために、ヘッド ノードには 4 コアの VM を強くお勧めします。

Azure 仮想マシン スケール セットで実行されているクラスターでのネットワーク インターフェイス リソースの非表示

HDInsight は Azure 仮想マシン スケール セットに段階的に移行しています。 仮想マシンのネットワーク インターフェイスは、Azure 仮想マシン スケール セットを使用するクラスターの顧客に対しては表示されなくなりました。

今後の変更

今後のリリースでは、次の変更が行われます。

HDInsight Interactive Query がスケジュールベースの自動スケーリングのみをサポート

お客様のシナリオがますます成熟し、多様化する中、Interactive Query (LLAP) の負荷ベースの自動スケーリングに制限がいくつかあることがわかりました。 これらの制限は、LLAP クエリ ダイナミクスの性質、将来の負荷予測の精度の問題、LLAP スケジューラのタスク再配布の問題によるものです。 こうした制限により、自動スケーリングが有効になっていると、LLAP クラスター上でのクエリの実行が遅くなる可能性があります。 パフォーマンスへの影響は、自動スケーリングのコスト面での利点を上回る可能性があります。

2021 年 7 月以降、HDInsight 内の Interactive Query ワークロードでは、スケジュールベースの自動スケーリングのみがサポートされます。 新しい Interactive Query クラスター上では自動スケーリングを有効にできません。 実行中の既存のクラスターについては、前述の既知の制限付きで引き続き実行できます。

Microsoft では、LLAP のスケジュールベースの自動スケーリングに移行することを推奨しています。 Grafana Hive ダッシュボードを使用すると、クラスターの現在の使用パターンを分析できます。 詳細については、「Azure HDInsight クラスターを自動的にスケール調整する」を参照してください。

VM ホストの名前付けが、2021 年 7 月 1 日に変更されます

HDInsight では、Azure 仮想マシンを使用してクラスターをプロビジョニングするようになりました。 このサービスは Azure 仮想マシン スケール セットに段階的に移行しています。 この移行により、クラスター ホスト名の FQDN 名の形式が変更され、ホスト名に含まれる番号の順番は保証されなくなります。 各ノードの FQDN 名を取得する場合は、「クラスター ノードのホスト名を検索する」を参照してください。

Azure 仮想マシン スケール セットに移行する

HDInsight では、Azure 仮想マシンを使用してクラスターをプロビジョニングするようになりました。 このサービスは、Azure 仮想マシン スケール セットに段階的に移行します。 プロセス全体には数か月かかる場合があります。 リージョンとサブスクリプションが移行された後は、新しく作成された HDInsight クラスターは、お客様が操作することなく、仮想マシン スケール セット上で動作するようになります。 破壊的変更は想定されていません。

リリース日: 2021 年 3 月 24 日

新機能

Spark 3.0 プレビュー

HDInsight では、プレビュー機能として HDInsight 4.0 に Spark 3.0.0 のサポートを追加しました。

Kafka 2.4 プレビュー

HDInsight では、プレビュー機能として HDInsight 4.0 に Kafka 2.4.1 のサポートを追加しました。

Eav4 シリーズのサポート

HDInsight のこのリリースでは、Eav4 シリーズのサポートが追加されました。

Azure 仮想マシン スケール セットへの移行

HDInsight では、Azure 仮想マシンを使用してクラスターをプロビジョニングするようになりました。 このサービスは Azure 仮想マシン スケール セットに段階的に移行しています。 プロセス全体には数か月かかる場合があります。 リージョンとサブスクリプションが移行された後は、新しく作成された HDInsight クラスターは、お客様が操作することなく、仮想マシン スケール セット上で動作するようになります。 破壊的変更は想定されていません。

非推奨

このリリースに非推奨はありません。

動作の変更

既定のクラスター バージョンは 4.0 に変更されています

HDInsight クラスターの既定のバージョンは 3.6 から 4.0 に変更されています。 使用可能なバージョンの詳細については、「使用可能なバージョン」を参照してください。 HDInsight 4.0 の新機能については、こちらを参照してください。

既定のクラスター VM サイズが Ev3 シリーズに変更

既定のクラスター VM のサイズは、D シリーズから Ev3 シリーズに変更されています。 この変更は、ヘッド ノードとワーカー ノードに適用されます。 この変更がテスト済みのワークフローに影響を与えることを回避するには、使用する VM サイズを ARM テンプレートで指定します。

Azure 仮想マシン スケール セットで実行されているクラスターでのネットワーク インターフェイス リソースの非表示

HDInsight は Azure 仮想マシン スケール セットに段階的に移行しています。 仮想マシンのネットワーク インターフェイスは、Azure 仮想マシン スケール セットを使用するクラスターの顧客に対しては表示されなくなりました。

今後の変更

今後のリリースでは、次の変更が行われます。

HDInsight Interactive Query がスケジュールベースの自動スケーリングのみをサポート

お客様のシナリオがますます成熟し、多様化する中、Interactive Query (LLAP) の負荷ベースの自動スケーリングに制限がいくつかあることがわかりました。 これらの制限は、LLAP クエリ ダイナミクスの性質、将来の負荷予測の精度の問題、LLAP スケジューラのタスク再配布の問題によるものです。 こうした制限により、自動スケーリングが有効になっていると、LLAP クラスター上でのクエリの実行が遅くなる可能性があります。 このパフォーマンスへの影響は、自動スケーリングのコスト面での利点を上回る可能性があります。

2021 年 7 月以降、HDInsight 内の Interactive Query ワークロードでは、スケジュールベースの自動スケーリングのみがサポートされます。 新しい Interactive Query クラスター上では自動スケーリングを有効にできません。 実行中の既存のクラスターについては、前述の既知の制限付きで引き続き実行できます。

Microsoft では、LLAP のスケジュールベースの自動スケーリングに移行することを推奨しています。 Grafana Hive ダッシュボードを使用すると、クラスターの現在の使用パターンを分析できます。 詳細については、「Azure HDInsight クラスターを自動的にスケール調整する」を参照してください。

OS バージョンのアップグレード

現在、HDInsight クラスターは Ubuntu 16.04 LTS で実行されています。 Ubuntu のリリース サイクルに関する記事で言及されているように、Ubuntu 16.04 カーネルは、2021 年 4 月にサポート終了 (EOL) となります。 2021 年 5 月から、Ubuntu 18.04 で実行される新しい HDInsight 4.0 クラスター イメージのロールアウトが開始されます。 新しく作成された HDInsight 4.0 クラスターは、使用可能になった後、既定では Ubuntu 18.04 で実行されます。 Ubuntu 16.04 上の既存のクラスターは、完全サポートでそのまま実行されます。

HDInsight 3.6 は、Ubuntu 16.04 で引き続き実行されます。 2021 年 6 月 30 日で標準サポートが終了し、2021 年 7 月 1 日から Basic サポートに変更されます。 日付とサポート オプションの詳細については、「Azure HDInsight のバージョン」を参照してください。 Ubuntu 18.04 は、HDInsight 3.6 ではサポートされません。 Ubuntu 18.04 を使用する場合は、クラスターを HDInsight 4.0 に移行する必要があります。

既存のクラスターを Ubuntu 18.04 に移動する場合は、クラスターを削除して再作成する必要があります。 Ubuntu 18.04 のサポートが利用可能になった後、クラスターの作成または再作成を計画してください。 新しいイメージがすべてのリージョンで利用可能になった後、別の通知が送信されます。

Ubuntu 18.04 仮想マシン (VM) 上のエッジ ノードにデプロイされているスクリプト アクションとカスタム アプリケーションを事前にテストすることを強くお勧めします。 18.04-LTS で Ubuntu Linux VM を作成し、その後、その VM で Secure Shell (SSH) キー ペアを作成および使用して、エッジ ノードにデプロイされているスクリプト アクションとカスタム アプリケーションを実行およびテストできます。

HDInsight 4.0 用のヘッド ノードとしての Standard_A5 VM サイズを無効にする

HDInsight クラスターのヘッド ノードは、クラスターの初期化と管理を担当します。 Standard_A5 VM サイズには、HDInsight 4.0 のヘッド ノードとして信頼性の問題があります。 2021 年 5 月の次回のリリース以降、お客様は、ヘッド ノードとして Standard_A5 VM サイズを使用した新しいクラスターを作成できなくなります。 E2_v3 や E2s_v3 など、他の 2 コア VM は使用できます。 既存のクラスターはそのまま実行されます。 運用 HDInsight クラスターの高可用性と信頼性を確保するために、ヘッド ノードには 4 コアの VM を強くお勧めします。

バグの修正

HDInsight は引き続き、クラスターの信頼性とパフォーマンスの向上を実現します。

コンポーネントのバージョンの変更

Spark 3.0.0 と Kafka 2.4.1 のプレビューとしてのサポートが追加されました。 HDInsight 4.0 と HDInsight 3.6 の現在のコンポーネント バージョンについては、こちらのドキュメントを参照してください。

リリース日: 2021 年 2 月 5 日

このリリースは HDInsight 3.6 と HDInsight 4.0 の両方に適用されます。 HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 ここのリリース日は、最初のリージョンのリリース日です。 次の変更が見られない場合は、お客様のリージョンで数日リリースがライブになるまでお待ちください。

新機能

Dav4 シリーズのサポート

HDInsight のこのリリースでは、Dav4 シリーズのサポートが追加されました。 Dav4 シリーズの詳細についてはこちらを参照してください。

Kafka REST プロキシ GA

Kafka REST プロキシを使用すると、HTTPS 経由の REST API を使用して Kafka クラスターを操作することができます。 Kafka REST プロキシは、このリリース以降、一般提供となります。 Kafka REST プロキシの詳細についてはこちらを参照してください。

Azure 仮想マシン スケール セットへの移行

HDInsight では、Azure 仮想マシンを使用してクラスターをプロビジョニングするようになりました。 このサービスは Azure 仮想マシン スケール セットに段階的に移行しています。 プロセス全体には数か月かかる場合があります。 リージョンとサブスクリプションが移行された後は、新しく作成された HDInsight クラスターは、お客様が操作することなく、仮想マシン スケール セット上で動作するようになります。 破壊的変更は想定されていません。

非推奨

無効な VM サイズ

2021 年 1 月 9 日以降は、すべてのお客様が HDInsight で standard_A8、standard_A9、standard_A10、および standard_A11 の VM サイズを使用してクラスターを作成することができなくなります。 既存のクラスターはそのまま実行されます。 システムやサポートが中断される可能性を回避するため、HDInsight 4.0 への移行を検討してください。

動作の変更

既定のクラスター VM サイズが Ev3 シリーズに変更

既定のクラスター VM のサイズは、D シリーズから Ev3 シリーズに変更されます。 この変更は、ヘッド ノードとワーカー ノードに適用されます。 この変更がテスト済みのワークフローに影響を与えることを回避するには、使用する VM サイズを ARM テンプレートで指定します。

Azure 仮想マシン スケール セットで実行されているクラスターでのネットワーク インターフェイス リソースの非表示

HDInsight は Azure 仮想マシン スケール セットに段階的に移行しています。 仮想マシンのネットワーク インターフェイスは、Azure 仮想マシン スケール セットを使用するクラスターの顧客に対しては表示されなくなりました。

今後の変更

今後のリリースでは、次の変更が行われます。

既定のクラスター バージョンは 4.0 に変更されます

2021 年 2 月以降、HDInsight クラスターの既定のバージョンは 3.6 から 4.0 に変更されます。 使用可能なバージョンの詳細については、「使用可能なバージョン」を参照してください。 HDInsight 4.0 の新機能については、こちらを参照してください。

OS バージョンのアップグレード

HDInsight では、OS バージョンが Ubuntu 16.04 から 18.04 にアップグレードされます。 アップグレードは、2021 年 4 月までに完了する予定です。

HDInsight 3.6 は 2021 年 6 月 30 日にサポート終了

HDInsight 3.6 のサポートが終了します。 2021 年 6 月 30 日以降は、お客様は新しい HDInsight 3.6 クラスターを作成することはできなくなります。 既存のクラスターはそのまま実行され、Microsoft からのサポートはありません。 システムやサポートが中断される可能性を回避するため、HDInsight 4.0 への移行を検討してください。

コンポーネントのバージョンの変更

このリリースでは、コンポーネントのバージョン変更はありません。 HDInsight 4.0 と HDInsight 3.6 の現在のコンポーネント バージョンについては、こちらのドキュメントを参照してください。

リリース日: 2020 年 11 月 18 日

このリリースは HDInsight 3.6 と HDInsight 4.0 の両方に適用されます。 HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 ここのリリース日は、最初のリージョンのリリース日です。 次の変更が見られない場合は、お客様のリージョンで数日リリースがライブになるまでお待ちください。

新機能

保存時におけるカスタマー マネージド キー暗号化の自動キー ローテーション

このリリース以降、お客様は保存時におけるカスタマー マネージド キーの暗号化に、バージョンレスの Azure KeyVault 暗号化キー URL を使用できます。 HDInsight は、有効期限が切れたとき、または新しいバージョンに置き換えられたときに、自動的にキーをローテーションします。 詳細についてはここを参照してください。

Spark、Hadoop、および ML Services 用のさまざまな Zookeeper 仮想マシン サイズを選択する機能

これまで、HDInsight では、Spark、Hadoop、ML Services のクラスターの種類に対して Zookeeper ノード サイズのカスタマイズはサポートされていませんでした。 既定値は A2_v2 および A2 の仮想マシン サイズであり、無料で提供されます。 このリリース以降、お客様のシナリオに最も適した Zookeeper 仮想マシン サイズを選択できます。 A2_v2 および A2 以外の仮想マシン サイズの Zookeeper ノードには課金されます。 A2_v2 および A2 の仮想マシンは引き続き無料で提供されます。

Azure 仮想マシン スケール セットへの移行

HDInsight では、Azure 仮想マシンを使用してクラスターをプロビジョニングするようになりました。 このリリース以降、サービスは徐々に Azure 仮想マシン スケール セットに移行されます。 プロセス全体には数か月かかる場合があります。 リージョンとサブスクリプションが移行された後は、新しく作成された HDInsight クラスターは、お客様が操作することなく、仮想マシン スケール セット上で動作するようになります。 破壊的変更は想定されていません。

非推奨

HDInsight 3.6 ML Services クラスターの非推奨

HDInsight 3.6 ML Services クラスターの種類は、2020 年 12 月 31 日でサポート終了となります。 2021 年 1 月 1 日以降は新しい 3.6 ML Services クラスターを作成できなくなります。 既存のクラスターはそのまま実行され、Microsoft からのサポートはありません。 HDInsight のバージョンとクラスターの種類に関するサポートの有効期限については、こちらで確認してください。

無効な VM サイズ

2020 年 11 月 16 日以降、新規のお客様が HDInsight で standard_A8、standard_A9、standard_A10、および standard_A11 の VM サイズを使用してクラスターを作成することができなくなります。 過去 3 か月間、これらの VM サイズを使用していた既存のお客様は、影響を受けません。 2021 年 1 月 9 日以降は、すべてのお客様が HDInsight で standard_A8、standard_A9、standard_A10、および standard_A11 の VM サイズを使用してクラスターを作成することができなくなります。 既存のクラスターはそのまま実行されます。 システムやサポートが中断される可能性を回避するため、HDInsight 4.0 への移行を検討してください。

動作の変更

スケーリング操作の前に NSG ルール チェックを追加する

HDInsight では、ネットワーク セキュリティ グループ (NSG) とユーザー定義ルート (UDR) のチェックがスケーリング操作で追加されました。 クラスターの作成に加えて、クラスターのスケーリングについても同じ検証が行われます。 この検証により、予測できないエラーを防ぐことができます。 検証が成功しなかった場合、スケーリングは失敗します。 NSG と UDR を正しく構成する方法の詳細については、「HDInsight 管理 IP アドレス」を参照してください。

コンポーネントのバージョンの変更

このリリースでは、コンポーネントのバージョン変更はありません。 HDInsight 4.0 と HDInsight 3.6 の現在のコンポーネント バージョンについては、こちらのドキュメントを参照してください。

リリース日: 2020 年 11 月 9 日

このリリースは HDInsight 3.6 と HDInsight 4.0 の両方に適用されます。 HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 ここのリリース日は、最初のリージョンのリリース日です。 次の変更が見られない場合は、お客様のリージョンで数日リリースがライブになるまでお待ちください。

新機能

HDInsight Identity Broker (HIB) の一般提供が開始されました

このリリースで、ESP クラスターに対して OAuth 認証を有効にする HDInsight Identity Broker (HIB) の一般提供が開始されました。 このリリース以降に作成された HIB クラスターには、次の最新の HIB 機能があります。

- 高可用性 (HA)

- 多要素認証 (MFA) のサポート

- フェデレーション ユーザーの AAD-DS へのパスワード ハッシュ同期なしのサインインの詳細については、HIB のドキュメントを参照してください。

Azure 仮想マシン スケール セットへの移行

HDInsight では、Azure 仮想マシンを使用してクラスターをプロビジョニングするようになりました。 このリリース以降、サービスは徐々に Azure 仮想マシン スケール セットに移行されます。 プロセス全体には数か月かかる場合があります。 リージョンとサブスクリプションが移行された後は、新しく作成された HDInsight クラスターは、お客様が操作することなく、仮想マシン スケール セット上で動作するようになります。 破壊的変更は想定されていません。

非推奨

HDInsight 3.6 ML Services クラスターの非推奨

HDInsight 3.6 ML Services クラスターの種類は、2020 年 12 月 31 日でサポート終了となります。 2021 年 1 月 1 日以降は新しい 3.6 ML Services クラスターを作成できなくなります。 既存のクラスターはそのまま実行され、Microsoft からのサポートはありません。 HDInsight のバージョンとクラスターの種類に関するサポートの有効期限については、こちらで確認してください。

無効な VM サイズ

2020 年 11 月 16 日以降、新規のお客様が HDInsight で standard_A8、standard_A9、standard_A10、および standard_A11 の VM サイズを使用してクラスターを作成することができなくなります。 過去 3 か月間、これらの VM サイズを使用していた既存のお客様は、影響を受けません。 2021 年 1 月 9 日以降は、すべてのお客様が HDInsight で standard_A8、standard_A9、standard_A10、および standard_A11 の VM サイズを使用してクラスターを作成することができなくなります。 既存のクラスターはそのまま実行されます。 システムやサポートが中断される可能性を回避するため、HDInsight 4.0 への移行を検討してください。

動作の変更

このリリースに動作変更はありません。

今後の変更

今後のリリースでは、次の変更が行われます。

Spark、Hadoop、および ML Services 用のさまざまな Zookeeper 仮想マシン サイズを選択する機能

現在、HDInsight では、Spark、Hadoop、および ML サービス クラスターの種類での Zookeeper ノード サイズのカスタマイズはサポートされていません。 既定値は A2_v2 および A2 の仮想マシン サイズであり、無料で提供されます。 今後のリリースでは、お客様のシナリオに最も適した Zookeeper 仮想マシン サイズを選択できます。 A2_v2 および A2 以外の仮想マシン サイズの Zookeeper ノードには課金されます。 A2_v2 および A2 の仮想マシンは引き続き無料で提供されます。

既定のクラスター バージョンは 4.0 に変更されます

2021 年 2 月以降、HDInsight クラスターの既定のバージョンは 3.6 から 4.0 に変更されます。 サポートされているバージョンの詳細については、「使用可能なバージョン」を参照してください。 HDInsight 4.0 の新機能については、こちらを参照してください

HDInsight 3.6 は 2021 年 6 月 30 日にサポート終了

HDInsight 3.6 のサポートが終了します。 2021 年 6 月 30 日以降は、お客様は新しい HDInsight 3.6 クラスターを作成することはできなくなります。 既存のクラスターはそのまま実行され、Microsoft からのサポートはありません。 システムやサポートが中断される可能性を回避するため、HDInsight 4.0 への移行を検討してください。

バグの修正

HDInsight は引き続き、クラスターの信頼性とパフォーマンスの向上を実現します。

クラスター内の VM の再起動に関する問題を修正

クラスター内の VM の再起動に関する問題が修正されました。PowerShell または REST API を使用して、クラスター内のノードをもう一度再起動することができます。

コンポーネントのバージョンの変更

このリリースでは、コンポーネントのバージョン変更はありません。 HDInsight 4.0 と HDInsight 3.6 の現在のコンポーネント バージョンについては、こちらのドキュメントを参照してください。

リリース日: 2020 年 10 月 8 日

このリリースは HDInsight 3.6 と HDInsight 4.0 の両方に適用されます。 HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 ここのリリース日は、最初のリージョンのリリース日です。 次の変更が見られない場合は、お客様のリージョンで数日リリースがライブになるまでお待ちください。

新機能

パブリック IP とプライベート リンクを使用しない HDInsight プライベート クラスター (プレビュー)

HDInsight は、プレビュー段階でクラスターへのパブリック IP およびプライベート リンク アクセスを使用しないクラスターの作成をサポートするようになりました。 新しい高度なネットワーク設定を使用して、パブリック IP を使用しない完全に分離されたクラスターを作成し、独自のプライベート エンドポイントを使用してクラスターにアクセスできます。

Azure 仮想マシン スケール セットへの移行

HDInsight では、Azure 仮想マシンを使用してクラスターをプロビジョニングするようになりました。 このリリース以降、サービスは徐々に Azure 仮想マシン スケール セットに移行されます。 プロセス全体には数か月かかる場合があります。 リージョンとサブスクリプションが移行された後は、新しく作成された HDInsight クラスターは、お客様が操作することなく、仮想マシン スケール セット上で動作するようになります。 破壊的変更は想定されていません。

非推奨

HDInsight 3.6 ML Services クラスターの非推奨

HDInsight 3.6 ML Services クラスターの種類は、2020 年 12 月 31 日でサポートの終了となります。 その後は新しい 3.6 ML Services クラスターを作成できなくなります。 既存のクラスターはそのまま実行され、Microsoft からのサポートはありません。 HDInsight のバージョンとクラスターの種類に関するサポートの有効期限については、こちらで確認してください。

動作の変更

このリリースに動作変更はありません。

今後の変更

今後のリリースでは、次の変更が行われます。

Spark、Hadoop、および ML Services 用のさまざまな Zookeeper 仮想マシン サイズを選択する機能

現在、HDInsight では、Spark、Hadoop、および ML サービス クラスターの種類での Zookeeper ノード サイズのカスタマイズはサポートされていません。 既定値は A2_v2 および A2 の仮想マシン サイズであり、無料で提供されます。 今後のリリースでは、お客様のシナリオに最も適した Zookeeper 仮想マシン サイズを選択できます。 A2_v2 および A2 以外の仮想マシン サイズの Zookeeper ノードには課金されます。 A2_v2 および A2 の仮想マシンは引き続き無料で提供されます。

バグの修正

HDInsight は引き続き、クラスターの信頼性とパフォーマンスの向上を実現します。

コンポーネントのバージョンの変更

このリリースでは、コンポーネントのバージョン変更はありません。 HDInsight 4.0 と HDInsight 3.6 の現在のコンポーネント バージョンについては、こちらのドキュメントを参照してください。

リリース日: 2020 年 9 月 28 日

このリリースは HDInsight 3.6 と HDInsight 4.0 の両方に適用されます。 HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 ここのリリース日は、最初のリージョンのリリース日です。 次の変更が見られない場合は、お客様のリージョンで数日リリースがライブになるまでお待ちください。

新機能

HDInsight 4.0 での対話型クエリの自動スケールが一般提供を開始

対話型クエリ クラスター タイプの自動スケールが、HDInsight 4.0 向けに一般提供 (GA) されました。 2020 年 8 月 27 日以降に作成されたすべての対話型クエリ 4.0 クラスターでは、自動スケールの GA サポートが提供されます。

HBase クラスターが Premium ADLS Gen2 をサポート

HDInsight では、HDInsight HBase 3.6 および 4.0 クラスターのプライマリ ストレージ アカウントとして、Premium ADLS Gen2 がサポートされるようになりました。 高速書き込みと併用して、HBase クラスターのパフォーマンスを向上させることができます。

Azure 障害ドメインでの Kafka パーティション分散

障害ドメインとは、Azure データ センター内にある基になるハードウェアの論理的なグループです。 各障害ドメインは、一般的な電源とネットワーク スイッチを共有します。 以前の HDInsight Kafka では、パーティションのレプリカがすべて同じ障害ドメインに格納される可能性があります。 このリリースから、HDInsight では、Azure 障害ドメインに基づく Kafka パーティションの自動分散がサポートされるようになりました。

転送中の暗号化

お客様は、プラットフォーム マネージド キーによる IPsec 暗号化を使用して、クラスター ノード間での転送中の暗号化を有効にすることができます。 このオプションは、クラスターの作成時に有効にすることができます。 詳しくは、転送中の暗号化を有効にする方法についての記事をご覧ください。

ホストでの暗号化

ホストでの暗号化を有効にすると、VM ホスト上の格納データは、保存時に暗号化され、暗号化された状態でストレージ サービスに送られます。 このリリースでは、クラスターの作成時に、一時データ ディスク上のホストでの暗号化を有効にすることができます。 ホストでの暗号化は、限られたリージョンの特定の VM SKU でのみサポートされています。 HDInsight では、次のノード構成と SKU がサポートされています。 詳しくは、ホストでの暗号化を有効にする方法についての記事をご覧ください。

Azure 仮想マシン スケール セットへの移行

HDInsight では、Azure 仮想マシンを使用してクラスターをプロビジョニングするようになりました。 このリリース以降、サービスは徐々に Azure 仮想マシン スケール セットに移行されます。 プロセス全体には数か月かかる場合があります。 リージョンとサブスクリプションが移行された後は、新しく作成された HDInsight クラスターは、お客様が操作することなく、仮想マシン スケール セット上で動作するようになります。 破壊的変更は想定されていません。

非推奨

このリリースに非推奨はありません。

動作の変更

このリリースに動作変更はありません。

今後の変更

今後のリリースでは、次の変更が行われます。

Spark、Hadoop、および ML サービスのさまざまな Zookeeper SKU を選択する機能

現在、HDInsight では、Spark、Hadoop、および ML サービス クラスターの種類での Zookeeper SKU の変更はサポートされていません。 Zookeeper ノードでは A2_v2/A2 SKU が使用され、これには課金されません。 今後のリリースでは、必要に応じて、Spark、Hadoop、および ML サービスの Zookeeper SKU を変更できます。 A2_v2/A2 以外の SKU を持つ Zookeeper ノードは課金されます。 既定の SKU は引き続き A2_v2/A2 であり、無料でご利用いただけます。

バグの修正

HDInsight は引き続き、クラスターの信頼性とパフォーマンスの向上を実現します。

コンポーネントのバージョンの変更

このリリースでは、コンポーネントのバージョン変更はありません。 HDInsight 4.0 と HDInsight 3.6 の現在のコンポーネント バージョンについては、こちらのドキュメントを参照してください。

リリース日: 2020 年 8 月 9 日

このリリースは、HDInsight 4.0 にのみ適用されます。 HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 ここのリリース日は、最初のリージョンのリリース日です。 次の変更が見られない場合は、お客様のリージョンで数日リリースがライブになるまでお待ちください。

新機能

SparkCruise のサポート

SparkCruise は、Spark 用の自動計算再利用システムです。 これは、過去のクエリ ワークロードに基づいて具体化する共通の部分式を選択します。 SparkCruise は、これらの部分式をクエリ処理の一部として具体化します。計算の再利用は、バックグラウンドで自動的に適用されます。 Spark コードを変更しなくても、SparkCruise の機能を使用できます。

HDInsight 4.0 での Hive ビューのサポート

Apache Ambari Hive ビューは、Web ブラウザーから Hive クエリを作成、最適化、および実行する際に役立つように設計されています。 Hive ビューは、このリリース以降の HDInsight 4.0 クラスターでネイティブにサポートされています。 既存のクラスターには適用されません。 組み込みの Hive ビューを取得するには、クラスターを削除して再作成する必要があります。

HDInsight 4.0 での Tez ビューのサポート

Apache Tez ビューは、Hive Tez ジョブの実行を追跡およびデバッグする際に使用されます。 Tez ビューは、このリリース以降の HDInsight 4.0 でネイティブにサポートされています。 既存のクラスターには適用されません。 組み込みの Tez ビューを取得するには、クラスターを削除して再作成する必要があります。

非推奨

HDInsight 3.6 Spark クラスターでの Spark 2.1 と 2.2 の非推奨化

2020 年 7 月 1 日以降、HDInsight 3.6 で Spark 2.1 と 2.2 を使用して新しい Spark クラスターを作成することはできません。 既存のクラスターはそのまま実行され、Microsoft からのサポートはありません。 システムやサポートが中断する可能性を回避するため、2020 年 6月 30 日までに HDInight 3.6 で Spark 2.3 に移行することを検討してください。

HDInsight 4.0 Spark クラスターでの Spark 2.3 の非推奨化

2020 年 7 月 1 日以降、HDInsight 4.0 で Spark 2.3 を使用して新しい Spark クラスターを作成することはできません。 既存のクラスターはそのまま実行され、Microsoft からのサポートはありません。 システムやサポートが中断する可能性を回避するため、2020 年 6月 30 日までに HDInight 4.0 で Spark 2.4 に移行することを検討してください。

HDInsight 4.0 Kafka クラスターの Kafka 1.1 の廃止

2020 年 7 月 1 日以降、HDInsight 4.0 で Kafka 1.1 を使用して新しい Kafka クラスターを作成することはできません。 既存のクラスターはそのまま実行され、Microsoft からのサポートはありません。 システムやサポートが中断される可能性を回避するため、2020 年 6 月 30 日までに HDInsight 4.0 で Kafka 2.1 に移行することを検討してください。

動作の変更

Ambari スタック バージョンの変更

このリリースでは、Ambari のバージョンが 2.x.x.x から 4.1 に変更されます。 Ambari のスタック バージョン (HDInsight 4.1) は、[Ambari] > [User](ユーザー) > [Versions](バージョン) で確認できます。

今後の変更

注意を払う必要があり、近く予定されている破壊的変更はありません。

バグの修正

HDInsight は引き続き、クラスターの信頼性とパフォーマンスの向上を実現します。

Hive の場合、以下の JIRA が移植されます。

HBase の場合、以下の JIRA が移植されます。

コンポーネントのバージョンの変更

このリリースでは、コンポーネントのバージョン変更はありません。 HDInsight 4.0 と HDInsight 3.6 の現在のコンポーネント バージョンについては、こちらのドキュメントを参照してください。

既知の問題

Azure portal で、SSH 認証の種類の公開キーを使用して Azure HDInsight クラスターを作成するときにエラーが発生する問題が修正されました。 ユーザーが [確認と作成] をクリックすると、"SSH ユーザー名に含まれる 3 文字以上連続する文字列を使用することはできません" というエラーを受け取ります。この問題は修正されましたが、CTRL + F5 キーを押してブラウザーのキャッシュを更新し、修正されたビューを読み込む必要がある場合があります。 この問題の回避策は、ARM テンプレートを使用してクラスターを作成することでした。

リリース日: 2020 年 7 月 13 日

このリリースは、HDInsight 3.6 と4.0 の両方に適用されます。 HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 ここのリリース日は、最初のリージョンのリリース日です。 次の変更が見られない場合は、お客様のリージョンで数日リリースがライブになるまでお待ちください。

新機能

Microsoft Azure 用カスタマー ロックボックスのサポート

Azure HDInsight で Azure カスタマー ロックボックスがサポートされるようになりました。 ここでは、お客様が顧客データへのアクセス要求を承認または拒否するインターフェイスが用意されています。 これは、Microsoft のエンジニアがサポート要求の際に顧客データにアクセスする必要がある場合に使用されます。 詳細については、「Microsoft Azure 用カスタマー ロックボックス」を参照してください。

ストレージのサービス エンドポイント ポリシー

お客様は、HDInsight クラスター サブネットでサービス エンドポイント ポリシー (SEP) を使用できるようになりました。 Azure サービス エンドポイント ポリシーの詳細を確認してください。

非推奨

HDInsight 3.6 Spark クラスターでの Spark 2.1 と 2.2 の非推奨化

2020 年 7 月 1 日以降、HDInsight 3.6 で Spark 2.1 と 2.2 を使用して新しい Spark クラスターを作成することはできません。 既存のクラスターはそのまま実行され、Microsoft からのサポートはありません。 システムやサポートが中断する可能性を回避するため、2020 年 6月 30 日までに HDInight 3.6 で Spark 2.3 に移行することを検討してください。

HDInsight 4.0 Spark クラスターでの Spark 2.3 の非推奨化

2020 年 7 月 1 日以降、HDInsight 4.0 で Spark 2.3 を使用して新しい Spark クラスターを作成することはできません。 既存のクラスターはそのまま実行され、Microsoft からのサポートはありません。 システムやサポートが中断する可能性を回避するため、2020 年 6月 30 日までに HDInight 4.0 で Spark 2.4 に移行することを検討してください。

HDInsight 4.0 Kafka クラスターの Kafka 1.1 の廃止

2020 年 7 月 1 日以降、HDInsight 4.0 で Kafka 1.1 を使用して新しい Kafka クラスターを作成することはできません。 既存のクラスターはそのまま実行され、Microsoft からのサポートはありません。 システムやサポートが中断される可能性を回避するため、2020 年 6 月 30 日までに HDInsight 4.0 で Kafka 2.1 に移行することを検討してください。

動作の変更

注意する必要がある動作変更はありません。

今後の変更

今後のリリースでは、次の変更が行われます。

Spark、Hadoop、および ML サービスのさまざまな Zookeeper SKU を選択する機能

現在、HDInsight では、Spark、Hadoop、および ML サービス クラスターの種類での Zookeeper SKU の変更はサポートされていません。 Zookeeper ノードでは A2_v2/A2 SKU が使用され、これには課金されません。 今後のリリースでは、必要に応じて、Spark、Hadoop、および ML サービスの Zookeeper SKU を変更できるようになります。 A2_v2/A2 以外の SKU を持つ Zookeeper ノードは課金されます。 既定の SKU は引き続き A2_v2/A2 であり、無料でご利用いただけます。

バグの修正

HDInsight は引き続き、クラスターの信頼性とパフォーマンスの向上を実現します。

Hive Warehouse Connector の問題の修正

以前のリリースでは、Hive Warehouse Connector の操作性に問題がありました。 この問題は修正されました。

Zeppelin Notebook で先頭の 0 が切り捨てられる問題の修正

Zeppelin では、文字列形式のテーブル出力の先頭の 0 が誤って切り捨てられていました。 この問題は、今回のリリースで修正されています。

コンポーネントのバージョンの変更

このリリースでは、コンポーネントのバージョン変更はありません。 HDInsight 4.0 と HDInsight 3.6 の現在のコンポーネント バージョンについては、こちらのドキュメントを参照してください。

リリース日: 2020 年 6 月 11 日

このリリースは、HDInsight 3.6 と4.0 の両方に適用されます。 HDInsight リリースは、数日以内にすべてのリージョンでご利用になれます。 ここのリリース日は、最初のリージョンのリリース日です。 次の変更が見られない場合は、お客様のリージョンで数日リリースがライブになるまでお待ちください。

新機能

Azure 仮想マシン スケール セットへの移行

HDInsight では、Azure 仮想マシンを使用してクラスターをプロビジョニングするようになりました。 このリリースから、新しく作成された HDInsight クラスターでは、Azure 仮想マシン スケール セットの使用が開始されます。 変更は段階的にロールアウト中です。 破壊的変更は予期されていません。 Azure 仮想マシン スケール セットについてご確認ください。

HDInsight クラスターでの VM の再起動

このリリースでは、応答しないノードを再起動するために、HDInsight クラスターでの VM の再起動がサポートされます。 現時点では API からのみ実行可能で、PowerShell と CLI でのサポートが予定されています。 API の詳細については、このドキュメントを参照してください。

非推奨

HDInsight 3.6 Spark クラスターでの Spark 2.1 と 2.2 の非推奨化