Azure のネットワーク サービスにはさまざまなネットワーク機能があり、単独で使用することも組み合わせて使用することもできます。 詳細については、次の各ネットワーク シナリオを選択してください。

- ネットワーク基盤: Azure ネットワーク基盤サービス (Virtual Network (VNet)、Private Link、Azure DNS、Azure Bastion、Route Server、NAT Gateway、Traffic Manager) は、コア接続を Azure のリソースに提供します。

- 負荷分散とコンテンツ配信: Azure 負荷分散とコンテンツ配信サービス (Load Balancer、Application Gateway、Azure Front Door) を使用すると、アプリケーションとワークロードの管理、配布、最適化が可能になります。

- ハイブリッド接続: Azure ハイブリッド接続サービス (VPN Gateway、ExpressRoute、Virtual WAN、Peering Service) は、Azure のリソースとの間の通信をセキュリティで保護します。

- ネットワーク セキュリティ: Azure ネットワーク セキュリティ サービス (Firewall Manager、Firewall、Web Application Firewall、DDoS Protection) は、Web アプリケーションと IaaS サービスを DDoS 攻撃や悪意のあるアクターから保護します。

- ネットワークの管理と監視: Azure ネットワークの管理と監視サービス (Network Watcher、Azure Monitor、Azure Virtual Network Manager) には、ネットワーク リソースを管理および監視するためのツールが用意されています。

ネットワーク基盤

このセクションでは、Azure でネットワーク環境を設計および構築するための構成要素を提供するサービス (Virtual Network (VNet)、Private Link、Azure DNS、Azure Bastion、Route Server、NAT Gateway、Traffic Manager) について説明します。

仮想ネットワーク

Azure Virtual Network (VNet) は、Azure 内のプライベート ネットワークの基本的な構成要素です。 VNet の用途は次のとおりです。

- Azure リソース間の通信: 仮想ネットワークに、仮想マシンや他のいくつかの種類の Azure リソース (Azure App Service Environment、Azure Kubernetes Service (AKS)、Azure Virtual Machine Scale Sets など) をデプロイできます。 仮想ネットワークにデプロイできる Azure リソースの詳細な一覧については、仮想ネットワーク サービスの統合に関するページを参照してください。

- 相互通信: 仮想ネットワークを相互に接続することで、どちらの仮想ネットワークのリソースも仮想ネットワーク ピアリングまたは Azure Virtual Network Manager を使用して相互に通信できるようになります。 接続する仮想ネットワークが属している Azure リージョンは、同じであっても異なっていてもかまいません。 詳細については、「仮想ネットワーク ピアリング」と「Azure Virtual Network Manager」を参照してください。

- インターネットとの通信: 仮想ネットワーク内のすべてのリソースにおいて、既定で、インターネットへの送信方向の通信が可能です。 リソースへの受信通信は、リソースにパブリック IP アドレスまたはパブリック ロード バランサーを割り当てることによって可能になります。 パブリック IP アドレスやパブリック ロード バランサーを使用して送信接続を管理することもできます。

- オンプレミス ネットワークとの通信:オンプレミスのコンピューターとネットワークを仮想ネットワークに接続するには、VPN Gateway または ExpressRoute を使用します。

- リソース間のトラフィックを暗号化する: 仮想ネットワーク暗号化を使用し、仮想ネットワーク内のリソース間でトラフィックを暗号化できます。

ネットワーク セキュリティ グループ

ネットワーク セキュリティ グループを使用して、Azure 仮想ネットワークの Azure リソース間のネットワーク トラフィックをフィルター処理できます。 詳細については、「ネットワーク セキュリティ グループ」を参照してください。

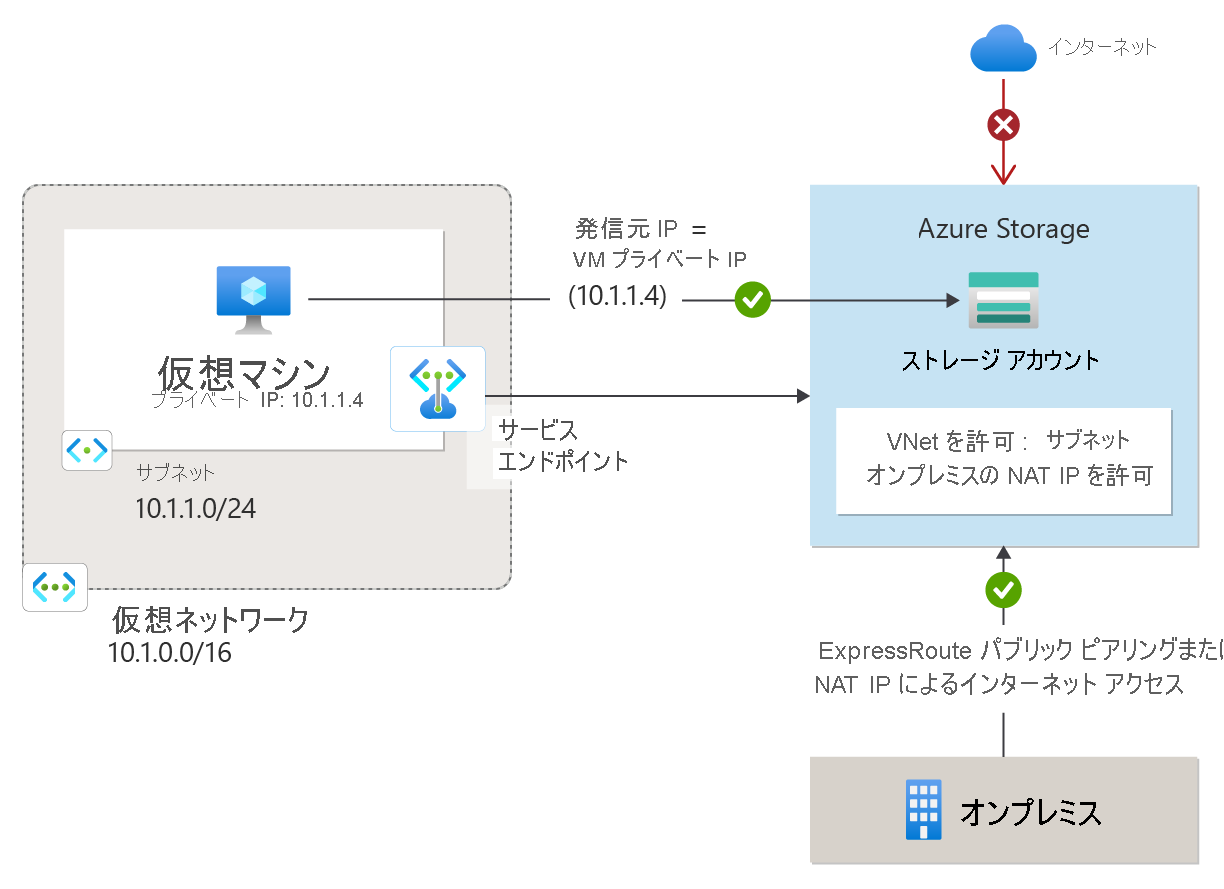

サービス エンドポイント

Virtual Network (VNet) サービス エンドポイントでは、直接接続を介して、仮想ネットワークのプライベート アドレス空間が拡張され、仮想ネットワークの ID が Azure サービスに提供されます。 エンドポイントを使用することで、重要な Azure サービス リソースへのアクセスを仮想ネットワークのみに限定することができます。 仮想ネットワークから Azure サービスへのトラフィックは常に、Microsoft Azure のバックボーン ネットワーク上に残ります。

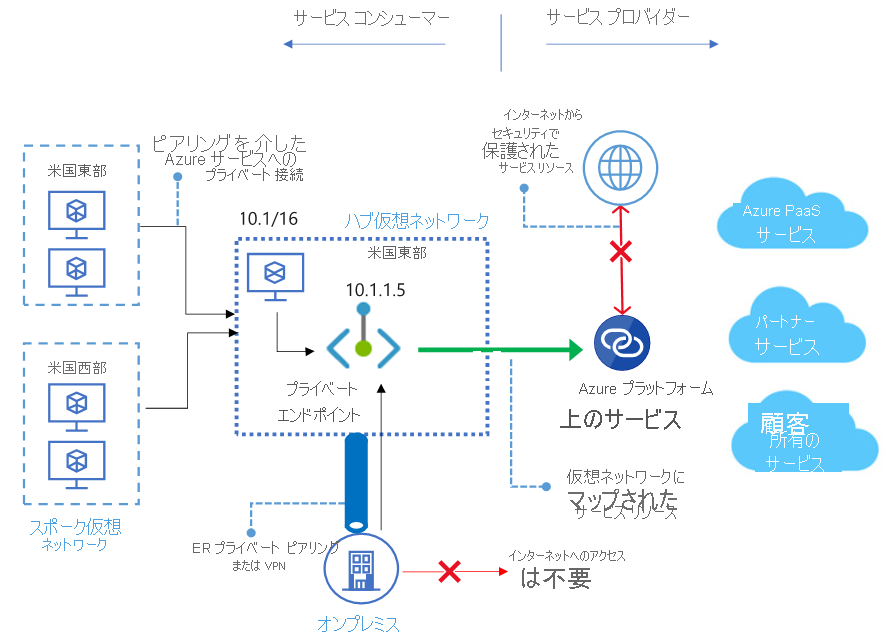

Azure Private Link

Azure Private Link を使用すると、お使いの仮想ネットワーク内のプライベート エンドポイント経由で Azure PaaS サービス (Azure Storage、SQL Database など) と Azure でホストされている顧客所有の、またはパートナー サービスにアクセスできます。 仮想ネットワークとサービスの間のトラフィックは、Microsoft のバックボーン ネットワークを通ります。 パブリック インターネットにサービスを公開する必要はありません。 お使いの仮想ネットワークに独自のプライベート リンク サービスを作成して顧客に提供することができます。

Azure DNS

Azure DNS は、Microsoft Azure インフラストラクチャを使用した DNS ホスティングと解決を提供します。 Azure DNS は、次の 3 つのサービスで構成されます。

- Azure パブリック DNS は DNS ドメイン用のホスティング サービスです。 Azure でドメインをホストすることで、その他の Azure サービスと同じ資格情報、API、ツール、課金情報を使用して DNS レコードを管理できます。

- Azure プライベート DNS は、仮想ネットワークのための DNS サービスとなります。 カスタムの DNS ソリューションを構成しなくても、Azure プライベート DNS によって、仮想ネットワークにおけるドメイン名の管理と解決が行われます。

- Azure DNS Private Resolver は、VM ベースの DNS サーバーをデプロイすることなく、オンプレミス環境から Azure DNS プライベート ゾーンに対して (またはその逆方向に) クエリを実行できるサービスです。

Azure DNS を使用すると、パブリック ドメインをホスティングおよび解決し、仮想ネットワーク内の DNS 解決を管理し、Azure とオンプレミス リソースの間で名前解決を可能にすることができます。

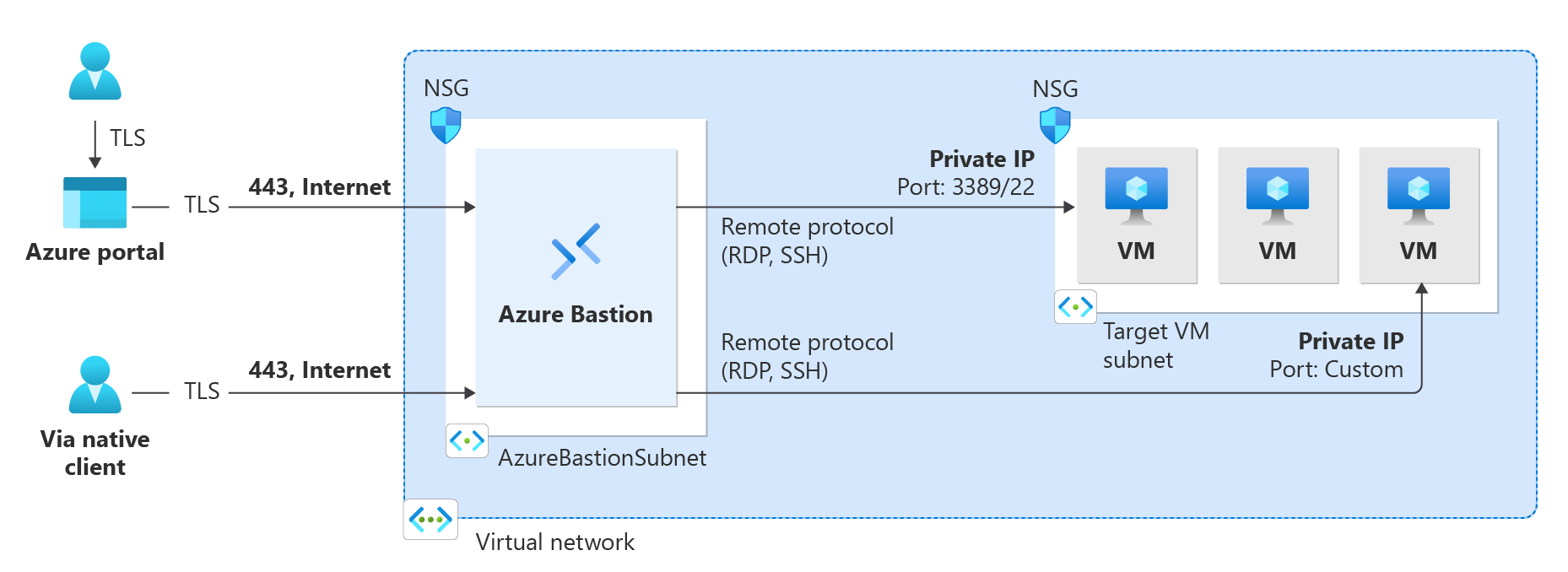

Azure Bastion

Azure Bastion は、ブラウザーと Azure portal を使用して仮想マシンに接続できるように、仮想ネットワークにデプロイできるサービスです。 ローカル コンピューターに既にインストールされているネイティブ SSH または RDP クライアントを使用して接続することもできます。 Azure Bastion サービスは、お使いの仮想ネットワーク内で展開する、フル プラットフォーム マネージド PaaS サービスです。 これにより、TLS 経由で Azure portal から直接、仮想マシンに安全かつシームレスに RDP/SSH 接続できます。 Azure Bastion 経由で接続する場合、仮想マシンにパブリック IP アドレス、エージェント、クライアント ソフトウェアはいずれも不要です。 Azure Bastion にはさまざまな SKU/レベルを使用できます。 選択したレベル応じて、使用可能な機能が影響を受けます。 詳しくは、「Bastion の構成設定について」をご覧ください。

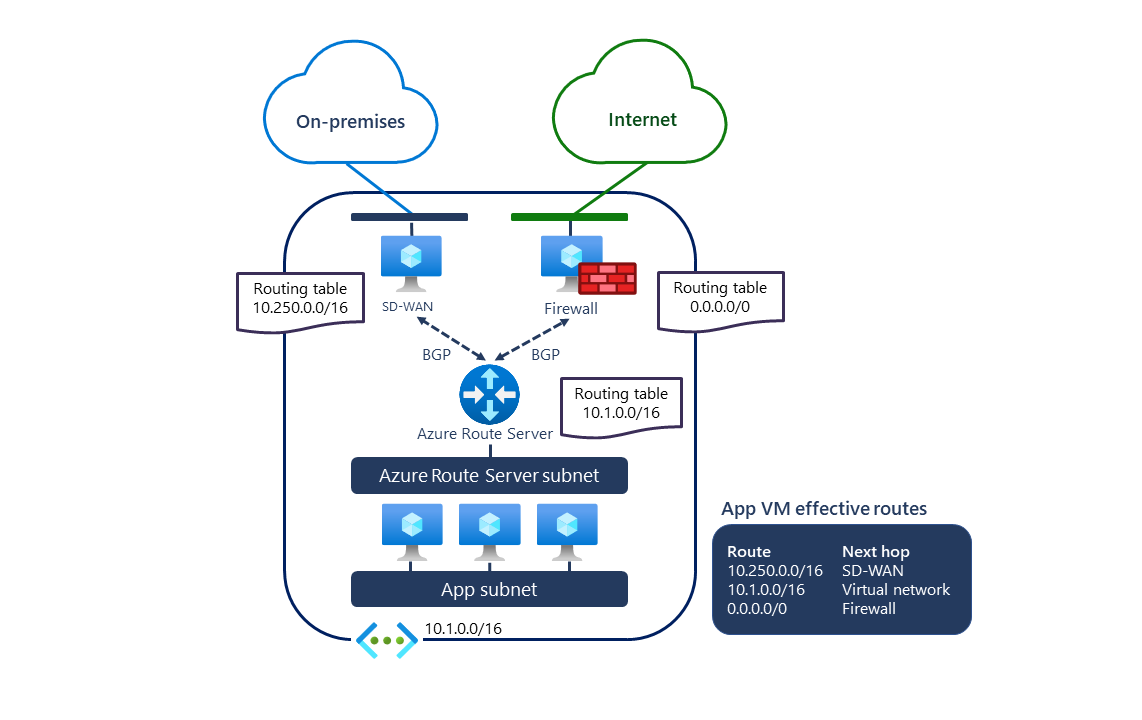

アジュールルートサーバー

Azure Route Server は、ネットワーク仮想アプライアンス (NVA) と仮想ネットワークの間の動的ルーティングを簡素化します。 これにより、ルート テーブルを手動で構成したり管理したりすることなく、BGP ルーティング プロトコルをサポートする NVA と Azure Virtual Network (VNet) 内の Azure ソフトウェア定義ネットワーク (SDN) 間で Border Gateway Protocol (BGP) ルーティング プロトコルを介して、ルーティング情報を直接交換することができます。

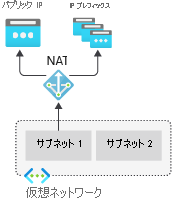

NAT ゲートウェイ

NAT Gateway を使用すると、仮想ネットワークのアウトバウンドのみのインターネット接続が簡単になります。 これをサブネットに対して構成した場合、指定した静的パブリック IP アドレスがすべてのアウトバウンド接続で使用されます。 ロード バランサーや、仮想マシンに直接アタッチされたパブリック IP アドレスがなくても、アウトバウンド接続が可能となります。 詳細については、「Azure NAT Gateway とは」を参照してください。

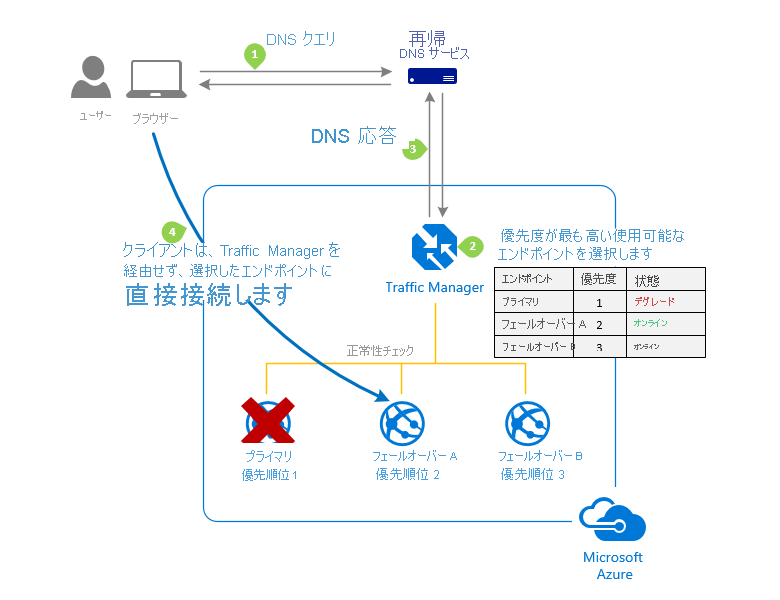

トラフィックマネージャー

Azure Traffic Manager は、世界中の Azure リージョン間でサービスへのトラフィックを最適に配分しつつ、高可用性と応答性を実現する DNS ベースのトラフィック ロード バランサーです。 Traffic Manager では、優先順位、重み付け、パフォーマンス、地理的、複数値、サブネットなどのさまざまなトラフィック ルーティング方法で、トラフィックを分散させることができます。

次の図は、Traffic Manager によるエンドポイントの優先順位に基づいたルーティングを示しています。

Traffic Manager の詳細については、「Traffic Manager について」を参照してください。

負荷分散とコンテンツ配信

このセクションでは、アプリケーションとワークロードの提供に役立つ Azure のネットワーク サービス (Load Balancer、Application Gateway、Azure Front Door Service) について説明します。

ロードバランサー (負荷分散装置)

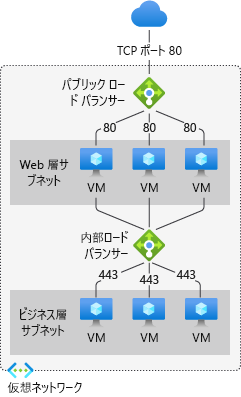

Azure Load Balancer には、すべての UDP と TCP プロトコル向けの高パフォーマンス、低待ち時間のレイヤー 4 負荷分散機能が用意されています。 受信接続と送信接続を管理します。 パブリックな負荷分散エンドポイントと内部的な負荷分散エンドポイントを構成することができます。 TCP を使用して受信接続をバックエンド プールの送信先にマッピングする規則や、サービスの可用性を管理するための HTTP の正常性プローブ オプションを定義することができます。

Azure Load Balancer は Standard、Regional、および Gateway SKU で使用できます。

次の図は、インターネットに接続する多層アプリケーションを示しています。外部ロード バランサーと内部ロード バランサーが利用されています。

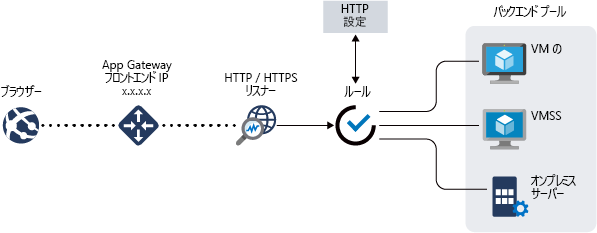

アプリケーション ゲートウェイ

Azure Application Gateway は、アプリケーションに対するトラフィックを管理できる Web トラフィック ロードバランサーです。 アプリケーション デリバリー コントローラー (ADC) をサービスとして提供して、さまざまなレイヤー 7 負荷分散機能をアプリケーションで利用できるようにします。

次の図は、Application Gateway を使った URL パスベースのルーティングを示しています。

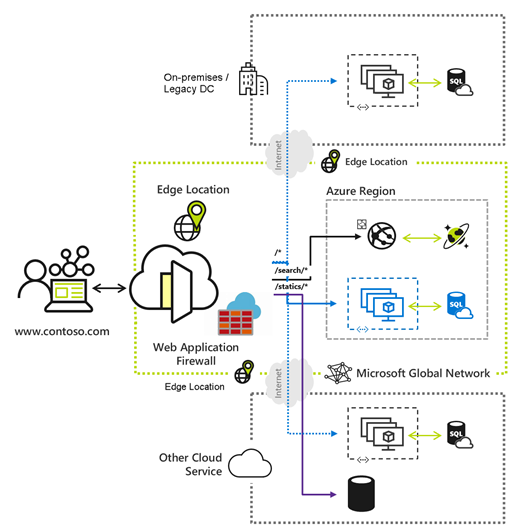

Azure Front Door(アジュール フロント ドア)

Azure Front Door を使用すると、高可用性のために最大限のパフォーマンスと即時グローバル フェールオーバーを最適化することで、Web トラフィックのグローバル ルーティングを定義、管理、監視できます。 Front Door を使用すると、グローバル (複数リージョン) のコンシューマーや企業のアプリケーションを、Azure を使用して世界中のユーザーに発信する、堅牢で高性能なパーソナライズされた最新のアプリケーション、API、およびコンテンツに変換することができます。

ハイブリッド接続

このセクションでは、オンプレミス ネットワークと Azure 間のセキュリティで保護された通信を提供するネットワーク接続サービス (VPN Gateway、ExpressRoute、Virtual WAN、Peering Service) について説明します。

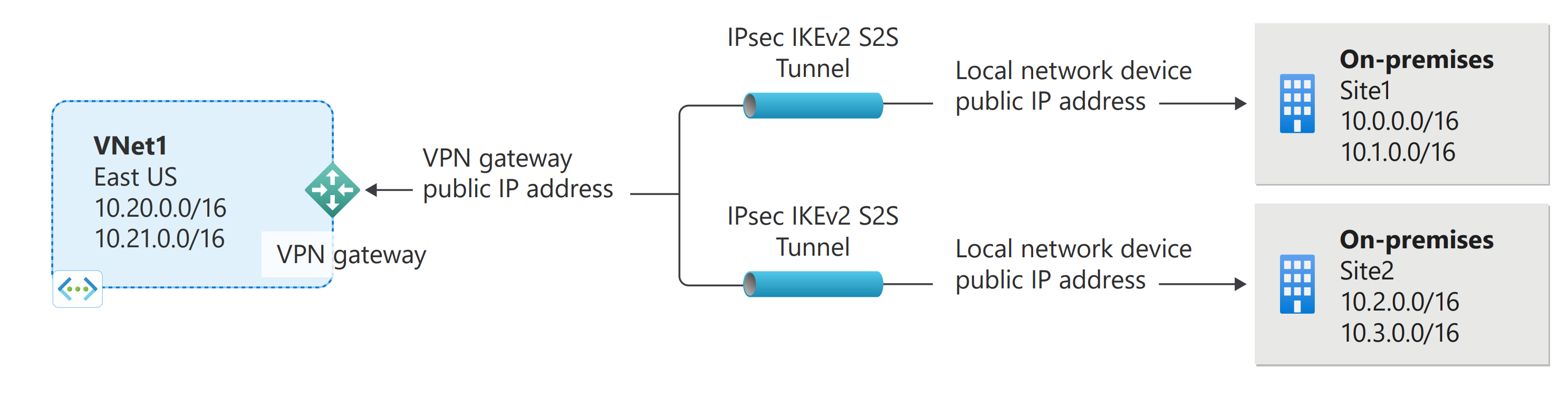

VPN Gateway

VPN Gateway は、オンプレミスの場所から仮想ネットワークへの暗号化されたクロスプレミス接続の作成や、VNet 間の暗号化された接続の作成に役立ちます。 VPN Gateway 接続では、さまざまな構成を利用できます。 主な機能の一部は次のとおりです。

- サイト間 VPN 接続

- ポイント対サイト VPN 接続

- VNET 間 VPN 接続

次の図は、同じ仮想ネットワークへの複数のサイト間 VPN 接続を示しています。 その他の接続図を確認するには、「VPN Gateway の設計」を参照してください。

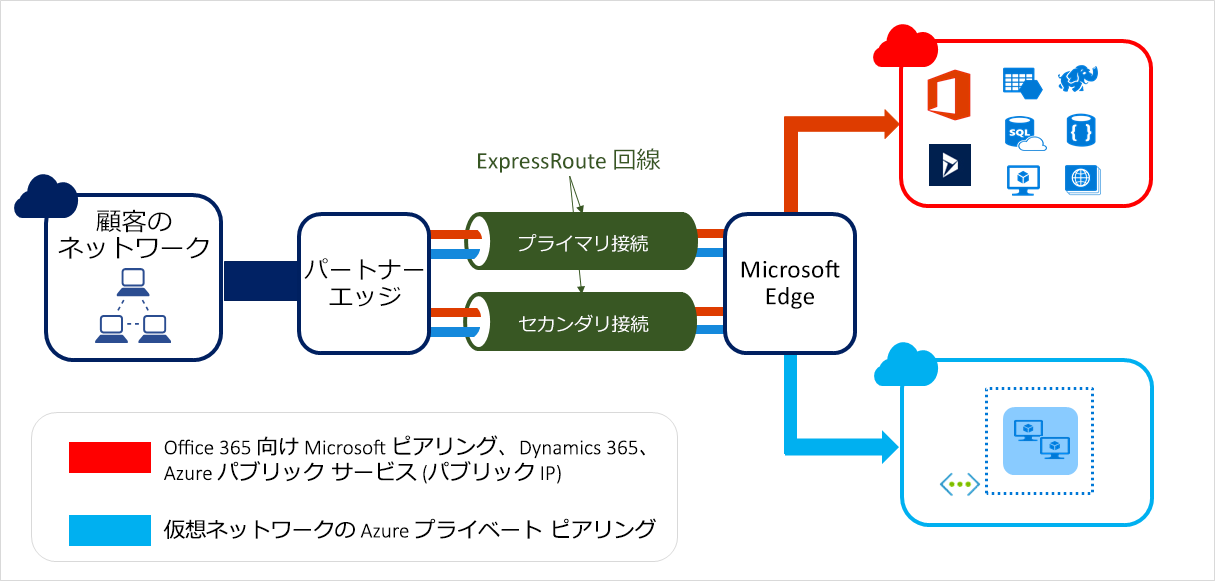

ExpressRoute

ExpressRoute を使用すると、接続プロバイダーが提供するプライベート接続経由で、オンプレミスのネットワークを Microsoft クラウドに拡張できます。 この接続はプライベート接続です。 トラフィックはインターネットを経由しません。 ExpressRoute では、Microsoft Azure、Microsoft 365、Dynamics 365 などの Microsoft クラウド サービスへの接続を確立できます。

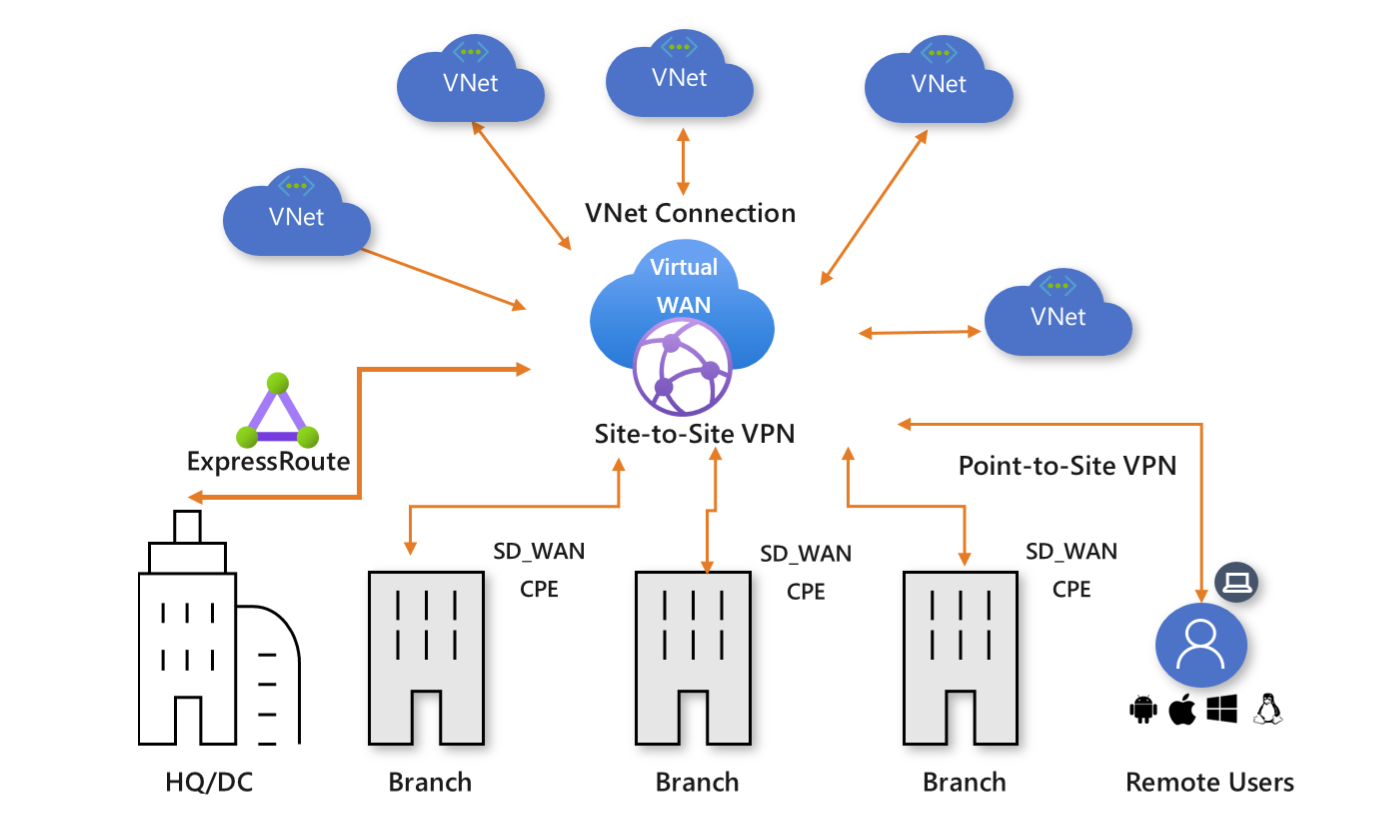

仮想WAN

Azure Virtual WAN は、ネットワーク、セキュリティ、ルーティングのさまざまな機能をまとめて、1 つの運用インターフェイスを提供するネットワーク サービスです。 Azure VNet への接続は、仮想ネットワーク接続を使用して確立されます。 主な機能の一部は次のとおりです。

- ブランチ接続 (SD-WAN、VPN CPE などの Azure Virtual WAN パートナー デバイスからの接続性自動化による)

- サイト間 VPN 接続

- リモート ユーザーの VPN 接続性 (ポイント対サイト)

- プライベート接続性 (ExpressRoute)

- クラウド内接続 (仮想ネットワークの推移的な接続)

- VPN ExpressRoute の相互接続

- プライベート接続性のルーティング、Azure Firewall、暗号化

ピアリングサービス

Azure Peering Service を使用すると、Microsoft 365、Dynamics 365、サービスとしてのソフトウェア (SaaS) サービス、Azure、パブリック インターネット経由でアクセス可能な Microsoft サービスなど、Microsoft クラウド サービスへのお客様の接続が強化されます。

ネットワークのセキュリティ

このセクションでは、ネットワーク リソースを保護および監視する Azure のネットワーク サービス (Firewall Manager、Firewall、Web Application Firewall、DDoS Protection) について説明します。

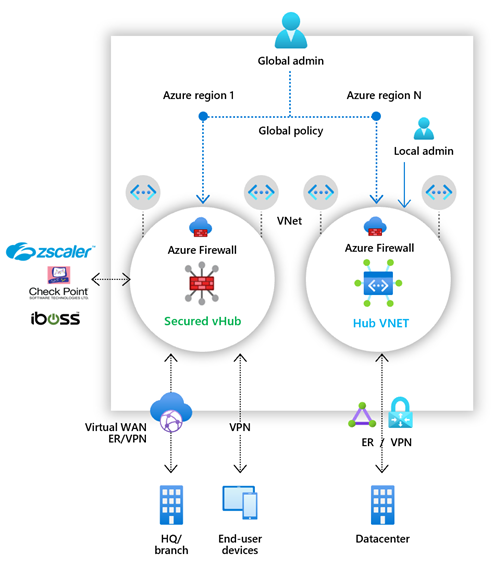

ファイアウォールマネージャー

Azure Firewall Manager は、クラウドベースのセキュリティ境界に対して、集約型セキュリティ ポリシーとルーティング管理を提供するセキュリティ管理サービスです。 Firewall Manager は、セキュリティで保護された仮想ハブとハブ仮想ネットワークという 2 種類のネットワーク アーキテクチャのセキュリティ管理を提供できます。 Azure Firewall Manager を使用すると、Azure リージョンとサブスクリプション全体に複数の Azure Firewall インスタンスをデプロイし、DDoS 保護プランを実装し、Web アプリケーション ファイアウォール ポリシーを管理し、パートナーのサービスとしてのセキュリティと統合してセキュリティを強化できます。

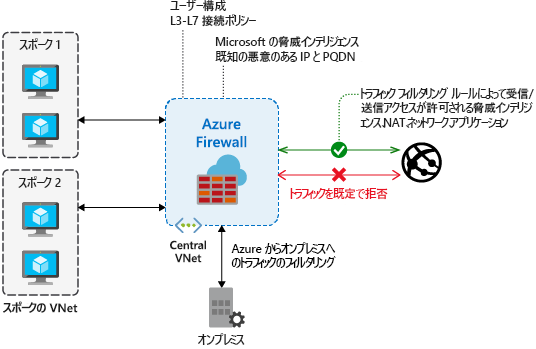

Azure Firewall

Azure Firewall は、Azure 仮想ネットワーク リソースを保護する、クラウドベースのマネージド ネットワーク セキュリティ サービスです。 Azure Firewall を使用すると、アプリケーションとネットワークの接続ポリシーを、サブスクリプションと仮想ネットワークをまたいで一元的に作成、適用、記録することができます。 Azure Firewall では、外部のファイアウォールが仮想ネットワークからのトラフィックを識別できるよう、仮想ネットワーク リソースに静的パブリック IP アドレスが使用されます。

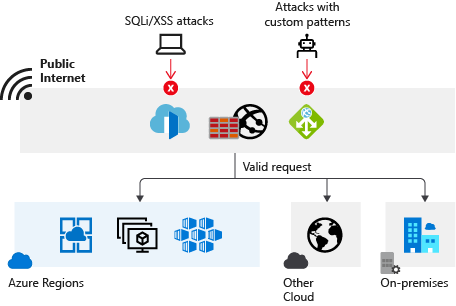

Web アプリケーション ファイアウォール

Azure Web Application Firewall (WAF) は、SQL インジェクションやクロスサイト スクリプティングなどの一般的な Web エクスプロイトや脆弱性から Web アプリケーションを保護します。 Azure WAF は、管理されたルールによって OWASP Top 10 の脆弱性を標準で保護します。 また、お客様はカスタム ルールを構成することもできます。これは、ソース IP 範囲と要求の属性 (ヘッダー、Cookie、フォーム データ フィールド、クエリ文字列パラメーターなど) に基づいて保護を強化するためにお客様が管理するルールです。

お客様は、Application Gateway での Azure WAF をデプロイして、パブリックおよびプライベートのアドレス空間のエンティティをリージョン単位で保護することができます。 また、Front Door での Azure WAF をデプロイして、パブリック エンドポイントをネットワーク エッジで保護することもできます。

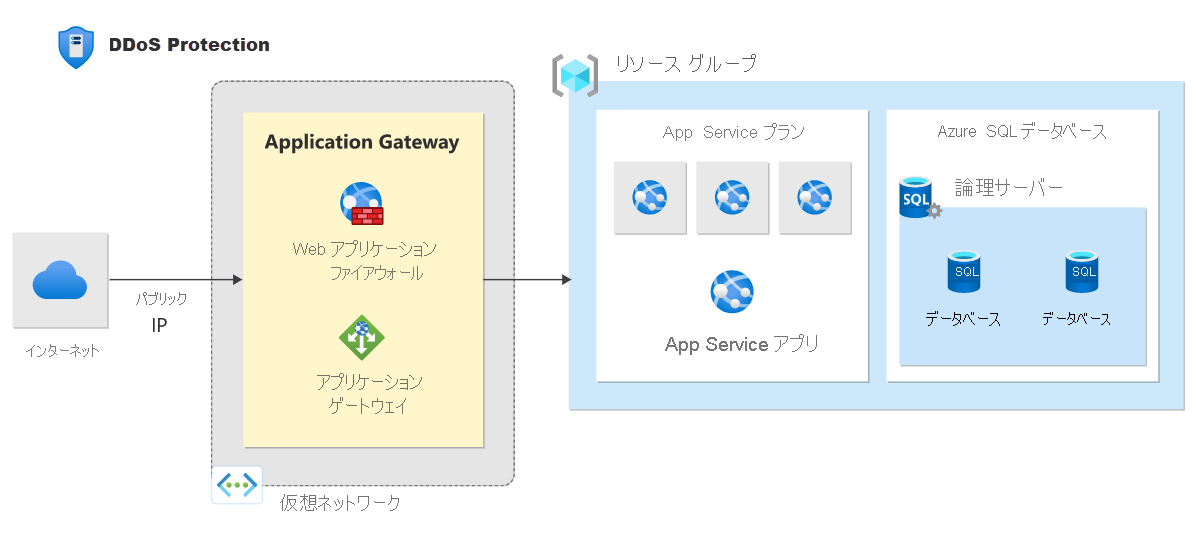

DDoS攻撃からの保護

Azure DDoS Protection は、きわめて巧妙な DDoS 攻撃への対抗策となります。 このサービスでは、仮想ネットワークにデプロイされたアプリケーションとリソースに対する DDoS 軽減機能が強化されています。 また、Azure DDoS Protection を利用するお客様は、能動的攻撃を受けたときに、DDoS Rapid Response サポートにアクセスして DDoS の専門家に問い合わせることができます。

Azure DDoS Protection は、次の 2 つの層で構成されます:

- DDoS ネットワーク保護では、アプリケーションの設計に関するベスト プラクティスと組み合わせることにより、DDoS 攻撃から保護するための強化された DDoS 軽減機能が提供されます。 この機能は、仮想ネットワーク内にあるお客様固有の Azure リソースを保護するために、自動的に調整されます。

- DDoS IP 保護は、保護された IP モデル単位の課金です。 DDoS IP 保護には、DDoS ネットワーク保護と同じコア エンジニアリング機能が含まれていますが、DDoS Rapid Response サポート、コスト保護、WAF の割引など、付加価値サービスが異なります。

コンテナー ネットワークのセキュリティ

コンテナー ネットワーク セキュリティは、 Advanced Container Networking Services の一部です。 Advanced Container Networking Services では、AKS ネットワーク セキュリティの制御が強化されます。 完全修飾ドメイン名 (FQDN) フィルター処理などの機能により、Azure CNI Powered by Cilium を使用するクラスターでは、FQDN ベースのネットワーク ポリシーを実装して、AKS でゼロ トラスト セキュリティ アーキテクチャを実現できます。

ネットワークの管理と監視

このセクションでは、Azure のネットワークの管理と監視サービス (Network Watcher、Azure Monitor、Azure Virtual Network Manager) について説明します。

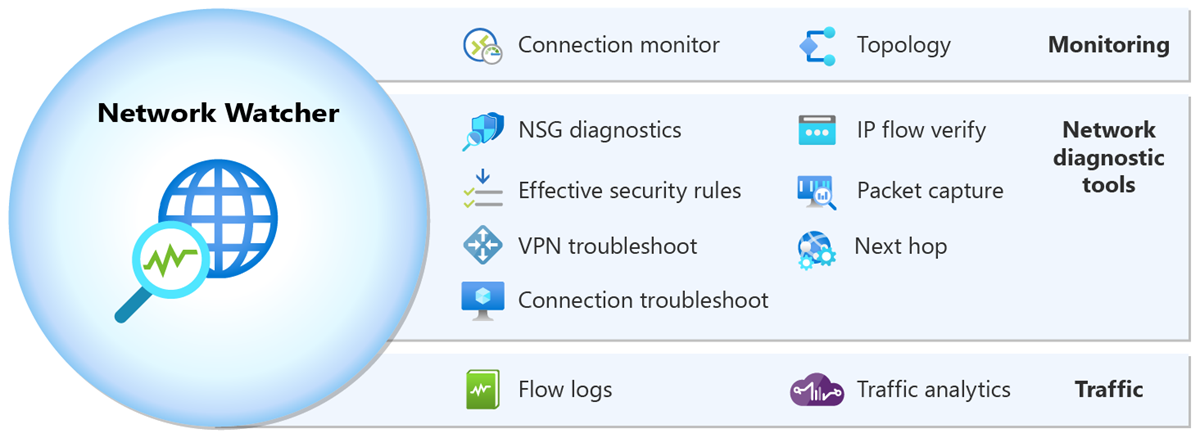

Azure Network Watcher

Azure Network Watcher は、Azure 仮想ネットワーク内のリソースの監視、診断、メトリックの表示、ログの有効化または無効化を行うツールを提供します。

Azure Monitor

Azure Monitor では、クラウドおよびオンプレミス環境の利用統計情報を収集、分析し、それに対応する包括的なソリューションを提供することにより、アプリケーションの可用性とパフォーマンスが最大化されます。 このツールは、ご利用のアプリケーションがどのように実行されているかを把握するのに役立ちます。さらに、このツールにより、そのアプリケーションに影響している問題点およびアプリケーションが依存しているリソースを事前に明らかにしておくことができます。

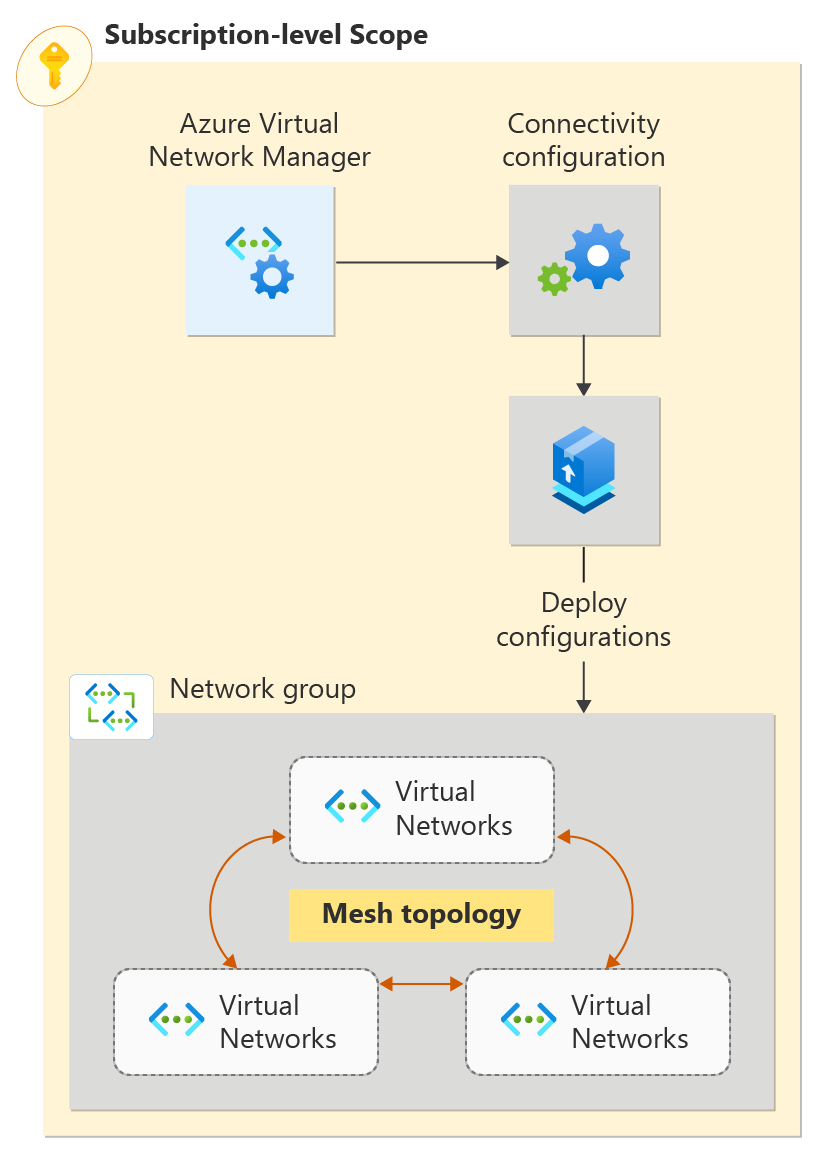

Azure Virtual Network Manager

Azure Virtual Network Manager は、サブスクリプション全体でグローバルに仮想ネットワークをグループ化、構成、デプロイ、管理できる管理サービスです。 Virtual Network Manager では、ネットワーク グループを定義して、仮想ネットワークを識別し、論理的に分割することができます。 次に、必要な接続とセキュリティの構成を決定し、ネットワーク グループ内の選択したすべての仮想ネットワークで一度に適用します。

コンテナー ネットワークの監視

コンテナー ネットワークの可観測性は、 Advanced Container Networking Services の一部です。 Advanced Container Networking Services は、Hubble のコントロール プレーンを使用して、AKS のネットワークとパフォーマンスを包括的に可視化します。 ノード レベル、ポッド レベル、TCP、DNS の各メトリックにわたってリアルタイムに詳しい分析情報を提供し、ネットワーク インフラストラクチャの徹底的な監視が保証されます。

次のステップ

- 「最初の仮想ネットワークの作成」の手順を実行して、最初の仮想ネットワークを作成し、そこにいくつかの仮想マシンを接続します。

- ポイント対サイト接続の構成に関する記事の手順を実行して、コンピューターを仮想ネットワークに接続します。

- インターネットに接続するロード バランサーの作成に関する記事の手順を実行して、インターネット トラフィックをパブリック サーバーに負荷分散します。