主要な CRM クラウド プロバイダーとして、ServiceNow には、顧客、内部プロセス、インシデント、レポートに関する大量の機密情報がorganization内に組み込まれています。 ServiceNow はビジネスに不可欠なアプリであるため、organization内のユーザー、およびその外部のユーザー (パートナーや請負業者など) によってさまざまな目的でアクセスされ、使用されます。 多くの場合、ServiceNow にアクセスするユーザーの大部分はセキュリティに対する認識が低く、意図せずに共有することで機密情報が危険にさらされる可能性があります。 他の場合、悪意のあるアクターは、最も機密性の高い顧客関連の資産にアクセスする可能性があります。

ServiceNow を Defender for Cloud Apps に接続すると、ユーザーのアクティビティに関する分析情報が向上し、機械学習ベースの異常検出を使用した脅威検出と、機密性の高い顧客情報が ServiceNow クラウドにアップロードされるタイミングを識別するなどの情報保護検出が提供されます。

このアプリ コネクタを使用して、Microsoft Secure Score に反映されたセキュリティ制御を使用して SaaS セキュリティ態勢管理 (SSPM) 機能にアクセスします。 詳細情報 を参照してください。

主な脅威

- 侵害されたアカウントとインサイダーの脅威

- データ漏洩

- セキュリティに対する認識が不十分

- アンマネージド Bring Your Own Device (BYOD)

Defender for Cloud Appsが環境を保護するのにどのように役立つか

- クラウドの脅威、侵害されたアカウント、悪意のある内部関係者を検出する

- クラウドに保存されている規制対象および機密データを検出、分類、ラベル付け、保護する

- クラウドに保存されているデータに DLP およびコンプライアンス ポリシーを適用する

- 共有データの露出を制限し、コラボレーション ポリシーを実施する

- フォレンジック調査のためにアクティビティの監査証跡を使用する

SaaS セキュリティ体制管理

ServiceNow を接続 して、Microsoft Secure Score で ServiceNow のセキュリティに関する推奨事項を自動的に取得します。

[セキュリティ スコア] で [ 推奨されるアクション ] を選択し、 Product = ServiceNow でフィルター処理します。 たとえば、ServiceNow の推奨事項は次のとおりです。

- MFA を有効にする

- 明示的なロール プラグインをアクティブ化する

- 高セキュリティ プラグインを有効にする

- スクリプト要求の承認を有効にする

詳細については、以下を参照してください:

組み込みのポリシーとポリシー テンプレートを使用して ServiceNow を制御する

次の組み込みのポリシー テンプレートを使用して、潜在的な脅威を検出して通知できます。

| 種類 | 氏名 |

|---|---|

| 組み込みの異常検出ポリシー |

匿名 IP アドレスからのアクティビティ 頻度の低い国からのアクティビティ |

|

疑わしい IP アドレスからのアクティビティ 不可能な移動 終了したユーザーによって実行されるアクティビティ (IdP としてMicrosoft Entra IDが必要) 複数回のログイン試行の失敗 ランサムウェア検出 通常とは異なる複数のファイルダウンロード アクティビティ |

|

| アクティビティ ポリシー テンプレート | 危険な IP アドレスからのログオン 1 人のユーザーによる一括ダウンロード |

| ファイル ポリシー テンプレート | 未承認のドメインと共有されているファイルを検出する 個人用メール アドレスと共有されているファイルを検出する PII/PCI/PHIを使用してファイルを検出する |

ポリシーの作成の詳細については、「ポリシーの 作成」を参照してください。

ガバナンス制御を自動化する

潜在的な脅威の監視に加えて、次の ServiceNow ガバナンス アクションを適用して自動化して、検出された脅威を修復できます。

| タイプ | 操作 |

|---|---|

| ユーザー ガバナンス | - ユーザーにアラートを通知する (Microsoft Entra ID経由) - ユーザーに再度サインインを要求する (Microsoft Entra ID経由) - ユーザーを一時停止する (Microsoft Entra ID経由) |

アプリからの脅威の修復の詳細については、「 接続されたアプリの管理」を参照してください。

ServiceNow をリアルタイムで保護する

外部ユーザーをセキュリティで保護して共同作業し、機密データのダウンロードをアンマネージド デバイスまたは危険なデバイスにブロックして保護するためのベスト プラクティスを確認します。

ServiceNow をMicrosoft Defender for Cloud Appsに接続する

この記事では、アプリ コネクタ API を使用して既存の ServiceNow アカウントにMicrosoft Defender for Cloud Appsを接続する手順について説明します。 この接続を使用すると、ServiceNow の使用を可視化して制御できます。 ServiceNow を保護Defender for Cloud Apps方法については、「ServiceNow を保護する」を参照してください。

このアプリ コネクタを使用して、Microsoft Secure Score に反映されたセキュリティ制御を使用して SaaS セキュリティ態勢管理 (SSPM) 機能にアクセスします。 詳細情報 を参照してください。

前提条件

Defender for Cloud Appsでは、次の ServiceNow バージョンがサポートされています。

- ユーレカ

- フィジー

- ジュネーブ

- ヘルシンキ

- イスタンブール

- ジャカルタ

- キングストン

- ロンドン

- ユタ州

- 横浜

- マドリード

- ニューヨーク

- オーランド

- パリ

- ケベック州

- ローマ

- San Diego

- 東京

- Vancouver

- ワシントン

- ザナドゥ

ServiceNow をDefender for Cloud Appsに接続するには、管理 ロールを持ち、ServiceNow インスタンスが API アクセスをサポートしていることを確認する必要があります。

詳細については、 ServiceNow 製品のドキュメントを参照してください。

ヒント

Fuji 以降のリリースで使用できる OAuth アプリ トークンを使用して ServiceNow をデプロイすることをお勧めします。 詳細については、関連する ServiceNow ドキュメントを参照してください。

以前のリリースでは、ユーザー/パスワードに基づいて レガシ接続モード を使用できます。 指定されたユーザー名/パスワードは API トークンの生成にのみ使用され、最初の接続プロセスの後に保存されません。

OAuth を使用して ServiceNow をDefender for Cloud Appsに接続する方法

管理 アカウントで ServiceNow アカウントにサインインします。

注:

指定されたユーザー名/パスワードは API トークンの生成にのみ使用され、最初の接続プロセスの後に保存されません。

フィルター ナビゲーターの検索バーに「OAuth」と入力し、[アプリケーション レジストリ] を選択します。

[アプリケーション レジストリ] メニュー バーで、[新規] を選択して新しい OAuth プロファイルを作成します。

[ OAuth アプリケーションの種類] で、[ 外部クライアント用の OAuth API エンドポイントの作成] を選択します。

[ アプリケーション レジストリ] の [新しいレコード ] で、次のフィールドを入力します。

[名前 ] フィールドに、新しい OAuth プロファイルに名前を付けます (例: CloudAppSecurity)。

クライアント ID は自動的に生成されます。 この ID をコピーします。接続を完了するには、Defender for Cloud Appsに貼り付ける必要があります。

[ クライアント シークレット ] フィールドに文字列を入力します。 空のままにすると、ランダムなシークレットが自動的に生成されます。 後でコピーして保存します。

アクセス トークンの有効期間を少なくとも 3,600 に増やします。

[送信] を選択します。

更新トークンの有効期間を更新します。

[ ServiceNow ] ウィンドウで、[ システム OAuth] を検索し、[ アプリケーション レジストリ] を選択します。

定義された OAuth の名前を選択し、[ 更新トークンの有効期間] を 7,776,000 秒 (90 日) に変更します。

[更新] を選択します。

接続がアクティブなままになるように、内部プロシージャを確立します。

- 更新トークンの有効期限が予想される前に、古い更新トークンを取り消します。

- ServiceNow ポータルで、 System OAuth を検索し、[ トークンの管理] を選択します。

- OAuth 名と有効期限に従って、一覧から古いトークンを選択します。

- [ アクセスの取り消し] > [取り消し] を選択します。

- Microsoft Defender ポータルで、同じクライアント ID とクライアント シークレットを使用して、既存のコネクタを編集します。 これにより、新しい更新トークンが生成されます。

注:

これは、90 日ごとに定期的なプロセスです。 これを行わないと、ServiceNow 接続は動作を停止します。

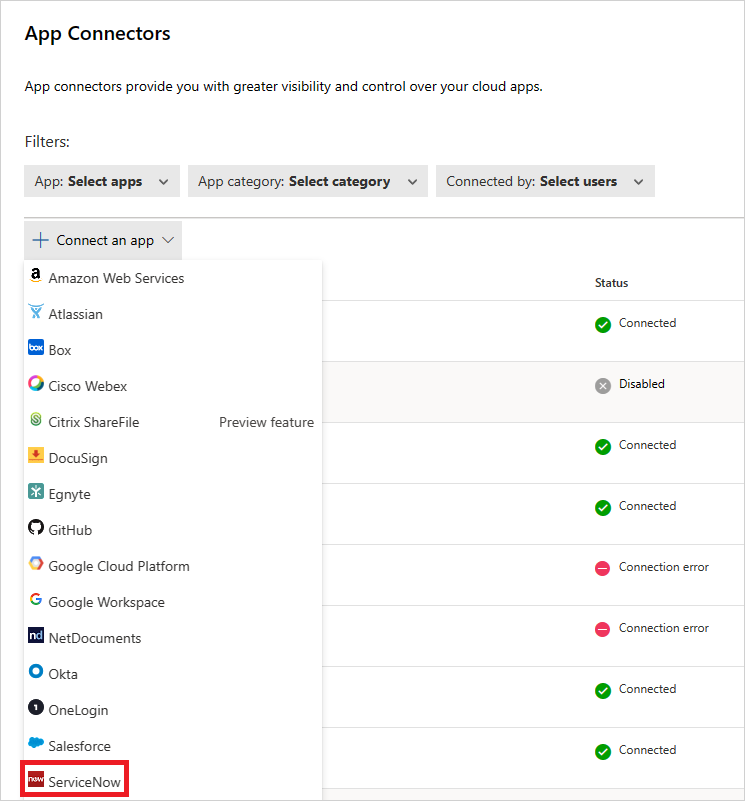

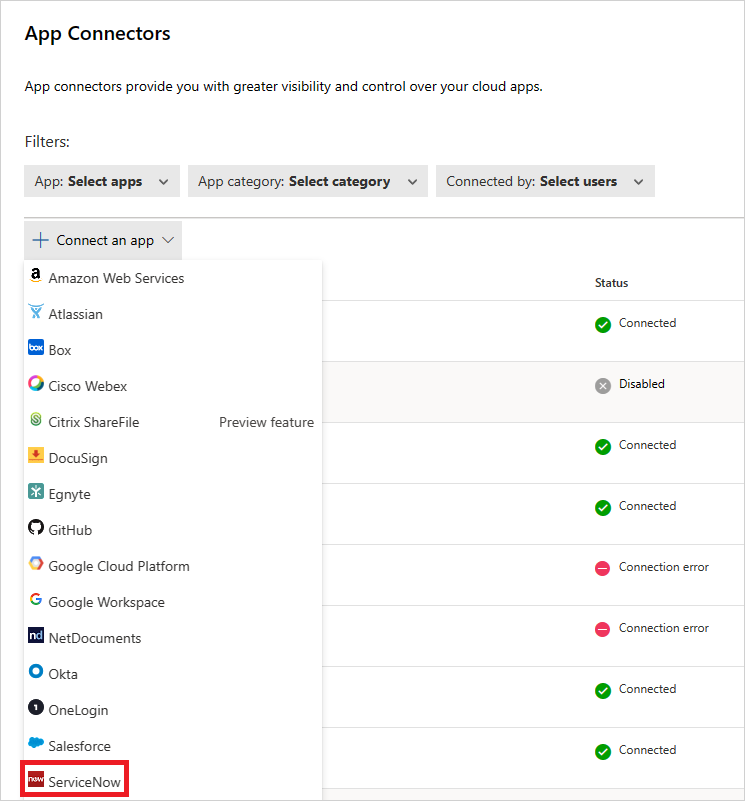

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。 [ 接続済みアプリ] で、[ アプリ コネクタ] を選択します。

[ アプリ コネクタ ] ページで、[ +アプリの接続] を選択し、[ ServiceNow] を選択します。

する

する次のウィンドウで、接続に名前を付け、[ 次へ] を選択します。

[ 詳細の入力 ] ページで、[ OAuth トークンを使用して接続する (推奨)] を選択します。 [次へ] を選択します。

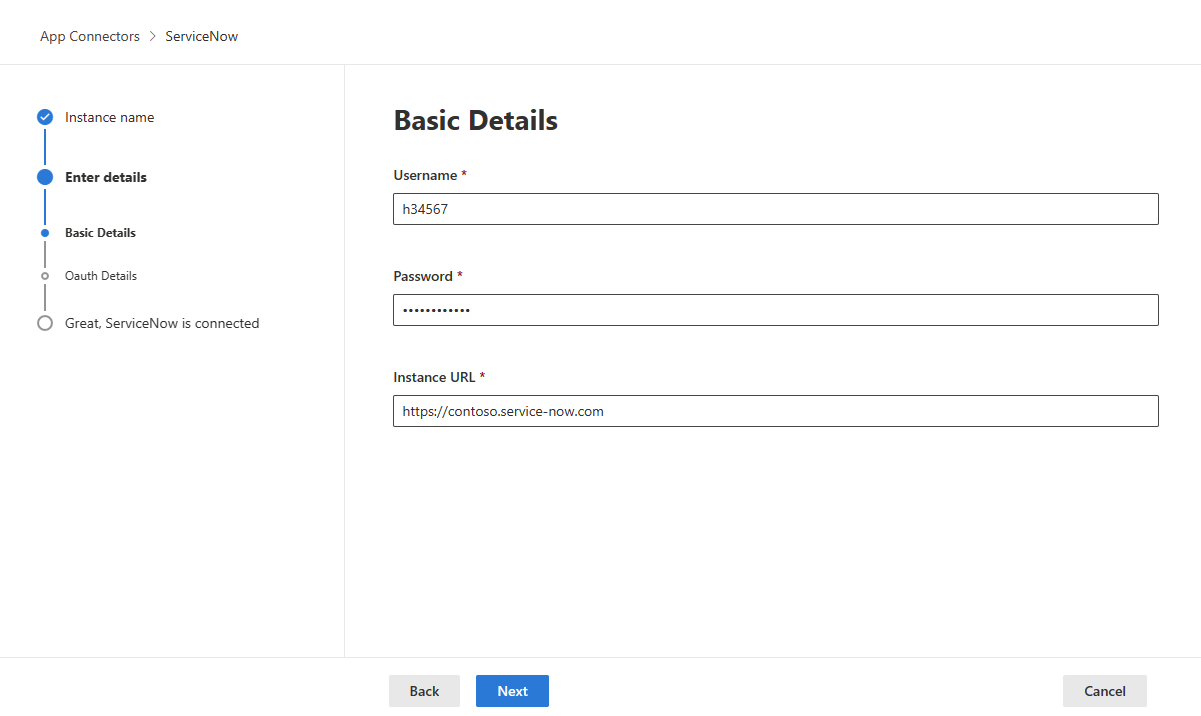

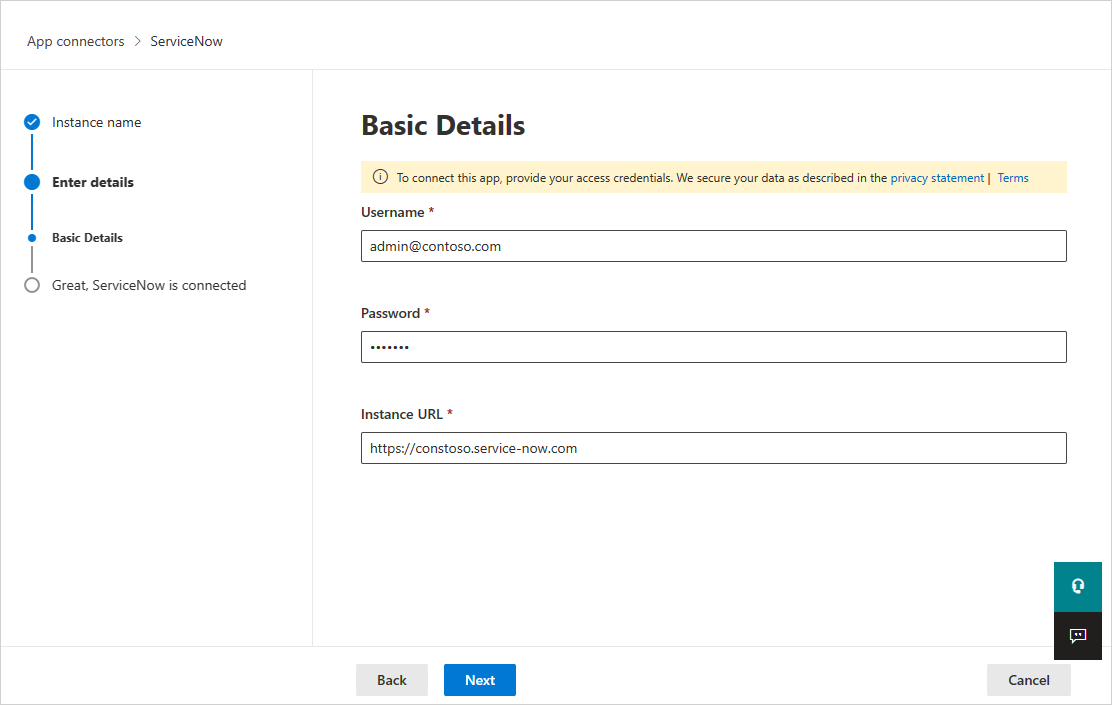

[ 基本の詳細 ] ページで、適切なボックスに ServiceNow ユーザー ID、パスワード、インスタンス URL を追加します。 [次へ] を選択します。

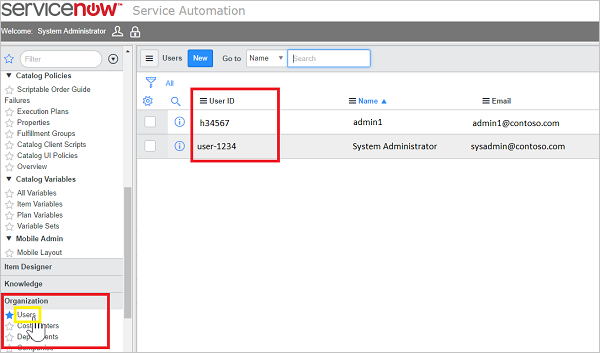

ServiceNow ユーザー ID を見つけるには、ServiceNow ポータルで [ ユーザー ] に移動し、テーブル内で自分の名前を見つけます。

[ OAuth の詳細] ページで 、 クライアント ID と クライアント シークレットを入力します。 [次へ] を選択します。

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。 [ 接続済みアプリ] で、[ アプリ コネクタ] を選択します。 接続されている App Connector の状態が [接続済み] になっていることを確認します。

ServiceNow に接続すると、接続の 1 時間前にイベントが受信されます。

レガシ ServiceNow 接続

ServiceNow をDefender for Cloud Appsに接続するには、管理者レベルのアクセス許可を持ち、ServiceNow インスタンスが API アクセスをサポートしていることを確認する必要があります。

管理 アカウントで ServiceNow アカウントにサインインします。

Defender for Cloud Appsの新しいサービス アカウントを作成し、新しく作成したアカウントに管理ロールをアタッチします。

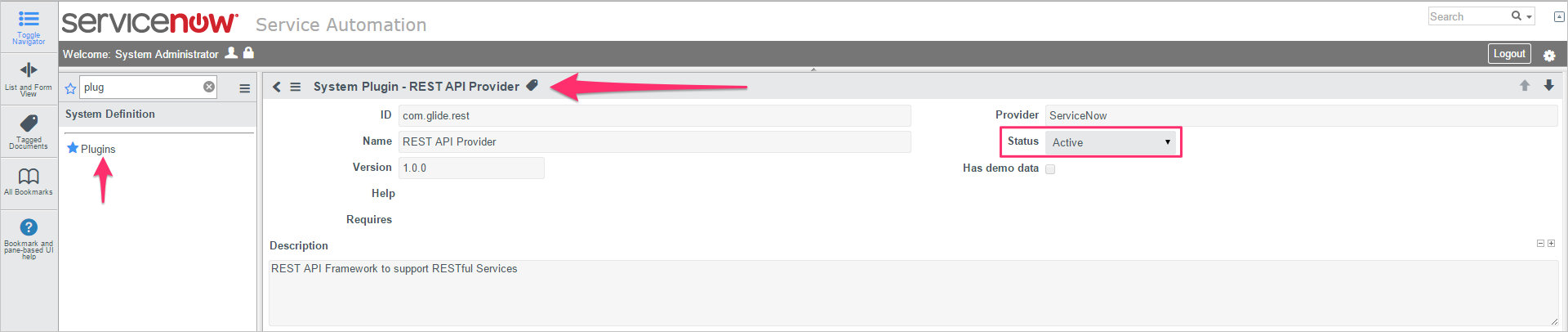

REST API プラグインがオンになっていることを確認します。

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。 [ 接続済みアプリ] で、[ アプリ コネクタ] を選択します。

[ アプリ コネクタ ] ページで、[ +アプリの接続] を選択し、[ ServiceNow] を選択します。

する

する次のウィンドウで、接続に名前を付け、[ 次へ] を選択します。

[ 詳細の入力 ] ページで、[ ユーザー名とパスワードのみを使用して接続する] を選択します。 [次へ] を選択します。

[ 基本の詳細 ] ページで、適切なボックスに ServiceNow ユーザー ID、パスワード、インスタンス URL を追加します。 [次へ] を選択します。

[接続] を選択します。

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。 [ 接続済みアプリ] で、[ アプリ コネクタ] を選択します。 接続されている App Connector の状態が [接続済み] になっていることを確認します。 ServiceNow に接続すると、接続の 1 時間前にイベントが受信されます。

アプリの接続に問題がある場合は、「 アプリ コネクタのトラブルシューティング」を参照してください。

次の手順

問題が発生した場合は、こちらにお問い合わせください。 製品の問題に関するサポートを受ける場合は、サポート チケットを開いてください。