重要

非推奨のお知らせ: SIEM エージェントMicrosoft Defender for Cloud Apps

Microsoft Defender ワークロードにわたる継続的な収束プロセスの一環として、Microsoft Defender for Cloud Apps SIEM エージェントは 2025 年 11 月から非推奨になります。

既存のMicrosoft Defender for Cloud Apps SIEM エージェントは、その時点までそのまま機能し続けます。 2025 年 6 月 19 日の時点で、 新しい SIEM エージェントは構成できませんが、 Microsoft Sentinel エージェント統合 (プレビュー) は引き続きサポートされ、引き続き追加できます。

複数のワークロードからのアクティビティとアラート データの管理をサポートする API に移行することをお勧めします。 これらの API は、セキュリティの監視と管理を強化し、複数のMicrosoft Defender ワークロードのデータを使用して追加の機能を提供します。

Microsoft Defender for Cloud Apps SIEM エージェントを通じて現在利用可能なデータへの継続性とアクセスを確保するには、次のサポートされている API に移行することをお勧めします。

- アラートとアクティビティについては、「Microsoft Defender XDR ストリーミング API」を参照してください。

- ログオン イベントMicrosoft Entra ID 保護については、高度なハンティング スキーマの IdentityLogonEvents テーブルに関するページを参照してください。

- Microsoft Graph セキュリティ アラート API については、「リスト alerts_v2」を参照してください。

- Microsoft Defender XDR インシデント API でMicrosoft Defender for Cloud Appsアラート データを表示するには、「インシデント API とインシデント リソースの種類をMicrosoft Defender XDRする」を参照してください。

Microsoft Defender for Cloud Appsを汎用 SIEM サーバーと統合して、接続されたアプリからのアラートとアクティビティを一元的に監視できます。 接続されたアプリで新しいアクティビティとイベントがサポートされると、それらのアクティビティとイベントの可視性がMicrosoft Defender for Cloud Appsにロールアウトされます。 SIEM サービスと統合すると、通常のセキュリティ ワークフローを維持しながら、クラウド アプリケーションをより適切に保護し、セキュリティ手順を自動化し、クラウドベースとオンプレミスのイベント間の関連付けを行うことができます。 Microsoft Defender for Cloud Apps SIEM エージェントは、サーバー上で実行され、Microsoft Defender for Cloud Appsからアラートとアクティビティをプルして SIEM サーバーにストリーム配信します。

SIEM を最初にDefender for Cloud Appsと統合すると、過去 2 日間のアクティビティとアラートが SIEM に転送され、その後のすべてのアクティビティとアラート (選択したフィルターに基づいて) が転送されます。 この機能を長期間無効にしてから再度有効にすると、過去 2 日間のアラートとアクティビティが転送され、その後のすべてのアラートとアクティビティが転送されます。

その他の統合ソリューションは次のとおりです。

- Microsoft Sentinel - ネイティブ統合のためのスケーラブルなクラウドネイティブ SIEM と SOAR。 Microsoft Sentinel との統合の詳細については、「Microsoft Sentinel の統合」を参照してください。

- Microsoft セキュリティ グラフ API - 複数のセキュリティ プロバイダーを接続するための 1 つのプログラム インターフェイスを提供する中間サービス (またはブローカー)。 詳細については、「Microsoft Graph Security APIを使用したセキュリティ ソリューションの統合」を参照してください。

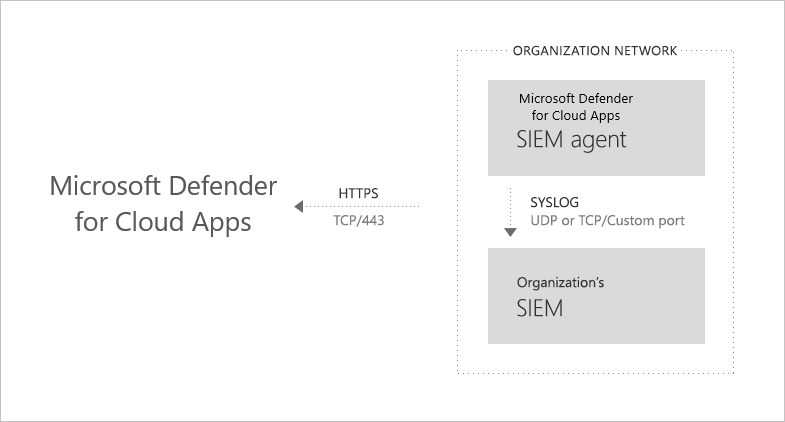

汎用 SIEM 統合アーキテクチャ

SIEM エージェントは、organizationのネットワークにデプロイされます。 デプロイおよび構成されると、DEFENDER FOR CLOUD APPS RESTful API を使用して構成されたデータ型 (アラートとアクティビティ) がプルされます。 その後、トラフィックは、ポート 443 で暗号化された HTTPS チャネル経由で送信されます。

SIEM エージェントは、Defender for Cloud Appsからデータを取得すると、Syslog メッセージをローカル SIEM に送信します。 Defender for Cloud Appsでは、セットアップ中に指定したネットワーク構成 (カスタム ポートを使用した TCP または UDP) が使用されます。

サポートされている SIEM

Defender for Cloud Appsは現在、Micro Focus ArcSight と汎用 CEF をサポートしています。

統合方法

SIEM との統合は、次の 3 つの手順で行います。

- Defender for Cloud Appsで設定します。

- JAR ファイルをダウンロードし、サーバーで実行します。

- SIEM エージェントが動作していることを検証します。

前提条件

- 標準の Windows または Linux サーバー (仮想マシンを使用できます)。

- OS: Windows または Linux

- CPU: 2

- ディスク領域: 20 GB

- RAM: 2 GB

- サーバーは Java 8 を実行している必要があります。 以前のバージョンはサポートされていません。

- トランスポート層セキュリティ (TLS) 1.2 以降。 以前のバージョンはサポートされていません。

- 「ネットワーク要件」の説明に従ってファイアウォールを設定する

SIEM との統合

手順 1: Defender for Cloud Appsでセットアップする

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。

[ システム] で、[ SIEM エージェント] を選択します。 [ SIEM エージェントの追加] を選択し、[ 汎用 SIEM] を選択します。

![[SIEM 統合の追加] メニューを示すスクリーンショット。](media/siem0.png)

ウィザードで、[ウィザードの 開始] を選択します。

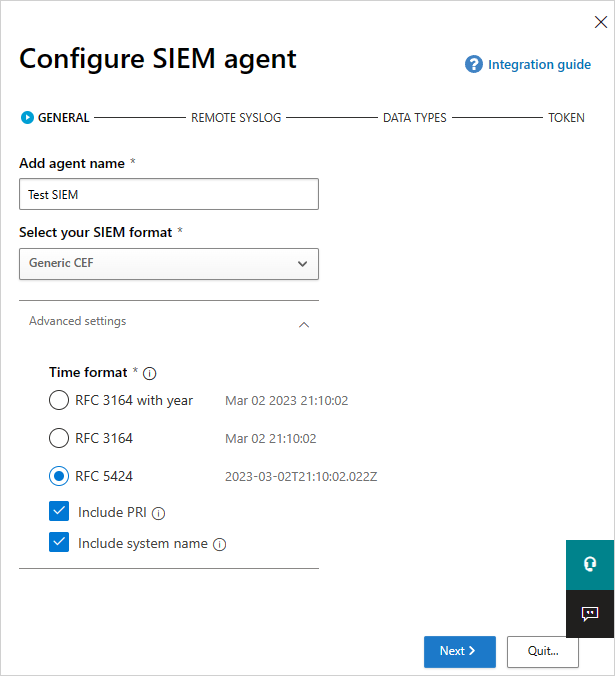

ウィザードで名前を入力し、 SIEM 形式を選択 し、その形式に関連する 詳細設定 を設定します。 [次へ] を選択します。

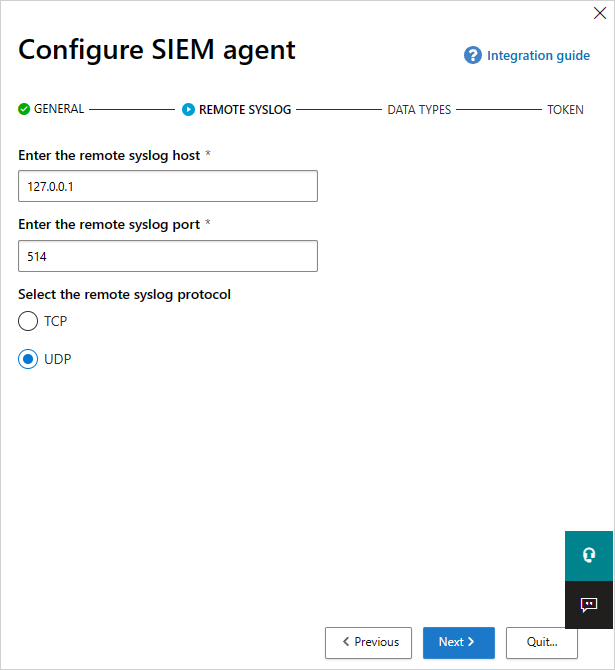

リモート syslog ホストの IP アドレスまたはホスト名と Syslog ポート番号を入力します。 リモート Syslog プロトコルとして [TCP] または [UDP] を選択します。 セキュリティ管理者と協力して、これらの詳細がない場合は、これらの詳細を取得できます。 [次へ] を選択します。

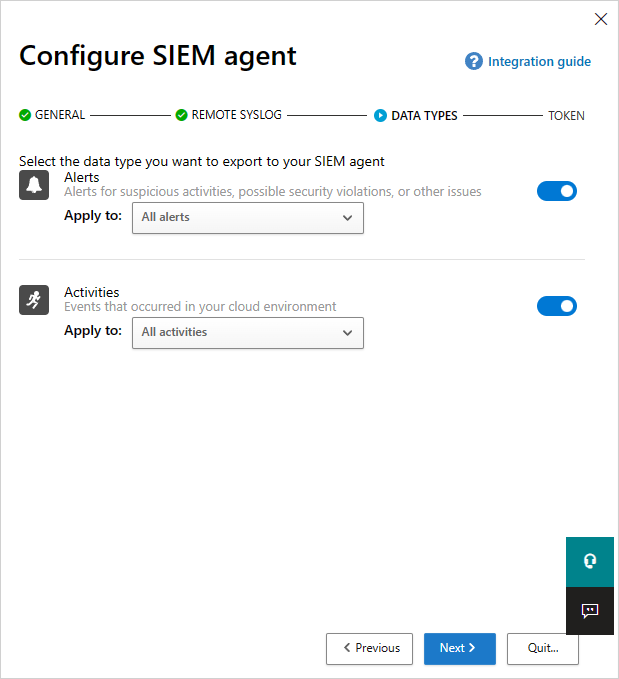

アラートとアクティビティのために SIEM サーバーにエクスポートするデータ型を選択します。 スライダーを使用して有効または無効にします。既定では、すべてが選択されています。 [適用] ドロップダウン を使用して 、特定のアラートとアクティビティのみを SIEM サーバーに送信するフィルターを設定できます。 [結果の編集とプレビュー] を選択して、フィルターが期待どおりに動作することをチェックします。 [次へ] を選択します。

トークンをコピーし、後で保存します。 [ 完了] を選択 し、ウィザードを終了します。 [SIEM] ページに戻るして、テーブルに追加した SIEM エージェントを表示します。 後で接続されるまで 作成 済みであることを示します。

注:

作成したトークンは、作成した管理者にバインドされます。 つまり、管理者ユーザーがDefender for Cloud Appsから削除された場合、トークンは無効になります。 汎用 SIEM トークンは、必要なリソースにのみ読み取り専用アクセス許可を提供します。 このトークンの一部には、他のアクセス許可は付与されません。

手順 2: JAR ファイルをダウンロードし、サーバーで実行する

Microsoft ダウンロード センターで、ソフトウェア ライセンス条項に同意した後、.zip ファイルをダウンロードして解凍します。

抽出したファイルをサーバーで実行します。

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN

注:

- ファイル名は、SIEM エージェントのバージョンによって異なる場合があります。

- 角かっこ [ ] のパラメーターは省略可能であり、関連する場合にのみ使用する必要があります。

- サーバーの起動時に JAR を実行することをお勧めします。

- Windows: スケジュールされたタスクとして実行し、[ ユーザーがログオンしているかどうかに関係なく実行 する] にタスクを構成し、[実行時間が 長い場合はタスクを停止 する] チェック ボックスをオフにします。

- Linux: & を含む run コマンドを rc.local ファイルに追加します。 例:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN &

次の変数が使用されます。

- DIRNAME は、ローカル エージェントのデバッグ ログに使用するディレクトリのパスです。

- ADDRESS[:P ORT] は、サーバーがインターネットに接続するために使用するプロキシ サーバーのアドレスとポートです。

- TOKEN は、前の手順でコピーした SIEM エージェント トークンです。

ヘルプを表示するには、いつでも -h と入力できます。

サンプル アクティビティ ログ

SIEM に送信されるサンプル アクティビティ ログを次に示します。

2017-11-22T17:50:04.000Z CEF:0|MCAS|SIEM_Agent|0.111.85|EVENT_CATEGORY_LOGOUT|Log out|0|externalId=1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0 rt=1511373004000 start=1511373004000 end=1511373004000 msg=Log out suser=admin@contoso.com destinationServiceName=ServiceNow dvc=13.82.149.151 requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:40:15.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_VIEW_REPORT|View report|0|externalId=1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a rt=1511898015000 start=1511898015000 end=1511898015000 msg=View report: ServiceNow Report 23 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=23,sys_report,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:25:34.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798 rt=1511897134000 start=1511897134000 end=1511897134000 msg=Delete object: ServiceNow Object f5122008db360300906ff34ebf96198a suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:40:14.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_CREATE_USER|Create user|0|externalId=1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c rt=1511815214000 start=1511815214000 end=1511815214000 msg=Create user: user 747518c0db360300906ff34ebf96197c suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,747518c0db360300906ff34ebf96197c,sys_user,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:41:20.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_DELETE_USER|Delete user|0|externalId=1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383 rt=1511815280000 start=1511815280000 end=1511815280000 msg=Delete user: user 233490c0db360300906ff34ebf9619ef suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,233490c0db360300906ff34ebf9619ef,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:24:55.000Z LAB-EUW-ARCTEST CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897117617_5be018ee-f676-4473-a9b5-5982527409be rt=1511897095000 start=1511897095000 end=1511897095000 msg=Delete object: ServiceNow Object b1709c40db360300906ff34ebf961923 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897117617_5be018ee-f676-4473-a9b5-5982527409be,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

次のテキストは、アラート ログ ファイルの例です。

2017-07-15T20:42:30.531Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|myPolicy|3|externalId=596a7e360c204203a335a3fb start=1500151350531 end=1500151350531 msg=Activity policy ''myPolicy'' was triggered by ''admin@box-contoso.com'' suser=admin@box-contoso.com destinationServiceName=Box cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596a7e360c204203a335a3fb cs2Label=uniqueServiceAppIds cs2=APPID_BOX cs3Label=relatedAudits cs3=1500151288183_acc891bf-33e1-424b-a021-0d4370789660 cs4Label=policyIDs cs4=59f0ab82f797fa0681e9b1c7

2017-07-16T09:36:26.550Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b339b0c204203a33a51ae start=1500197786550 end=1500197786550 msg=Activity policy ''test-activity-policy'' was triggered by ''user@contoso.com'' suser=user@contoso.com destinationServiceName=Salesforce cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b339b0c204203a33a51ae cs2Label=uniqueServiceAppIds cs2=APPID_SALESFORCE cs3Label=relatedAudits cs3=1500197720691_b7f6317c-b8de-476a-bc8f-dfa570e00349 cs4Label=policyIDs cs4=

2017-07-16T09:17:03.361Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy3|3|externalId=596b2fd70c204203a33a3eeb start=1500196623361 end=1500196623361 msg=Activity policy ''test-activity-policy3'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eeb cs2Label=uniqueServiceAppIds cs2=APPID_O365 cs3Label=relatedAudits cs3=1500196549157_a0e01f8a-e29a-43ae-8599-783c1c11597d cs4Label=policyIDs cs4=

2017-07-16T09:17:15.426Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b2fd70c204203a33a3eec start=1500196635426 end=1500196635426 msg=Activity policy ''test-activity-policy'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 admin center cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eec cs2Label=uniqueServiceAppIds cs2=APPID_O365_PORTAL cs3Label=relatedAudits cs3=1500196557398_3e102b20-d9fa-4f66-b550-8c7a403bb4d8 cs4Label=policyIDs cs4=59f0ab35f797fa9811e9b1c7

2017-07-16T09:17:46.290Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy4|3|externalId=596b30200c204203a33a4765 start=1500196666290 end=1500196666290 msg=Activity policy ''test-activity-policy4'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft Exchange Online cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b30200c204203a33a4765 cs2Label=uniqueServiceAppIds cs2=APPID_OUTLOOK cs3Label=relatedAudits cs3=1500196587034_a8673602-7e95-46d6-a1fe-c156c4709c5d cs4Label=policyIDs cs4=

2017-07-16T09:41:04.369Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy2|3|externalId=596b34b10c204203a33a5240 start=1500198064369 end=1500198064369 msg=Activity policy ''test-activity-policy2'' was triggered by ''user2@test15-adallom.com'' suser=user2@test15-adallom.com destinationServiceName=Google cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b34b10c204203a33a5240 cs2Label=uniqueServiceAppIds cs2=APPID_33626 cs3Label=relatedAudits cs3=1500197996117_fd71f265-1e46-4f04-b372-2e32ec874cd3 cs4Label=policyIDs cs4=

CEF 形式のサンプル Defender for Cloud Apps アラート

| 次に対して適用可能 | CEF フィールド名 | Description |

|---|---|---|

| アクティビティ/アラート | 開始 | アクティビティまたはアラートのタイムスタンプ |

| アクティビティ/アラート | end | アクティビティまたはアラートのタイムスタンプ |

| アクティビティ/アラート | rt | アクティビティまたはアラートのタイムスタンプ |

| アクティビティ/アラート | msg | ポータルに表示されるアクティビティまたはアラートの説明 |

| アクティビティ/アラート | suser | アクティビティまたはアラートの件名ユーザー |

| アクティビティ/アラート | destinationServiceName | アクティビティまたはアラートの発生元アプリ (Microsoft 365、Sharepoint、Box など)。 |

| アクティビティ/アラート | cs<X>Label | 各ラベルの意味は異なりますが、ラベル自体では targetObjects などと説明されます。 |

| アクティビティ/アラート | cs<X> | ラベルに対応する情報 (ラベルの例に従ってアクティビティまたはアラートのターゲット ユーザー)。 |

| アクティビティ | EVENT_CATEGORY_* | アクティビティの大まかなカテゴリ |

| アクティビティ | <アクション> | ポータルに表示されるアクティビティの種類 |

| アクティビティ | 外部ID | イベント ID |

| アクティビティ | dvc | クライアント デバイスの IP |

| アクティビティ | requestClientApplication | クライアント デバイスのユーザー エージェント |

| アラート | <アラートの種類> | たとえば、"ALERT_CABINET_EVENT_MATCH_AUDIT" |

| アラート | <名前> | 一致したポリシー名 |

| アラート | 外部ID | アラート ID |

| アラート | src | クライアント デバイスの IPv4 アドレス |

| アラート | c6a1 | クライアント デバイスの IPv6 アドレス |

手順 3: SIEM エージェントが動作していることを検証する

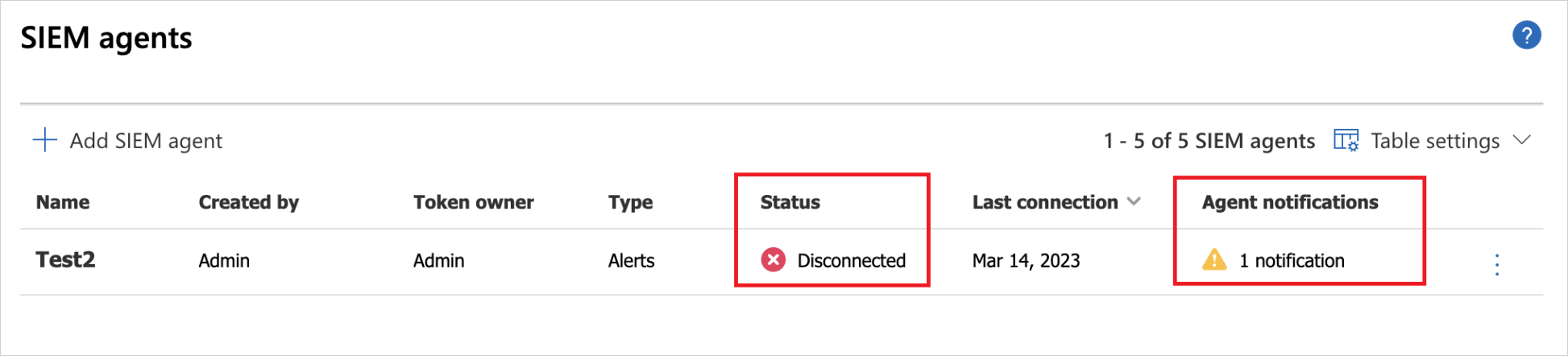

ポータルの SIEM エージェントの状態が [接続エラー ] または [ 切断済み ] ではなく、エージェント通知がないことを確認します。 接続が 2 時間以上停止している場合、状態は [接続エラー] に変更されます。 接続が 12 時間以上停止している場合、状態は [切断済み] に変更されます。

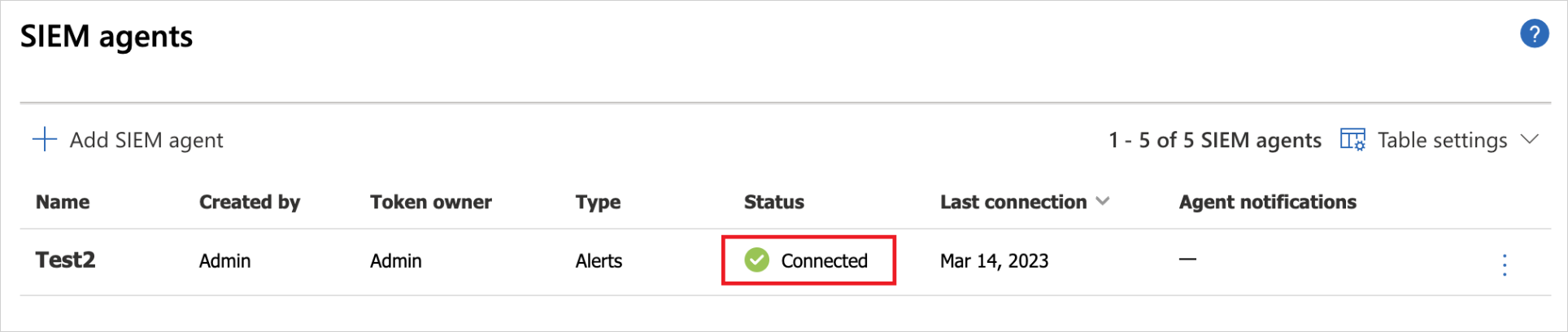

代わりに、次のように状態を接続する必要があります。

Syslog/SIEM サーバーで、Defender for Cloud Appsから到着するアクティビティとアラートが表示されていることを確認します。

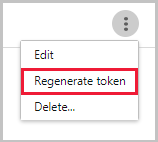

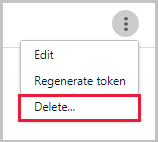

トークンの再生成

トークンを失った場合は、テーブル内の SIEM エージェントの行の末尾にある 3 つのドットを選択することで、常に再生成できます。 [ トークンの再生成] を選択して、新しいトークンを取得します。

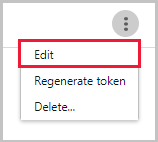

SIEM エージェントの編集

SIEM エージェントを編集するには、テーブル内の SIEM エージェントの行の末尾にある 3 つのドットを選択し、[編集] を選択 します。 SIEM エージェントを編集する場合は、.jar ファイルを再実行する必要はありません。自動的に更新されます。

SIEM エージェントの削除

SIEM エージェントを削除するには、テーブル内の SIEM エージェントの行の末尾にある 3 つのドットを選択し、[削除] を選択 します。

次の手順

問題が発生した場合は、こちらにお問い合わせください。 製品の問題に関するサポートを受ける場合は、サポート チケットを開いてください。