Microsoft Defender for Endpoint Plan 1 を設定して構成する

適用対象:

この記事では、Defender for Endpoint Plan 1 を設定して構成する方法について説明します。 サポートがある場合でも、自分で行っている場合でも、この記事をデプロイ全体のガイドとして使用できます。

セットアップと構成のプロセス

Defender for Endpoint Plan 1 の一般的なセットアップと構成プロセスは次のとおりです。

| 番号 | 手順 | 説明 |

|---|---|---|

| 1 | 要件を確認する | ライセンス、ブラウザー、オペレーティング システム、データセンターの要件を一覧表示します |

| 2 | 展開の計画 | 考慮すべきいくつかのデプロイ方法の一覧と、使用する方法を決定するのに役立つその他のリソースへのリンクが含まれています |

| 3 | テナント環境を設定する | テナント環境を設定するためのタスクを一覧表示します |

| 4 | ロールとアクセス許可を割り当てる | セキュリティ チームに対して考慮するロールとアクセス許可を一覧表示します ヒント: ロールとアクセス許可が割り当てられると、セキュリティ チームは Microsoft Defender ポータルの使用を開始できます。 詳細については、「作業の 開始」を参照してください。 |

| 5 | Defender for Endpoint へのオンボード | Defender for Endpoint Plan 1 にオンボードするオペレーティング システム別のいくつかの方法の一覧と、各メソッドの詳細情報へのリンクが含まれています |

| 6 | 次世代の保護を構成する | Microsoft Intune で次世代の保護設定を構成する方法について説明します |

| 7 | 攻撃面の縮小機能を構成する | 構成できる攻撃面の縮小機能の種類を一覧表示し、その他のリソースへのリンクを含む手順を含めます |

システム要件を確認する

次の表に、Defender for Endpoint Plan 1 の基本的な要件を示します。

| 要件 | 説明 |

|---|---|

| ライセンスの要件 | Defender for Endpoint Plan 1 (スタンドアロン、または Microsoft 365 E3 または A3 の一部として) |

| ブラウザー要件 | Microsoft Edge Internet Explorer バージョン 11 Google Chrome |

| オペレーティング システム (クライアント) | Windows 11 Windows 10 バージョン 1709 以降 macOS iOS Android OS |

| オペレーティング システム (サーバー) | Windows Server 2022 Windows Server 2019 Windows Server バージョン 1803 以降 最新の統合ソリューションを使用する場合、Windows Server 2016 および 2012 R2 がサポートされます Linux Server |

| Datacenter | 次のいずれかのデータセンターの場所: -欧州連合 -英国 -米国 |

注:

Defender for Endpoint Plan 1 のスタンドアロン バージョンには、サーバー ライセンスは含まれていません。 サーバーをオンボードするには、次のような追加ライセンスが必要です。

- Microsoft Defender for Servers プラン 1 またはプラン 2 ( Defender for Cloud の一部として) オファリング。

- Microsoft Defender for Endpoint for Servers

- Microsoft Defender for Business サーバー (中小企業向け)

詳細情報。 「Defender for Endpoint オンボード Windows Server」を参照してください

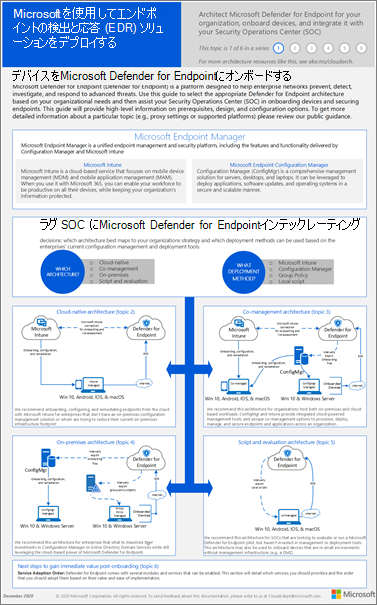

展開の計画

デプロイを計画するときは、いくつかの異なるアーキテクチャとデプロイ方法から選択できます。 次の表に示すように、すべての組織は一意であるため、考慮すべきいくつかのオプションがあります。

| メソッド | 説明 |

|---|---|

| Intune | Intune を使用してクラウド ネイティブ環境でエンドポイントを管理する |

| Intune と Configuration Manager | Intune と Configuration Manager を使用して、オンプレミスとクラウド環境にまたがるエンドポイントとワークロードを管理する |

| Configuration Manager | Configuration Manager を使用して、Defender for Endpoint のクラウドベースの機能を使用してオンプレミスのエンドポイントを保護する |

| Microsoft Defender ポータルからダウンロードしたローカル スクリプト | エンドポイントでローカル スクリプトを使用してパイロットを実行するか、数台のデバイスのみをオンボードする |

デプロイ オプションの詳細については、「 Defender for Endpoint のデプロイを計画する」を参照してください。 次のポスターをダウンロードします。

ヒント

デプロイの計画の詳細については、「 Microsoft Defender for Endpoint の展開を計画する」を参照してください。

テナント環境を設定する

テナント環境のセットアップには、次のようなタスクが含まれます。

- ライセンスの確認

- テナントの構成

- プロキシ設定の構成 (必要な場合のみ)

- センサーが正しく動作していることを確認し、データを Defender for Endpoint に報告する

これらのタスクは、Defender for Endpoint のセットアップ フェーズに含まれています。 「 Defender for Endpoint のセットアップ」を参照してください。

ロールとアクセス許可を割り当てる

Microsoft Defender ポータルにアクセスするには、Defender for Endpoint の設定を構成するか、検出された脅威に対して応答アクションを実行するなどのタスクを実行するには、適切なアクセス許可を割り当てる必要があります。 Defender for Endpoint では、 Microsoft Entra ID 内の組み込みロールが使用されます。

Microsoft では、タスクを実行するために必要なレベルのアクセス許可のみをユーザーに割り当てることをお勧めします。 アクセス許可は、基本的なアクセス許可管理を使用するか、 ロールベースのアクセス制御 (RBAC) を使用して割り当てることができます。

- 基本的なアクセス許可管理では、グローバル管理者とセキュリティ管理者はフル アクセス権を持ち、セキュリティ 閲覧者は読み取り専用アクセス権を持ちます。

- RBAC を使用すると、より多くのロールを使用して、より詳細なアクセス許可を設定できます。 たとえば、セキュリティ 閲覧者、セキュリティオペレーター、セキュリティ管理者、エンドポイント管理者などを作成できます。

次の表では、組織内の Defender for Endpoint で考慮すべき重要な役割について説明します。

| 役割 | 説明 |

|---|---|

| グローバル管理者 ベスト プラクティスとして、グローバル管理者の数を制限します。 |

グローバル管理者は、あらゆる種類のタスクを実行できます。 Microsoft 365 または Microsoft Defender for Endpoint Plan 1 に会社をサインアップしたユーザーは、既定でグローバル管理者です。 グローバル管理者は、次のようなすべての Microsoft 365 ポータルの設定にアクセスまたは変更できます。 - Microsoft 365 管理センター (https://admin.microsoft.com) - Microsoft Defender ポータル (https://security.microsoft.com) - Intune 管理センター (https://intune.microsoft.com) |

| セキュリティ管理者 | セキュリティ管理者は、Security Operator タスクと次のタスクを実行できます。 - セキュリティ関連のポリシーを監視する - セキュリティの脅威とアラートを管理する - レポートを表示する |

| セキュリティ オペレーター | セキュリティ オペレーターは、セキュリティ リーダー タスクと次のタスクを実行できます。 - 検出された脅威に関する情報を表示する - 検出された脅威を調査して対応する |

| セキュリティ閲覧者 | セキュリティ リーダーは、次のタスクを実行できます。 - Microsoft 365 サービス全体のセキュリティ関連のポリシーを表示する - セキュリティの脅威とアラートを表示する - レポートを表示する |

重要

Microsoft では、アクセス許可が可能な限りで少ないロールを使用することをお勧めします。 これにより、組織のセキュリティが向上します。 グローバル管理者は高い特権を持つロールであり、既存のロールを使用できない場合の緊急時に限定する必要があります。

Microsoft Entra ID のロールの詳細については、「Microsoft Entra ID を持つユーザーに管理者ロールと管理者以外のロールを割り当てる」を参照してください。 Defender for Endpoint のロールの詳細については、「 ロールベースのアクセス制御」を参照してください。

Defender for Endpoint へのオンボード

組織のエンドポイントをオンボードする準備ができたら、次の表に示すように、いくつかの方法から選択できます。

次に、次世代の保護と攻撃面の縮小機能の構成に進みます。

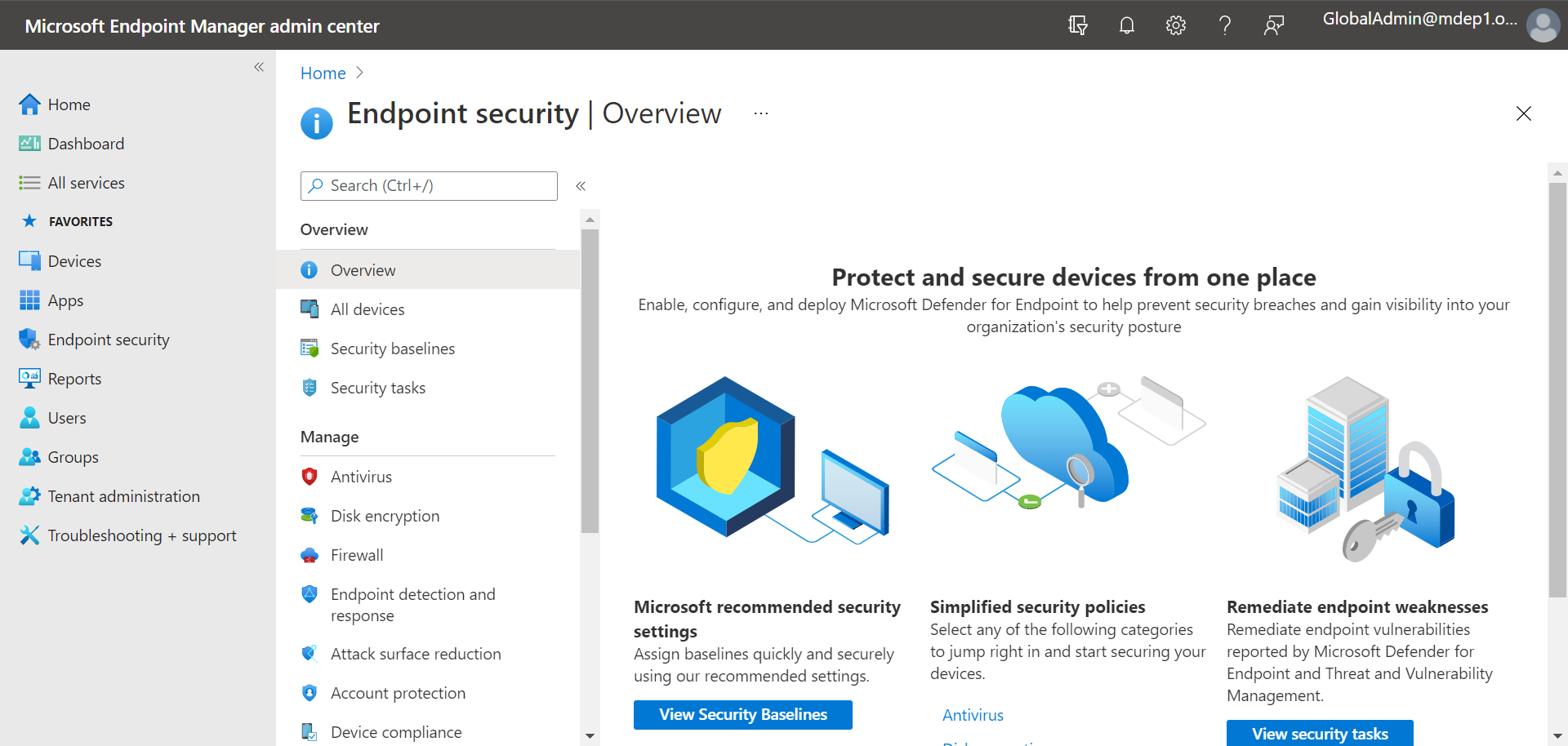

次世代の保護を構成する

次の図に示すように、 Intune を使用して組織のデバイスとセキュリティ設定を管理することをお勧めします。

Intune で次世代の保護を構成するには、次の手順に従います。

Intune 管理センター (https://intune.microsoft.com) に移動し、サインインします。

[ エンドポイント セキュリティ>Antivirus] を選択し、既存のポリシーを選択します。 (既存のポリシーがない場合は、新しいポリシーを作成します)。

ウイルス対策の構成設定を設定または変更します。 お困りの際は、 次のリソースを参照してください。

設定の指定が完了したら、[ 確認と保存] を選択します。

攻撃面の縮小機能を構成する

攻撃面の縮小は、組織が攻撃を受ける場所と方法を減らすことです。 Defender for Endpoint Plan 1 には、エンドポイント全体の攻撃対象領域を減らすのに役立ついくつかの機能が含まれています。 これらの機能を次の表に示します。

| 機能/機能 | 説明 |

|---|---|

| 攻撃面の減少ルール | ソフトウェアベースの危険な動作を制限し、組織の安全を維持するために、攻撃面の縮小ルールを構成します。 攻撃面の縮小ルールは、次のような特定のソフトウェア動作を対象とします。 - ファイルのダウンロードまたは実行を試みる実行可能ファイルとスクリプトを起動する - 難読化されたスクリプトまたはその他の疑わしいスクリプトの実行 - 通常の毎日の作業中にアプリが通常開始しない動作を実行する このようなソフトウェアの動作は、正当なアプリケーションで見られる場合があります。 ただし、これらの動作は、マルウェアを介して攻撃者によって一般的に悪用されるため、リスクがあると見なされることが多いです。 |

| ランサムウェアの軽減策 | 管理されたフォルダー アクセスを構成してランサムウェアの軽減策を設定します。これにより、ランサムウェアなどの悪意のあるアプリや脅威から組織の貴重なデータを保護できます。 |

| デバイス コントロール | リムーバブル デバイス (USB ドライブなど) を許可またはブロックするように、組織のデバイス制御設定を構成します。 |

| ネットワーク保護 | 組織内のユーザーがインターネット上の危険なドメインや悪意のあるコンテンツにアクセスするアプリケーションを使用できないようにネットワーク保護を設定します。 |

| Web 保護 | Web 脅威保護を設定して、組織のデバイスをフィッシング サイト、悪用サイト、その他の信頼されていないサイトや低評価サイトから保護します。 Web コンテンツ フィルターを設定して、コンテンツ カテゴリ (レジャー、高帯域幅、成人向けコンテンツ、法的責任など) に基づいて Web サイトへのアクセスを追跡および規制します。 |

| ネットワーク ファイアウォール | 組織のデバイスへのアクセスまたは発信を許可するネットワーク トラフィックを決定する規則を使用して、ネットワーク ファイアウォールを構成します。 |

| アプリケーション制御 | 信頼されたアプリケーションとプロセスのみを Windows デバイスで実行できるようにする場合は、アプリケーション制御規則を構成します。 |

攻撃面の減少ルール

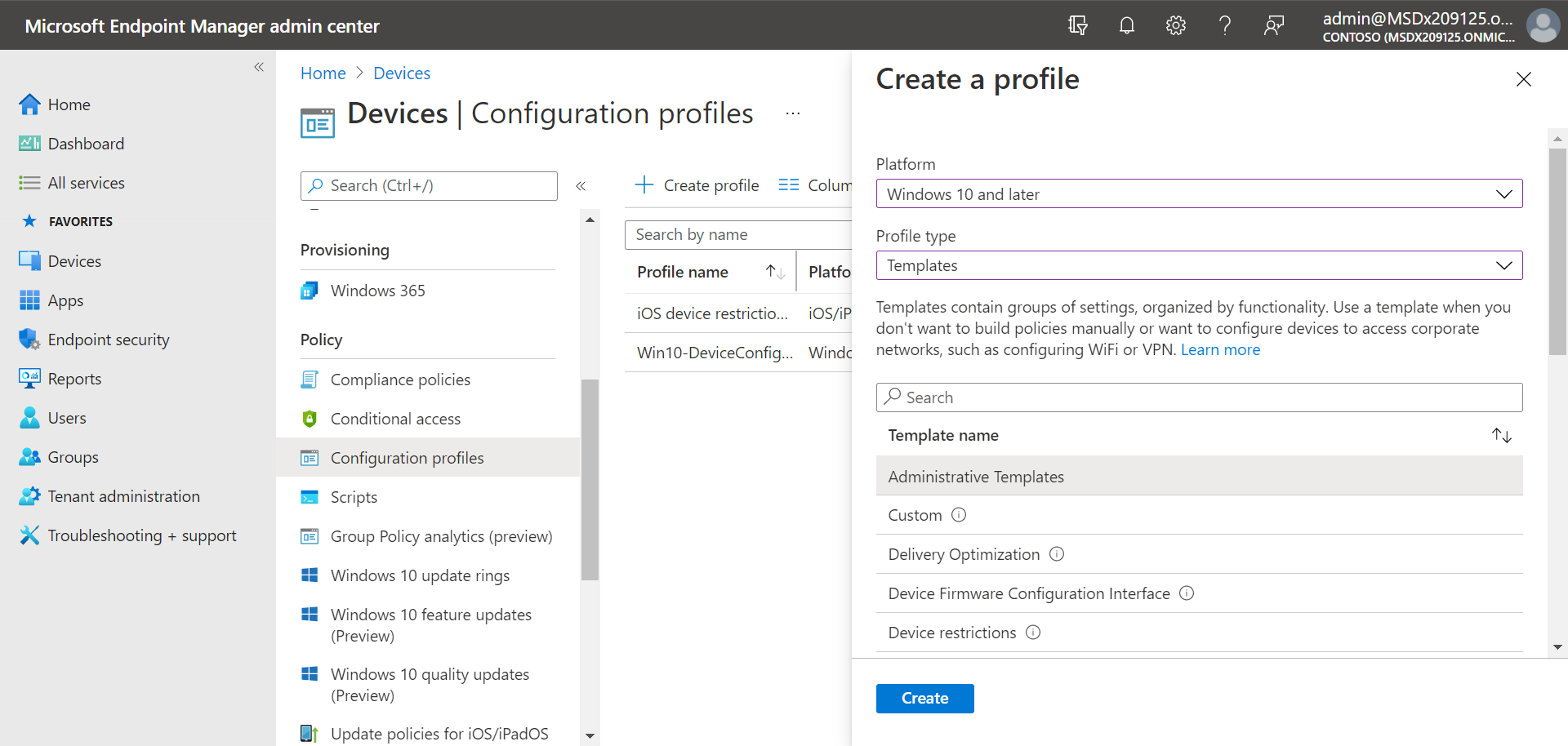

攻撃面の縮小ルールは、Windows を実行しているデバイスで使用できます。 次の図に示すように、Intune を使用することをお勧めします。

Intune 管理センターに移動し、サインインします。

[ エンドポイント セキュリティ>攻撃サーフェスの削減>+ ポリシーの作成] を選択します。

[ プラットフォーム] で、 Windows 10、Windows 11、および Windows Server を選択します。

[ プロファイル] で、[ 攻撃面の縮小ルール] を選択し、[ 作成] を選択します。

[ 基本 ] タブで、ポリシーの名前と説明を指定し、[ 次へ] を選択します。

[ 構成設定 ] タブで、[ Defender] の下を展開し、攻撃面の縮小ルールを構成し、[ 次へ] を選択します。 攻撃面の縮小ルールの詳細については、「 攻撃面の縮小ルールの展開の概要」を参照してください。

少なくとも、次の 3 つの標準保護規則を有効にすることをお勧めします。

[ スコープ タグ ] タブで、組織がスコープ タグを使用している場合は、[ + スコープ タグの選択] を選択し、使用するタグを選択します。 次に、[ 次へ] を選択します。

スコープ タグの詳細については、「 分散型 IT にロールベースのアクセス制御 (RBAC) とスコープ タグを使用する」を参照してください。

[割り当て] タブで、ポリシーを適用するユーザーとグループを指定し、[次へ] を選択します。 (割り当ての詳細については、「 Microsoft Intune でユーザープロファイルとデバイス プロファイルを割り当てる」を参照してください)。

[確認と作成] タブで、設定を確認し、[作成] を選択します。

ヒント

攻撃面の縮小ルールの詳細については、次のリソースを参照してください。

ランサムウェアの軽減策

制御されたフォルダー アクセスによってランサムウェアの軽減策が得られます。これにより、信頼されたアプリのみがエンドポイント上の保護されたフォルダーにアクセスできるようになります。

Intune を使用して、フォルダー アクセスの制御を構成することをお勧めします。

Intune 管理センターに移動し、サインインします。

[エンドポイント セキュリティ] >[アタッチされた Surface の削減] に移動し、[+ ポリシーの作成] を選択します。

[プラットフォーム] で[Windows 10]、[Windows 11]、[Windows Server] を選択し、[プロファイル] で [攻撃面の縮小規則] を選択します。 次に [ 作成] を選びます。

[ 基本 ] タブで、ポリシーに名前を付け、説明を追加します。 [次へ] を選択します。

[ 構成設定 ] タブの [ Defender ] セクションで、一番下まで下にスクロールします。 [ フォルダー アクセスの制御を有効にする ] ドロップダウンで、[ 有効] を選択し、[ 次へ] を選択します。

必要に応じて、次の他の設定を指定できます。

- [ フォルダー アクセス保護フォルダーの制御] の横にある [ 構成済み] に切り替え、保護する必要があるフォルダーを追加します。

- [ フォルダー アクセス許可アプリケーションの制御] の横にあるスイッチを [構成済み] に切り替え、保護されたフォルダーにアクセスできるアプリを追加します。

[ スコープ タグ ] タブで、組織がスコープ タグを使用している場合は、[ + スコープ タグの選択] を選択し、使用するタグを選択します。 次に、[ 次へ] を選択します。 スコープ タグの詳細については、「 分散型 IT にロールベースのアクセス制御 (RBAC) とスコープ タグを使用する」を参照してください。

[ 割り当て ] タブで、[ すべてのユーザーの追加 ] と [ + すべてのデバイスの追加] を選択し、[ 次へ] を選択します。 (ユーザーまたはデバイスの特定のグループを別の方法で指定することもできます)。

[ 確認と作成 ] タブで、ポリシーの設定を確認し、[ 作成] を選択します。 ポリシーは、まもなく Defender for Endpoint にオンボードされたすべてのエンドポイントに適用されます。

デバイス制御

リムーバブル デバイス上のリムーバブル デバイスとファイルをブロックまたは許可するように Defender for Endpoint を構成できます。 Intune を使用してデバイスコントロールの設定を構成することをお勧めします。

Intune 管理センターに移動し、サインインします。

[ デバイス>構成>+ 作成>ポリシーの作成] を選択します。

[ プラットフォーム] で、 Windows 10 以降などのプロファイルを選択し、[ プロファイルの種類] で [テンプレート] を選択 します。

[ テンプレート名] で、[ 管理用テンプレート] を選択し、[ 作成] を選択します。

[ 基本 ] タブで、ポリシーに名前を付け、説明を追加します。 [次へ] を選択します。

[ 構成設定 ] タブで、[ すべての設定] を選択します。 次に、検索ボックスに「

Removable」と入力して、リムーバブル デバイスに関連するすべての設定を表示します。[ すべてのリムーバブル 記憶域クラス: すべてのアクセスを拒否する] など、一覧内の項目を選択して、ポップアップ ウィンドウを開きます。 各設定のポップアップでは、有効、無効、または構成されていない場合の動作について説明します。 設定を選択し、[OK] を選択します。

構成する設定ごとに手順 6 を繰り返します。 [次へ] を選択します。

[ スコープ タグ ] タブで、組織がスコープ タグを使用している場合は、[ + スコープ タグの選択] を選択し、使用するタグを選択します。 次に、[ 次へ] を選択します。

スコープ タグの詳細については、「 分散型 IT にロールベースのアクセス制御 (RBAC) とスコープ タグを使用する」を参照してください。

[ 割り当て ] タブで、[ すべてのユーザーの追加 ] と [ + すべてのデバイスの追加] を選択し、[ 次へ] を選択します。 (ユーザーまたはデバイスの特定のグループを別の方法で指定することもできます)。

[ 確認と作成 ] タブで、ポリシーの設定を確認し、[ 作成] を選択します。 ポリシーは、まもなく Defender for Endpoint にオンボードされたすべてのエンドポイントに適用されます。

ヒント

詳細については、「 Microsoft Defender for Endpoint を使用して USB デバイスやその他のリムーバブル メディアを制御する方法」を参照してください。

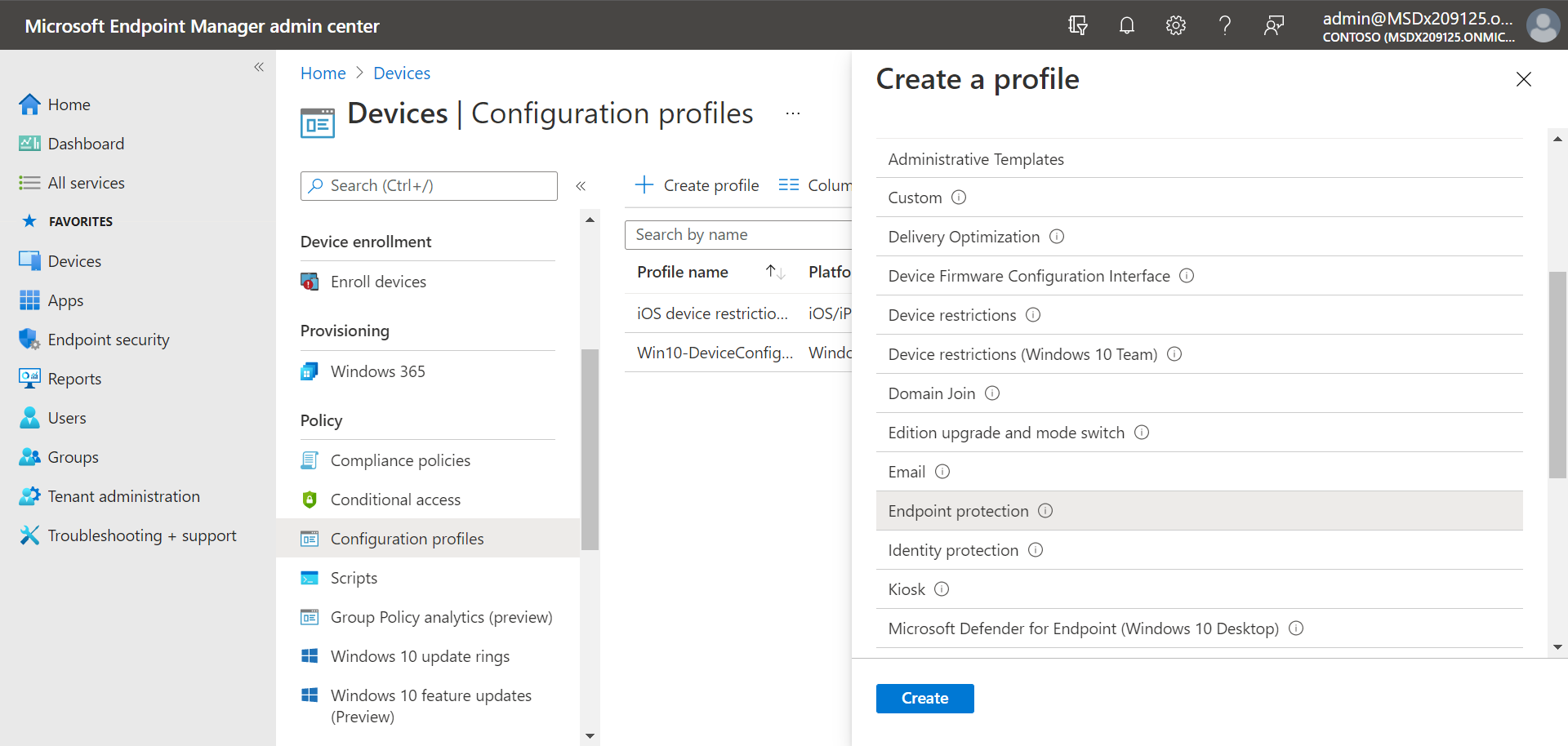

ネットワーク保護

ネットワーク保護を使用すると、フィッシング詐欺、悪用、その他の悪意のあるコンテンツをインターネット上でホストする可能性のある危険なドメインから組織を保護できます。 Intune を使用してネットワーク保護を有効にすることをお勧めします。

Intune 管理センターに移動し、サインインします。

[ デバイス>構成>+ 作成>ポリシーの作成] を選択します。

[ プラットフォーム] で、 Windows 10 以降などのプロファイルを選択し、[ プロファイルの種類] で [テンプレート] を選択 します。

[ テンプレート名] で、[ エンドポイント保護] を選択し、[ 作成] を選択します。

[ 基本 ] タブで、ポリシーに名前を付け、説明を追加します。 [次へ] を選択します。

[ 構成設定 ] タブで、[ Microsoft Defender Exploit Guard] を展開し、[ ネットワーク フィルター] を展開します。

[ ネットワーク保護] を [有効] に設定します。 ([ 監査 ] を選択して、最初に環境でのネットワーク保護のしくみを確認することもできます)。

[次へ] を選択します。

[ 割り当て ] タブで、[ すべてのユーザーの追加 ] と [ + すべてのデバイスの追加] を選択し、[ 次へ] を選択します。 (ユーザーまたはデバイスの特定のグループを別の方法で指定することもできます)。

[ 適用性ルール ] タブで、ルールを設定します。 構成するプロファイルは、指定した結合条件を満たすデバイスにのみ適用されます。

たとえば、特定の OS エディションのみを実行しているエンドポイントにポリシーを割り当てることを選択できます。

[次へ] を選択します。

[ 確認と作成 ] タブで、ポリシーの設定を確認し、[ 作成] を選択します。 ポリシーは、まもなく Defender for Endpoint にオンボードされたすべてのエンドポイントに適用されます。

ヒント

ネットワーク保護を有効にするには、Windows PowerShell やグループ ポリシーなどの他の方法を使用できます。 詳細については、「 ネットワーク保護を有効にする」を参照してください。

Web 保護

Web 保護を使用すると、Web の脅威や不要なコンテンツから組織のデバイスを保護できます。 Web 保護には、 Web 脅威の保護 と Web コンテンツのフィルター処理が含まれます。 両方の機能セットを構成します。 Intune を使用して Web 保護設定を構成することをお勧めします。

Web の脅威に対する保護を構成する

Intune 管理センターに移動し、サインインします。

[エンドポイント セキュリティ]>[攻撃面の減少] を選択し、[+ ポリシーの作成] を選択します。

Windows 10 以降などのプラットフォームを選択し、Web 保護プロファイルを選択して、[作成] を選択します。

[基本] タブで、名前と説明を指定し、[次へ] を選択します。

[ 構成設定 ] タブで[ Web Protection] を展開し、次の表の設定を指定して、[ 次へ] を選択します。

Setting 推奨事項 ネットワーク保護を有効にする [有効] に設定します。 ユーザーが悪意のあるサイトやドメインにアクセスできないようにします。

または、ネットワーク保護を [監査モード] に設定して、環境内での動作を確認することもできます。 監査モードでは、ネットワーク保護はユーザーがサイトやドメインへのアクセスを防止しませんが、検出されたものをイベントとして追跡します。Microsoft Edge レガシに SmartScreen を要求する [はい] に設定します。 潜在的なフィッシング詐欺や悪意のあるソフトウェアからユーザーを保護するのに役立ちます。 悪意のあるサイト アクセスをブロックする [はい] に設定します。 悪意のある可能性のあるサイトに関する警告をユーザーがバイパスできないようにします。 未検証のファイルのダウンロードをブロックする [はい] に設定します。 ユーザーが警告をバイパスし、未確認のファイルをダウンロードできないようにします。 [ スコープ タグ ] タブで、組織がスコープ タグを使用している場合は、[ + スコープ タグの選択] を選択し、使用するタグを選択します。 次に、[ 次へ] を選択します。

スコープ タグの詳細については、「 分散型 IT にロールベースのアクセス制御 (RBAC) とスコープ タグを使用する」を参照してください。

[割り当て] タブで、Web 保護ポリシーを受け取るユーザーとデバイスを指定し、[次へ] を選択します。

[確認と作成] タブで、ポリシー設定を確認し、[作成] を選択します。

ヒント

Web 脅威保護の詳細については、「Web 脅威 から組織を保護する」を参照してください。

Web コンテンツ のフィルター処理を構成する

Microsoft Defender ポータルに移動し、サインインします。

[設定>Endpoints] を選択します。

[ ルール] で [ Web コンテンツ フィルター] を選択し、[ + ポリシーの追加] を選択します。

[ ポリシーの追加 ] ポップアップの [ 全般 ] タブで、ポリシーの名前を指定し、[ 次へ] を選択します。

[ ブロックされたカテゴリ] で、ブロックする 1 つ以上のカテゴリを選択し、[ 次へ] を選択します。

[ スコープ ] タブで、このポリシーを受け取るデバイス グループを選択し、[ 次へ] を選択します。

[ 概要 ] タブで、ポリシー設定を確認し、[保存] を選択 します。

ヒント

Web コンテンツ フィルターの構成の詳細については、「 Web コンテンツ のフィルター処理」を参照してください。

ネットワーク ファイアウォール

ネットワーク ファイアウォールは、ネットワーク セキュリティの脅威のリスクを軽減するのに役立ちます。 セキュリティ チームは、組織のデバイスとの間でフローを許可するトラフィックを決定するルールを設定できます。 Intune を使用してネットワーク ファイアウォールを構成することをお勧めします。

::: alt-text="Intune ポータルのファイアウォール ポリシーのスクリーンショット":::

基本的なファイアウォール設定を構成するには、次の手順に従います。

Intune 管理センターに移動し、サインインします。

[ エンドポイント セキュリティ>Firewall] を選択し、[ + ポリシーの作成] を選択します。

Windows 10、Windows 11、Windows Server などのプラットフォームを選択し、Microsoft Firewall プロファイルを選択し、[作成] を選択します。

[基本] タブで、名前と説明を指定し、[次へ] を選択します。

[ ファイアウォール] を展開し、一覧の一番下まで下にスクロールします。

次の各設定を True に設定します。

- ドメイン ネットワーク ファイアウォールを有効にする

- プライベート ネットワーク ファイアウォールを有効にする

- パブリック ネットワーク ファイアウォールを有効にする

各ドメイン ネットワーク、プライベート ネットワーク、パブリック ネットワークの下にある設定の一覧を確認します。 [ 未構成] のままにするか、組織のニーズに合わせて変更できます。

[次へ] を選択します。

[ スコープ タグ ] タブで、組織がスコープ タグを使用している場合は、[ + スコープ タグの選択] を選択し、使用するタグを選択します。 次に、[ 次へ] を選択します。

スコープ タグの詳細については、「 分散型 IT にロールベースのアクセス制御 (RBAC) とスコープ タグを使用する」を参照してください。

[ 割り当て ] タブで、[ すべてのユーザーの追加 ] と [ + すべてのデバイスの追加] を選択し、[ 次へ] を選択します。 (ユーザーまたはデバイスの特定のグループを別の方法で指定することもできます)。

[確認と作成] タブで、ポリシー設定を確認し、[作成] を選択します。

ヒント

ファイアウォールの設定は詳細であり、複雑に見える場合があります。 「Windows Defender ファイアウォールを構成するためのベスト プラクティス」を参照してください。

アプリケーション制御

Windows Defender アプリケーション制御 (WDAC) は、信頼されたアプリケーションとプロセスの実行のみを許可することで、Windows エンドポイントを保護するのに役立ちます。 ほとんどの組織では、WDAC の段階的な展開が使用されました。 つまり、ほとんどの組織は、最初にすべての Windows エンドポイントで WDAC をロールアウトしません。 実際、組織の Windows エンドポイントがフル マネージド、ライト マネージド、または "Bring Your Own Device" エンドポイントのいずれであるかに応じて、すべてのエンドポイントまたは一部のエンドポイントに WDAC を展開できます。

WDAC 展開の計画に役立つ情報については、次のリソースを参照してください。

次の手順

セットアップと構成のプロセスが完了したので、次の手順は Defender for Endpoint の使用を開始することです。

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示