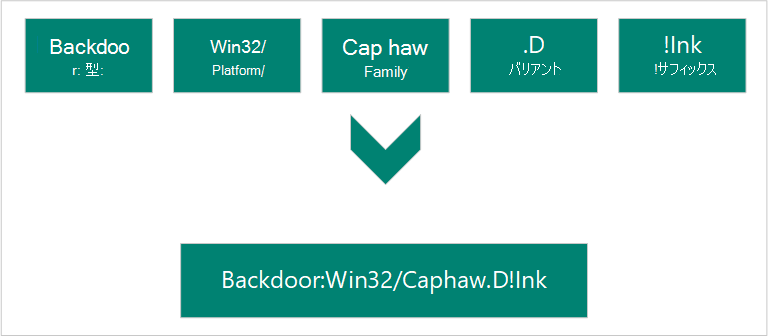

マルウェア名

コンピューターウイルス対策研究所 (CARO) マルウェアの名前付けスキームに従って検出するマルウェアと不要なソフトウェアに名前を付けます。 スキームでは、次の形式が使用されます。

アナリストは、特定の脅威を調査するときに、各コンポーネント名が何であるかを判断します。

コンピューターでのマルウェアの動作について説明します。 ワーム、ウイルス、トロイの木馬、バックドア、ランサムウェアは、最も一般的なマルウェアの一部です。

* Adware

* Backdoor

* Behavior

* BrowserModifier

* Constructor

* DDoS

* Exploit

* HackTool

* Joke

* Misleading

* MonitoringTool

* Program

* Personal Web Server (PWS)

* Ransom

* RemoteAccess

* Rogue

* SettingsModifier

* SoftwareBundler

* Spammer

* Spoofer

* Spyware

* Tool

* Trojan

* TrojanClicker

* TrojanDownloader

* TrojanNotifier

* TrojanProxy

* TrojanSpy

* VirTool

* Virus

* Worm

プラットフォームは、マルウェアを互換性のあるオペレーティング システム (Windows、macOS、Android など) に誘導します。 プラットフォームのガイダンスは、プログラミング言語とファイル形式にも使用されます。

* AndroidOS: Android operating system

* DOS: MS-DOS platform

* EPOC: Psion devices

* FreeBSD: FreeBSD platform

* iOS: iPhone operating system

* Linux: Linux platform

* macOS: MAC 9.x platform or earlier

* macOS_X: macOS X or later

* OS2: OS2 platform

* Palm: Palm operating system

* Solaris: System V-based Unix platforms

* SunOS: Unix platforms 4.1.3 or lower

* SymbOS: Symbian operating system

* Unix: general Unix platforms

* Win16: Win16 (3.1) platform

* Win2K: Windows 2000 platform

* Win32: Windows 32-bit platform

* Win64: Windows 64-bit platform

* Win95: Windows 95, 98 and ME platforms

* Win98: Windows 98 platform only

* WinCE: Windows CE platform

* WinNT: WinNT

* ABAP: Advanced Business Application Programming scripts

* ALisp: ALisp scripts

* AmiPro: AmiPro script

* ANSI: American National Standards Institute scripts

* AppleScript: compiled Apple scripts

* ASP: Active Server Pages scripts

* AutoIt: AutoIT scripts

* BAS: Basic scripts

* BAT: Basic scripts

* CorelScript: Corelscript scripts

* HTA: HTML Application scripts

* HTML: HTML Application scripts

* INF: Install scripts

* IRC: mIRC/pIRC scripts

* Java: Java binaries (classes)

* JS: JavaScript scripts

* LOGO: LOGO scripts

* MPB: MapBasic scripts

* MSH: Monad shell scripts

* MSIL: .NET intermediate language scripts

* Perl: Perl scripts

* PHP: Hypertext Preprocessor scripts

* Python: Python scripts

* SAP: SAP platform scripts

* SH: Shell scripts

* VBA: Visual Basic for Applications scripts

* VBS: Visual Basic scripts

* WinBAT: Winbatch scripts

* WinHlp: Windows Help scripts

* WinREG: Windows registry scripts

* A97M: Access 97, 2000, XP, 2003, 2007, and 2010 macros

* HE: macro scripting

* O97M: Office 97, 2000, XP, 2003, 2007, and 2010 macros - those that affect Word, Excel, and PowerPoint

* PP97M: PowerPoint 97, 2000, XP, 2003, 2007, and 2010 macros

* V5M: Visio5 macros

* W1M: Word1Macro

* W2M: Word2Macro

* W97M: Word 97, 2000, XP, 2003, 2007, and 2010 macros

* WM: Word 95 macros

* X97M: Excel 97, 2000, XP, 2003, 2007, and 2010 macros

* XF: Excel formulas

* XM: Excel 95 macros

* ASX: XML metafile of Windows Media .asf files

* HC: HyperCard Apple scripts

* MIME: MIME packets

* Netware: Novell Netware files

* QT: Quicktime files

* SB: StarBasic (StarOffice XML) files

* SWF: Shockwave Flash files

* TSQL: MS SQL server files

* XML: XML files

同じ作成者への属性など、一般的な特性に基づくマルウェアのグループ化。 セキュリティ ソフトウェア プロバイダーは、同じマルウェア ファミリに異なる名前を使用する場合があります。

マルウェア ファミリの個別のバージョンごとに順番に使用されます。 たとえば、バリアント ".AF" の検出は、バリアントの検出後に作成されます 。AE"。

マルチコンポーネント脅威の一部として使用される方法など、マルウェアに関する詳細を提供します。 前の例では 、"!lnk" は、脅威コンポーネントが、トロイの木馬: Win32/Reveton.T によって使用されるショートカット ファイルであることを示しています。

* .dam: damaged malware

* .dll: Dynamic Link Library component of a malware

* .dr: dropper component of a malware

* .gen: malware that is detected using a generic signature

* .kit: virus constructor

* .ldr: loader component of a malware

* .pak: compressed malware

* .plugin: plug-in component

* .remnants: remnants of a virus

* .worm: worm component of that malware

* !bit: an internal category used to refer to some threats

* !cl: an internal category used to refer to some threats

* !dha: an internal category used to refer to some threats

* !pfn: an internal category used to refer to some threats

* !plock: an internal category used to refer to some threats

* !rfn: an internal category used to refer to some threats

* !rootkit: rootkit component of that malware

* @m: worm mailers

* @mm: mass mailer worm