概要: Microsoft 365 Copilot にゼロ トラスト原則を適用するには、Microsoft 365 テナントに 7 つの保護レイヤーを適用する必要があります。

- データ保護

- ID とアクセス

- アプリの保護

- デバイスの管理と保護

- 脅威の防止

- Teams による安全なコラボレーション

- データに対するユーザーのアクセス許可

はじめに

Microsoft 365 Copilot (Copilot) を環境に導入する前に、セキュリティの強力な基盤を構築することをお勧めします。 幸いなことに、強力なセキュリティ基盤のガイダンスは、ゼロ トラストのフォームで存在します。 ゼロ トラストセキュリティ戦略では、各接続とリソース要求は、制御されていないネットワークと不適切なアクターから発生したかのように扱われます。 要求の発信元やアクセス先のリソースに関係なく、ゼロ トラストでは「決して信頼しない、常に検証する」と考えます。

この記事では、ゼロ トラストの原則セキュリティを適用して、次の方法で Copilot の環境を準備する手順について説明します。

| ゼロ トラストの標準 | 定義 | 以下により適合 |

|---|---|---|

| 明示的に検証する | 常に利用可能なすべてのデータポイントに基づいて認証および承認してください。 | ユーザー資格情報、デバイスの要件、アプリのアクセス許可とビヘイビアーの妥当性確認を強制します。 |

| 最小限の特権アクセスを使用する | ジャスト・イン・タイムおよびジャスト・エナフ・アクセス(JIT/JEA)、リスクベースのアダプティブ・ポリシー、データ保護により、ユーザー・アクセスを制限します。 | ファイル、フォルダー、Teams、Emailに適切なアクセス許可が割り当てられていることを確認して、組織全体の JEA を確認して、過剰な共有を排除します。 データを保護するため、秘密度ラベルとデータ損失防止ポリシーを使用。 |

| 侵害を前提とする | 影響範囲を最小限に抑えるために、アクセスをセグメント化します。 エンドツーエンドの暗号化を検証し、分析を使用して可視性を得て、脅威検出を促進し、防御を強化します。 | Exchange Online Protection (EOP) と Microsoft Defender XDR サービスを使用して、一般的な攻撃を自動的に防止し、セキュリティ インシデントを検出して対応します。 |

Copilot の基本については、概要と作業の開始に関する記事を参照してください。

論理アーキテクチャ

ユーザーとデバイスからアクセス権を持つアプリケーション データまで、アーキテクチャ全体にわたって Copilot のゼロ トラスト原則を適用します。 次のダイアグラムは、論理的アーキテクチャのコンポーネントを示しています。

図の説明:

- ユーザー デバイスには、ユーザーが Copilot プロンプトを開始できる Microsoft 365 Appsがインストールされています

- Copilot コンポーネントには次のものが含まれます:

- ユーザー プロンプトへの応答を調整する Copilot サービス

- Copilot がユーザーに最適な応答を生成するために参照する大規模言語モデル (LLM)

- Microsoft 365 テナントのデータに対する Microsoft Graph のインスタンス

- 組織のデータを含む Microsoft 365 テナント

- ユーザーに対する Copilot の結果には、ユーザーがアクセスを許可されているデータのみが含まれます

その他の技術的な図については、Microsoft 365 Copilot ライブラリの次の記事を参照してください。

この記事の内容

この記事では、ゼロ トラストの原則を適用して、Copilot 用に Microsoft 365 環境を準備する手順について説明します。

| ステップ | タスク | 適用されるゼロトラストの原則 |

|---|---|---|

| 1 | データ保護を配置または確認する | 明示的に検証する 最小限の特権アクセスを使用する |

| 2 | ID ポリシーとアクセス ポリシーを配置または確認する | 明示的に検証する 最小限の特権アクセスを使用する |

| 3 | アプリ保護ポリシーを配置または確認する | 最低特権アクセスを使用する 侵害を前提とする |

| 4 | デバイス管理と保護を配置するまたは確認する | 明示的に検証する |

| 5 | 脅威に対する保護サービスを配置または確認する | 侵害を前提とする |

| 6 | Teams との安全な共同作業を配置または確認する | 明示的に検証する 最小限の特権アクセスを使用する |

| 7 | データに対するユーザーのアクセス許可を配置または確認する | 最小限の特権アクセスを使用する |

E3 で開始と E5 で次のステップ

進展をサポートするために、この記事の各ステップは次のように構成されています。

- E3 機能で開始

- E5 機能で次のステップ

このガイダンスを組織に適応させる

組織ごとに、ゼロ トラスト保護を配置するさまざまなステージに存在できるため、次の各手順を実行します:

- 手順で説明されている保護機能を使用していない場合は、時間を取って試験運用を行い、デプロイしてから、Copilot ライセンスを割り当てます。

- 手順で説明されている保護の一部を使用している場合は、手順の情報をチェックリストとして使用し、Copilot ライセンスを割り当てる前に、記載されている各保護がパイロットされ、デプロイされていることを確認します。

Microsoft 365 のセキュリティ関連およびその他の機能に対する最新の コパイロット サポートについては、Copilot の要件を参照してください。

ステップ 1. データ保護を配置または確認する

組織のデータが露出超過や過剰共有のリスクにさらされないようにするには、次の手順として、Microsoft 365 テナント内のデータを保護します。 Microsoft Purview には、データの検出、分類、ラベル付け、保護のための堅牢な機能セットが含まれています。 ただし、この作業を行うのにしばらく時間がかかる場合があることを理解しています。 Microsoft 365 には、Copilot によるデータの過剰な共有を防ぐためにすぐに使用できるコントロールが含まれています。

コントロールの共有を過剰に行う

Microsoft 365 のオーバーシェア コントロールは、次の場合に役立ちます。

- Copilot 検索を指定したサイトの一覧に一時的に制限する (制限付き SharePoint 検索)

- 過剰に共有されたデータまたは機密性の高いコンテンツが含まれている可能性があるサイトをすばやく特定する (データ アクセス ガバナンス レポート)

- サイトにフラグを設定して、ユーザーが Copilot または組織全体の検索でサイトを見つけることができないようにする (制限付きコンテンツ検出)

オーバーシェア コントロールの使用を開始するには、次のリソースを使用します。

- Microsoft 365 Copilot で使用できるオーバーシェア コントロールの図と説明

- ダウンロード可能なブループリントを使用して、 の過剰な共有を防ぎます

Microsoft Purview の機能

Microsoft Purview を使用して、AI の使用に関連するリスクを軽減および管理し、対応する保護およびガバナンス制御を実装します。

AI 用 Microsoft Purview データ セキュリティ態勢管理 (DSPM) には、使いやすいグラフィカル ツールとレポートが用意されており、これらによって組織内での AI の使用に関する分析情報をすばやく得ることができます。 また、ワンクリック ポリシーにより、データを保護し、規制要件に準拠できます。

AI 用のデータ セキュリティ体制管理を他の Microsoft Purview 機能と共に使用して、Microsoft 365 Copilot および Microsoft 365 Copilot Chat のデータ セキュリティとコンプライアンスを強化します。

- 秘密度ラベルと Microsoft Purview Information Protection によって暗号化されたコンテンツ

- データ分類

- カスタマー キー

- 通信のコンプライアンス

- 監査

- コンテンツの検索

- 電子情報開示

- 保持と削除

- カスタマー ロックボックス

詳細については、次のリソースを使用してください。

- Microsoft 365 Copilot を使用したデータ保護と監査のイラストレーション

- Microsoft Copilot 向けの Microsoft Purview データ セキュリティとコンプライアンス保護

- Copilotの Microsoft Purview データセキュリティとコンプライアンス保護を展開するための考慮事項です。

E3 の概要

まず、環境に応じて、Copilot で動作するオーバーシェア コントロールを適用します。 これらのコントロールは、データをすぐに保護するのに役立ちます。 データを分類し、秘密度ラベルと保護を適用する長期的な作業を行った後は、最初に適用した過剰共有コントロールを見直して、これらがまだ適切であることを確認してください。 過剰共有の図を確認し、過剰共有を防止するためのブループリントをダウンロードしてください。

次に、Microsoft Purview 機能を使用してデータの分類と保護に投資します。

秘密度ラベル は、データを保護するための基礎を形成します。 ラベルを作成して、適用される項目と保護アクションの機密性を示す前に、組織の既存の分類の分類と、ユーザーがアプリで表示および適用するラベルにどのようにマップされるかを理解する必要があります。 秘密度ラベルを作成した後、それらを発行し、Word、Excel、PowerPoint、および Outlook で適用する方法とタイミングについてユーザーにガイダンスを提供します。

詳細については、以下を参照してください:

既定のラベルと必須のラベル付けの秘密度ラベル ポリシー設定を使用して、手動ラベル付けを強化することを検討してください。 すべての内容に適用する保護設定の基本レベルを、既定のラベルを使用して設定できます。 必須のラベル付けにより、ユーザーはドキュメントとEmailにラベルを付けられます。 しかし、ユーザー トレーニングやその他の制御がなければ、この設定は不正確なラベル付けを引き起こす可能性があります。

組織のデータを保護するには、次の追加リソースを参照してください:

- ファイルとEmailの DLP ポリシーを作成します。

- アイテム保持ポリシーを作成 して、必要なものを保持し、不要なものを削除します。

- コンテンツ エクスプローラー を使用して、秘密度ラベル、保持ラベル、または組織内の機密情報の種類として分類されたアイテムを表示および検証します。

E5 を使用した次の手順

Microsoft 365 E5 を使用すると、秘密度ラベル付けを拡張して、より多くの内容とより多くのラベル付けメソッドを保護できます。 たとえば、コンテナー ラベルを使用して SharePoint サイトと Teams にラベルを付け、Microsoft 365 以降のアイテムに自動的にラベルを付けます。 詳細については、一般的なラベル付けシナリオのリストと、それらがビジネスゴールにどのように合っているかを参照してください。

次の追加の Microsoft 365 E5 機能を検討してください:

- データ損失防止ポリシーをより多くの場所に拡張し、より広範な分類子を使用して機密情報を見つけます。

- アイテム保持ポリシーとは異なる設定が必要な機密情報が見つかった場合、またはより高いレベルの管理が必要な場合は、保持ラベルを自動的に適用できます。

- 機密データとそのラベル付け方法について理解を深めるために、アクティビティ エクスプローラーとコンテンツ エクスプローラーの完全な機能を使用します。

ステップ 2. ID ポリシーとアクセス ポリシーを配置または確認する

不適切なアクターが Copilot を使用して機密データをより迅速に検出してアクセスできないようにするには、最初の手順としてアクセスを禁止します。 次のことを確認する必要があります。

- ユーザーは、ユーザー パスワードを推測するだけではセキュリティ侵害できない強力な認証を使用する必要があります。

- 認証の試行はリスクに対して評価され、より多くの要件が課されます。

- ユーザー アカウントに付与されたアクセスのレビューを実行して、過剰な共有を防ぐことができます。

E3 の概要

Microsoft 365 E3 には、Microsoft Entra ID P1 が含まれています。 このプランでは、マイクロソフトは、次のような一般的な条件付きアクセス ポリシーを使用することをおすすめします:

Microsoft 365 サービスとその他の SaaS アプリをこれらのポリシーの範囲に含める必要があります。

環境に オンプレミスの Active Directory Domain Services のハイブリッド ID が含まれている場合は、必ず Microsoft Entra Password Protection を展開してください。 既知の脆弱なパスワードとそのバリアントを検出し、ブロックします。組織固有のその他の脆弱な用語をブロックすることもできます。

E5 を使用した次の手順

Microsoft 365 E5 には、Microsoft Entra ID P2 ライセンスが含まれています。 マイクロソフト の推奨事項の一連の 条件付きアクセスと関連ポリシーの実装を開始します。これには次が含まれます:

- ログイン リスクが中程度または高い場合に MFA を要求する。

- リスクの高いユーザーにパスワードの変更を要求する (パスワードレス認証を使用していない場合に適用されます)。

ライセンスプランに基づく ID およびアクセス管理の保護の実装の詳細については、「MFA を使用したハイブリッド workerのログイン セキュリティの強化」を参照してください。

Microsoft 365 E5 と Microsoft Entra ID P2 の両方に、特権アカウントの保護が含まれています。 次のテーブルにまとめられた機能を実装します。

| 機能 | リソース |

|---|---|

| Privileged Identity Management (PIM) | リソースにアクセスする権限アカウント用の保護を、Microsoft Entra ID、Azure、および Microsoft 365 や Microsoft Intune などのその他の Microsoft Online Services 内のリソースを含んで提供します。 「Privileged Identity Management の展開をプランする」を参照してください。 |

| Microsoft Purview Privileged Access Management | Office 365 の権限を付与されたExchange Online管理タスクに対するきめ細かいAccess Controlを許容。 機密データへの継続的なアクセス権、または重要な構成設定にアクセス権のある既存の特権管理者アカウントを使った違反から組織を保護できます。 Privileged Access Managementの概要を参照してください。 |

最後に、JEA 戦略全体の一部としてアクセス レビューを実装することを検討してください。 組織でアクセス レビューを使うと、グループ メンバーシップ、エンタープライズ アプリケーションへのアクセス、役割の割り当てを効率的に管理できます。 ユーザーのアクセスを定期的にレビューし、適切なユーザーのみが継続的なアクセス権を持っていることを確認できます。

手順 3. アプリ保護ポリシーを配置または確認する

Microsoft 365 E3 と E5 の両方に対して、 Intune App Protection ポリシー (APP)を使用します。これは、組織のデータが安全または管理対象アプリ内に含まれていることを保証する規則です。

APP を使用すると、Intune によって組織のデータと個人データの間にウォールが作成されます。 APP により、デバイスが管理されていない場合でも、指定されたアプリ内の組織データをコピーしてデバイス上の他のアプリにペーストすることはできません。

APP を使用すると、許可されているアプリのリストに含まれていないデバイス上のアプリに、Copilot によって生成された内容が誤ってまたは意図的にコピーされるのを防ぐことができます。 APP は、セキュリティ侵害されたデバイスを使用して攻撃者の爆発半径を制限できます。

詳しくは、アプリ保護ポリシーを作成するを参照してください。

ステップ 4. デバイス管理と保護を配置または確認する

不正なアクターがデバイスをセキュリティ侵害したり、侵害されたデバイスを使用して Copilot にアクセスできないようにするには、次の手順として、デバイス管理と保護の Microsoft 365 機能を使用します。 次のことを確認する必要があります。

- デバイスは Microsoft Intune に登録されており、正常性とコンプライアンスの要件を満たしている必要があります。

- デバイスの設定と機能を管理できます。

- デバイスのリスク レベルを監視できます。

- データ損失を予防的に防ぐことができます。

E3 の概要

Microsoft 365 E3 には、デバイスを管理するための Microsoft Intune が含まれています。

次に、デバイスの管理への登録を開始します。 登録したら、コンプライアンス ポリシーを設定し、正常で準拠しているデバイスを必要とします。 最後に、デバイス プロファイル (構成プロファイルとも呼ばれます) を配置して、デバイスの設定と機能を管理できます。

これらの保護を配置するには、次の記事のセットを使用します。

- ステップ 1. アプリ保護ポリシーを実装する

- ステップ 2. デバイスを管理に登録する

- 手順 3. コンプライアンス ポリシーの設定

- ステップ 4. 正常で規則に準拠しているデバイスを必須とする

- ステップ 5: デバイスのプロファイルを配置する

E5 を使用した次の手順

Microsoft 365 E5 には、Microsoft Defender for Endpoint が含まれています。 Microsoft Defender for Endpoint を配置した後は、Microsoft Intune と Defender for Endpoint を統合することで、デバイスのより高い分析情報と保護を得ることができます。 モバイル デバイスの場合、これには、アクセスの条件としてデバイスのリスクを監視する機能が含まれます。 Windows デバイスの場合、これらのデバイスのセキュリティ ベースラインへのコンプライアンスを監視できます。

Microsoft 365 E5 には、エンドポイントのデータ損失防止 (DLP) も含まれています。 組織が既にデータを理解し、データ機密度スキーマを開発し、スキーマを適用している場合は、Microsoft Purview DLP ポリシーを使用して、このスキーマの要素をエンドポイントに拡張する準備ができている可能性があります。

これらのデバイスの保護機能と管理機能を配置するには、次の記事を使用します:

ステップ 5: 脅威に対する保護サービスを配置または確認する

不適切なアクターのアクティビティを検出し、Copilot にアクセスできないようにするには、次の手順として Microsoft 365 の脅威に対する保護サービスを使用します。 次のことを確認する必要があります。

- 一般的なタイプのEmailやデバイスベースの攻撃を自動的に防ぐことができます。

- 機能を使用して、Windows デバイスの攻撃面領域を減らすことができます。

- 脅威に対する保護サービスの包括的なスイートを使用して、セキュリティ インシデントを検出して対応できます。

E3 の概要

Microsoft 365 E3 には、Defender for Office 365 と Defender for Endpoint のいくつかの主要な機能が含まれています。 さらに、Windows 11 と Windows 10 には、多くの脅威に対する保護機能が含まれています。

Microsoft Defender for Office 365 P1

Microsoft Defender for Office 365 P1 には、Microsoft 365 E3 に含まれる Exchange Online Protection (EOP) が含まれています。 EOP は、フィッシング、偽装、その他の脅威からEmailや共同作業 ツールを保護するのに役立ちます。 これらのリソースを使用して、マルウェア対策、迷惑メール対策、フィッシング詐欺対策の保護を構成します:

Defender for Endpoint P1

Microsoft 365 E3 には、次の機能を含む Microsoft Defender for Endpoint P1 が含まれています:

- 次世代の保護 - デバイスを新たな脅威からリアルタイムで保護するのに役立ちます。 この機能には、ファイルとプロセスのビヘイビアーの監視を使用してデバイスを継続的にスキャンするMicrosoft Defender ウイルス対策が含まれます。

- 攻撃面の減少 – 疑わしい可能性のあるアクティビティを自動的にブロックする設定を構成することで、最初に攻撃が発生しないようにします。

Defender for Endpoint Plan 1 を構成するには、次のリソースを使用します:

Windows 保護機能

既定では、Windows には、ハードウェア、オペレーティング システム、アプリなどの強力なセキュリティと保護が含まれています。 詳細については、「 Windows セキュリティの概要 」を参照してください。 次のテーブルに、Microsoft 365 E3 に含まれる重要な Windows クライアント脅威に対する保護機能を示します。

| 機能 | リソース |

|---|---|

| Windows Hello | Windows Hello for Business の概要 |

| Microsoft Defender ファイアウォール | Windows Defender ファイアウォールのドキュメント |

| Microsoft Defender SmartScreen | Microsoft Defender SmartScreen の概要 |

| Windows のアプリケーション制御 | Windows のアプリケーション制御 |

| BitLocker | BitLocker デバイスの暗号化の概要 |

| Edge用のMicrosoft Defender Application Guard | Microsoft Defender Application Guardの概要 |

これらの機能は、グループ ポリシー オブジェクト (GPO) を使用するか、Intune などのデバイス管理ツールを使用して、クライアントで直接構成できます。 ただし、Intune でデバイスの設定を管理するには、Microsoft 365 E5 の機能である構成プロファイルを配置する必要があります。

E5 を使用した次の手順

より包括的な脅威保護を行う場合は、以下を含む Microsoft Defender XDR のパイロットと展開を行います。

- Defender for Identity

- Defender for Office 365 P2

- Defender for Endpoint P2

- Defender for Cloud Apps

マイクロソフト では、次の順序で Microsoft 365 のコンポーネントを有効にすることをおすすめします:

この図の詳細と説明については、Microsoft Defender XDR の評価とパイロットに関する記事を参照してください。

Microsoft Defender XDR を展開したら、これらの Extended Detection and Response (XDR) ツールを Microsoft Sentinel と統合します。 Microsoft Sentinel は、Microsoft 365 E5 とは別にライセンスされ、請求されます。 詳細については、これらのリソースを使用してください:

ステップ 6. Microsoft Teams のセキュリティで保護された共同作業を配置または確認する

マイクロソフト では、ベースライン、機密性、機密性の高い 3 つのレベルで Teams を保護するためのガイダンスを提供しています。 Copilot の導入は、環境を確認し、適切な保護が構成されていることをレビューするのに適したタイミングです。 次の手順に従います:

- 機密性の高い保護を保証する Teams またはプロジェクトを特定します。 このレベルの保護を構成します。 多くの組織には、このレベルの保護を必要とするデータがありません。

- 機密性の高い保護を保証する Teams またはプロジェクトを特定し、この保護を適用します。

- 少なくとも、すべての Teams とプロジェクトがベースライン保護用に構成されていることを確認します。

詳細については、この参照資料を参照してください:

外部共有

Copilot の導入は、組織外のユーザーとファイルを共有したり、外部の投稿者を許可したりするためのポリシーをレビューするのに適したタイミングです。 ゲスト アカウントには、Copilot を使用するライセンスがありません。

組織外のユーザーと共有するには、機密の情報を共有することが必要になる場合があります。 次のリソースを参照してください。

組織外のユーザーと共同作業を行う場合は、次のリソースを参照してください:

- ドキュメントで共同作業を行い、個々のファイルまたはフォルダーを共有する

- SharePoint サイト内のゲストのサイト で共同作業を行う

- チーム内のゲストのためにチームとして共同作業を行う

- 共有チャネルで組織外のユーザー向けのチャンネル内の外部参加者と共同作業 する

ステップ 7. データに対する最小限のユーザー アクセス許可を配置または確認する

組織のデータが露出超過や過剰共有のリスクにさらされないようにするには、次の手順では、すべてのユーザーが自分の仕事を実行するのに十分なアクセス権 (JEA) を持っていることを確認します。 ユーザーは、共有すべきでないデータを閲覧または共有できないことになっているデータを検出しないでください。

過剰共有を防ぐには、すべてのユーザーが従う必要があるアクセス許可要件と組織方針を実装し、それらを使用するようにユーザーをトレーニングします。 たとえば、サイト所有者によるサイト アクセス レビューの要求や、定義されたセキュリティ グループへのアクセスを 1 か所から制限するなど、コントロールを配置します。

既存の過剰共有を検出するには:

ファイルレベルで

Microsoft Purview 情報保護 とそのデータ分類コントロール、統合内容 のラベル付け、対応するデータ損失防止ポリシーを使用します。

これらの機能は、Microsoft Teams、SharePoint サイト、OneDrive の場所、Email内、チャット会話、オンプレミスインフラストラクチャ、および機密情報または分類された内容を含むエンドポイント デバイス上のファイルを識別し、アクセスを制限するコントロールを自動的に適用するのに役立ちます。

Microsoft Teams と SharePoint 内のサイト チームとコンテナー レベルで

サイトレベルとチーム レベルで共有内容へのアクセスを監査し、アクセス権を持つ必要があるユーザーのみに情報検出を制限する制限を適用できます。

このプロセスをさらに自動化するために、 Microsoft Syntex – SharePoint Advanced Managementを使用すると、SharePoint および Microsoft Teams ファイルとの潜在的な過剰共有を見つけることができます。

保護の適用と Copilot の並列での配置

適切な保護を実施してテナントでの Copilot ライセンスの割り当てを効率化するには、両方を並列で行います。 次の図は、個々のユーザー アカウントとそのデバイスが保護されたら、それらに Copilot ライセンスを割り当てる前に、保護をロールアウトするフェーズをどのように進めるかを示しています。

ダイアグラムにも示すように、ID とデバイスのアクセス保護を配置している間に、組織全体で情報保護をロールアウトできます。

トレーニング

Copilot を使い始める

| トレーニング | Copilot を使い始める |

|---|---|

|

このラーニング パスでは、Copilot の基本について説明し、さまざまな Microsoft 365 アプリケーションの多様性を紹介し、その可能性を最大限に高めるアドバイスを提供します。 |

| トレーニング | Copilot に向けて組織を準備する |

|---|---|

|

このラーニング パスでは、Copilot のデザイン、そのセキュリティとコンプライアンスの機能を調べ、Copilot を実装する方法について説明します。 |

次のステップ

「Microsoft 365 Copilot の準備をする方法」のビデオをご覧ください。

ゼロ トラストと Microsoft の Copilot については、次の追加記事を参照してください。

こちらもご覧ください。

- Microsoft Copilot 向けの Microsoft Purview データ セキュリティとコンプライアンス保護

- Copilot for Microsoft 365 のデータ、プライバシー、セキュリティ

- Copilot for Microsoft 365 のドキュメント

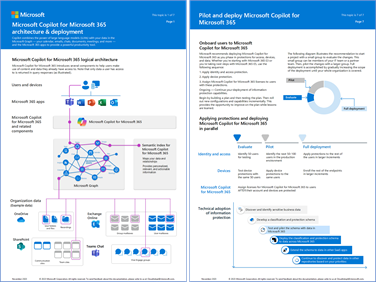

概要ポスター

この記事の情報の視覚的な概要については、Copilot アーキテクチャと展開のポスターをご覧ください。

Visio ファイルを使用して、これらの図を独自にカスタマイズします。

その他のゼロ トラストの技術的な図については、「IT アーキテクトと実装者向けのゼロ トラストの図」をご覧ください。

関連情報

この記事でメンションされているさまざまなサービスとテクノロジについては、次のリンクを参照してください。