VPN 認証オプション

安全性が低い以前のパスワード ベースの認証方法 (使用しないことをお勧めします) に加えて、組み込みの VPN ソリューションでは、拡張認証プロトコル (EAP) を利用することで、ユーザー名とパスワード、および証明書ベースの方法を使用した、安全な認証が実現されます。 組み込みの VPN の種類 (IKEv2、L2TP、PPTP、自動) を選んでいる場合は、EAP ベースの認証を構成するだけです。

Windows では、さまざまな EAP 認証方法サポートされています。

EAP-Microsoft チャレンジ ハンドシェイク認証プロトコル バージョン 2 (EAP-MSCHAPv2):

- ユーザー名とパスワードの認証

- Winlogon 資格情報 - コンピューター サインイン資格情報を使用した認証を指定できます

EAP-Transport 層セキュリティ (EAP-TLS):

保護された拡張認証プロトコル (PEAP):

サーバー検証 - PEAP を使用すると、サーバーの検証をオンまたはオフに切り替えることができます。

- サーバー名 - 検証するサーバーを指定します

- サーバー証明書 - サーバーを検証するための信頼されたルート証明書です

- 通知 - サーバーに対する信頼の可否を問い合わせる通知をユーザーに表示する必要があるかどうかを指定します

内部メソッド - 外部メソッドは内部にセキュリティで保護されたトンネルを作成し、内部メソッドを使用して認証を完了します。

高速再接続: クライアントによる認証要求と、ネットワーク ポリシー サーバー (NPS) または他のリモート認証ダイヤルイン ユーザー サービス (RADIUS) サーバーからの応答との間の間隔が短くなります。 これにより、クライアントとサーバーの両方で必要となるリソースが減少し、ユーザーに対して資格情報を要求する回数が最小限に抑えられます。

暗号化バインド: PEAP フェーズ 1 キー マテリアル (トンネル キー) と PEAP フェーズ 2 の内部 EAP メソッド キー マテリアル (内部セッション キー) から値を派生および交換することで、2 つの認証が同じ 2 つのエンティティ (PEAP ピアと PEAP サーバー) で終了することを証明できます。 このプロセスは "暗号化バインド" と呼ばれ、PEAP ネゴシエーションを "Man in the Middle" 攻撃から保護するために使用されます。

トンネリングされたトランスポート層セキュリティ (TTLS)

- 内部メソッド

- 非 EAP

- パスワード認証プロトコル (PAP)

- CHAP

- MSCHAP

- MSCHAPv2

- EAP

- サーバー検証: TTLS では、サーバーを検証する必要があります。 以下を構成できます。

- サーバー名

- サーバー証明書用の信頼されたルート証明書

- サーバー検証の通知を使用するかどうか

UWP VPN プラグインでは、アプリ ベンダーが、使用される認証方法を制御します。 次の種類の資格情報を使用できます。

- スマート カード

- 証明書

- Windows Hello for Business

- ユーザー名とパスワード

- ワンタイム パスワード

- カスタムの資格情報の種類

EAP XML 構成については、「EAP 構成」をご覧ください。

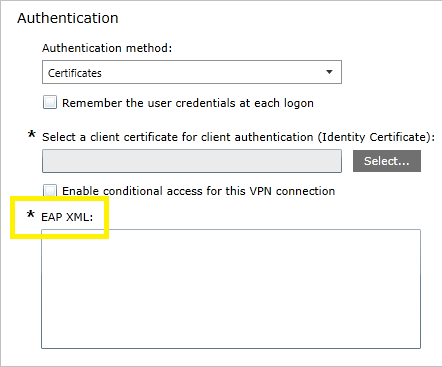

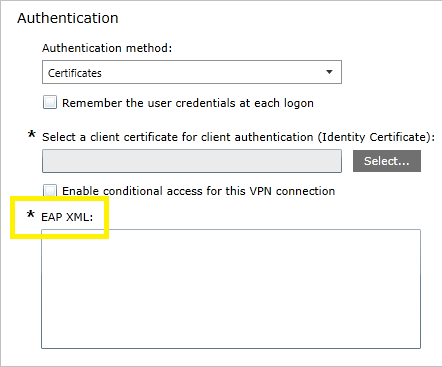

次の図は、Microsoft Intune VPN プロファイルでの EAP XML のフィールドを示しています。 EAP XML フィールドは、組み込みの接続の種類 (自動、IKEv2、L2TP、PPTP) を選んだ場合にのみ表示されます。