Сведения о VPN-подключениях типа "точка — сеть"

Подключение типа "точка — сеть" через VPN-шлюз позволяет создать безопасное подключение к виртуальной сети с отдельного клиентского компьютера. Подключение P2S сначала устанавливается на клиентском компьютере. Это эффективное решение для сотрудников, которым нужно подключаться к службе "Виртуальные сети Azure" из удаленного расположения, например из дома или в случае конференции. VPN P2S также является полезным решением для использования вместо VPN типа "сеть — сеть" (S2S), если у вас есть только несколько клиентов, которым требуется подключиться к виртуальной сети. Для конфигураций "точка — сеть" требуется тип VPN на основе маршрута.

Какой протокол используется при подключении "точка — сеть"?

В VPN-подключении "точка — сеть" может использоваться один из следующих протоколов:

Протокол OpenVPN® — это VPN-протокол на основе SSL/TLS. Это решение для VPN-подключений на основе TLS позволяет проходить через брандмауэры, так как большинство брандмауэров открывают для исходящего трафика TCP-порт 443, которым пользуется TLS. OpenVPN можно использовать для подключения с устройств Android, iOS (начиная с версии 11.0), Windows, Linux и Mac (macOS, начиная с версии 10.13).

SSTP (Secure Socket Tunneling Protocol) — проприетарный VPN-протокол на основе TLS. Это решение для VPN-подключений на основе TLS позволяет проходить через брандмауэры, так как большинство брандмауэров открывают для исходящего трафика TCP-порт 443, которым пользуется TLS. Протокол SSTP поддерживается только на устройствах Windows. Azure поддерживает все версии Windows с протоколом SSTP и поддержкой протокола TLS 1.2 (Windows 8.1 и более поздние версии).

IKEv2 VPN — решение VPN на основе стандартов IPsec. IKEv2 VPN можно использовать для подключения с устройств Mac (macOS версии 10.11 и выше).

Как выполняется аутентификация VPN-клиентов при подключениях типа "точка — сеть"?

Прежде чем Azure примет VPN-подключение "точка — сеть", пользователь сначала должен пройти аутентификацию. Существует три типа проверки подлинности, которые можно выбрать при настройке шлюза P2S. Доступные параметры:

Для конфигурации шлюза P2S можно выбрать несколько типов проверки подлинности. При выборе нескольких типов проверки подлинности используемый VPN-клиент должен поддерживаться по крайней мере одним типом проверки подлинности и соответствующим типом туннеля. Например, если выбрать "IKEv2 и OpenVPN" для типов туннелей, а также "Идентификатор Microsoft Entra ID и Radius" или "Идентификатор Microsoft Entra и сертификат Azure" для типа проверки подлинности, идентификатор Microsoft Entra будет использовать только тип туннеля OpenVPN, так как он не поддерживается IKEv2.

В следующей таблице показаны механизмы проверки подлинности, совместимые с выбранными типами туннелей. Каждый механизм требует настройки соответствующего программного обеспечения VPN-клиента на подключаемом устройстве с соответствующими параметрами, доступными в файлах конфигурации профиля VPN-клиента.

| Тип туннеля | Механизм проверки подлинности |

|---|---|

| OpenVPN | Любое подмножество идентификатора Microsoft Entra, Radius Auth и сертификата Azure |

| SSTP | Проверка подлинности radius или сертификат Azure |

| IKEv2 | Проверка подлинности radius или сертификат Azure |

| IKEv2 и OpenVPN | Radius Auth/ Azure Certificate/ Microsoft Entra ID и Radius Auth/ Идентификатор Microsoft Entra и сертификат Azure |

| IKEv2 и SSTP | Проверка подлинности radius или сертификат Azure |

Проверка подлинности на основе сертификата

При настройке шлюза P2S для проверки подлинности сертификата вы отправляете открытый ключ доверенного корневого сертификата в шлюз Azure. Можно использовать корневой сертификат, созданный с помощью корпоративного решения, или создать самозаверяющий сертификат.

Для проверки подлинности каждый клиент, который подключается, должен иметь установленный сертификат клиента, созданный из доверенного корневого сертификата. Это в дополнение к программному обеспечению VPN-клиента. Проверка сертификатов клиентов выполняется VPN-шлюзом, когда устанавливается VPN-подключение "точка — сеть".

Рабочий процесс проверки подлинности сертификата

На высоком уровне необходимо выполнить следующие действия, чтобы настроить проверку подлинности сертификата:

- Включите проверку подлинности сертификатов в шлюзе P2S, а также дополнительные необходимые параметры (пул адресов клиента и т. д.) и отправьте сведения о корневом ЦС с открытым ключом.

- Создайте и скачайте файлы конфигурации профиля VPN-клиента (пакет конфигурации профиля).

- Установите сертификат клиента на каждом подключаемом клиентском компьютере.

- Настройте VPN-клиент на клиентском компьютере с помощью параметров, найденных в пакете конфигурации профиля VPN.

- Подключение.

Проверка подлинности идентификатора Microsoft Entra

Шлюз P2S можно настроить для проверки подлинности VPN-пользователей с помощью учетных данных идентификатора Microsoft Entra. С помощью проверки подлинности идентификатора Microsoft Entra можно использовать функции условного доступа Microsoft Entra и многофакторной проверки подлинности (MFA) для VPN. Проверка подлинности идентификатора Microsoft Entra поддерживается только для протокола OpenVPN. Для проверки подлинности и подключения клиенты должны использовать VPN-клиент Azure.

VPN-шлюз теперь поддерживает новый идентификатор приложения, зарегистрированный корпорацией Майкрософт, и соответствующие значения аудитории для последних версий VPN-клиента Azure. При настройке VPN-шлюза P2S с помощью новых значений аудитории вы пропустите процесс регистрации приложения VPN-клиента Azure вручную для клиента Microsoft Entra. Идентификатор приложения уже создан, и клиент автоматически может использовать его без дополнительных шагов регистрации. Этот процесс безопаснее, чем вручную регистрация VPN-клиента Azure, так как вам не нужно авторизовать приложение или назначать разрешения через роль глобального администратора.

Ранее вам требовалось вручную зарегистрировать (интегрировать) приложение VPN-клиента Azure с клиентом Microsoft Entra. Регистрация клиентского приложения создает идентификатор приложения, представляющий удостоверение приложения VPN-клиента Azure и требует авторизации с помощью роли глобального администратора. Чтобы лучше понять разницу между типами объектов приложений, см. сведения о том, как и почему приложения добавляются в идентификатор Microsoft Entra.

По возможности рекомендуется настроить новые шлюзы P2S с помощью идентификатора приложения VPN-клиента Microsoft Azure и соответствующих значений аудитории вместо того, чтобы вручную зарегистрировать приложение VPN-клиента Azure в клиенте. Если у вас есть ранее настроенный VPN-шлюз Azure, использующий проверку подлинности Идентификатора Microsoft Entra, можно обновить шлюз и клиенты, чтобы воспользоваться новым идентификатором приложения, зарегистрированным корпорацией Майкрософт. Обновление шлюза P2S с новым значением аудитории необходимо, если требуется, чтобы клиенты Linux подключались. VPN-клиент Azure для Linux не совместим со старыми значениями аудитории.

Если у вас есть существующий шлюз P2S, который вы хотите обновить, чтобы использовать новое значение аудитории, см. статью "Изменить аудиторию" для VPN-шлюза P2S. Если вы хотите создать или изменить настраиваемое значение аудитории, см. статью "Создание пользовательского идентификатора приложения аудитории для VPN P2S". Если вы хотите настроить или ограничить доступ к P2S на основе пользователей и групп, см . статью "Сценарий: Настройка VPN-доступа P2S на основе пользователей и групп".

Рекомендации и ограничения

VPN-шлюз P2S может поддерживать только одно значение аудитории. Он не поддерживает одновременно несколько значений аудитории.

В настоящее время более новый идентификатор приложения, зарегистрированного корпорацией Microsoft, не поддерживает столько же значений аудитории, сколько более старое, зарегистрированное вручную приложение. Если вам требуется значение аудитории, отличное от Azure Public или Custom, используйте старый метод регистрации вручную.

VPN-клиент Azure для Linux не имеет обратной совместимости с шлюзами P2S, настроенными для использования старых значений аудитории, которые соответствуют зарегистрированному вручную приложению. VPN-клиент Azure для Linux поддерживает значения аудитории Custom.

-

Хотя возможно, что VPN-клиент Azure для Linux может работать в других дистрибутивах и выпусках Linux, VPN-клиент Azure для Linux поддерживается только в следующих выпусках:

- Ubuntu 20.04

- Ubuntu 22.04

VPN-клиент Azure для macOS и Windows является обратно совместимым с шлюзами P2S, настроенными для использования старых значений аудитории, которые соответствуют зарегистрированным вручную приложению. Значения аудитории Custom также можно использовать с этими клиентами.

Значения аудитории VPN-клиента Azure

В следующей таблице показаны версии VPN-клиента Azure, которые поддерживаются для каждого идентификатора приложения и соответствующих доступных значений аудитории.

| ИД приложения | Поддерживаемые значения аудитории | Поддерживаемые клиенты |

|---|---|---|

| Зарегистрировано корпорацией Майкрософт | — Общедоступная служба Azure: c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

-Линукс -Виндоус — macOS |

| Зарегистрировано вручную | — Общедоступная служба Azure: 41b23e61-6c1e-4545-b367-cd054e0ed4b4- Azure для государственных организаций: 51bb15d4-3a4f-4ebf-9dca-40096fe32426— Azure Для Германии: 538ee9e6-310a-468d-afef-ea97365856a9— Microsoft Azure, управляемый 21Vianet: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

-Виндоус — macOS |

| Пользовательское | <custom-app-id> |

-Линукс -Виндоус — macOS |

Рабочий процесс проверки подлинности идентификатора Microsoft Entra

На высоком уровне необходимо выполнить следующие действия, чтобы настроить проверку подлинности идентификатора Microsoft Entra ID:

- При использовании ручной регистрации приложений выполните необходимые действия в клиенте Microsoft Entra.

- Включите проверку подлинности идентификатора Microsoft Entra в шлюзе P2S, а также дополнительные необходимые параметры (пул адресов клиента и т. д.).

- Создайте и скачайте файлы конфигурации профиля VPN-клиента (пакет конфигурации профиля).

- Скачайте, установите и настройте VPN-клиент Azure на клиентском компьютере.

- Подключение.

RADIUS — проверка подлинности сервера домена Active Directory (AD)

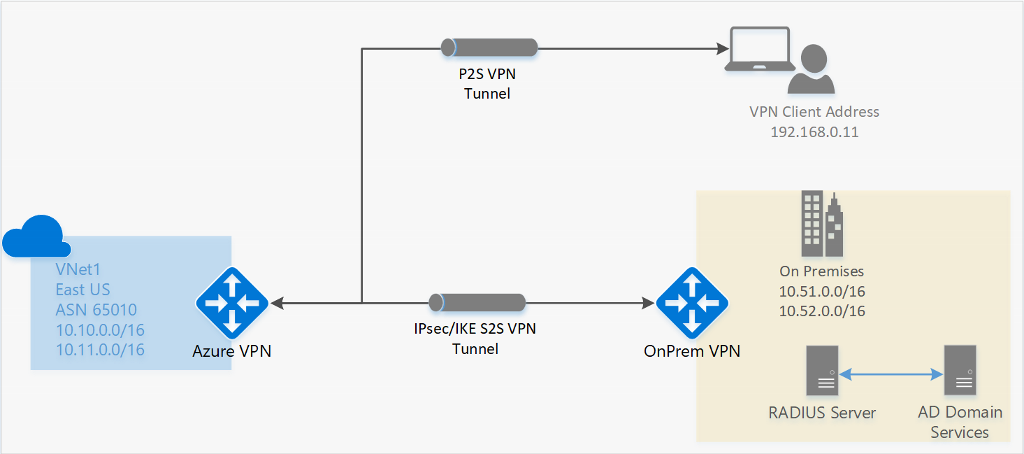

Аутентификация домена AD позволяет пользователям подключаться к Azure с помощью учетных данных домена организации. Для этой проверки требуется сервер RADIUS, который интегрирован с сервером AD. Организации также могут использовать существующее развертывание RADIUS.

Сервер RADIUS можно развернуть локально или в виртуальной сети Azure. Во время аутентификации VPN-шлюз Azure выполняет роль транзитного шлюза и переадресовывает сообщения аутентификации между сервером RADIUS и подключаемым устройством. Поэтому необходимо обеспечить доступность сервера RADIUS для шлюза. Если сервер RADIUS развернут локально, то для обеспечения доступности требуется VPN-подключение "сеть — сеть" из Azure к локальному сайту.

Сервер RADIUS также можно интегрировать со службами сертификации AD. Эта интеграция позволяет использовать развернутый сервер RADIUS с корпоративным сертификатом для аутентификации сертификата подключения "точка — сеть" вместо аутентификации Azure на основе сертификата. Преимущество этой аутентификации заключается в том, что не нужно передавать в Azure корневые сертификаты и отмененные сертификаты.

Сервер RADIUS также можно интегрировать с другими системами внешних идентификаторов. Благодаря этой возможности для VPN-подключений "точка — сеть" доступно множество вариантов аутентификации, в том числе и варианты многофакторной аутентификации.

Инструкции по настройке шлюза P2S см. в разделе "Настройка P2S — RADIUS".

Каковы требования к конфигурации клиента?

Требования к конфигурации клиента зависят от используемого VPN-клиента, типа проверки подлинности и протокола. В следующей таблице показаны доступные клиенты и соответствующие статьи для каждой конфигурации.

| Проверка подлинности | Тип туннеля | ОС клиента | VPN-клиент |

|---|---|---|---|

| Сертификат | |||

| IKEv2, SSTP | Windows | Собственный VPN-клиент | |

| IKEv2 | macOS | Собственный VPN-клиент | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | VPN-клиент Azure Клиент OpenVPN версии 2.x Клиент OpenVPN версии 3.x |

|

| OpenVPN | macOS | Клиент OpenVPN | |

| OpenVPN | iOS | Клиент OpenVPN | |

| OpenVPN | Linux | VPN-клиент Azure Клиент OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | VPN-клиент Azure | |

| OpenVPN | macOS | VPN-клиент Azure | |

| OpenVPN | Linux | VPN-клиент Azure |

Какие версии VPN-клиента Azure доступны?

Сведения о доступных версиях VPN-клиента Azure, датах выпуска и новых возможностях в каждом выпуске см . в версиях VPN-клиента Azure.

Какие номера SKU шлюза поддерживают VPN-подключение "точка — сеть"?

В следующей таблице показаны номера SKU шлюза по туннелям, подключению и пропускной способности. Дополнительные сведения см. в разделе "Сведения о номерах SKU шлюза".

| VPN Шлюз Поколение |

SKU | Подключение "сеть — сеть" или "виртуальная сеть — виртуальная сеть" Туннели |

Подключение "точка — сеть" Подключения SSTP |

Подключение "точка — сеть" Подключения IKEv2/OpenVPN |

Агрегат Тест пропускной способности |

BGP | Избыточность между зонами | Поддерживаемая численность виртуальных машин в виртуальная сеть |

|---|---|---|---|---|---|---|---|---|

| Поколение1 | Базовая | Макс. 10 | Макс. 128 | Не поддерживается | 100 Мбит/с | Не поддерживается | No | 200 |

| Поколение1 | VpnGw1 | Макс. 30 | Макс. 128 | Макс. 250 | 650 Мбит/с | Поддерживается | No | 450 |

| Поколение1 | VpnGw2 | Макс. 30 | Макс. 128 | Макс. 500 | 1 Гбит/с | Поддерживается | No | 1300 |

| Поколение1 | VpnGw3 | Макс. 30 | Макс. 128 | Макс. 1000 | 1,25 Гбит/с | Поддерживается | No | 4000 |

| Поколение1 | VpnGw1AZ | Макс. 30 | Макс. 128 | Макс. 250 | 650 Мбит/с | Поддерживается | Да | 1000 |

| Поколение1 | VpnGw2AZ | Макс. 30 | Макс. 128 | Макс. 500 | 1 Гбит/с | Поддерживается | Да | 2000 |

| Поколение1 | VpnGw3AZ | Макс. 30 | Макс. 128 | Макс. 1000 | 1,25 Гбит/с | Поддерживается | Да | 5000 |

| Поколение2 | VpnGw2 | Макс. 30 | Макс. 128 | Макс. 500 | 1,25 Гбит/с | Поддерживается | No | 685 |

| Поколение2 | VpnGw3 | Макс. 30 | Макс. 128 | Макс. 1000 | 2,5 Гбит/с | Поддерживается | No | 2240 |

| Поколение2 | VpnGw4 | Макс. 100* | Макс. 128 | Макс. 5000 | 5 Гбит/с | Поддерживается | No | 5300 |

| Поколение2 | VpnGw5 | Макс. 100* | Макс. 128 | Макс. 10000 | 10 Гбит/с | Поддерживается | No | 6700 |

| Поколение2 | VpnGw2AZ | Макс. 30 | Макс. 128 | Макс. 500 | 1,25 Гбит/с | Поддерживается | Да | 2000 |

| Поколение2 | VpnGw3AZ | Макс. 30 | Макс. 128 | Макс. 1000 | 2,5 Гбит/с | Поддерживается | Да | 3300 |

| Поколение2 | VpnGw4AZ | Макс. 100* | Макс. 128 | Макс. 5000 | 5 Гбит/с | Поддерживается | Да | 4400 |

| Поколение2 | VpnGw5AZ | Макс. 100* | Макс. 128 | Макс. 10000 | 10 Гбит/с | Поддерживается | Да | 9000 |

Примечание.

Номер SKU "Базовый" имеет ограничения и не поддерживает проверку подлинности IKEv2, IPv6 или RADIUS. Дополнительные сведения см. в разделе VPN-шлюз параметров.

Какие политики IKE/IPsec настроены на VPN-шлюзах для подключения "точка — сеть"?

В таблицах этого раздела показаны значения политик по умолчанию. Однако они не отражают доступные поддерживаемые значения для пользовательских политик. Сведения о пользовательских политиках см . в разделе "Принятые значения ", перечисленные в командлете PowerShell New-AzVpnClientIpsecParameter .

IKEv2

| Шифр | Целостность | PRF | Группа DH |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP256 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA384 | SHA384 | GROUP_24 |

| AES256 | SHA384 | SHA384 | GROUP_14 |

| AES256 | SHA384 | SHA384 | GROUP_ECP384 |

| AES256 | SHA384 | SHA384 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_2 |

IPsec

| Шифр | Целостность | Группа PFS |

|---|---|---|

| GCM_AES256 | GCM_AES256 | GROUP_NONE |

| GCM_AES256 | GCM_AES256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP256 |

| AES256 | SHA256 | GROUP_NONE |

| AES256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA1 | GROUP_NONE |

Какие политики TLS настроены на VPN-шлюзах для подключения "точка — сеть"?

TLS

| Политики |

|---|

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| **TLS_AES_256_GCM_SHA384 |

| **TLS_AES_128_GCM_SHA256 |

**Поддерживается только в TLS1.3 с OpenVPN

Как настроить подключение "точка — сеть"?

Для настройки подключения "точка — сеть" необходимо выполнить ряд определенных действий. В следующих статьях содержатся действия, которые показано, как выполнить общие действия по настройке P2S.

- Проверка подлинности сертификата

- Проверка подлинности идентификатора Microsoft Entra

- Проверка подлинности RADIUS

Удаление конфигурации подключения "точка — сеть"

Конфигурацию подключения можно удалить с помощью PowerShell или CLI. Примеры см. в разделе часто задаваемых вопросов.

Как работает маршрутизация P2S

См. следующие статьи:

Вопросы и ответы

Существует несколько записей часто задаваемых вопросов для типа "точка — сеть". Ознакомьтесь с VPN-шлюз часто задаваемыми вопросами, уделяя особое внимание разделам проверки подлинности сертификата и RADIUS в соответствии с соответствующими параметрами.

Next Steps

- Настройка подключения "точка — сеть" — проверка подлинности Azure на основе сертификата

- Настройка подключения P2S — проверка подлинности идентификатора Microsoft Entra

OpenVPN является товарным знаком OpenVPN Inc.