Планирование реализации Power BI: планирование безопасности на уровне клиента

Примечание.

Эта статья входит в серию статей по планированию реализации Power BI. В этой серии основное внимание уделяется интерфейсу Power BI в Microsoft Fabric. Общие сведения о серии см. в статье о планировании реализации Power BI.

Эта статья планирования безопасности на уровне клиента в основном предназначена для следующих целей:

- Администраторы Структуры: администраторы, ответственные за надзор за Power BI в организации.

- Центр превосходства, ИТ-отдела и группы бизнес-аналитики: команды, которые также отвечают за надзор за Power BI. Возможно, им потребуется сотрудничать с администраторами Power BI, командами информационной безопасности и другими соответствующими командами.

Эта статья также может быть актуальной для создателей Power BI самообслуживания, которые создают, публикуют и управляют содержимым в рабочих областях.

Серия статей предназначена для расширения содержимого в техническом документе по безопасности Power BI. Технический документ по безопасности Power BI посвящен ключевым техническим темам, таким как проверка подлинности, размещение данных и сетевая изоляция. Серия планирования реализации предоставляет рекомендации и решения, которые помогут вам спланировать безопасность и конфиденциальность.

Так как содержимое Power BI можно использовать и защищать разными способами, создатели содержимого делают много тактических решений. Однако существуют некоторые стратегические решения по планированию на уровне клиента. Эти стратегические решения по планированию являются основной темой этой статьи.

Рекомендуется принимать решения о безопасности на уровне клиента как можно раньше, так как они влияют на все остальное. Кроме того, проще принимать другие решения по безопасности после того, как у вас есть ясность в отношении общих целей и целей безопасности.

Администрирование Power BI

Администратор Fabric — это роль с высоким уровнем привилегий, которая имеет значительный контроль над Power BI. Рекомендуется тщательно рассмотреть, кто назначает эту роль, так как администратор Структуры может выполнять множество высокоуровневых функций, включая:

- Управление параметрами клиента. Администраторы могут управлять параметрами клиента на портале администрирования. Они могут включать или отключать параметры и разрешать или запрещать определенных пользователей или групп в параметрах. Важно понимать, что параметры клиента имеют значительное влияние на взаимодействие с пользователем.

- Управление ролями рабочей области. Администраторы могут обновлять роли рабочей области на портале администрирования. Они могут обновить безопасность рабочей области, чтобы получить доступ к любым данным или предоставить права другим пользователям для доступа к любым данным в служба Power BI.

- Доступ к личной рабочей области: администраторы могут получить доступ к содержимому и управлять личной рабочей областью любого пользователя.

- Доступ к метаданным клиента: администраторы могут получить доступ к метаданным на уровне клиента, включая журналы действий Power BI и события действий, полученные API администратора Power BI.

Совет

Рекомендуется назначить от двух до четырех пользователей роли администратора Fabric. Таким образом, вы можете снизить риск, гарантируя наличие достаточного охвата и перекрестной подготовки.

Администратор Power BI назначается по крайней мере одной из следующих встроенных ролей:

- Администратор Структуры

- Администратор Power Platform

- Глобальный администратор — это высокая привилегия, и членство должно быть ограничено.

При назначении ролей администратора рекомендуется следовать рекомендациям.

Примечание.

Хотя администратор Power Platform может управлять служба Power BI, обратное не верно. Кто-то, назначенный роли администратора Fabric, не может управлять другими приложениями на платформе Power Platform.

Контрольный список . При планировании того, кто будет администратором Fabric, к ключевым решениям и действиям относятся:

- Определите, кто в настоящее время назначает роль администратора: проверьте, кто назначен одной из ролей, которые могут администрировать Power BI.

- Определите, кто должен управлять служба Power BI: если есть слишком много администраторов, создайте план, чтобы уменьшить общее число. Если у пользователей есть администраторы Power BI, которые не подходят для такой роли с высоким уровнем привилегий, создайте план для устранения проблемы.

- Уточняйте роли и обязанности. Для каждого администратора Power BI убедитесь, что их обязанности понятны. Убедитесь, что произошло соответствующее перекрестное обучение.

Стратегии безопасности и конфиденциальности

Необходимо принять некоторые решения на уровне клиента, связанные с безопасностью и конфиденциальностью. Тактика, принятые и решения, которые вы принимаете:

- Язык и региональные параметры данных. Цель заключается в том, чтобы поощрять культуру данных, которая понимает, что безопасность и защита данных являются ответственностью всех.

- Стратегии владения контентом и управления . Уровень централизованного и децентрализованного управления содержимым значительно влияет на способ обработки безопасности.

- Стратегии области доставки содержимого. Количество людей, просматривающих содержимое, влияет на то, как следует обрабатывать безопасность для содержимого.

- Ваши требования в соответствии с глобальными, национальными и региональными и отраслевыми нормативными положениями.

Ниже приведены несколько примеров высокоуровневых стратегий безопасности. Вы можете принять решения, влияющие на всю организацию.

- Требования к безопасности на уровне строк: можно использовать безопасность на уровне строк (RLS) для ограничения доступа к данным для конкретных пользователей. Это означает, что разные пользователи видят разные данные при доступе к одному отчету. Семантическая модель Power BI или источник данных (при использовании единого входа) может применять RLS. Дополнительные сведения см . в разделе "Принудительное обеспечение безопасности данных на основе удостоверений потребителей" в статье планирования безопасности потребителей отчета.

- Возможность обнаружения данных. Определите степень, в которой следует поощрять обнаружение данных в Power BI. Возможность обнаружения влияет на то, кто может найти семантические модели или семанты в концентраторе данных, и разрешить авторам содержимого запрашивать доступ к этим элементам с помощью рабочего процесса доступа к запросу. Дополнительные сведения см. в сценарии использования управляемой самостоятельной бизнес-аналитики .

- Данные, которые разрешено хранить в Power BI: определите, есть ли определенные типы данных, которые не должны храниться в Power BI. Например, можно указать, что некоторые типы конфиденциальной информации, такие как номера банковских счетов или номера социального страхования, не могут храниться в семантической модели. Дополнительные сведения см. в статье о защите информации и защите от потери данных.

- Входящий частный сетевой трафик: определите, существуют ли требования к сетевой изоляции с помощью частных конечных точек для доступа к Power BI. При использовании Приватный канал Azure трафик данных отправляется с помощью магистрали частной сети Майкрософт, а не через Интернет.

- Исходящее частное подключение. Определите, требуется ли больше безопасности при подключении к источникам данных. Шлюз данных виртуальная сеть (виртуальная сеть) обеспечивает безопасное исходящее подключение из Power BI к источникам данных в виртуальной сети. Шлюз данных виртуальной сети Azure можно использовать при хранении содержимого в рабочей области Premium.

Внимание

При рассмотрении сетевой изоляции обратитесь к ИТ-инфраструктуре и сетевым командам перед изменением параметров клиента Power BI. Приватный канал Azure обеспечивает расширенную безопасность входящего трафика через частные конечные точки, а шлюз виртуальной сети Azure обеспечивает расширенную безопасность исходящего трафика при подключении к источникам данных. Шлюз виртуальной сети Azure — это управляемый корпорацией Майкрософт, а не управляемый клиентом, поэтому это устраняет затраты на установку и мониторинг локальных шлюзов.

Некоторые решения на уровне организации приводят к политикам корпоративного управления, особенно если они относятся к соответствию требованиям. Другие решения на уровне организации могут привести к тому, что вы можете предоставить создателям контента, которые отвечают за управление и защиту собственного содержимого. Полученные политики и рекомендации должны быть включены в централизованный портал, учебные материалы и план коммуникации.

Совет

Дополнительные предложения, связанные с планированием безопасности для потребителей отчетов и создателей контента, см. в других статьях этой серии.

Контрольный список . При планировании стратегий безопасности высокого уровня ключевые решения и действия включают:

- Определите нормативные требования, связанные с безопасностью: изучите и задокументируйте все требования, включая обеспечение соответствия требованиям.

- Определите высокоуровневые стратегии безопасности: определите, какие требования безопасности достаточно важны, чтобы они были включены в политику управления.

- Совместная работа с другими администраторами. Обратитесь к соответствующим системным администраторам, чтобы обсудить, как соответствовать требованиям безопасности и какие технические предварительные требования существуют. Запланируйте выполнение технического подтверждения концепции.

- Обновление параметров клиента Power BI: настройте каждый соответствующий параметр клиента Power BI. Регулярно планировать обзоры дальнейших проверок.

- Руководство по созданию и публикации пользователей. Создание документации по стратегиям безопасности высокого уровня. Включите сведения о процессе и о том, как пользователь может запросить исключение из стандартного процесса. Сделайте эти сведения доступными на централизованном портале и учебных материалах.

- Обновление учебных материалов. Для высокоуровневых стратегий безопасности определите, какие требования или рекомендации следует включить в учебные материалы пользователей.

Интеграция с идентификатором Microsoft Entra

Безопасность Power BI основана на основе клиента Microsoft Entra . Следующие понятия Microsoft Entra относятся к безопасности клиента Power BI.

- Доступ к служба Power BI требует учетной записи пользователя (помимо лицензии Power BI: Бесплатный, Power BI Pro или Premium на пользователя — PPU). Вы можете добавить внутренних пользователей и гостевых пользователей в идентификатор Microsoft Entra ID или синхронизировать их с локальная служба Active Directory (AD). Дополнительные сведения о гостевых пользователях см. в статье "Стратегия для внешних пользователей".

- Группы безопасности: группы безопасности Microsoft Entra требуются при наличии определенных функций в параметрах клиента Power BI. Кроме того, вам могут потребоваться группы для эффективной защиты содержимого рабочей области Power BI или распространения содержимого. Дополнительные сведения см. в статье "Стратегия использования групп".

- Политики условного доступа. Вы можете настроить условный доступ к служба Power BI и мобильному приложению Power BI. Условный доступ Microsoft Entra может ограничить проверку подлинности в различных ситуациях. Например, можно применить политики, которые:

- Требовать многофакторную проверку подлинности для некоторых или всех пользователей.

- Разрешить только устройства, соответствующие политикам организации.

- Разрешить подключение из определенной сети или диапазонов IP-адресов.

- Блокировать подключение с компьютера, не присоединенного к домену.

- Блокировка подключения для рискованного входа.

- Разрешить подключаться только к определенным типам устройств.

- Условное разрешение или запрет доступа к Power BI для определенных пользователей.

- Субъекты-службы. Для подготовки субъекта-службы может потребоваться создать регистрацию приложения Microsoft Entra. Проверка подлинности субъекта-службы рекомендуется, если администратор Power BI хочет запустить автоматический, запланированный, скрипты, которые извлекают данные с помощью API администрирования Power BI. Субъекты-службы также полезны при внедрении содержимого Power BI в пользовательское приложение.

- Политики в режиме реального времени. Вы можете настроить политики управления сеансами в режиме реального времени или управления доступом, которые включают идентификатор Microsoft Entra и приложения Microsoft Defender для облака. Например, можно запретить скачивание отчета в служба Power BI, если он имеет определенную метку конфиденциальности. Дополнительные сведения см. в статьях по защите информации и защите от потери данных.

Возможно, трудно найти правильный баланс между неограниченным доступом и чрезмерно ограничивающим доступом (что расстраивает пользователей). Лучшая стратегия заключается в работе с администратором Microsoft Entra, чтобы понять, что в настоящее время настроено. Старайтесь оставаться адаптивными к потребностям бизнеса, учитывая необходимые ограничения.

Совет

Многие организации имеют среду локальная служба Active Directory (AD), которую они синхронизируют с идентификатором Microsoft Entra в облаке. Эта настройка называется решением гибридной идентификации , которое выходит за рамки этой статьи. Важно понимать, что пользователи, группы и субъекты-службы должны существовать в идентификаторе Microsoft Entra для облачных служб, таких как Power BI. Использование гибридного решения для удостоверений будет работать для Power BI. Мы рекомендуем поговорить с администраторами Microsoft Entra о лучшем решении для вашей организации.

Контрольный список . При определении потребностей интеграции Microsoft Entra ключевые решения и действия включают:

- Обратитесь к администраторам Microsoft Entra: совместная работа с администраторами Microsoft Entra, чтобы узнать, какие существующие политики Microsoft Entra существуют. Определите, существуют ли политики (текущие или запланированные), которые повлияют на взаимодействие с пользователем в служба Power BI и (или) в мобильных приложениях Power BI.

- Решите, когда следует использовать доступ пользователей и субъект-службу: для автоматизированных операций решите, когда следует использовать субъект-службу вместо доступа пользователей.

- Создание или обновление руководства пользователя. Определите, есть ли разделы безопасности, которые необходимо документировать для сообщества пользователей Power BI. Таким образом, они будут знать, что ожидать для использования групп и политик условного доступа.

Стратегия для внешних пользователей

Power BI поддерживает Microsoft Entra Business-to-Business (B2B). Внешние пользователи, например из клиентской или партнерской компании, могут быть приглашены в качестве гостевых пользователей в идентификаторе Microsoft Entra для совместной работы. Внешние пользователи могут работать с Power BI и многими другими службами Azure и Microsoft 365.

Внимание

Технический документ Microsoft Entra B2B является лучшим ресурсом для изучения стратегий обработки внешних пользователей. Эта статья ограничена описанием наиболее важных аспектов, которые относятся к планированию.

Существуют преимущества при настройке внешнего пользователя из другой организации, которая также имеет идентификатор Microsoft Entra.

- Домашний клиент управляет учетными данными: домашний клиент пользователя остается под контролем удостоверения и управления учетными данными. Не нужно синхронизировать удостоверения.

- Домашний клиент управляет состоянием пользователя: когда пользователь покидает организацию, а учетная запись удаляется или отключена, с немедленным эффектом пользователь больше не будет иметь доступа к содержимому Power BI. Это значительное преимущество, потому что вы можете не знать, когда кто-то покинул свою организацию.

- Гибкость лицензирования пользователей: существуют экономичные варианты лицензирования. Внешний пользователь может уже иметь лицензию Power BI Pro или PPU, в этом случае вам не нужно назначить ему лицензию. Кроме того, можно предоставить им доступ к содержимому в емкости Premium или Fabric F64 или более поздней рабочей области емкости, назначив им лицензию Fabric (бесплатно).

Внимание

Иногда эта статья относится к Power BI Premium или ее подпискам на емкость (SKU). Обратите внимание, что корпорация Майкрософт в настоящее время объединяет варианты покупки и отставает от номера SKU емкости Power BI Premium. Новые и существующие клиенты должны рассмотреть возможность приобретения подписок на емкость Fabric (SKU) вместо этого.

Дополнительные сведения см. в разделе "Важные обновления", поступающие в лицензирование Power BI Premium и вопросы и ответы по Power BI Premium.

Параметры ключа

Существует два аспекта включения и управления работой доступа внешних пользователей:

- Параметры Microsoft Entra, управляемые администратором Microsoft Entra. Эти параметры Microsoft Entra являются обязательным условием.

- Параметры клиента Power BI, управляемые администратором Power BI на портале администрирования. Эти параметры будут управлять взаимодействием с пользователем в служба Power BI.

Процесс приглашения гостей

Существует два способа пригласить гостевых пользователей в клиент.

- Запланированные приглашения. Вы можете заранее настроить внешних пользователей в идентификаторе Microsoft Entra. Таким образом, гостевая учетная запись готова всякий раз, когда пользователю Power BI необходимо использовать ее для назначения разрешений (например, разрешений приложения). Несмотря на то, что для этого требуется предварительное планирование, это самый согласованный процесс, так как поддерживаются все возможности безопасности Power BI. Администратор может использовать PowerShell для эффективного добавления большого количества внешних пользователей.

- Нерегламентированные приглашения. Гостевая учетная запись может быть автоматически создана в идентификаторе Microsoft Entra в то время, когда пользователь Power BI предоставляет общий доступ или передает содержимое внешнему пользователю (который ранее не был настроен). Этот подход полезен, если вы не знаете заранее, кто будет внешним пользователям. Однако эта возможность должна быть включена в идентификаторе Microsoft Entra. Нерегламентированный подход к приглашению работает для специальных разрешений для каждого элемента и разрешений приложения.

Совет

Не каждый параметр безопасности в служба Power BI поддерживает активацию нерегламентированного приглашения. По этой причине существует несогласованное взаимодействие с пользователем при назначении разрешений (например, безопасности рабочей области и разрешений для каждого элемента и разрешений приложений). По возможности рекомендуется использовать запланированный подход к приглашению, так как он приводит к согласованному пользовательскому интерфейсу.

ИД клиента (арендатора)

Каждый клиент Microsoft Entra имеет глобальный уникальный идентификатор (GUID), известный как идентификатор клиента. В Power BI он называется идентификатором клиента (CTID). CTID позволяет служба Power BI находить содержимое с точки зрения другого клиента организации. При совместном использовании содержимого с внешним пользователем необходимо добавить CTID к URL-адресам.

Ниже приведен пример добавления CTID к URL-адресу: https://app.powerbi.com/Redirect?action=OpenApp&appId=abc123&ctid=def456

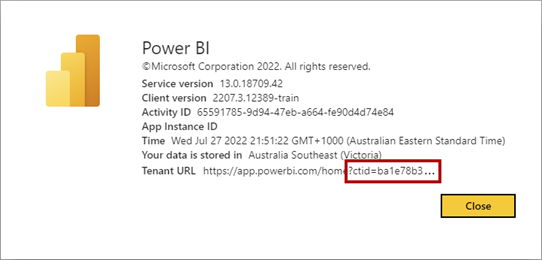

Если необходимо предоставить CTID для вашей организации внешнему пользователю, его можно найти в служба Power BI, открыв диалоговое окно "Сведения о Power BI". Он доступен в меню справки и поддержки (?) в правом верхнем углу служба Power BI. CTID добавляется к концу URL-адреса клиента.

фирменной символики организации;

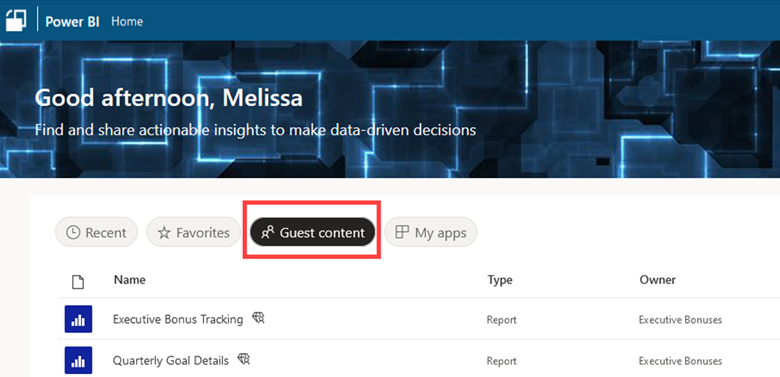

Когда внешний гостевой доступ часто происходит в вашей организации, рекомендуется использовать настраиваемую фирменную символику. Он помогает пользователям определять, к каким клиентам организации они обращаются. Пользовательские элементы фирменной символики включают логотип, изображение обложки и цвет темы.

На следующем снимку экрана показано, как выглядит служба Power BI при доступе к гостевой учетной записи. Он включает параметр гостевого содержимого , который доступен при добавлении CTID к URL-адресу.

Общий доступ к внешним данным

В некоторых организациях требуется больше, чем общий доступ к отчетам внешним пользователям. Они намерены совместно использовать семантические модели с внешними пользователями, такими как партнеры, клиенты или поставщики.

Цель общего доступа к семантической модели на месте (также известная как совместное использование семантической модели между клиентами) — разрешить внешним пользователям создавать собственные настраиваемые отчеты и составные модели с помощью данных, которые вы создаете, управляете и предоставляете. Исходная общая семантическая модель (созданная вами) остается в клиенте Power BI. Зависимые отчеты и модели хранятся в клиенте Power BI внешнего пользователя.

Существует несколько аспектов безопасности для создания работы совместного использования семантической модели на месте.

- Параметр клиента. Разрешить гостевым пользователям работать с общими семантические модели в своих клиентах: этот параметр указывает, можно ли использовать функцию общего доступа к внешним данным. Его необходимо включить для любого из двух других параметров (показанных далее), чтобы ввести в силу. Он включен или отключен для всей организации администратором Power BI.

- Параметр клиента. Разрешить определенным пользователям включить внешний общий доступ к данным: этот параметр указывает, какие группы пользователей могут предоставлять доступ к данным вневне. Группы пользователей, разрешенные здесь, будут разрешены использовать третий параметр (описано далее). Этот параметр управляется администратором Power BI.

- Параметр семантической модели: внешний общий доступ: этот параметр указывает, можно ли использовать определенную семантику модели внешними пользователями. Этот параметр управляется создателями контента и владельцами для каждой конкретной семантической модели.

- Разрешение семантической модели: чтение и сборка: стандартные разрешения семантической модели для поддержки создателей контента по-прежнему существуют.

Внимание

Как правило, потребитель терминов используется для обращения к пользователям только для просмотра, которые используют содержимое, созданное другими пользователями в организации. Однако при совместном использовании семантической модели есть производитель семантической модели и потребитель семантической модели. В этой ситуации потребитель семантической модели обычно является создателем контента в другой организации.

Если для семантической модели задана безопасность на уровне строк, она учитывается для внешних пользователей. Дополнительные сведения см . в разделе "Принудительное обеспечение безопасности данных на основе удостоверений потребителей" в статье планирования безопасности потребителей отчета.

Подписки внешних пользователей

Это наиболее распространено для управления внешними пользователями в качестве гостевых пользователей в идентификаторе Microsoft Entra ID, как описано ранее. Помимо этого общего подхода Power BI предоставляет другие возможности для распространения подписок отчетов пользователям за пределами организации.

Параметр клиента power BI Allow email subscriptions to external users setting указывает, разрешено ли пользователям отправлять подписки электронной почты внешним пользователям, которые еще не являются гостевыми пользователями Microsoft Entra. Мы рекомендуем задать этот параметр клиента, чтобы он соответствовал строгому или гибкому управлению учетными записями внешних пользователей.

Совет

Администраторы могут проверить, какие внешние пользователи отправляют подписки с помощью API получения отчетов. Отображается адрес электронной почты внешнего пользователя. Тип субъекта не разрешен , так как внешний пользователь не настроен в идентификаторе Microsoft Entra.

Контрольный список . При планировании обработки внешних гостевых пользователей ключевые решения и действия включают:

- Определение требований для внешних пользователей в Power BI. Определение вариантов использования для внешней совместной работы. Уточняйте сценарии использования Power BI с Microsoft Entra B2B. Определите, является ли совместная работа с внешними пользователями обычным или редким.

- Определите текущие параметры Microsoft Entra: совместная работа с администратором Microsoft Entra, чтобы узнать, как настроена внешняя совместная работа. Определите, какое влияние будет влиять на использование B2B с Power BI.

- Решите, как пригласить внешних пользователей: совместная работа с администраторами Microsoft Entra, чтобы решить, как будут создаваться гостевые учетные записи в идентификаторе Microsoft Entra. Определите, будут ли разрешены нерегламентированные приглашения. Определите, в какой степени будет использоваться запланированный подход к приглашению. Убедитесь, что весь процесс понят и документирован.

- Создание и публикация рекомендаций пользователей о внешних пользователях. Создайте документацию для создателей содержимого, которая поможет им поделиться содержимым с внешними пользователями (особенно в случае, если требуется запланированный процесс приглашения). Включите сведения об ограничениях, с которыми сталкиваются внешние пользователи, если они намерены редактировать содержимое и управлять ими. Опубликуйте эти сведения на централизованный портал и учебные материалы.

- Определите, как обрабатывать общий доступ к внешним данным: определите, следует ли разрешать общий доступ к внешним данным, а также ограничиваться ли он определенным набором утвержденных создателей контента. Задайте для гостевых пользователей возможность работать с общими семантические модели в параметров клиента своих клиентов и разрешить определенным пользователям включить параметр клиента общего доступа к внешним данным, чтобы соответствовать вашему решению. Предоставьте сведения о совместном использовании внешних данных для создателей семантической модели. Опубликуйте эти сведения на централизованный портал и учебные материалы.

- Определите, как обрабатывать лицензии Power BI для внешних пользователей: если у гостевого пользователя нет существующей лицензии Power BI, определите процесс назначения им лицензии. Убедитесь, что процесс задокументирован.

- Включите CTID в соответствующую документацию пользователя: запишите URL-адрес, добавляющий идентификатор клиента (CTID) в документацию пользователя. Включите примеры для создателей и потребителей о том, как использовать URL-адреса, добавляющие CTID.

- Настройка пользовательской фирменной символики в Power BI. На портале администрирования настройте настраиваемую фирменную символику, чтобы помочь внешним пользователям определить, какой клиент организации они обращаются.

- Проверьте или обновите параметры клиента: проверьте, как параметры клиента настроены в служба Power BI. Обновите их по мере необходимости на основе решений, принятых для управления доступом внешних пользователей.

Стратегия расположения файлов

Существуют различные типы файлов, которые должны храниться соответствующим образом. Поэтому важно помочь пользователям понять, где должны находиться файлы и данные.

Может возникнуть риск, связанный с файлами Power BI Desktop и книгами Excel, так как они могут содержать импортированные данные. Эти данные могут включать сведения о клиентах, личные идентифицируемые сведения (PII), конфиденциальную информацию или данные, которые соответствуют нормативным требованиям или требованиям к соответствию.

Совет

Легко игнорировать файлы, хранящиеся за пределами служба Power BI. Рекомендуется учитывать их при планировании безопасности.

Ниже приведены некоторые типы файлов, которые могут быть вовлечены в реализацию Power BI.

- Исходные файлы

- Файлы Power BI Desktop: исходные файлы (PBIX) для содержимого, опубликованного в служба Power BI. Если файл содержит модель данных, он может содержать импортированные данные.

- Книги Excel: книги Excel (.xlsx) могут включать подключения к семантической модели в служба Power BI. Они также могут содержать экспортированные данные. Они могут быть даже оригинальными книгами для содержимого, опубликованного в служба Power BI (как элемент книги в рабочей области).

- Файлы отчетов с разбивкой на страницы: исходные файлы отчетов (RDL) для содержимого, опубликованного в служба Power BI.

- Исходные файлы данных: неструктурированные файлы (например, .csv или .txt) или книги Excel, содержащие исходные данные, импортированные в модель Power BI.

- Экспортированные и другие файлы

- Файлы Power BI Desktop: PBIX-файлы, скачанные из служба Power BI.

- PowerPoint и PDF-файлы: презентации PowerPoint (.pptx) и PDF-документы, скачанные из служба Power BI.

- Excel и CSV-файлы: данные, экспортированные из отчетов в служба Power BI.

- Файлы отчетов с разбивкой на страницы: файлы, экспортированные из отчетов с разбивкой на страницы в служба Power BI. Поддерживаются Excel, PDF и PowerPoint. Другие форматы файлов экспорта существуют для отчетов с разбивкой на страницы , включая Word, XML или веб-архив. При использовании файлов экспорта в API отчетов также поддерживаются форматы изображений.

- Файлы электронной почты: изображения электронной почты и вложения из подписок.

Вам потребуется принять некоторые решения о том, где пользователи могут или не могут хранить файлы. Как правило, этот процесс включает создание политики управления, к которым пользователи могут ссылаться. Расположения исходных файлов и экспортированных файлов должны быть защищены, чтобы обеспечить соответствующий доступ авторизованным пользователям.

Ниже приведены некоторые рекомендации по работе с файлами.

- Храните файлы в общей библиотеке: используйте сайт Teams, библиотеку SharePoint или OneDrive для рабочей или учебной общей библиотеки. Избегайте использования личных библиотек и дисков. Убедитесь, что расположение хранилища будет резервировано. Кроме того, убедитесь, что расположение хранилища включено управление версиями, чтобы можно было выполнить откат к предыдущей версии.

- Используйте служба Power BI как можно больше: по возможности используйте служба Power BI для совместного использования и распространения содержимого. Таким образом всегда выполняется полный аудит доступа. Хранение и предоставление общего доступа к файлам в файловой системе должно быть зарезервировано для небольшого количества пользователей, которые совместно работают над содержимым.

- Не используйте электронную почту: не рекомендуется использовать электронную почту для обмена файлами. Когда пользователь отправляет сообщение электронной почты книге Excel или файл Power BI Desktop 10 пользователям, он приводит к 10 копиям файла. Всегда существует риск включения неправильного (внутреннего или внешнего) адреса электронной почты. Кроме того, существует больший риск, что файл будет перенаправлен кому-то другому. (Чтобы свести к минимуму этот риск, обратитесь к администратору Exchange Online, чтобы реализовать правила для блокировки вложений на основе условий размера или типа расширения файла. Другие стратегии предотвращения потери данных для Power BI описаны в статьях по защите информации и защите от потери данных.)

- Используйте файлы шаблонов: иногда требуется предоставить общий доступ к файлу Power BI Desktop другому пользователю. В этом случае рассмотрите возможность создания и совместного использования файла шаблона Power BI Desktop (Pbit). Файл шаблона содержит только метаданные, поэтому он меньше размера исходного файла. Этот метод потребует от получателя входных учетных данных источника данных для обновления данных модели.

На портале администрирования есть параметры клиента, которые определяют, какие форматы экспорта пользователи могут использовать при экспорте из служба Power BI. Важно проверить и задать эти параметры. Это дополнительное действие для планирования расположений файлов, которые должны использоваться для экспортированных файлов.

Совет

Некоторые форматы экспорта поддерживают сквозную защиту информации с помощью шифрования. В связи с нормативными требованиями некоторые организации должны ограничить, какие форматы экспорта могут использовать пользователи. В статье о защите информации для Power BI описываются факторы, которые следует учитывать при выборе форматов экспорта для включения или отключения в параметрах клиента. В большинстве случаев рекомендуется ограничить возможности экспорта только в тех случаях, когда необходимо соответствовать определенным нормативным требованиям. Журнал действий Power BI можно использовать для определения того, какие пользователи выполняют много экспорта. Затем вы можете научить этих пользователей более эффективным и безопасным альтернативам.

Контрольный список . При планировании расположений файлов ключевые решения и действия включают:

- Определите, где должны находиться файлы: определите, где должны храниться файлы. Определите, есть ли определенные расположения, которые не следует использовать.

- Создание и публикация документации по расположениям файлов: создание пользовательской документации, которая определяет обязанности по управлению и защите файлов. В нем также должны быть описаны расположения, в которых должны храниться файлы (или не должны храниться). Опубликуйте эти сведения на централизованный портал и учебные материалы.

- Задайте параметры клиента для экспорта: проверьте и задайте каждый параметр клиента, связанный с форматами экспорта, которые требуется поддерживать.

Стратегия использования групп

Мы рекомендуем использовать группы безопасности Microsoft Entra для защиты содержимого Power BI по следующим причинам.

- Сокращенное обслуживание: членство в группе безопасности можно изменить без необходимости изменять разрешения для содержимого Power BI. Новые пользователи могут быть добавлены в группу, а ненужные пользователи могут быть удалены из группы.

- Улучшенная точность. Так как изменения членства в группе вносятся один раз, это приводит к более точным назначениям разрешений. Если обнаружена ошибка, ее можно легко исправить.

- Делегирование. Вы можете делегировать ответственность за управление членством в группах владельцу группы.

Решения группы высокого уровня

Существуют некоторые стратегические решения, которые необходимо принять в отношении того, как будут использоваться группы.

Разрешение на создание групп и управление ими

Существует два ключевых решения по созданию и управлению группами.

- Кто может создать группу? Как правило, только ИТ-службы могут создавать группы безопасности. Однако можно добавить пользователей в встроенную роль администратора групп Microsoft Entra. Таким образом, некоторые доверенные пользователи, такие как чемпионы Power BI или вспомогательные члены COE, могут создавать группы для своего бизнес-подразделения.

- Кто может управлять членами группы? Обычно ИТ-ит управляет членством в группах. Однако можно указать одного или нескольких владельцев групп, которым разрешено добавлять и удалять участников группы. Использование самостоятельного управления группами полезно, если децентрализованная команда или вспомогательные члены COE могут управлять членством в группах, относящихся к Power BI.

Совет

Разрешение самостоятельного управления группами и указание децентрализованных владельцев групп — отличные способы балансировки эффективности и скорости управления.

Планирование групп Power BI

Важно создать высокоуровневую стратегию использования групп для защиты содержимого Power BI и многих других приложений.

Различные варианты использования для групп

Рассмотрим следующие варианты использования для групп.

| Вариант использования | Description | Пример имени группы |

|---|---|---|

| Взаимодействие с Центром знаний Power BI (COE) | Включает всех пользователей, связанных с COE, включая всех основных и вспомогательных членов COE. В зависимости от потребностей можно также создать отдельную группу только для основных участников. Скорее всего, это группа Microsoft 365, которая связана с сайтом Teams. | • Центр превосходства Power BI |

| Взаимодействие с командой руководства Power BI | Включает исполнительного спонсора и представителей бизнес-подразделений, которые совместно работают над инициативой Power BI в организации. | • Руководящий комитет Power BI |

| Взаимодействие с сообществом пользователей Power BI | Включает всех пользователей, которым назначена любая лицензия пользователя Power BI. Это полезно для создания объявлений для всех пользователей Power BI в вашей организации. Скорее всего, это группа Microsoft 365, которая связана с сайтом Teams. | • Сообщество Power BI |

| Поддержка сообщества пользователей Power BI | Включает пользователей службы технической поддержки, которые напрямую взаимодействуют с сообществом пользователей для обработки проблем с поддержкой Power BI. Этот адрес электронной почты (и сайт Teams, если применимо) доступен и отображается для населения пользователей. | • Поддержка пользователей Power BI |

| Предоставление эскалации поддержки | Включает конкретных пользователей, как правило, из COE Power BI, которые обеспечивают эскалацию поддержки. Этот адрес электронной почты (и сайт Teams, если применимо) обычно является частным для использования только группой поддержки пользователей. | • Поддержка пользователей в Power BI |

| Администрирование служба Power BI | Включает определенных пользователей, которым разрешено администрировать служба Power BI. При необходимости члены этой группы можно сопоставить с ролью в Microsoft 365 для упрощения управления. | • Администраторы Power BI |

| Уведомление о разрешенных функциях и постепенном развертывании функций | Включает пользователей, разрешенных для определенного параметра клиента на портале администрирования (если эта функция будет ограничена), или если функция будет постепенно развертываться в группах пользователей. Для многих параметров клиента потребуется создать новую группу Power BI. | • Создатели рабочей области Power BI • Общий доступ к внешним данным Power BI |

| Управление шлюзами данных | Включает одну или несколько групп пользователей, которым разрешено администрировать кластер шлюза. Может быть несколько групп этого типа, если существует несколько шлюзов или когда децентрализованные команды управляют шлюзами. | • Администраторы шлюза Power BI • Создатели источников данных шлюза Power BI • Владельцы источников данных шлюза Power BI • Пользователи источника данных шлюза Power BI |

| Управление емкостями Premium | Включает пользователей, которым разрешено управлять емкостью Premium. Может быть несколько групп этого типа, если существует несколько емкостей или когда децентрализованные команды управляют емкостями. | • Участники емкости Power BI |

| Защита рабочих областей, приложений и элементов | Многие группы, основанные на темах и допускающие доступ для управления безопасностью ролей рабочей области Power BI, разрешений приложений и разрешений для каждого элемента. | • Администраторы рабочей области Power BI • Члены рабочей области Power BI • Участники рабочей области Power BI • Средства просмотра рабочих областей Power BI • Средства просмотра приложений Power BI |

| Развертывание содержимого | Включает пользователей, которые могут развертывать содержимое с помощью конвейера развертывания Power BI. Эта группа используется в сочетании с разрешениями рабочей области. | • Администраторы конвейера развертывания Power BI |

| Автоматизация административных операций | Включает субъекты-службы, которые могут использовать API Power BI для внедрения или администрирования. | • субъекты служба Power BI |

Группы для параметров клиента Power BI

В зависимости от внутренних процессов, которые вы создали, у вас будут другие группы, необходимые. Эти группы полезны при управлении параметрами клиента. Ниже приведено несколько примеров.

- Создатели рабочих областей Power BI: полезно, если необходимо ограничить возможности создания рабочих областей. Он используется для настройки параметра клиента "Создание рабочих областей ".

- Эксперты по сертификации Power BI: полезно указать, кто может использовать сертифицированное подтверждение для содержимого. Он используется для настройки параметра клиента сертификации .

- Создатели утвержденного содержимого Power BI: полезно, если требуется утверждение, обучение или подтверждение политики для установки Power BI Desktop или получения лицензии Power BI Pro или PPU. Он используется параметрами клиента, которые поощряют возможности создания контента, такие как разрешить подключения DirectQuery к семантической модели Power BI, push-приложения конечным пользователям, разрешить конечные точки XMLA и другие.

- Пользователи внешнего инструмента Power BI: полезно, если разрешить использование внешних средств для выборочной группы пользователей. Он используется групповой политикой, а также при установке программного обеспечения или запросах необходимо тщательно контролировать.

- Пользовательские разработчики Power BI. Полезно, если необходимо контролировать, кто может внедрять содержимое в другие приложения за пределами Power BI. Он используется для настройки содержимого Внедрения в параметре клиента приложений .

- Общедоступная публикация Power BI: полезно, если необходимо ограничить, кто может публиковать данные публично. Он используется для настройки параметра публикации в веб-клиенте .

- Power BI предоставляет общий доступ ко всей организации: полезно, если необходимо ограничить доступ к ссылке всем пользователям в организации. Он используется для настройки ссылок, доступных для совместного использования, для предоставления доступа всем пользователям в параметре клиента организации .

- Общий доступ к внешним данным Power BI: полезно, если необходимо разрешить определенным пользователям совместно использовать семантические модели с внешними пользователями. Он используется для настройки параметра клиента для предоставления доступа к внешним данным для конкретных пользователей.

- Доступ гостевых пользователей Power BI: полезен, если необходимо группировать утвержденных внешних пользователей, которым предоставлена лицензия вашей организации. Он используется для настройки доступа гостевых пользователей Microsoft Entra к параметру клиента Power BI .

- Доступ гостевого пользователя Power BI к BYOL: полезно, если необходимо группировать утвержденных внешних пользователей, которые приносят собственную лицензию (BYOL) из своей домашней организации. Он используется для настройки доступа гостевых пользователей Microsoft Entra к параметру клиента Power BI .

Совет

Рекомендации по использованию групп при планировании доступа к рабочей области см. в статье о планировании на уровне рабочей области. Сведения о планировании защиты рабочих областей, приложений и элементов см. в статье о планировании безопасности потребителей отчета.

Тип группы

Вы можете создать различные типы групп.

- Группа безопасности. Группа безопасности — это лучший выбор, когда основной целью является предоставление доступа к ресурсу.

- Группа безопасности с поддержкой почты: если вам нужно предоставить доступ к ресурсу и распространять сообщения всей группе по электронной почте, группа безопасности с поддержкой почты является хорошим выбором.

- Группа Microsoft 365: этот тип группы имеет сайт Teams и адрес электронной почты. Это лучший выбор, когда основная цель — взаимодействие или совместная работа на сайте Teams. Группа Microsoft 365 имеет только участников и владельцев; Нет роли просмотра. По этой причине его основная цель — совместная работа. Этот тип группы ранее был известен как группа Office 365, современная группа или единая группа.

- Группа рассылки. Вы можете использовать группу рассылки для отправки широковещательного уведомления в список пользователей. Сегодня это считается устаревшей концепцией, которая обеспечивает обратную совместимость. Для новых вариантов использования рекомендуется создать группу безопасности с поддержкой почты.

При запросе новой группы или вы планируете использовать существующую группу, важно учитывать его тип. Тип группы может определить, как она используется и управляется.

- Разрешения Power BI. Для каждого типа операции безопасности поддерживается не каждый тип группы. Группы безопасности (включая группы безопасности с поддержкой почты) обеспечивают максимальное покрытие при настройке параметров безопасности Power BI. Документация Майкрософт обычно рекомендует группы Microsoft 365. Однако в случае Power BI они не так способны, как группы безопасности. Дополнительные сведения о разрешениях Power BI см. в следующих статьях этой серии по планированию безопасности.

- Параметры клиента Power BI. Вы можете использовать только группы безопасности (включая группы безопасности с поддержкой почты) при предоставлении или запрете группам пользователей работать с параметрами клиента Power BI.

- Расширенные функции Microsoft Entra: некоторые типы расширенных функций не поддерживаются для всех типов групп. Например, группы Microsoft 365 не поддерживают вложенные группы в группе. Хотя некоторые типы групп поддерживают динамическое членство в группах на основе атрибутов пользователей в идентификаторе Microsoft Entra, группы, использующие динамическое членство, не поддерживаются для Power BI.

- Управляемое по-другому: запрос на создание или управление группой может быть перенаправлен другим администратором на основе типа группы (группы безопасности с поддержкой почты и группы рассылки управляются в Exchange). Таким образом, внутренний процесс будет отличаться в зависимости от типа группы.

Соглашение об именовании групп

Скорее всего, вы в конечном итоге будете использовать множество групп в идентификаторе Microsoft Entra для поддержки реализации Power BI. Поэтому важно иметь согласованный шаблон для того, как называются группы. Хорошее соглашение об именовании поможет определить назначение группы и упростить управление.

Рассмотрите возможность использования следующего стандартного соглашения об именовании: назначение префикса><> —<< тема/область/область/отдел><[среда]>

В следующем списке описана каждая часть соглашения об именовании.

- Префикс: используется для группировки всех групп Power BI. Если группа будет использоваться для нескольких аналитических средств, префикс может быть просто бизнес-аналитикой, а не Power BI. В этом случае текст, описывающий цель, будет более универсальным, так что он связан с несколькими аналитическими средствами.

- Назначение: назначение будет отличаться. Это может быть роль рабочей области, разрешения приложения, разрешения на уровне элементов, безопасность на уровне строк или другая цель. Иногда несколько целей могут быть удовлетворены одной группой.

- Тема/область/отдел: используется для уточнения того, к кому применяется группа. Он часто описывает членство в группе. Он также может ссылаться на тех, кто управляет группой. Иногда для нескольких целей можно использовать одну группу. Например, можно управлять коллекцией рабочих областей финансов с помощью одной группы.

- Среда: необязательно. Полезно различать разработку, тестирование и рабочую среду.

Ниже приведены примеры имен групп, которые применяют стандартное соглашение об именовании.

- Администраторы рабочей области Power BI — финансы [разработка]

- Члены рабочей области Power BI — финансы [разработка]

- Участники рабочей области Power BI — финансы [разработка]

- Средства просмотра рабочих областей Power BI — финансы [разработка]

- Средства просмотра приложений Power BI — Финансы

- Администраторы шлюза Power BI — Корпоративная бизнес-аналитика

- Администраторы шлюза Power BI — Финансы

Решения для каждой группы

При планировании необходимых групп необходимо принять несколько решений.

Когда создатель контента или владелец запрашивает новую группу, в идеале они используют форму для предоставления следующих сведений.

- Имя и назначение: предлагаемое имя группы и его предназначение. Рассмотрите возможность включения Power BI (или просто бизнес-аналитики при наличии нескольких средств бизнес-аналитики) в имени группы, чтобы четко указать область группы.

- Адрес электронной почты: адрес электронной почты, если для участников группы также требуется обмен данными. Не все типы групп должны быть включены по почте.

- Тип группы: параметры включают группу безопасности, группу безопасности с поддержкой почты, группу microsoft 365 и группу рассылки.

- Владелец группы: кто может принадлежать членам группы и управлять ими.

- Членство в группах: предполагаемые пользователи, которые будут членами группы. Рассмотрите возможность добавления внешних пользователей и внутренних пользователей или возможность добавления внешних пользователей в другую группу.

- Использование JIT-назначения члена группы: вы можете использовать управление привилегированными пользователями (PIM) для предоставления времени, JIT-доступа к группе. Эта служба может быть полезной, если пользователям требуется временный доступ. PIM также полезно для администраторов Power BI, которым требуется случайный доступ.

Совет

Существующие группы, основанные на организационной диаграмме, не всегда работают хорошо для целей Power BI. Используйте существующие группы, если они соответствуют вашим потребностям. Однако при возникновении необходимости следует подготовиться к созданию групп, относящихся к Power BI.

Контрольный список . При создании стратегии использования групп, ключевых решений и действий включают:

- Определите стратегию использования групп: определите варианты использования и цели, которые необходимо использовать для групп. Следует учитывать, когда безопасность должна применяться с помощью учетных записей пользователей, а не в том случае, если группа требуется или предпочтительна.

- Создайте соглашение об именовании для групп, относящихся к Power BI. Убедитесь, что согласованное соглашение об именовании используется для групп, которые будут поддерживать обмен данными, функциями, администрированием или безопасностью Power BI.

- Решите, кто может создавать группы: уточните, требуется ли для прохождения ит-специалистов все создание группы. Или могут ли определенные лица (например, вспомогательные члены COE) быть предоставлены разрешения на создание групп для своего бизнес-подразделения.

- Создайте процесс запроса новой группы: создайте форму для пользователей, чтобы запросить создание новой группы. Убедитесь, что существует процесс быстрого реагирования на новые запросы. Помните, что если запросы задерживаются, пользователи могут заманить на назначение разрешений учетным записям отдельных лиц.

- Решите, когда разрешено децентрализованное управление группами: для групп, которые применяются к определенной команде, определите, когда это приемлемо для владельца группы (за пределами ИТ- отделов) для управления участниками группы.

- Определите, будет ли использоваться членство в группах jit: определите, пригодятся ли управление привилегированными пользователями. Если да, определите, какие группы можно использовать (например, для группы администраторов Power BI).

- Просмотрите, какие группы существуют в настоящее время: определите, какие существующие группы можно использовать, и какие группы необходимо создать.

- Проверьте каждый параметр клиента: для каждого параметра клиента определите, будет ли разрешено или запрещено для определенного набора пользователей. Определите, требуется ли создать новую группу для настройки параметра клиента.

- Создание и публикация рекомендаций для пользователей о группах: включение документации для создателей контента, которая включает требования или настройки для использования групп. Убедитесь, что они знают, что запрашивать при запросе новой группы. Опубликуйте эти сведения на централизованный портал и учебные материалы.

Связанный контент

В следующей статье этой серии вы узнаете о способах безопасного доставки содержимого потребителям отчетов только для чтения.