Adresser falske positiver/negativer i Microsoft Defender for endepunkt

Gjelder for:

- Defender for endepunktplan 1

- Defender for endepunktplan 2

- Microsoft Defender Antivirus

Plattformer

- Windows

I løsninger for beskyttelse av endepunkt er en falsk positiv enhet, for eksempel en fil eller en prosess som ble oppdaget og identifisert som skadelig, selv om enheten egentlig ikke er en trussel. En falsk negativ er en enhet som ikke ble oppdaget som en trussel, selv om den faktisk er skadelig. Falske positiver/negativer kan oppstå med alle løsninger for trusselbeskyttelse, inkludert Defender for endepunkt.

Heldigvis kan det utføres trinn for å løse og redusere slike problemer. Hvis du ser falske positiver/negativer som oppstår med Defender for Endpoint, kan sikkerhetsoperasjonene ta skritt for å løse dem ved hjelp av følgende prosess:

- Se gjennom og klassifiser varsler

- Se gjennom utbedringshandlinger som ble utført

- Se gjennom og definer utelatelser

- Send inn en enhet for analyse

- Se gjennom og juster innstillingene for trusselbeskyttelse

Du kan få hjelp hvis du fortsatt har problemer med falske positiver/negativer etter at du har utført oppgavene som er beskrevet i denne artikkelen. Trenger du fortsatt hjelp?

Obs!

Denne artikkelen er ment som veiledning for sikkerhetsoperatører og sikkerhetsadministratorer som bruker Defender for endepunkt.

Del 1: Se gjennom og klassifiser varsler

Hvis du ser et varsel som oppstod fordi noe er oppdaget som ondsinnet eller mistenkelig, og det ikke burde være det, kan du undertrykke varselet for enheten. Du kan også undertrykke varsler som ikke nødvendigvis er falske positiver, men som er uviktige. Vi anbefaler at du også klassifiserer varsler.

Administrasjon av varsler og klassifisering av sanne/falske positiver bidrar til å lære opp løsningen for trusselbeskyttelse og kan redusere antall falske positiver eller falske negativer over tid. Disse trinnene bidrar også til å redusere støy i køen, slik at sikkerhetsteamet kan fokusere på arbeidselementer med høyere prioritet.

Finne ut om et varsel er nøyaktig

Før du klassifiserer eller undertrykker et varsel, må du avgjøre om varselet er nøyaktig, en falsk positiv eller godartet.

Velg Hendelser & varsler i navigasjonsruten i Microsoft Defender-portalen, og velg deretter Varsler.

Velg et varsel for å vise flere detaljer om det. (Hvis du vil ha hjelp med denne oppgaven, kan du se Se gjennom varsler i Defender for endepunkt.)

Avhengig av varslingsstatusen utfører du trinnene som er beskrevet i tabellen nedenfor:

Varselstatus Hva du må gjøre Varselet er nøyaktig Tilordne varselet, og undersøk det videre. Varselet er en falsk positiv 1. Klassifiser varselet som en falsk positiv.

2. Undertrykk varselet.

3. Opprett en indikator for Microsoft Defender for endepunkt.

4. Send inn en fil til Microsoft for analyse.Varselet er nøyaktig, men godartet (uviktig) Klassifiser varselet som en sann positiv, og undertrykk deretter varselet.

Klassifiser et varsel

Varsler kan klassifiseres som falske positiver eller sanne positiver i Microsoft Defender-portalen. Klassifisering av varsler bidrar til å lære opp Defender for endepunkt, slik at du over tid ser flere sanne varsler og færre falske varsler.

Velg Hendelser & varsler i navigasjonsruten i Microsoft Defender-portalen, velg Varsler, og velg deretter et varsel.

Velg Administrer varsel for det valgte varselet. En undermenyrute åpnes.

I delen Behandle varsel i Klassifisering-feltet klassifiserer du varselet (sann positiv, informasjonsmessig, forventet aktivitet eller usann positiv).

Tips

Hvis du vil ha mer informasjon om å undertrykke varsler, kan du se Behandle Defender for endepunktvarsler. Og hvis organisasjonen bruker en SIEM-server (Security Information and Event Management), må du også definere en undertrykkingsregel der.

Undertrykke et varsel

Hvis du har varsler som enten er falske positive eller som er sanne positive, men for uviktige hendelser, kan du undertrykke disse varslene i Microsoft Defender XDR. Undertrykking av varsler bidrar til å redusere støy i køen.

Velg Hendelser & varsler i navigasjonsruten i Microsoft Defender-portalen, og velg deretter Varsler.

Velg et varsel du vil undertrykke for å åpne detaljruten .

Velg ellipsen (...) i Detalj-ruten, og Opprett deretter undertrykkingsregel.

Angi alle innstillingene for undertrykkelsesregelen, og velg deretter Lagre.

Tips

Trenger du hjelp med undertrykkelsesregler? Se Undertrykk et varsel og opprett en ny undertrykkelsesregel.

Del 2: Gjennomgå utbedringshandlinger

Utbedringshandlinger, for eksempel å sende en fil til karantene eller stoppe en prosess, utføres på enheter (for eksempel filer) som oppdages som trusler. Flere typer utbedringshandlinger utføres automatisk gjennom automatisert undersøkelse og Microsoft Defender Antivirus:

- Sette en fil i karantene

- Fjerne en registernøkkel

- Drepe en prosess

- Stoppe en tjeneste

- Deaktivere en driver

- Fjerne en planlagt aktivitet

Andre handlinger, for eksempel å starte en antivirusskanning eller samle inn en undersøkelsespakke, skjer manuelt eller via live-svar. Handlinger som utføres via direkte svar, kan ikke angres.

Når du har gått gjennom varslene, er neste trinn å se gjennom utbedringshandlinger. Hvis noen handlinger ble utført som følge av falske positiver, kan du angre de fleste typer utbedringshandlinger. Nærmere bestemt kan du:

- Gjenopprette en fil i karantene fra handlingssenteret

- Angre flere handlinger samtidig

- Fjern en fil fra karantene på tvers av flere enheter. og

- Gjenopprett fil fra karantene

Når du er ferdig med å se gjennom og angre handlinger som ble utført som følge av falske positiver, fortsetter du å se gjennom eller definere utelatelser.

Se gjennom fullførte handlinger

Velg Handlinger & innsendinger i Microsoft Defender-portalen, og velg deretter Handlingssenter.

Velg Logg-fanen for å vise en liste over handlinger som ble utført.

Velg et element for å vise flere detaljer om utbedringshandlingen som ble utført.

Gjenopprette en fil i karantene fra handlingssenteret

Velg Handlinger & innsendinger i Microsoft Defender-portalen, og velg deretter Handlingssenter.

Velg en handling du vil angre, på Logg-fanen.

Velg Angre i undermenyen. Hvis handlingen ikke kan angres med denne metoden, vil du ikke se en Angre-knapp . (Hvis du vil ha mer informasjon, kan du se Angre fullførte handlinger.)

Angre flere handlinger samtidig

Velg Handlinger & innsendinger i Microsoft Defender-portalen, og velg deretter Handlingssenter.

Velg handlingene du vil angre, på Logg-fanen.

Velg Angre i undermenyruten på høyre side av skjermen.

Fjerne en fil fra karantene på tvers av flere enheter

Velg Handlinger & innsendinger i Microsoft Defender-portalen, og velg deretter Handlingssenter.

Velg en fil som har karantenefilen for handlingstypen, på Logg-fanen.

Velg Bruk på X flere forekomster av denne filen i ruten til høyre på skjermen, og velg deretter Angre.

Se gjennom meldinger som er satt i karantene

Velg Exchange-meldingssporing i navigasjonsruten under E-&-samarbeid i Microsoft Defender-portalen.

Velg en melding for å vise detaljer.

Gjenopprett fil fra karantene

Du kan rulle tilbake og fjerne en fil fra karantene hvis du har fastslått at den er ren etter en undersøkelse. Kjør følgende kommando på hver enhet der filen ble satt i karantene.

Åpne ledeteksten som administrator på enheten:

- Gå til Start og skriv inn cmd.

- Høyreklikk ledeteksten, og velg Kjør som administrator.

Skriv inn følgende kommando, og trykk enter:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -AllViktig

I noen scenarioer kan ThreatName vises som

EUS:Win32/CustomEnterpriseBlock!cl. Defender for Endpoint gjenoppretter alle egendefinerte blokkerte filer som ble satt i karantene på denne enheten de siste 30 dagene. En fil som ble satt i karantene som en potensiell nettverkstrussel, kan kanskje ikke gjenopprettes. Hvis en bruker prøver å gjenopprette filen etter karantene, kan det hende at filen ikke er tilgjengelig. Dette kan skyldes at systemet ikke lenger har nettverkslegitimasjon for å få tilgang til filen. Dette er vanligvis et resultat av en midlertidig pålogging til et system eller en delt mappe, og tilgangstokenene utløp.Velg Bruk på X flere forekomster av denne filen i ruten til høyre på skjermen, og velg deretter Angre.

Del 3: Se gjennom eller definer utelatelser

Forsiktig!

Før du definerer en utelatelse, kan du se gjennom detaljert informasjon i Behandle utelatelser for Microsoft Defender for endepunkt og Microsoft Defender Antivirus. Husk at hver utelukkelse som er definert, senker beskyttelsesnivået ditt.

En utelukkelse er en enhet, for eksempel en fil eller nettadresse, som du angir som et unntak for utbedringshandlinger. Den ekskluderte enheten kan fortsatt oppdages, men ingen utbedringshandlinger utføres på denne enheten. Det vil se ut som om den registrerte filen eller prosessen ikke stoppes, sendes til karantene, fjernes eller endres på annen måte av Microsoft Defender for endepunkt.

Hvis du vil definere utelatelser på tvers av Microsoft Defender for endepunkt, kan du utføre følgende oppgaver:

- Definer utelatelser for Microsoft Defender Antivirus

- Opprett «tillat»-indikatorer for Microsoft Defender for endepunkt

Obs!

Microsoft Defender antivirusutelukkelse gjelder bare for antivirusbeskyttelse, ikke på tvers av andre Microsoft Defender for endepunkt funksjoner. Hvis du vil utelate filer bredt, kan du bruke unntak for Microsoft Defender Antivirus og egendefinerte indikatorer for Microsoft Defender for endepunkt.

Fremgangsmåtene i denne delen beskriver hvordan du definerer utelatelser og indikatorer.

Unntak for Microsoft Defender Antivirus

Generelt sett trenger du ikke å definere utelatelser for Microsoft Defender Antivirus. Kontroller at du definerer unntak med måte, og at du bare inkluderer filer, mapper, prosesser og prosessåpningsfiler som resulterer i falske positiver. Sørg i tillegg for å se gjennom de definerte utelukkelsene regelmessig. Vi anbefaler at du bruker Microsoft Intune til å definere eller redigere antivirusutelukkelser. Du kan imidlertid bruke andre metoder, for eksempel gruppepolicy (se Administrere Microsoft Defender for endepunkt.

Tips

Trenger du hjelp med antivirusutelukkelser? Se Konfigurere og validere utelatelser for Microsoft Defender Antivirus.

Bruk Intune til å behandle antivirusutelukkelser (for eksisterende policyer)

Velg Endpoint Security>Antivirus i administrasjonssenteret for Microsoft Intune, og velg deretter en eksisterende policy. (Hvis du ikke har en eksisterende policy, eller du vil opprette en ny policy, kan du hoppe til Bruk Intune for å opprette en ny antiviruspolicy med unntak.)

Velg Egenskaper, og velg Rediger ved siden av Konfigurasjonsinnstillinger.

Utvid Microsoft Defender antivirusutelukkelser, og angi deretter utelukkelsene dine.

- Utelatte filtyper er unntak som du definerer etter filtype. Disse filtypene gjelder for alle filnavn som har den definerte filtypen uten filbanen eller mappen. Skill hver filtype i listen må skilles med et

|tegn. For eksempellib|obj. Hvis du vil ha mer informasjon, kan du se ExcludedExtensions. - Utelatte baner er utelatelser som du definerer etter plassering (bane). Disse typene utelatelser kalles også for fil- og mappeunntak. Skill hver bane i listen med et

|tegn. For eksempelC:\Example|C:\Example1. Hvis du vil ha mer informasjon, kan du se ExcludedPaths. - Utelatte prosesser er utelatelser for filer som åpnes av bestemte prosesser. Skill hver filtype i listen med et

|tegn. For eksempelC:\Example. exe|C:\Example1.exe. Disse utelukkelsene gjelder ikke for de faktiske prosessene. Hvis du vil utelate prosesser, kan du bruke fil- og mappeutelukkelser. Hvis du vil ha mer informasjon, kan du se ExcludedProcesses.

- Utelatte filtyper er unntak som du definerer etter filtype. Disse filtypene gjelder for alle filnavn som har den definerte filtypen uten filbanen eller mappen. Skill hver filtype i listen må skilles med et

Velg Se gjennom + lagre, og velg deretter Lagre.

Bruk Intune til å opprette en ny antiviruspolicy med utelatelser

Velg endepunktsikkerhet>> antivirus+ Opprett policy i administrasjonssenteret for Microsoft Intune.

Velg en plattform (for eksempel Windows 10, Windows 11 og Windows Server).

Velg Microsoft Defender antivirusutelukkelse forProfil, og velg deretter Opprett.

Angi et navn og en beskrivelse for profilen på profiltrinnet Opprett, og velg deretter Neste.

Angi antivirusutelukkelser på fanen Konfigurasjonsinnstillinger , og velg deretter Neste.

- Utelatte filtyper er unntak som du definerer etter filtype. Disse filtypene gjelder for alle filnavn som har den definerte filtypen uten filbanen eller mappen. Skill hver filtype i listen med et

|tegn. For eksempellib|obj. Hvis du vil ha mer informasjon, kan du se ExcludedExtensions. - Utelatte baner er utelatelser som du definerer etter plassering (bane). Disse typene utelatelser kalles også for fil- og mappeunntak. Skill hver bane i listen med et

|tegn. For eksempelC:\Example|C:\Example1. Hvis du vil ha mer informasjon, kan du se ExcludedPaths. - Utelatte prosesser er utelatelser for filer som åpnes av bestemte prosesser. Skill hver filtype i listen med et

|tegn. For eksempelC:\Example. exe|C:\Example1.exe. Disse utelukkelsene gjelder ikke for de faktiske prosessene. Hvis du vil utelate prosesser, kan du bruke fil- og mappeutelukkelser. Hvis du vil ha mer informasjon, kan du se ExcludedProcesses.

- Utelatte filtyper er unntak som du definerer etter filtype. Disse filtypene gjelder for alle filnavn som har den definerte filtypen uten filbanen eller mappen. Skill hver filtype i listen med et

Hvis du bruker omfangskoder i organisasjonen på fanen Omfangskoder , angir du omfangskoder for policyen du oppretter. (Se omfangskoder.)

Angi brukerne og gruppene som policyen skal brukes på, på Oppgaver-fanen , og velg deretter Neste. (Hvis du trenger hjelp med oppgaver, kan du se Tilordne bruker- og enhetsprofiler i Microsoft Intune.)

Se gjennom innstillingene på se gjennom + opprett-fanen, og velg deretter Opprett.

Indikatorer for Defender for endepunkt

Indikatorer (spesielt indikatorer for kompromisser eller IOCer) gjør det mulig for sikkerhetsoperasjonsteamet å definere gjenkjenning, forebygging og utelukkelse av enheter. Du kan for eksempel angi bestemte filer som skal utelates fra skanninger og utbedringshandlinger i Microsoft Defender for endepunkt. Eller indikatorer kan brukes til å generere varsler for bestemte filer, IP-adresser eller nettadresser.

Hvis du vil angi enheter som utelatelser for Defender for endepunkt, oppretter du «tillat»-indikatorer for disse enhetene. Slike "tillat" indikatorer gjelder for neste generasjons beskyttelse og automatisert undersøkelse & utbedring.

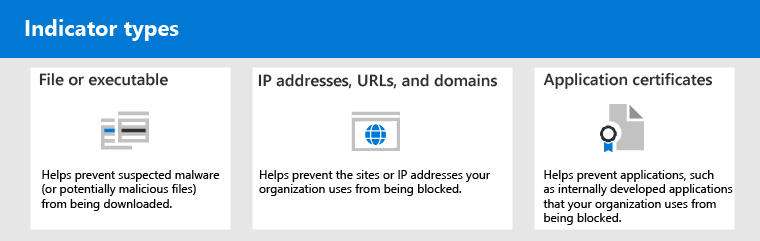

«Tillat»-indikatorer kan opprettes for:

Indikatorer for filer

Når du oppretter en «tillat»-indikator for en fil, for eksempel en kjørbar fil, bidrar den til å forhindre at filer som organisasjonen bruker, blokkeres. Filer kan inneholde flyttbare filer (PE), for eksempel .exe filer .dll .

Før du oppretter indikatorer for filer, må du kontrollere at følgende krav er oppfylt:

- Microsoft Defender Antivirus er konfigurert med skybasert beskyttelse aktivert (se Administrere skybasert beskyttelse)

- Klientversjonen for beskyttelse mot skadelig programvare er 4.18.1901.x eller nyere

- Enheter kjører Windows 10, versjon 1703 eller nyere eller Windows 11; Windows Server 2012 R2 og Windows Server 2016 med den moderne enhetlige løsningen i Defender for Endpoint, Windows Server 2019 eller Windows Server 2022

- Funksjonen Blokker eller tillat er aktivert

Indikatorer for IP-adresser, nettadresser eller domener

Når du oppretter en «tillat»-indikator for en IP-adresse, nettadresse eller et domene, bidrar den til å forhindre at nettstedene eller IP-adressene organisasjonen bruker, blokkeres.

Før du oppretter indikatorer for IP-adresser, nettadresser eller domener, må du kontrollere at følgende krav er oppfylt:

- Nettverksbeskyttelse i Defender for endepunkt er aktivert i blokkmodus (se Aktiver nettverksbeskyttelse)

- Klientversjonen for beskyttelse mot skadelig programvare er 4.18.1906.x eller nyere

- Enheter kjører Windows 10, versjon 1709 eller nyere eller Windows 11

Egendefinerte nettverksindikatorer er aktivert i Microsoft Defender XDR. Hvis du vil ha mer informasjon, kan du se Avanserte funksjoner.

Indikatorer for programsertifikater

Når du oppretter en «tillat»-indikator for et programsertifikat, bidrar det til å forhindre at programmer, for eksempel internt utviklede programmer, som organisasjonen bruker, blokkeres. .CER eller .PEM filtyper støttes.

Før du oppretter indikatorer for programsertifikater, må du kontrollere at følgende krav er oppfylt:

- Microsoft Defender Antivirus er konfigurert med skybasert beskyttelse aktivert (se Administrere skybasert beskyttelse

- Klientversjonen for beskyttelse mot skadelig programvare er 4.18.1901.x eller nyere

- Enheter kjører Windows 10, versjon 1703 eller nyere eller Windows 11; Windows Server 2012 R2 og Windows Server 2016 med den moderne enhetlige løsningen i Defender for Endpoint, Windows Server 2019 eller Windows Server 2022

- Definisjoner for virus- og trusselbeskyttelse er oppdatert

Tips

Når du oppretter indikatorer, kan du definere dem én etter én, eller importere flere elementer samtidig. Husk at det er en grense på 15 000 indikatorer for én enkelt leier. Det kan også hende du må samle inn bestemte detaljer først, for eksempel informasjon om hash for filer. Pass på å se gjennom forutsetningene før du oppretter indikatorer.

Del 4: Sende inn en fil for analyse

Du kan sende inn enheter, for eksempel filer og filløse gjenkjenninger, til Microsoft for analyse. Microsofts sikkerhetsforskere analyserer alle innsendinger, og resultatene deres bidrar til å informere Defender om trusselbeskyttelsesfunksjoner i Endpoint. Når du logger deg på innsendingsnettstedet, kan du spore innsendingene.

Send inn en fil for analyse

Hvis du har en fil som enten ble feilaktig oppdaget som skadelig eller ble savnet, følger du disse trinnene for å sende filen til analyse.

Se gjennom retningslinjene her: Send inn filer for analyse.

Send inn filer i Defender for Endpoint, eller gå til nettstedet for Microsoft Sikkerhetsintelligens innsending, og send inn filene dine.

Send inn en filløs gjenkjenning for analyse

Hvis noe ble oppdaget som skadelig programvare basert på virkemåte, og du ikke har en fil, kan du sende Mpsupport.cab inn filen for analyse. Du kan få .cab-filen ved hjelp av verktøyet Microsoft Malware Protection Command-Line Utility (MPCmdRun.exe) på Windows 10 eller Windows 11.

Gå til

C:\ProgramData\Microsoft\Windows Defender\Platform\<version>, og kjørMpCmdRun.exederetter som administrator.Skriv

mpcmdrun.exe -GetFilesog trykk på Enter.Det genereres en .cab fil som inneholder ulike diagnoselogger. Plasseringen til filen er angitt i utdataene til ledeteksten. Som standard er

C:\ProgramData\Microsoft\Microsoft Defender\Support\MpSupportFiles.cabplasseringen .Se gjennom retningslinjene her: Send inn filer for analyse.

Gå til Microsoft Sikkerhetsintelligens innsendingsnettsted (https://www.microsoft.com/wdsi/filesubmission), og send inn .cab-filene dine.

Hva skjer etter at en fil er sendt inn?

Innsendingen skannes umiddelbart av systemene våre for å gi deg den nyeste avgjørelsen selv før en analytiker begynner å håndtere saken din. Det er mulig at en fil allerede er sendt inn og behandlet av en analytiker. I slike tilfeller gjøres en beslutning raskt.

For innsendinger som ikke allerede er behandlet, prioriteres de for analyse på følgende måte:

- Utbredte filer med potensial til å påvirke et stort antall datamaskiner får høyere prioritet.

- Godkjente kunder, spesielt bedriftskunder med gyldige Software Assurance-ID-er (SAID-er), har høyere prioritet.

- Innsendinger flagget som høy prioritet av SAID-innehavere får umiddelbar oppmerksomhet.

Hvis du vil se etter oppdateringer angående innsendingen, logger du på nettstedet for Microsoft Sikkerhetsintelligens innsending.

Tips

Hvis du vil ha mer informasjon, kan du se Sende filer for analyse.

Del 5: Se gjennom og juster innstillingene for trusselbeskyttelse

Defender for Endpoint tilbyr en rekke alternativer, inkludert muligheten til å finjustere innstillinger for ulike funksjoner og funksjoner. Hvis du får mange falske positiver, må du passe på å se gjennom organisasjonens innstillinger for trusselbeskyttelse. Du må kanskje gjøre noen justeringer i:

- Skybasert beskyttelse

- Utbedring for potensielt uønskede programmer

- Automatisert undersøkelse og utbedring

Skybasert beskyttelse

Kontroller beskyttelsesnivået for skyen for Microsoft Defender Antivirus. Som standard er skylevert beskyttelse satt til Ikke konfigurert. Vi anbefaler imidlertid at du slår den på. Hvis du vil finne ut mer om hvordan du konfigurerer skybasert beskyttelse, kan du se Slå på skybeskyttelse i Microsoft Defender Antivirus.

Du kan bruke Intune eller andre metoder, for eksempel gruppepolicy, til å redigere eller angi innstillinger for beskyttelse levert av skyen.

Se Slå på skybeskyttelse i Microsoft Defender Antivirus.

Utbedring for potensielt uønskede programmer

Potensielt uønskede programmer (PUA) er en kategori med programvare som kan føre til at enheter kjører sakte, viser uventede annonser eller installerer annen programvare som kan være uventet eller uønsket. Eksempler på PUA inkluderer reklameprogramvare, bunting av programvare og unndragelsesprogramvare som fungerer annerledes med sikkerhetsprodukter. Selv om PUA ikke anses som skadelig programvare, er noen typer programvare PUA basert på deres atferd og omdømme.

Hvis du vil lære mer om PUA, kan du se Oppdage og blokkere potensielt uønskede programmer.

Avhengig av hvilke apper organisasjonen bruker, kan det hende du får falske positiver som følge av innstillingene for PUA-beskyttelse. Vurder om nødvendig å kjøre PUA-beskyttelse i overvåkingsmodus en stund, eller bruk PUA-beskyttelse på et delsett av enheter i organisasjonen. PUA-beskyttelse kan konfigureres for Microsoft Edge-nettleseren og for Microsoft Defender Antivirus.

Vi anbefaler at du bruker Intune til å redigere eller angi innstillinger for PUA-beskyttelse. Du kan imidlertid bruke andre metoder, for eksempel gruppepolicy.

Se Konfigurere PUA-beskyttelse i Microsoft Defender Antivirus.

Automatisert undersøkelse og utbedring

Automatisert undersøkelse og utbedring (AIR)-funksjoner er utformet for å undersøke varsler og iverksette umiddelbare tiltak for å løse brudd. Etter hvert som varsler utløses, og en automatisert undersøkelse kjøres, genereres det en dom for hvert bevis som undersøkes. Dommene kan være skadelige, mistenkelige eller ingen trusler funnet.

Avhengig av nivået på automatiseringssettet for organisasjonen og andre sikkerhetsinnstillinger, utføres utbedringshandlinger på artefakter som anses å være ondsinnede eller mistenkelige. I noen tilfeller utføres utbedringshandlinger automatisk. i andre tilfeller utføres utbedringshandlinger manuelt eller bare ved godkjenning av sikkerhetsoperasjonsteamet.

- Mer informasjon om automatiseringsnivåer, og deretter

- Konfigurer AIR-funksjoner i Defender for endepunkt.

Viktig

Vi anbefaler at du bruker full automatisering for automatisert undersøkelse og utbedring. Ikke slå av disse funksjonene på grunn av en falsk positiv. Bruk i stedet «tillat»-indikatorer til å definere unntak, og hold automatisert undersøkelse og utbedring satt til å utføre nødvendige handlinger automatisk. Å følge denne veiledningen bidrar til å redusere antall varsler sikkerhetsoperasjonsteamet må håndtere.

Trenger du fremdeles hjelp?

Hvis du har arbeidet deg gjennom alle trinnene i denne artikkelen og fremdeles trenger hjelp, kan du kontakte teknisk kundestøtte.

Velg spørsmålstegnet (?) øverst til høyre i Microsoft Defender portalen, og velg deretter Microsoft Kundestøtte.

Beskriv problemet i støtteassistentvinduet , og send deretter meldingen. Derfra kan du åpne en serviceforespørsel.

Se også

- Behandle Defender for endepunkt

- Behandle utelatelser for Microsoft Defender for endepunkt og Microsoft Defender Antivirus

- Oversikt over Microsoft Defender portal

- Microsoft Defender for endepunkt på Mac

- Microsoft Defender for endepunkt på Linux

- Konfigurer Microsoft Defender for endepunkt for iOS-funksjoner

- Konfigurer Defender for endepunkt på Android-funksjoner

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for