Beveiligingsinbreukpreventie en -herstelinfrastructuur implementeren

Als onderdeel van zero Trust-acceptatierichtlijnen maakt dit artikel deel uit van het bedrijfsscenario Voorkomen of verminderen van bedrijfsschade en wordt beschreven hoe u uw organisatie kunt beschermen tegen cyberaanvallen. In dit artikel wordt uitgelegd hoe u aanvullende beveiligingsmaatregelen implementeert om een inbreuk te voorkomen en de verspreiding ervan te beperken en om een BCDR-infrastructuur (bedrijfscontinuïteit en herstel na noodgevallen) te maken en te testen om sneller te herstellen van een destructieve schending.

Voor de elementen van het uitgangspunt van Het aannemen van een schending van Zero Trust:

Straal- en segmenttoegang minimaliseren

Beschreven in dit artikel.

End-to-end-versleuteling controleren

Beschreven in dit artikel.

Analyse gebruiken om zichtbaarheid te krijgen, detectie van bedreigingen te stimuleren en verdediging te verbeteren

Beschreven in het artikel over het implementeren van bedreigingsbeveiliging en XDR .

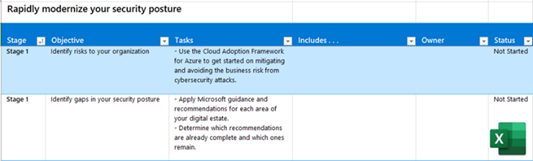

In dit artikel wordt ervan uitgegaan dat u uw beveiligingspostuur al hebt gemoderniseerd.

Zie Uw Azure-resources beschermen tegen destructieve cyberaanvallen voor gedetailleerde informatie over Microsoft Azure-resources.

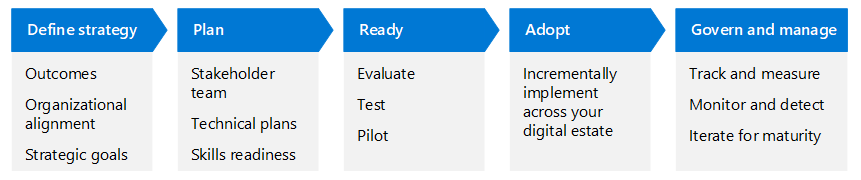

De acceptatiecyclus voor het implementeren van beveiligingsschendingspreventie en herstelinfrastructuur

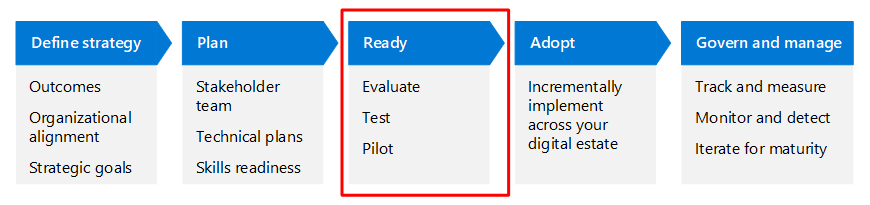

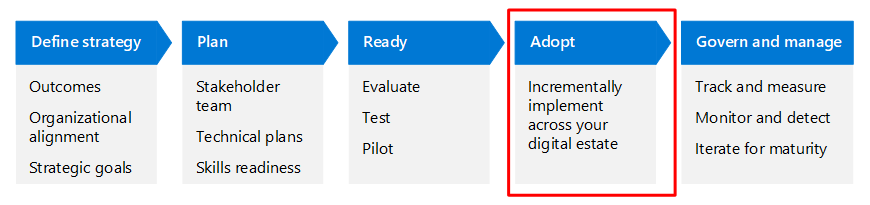

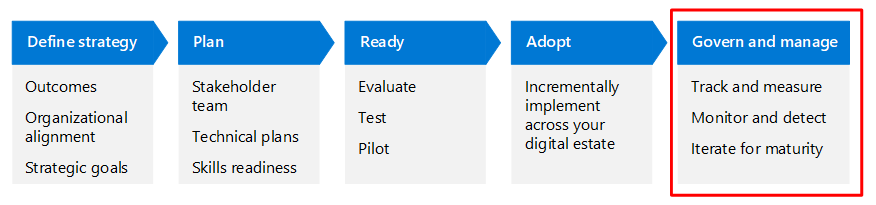

In dit artikel wordt uitgelegd hoe u de infrastructuur voor preventie en herstel van beveiligingsschending en herstel van bedrijfsschade van een inbreukscenario implementeert met behulp van dezelfde levenscyclusfasen als het Cloud Adoption Framework voor Azure: strategie definiëren, plannen, voorbereiden, aannemen en beheren, maar aangepast voor Zero Trust.

De volgende tabel is een toegankelijke versie van de afbeelding.

| Strategie definiëren | Plannen | Gereed | Adopteren | Beheren en beheren |

|---|---|---|---|---|

| Resultaten Organisatie-uitlijning Strategische doelstellingen |

Belanghebbendenteam Technische plannen Gereedheid op het gebied van vaardigheden |

Evalueren Test Pilot |

Incrementeel implementeren in uw digitale activa | Bijhouden en meten Bewaken en detecteren Herhalen voor vervaldatum |

Lees meer over de zero Trust-acceptatiecyclus in het overzicht van het Zero Trust-acceptatieframework.

Zie voor meer informatie over het bedrijfsscenario 'Bedrijfsschade voorkomen of verminderen door een inbreuk' het volgende:

- Het overzicht

- De aanvullende elementen van het implementeren van bedreigingsbeveiliging en XDR

Strategiefase definiëren

De fase Strategie definiëren is essentieel om onze inspanningen te definiëren en te formaliseren. Het formaliseert de 'Waarom?' van dit scenario. In deze fase begrijpt u het scenario via bedrijfs-, IT-, operationele en strategische perspectieven. U definieert de resultaten waarmee succes in het scenario kan worden gemeten, waarbij u begrijpt dat beveiliging een incrementeel en iteratief traject is.

In dit artikel worden motivaties en resultaten voorgesteld die relevant zijn voor veel organisaties. Gebruik deze suggesties om de strategie voor uw organisatie te verfijnen op basis van uw unieke behoeften.

Redenen voor het implementeren van beveiligingsschendingspreventie en -herstelinfrastructuur

De redenen voor preventie en herstelinfrastructuur voor beveiligingsschending zijn eenvoudig, maar verschillende onderdelen van uw organisatie hebben verschillende stimulansen voor het uitvoeren van dit werk. De volgende tabel bevat een overzicht van enkele van deze motivaties.

| Gebied | Redenen |

|---|---|

| Bedrijfsbehoeften | Als u uw bedrijf wilt bedienen met een houding van inbreukpreventie en -herstel als uitbreiding van de beveiliging. Uw bedrijf kan herstellen van een inbreuk die schade bevat binnen een of meer gebieden, terwijl het bedrijf normaal blijft. |

| IT-behoeften | Om technologieën en disciplines te implementeren om de kans op een inbreuk te verlagen, zoals het bijwerken van on-premises systemen en eindpunten en het implementeren van honeypot-resources om aanvallers af te leiden en te misleiden, allemaal met behoud van een onpromitterende benadering van identiteitsbeveiliging en inrichting. |

| Operationele behoeften | Het implementeren van inbreukpreventie en -herstel als standaardbedrijfsprocedures. Schendingen worden verwacht en hoewel ongewenst kan worden beperkt voor uw bedrijf verticaal. |

| Strategische behoeften | Om het vermogen van uw bedrijf incrementeel te verhogen om te herstellen van schendingen, waardoor het rendement van investeringen voor cyberaanvallen kan worden verlaagd en tegelijkertijd de tolerantie van het bedrijf wordt verhoogd. Het principe Van schending van Zero Trust dwingt u af om wijzigingen en updates te plannen en uit te voeren om ervoor te zorgen dat het bedrijf overleeft, schendingen minimaliseert en de hersteltijd van inbreuk vermindert. |

Resultaten voor het implementeren van beveiligingsschendingspreventie en herstelinfrastructuur

Door het algemene doel van Zero Trust toe te passen op 'nooit vertrouwen, altijd verifiëren' op uw infrastructuur voor preventie van inbreukschade en -reductie, wordt een aanzienlijke beveiligingslaag toegevoegd aan uw omgeving. Het is belangrijk om duidelijk te zijn over de resultaten die u verwacht te bereiken, zodat u de juiste balans tussen beveiliging voor alle betrokken teams kunt vinden. De volgende tabel bevat voorgestelde doelstellingen en resultaten.

| Doelstelling | Resultaat |

|---|---|

| Bedrijfsresultaten | Preventie van schendingen en herstelprocedures resulteren in minimale kosten die zijn gekoppeld aan schendingen en snel herstel van bedrijfsprocessen. |

| Beheer | Hulpprogramma's en systemen voor preventie en herstel van inbreuken worden geïmplementeerd en interne processen worden getest en gereed voor schendingen. |

| Tolerantie van de organisatie | Tussen preventie en herstel van beveiligingsschending en proactieve bedreigingsbeveiliging kan uw organisatie snel herstellen van een aanval en toekomstige aanvallen van het type voorkomen. |

| Beveiliging | Preventie en herstel van inbreuken zijn geïntegreerd in uw algemene beveiligingsvereisten en -beleid. |

Planfase

Acceptatieplannen zetten de principes van Zero Trust-strategie om in een uitvoerbaar plan. Uw collectieve teams kunnen het overstapplan gebruiken om hun technische inspanningen te begeleiden en deze af te stemmen op de bedrijfsstrategie van uw organisatie.

De motivaties en resultaten die u definieert, samen met uw leidinggevenden en teams, ondersteunen de 'Waarom?' voor uw organisatie en worden de North Star voor uw strategie. Vervolgens komt de technische planning om de doelstellingen te bereiken.

Technische acceptatie voor het implementeren van inbreukpreventie en -herstel omvat:

- Microsoft Entra Privileged Identity Management (PIM) instellen om uw beheerder en andere bevoegde accounts voor Just-In-Time-toegang (JIT) te beveiligen.

- De beveiliging van uw netwerkinfrastructuur verhogen.

- Het implementeren van honeypot-resources in uw netwerk om aanvallers te lokken en hun aanwezigheid vroeg te detecteren.

- Implementatie van een uitgebreide patchinfrastructuur om servers en apparaten up-to-date te houden.

- Begin met het gebruik van Microsoft Purview Intern risicobeheer.

- Het implementeren van een BCDR-infrastructuur om snel te herstellen van een destructieve cyberaanval.

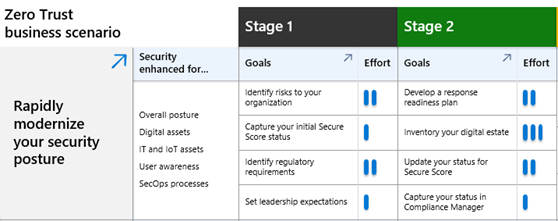

Veel organisaties kunnen een vierfasenbenadering hanteren voor deze implementatiedoelstellingen, samengevat in de volgende tabel.

| Fase 1 | Fase 2 | Fase 3 | Fase 4 |

|---|---|---|---|

| Beveiligde bevoegde accounts Uw netwerk segmenteren Azure Site Recovery implementeren voor kritieke workloadcontinuïteit Netwerkcommunicatie versleutelen |

Microsoft 365 Backup en Azure Backup implementeren voor kritieke bedrijfsgegevens Een patchplan implementeren Honeypot-resources maken Aan de slag met Microsoft Purview Intern risicobeheer |

Microsoft 365 Backup en Azure Backup implementeren voor alle zakelijke gegevens Azure Site Recovery implementeren voor alle workloads Inzicht krijgen in netwerkverkeer Uw reactie op bedreigingen en bedrijfscontinuïteit/herstel na noodgevallen (BCDR) ontwerpen |

Verouderde netwerkbeveiligingstechnologie stoppen Bedreigings- en BCDR-reactie oefenen |

Als deze gefaseerde benadering werkt voor uw organisatie, kunt u het volgende gebruiken:

Deze downloadbare PowerPoint-diaserie om uw voortgang door deze fasen en doelstellingen voor leidinggevenden en andere belanghebbenden te presenteren en bij te houden. Dit is de dia voor dit bedrijfsscenario.

Deze Excel-werkmap om eigenaren toe te wijzen en uw voortgang voor deze fasen, doelstellingen en hun taken bij te houden. Dit is het werkblad voor dit bedrijfsscenario.

Inzicht in uw organisatie

Deze aanbevolen gefaseerde benadering voor technische implementatie kan helpen om context te geven aan de oefening van inzicht in uw organisatie.

Een basisstap in de levenscyclus van Zero Trust-acceptatie voor elk bedrijfsscenario omvat het inventariseren en bepalen van de huidige status van uw infrastructuur. Voor dit bedrijfsscenario moet u informatie verzamelen over uw huidige:

- Beveiligingsbeleid en vereisten voor bevoegde identiteiten.

- Netwerkbeveiligingsprocedures en -technologieën.

- Insider-risico's en -prioriteiten voor het beheren ervan.

- Beleid en vereisten voor patches voor servers en apparaten.

- BCDR-systemen en -beleid.

Organisatieplanning en -uitlijning

Het technische werk om een inbreuk te voorkomen en een herstelinfrastructuur te implementeren, overschrijdt verschillende overlappende gebieden en rollen:

- Bevoegde identiteiten

- Netwerken

- Intern risicobeheer

- Apparaatpatching

- BCDR

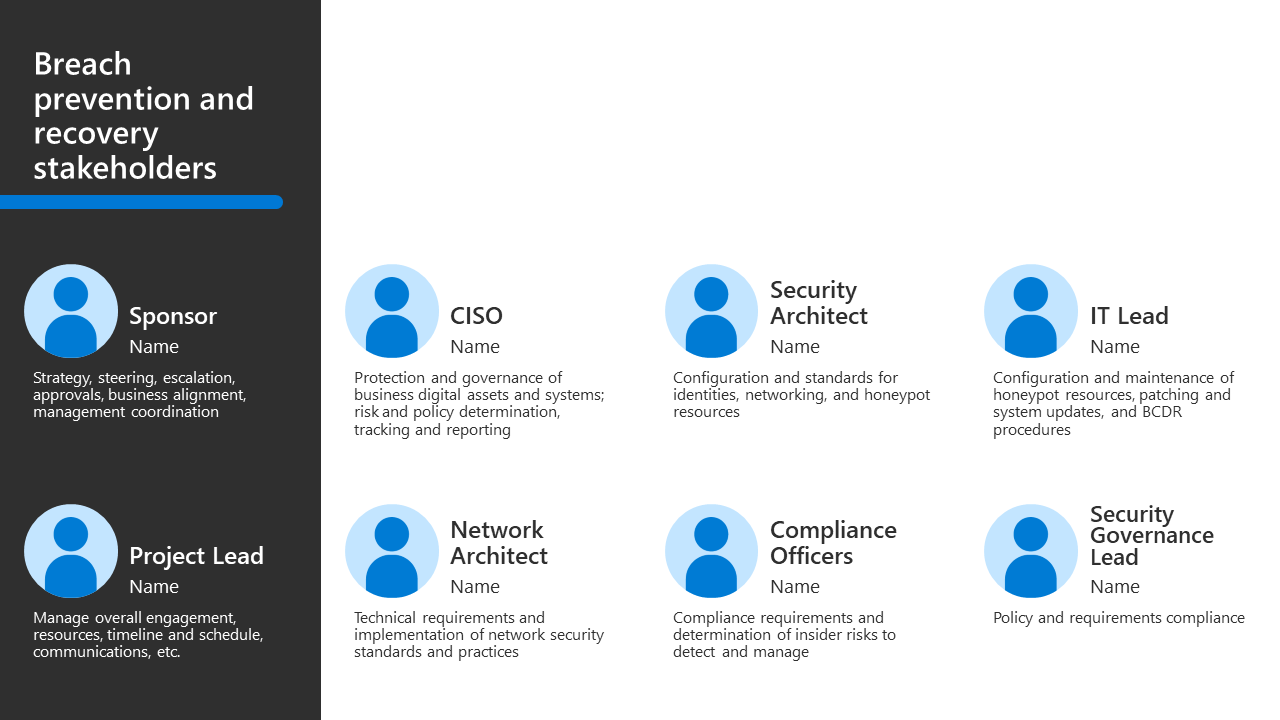

Deze tabel bevat een overzicht van rollen die worden aanbevolen bij het bouwen van een sponsorship-programma en projectbeheerhiërarchie om resultaten te bepalen en te stimuleren.

| Programmaleiders en technische eigenaren | Verantwoordelijkheid |

|---|---|

| CISO, CIO of Director of Data Security | Ondersteuning door uitvoerende sponsor |

| Programmaleider van beveiliging | Resultaten en samenwerking tussen teams stimuleren |

| Beveiligingsarchitect | Adviseren over configuratie en standaarden, met name rond bevoorrechte identiteiten, netwerken en het ontwerp van honeypot-resources |

| IT-lead | Honeypot-resources onderhouden, patching en systeemupdatevereisten en -beleid implementeren en oefenen met BCDR-procedures |

| Netwerkarchitect | Advies geven over en implementeren van netwerkbeveiligingsstandaarden en -procedures |

| Compliance officer | Nalevingsvereisten en risico's toewijzen aan specifieke controles en beschikbare technologieën en adviseren over interne risico's die moeten worden gedetecteerd en beheerd |

| Beveiligingsgovernance en/of IT-lead | Controleren om naleving van gedefinieerde beleidsregels en vereisten te garanderen |

De PowerPoint-presentatie met resources voor deze acceptatie-inhoud bevat de volgende dia met een belanghebbendeweergave die u kunt aanpassen voor uw eigen organisatie.

Gereedheid voor technische planning en vaardigheden

Voordat u aan het technische werk begint, raadt Microsoft aan om de mogelijkheden te leren kennen, hoe ze samenwerken en aanbevolen procedures voor het benaderen van dit werk. De volgende tabel bevat verschillende trainingsbronnen om uw teams te helpen vaardigheden te verwerven.

| Bron | Beschrijving |

|---|---|

| Module: Bevoegde toegang plannen en implementeren | Leer hoe u PIM gebruikt om uw gegevens en resources te beveiligen. |

| Module: Een oplossing ontwerpen voor back-up en herstel na noodgevallen | Meer informatie over het selecteren van geschikte back-upoplossingen en noodhersteloplossingen voor Azure-workloads. |

| Module: Uw on-premises infrastructuur beschermen tegen noodgevallen met Azure Site Recovery | Meer informatie over het bieden van herstel na noodgevallen voor uw on-premises infrastructuur met behulp van Azure Site Recovery. |

| Module: Uw Azure-infrastructuur beveiligen met Azure Site Recovery | Meer informatie over het bieden van herstel na noodgevallen voor uw Azure-infrastructuur door replicatie, failover en failback van virtuele Azure-machines aan te passen. |

| Module: Netwerkbeveiliging ontwerpen en implementeren | Meer informatie over het ontwerpen en implementeren van netwerkbeveiligingsoplossingen zoals Azure DDoS, netwerkbeveiligingsgroepen, Azure Firewall en Web Application Firewall. |

| Module: Toegang tot Azure-resources beveiligen en isoleren met behulp van netwerkbeveiligingsgroepen en service-eindpunten | Meer informatie over het gebruik van netwerkbeveiligingsgroepen en service-eindpunten om uw virtuele machines en Azure-services te beveiligen tegen onbevoegde netwerktoegang. |

| Module: Updatebeheer voor Windows Server | Informatie over het gebruik van Windows Server Update Services voor het implementeren van besturingssysteemupdates op computers in uw netwerk. |

Fase 1

De implementatiedoelstellingen voor fase 1 omvatten het vergrendelen van beheerders- en andere bevoegde toegangsaccounts, het gebruik van Microsoft-cloudproducten om back-ups te maken van kritieke bedrijfsgegevens en ervoor te zorgen dat al het netwerkverkeer wordt versleuteld.

Beveiligde bevoegde accounts

Cyberbeveiligingsincidenten beginnen meestal met een referentiediefstal van een soort. Aanvallers ontdekken de accountnaam, die een bekend of gemakkelijk gedetecteerd e-mailadres kan zijn en ga vervolgens verder met het bepalen van het wachtwoord van het account. Dit type aanval kan in de meeste gevallen worden verwest door meervoudige verificatie (MFA). Het principe Van schending van Zero Trust aannemen impliceert echter dat een aanvaller toegang heeft tot uw netwerk met behulp van een identiteit.

Eenmaal in uw netwerk proberen aanvallers hun bevoegdheidsniveau te verhogen door accounts met steeds meer toegang in gevaar te brengen. Het doel is om een bevoegd account in gevaar te brengen dat toegang heeft tot een breed scala aan niet alleen gevoelige gegevens, maar ook tot beheerinstellingen. Daarom is het belangrijk dat u dit niveau van toegang tot aanvallers voorkomt.

Ten eerste moet u ervoor zorgen dat beheerdersaccounts of accounts met bevoorrechte rollen die worden gebruikt voor cloudservices, niet worden gesynchroniseerd met en opgeslagen in on-premises Active Directory-domein Services (AD DS). Als ze on-premises worden opgeslagen en AD DS of Microsoft Entra Connect is aangetast, kan een aanvaller beheer hebben over uw Microsoft-cloudservices. Controleer uw synchronisatie-instellingen om te voorkomen en te testen of uw cloudbeheerdersaccounts aanwezig zijn in uw AD DS.

Alle organisaties met een Microsoft-cloudabonnement hebben een Microsoft Entra ID-tenant die cloudaccounts bevat, waaronder gebruikers- en beheerdersaccounts. Beheerders moeten bevoorrechte bewerkingen uitvoeren in Microsoft Entra ID, Azure, Microsoft 365 of SaaS-apps.

De eerste stap voor het beveiligen van bevoegde accounts is het vereisen van sterke wachtwoorden en MFA. Bovendien gebruikt u, op grond van het principe Minimale bevoegdheidstoegang tot Zero Trust, Microsoft Entra PIM in uw Microsoft Entra-productieomgeving om een extra beveiligingslaag te bieden. Microsoft Entra PIM biedt op tijd gebaseerde en op goedkeuring gebaseerde rolactivering om de risico's van overmatige, onnodige of misbruikte toegangsmachtigingen te beperken.

Functies van Microsoft Entra PIM zijn onder andere:

- Bevoegde JIT-toegang tot Microsoft Entra ID en Azure-resources

- Tijdsgebonden toegang tot resources met behulp van begin- en einddatums

- Goedkeuring vereisen om bevoorrechte rollen te activeren

- MFA afdwingen om een rol te activeren

- Reden vereisen om te begrijpen waarom gebruikers activeren

- Meldingen ontvangen wanneer bevoorrechte rollen zijn geactiveerd

- Toegangsbeoordelingen uitvoeren om te controleren of gebruikers rollen nog steeds nodig hebben

| Bron | Beschrijving |

|---|---|

| Wat is een hybride identiteit met Microsoft Entra-id? | Ga aan de slag met de documentatieset voor Microsoft Entra ID Connect. |

| Wat is Microsoft Entra Privileged Identity Management? | Ga aan de slag met de documentatieset voor Microsoft Entra PIM. |

| Een Microsoft Entra PIM-implementatie plannen | Doorloop het planningsproces voor het implementeren van PIM voor uw bevoegde accounts. |

| Module: Bevoegde toegang plannen en implementeren | Leer hoe u PIM gebruikt om uw gegevens en resources te beveiligen. |

Uw netwerk segmenteren

Dit doel is om grenzen in uw netwerk te maken, zodat tussenliggende analyses en filters gevoelige servers, toepassingen en gegevens kunnen beveiligen. Netwerksegmentatie kan optreden voor on-premises servers of in de cloud, bijvoorbeeld met virtuele machines die worden gehost op virtuele netwerken (VNets) in Azure IaaS.

| Aanbevelingen | Bron |

|---|---|

| Gebruik veel micro-perimeters voor inkomend/uitgaand verkeer in de cloud met een aantal microsegmentaties. | Netwerken beveiligen met Zero Trust |

| Gebruik meerdere subnetten en netwerkbeveiligingsgroepen om meerdere lagen van een app te hosten en verkeer te beperken. | Zero Trust-principes toepassen op een spoke-VNet in Azure Zero Trust-principes toepassen op een spoke-VNet met Azure PaaS-services |

Zie Segmentering van netwerkcommunicatie op basis van Azure voor meer informatie over segmentatie in Azure-omgevingen.

Site Recovery implementeren voor de continuïteit van kritieke werkbelastingen

Azure Site Recovery is een systeemeigen herstel na noodgevallen als een service (DRaaS) die een eenvoudige implementatie, kosteneffectiviteit en betrouwbaarheid biedt. Implementeer replicatie-, failover- en herstelprocessen via Site Recovery om ervoor te zorgen dat uw toepassingen worden uitgevoerd tijdens geplande en ongeplande storingen, zoals een storing op basis van een cyberaanval.

Azure Site Recovery heeft twee hoofdonderdelen:

- Site Recovery-service: Site Recovery helpt de bedrijfscontinuïteit te waarborgen door zakelijke apps en workloads actief te houden tijdens onderbrekingen. Site Recovery repliceert workloads die worden uitgevoerd op fysieke en virtuele machines (VM's) van een primaire site naar een secundaire locatie. Wanneer er een storing optreedt op uw primaire site, voert u een failover uit naar een secundaire locatie en opent u daar toegang tot apps. Als de primaire locatie weer actief is, kunt u een failback naar deze site uitvoeren.

- Back-upservice: de Azure Backup-service bewaart uw gegevens veilig en herstelbaar. Zie de vorige sectie voor meer informatie.

Met Site Recovery kunt u replicatie beheren voor:

- Virtuele Azure-machines repliceren tussen Azure-regio's

- Replicatie van Azure Public Multi-Access Edge Compute (MEC) naar de regio

- Replicatie tussen twee openbare Azure MECS's

- On-premises VM's, Azure Stack-VM's en fysieke servers

Gebruik Azure Site Recovery als onderdeel van uw BCDR-oplossing.

| Bron | Beschrijving |

|---|---|

| Overzicht van Site Recovery | Ga aan de slag met de documentatieset. |

| Module: Uw on-premises infrastructuur beschermen tegen noodgevallen met Azure Site Recovery | Meer informatie over het bieden van herstel na noodgevallen voor uw on-premises infrastructuur met behulp van Azure Site Recovery. |

| Module: Uw Azure-infrastructuur beveiligen met Azure Site Recovery | Meer informatie over het bieden van herstel na noodgevallen voor uw Azure-infrastructuur door replicatie, failover en failback van virtuele Azure-machines aan te passen. |

Netwerkcommunicatie versleutelen

Dit doel is meer van een controle om ervoor te zorgen dat uw netwerkverkeer is versleuteld. Neem contact op met uw netwerkteam om ervoor te zorgen dat aan deze aanbevelingen wordt voldaan.

| Aanbevelingen | Bron |

|---|---|

| Zorg ervoor dat intern verkeer van gebruikers naar app is versleuteld: - Dwing alleen HTTPS-communicatie af voor uw internetgerichte webtoepassingen. - Externe werknemers en partners verbinden met Microsoft Azure met behulp van Azure VPN Gateway. - Krijg veilig toegang tot uw virtuele Azure-machines met versleutelde communicatie via Azure Bastion. |

Netwerken beveiligen met Zero Trust-Objective 3: intern verkeer van gebruikers naar app is versleuteld |

| Versleutel het back-endverkeer van toepassingen tussen virtuele netwerken. Versleutel verkeer tussen on-premises en cloud. |

Netwerken beveiligen met Zero Trust-Objective 6: al het verkeer wordt versleuteld |

| Voor netwerkarchitecten helpt dit artikel aanbevolen netwerkconcepten in perspectief te plaatsen. Ed Fisher, Security & Compliance Architect bij Microsoft beschrijft hoe u uw netwerk optimaliseert voor cloudconnectiviteit door de meest voorkomende valkuilen te vermijden. | Netwerken tot (naar de cloud)- Het standpunt van één architect |

Zie Versleuteling van netwerkcommunicatie op basis van Azure voor meer informatie over versleuteling in Azure-omgevingen.

Fase 2

De implementatiedoelstellingen van fase 2 omvatten het segmenteren van uw netwerk om betere controle uit te oefenen voor verkeer naar gevoelige resources, zodat uw servers en apparaten tijdig worden gepatcht met updates, waardoor honeypot-resources worden gemaakt om aanvallers te misleiden en afleiden en het beheer van uw insiderrisico's te starten.

Microsoft 365 en Azure Backup implementeren voor kritieke bedrijfsgegevens

BCDR is een belangrijk element van schendingsbeperking en een cruciaal onderdeel van een BCDR-infrastructuur is back-up en herstel. Voor cyberaanvallen moet u ook uw back-ups beschermen tegen opzettelijke verwijdering, beschadiging of versleuteling. Bij een ransomware-aanval kan de aanvaller zowel uw live gegevens als de back-ups versleutelen, beschadigen of vernietigen, waardoor uw organisatie vatbaar is voor losgeld om uw bedrijfsactiviteiten te herstellen. Om dit beveiligingsprobleem op te lossen, moeten kopieën van uw back-upgegevens onveranderbaar zijn.

Microsoft biedt Microsoft 365 Backup en Azure Backup voor systeemeigen back-up- en herstelfuncties.

Microsoft 365 Backup is een nieuw aanbod (momenteel in preview) dat back-ups maakt van uw Microsoft 365-tenantgegevens voor Exchange-, OneDrive- en SharePoint-workloads op schaal en snelle herstelbewerkingen biedt. Microsoft 365 Backup of toepassingen die zijn gebouwd op het Microsoft 365 Backup Storage-platform bieden de volgende voordelen, ongeacht de grootte of schaal van uw tenant:

- Snelle, onveranderbare back-up binnen enkele uren

- Snel herstellen binnen enkele uren

- Volledige kwaliteit van sharePoint-sites en OneDrive-accounts herstellen, wat betekent dat de site en OneDrive op specifieke eerdere tijdstippen worden hersteld naar hun exacte status via een terugdraaibewerking

- Volledige herstelbewerkingen van Exchange-postvakken of gedetailleerde herstelbewerkingen van items met behulp van zoeken

- Geconsolideerd domeinbeheer voor beveiliging en naleving

Zie het overzicht van Microsoft 365 Backup voor meer informatie.

De Azure Backup-service biedt eenvoudige, beveiligde en kosteneffectieve oplossingen om een back-up te maken van uw gegevens en die te herstellen vanuit Microsoft Azure-cloud. Azure Backup kan een back-up maken van:

- On-premises bestanden, mappen, systeemstatus, on-premises VM's (Hyper-V en VMware) en andere on-premises workloads.

- Virtuele Azure-machines of bestanden, mappen en systeemstatus.

- Azure Managed Disks

- Azure Files-shares

- SQL Server in Azure-VM's

- SAP HANA-databases in Virtuele Azure-machines

- Azure Database for PostgreSQL-servers

- Azure-blobs

| Bron | Beschrijving |

|---|---|

| Module: Een oplossing ontwerpen voor back-up en herstel na noodgevallen | Meer informatie over het selecteren van geschikte back-upoplossingen en noodhersteloplossingen voor Azure-workloads. |

| Overzicht van Microsoft 365 Backup | Ga aan de slag met de documentatieset voor Microsoft 365 Backup. |

| Overzicht van de Azure Backup-service | Ga aan de slag met de documentatieset voor Azure Backup. |

| Back-up- en herstelplan ter bescherming tegen ransomware | Meer informatie over hoe Azure Backup beschermt tegen een ransomware-aanval. |

U kunt Microsoft 365 Backup en Azure Backup gebruiken als onderdeel van uw BCDR-oplossing.

U kunt ook incrementele momentopnamen in Azure gebruiken voor forensisch onderzoek na een schending. Incrementele momentopnamen zijn back-ups van een bepaald tijdstip voor beheerde schijven die, wanneer ze worden gemaakt, alleen bestaan uit de wijzigingen sinds de laatste momentopname. Met momentopnamen kunt u het laatste tijdstip tot stand brengen voordat er een inbreuk is opgetreden en deze herstellen naar die status.

Identiteitsbeveiliging voor de gebruikersaccounts die worden gebruikt om back-ups te beheren, moet sterke verificatie met MFA gebruiken en MOET PIM gebruiken voor JIT-toegang. Zorg er ook voor dat uw back-upinfrastructuur wordt beveiligd met behulp van secundaire identiteiten van een andere id-provider, zoals lokale identiteiten of lokale systeemidentiteiten. Deze staan bekend als break glass accounts.

Als de cyberaanval bijvoorbeeld uw Microsoft Entra ID-tenant heeft aangetast en u nu geen Microsoft Entra ID-beheerdersaccount meer gebruikt om toegang te krijgen tot uw back-ups, moet de back-upinfrastructuur een aanmelding toestaan die losstaat van de gecompromitteerde Microsoft Entra ID-tenant.

Een patchplan implementeren

Een patchplan omvat het configureren van automatische updates voor al uw hele besturingssysteemomgevingen, zodat patches snel worden geïmplementeerd om aanvallers te voorkomen die afhankelijk zijn van niet-gepatchte systemen als aanvalsvectoren.

| Bron | Beschrijving |

|---|---|

| Eindpuntbeheer bij Microsoft | Ga aan de slag met een overzicht van oplossingen voor eindpuntbeheer van Microsoft. |

| Eindpuntbeheer | Ga aan de slag met de documentatie voor het beheren van uw eindpunten. |

| Zero Trust toepassen op Azure IaaS: Updates van virtuele machines automatiseren | Configureer automatische updates voor virtuele Windows- en Linux-machines. |

| Windows Update-instellingen die u kunt beheren via Intune-beleid | Instellingen voor Windows Update voor Windows 10 en Windows 11 beheren met Microsoft Intune. |

Houd ook rekening met updates en patches die nodig zijn voor andere apparaten, met name de patches die:

Beveiliging bieden.

Voorbeelden hiervan zijn routers voor internettoegang, firewalls, apparaten voor pakketfiltering en andere tussenliggende beveiligingsanalyseapparaten.

Maakt deel uit van uw BCDR-infrastructuur.

Voorbeelden hiervan zijn on-premises of on-line back-upservices van derden.

Honeypot-resources maken

U maakt bewust honeypot-resources, zoals identiteiten, bestandsshares, toepassingen en serviceaccounts, zodat ze kunnen worden gedetecteerd door aanvallers. Deze resources zijn gewijd aan het aantrekken en misleiden van aanvallers en maken geen deel uit van uw normale IT-infrastructuur.

Uw honeypot-resources moeten typische doelen voor aanvallers weerspiegelen. Voorbeeld:

- Gebruikersaccountnamen die beheerderstoegang impliceren, maar die geen bevoegdheden hebben buiten de honeypot-resources.

- Bestandssharebronnen met bestandsnamen impliceren gevoelige gegevens, zoals CustomerDatabase.xlxs, maar de gegevens zijn fictief.

Nadat u uw honeypot-resources hebt geïmplementeerd, gebruikt u uw infrastructuur voor bedreigingsbeveiliging om deze te bewaken en een aanval vroeg te detecteren. In het ideale geval vindt de detectie plaats voordat de aanvaller heeft vastgesteld dat de honeypot-resources nep zijn en gebruik maakt van laterale overdrachtstechnieken om buiten het land te leven, waarbij de aanvaller uw eigen apps en hulpprogramma's gebruikt om uw assets aan te vallen. Tijdens de aanval op de honeypot-resources kunt u ook informatie verzamelen over de identiteit, methoden en motivaties van de aanvaller.

Met de nieuwe misleidingsmogelijkheid in Microsoft Defender XDR kunt u authentieke decoy-accounts, hosts en loerprogramma's inschakelen en configureren. De nepassets die door Defender XDR worden gegenereerd, worden vervolgens automatisch geïmplementeerd op specifieke clients. Wanneer een aanvaller communiceert met de decoys of lures, genereert de misleidingsfunctie waarschuwingen met hoge betrouwbaarheid, waardoor het onderzoek van uw beveiligingsteam kan worden geholpen en de methoden en strategieën van een aanvaller kunnen observeren.

Zie het overzicht voor meer informatie.

Aan de slag met Microsoft Purview Intern risicobeheer

Microsoft Purview Intern risicobeheer helpt u snel risicovolle activiteiten te identificeren, te classificeren en erop te reageren. Door logboeken van Microsoft 365 en Microsoft Graph te gebruiken, kunt u met intern risicobeheer specifieke beleidsregels definiëren om risico-indicatoren te identificeren. Voorbeelden van interne risico's van gebruikers zijn:

- Lekken van gevoelige gegevens en gegevenslekken

- Schendingen van vertrouwelijkheid

- Intellectuele eigendom (IP) diefstal

- Fraude

- Insider trading

- Schendingen van naleving van regelgeving

Nadat u de risico's hebt geïdentificeerd, kunt u actie ondernemen om deze risico's te beperken, en indien nodig open onderzoekscases en passende juridische stappen ondernemen.

| Bron | Beschrijving |

|---|---|

| Intern risicobeheer | Ga aan de slag met de documentatieset. |

| Module: Intern risico beheren in Microsoft Purview | Meer informatie over intern risicobeheer en hoe Microsoft-technologieën u kunnen helpen bij het detecteren, onderzoeken en reageren op riskante activiteiten in uw organisatie. |

| Module: Microsoft Purview Intern risicobeheer implementeren | Meer informatie over het gebruik van Microsoft Purview Intern risicobeheer om uw interne risicooplossing te plannen, intern risicobeheerbeleid te maken en waarschuwingen en cases voor intern risicobeheer te beheren. |

Fase 3

In deze fase breidt u uw back-up- en siteherstelbereik uit om alle bedrijfsgegevens en workloads op te nemen, uw mogelijkheid om netwerkaanvallen te voorkomen en een formeler ontwerp en plan voor uw bedreigings- en BCDR-antwoord te maken.

Microsoft 365 Backup en Azure Backup implementeren voor alle zakelijke gegevens

Zodra u tevreden bent dat Microsoft 365 Backup en Azure Backup voor uw kritieke gegevens werken en is getest in hersteloefeningen, kunt u deze nu uitbreiden om al uw bedrijfsgegevens op te nemen.

Azure Site Recovery implementeren voor alle workloads

Zodra u tevreden bent dat Azure Site Recovery werkt voor uw kritieke gegevens en is getest in hersteloefeningen, kunt u deze nu uitbreiden om al uw bedrijfsgegevens op te nemen.

Inzicht krijgen in netwerkverkeer

Cloudtoepassingen die eindpunten hebben geopend voor externe omgevingen, zoals internet of on-premises, lopen het risico op aanvallen die afkomstig zijn van die omgevingen. Als u deze aanvallen wilt voorkomen, moet u het verkeer scannen op schadelijke nettoladingen of logica.

Zie systeemeigen filters en beveiliging van de cloud voor bekende bedreigingen voor meer informatie.

Zie Inzicht krijgen in uw netwerkverkeer voor meer informatie over het verkrijgen van zichtbaarheid van netwerkverkeer in Azure-omgevingen.

Uw bedreigings- en BCDR-antwoord ontwerpen

De gevolgen van een inbreuk kunnen het spectrum van een aanvaller uitvoeren die apparaten infecteert met malware, die mogelijk relatief eenvoudig worden gedetecteerd en opgenomen, tot ransomware-aanvallen waarbij de aanvaller al heeft exfiltreerd, versleuteld of vernietigd sommige of alle gevoelige gegevens van uw organisatie en losgeld voor blootstelling of herstel.

Bij een verlammende ransomware-aanval kan uw organisatie een langdurige bedrijfsonderbreking ondervinden die vergelijkbaar is in veel opzichten op een crisis of een natuurramp. Denk na over een schending en de resulterende destructieve cyberaanval als een door mensen gemaakte crisis of ramp.

Daarom is het belangrijk om schendingen en de mogelijkheid van een zeer destructieve cyberaanval in uw BCDR-planning op te nemen. Dezelfde infrastructuur die u zou gebruiken om uw bedrijfsactiviteiten in een crisis of na een natuurramp voort te zetten, kan en moet worden gebruikt om te herstellen van een aanval.

Als u al een BCDR-plan hebt, controleert u het om ervoor te zorgen dat het de gegevens, apparaten, toepassingen en processen bevat die kunnen worden beïnvloed in een cyberaanval.

Zo niet, begin uw planningsproces voor algemene BCDR en neem cyberaanvallen op als bron van crisis of ramp. Opmerking:

BC-plannen zorgen ervoor dat het bedrijf normaal kan functioneren in het geval van een crisis.

Dr-plannen omvatten onvoorziene gebeurtenissen om te herstellen van verlies van gegevens of infrastructuur via back-ups van gegevens en vervanging of herstel van infrastructuur.

Dr-plannen moeten gedetailleerde procedures bevatten voor het herstellen van uw IT-systemen en -processen om bedrijfsactiviteiten te herstellen. Deze plannen moeten een off-line back-up hebben, zoals op draagbare media die zijn opgeslagen op een locatie met fysieke beveiliging. Aanvallers kunnen op deze soorten IT-herstelplannen zoeken in uw on-premises en cloudlocaties en ze vernietigen als onderdeel van een ransomware-aanval. Omdat de vernietiging van deze plannen het duurder maakt voor u om uw bedrijfsactiviteiten te herstellen, kunnen de aanvallers meer losgeld vragen.

Microsoft 365 Backup, Azure Backup en Azure Site Recovery die in dit artikel worden beschreven, zijn voorbeelden van BCDR-technologieën.

| Bron | Beschrijving |

|---|---|

| Module: Een oplossing ontwerpen voor back-up en herstel na noodgevallen | Meer informatie over het selecteren van geschikte back-upoplossingen en noodhersteloplossingen voor Azure-workloads. |

Fase 4

In deze fase beveiligt u uw netwerk verder en zorgt u ervoor dat uw BCDR-plan en -proces werkt door het te oefenen voor destructieve cyberaanvallen.

Verouderde netwerkbeveiligingstechnologie stoppen

Bekijk de set technologieën en producten die uw organisatie gebruikt om netwerkbeveiliging te bieden en te bepalen of ze nodig of redundant zijn met andere netwerkbeveiligingsmogelijkheden. Elke netwerkbeveiligingstechnologie kan ook een doelwit zijn voor aanvallers. Als de technologie of het product bijvoorbeeld niet tijdig wordt bijgewerkt, kunt u overwegen deze te verwijderen.

Zie Verouderde netwerkbeveiligingstechnologie stoppen voor meer informatie. Hierin worden de typen netwerkbeveiligingstechnologieën beschreven die u mogelijk niet meer nodig hebt.

Zie Verouderde netwerkbeveiligingstechnologie stoppen voor meer informatie over het stopzetten van verouderde netwerkbeveiligingstechnologieën in Azure-omgevingen.

Bedreigings- en BCDR-reactie oefenen

Om ervoor te zorgen dat uw bedrijfsactiviteiten snel kunnen herstellen na een verwoestende cyberaanval, moet u regelmatig uw BCDR-plan oefenen in combinatie met uw SecOps-team. Overweeg het uitvoeren van BCDR-praktijk voor cyberaanvallen één keer per maand of kwartaal en wanneer elementen van uw BCDR-infrastructuur veranderen, zoals het gebruik van een ander back-upproduct of -methode.

Plan voor cloudmigratie

Een acceptatieplan is een essentiële vereiste voor een succesvolle cloudimplementatie. Belangrijke kenmerken van een geslaagd acceptatieplan voor het implementeren van preventie en herstel van beveiligingsschending zijn onder andere:

- Strategie en planning worden uitgelijnd: Wanneer u uw plannen voor testen, testen en uitrollen van de mogelijkheden voor preventie van schendingen en aanvalsherstel in uw digitale omgeving op uw digitale terrein opgeeft, moet u uw strategie en doelstellingen opnieuw bekijken om ervoor te zorgen dat uw plannen zijn afgestemd. Dit omvat prioriteits- en doelmijlpalen van doelen voor preventie en herstel van schendingen.

- Het plan is iteratief: wanneer u begint met het implementeren van uw plan, leert u veel dingen over uw omgeving en de mogelijkhedenset die u gebruikt. Bekijk in elke fase van de implementatie uw resultaten in vergelijking met de doelstellingen en verfijn de plannen. U kunt bijvoorbeeld teruggaan naar eerder werk om uw beleid af te stemmen.

- Het trainen van uw personeel en gebruikers is goed gepland: van uw beveiligingsarchitecten tot uw IT-specialisten voor netwerken, apparaten en BCDR is iedereen getraind om succesvol te zijn met hun verantwoordelijkheden voor preventie en herstel van schendingen.

Zie Plan voor cloudimplementatie voor meer informatie van het Cloud Adoption Framework voor Azure.

Fase Gereed

Gebruik de resources in dit artikel om prioriteit te geven aan uw plan. Het werk van het implementeren van inbreukpreventie en -herstel vertegenwoordigt een van de lagen in uw implementatiestrategie voor Zero Trust met meerdere lagen.

De gefaseerde benadering die in dit artikel wordt aanbevolen, omvat trapsgewijze preventie en herstel op een methodische manier in uw digitale activa. In deze fase gaat u terug naar deze elementen van het plan om er zeker van te zijn dat alles klaar is om te gaan:

- Het gebruik van Microsoft Entra PIM is getest op beheerdersaccounts en uw IT-beheerders zijn getraind om het te gebruiken

- Uw netwerkinfrastructuur is naar behoefte getest op gegevensversleuteling, segmentering voor filtertoegang is getest en redundante verouderde netwerktechnologieën zijn vastgesteld en tests uitgevoerd om de bewerking te garanderen als ze worden verwijderd

- Uw systeempatchingprocedures zijn getest op een geslaagde installatie van updates en het detecteren van mislukte updates

- U bent begonnen met het analyseren van uw interne risico's en hoe u deze kunt beheren

- Uw honeypot-resources worden geïmplementeerd en zijn samen met uw infrastructuur voor bedreigingsbeveiliging getest om toegang te detecteren

- Uw BCDR-infrastructuur en -procedures zijn getest op een subset met gegevens

Fase adopteren

Microsoft raadt een trapsgewijze, iteratieve benadering aan voor het implementeren van preventie en herstel van schendingen. Hiermee kunt u uw strategie en beleid verfijnen terwijl u de nauwkeurigheid van de resultaten verhoogt. U hoeft niet te wachten totdat één fase is voltooid voordat u begint met de volgende. Uw resultaten zijn effectiever als u onderweg itereert.

De belangrijkste elementen van de overstapfase van uw organisatie moeten zijn:

- Microsoft Entra PIM inschakelen voor al uw beheerders- en andere bevoegde accounts

- Netwerkverkeersversleuteling, segmentatie en verwijdering van verouderde systemen implementeren

- Honeypot-resources implementeren

- Uw infrastructuur voor patchbeheer implementeren

- Uw interne risico's analyseren en deze toewijzen aan Insider Risk Management

- Uw BCDR-infrastructuur implementeren en oefenen voor kritieke gegevens (fase 1) of alle bedrijfsgegevens (fase 3)

Fasen beheren en beheren

Governance van het vermogen van uw organisatie om inbreukpreventie en herstel te implementeren, is een iteratief proces. Door zorgvuldig uw implementatieplan te maken en het uit te rollen in uw digitale activa, hebt u een basis gemaakt. Gebruik de volgende taken om u te helpen bij het bouwen van uw eerste governanceplan voor deze basis.

| Doelstelling | Opdrachten |

|---|---|

| Bijhouden en meten | Wijs eigenaren toe voor kritieke acties en projecten, zoals IT-beheerdersonderwijs en honeypot-resourcebeheer, patchbeheer, netwerkbeveiliging en BCDR-procedures. Maak actieplannen met datums voor elke actie en elk project en instrumenteer voortgang met behulp van rapporten en dashboards. |

| Monitor | - PIM-aanvragen en resulterende acties bijhouden. - Bewaak de toegang tot honeypot-resources. - Bewaak systemen die moeten worden gepatcht voor update-installatiefouten. - Test BCDR-procedures voor volledigheid en herstelintegriteit. |

| Herhalen voor vervaldatum | - Onderzoek de netwerkinfrastructuur voor aanvullende verouderde systemen die kunnen worden verwijderd. - BCDR-infrastructuur aanpassen voor nieuwe resources en functies. |

Volgende stappen

Voor dit bedrijfsscenario:

- Bedrijfsschade voorkomen of verminderen door een inbreuk

- Bedreigingsbeveiliging en XDR implementeren

Aanvullende artikelen in het Zero Trust Adoption Framework:

- Overzicht van zero Trust Adoption Framework

- Uw beveiligingspostuur snel moderniseren

- Extern en hybride werk beveiligen

- Gevoelige bedrijfsgegevens identificeren en beveiligen

- Voldoen aan wettelijke en nalevingsvereisten

Resources voor het bijhouden van voortgang

Voor een van de Zero Trust-bedrijfsscenario's kunt u de volgende resources voor het bijhouden van voortgang gebruiken.

| Resource voor voortgangstracering | Dat helpt je... | Ontworpen voor |

|---|---|---|

Implementatiescenarioplan Phase Grid downloadbaar Visio-bestand of PDF

|

Eenvoudig inzicht in de beveiligingsverbeteringen voor elk bedrijfsscenario en het inspanningsniveau voor de fasen en doelstellingen van de fase Plan. | Zakelijke scenarioprojectleiders, leidinggevenden en andere belanghebbenden. |

| Zero Trust Adoption Tracker downloadbare PowerPoint-diaserie |

Volg uw voortgang door de fasen en doelstellingen van de fase Plan. | Zakelijke scenarioprojectleiders, leidinggevenden en andere belanghebbenden. |

Bedrijfsscenariodoelstellingen en -taken die kunnen worden gedownload voor Excel-werkmappen

|

Wijs het eigendom toe en houd uw voortgang bij via de fasen, doelstellingen en taken van de fase Plan. | Zakelijke scenarioprojectleiders, IT-leads en IT-implementers. |

Zie Zero Trust-evaluatie en resources voor het bijhouden van voortgang voor aanvullende resources.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor