Extern en hybride werken beveiligen met Zero Trust

In dit artikel wordt het bedrijfsscenario voor het beveiligen van extern en hybride werk beschreven als onderdeel van zero Trust-acceptatierichtlijnen. Houd er rekening mee dat het beveiligen van uw bedrijfsgegevens en -infrastructuur de onderwerpen van afzonderlijke bedrijfsscenario's zijn en niet zijn opgenomen in deze richtlijnen.

De overstap naar een hybride werkstijl dwingt organisaties om zich snel aan te passen. Externe werknemers krijgen werk gedaan op elke manier die ze kunnen, zoals het gebruik van persoonlijke apparaten, samenwerken via cloudservices en het delen van gegevens buiten de perimeter van het bedrijfsnetwerk. Hybride werknemers werken op zowel bedrijfs- als thuisnetwerken en schakelen tussen zakelijke en persoonlijke apparaten.

Naarmate de thuisnetwerken van werknemers de perimeter van het bedrijfsnetwerk uitrekken, waarbij verschillende apparaten die lid worden van dat netwerk, worden beveiligingsrisico's zowel vermenigvuldigd als geavanceerder terwijl aanvalsvectoren zich ontwikkelen.

| Traditionele beveiliging met netwerkbesturingselementen | Moderne beveiliging met Zero Trust |

|---|---|

| Traditionele beveiliging is afhankelijk van netwerkfirewalls en VPN's (Virtual Private Networks) om bedrijfsbronnen te isoleren en te beperken. Werknemers zijn fysiek 'badge in' op kantoor en gebruiken hun gebruikersaccount en wachtwoord om zich aan te melden met hun apparaat. Zowel het gebruikersaccount als het apparaat worden standaard vertrouwd. |

Een Zero Trust-model combineert beleidsregels, processen en technologie om een vertrouwensrelatie tot stand te brengen van cloud tot rand, ongeacht waar gebruikers toegang hebben tot uw netwerk. Een Zero Trust-model veronderstelt niet dat een gebruikersidentiteit of apparaat veilig is op een netwerk. De aanpak vereist dat u de gebruikersidentiteit en het apparaat verifieert en dit doet terwijl u continu netwerk-, gegevens- en toepassingsbeveiliging op kantoor, thuis en op verschillende apparaten bewaakt. |

Het volgende diagram illustreert de verschuiving van traditionele beveiliging met netwerkbesturingselementen aan de linkerkant (van beperkte bekende locaties) tot moderne beveiliging met Zero Trust aan de rechterkant (naar onbekende locaties) waarin beveiliging wordt toegepast, ongeacht waar gebruikers en apparaten zich bevinden.

In de richtlijnen in dit artikel wordt uitgelegd hoe u aan de slag kunt gaan met en uw strategie kunt implementeren voor het beveiligen van extern en hybride werk.

Hoe leidinggevenden nadenken over het beveiligen van extern en hybride werk

Voordat u begint met technisch werk, is het belangrijk om inzicht te hebben in de verschillende motivaties voor het beveiligen van extern en hybride werk, omdat deze motivaties helpen bij het informeren van de strategie, doelstellingen en maatregelen voor succes.

De volgende tabel bevat redenen waarom leidinggevenden in een organisatie moeten investeren in het beveiligen van extern en hybride werk.

| Role | Waarom het beveiligen van extern en hybride werk belangrijk is |

|---|---|

| Chief Executive Officer (CEO) | Het bedrijf moet bevoegd zijn om zijn strategische doelstellingen en doelstellingen te bereiken, ongeacht de locatie van de werknemer. Bedrijfsflexibiliteit en zakelijke uitvoering mogen niet worden beperkt. De kosten van een succesvolle cyberaanval kunnen veel meer zijn dan de prijs van het implementeren van veiligheidsmaatregelen. In veel gevallen is naleving van de vereisten voor cyberverzekeringen of normen of regionale voorschriften vereist. |

| Chief Marketing Officer (CMO) | Hoe het bedrijf intern en extern wordt gezien, mag niet worden beperkt door apparaten of omstandigheden. Welzijn van werknemers is een hoge prioriteit die de keuze heeft om thuis of een kantoor te werken. Een geslaagde aanval kan openbare kennis worden, mogelijk schadelijk voor de merkwaarde. |

| Chief Information Officer (CIO) | De toepassingen die door mobiele en hybride werknemers worden gebruikt, moeten toegankelijk zijn tijdens het beveiligen van de gegevens van het bedrijf. Beveiliging moet een meetbaar resultaat zijn en afgestemd op de IT-strategie. Gebruikerservaring en productiviteit zijn belangrijk. |

| Chief Information Security Officer (CISO) | Een externe of hybride werkomgeving creëert een groter oppervlak voor beveiligingsschendingen. De organisatie moet nog steeds voldoen aan de beveiligings- en gegevensbeschermingsvereisten, -standaarden en -voorschriften naarmate de omgeving zich uitbreidt. |

| Chief Technology Officer (CTO) | De technologieën en processen die worden gebruikt om bedrijfsinnovatie te ondersteunen, moeten worden beschermd. SecOps- en DevSecOps-procedures kunnen de impact van een aanval verminderen. Gratis technologieën die zowel extern werken als de acceptatie van cloudservices op een veilige manier mogelijk maken, moeten worden aangenomen. |

| Chief Operations Officer (COO) | Naarmate het personeel mobiel wordt en minder vaak een vaste kantoorlocatie gebruikt, moeten bedrijfsactiva veilig blijven en moet het bedrijfsrisico worden beheerd. Met verantwoordelijkheid voor de CEO voor dagelijkse bedrijfsproductie, zal elke interferentie met activiteiten of toeleveringsketen als gevolg van een aanval van invloed zijn op de bottom line. |

| Chief Financial Officer (CFO) | Uitgavenprioriteiten verschuiven van vaste naar flexibele modellen. Vaste investeringen in datacenters en gebouwen worden verplaatst naar cloudtoepassingen en gebruikers die thuis werken. De kosten voor het implementeren van beveiligingsfuncties moeten worden verdeeld met risico- en kostenanalyses. |

Naast de motivaties voor leidinggevenden verwachten veel werknemers flexibiliteit en willen ze overal en altijd en vanaf elk apparaat werken.

Microsoft is een van de vele organisaties op ondernemingsniveau die extern en hybride werk aan het begin van de COVID-19-pandemie hebben omarmd. Op pagina 87 van het Microsoft Digital Defense Report 2022 benadrukt Microsoft dat deze bedrijfskans risico's introduceert en moet worden gekoppeld aan beveiligingsmaatregelen om de tolerantie tegen aanvallen te vergroten:

- Cybersecurity is een belangrijke enabler van technologisch succes. Innovatie en verbeterde productiviteit kunnen alleen worden bereikt door beveiligingsmaatregelen in te voeren die organisaties zo tolerant mogelijk maken tegen moderne aanvallen.

- De pandemie heeft ons uitgedaagd om onze beveiligingsprocedures en -technologieën te draaien om de werknemers van Microsoft te beschermen, waar ze ook werken. Dit afgelopen jaar bleven bedreigingsactoren profiteren van beveiligingsproblemen die tijdens de pandemie zijn blootgesteld en de verschuiving naar een hybride werkomgeving.

In dit verslag wordt benadrukt dat de overgrote meerderheid van geslaagde cyberaanvallen kan worden voorkomen door basisbeveiligingscontroles te gebruiken.

De acceptatiecyclus voor het beveiligen van extern en hybride werk

Het beveiligen van extern en hybride werk met Zero Trust omvat het implementeren van beveiligingsbeveiligingen die eenvoudig zijn en tegelijkertijd geavanceerde beveiliging bieden. Technisch gezien omvat dit doel het afdwingen en bewaken van beleid voor alle toegang tot de resources van uw organisatie met een volledige end-to-end levenscyclusbenadering.

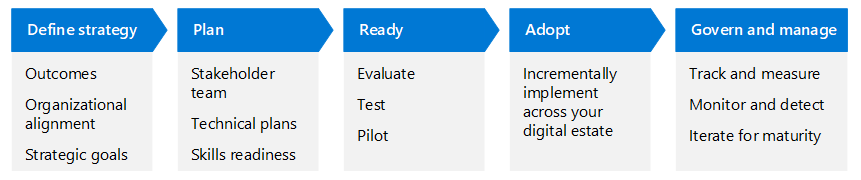

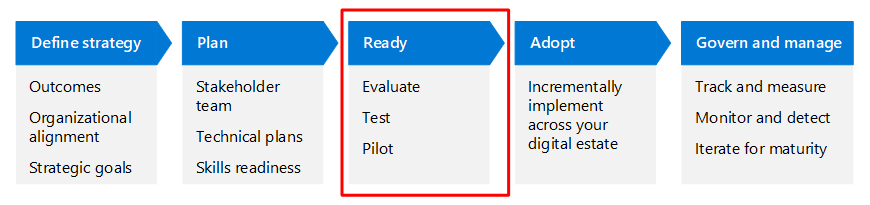

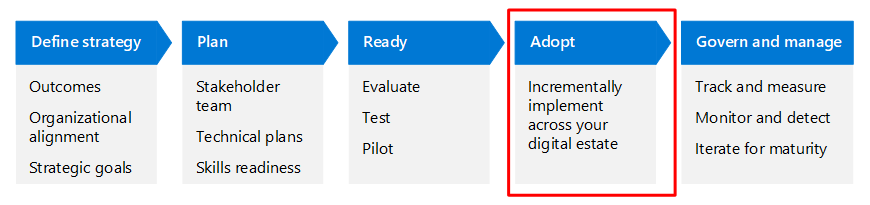

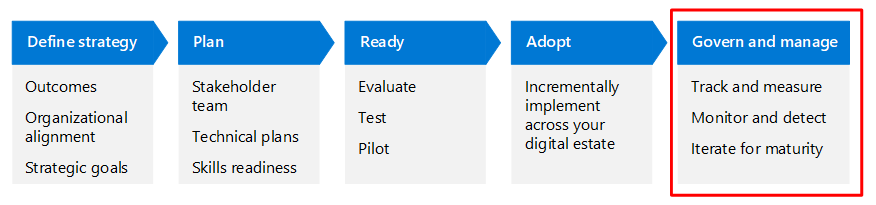

In dit artikel wordt dit bedrijfsscenario beschreven met behulp van dezelfde levenscyclusfasen als het Cloud Adoption Framework voor Azure (Strategie, Plan, Ready, Adopt en Govern and Manage definiëren), maar aangepast voor Zero Trust.

De volgende tabel is een toegankelijke versie van de afbeelding.

| Strategie definiëren | Plannen | Gereed | Adopteren | Beheren en beheren |

|---|---|---|---|---|

| Resultaten Organisatie-uitlijning Strategische doelstellingen |

Belanghebbendenteam Technische plannen Gereedheid op het gebied van vaardigheden |

Evalueren Test Pilot |

Incrementeel implementeren in uw digitale activa | Bijhouden en meten Bewaken en detecteren Herhalen voor vervaldatum |

Lees meer over de zero Trust-acceptatiecyclus in het overzicht van het Zero Trust-acceptatieframework.

Strategiefase definiëren

De fase Strategie definiëren is essentieel voor het definiëren en formaliseren van onze inspanningen om de "Waarom?" van dit scenario aan te pakken. In deze fase begrijpen we het scenario via bedrijfs-, IT-, operationele en strategische perspectieven.

We definiëren de resultaten waarmee u succes in het scenario kunt meten en begrijpen dat beveiliging een incrementeel en iteratief traject is.

In dit artikel worden motivaties en resultaten voorgesteld die relevant zijn voor veel organisaties. Gebruik deze suggesties om de strategie voor uw organisatie te verfijnen op basis van uw unieke behoeften.

Veilige motivaties voor extern en hybride werk

De redenen voor het beveiligen van extern en hybride werk zijn eenvoudig, maar verschillende onderdelen van uw organisatie hebben verschillende stimulansen voor het uitvoeren van dit werk. De volgende tabel bevat een overzicht van enkele van deze motivaties.

| Gebied | Redenen |

|---|---|

| Bedrijfsbehoeften | Om altijd en overal op elk apparaat toegang te bieden tot informatie, zonder de beveiligingsstandaarden te verlagen en risico's voor gegevenstoegang te beheren. |

| IT-behoeften | Een gestandaardiseerd identiteitsplatform dat geschikt is voor menselijke en niet-menselijke identiteitsvereisten, verwijdert de behoeften voor VPN's en biedt extern beheer van zakelijke en BYOD-apparaten op een compatibele manier en tegelijkertijd een naadloze en positieve gebruikerservaring. |

| Operationele behoeften | Implementeer bestaande beveiligingsoplossingen op een gestandaardiseerde manier. Verlaag de beheerinspanningen die nodig zijn om beveiligde identiteiten te implementeren en te onderhouden. Identiteitsbeheer betekent onboarding en offboarding van gebruikers, het verlenen van toegang tot resources op het juiste moment en het bieden van precies voldoende toegang. Het betekent ook dat u de toegang oproept wanneer u deze niet meer nodig hebt. |

| Strategische behoeften | Om het rendement op investeringen voor cyberaanvallen stapsgewijs te verminderen door sterke beveiligingsoplossingen te implementeren. Het Zero Trust-principe gaat ervan uit dat er sprake is van een schending om de straal van de straal te minimaliseren, aanvallen te minimaliseren en de hersteltijd van een inbreuk te verminderen. |

Resultaten van scenario's voor extern en hybride werk beveiligen

Om productief te zijn, moeten gebruikers het volgende kunnen gebruiken:

- Hun gebruikersaccountreferenties om hun identiteit te verifiëren.

- Hun eindpunt (apparaat), zoals een pc, tablet of telefoon.

- De toepassingen die u aan hen hebt verstrekt.

- De gegevens die nodig zijn om hun taak uit te voeren.

- Een netwerk waarop verkeer tussen apparaten en toepassingen stroomt, ongeacht of de gebruiker en het apparaat zich on-premises of op internet bevinden.

Elk van deze elementen is het doel van aanvallers en moet worden beveiligd met het principe 'nooit vertrouwen, altijd verifiëren' van Zero Trust.

De volgende tabel bevat doelstellingen en hun resultaten voor het scenario voor veilig extern en hybride werk.

| Doelstelling | Resultaat |

|---|---|

| Productiviteit | Organisaties willen de productiviteit veilig uitbreiden naar gebruikers en hun apparaten, zonder de mogelijkheden van werknemers te beperken op basis van de locatie van het personeel. |

| Veilige toegang | Bedrijfsgegevens en apps moeten worden geopend door de juiste werknemers op een veilige manier die het intellectuele eigendom en persoonlijke gegevens van het bedrijf bewaakt. |

| Eindgebruikers ondersteunen | Naarmate organisaties een hybride personeelsmentaliteit aannemen, hebben werknemers meer toepassings- en platformmogelijkheden nodig voor een veilige en mobiele werkervaring. |

| Beveiliging verhogen | De beveiliging van huidige of voorgestelde werkoplossingen moet worden verhoogd om organisaties te helpen schalen naar de vereisten van mobiele werknemers. De beveiligingsmogelijkheden moeten gelijk zijn aan of overschrijden wat haalbaar is voor het on-premises personeel. |

| IT in staat stellen | Het IT-team wil de werkplek beveiligen, die begint met het beveiligen van de gebruikerservaring van werknemers zonder de wrijving voor gebruikers te verhogen. Daarnaast heeft het IT-team processen en zichtbaarheid nodig om governance te ondersteunen en om detectie en beperking van cyberaanvallen mogelijk te maken. |

Planfase

Acceptatieplannen zetten de ambitieuze doelstellingen van een Zero Trust-strategie om in een uitvoerbaar plan. Uw collectieve teams kunnen het overstapplan gebruiken om hun technische inspanningen te begeleiden en deze af te stemmen op de bedrijfsstrategie van uw organisatie.

De motivaties en resultaten die u definieert, samen met uw leidinggevenden en teams, ondersteunen de 'Waarom?' voor uw organisatie. Deze worden de Noordster, of het leidende doel, voor uw strategie. Vervolgens komt de technische planning om de motivaties en doelstellingen te bereiken.

Gebruik de volgende oefeningen om de implementatie van de technologiestrategie van uw organisatie te plannen. Deze oefeningen ondersteunen zero Trust-acceptatie-inspanningen door prioriteitstaken vast te leggen. Aan het einde van dit proces hebt u een plan voor cloudimplementatie dat is gekoppeld aan de metrische gegevens en motivaties die zijn gedefinieerd in de strategie voor cloudimplementatie.

| Oefening | Beschrijving |

|---|---|

| Digitale activa | Inventariseer uw digitale activa: identiteiten, apparaten, apps. Geef prioriteit aan uw digitale activa op basis van veronderstellingen die de motivaties en bedrijfsresultaten van uw organisatie afstemmen. |

| Oorspronkelijke uitlijning van de organisatie | Stem uw organisatie af op een technische strategie en acceptatieplan. De strategie en het plan zijn gebaseerd op de doelstellingen van uw organisatie, samen met de prioriteiten die u in uw inventaris hebt geïdentificeerd. |

| Gereedheidsplan voor technische vaardigheden | Maak een plan voor het aanpakken van hiaten in de gereedheid van vaardigheden binnen uw organisatie. |

| Plan voor cloudmigratie | Ontwikkel een plan voor cloudimplementatie om veranderingen in vaardigheden, digitale activa en uw organisatie te beheren. |

Technische acceptatie voor het beveiligen van extern en hybride werk omvat een geaccentueerde benadering om ervoor te zorgen dat Zero Trust-principes worden toegepast op identiteiten, apparaten en toepassingen door te vereisen dat:

- Meervoudige verificatie (MFA) met voorwaardelijke toegang wordt toegepast op alle gebruikersidentiteiten die toegang hebben tot de omgeving.

- Apparaten worden ingeschreven bij apparaatbeheer en gecontroleerd op status.

- Voor toegang tot toepassingen en hun gegevens moeten identiteiten, apparaten in orde en de juiste gegevenstoegang worden geverifieerd.

Veel organisaties kunnen vier gefaseerde benaderingen hanteren voor deze implementatiedoelstellingen, samengevat in de volgende grafiek.

| Fase 1 | Fase 2 | Fase 3 | Fase 4 |

|---|---|---|---|

| Elke identiteit verifiëren en beveiligen met sterke verificatie SaaS-apps integreren met Microsoft Entra ID voor eenmalige aanmelding Alle nieuwe toepassingen maken gebruik van moderne verificatie |

Apparaten registreren bij Microsoft Entra-id Beginpunt Zero Trust-identiteits- en apparaattoegangsbeleid implementeren Microsoft Entra-toepassingsproxy gebruiken met on-premises apps voor eenmalige aanmelding |

Apparaten inschrijven in uw oplossing voor apparaatbeheer en aanbevolen beveiligingsbeveiliging toepassen Alleen compatibele en vertrouwde apparaten toegang geven tot gegevens |

Afwijking van apparaatconfiguratie bewaken Verificatie zonder wachtwoord implementeren |

Als deze gefaseerde benadering werkt voor uw organisatie, kunt u het volgende gebruiken:

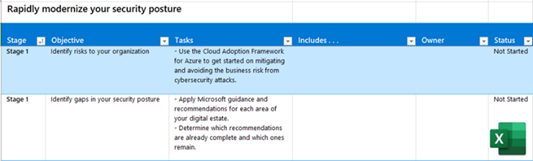

Deze downloadbare PowerPoint-diaserie om uw voortgang door deze fasen en doelstellingen aan leidinggevenden en andere belanghebbenden te presenteren en te rapporteren. Dit is de dia voor dit bedrijfsscenario.

Deze Excel-werkmap om eigenaren toe te wijzen en uw voortgang voor deze fasen, doelstellingen en hun taken bij te houden. Dit is het werkblad voor dit bedrijfsscenario.

Als uw organisatie zich abonneert op een specifieke GRC-strategie (Governance Risk & Compliance) of Security Operations Center (SOC), is het van cruciaal belang dat het technische werk de configuraties bevat die aan deze vereisten voldoen.

Inzicht in uw organisatie

De behoeften en samenstelling van elke organisatie verschillen. Een multinational met veel toepassingen en zeer gestandaardiseerde beveiliging zal de beveiliging anders implementeren dan een agile startup of een middelgrote organisatie.

Ongeacht de grootte en complexiteit van uw organisatie zijn de volgende acties van toepassing:

- Inventariseer gebruikers, eindpunten, apps, gegevens en netwerken om inzicht te hebben in de beveiligingsstatus en schat het benodigde inspanningsniveau om de activa te transformeren.

- Documenteer de doelstellingen en het plan voor incrementele acceptatie op basis van prioriteiten. Een voorbeeld is het beveiligen van identiteiten en Microsoft 365-services, gevolgd door eindpunten. Beveilig vervolgens apps en SaaS-services met behulp van moderne verificatiemethoden en segmentatiemogelijkheden die worden geboden door voorwaardelijke toegang.

- Voor het principe van het gebruik van toegang met minimale bevoegdheden moet u inventariseren hoeveel accounts bevoegde toegang hebben en deze beperken tot het minste aantal accounts dat mogelijk is. Accounts waarvoor bevoegde toegang is vereist, moeten Just-In-Time en Just-Enough-Access (JIT/JEA) gebruiken om permanente beheerbevoegdheden te beperken. Als er een inbreuk optreedt, zijn accounts die zijn aangetast beperkt, waardoor de straal van de ontploffing wordt geminimaliseerd. Met uitzondering van een 'break glass'-account mag geen permanente beheerderstoegang worden toegestaan voor rollen met hoge bevoegdheden, waaronder toepassingsbeheerrollen voor productiviteitsservices zoals SharePoint, Exchange en Teams.

Organisatieplanning en -uitlijning

De implementatie en governance van een veilige toegangsmethode zijn van invloed op verschillende overlappende gebieden en worden doorgaans geïmplementeerd in de volgorde van:

- Identiteiten

- Eindpunten (apparaten)

- Apps

- Netwerk

Het beveiligen van gegevens is ook belangrijk voor het beveiligen van extern en hybride werk. Dit onderwerp wordt uitgebreider behandeld in Het identificeren en beveiligen van gevoelige bedrijfsgegevens.

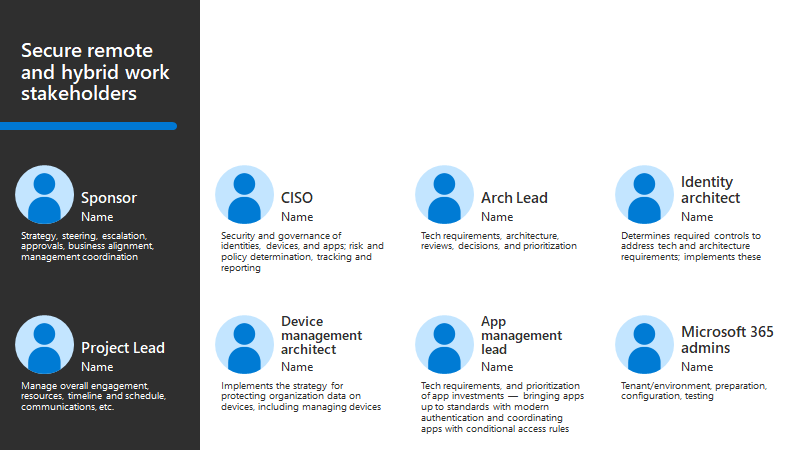

Deze tabel bevat een overzicht van rollen die worden aanbevolen bij het bouwen van een sponsorship-programma en projectbeheerhiërarchie om resultaten te bepalen en te stimuleren.

| Gebied | Programmaleiders | Rollen van technische eigenaar |

|---|---|---|

| Identiteiten | CISO, CIO of Director of Identity Security Programmaleider van Identity Security of Identity Architect |

Beveiligingsarchitect Identiteitsbeveiliging of een identiteitsarchitect Identiteitsbeheerder Beveiligingsbeheer of identiteitsbeheerder Team voor gebruikersonderwijs |

| Eindpunten | CISO, CIO of Director of Identity Security Programmaleider van Identity Security of een identiteitsarchitect |

Beveiligingsarchitect Identiteitsbeveiliging of infrastructuurbeveiligingsarchitect MDM-beheerder (Mobile Device Management) Beveiligingsbeheer of MDM-beheerder Team voor gebruikersonderwijs |

| Apps | CISO, CIO of Director of Application Security Programmaleider van Apps Management |

Identiteitsarchitect Ontwikkelaarsarchitect Netwerkarchitect Cloudnetwerkarchitect Beveiligingsgovernance |

| Netwerk | CISO, CIO of Directeur netwerkbeveiliging Programmaleider van netwerkleiderschap |

Beveiligingsarchitect Netwerkarchitect Netwerktechnici Netwerk implementeerfuncties Netwerkbeheer |

De PowerPoint-diaserie met resources voor deze acceptatie-inhoud bevat de volgende dia met een belanghebbendeweergave die u kunt aanpassen voor uw eigen organisatie.

Gereedheid voor technische planning en vaardigheden

Microsoft biedt bronnen om u te helpen prioriteit te geven aan dit werk, aan de slag te gaan en uw implementatie verder te ontwikkelen. In deze fase gebruiken we deze resources als planningsactiviteiten om inzicht te krijgen in de impact van de voorgestelde wijzigingen en om een implementatieplan te maken.

Deze resources bevatten prescriptieve richtlijnen die u kunt gebruiken als aanbevolen uitgangspunten voor uw eigen organisatie. Pas de aanbevelingen aan op basis van uw prioriteiten en vereisten.

| Bron | Beschrijving |

|---|---|

Controlelijst voor Rapid Modernization Plan (RaMP): Expliciet een vertrouwensrelatie valideren voor alle toegangsaanvragen  |

Deze reeks controlelijsten inventariseert de technische doelstellingen van elk beveiligingsimplementatiegebied in prioriteitsvolgorde en documenteert de stappen die u moet uitvoeren om ze te bereiken. Ook worden projectleden vermeld die voor elk gebied betrokken moeten zijn. Met behulp van deze resource kunt u snelle overwinningen identificeren. |

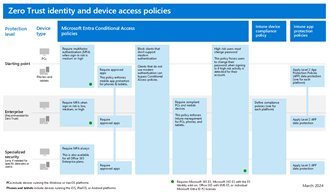

Zero Trust-identiteits- en apparaattoegangsconfiguraties  |

In deze oplossingshandleiding wordt een set beleidsregels voor identiteit en apparaattoegang aanbevolen die samen zijn getest. Dit omvat:

|

Apparaten beheren met Intune  |

In deze oplossingsgids worden de fasen beschreven voor het beheren van apparaten, van acties waarvoor geen registratie van apparaten is vereist voor beheer om apparaten volledig te beheren. Deze aanbevelingen worden gecoördineerd met de bovenstaande resources. |

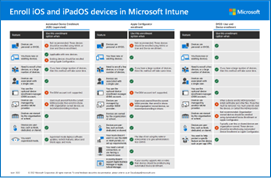

Inschrijvingsopties voor Intune  PDF | Visio Bijgewerkt juni 2022 |

Deze posterset biedt een eenvoudig te scannen vergelijking van apparaatinschrijvingsopties per platform. |

| MFA-implementatieplan | Deze implementatiehandleiding laat zien hoe u een implementatie van Microsoft Entra multifactor-verificatie plant en implementeert. |

Naast deze resources worden in de volgende secties resources gemarkeerd voor specifieke taken in de vier fasen die eerder zijn gedefinieerd.

Fase 1

| Implementatiedoelstelling | Resources |

|---|---|

| Elke identiteit verifiëren en beveiligen met sterke verificatie | Welke authenticatie- en verificatiemethoden zijn er beschikbaar in Microsoft Entra ID? |

| SaaS-apps integreren met Microsoft Entra ID voor eenmalige aanmelding | SaaS-apps toevoegen aan Microsoft Entra-id en aan het bereik van beleid |

| Nieuwe toepassingen maken gebruik van moderne verificatie | Controlelijst: hoe beheert u de identiteit voor uw workload? |

Fase 2

| Implementatiedoelstelling | Resources |

|---|---|

| Apparaten registreren bij Microsoft Entra-id | Geregistreerde Microsoft Entra-apparaten Uw Implementatie van Microsoft Entra-deelname plannen |

| Zero Trust-identiteits- en apparaattoegangsbeleid implementeren voor het beveiligingsniveau van het startpunt | Beveiligingsniveaus voor Zero Trust-identiteits- en apparaattoegangsconfiguraties |

| Microsoft Entra-toepassingsproxy gebruiken met on-premises apps voor eenmalige aanmelding | Eenmalige aanmelding configureren voor een toepassing Toepassingsproxy |

Fase 3

| Implementatiedoelstelling | Resources |

|---|---|

| Apparaten inschrijven voor beheer en aanbevolen beveiligingsbeveiliging toepassen | Overzicht van apparaten beheren met Intune Zero Trust-identiteits- en apparaattoegangsconfiguraties |

| Alleen compatibele en vertrouwde apparaten toegang geven tot gegevens | Nalevingsbeleid instellen voor apparaten met Intune Gezonde en compatibele apparaten met Intune vereisen |

Fase 4

| Implementatiedoelstelling | Resources |

|---|---|

| Afwijking van apparaatconfiguratie bewaken | Apparaatprofielen implementeren in Microsoft Intune Apparaatrisico's en naleving van beveiligingsbasislijnen bewaken |

| Verificatie zonder wachtwoord implementeren | Aanmeldingsbeveiliging verhogen met verificatie zonder wachtwoord |

Plan voor cloudmigratie

Een acceptatieplan is een essentiële vereiste voor een succesvolle acceptatie van Zero Trust. Een Zero Trust-acceptatieplan is een iteratief projectplan waarmee een bedrijf overstapt van traditionele beveiligingsmethoden naar een meer volwassen en geavanceerdere strategie met wijzigingsbeheer en governance.

Identiteiten, eindpunten, apps en netwerken vallen binnen het bereik van deze planningsfase. Elk van deze heeft een vereiste om de bestaande activa te beveiligen en is ook van plan om beveiliging uit te breiden naar nieuwe entiteiten wanneer ze binnenkomen als onderdeel van een groter onboardingproces.

Het plannen van veilige externe en hybride werkoplossingen is van mening dat organisaties bestaande identiteiten hebben die moeten worden beveiligd en dat er nieuwe identiteiten moeten worden gemaakt die voldoen aan beveiligingsstandaarden.

Een overstapplan omvat ook het trainen van uw personeel om op een nieuwe manier te werken om te begrijpen wat er nodig is om uw organisatie te ondersteunen, waaronder:

- Beheerders trainen op nieuwe manieren van werken. Bevoegde toegangsmethoden verschillen van permanente beheerderstoegang en kunnen in eerste instantie wrijving veroorzaken totdat universele acceptatie is bereikt.

- Helpdesk- en IT-medewerkers op alle niveaus uitrusten met hetzelfde bericht over de realisatie van voordelen. Het verhogen van de beveiliging verhoogt de wrijving van aanvallers, in balans met de voordelen van veilig werken. Zorg ervoor dat dit bericht op alle niveaus wordt begrepen en communiceerbaar is.

- Gebruikersacceptatie en trainingsmateriaal maken. Beveiliging wordt sterk toegepast als een gedeelde verantwoordelijkheid en de beveiligingsvoordelen die zijn afgestemd op bedrijfsdoelen moeten worden gecommuniceerd aan gebruikers. Zorg ervoor dat gebruikersacceptatie voor beveiliging wordt bereikt op hetzelfde niveau als gebruikersimplementatie voor nieuwe technologie.

Zie het plan voor cloudimplementatie voor meer informatie van het Cloud Adoption Framework.

Fase Gereed

In dit scenario (extern en hybride werk beveiligen) worden identiteiten, apparaten en gegevens geëvalueerd en beveiligd via de netwerken die deze gebruiken. Omdat de technologieën mogelijk verstorend kunnen zijn, wordt een gefaseerde benadering aanbevolen, te beginnen met kleine projecten die snelle overwinningen bieden die profiteren van uw bestaande licenties en minimale gebruikersimpact hebben.

Begin met het bouwen van een plan en test vervolgens het plan. Implementeert vervolgens stapsgewijs nieuwe configuraties en mogelijkheden. Dit biedt de mogelijkheid om het plan te verbeteren terwijl er lessen worden geleerd. Zorg ervoor dat u een communicatieplan ontwikkelt en wijzigingen aankondigt wanneer u uw implementatiebereik verbreedt.

In het volgende diagram ziet u de aanbeveling om een project te starten met een kleine groep om de wijzigingen te evalueren. Deze kleine groep kan lid zijn van uw IT-team of een partnerteam dat wordt geïnvesteerd in het resultaat. Test vervolgens de wijzigingen met een grotere groep. Hoewel de afbeelding een derde fase van de volledige implementatie omvat, wordt dit vaak bereikt door het bereik van de implementatie geleidelijk te verhogen totdat uw hele organisatie wordt behandeld.

Bij het inschrijven van apparaten wordt bijvoorbeeld de volgende richtlijnen aanbevolen.

| Implementatiefase | Beschrijving |

|---|---|

| Evalueren | Fase 1: 50 eindpunten identificeren voor testen |

| Pilot | Fase 2: De volgende 50-100 eindpunten in de productieomgeving identificeren |

| Volledige implementatie | Fase 3: De rest van de eindpunten inschrijven in grotere stappen |

Het beveiligen van identiteiten begint met het aannemen van MFA en het segmenteren van toegang met behulp van voorwaardelijke toegang van Microsoft Entra. Deze functies ondersteunen het principe van expliciete verificatie, maar vereisen een incrementeel acceptatieproces. Afhankelijk van de aanpak moet de MFA-methodologie mogelijk worden geïmplementeerd en aan gebruikers worden gecommuniceerd vóór de overstapdatum, met name voor bestaande werknemers die alleen wachtwoorden gebruiken.

Houd rekening met de volgende elementen tijdens het plannen van dit scenario:

- Afhankelijk van de MFA-methodologie moet mogelijk worden gezocht naar het gebruik van MFA op basis van mobiele toepassingen, versus het gebruik van een FIDO2- of andere op tokens gebaseerde benadering. Dit geldt ook voor Windows Hello voor Bedrijven.

- Beleidsregels voor voorwaardelijke toegang kunnen complex zijn met betrekking tot hun evaluatie- en besluitvormingscriteria. Hiervoor moet voorwaardelijke toegang stapsgewijs worden uitgevoerd en geïmplementeerd in de app en het gebruikerslandschap.

- Voorwaardelijke toegang kan rekening houden met de relatieve status en patchstatus van het eindpunt en de locaties van de gebruiker als voorwaardelijke parameters. Als eindpunten moeten worden beheerd om ze in aanmerking te laten komen voor toegang tot een app of service als toegangsvoorwaarde, moeten eindpunten worden ingeschreven bij beheer.

- Moderne apps die moderne verificatiemethoden ondersteunen, kunnen gemakkelijk worden geïntegreerd met op MFA gebaseerde verificatie en beleid voor voorwaardelijke toegang. Het is essentieel om het aantal toepassingen en de bijbehorende verificatiemethoden te begrijpen.

Wanneer u de beveiligingslagen voor het bouwen van Zero Trust plant en klaar zet, profiteert u van resources die door Microsoft worden geleverd. Om extern en hybride werk te beveiligen, biedt Microsoft een Common Zero Trust-identiteit en beleidsregels voor apparaattoegang. Dit is een set beleidsregels die zijn getest en waarvan bekend is dat ze goed samenwerken.

Hier volgen de beleidsregels voor drie beveiligingsniveaus.

Deze beleidsset bevat een beveiligingsniveau voor uitgangspunten met minimale gevolgen voor de gebruiker. Voor deze set beleidsregels is het niet nodig om apparaten in te schrijven voor beheer. Wanneer u klaar bent en u apparaten hebt ingeschreven, kunt u vervolgens het Enterprise-niveau implementeren. Dit wordt aanbevolen voor Zero Trust.

Naast deze beveiligingsniveaus kunt u het bereik van het beleid op de volgende manieren verhogen:

- Pas het bereik van het beleid toe op een kleine groep gebruikers om mee te beginnen en vergroot vervolgens het bereik van de opgenomen gebruikers. Door gebruikerssegmentatie is risicobeperking mogelijk tegen serviceonderbreking of gebruikersonderbreking, omdat alleen de beoogde gebruikers of apparaten worden beïnvloed.

- Begin met het toevoegen van Microsoft 365-apps en -services aan het bereik van het beleid. Ga vervolgens verder met het opnemen van andere SaaS-apps die uw organisatie gebruikt. Wanneer u klaar bent, moet u apps opnemen die u hebt gebouwd in Azure of andere cloudproviders binnen het bereik van het beleid.

Vergeet ten slotte uw gebruikers niet. Gebruikersimplementatie en communicatie zijn essentieel bij het implementeren van beveiliging voor identiteiten, vergelijkbaar met het belang van de initiële acceptatie van gebruikers naar Microsoft 365 vanuit datacentrumservices. Benaderingen van één fase slagen zelden bij het implementeren van beveiligingsservices. Beveiligingsinitiatieven mislukken vaak vanwege verhoogde wrijving voor gebruikers als wijzigingen verstorend en slecht worden gecommuniceerd en getest. Dit is waar executive sponsorship van beveiligingsinitiatieven het beste werkt. Wanneer leidinggevenden ondersteuning demonstreren door vroeg in de implementatiefasen aan te nemen, is het eenvoudiger voor gebruikers om te volgen.

Microsoft biedt eindgebruikersimplementatiesjablonen en -materialen die u kunt downloaden om u te helpen bij het onderwijs en de acceptatie van gebruikers. Deze bevatten instructies voor het hernoedelen van deze en aanbevelingen voor het delen van deze met gebruikers. Zie https://aka.ms/entratemplates.

Maken en testen

Nadat u uw team hebt samengesteld, de aanbevolen technische resources hebt bekeken en een plan hebt ontwikkeld om uw projecten en implementatie te faseren, hebt u hopelijk een goed gedocumenteerd plan. Voordat u het plan formeel aanneemt, moet u de configuraties in een testomgeving bouwen en testen.

Elk technisch gebied, zoals een beleid voor voorwaardelijke toegang, kan worden beveiligd door functionaliteit in de tenant in te schakelen. Een onjuist geconfigureerd beleid kan echter verregaande gevolgen hebben. Een slecht geschreven beleid voor voorwaardelijke toegang kan bijvoorbeeld alle beheerders van een tenant vergrendelen.

Als u risico's wilt beperken, kunt u overwegen om een test- of QA-tenant te implementeren om elke functie te implementeren wanneer u er bekend mee bent of deze voor de eerste keer uitrolt. Een test- of QA-tenant moet redelijk representatief zijn voor uw huidige gebruikersomgeving en moet nauwkeurig genoeg zijn om QA-functies uit te voeren om te testen of de ingeschakelde functionaliteit wordt begrepen en ondersteund door de functie die wordt beveiligd.

De RAMP-controlelijst kan worden gebruikt om uw voortgang bij te houden. Het bevat zowel plannings- als implementatiestappen. De QA-tenant is het testbed van de implementatieacties, omdat deze voor het eerst worden uitgevoerd.

De uitvoer van deze fase moet een gedocumenteerde configuratie zijn die in eerste instantie is gebouwd en getest op basis van de QA-tenant met plannen om vervolgens over te stappen op de implementatie in de productietenant, waarbij de wijzigingen stapsgewijs worden geïmplementeerd terwijl nieuwe leertrajecten op het plan worden toegepast.

Wanneer u nieuwe configuraties in uw productieomgeving implementeert, onderhoudt u consistente gebruikersberichten en blijft u op de hoogte van de invloed van deze wijzigingen op uw gebruikers. Het implementeren van beveiligingsfuncties heeft mogelijk een lage technologieimpact, zoals het inschakelen van just-in-time-toegang, maar heeft wederzijds een grote invloed op het proces, zoals beheerders die toegang tot services moeten aanvragen via een goedkeuringswerkstroom om hun taken uit te voeren.

Op dezelfde manier heeft apparaatregistratie een lage invloed op de gebruikerservaring, terwijl het implementeren van voorwaardelijke toegang op basis van apparaatnaleving en statusvereisten een aanzienlijke invloed heeft op de gebruikersbasis omdat gebruikers geen toegang hebben tot services.

Het testen van elke service om inzicht te krijgen in de impact van de service en de geplande wijziging is essentieel voor succes. Houd er rekening mee dat sommige gevolgen mogelijk pas volledig zichtbaar zijn als u begint met het uitvoeren van een pilot in productie.

Wijzigingen in governance en beheer bijhouden

Het doel van Zero Trust is om de beveiliging incrementeel te verhogen en wijzigingen in de omgeving te implementeren die dit doel bereiken. Deze wijzigingen vereisen wijzigingen in de beheer- en governancemodellen van de omgeving. Als er tests en implementaties plaatsvinden, moet u de wijzigingen en gevolgen voor het beheer- en governancemodel documenteren.

Fase adopteren

In de acceptatiefase implementeert u stapsgewijs uw strategie- en implementatieplannen in functionele gebieden. De adopt-fase is een grotere implementatie van het proof of concept. Het implementatieplan wordt uitgevoerd en de implementatie vindt plaats in opeenvolgende golven, op basis van gebruikerssegmentatie en de gebieden waarop u zich richt op uw digitale activa.

Zoals aanbevolen, implementeert u elke nieuwe configuratie in de productietenant als een beperkt proof-of-concept (met het label 'Evalueren' in het volgende diagram).

Hoewel u de nieuwe configuraties al in een QA-omgeving hebt getest, moet u ervoor zorgen dat uw productie-implementatieplannen ook documenteren wat u test en evalueert en de acceptatiecriteria voor het meten van succes in elke fase. Kies in het ideale voorbeeld een subset met gebruikers, eindpunten en apps die u wilt testen voordat u de implementatie uitbreidt. Na dezelfde methodologie leert u van het succes en de mislukkingen van de implementatie en het bijwerken van de plannen.

Houd er rekening mee dat een deel van de functionaliteit die wordt geïmplementeerd, ook al is het gericht op een beperkt publiek, invloed kan hebben op de hele service. U kunt deze impact beperken door risico's te identificeren tijdens qa-tests en ervoor te zorgen dat er een terugdraaiplan bestaat.

Een geslaagd implementatieplan bevat de volgende elementen:

- Implementatie- en implementatieplan voor het opnemen van de communicatiestrategie voor gebruikers

- Plan voor acceptatie en implementatie van leidinggevenden om goedkeuring van leidinggevenden te garanderen

- Gebruikersimplementatie en implementatieplan

- Projectmanagement- en governanceartefacten

- Gebruikerssegmentatie op bedrijfseenheid of gebruikersimpact

- Apparaatsegmentatie op bedrijfseenheid of gebruikersimpact

- Apps gerangschikt op kritiek en complexiteit van de implementatie

- Conceptupdates voor wijzigingen in dagelijkse beheer en governance

Fasen beheren en beheren

Beveiligingsbeheer is een iteratief proces. Voor organisaties met bestaand beleid dat de beveiliging binnen een digitaal domein regelt, biedt het aannemen van een Zero Trust-strategie de stimulans om dit beleid te ontwikkelen. Naarmate beveiligingsstrategie en -beleid in de loop van de tijd volwassen worden, moeten processen en beleidsregels voor cloudgovernance worden uitgevoerd.

In de planningsfase is nieuwe functionaliteit getest op basis van een testtenant waarin beheeractiviteiten plaatsvonden. Het is belangrijk te weten dat het implementeren van de functies die ondersteuning bieden voor Zero Trust-principes een andere manier vereist om de resulterende eindstatus te beheren.

Hier volgen enkele voorbeelden van nieuwe vereisten voor dit scenario:

- Stel een proces in om beheerderstoegang goed te keuren, in plaats van permanente beheerderstoegang.

- Levenscyclusbeheer van gebruikers bijwerken tijdens het invoeren, gebruiken en verlaten van de organisatie.

- Werk het levenscyclusbeheer van apparaten bij.

- Werk de releasecriteria voor nieuwe apps bij om er zeker van te zijn dat deze zijn opgenomen in het bereik van beleid voor voorwaardelijke toegang.

Naarmate het implementatieplan vordert, leidt het beheer van de resulterende omgeving tot wijzigingen in de beheer- en governancemethodologie. Hoe de omgeving wordt bewaakt als gevolg van Zero Trust-wijzigingen.

Omdat Zero Trust beveiligingsrisico's in de omgeving aanpakt, is het levenscyclusbeheer van identiteitsobjecten niet meer optioneel. Object attestation is een manifestatie van de levenscyclus van objecten en stimuleert verantwoordelijkheid in het bedrijf en weg van IT als de enige beheerder van de levenscyclus van het object.

Zero Trust vereist een toename van de vervaldatum in het resulterende beheer van de activa, inclusief de manier waarop gebruikers en beheerders met de uitgerolde eindstatus communiceren. Zie de volgende tabel als voorbeeld van mogelijke wijzigingen.

| Doelgroep | Functie | Verwijzing |

|---|---|---|

| Gebruikers | Beoordeling van objectattest op basis van gebruiker | Gebruikers- en gastgebruikerstoegang beheren met toegangsbeoordelingen |

| Beheerders | De identiteits- en toegangslevenscycli van Microsoft Entra ID-governance | Wat is Microsoft Entra ID-governance? |

Aanvullende bronnen voor dagelijkse governance en bewerking zijn onder andere:

documentatie voor Microsoft Entra ID-governance

Hier worden andere governancegebieden en hulpprogramma's besproken waarmee verschillende gebieden worden aangepakt. Vanwege verschillende organisatiebehoeften zijn niet alle governancefuncties die in dit document worden genoemd, van toepassing op alle organisaties.

Volgende stappen

- Overzicht van zero Trust Adoption Framework

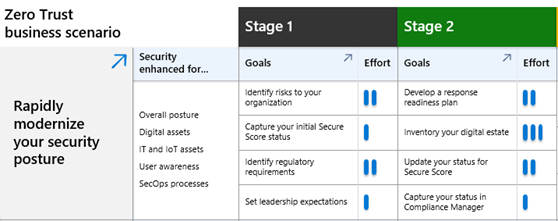

- Uw beveiligingspostuur snel moderniseren

- Gevoelige bedrijfsgegevens identificeren en beveiligen

- Bedrijfsschade voorkomen of verminderen door een inbreuk

- Voldoen aan wettelijke en nalevingsvereisten

Resources voor het bijhouden van voortgang

Voor een van de Zero Trust-bedrijfsscenario's kunt u de volgende resources voor het bijhouden van voortgang gebruiken.

| Resource voor voortgangstracering | Dat helpt je... | Ontworpen voor |

|---|---|---|

Implementatiescenarioplan Phase Grid downloadbaar Visio-bestand of PDF

|

Eenvoudig inzicht in de beveiligingsverbeteringen voor elk bedrijfsscenario en het inspanningsniveau voor de fasen en doelstellingen van de fase Plan. | Zakelijke scenarioprojectleiders, leidinggevenden en andere belanghebbenden. |

| Zero Trust Adoption Tracker downloadbare PowerPoint-diaserie |

Volg uw voortgang door de fasen en doelstellingen van de fase Plan. | Zakelijke scenarioprojectleiders, leidinggevenden en andere belanghebbenden. |

Bedrijfsscenariodoelstellingen en -taken die kunnen worden gedownload voor Excel-werkmappen

|

Wijs het eigendom toe en houd uw voortgang bij via de fasen, doelstellingen en taken van de fase Plan. | Zakelijke scenarioprojectleiders, IT-leads en IT-implementers. |

Zie Zero Trust-evaluatie en resources voor het bijhouden van voortgang voor aanvullende resources.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor